Od redakcji Scientific American: Poni˝sza fabularyzowana hi-

storia powsta∏a na podstawie wielu incydentów, które przytrafi∏y

si´ gdzieÊ kiedyÊ w cyberprzestrzeni. Imiona i nazwiska ludzi, ad-

resy i inne detale zosta∏y zmienione, ale opisywane techniki i pro-

gramy istniejà. Z wieloma z przytoczonych przypadków autorka

zetkn´∏a si´ osobiÊcie. Zarówno w komputerowym podziemiu, jak

i wÊród ekspertów od bezpieczeƒstwa znana jest ze swoich zdolno-

Êci hakerskich i niezliczonych potyczek z innymi hakerami. Scien-

tific American dzi´kuje internaucie Rt66 oraz dostawcy us∏ug in-

ternetowych z Albuquerque (Nowy Meksyk), którzy przetestowali

wi´kszoÊç programów i sprz´tu opisanych w tym artykule oraz

sprawdzili skutecznoÊç wspomnianych technik.

K

tórejÊ nocy, siedzàc przy domowym komputerze, Ab-

denago w∏àcza si´ do IRC, cyberprzestrzennego odpo-

wiednika radia CB, na kanale poÊwi´conym pot´˝ne-

mu systemowi operacyjnemu Unix. Obserwuje na bie˝àco, jak

fani nawiàzujà kontakty, tworzà sojusze i wymieniajà doÊwiad-

czenia. Przypomina to wszystko kantyn´ z Gwiezdnych Wojen.

Palàc si´ do nawiàzania konwersacji – i zadziwienia in-

nych – Abdenago czeka, a˝ ktoÊ zada proÊciutkie pytanie;

umo˝liwi to rozpocz´cie „wojny obelg”, w czasie której wszy-

scy obrzucajà si´ zniewagami. Akurat rozmówca przedsta-

wiajàcy si´ jako Dogberry zadaje pytanie dotyczàce pisania

programu obs∏ugujàcego domowà stacj´ meteorologicznà.

32 Â

WIAT

N

AUKI

Grudzieƒ 1998

Testowanie portów, zrzuty pami´ci

i przepe∏nianie buforów to zaledwie

kilka metod z bogatego arsena∏u

ka˝dego doÊwiadczonego hakera.

Jednak ˝aden z nich nie jest nieuchwytny

Carolyn P. Meinel

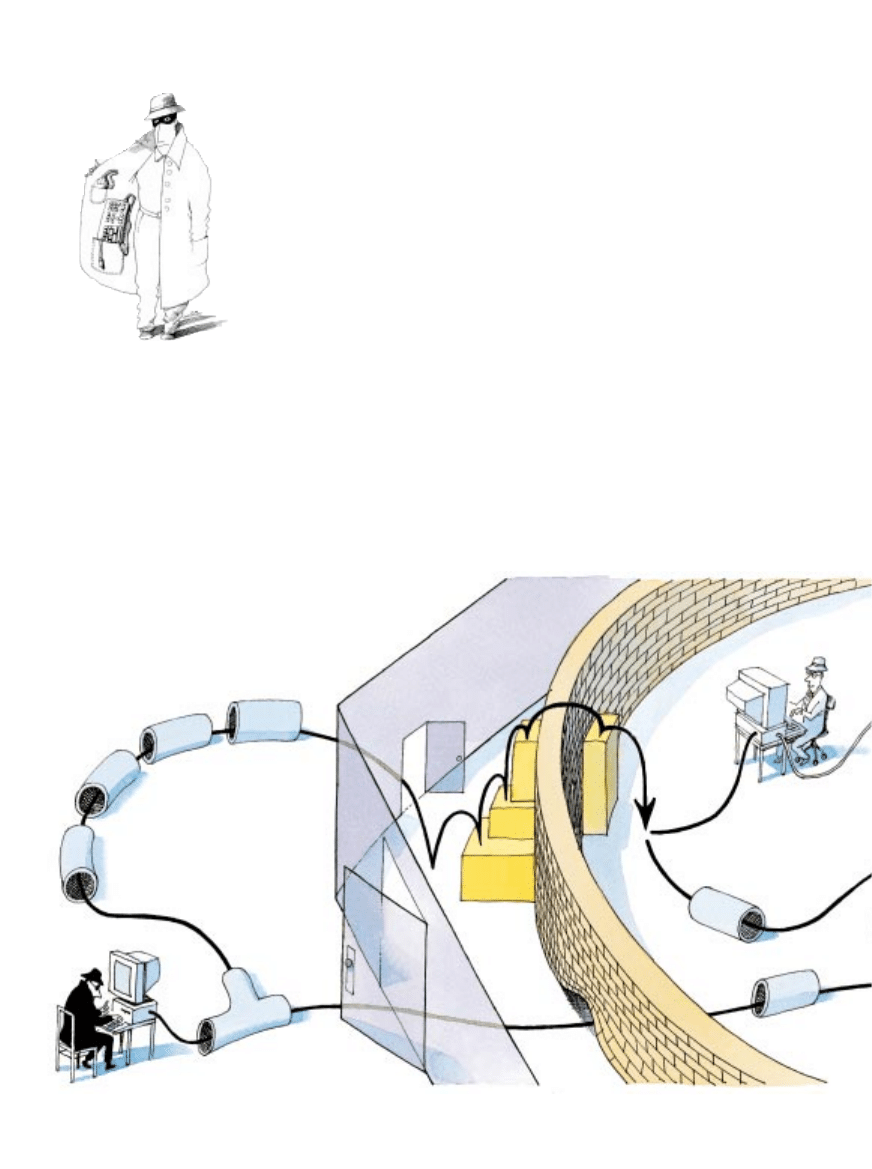

KOMPUTEROWEGO W¸AMANIA mo˝na dokonaç

na wiele rozmaitych sposobów, poniewa˝ niemal

ka˝dy system pod∏àczony do Internetu ma swoje

s∏abe strony. Do ochrony wewn´trznych sieci fir-

my stosujà zapory ogniowe – pot´˝ne programy,

których zadaniem jest niedopuszczanie do syste-

mu osób niepowo∏anych. Mimo tych radykalnych

metod zawzi´ty haker potrafi znaleêç sposób na

omini´cie zabezpieczeƒ.

Hakerzy: krótka historia

A

bdena

g

o

ISP

NIELEGALNE

KONT

O

NIELEGALNE

KONTO

ADAGENCY.

COM

MODEM

TYLNE

DRZWI

REFRIGERA

TORS

R

U

S

PO¸ÑCZENIE

T1

ROUTER

ETHERNET

ETHERNET

ZAPORA

OGNIO

W

A

ADMIN

SERWER

WWW

MODEM

D

og

b

erry

Abdenago dostrzega szans´ dla siebie. Rzuca: „RTFM”. (Gdy-

by w Internecie u˝ywano polskich akronimów, by∏oby to

„PPP” – „przeczytaj p...y podr´cznik” – przyp. t∏um.). Pozo-

stali uczestnicy dyskusji reagujà stekiem obelg, ale nie pod

adresem Dogberry’ego. Pytanie okazuje si´ znacznie trud-

niejsze, ni˝ przypuszcza∏ Abdenago. Dogberry zwi´êle i spo-

kojnie go podsumowuje: „˝ó∏todziób”. Upokorzony Abde-

nago poprzysi´ga zemst´.

Korzystajàc z dost´pnej w Internet Relay Chat komendy

„finger”, Abdenago uzyskuje adres adwersarza: Dogberry@re-

frigerus.com. Zak∏ada, ˝e skoro Dogberry jest takim eksper-

tem od Unixa, to byç mo˝e pe∏ni funkcj´ administratora kom-

puterów w refrigerus.com. Aby potwierdziç swoje przypusz-

czenia, za pomocà programu „telnet” ∏àczy si´ z serwerem po-

cztowym tego komputera. Wydaje polecenie „expn root@re-

frigerus.com” i ju˝ wie, ˝e Dogberry faktycznie jest tam sze-

fem administratorów systemu.

To tylko pobudza jego ciekawoÊç. Uruchamia Strobe, pro-

gram usi∏ujàcy si´ po∏àczyç z ka˝dym z tysi´cy wirtualnych

portów w refrigerus.com. Skaner ma skrupulatnie rejestro-

waç wszelkie odpowiedzi od demonów, czyli zainstalowa-

nych u˝ytkowych programów systemowych, na przyk∏ad

odpowiedzialnych za obs∏ug´ poczty elektronicznej. Abde-

nago wie, ˝e ka˝dy port mo˝e stanowiç tylne drzwi – lub

drzwi, które jemu uda si´ sforsowaç – jeÊli zdo∏a wykorzy-

staç pewne niedoskona∏oÊci demona tego portu.

Strobe trafia na przeszkod´, a dok∏adniej na zapor´ ognio-

wà (firewall) Dogberry’ego. Ten znakomity program obron-

ny przechwytuje ka˝dy nadchodzàcy pakiet danych, odczy-

tuje jego nag∏ówek TCP/IP (transmission control proto-

col/Internet Protocol) i ustala, z którym portem ma nastàpiç

po∏àczenie. Nast´pnie sprawdza otrzymane ˝àdanie dost´-

pu, pos∏ugujàc si´ precyzyjnie okreÊlonymi zasadami dopusz-

czania u˝ytkowników z zewnàtrz do systemu. W tym przy-

padku refrigerus.com decyduje, ˝e skaner Abdenago zas∏uguje

tylko na jednà odpowiedê.

W chwil´ potem program zainstalowany na refrigerus.com

zaczyna wysy∏aç do komputera Abdenago bezsensowne da-

ne, w∏àcznie z losowymi ciàgami znaków alfanumerycznych,

skutecznie zapychajàc jego dyski. W mi´dzyczasie inny demon

wysy∏a pocztà elektronicznà list do dostawcy us∏ug interne-

towych (Internet service provider – ISP) Abdenago z infor-

macjà, ˝e ktoÊ próbuje si´ w∏amaç do refrigerus.com. Po kil-

ku minutach konto Abdenago zostaje zamkni´te, poniewa˝

jego w∏aÊciciel jest podejrzany o prób´ pope∏nienia przest´p-

stwa komputerowego.

Mimo ˝e Abdenago zosta∏ niemal b∏yskawicznie zabloko-

wany – wielu administratorów ISP nie podj´∏oby równie szyb-

ko tak zdecydowanych kroków – nie ma to wi´kszego znacze-

nia. Konto jest tylko jednym z kilku, które sam sobie za∏o˝y∏

po w∏amaniu si´ do wspomnianego ISP. Jednak zamkni´cie

go powoduje, ˝e Abdenago zostaje od∏àczony od kana∏u IRC

w chwili, gdy obrzucano go obelgami. Dla uczestników dys-

kusji wyglàda to tak, jakby Abdenago bezceremonialnie wy-

rzucono z sieci lub, co gorsza, sam uciek∏.

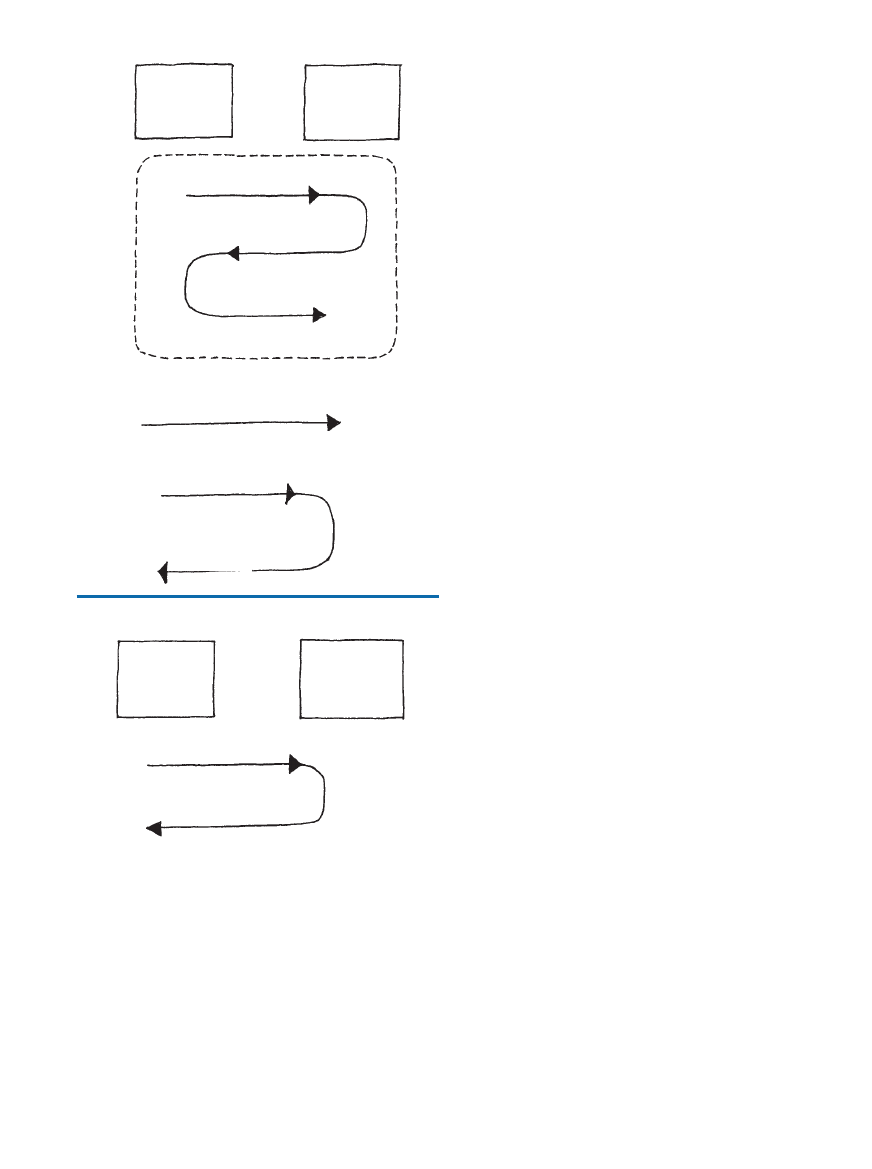

Abdenago pa∏a ˝àdzà odwetu. Jego kolejnym posuni´ciem

jest wypróbowanie niewidzialnego skanera FIN. Programy

takie wykorzystujà zasady dzia∏ania IP. JeÊli jeden kompu-

ter chce si´ po∏àczyç z innym, musi najpierw wys∏aç niewiel-

ki pakiet zawierajàcy flag´ synchronizacyjnà SYN. Nag∏ówek

pakietu zawiera równie˝ inne wa˝ne dane, na przyk∏ad ad-

resy IP nadawcy i odbiorcy. W odpowiedzi demon odbiorcy

wysy∏a pakiet zawierajàcy flag´ ACK (potwierdzenie odbio-

ru), flag´ synchronizacji SYN oraz numer synchronizacyjny

do identyfikacji kolejno nadchodzàcych pakietów. Pierwszy

komputer po otrzymaniu pakietu z flagami ACK/SYN wy-

sy∏a kolejny z flagà ACK, potwierdzajàc swojà gotowoÊç do

transmisji danych. Trzystopniowy proces potwierdzania na-

wiàzania ∏àcznoÊci jest zakoƒczony. Po przes∏aniu wszyst-

kich danych nadawca wysy∏a pakiet z flagà FIN i otrzymuje

od odbiorcy pakiet z flagà ACK potwierdzajàcà, ˝e jest Êwia-

dom zakoƒczenia transmisji.

Abdenago wie, ˝e niewidzialny skaner mo˝e wykorzystaç

subtelnoÊci tego protoko∏u, wysy∏ajàc tylko koƒcowy pakiet

z flagà FIN do ka˝dego portu badanego komputera. Zazwy-

czaj gdy port jest otwarty, obs∏ugujàcy go demon ignoruje ta-

ki pakiet. JeÊli jest zamkni´ty, komputer odbiorcy wysy∏a pa-

kiet z flagà RST (ponów). Poniewa˝ nie zostaje nawiàzana

oficjalna komunikacja (nie dosz∏o do trzystopniowego po-

twierdzenia), odebranie pakietu nie jest notowane w raportach

aktywnoÊci systemu. Dzi´ki temu skanery FIN mogà w mia-

r´ dyskretnie testowaç porty komputera. (Mimo to jak dowie

si´ wkrótce Abdenago, informacje zawarte nawet w jednym

pakiecie FIN wystarczajà do identyfikacji nadawcy.)

Abdenago przemierza Internet w poszukiwaniu zaawan-

sowanego niewidzialnego skanera portów i znajduje jeden

Â

WIAT

N

AUKI

Grudzieƒ 1998 33

jednego w∏amania

MACINTOSH

Z ZAINSTALO-

WANYM

ETHERNETEM

Wszystkie ilustracje DUSAN PETRICIC

WI¢ZIENIE

FANT

AZJ

A

PICASSO

SERWER

WINDOWS NT Z

ZAINSTALOWANYM

T-SIGHTEM

w podziemnej witrynie sieci WWW. Program ten, jak wiele

innych narz´dzi hakerskich, jest napisany w j´zyku C. Abde-

nago musi jeszcze pokonaç problemy z jego modyfikacjà

i kompilacjà, tak by dzia∏a∏ na domowym PC pracujàcym

pod kontrolà Linuxa, jednego z wielu wariantów Unixa.

Takie k∏opoty nie sà niczym niezwyk∏ym i wynikajà z oso-

bliwoÊci poszczególnych odmian systemu Unix. Abdenago,

podobnie jak wi´kszoÊç hakerów, nie odebra∏ wykszta∏cenia

informatycznego. W rzeczywistoÊci nigdy nie uczy∏ si´ pro-

gramowania, bo nie musia∏. Niemal ka˝dy program, o jakim

zamarzy komputerowy kryminalista, jest osiàgalny gdzieÊ

w Internecie, ju˝ napisany i gotowy do darmowego pobra-

nia i wykorzystania – jeÊli tylko haker potrafi go skompilowaç.

M∏ody Dogberry wybra∏ innà drog´. Zaprzyjaêni∏ si´ z infor-

matykiem pracujàcym u lokalnego dostawcy us∏ug interneto-

wych i nauczy∏ administrowaç siecià. Wiele czasu sp´dzi∏, ba-

wiàc si´ z przyjacielem w komputerowych w∏amywaczy i

obroƒców. Korzystajàc ze swoich doÊwiadczeƒ, pomogli ad-

ministratorowi ISP podnieÊç poziom bezpieczeƒstwa systemu.

Dzi´ki temu sukcesowi Dogberry zosta∏ u niego zatrudniony

na cz´Êç etatu jeszcze podczas studiowania informatyki.

Pierwszym b∏´dem Abdenago jest wi´c porwanie si´ aku-

rat na Dogberry’ego. Ten jest bowiem równie˝ hakerem (ale

pozytywnym) i weteranem wielu batalii w cyberprzestrzeni.

Pierwsze starcie

Nad ranem Abdenago ostatecznie radzi sobie z kompilacjà

programu i jest gotów do dzia∏ania. W ciàgu kilku minut FIN

skaner dostarcza mu list´ us∏ug oferowanych przez refrige-

rus.com jedynie u˝ytkownikom o akceptowanych adresach IP.

Szczególnà uwag´ Abdenago przykuwa demon odpowiada-

jàcy za bezpieczeƒstwo systemu (konkretnie za metody szy-

frowania po∏àczeƒ w Internecie) oraz serwer WWW.

Nagle serce Abdenago zaczyna biç mocniej. Dostrzega on

bowiem na liÊcie sporzàdzonej przez skaner port o nietypo-

wym numerze 31 659. Czy˝by zosta∏ uprzedzony przez in-

nego w∏amywacza, który zostawi∏ uchylone tylne drzwi – taj-

ne przejÊcie pozwalajàce wkraÊç si´ do systemu?

Sygna∏ pagera wyrywa Dogberry’ego z g∏´bokiego snu.

EtherPeek, monitor zainstalowany w refrigerus.com, wykry∏

skanowanie portów. Dogberry p´dzi do biura, by z konsoli ad-

ministratora Êledziç dalsze próby ataku. Jego najlepsze pro-

gramy obronne mogà byç uruchamiane tylko z tej maszyny

i wymagajà fizycznej obecnoÊci cz∏owieka, dzi´ki czemu sà

odporne na zdalny atak.

Tymczasem mimo silnej pokusy zbadania demona obs∏u-

gujàcego port 31 659 Abdenago wstrzymuje dalsze dzia∏ania.

CoÊ – mo˝e hakerska intuicja – podpowiada mu, ˝e powinien

je od∏o˝yç na kiedy indziej. Tak wi´c tym razem Dogberry

przychodzi do pracy niepotrzebnie – nie odkrywa dalszych

prób wtargni´cia do systemu.

Zaintrygowany nietypowym atakiem przeglàda jednak ra-

porty i udaje mu si´ ustaliç adres nadawcy pakietów z flagà

FIN. Wysy∏a e-mail do ISP Abdenago z informacjà o próbie

w∏amania i prosi o dok∏adniejsze dane konta. Ale administra-

tor systemu odmawia pomocy, argumentujàc, ˝e dane sà po-

ufne, a samo uruchomienie skanera nie jest z∏amaniem ˝ad-

nych przepisów.

Trzy wieczory póêniej Abdenago ponawia atak. Gdy jed-

nak ∏àczy si´ za pomocà modemu ze swoim ISP, okazuje si´,

˝e jego has∏o jest ju˝ niewa˝ne. WÊciek∏y dzwoni do admini-

stratora i dowiaduje si´, ˝e konto zosta∏o zamkni´te z powo-

du wykorzystywania skanera FIN. Taki rozwój wypadków

ani troch´ go nie zniech´ca. Przeciwnie, zabiera si´ do pracy

z jeszcze wi´kszà determinacjà.

34 Â

WIAT

N

AUKI

Grudzieƒ 1998

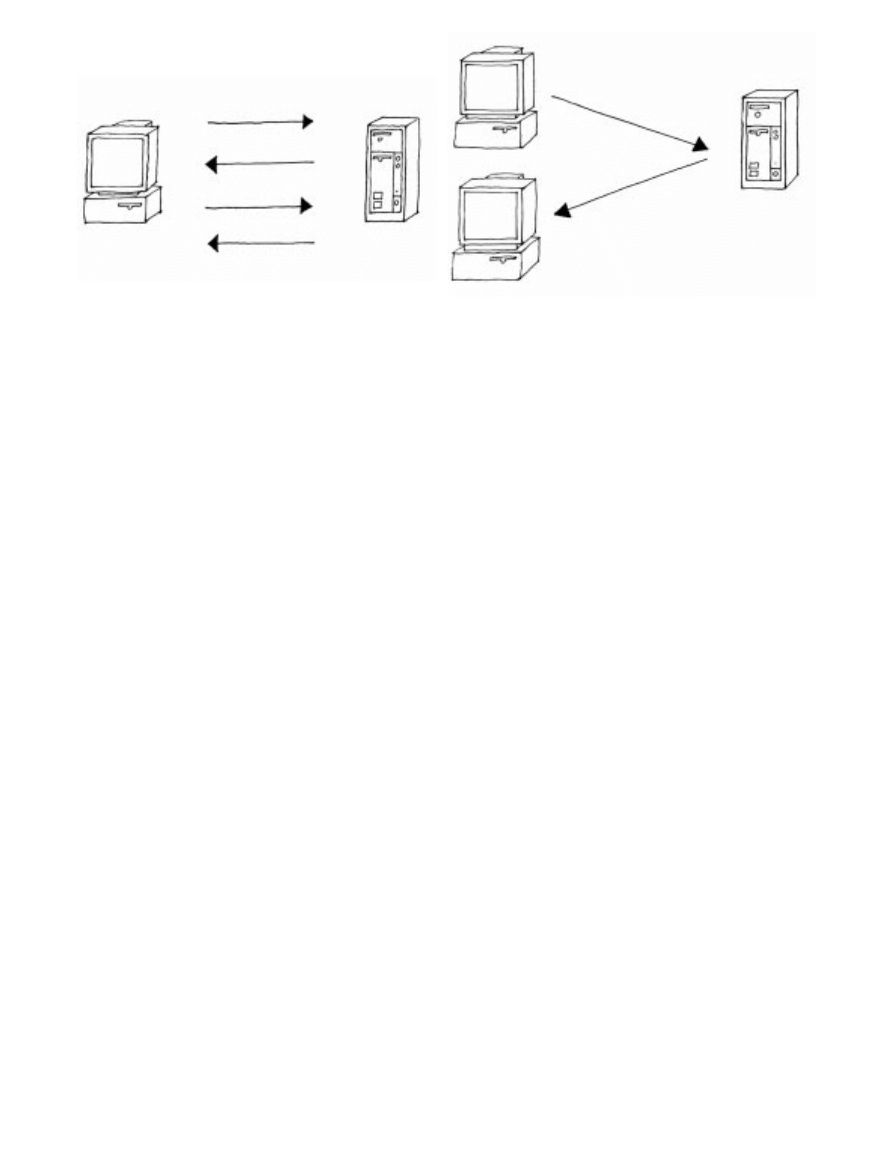

TRANSMISJE DANYCH w Internecie podlegajà ustalonym protoko∏om.

Zwykle nadawca najpierw wysy∏a powitalny pakiet zawierajàcy fla-

g´ SYN, proszàc o dane umo˝liwiajàce synchronizacj´ majàcych na-

dejÊç pakietów. Odbiorca odsy∏a pakiet z flagà ACK, potwierdzajà-

cà przyj´cie wezwania do nawiàzania ∏àcznoÊci, oraz z flagà SYN

i liczbà synchronizacyjnà. Nadawca pakietu z flagà ACK potwier-

dza, ˝e jest gotów do transmisji danych, koƒczàc w ten sposób pro-

cedur´ trzystopniowego potwierdzania. Dopiero teraz mo˝e wys∏aç

w∏aÊciwe wiadomoÊci. Wreszcie przesy∏a pakiet z flagà FIN sygnali-

zujàcà koniec po∏àczenia. Odbiorca odsy∏a pakiet z flagà ACK, co

ostatecznie zamyka transmisj´. Hakerzy omijajà t´ procedur´, od

razu wysy∏ajàc pakiety z flagà FIN. Pechowy odbiorca mo˝e na to

odpowiedzieç pakietem z flagà RST (ponów) (na dole). Odpowiedê

– lub jej brak – dostarcza pewnych informacji o badanym systemie,

a poniewa˝ nie zosta∏o nawiàzane oficjalne po∏àczenie, przybycie

pakietu FIN nie jest odnotowane w raportach odbiorcy. Pozwala to

hakerom w miar´ niepostrze˝enie i bezpiecznie testowaç upatrzo-

ne komputery.

NORMALNA TRANSMISJA

Trzystopniowe potwierdzanie

Nadawca

Nadawca

SYN

ACK/SYN

ACK

FIN

FIN

ACK

RST

Transmisja

danych

UKRYTA TRANSMISJA

HAKERSKIEGO SKANERA FIN

Odbiorca

Odbiorca

Z kartà kredytowà w r´ku dzwoni do innego dostawcy i po kil-

ku minutach jest ponownie w Sieci. Tym razem jednak zacho-

wuje wi´kszà ostro˝noÊç. Z nowego konta loguje si´ na koncie,

które kiedyÊ otworzy∏ sobie u jeszcze innego ISP (oczywiÊcie nie-

legalnie). Po uzyskaniu po∏àczenia wydaje polecenie „whois re-

frigerus.com”. Dowiaduje si´, ˝e nazwa domeny nale˝y do Re-

frigerators R Us – krajowej sieci sklepów detalicznych.

Nast´pnie próbuje zalogowaç si´ na refrigerus.com za po-

mocà komendy „telnet refrigerus.com 31 659”. Odpowiedê jest

natychmiastowa: „Ty p´taku! Czy naprawd´ myÊlisz, ˝e to sà

tylne drzwi?!” JednoczeÊnie demon obs∏ugujàcy port 31 659

przyst´puje do próby zawieszenia komputera Abdenago, prze-

sy∏ajàc mu serie celowo uszkodzonych pakietów, a pocztà elek-

tronicznà wysy∏a list do ISP, na którym Abdenago nielegalnie

za∏o˝y∏ konto, informujàcy o próbie pope∏nienia przest´pstwa

komputerowego. Przed up∏ywem paru minut po∏àczenie Abde-

nago zostaje przerwane.

Haker nie rezygnuje i zamiast atakowaç zapor´ ogniowà usi∏uje

jà teraz po cichu obejÊç. Korzystajàc z jeszcze jednego ze swoich

licznych nielegalnych kont próbuje skatalogowaç komputery na-

le˝àce do refrigerus.com. U˝ywa do tego celu komendy „nslook-

up”, przeszukujàcej Internetowà baz´ danych w celu odnalezie-

nia katalogów w komputerze o podanym adresie.

Ale „nslookup” nie dostarcza ˝adnych u˝ytecznych infor-

macji. Dogberry tak skonfigurowa∏ swojà sieç, ˝e ka˝de pytanie

skierowane do któregokolwiek z komputerów wewn´trznej

sieci jest najpierw przesy∏ane do serwera nazw, który kieruje

je do odpowiednich maszyn. Dzi´ki temu nikt z zewnàtrz nie

mo˝e si´ niczego dowiedzieç o komputerach otoczonych zaporà

ogniowà.

Kolejnym krokiem Abdenago jest wykorzystanie skanera ad-

resów IP. Za pomocà „nslookup” dokonuje konwersji refrige-

rus.com na adres numeryczny, po czym skanerem IP bada nu-

mery wi´ksze i mniejsze. Po chwili ma oko∏o 50 rzeczywistych

adresów w´z∏ów Internetu o zbli˝onych numerach. Zdaje sobie

spraw´, ˝e wcale nie muszà nale˝eç do refrigerus.com, ale z du-

˝ym prawdopodobieƒstwem nale˝à.

Nast´pnie u˝ywajàc komendy „whois”, pyta, czy Refrigera-

tors R Us podlegajà jakieÊ inne komputery. Wykrywa jeszcze je-

den komputer, którego adres refrigeratorz.com jest numerycz-

nie odleg∏y od refrigerus.com. Skaner IP wkrótce podaje mu

kolejnych pi´ç adresów komputerów w Internecie o numerach

bliskich refrigeratorz.com.

Abdenago podejmuje dalsze Êrodki ostro˝noÊci. Za pomo-

cà komendy „telnet” ∏àczy si´ z kolejnym swoim pirackim kon-

Â

WIAT

N

AUKI

Grudzieƒ 1998 35

S¸OWNICZEK

Abdenago – biblijny Izraelita przetrzymywany w niewoli babiloƒ-

skiej, który pokona∏ zapor´ ogniowà i prze˝y∏.

ACK – patrz ilustracja na stronie 34.

Demon – automatycznie uruchamiany u˝ytkowy program kom-

puterowy pracujàcy w tle.

Dogberry – policjant ze sztuki Williama Shakespeare’a Wiele ha∏a-

su o nic.

FIN – patrz ilustracja na stronie 34.

FTP – powszechnie stosowany protokó∏ oraz nazwa programu do

przesy∏ania plików w Internecie.

Interpreter poleceƒ – pow∏oka programowa tworzàca interfejs

pomi´dzy u˝ytkownikiem a systemem operacyjnym komputera.

IP – protokó∏ niskiego poziomu do przesy∏ania pakietów w Internecie.

ISP – dostawca us∏ug internetowych.

Konie trojaƒskie – programy instalowane przez hakera w celu

ukrycia jego aktywnoÊci w systemie.

Korzeƒ – najwy˝szy poziom uprzywilejowania w komputerach

z systemem Unix.

Liczba synchronizacyjna – numer s∏u˝àcy do koordynacji kolejno

nadchodzàcych pakietów transmisji IP.

Monitor – program rejestrujàcy wewn´trznà i sieciowà aktywnoÊç

komputera.

Monitor klawiaturowy – program rejestrujàcy wszelkie teksty

wprowadzane za pomocà klawiatury.

Og∏upianie IP – patrz ilustracja na stronie 38.

Port – po∏àczenie lub kana∏ dost´pu do komputera.

Przepe∏nianie buforów – patrz ilustracja na stronie 36.

RAM – pami´ç operacyjna.

RST – patrz ilustracja na stronie 34.

Skaner – program usi∏ujàcy wykryç s∏abe strony komputera ofia-

ry przez wielokrotne wysy∏anie rozmaitych pytaƒ.

SYN – patrz ilustracja na stronie 34.

TCP – protokó∏ transmisji umo˝liwiajàcy wysy∏anie i otrzymywanie

plików Internetem.

Telefoniczny wojownik – program, który automatycznie ∏àczy si´

przez modem z numerami telefonicznymi z podanego zakresu.

Telnet – komenda systemu Unix pozwalajàca na zdalne rejestrowa-

nie si´ na innych komputerach.

Tylne drzwi – metoda wchodzenia do komputera z pomini´ciem

standardowych procedur bezpieczeƒstwa.

Unix – rozbudowany system operacyjny.

Zapora ogniowa – silne programy obronne blokujàce dost´p intruzów.

Zrzut pami´ci – ilustracja powy˝ej.

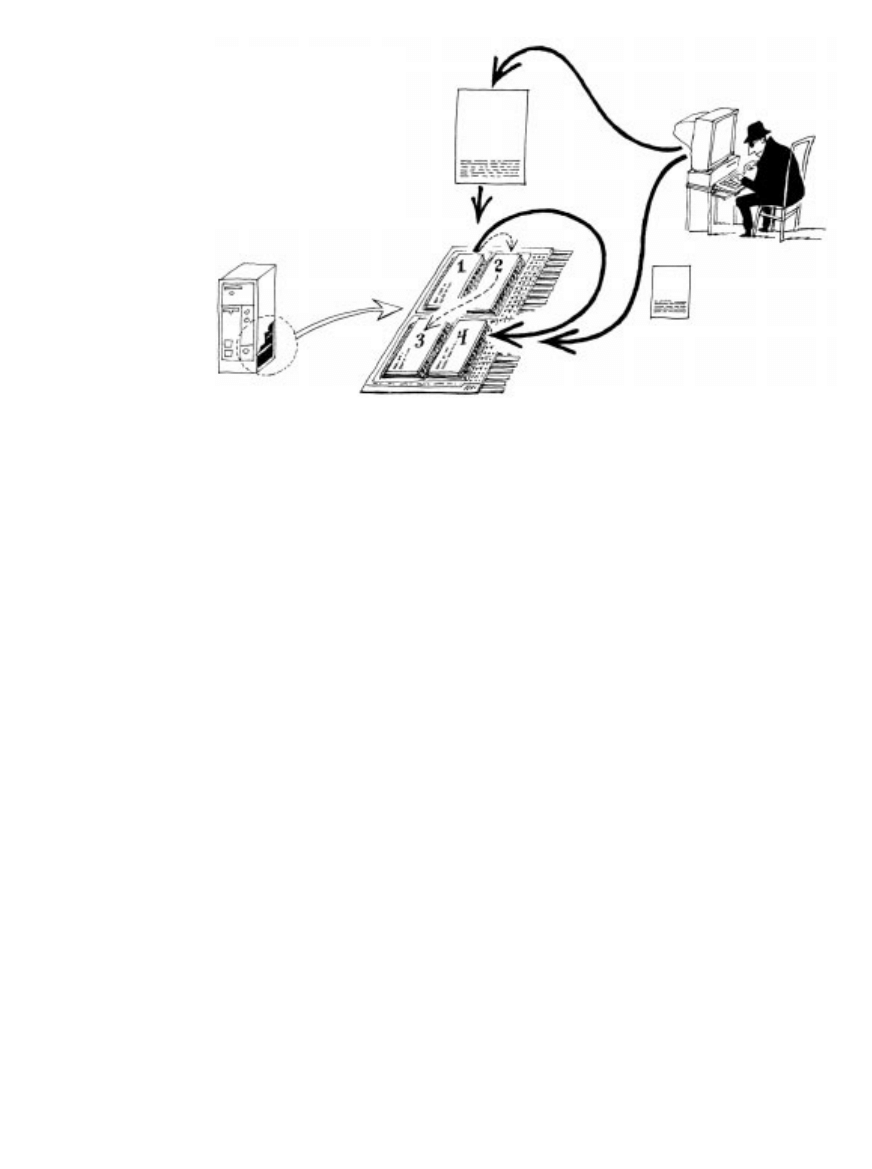

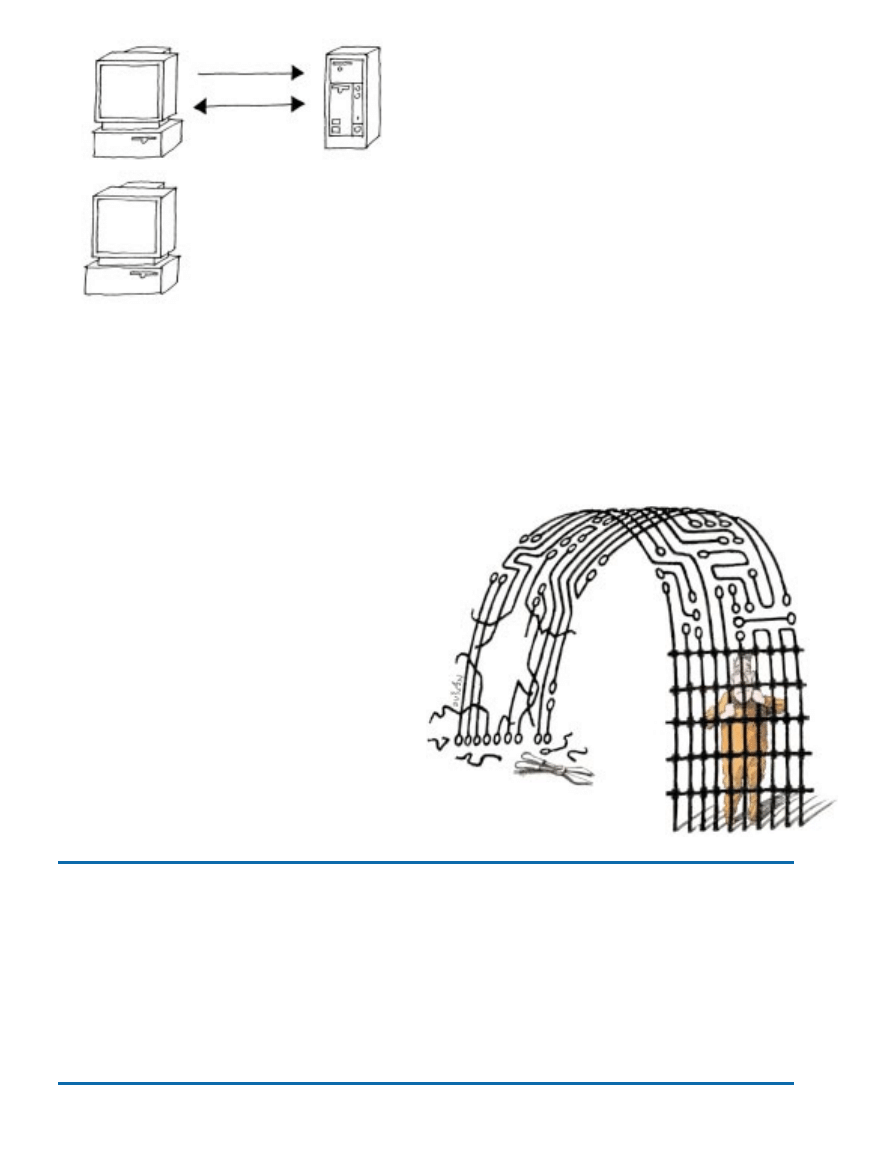

ZRZUT PAMI¢CI mo˝e pos∏u˝yç hakerom do uzyskania taj-

nych informacji. JeÊli dzia∏ajàcy na danym komputerze program

si´ zawiesi, czasem powoduje to zapisanie na dysku obrazu

fragmentów pami´ci operacyjnej w chwili awarii. Haker mo-

˝e celowo spowodowaç awari´, by nast´pnie przeszukaç

obszar pami´ci mogàcy zawieraç wa˝ne dane, takie jak has∏a

dopuszczajàce do konkretnych kont w systemie.

Komputer ofiary

Pami´ç operacyjna

Ukryty

plik

z has∏ami

tem. Stàd loguje si´ na jeszcze jednym nielegalnym koncie,

szykujàc si´ do ponownego skorzystania ze skanera FIN. Te

dodatkowe kroki zmuszà ka˝dego Êcigajàcego go przedstawi-

ciela prawa do uzyskania zgody na wspó∏prac´ a˝ trzech in-

stytucji, co utrudni Êledztwo.

Dodatkowo postanawia ukryç swojà obecnoÊç w trzecim

z opanowanych w´z∏ów, umieszczajàc wÊród programów za-

rzàdzajàcych g∏ównym katalogiem stosowany przez hakerów

program – konia trojaƒskiego, który oprócz swoich normal-

nych dzia∏aƒ usuwa wszelkie Êlady dzia∏alnoÊci hakera z rapor-

tów o nietypowej aktywnoÊci systemu. Program ten blokuje

tak˝e programy wyszukujàce zmiany w plikach systemowych

danego komputera. Ukryje nawet przed operatorami fakt, ˝e

Abdenago si´ zalogowa∏ i korzysta z jakichÊ programów.

Tak zabezpieczony Abdenago skanuje jeden po drugim

porty komputerów nale˝àcych do refrigerus.com i refrigera-

torz.com. Skaner Fin przeÊlizguje si´ wprost do ka˝dego

z nich. Te dzia∏ania wykrywa jednak EtherPeek i ponownie

uruchamia pager Dogberry’ego.

Niewyspany Dogberry po dotarciu do biura szybko usta-

la adres nadawcy pakietów FIN i alarmuje administratora

trzeciego w´z∏a spenetrowanego przez Abdenago. Ale koƒ

trojaƒski spe∏nia swoje zadanie i ukrywa obecnoÊç hakera

przed zdezorientowanymi operatorami. Abdenago Êmia∏o

kontynuuje swojà prac´. Prze∏àcza si´ z niewidzialnego ska-

nera na Strobe, poszukujàc adresu IP komputera nie chronio-

nego przez zapor´ ogniowà.

Osiàga jedynie tyle, ˝e zapora ogniowa refrigerus.com wy-

pluwa strumieƒ bezsensownych danych. Niespodziewany

∏adunek uÊwiadamia wreszcie administratorce systemu Ab-

denago, ˝e ktoÊ faktycznie nielegalnie wykorzystuje jej w´-

ze∏. Decyduje si´ ona na drastyczne posuni´cie, ca∏kowicie od-

cinajàc system od Internetu. Z chwilà gdy ∏àcznoÊç zostaje

zerwana, Abdenago zdaje sobie spraw´, ˝e elegancka meto-

da obejÊcia zapory ogniowej nie istnieje.

W poszukiwaniu pracoholika

Abdenago domyÊla si´, ˝e z kilku tuzinów komputerów

Refrigerators R Us pod∏àczonych do Internetu korzysta praw-

dopodobnie wiele innych maszyn stojàcych spokojnie na biur-

kach pracowników. Czy jest szansa – zastanawia si´ kilka dni

póêniej – by wÊród setek zatrudnionych znalaz∏ si´ jakiÊ pra-

coholik, który obchodzàc firmowà zapor´ ogniowà, nocami ∏à-

czy si´ telefonicznie ze swoim komputerem s∏u˝bowym i wy-

konuje „nie cierpiàce zw∏oki” zadania? To naprawd´ nie

problem dla kogoÊ, kto kupi sobie modem, pod∏àczy do s∏u˝-

bowego komputera i, wychodzàc z pracy, zostawi system

w∏àczony.

Zak∏adajàc, ˝e w ka˝dej prawie wi´kszej firmie znajduje si´

co najmniej jeden nie zg∏oszony prze∏o˝onym modem, Abde-

nago uruchamia program ShokDial (telefonicznego wojowni-

ka) ∏àczàcy si´ z ka˝dym numerem wewn´trznym w Refrige-

rators R Us. Nocny stra˝nik w siedzibie zarzàdu firmy s∏yszy,

˝e dzwonià ciàgle telefony, ale nie wzbudza to jego podejrzeƒ.

O 2.57 telefoniczny wojownik trafia na aktywny modem

i Abdenago widzi na swoim monitorze powitalny ekran kom-

putera Silicon Graphics: „Dzia∏ handlowy Refrigerators R Us,

Irix 6.3”. Wspaniale! Cieszy si´, poniewa˝ Irix jest wersjà sys-

temu Unix, co oznacza, ˝e chyba znalaz∏ tylne drzwi do kró-

lestwa Dogberry’ego.

Nast´pnie Abdenago, korzystajàc z programu, który raz

za razem dzwoni do komputera z systemem Irix, próbuje

zgadnàç has∏o dost´pu do „korzenia”, najwy˝szego w hie-

rarchii konta (zazwyczaj zarezerwowanego dla administrato-

ra), z którego mo˝na wydawaç dowolne komendy i uzyski-

waç wszelkie informacje dotyczàce danego komputera. Ma

nadziej´, ˝e w∏aÊciciel komputera, zaganiany jak wielu praco-

holików, nieostro˝nie pozostawi∏ mo˝liwoÊç zdalnego dost´-

pu do maszyny.

Zgadywanie rozpoczyna si´ od pospolitych s∏ów i imion, by

w dalszej kolejnoÊci przejÊç do mniej oczywistych hase∏. Jest to

powolny i m´czàcy proces: sprawdzenie wszystkich s∏ów z wiel-

kich s∏owników, wszystkich nazwisk z encyklopedii i lokal-

nych ksià˝ek telefonicznych trwa czasem miesiàce, a nawet la-

ta. Ale tym razem Abdenago ma szcz´Êcie. Oko∏o piàtej nad

ranem okazuje si´, ˝e has∏o brzmi po prostu: „nancy”.

„Mam ci´!” – krzyczy Abdenago i loguje si´ w korzeniu,

skàd mo˝e wydawaç z zaatakowanego komputera dowolne

komendy. Nast´pnie zabezpiecza zdobyty przyczó∏ek. Insta-

luje za pomocà FTP (file transfer protocol) w swojej ostatniej

ofierze konia trojaƒskiego, ukrywajàcego jego obecnoÊç w sys-

36 Â

WIAT

N

AUKI

Grudzieƒ 1998

PRZEPE¸NIANIE BUFORÓW polega na wykorzystywaniu s∏abo-

Êci niektórych programów, na przyk∏ad pisanych w j´zyku C

i uruchamianych w systemie Unix. W celu wymuszenia prze-

pe∏nienia buforów haker wykonuje kilka czynnoÊci. Uruchamia

na komputerze ofiary w∏asny program napisany w j´zyku C (a).

Program zapisuje dane do bufora, tymczasowego miejsca w pa-

mi´ci operacyjnej (b). Nast´pnie aplikacja kopiuje dane z miej-

sca 1 do 2 i 3. Ale haker tak skonstruowa∏ program, ˝e ca∏y

czas wymaga on dost´pu do danych w miejscu 1. Z powodu

braku pami´ci przydzielonej programowi system przemiesz-

cza je z miejsca 1 do 4 dzielonego z innymi programami (d). Ha-

ker mo˝e wykorzystaç to do instalacji w pami´ci operacyjnej

w∏asnego kodu (e),

który umo˝liwia mu

uzyskanie wysokich

przywilejów w kom-

puterze ofiary.

Komputer

ofiary

PROGRAM

W J¢ZYKU

C

KOD

HAKERA

(a)

(d)

(e)

(c)

(b)

Pami´ç

operacyjna

38 Â

WIAT

N

AUKI

Grudzieƒ 1998

temie, oraz monitor klawiaturowy skonfigurowany tak, by

rejestrowa∏ wszystkie sekwencje znaków wprowadzanych

z klawiatury i wszelkie zdalne rejestracje. Zdobyte infor-

macje ma przechowywaç plik o niewinnej nazwie znajdujà-

cy si´ bezpoÊrednio na niczego „nieÊwiadomej” maszynie.

W ciàgu kilku minut Abdenago tworzy dodatkowe wejÊcie

do systemu – konto dla u˝ytkownika „zemsta” z has∏em:

„GiNd0gB”.

Ostatnie zadanie tego ranka jest proste. Aby ustaliç adres

internetowy opanowanego komputera, Abdenago wprowa-

dza polecenie „who” i otrzymuje odpowiedê, ˝e „zemsta”

pracuje na komputerze picasso.refrigeratorz.com. Gdy po kil-

ku godzinach pe∏noprawny u˝ytkownik komputera picasso

wchodzi do systemu, nie dostrzega oznak przej´cia przez ko-

gokolwiek kontroli nad jego maszynà. Programy Abdenago

dobrze wykonujà swoje zadania.

Z kolei Dogberry z raportów o aktywnoÊci systemu dowia-

duje si´ jedynie, ˝e wczesnym rankiem ktoÊ próbowa∏ przez

Internet dostaç si´ do refrigeratorz.com. Niepokoi go to, bo cià-

gle pami´ta o niedawnym ataku skanera FIN. Ma jednak za

ma∏o informacji, by podjàç konkretne dzia∏ania.

Dwie noce póêniej Abdenago dzwoni i ∏àczy si´ z picasso,

by przejrzeç raporty swoich monitorów. Rozczarowany

stwierdza, ˝e wszystkie komunikaty przesy∏ane w sieci sà

szyfrowane. Najcenniejszy okazuje si´ raport monitora kla-

wiaturowego. KtoÊ z picassa zalogowa∏ si´ na komputerze o

nazwie „fantazja”. Abdenago zna teraz nazw´ u˝ytkownika

i has∏o dost´pu do fantazji. Sezamie, otwórz si´!

Abdenago odkrywa, ˝e jest to stacja robocza SPARC s∏u-

˝àca do obróbki animowanych obrazków, prawdopodobnie

na potrzeby reklamy telewizyjnej. Poniewa˝ maszyna jest naj-

pewniej serwerem wielu innych komputerów, Abdenago

przyst´puje do poszukiwania pliku hase∏. Ma nadziej´, ˝e

niektóre z nich pozwolà mu na wejÊcie do innych kompute-

rów pod∏àczonych do wewn´trznej sieci. Znajduje odpowied-

ni plik, ale w miejscach, gdzie powinny byç zaszyfrowane

has∏a, widniejà same iksy. Najwyraêniej informacje, których

szuka, muszà znajdowaç si´ gdzie indziej, w jakimÊ ukrytym

pliku. Abdenago uÊmiecha si´ do siebie i uruchamia program

FTP. Znanym sobie trikiem zmusza go, aby si´ zawiesi∏. Bin-

go, nastàpi∏ zrzut pami´ci!

Fantazja zostaje zmuszona do ujawnienia cz´Êci swojej pa-

mi´ci operacyjnej (RAM). Szcz´Êliwie dla Abdenago odkryta

informacja – raport o stanie pami´ci operacyjnej – làduje w je-

go katalogu.

Normalnie zrzuty pami´ci s∏u˝à programistom do analizy

stanu systemu i znalezienia przyczyn zawieszania si´ pro-

gramów. Ale Abdenago doskonale wie, ˝e zrzut pami´ci mo˝-

na wykorzystaç równie˝

do innych celów. System

ukrywania hase∏ czasami

je przechowuje w zaszy-

frowanej postaci w pami´-

ci operacyjnej. Gdy u˝yt-

kownik rejestruje si´ w

systemie, komputer, sto-

sujàc algorytmy jedno-

stronnej zapadki, szyfruje

podane przez niego has∏o

i porównuje z zaszyfrowa-

nym has∏em z ukrytego

pliku. JeÊli sà identyczne,

u˝ytkownik uzyskuje do-

st´p do maszyny.

Ukryty plik hase∏, któ-

ry Abdenago odnalaz∏ w

zrzucie pami´ci fantazji, by∏ zaszyfrowany. Do pracy w∏àcza

si´ jego program ∏amiàcy has∏a. Jest to jednak ˝mudny proces

mogàcy trwaç kilka dni lub nawet tygodni.

Zbyt niecierpliwy, by czekaç, Abdenago przyst´puje do

kolejnej czynnoÊci – wykorzystuje powszechnie znany s∏aby

punkt systemu Unix. JeÊli jakiÊ program dzia∏ajàcy w tym

systemie operacyjnym nadmiernie anga˝uje bufory (tym-

czasowe miejsca przechowywania danych w pami´ci), nad-

wy˝ka informacji mo˝e byç umieszczona w innych obsza-

rach pami´ci z dost´-

pem do nich.

Efekt przepe∏nienia

buforów pos∏u˝y Ab-

denago do zainstalowa-

nia swoich programów

na maszynie SPARC.

Dodatkowe programy

umo˝liwiajà mu wyda-

wanie dowolnych po-

leceƒ i uruchamianie dowolnych programów za pomocà w∏a-

snego interpretera poleceƒ. Zadowolony z siebie Abdenago

instaluje konia trojaƒskiego ukrywajàcego jego obecnoÊç i mo-

nitory aktywnoÊci systemu. Poniewa˝ te pierwsze dzia∏ajà

dopiero po uruchomieniu, reszt´ czasu sp´dza na r´cznym

usuwaniu Êladów swojej wczeÊniejszej dzia∏alnoÊci podczas

pracowitej nocy.

Pozosta∏o jeszcze jedno zadanie. Czy ktoÊ ma uprawnie-

nia, by ∏àczyç si´ z fantazjà z Internetu? Abdenago wystu-

kuje komend´ „last”, by zobaczyç list´ osób, które ∏àczy∏y si´

ostatnio z fantazjà. A˝ podskakuje na krzeÊle, gdy okazuje

si´, ˝e u˝ytkownicy vangogha i nancy ∏àczyli si´ z nià z kom-

putera „adagency.com” po∏o˝onego za zaporà ogniowà Re-

frigerators R Us.

Abdenago nie mo˝e tej nocy zasnàç. Wzrós∏ mu poziom

adrenaliny. Wie, ˝e Refrigerators R Us wkrótce b´dzie jego.

Ostatnie starcie

Nast´pnego wieczora Abdenago szybciutko w∏amuje si´

do adagency.com. Wykorzystuje trik z og∏upianiem IP i sk∏a-

nia ten komputer, by w swoich raportach b∏´dnie notowa∏ je-

go adres. Odpowiedni program wysy∏a pakiety SYN w celu

wymuszenia w odpowiedzi pakietów ACK/SYN zawierajà-

cych m.in. seri´ liczb synchronizujàcych dalsze transmisje.

Na podstawie tych sekwencji program Abdenago odgaduje

wzorzec, a z niego mo˝na wywnioskowaç, jakie b´dà kolejne

ciàgi liczb synchronizujàcych. Wystarcza to do ukrycia praw-

dziwego adresu. Nast´pnie w adagency.com instaluje moni-

tor i za pomocà programów pow∏oki bezpieczeƒstwa tworzy

szyfrowane ∏àcze z fantazjà.

B´dàc ju˝ w fantazji, komendà „netstat” sprawdza, które

komputery sà aktualnie aktywne w sieci. Odkrywa maszy-

n´, którà wczeÊniej przeoczy∏. Jej nazwa: „admin.refrige-

rus.com”, jest bardzo obiecujàca. Czy˝by z tego komputera

Dogberry zarzàdza∏ ca∏ym systemem?

W mi´dzyczasie bez przerwy pracuje program do ∏amania

hase∏. Ilekroç Abdenago odkrywa kolejnego u˝ytkownika

i jego has∏o, próbuje za ich pomocà zalogowaç si´ na innych

komputerach. Niestety, ˝adne z nich nie dzia∏ajà poza fanta-

zjà, a do niej dost´p ju˝ ma.

Nagle szcz´Êcie si´ do niego uÊmiecha. Dwukrotnie. Na

fantazji Abdenago przechwytuje ciàg znaków wprowadza-

nych przez u˝ytkownika vangogha, gdy ten aktualizowa∏ fir-

mowà witryn´ WWW. Teraz Abdenago zna has∏o potrzebne

do w∏amania si´ do firmowego serwera WWW. Dodatkowo

jego monitor zainstalowany w picassie odkrywa, ˝e nancy

40 Â

WIAT

N

AUKI

Grudzieƒ 1998

zadzwoni∏ do tego komputera i z niego zarejestrowa∏ si´ na

tajnym koncie z uprawnieniami administratora w admin.re-

frigerus.com.

Zaraz po nancy wÊlizguje si´ tam Abdenago. Stàd próbuje

∏àczyç si´ z kolejnymi komputerami w Refrigerators R Us.

Okazuje si´ jednak, ˝e Dogberry jest wyjàtkowo przezorny.

W sieci Refrigerators R Us nawet u˝ytkownik z przywilejami

administratora nie mo˝e zarejestrowaç si´ na innych kompu-

terach bez podania odpowiednich hase∏.

Troch´ tylko rozczarowany Abdenago ponownie wraca do

serwera WWW i loguje si´ w nim, korzystajàc z dopiero co

zdobytego has∏a. Nast´pnie Êciàga z domowego komputera

nowà wersj´ strony domowej Refrigerators R Us, którà tego

dnia sam przygotowa∏.

Z kolei w Refrigerators R Us Dogberry do póênej nocy stu-

diuje raporty. Zauwa˝a, ˝e pracownicy dzia∏u handlowego

zacz´li wyjàtkowo cz´sto ∏àczyç si´ z adagency.com. Postana-

wia nazajutrz porozmawiaç z nimi osobiÊcie i wyjaÊniç, co

si´ naprawd´ dzieje. Zadzwoni równie˝ do administratora

w adagency.com, kolegi, któremu kiedyÊ pomóg∏ zainstalo-

waç nowe oprogramowanie.

Dogberry ma ju˝ po ci´˝kim dniu pracy wychodziç do do-

mu, gdy w jego gabinecie dzwoni telefon. JakiÊ oburzony

klient twierdzi, ˝e w witrynie WWW Refrigerators R Us pre-

zentowany jest film pornograficzny ze scenkami na lodówce.

Dogberry podrywa si´ i po sprawdzeniu, ˝e strona zosta∏a

zmodyfikowana, wyrywa z gniazdka kabel Ethernet, odci-

najàc ca∏à sieç firmy od Internetu.

Abdenago denerwuje si´, widzàc, jak szybko jego obsce-

niczne arcydzie∏o zostaje usuni´te z Sieci. Boi si´ równie˝, ˝e

pozostawi∏ zbyt wiele Êladów. Korzystajàc z modemu, ∏àczy

si´ z picassem – przez wejÊcie do systemu, o którym Dogber-

ry jeszcze nic nie wie. Zyskuje na czasie, formatujàc na no-

wo dysk administratora, blokujàc wewn´trznà sieç i w ten

sposób czasowo uniemo˝liwiajàc Dogberry’emu szczegó∏owà

analiz´ ataku.

Dogberry p´dzi do administrujàcego komputera w nadziei,

˝e zdo∏a go uruchomiç z konsoli. Niestety, jest ju˝ za póêno.

Ca∏e oprogramowanie trzeba instalowaç od poczàtku. (Ab-

denago nie mia∏ poj´cia, ˝e dzia∏ajàcy na stojàcym obok Ma-

cintoshu EtherPeek równie˝ zapisywa∏ raporty.)

Zawiedziony niepowodzeniem z witrynà WWW Abdena-

go dokonuje ostatniego wyczynu tej nocy: zalewa refrige-

rus.com pakietami danych. Nied∏ugo potem Dogberry od-

biera telefon od zrozpaczonej przedstawicielki handlowej,

która ze swojego pokoju hotelowego bezskutecznie usi∏uje

za pomocà laptopa i linii telefonicznej dostaç si´ do serwera

pocztowego w Refrigerators R Us i odebraç niezwykle wa˝-

ne wiadomoÊci.

Nast´pnego ranka wyczerpany Dogberry b∏aga wice-

prezesa o zgod´ na wyczyszczenie komputerów w firmie,

ponownà instalacj´ oprogramowania i zmian´ wszystkich

hase∏. Choç propozycja jest rozsàdna, wià˝e si´ z zamkni´-

ciem ca∏ego systemu na kilka dni – Dogberry’ego spotyka

odmowa.

W tym momencie z∏oÊliwoÊç i destrukcyjnoÊç poczynaƒ

Abdenago znacznie wykroczy∏a poza granice dopuszczalne-

go hakerstwa. Ale FBI, cierpiàce na brak ludzi, jest zaj´te do-

chodzeniami w sprawie kilku ostatnich w∏amaƒ do kompu-

terów wojskowych i rzàdowych na terenie USA. Dogberry

sam musi zebraç wi´cej dowodów.

Poniewa˝ w∏amywacz by∏ aktywny w systemie po fizycz-

nym od∏àczeniu sieci od Internetu, Dogberry domyÊla si´, ˝e

gdzieÊ w budynku jest zainstalowany nielegalny modem.

Uruchamia w∏asnego telefonicznego wojownika i wykrywa

winowajc´. B´dzie musia∏ w dziale handlowym zrobiç ma∏à

awantur´!

Dogberry ∏aduje czystà wersj´ systemu do swojego kompu-

tera administratora. Nast´pnie na serwerze Windows NT,

o którym wie, ˝e nie by∏ atakowany, instaluje T-sighta – za-

awansowany program antyhakerski, który mo˝e zdalnie mo-

nitorowaç ka˝dy komputer firmowej sieci.

Nast´pnie Dogberry przygotowuje pu∏apk´. T-sight czy-

ha na kolejne po∏àczenie w∏amywacza z admin.refrigerus.com,

by skierowaç go do specjalnego komputera: „wi´ziennej ce-

li”. Tutaj winowajca mo˝e byç Êledzony. Aby go nie wystra-

szyç, Dogberry ka˝e grupie programistów skonfigurowaç

komputer tak, by wyglàda∏ nie jak wi´zienie, ale jak maszy-

na z dzia∏u ksi´gowoÊci, pe∏na kuszàcych zestawów danych

finansowych (oczywiÊcie spreparowanych).

Niechlubny koniec

Dwie noce póêniej przyczajony Dogberry o 20.17 zauwa˝a,

˝e ktoÊ zarejestrowa∏ si´ na admin.refrigerus.com. Jest to Ab-

denago. Dlaczego wróci∏ tak szybko? Rozradowa∏a go wia-

OG¸UPIANIE IP umo˝liwia hakerom ukrycie w∏asnego adresu. Po-

czàtkowo haker wysy∏a seri´ pakietów z flagà SYN, by uzyskaç pa-

kiety ACK/SYN z kolejnymi liczbami synchronizacji. Na podstawie

odpowiedzi cz´sto potrafi odgadnàç wzorzec tworzenia ciàgów

tych liczb. W naszym przyk∏adzie ka˝dy kolejny numer jest wi´kszy

od 128 000. Gdy haker to odkryje, wysy∏a pakiet SYN potwierdza-

jàcy nawiàzanie ∏àcznoÊci z komputerem akceptowanym przez

ofiar´. Atakowany komputer odeÊle pakiet z flagami ACK/SYN do

zaufanego komputera. Chocia˝ haker nie otrzyma odpowiedzi,

mo˝e kontynuowaç korespondencj´ z odbiorcà, tak jakby odpo-

HAKER

HAKER

SYN

ACK/SYN

128 001

256 001

SYN

ACK/SYN

SYN

ACK/SYN

384 001

OFIARA

KOMPUTER GODNY ZAUFANIA

OFIARA

Â

WIAT

N

AUKI

Grudzieƒ 1998 41

domoÊç, ˝e jego pornograficzny wyczyn jest tematem dys-

kusji w hakerskim pó∏Êwiatku. Nawet CNN poÊwi´ci∏ incy-

dentowi krótkà wzmiank´. Zainteresowanie publiczne i w∏a-

sna arogancja dajà Abdenago takà pewnoÊç siebie, ˝e czuje

si´ bezkarny.

Tej nocy bezczelnie wkracza do sieci Refrigerators R Us,

nie zachowujàc zwyk∏ej ostro˝noÊci. Dzwoni na konto goÊcia

na ISP, a nast´pnie programem „telnet” bezpoÊrednio ∏àczy

si´ z adagency.com, by szybciej dotrzeç do fantazji.

Z admin.refrigerus.com zostaje przeniesiony przez T-sigh-

ta do wi´ziennej celi. Z trudem opanowuje podniecenie, ba-

dajàc dane, które uznaje za wa˝ne informacje finansowe.

Dogberry równie˝ jest bardzo zaj´ty. Szybko analizujàc

dane z T-sighta, odkrywa has∏o Abdenago na fantazji –

„GiNd0gB” – i mo˝e ju˝ Êledziç powrót w∏amywacza do ada-

gency.com. Dogberry ∏àczy si´ z pagerem administratorki te-

go komputera. Nie ma jej ju˝ w pracy, ale natychmiast od-

dzwania z restauracji i pomaga w dalszym poÊcigu za

Abdenago.

W czasie gdy haker Êciàga du˝y plik z fikcyjnymi nume-

rami kart kredytowych, Dogberry instaluje swój monitor

w adagency.com. Mo˝e nawet wejÊç nie zauwa˝ony na kon-

to Abdenago, bo ten z lenistwa wsz´dzie zastosowa∏ to sa-

mo has∏o. W kilka minut po zakoƒczeniu transmisji pliku

z fikcyjnymi numerami kart kredytowych Dogberry’emu uda-

je si´ wyÊledziç, dokàd ten plik zosta∏ przes∏any, czyli namie-

rzyç komputer ISP, na którym Abdenago ma konto.

Uzyskana przez Dogberry’ego informacja wystarcza do

zaalarmowania FBI. Jego pracownicy nast´pnego dnia kon-

taktujà si´ z ISP, aby na podstawie wykazu ostatnich po∏à-

czeƒ telefonicznych zidentyfikowaç Abdenago. Wobec tylu

dowodów, w∏àcznie z bardzo precyzyjnymi raportami

EtherPeek z Macintosha, prokurator zezwala na rewizj´.

Niebawem agenci FBI wkraczajà do domu Abdenago i kon-

fiskujà komputer. Twardy dysk ujawnia szczegó∏y. Abdena-

go usi∏owa∏ si´ zabezpieczyç i kasowa∏ wszelkie pliki mogà-

ce zdradziç jego nocne wyprawy. Martwi go, gdy si´ okazuje,

˝e FBI potrafi odczytywaç dane z twardych dysków nawet

po ich wymazaniu i kilkakrotnym zapisaniu w to miejsce in-

nych. Wkrótce w laboratorium zostajà odkryte wszystkie

szczegó∏y eskapad, ∏àcznie z w∏amaniem do du˝ego banku na

pó∏nocy kraju.

Megabajty obcià˝ajàcych danych sà wystarczajàcym do-

wodem, by oskar˝yç Abdenago o przest´pstwa komputero-

we z co najmniej kilku paragrafów. Na jego nieszcz´Êcie s´-

dzina przydzielona do tej sprawy jest znana z nieust´pliwego

stanowiska wobec przest´pców komputerowych. Za radà ad-

wokata Abdenago przyznaje si´ do winy, chocia˝ jak wielu

przekraczajàcych granice prawa hakerów utrzymuje, ˝e jego

post´powanie – kosztujàce samà tylko Refrigerators R Us ty-

siàce dolarów – by∏o tylko ˝artem. Skazany na dwa lata wi´-

zienia Abdenago odsiaduje teraz wyrok.

T∏umaczy∏

Andrzej Kadlof

wiedê dosta∏: wysy∏a pakiet z flagà ACK wraz odgadni´tymi licz-

bami synchronizacji i nawiàzuje uprawnionà ∏àcznoÊç z kompu-

terem ofiary. Odtàd wszelkie pakiety przychodzàce od hakera b´-

dà traktowane i rejestrowane jako nadchodzàce z godnego

zaufania komputera.

Informacje o autorce

CAROLYN P. MEINEL pasjonuje si´ najnowszymi technologiami in-

formatycznymi. Jest autorkà ksià˝ki The Happy Hacker: A Guide to

(Mostly) Harmless Computer Hacking (Szcz´Êliwy haker: podr´cznik

nieszkodliwego (najcz´Êciej) hakerstwa; American Eagle Publica-

tions, 1998) i prezesem niedochodowej organizacji Happy Hacker,

Inc., zajmujàcej si´ uczeniem odpowiedzialnego i niez∏oÊliwego ha-

kerstwa. Grupa prezentuje swoje cele i osiàgni´cia na w∏asnej wi-

trynie WWW (http://www.happyhacker.org). Meinel uzyska∏a sto-

pieƒ magistra na Wydziale In˝ynierii University of Arizona. Obecnie

razem z Jasonem Chapmanem pracuje nad ksià˝kà poÊwi´conà

swoim licznym akcjom zwalczania hakerów. Autorka sk∏ada po-

dzi´kowania Michaelowi i Dianie Neumanom, Damianowi Bateso-

wi, Emilio Gomezowi, Mahboud Zabetianowi i Markowi Schmi-

tzowi za pomoc w przygotowaniu tego artyku∏u.

Literatura uzupe∏niajàca

ESSENTIAL SYSTEM ADMINISTRATION.

Wyd. II. Ælen Frisch; O’Reilly & Associa-

tes, Sebastopol, Calif., 1995.

INTERNET FIREWALLS AND NETWORK SECURITY.

Wyd. II. Chris Hare i Karanjit

Siyan; New Riders Publishing, Indianapolis, 1996.

MAXIMUM SECURITY: A HACKER’S GUIDE TO PROTECTING YOUR INTERNET SITE AND

NETWORK.

Praca anonimowa; Sams Publishing, Indianapolis, 1997.

THE GIANT BLACK BOOK OF COMPUTER VIRUSES.

Wyd. II. Mark Ludwig; Ame-

rican Eagle Publications, Show Low, Ariz., 1998.

Dodatkowe informacje mo˝na znaleêç w sieci WWW pod adresami

http://www.geek-girl.com/bugtraq, http://ntbugtraq.ntadvice.com,

http://rootshell.com i http://www.happyhacker.org.

Szczegó∏y dotyczàce programów EtherPeek oraz T-sight mo˝na znaleêç od-

powiednio w witrynach http://www.aggroup.com i http://www.engar-

de.com.

HAKER

ACK

384 001

¸àcznoÊç

nawiàzana

KOMPUTER

GODNY ZAUFANIA

OFIARA

Wyszukiwarka

Podobne podstrony:

Historia jednego rajdu

Bartkiewicz Zygmunt HISTORIA JEDNEGO PODWÓRKA

HISTORIA JEDNEGO POWROTU JACEK JURECZKO

Izaak Babel Historia jednego konia (opowiadanie)

W obronie nasion historia jednego morderstwa Część 3

Izaak Babel HISTORIA JEDNEGO KONIA

Historia jednego bananka

0800 DUO James Julia Historia jednego balu

HISTORIA JEDNEGO PRAGNIENIA ośw Stanisławie K

HISTORIA JEDNEGO POWOŁANIA

HISTORIA JEDNEGO WYZNANIA

R Brandstaetter JEST, czyli historia jednego przekładu

Historia książki 4

Krótka historia szatana

Historia Papieru

modul I historia strategii2002

więcej podobnych podstron