Proponowany układ należy do rodziny urzą-

dzeń, których celem jest zabezpieczenie na-

szego mienia przed osobami, które chciały-

by tanim kosztem powiększyć stan swego

posiadania. Tym razem jest to zamek szyfro-

wy, ale o nietypowej, a zarazem bardzo

praktycznej i taniej konstrukcji. Powstało

już tysiące opracowań różnego rodzaju za-

mków. W niektórych trzeba było wystuki-

wać niekiedy wielocyfrowy kod, w innych

wykorzystywano różnego rodzaju nośniki

słów kodu np. karty magnetyczne, chipowe

lub też innego rodzaju wynalazki (np. pa-

stylki Dallasa). Prezentowane rozwiązanie

wykorzystuje jako element kodowy chipową

kartę telefoniczną, która w sobie ukrywa cał-

kiem niemały kawałek elektroniki. Zastoso-

wanie takiego nośnika nie tylko daje możli-

wość wykorzystania zużytych już kart tele-

fonicznych i zaoszczędzenie na kupnie spe-

cjalizowanych kart jak również umożliwia

bardzo dobre zabezpieczenie naszego mienia

przed intruzami.

Nasz zamek szyfrowy może być używany

w wielu sytuacjach. Może służyć jako szy-

frowy włącznik – wyłącznik dowolnego

urządzenia elektrycznego. Dzięki przekaźni-

kowi możemy sterować załączaniem urzą-

dzenia pobierającego prąd do 8A przy 220V.

Jumper umieszczony na płytce drukowanej

umożliwia konfiguracje zamka również do

pracy z ryglem elektromagnetycznym. W ta-

kim przypadku, po włożeniu poprawnej kar-

ty, przekaźnik zostaje załączony na ok. 2 se-

kundy (co umożliwia otwarcie drzwi i wej-

ście do pomieszczenia), po czym układ sa-

moczynnie blokuje dostęp, wyłączając prze-

kaźnik. Istnieje również możliwość wyko-

rzystania naszego układu jako imobilizera

blokującego zapłon w samochodzie, jak rów-

nież może znaleźć zastosowanie do współ-

pracy z centralką alarmową i być częścią

większego systemu antywłamaniowego.

Opis układu

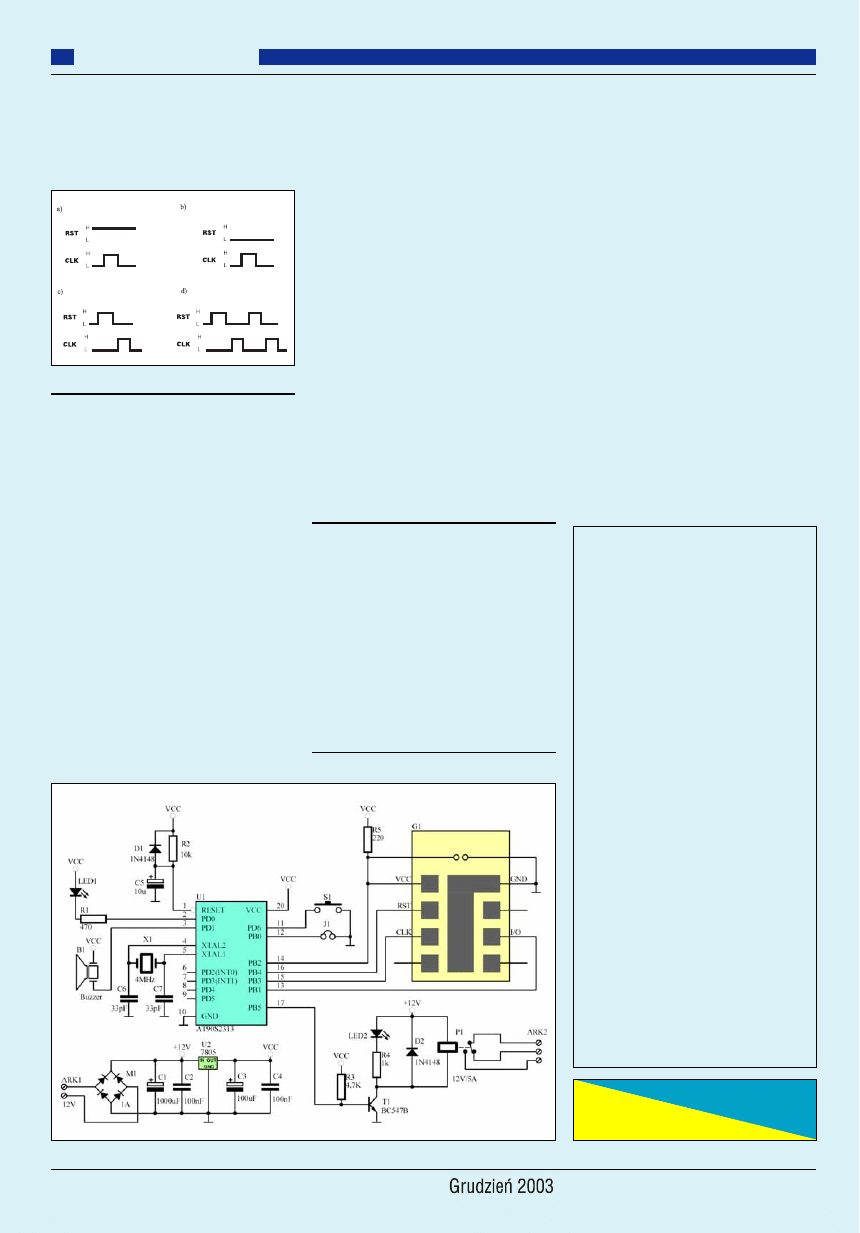

Jak już wspomniałem, karta telefoniczna po-

siada niemałe możliwości. Wyprowadzenia

dwóch rodzajów kart występujących w Pol-

sce przedstawione są na rysunku 1.

Wewnątrz karty telefonicznej możemy

wyróżnić następujące bloki: pamięć EE-

PROM 221 bitów, ROM 16 bitów programo-

wany maską, bloki kontroli i zabezpieczenia

oraz specjalna jednostka autentyfikacji służą-

ca do kontroli autentyczności układu. Wśród

pamięci EEPROM możemy wyróżnić nastę-

pujące obszary: pierwsze 64 bity należą do

„Identification Area”, która może być (i jest)

zapisana na stałe przez producenta. Potem

następuje 40 bitów zaprojektowanych jako

„counter area” (obszar taryfikacji). Dodatko-

wo chip oferuje pierwsze 16 Bitów „User

Data Area” od adresu 112 do 127. Bity w tym

przedziale mogą być kasowane. Drugie 64

Bitów „User Data Area” jest zawarte pomię-

dzy adresem 320 a 383.

Jednostka autentyfikacji jest odpowie-

dzialna za protokół pytania/odpowiedzi. Naj-

pierw terminal (telefon) generuje przypadko-

wy numer i wysyła go do karty, terminal

i karta przepuszczają ten numer przez swoje

klucze następnie karta wysyła wynik tych

przeliczeń do terminala. Terminal porównuje

odpowiedź karty ze swoim rezultatem i tylko

jeżeli oba rezultaty są identyczne, terminal

wie, że wsadzona karta jest autentyczna. Kar-

ta przyjmuje 48-bitowe pytanie, aby wygene-

rować 16 bitów odpowiedzi. Do wygenero-

wania odpowiedzi karta wykorzystuje takie

informacje jak: dane jawne (numer identyfi-

kacyjny karty, numer serii, aktualny stan licz-

nika, czyli liczba impulsów), dane ukryte

(tajny klucz), liczba pseudolosowa. Nie mu-

sze już chyba pisać, że algorytm kryptogra-

ficzny jest tajny. Autentyczność karty może

być sprawdzana na przykład co sekundę lub

po każdym odjęciu impulsu.

Komunikacja z chipem odbywa się trze-

ma złączami: RST, CLK i I/O. Złącza RST

i CLK są nazywane kontrolnymi. Złącze

I/O odzwierciedla stan komórki pamięci

w EPROMie, na którą wskazuje aktualny

stan licznika adresu. Licznik adresu może

być tylko zwiększany, lub kasowany do 0 -

dzięki RST. Ponieważ ponowne napełnienie

karty musi być uniemożliwione, można tylko

kasować bity w strefie jednostek taryfikacyj-

nych.

Możliwe do wydania są 4 rozkazy:

a) Ustaw licznik adresu na 0 (Reset) - impuls

na CLK, gdy stan RST jest 1 (wysoki)

b) Zwiększ licznik adresu o 1 - impuls na

CLK gdy stan RST jest stan niski.

c) „Zapisz” bit (ustaw go na zero 0) - impuls

na RST, gdy stan CKL jest 0, i zaraz potem

impuls na CLK, gdy RST jest 0. Stan licznika

adresu się nie zmieni. „Zapis” jest możliwy

tylko na określonych pozycjach EPROM-u!

d) „Zapisz” bit z Nośną (WriteCarry) - jeśli

powtórzysz sekwencję „Zapisz” dwa razy na

tym samym bicie, który to bit musi być

15

Projekty AVT

Elektronika dla Wszystkich

2

2

6

6

8

8

9

9

++

++

++

Z

Z

a

a

m

m

e

e

k

k

s

s

z

z

y

y

f

f

r

r

o

o

w

w

y

y

n

n

a

a

k

k

a

a

r

r

t

t

y

y

t

t

e

e

l

l

e

e

f

f

o

o

n

n

i

i

c

c

z

z

n

n

e

e

Rys. 1

ostatnim bitem 8-bitowego licznika, ten bit

zostanie skasowany, a następne 8 bitów licz-

nika zostanie wypełnione na 11111111 (FFh).

Przebiegi czasowe rozkazów przedstawione

są na rysunku 2.

Więcej ciekawych informacji o nowocze-

snych kartach chipowych i o tzw. prepa-

id’ach można się dowiedzieć z literatury

lub/i z sieci Internet.

Schemat proponowanego urządzenia

przedstawia rysunek 3.

Sercem urządzenia jest mikrokontroler

AT90S2313 taktowany kwarcem 4MHz.

W nim to są zawarte procedury odczytujące

dane z karty. Do budowy urządzenia wyko-

rzystane zostało gniazdo na karty elektro-

niczne wraz z wbudowanym stykiem, który

rozwierał się po włożeniu karty. Sytuacja ta

wymusiła do zastosowania rezystora R5

przez który dostarczane jest napięcie zasila-

jące kartę. Jednocześnie informacja o włoże-

niu karty dostarczana jest do mikroprocesora.

W przypadku zastosowania slotów ze sty-

kiem zwierającym nie trzeba wlutowywać re-

zystora R5 a w jego miejsce należy doprowa-

dzić dwie końcówki załącznika. Po wykryciu

karty w gnieździe rozpoczyna się sprawdza-

nie jej autentyczności. Algorytm sprawdza-

nia karty oparty jest, podobnie jak w budkach

telefonicznych, na protokole pytanie – odpo-

wiedź, jednak w tym rozwiązaniu nieco

okrojonym z powodu nieznajomości algoryt-

mów generacji kodów odpowiedzi, które są

tajne. Mikroprocesor podaje 48-bitowe pyta-

nie, które jest stałe a następnie porównuje

odpowiedź karty z zapisanymi w jego EE-

PROMie poprawnymi (zarejestrowanymi)

odpowiedziami kart. W wyniku porównania,

albo zostaje załączony przekaźnik i świeci

dioda LED2, albo, gdy karta nie jest zareje-

strowana, przekaźnik pozostaje w niezmien-

nym stanie. Jednocześnie zwiększany zostaje

licznik niepoprawnych prób otwarcia i gdy

uzyska wartość równa 5, to załączony zosta-

nie na kilkadziesiąt sekund sygnał dźwięko-

wy.

Do napisania programu mikroprocesora

wykorzystany został kompilator CodeVision

AVR v1.23.8b w wersji ograniczonej długo-

ścią kodu. Gotowy program zajmuje 562 sło-

wa, czyli wykorzystano około połowę po-

jemności pamięci flash mikrokontrolera.

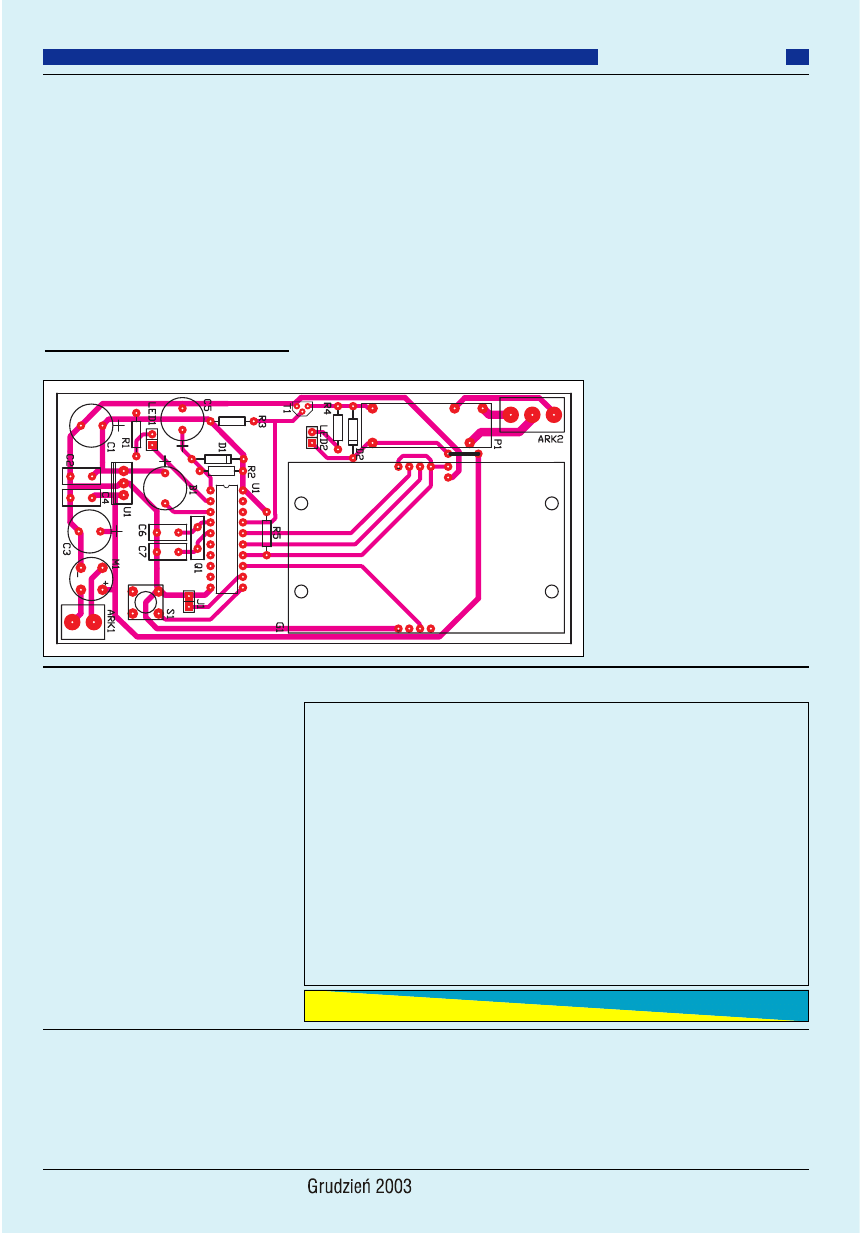

Montaż i uruchomienie

Schemat montażowy przedstawiony został

na rysunku 4. Zarówno wejście napięcia za-

silającego jak i wyjście z przekaźnika umoż-

liwiają złącza typu ARK. Jako brzęczyka B1

należy użyć buzzera z wbudowanym już ge-

neratorkiem, może być zarówno na 5V jak

i na 12V.

Układ zamka możemy zasilić dowolnym

napięciem (nawet przemiennym – prosto

z transformatora) z przedziału 12-15V. Istot-

ną sprawą może być zainstalowanie zasilania

awaryjnego. Wprawdzie zbieg okoliczności

polegający na wyłączeniu prądu podczas

naszego powrotu do domu jest mało prawdo-

podobny, ale lepiej byłoby wyposażyć nasz

układ w zasilacz awaryjny lub też zasilać go

cały czas z okresowo doładowywanego aku-

mulatora.

Montaż, ze względu na niewielką ilość

elementów nie jest uciążliwy. Należy jednak

zadbać o poprawność wykonanych lutów.

„Zimne luty” mogą stać się przyczyną wario-

wania układu i zablokowywaniu dostępu za-

rejestrowanym kartom chipowym. Nie nale-

ży również zapomnieć o wlutowaniu jedynej

zworki.

Po poprawnym zmontowaniu urządzenia

przyszedł czas na sprawdzenie poprawności

działania układu, jaki i rejestracji kart telefo-

nicznych, które będą naszymi kluczami.

Pierwszą oznaką poprawnego działania ukła-

du jest świecenie diody LED1 i LED2. Gdy

tak nie jest należy sprawdzić czy przypad-

kiem nie są ona na odwrót wlutowane. Teraz

spróbujmy wsadzić jakąś kartę do czytnika.

Jeżeli zauważyliśmy krótkie przygaśnięcie

diody LED2 to już możemy być pewni, że

16

Projekty AVT

Elektronika dla Wszystkich

Wykaz elementów

Rezystory

R1 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .470Ω

R2 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .10kΩ

R3 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .4,7kΩ

R4 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .1kΩ

R5 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .220Ω

Kondensatory

C1 . . . . . . . . . . . . . . . . . . . . . . . . . .1000µF/25V

C2,C4 . . . . . . . . . . . . . . . . . . . .100nF ceramiczny

C3 . . . . . . . . . . . . . . . . . . . . . . . . . . .100µF/16V

C5 . . . . . . . . . . . . . . . . . . . . . . . . . . . .10µF/16V

C6,C7 . . . . . . . . . . . . . . . . . . . . . . . . . . . . .33pF

Półprzewodniki

U1 . . . . . . . . . . . . . . . . . . . . . . . . . . .AT90S2313

U2 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .7805

T1 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .BC547B

D1,D2 . . . . . . . . . . . . . . . . . . . . . . . . . . .1N4148

LED1,LED2 . . . . . . . . . . . . . . . . . . . . . .diody LED

M1 . . . . . . . . . . . . . . . . . .mostek prostowniczy 1A

Pozostałe

ARK1,ARK2 . . . . . . . . . . . . . . . . . .złącza typu ARK

B1 . . . . . . . . . . . . . . . . . . . . . . .buzzer z gen. 12V

P1 . . . . . . . . . . . . . . .przekaźnik RM96P Relpol 8A

X1 . . . . . . . . . . . . . . . . . . . . . . . . . . .kwarc 4MHz

G1 . . . . . . . . . . . . . . . . . . . . . . .slot na karty Chip

J1 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .jumper

S1 . . . . . . . . . . . . . . . . . . . . . . . . . . . . .mikrostyk

Komplet podzespołów z płytką jest

dostępny w sieci handlowej AVT

jako kit szkolny AVT-2689

Rys. 2

Rys. 3 Schemat ideowy

układ złożyliśmy poprawnie. Mrugnięcie,

bez sygnału dźwiękowego sygnalizuje, że

włożona karta jest niezarejestrowana.

Opiszę teraz procedurę, która pozwoli na

zaprogramowanie zamka tak, aby otwierały

go tylko wybrane przez nas karty telefonicz-

ne. Układ nasz dzięki wbudowanej w mikro-

procesor sterujący całym urządzeniem nieu-

lotnej pamięci EEPROM, pozwala na zareje-

strowanie do 20 kart – kluczy. Nie jest to mo-

że zbyt oszałamiająca ilość, ale myślę, że

większości użytkownikom to wystarczy. Je-

żeli chcemy zarejestrować nową kartę to po

włożeniu jej do slotu musimy krótko przyci-

snąć przycisk S1. Potwierdzeniem operacji

będzie krótki sygnał dźwiękowy. Od tego

momentu z taką kartą już wejdziemy do

strzeżonego pomieszczenia. W ten sam spo-

sób możemy zarejestrować następne karty.

Jumperem J1 możemy sobie skonfiguro-

wać zamek do naszych potrzeb. Pozostawie-

nie go rozwartego powoduje prace bistabilną

zamka, czyli za każdym poprawnym odczy-

taniem karty zmienia się stan przekaźnika na

przeciwny. Zwarty jumper umożliwia prace

z ryglem elektromagnetycznym. Warto tutaj

wspomnieć o zabezpieczeniu polegającym

na zablokowaniu zamka przy 5 nieudanej

próbie otwarcia zamka - w ciągu 3 min, nie-

dozwoloną kartą. W przypadku zaistnienia

takiej sytuacji zostaje zablokowany układ za-

mka na wkładane karty i zostaje załączony

sygnalizator dźwiękowy na czas ok. 20s.

Funkcja ta pozwala wyeliminować osoby

próbujące otworzyć zamek metodą próbując

szczęścia z nie zarejestrowanymi kartami lub

innymi „wynalazkami”. Aby zamek spełniał

nasze wszystkie wymagania musi także ist-

nieć możliwość kasowania zawartości pa-

mięci z numerami „pasujących kluczy”. Mo-

żemy to uczynić naciskając i trzymając przy-

cisk S1 (do momentu usłyszenia wydłużone-

go sygnału buzzera). Jako karty – klucze mo-

żemy zarówno wykorzystać puste, jak i je-

szcze niewykorzystane karty telefoniczne.

Należy jednak powiedzieć, że po wykasowa-

niu przez budkę telefoniczną impulsów,

wcześniej zarejestrowana karta nie bę-

dzie już „pasowała” do zamka. Wynika

to z faktu, że do generowania odpowie-

dzi przez kartę wykorzystywany jest

także bieżący stan licznika impulsów.

Po uruchomieniu układu możemy

umieścić płytkę drukowaną w obudo-

wie. Dobrze, żeby to było metalowe

pudełko z zabezpieczeniem antywła-

maniowym w postaci umieszczonego

styku, który uruchamiałby alarm po jej

otworzeniu.

Grzegorz Bednarz

gbed@zeus.polsl.gliwice.pl

Rys. 4 Schemat montażowy

Komplet ppodzespołów zz płytką ddrukowaną jjest ddostępny ww sieci hhandlowej AAVT jjako kkit sszkolny AAVT-22688

Ciąg dalszy ze strony 14.

Jeśli ktoś chce, może też spróbować ustawić

częstotliwość generatora w.cz. dokładnie na

częstotliwość pośredniej posiadanego od-

biornika 455...465kHz i sprawdzić, na ile

zmniejszy się czułość wykrywania.

Opisane urządzenie pozwala z łatwością

wykryć przebieg przewodów i metalowych

rur instalacji c.o. czy wodociągowej. W przy-

padku coraz popularniejszych instalacji pla-

stikowych można spróbować potraktować

(przewodzącą prąd) wodę w rurach jako an-

tenę.

Jerzy Częstochowski

Projekty AVT

17

Elektronika dla Wszystkich

Wykaz elementów

Rezystory

R1,R2 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .10kΩ

R3 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .330Ω

R4 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .820Ω

R5 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .2,2kΩ

R6 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .1kΩ

R7,R8 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .510Ω

PR1 . . . . . . . . . . . . . . . . . . . . . .1kΩ PR miniaturowy

Kondensatory

C1 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .100µF/16V

C2 . . . . . . . . . . . . . . . . . . . . . . . . .100nF ceramiczny

C3 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .2,2nF

C4 . . . . . . . . . . . . . . . . . . . . . . . . . . . .nie montować

C5,C6,C9-C10 . . . . . . . . . . . . . . . . . . . . .47nF/630V

C7 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .22nF

C8 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .470pF

Półprzewodniki

D1,D2 . . . . . . . . . . . . . . .MBR735 (Schottky’ego 1A)

U1 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .4011

Pozostałe

L1 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .33µH

T1 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .BC547

T2 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .BC557

Złączka na baterię 9V

Obudowa KM33

Wyszukiwarka

Podobne podstrony:

edw 2003 12 s57

edw 2003 12 s13

edw 2003 12 s18

edw 2003 12 s54

edw 2003 12 s24

edw 2003 12 s52

edw 2003 12 s62

edw 2003 12 s58

edw 2003 12 s10

edw 2003 12 s51

edw 2003 12 s64

edw 2003 12 s57

edw 2003 12 s20

edw 2003 12 s10

więcej podobnych podstron