Rozdział 14

Przeglądanie sieci

Przeglądanie sieci komputerowej przypomina zakupy w dużym

domu towarowym. Zanim zdecydujemy się, co kupić, musimy

najpierw zobaczyć, co ciekawego w nim oferują. Dzięki nowemu

interfejsowi NT sprawdzanie dostępności zasobów stało się

procesem bardziej przejrzystym i

logicznym. Podobnie jak

w

Windows 95, podstawowym „oknem na sieć”, w

którym

użytkownicy mogą oglądać udostępnione im zasoby, jest ikona

Otoczenia sieciowego -

Netw ork Neighborhood

(którą zawsze

można znaleźć na Pulpicie, jeśli tylko usługi sieciowe zostały

uaktywnione).

Z uwagi na fakt, iż zarówno Windows NT , jak i Windows 95

dysponują znakomitym interfejsem graficznym do oglądania

obiektów znajdujących się w sieci, nie ma w praktyce potrzeby, by

ich użytkownicy musieli uciekać się do metod przeglądania

bazujących na interfejsie tekstowym.

Rozdział ten omawia zarówno podstawy, jak i

bardziej

zaawansowane szczegóły instalowania usług przeglądania w sieci

Microsoft Network.

Omówienie zasad przeglądania

Usługa przeglądania (browsing) sieci Microsoft Network nie różni

się niczym od innych podobnych składników sieci - i ona składa się

ze strony serwerowej i strony klienta. By przeglądanie mogło się

udać, obie te strony muszą mieć właściwą strukturę.

Terminologia przeglądania

By przedrzeć się przez pewne zawiłości, właściwe przeglądaniu,

trzeba wpierw dobrze zrozumieć związaną z nim terminologię (jeśli

Czytelnik jest osobą z doświadczeniem sieciowym, może bez

570

Rozdział 14

wyrzutów sumienia „przeskoczyć: do następnego rozdziału). A oto

ona:

!

Serwer: dowolny komputer uczestniczący w sieci, który innym

komputerom lub użytkownikom pozwala podłączać się do swych

urządzeń. Wachlarz takich urządzeń sięgać może od dysków

twardych, poprzez drukarki, do faxów/modemów włącznie.

Wszystkie aktualnie wspierane środowiska Microsoftu i oprogra-

mowanie sieciowe (NT , Windows 95 i LAN Manager) działać

mogą jako serwery.

!

Host: termin ten używany jest głownie w odniesieniu do sieci

opartych na T CP/IP - dla oznaczenia dowolnego komputera

w sieci. Nawet jeśli komputer używający protokołu T CP/IP nie

oferuje żadnych urządzeń do współużytkowania przez innych

użytkowników, nosi on miano hosta.

!

Usługa: aplikacja, działająca w tle na serwerze NT lub stacji

roboczej NT , która realizuje zadanie potrzebne sieci jako całości

lub tylko tej maszynie NT , na której działa. Może nią być np.

windowsowa usługa nazw internetowych WINS (Windows

Internet Naming Service), działająca na maszynach NT

i tłumacząca nazwy serwerów na adresy IP.

!

Datagram: pakiet z komunikatem sieciowym, który można

dokądś skierować (poprzez sieć) lub też ogólnie rozgłosić.

Datagramy przenoszą informacje o konfiguracji sieci pomiędzy

serwerami.

!

Slot komunikacyjny (mailslot): port lub gniazdo, przez

które odbierane są datagramy. Jeśli serwery chcą przesłać między

sobą specjalne zapytania lub komunikaty konfiguracyjne,

odbierają je przez specjalne porty sieciowe, zwane slotami

komunikacyjnymi.

!

Segment sieciowy: fragment - opartej na T CP/IP - sieci,

oddzielony od innych segmentów ruterem. Domeny sieci

Microsoft Windows mogą rozciągać się na wiele segmentów

sieciowych, o ile stosuje się w nich protokół T CP/IP.

!

Zasób: dowolny obiekt na komputerze, dostępny dla innych

użytkowników.

Przeglądanie sieci

571

!

Współużytkowanie: udostępnianie urządzenia na komputerze

do współużytkowania przez innych uczestników sieci.

!

Uży(tko)wanie: skojarzenie urządzenia na odległym

komputerze sieciowym z

pewną etykietą urządzenia na

komputerze lokalnym. Przykładem może być wykorzystywanie

drukarki na odległym komputerze sieciowym jako urządzenia

lokalnego LPT 1 lub użytkowanie twardego dysku na odległym

komputerze sieciowym, jako lokalnego napędu dyskowego M.

Porównanie grup roboczych z domenami

Bardzo często rozmowy o grupach roboczych i domenach kończą

się ogólnym pomieszaniem pojęć. Nie bez przyczyny - jedne

i drugie są z natury rzeczy bardzo do siebie podobne. Różnica tkwi

w zabezpieczeniach. Domeny mają w dziedzinie bezpieczeństwa

centralną „instancję” - w formie podstawowego kontrolera domeny

- PDC (Primary Domain Controller), którym zawsze bywa serwer

NT . Z drugiej strony grupy robocze są po prostu pewnymi zbiorami

komputerów w sieci, utworzonymi w celach czysto formalnych.

T ego rodzaju metoda grupowania komputerów pod wspólną nazwą

klasyfikującą (niezależnie od tego, czy nazwa ta odzwierciedla grupę

roboczę, czy domenę) upraszcza ogromnie przeglądanie zasobów

dostępnych w sieci.

Spróbujmy wyobrazić sobie wielki dom towarowy, w

którym

wystawione na sprzedaż produkty nie są pogrupowane w sposób

logiczny. Odszukanie przedmiotu, który chcielibyśmy kupić,

zajęłoby wtedy godziny. T o samo odnosi się do sieci, nie

posiadających żadnej struktury logicznej. Grupy robocze i domeny,

z punktu widzenia przeglądania, to jedno i to samo - z wyjątkiem

istniejącego w nich poziomu bezpieczeństwa.

Maszyny działające w grupach roboczych (Windows for Workgroup

3.11 lub Windows 95) nie konsultują się z żadną wyższą „władzą”,

gdy zezwalają użytkownikowi na zalogowanie. Chociaż WFWG lub

Windows 95 proszą przy tym o podanie nazwy użytkownika

i hasła, to informacji tej nie weryfikują w żadnej centralnej bazie

danych. WFWG i Windows 95 przechowują nazwę użytkownika

i hasło lokalnie. Gdy obie te informacje zostaną już zdefiniowane,

ich kombinacja jest pamiętana i wykorzystywana jedynie przez

572

Rozdział 14

daną maszynę lokalną - w celu zweryfikowania użytkownika

i pozwolenia mu na ponowne zalogowanie się w przyszłości.

Rozważmy następującą sytuację. Nowy użytkownik, o nazwisku

Ben Franklin, loguje się do stacji roboczej Windows 95 po raz

pierwszy. Stacja ta skonfigurowana jest jedynie jako maszyna grupy

roboczej. Ben loguje się, otrzymawszy odpowiednie polecenie,

i wprowadza hasło LIGHTNING. Informację tę Windows 95

zapisuje na lokalnym napędzie - w

formie pliku *.PWL,

znajdującego się w domyślnym katalogu Windows (tradycyjnie

C:\WINDOWS

). Jeśli w przyszłości ktoś będzie chciał zalogować się

do tej samej stacji roboczej Windows 95 jako Ben Franklin, będzie

musiał wprowadzić poprawne hasło - czyli to, które zostało

ustanowione na początku.

W scenariuszu tym samo tylko zalogowanie się do stacji roboczej

Windows 95 nie zdziałało niczego, jeśli chodzi o

sieciową

weryfikację użytkownika. Nasz Ben uzyskał wyłącznie pozwolenie

na zalogowanie się do tej konkretnej stacji. Jeśli Ben przesiądzie się

do innej, również bazującej na grupie roboczej stacji roboczej, to

jako nazwę użytkownika i jego hasło będzie mógł wprowadzić co

tylko zechce. Maszyny grupy roboczej nie używają wspólnych nazw

użytkowników i haseł - są one tylko do użytku lokalnego.

Pod tym względem domeny różnią się od nich znacznie. Jeśli

WFWG lub Windows 95 skonfigurowany jest na logowanie się do

domeny, to wszystkie loginy weryfikowane są przez centralną

maszynę odpowiedzialną za bezpieczeństwo, zwaną podstawowym

kontrolerem domeny (PDC). Operacja zalogowania się użytkownika

do domeny uruchamia jednocześnie proces weryfikowania

uprawnień. Jednakże tylko serwery i stacje robocze NT dysponują

scentralizowanymi zabezpieczeniami dla manipulowania zasobami.

Natomiast systemów WFWG i

Windows 95 - w

możliwość

odwoływania się do kontrolera domeny w celu stwierdzenia, czy

użytkownik sieci ma pozwolenie na użycie jednego z jej zasobów -

po prostu nie wyposażono.

Stacje robocze WFWG i Windows 95 mogą do logowania się

użytkowników używać autoryzacji albo na poziomie grupy

roboczej, albo na poziomie domeny, lecz nie potrafią zapytać PDC,

czy użytkownicy sieci mają pozwolenie na użycie jej zasobów (i to

nawet wtedy, gdy są oni skonfigurowani jako członkowie domeny).

Przeglądanie sieci

573

PDC w naszej małej sieci nazywa się BOSS, a prócz niego są trzy

stacje robocze: Alpha, Beta i Gamma. Alpha i Gamma są stacjami

roboczymi Windows 95, zaś Beta jest stacją NT Workstation.

Wszystkie te stacje skonfigurowano na logowanie do domeny

OFFICE. Zanim zatem ktokolwiek z kandydatów do zalogowania

uzyska uprawnienia sieciowe, wszystkie nazwy użytkowników

i hasła zostaną zweryfikowane przez BOSSa.

Użytkownik Ben Franklin chciałby zalogować się do sieci, lecz nie

jest uprawnionym użytkownikiem domeny OFFICE. Oznacza to, że

nie ma go w bazie danych użytkowników, prowadzonej przez

BOSSa. Ben próbuje zalogować się z Alphy, jednej ze stacji

Windows 95. Zostaje poproszony o

podanie swej nazwy

użytkownika i hasła. Z nazwą użytkownika BEN FRANKLIN

i hasłem LIGHT NING nie zostaje zweryfikowany pozytywnie,

klika zatem w

Cancel

(w oknie dialogowym logowania)

i kontynuuje swoje entrée do Windowsa 95, bez weryfikacji

sieciowej. Mimo to Ben nadal może uzyskać dostęp do zasobów na

innych stacjach roboczych Windows 95 w

omawianej sieci,

ponieważ Windows 95 i WFWG zapewniają bardzo słabą ochronę

zasobów. Ben nie może jednak korzystać z zasobów na serwerze NT

i stacji roboczej NT , ponieważ dostęp do wszystkich zasobów na

tych komputerach kontrolowany jest przez PDC. Z uwagi na fakt,

iż w naszym scenariuszu Ben nie został zweryfikowany przez PDC,

znalazł się niestety w gorszej sytuacji.

Oczywiście na zasoby w Windows 95 i WFWG można nakładać

ograniczenia dostępu pod postacią haseł i

list uprawnionych

użytkowników. Jednak gdy zasoby na maszynach grupy roboczej

zabezpieczone są hasłami lub mają zdefiniowane listy uprawnionych

użytkowników, ochrona ta dotyczy jedynie danego zasobu

lokalnego. Komputery grup roboczych nie „uznają” ograniczeń na

szczeblu sieci.

Przeglądanie bez pozytywnej weryfikacji sieciowej może dawać

rozmaite wyniki, ponieważ użytkownik może nadal widzieć

i używać zasoby sieciowe stacji roboczych WFWG i Windows 95

(chyba że zasoby na tych maszynach zostały zabezpieczone

lokalnie) oraz może widzieć, lecz nie mieć dostępu, do zasobów

bazujących na NT . Mimo wszystkich znanych ulepszeń sieciowych

574

Rozdział 14

w

Windows 95, jest on - w

dziedzinie bezpieczeństwa

i współdziałania międzysieciowego - nadal bardzo elementarny.

Logowanie się do grupy roboczej i korzystanie z domeny

Nawet jeśli użytkownik loguje się do stacji roboczej, która

skonfigurowana jest jedynie na weryfikację na poziomie grupy

roboczej, to nadal może odwoływać się do zasobów domeny, jeśli

ma ważną w domenie nazwę i hasło. Gdyby Ben Franklin był dla

PDC użytkownikiem uprawnionym, lecz stacja robocza Windows

95, z której się zalogował, była ustawiona jako maszyna grupy

roboczej, to mimo to miałby zapewniony dostęp do zasobów

domeny, gdyby próbował z nich skorzystać lub je zobaczyć.

Maszyny NT żądają od PDC weryfikacji użytkownika grupy

roboczej - na podstawie jego aktualnej nazwy logowania i hasła,

wziętych z komputera grupy roboczej. Jeśli ten ostatni dostarczy

prawidłowej nazwy użytkownika i hasła (co określa PDC), to

użytkownikowi przyznawane jest zezwolenie na skorzystanie

z zasobu domeny. Pozwolenie to jest jednak wydawane tylko

w momencie, gdy usiłuje on odwołać się do kontrolowanych przez

domenę zasobów sieciowych. Jak już powiedzieliśmy wcześniej,

samo zalogowanie się do maszyny grupy roboczej nie zapewnia

automatycznie uprawnień sieciowych.

Stosowanie relacji zaufania

Przez długi czas relacje zaufania przysparzały autorowi znacznych

kłopotów. Rozumiał on tylko część zasad, jakie wchodzą w grę przy

posługiwaniu się zaufaniem (trust). Na pierwszy rzut oka wygląda to

nawet prosto: dwie domeny mogą wejść w relację, w której jedna ufa

drugiej (i może vice versa), że ta zweryfikuje uczciwie

użytkowników sieciowych, co pozwoli bez obaw udostępnić im

zasoby sieciowe. W istocie jest to sytuacja typu: „jeśli mówisz, że

użytkownik jest OK, to i dla mnie jest on OK”.

Nawet jeśli między dwiema domenami istnieje dwukierunkowa

relacja zaufania, to domyślnie nie oznacza to wcale, że

użytkownicy jednej domeny będą mieć dostęp do funkcji

przeglądania i możliwość korzystania z zasobów drugiej. Gdy autor

po raz pierwszy zetknął się z NT , wydawało mu się, iż wszystko, co

musi zrobić, by w prosty sposób użytkownikom jednej domeny

Przeglądanie sieci

575

zapewnić dostęp do zasobów w drugiej, to ustanowienie zaufania

między obiema domenami. Jednak samo stworzenie zaufania to

tylko połowa procedury nadawania użytkownikowi pewnej domeny

uprawnień do przeglądania i dostępu do zasobów innej, obcej

domeny.

Po poprawnym ustanowieniu zaufania, drugą częścią procesu

definiowania użytkowników jednej domeny jako uprawnionych

użytkowników domeny drugiej jest takie zmodyfikowanie grupy, do

której należą użytkownicy z jednej domeny, by była ona częścią

grupy użytkowników w drugiej domenie. W istocie umożliwia to

użytkownikom jednej domeny korzystanie z zasobów drugiej, bez

konieczności odrabiania całej „pańszczyzny” związanej

z zapewnieniem, by dla każdego użytkownika potrzebującego

dostępu do zasobów obu domen istniały równoległe i identyczne

konta użytkowników w

obu domenach. (Dodawanie grupy

użytkowników z jednej domeny do grupy użytkowników w innej,

omówione zostało szczegółowo w rozdziale 18).

Pułapki relacji zaufania

Gdy jedna domena ufa drugiej, to w momencie, gdy użytkownik

z jednej domeny usiłuje odwołać się do chronionych zasobów

(zasobów na serwerze NT lub stacji roboczej NT ) w drugiej

domenie, kontrolery PDC z obu domen przeprowadzają ze sobą

pewien dialog.

Obie domeny, Office i Home, są ze sobą w relacji dwukierunkowego

zaufania i

grupy użytkowników w

obu domenach zostały

odpowiednio zmodyfikowane. Dlatego też, gdy użytkownicy

z

jednej domeny próbują skorzystać z

zasobów drugiej, oba

kontrolery domen - BOSS i WORKER - informują się wzajemnie

o poziomach

dostępu dozwolonych dla ich własnych

użytkowników. Gdy Karen Simpson z domeny Home chce użyć

zasobu na Becie (system Workstation NT , który pod względem

bezpieczeństwa podlega PDC w domenie Office), wówczas PDC

w Office (czyli BOSS) pyta PDC w Home (czyli WORKER), jaki

rodzaj dostępu przewidziano dla Karen Simpson. WORKER

informuje BOSSa, i BOSS odpowiednio udziela (lub odmawia)

dostępu.

576

Rozdział 14

Jeśli Karen jest teraz w sieci Home i - z jakiegoś powodu - PDC

w Home, czyli WORKER, przestanie działać, nie będzie ona mogła

odwoływać się do chronionych zasobów w

domenie Office,

ponieważ jej własny PDC nie może poinformować PDC w Office

o jej uprawnieniach.

Scenariusz ten jest szczególnie niekorzystny w

sytuacjach

związanych ze zdalnym dostępem, w których wprawdzie jedna

domena ufa drugiej, lecz oba PDC nie mogą się ze sobą poprawnie

skomunikować. Wówczas stwierdzimy, że przy próbie skorzystania

z chronionych zasobów w odległej sieci otrzymujemy komunikat

o błędzie Cannot Find Logon Server. Przyczyną jest to, iż

odległy PDC nie jest w stanie znaleźć lokalnego PDC - w celu

pobrania informacji o użytkowniku.

Przypuśćmy, że obie te domeny nie są połączone fizycznie, lecz

ustanowiono między nimi relację zaufania poprzez bezpośrednie

połączenie ze sobą obu PDC, za pomocą funkcji zdalnego dostępu

RAS (Remote Access Services), wbudowanej w Windows NT . Jeśli

przy ustanowionym zaufaniu połączenie RAS zostanie przerwane,

zaufanie pozostanie nadal aktywne. Gdyby teraz Karen Simpson

przy pomocy telefonicznej funkcji sieciowej ze swej stacji roboczej

Windows 95 nawiązała połączenie sieciowe RAS z PDC domeny

Office, nie mogłaby uzyskać dostępu do żadnego chronionego

zasobu domeny Office, ponieważ PDC w Office, aby uzyskać

informację o jej uprawnieniach, cały czas próbowałby bezskutecznie

nawiązać rozmowę z PDC w sieci Home. T elefoniczna funkcja

sieciowa Windows 95 nie potrafi dokonać rutingu danych

sieciowych z powrotem do PDC w Home. T elefoniczne połączenia

sieciowe w Windows 95 najlepiej wyobrazić sobie jako swego

rodzaju połączenia jednokierunkowe. Stacja robocza Windows 95

może widzieć sieć odległą, lecz sieć odległa nie może sprawić, by

PDC w Home (to znaczy WORKER) mógł porozmawiać z PDC

w Office, czyli BOSSem. Oznacza to, że żądania przesłania

informacji, wysyłane przez PDC w domenie Office do PDC

w domenie Home, pozostają bez odpowiedzi i dlatego Karen

Simpson nie otrzyma dostępu do żadnych chronionych zasobów

w Office.

Zaradzić takiej sytuacji można rezygnując po prostu z relacji

zaufania między domenami i zapewniając, by każda z nich miała

Przeglądanie sieci

577

identyczne konto dla każdego użytkownika, potrzebującego dostępu

do obu domen. Spowoduje to, iż odległa sieć dostęp do swych

zasobów przyznawać będzie (lub nie) jedynie na podstawie tych

uprawnień, które dla danego użytkownika znajdzie w swej własnej

bazie danych zabezpieczeń. Rozwiązanie takie oznacza co prawda

nieco więcej pracy dla administratora sieci, lecz zapewnia też, że

użytkownicy otrzymają dostęp do zasobów zawsze wtedy, gdy będą

go potrzebować.

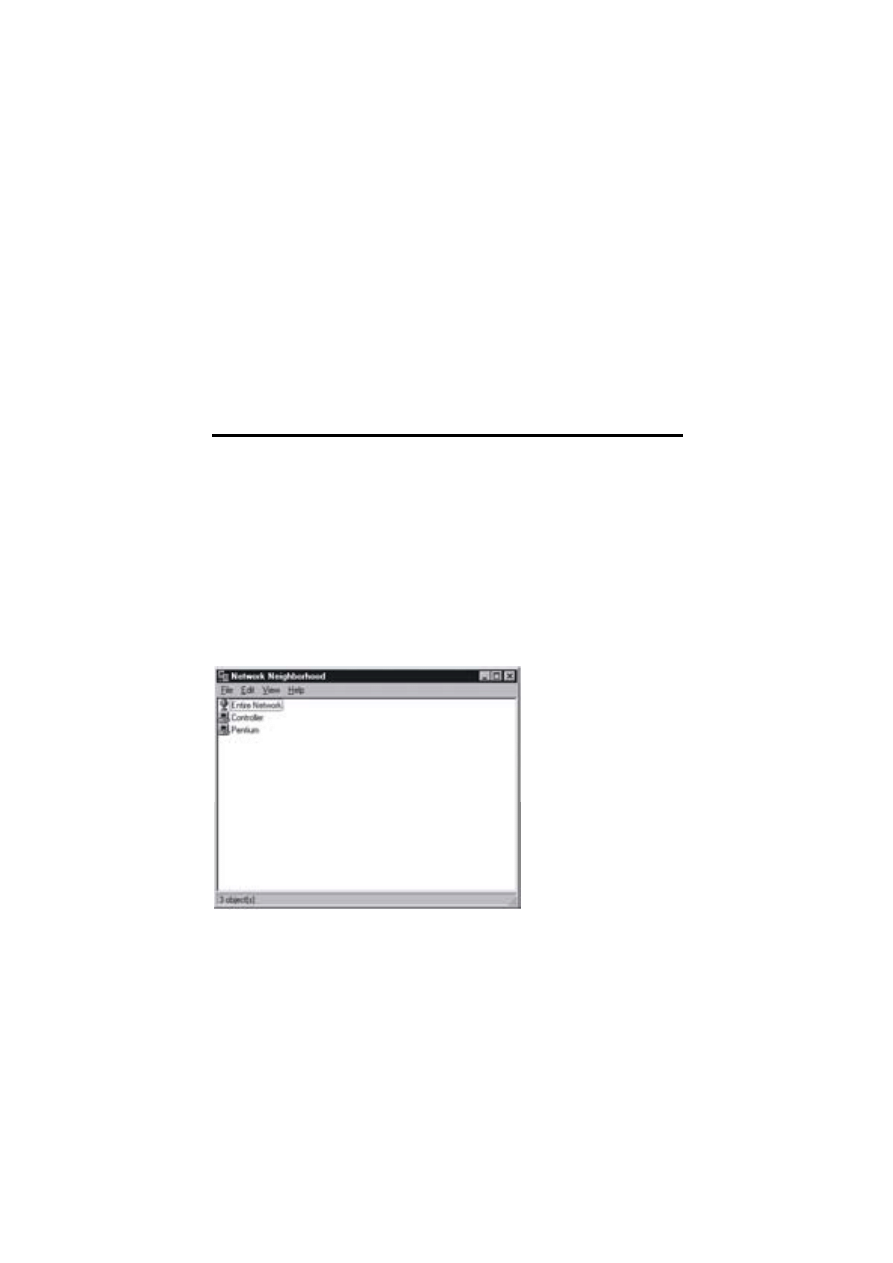

Posługiwanie się Otoczeniem sieciowym

Aby otworzyć interfejs do przeglądania zasobów, jakie sieć ma do

zaoferowania, klikamy dwukrotnie ikonę Otoczenia sieciowego

(

Netw ork Neighborhood

) na pulpicie Windows NT . Otoczenie

stało się standardowym interfejsem użytkownika do przeglądania

zasobów sieciowych, zarówno pod Window 95, jak i Windows NT .

A poza tym jest to rzecz naprawdę dobra. Zanim interfejs ten

został opracowany, użytkownicy musieli - do przeglądania zasobów

sieciowych - używać Menedżera plików lub uruchamianego z wiersza

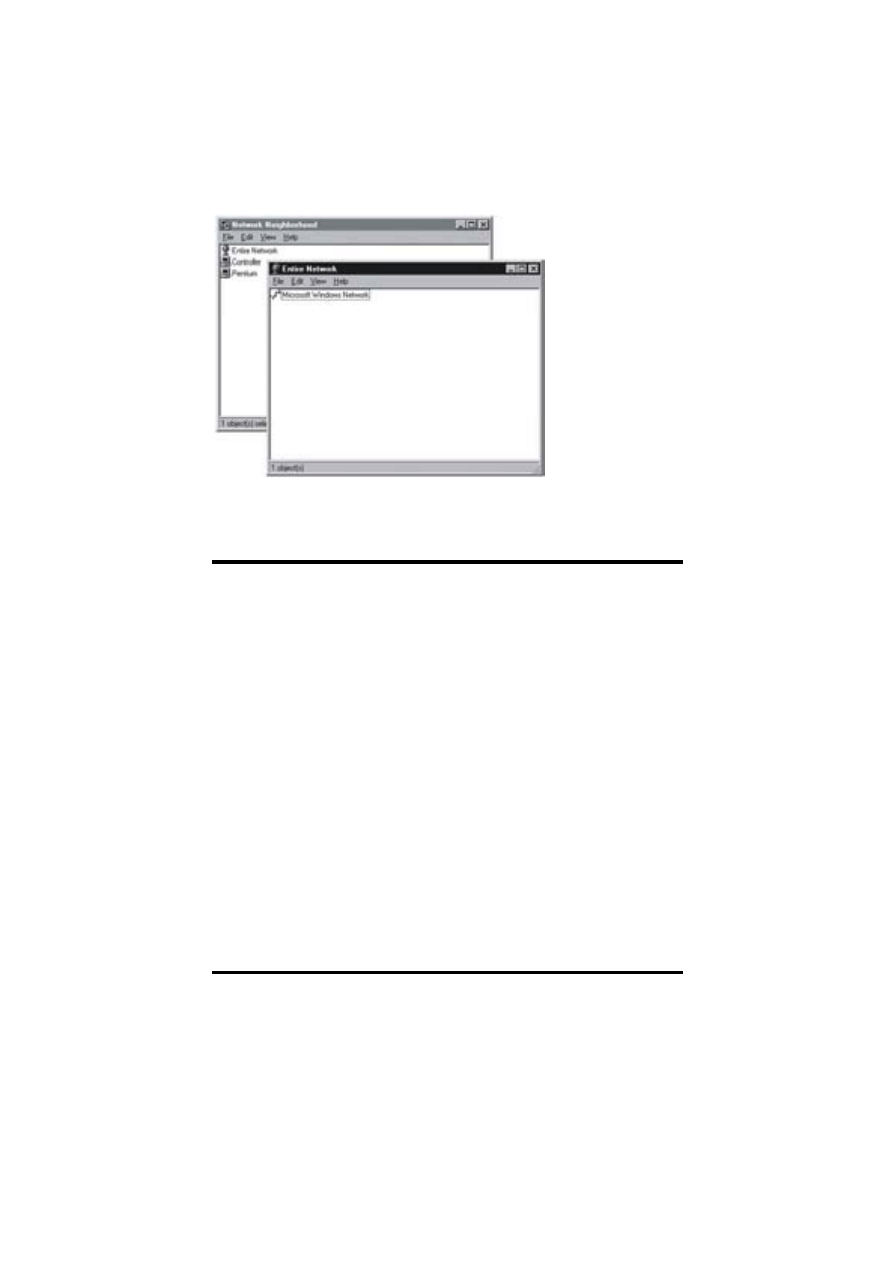

poleceń narzędzia NET.EXE. Na rysunku 14.1 pokazano okno

Otocznia sieciowego.

W momencie uruchomienia Otoczenia sieciowego, w jego oknie

pokazane zostają wszystkie pozostałe komputery tej domeny,

w

której dana maszyna uczestniczy. Jeśli po uruchomieniu

Otoczenia nie widzimy wszystkich uczestników domeny, choć

jesteśmy pewni, że są one w sieci, to przyczyny tego mogą być

różnorakie. Występowanie na liście przeglądowej (czyli

Rys. 14.1.

Otoczenie

sieciowe ( Network

Neighborhood) -

interfejs klienta

przeglądania.

578

Rozdział 14

wyświetlanym w

Otoczeniu sieciowym wykazie systemów

znajdujących się w sieci) i faktyczna obecność w sieci jako jej

pełnoprawny członek to dwie różne rzeczy. W rozdziale tym

zajmiemy się zagadnieniami odnoszącymi się do przeglądania

systemów i zasobów sieciowych.

Oglądanie innych domen w Otoczeniu sieciowym

Pierwsza pozycja na liście przeglądowej pozwala zobaczyć całą sieć,

tak jak to pokazano na rysunku 14.2. Należy mieć na uwadze, że

serwer Windows NT może działać jako komputer-brama (gateway)

między wieloma różnymi platformami sieciowymi. NT może

rozmawiać z

sieciami Novell, sieciami UNIX, i

maszynami

mainframe IBM. Oficjalnym terminem dla wewnętrznej platformy

sieciowej NT jest sieć Microsoft Windows Network. Kolejnym

krokiem po obejrzeniu całej sieci jest obejrzenie innych platform

sieciowych, dla których NT mógłby być bramą. Jeśli serwer NT nie

zapewnia bramy do żadnej innej platformy sieciowej, to jedyną

platformą wyszczególnioną na liście będzie Microsoft Windows

Network.

Dwukrotne kliknięcie pozycji

Entire Netw ork

(Cała sieć)

w

Netw ork

Neighborhood

(Otoczeniu sieciowym) pozwoli

przeglądnąć wszystkie domeny dostępne danej maszynie. Należy

zaznaczyć, że systemy i zasoby sieciowe można również oglądać nie

mając do nich faktycznego dostępu.

Wybrany zasób można użyć bezpośrednio poprzez Otoczenie

sieciowe, lub też odwzorowując go na lokalną literę napędu lub

nazwę urządzenia (taką jak LPT 1 w przypadku zasobów będących

drukarkami). Po odwzorowaniu na lokalną literę napędu lub nazwę

urządzenia zasób ten staje się „przeźroczysty” dla aplikacji i usług

działających na serwerze NT . Zaznaczyć trzeba jednak, że główną

rolą serwera NT nie jest korzystanie z zasobów, lecz zapewnianie

dostępu do nich stacjom roboczym.

Przeglądanie sieci

579

Korzystanie z przeglądarek podstawowych

i zapasowych

W każdej domenie sieciowej istnieje przeglądarka podstawowa

(Master Browser). Jest to system sieciowy, odpowiedzialny za

prowadzenie list wszystkich uczestników sieci. T ego rodzaju

centralizacja list członków domeny pomaga odciążyć sieć.

Poszczególne systemy nie muszą nieprzerwanie rozgłaszać swej

obecności po to, by inne maszyny w sieci mogły je widzieć.

Przeglądarką podstawową domeny bywa najczęściej PDC. Jednak na

wypadek, gdyby PDC przestał działać, przewidziano mechanizmy

pozwalające innym maszynom domeny przejąć rolę przeglądarki

podstawowej.

Maszyny te nazywają się przeglądarkami zapasowymi i zwykle

działają równolegle z przeglądarką podstawową, utrzymując taką

samą listę członków domeny, gotowe do przejęcia jej obowiązków -

w razie „awansowania” ich przez przeglądarkę podstawową lub gdy

w sieci zaistnieją pewne warunki, uzasadniające wybór nowej

przeglądarki podstawowej.

Organizacja wyboru

Gdy serwer NT rozpoczyna pracę w sieci, ogłaszany jest wybór

(election). Wybór jest pewną procedurą sieciową, mającą na celu

wyłonienie spośród maszyn obecnych w sieci tej, która najlepiej

Rys. 14.2.

Przeglądanie

możliwości

oferowanych

użytkownikowi

przez całą sieć.

580

Rozdział 14

nadaje się na przeglądarkę podstawowa. W typowych sieciach

przeglądarką podstawową dla danej domeny musi być zawsze jej

PDC. Jeśli jednak PDC przestanie działać, wtedy rolę przeglądarki

głównej może przejąć inny komputer.

W momencie, gdy serwer NT zostaje uruchomiony, rozsyła on po

całej sieci powiadomienie informujące, że powinien odbyć się nowy

wybór. Każdy pojawiający się w sieci nowy serwer NT wymusza

nowy wybór, chyba że jego konfiguracja została tak ustawiona, iż

sam nigdy nie może być przeglądarką podstawową ani zapasową.

Ów - nadawany przez serwery NT komunikat powiadamiający,

nazywa się datagramem elekcyjnym. Datagramy elekcyjne

rozgłaszane są w całej sieci.

T ermin wybór jest nieco mylący, ponieważ serwery w sieci

w istocie nie „głosują” na tego z nich, który powinien zostać

przeglądarką główną. Datagramy elekcyjne polecają każdemu

zdatnemu kandydatowi zsumować swój potencjał w ewentualnej roli

przeglądarki głównej i rezultat przekazać temu serwerowi, który

wybór zainicjował. Serwer o najwyższym potencjale wybierany jest

na przeglądarkę główną.

W datagramie elekcyjnym zawarta jest informacja o wersji wyboru

inicjatora i kryteriach wyboru. Odbierający datagram kandydaci na

przeglądarkę porównują swoje wersje wyboru i kryteria z informacją

przesłaną im przez nowego pretendenta na przeglądarkę główną.

Jeśli wersja wyboru nowego pretendenta jest wyższa, niż wersja

wyboru każdego innego potencjalnego kandydata, nowy kandydat

wygrywa wybory i staje się nową przeglądarką podstawową. Dlatego

serwer z najnowszym oprogramowaniem sieciowym zawsze staje się

przeglądarką główną dla domeny. Jeśli wersja wyboru nowego

kandydata jest taka sama, jak wersja wyboru aktualnej przeglądarki

podstawowej, zsumowane zostają kryteria wyboru i

wygrywa

kandydat z najwyższym sumarycznym rezultatem.

Gdy w sieci pojawia się nowy serwer, zawsze działa już jakaś

przeglądarka podstawowa. Wybór jest więc zasadniczo procedurą

mającą na celu stwierdzenie, czy któryś z nowo uruchomionych

serwerów ma dostateczną „siłę przebicia”, by obalić

dotychczasowego „szefa” i zająć jego miejsce. Wybory potrzebne są

również po to, by znaleźć nowego „szefa”, gdy aktualny ustępuje

dobrowolnie (jest przepisowo zatrzymywany) lub nie odpowiada na

Przeglądanie sieci

581

wysyłane przez klientów przeglądania polecenia przesłania listy

przeglądowej (co oznacza, że aktualna przeglądarka główna nie

działa z powodu awarii lub zaniku zasilania).

Aby uzyskać listę przeglądową, klienci przeglądania zwracają się do

dowolnej dostępnej przeglądarki. By nie obciążać przeglądarki

podstawowej, zwykle komunikują się oni w tym celu z przeglądarką

zapasową. Jeśli klient przeglądania nie może odszukać żadnej

przeglądarki zapasowej, prosi przeglądarkę podstawową o listę

dostępnych przeglądarek zapasowych. Jeśli klient nie może znaleźć

przeglądarki podstawowej, wysyła do całej sieci żądanie

przeprowadzenia wyboru.

Analiza procedury wyboru

Gdy uruchamiany jest nowy serwer lub w domenie nie można

odnaleźć aktualnej przeglądarki podstawowej, odbywa się wybór,

którego przebieg jest następujący:

1. Nowy serwer/istniejąca przeglądarka zapasowa inicjuje datagram

elekcyjny. W datagramie umieszczana jest informacje o wersji

wyboru i kryteriach dla nowego serwera.

2. Wszyscy kandydaci na przeglądarkę otrzymują datagram

i zawartą w nim informację. Zwykle jedynym kandydatem,

z którym zmierzyć się musi nowy serwer, jest aktualna

przeglądarka podstawowa (która domyślnie jest najbardziej

odpowiednia na przeglądarkę podstawowa). Jeśli przeglądarki

podstawowej nie ma, to mamy sytuację „zawodów” otwartych.

3. Przeglądarki-odbiorcy porównują swoje wersje wyboru z wersją

wyboru dla nowego serwera. Jeśli nowy serwer ma wyższą wersję

niż każda z pozostałych wersji wyboru w sieci, to nowy serwer

jest od razu wybierany na nową przeglądarkę podstawową.

4. Jeśli wersja wyboru dla nowego serwera jest niższa niż wersja

wyboru którejś z przeglądarek - odbiorców, to nowy serwer prze-

grywa wybory, lecz nadal ma szansę na zostanie przeglądarką

zapasową. Przeglądarka podstawowa ma bowiem za zadanie

wyznaczyć przeglądarki zapasowe, którymi zostają najlepsi

kandydaci spośród zwyciężonych. W sieci Microsoft Windows

musi być przynajmniej jedna przeglądarka zapasowa plus po

582

Rozdział 14

jednej dodatkowej, na każde 32 komputery w danym segmencie

sieci. Dlatego właśnie na datagram elekcyjny odpowiadają

wszystkie aktualne przeglądarki, a

nie tylko aktualna

przeglądarka podstawowa. Przeglądarka podstawowa, która

wygrała wybory, wybiera swe przeglądarki zapasowe na

podstawie danych, które od nich otrzymała.

5. Jeśli natomiast jest „remis” i

wersje wyboru aktualnej

przeglądarki podstawowej oraz nowej, potencjalnej, są

identyczne, następuje przejście do kolejnego etapu -

porównywania kryteriów wyboru.

6. Badane są rozmaite czynniki. Wygrywa przeglądarka

z najlepszymi kryteriami na przeglądarkę podstawową i ona

właśnie zostaje (lub pozostaje) nową przeglądarką podstawową.

Jeśli znów mamy remis, wybór wkracza w kolejny etap.

7. Jeśli nowy kandydat na przeglądarkę podstawową i przeglądarka

istniejąca są sobie równoważne pod względem wersji wyboru

i kryteriów wyboru, wygrywa ta, która działała najdłużej. Jeśli

nadal mamy remis, wygrywa przeglądarka o alfabetycznie wcześ-

niejszej nazwie (na przykład Alpha pokonałaby Gammę, gdyby

oba te serwery współzawodniczyły ze sobą).

8. T eraz przeglądarka, która wstępnie wygrała, powtórnie inicjuje

wybór i cały proces powtarza się - maksymalnie do czterech

razy. Służyć to ma upewnieniu się, że żaden inny serwer nie

został akurat w tej właśnie chwili uruchomiony i nie zdążył na

pierwszą rundę (lub pierwsze rundy) wyboru. Odstęp czasu

pomiędzy kolejnymi cyklami wyboru zależy od aktualnej roli

wstępnego zwycięzcy. Wynosi on dla:

przeglądarki podstawowej

200 ms

przeglądarek zapasowych

400 ms

wszystkich innych przeglądarek

800 ms

Dzięki takiemu powtarzaniu cykli sieć może poradzić sobie

z wielką ilość serwerów uruchamianych na raz.

Gdy któraś przeglądarka zostanie wstępnym zwycięzcą wyboru,

wszystkie przeglądarki wchodzą w tryb znany jako wybór ciągły

(running election). W jego trakcie wstępny zwycięzca reinicjalizuje

wybór - dla upewnienia się, że na pewno jest zwycięzcą. Gdy jakiś

system odpadnie w wyborach, nie rozgłasza już żadnych cykli, jakie

Przeglądanie sieci

583

mogły mu pozostać. Prócz tego system, jeśli przegra wybory,

samoczynnie przyjmuje status przeglądarki zapasowej. Jeśli żadna

inna przeglądarka w sieci nie odpowie lepszymi kryteriami na

żądanie wyboru, wstępny zwycięzca zostaje zwycięzcą faktycznym

i wybory zostają zakończone.

W trakcie wyborów przytrafić się mogą dziwne sytuacje. Na

przykład w

sieci może wystąpić przerwa w

liniach

komunikacyjnych, która sprawi, iż podzieli się ona funkcjonalnie

na pół. Wprawdzie obie połówki będą nadal działać samodzielnie,

lecz każda z nich wyznaczy sobie swoją własną przeglądarkę

podstawową. Co będzie, jeśli obie te części złączą się ponownie?

Czy w jednej domenie będą dwie przeglądarki podstawowe? W tego

rodzaju scenariuszu, jeśli przeglądarka podstawowa otrzyma

z

innego serwera zawiadomienie, że to on jest (rzekomo)

przeglądarką podstawową dla danej domeny, natychmiast

„zdegraduje” się do roli serwera zapasowego, wysyła datagram

elekcyjny i inicjuje prawowite wybory.

Analiza kryteriów wyboru

Jeśli dwie potencjalne przeglądarki podstawowe muszą się ze sobą

zmierzyć, porównując swe możliwości, analizowane są elementy

wymienione w T abeli 14.1. Są to wartości heksadecymalne, które

maskuje się w celu otrzymania wartości ostatecznej.

Tabela 14.1 Kryteria wyboru

Pozycja kryterium wyboru

Wartość

T yp systemu operacyjnego (maska)

0xFF000000

Windows NT Server

0x20000000

Windows NT Workstation

0x10000000

Windows for Workgroups

0x01000000

Wersja wyboru (maska)

0x00FFFF00

Kryteria wyboru (maska)

0x000000FF

Aktualnie PDC

0x00000080

Działający klient WINS

0x00000020

584

Rozdział 14

Skonfigurowany jako preferowana

przeglądarka podstawowa

0x00000008

Aktualnie przeglądarka podstawowa

0x00000004

MaintainServerList ustawiony na Yes

0x00000002

Aktualnie przeglądarka zapasowa

0x00000001

Jak widać, większość kryteriów wyboru zmierza ku temu, by wybór

przeglądarki podstawowej odbywał się w następującej kolejności

preferencji:

1. PDC domeny, jeśli istnieje

2. Inny serwer NT

3. Stacja robocza NT

4. Stacja robocza Windows 95

5. Stacja robocza Windows for Workgroups

Inne czynniki - takie jak działający klient WINS czy

skonfigurowanie jako preferowana przeglądarka podstawowa -

odgrywają rolę drugorzędną i do głosu dochodzą tylko wtedy, gdy

elementy pierwszorzędne nie dają rozstrzygnięcia.

Element

MaintainServerList

jest parametrem

konfiguracyjnym Windows for Workgroup, występującym w pliku

SYSTEM.INI,

w sekcji [network]. Jeśli ustawiony jest na

True

lub Yes, wówczas stacja robocza WFWG utrzymuje swą

własną listę serwerów dostępnych w sieci i dlatego może być

traktowana jako potencjalna przeglądarka podstawowa.

Ustawienie go na False lub No uniemożliwia stacji roboczej

WFWG awansowanie na przeglądarkę główną. Gdy parametr ten nie

zostanie podany jawnie, jego wartością jest Auto - co oznacza, że

maszyna WFWG utrzymuje wprawdzie listę przeglądową, lecz

w razie wyboru nie jest traktowana preferencyjnie.

W sieciach, będących mieszanką maszyn NT i stacji roboczych

WFWG, najlepiej jest nie pozwolić, by te ostatnie stawały się

przeglądarkami. Jak już wcześniej wspomniano, maszyny WFWG

nie mają tego samego poziomu bezpieczeństwa sieciowego co

maszyny NT . Mogłaby zaistnieć sytuacja, w której odbywa się

Przeglądanie sieci

585

wybór i przeglądarką podstawową zostaje komputer WFWG, która

nie ma przywilejów dostępu, wystarczających do komunikowania

się ze wszystkimi uczestnikami sieci. Pamiętamy przecież, że

maszyna WFWG w ogóle nie otrzymuje dostępu do sieci, jeśli nie

ma właściwej nazwy logowania i

hasła. Gdyby przeglądarka

podstawowa przestała działać i

obowiązek prowadzenia listy

przeglądowej sieci spadł na WFWG, to maszyna WFWG mogłaby

mieć niekompletną listę dostępnych serwerów.

Również i komputery NT mają MaintainServerList, który

znajduje się w Rejestrze, w sekcji HKEY_LOCAL_MACHINE

\System\CurrentControlSet\Services\Browser\P

arameters

. Jest to klucz Rejestru o wartości typu REG_SZ,

który może być ustawiany na True lub False. Jego efekt jest

taki sam, jak dla stacji roboczej WFWG.

Wybór przeglądarki podstawowej może być skrajnie stronniczy,

jeśli klucz Rejestru, zwany IsDomainMasterBrowser,

zostanie dodany do sekcji

HKEY_LOCAL_MACHINE\System\Current

ControlSet\Services\Browser\Parameters

. Jest to

klucz typu REG_SZ, z dozwolonymi wartościami True lub

False

. Ustawienie go na True sprawi, że dana maszyna będzie

zawsze przeglądarką podstawową domeny, jeśli żadne inne serwery

nie są podobnie skonfigurowane.

Komunikacja pomiędzy serwerami sieciowymi i przeglądarką

podstawową

Jeśli w sieci pojawia się serwer nie będący kandydatem na

przeglądarkę, wysyła on inny rodzaj datagramu, zwany zgłoszeniem

serwera (server announcement). Datagram ten jest zawsze

skierowany do aktualnej przeglądarki podstawowej domeny, która,

gdy go otrzyma, dodaje nazwę serwera-nadawcy do aktualnej listy

przeglądowej. Wszystkie systemy sieciowe Microsoftu (WFWG,

Windows 95, NT i LAN Manager 2.x) wysyłają zgłoszenie serwera

w momencie, gdy uaktywniają się w

sieci. Właśnie na tym

wstępnym etapie potencjalne przeglądarki zostają przez

przeglądarkę podstawową poinformowane, czy są przeglądarkami

zapasowymi. Również w tym momencie przeglądarka główna

wysyła listę przeglądarek zapasowych do wszystkich serwerów

586

Rozdział 14

standardowych - czyli takich, które tylko podłączają się do sieci.

Serwery powtarzają meldowanie się u przeglądarki podstawowej,

z częstotliwością wynoszącą (zaraz po ich uruchomieniu) około

jedno zgłoszenie na minutę. W miarę dalszej pracy odstęp między

kolejnymi zgłoszeniami stopniowo rośnie i w końcu osiąga 12

minut. Jeśli przeglądarka podstawowa nie będzie miała żadnych

wiadomości od serwera w ciągu trzech cykli zgłoszeń, to taki

„nieudzielający” się serwer ją wykreśli z listy przeglądowej.

Jeśli w sieci pojawiła się właśnie nowa przeglądarka podstawowa,

może ona zmusić wszystkie serwery do ponownego zarejestrowania

się u niej. Wykonywane jest to za pośrednictwem datagramu

żądania zgłoszenia (request announcement) - rozgłaszanego w całej

sieci komunikatu, na który wszystkie serwery w obrębie domeny

muszą odpowiedzieć. Serwery są tak ustawione, że na zapytanie to

odpowiadają datagramem zgłoszenia serwera - w przypadkowo

wybranej chwili w przeciągu 30 sekund. Gdyby w jakiejś wielkiej

sieci nowa przeglądarka główna otrzymała wszystkie te odpowiedzi

równocześnie, tuż po rozpoczęciu pracy, najprawdopodobniej

uległaby „zatkaniu”. Losowe wybieranie przez serwery czasu

odpowiedzi zapobiega wzrostowi natężenia ruchu w

sieci do

poziomu, którego przeglądarka podstawowa nie mogłaby obsłużyć.

Rola przeglądarek zapasowych

Jak już wspomniano, zadaniem przeglądarki podstawowej jest

wskazanie tych spośród pozostałych potencjalnych przeglądarek,

które powinny zostać przeglądarkami zapasowymi. Generalna,

sprawdzona w praktyce reguła mówi, że powinno być po jednej

przeglądarce zapasowej na każde 32 stacje robocze w sieci,

z przynajmniej jedną przeglądarką zapasową - dla każdej ilości stacji

mniejszej od 32. Potencjalne przeglądarki wyznaczane są do roli

zapasowych w chwili, gdy pojawiają się w sieci. Następnie co 15

minut kontaktują się z przeglądarką główną, w celu otrzymania

uaktualnionej listy przeglądowej. Jeśli przeglądarka zapasowa nie

jest w stanie zlokalizować podstawowej, natychmiast inicjuje nowy

wybór. Żądania przesłania list przeglądowych, wysyłane przez

klientów przeglądania, obsługiwane są w pierwszym rzędzie właśnie

przez przeglądarki zapasowe.

Przeglądanie sieci

587

Przekraczanie granic podsieci

Domeny mogą przekraczać granice podsieci - co oznacza, iż

niektóre z serwerów w domenie mogą być przedzielone ruterami.

Podstawowa właściwość ruterów, o której nie wolno zapominać,

wynika z faktu, iż nie transmitują one nieukieronkowanych

komunikatów rozgłaszanych. Zatem sieci, które opierają się

wyłącznie na protokole NetBEUI, nie będą zbyt dobrze działać

wszędzie tam, gdzie w grę wchodzą rutery. Otóż komunikacja

w protokole NetBEUI opiera się niemal wyłącznie na rozgłaszaniu

w

sieci. Jest ono bowiem najprostszą metodą sieciowego

komunikowania się w domenach bez podsieci.

Natomiast protokół T CP/IP może być przekazywany przez rutery.

Połączenia zdalnego dostępu RAS, również uważane są za

połączenia rutowane i dlatego stosują się do nich te same

ograniczenia. Najlepiej jest, gdy w sieci Microsoft Windows

uaktywniony jest zawsze drugi protokół, inny niż NetBEUI.

Najbardziej logicznym wyborem jest obecnie T CP/IP.

Dla każdej części domeny, rezydującej w oddzielnym segmencie

sieciowym, istnieje osobna przeglądarka podstawowa i

zestaw

przeglądarek zapasowych. Natomiast PDC całej domeny służy jako

jednostka zwana domenową przeglądarką podstawową. Domenowa

przeglądarka podstawowa to taka przeglądarka, która listy

przeglądowe z poszczególnych segmentów sieciowych domeny

składa w jedną listę, po czym taki pełny wykaz rozsyła z powrotem

do przeglądarek podstawowych w lokalnych segmentach.

By przeglądanie podsieci mogło funkcjonować poprawnie, każdy

segment domeny musi mieć swój własny serwer NT , gdyż tylko

serwer NT potrafi poprawnie przeprowadzać datagramy

przeglądania poprzez rutery.

Procedura komunikacyjna, realizowana przez przeglądarki

w domenie z podsieciami, wygląda następująco:

1. Przeglądarka podstawowa w segmencie lokalnym wysyła powia-

domienie o

swym istnieniu do domenowej przeglądarki

podstawowej - w formie datagramów zgłoszenia przeglądarki

podstawowej (Master Browser announcement). Datagramy te

588

Rozdział 14

skierowane są wyłącznie do przeglądarki domenowej i dlatego

przez ruter przechodzą bez przeszkód.

2. Domenowa przeglądarka podstawowa gromadzi wszystkie

składniki listy przeglądowej ze wszystkich segmentów podsieci,

wydając przeglądarce podstawowej w każdej podsieci zdalny API

NetServerEnum

. Czynność tą powtarza co 15 minut.

3. Domenowa przeglądarka podstawowa łączy cząstkowe listy

przeglądowe w pełną listę.

4. Następnie - w celu otrzymania kompletnej listy serwerów

w domenie, przeglądarki podstawowe w każdej podsieci wysyłają

- do domenowej przeglądarki podstawowej - zdalne wywołanie

API NetServrEnum

Jeśli jakiś segment zostanie odcięty od reszty sieci, to przeglądarka

podstawowa w tym segmencie nie zaprzestaje pracy, lecz pozycje

listy przeglądowej, pochodzące z pozostałych segmentów sieci,

zostaną po pewnym czasie usunięte. Co 15 minut lokalna

przeglądarka podstawowa podejmuje próbę dotarcia do przeglądarki

domenowej.

Umieszczanie kilku domen na jednej liście przeglądowej

Lista przeglądowa zawierać może, prócz serwerów z domeny

aktualnej, także i inne domeny. By przeglądarce podstawowej

dostarczyć informacji o innych domenach, używa się datagramów

zgłoszeń domeny. Datagramy te rozgłaszane są przez przeglądarki

podstawowe domeny. Zawierają one informacje o przeglądarce

podstawowej, rozgłaszającej domeny i odbierane są przez obce

domeny, które wówczas nazwę takiej domeny dodają do swej

własnej listy przeglądowej. Datagramy te zawierają również

informację o nazwie przeglądarki podstawowej dla rozgłaszającej się

domeny i

rodzaj systemu NT , działającego na przeglądarce

podstawowej w tej domenie (serwer czy stacja robocza). Jeśli

przeglądarka główna takiej domeny jest serwerem NT , to datagram

zawiera również informację o tym, czy jest ona PDC.

Przeglądarki podstawowe rozgłaszają datagramy zgłoszeń domeny

co minutę w ciągu pierwszych pięciu minut, a następnie co 15

minut.

Przeglądanie sieci

589

Przeglądarka podstawowa domeny pobiera od każdego dostępnego

serwera WINS informacje o zarejestrowanych adresach domen

NetBIOSowych, uzupełniając w

ten sposób swą listę domen

uzyskaną z datagramów zgłoszeń domen. Serwery WINS przydają

się bardzo w przypadku domen z podsieciami.

Praca z klientami przeglądania

T eraz, gdy dysponujemy już pewną podstawową wiedzą na temat

funkcjonowania strony serwerowej funkcji przeglądania, rzućmy

okiem na to, co dzieje się po stronie klienta. Pamiętamy, że

zarówno dla Windows 95, jaki i NT 4, podstawowym interfejsem

klienta przeglądania jest Otoczenie sieciowe (Network

Neighborhood) na pulpicie.

Gdy klient taki pragnie otrzymać od sieci swą pierwszą listę

przeglądową, musi uzyskać wpierw od przeglądarki podstawowej

listę dostępnych przeglądarek zapasowych. Klienci używają do tego

celu datagramów zapytania serwerów przeglądania (query browsers

servers datagram), kierowanych do przeglądarki podstawowej

domeny. T a odsyła listę dostępnych przeglądarek zapasowych,

z

których klient dokonuje wyboru. Wszystkie przeglądarki

zapasowe powinny mieć aktualną kopię listy przeglądowej, której

oryginał posiada przeglądarka podstawowa (a przynajmniej kopię

starszą o nie więcej niż 15 minut). T eraz klient wybiera sobie do

trzech przeglądarek zapasowych, z których w przyszłości pobierał

będzie informacje.

Następnie klient wybiera spośród nich losowo przeglądarkę, od

której zażąda swej pierwszej listy przeglądowej. Później za każdym

razem, gdy potrzebować będzie nowej listy przeglądowej, wybierze

losowo jedną z tych trzech przeglądarek zapasowych, o których ma

informacje. T ego rodzaju podejście do przeglądania sieci pozwala

równomierniej rozłożyć obciążenie, przypadające na każdą

przeglądarkę. Natomiast zasadniczą rolą przeglądarki podstawowej

jest zapewnienie, by wszystkie przeglądarki zapasowe dysponowały

aktualnymi informacjami.

Jeśli klient nie może skontaktować się z jedną ze znanych mu

przeglądarek zapasowych, próbuje porozumieć się z

którąś

z pozostałych. Gdy nie uda mu się nawiązać kontaktu z żadną

590

Rozdział 14

z tych trzech przeglądarek, o których istnieniu wie, żąda od

przeglądarki podstawowej nowej listy przeglądarek zapasowych.

Jeśli w trakcie trzech kolejnych prób nie może skontaktować się

także i z przeglądarką podstawową dla domeny, nadaje datagram

wymuszenia wyboru (force election), który rozpoczyna proces

wyboru spomiędzy wszystkich potencjalnych przeglądarek.

Korzystanie z list przeglądowych

Istnieje wiele możliwych sytuacji powodujących, iż informacje

wyświetlane w liście przeglądowej są niedokładne. Należy mieć na

uwadze, że upłynie nieco czasu, zanim unieruchomiony przez awarię

serwer zniknie z listy przeglądowej.

Na przykład serwery, po przejściu na dłuższe odstępy czasowe,

meldują się u przeglądarki podstawowej co 12 minut. Wystąpić

muszą trzy cykle z

brakiem kontaktu, zanim przeglądarka

podstawowa usunie serwer z listy. Oznacza to więc, że nieczynny

serwer może być wyświetlany jeszcze przez 36 minut.

Na domiar złego przeglądarki zapasowe pobierają nową listę

przeglądową tylko raz na 15 minut. Zatem w

najbardziej

niekorzystnym przypadku upłynąć może 51 minut, zanim serwer

zniknie z listy przeglądowej.

T a sama zasada działa również i w przeciwnym kierunku. Sam fakt,

że serwera nie widać na liście przeglądowej, nie oznacza wcale, iż

nie ma go w sieci. Microsoft Windows bywa niekiedy kapryśny,

jeśli chodzi o poprawne pokazywanie, kto jest w sieci - ale

szczególnie „nieznośnie” zachowuje się wobec połączeń RAS

i wtedy, gdy ma do czynienia z grupami roboczymi bez NT -owego

PDC.

Jeśli chcielibyśmy sprawdzić, czy serwer, którego nie widać na liście

przeglądowej, faktycznie jest w sieci, możemy zawsze spróbować

zlokalizować go „ręcznie”, uruchamiając z wiersza poleceń program

NET.EXE

.

Szukanie serwera w sieci

Jeśli lista przeglądowa nie wymienia serwera, o którym skądinąd

wiemy, że z pewnością istnieje, to by go zobaczyć i/lub podłączyć

Przeglądanie sieci

591

się do jego zasobów, można użyć NET.EXE. Program NET.EXE

najłatwiej wywołać z powłoki systemowej. Stanowi on aplikację

dostępną zarówno w NT 4, jak i w Windows 95.

Aby obejrzeć zasoby na niewidocznym serwerze, piszemy w wierszu

poleceń następującą komendę:

NET VIEW \\NazwaSerwera

Jeśli nazwa danego serwera zawiera spacje, cały, zaczynający się od

podwójnego ukośnika łańcuch znaków oznaczający nazwę, ująć

trzeba w znaki cudzysłowu.

By faktycznie podłączyć się do zasobów na serwerze, niewidocznym

w Otoczeniu sieciowym, należy zapisać polecenie:

NET

USE x: \\NazwaSerwera\ZasobSerwera

Również i tutaj, gdy NazwaSerwera lub ZasobSerwera

zawierają spacje, wynikowy łańcuch znakowy należy zamknąć

w cudzysłowy; x: określa lokalną literę napędu, z

którą

chcielibyśmy powiązać zasób sieciowy.

NET.EXE

wspiera ponadto szeroki zakres komend sieciowych,

użytecznych przy usuwaniu problemów z przeglądaniem.

Ukrywanie zasobów na liście przeglądowej

Chociaż nie ma sposobu, by uniemożliwić wyświetlenie na liście

przeglądowej serwera, będącego członkiem domeny, to istnieje

metoda ukrywania współużytkowanych zasobów tak, by mimo to

nadal pozostawały dostępne dla wtajemniczonych użytkowników.

Przydzielając zasobowi nazwę udziału, możemy na jej końcu dodać

znak dolara, co sprawi, że nie będzie on wyświetlany na liście

przeglądowej. Ów znak $ jest przy tym pełnoprawną częścią nazwy.

Gdy nazwa udziału dla współużytkowanego zasobu ma na końcu $,

jedynym sposobem podłączenia się do niego z odległego miejsca

sieci jest znajomość nazwy zasobu i użycie - z powłoki systemowej -

polecenia NET.EXE, w celu wykonania odwzorowania. A oto

przykład wykorzystania zasobu ukrytego:

NET USE S: \\kontroler\tylnewejscie$

gdzie tylnewejscie$ może być na przykład nazwą udziału dla

katalogu głównego na napędzie C serwera kontroler. Ukrytych

592

Rozdział 14

nazw można używać wówczas, jeśli musimy mieć publicznie

dostępne zasoby, lecz nie chcemy, by wiedziała o nich większość

użytkowników.

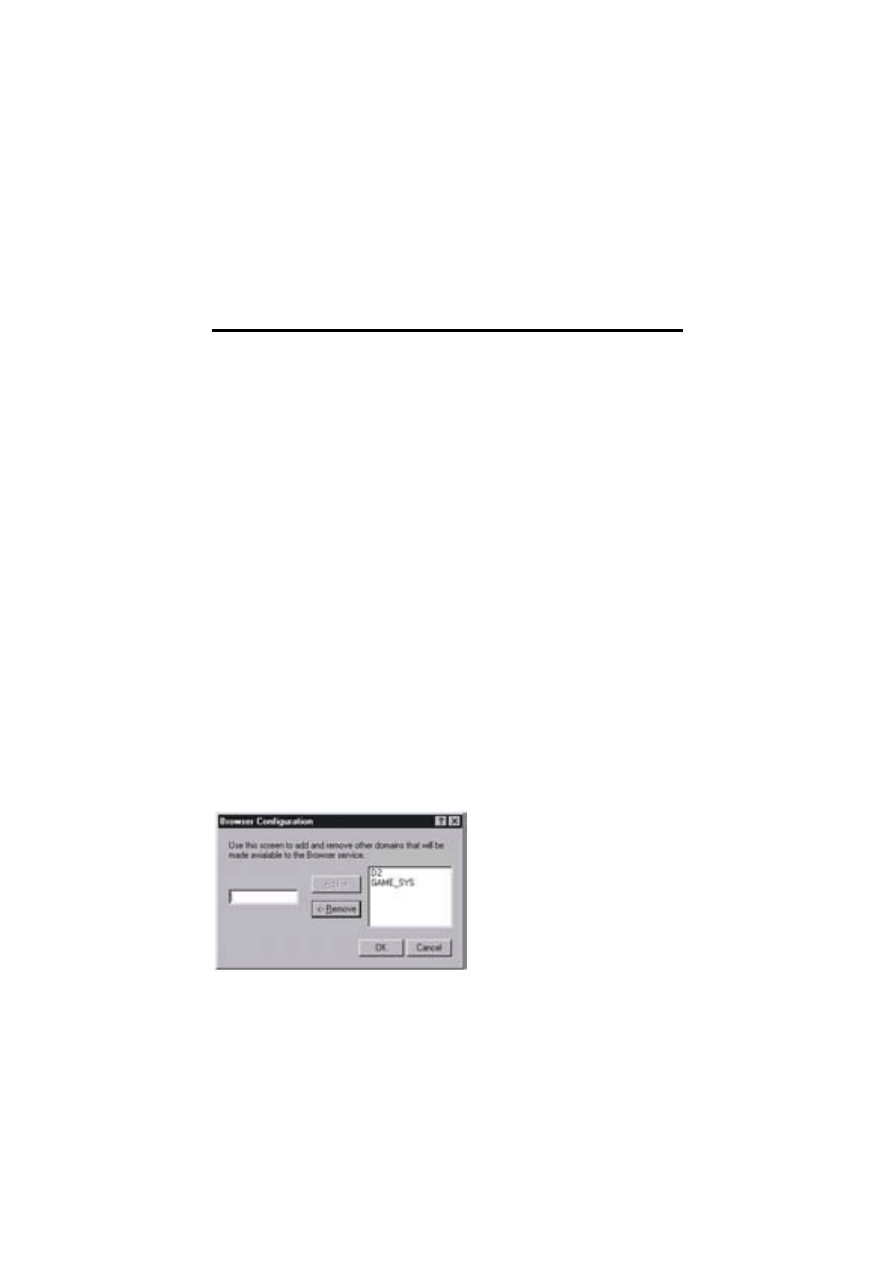

Ręczne dodawanie domen do listy przeglądowej

Przy pomocy okna konfiguracyjnego Sieci (

Netw ork

) w Panelu

sterowania można dokonać modyfikacji usługi przeglądania,

polegającej na ręcznym dodaniu obcych domen do obszaru

podlegającego przeglądaniu. Aby do listy przeglądowej dodać obcą

domenę, należy wykonać następujące czynności:

1. Otworzyć Panel sterowania (

Control Panel

).

2. Otworzyć okno

Netw ork

(Sieć).

3. Kliknąć zakładkę

Serv ices

(Usługi) u góry okna.

4. Zaznaczyć pozycję

Computer Brow ser

(Przeglądarka kompute-

rów) na liście

Serv ices

(Usługi).

5. Kliknąć przycisk

Configure

(Konfiguruj).

6. Wpisać nazwę domeny, która ma być automatycznie dołączana

do listy przeglądowej domeny aktualnego serwera NT (rysunek

14.3).

7. Dodać domenę do listy przeglądowej, klikając

Add

(Dodaj).

8. Aby niepotrzebną pozycję usunąć z listy domen, zaznaczyć

odpowiednią domenę i kliknąć przycisk

Remov e

(Usuń).

9. Wyjść z Panelu sterowania.

Dodane domeny stają się natychmiast dostępne dla klientów

przeglądania (pod warunkiem, że są dostępne dla aktualnej

domeny). Normalnie trzeba kilku minut, by nowo podłączona

Rys. 14.3.

Dodawanie obcej

domeny do listy

przeglądowej.

Przeglądanie sieci

593

domena stała się widoczna dla przeglądarek aktualnej domeny,

natomiast dodawanie nazw domen w opisany sposób zapewnia, że

klienci przeglądania nie będą musieli czekać, aż obce domeny

rozgłoszą się przepisowo.

Przeglądanie w sieci LAN Manager

LAN Manager 2.x jest innym, starszym środowiskiem sieciowym

Microsoftu. Zachowuje się bardzo podobnie jak Windows NT , choć

występują między nimi drobne różnice, które trzeba „obejść”, by

serwer NT mógł poprawnie współdziałać z systemem LAN Manager

2.x.

Pierwszym z wyłaniających się problemów wynika z faktu, iż LAN

Manager i NT używają nieco odmiennych formatów powiadamiania

o niektórych zdarzeniach sieciowych. Można polecić NT , by do

klientów LAN Managera wysyłał powiadomienia kompatybilne

z LAN Managerem, realizująć poniższą procedurę:

1. Otworzyć Panel sterowania (

Control Panel

).

2. Otwrzyć okno konfiguracyjne

Netw ork

(Siec).

3. Wybrać zakładkę

Serv ices

(Usług) u góry okna.

4. Zaznaczyć

Serv er

(Serwer).

5. Kliknąć

Configure

(Konfiguruj).

6. Zakreślić opcję

Make Brow sers Broadcasts to LAN Manager

2.x Clients

(Rozgłaszaj przeglądarki do klientów LAN Manager

2.x).

7. Zamknąć Panel sterowania.

Aby dokonane zmiany odniosły skutek, trzeba zrestartować serwer.

Pewne specjalne przedsięwzięcia potrzebne są również po to, by

przeglądarki NT mogły widzieć serwery LAN Managera. Należy

w tym celu wykonać te same kroki, co przy ręcznym dodawaniu

domen do listy przeglądowej. Można w

ten sposób dodać

maksymalnie cztery domeny LAN Managera.

Wyszukiwarka

Podobne podstrony:

15 rozdzial 14 bkx5k7fq5uxxzgt7 Nieznany (2)

15 rozdział 14 npjnvtyhnmvi3lcxvuv4gqecwvq3lhmwv6hlf7i NPJNVTYHNMVI3LCXVUV4GQECWVQ3LHMWV6HLF7I

14 rozdzial 14 EZYNFXVHACTX7QNC Nieznany

15 Rozdział 14 Rozwijanie funkcji ciągłych na szeregi wielomianów

15 rozdział 14 npjnvtyhnmvi3lcxvuv4gqecwvq3lhmwv6hlf7i NPJNVTYHNMVI3LCXVUV4GQECWVQ3LHMWV6HLF7I

15 Rozdział 14

15 Rozdział 14 Rozwijanie funkcji ciągłych na szeregi wielomianów

14 rozdzial 13 w2pa42u4da5r3dcm Nieznany (2)

Cwiczenia nr 14,15 RPiS id 1246 Nieznany

14 Rozdziae 13id 15545 Nieznany

14 rozdzial 13 uglpozcs747q2fnc Nieznany

15 rozdzial 15 5GAEWFHLCK7UHC25 Nieznany

15 rozdzial 15 ZA64UKL2SM6IJ6MS Nieznany (2)

C UTP 4 15 B ND 14 15 MOS P Prz Nieznany

roz-15, Begg/mikroekonomia/rozdział 14: „Wprowadzenie do ekonomii dobrobytu” (Jaśka)

14 RozdziaB 14id 15547 Nieznany (2)

13,14,15 rozdzial MS

więcej podobnych podstron