dr

in

. Bogdan Wit

Wybra

ne

zagad

nienia

Internetu

Wybra

ne

zagad

nienia

Internetu

22/49

/49

Internetowe zagro enia

Internetowe zagro enia -- Malware

Malware

Malware

Malware

-- nazwa

nazwa programów

programów dzia aj cych

dzia aj cych na

na szkod

szkod

ytkownika

ytkownika..

Nale

Nale

do

do nich

nich nie

nie tylko

tylko wirusy,

wirusy, robaki,

robaki, konie

konie troja skie,

troja skie, ale

ale tak

tak ee

dialery

dialery,, narz dzia

narz dzia hakerskie

hakerskie,, kreatory

kreatory wirusów,

wirusów, programy

programy szpieguj ce

szpieguj ce

((

spyware

spyware),), fa szywe

fa szywe alarmy

alarmy wirusowe

wirusowe rozsy ane

rozsy ane ee--mailem

mailem ((

hoaxces

hoaxces),), aa

nawet

nawet

jokes

jokes —— programy

programy symuluj ce

symuluj ce infekcje

infekcje..

Wybra

ne

zagad

nienia

Internetu

Wybra

ne

zagad

nienia

Internetu

33/49

/49

Internetowe zagro enia

Internetowe zagro enia

Wirus

Wirus

Program

Program komputerowy

komputerowy oo charakterze

charakterze destrukcyjnym,

destrukcyjnym, który

który potrafi

potrafi

tworzy

tworzy swoje

swoje kopie

kopie ii do cza

do cza je

je do

do innych

innych programów

programów lub

lub dysków

dysków..

Robaki

Robaki

((

worm

worm))

Jest

Jest programem

programem zbli onym

zbli onym do

do wirusa,

wirusa, jednak

jednak jego

jego dzia anie

dzia anie polega

polega na

na

rozsy aniu

rozsy aniu swoich

swoich kopii

kopii do

do innych

innych komputerów,

komputerów, gdzie

gdzie s

one

one

wykonywane

wykonywane jako

jako niezale ne

niezale ne programy

programy..

Konie

Konie

troja skie

troja skie

(trojan)

(trojan)

Ü

Ü

to

to programy,

programy, które

które pozornie

pozornie wykonuj ce

wykonuj ce u yteczn

yteczn operacj ,

operacj ,

jednak

jednak po

po uruchomieniu

uruchomieniu uaktywnia

uaktywnia si

si ii wykonuje

wykonuje swoje

swoje destrukcyjne

destrukcyjne

dzia ania

dzia ania..

Ü

Ü

To

To obcy

obcy kod,

kod, do czony

do czony do

do prawowitego

prawowitego programu

programu.. Kod

Kod

ten

ten realizuje

realizuje funkcje

funkcje nieznane

nieznane u ytkownikowi

ytkownikowi ii zapewne

zapewne przez

przez niego

niego

nie

nie po dane

po dane..

Ü

Ü

Ko

Ko troja ski

troja ski.. to

to ka dy

ka dy program,

program, który

który wydaje

wydaje si

si

realizowa

realizowa po dane

po dane ii po yteczne

po yteczne funkcje

funkcje.. lecz

lecz realizuje

realizuje równie

równie

funkcje

funkcje nieznane

nieznane jego

jego u ytkownikowi

ytkownikowi ii przez

przez niego

niego nieakceptowane

nieakceptowane ..

Dialer

Dialer

Program

Program prze czaj cy

prze czaj cy u ytkownika

ytkownika „ze

„ze zwyk ego”

zwyk ego” po czenia

po czenia

modemowego

modemowego na

na numer

numer oo podwy szonej

podwy szonej op acie

op acie (O

(O--70

70xx lub

lub

zagraniczny)

zagraniczny) bez

bez jego

jego wiedzy

wiedzy..

Spyware

Spyware

Oprogramowanie

Oprogramowanie

szpiegowskie,

szpiegowskie,

które

które

zbiera

zbiera

informacje

informacje

oo

ytkowniku,

ytkowniku, jego

jego

dzia alno ci,

dzia alno ci, podawanych

podawanych danych,

danych, zasobach

zasobach

sprz towych

sprz towych ii programowych

programowych komputera

komputera.. Dane

Dane te

te nast pnie

nast pnie wysy ane

wysy ane

pod

pod okre lony

okre lony adres

adres ee--mailowy,

mailowy, którego

którego w ciciel

ciciel mo e

mo e je

je

odsprzeda

odsprzeda agencjom

agencjom reklamowym

reklamowym ii marketingowym

marketingowym lub

lub wykorzysta

wykorzysta

w

w celach

celach przest pczych

przest pczych..

Wybra

ne

zagad

nienia

Internetu

Wybra

ne

zagad

nienia

Internetu

44/49

/49

Internetowe zagro enia

Internetowe zagro enia

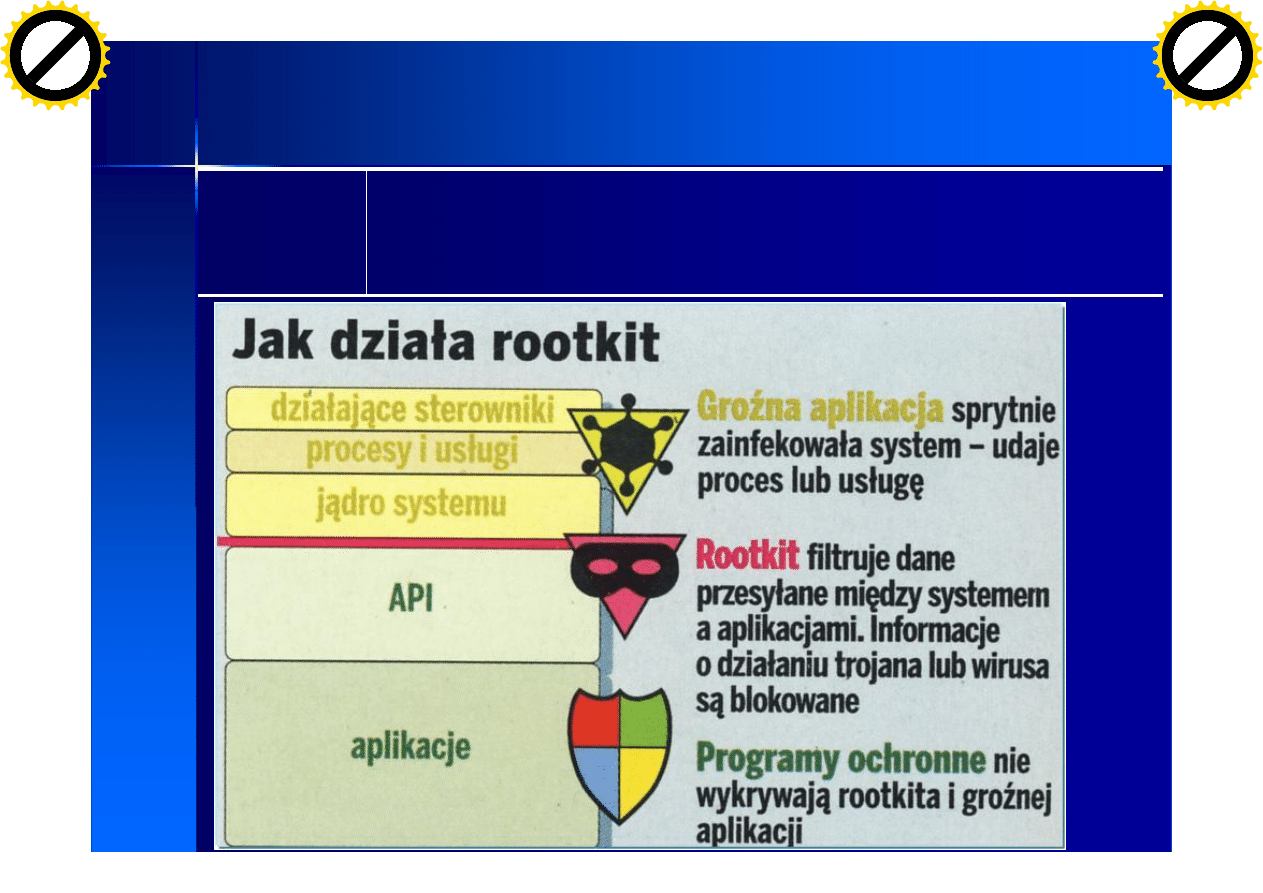

Rootkity

Rootkity

Aplikacje

Aplikacje penetruj ce

penetruj ce dzia anie

dzia anie systemu

systemu ii blokuj ce

blokuj ce prac

prac niektórych

niektórych

us ug

us ug.. Same

Same w

w sobie

sobie rootkity

rootkity raczej

raczej nie

nie szkodz

szkodz .. Zwykle

Zwykle s

zaprojektowane

zaprojektowane tak,

tak, aby

aby ukrywa

ukrywa dzia anie

dzia anie innych

innych aplikacji,

aplikacji, na

na

przyk ad

przyk ad za

za instalowanych

instalowanych trojanów

trojanów..

Wybra

ne

zagad

nienia

Internetu

Wybra

ne

zagad

nienia

Internetu

55/49

/49

Internetowe zagro enia

Internetowe zagro enia

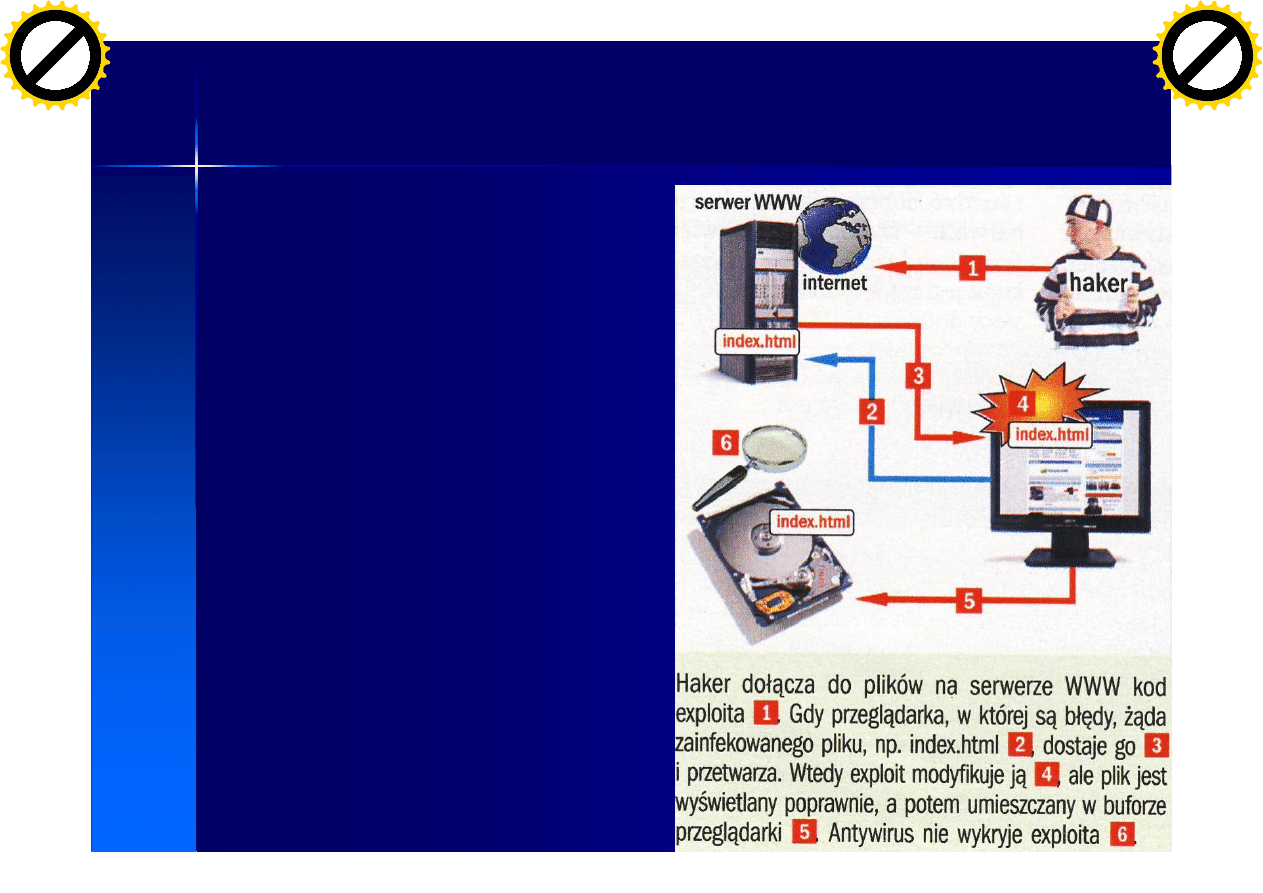

Mechanizm przeprowadzania

najnowszego ataku

drive-by downloads

Drive-by downloads to po czenie

ró nych,

dotychczas

odr bnie

stosowanych

technik

(

exploit

,

downloader

i tysi ce z liwych kodów

typu

malware

) w jeden wyrafinowany i

w wielu przypadkach skuteczny atak.

Exploit

to specjalny program, którego

jedynym zadaniem jest wykorzystanie

du w innym programie w celu

przej cia kontroli nad nim albo nad

systemem, w którym b dny program

dzia a. W nie b dy w przegl darce

WWW

pozwalaj

nieuprawnionym

osobom na przej cie kontroli nad

ca ym komputerem, B dy te wynikaj

przede

wszystkim

ze

z ono ci

wspó czesnego

oprogramowania,

a

tak e z niemo no ci przewidzenia

ka dej sytuacji, w jakiej aplikacja

dzie pracowa a na komputerze

ytkownika.

ród o: PC Format 4/2008 s. 108-109

Wybra

ne

zagad

nienia

Internetu

Wybra

ne

zagad

nienia

Internetu

66/49

/49

Internetowe zagro enia

Internetowe zagro enia

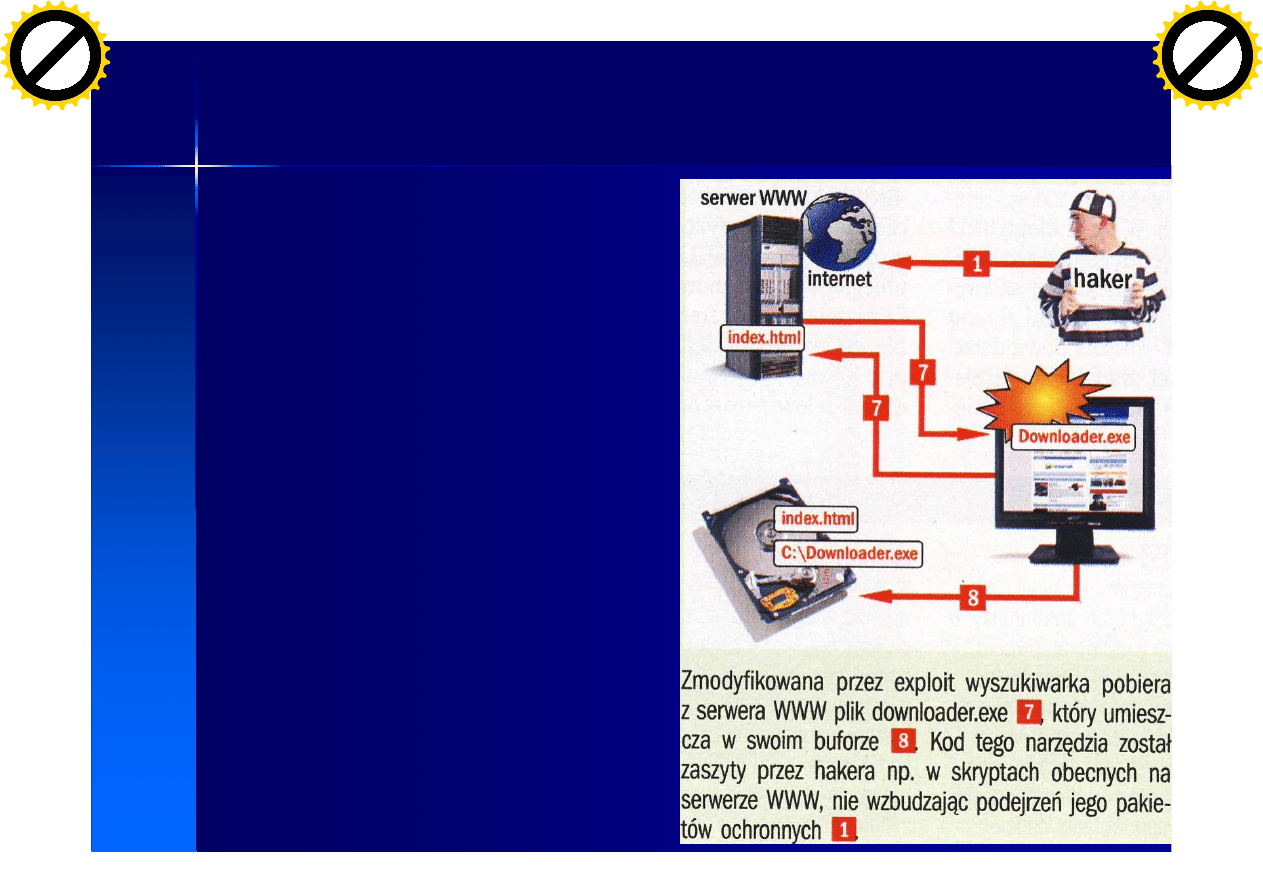

Zmodyfikowana przegl darka wysy a

jeszcze jedno

danie do serwera, tym

razem pobieraj c kod wykonywalny tzw.

downloadera (mo e on by zaszyfrowany

wewn trz

niewinnie

wygl daj cego

skryptu, niewzbudzaj cego podejrze

automatycznej ochrony). Downloader

sam w sobie nie jest z liwym

programem, lecz narz dziem, które

automatycznie

-

gdy

zostanie

uruchomione

na

zaatakowanym

komputerze —

rozpoczyna masowe

pobieranie z liwych kodów z internetu.

ytkownik komputera nie jest nawet

wiadom zagro enia.

Wybra

ne

zagad

nienia

Internetu

Wybra

ne

zagad

nienia

Internetu

77/49

/49

Internetowe zagro enia

Internetowe zagro enia

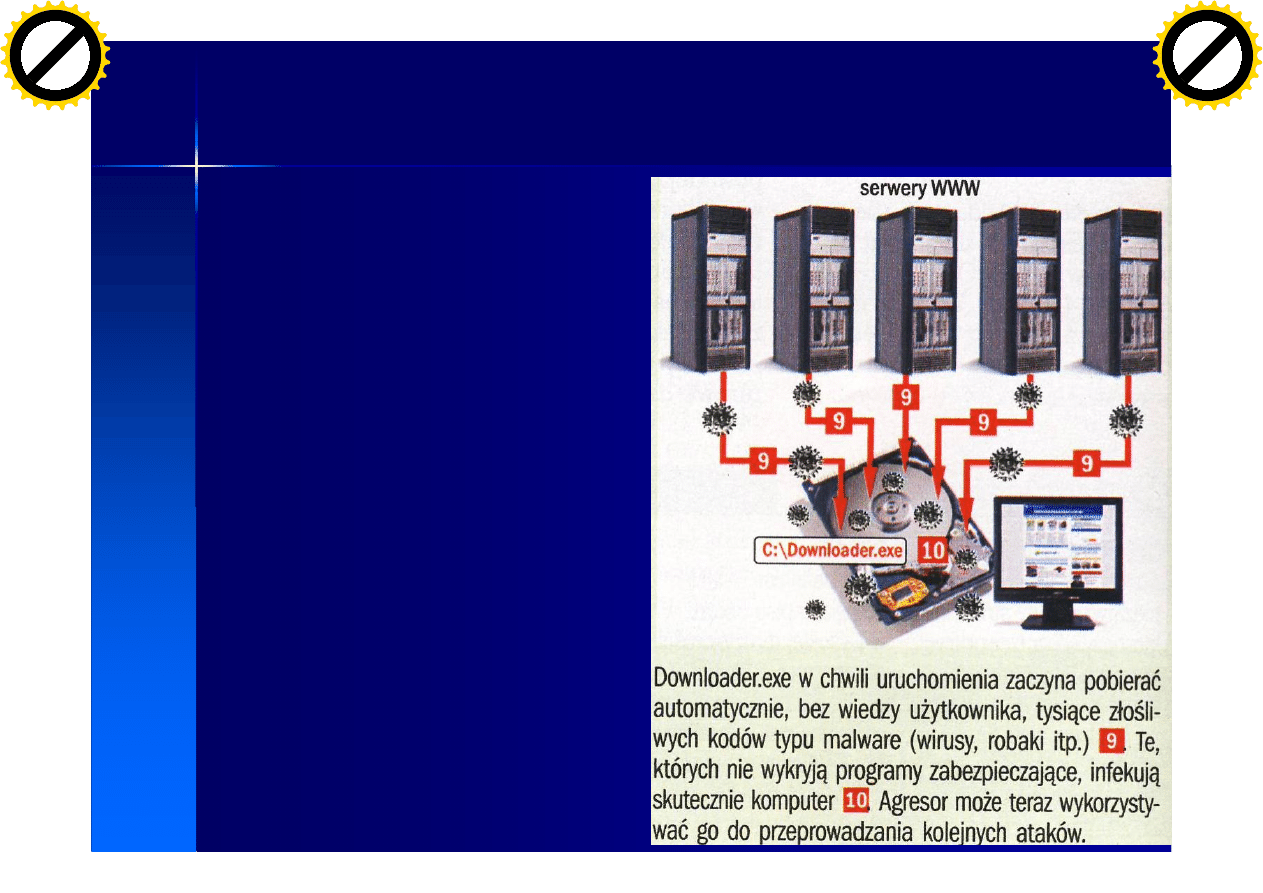

Program

antywirusowy

rozpoczyna w tym momencie

swoj prac i wykrywa z liwe

kody, ale poniewa

ich

tysi ce, zawsze znajdzie si

taki, który zostanie przez

antywirus

pomini ty

i

spowoduje,

e dany komputer

dzie skutecznie zainfekowany.

Teraz zrozumia a staje si

nazwa przeprowadzonego ataku

drive-by download, czyli - w

umaczeniu

—

atak

ze

sterowanym

pobieraniem,

oczywi cie z liwego kodu.

Wybra

ne

zagad

nienia

Internetu

Wybra

ne

zagad

nienia

Internetu

88/49

/49

Internetowe zagro enia

Internetowe zagro enia

Wybra

ne

zagad

nienia

Internetu

Wybra

ne

zagad

nienia

Internetu

99/49

/49

Internetowe zagro enia

Internetowe zagro enia

Uszkodzenia dysku w postaci

bad sektorów

. S to uszkodzone fragmenty

dysku, z których nie mo na odczyta danych. Wyró nia si

dwa rodzaje

bad sektorów — fizyczne i logiczne.

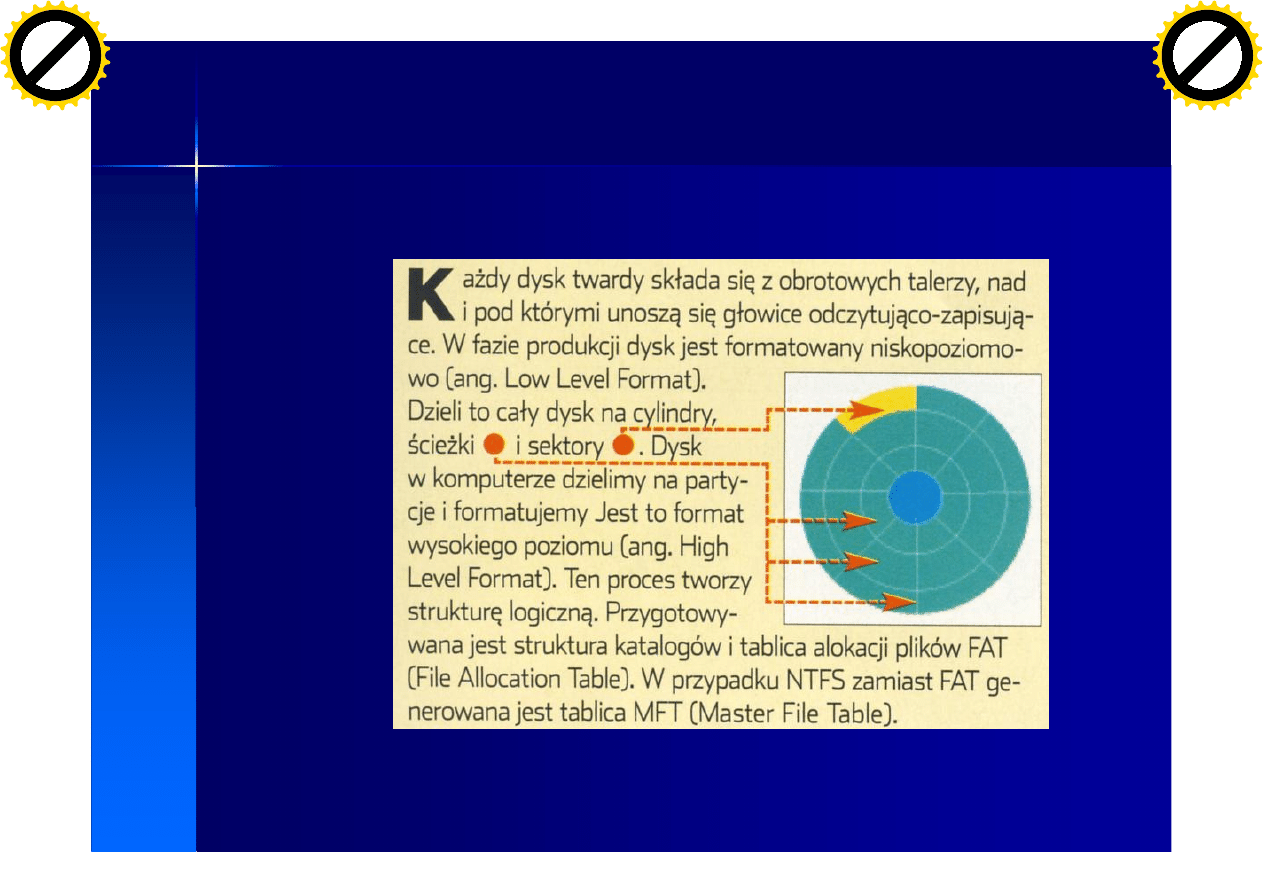

Cylinder

— zbiór cie ek znajduj cych si nad sob . Na dysku twardym cylinder tworz

wszystkie cie ki o tych samych numerach na wszystkich talerzach.

Sektor

— fragment cie ki.

cie ka

— pier cie jednej strony talerza dysku. Wszystkie cie ki maj

asne numery.

Wybra

ne

zagad

nienia

Internetu

Wybra

ne

zagad

nienia

Internetu

10

10/49

/49

Internetowe zagro enia

Internetowe zagro enia

Fizyczne bad sektory

powstaj przy:

Ü

Ü

mechanicznym uszkodzeniu powierzchni talerza (lub g owicy) — na

przyk ad podczas upadku dysku albo wstrz su w czasie pracy. G owica

uderza wtedy w powierzchni talerza. Powstaje nieodwracalne uszkodzenie

fragmentu no nika. Ten rodzaj bad sektorów jest nienaprawialny. Przy

formatowaniu czy skanowaniu dysku sektory zostan zaznaczone jako

uszkodzone i nie b

ju

ywane.

Ü

Ü

na skutek starzenia si dysku. Obszar uszkodzonych sektorów stale si

powi ksza, a dysk zaczyna pracowa

no lub trzeszcze . Taki nap d nie

na daje si do pracy i grozi utrat przechowywanych na nim danych.

Logiczne bad sektory

powstaj na skutek nieprawid owej pracy tj. b dów w

oprogramowaniu czy wy czenia zasilania w czasie pracy. Powoduj one

niemo no

odczytania sektora. Cz sto towarzysz im zagubione klastry

(

lost clusters) i skrzy owane pliki (cross-linked files).

Ü

Ü

Zagubione klastry to zaznaczone w tablicy FAT jako zaj te, a w

rzeczywisto ci niezajmowane przez aden plik.

Ü

Ü

Skrzy owane pliki to dokumenty zajmuj ce ten sam klaster.

Wybra

ne

zagad

nienia

Internetu

Wybra

ne

zagad

nienia

Internetu

11

11/49

/49

Internetowe zagro enia

Internetowe zagro enia

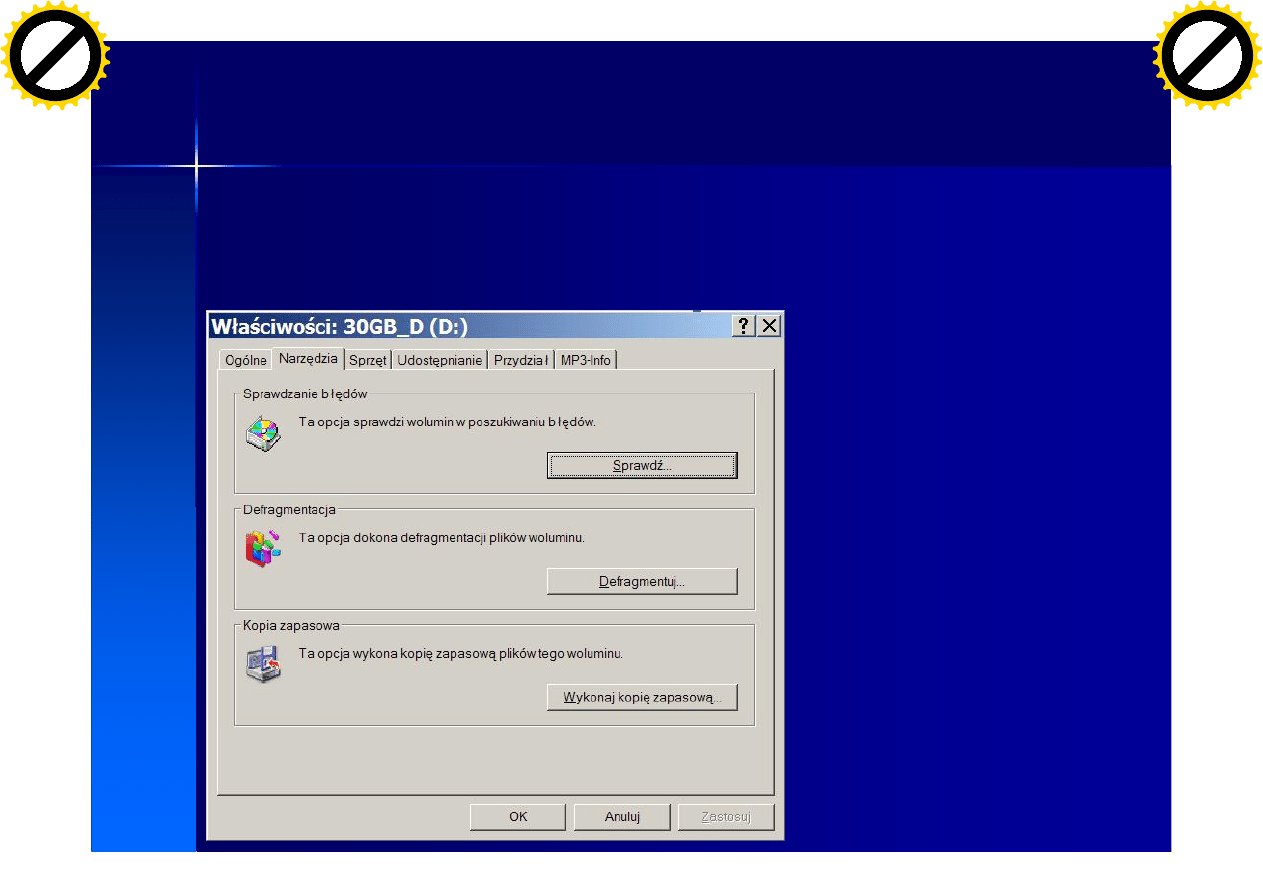

Sektory logiczne i fizyczne wynikaj ce z uszkodze (a nie starzenia si

dysku) naprawiamy specjalnymi narz dziami. Programy usuwaj

dy

logiczne, a uszkodzenia mechaniczne oznaczaj

tak, aby system nie

próbowa zapisa danych na zniszczonych fragmentach nap du.

Narz dzie sprawdzaj ce

bad sektory Chkdsk

(CheckDisk)

Wybra

ne

zagad

nienia

Internetu

Wybra

ne

zagad

nienia

Internetu

12

12/49

/49

Internetowe zagro enia

Internetowe zagro enia

Spoofing

Spoofing

Socjotechniki

Socjotechniki polegaj ce

polegaj ce na

na wy udzanie

wy udzanie poufnych

poufnych danych,

danych,

takich

takich jak

jak loginy,

loginy, has a,

has a, numery

numery podszywaj c

podszywaj c si

si pod

pod instytucje

instytucje

godne

godne zaufania

zaufania ii prosz

prosz oo ich

ich potwierdzanie

potwierdzanie lub

lub aktualizowanie

aktualizowanie..

Nawi zanie

Nawi zanie kontaktu

kontaktu uzasadniaj

uzasadniaj wyst pieniem

wyst pieniem wyj tkowych

wyj tkowych

okoliczno ci,

okoliczno ci, takich

takich jak

jak awarie

awarie systemu,

systemu, w amania,

amania, zastosowanie

zastosowanie

najnowszych

najnowszych technik

technik bezpiecze stwa

bezpiecze stwa..

Spoofing

Spoofing

Podróbka

Podróbka serwisów

serwisów firmowych

firmowych..

Phishing

Phishing

owo

owo powsta e

powsta e w

w wyniku

wyniku po czenia

po czenia angielskich

angielskich s ów

ów

password

password

(has o)

(has o) ii

fishing

fishing (w dkowanie)

(w dkowanie)

Password

Password harvesting

harvesting fishing

fishing

czyli

czyli „ owienie

owienie hase ”

hase ”.. ii Phishing

Phishing polega

polega na

na wykradaniu

wykradaniu od

od osób

osób

korzystaj cych

korzystaj cych zz Internetu

Internetu ich

ich danych

danych osobowych,

osobowych, hase ,

hase ,

loginów

loginów itp

itp.. Najcz ciej

Najcz ciej atak

atak tego

tego typu

typu polega

polega na

na podszyciu

podszyciu si

si

pod

pod oryginalne

oryginalne strony

strony lub

lub adresy

adresy ee--mail

mail instytucji,

instytucji, gdzie

gdzie

ytkownik,

ytkownik, wierz c,

wierz c, ee jest

jest to

to prawdziwa

prawdziwa strona,

strona, podaje

podaje

swoje

swoje poufne

poufne informacje

informacje:: login,

login, has o,

has o, kod

kod PlN

PlN itd

itd..

Wybra

ne

zagad

nienia

Internetu

Wybra

ne

zagad

nienia

Internetu

13

13/49

/49

Internetowe zagro enia

Internetowe zagro enia

Zalecenia:

Poczta elektroniczna

1.

Nigdy nie nale y odpowiada na e-maile (telefony) z pro

o podanie hase dost pu,

numerów kart kredytowych itp. Zawsze nale y informowa instytucj , pod któr kto

podszywa si wysy aj c tego typu pro by. Dzi ki powiadomieniu zapewnia si ochron

sobie i innym klientom tej instytucji.

2.

Nie nale y odbiera poczty z nieznanych róde , z podejrzanymi za cznikami,

dziwnymi tematami lub budz cej podejrzenia.

3.

Nie nale y podawa adresu e-mail u ywanego do kontaktu z Bankiem na listach

dyskusyjnych, forach, aukcjach internetowych.

Logowanie

1.

Nie nale y logowa si do serwisów bankowych korzystaj c z lików podanych w e-

mailach. Nale y zawsze w asnor cznie wpisywa adres strony wej ciem do logowania

w przegl darce.

2.

Przed zalogowaniem nale y sprawdza , czy po czenie nawi zane z serwisem

transakcyjnym banku, portalu aukcyjnego jest szyfrowane (adres rozpoczyna si

wówczas od: https://).

3.

Przed zalogowaniem nale y zawsze sprawdzi

poprawno

certyfikatu strony

logowania.

4.

Je li to mo liwe, w razie jakichkolwiek w tpliwo ci podczas logowania nale y

skontaktowa si z infolini serwisu.

5.

Nie nale y logowa si

do serwisów wymagaj cych podania loginu i has a z

komputerów w kawiarenkach internetowych i innych ogólnodost pnych miejscach.

Wybra

ne

zagad

nienia

Internetu

Wybra

ne

zagad

nienia

Internetu

14

14/49

/49

Internetowe zagro enia

Internetowe zagro enia

Zalecenia:

Zabezpieczenie systemu

1.

Nale y u ywa oprogramowania antywirusowego i firewall.

2.

Nale y regularnie instalowa poprawki do systemu operacyjnego oraz aktualizowa

bazy wirusów.

3.

Nale y u ywa narz dzi wspomagaj cych wykrywanie fa szywych serwisów.

4.

Nie nale y pobiera ani instalowa programów z nieznanych stron lub pochodz cych z

nielegalnych róde .

Przyk adowy phishing

Witamy

Ze wzgl dów bezpiecze stwa prosimy o pilne

potwierdzenie wszystkich Twoich danych w naszym

systemie.

eby si zalogowa ,

kliknij tutaj

Pozdrawiamy

Zespó Banku

Wybra

ne

zagad

nienia

Internetu

Wybra

ne

zagad

nienia

Internetu

15

15/49

/49

Internetowe zagro enia

Internetowe zagro enia

Typosquatting

Typosquatting

Forma

Forma cybersquattingu,

cybersquattingu, opieraj ca

opieraj ca si

si na

na wykorzystaniu

wykorzystaniu

nazw

nazw domen

domen zbli onych

zbli onych brzmieniowo

brzmieniowo do

do popularnych

popularnych

domen

domen

(np

(np..

yaho

yaho..com,

com,

microsft

microsft..com)

com)

oraz

oraz

na

na

prawdopodobie stwie

prawdopodobie stwie literówek

literówek zdarzaj cych

zdarzaj cych si

si podczas

podczas

wpisywania

wpisywania adresów

adresów internetowych

internetowych w

w przegl darce

przegl darce (np

(np..

atlavista

atlavista..com,

com, micorsoft

micorsoft..com)

com).. Typosquatterzy

Typosquatterzy rejestruj

rejestruj

mo liwie

mo liwie du

du

liczb

liczb „b dnych”

„b dnych” nazw

nazw marek,

marek, licz c

licz c na

na

przyci gni cie

przyci gni cie przypadkowych

przypadkowych internautów

internautów.. Du y

Du y ruch

ruch na

na

takich

takich stronach

stronach pozwala

pozwala na

na sprzedawanie

sprzedawanie reklam

reklam firm

firm

oferuj cych

oferuj cych produkty

produkty konkurencyjne

konkurencyjne lub

lub zbli one

zbli one do

do

produktów

produktów w ciciela

ciciela oryginalnej

oryginalnej domeny

domeny..

Ustawa z dnia 30 czerwca 2000 r. Prawo w asno ci przemys owej (t.j. Dz.U. z

2003 r. nr 119, poz. 1117) która obowi zuje od 22 sierpnia 2001 r., mówi w art.

132 ust. 2 pkt 3, e nie udziela si prawa ochronnego na znak identyczny lub

podobny do renomowanego znaku zarejestrowanego lub zg oszonego z

wcze niejszym pierwsze stwem do rejestracji na rzecz innej osoby lub

jakichkolwiek towarów, je eli by to mog o przynie

zg aszaj cemu nienale yt

korzy

lub by szkodliwe dla odró niaj cego charakteru lub renomy znaku

wcze niejszego. Ten sam przepis stosuje si do znaku powszechnie znanego.

Wybra

ne

zagad

nienia

Internetu

Wybra

ne

zagad

nienia

Internetu

16

16/49

/49

Internetowe zagro enia

Internetowe zagro enia

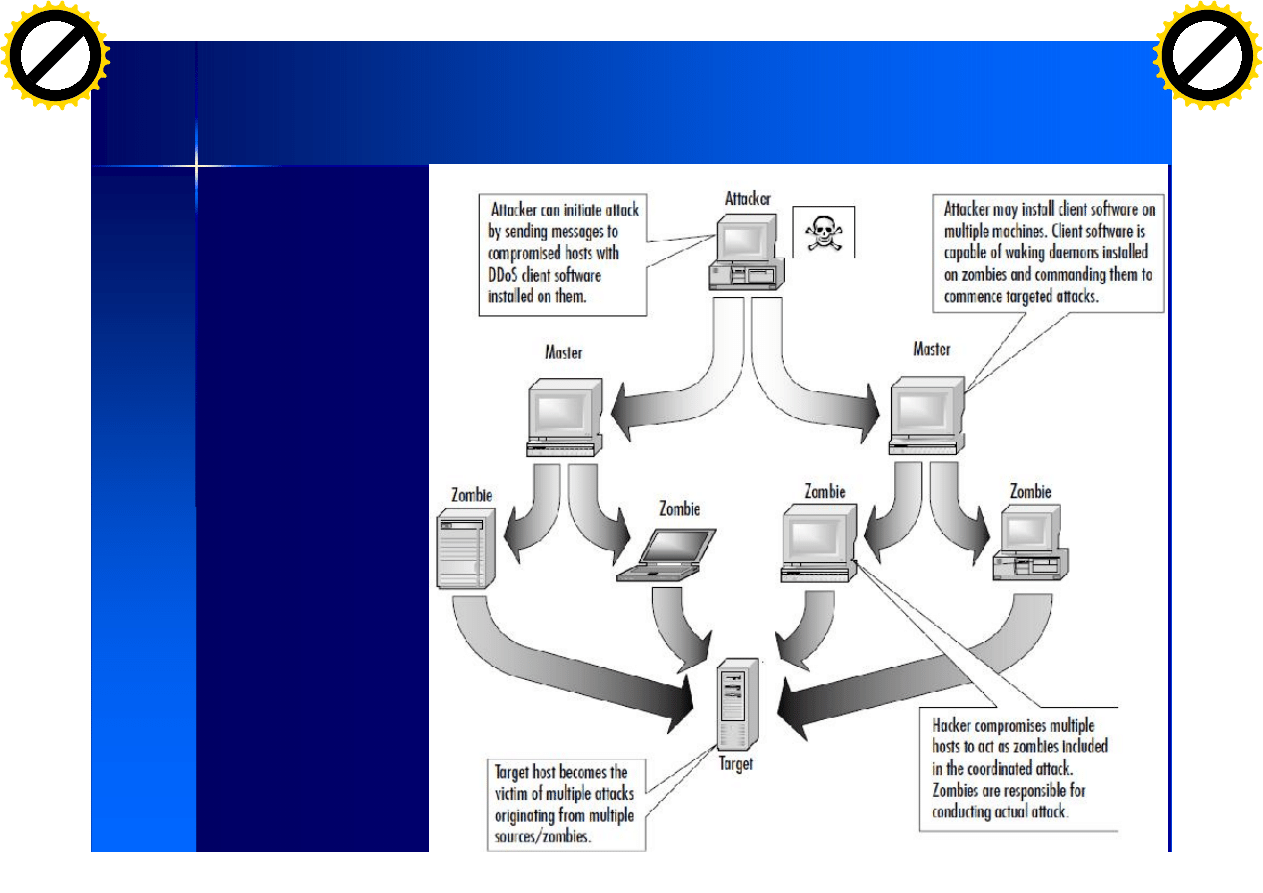

Hosts involved in a DDoS

attack include:

• Master A computer

from which the client

software is run.

• Zombie A subordinate

host that runs the

daemon process.

• Target The recipient

of the attack.

ród o: Ryan Russell:

Hack Proofing Your E-Commerce Site. Syngress Publishing, 2001, s.61.

Wybra

ne

zagad

nienia

Internetu

Wybra

ne

zagad

nienia

Internetu

17

17/49

/49

Internetowe zagro enia

Internetowe zagro enia

Zombie

Zombie

Komputer,

Komputer, nad

nad którym

którym zosta a

zosta a przej ta

przej ta zdalna

zdalna kontrola

kontrola..

Zombie

Zombie wykorzystywane

wykorzystywane s do

do rozsy ania

rozsy ania spamu

spamu ii wirusów,

wirusów,

przeprowadzania

przeprowadzania ataków

ataków hakerskich,

hakerskich, przechowywania

przechowywania danych

danych

przest pczych

przest pczych.. Ka dy

Ka dy pod czony

pod czony do

do Internetu

Internetu komputer

komputer mo e

mo e

zamieni

zamieni si

si w

w zombie,

zombie, je li

je li tylko

tylko przedostanie

przedostanie si

si do

do jego

jego

systemu

systemu odpowiednio

odpowiednio spreparowany

spreparowany wirus

wirus czy

czy program

program

destrukcyjny

destrukcyjny.. Za

Za powstanie

powstanie komputerów

komputerów zombie

zombie odpowiedzialne

odpowiedzialne

przede

przede wszystkim

wszystkim robaki

robaki internetowe

internetowe zawieraj ce

zawieraj ce

procedury

procedury przejmowania

przejmowania zdalnej

zdalnej kontroli,

kontroli, na

na przyk ad

przyk ad MyDoom

MyDoom..

Spam

Spam

Dystrybuowanie

Dystrybuowanie

tre ci

tre ci oo charakterze

charakterze komercyjnym

komercyjnym za

za

po rednictwem

po rednictwem

rodków

rodków

komunikacji

komunikacji

elektronicznej

elektronicznej

do

do

ytkowników

ytkowników bez

bez uzyskania

uzyskania ich

ich zgody

zgody (niezamówiona

(niezamówiona

komercyjna

komercyjna

informacja

informacja

elektroniczna)

elektroniczna)

––

analogia

analogia

do

do

ameryka skiej

ameryka skiej mielonki

mielonki wieprzowej

wieprzowej w

w puszce,

puszce, która

która stanowi

stanowi

symbol

symbol rzeczy

rzeczy ma osmacznej

ma osmacznej.. Jednak

Jednak dyrektywa

dyrektywa 2002

2002//58

58/WE

/WE

wprowadza

wprowadza tzw

tzw.. system

system opt

opt--in,

in, mo na

mo na wysy

wysy

niezamówion

niezamówion

korespondencj

korespondencj

handlow

handlow

do

do swoich

swoich klientów

klientów (art

(art.. 134

134

dyrektywy)

dyrektywy)..

Spim

Spim

Forma

Forma spamu

spamu dotykaj ca

dotykaj ca komunikatorów

komunikatorów internetowych

internetowych

..

Wybra

ne

zagad

nienia

Internetu

Wybra

ne

zagad

nienia

Internetu

18

18/49

/49

Art. 10.

1. Zakazane jest przesy anie

niezamówionej

informacji handlowej

,

skierowanej

do oznaczonego odbiorcy za pomoc

rodków komunikacji elektronicznej, w

szczególno ci poczty elektronicznej.

2. Informacj handlow uwa a si za zamówion , je eli odbiorca wyrazi zgod

na otrzymywanie takiej informacji, w szczególno ci je li udost pni w tym

celu identyfikuj cy go adres elektroniczny.

3. Dzia anie, o którym mowa w ust. 1, stanowi czyn nieuczciwej konkurencji (...)

Art. 24.

1. Kto przesy a za pomoc

rodków komunikacji elektronicznej niezamówione

informacje handlowe, podlega karze grzywny

.

{obecnie do 5 000 z otych}

2. ciganie wykroczenia, o którym mowa w ust. 1, nast puje

na wniosek

pokrzywdzonego

.

Art. 25.

Orzekanie w sprawach o czyny okre lone w art. 23 i 24 nast puje w trybie

przepisów o post powaniu w sprawach o wykroczenia.

Ustawa z dnia 18 lipca 2002 r. o wiadczeniu us ug drog elektroniczn

(Dz.U. z 2002 r. Nr 144, poz. 1204) która wesz a w ycie 10 marca 2003

roku. Tekst ustawy:

http://ks.sejm.gov.pl:8010/proc4/ustawy/409_u.htm

Internetowe zagro enia

Internetowe zagro enia

Wybra

ne

zagad

nienia

Internetu

Wybra

ne

zagad

nienia

Internetu

19

19/49

/49

Podsumowanie

Podsumowanie

Patent na graficzne edytory stron WWW

Ameryka skie biuro patentowe zarejestrowa o wniosek firmy IBM o uznanie

jej praw do graficznych edytorów stron WWW. Teraz ka dy pro gram tego

typu dystrybuowany w Stanach Zjednoczonych narusza prawa autorskie Big

Blue. Patent numer 6 304 886 zg oszono w czerwcu 1998, a zosta on uznany

w listopadzie 2001. Oczywi cie idea edytora stron WWW jest znacznie

starsza ni patent IBM-a, a wniosek zosta zaakceptowany wy cznie dzi ki

niekompetencji urz dników.

Microsoft opublikowa wyniki ledztwa dotycz cego nielegalnych kopii

systemu operacyjnego Windows XP. Po analizie kilkuset pirackich p yt

instalacyjnych okaza o si

e po nad jednej trzeciej nie dato si

zainstalowa na dysku peceta, a ponad 40 procent kopii instalowa o bez

wiedzy u ytkownika dodatkowe oprogramowanie, nieb

ce cz ci

systemu.

Wybra

ne

zagad

nienia

Internetu

Wybra

ne

zagad

nienia

Internetu

20

20/49

/49

Podsumowanie

Podsumowanie

Robaki

Mo liwe jest stworzenie robaka, który w ci gu pó minuty opanuje ca

sie Internet.

Chodzi o robaki wyposa one w predefiniowane listy adresów. Nie

musia yby one, tak jak Code Red, skanowa najpierw Internetu w

poszukiwaniu celów ataku. Code Red szuka w sieci podatnych na atak

serwerów na zasadzie "chybi trafi ". Code Red II koncentrowa si ju na

pewnej grupie adresów, tote

musia skanowa

miokrotnie mniej

serwerów ni jego poprzednik. Obydwa robaki rozsiewa y si na pocz tku

stosunkowo powoli i dopiero gdy za infekowa y 50 tys. serwerów, ruszy a

prawdziwa lawina.

Naukowcy twierdz , ze robak wyposa ony w list 50 tys. nieodpornych

serwerów, mo e je zainfekowa w 15 minut.

Je li jaki szaleniec systematycznie przeczesze Internet (ok. 12 mln

serwerów WWW), to stworzy list , której rozmiar nie przekroczy 48 MB

i po "odpaleniu" robaka, w ci gu 30 sekund zarazi praktycznie ca y

Internet.

Wybra

ne

zagad

nienia

Internetu

Wybra

ne

zagad

nienia

Internetu

21

21/49

/49

Gra

, gra , a umar , 28 letni Korea czyk po wi ci 50 godzin bez przerwy

na gr w Aleksandra w kafejce internetowej, po czym zmar w wyniku

niewydolno ci serca. Feralny maraton Korea czyk rozpocz 3 sierpnia i od

tego dnia nie opuszcza ju swojej ulubionej cyberkafejki. Praktycznie bez

przerwy siedzia przy komputerze, robi c tylko niewielkie przerwy na

wyprawy do toalety chwilowe drzemki na rozk adanym

ku, roz onym

zreszt przy komputerze. Gdy zaniepokojona rodzina odnalaz a gracza, ten

oznajmi

e tylko doko czy rozgrywan parti i wróci pos usznie do domu.

Niestety, nie zd

, bowiem wcze niej zas ab , a ostatecznie zmar . Jak

si okaza o, by na ogowym graczem, wcze niej bowiem zwolni si z pracy,

aby mie wi cej czasu na ulubion rozrywk .

Podsumowanie

Podsumowanie

Wyszukiwarka

Podobne podstrony:

zagrożenia w internecie

GRUŹLICA-WYKŁAD, Pielęgniarstwo licencjat, licencjat, Studia II rok, interna

Zagrożenia w internecie - czyli jak rozpoznać wirusa, Studia, Informatyka, Informatyka, Informatyka

Komunikat z badań CEBOS Zagrożenia w Internecie

zagrozenia kolo1, semestr II, Zagrożenia cywilizacyjne i zrównoważony rozwój

ZAGROZENIA INTERNETOWE

ZAGROŻENIA W INTERNECIE

RUPI II, Uczelnia, interna

A propos wyników z interny., II rok, Interna

CHOROBA NIEDOKRWIENNA SERCA-WYKŁAD, Pielęgniarstwo licencjat, licencjat, Studia II rok, interna

NIEWYDOLNOŚĆ KRĄŻENIA-WYKŁAD, Pielęgniarstwo licencjat, licencjat, Studia II rok, interna

zagrozeniaII, semestr II, Zagrożenia cywilizacyjne i zrównoważony rozwój

interna samokształcenie, Pielęgniarstwo licencjat, licencjat, Studia II rok, interna

spr II, semestr II, Zagrożenia cywilizacyjne i zrównoważony rozwój

ZAWAŁ M.SERC.-WYKŁAD, Pielęgniarstwo licencjat, licencjat, Studia II rok, interna

INF II stopien Internet w zarzadzaniu

POCHP - WYKŁAD, Pielęgniarstwo licencjat, licencjat, Studia II rok, interna

ZAPALENIE PŁUC - WYKŁAD, Pielęgniarstwo licencjat, licencjat, Studia II rok, interna

OBRZĘK PŁUC-WYKŁAD, Pielęgniarstwo licencjat, licencjat, Studia II rok, interna

więcej podobnych podstron