2001-04-03

Administracja

systemami

komputerowymi

Konfiguracja sieci IP

Przygotowali:

Tomasz Padło

Piotr Wiszniewski

Wprowadzenie.

Sieć komputerową możemy zdefiniować jako zbiór hostów zdolnych do

komunikowania się między sobą oraz świadczenia różnych usług. Najczęściej hostami są

komputery ale mogą to być również terminale, routery lub inne urządzenia zdolne do pracy w

sieci. Komunikacja wymaga posługiwania się przez komunikujące się jednostki wspólnym

językiem, który w przypadku sieci komputerowych definiowany jest przez protokół.

Internet to ogólnoświatowa sieć komputerowa powstała z połączenia lokalnych sieci

komputerowych różnych instytucji, firm, organizacji lub indywidualnych użytkowników. U

podstaw Internetu leży stworzenie protokołu dzięki któremu wszystkie te sieci niezależnie od

swojej wewnętrznej budowy będą wyglądały i zachowywały się identycznie z punktu

widzenia użytkownika. Najpopularniejszym i obowiązującym obecnie standardem jest

Internet Protocol czyli IP w wersji 4.

W dalszej części niniejszego opracowania przedstawione zostaną najważniejsze elementy

konfiguracji sieci IP. Ze względu na obszerność tematu większość problemów zostanie raczej

zasygnalizowana niż dokładnie omówiona. Szczegółowe informacje można uzyskać np. z

książki „Linux Network Administrator’s Guide” dostępnej online pod adresem:

http://www.oreilly.com/catalog/linag2/book/index.html

, lub dokumentacji HOWTO.

Protokół IP – adresacja

Aby możliwe było porozumiewanie się pomiędzy komputerami muszą one posiadać

adres zrozumiały dla wszystkich hostów w sieci. Ponieważ różne sieci mogą posiadać własne

sposoby adresacji protokół IP wprowadza własny format adresu, który jest zrozumiały w sieci

Internet. Adres sieci Internet jest 32 – bitową liczbą całkowitą. Przydzielaniem adresów i

zapewnieniem ich niepowtarzalności zajmuje się jedna instytucja – NIC (Network

Information Center). Aby ułatwić posługiwanie się adresami IP, stosuje się notację kropkowo-

dziesiętną w której adres składa się z czterech liczb (cztery bajty adresu IP) oddzielonych

kropkami. W sieci Internet zostały zdefiniowane cztery klasy adresów:

klasa A

należą do niej adresy z zakresu 1.0.0.0 do 127.0.0.0. Pierwsza z tych liczba jest

adresem sieci natomiast następne trzy adresem hosta w danej sieci. Umożliwia to

zaadresowania aż 1.6 miliona hostów w jednej sieci.

klasa B

do tej klasy należą adresy z zakresu 128.0.0.0 do 191.255.0.0, adres sieci składa

się z dwóch pierwszych liczb a w jednej sieci mogą znajdować się maksymalnie

65024 hosty.

klasa C

klasę C tworzą adresy z zakresu 192.0.0.0 do 223.255.255.0. Adres sieci tej

klasy składa się z trzech liczb co umożliwia stworzenie prawie dwóch milionów

sieci. Każda z sieci może zawierać 254 hosty.

klasa D

czyli adresy z zakresu 224.0.0.0 do 254.0.0.0 zostały zarezerwowane do

specjalnych zastosowań takich jak np. transmisja multicastowa.

Organizacja NIC zajmuje się przydziałem adresów sieci pozostawiając swobodę

przydzielania adresów hostom wewnątrz danej sieci. W każdej sieci istnieją dwa

zarezerwowane adresy: adres posiadający w części hosta same zera odnosi się do sieci

zamiast do hostów a adres posiadający same jedynki to broadcast czyli adres rozgłoszeniowy

dla wszystkich hostów w sieci.

Pewna część adresów została zarezerwowana na specjalny użytek. Adresy z tej puli są

przeznaczone dla sieci lokalnych i nie są routowane w Internecie. Zarezerwowane adresy

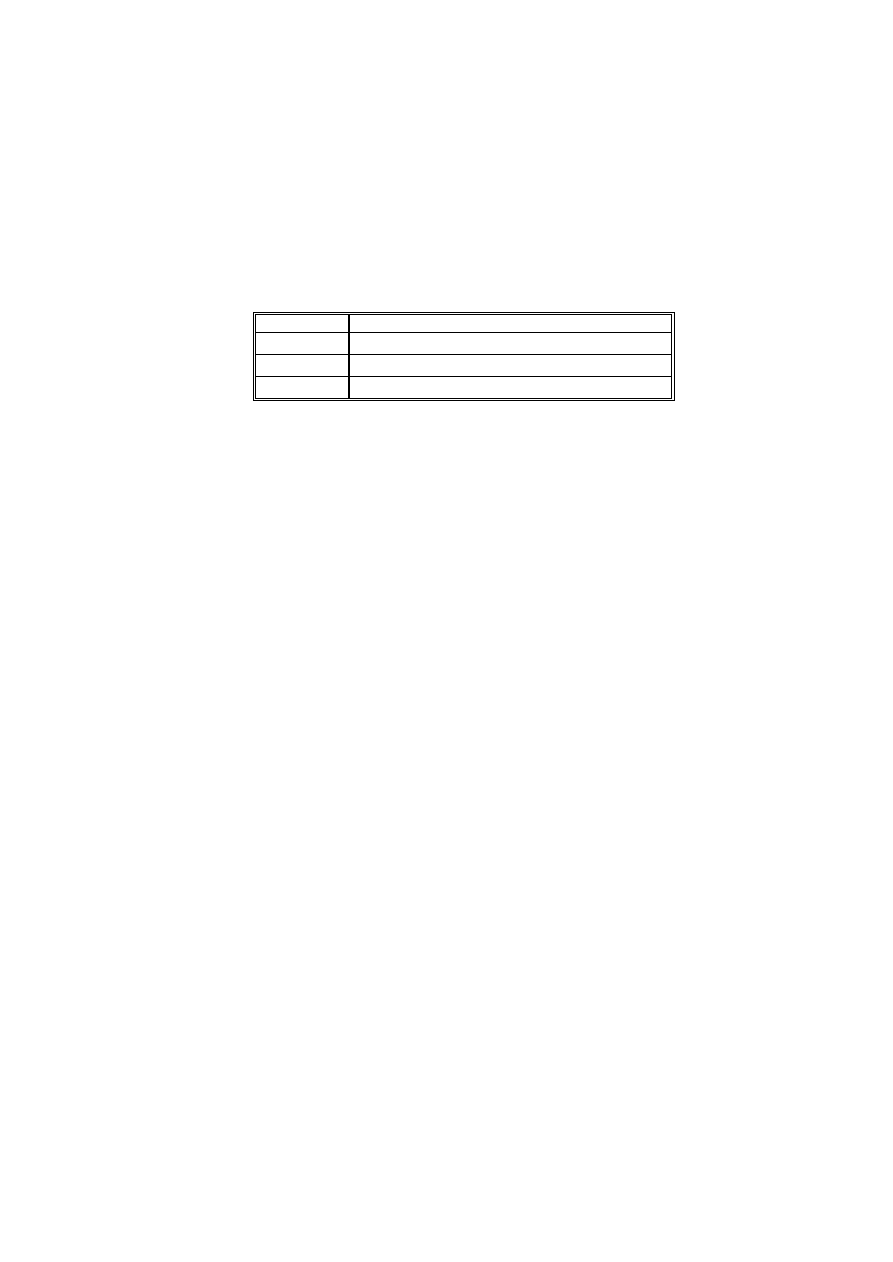

przedstawia poniższa tabela:

KLASA

SIEĆ

A

od 10.0.0.0 do 10.255.255.255

B

od 172.16.0.0 do 172.31.0.0

C

od 192.168.0.0 do 192.168.255.0

Dodatkowo istnieją dwa specjalne adresy: 0.0.0.0 oraz 127.0.0.0. Adres 0.0.0.0 jest

nazywany „default route” – jest to domyślny adres routowania pakietów IP, natomiast

127.0.0.0 to „loopback address” – jest to adres sieci lokalnej danego hosta. Zazwyczaj

pierwszy adres z tej sieci czyli 127.0.0.1 jest przyporządkowany do specjalnego interfejsu

nazywanego „loopback interface”, który działa jak zamknięta pętla. Wszystkie pakiety

wysyłane na ten adres są automatycznie na niego zwracane tak jakby właśnie przyszły z

lokalnej sieci. Umożliwia to uruchamianie i testowanie oprogramowania sieciowego na

pojedynczym hoście.

Struktura adresów w sieci IP to jest strukturą hierarchiczną. W trakcie routowanie

pakietów pomiędzy sieciami brany jest pod uwagę tylko adres sieci natomiast dopiero po

dostarczeniu pakietu do odpowiedniej sieci pod uwagę brany jest adres hosta. Adres sieci jest

rozpoznawany dzięki podziałowi na klasy adresów. Struktura taka zakłada, że hosty o

identycznym adresie sieci znajdują się w tej samej sieci. Czasami zachodzi potrzeba

podzielenia puli adresów w danej sieci i wydzielenia podsieci. W tym celu stosuje się pojęcie

maski. Maska pozwala wydzielić część bitów z części przeznaczonej na adres hosta i

potraktować je jak adres podsieci. Maska jest, podobnie jak adres IP, 32 – bitową liczbą. W

celu wydzielenia z całego adresu części adresującej sieć dokonuje się operacji AND na masce

i adresie. Np.: dla adresu 128.100.13.25 i maski 255.255.255.0 otrzymujemy:

-

adres sieci: 128.100.0.0 – bo jest to adres klasy B,

-

adres podsieci: 13.0 – po nałożeniu maski otrzymujemy 128.100.13.0 ale pierwsze

dwa bajty należą do adresu sieci czyli zostaje 13.0,

-

adres hosta: 25 – to co zostało po oddzieleniu adresu sieci i podsieci.

Interfejsy.

Istnieje wiele standardów budowania sieci komputerowych. Najpopularniejsze z nich

to Ethernet, FDDI, Token Ring. W zależności od rodzaju sieci stosuje się różne urządzenia

fizyczne, nazywane kartami sieciowymi, umożliwiające podłączenie komputera do sieci. Aby

móc obsługiwać różne urządzenia, jądro linuksa musi posiadać sterownik danego urządzenia.

Poprzez sterownik system może komunikować się z urządzeniem i np. wysłać polecenie

transmisji danych. Aby ujednolicić komunikację systemu z urządzeniami wprowadza się

interfejsy. Interfejs jest to proces pośredniczący w komunikacji, udostępniający zestaw

poleceń sterujących pracą urządzenia, niezależny od jego realizacji sprzętowej. Interfejsy są

identyfikowane w systemie poprzez nazwy. W systemach typu unix/linux interfejsy są

implementowane w postaci specjalnych urządzeń w katalogu /dev/. Nazwy interfejsów w

linuksie są definiowane wewnątrz jądra. Przykłady standardowych nazw wykorzystywanych

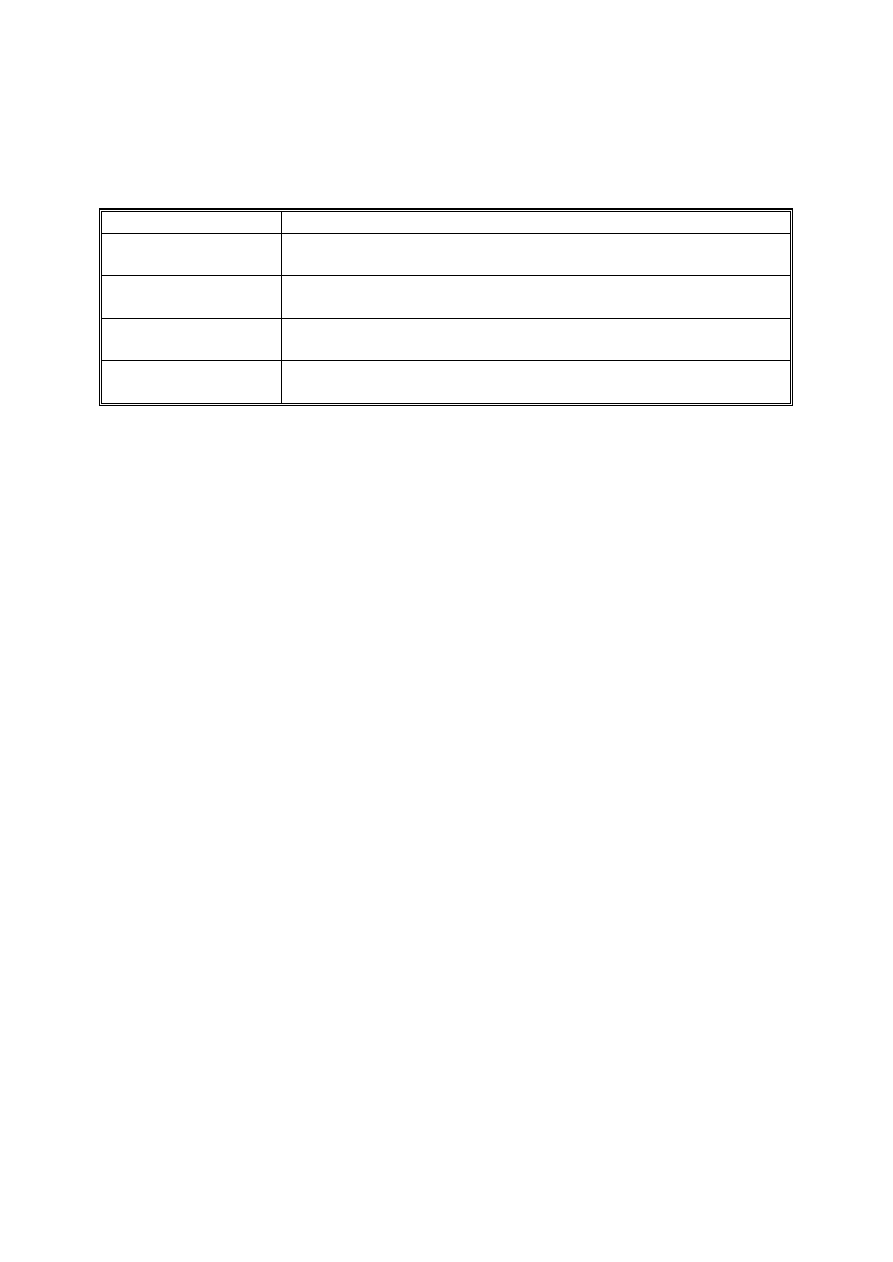

w Linuksie przedstawia tabela:

Nazwa interfejsu

Opis

lo

Lokalny interfejs „loopback”. Zawsze istnieje przynajmniej jeden

interfejs lo.

eth0, eth1, ...

Interfejsy kart ethernetowych, używane dla większości kart

sieciowych umożliwiających dostęp do Ethernetu.

tr0, tr1, ...

Interfejsy kart sieciowych umożliwiających podłączenia do sieci

typu Token Ring.

ppp0, ppp1, ...

Interfejsy obsługujące urządzenia szeregowe, wykorzystujące

protokół ppp.

Aby mieć możliwość korzystania z urządzeń sieciowych w linuksie w jądro musi zostać

wkompilowana obsługa sieci. Uzyskuje się to przez zaznaczenie opcji: „Network device

support”. Włączenie tej opcji umożliwia konfigurację wielu dodatkowych parametrów

dotyczących sieci, np.: wykorzystywanych protokołów, stosowania aliasingu, wirtualnych

hostów itd. Ponadto istnieje możliwość wybrania rodzaju kart sieciowych, które są

wykorzystywane w systemie.

Konfiguracja interfejsów IP

Po skonfigurowaniu sprzętu można przystąpić do konfiguracji IP interfejsów. Zadanie

to wykonuje się zazwyczaj jednokrotnie a następnie parametry konfiguracji zapisuje się w

skryptach wykonywanych przy starcie systemu.

Podstawowe narzędzie stanowi polecenie ifconfig. Polecenie to umożliwia

„podniesienie” interfejsu czyli uczynienie go dostępnym w systemie. Minimum informacji

wymagane do podniesienia interfejsu to jego IP. Wydając polecenie:

ifconfig interface ip-address

powodujemy przypisanie do interfejsu podanego adresu IP i jego aktywację. W tym

przypadku maska sieci zostanie przypisana na podstawie klasy adresu, natomiast pozostałe

parametry przyjmą wartości domyślne. Wywołanie polecenia ifconfig tylko z nazwą

interfejsu powoduje wyświetlenie informacji o danym interfejsie. Przykładowo

konfigurowanie interfejsu loopback może wyglądać następująco:

$ ifconfig lo 127.0.0.1

aby zobaczyć efekt wywołujemy polecenie:

$ ifconfig lo

w efekcie możemy uzyskać następujące informacje:

lo

Link encap:Local Loopback

inet addr:127.0.0.1 Mask:255.0.0.0

UP LOOPBACK RUNNING MTU:3924 Metric:1

RX packets:0 errors:0 dropped:0 overruns:0 frame:0

TX packets:0 errors:0 dropped:0 overruns:0 carrier:0

Collisions:0

Ponieważ adres 127.0.0.1 należy do klasy A maska sieci została ustawiona na

255.0.0.0. Ponadto zostały przypisane domyślne wartości parametrów np.: MTU, Metric.

Dodatkowo polecenie ifconfig wyświetla statystykę dla interfejsu informującą o ilości

pakietów wysłanych (TX) oraz odebranych (RX), ilości błędów, itd.

Pełna postać polecenia ifconfig to:

ifconfig interface [address [parameters]]

Najważniejsze parametry rozpoznawane przez polecenie to:

up

–

powoduje uaktywnienie (podniesienie) interfejsu,

down

–

powoduje wyłączenie (opuszczenie) interfejsu,

netmask mask

–

umożliwia zdefiniowanie innej maski niż domyślna,

pointopoint address

–

opcja używana dla połączeń punkt-punkt, wymagana dla

konfiguracji interfejsów PPP i SLIP,

mtu bytes

–

pozwala ustawić maksymalny rozmiar transmitowanych

pakietów,

promisc

–

informuje interfejs, ze powinien przyjmować wszystkie pakiety,

nie tylko te adresowane na jego IP. Opcja przydatna do monitorowania

ruchu w sieci.

Drugim ważnym poleceniem umożliwiającym konfigurację sieci IP jest polecenie

route pozwalające określić zasady routingu.

Routing

Routing jest odpowiedzialny za dostarczanie pakietów IP do punktu przeznaczenia.

Protokoły routingu korzystają z tablicy routingu w celu określenia co zrobić z danym

pakietem. Tablica routingu zawiera następujące informacje:

Network

-

adres sieci docelowej,

Netmask

-

maska sieci docelowej,

Gateway

-

adres serwera pełniącego rolę bramy pomiędzy sieciami, pole to nie jest

wymagane kiedy sieć docelowa jest bezpośrednio podpięta do interfejsu,

Interface

-

nazwa interfejsu na który należy kierować pakiety dla danej sieci

docelowej.

Kiedy zostanie odebrany pakiet IP, jego adres docelowy jest porównywany z wpisami

w tablicy routingu. W przypadku dopasowania adresu sieci pakiet jest przesyłany na wybrany

interfejs. Ponieważ może się zdarzyć, że adres sieci nie zostanie dopasowany do żadnego

wpisu w tablicy routingu należy podać tzw. „default route” czyli domyślną drogę routowania.

Domyślna droga jest identyfikowana przez adres sieci 0.0.0.0 z maską 0.0.0.0. Wszystkie

pakiety dla których nie udało się dopasować sieci zostaną przekierowane na ten interfejs.

Najczęściej używaną formą polecenia route jest:

route add [–net] address [netmask] [gw adres] [dev interface]

Podane parametry mają następujące znaczenie:

-net

– oznacza, że podany adres jest adresem sieci,

netmask

– określa maskę sieci jeśli jest różna od domyślnej,

gw adres

– podaje adres gatewaya na który należy kierować pakiety do danej sieci,

dev interface – podaje nazwę interfejsu na który należy kierować pakiety dla danej sieci.

Przykłady:

– aby dokończyć konfigurowanie interfejsu loopback rozpoczęte w poprzednim punkcie

należy dodać wpis do tablicy routingu:

$ route add 127.0.0.1

w wyniku tego polecenia do tablicy routingu zostanie dodany wpis:

Network

Netmask

Gateway

Interface

127.0.0.0

255.0.0.0

-

lo

Jak widać maska sieci została przypisana na podstawie klasy adresu, natomiast interface

został dopasowany dzięki przynależności jego adresu IP do danej sieci.

– dodanie domyślnej bramy można uzyskać np.: wydając komendę:

route add default gw 213.77.44.152

nazwa default jest skrótem dla adresu 0.0.0.0 a 213.77.44.152 to przykładowy adres serwera

pełniącego rolę bramy.

Konfiguracja interfejsów PPP

Protokół PPP jest używany do przesyłania pakietów przez urządzenia dołączone do

portów szeregowych. PPP pełni identyczne funkcje jak SLIP, posiada jednak pewne

dodatkowe możliwości i usunięto w nim niektóre ograniczenia protokołu SLIP, np.:

kontroluje poprawność przesyłanych pakietów i wykrywa błędy nie tylko jeżeli pojawiają się

w nagłówku, pozwala na negocjowanie parametrów połączenia takich jak adresy IP, rozmiar

MTU, oraz wprowadza możliwość autoryzacji połączenia.

W systemie linux za obsługę protokołu PPP odpowiedzialny jest demon pppd. Do

nawiązywania połączenia służy polecenie:

pppd [ tty_name ] [ speed ] [ options ]

Jako parametry należy podać:

tty_name

– nazwa urządzenia (z katalogu /dev/) do którego podłączony jest modem,

speed

– prędkość połączenia w bitach na sekundę,

options

– dodatkowe parametry, np.:

local_addr:remote_addr – pozwala określić adresy IP lokalnego i zdalnego

interfejsu. Można pominąć oba adresy lub tylko jeden z nich zachowując

dwukropek. W takim przypadku demon pppd będzie próbował uzyskać adresy

w trakcie negocjowania parametrów połączenia,

crtscts – włącza sprzętową kontrolę przepływu danych. W przypadku nie

obsługiwania przez urządzenie tego trybu można skorzystać z programowej

kontroli przepływu danych którą uzyskujemy przez podanie parametru

xonxoff, jest ona jednak mniej wydajna od sprzętowej,

mtu – określa maksymalny rozmiar pakietu transmitowanego przez łącze,

lock – informuje demona, że powinien używać plików blokujących dostęp do

urządzenia aby nie wywołać konfliktów, kiedy dwa lub więcej programów

próbuje jednocześnie uzyskać dostęp do jednego urządzenia. Pliki te znajdują

się najczęściej w katalogu /var/lock/,

defaultroute – po ustanowieniu połączenia demon pppd modyfikuje tablicę

routingu, wpisując zdalny adres połączenia PPP jako domyślną bramę. Opcja

stosowana kiedy np.: mamy dostęp do internetu przez łącze ppp,

persist – ta opcja jest szczególnie przydatna dla posiadaczy modemów i łącza

dzierżawionego. W przypadku utracenia połączenia na skutek np.: błędów

transmisji demon pppd automatycznie próbuje nawiązać połączenie ponownie,

auth/noauth – włącza lub wyłącza konieczność autentyfikacji,

asyncmap – pozwala na wskazanie znaków sterujących wykorzystywanych w

transmisji. które muszą być specjalnie znaczone jeżeli pojawiają się w pakiecie

danych.

Ze względu na dużą ilość parametrów istnieje możliwość umieszczenia ich w pliku options w

katalogu /etc/ppp/. Demon pppd po znalezieniu tego pliku wczytuje wszystkie ustawione w

nim parametry.

TCP/IP Firewall

Bezpieczeństwo w sieciach komputerowych jest bardzo ważną sprawą. Firmy

przechowują na swoich serwerach kluczowe informacje, które nie powinny dostać się w

niepowołane ręce. Wiele usług udostępnianych przez sieć musi być chronione aby ktoś

celowo lub przypadkiem ich nie uszkodził. W grę wchodzą wielkie pieniądze więc sprawa

nabiera dodatkowego znaczenia. W celu zabezpieczenia wewnętrznej sieci organizacji lub

firmy stosuje się urządzenia zwane firewall. Firewall znajduje się między siecią wewnętrzną a

publiczną dzięki czemu przechodzi przez niego cały ruch. Konfiguracja firewalla polega na

podaniu zestawu reguł określających które pakiety mają być przepuszczane a które

odrzucane. Filtrowanie pakietów IP może dotyczyć rodzaju protokołu (TCP, UDP, ICMP itd),

numerów portów wykorzystywanych w połączeniach, typu datagramów (SYN/ACK, data,

ICMP Echo Request itd.), adresu źródłowego z którego przyszedł pakiet oraz adresu

docelowego na który pakiet jest kierowany. Filtrowanie pakietów IP działa na poziomie

warstwy sieciowej i nie bierze pod uwagę rodzaju aplikacji wymieniających pakiety a więc

nie można zablokować np. wybranej usługi a jedynie porty na których pracuje.

Filtrowanie pakietów IP może się odbywać w trzech sytuacjach zachodzących w

systemie: pakiety mogą być analizowane w momencie nadejścia, można filtrować pakiety

które są forwardowane przez system oraz pakiety przygotowane do wysłania z systemu.

Narzędziem umożliwiającym tworzenie reguł dla firewalla jest np.: ipchains. Jest to

rozbudowana wersja pakietu ipfwadm posiadająca pewne usprawnienia przy tworzeniu reguł i

prostszą składnię. Składnia polecenia ipchains wygląda następująco:

ipchains command rule-specification options

Przykładowe komendy to:

-A chain

– dodaje regułę do wyspecyfikowanego łańcucha (na jego końcu),

-I chain rulenum

– dodaje regułę do wyspecyfikowanego łańcucha (na jego początku),

-L [chain]

– wyświetla listę reguł związanych z danym łańcuchem,

-N chain

– tworzy nowy łańcuch o podanej nazwie,

-P chain policy

– ustawia politykę dla danego łańcucha, dopuszczalne polityki to:

ACCEPT, DENY, REJECT, REDIR, lub RETURN.

Wybrane parametry specyfikacji reguł:

-p [!]protocol

– rodzaj protokołu którego dotyczyć będzie reguła,

-s [!]address[/mask] [!] [port]– adres źródłowy i numer portu którego dotyczyć będzie reguła,

-d [!]address[/mask] [!] [port]– adres przeznaczenia i numer portu którego dotyczyć będzie

reguła,

-j target

– rodzaj akcji podejmowanej w przypadku spełnienia reguły,

może być ACCEPT, DENY, REJECT, REDIR, i RETURN,

-i [!]interface-name

– określa, którego interfejsu dotyczą reguły,

Znak ‘!’ podany po symbolu parametru odwraca kierunek działania reguły, tzn. np.: reguła

„dotyczy interfejsu eth0” po odwróceniu będzie brzmiała „dotyczy interfejsów z wyjątkiem

eth0”

Przydatne opcje:

-b

– zmusza ipchains do wygenerowania dwóch reguł – jednej zgodnej ze

specyfikacją i drugiej dotyczącej transmisji w drugą stronę,

-n

– wyświetla wszystkie reguły z wykorzystaniem adresów IP nie

zastępując ich nazwami.

Przykładowe reguły mogłyby wyglądać tak:

$ ipchains -F forward

$ ipchains -P forward DENY

$ ipchains -A forward -s 0/0 80 -d 172.16.1.0/24 -p tcp -y -j DENY

$ ipchains -A forward -s 172.16.1.0/24 -d 0/0 80 -p tcp -b -j ACCEPT

Pierwsza reguła powoduje wyczyszczenia wszystkich reguł ze zbioru forward.

Druga reguła ustawia domyślną politykę dla zbioru forward na DENY czyli blokowanie.

Ciekawe rzeczy dzieją się w trzeciej i czwartej regule. Czwarta reguła mówi, że akceptowane

mają być pakiety TCP wychodzące z sieci 172.16.1 z portu 80. Opcja –b powoduje, że

akceptowane będą również wszystkie pakiety przychodzące adresowane do tej sieci na port

80. Reguła ta umożliwia dostęp do stron WWW z wewnętrznej sieci. Trzecia reguła blokuje

możliwość nawiązania połączenia z zewnątrz na porcie wykorzystywanym przez serwer www

(czyli 80) – dzieje się tak za sprawą opcji –y dotyczącej pakietów z ustawioną flagą SYN.

To tylko próbka możliwości tworzenia reguł dla urządzeń typu firewall. Utworzenie

dobrego zbioru reguł wymaga dużej wprawy i treningu należy do trudniejszych zadań

administratora sieci.

IP Masquerade

Gwałtowny rozwój technologii informatycznych w ostatnich latach spowodował

między innym gwałtowny wzrost liczby komputerów podłączonych do sieci. Doprowadziło to

w efekcie do sytuacji kiedy adresy IP zaczęto rozdzielać bardzo oszczędnie. Często

wewnętrzna sieć firmy składa się z kilkudziesięciu komputerów, które powinny mieć dostęp

do Internetu ale firma nie może sobie pozwolić na wykupienie tak dużej puli adresów. Aby

rozwiązać ten problem stworzono IP masquerading.

IP masquerading pozwala komputerom w wewnętrznej sieci, posiadającym

nierutowalne adresy z zarezerwowanej klasy (np. 192.168.0.0) na dostęp do Internetu poprzez

serwer udostępniający IP masquerading. Serwer taki działa jak brama pomiędzy siecią

wewnętrzną a publiczną. Odbierając pakiet z sieci wewnętrznej zapamiętuje rodzaj pakietu,

adres źródłowy i port a następnie zamienia adres i port tak, że pakiet wygląda jak wysłany

bezpośrednio z serwera. Po otrzymaniu odpowiedzi odnajduje informacje gdzie należy go

skierować w sieci wewnętrznej, ponownie dokonuje podmiany adresów i przesyła na

odpowiedni interfejs. IP masquerading jest całkowicie przeźroczysty dla łączących się

hostów.

Stosowanie IP masquerading ma wiele zalet do których zaliczyć można:

– żaden z komputerów wewnątrz sieci nie jest widziany bezpośrednio z zewnątrz,

– wymagany jest tylko jeden adres IP aby umożliwić dostęp do sieci wielu komputerom,

– stosowanie IP masquerading upraszcza konfigurowanie firewalla ponieważ mamy

tylko jeden host, który należy chronić, dobrze skonfigurowany IP masquerading

często powoduje, że nie ma konieczności stosowania firewalla.

Istnieją też ograniczenia związane z używaniem IP masquerading. Należą do nich

zmniejszenie wydajności sieci ze względu na konieczność mapowania adresów, oraz

zablokowanie dostępu do niektórych usług.

Konfigurowanie IP masquerading wygląda bardzo podobnie do konfigurowania

firewalla. Można do tego celu wykorzystać narzędzie ipchains. Reguły rządzące

masquerading’iem stanowią specjalną grupę reguł filtrowania. Mogą one dotyczyć tylko

interfejsów bezpośrednio routowanych na inne interfejsy (połączenia punkt-punkt) a celem

reguły należy ustanowić IP masquerading (poprzez dodanie parametru –j MASQ).

Przykładowa konfiguracja może wyglądać następująco:

$ ipchains -P forward -j deny

$ ipchains -A forward -s 192.168.1.0/24 -d 0/0 -j MASQ

Taka konfiguracja umożliwia korzystanie na komputerze o adresie 192.168.1.0 (opcja –s) z

wszystkich usług dostępnych w Internecie (opcja –d 0/0 oznaczająca wszystkie sieci/adresy).

Jak widać z tego przykładu odpowiedni zbiór reguł na serwerze z IP masquerading może

całkowicie wyeliminować potrzebę stawiania firewalla.

Przedstawiony referat prezentuje zagadnienia związane z konfigurowaniem sieci IP

jednak ze względu na obszerność tematu nie wyczerpuje go. Dalsze informacje na

wymienione w referacie tematy można uzyskać z dokumentacji dołączonej do systemu oraz

publikacji zamieszczonych w Internecie (zakładając, że udało nam się skonfigurować sieć i

uzyskać dostęp do Internetu ;-)).

Wyszukiwarka

Podobne podstrony:

Adresy IP

w8 VLAN oraz IP w sieciach LAN

ADRESACJA W SIECIACJ IP

SNMP (IP)

Adresy IP

ip 11 04

Microsoft PowerPoint IP tryb zgodnosci

CGEIB IP

ZAPROSZENIE, Documents, IP Zielona gora, mat inf

Podsumowanie pracy Zespołu Informacji Publicznej i Współpracy z innymi za rok 2015, Documents, ip, s

ip

IP lab5ad

Protokół TCP IP, R03 5

Protokol TCP IP R08 5 id 834124 Nieznany

Bardzo krótko o TCP IP adresacja w sieciach lokalnych

Protokół TCP IP, R12 5

ip 31s

inormatyzacja przedsiebiorstw(na 6.05.2009), Studia, IP- projekt

więcej podobnych podstron