Katarzyna Zioło

Uniwersytet Szczeciński

Nowoczesne technologie przetwarzania informacji

w zarządzaniu logistyką w przedsiębiorstwie –

możliwości i zagrożenia

Ciągłe zmiany w otoczeniu przedsiębiorstwa wymagają

elastycznego funkcjonowania, które wym

aga właściwego za-

rządzania informacją, również w sferze logistyki. Natomiast

właściwe zarządzanie informacją nie jest możliwe bez zasto-

sowa

nia nowoczesnych narzędzi technologicznych, w tym

osiągnięć w zakresie informatyki i telekomunikacji. Współ-

cześnie skuteczne zarządzanie przedsiębiorstwem związane

jest z umiejętnością wykorzystania informatyzacji, czyli

m.in. systemów informacyjnych służących do uzyskiwania,

gromadzenia, przetwarzania oraz zastosowania zdobytych

informacji. Celem pracy jest ukazanie, i

ż efektywne zarzą-

dzanie logistyką w przedsiębiorstwie w dużym stopniu opar-

te jest na nowoczesnych technologiach przetwarzania infor-

macji. Jednakże stosowanie tych technologii oprócz korzyści,

związane jest także z różnymi zagrożeniami.

Rola informacji w zarządzaniu logistyką

Informacja jest jednym z zasobów przedsiębiorstwa, który

umożliwia zarówno jego bieżące jak i przyszłe funkcjono-

wanie. Dzięki posiadaniu właściwych informacji przedsię-

biorstwo może osiągać przewagę konkurencyjną oraz rozwi-

jać swoją działalność. Jest to zasób szczególny, ponieważ

niematerialny, różnorodny oraz podatny na zniekształcenia.

W związku z tym bardzo ważne jest inwestowanie w nowo-

czesne technologie informacyjne i telekomunikacyjne po-

zwalające na realizację procesów informacyjnych. W tabe-

lach poniżej przedstawiono wartość nakładów brutto przed-

siębiorstw na technologie telekomunikacyjne i informacyjne

w 2011 roku.

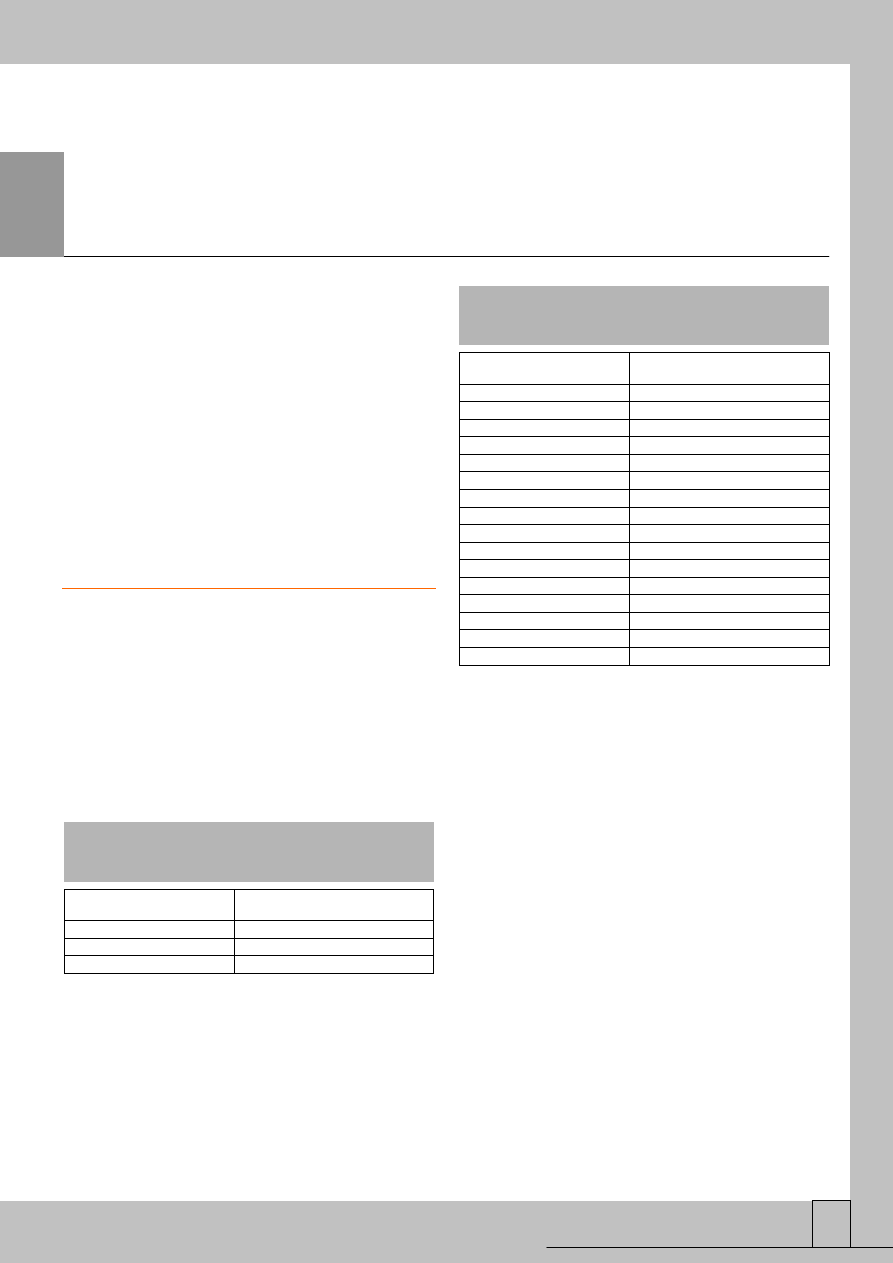

Tabela 1.

Wartość brutto nakładów na technologie informacyjno-

telekomunikacyjne poniesionych przez przedsiębiorstwa w 2011

roku

Rodzaj przedsiębiorstwa

Wartość nakładów na technologie

informacyjno-telekomunikacyjne

Przedsiębiorstwa małe

1 595 417

Przedsiębiorstwa średnie

3 130 268

Przedsiębiorstwa duże

13 729 261

Źródło: opracowanie własne na podstawie danych GUS.

Jak wynika z przedstawionych danych największą wartość

nakładów na technologie telekomunikacyjne oraz informa-

cyjne w 2011 roku poniosły duże przedsiębiorstwa – co nie

powinno dziwić. Natomiast w podziale na województwa,

najwyższą wartość tych nakładów zarejestrowano w woje-

wództwie mazowieckim (8 534

645 zł), następnie w woje-

wództwie wielkopolskim (2

475 545 zł), na trzecim zaś miej-

scu znajduje się województwo małopolskie (1 226 751 zł).

Tabela 2.

Wartość brutto nakładów na technologie informacyjno-

telekomu

nikacyjne poniesionych przez przedsiębiorstwa w 2011

r

oku z podziałem na województwa

Województwo

Wartość nakładów na technologie

informacyjno-telekomunikacyjne

Dolnośląskie

733 404

Kujawsko-pomorskie

435 278

Lubelskie

407 247

Lubuskie

84 093

Łódzkie

372 877

Małopolskie

1 226 751

Mazowieckie

8 534 645

Opolskie

75 357

Podkarpackie

346 106

Podlaskie

98 802

Pomorskie

1 082 045

Śląskie

1 130 534

Świętokrzyskie

250 306

Warmińsko-mazurskie

211 917

Wielkopolskie

2 475 545

Zachodniopomorskie

360 591

Źródło: opracowanie własne na podstawie danych GUS.

Przedsiębiorstwa zarządzają informacją przede wszystkim

tworząc funkcję informacyjną, która odnosi się do różnych

płaszczyzn ich funkcjonowania, w tym płaszczyzny logi-

stycznej. Dla właściwej realizacji tej funkcji niezbędne jest

ciągłe dostosowywanie technologii informatycznych do

zmieniających się potrzeb przedsiębiorstwa.

Logistyka rozumiana jako przepływ dóbr i usług z miejsca

ich pochodzenia do odbiorcy, aby realizować swoje cele

musi być wyposażona w określone informacje. Oznacza to,

że aby zapewnić przepływ dóbr do miejsc, gdzie są potrzeb-

ne oraz zrobić to we właściwym czasie niezbędne są dane

dotyczące zarówno otoczenia, jak i samego przedsiębiorstwa.

Obszary logistyki, w których informacja wspomaga ich

działanie i powoduje, że jest ono sprawne i skuteczne są

następujące:

•

łańcuch dostaw – symulacja i optymalizacja przepływów w

łańcuchu dostaw pozwala na redukcję zapasów i elimino-

wanie sytuacji, w których zapasy są na wyczerpaniu,

•

ustalenie cen –

pozwala na określenie poziomu cen przy-

noszących maksymalny przychód lub zysk,

•

wielowymiarowa segmentacja klientów – identyfikacja

grup klientów o podobnych cechach i zachowujących się

w ta

ki sam sposób, kupujących podobne produkty, co

w efekcie daje lepsze zrozumienie konsumentów,

•

a

naliza lojalności klientów – modelowanie czynników

wpływających na utratę klientów oraz ustalenie grup klien-

tów, którzy potencjalnie mogą odejść do konkurencji; dzia-

Logistyka – nauka

Logistyka 5/2013

225

łania te pozwalają podejmować skuteczne kroki mające na

cel

u utrzymywanie stałych odbiorców naszych wyrobów,

•

a

naliza wartości klientów – pod kątem dochodowości

współpracy z nimi, wykrycie grup klientów najbardziej

rentownych, ustalenie grup klientów niedochodowych lub

przynoszących straty; działania te pozwalają efektywnie

planować nakłady na współpracę z klientami oraz zwięk-

szać rentowność przedsiębiorstwa,

•

analiza zadowolenia klientów – pomiar taki pozwala pla-

nować działania mające na celu podnoszenie satysfakcji

klienta,

•

kontrola kosztów logistycznych –

stała analiza wyników

finansowych wspomagana zintegrowanymi systemami in-

formatycznymi (ERP, CRM, SCM),

•

zasoby ludzkie –

zgromadzona wiedza ułatwia dobór pra-

cowników do konkretnych zadań przy określonym pozio-

mie wynagrodzenia,

•

j

akość produktów i usług – monitorowanie i wczesne wy-

krywanie problemów z jakością i ich minimalizacja za-

pewnia zadowolenie klientów,

•

a

naliza wykorzystania kanałów elektronicznych – ustalenie

typowych ścieżek nawigacji klientów korzystających

z elektronicznych kanałów dystrybucji, zwiększenie efek-

tywności wykorzystania kanałów elektronicznych udo-

stępnionych klientom, podnoszenie skuteczności sprzedaży

przez kanały [Szymonik 2010].

Narzędzia wspomagające zarządzanie logistyką

Informacyjny system zarządzania przedsiębiorstwem two-

rzą wszystkie informacje niezbędne w procesie zarządzania,

który może, lecz nie musi być wspomagany technologiami

komputerowymi. W skład takiego systemu wchodzi logi-

styczny system informacyjny, na który składają się procedu-

ry, pracownicy oraz narzędzia dostarczające odpowiednich

informacji dla planowania, przeprowadzania oraz nadzoro-

wania działalności logistycznej. Jego podsystemy tworzą:

podsystem zbierania informacji, przetwarzania informacji,

ich gromadzenia oraz wspomagania decyzji. System ten

działa w oparciu o wykorzystanie nowoczesnych narzędzi

informatycznych oraz telekomunikacyjnych, a oparty jest na

danych dotyczących zarówno samego przedsiębiorstwa, jak

i otoczenia, w którym ono funkcjonuje.

Jednym z narzędzi wspomagających jest system wymiany

dokumentów EDI, k

tóry usprawnia obsługę klientów, umoż-

liwia tworzenie prognoz dotyczących zbytu, obniżenie po-

ziomu zapasów, czy stosowanie strategii Just in Time. Część

informatyczna informacyjnego systemu logistycznego

wspomagana jest również przez: system zarządzania zaso-

bami przedsiębiorstwa (ERP), systemy planowania potrzeb

materiałowych i zasobów produkcyjnych (MRP I i MRP II),

system wspomaga

jący zarządzanie relacjami w e-biznesie

(ERM), system automatycznej identyfikacji towarów (AI),

system zarządzania łańcuchem dostaw (SCM), system zarzą-

dzania relacji z klientami (CRM), czy system nawigacji

(GPS). Dodatkowo przedsiębiorstwo ma możliwość korzy-

stania z następujących narzędzi:

•

systemu elektronicznego przetwarzania danych (EPD),

•

systemu informowania kierownictwa (SIK),

•

systemu wspomagania decyzji (SWD),

•

systemu komputerowego projektowania (CAD),

•

systemu komputerowego wspomagania produkcji (CAM),

•

systemu sztucznej inteligencji (SSI).

Przedsiębiorstwo wdrażając system informacyjny w logi-

styce może osiągać wiele korzyści, m.in.:

•

poprawę obsługi klientów,

•

wzrost klimatu zaufania dzięki dobrej komunikacji uczest-

ników łańcucha logistycznego,

•

możliwość stosowania podpisu elektronicznego, systemu

ochrony i certyfikacji, standaryzacji w biznesie elektro-

nicznym,

•

redukcję poziomu utrzymywania zapasów,

•

synchronizację procesów zaopatrywania, produkcji i dys-

trybucji,

•

umożliwienie produkcji na zamówienie – w miejsce pro-

dukcji „na magazyn”,

•

redukcję poziomu kosztów, zwłaszcza tych związanych

z transportem i magazynowaniem,

•

poprawę terminowości dostaw, jak również redukcję błę-

dów w zamówieniach,

•

zmniejszenie liczby dokumentów znajdujących się w obie-

gu [Rutkowski 2001].

Dzięki zastosowaniu nowoczesnych narzędzi informatycz-

nych i telekomunikacyjnych przedsi

ębiorstwo ma możliwość

podniesienia

jakości swoich produktów oraz jakości relacji

z klientami, prognozowania potrzeb i wymagań klientów,

czy zwiększenia szybkości działania. Ponadto w oparciu

o ww. narzędzia realizowane są inne funkcje logistycznego

sytemu informacyjnego, które opisane zo

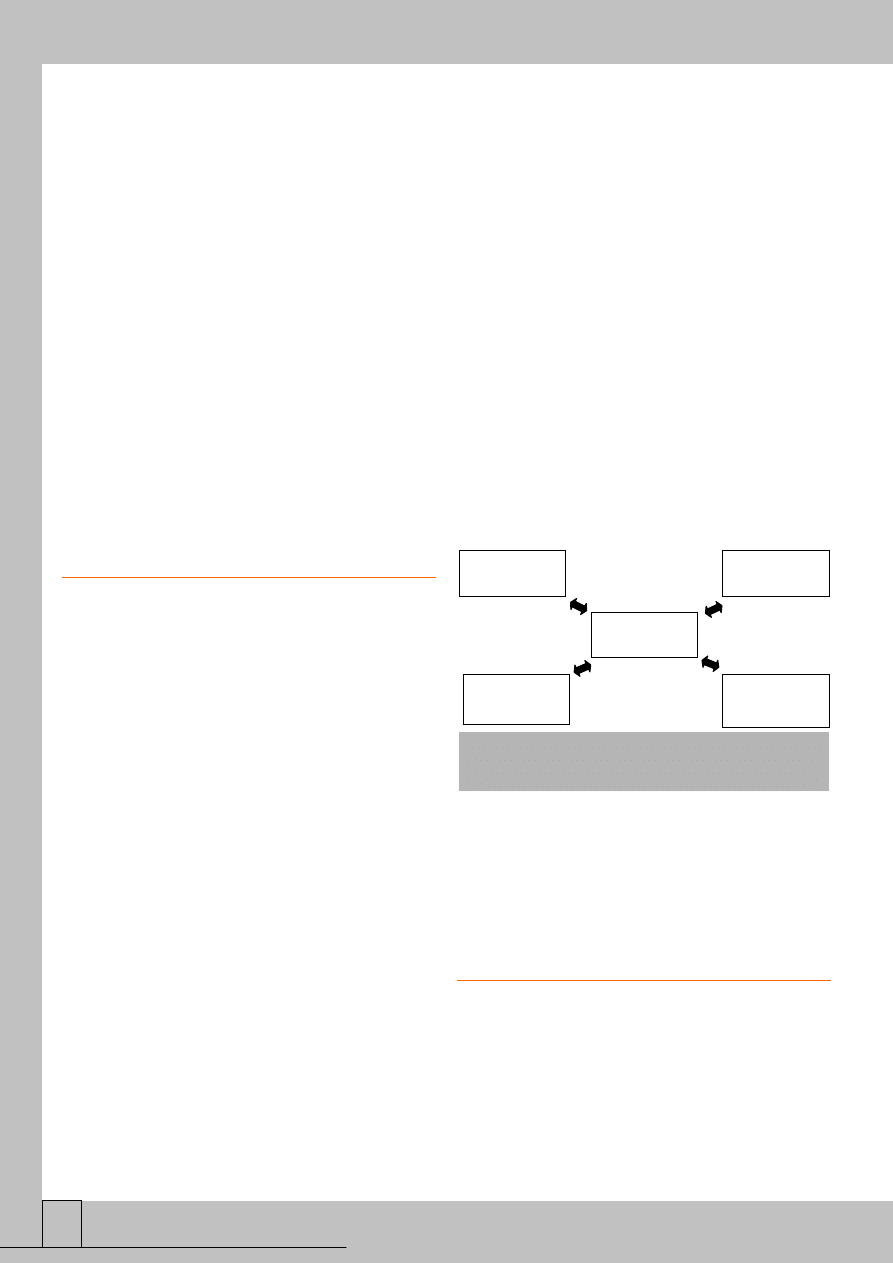

stały na rysunku 1.

Rys. 1. Funkcje logistycznego systemu informacyjnego.

Źródło:

Gołembska E., Szymczak M., 1997, Informatyzacja w logistyce

przedsiębiorstw, Wydawnictwo Naukowe PWN, Warszawa, s. 53.

Dane, które wykorzystyw

ane są w logistycznym systemie

informacyjnym mają za zadanie informować o celach przed-

siębiorstwa, jego zasobach, zamówieniach klientów, stanie

systemu wykonawczego logistyki, rezultatach badań marke-

tingowych, realizacji procesów logistycznych, czy przeszko-

dach w stosowaniu systemu logistycznego.

Zagrożenia wynikające ze stosowania

systemów przetwarzania informacji

We współczesnej gospodarce prawie wszystkie operacje

biznesowe i działania przedsiębiorstw odbywają się przy

użyciu nowoczesnych technologii informatycznych oraz tele-

komunikacyjnych. Jednakże przedsiębiorstwa często poświę-

cają zbyt małą uwagę obszarowi ochrony informacji, co

stwarza okazję dla hakerów oraz możliwość powstawania

wszelkich zagrożeń związanych z funkcjonowaniem syste-

mów przetwarzan

ia informacji. Zagrożenia te związane są

z pozyskiwaniem poufnych danych, utratą prywatności, nisz-

czeniem informacji oraz startami materialnymi.

Zarządzanie magazynowaniem

Programowanie popytu

Planowanie strategiczne

Dane zewnętrzne

Dane wewnętrzne

Poziom obsługi klienta

Wykonanie sprzeda

ży

Realizacja przewozów

Funkcjonowanie systemu

Status zapasów

Dostępność zamówienia:

produkty, lokalizacja

Status ładunków pierwotnych

Harmonogramowanie produkcji

Planowanie zapotrzebowania

mate

riałowego

Planowanie sprzeda

ży/

marketingu

Logistyka – nauka

Logistyka 5/2013

226

Według raportu amerykańskiej U.S. Secret Service, holen-

derskiej jednostki Dutch National High Tech Crime oraz

operatora telekomunikacyjnego Verizon Communications,

dotyczącego sektora MSP, w 2008 roku dokonano zaboru

361 mln jed

nostek danych. W roku 2009 złodzieje pozyskali

144 mln jednostek zapisów danych, natomiast rok 2010 to

761 oszustw cybernetycznych, ale wyciek tylko 4 mln jedno-

stek zapisu. Przestępstwa takie mają również miejsce w Pol-

sce. Jak podaje w swo

im raporcie z 2011 roku Zespół CERT

Polska, w roku 2008 obsłużyli oni 1 796 takich incydentów.

W roku 2009 była to liczba 1 292 incydentów naruszających

bezpieczeństwo informatyczne; lata 2010 i 2011 to odpo-

wiednio 674 i 605 incydentów. Większość z nich dotyczyła

przedsi

ębiorstw.

Czynniki, które zagrażają bezpieczeństwu informacji zwią-

zane są m.in. z:

•

wykorzystywaniem nielicencjonowanego sprzętu kompute-

rowego,

•

stosowaniem pirackiego oprogramowania,

•

dużymi kosztami stosowania środków ochrony informacji,

a co za tym idzie niechęcią ze strony przedsiębiorstw do

ich nabywania,

•

używaniem sprzętu oraz oprogramowania nie sprawdzone-

go w zakresie obec

ności tzw. „pluskiew”,

•

wykorzystywaniem do ochrony infor

macji niewłaściwych

narzędzi ochrony.

Przestępstwa dotyczące sieci informatycznych mają miej-

sce zarówno w obszarze pozyskiwania, przetwarzania, stoso-

wania, przesyłania, jak i udostępniania informacji. Mają one

ró

wnież różny charakter i występują pod różną postacią.

Poniżej zostaną omówione pokrótce niektóre z nich.

Atak skierowany dotyczy konkretnego komputera o wia-

domym IP, jest to atak zaplanowany, gdzie haker poznaje

słabe punkty swojej ofiary. Natomiast atak losowy, najczę-

ściej stosowany przez hakerów polega na znalezieniu kom-

pu

tera (IP), który ma słabe zabezpieczenia. Atak sieciowy

dotyczy infrastruktury komunikacyjnej, a jego celem jest

zazwyczaj pozyskanie uprawnień do manipulowania usta-

wieniami konfiguracyjnymi. Atak na system operacyjny

korzysta z błędów w stosowanych systemach operacyjnych,

natomiast atak aplikacyjny dotyczy np. serwerów poczty

elektronicznej, serwerów DNS, czy serwerów webowych.

Inne ze stosowanych ataków to tzw. wirusy, robaki oraz

konie

trojańskie, które powodują utratę danych, a w przy-

padku konia trojańskiego celem jest przejęcie kontroli nad

zakażonym komputerem i przechowywanymi na nim infor-

macjami. Ataki mogą występować także w postaci fałszowa-

nia adresu IP, czyli podszywa

nia się pod zaufane adresy IP

i dzięki temu oszukiwania systemów ochrony opierających

się tylko na adresach komputerowych. Należy także uważać

na programy do łamania haseł, czy tzw. sniffing, czyli prze-

chwytywanie aktywności w sieci, korespondencji, również

haseł.

Jedną z możliwości przechwytywania poufnych informacji

są także tzw. tylne drzwi, które polegają na tym, iż projek-

tanci oprogramowania pozosta

wiają sobie ukrytą możliwość

wniknięcia do systemu użytkownika bez posiadania upraw-

nień do tego. Innymi metodami służącymi do uzyskania

niejawnych informacji przez cybernetycznych złodziei są so-

cjotechnika, inżyniera społeczna, czy socjalna. Są to metody,

które wykorzystują niewiedzę i łatwowierność użytkowni-

ków systemów informatycznych. Często polegają na tym, że

ha

ker podaje się za administratora banku i podsyła adres

swojej strony, która łudząco przypomina stronę banku.

Wnioski

Podsumowując należy stwierdzić, że aby skutecznie zarzą-

dzać przedsiębiorstwem w obszarze logistyki w warunkach

gospodarki opartej na wiedzy

, niezbędne jest stosowanie no-

woczesnych narzędzi przetwarzania informacji. Dzięki temu

przedsiębiorstwo ma możliwość szybszego działania, lepiej

zaplanowanego i dostoso

wanego do potrzeb oraz oczekiwań

klientów. A co za tym idzie, ma szansę na rozwijanie swojej

działalności oraz uzyskiwanie przewagi konkurencyjnej.

Koniecznie jednak trzeba pamiętać o wielu zagrożeniach,

jakie wynikają ze stosowania nowoczesnych technologii in-

formacyjnych i telekomunikacyjnych. W związku z tym, aby

się przed nimi bronić, przedsiębiorstwo musi inwestować

w środki umożliwiające ochronę pozyskiwania, przetwarza-

nia, przesyłania, czy wykorzystywania informacji. Inwesty-

cje takie powinny obejmować zakup specjalistycznej infra-

struktury (np. zapory sieciowej), szkolenie personelu z za-

kresu technik obrony przed cybernetycznymi przestępcami

oraz zatrudnianie administratorów, którzy będą dbali o sys-

tematyczne aktualizowanie oprogramowania. Ponadto należy

pamiętać o tym, że systemy informatyczne mają swoje słabe

strony, co oznacza że informacja raz wprowadzona może

zostać utracona. Dlatego też informacje trzeba kopiować, czy

to używając backupów, pamięci masowych bądź replikacji

synchronicznych.

Streszczenie

Współczesne przedsiębiorstwa działają w burzliwym, cią-

gle zmieniającym się otoczeniu. To otoczenie, w którym

tworzy się społeczeństwo informacyjne i gospodarka oparta

na wiedzy. Aby za

pewnić sobie przetrwanie i skuteczne

funkcjono

wanie w takich warunkach przedsiębiorstwa muszą

sięgać po wszelkie narzędzia mogące przyczynić się do

uspr

awnienia ich działalności. Narzędzia takie powinny

umożliwić im realizację celów, jakie przed nimi stoją, po-

zwalać na wprowadzanie innowacyjnych metod zarządzania

oraz pomagać im w osiąganiu przewagi konkurencyjnej.

W związku z tym przedsiębiorstwa niejako zmuszone są do

korzystania z różnorodnych osiągnięć z zakresu nowocze-

snych technologii, w tym technologii informacyjnych oraz

komunikacyjnych. Technologie przetwarzania informacji

ułatwiają proces zarządzania logistyką w przedsiębiorstwie

oraz umożliwiają dostosowywanie się do wyzwań pojawiają-

cych się w otoczeniu – wykorzystywania szans oraz unikania

zagrożeń.

Celem niniejszego artykułu jest zaprezentowanie możliwo-

ści, ale też i problemów związanych z zastosowaniem nowo-

czesnych technologii przetwarzania

informacji w zarządza-

niu logistyką w przedsiębiorstwach. W pierwszej części

podkreślono znaczenie informacji w zarządzaniu logistyką.

Druga część to przedstawienie oraz opisanie logistycznego

systemu informacyjnego i wszelkich korzyści, jakie wynikają

z je

go wdrożenia oraz wdrożenia systemów, które wspoma-

gają zarządzanie logistyką. Ostatnia, trzecia część poświęco-

na jest zagrożeniom wynikającym ze stosowania systemów

przetwarzania informacji w procesie zarz

ądzania logistyką.

Z zaprezentowanych treści wynika, iż przedsiębiorstwo

chcąc sprostać wymaganiom współczesnej gospodarki musi

Logistyka – nauka

Logistyka 5/2013

227

sięgać po coraz to nowe rozwiązania – przede wszystkim te,

z zakresu nowoczesnych technologii –

i włączać je w zarzą-

dzanie logistyką. Nie może czynić tego jednak w oderwaniu

od relacji z otoczeniem, za

równo bliższym jak i dalszym.

Ponadto przedsi

ębiorstwa powinny pamiętać o zapewnieniu

bezpieczeństwa oraz ochrony informacji, a także o właści-

wym przygotowaniu do zastosowania ww. systemów. W ar-

tykule wykorzystano opracowania zwarte, strony interneto-

we, artykuły, raporty oraz dane statystyczne.

Słowa kluczowe: informacja, zarządzanie logistyką, logi-

styczny system informacyjny, systemy informatyczne, bez-

pieczeństwo informacji, przestępstwa cybernetyczne.

L

ITERATURA

1.

Gołembska E., Szymczak M., 1997, Informatyzacja w logistyce

przedsiębiorstw, Wydawnictwo Naukowe PWN, Warszawa,

s. 53.

2. Flakiewicz W., 2002, Systemy informa

cyjne w zarządzaniu,

C.H. Beck, Warszawa, s. 28.

3. Rutkowski K. (red.), 2001, Logistyka dystrybucji, Difin, War-

szawa, s. 173.

4. Szymonik, A., 2010, Technologie informatyczne w logistyce,

Placet, Warszawa, s. 36–37.

5. Wykorzystanie technologii informacyjno-telekomunikacyjnych

w przedsiębiorstwach i gospodarstwach domowych, Raport

Głównego Urzędu statystycznego, 2012.

6. http://decyzje-it.pl/centrum-wiedzy/erp/artykuly/systemy-infor

matyczne-wspomagajace-zarzadzanie-przedsiebiorstwem.html,

dostęp 23.02.2013.

7. http://www.logistyka.net.pl/bank-wiedzy/e-gospodarka/item/

6561-systemy-informacyjne-w-zarzadzaniu-logistycznym-w-

transporcie-wodnym-srodladowym

, dostęp 23.02.2013.

8. http://www.locos.pl/publikacje/6877-bezpieczestwo-it-sektora-

maych-i-rednich-przedsibiorstw

, dostęp 23.02.2013.

9. http://www.cert.pl/PDF/Raport_CERT_Polska_2011.pdf, do

stęp

23.02.2013.\

Logistyka – nauka

Logistyka 5/2013

228

Document Outline

- Rola informacji w zarządzaniu logistyką

- Narzędzia wspomagające zarządzanie logistyką

- Zagrożenia wynikające ze stosowania systemów przetwarzania informacji

- Wnioski

- Streszczenie

Wyszukiwarka

Podobne podstrony:

Zarządzanie logistyczne przedsiębiorstw2, STUDIA - Kierunek Transport, STOPIEŃ II, SEMESTR III, Zarz

MRP zadanie, STUDIA - Kierunek Transport, STOPIEŃ II, SEMESTR III, Zarządzanie logistyczne przedsięb

PROCES ZARZĄDZANIA LOGISTYCZNEGO PRZEDSIEBIORSTWEM, LOGISTYKA, SPEDYCJA, TRANSPORT

”T16 Pao Kubera Bożena Nowoczesne Technologie informatyczne wsparciem systemow logistycznych program

Zarządzanie transportem w przedsiębiorstwie, Logistyka

Nowoczesne koncepcje i metody zarzadzania stosowane w przedsiebiorstwach postindustrialnych (22 59)

metody29, W ujęciu organizacji i zarządzania, struktura jest systemem przetwarzającym informacje na

Ściąga ze spisem, Zarządzanie i inżynieria produkcji, Semestr 7, Logistyka w Przedsiębiorstwie Przem

Logistyka w przedsiębiorstwie-projekt, Zarządzanie i inżynieria produkcji, Semestr 7, Logistyka w Pr

Technologie informacyjne baz danych w systemach informacyjnych zarządzaniaa

Logist, Akademia Morska w Szczecinie, Zarządzanie i Inżynieria Produkcji (I-IV), Logistyka w przedsi

Nowoczesne koncepcje zarządzania logistycznego MWSLT 2006-07, Szkoła materiały, Logistyka, Transport

Outsourcing jest nowoczesną strategią zarządzania, Studia, Zarządzanie, Procesy informacyjne w zarzą

TECHNOLOGIE INFORMACYJNE W ZARZĄDZANIU PAŃSTWEM

Nowoczesne zarządzanie finansami przedsiębiorstwa

więcej podobnych podstron