Sieci komputerowe

Ćwiczenia 23.03.2013

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

1

Ćwiczenia 23.03.2013

Zakres Ćwiczeń

•

Sieci i podsieci (c.d.). Podział sieci na podsieci, obliczanie adresów

podsieci i adresów rozgłoszeniowych, określanie bramek domyślnych.

•

Projektowanie

struktury

sieci:

rozwiązywanie

zadań

związanych

z podziałem sieci na podsieci.

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

2

Spis treści

1.

Adresy IP

2.

Klasy sieci

3.

Adres sieci

4.

Maska podsieci

5.

Brama domyślna

6.

Unikalność adresów IP

7.

NAT- translacja adresów IP

8.

Sieci prywatne IP

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

3

9.

Statyczna konfiguracja adresów IP

10.

Dynamiczna konfiguracja adresów IP

11.

Ćwiczenia

12.

ICMP

13.

PING

14.

Wiersz poleceń Windows

15.

PING wiersz poleceń

16.

Tematy na kolokwium

Podsumowanie

1. Adres MAC

2. Adres IPv4

3. Adres IPv6

4. Maska sieci

5. Adres sieci

6. Adres hosta

7. System szesnastkowy

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

4

1.Adresy IP

Zasady dotyczące adresów IP v4

1.

Adresy musza być unikalne w obrębie danej podsieci (międzysieci)

2.

Są liczbami 32 bitowymi w zapisie dwójkowym

11110011101010101110001101010101

3.

Typowo są przedstawiane w postaci czterech trzycyfrowych ( z zakresu

0-255) liczb dziesiętnych oddzielonych kropkami 12.20.125.101

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

5

0-255) liczb dziesiętnych oddzielonych kropkami 12.20.125.101

4.

Każda liczba dziesiętna reprezentuje 8 bitów (oktet)( zakres 0-255)

5.

Urządzenia w różnych sieciach (podsieciach) odseparowanych przez

router powinny używać adresów przypisanych do tych sieci

1.Adresy IP

Ćwiczenie 0

Zamień adres na postać dwójkową:

10.0.0.1,

172.168.10.0,

10.20.125.101,

Zamień adres na postać dziesiętną

00001010011110000110010111100110

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

6

00001010011110000110010111100110

1.Adresy IP

Rozwiązanie Ćwiczenie 0

10.0.0.1

00001010 00000000 00000000 00000001

172.168.10.0

10101100 10101000 00001010 00000000

10.20.125.101

00001010 00010100 01111101 01100101

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

7

00001010011110000110010111100110

00001010 01111000 01100101 11100110

10.120.101.230

1.Adresy IP

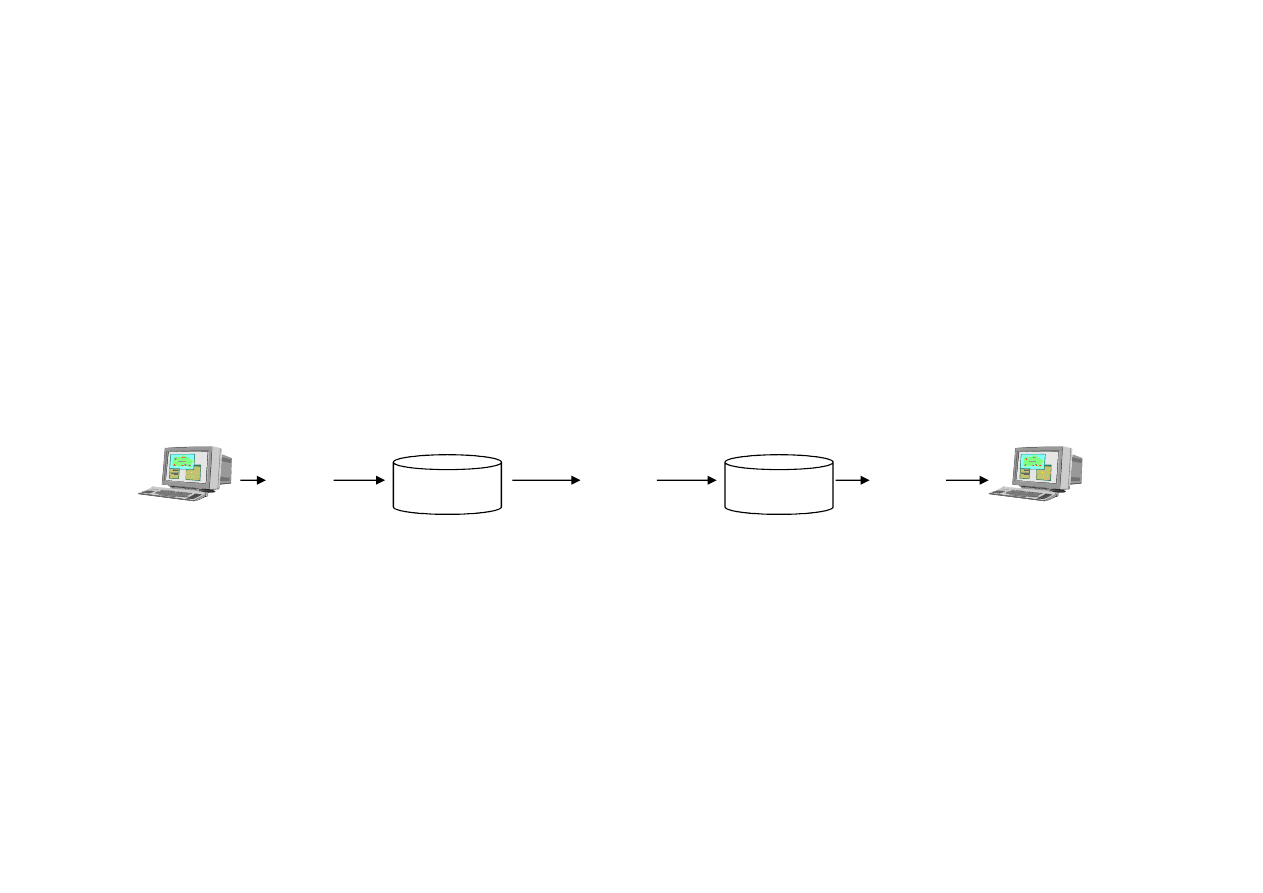

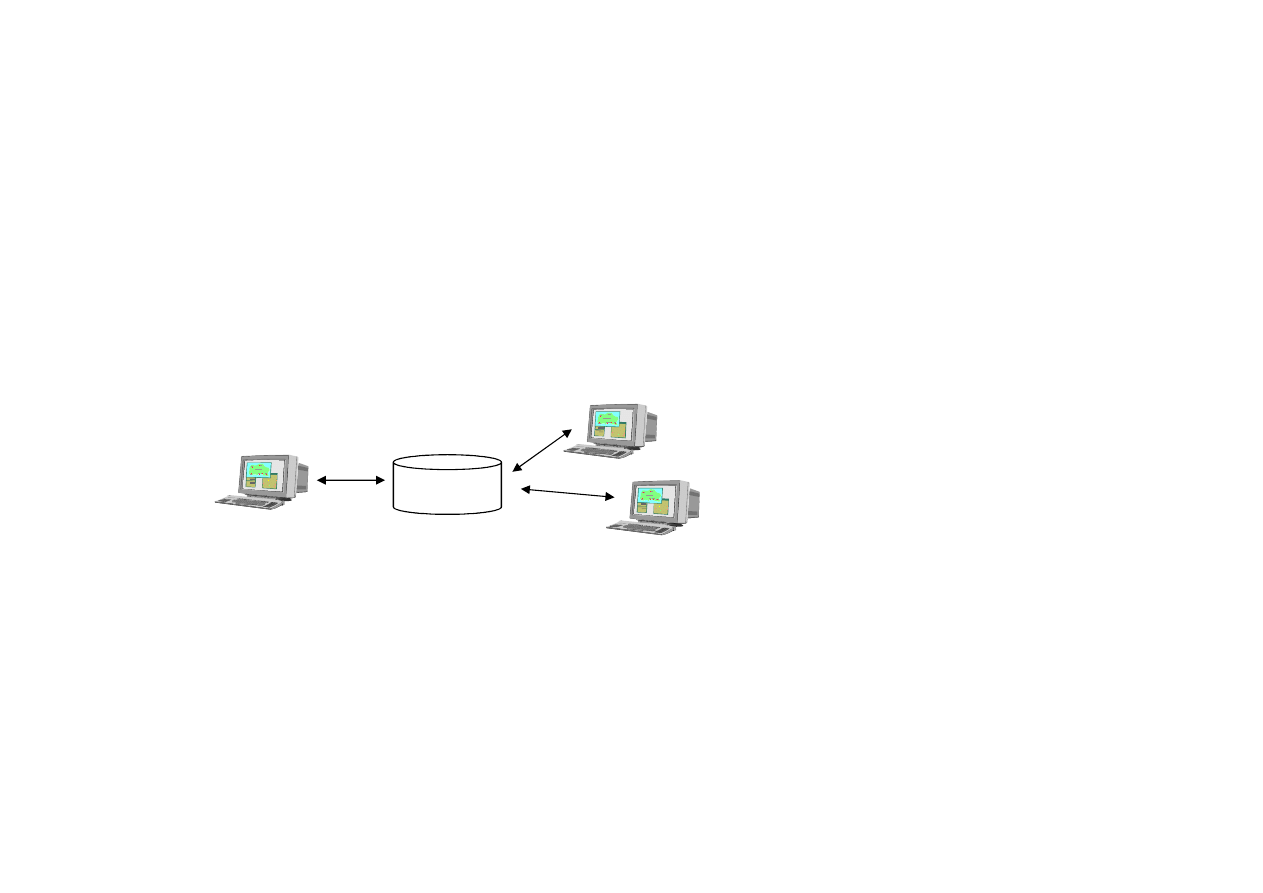

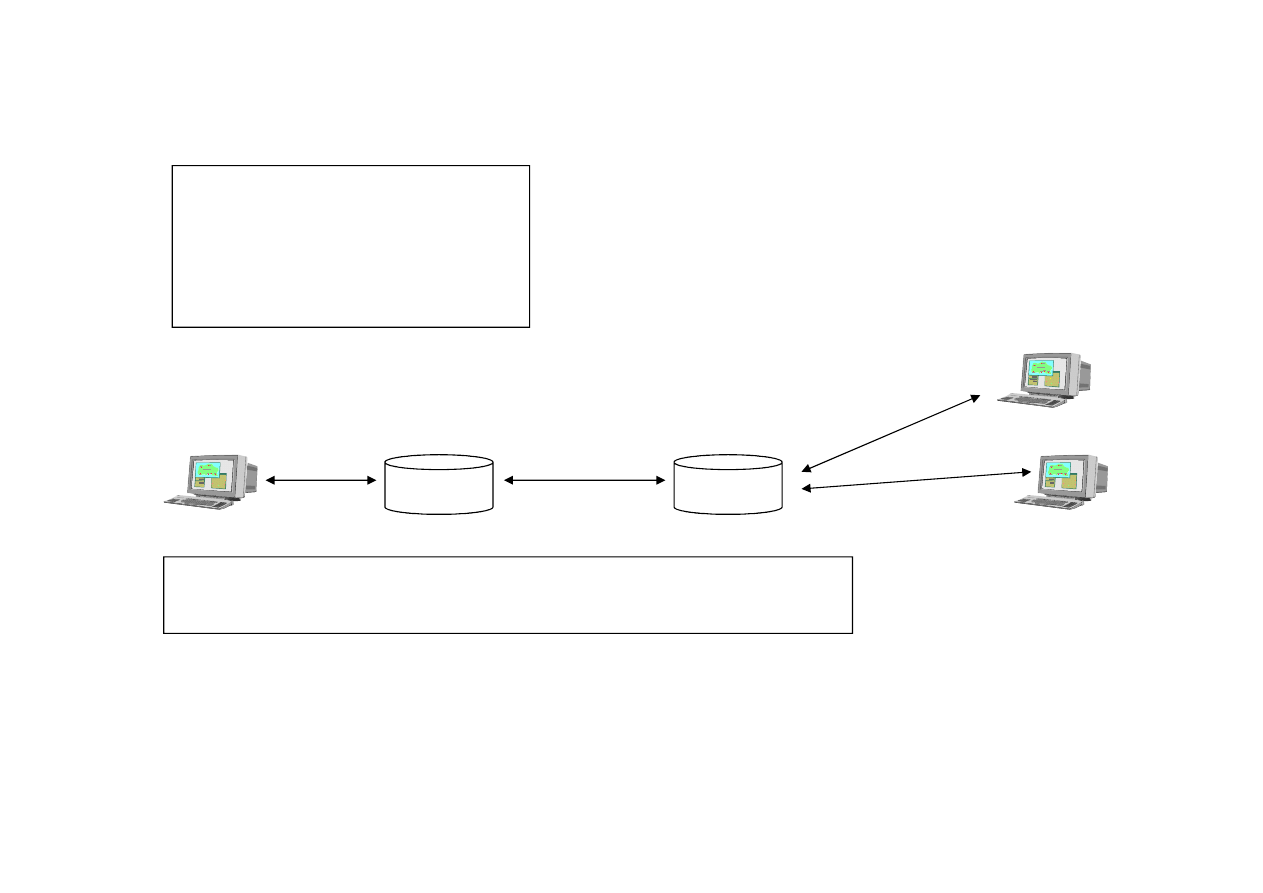

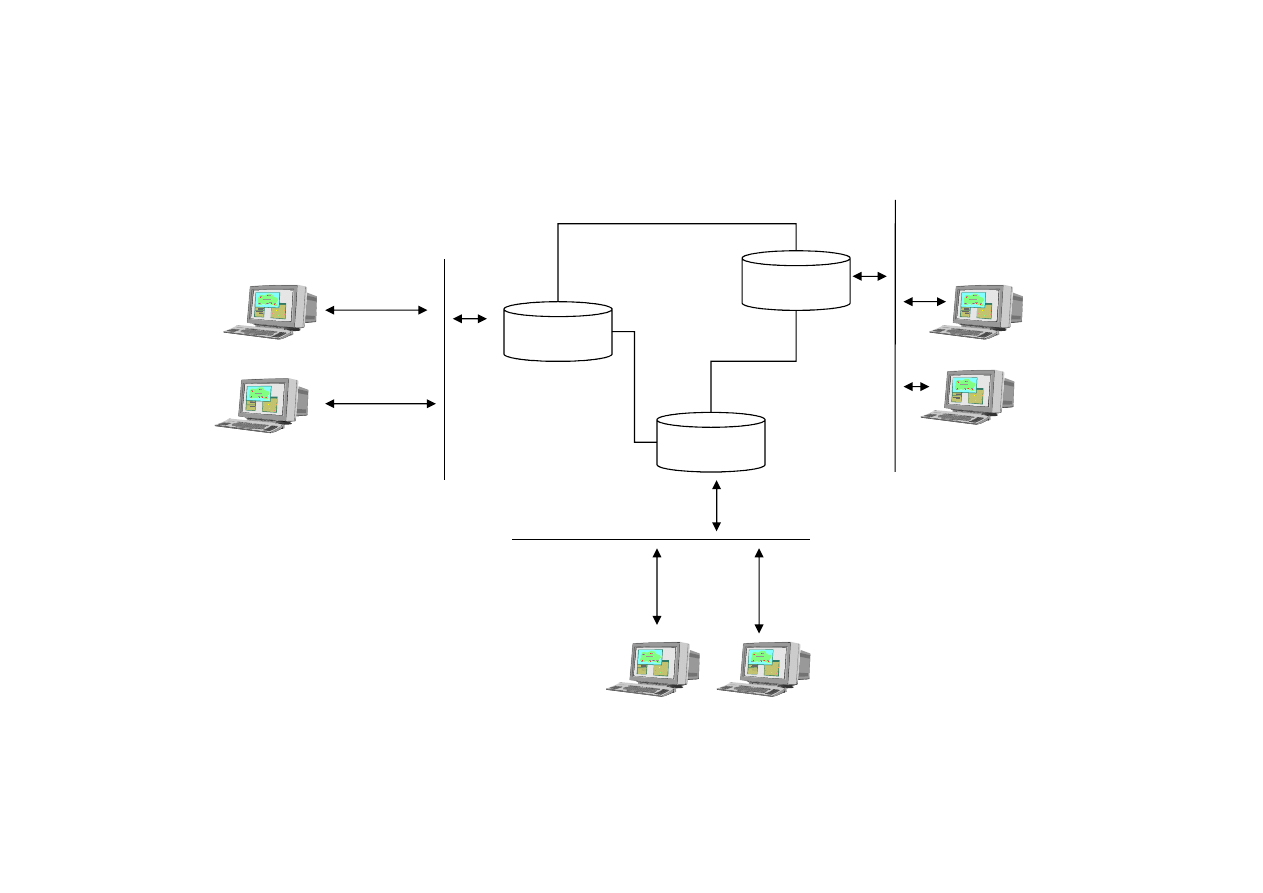

Wykorzystanie adresów IP w procesie routingu

1.

Routing IP pozwala na przesyłanie danych w postaci pakietów IP

pomiędzy hostami

2.

Routing pozwala na przesyłanie pakietów pomiędzy różnymi sieciami

fizycznymi

PC1

PC2

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

8

Kroki przy wysyłaniu pakietu IP

1.

PC1wysyła pakiet do swojej bramy domyślnej (Router 1) , ponieważ

adres docelowy nie jest adresem sieci lokalnej.

2.

Router 1 wysyła pakiet do Routera 2

3.

Router 2 wysyła pakiet na adres MAC komputera PC 2

ROUTER 1

ROUTER 2

10.20.125.101

Pakiet

Pakiet

Pakiet

192.168.3.4

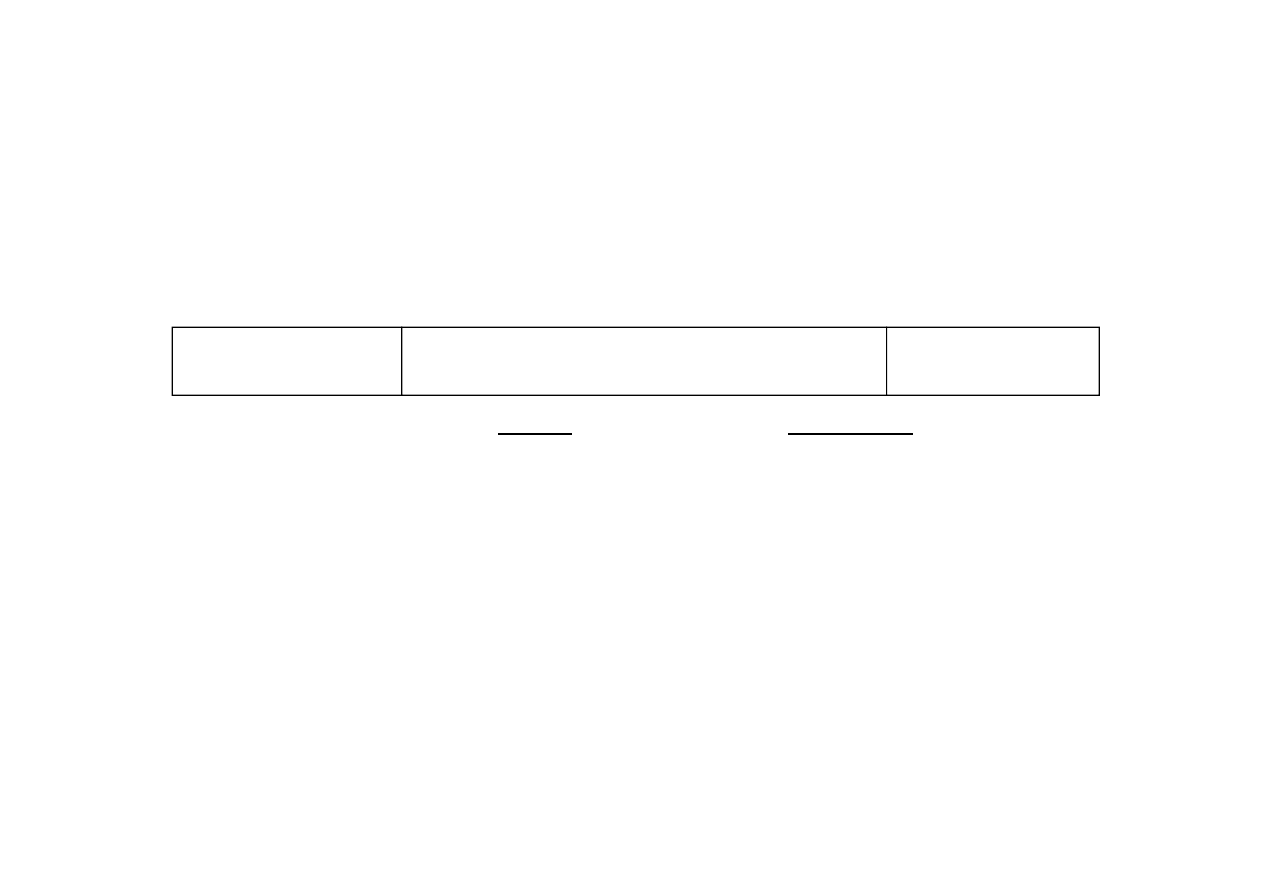

1.Adresy IP

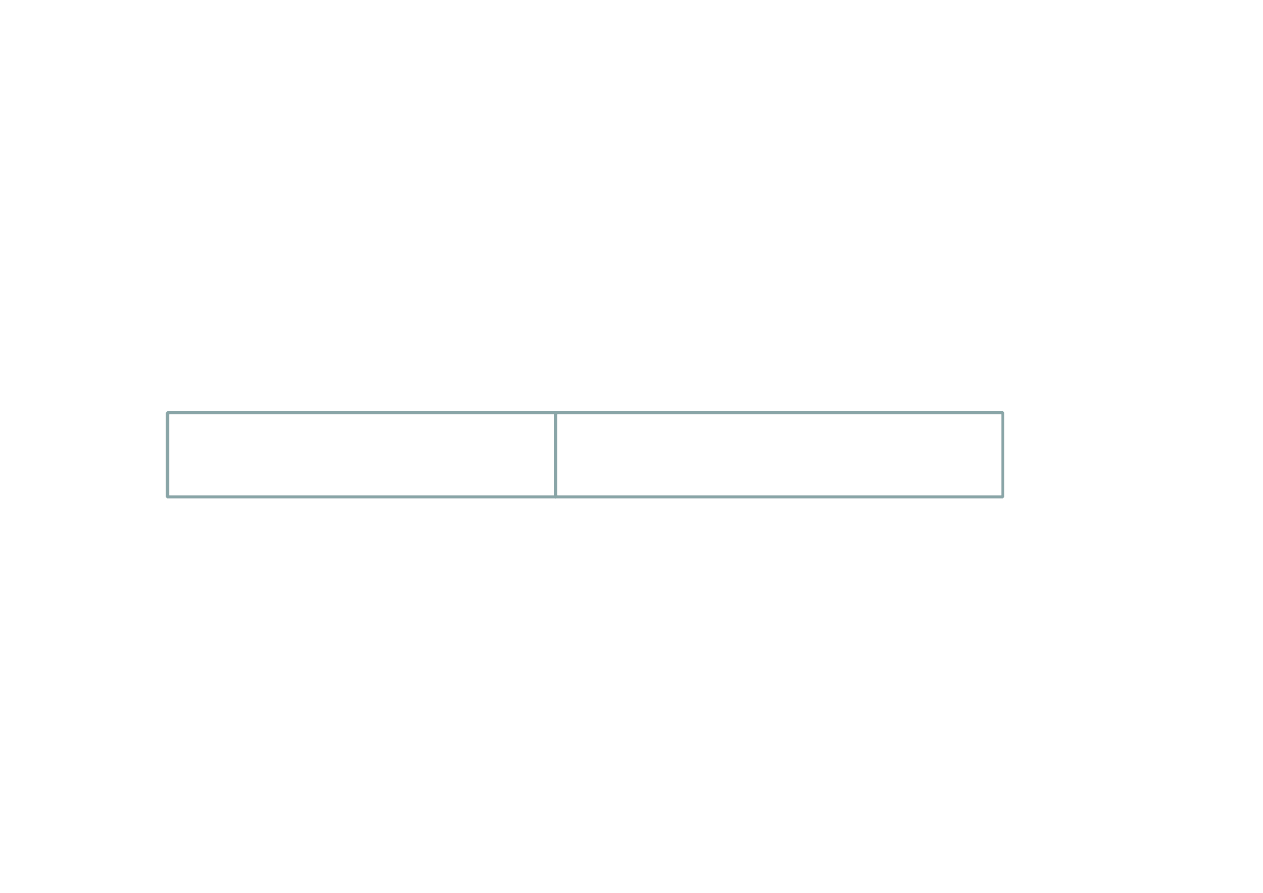

Pakiety IP- struktura

Pakiet IP składa się z nagłówka IP, nagłówków protokółów warstw wyższych,

danych.

W literaturze zamiast słowa pakiet występuje słowo datagram.

Nagłówek IP

Nagłówki protokołów warstw wy

ż

szych

(aplikacji, transportu)

Dane

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

9

Routery korzystając z danych zapisanych w tablicach routingowych przesyłają

pakiety pomiędzy podsieciami.

Adresowanie w danej podsieci musi być zgodne z zasada grupowania adresów

tzn. w danej podsieci występują adresy które mają ten sam adres

sieciowy!

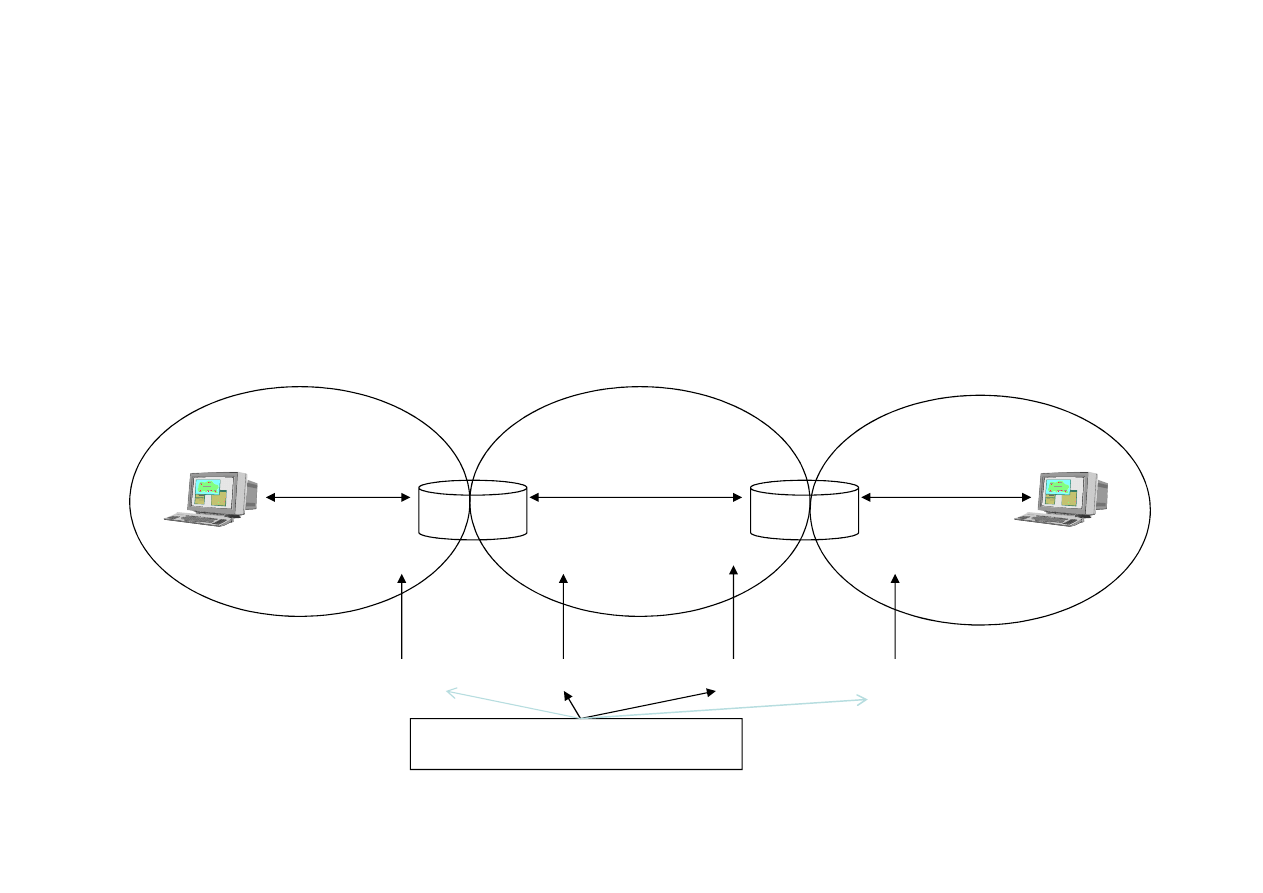

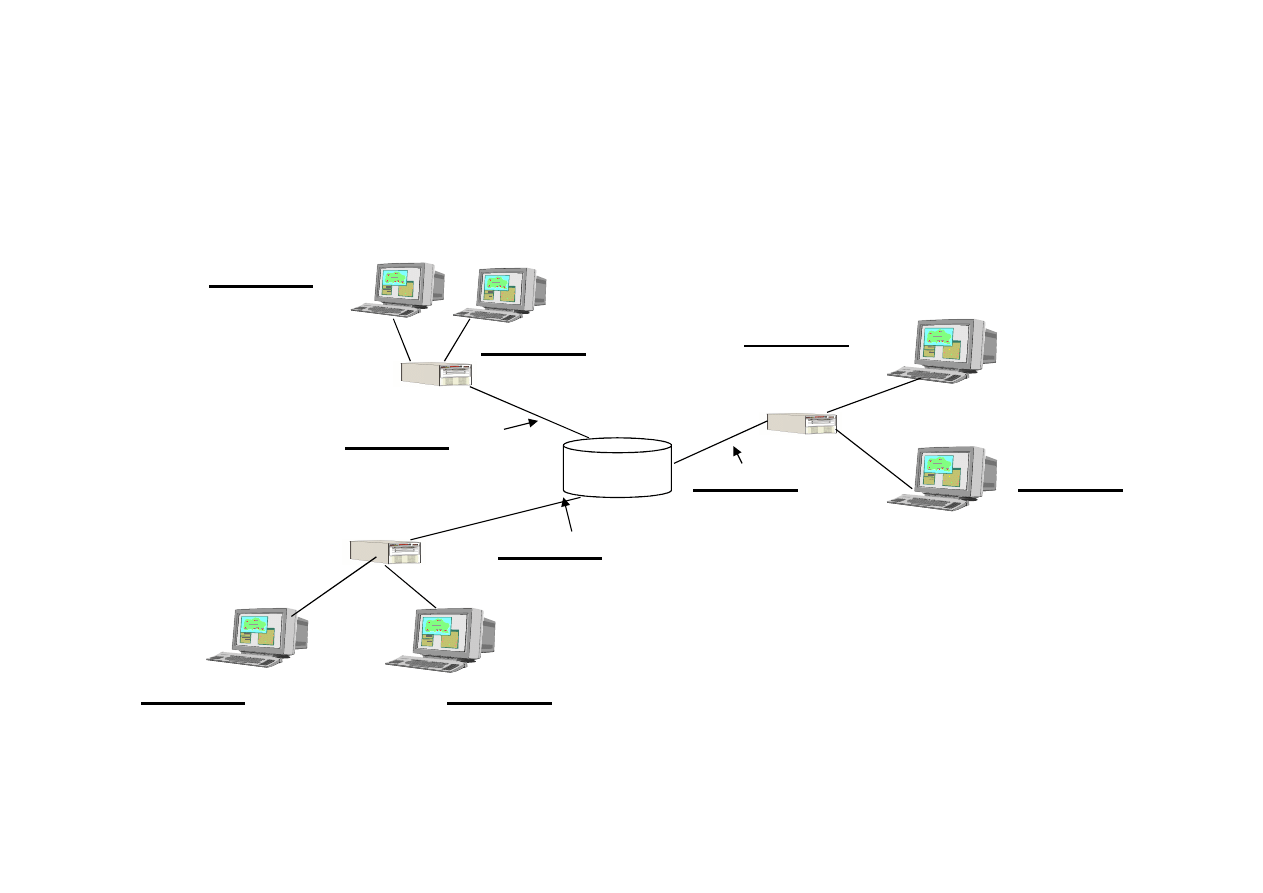

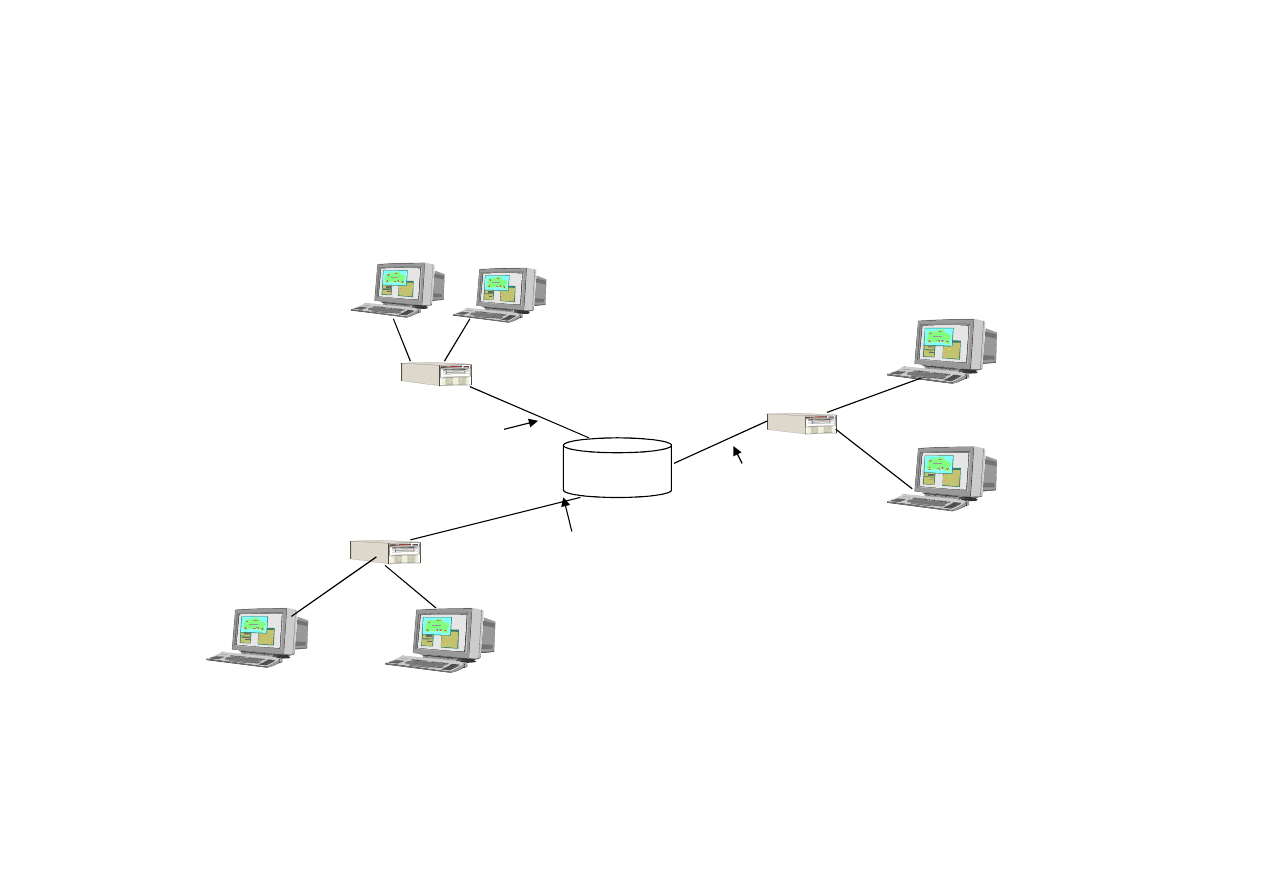

1.Adresy IP

Routing z wykorzystaniem tablic routingu

PC1

PC2

Podsie

ć

1

Adresy 10.

Podsie

ć

2

Adresy 172.20.

Podsie

ć

3

Adresy 192.168.3.

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

10

ROUTER 1

ROUTER 2

10.1.1.101

192.168.3.4

PC1

PC2

SO0/0

FA0/0

FA0/1

SO0/1

10.1.1.251

172.20.1.251 172.20.1.252 192.168.3.252

Adresy bram domy

ś

lnych

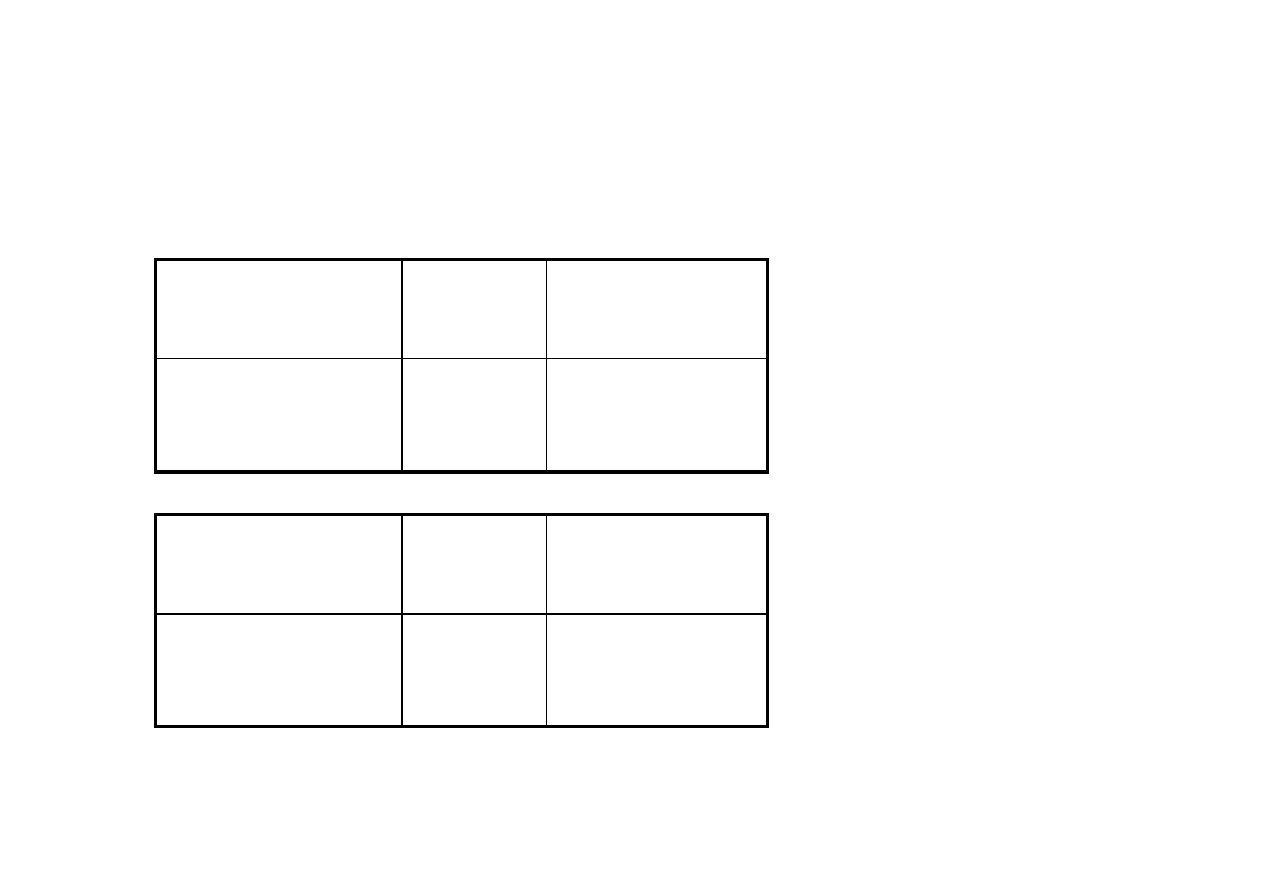

1.Adresy IP

Tablica routingu R1

Grupa

Interfejs

wyj

ś

ciowy

Router

nast

ę

pnego skoku

Adresy od 10.

Adresy od 172.20.

Adresy od 192.168.3

Fa0/0

SO0/1

SO0/0

Podł

ą

czony

Podł

ą

czony

R2

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

11

Tablica routingu R2

Adresy od 192.168.3

SO0/0

R2

Grupa

Interfejs

wyj

ś

ciowy

Router

nast

ę

pnego skoku

Adresy od 10.

Adresy od 172.20.

Adresy od 192.168.3

SO0/1

SO0/1

Fa0/1

R1

Podł

ą

czony

Podł

ą

czony

1.Adresy IP

Sieci bezpośrednio podłączone

– sieci do których dany router jest

bezpośrednio dołączony.

Router następnego skoku – router pośredniczący w przekazywaniu pakietów

do sieci odległych.

Grupowanie adresów IP – utrzymanie w routerach możliwie małych tablic

routingowych.

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

12

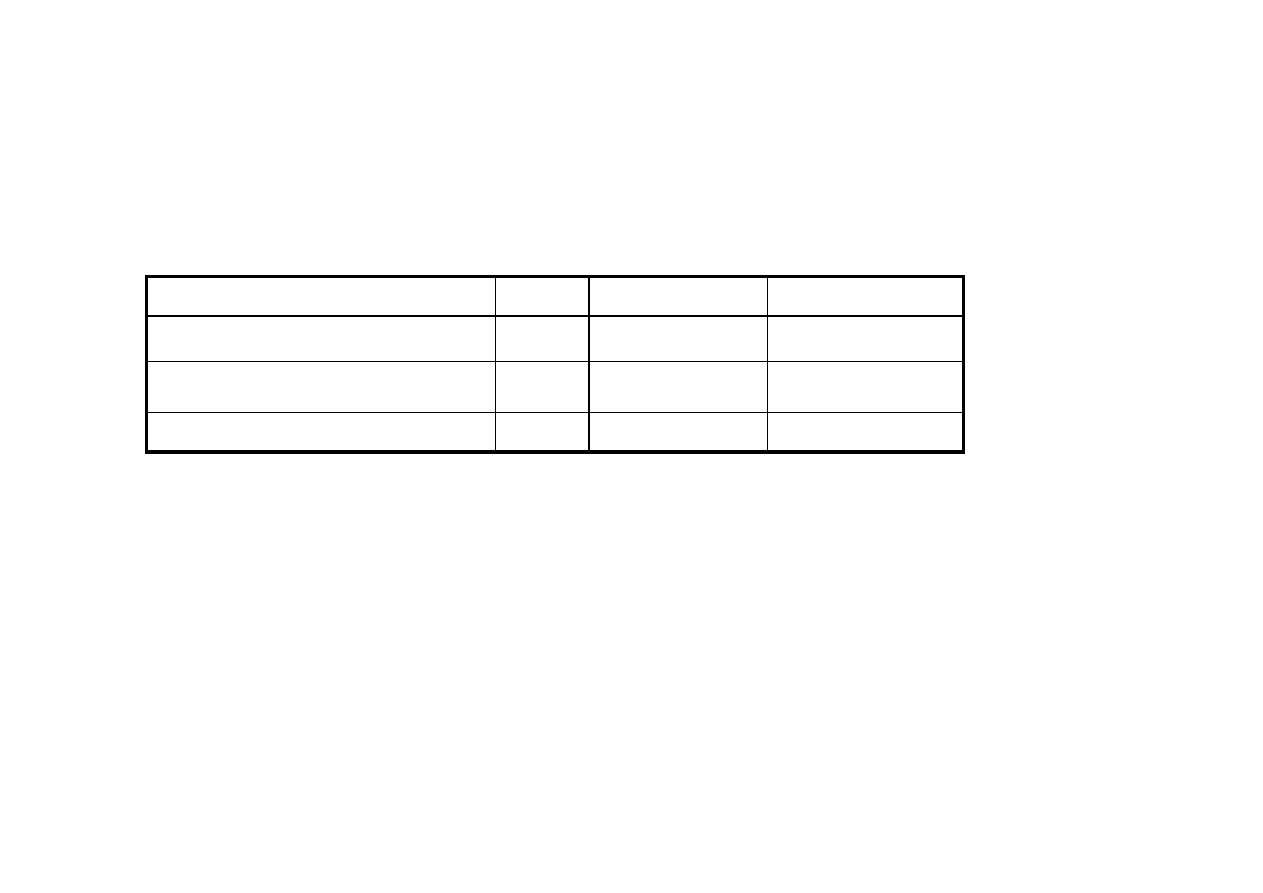

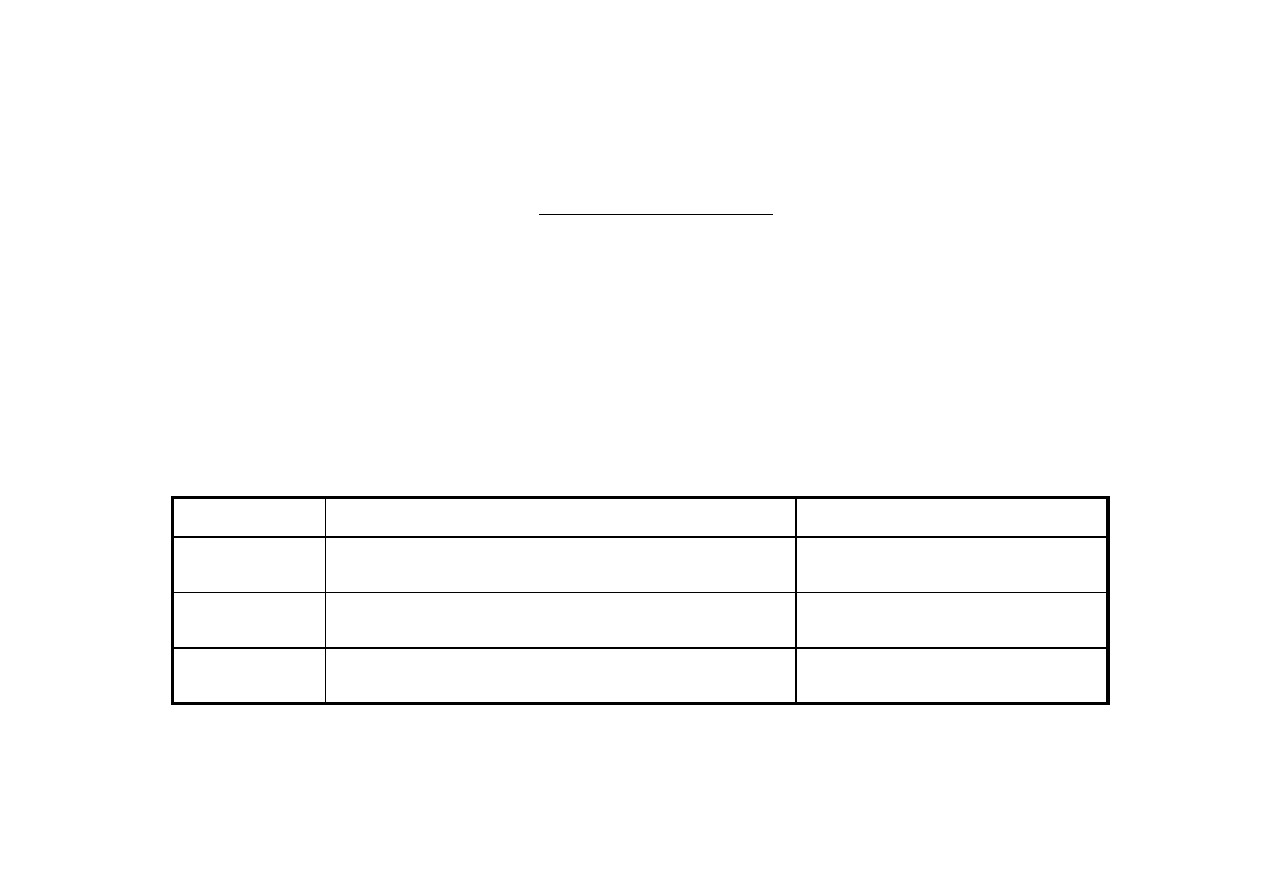

2.Klasy sieci

Podział na klasy

Wartość pierwszego oktetu

Klasa

Pole sieci

Pole hosta

1-126

A

1 oktet

3 oktety

128-191

B

2 oktety

2 oktety

192-223

C

3 oktety

1 oktet

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

13

192-223

C

3 oktety

1 oktet

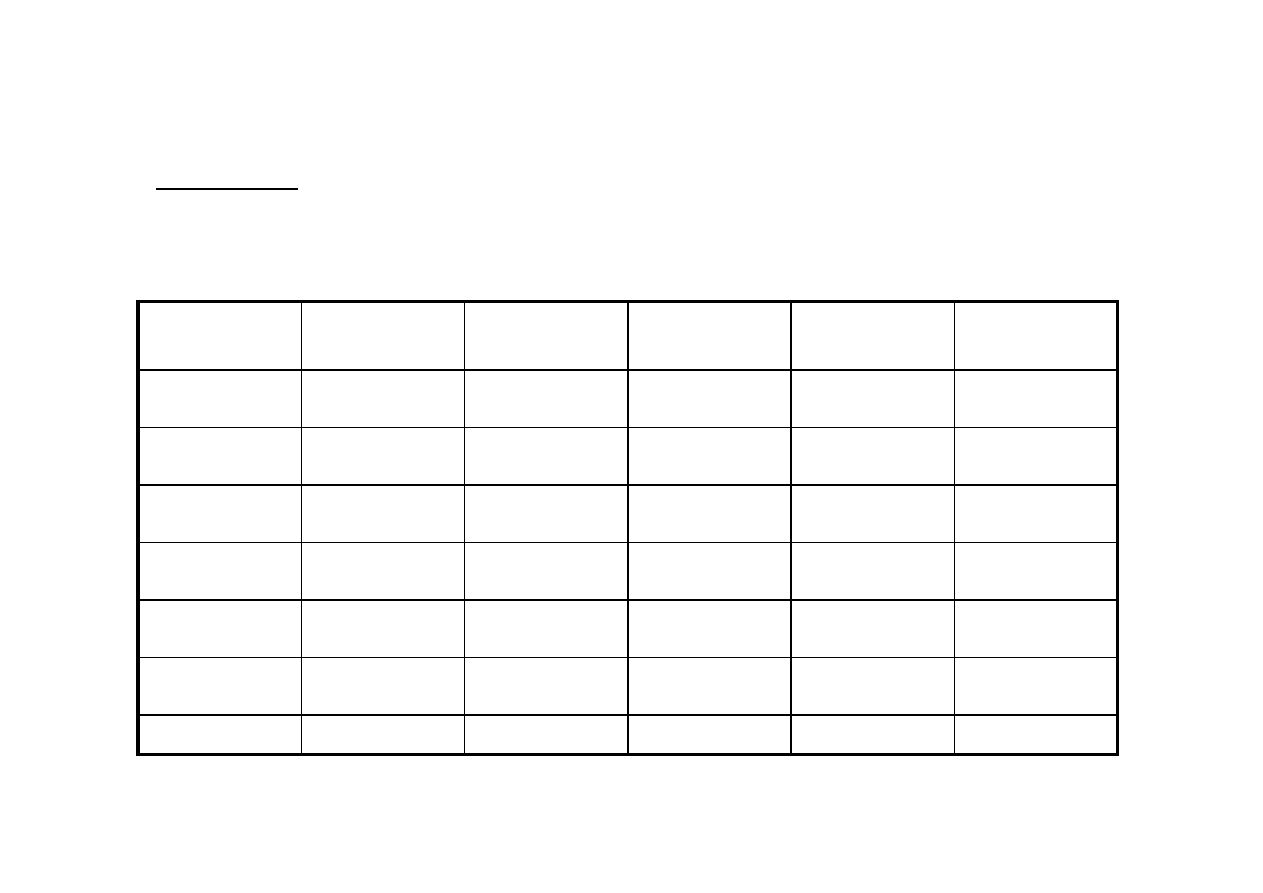

2.Klasy sieci

Ćwiczenie 1

Zidentyfikuj klasę sieci, rozmiar pola sieci, rozmiar pola hosta, pole sieci, pole

hosta

Adres IP

Klasa sieci

Rozmiar

p.s.

Rozmiar

p.h.

Pole sieci-

wartość

Pole hosta-

wartość

10.1.2.1

68.1.1.1

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

14

68.1.1.1

178.22.1.1

192.16.5.1

130.1.10.1

200.1.1.1

11.1.1.2

2.Klasy sieci

Rozwiązanie Ćwiczenie 1

Adres IP

Klasa sieci

Rozmiar

p.s.

Rozmiar

p.h.

Pole sieci-

wartość

Pole hosta-

wartość

10.1.2.1

A

8 bitów

24 bity

10.

1.2.1

68.1.1.1

A

8 bitów

24 bity

68.

1.1.1

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

15

178.22.1.1

B

16 bitów

16 bitów

178.22

1.1

192.16.5.1

C

24 bity

8 bitów

192.16.5

1

130.1.10.1

B

16 bitów

16 bitów

130.1

10.1

200.1.1.1

C

24 bity

8 bitów

200.1.1

1

11.1.1.2

A

8 bitów

24 bity

11

1.1.2

3.Adres sieci

Numer sieci IP = Adres sieci = Identyfikator sieci

Numer sieci (adres sieci) jest to liczba w notacji dziesiętnej z kropkami

reprezentująca konkretna sieć IP. Liczba ta ma w polu sieci tę samą

wartość co pozostałe adresy IP z tej samej sieci IP, a polu hosta ma same

zera.

Przykładowa sieć

10.1.1.11

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

16

Numer sieci (adres sieci, identyfikator sieci)

10.0.0.0

Maska sieci

255.0.0.0

Pierwszy adres IP

10.0.0.1

Ostatni adres IP

10.255.255.254

Adres rozgłoszeniowy IP

10.255.255.255

ROUTER 1

10.1.1. 1

10.2.3.12

3.Adres sieci

Adres rozgłoszeniowy sieci

Adres rozgłoszeniowy danej sieci zapewnia dostarczenie pakietu wysłanego na

ten adres do każdego hosta w tej sieci. Adres rozgłoszeniowy ma w polu

sieci adres sieci a w polu hosta same jedynki. W zależności od klasy

adresu, adres rozgłoszeniowy kończy się jednym, dwoma lub trzema

oktetami o wartości 255.

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

17

3.Adres sieci

Obliczanie ilości hostów w danej podsieci

Gdzie X liczba hostów

2

2

−

=

−

−

−

hosta

pola

bitów

liczba

X

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

18

Dlaczego odejmujemy 2?

Adres sieci, adres rozgłoszeniowy!

4. Maska podsieci

Podsieci charakteryzują się wspólnymi oktetami w adresach IP.

W zależności od klasy sieci ilość wspólnych oktetów jest różna.

Na rysunku (slajd 20) wszystkie adresy w podsieciach lokalnych maja

wspólne trzy pierwsze oktety.

Maska podsieci: 255.255.255.0

Adres podsieci= Adres IP x Maska sieci

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

19

172.16.1.12

adres IP

X

255.255.255.0

maska sieci

=

172.16.1.0

adres podsieci

4. Maska podsieci

host11

host12

host32

host31

172.16.1.11

172.16.1.12

172.16.3.31

172.16.1.254

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

20

ROUTER

Sie

ć

zbudowana z trzech podsieci

host22

host21

172.16.2.21

172.16.2.22

172.16.3.32

172.16.1.254

172.16.3.254

172.16.2.254

5.Brama domyślna

Zasady organizacji podsieci

-wszystkie hosty występujące w tej samej podsieci (sieci lokalnej) powinny

mieć ten sam prefix (początek) adresu IP o długości uzależnionej od klasy

sieci,

-podsieci powinny być odseparowane za pomocą routera.

Wysyłanie pakietu

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

21

-

jeżeli adres docelowy znajduje się we własnej podsieci pakiety mogą być

wysłane bezpośrednio na adres docelowy,

-

jeżeli docelowy adres IP znajduje się w innej podsieci to pakiety musza

zostać wysłane do routera który znajduje się w podsieci,

-

Wysłanie pakietów na adres IP routera w podsieci (brama domyślna,

router domyślny).

5.Brama domyślna

host11

host12

host32

host31

172.16.1.11

172.16.1.12

172.16.3.31

172.16.1.254

Podsie

ć

172.16.1

Podsie

ć

172.16.3

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

22

ROUTER

Sie

ć

zbudowana z trzech podsieci

host22

host21

172.16.2.21

172.16.2.22

172.16.1.254

Brama domy

ś

lna

podsieci 176.16.1

172.16.3.254

Brama domy

ś

lna

podsieci 176.16.3

172.16.2.254

Brama domy

ś

lna

podsieci 176.16.2

Podsie

ć

172.16.2

172.16.3.32

6.Unikalność adresów IP

Czy adresy IP są unikalne/unikatowe?

Ile adresów IP może posiadać jeden komputer?

Jaki adres w komputerze jest unikatowy?

Jak zapewniamy unikalność adresów IP?

Adresy publiczne.

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

23

Adresy publiczne.

Adresy prywatne.

6.Unikalność adresów IP

Adresy IP są unikalne (założenie).

Ze względu na sieci prywatne numery IP mogą się powtarzać ale nie w sposób

widoczny dla sieci globalnej.

Komputer nie jest jednoznacznie związany z adresem IP.

Adres może być przydzielany dynamicznie.

Adres może zostać przeniesiony do innego urządzenia.

Urządzenia są jednoznacznie identyfikowane przez adres MAC???

Adres MAC jest związany zazwyczaj z interfejsem sieciowym.

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

24

Adres MAC jest związany zazwyczaj z interfejsem sieciowym.

Komputer może posiadać kilka interfejsów sieciowych!!

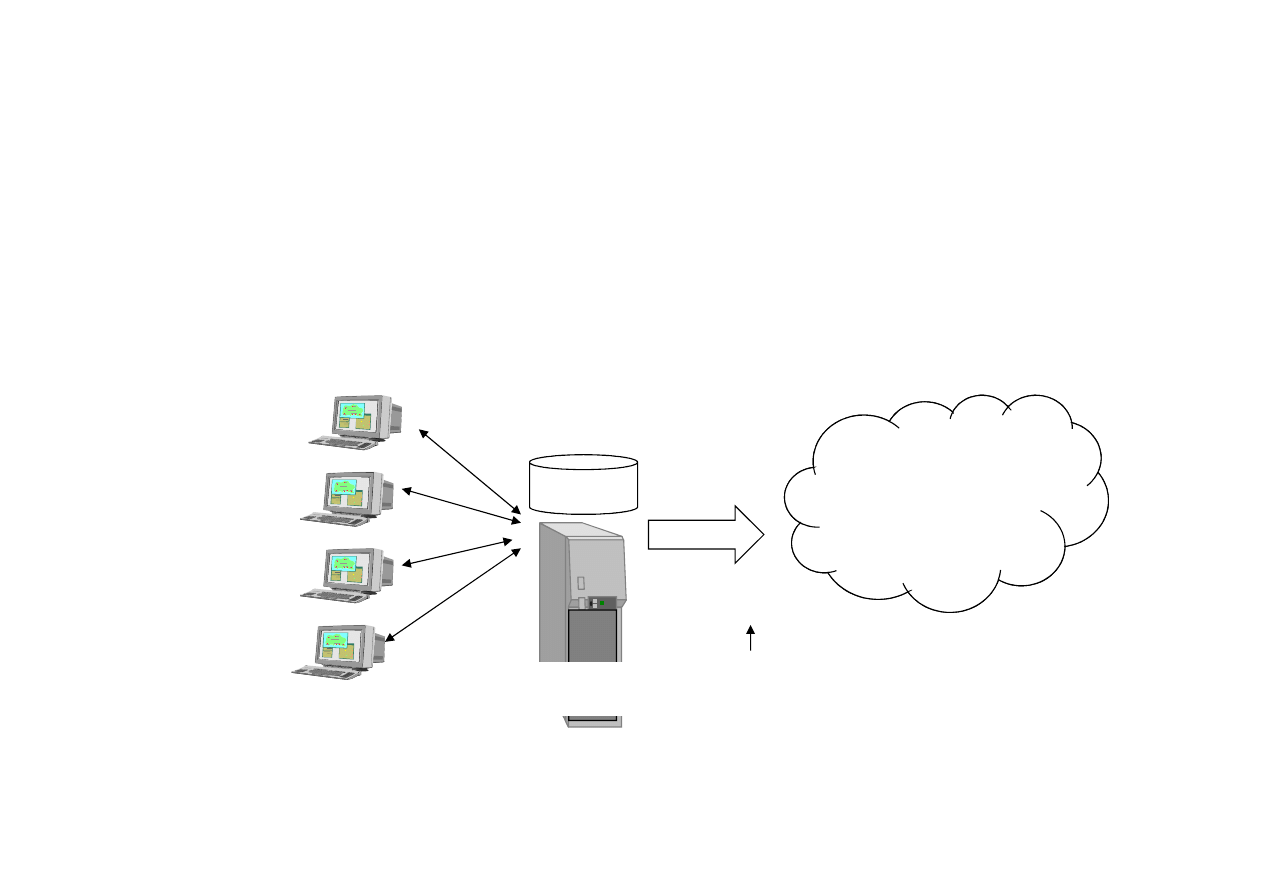

NAT- Network Address Translation- Translacja Adresów sieciowych

7.NAT – translacja adresów sieciowych

Translacja NAT pozwala na używanie kilku zarejestrowanych adresów dla całej

sieci lokalnej, która może zawierać nawet dziesiątki tysięcy komputerów.

Wewnątrz sieci lokalnej hosty mogą wykorzystywać dowolne numery ale

zazwyczaj wykorzystują numery przeznaczone dla sieci prywatnych.

10.1.1. 1

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

25

ROUTER

10.1.1. 2

10.1.1. 20

10.1.1. 30

Sie

ć

lokalna-prywatna

Internet

150.150.150. 30

Adres NAT

SERWER

PROXY

7.NAT – translacja adresów sieciowych

Teoretycznie NAT pozwala na użytkowanie jednego adresu publicznego

(zarejestrowanego) przez 65535 hostów (użytkowników końcowych).

Tego typu rozwiązania są powszechnie stosowane w małych i średnich

firmach.

Translacja adresów działa podobnie jak numeracja wewnętrzna w systemach

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

26

Translacja adresów działa podobnie jak numeracja wewnętrzna w systemach

telekomunikacyjnych.

Praktyczna realizacja translacji może się odbywać za pomocą serwerów

proxy.

8. Sieci prywatne IP

Prywatne sieci IP wykorzystują prywatne adresy IP.

Prywatne adresy IP zostały zdefiniowane w zaleceniu RFC 1918 „Address

Allocation for Private Internets”.

Numerów IP przydzielonych do sieci prywatnych nie używa się jako numerów

publicznych!!

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

27

Wykaz numerów sieci prywatnych – zgodnie z RFC 1918

Klasa sieci

Zakres numerów

Liczba sieci

A

10.0.0.0

1

B

172.16.0.0-172.31.0.0

16

C

192.168.0.0-192.168.255.0

256

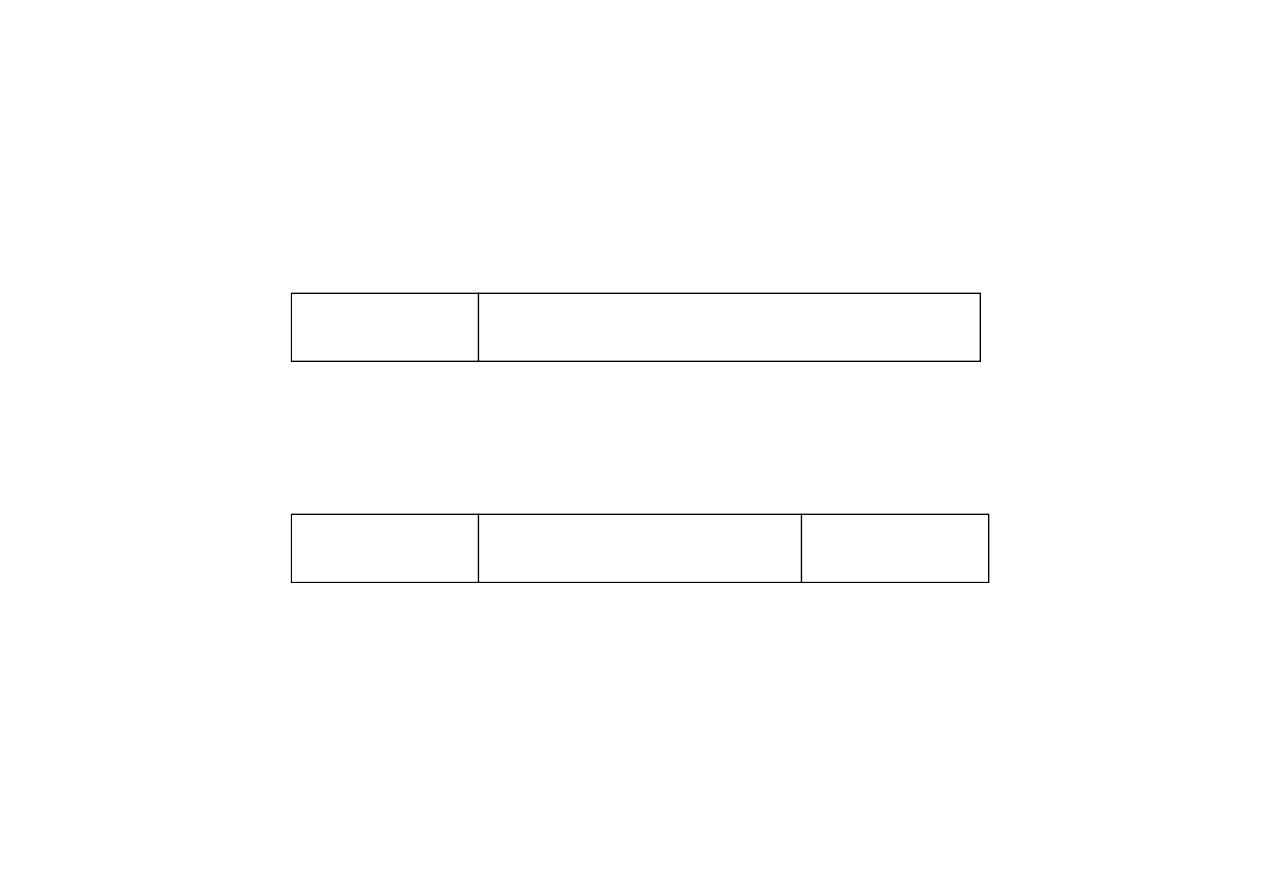

8. Sieci prywatne IP

Pożyczanie bitów?

Sieć prywatna klasy A

10.

0.0.0

Wypożyczenie bitów z pola hosta w celu utworzenia adresu podsieci

Numer sieci

10.(8 bitów)

Numer hosta

(24 bity)

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

28

Wypożyczenie bitów z pola hosta w celu utworzenia adresu podsieci

10.

0.0.

0

Numer sieci

10.(8 bitów)

Numer podsieci

(16 bitów)

Numer hosta

(8 bitów)

8. Sieci prywatne IP

Ć

wiczenie 2

Uruchomi

ć

wiersz polece

ń

Windows

Wykorzysta

ć

polecenia ipconfig i ipconfig / all

a/Opisa

ć

sie

ć

lokaln

ą

w Sali ……………:

numer sieci, rozmiar pola sieci, warto

ść

pola sieci, klas

ę

sieci

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

29

numer sieci, rozmiar pola sieci, warto

ść

pola sieci, klas

ę

sieci

b/Okre

ś

li

ć

dla u

ż

ywanego komputera:

rozmiar pola hosta, warto

ść

pola hosta, numer hosta

c/Obliczy

ć

:

ilo

ść

dost

ę

pnych numerów IP w danej podsieci (sieci lokalnej w Sali

……..)

8. Sieci prywatne IP

Ć

wiczenie 3

Ile hostów mo

ż

na przypisa

ć

w ramach sieci prywatnych do:

a/ sieci klasy A? numer sieci 10.0.0.0

b/ sieci klasy B? numery sieci 172.16.0.0-172.19.0.0

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

30

b/ sieci klasy B? numery sieci 172.16.0.0-172.19.0.0

c/ sieci klasy C? numery sieci 192.168.1.0-192.168.10.0

8. Sieci prywatne IP

Rozwiązanie Ćwiczenie 3

a/ 256 x 256 x 256-2 = 16777214 = 16 777 214

b/ 4x256 x 256-2 = 262142 = 262 142

c/ 10 x256-2= 2558

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

31

9. Statyczna konfiguracja adresów IP

Elementy konfiguracji statycznej

Adres IP

Adres używany przez komputer

Maska podsieci

Liczba w notacji dziesiętnej pozwalająca na identyfikację pola

sieci i pola hosta

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

32

sieci i pola hosta

Adres IP bramy domyślnej

Adres routera występującego w danej sieci lokalnej , pozwala

na wysyłanie pakietów poza sieć lokalną

Adres IP serwera DNS

Adres serwera obsługującego proces dostarczania adresów IP

dla nazw DNS

10. Dynamiczna konfiguracja adresów IP

Do dynamicznego przypisywania adresów IP wykorzystuje się

protokół DHCP (Dynamic Host Configuration Protocol).

Serwer

DHCP

dostarcza

do

hosta

wszystkie

niezbędne

informacje w tym:

Adres IP,

Maskę podsieci,

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

33

Adres IP bramy domyślnej,

Adres IP serwera DNS.

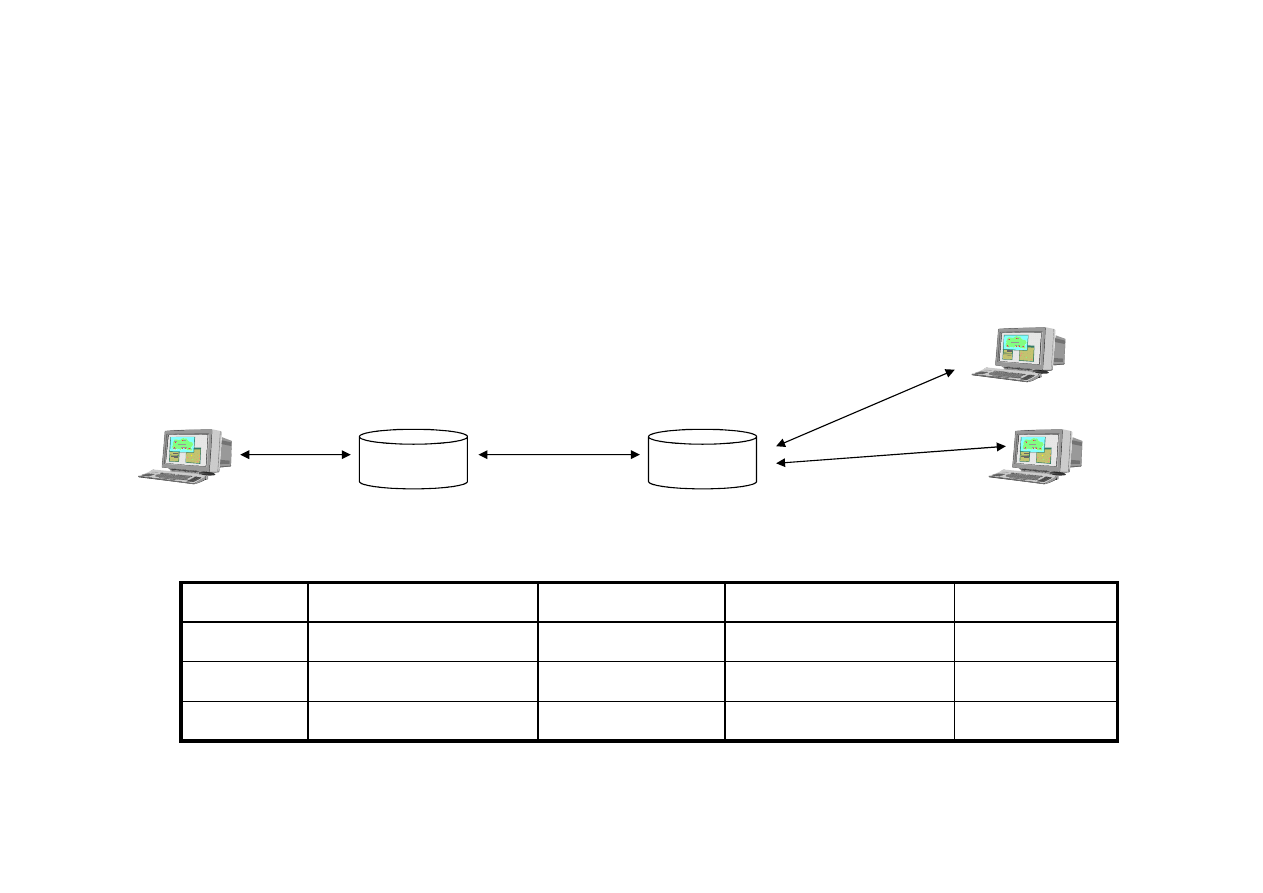

10. Dynamiczna konfiguracja adresów IP

Przykładowa sieć z serwerem DHCP

10.1.3.201

DNS

PC1

MAC: 0200.1111.1111

IP:brak

10.1.2.252

10.1.3.253

10.1.1.251

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

34

ROUTER 1

ROUTER 2

DHCP

10.1.3.202

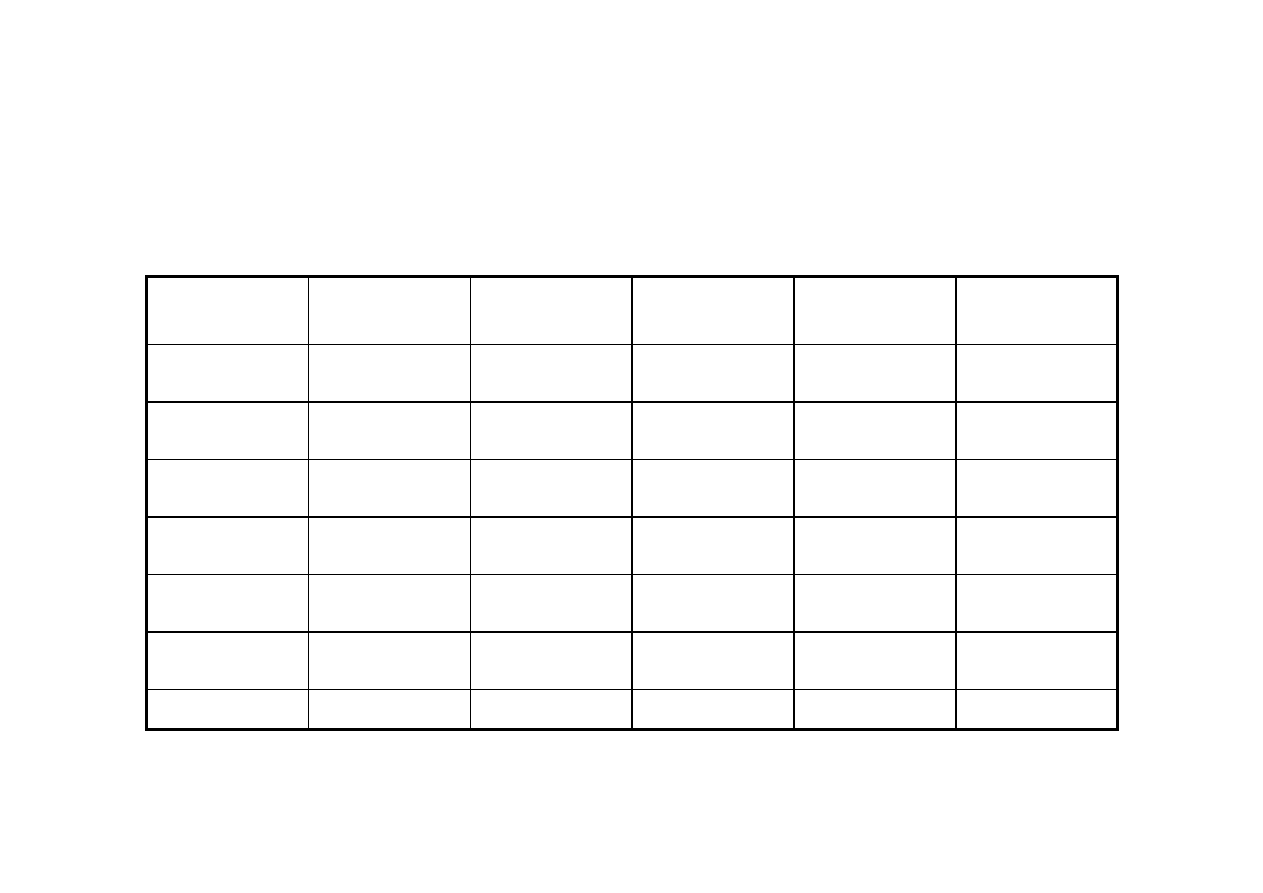

Konfiguracja serwera DHCP

Podsieć

Adresy dostępne

Maska

Brama domyślna

Serwer DNS

10.1.1.0

10.1.1.1-200

255.255.255.0

10.1.1.251

10.1.3.201

10.1.2.0

10.1.2.1-200

255.255.255.0

10.1.2.252

10.1.3.201

10.1.3.0

10.1.3.1-150

255.255.255.0

10.1.3.253

10.1.3.201

Bie

żą

ce dzier

ż

awy: IP-brak, MAC-brak

10. Dynamiczna konfiguracja adresów IP

Kroki przy przydzielaniu dynamicznego adresu IP

1.

PC1 wysyła żądanie DHCP –zawiera adres MAC komputera PC1. śądanie

ma charakter rozgłoszeniowy (MAC docelowy FFFF.FFFF.FFFF, IP

docelowy 255.255.255.255)

2. Serwer DHCP podejmuje żądanie i przydziela adres z podsieci 10.1.1.0.

Serwer wpisuje adres i MAC komputera PC1 do tabeli dzierżaw

rezerwując numer IP (10.1.1.10 200.1111.1111)

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

35

3.Serwer DHCP przesyła dane do komputera PC1 (potwierdzenie DHCP ACK)

takie jak: adres IP, maska, adres bramy domyślnej, adres IP serwera

DNS. Informacja ta jest rozgłaszana w podsieci komputera PC1

10. Dynamiczna konfiguracja adresów IP

DNS

PC1

MAC: 0200.1111.1111

IP:10.1.1.1

10.1.2.252

10.1.3.253

10.1.1.251

10.1.3.201

Maska podsieci: 255.255.255.0

Brama domy

ś

lna: 10.1.1.251

IP serwera DNS: 10.1.3.201

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

36

ROUTER 1

ROUTER 2

10.1.3.202

DHCP

Bie

żą

ce dzier

ż

awy: IP-10.1.1.1, MAC-0200.1111.1111

11. Ćwiczenia

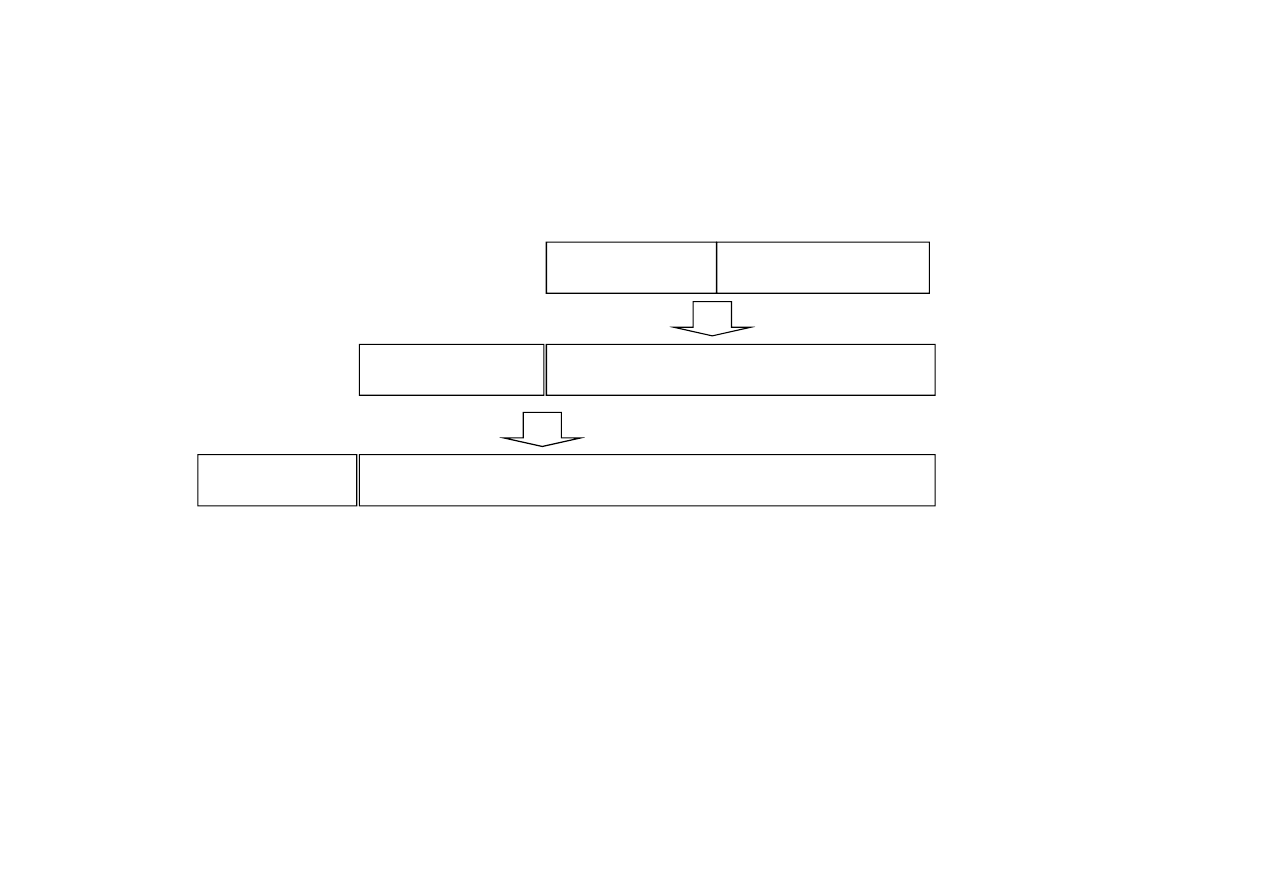

Pożyczanie bitów- tworzenie podsieci

Sieć klasy A

Sieć 8 bitów

Host 24 bity

Sieć klasy B

Sieć 16 bitów

Host 16 bitów

Sieć klasy C

Sieć 24 bity

Host 8 bitów

Zakres pożyczania bitów

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

37

Sieć klasy A

Sieć 8 bitów

Podsieć s bitów

Host 24-s bitów

Sieć klasy B

Sieć 16 bitów

Podsieć s bitów

Host 16-s bitów

Sieć klasy C

Sieć 24 bity

podsieć s bitów

Host 8-s bitów

11. Ćwiczenia

Ćwiczenie 4

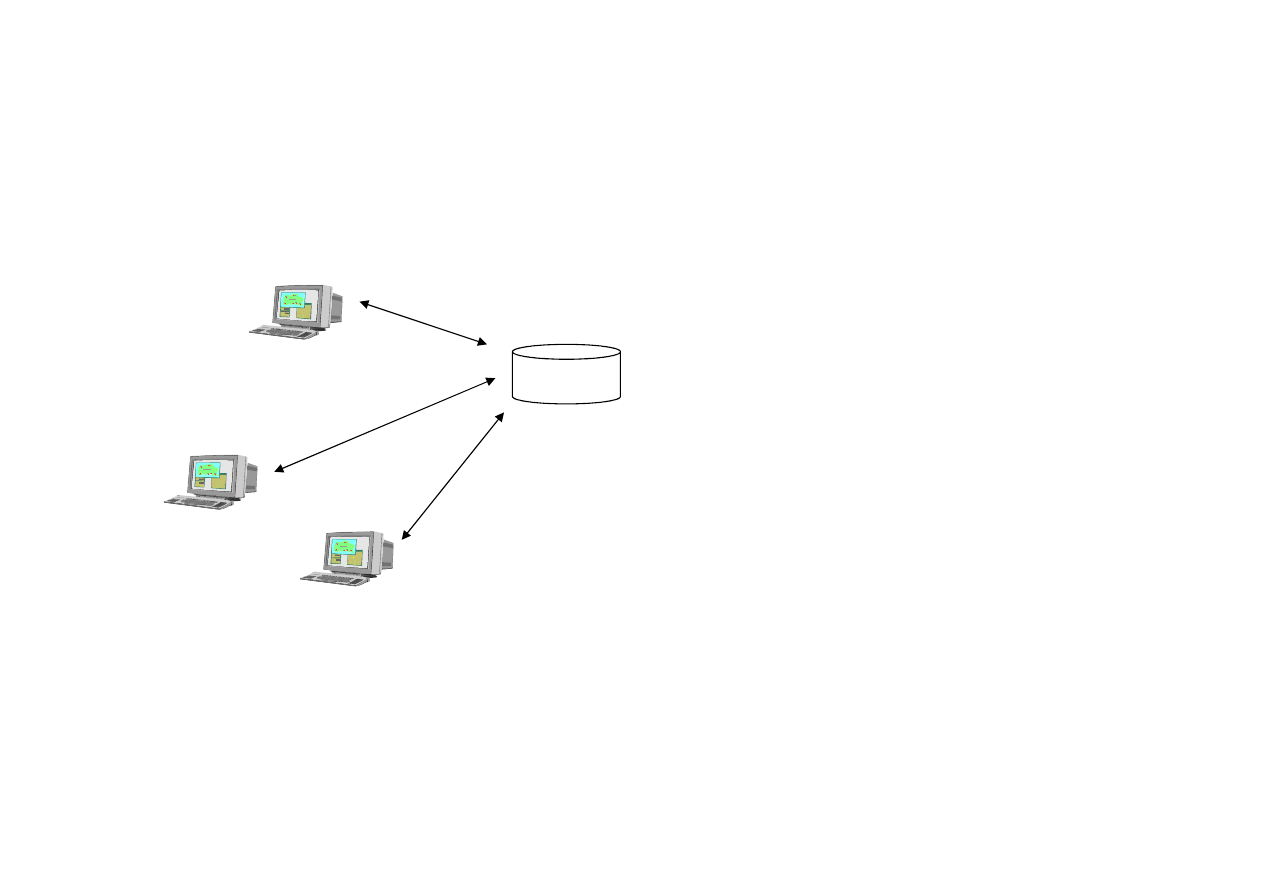

Zaprojektować sieć klasy A złożoną z trzech komputerów i jednego routera.

Podać numery IP komputerów i adres IP bramy domyślnej.

Ćwiczenie 5

Zaprojektować sieć klasy A złożoną z trzech podsieci i jednego routera.

Podać numery IP komputerów i adresy bram domyślnych. Ile bitów należy

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

38

Podać numery IP komputerów i adresy bram domyślnych. Ile bitów należy

pożyczyć od pola hosta w celu realizacji trzech podsieci

Ćwiczenie 6

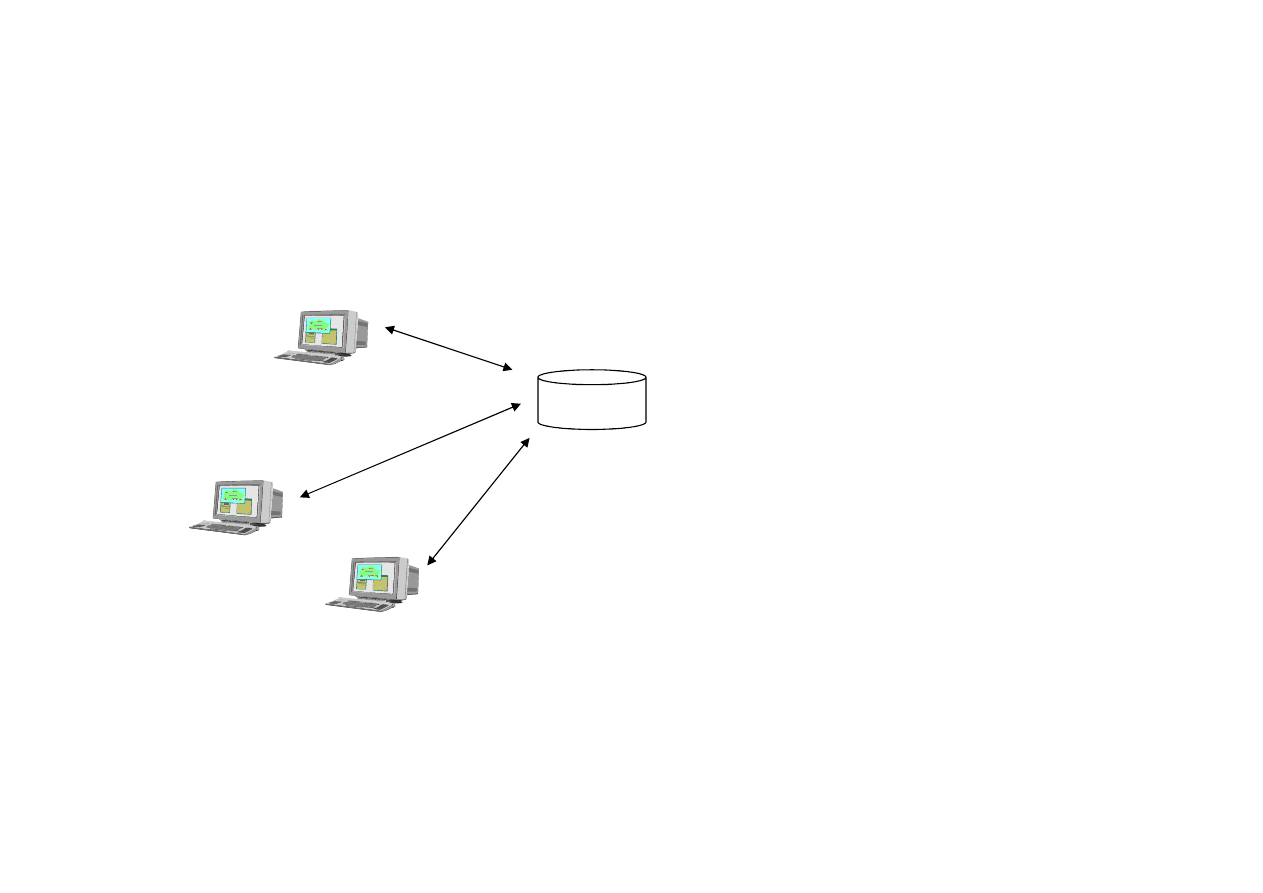

Zaprojektować sieć klasy C złożoną z trzech komputerów i jednego routera.

Podać numery IP komputerów i adres bramy domyślnej.

11. Ćwiczenia

Ćwiczenie 7

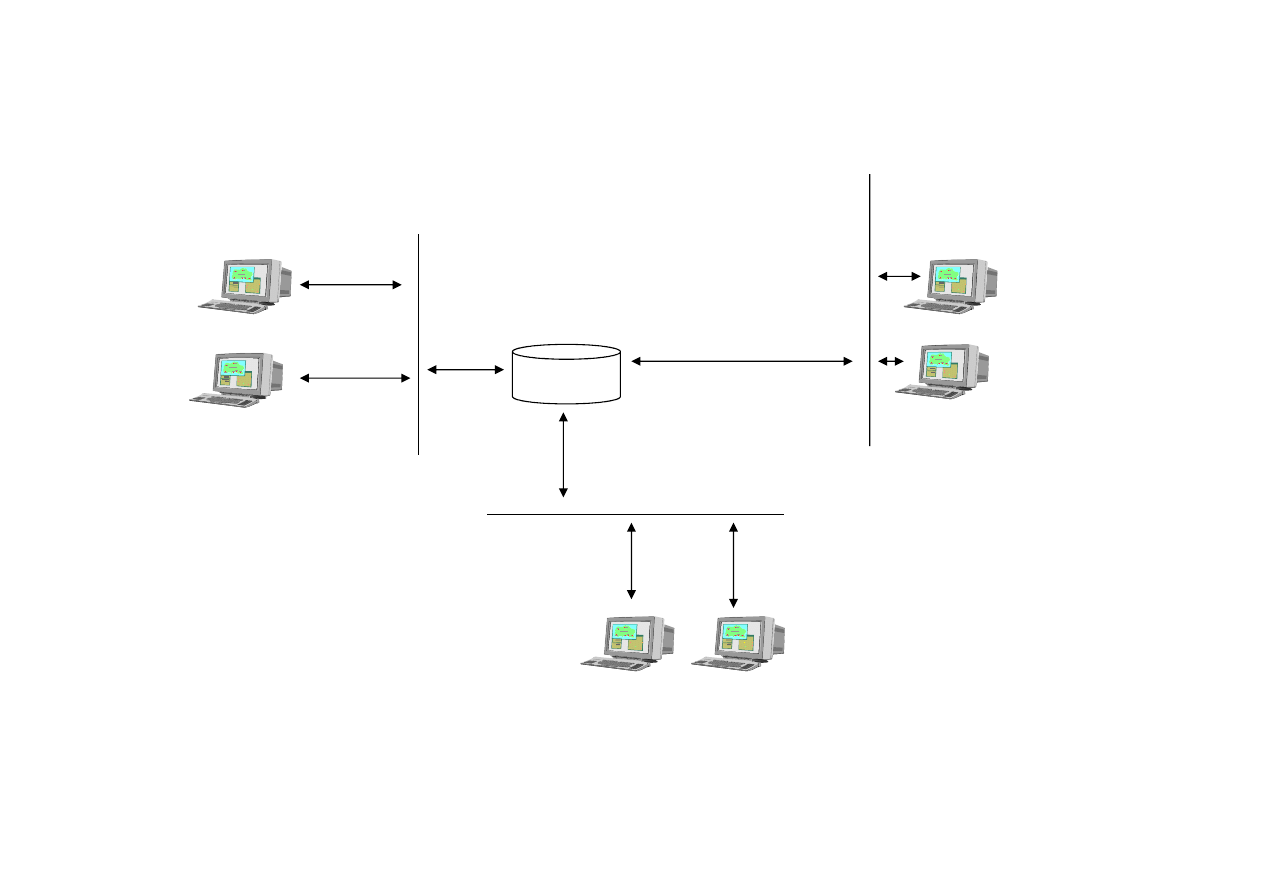

Zaprojektować sieć prywatną klasy C zawierająca trzy podsieci i trzy routery.

Podać numery IP komputerów i adresy bram domyślnych. W sieci umieścić

serwer DNS.

Ćwiczenie 8

Oblicz minimalną liczbę bitów podsieci i minimalną liczę bitów hosta w adresie

IP dla sieci zawierającej : 200 podsieci i 200 hostów w podsieci.

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

39

Ćwiczenie 9

Oblicz minimalną liczbę bitów podsieci i minimalną liczę bitów hosta w adresie

IP dla sieci zawierającej : 5 podsieci i 15 hostów w podsieci.

Ćwiczenie 10

Oblicz minimalną liczbę bitów podsieci i minimalną liczę bitów hosta w adresie

IP dla sieci zawierającej : 12 podsieci i 3000 hostów w podsieci.

11. Ćwiczenia

Ćwiczenie 11

Oblicz minimalną liczbę bitów podsieci i minimalną liczę bitów hosta w adresie

IP dla sieci zawierającej : 100 podsieci i 100 hostów w podsieci.

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

40

11. Ćwiczenia

Rozwiązanie Ćwiczenie 4

ROUTER 1

IP: 11.0.0.1

PC1

PC1

Brama domy

ś

lna: 11.0.0.254

IP:11.0.0.2

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

41

IP:11.0.0.3

PC1

11. Ćwiczenia

Rozwiązanie Ćwiczenie 5

ROUTER 1

PC1

PC1

IP:11.1.0.1

PC1

IP:11.3.0.2

IP:11.1.0.2

PC1

IP:11.3.0.5

11.1.0.254

11.2.0.254

11.3.0.254

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

42

PC1

IP:11.1.0.2

PC1

PC1

IP:11.2.0.1

11.2.0.2

11.2.0.254

11. Ćwiczenia

Pożyczka bitów

Pole sieci :

8 bitów, 1 oktet

Podsie

ć

:

3 numery, s=2 bity

Pole hosta:

24 bity -2 =22 bity

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

43

11. Ćwiczenia

Rozwiązanie Ćwiczenie 6

ROUTER 1

IP: 198.1.1.1

PC1

PC1

Brama domy

ś

lna: 198.1.1.254

IP:198.1.1.2

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

44

IP:198.1.1.2

IP:198.1.1.3

PC1

11. Ćwiczenia

Rozwiązanie Ćwiczenie 7

ROUTER 1

PC1

PC3

IP:193.1.1.1

PC2

IP:193.1.3.1

PC4

IP:193.1.3.5

ROUTER 1

ROUTER 1

193.1.1.254

193.1.3.254

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

45

PC2

IP:193.1.1.2

PC7

PC1

IP:193.1.2.1

ROUTER 1

IP:193.1.2.2

193.1.2.254

11. Ćwiczenia

Rozwiązanie Ćwiczenie 8

Wymagana liczba hostów 200

=128-2=126<200

=256-2=254>200

Minimalna liczba bitów pola hostu 8

7

2

8

2

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

46

Wymagana liczba podsieci 200

=128<200

=256>200

Minimalna liczba bitów pola podsieci 8

7

2

8

2

11. Ćwiczenia

Rozwiązanie Ćwiczenie 9

Wymagana liczba hostów 15

2V=8-2=6<15

2W=16-2=14<15

2X=32-2=30>15

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

47

Minimalna liczba bitów pola hostu 5

Wymagana liczba podsieci 5

2Y=4<5

2V=8>5

Minimalna liczba bitów pola podsieci 3

11. Ćwiczenia

Rozwiązanie Ćwiczenie 10

Wymagana liczba hostów 3000

2ZZ=2048-2=2046<3000

2ZY=4096-2=4094>3000

Minimalna liczba bitów pola hostu 12

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

48

Wymagana liczba podsieci 12

2V=8<12

2W=16>12

Minimalna liczba bitów pola podsieci 4

11. Ćwiczenia

Rozwiązanie Ćwiczenie 11

Wymagana liczba hostów 100

=128-2=126>100

Minimalna liczba bitów pola hostu 7

Wymagana liczba podsieci 100

7

2

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

49

Wymagana liczba podsieci 100

=128>100

Minimalna liczba bitów pola podsieci 7

7

2

12. ICMP

ICMP (Internet Control Message Protocol, internetowy protokół komunikatów

kontrolnych) – opisany w RFC 792 protokół warstwy sieciowej OSI/TCP/IP

wykorzystywany

w

diagnostyce

sieci oraz

trasowaniu. Pełni przede

wszystkim funkcję kontroli transmisji w sieci. Jest wykorzystywany w

programach ping oraz traceroute.

Komunikat ICMP (protokół) jest umieszczany (enkapsulowany) wewnątrz

protokołu IP. MTU IP- 65535 bajtów (oktetów).

Nagłówek protokołu IP

Komunikat

t

ICMP

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

50

Pakiet (datagram ) zawierający komunikat ICMP.

*Maksymalna długość pakietu (MTU- maximum transmission unit) zależy od

rodzaju sieci i wynosi:

ISDN

1500 bajtów

PPP

1500 bajtów

Ethernet

1500 bajtów

Token Ring

17914 bajtów

FDDI

4352 bajty

X.25

576 bajtów

Nagłówek protokołu IP

20 bajtów

IP

Komunikat

t

ICMP

P

12. ICMP

Nagłowek

ICMP

Dane ICMP

Dane IP

Nagłówek IP

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

51

Nagłówek Eth.

Dane Ethernet

12. ICMP

Pakiet ICMP ECHO- żądanie

TYP (8)

KOD (0)

Suma kontrolna

Nagłówek ICMP

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

52

Suma kontrolna

Identyfikator

Dane-opcja

Numer sekwencji

Nagłówek ICMP

12. ICMP

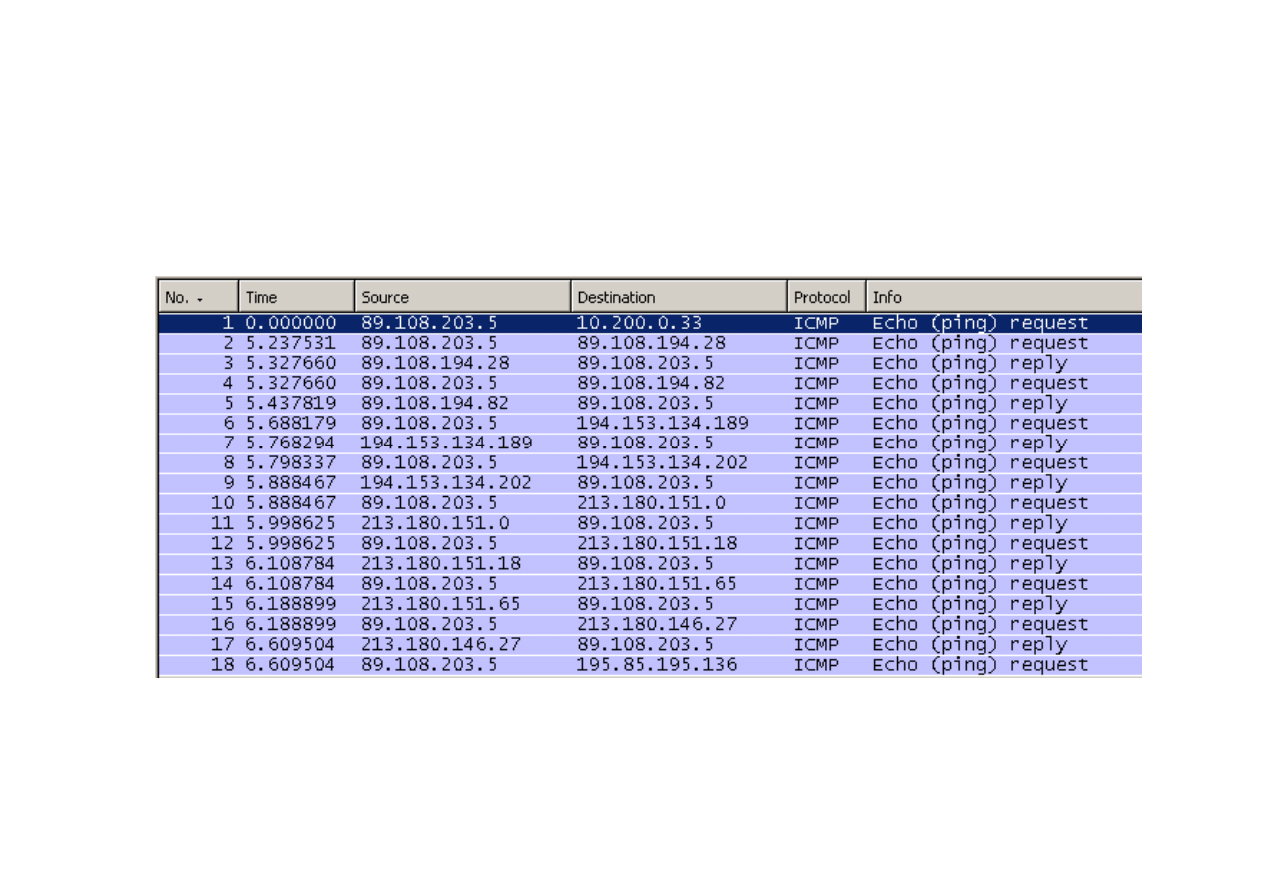

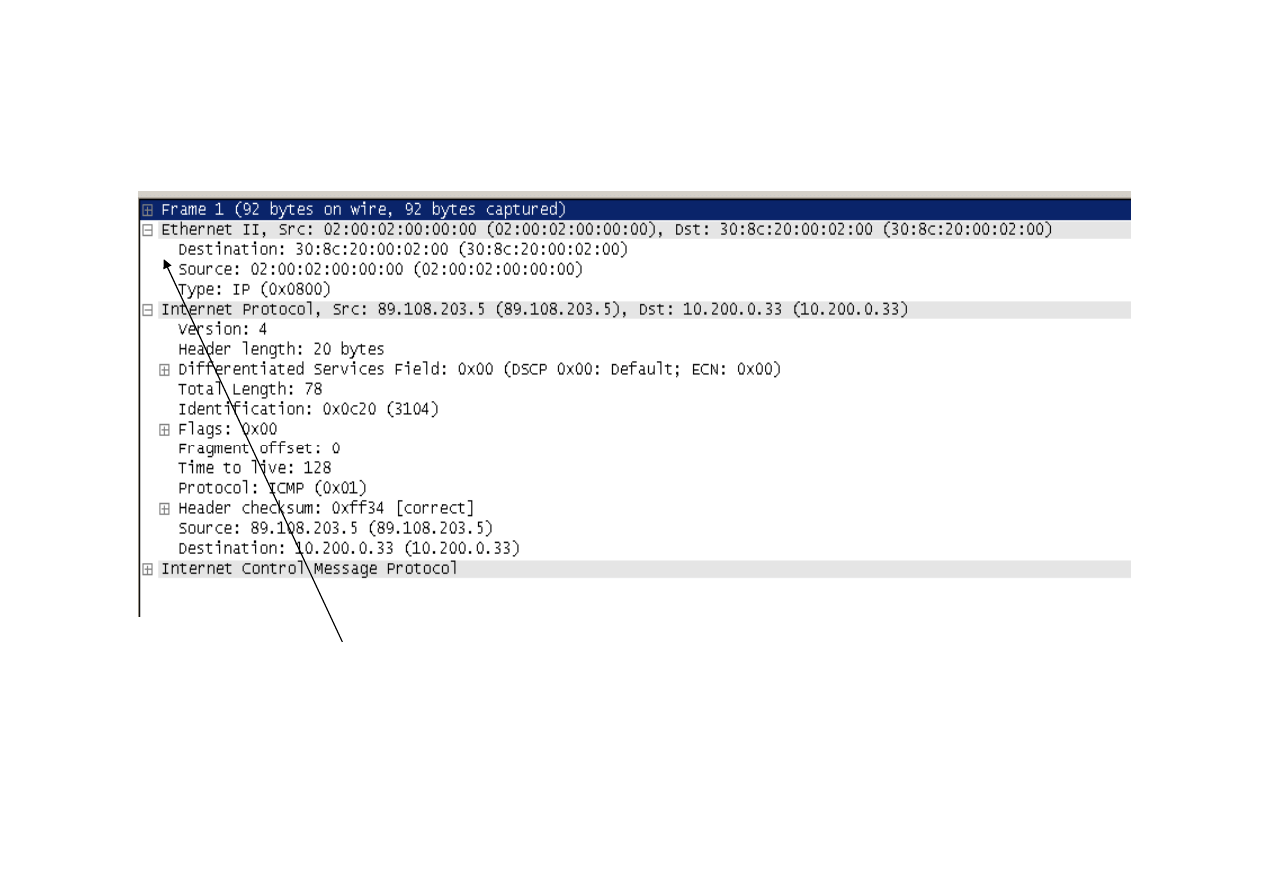

Przykład analizy protokołu ICMP

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

53

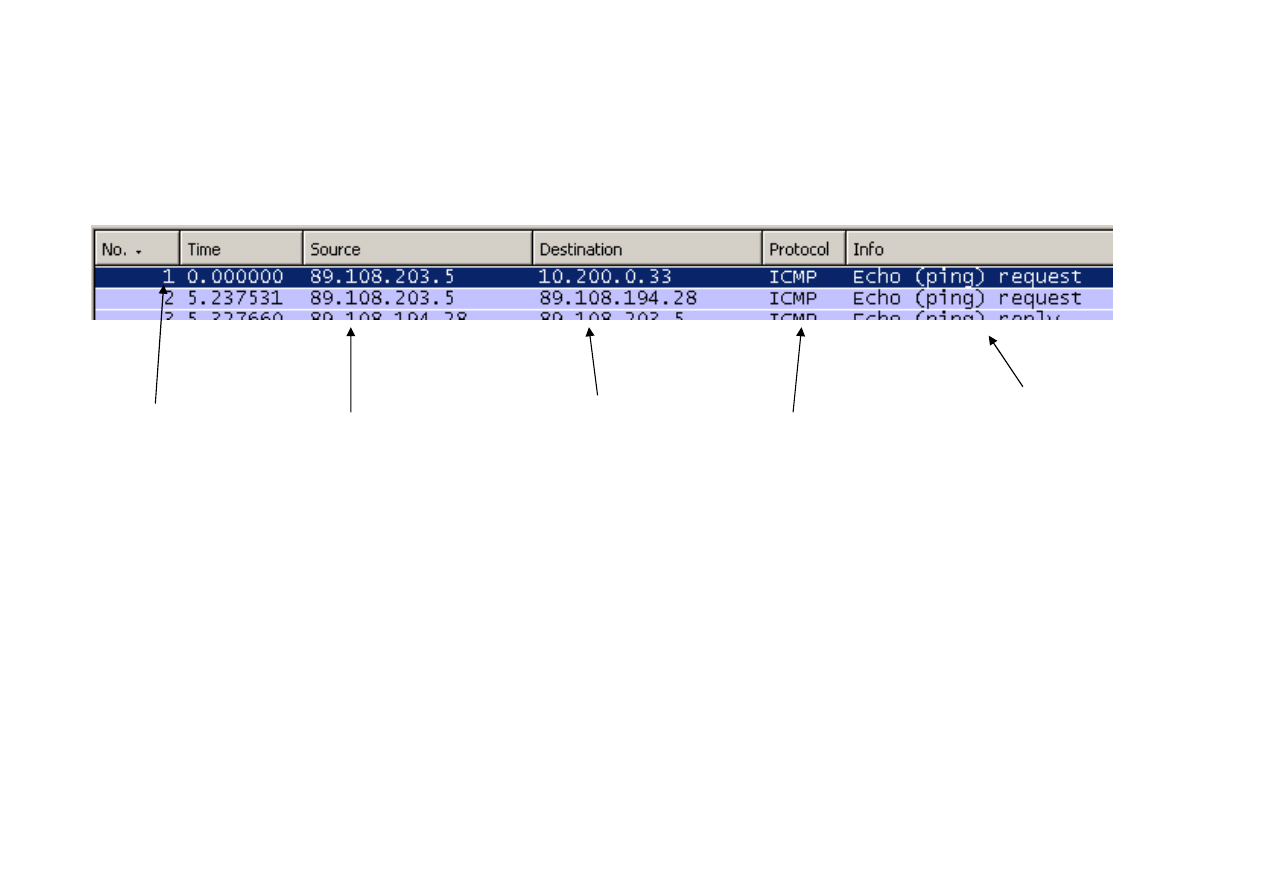

Podstawowe (pierwsze) okno analizatora

12. ICMP

Pakiet

numer 1

Adres IP

nadawcy

Adres IP

Typ

Rodzaj

informacji

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

54

numer 1

nadawcy

odbiorcy

Typ

protokołu

informacji

Zapytanie/

odpowiedź

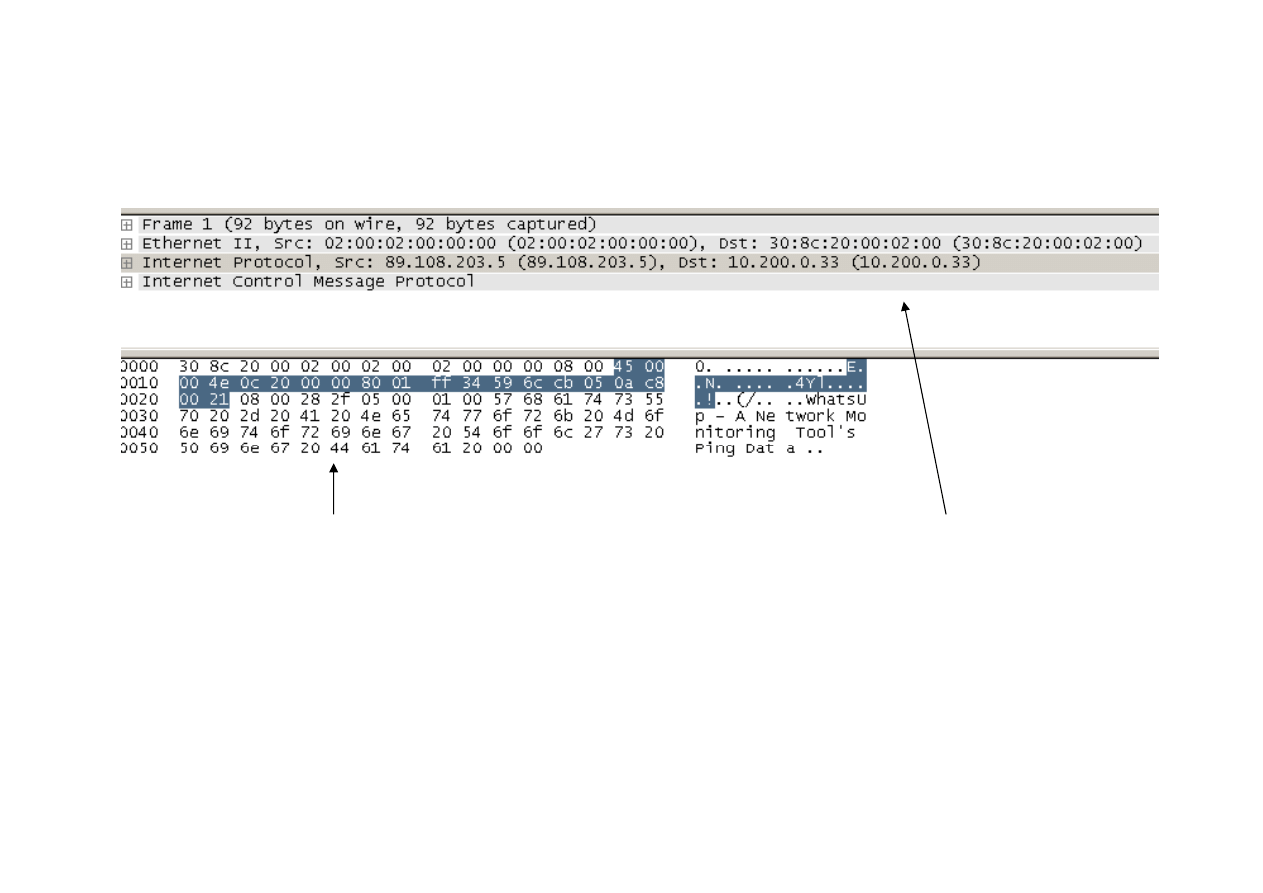

12. ICMP

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

55

Drugie okno analizatora

Zawarto

ść

ramki Ethernet-

protokoły

Trzecie okno analizatora

Kod zawarty w ramce Ethernet

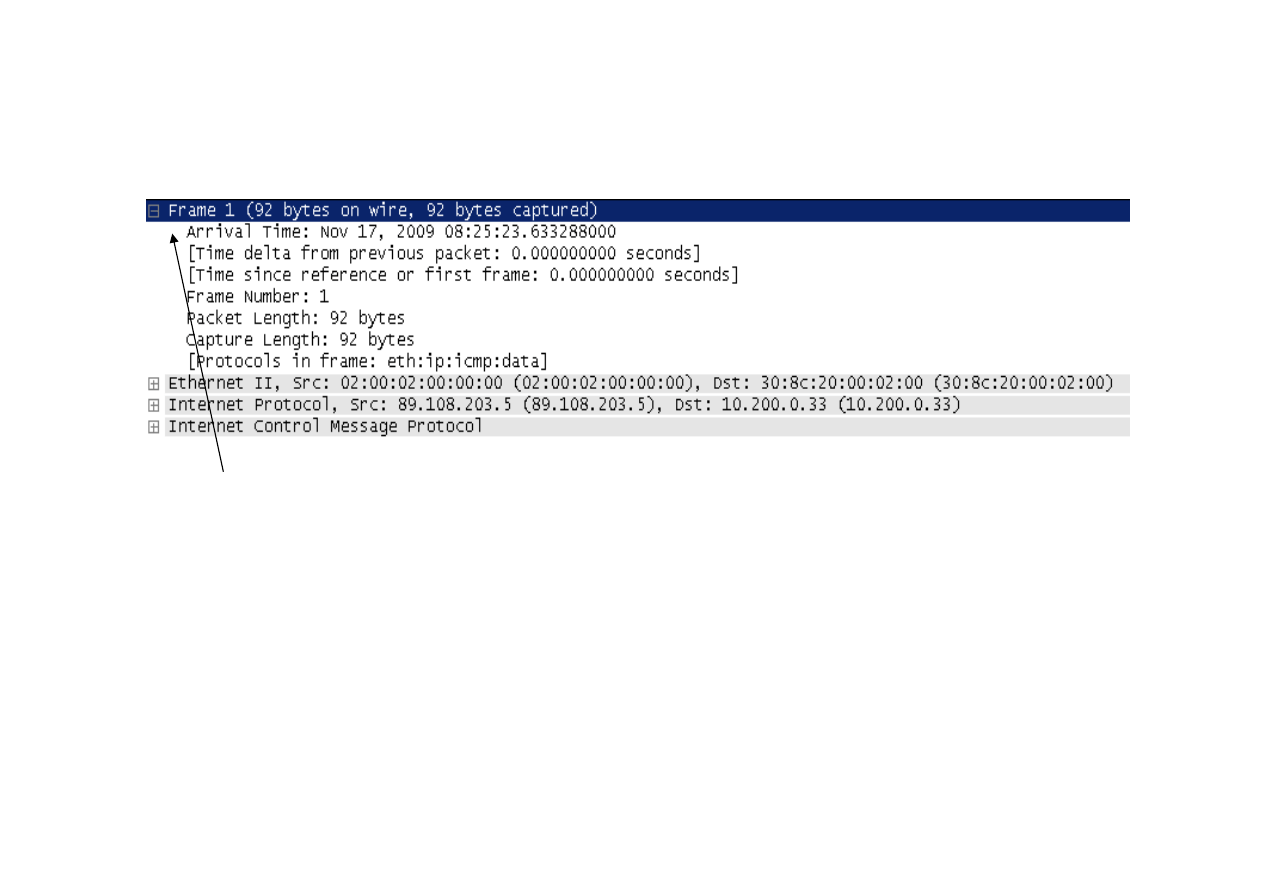

12. ICMP

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

56

Rozwiniecie Ramki 1 (Frame 1)

Data i godzina przechwycenia ramki

Czas od przechwycenia poprzedniej ramki

Czas od przechwycenia pierwszej ramki

Numer ramki

Długo

ść

pakietu (bajty)

Ilo

ść

przechwyconych bajtów

Typy protokołów umieszczonych w ramce (enkapsulacja)

12. ICMP

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

57

Zawarto

ść

ramki Ethernet II

Adres MAC docelowy

Adres MAC

ź

ródłowy

Rodzaj protokołu zawartego w ramce

12. ICMP

Zawarto

ść

datagramu IP

Wersja protokołu

Długo

ść

nagłówka

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

58

Długo

ść

nagłówka

Usługi

Długo

ść

datagramu

Identyfikator

Flagi

Przesuni

ę

cie fragmentu

Czas

ż

ycia TTL

Protokół

Suma kontrolna

Adres

ź

ródłowy

Adres docelowy

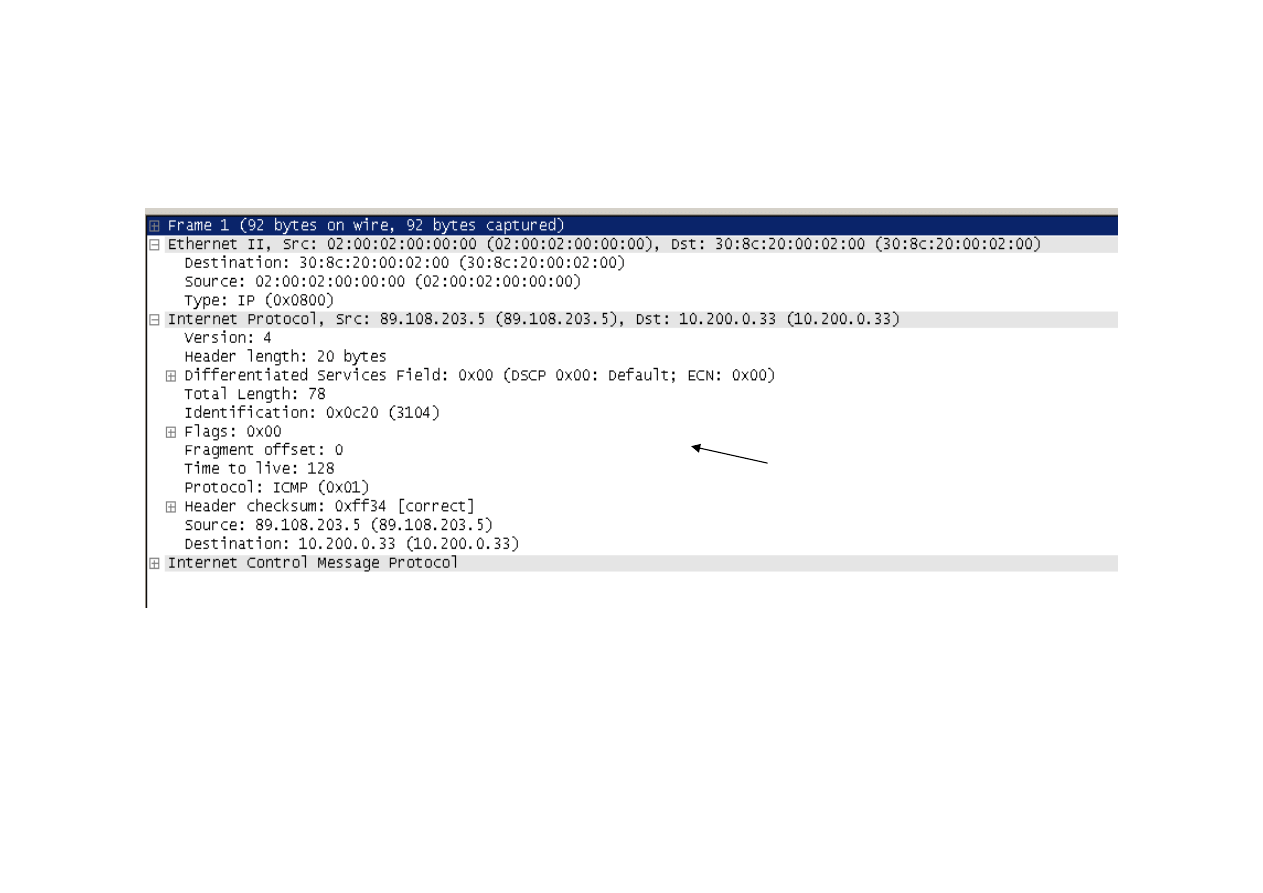

12. ICMP

Rozwini

ę

cia pól Flagi i Usługi

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

59

Rozwini

ę

cia pól Flagi i Usługi

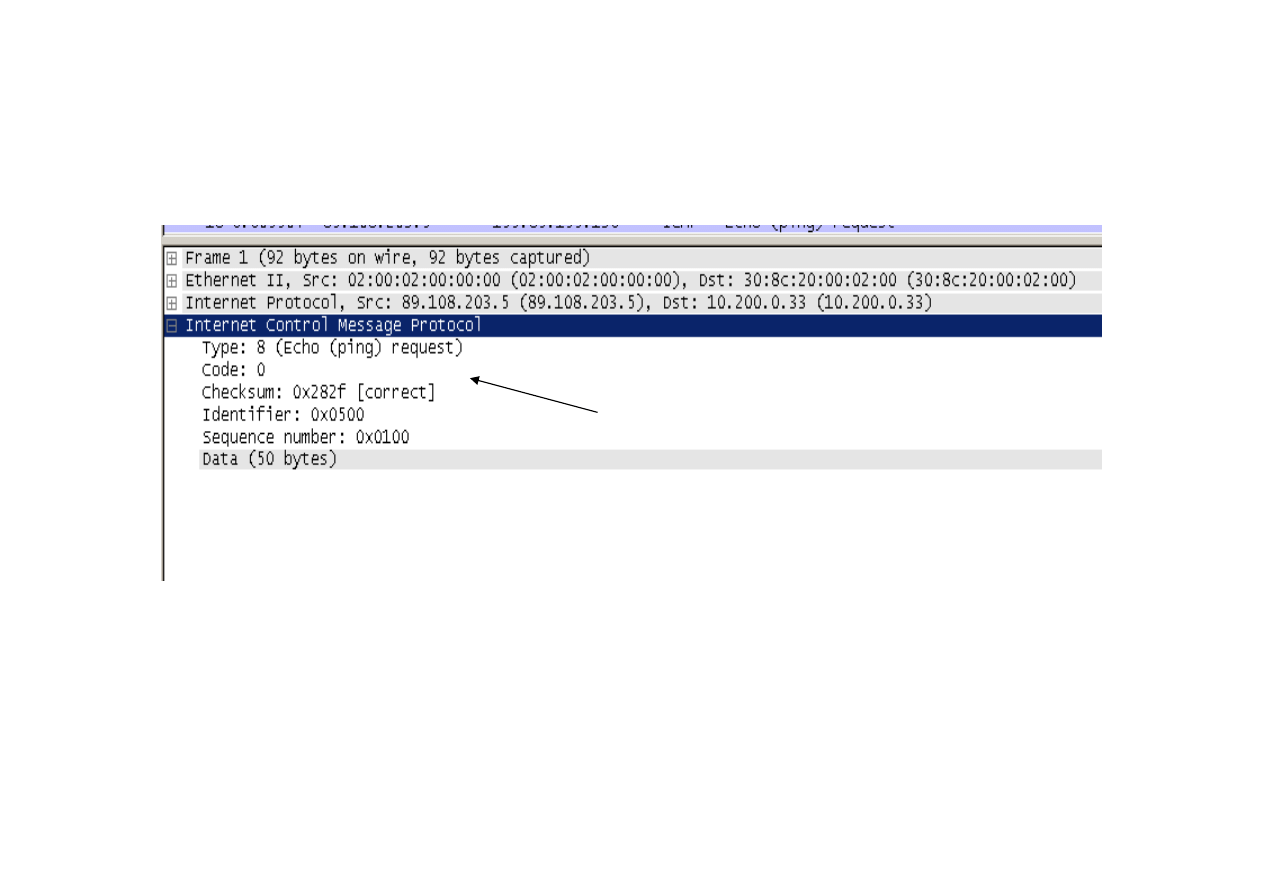

12. ICMP

Zawarto

ść

pakietu ICMP

Typ operacji

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

60

Typ operacji

Kod

Suma kontrolna

Identyfikator

Numer sekwencji

Ilo

ść

danych

12. ICMP

Ćwiczenie 12

Przyporządkować

poszczególne

fragmenty

kodu

przechwyconej

ramki

Ethernet do poszczególnych pól nagłówków protokołów zawartych w

przechwyconej ramce

a/ kontrola ilości przechwyconych bajtów

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

61

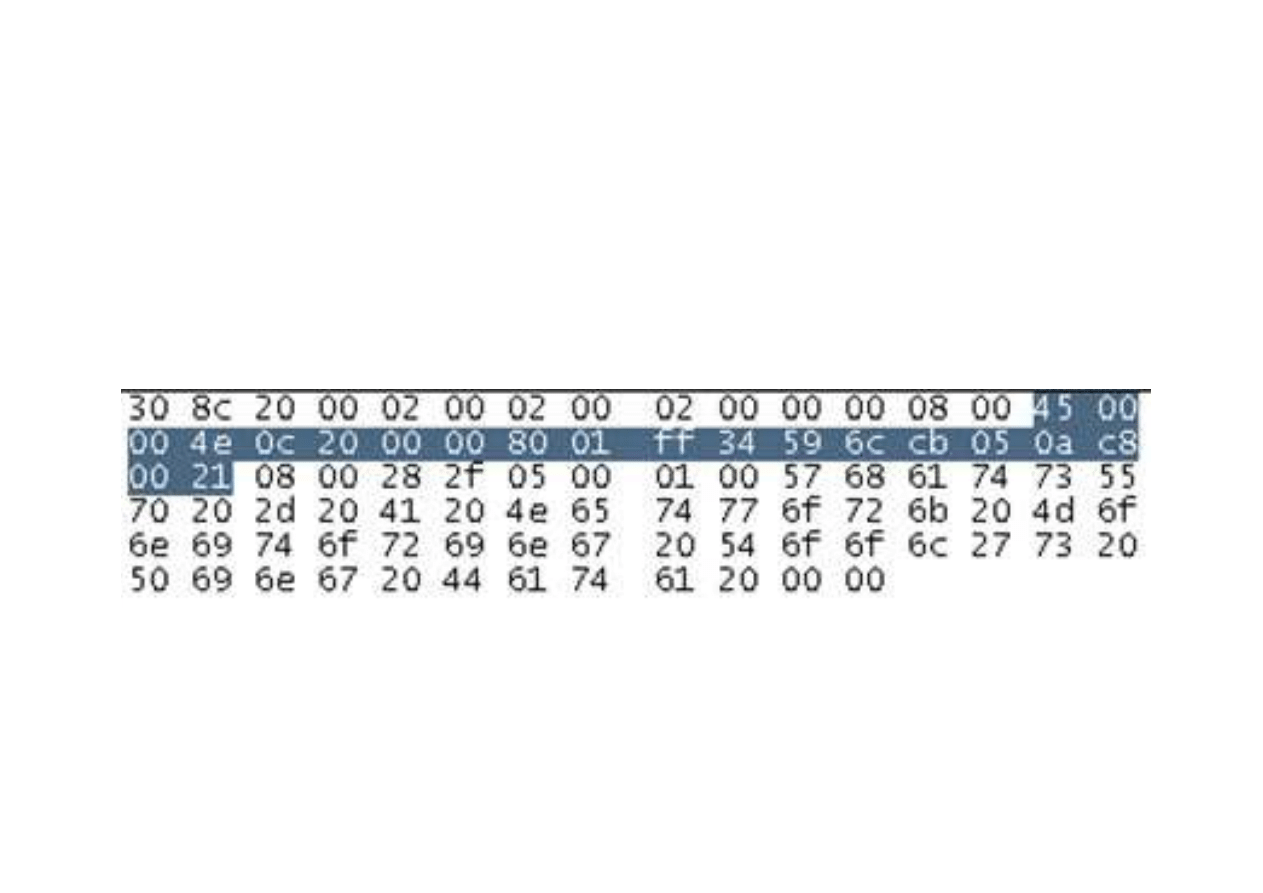

92 bajty

5 wierszy x 16 bajtów + 12 bajtów= 92 bajty

12. ICMP

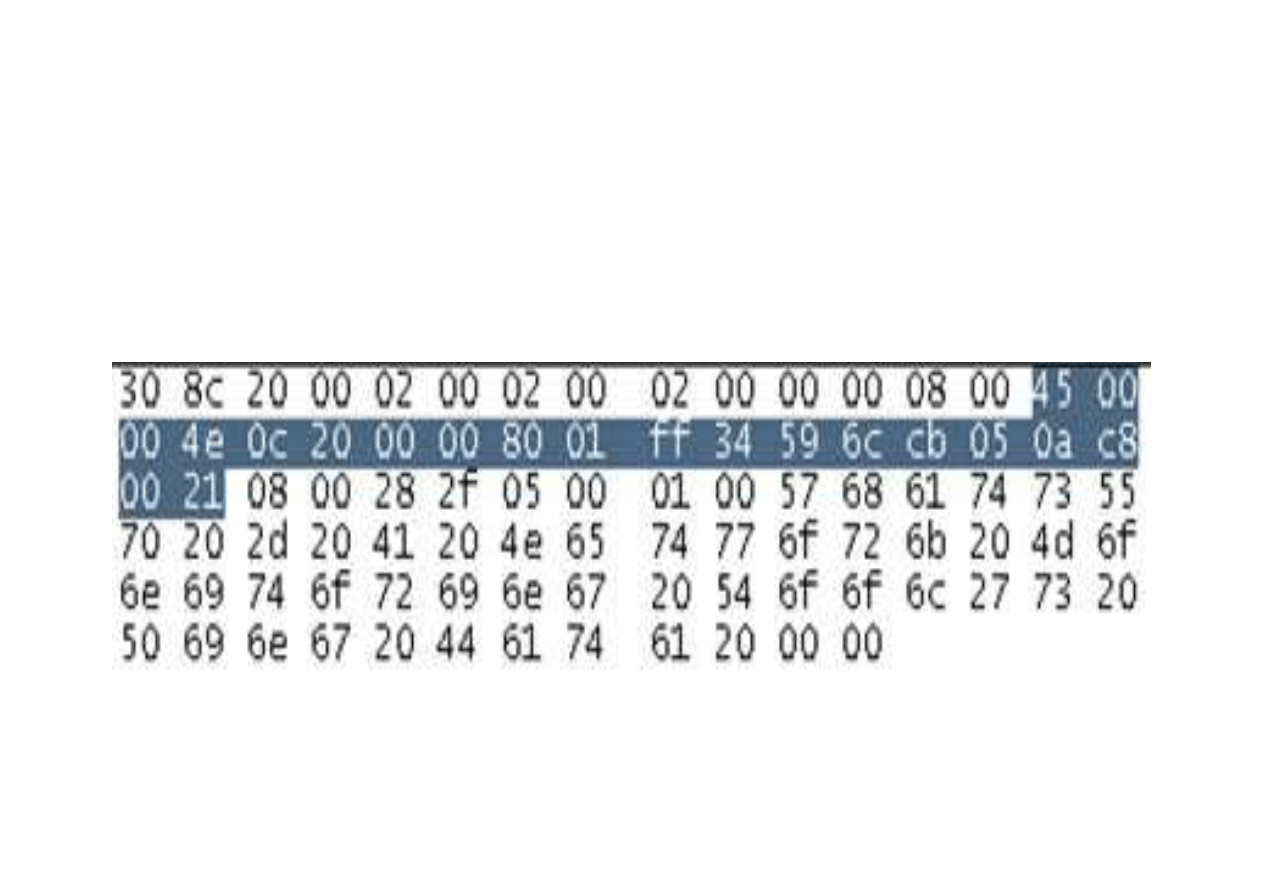

Ramka Ethernet ??

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

62

12. ICMP

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

63

Ethernet II

Adres docelowy MAC

Adres

Ź

ródłowy MAC

Rodzaj protokołu

30:8C:20:00:02:00

02:00:02:00:00:00

08:00> IP

12. ICMP

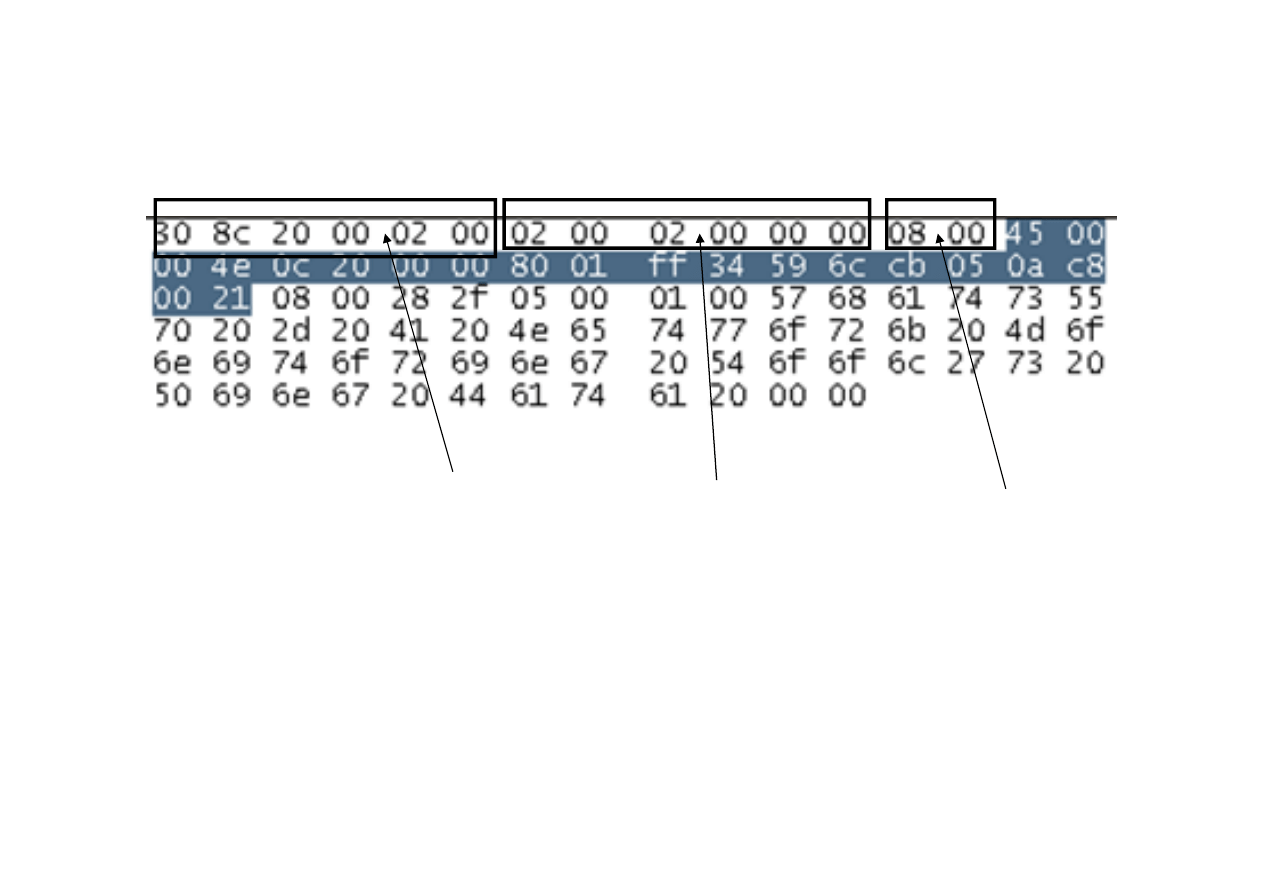

Datagram IP ??

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

64

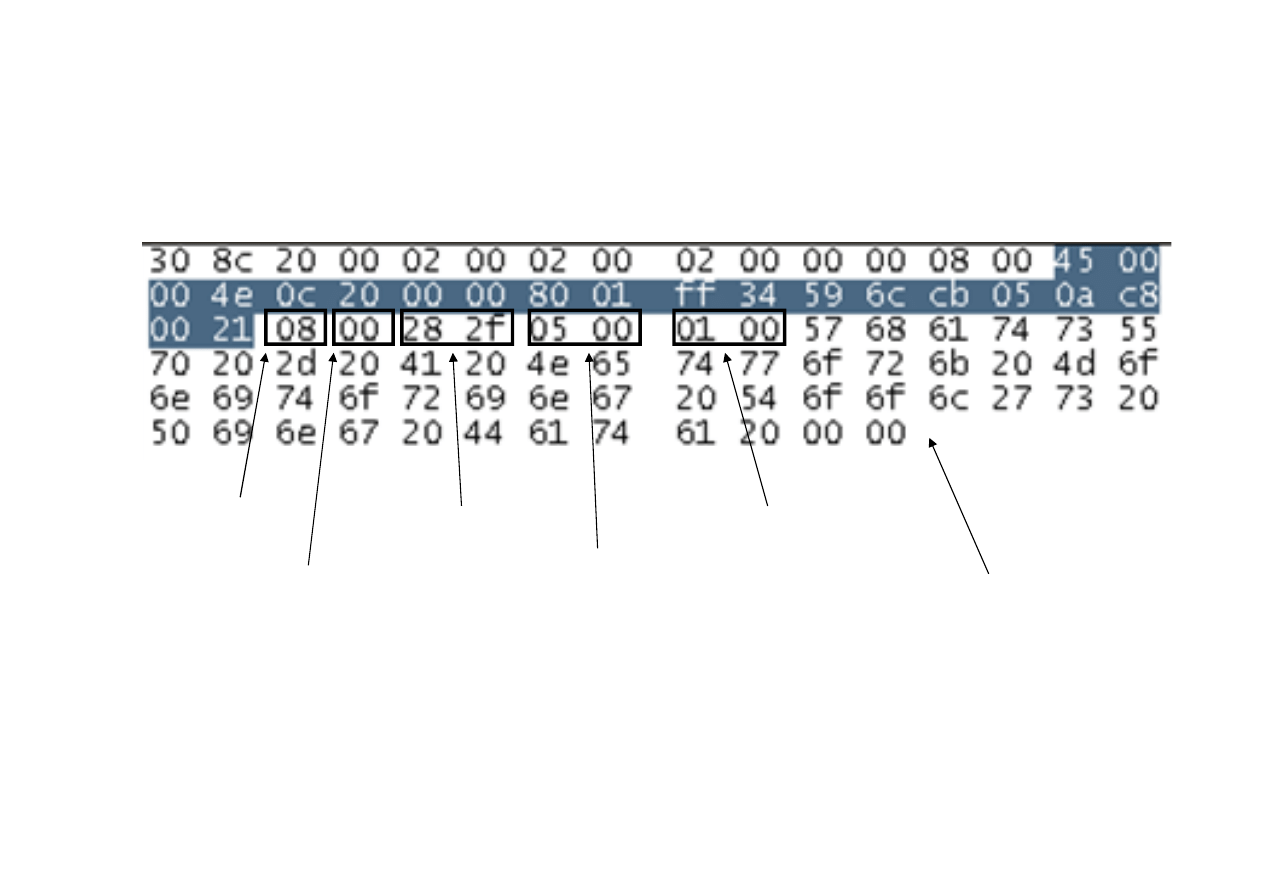

12. ICMP

Wersja protokołu

Długo

ść

nagłówka

Usługi

Usługi

Długo

ść

datagramu

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

65

Datagram IP

Identyfikator Flagi

Przesuni

ę

cie

fragmentu

Czas

ż

ycia

TTL

Protokół

Suma kontrolna

Adres

ź

ródłowy

Adres docelowy

12. ICMP

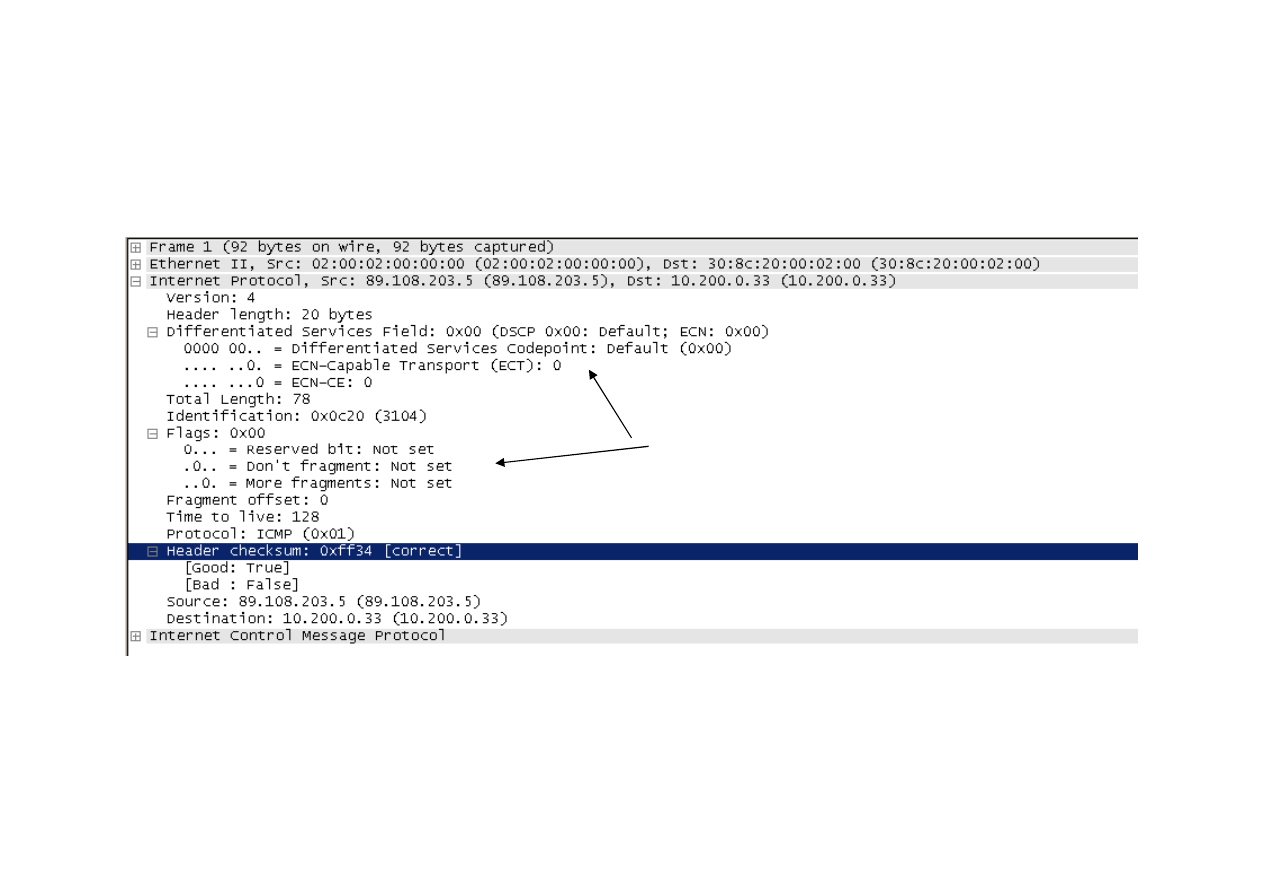

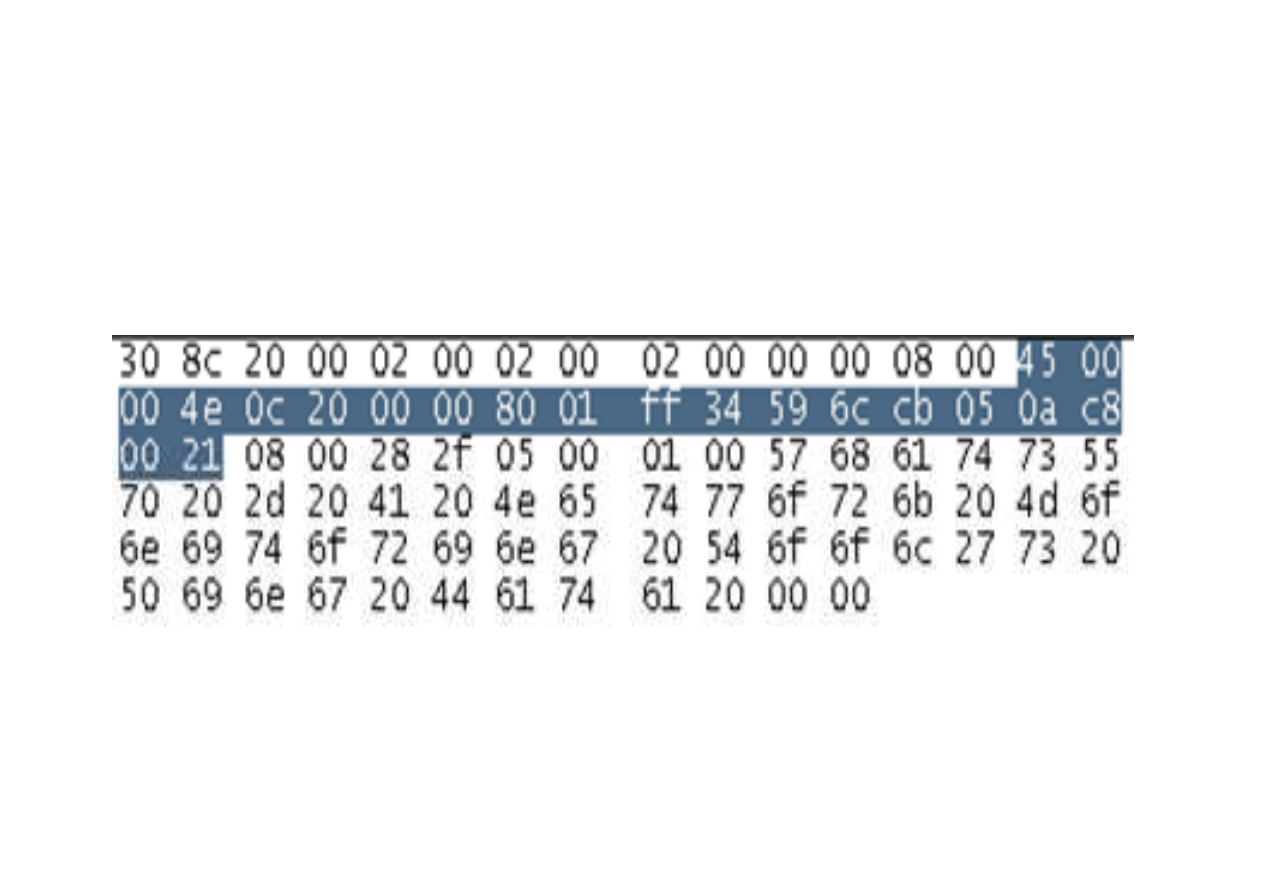

Datagram IP- OBLICZENIA

1. Wersja protokołu 4x16°=4 > protokół IPv4

2. Długość nagłówka 5x16°=5 > długość 5 x 4 bajty= 20 bajtów (40 liczb w

zapisie szesnastkowym)

3. Usługi 00, 00

4. Długość datagramu 4e=4x16Z+ex16°= 4x16+14x1=64+14=78 bajtów

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

66

4. Długość datagramu 4e=4x16Z+ex16°= 4x16+14x1=64+14=78 bajtów

(156 liczb w zapisie szesnastkowym)

Spr. 92(ilość przechwyconych bajtów)-14(nagłówek ramki Ethernet)=78

5. Identyfikator 0c20 0x16V+cx16Y+2x16Z+ox16°=12x256+2x16=3104

6. Flagi 00

7. Przesunięcie fragmentu 00

8. Czas życia TTL 80 8x16Z+0x16°=8x16=128 maksymalna liczba routerów

9. Następny protokół po IP 01 > protokół ICMP

12. ICMP

10. Suma kontrolna ff34

11.Adres źródłowy 596ccb05 > 59.6c.cb.05

5x16Z+9x16°. 6x16Z+12x16°. 12x16Z+11x16°. 0x16Z+5x16°

5x16+9.6x16+12.12x16+11.5

89.108.203.5

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

67

12.Adres docelowy 0ac80021 > 0a.c8.00.21

0x16Z+10x16°. 12x16Z+8x16°. 0x16Z+0x16°. 2x16Z+1x16°

10.12x16+8.0.2x16+1

10.200.0.33

12. ICMP

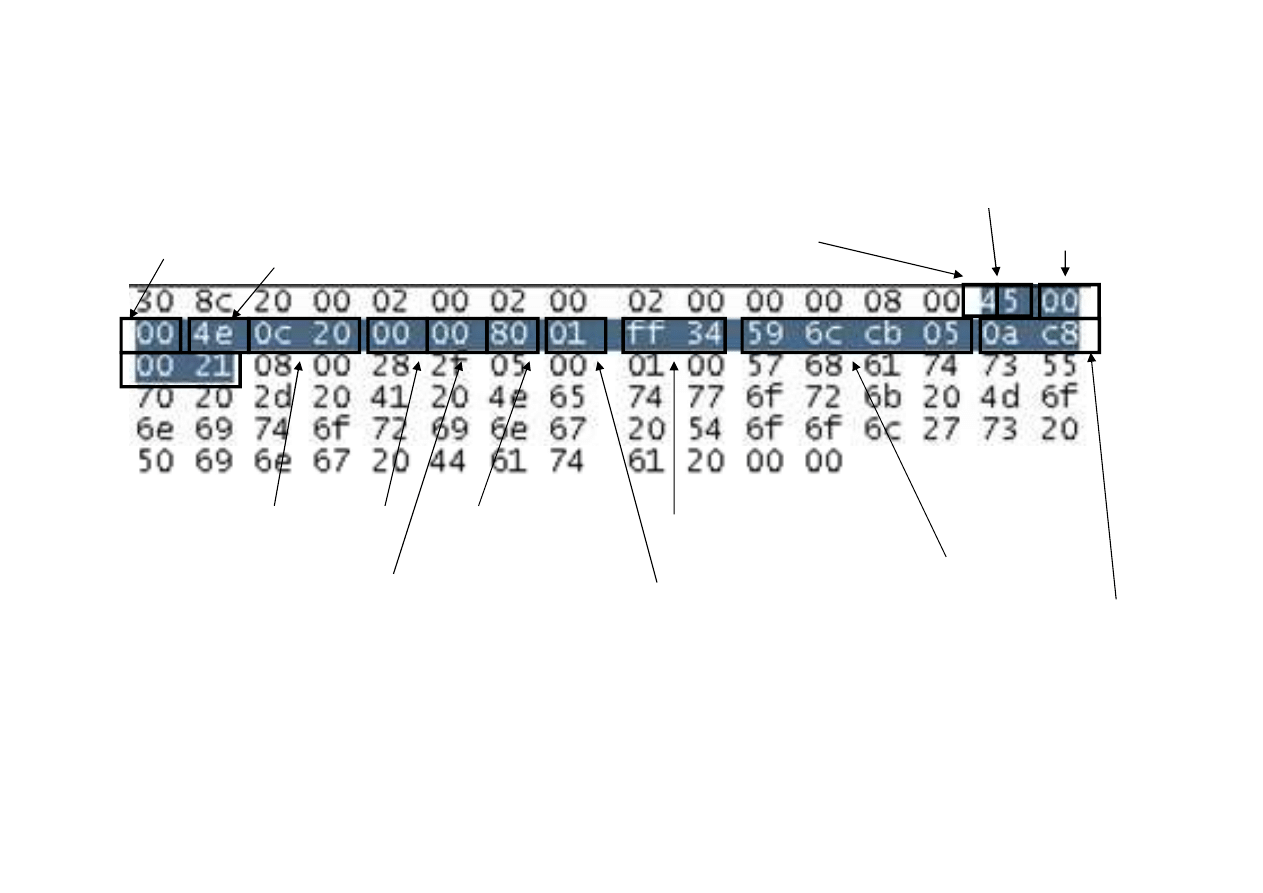

Protokół ICMP ??

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

68

12. ICMP

{

}

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

69

Zawartość pakietu ICMP

Typ operacji

Kod

Suma kontrolna

Identyfikator

Numer sekwencji

Dane 50 bajtów

12. ICMP

ICMP Smurf to najpopularniejsza forma ataku DDoS (

Distributed Denial of

Service )

, cechująca się dużą skutecznością. Najczęściej wykorzystywanym

typem DDoS jest ICMP Smurf. Schemat jego działania jest dość prosty.

Atakujący ze zmienionym adresem źródłowym (patrz ramka "Spoofing")

wysyła do określonych komputerów (najczęściej wchodzących w skład

jego ddosnetu) pakiet ICMP Echo request (szerzej znany pod nazwą ping),

a komputery odpowiadają pakietem ICMP echo reply wysłanym pod adres

IP, który tego zażądał.

IP, który tego zażądał.

Do wzmocnienia ataku wykorzystuje się sieci LAN z włączoną opcją directed

broadcast - odpowiedź na ICMP Echo Request wysyłana jest z każdego

komputera wchodzącego w ich skład (np. na jedno żądanie przychodzi 50

odpowiedzi).

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

70

13. PING

PING– nazwa programu używanego w sieciach komputerowych TCP/IP

służącego do diagnozowania połączeń sieciowych. Pozwala na sprawdzenie

czy istnieje połączenie pomiędzy komputerami testującym i testowanym.

Umożliwia on także określenie jakości połączenia między nimi poprzez

mierzenie liczby zgubionych pakietów oraz czasu potrzebnego na ich

transmisję.

Ping korzysta z protokołu ICMP, wysyła pakiety ICMP Echo Request i odbiera

ICMP Echo Reply.

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

71

Większość publicznie dostępnych serwerów obsługuje te pakiety. W takiej

sytuacji aplikacja ping pozwala na sprawdzenie poprawnego działania sieci

komputerowej, jednakże większość użytkowników programu ping jest

błędnie przekonana, że jeśli zdalny host nie odpowiada na wysłane pingi,

to jest tak tylko gdy nie jest włączony lub jest problem z siecią pomiędzy

obiema maszynami.

13. PING

Ping of Death

Ping of Death jest dość prostym atakiem.

Standardy opisujące stos TCP/IP określają maksymalna wielkość datagramu

IP

na

65536

bajtów.

Wiele

systemów,

szczególnie

starsze

wersje

systemów uniksowych i linuksowych, może ulec uszkodzeniu, zawiesić się

albo zrestartować, jeśli otrzyma datagram IP większy od możliwego

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

72

albo zrestartować, jeśli otrzyma datagram IP większy od możliwego

maksymalnego rozmiaru. Podczas tego ataku tworzony jest i wysyłany do

systemu ofiary pakiet ping przekraczający 65536 bajtów.

13. PING

Ochrona przed atakiem Ping of Death za pomocą filtrowania na zaporze

sieciowej.

Jeżeli w sieci istnieją starsze wersje systemów operacyjnych, podatnych na

atak Ping of Death, powinniśmy zadbać o ściągniecie odpowiednich

aktualizacji.

Jeżeli

z

jakichś

względów

system

taki

nie

może

być

uaktualniony

do

nowszej

wersji,

najlepsza

metoda

obrony

jest

zabezpieczenie dostępu do takiej stacji za pomocą reguły zapory sieciowej.

Reguła ta może być zastosowana na routerze, przez który można uzyskać

dostęp z zewnątrz do tej stacji.

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

73

dostęp z zewnątrz do tej stacji.

Powyższa reguła przepuszcza tylko pakiety ICMP Echo Request, których

rozmiary mieszczą się w zakresie od 60 bajtów do 65535 bajtów.

13. PING

Blokowanie wysyłania pakietów-odpowiedzi ICMP Echo Reply (stosuje się do

tego

celu

zapory

sieciowe

lub

filtry

w

routerach)

jest

jedną

z

powszechnych metod ochrony przed atakiem z sieci. Jest tak, gdyż analiza

pakietów ICMP Echo Reply nie tylko potwierdza istnienie hosta pod danym

adresem IP, ale często również pozwala na dokładne określenie systemu

operacyjnego, co ułatwia zaatakowanie komputera.

Również odpowiedź na ping nie oznacza, że serwis (np. witryna www) na tym

systemie pracuje, a nawet, że system operacyjny w dalszym ciągu działa.

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

74

systemie pracuje, a nawet, że system operacyjny w dalszym ciągu działa.

13. PING

Testowanie za pomoca polecenia PING

1.

Ping 127.0.0.1- testowanie oprogramowania na komputerze lokalnym

za pomocą adresu IP pętli zwrotnej,

2.

Ping „adres IP komputera lokalnego”- testowanie karty sieciowej

lokalnego komputera,

3.

Ping „adres bramy domyślnej”- test bramy domyślnej, możliwość

wysyłania pakietów poza sieć lokalną,

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

75

wysyłania pakietów poza sieć lokalną,

4.

Ping „adres komputera w sieci lokalnej”- test działania sieci lokalnej,

5.

Ping „adres komputera poza siecią lokalną”- test ścieżki dostępu do

komputera docelowego.

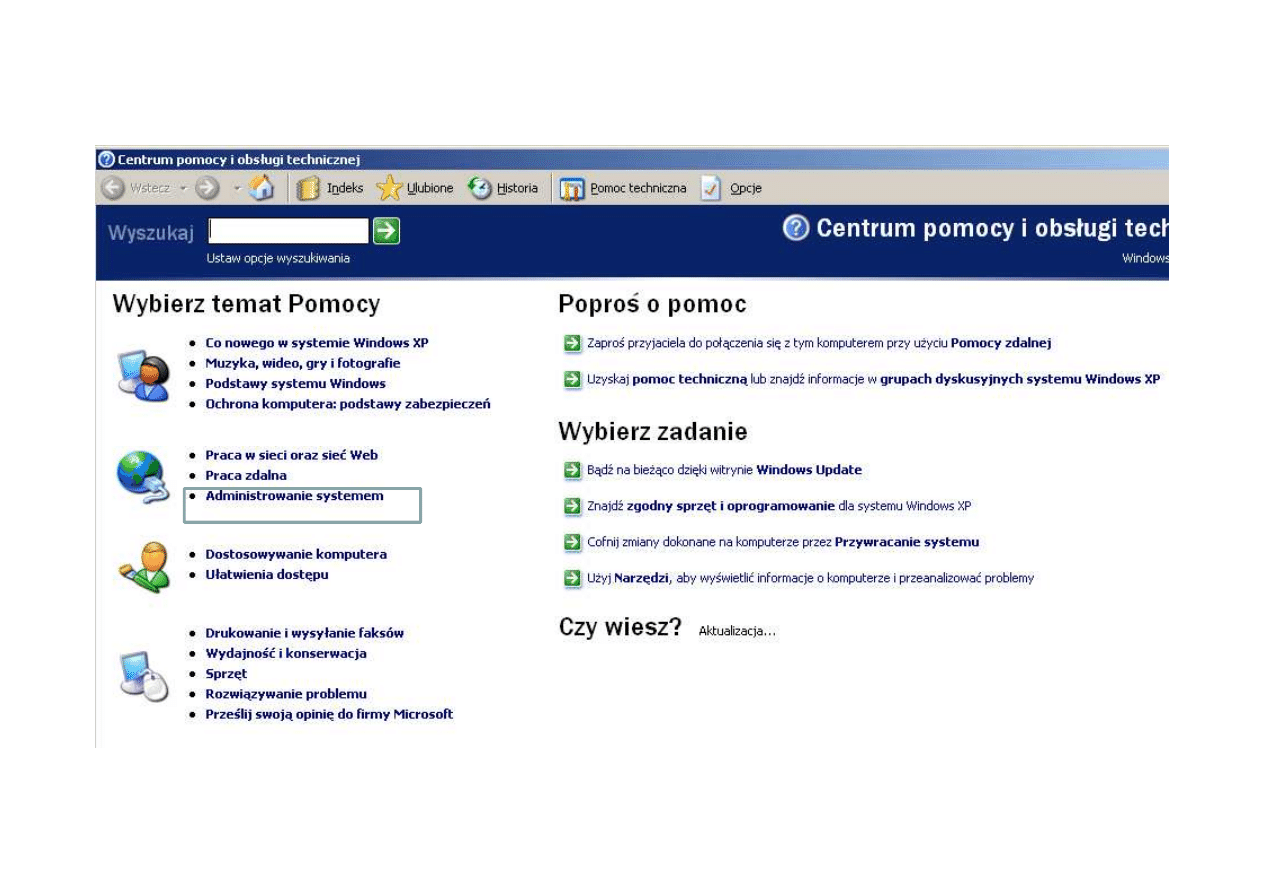

14. Wiersz poleceń WINDOWS

Omówienie powłoki poleceń

•

Powłoka

poleceń

jest

oddzielnym

programem

umożliwiającym

bezpośrednią

komunikację

między

użytkownikiem

a

systemem

operacyjnym. Interfejs użytkownika powłoki poleceń nie funkcjonuje w

trybie graficznym i zapewnia środowisko, w którym są uruchamiane

aplikacje i narzędzia działające w trybie tekstowym. Powłoka poleceń

wykonuje programy i wyświetla dane wyjściowe na ekranie przy użyciu

pojedynczych znaków, podobnie jak interpreter Command.com poleceń

podsystemu MS-DOS. Powłoka poleceń systemu Windows XP używa

interpretera poleceń Cmd.exe, który ładuje aplikacje i kieruje przepływem

informacji między nimi, aby przetłumaczyć dane wejściowe użytkownika

na formę zrozumiałą dla systemu operacyjnego.

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

76

informacji między nimi, aby przetłumaczyć dane wejściowe użytkownika

na formę zrozumiałą dla systemu operacyjnego.

•

Za pomocą powłoki poleceń można tworzyć i edytować pliki wsadowe

(nazywane również skryptami) w celu zautomatyzowania rutynowych

zadań.

Na

przykład

można

używać

skryptów

do

automatyzowania

zarządzania kontami użytkowników lub wykonywania kopii zapasowych w

godzinach nocnych. Można również wykorzystywać Host skryptów systemu

Windows

CScript.exe

do uruchamiania bardziej zaawansowanych skryptów

w powłoce poleceń. Przy użyciu plików wsadowych można bardziej

efektywnie wykonywać operacje niż za pomocą interfejsu użytkownika.

Pliki

wsadowe

akceptują

wszystkie

polecenia

dostępne

w

wierszu

polecenia.

14. Wiersz poleceń WINDOWS

Korzystanie ze składni poleceń

•

Elementy składni - polecenia i parametry - należy wpisywać w określonej

kolejności. Poniższy przykład polecenia xcopy przedstawia różnorodność

formatów tekstu składni:

•

xcopy lokalizacja_źródłowa [lokalizacja_docelowa] [/w] [/p] [/c] [/v]

[/q] [/f] [/l] [/g] [/d[:mm-dd-rrrr]] [/u] [/i] [/s [/e]] [/t] [/k] [/r]

[/h] [{/a|/m}] [/n] [/o] [/x] [/exclude:plik_1[+[plik_2]][+[plik_3]]

[{/y|/-y}] [/z]

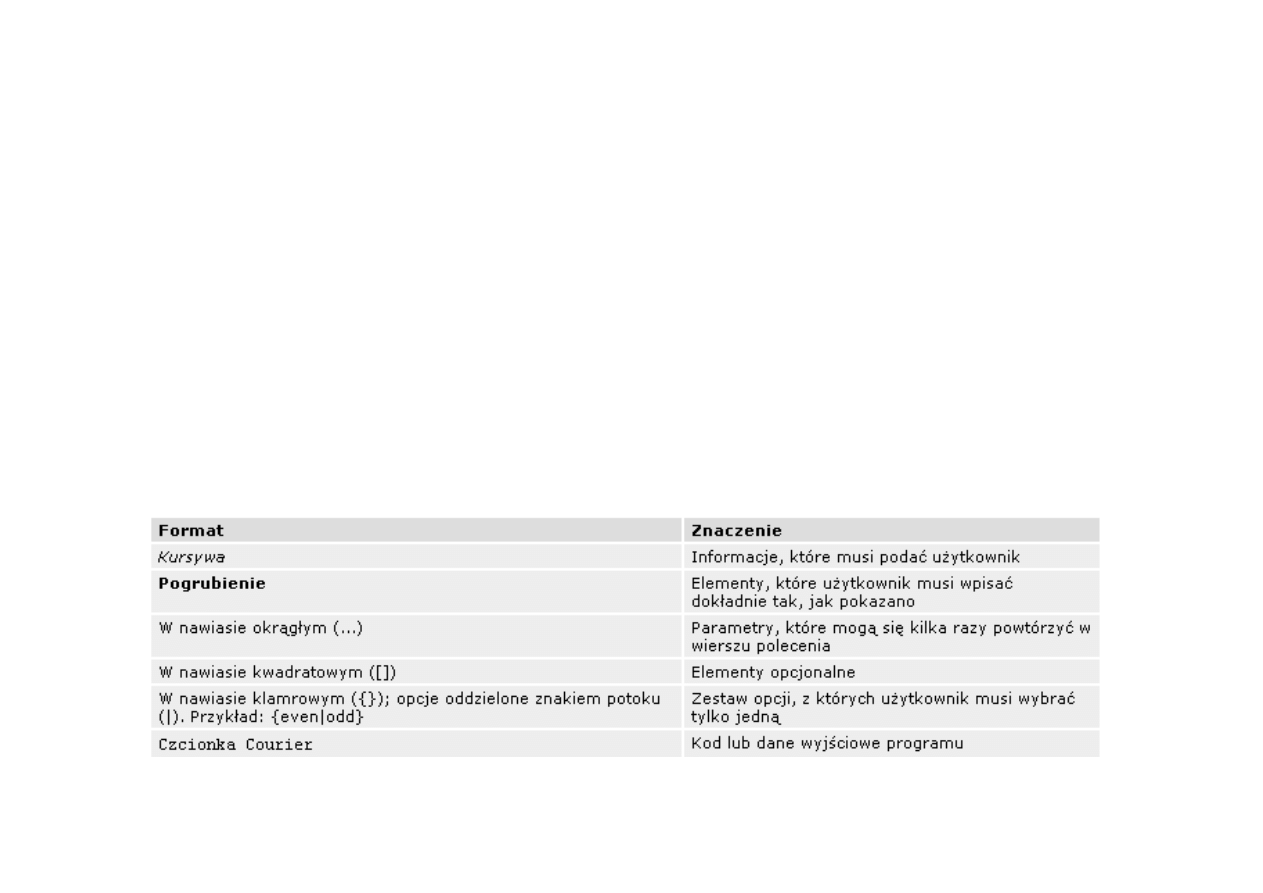

Następująca tabela objaśnia sposób interpretowania różnych formatów tekstu.

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

77

Legenda formatowania

14. Wiersz poleceń WINDOWS

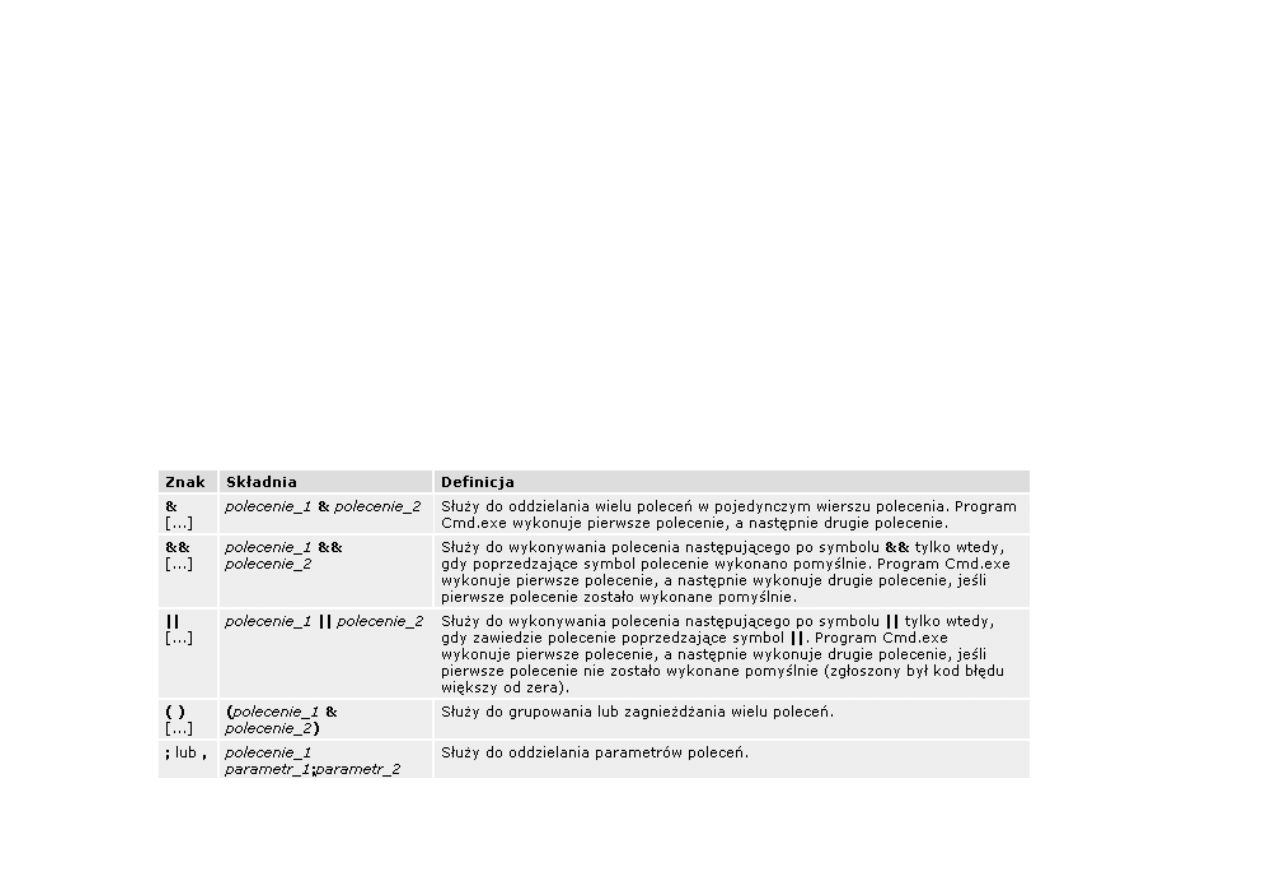

Korzystanie z wielu poleceń i symboli przetwarzania warunkowego

•

Korzystając z symboli przetwarzania warunkowego, można wykonywać

wiele

poleceń

z

pojedynczego

wiersza

polecenia

lub

skryptu.

Po

uruchomieniu

wielu

poleceń

przy

użyciu

symboli

przetwarzania

warunkowego,

polecenia

po

prawej

stronie

symbolu

przetwarzania

warunkowego działają zgodnie z wynikami polecenia znajdującego się po

lewej stronie symbolu przetwarzania warunkowego. Na przykład może być

konieczne wykonanie polecenia tylko wtedy, gdy poprzednie polecenie

zawiedzie lub zostanie wykonane pomyślnie.

Za pomocą znaków specjalnych wymienionych w poniższej tabeli można

przekazywać wiele poleceń.

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

78

przekazywać wiele poleceń.

14. Wiersz poleceń WINDOWS

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

79

Wiersz polece

ń

14. Wiersz poleceń WINDOWS

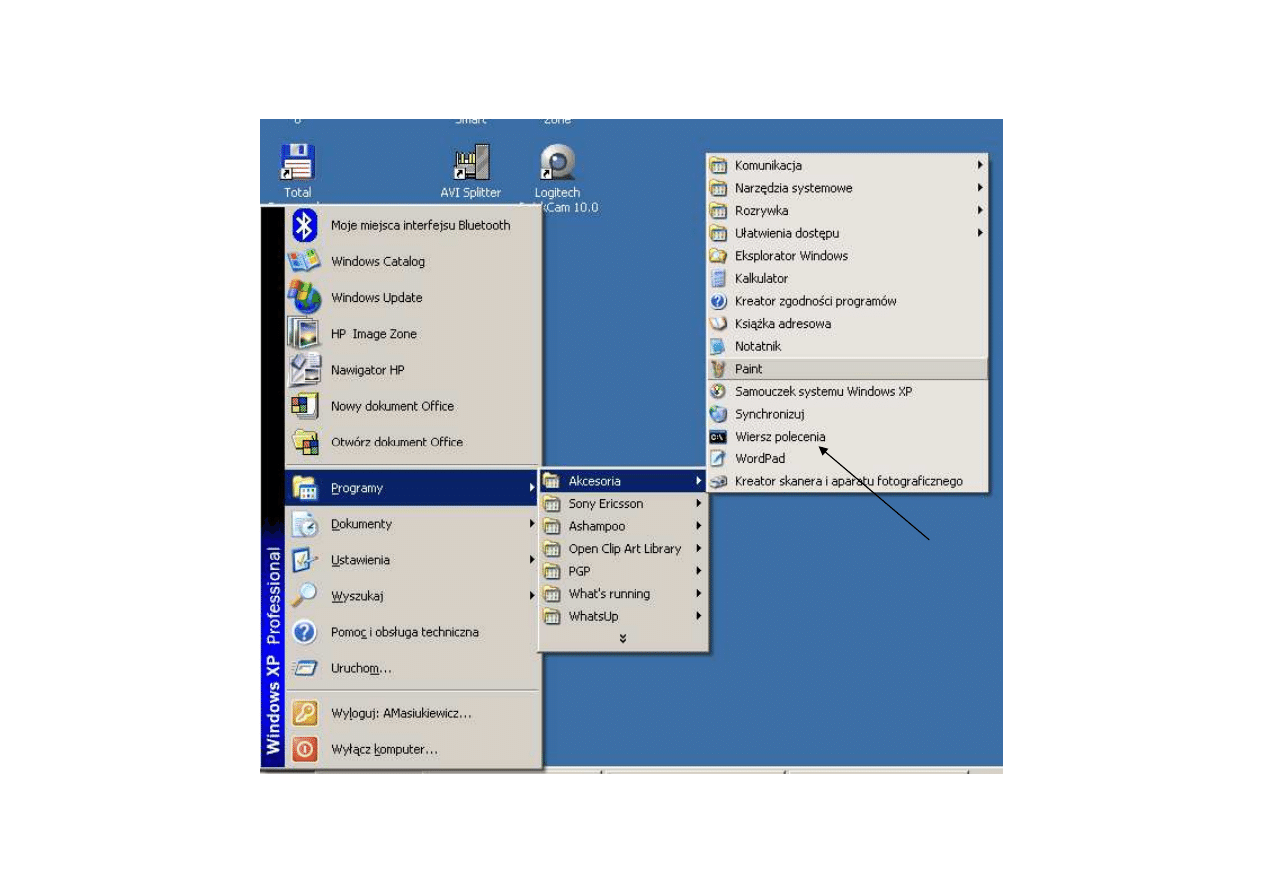

Otwieranie

wiersza

polecenia:

kliknij

przycisk

Start,

wskaż

polecenie

Programy, wskaż polecenie Akcesoria, a następnie kliknij polecenie

Wiersz polecenia.

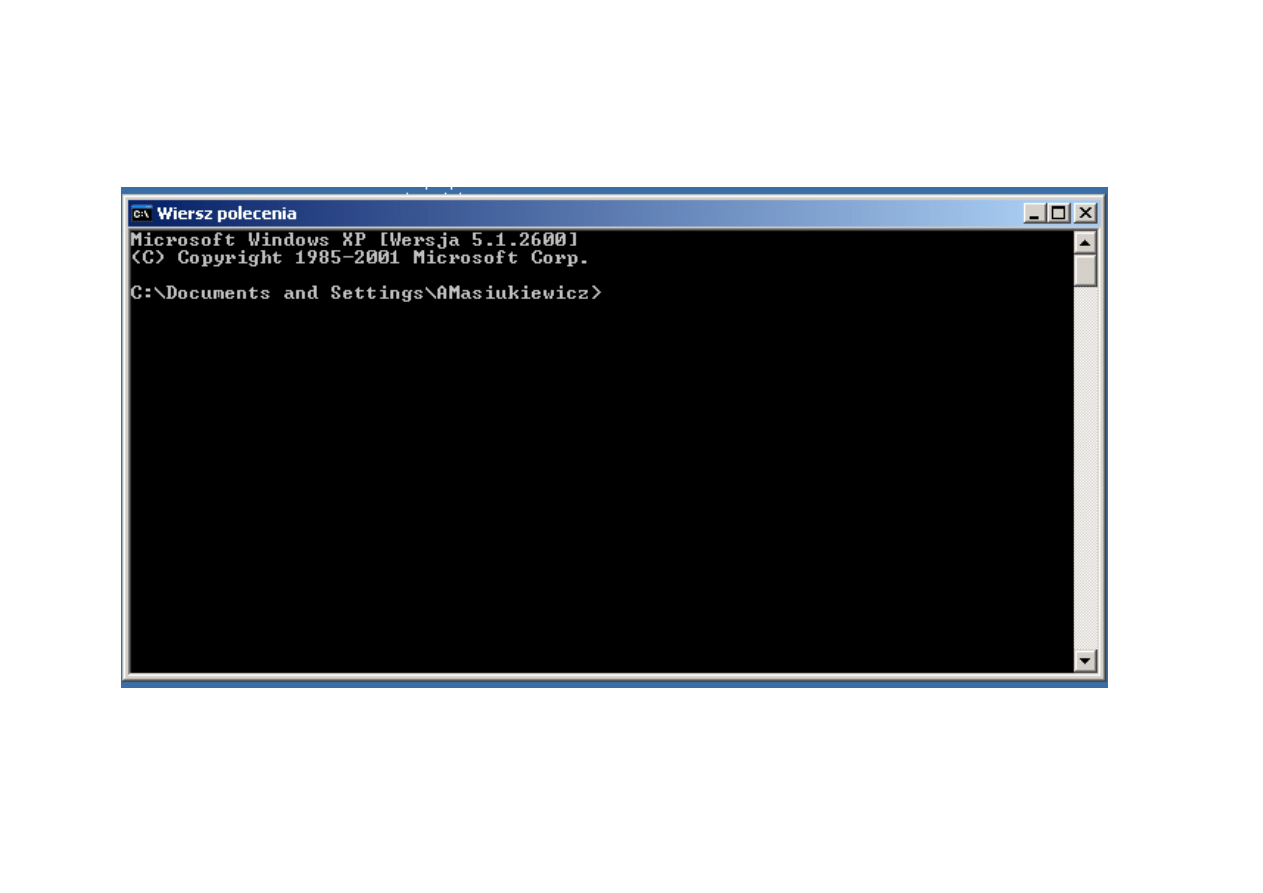

Konfiguracja wiersza polecenia:

Otwórz okno wiersza poleceń.

Kliknij w lewym górnym rogu okna wiersza polecenia, a następnie kliknij

polecenie Właściwości. Kliknij kartę Opcje.

W obszarze Historia poleceń wpisz lub zaznacz wartość 999 w polu

Rozmiar buforu, a następnie wpisz lub zaznacz wartość 5 w polu

Liczba buforów.

W obszarze Opcje edytowania zaznacz pola wyboru Tryb szybkiej

edycji i Tryb wstawiania. Kliknij kartę Układ.

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

80

edycji i Tryb wstawiania. Kliknij kartę Układ.

W obszarze Rozmiar buforu ekranu wpisz lub zaznacz wartość 2500

w polu Wysokość.

Wykonaj dowolne z następujących opcjonalnych zadań:

–

W obszarze Rozmiar buforu ekranu zwiększ wartość w polu

Szerokość.

–

W obszarze Rozmiar okna zwiększ wartość w polu Wysokość.

–

W obszarze Rozmiar okna zwiększ wartość w polu Szerokość.

–

Wyczyść pole wyboru Wybór pozycji okna przez system, a

następnie w obszarze Pozycja okna zmień wartości w polach Od

lewej i Od góry.

14. Wiersz poleceń WINDOWS

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

81

14. Wiersz poleceń WINDOWS

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

82

14. Wiersz poleceń WINDOWS

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

83

14. Wiersz poleceń WINDOWS

Narzędzia i usługi protokołu

TCP/IP

•

Arp

•

Nslookup

•

Finger

•

Ping

•

Ftp

•

Ipconfig

•

Route

•

Lpq

•

Rsh

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

84

•

Ftp

•

Rcp

•

Hostname

•

Rexec

•

Netsh

•

Lpr

•

Tftp

•

Nbtstat

•

Tracert

•

Netstat

15. PING wiersz poleceń

Polecenie ping

•

Weryfikuje łączność na poziomie protokołu IP z innym komputerem

obsługującym

protokół

TCP/IP,

wysyłając

komunikaty

żądania

echa

protokołu

ICMP

(Internet

Control

Message

Protocol).

Potwierdzenia

odpowiednich komunikatów odpowiedzi echa są wyświetlane razem z

czasami opóźnienia. Polecenie ping to podstawowe polecenie protokołu

TCP/IP używane do rozwiązywania problemów z łącznością, dostępnością i

rozpoznawaniem nazw.

Składnia

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

85

Składnia

•

ping [-t] [-a] [-n liczba] [-l rozmiar] [-f] [-i TTL] [-v TOS] [-r liczba] [-s

liczba] [{-j lista_hostów | -k lista_hostów}] [-w limit_czasu]

[nazwa_obiektu_docelowego]

15. PING wiersz poleceń

Parametry

•

-t

– Określa, że polecenie ping kontynuuje wysyłanie komunikatów żądania

echa do obiektu docelowego do momentu przerwania danej operacji.

Aby przerwać operację i wyświetlić statystykę, należy nacisnąć

klawisze CTRL-BREAK. Aby przerwać operację i zakończyć

wykonywanie polecenia ping, należy nacisnąć klawisze CTRL-C.

•

-a

– Określa, że wsteczne rozpoznawanie nazw jest wykonywane w

odniesieniu do docelowego adresu IP. Jeżeli operacja została

wykonana pomyślnie, polecenie ping wyświetla odpowiednią nazwę

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

86

wykonana pomyślnie, polecenie ping wyświetla odpowiednią nazwę

hosta.

•

-n liczba

– Określa liczbę wysyłanych komunikatów żądania echa. Wartość

domyślna to 4.

15. PING wiersz poleceń

•

-l rozmiar

– Określa

w

bajtach

długość

pola

danych

(Data)

w

wysyłanych

komunikatach

żądania

echa.

Wartość

domyślna

wynosi

32.

Maksymalna wartość parametru rozmiar to 65 527.

•

-f

– Określa,

że

komunikaty

żądania

echa

są

wysyłane

z

flagą

zapobiegającą fragmentacji (Don't Fragment) w nagłówku protokołu IP

ustawioną na wartość 1. Komunikat żądania echa nie może być

fragmentowany przez routery na ścieżce do lokalizacji docelowej. Ten

parametr

jest

użyteczny

podczas

rozwiązywania

problemów

z

maksymalną jednostką transmisji ścieżki (PMTU, Path Maximum

Transmission Unit).

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

87

Transmission Unit).

•

-i TTL

– Określa wartość pola czasu wygaśnięcia (TTL, Time to Live) w

nagłówku protokołu IP dla wysyłanych komunikatów żądania echa.

Domyślnie

przyjmowana

jest

wartość

domyślna

TTL

hosta.

W

przypadku hostów systemu Windows XP jest to zazwyczaj wartość

równa 128. Maksymalna wartość parametru TTL wynosi 255.

•

-v TOS

– Określa wartość pola typu usługi (TOS, Type of Service) w nagłówku

protokołu IP dla wysyłanych komunikatów żądania echa. Wartość

domyślna jest równa 0. Parametr TOS jest określany jako wartość

dziesiętna z zakresu od 0 do 255.

15. PING wiersz poleceń

•

-r liczba

– Określa, że opcja rejestracji trasy (Record Route) w nagłówku

protokołu IP jest używana do rejestrowania ścieżki pobranej przy

użyciu

komunikatu

żądania

echa

i

odpowiedniego

komunikatu

odpowiedzi echa. Każdy przeskok w ścieżce korzysta z wpisu opcji

Record Route. Jeśli to możliwe, należy określić parametr liczba nie

mniejszy

niż

liczba

przeskoków

między

lokalizacją

źródłową

i

docelową. Wartość parametru liczba musi należeć do zakresu od 1 do

9.

•

-s liczba

– Określa,

że

opcja

internetowych

sygnatur

czasowych

(Internet

Timestamp) w nagłówku protokołu IP jest używana do rejestrowania

czasu

odebrania

komunikatu

żądania

echa

i

odpowiedniego

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

88

Timestamp) w nagłówku protokołu IP jest używana do rejestrowania

czasu

odebrania

komunikatu

żądania

echa

i

odpowiedniego

komunikatu

odpowiedzi

echa

dla

każdego

przeskoku.

Wartość

parametru liczba musi należeć do zakresu od 1 do 4.

•

-j lista_hostów

– Określa, że komunikaty żądania echa używają opcji swobodnej trasy

źródłowej (Loose Source Route) w nagłówku protokołu IP z zestawem

pośrednich

lokalizacji

docelowych

wskazanych

przez

parametr

lista_hostów.

W

przypadku

swobodnego

routingu

źródła

kolejne

docelowe lokalizacje pośrednie mogą być oddzielone pojedynczym

routerem lub kilkoma routerami. Maksymalna liczba adresów lub nazw

na liście hostów jest równa 9. Lista hostów to seria adresów IP (w

zapisie kropkowo-cyfrowym) oddzielonych spacjami.

15. PING wiersz poleceń

•

-k lista_hostów

– Określa, że komunikaty żądania echa używają opcji ścisłej trasy

źródłowej (Strict Route Option) w nagłówku protokołu IP z zestawem

pośrednich

lokalizacji

docelowych

wskazanych

przez

parametr

lista_hostów.

W

przypadku

ścisłego

routingu

źródła

następna

pośrednia lokalizacja docelowa musi być bezpośrednio dostępna (musi

być sąsiadem interfejsu routera). Maksymalna liczba adresów lub nazw

na liście hostów wynosi 9. Lista hostów to seria adresów IP (w zapisie

kropkowo-cyfrowym) oddzielonych spacjami.

•

-w limit_czasu

– Określa w milisekundach czas oczekiwania na odebranie komunikatu

odpowiedzi echa zgodnego z danym komunikatem żądania echa. Jeżeli

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

89

odpowiedzi echa zgodnego z danym komunikatem żądania echa. Jeżeli

komunikat odpowiedzi echa nie zostanie odebrany zgodnie z limitem

czasu, wyświetlany jest komunikat o błędzie „Upłynął limit czasu

żądania”. Domyślny limit czasu wynosi 4000 (4 sekundy).

•

nazwa_obiektu_docelowego

– Określa miejsce docelowe identyfikowane przez adres IP lub nazwę

hosta.

•

/?

– Wyświetla Pomoc w wierszu polecenia.

15. PING wiersz poleceń

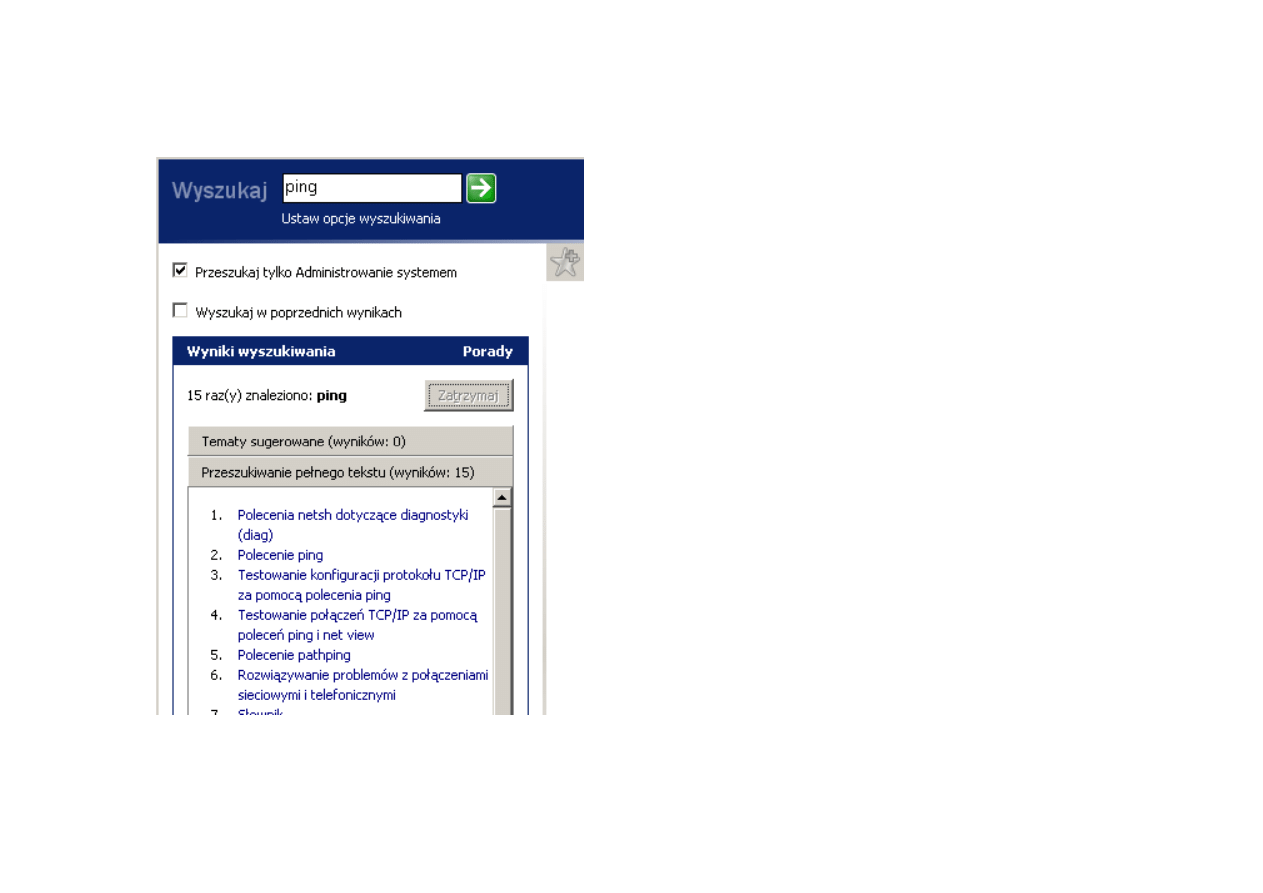

Ćwiczenie 14

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

90

15. PING wiersz poleceń

Ćwiczenie 15

Polecenie ping dotyczące lokalizacji docelowej 10.0.99.221 i rozpoznania

nazwy hosta z adresu 10.0.99.221,

należy wpisać:

•

ping -a 10.0.99.221

Polecenie ping dotyczące lokalizacji docelowej 10.0.99.221, używające 10

komunikatów żądania echa zawierających pole danych o wielkości 1000

bajtów,

należy wpisać:

•

ping -n 10 -l 1000 10.0.99.221

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

91

•

ping -n 10 -l 1000 10.0.99.221

Polecenie ping dotyczące lokalizacji docelowej 10.0.99.221 i zarejestrowania

trasy dla 4 przeskoków,

należy wpisać:

•

ping -r 4 10.0.99.221

15. PING wiersz poleceń

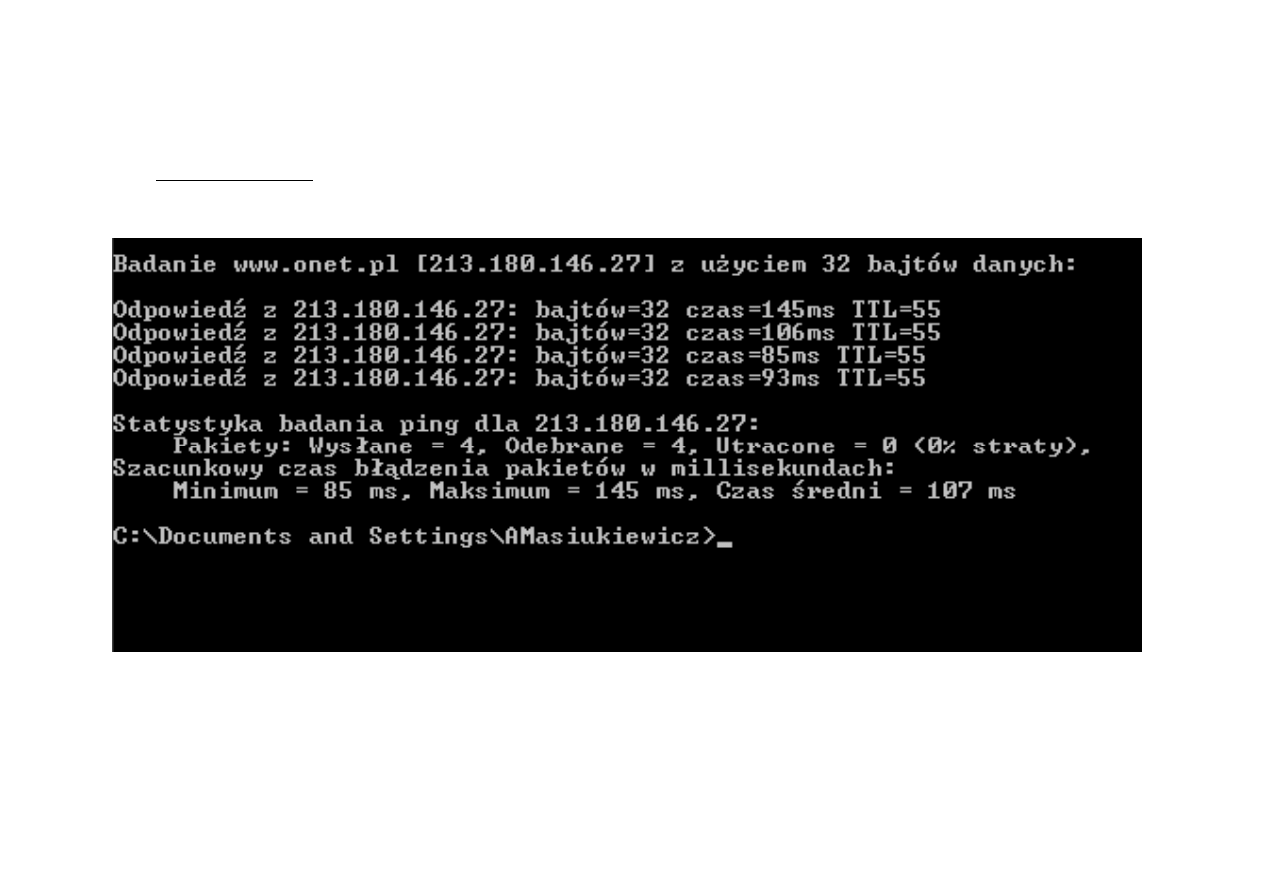

Ćwiczenie 16

Za pomocą polecenia Ping:

1.

Sprawdzić oprogramowanie własnego komputera

2.

Sprawdzić kartę sieciową własnego komputera

3.

Sprawdzić połączenie z hostami lokalnymi

4.

Sprawdzić połączenie z bramą domyślną

5.

Sprawdzić połączenie z zewnętrznymi serwisami www Krajowymi

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

92

5.

Sprawdzić połączenie z zewnętrznymi serwisami www Krajowymi

onet.pl, wp.pl, …

6. Porównać czasy odpowiedzi.

15. PING wiersz poleceń

Pytania

Czy Ping zależy od parametrów pasma dostępu do Internetu?

Czy mogą być różnice w czasie odpowiedzi od tego samego hosta?

Czy będą różnice w odpowiedzi od hostów w różnych lokalizacjach?

Czy czas odpowiedzi Ping jest związany z szybkością ściągania danych z danej

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

93

Czy czas odpowiedzi Ping jest związany z szybkością ściągania danych z danej

lokalizacji?

15. PING wiersz poleceń

Odpowiedzi

1.

Tak

2.

Tak, ze względu na zmienną w czasie dynamikę ruchu w sieci.

3.

Tak, ping lokalnego komputera nie większy niż 1 ms (typowo 0,2 ms),

komputer w sieci lokalnej nie więcej niż 10 ms (typowo 1-2 ms),

serwery www zazwyczaj powyżej 20 ms.

4.

Nie, ponieważ istotną rolę odgrywa wydajność systemu www

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

94

16. Tematy na kolokwium

1. Model OSI, warstwy, funkcje poszczególnych warstw, model uproszczony,

sposób komunikacji pomiędzy urządzeniami,

2. Wykorzystanie sieci komputerowych-zalety,

3. Topologie sieci: magistrala, gwiazda, pierścień, łańcuchy, gwiazdy

hierarchiczne,

4. Klasyfikacje sieci,

5. Typowe urządzenia sieciowe,

6. Typy serwerów i ich przeznaczenie,

7. Przykładowe typy nośników,

8. Okablowanie strukturalne: klasyfikacje, założenia projektowe,

9. Konstrukcja nagłówka IPv4

10.Konstrukcja adresu IPv4, forma zapisu adresu

11.Klasy adresów Ipv4

12.Maska sieci, adres sieciowy

13.Metody wdrażania IPv6

14.Konstrukcja adresu IPv6, forma zapisu adresu

15.Szesnastkowy system liczbowy

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

95

16. Tematy na kolokwium

16.

Dwójkowy system liczbowy

17.

Brama domyślna

18.

Numerowanie w sieci lokalnej – zasady

19.

Polecenie PING

20.

Whireshark - analizator sieci do czego służy, okna aplikacji

21.

Wiersz poleceń systemu Windows

22.

ICMP

22.

ICMP

23.

Ilość hostów w sieciach

24.

Struktura adresu MAC

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

96

16. Tematy na kolokwium

Zadania

1.

Projekt sieci (podsieci ) klasy A,(B,C) z wykorzystaniem pożyczania

bitów- zawierający hosty, router,

serwer DNS

2.

Obliczanie adresu sieciowego (algebra Boole’a- AND)

3.

Obliczanie ilości hostów w sieciach i podsieciach

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

97

Zadanie 1

Zbuduj i przetestuj siec lokaln

ą

zbudowan

ą

z huba i trzech hostów. Wykorzystaj adresy

prywatne klasy A.

Zadanie 2

Zbuduj i przetestuj sie

ć

lokaln

ą

zło

ż

on

ą

z dwóch segmentów poł

ą

czonych mostem.

Ka

ż

dy segment składa si

ę

z huba i trzech hostów. Wykorzystaj adresy prywatne

17. Zadania Packet Tracer 3.2

Ka

ż

dy segment składa si

ę

z huba i trzech hostów. Wykorzystaj adresy prywatne

klasy A

Zadanie 3

Zbuduj i przetestuj sie

ć

lokaln

ą

zło

ż

on

ą

z przeł

ą

cznika i 4 hostów. Wykorzystaj adresy

prywatne klasy A.

Zadanie 4

Zbuduj i przetestuj sie

ć

lokalna zło

ż

on

ą

z Routera i dwóch podsieci. Ka

ż

da podsie

ć

składa si

ę

z huba i trzech hostów. Wykorzystaj adresy publiczne klasy A.

lato 2013r.

Sieci komputerowe

dr in

ż

. A.Masiukiewicz

98

Wyszukiwarka

Podobne podstrony:

2 Sieci komputerowe 09 03 2013 [tryb zgodności]

2 Sieci komputerowe 09 03 2013 [tryb zgodności]

1 Sieci komputerowe 23 02 2013 Nieznany

dp 651 wykl miazdzyca-bez rycin wl 2013 [tryb zgodnosci](czyli 2014.03.04)

Kolokwium 1 Sieci komputerowe 14 04 2013

Dzia alno kredytowa 2013 [tryb zgodno ci]

ZPiU prezentacja I 2013 [tryb zgodności]

23 fizyka jadrowa [tryb zgodnos Nieznany

FINANSE PUBLICZNE I RYNKI FINANSOWE 23.03.2013, III rok, Wykłady, Finanse publiczne i rynki finansow

czas pracy grudzień 2013 [tryb zgodności]

RYNEK PRACY I POLITYKA ZATRUDNIENIA 23.03.2013, III rok, Wykłady, Rynek pracy i polityka zatrudnieni

Introduction to Literature 1 2013 tryb zgodnosci

elementy reologii 2013 tryb zgodnosci

więcej podobnych podstron