Czy twój telefon jest bezpieczny?

www.homelandsecuritynewswire.com, prisonplanet.pl

USA

2011-03-25

Pekin śledzi ruch obywateli przez telefony

komórkowe.

Pekin może wkrótce śledzić codzienne ruchy

siedemnastu milionów mieszkańców przez

ich telefony komórkowe. Władze zaproponowały

program mający na celu złagodzenie korków poprzez

zbieranie danych (co do minuty), dotyczących

przemieszczania się poszczególnych obywateli.

Projekt, nazwano "informacyjną platformą czasu

rzeczywistego przemieszczania się obywateli"

i będzie ona wykorzystywać osobiste telefony

komórkowe, lokalne stacje komórkowe i technologię GPS do wysyłania danych do potężnych komputerów,

które dadzą rządowi bezprecedensową ilość informacji o bieżącej lokalizacji każdej osoby i trajektorii jej

ruchu na terenie Pekinu. Krytycy programu mówią, że jest to zakamuflowana przez władze próba mająca na

celu ograniczenia w przemieszczaniu się obywateli aby zapobiec tworzeniu się wielkich tłumów.

Przeciwnicy twierdzą, że informacje te zapewnią organom ścigania dokładną mapę położenia dużych grup

osób, które mogą się gromadzić co umożliwi organom niezwłoczne rozbicie protestu. Według Chen

Deronga, profesora komunikacji bezprzewodowej na Pekińskim Uniwersytecie Poczty i Telekomunikacji,

komórkowy system śledzenia nie jest przeznaczony do monitorowania ruchu.

Mówi, że ruch uliczny nie wymaga nadzoru śledzenia poszczególnych jednostek. "Mówimy o dwóch

różnych pojęciach. Pozycjonowanie Telefonu komórkowego jest kwestią prywatności. Jeśli chcesz coś

wiedzieć o ruchu ulicznym, należy zainstalować sprzęt kamerowy na skrzyżowaniach," dodał. "Dlaczego

oni mają znać coś tak prywatnego jak moja obecna pozycja dla pomocy w korkach ulicznych? Przepływ

ruchu drogowego oraz indywidualne pozycjonowanie są tak odmiennymi sprawami, jak umieszczenie tyłu

konia na głowie wołu ". Proponowany plan jest odpowiedzią chińskich urzędników coraz bardziej

obawiających się domowych zamieszek w związku z masowymi protestami na Bliskim Wschodzie.

Chińska policja pokazała się masowo w dniu 20 lutego 2011 r. po umieszczonym w Internecie anonimowym

wezwaniu do protestów . Chiny zablokowały także słowa "Jaśminowa rewolucja" w wyszukiwarkach

oraz zablokowały masowe rozsyłanie danych tekstowych na telefony komórkowe. Rząd umieścił ponad

osiemdziesięciu działaczy w areszcie domowym, a inne osoby zaginęły.

W przeszłości Pekin przykładał niewielką wagę do monitorowania ruchu. Co pięć lat wysyła ankiety do

50.000 mieszkańców z pytaniami o ich codzienne korzystanie z transportu miejskiego.

Plan został zaproponowany przez Pekiński Wydział Miejskiej Komisji Nauki i Technologii, a urzędnicy

unikali wzmianki o użyciu systemu w ramach represji. Li Guoguang, urzędnik Miejskiej Komisji Nauki

i Technologii stwierdził, że program dostarczył by "znajomość rozmieszczenia ludności i ich ruchu

w mieście z niespotykaną dotąd dokładnością."

Program rzekomo został opracowany przez China Mobile, rządowego operatora telefonii komórkowej. Li

szacuje, że 70 procent mieszkańców Pekinu posiada telefony komórkowe, dając władzom możliwość

precyzyjnego śledzenia ruchu siedemnastu milionów ludzi.

Link do oryginalnego artykułu:

Czy wasze telefony są naprawdę bezpieczne?

Agencje rządowe i firmy mogą wierzyć w to, że mają bezpieczne kanały łączności, ale przełom

w technologii umożliwił nasłuch rozmów przy użyciu telefonu, nawet gdy nie są one używane. Według

Thomasa Becka, dyrektora strategii biznesowej w

, producenta bezpiecznych urządzeń

telekomunikacyjnych, agencje rządowe są w dużym stopniu nieświadome faktu, że ich telefony mogą być

wykorzystywane nawet, gdy nie są używane. Problemem jest to, że większość agencji i firm stara się skupić

na wysiłkach zapewniających bezpieczeństwo linii tylko w czasie jej użytkowania.

"Jesteśmy zdziwieni, że tak wielu ludzi nie ma pojęcia to tym, że gdy ich telefon jest w stanie zawieszenia

(tzn słuchawka jest odłożona, lub w przypadku komórki zakończone są wszystkie rozmowy) może zostać

zaatakowany i użyty jako urządzenie szpiegowskie," powiedział Beck. Podsłuchy obchodzą szyfrowane

kanały audio, działając na stosunkowo prostej zasadzie fizyki - rezonansie.

Podłączając się pod naturalny rezonans obiektu, szpiedzy wykorzystują komórki i kable telefoniczne jako

urządzenia podsłuchowe, nawet gdy nie są one używane. Obiekty te w trakcie normalnej rozmowy emitują

wibracje na niskich częstotliwościach, które generują sygnały elektryczne. Technologie Podsłuchowe

wykorzystują te zjawisko, używając wszystkich możliwych obiektów emitujących wibracje, w tym

przewodów i podzespołów elektronicznych w celu przysłuchiwania się rozmówcom.

W badaniach naukowcy Teo byli w stanie odczytać głosy ludzi przy użyciu standardowych rozłączonych

telefonów kategorii (Cat 5), kabli Ethernetowych, a nawet kamieni. "W laboratorium rzeczywiście możemy

podłączyć kamień do kabla CAT-5, który będzie generował wystarczającą ilość mikrofonowych oscylacji,

aby pozwolić na odebranie zrozumiałej treści rozmów," powiedział Beck. Aby rozwiązać ten problem luki

w systemie bezpieczeństwa, Teo zaprojektował telefony IP GTS-6, ze szczególnymi układami tłumienia

drgań i materiałami, które czynią je odporne na tego rodzaju urządzenia podsłuchowe.

Beck powiedział: "To co my zatrzymujemy to przekazywanie transmisji rezonansu kablem CAT-5 lub

jakimkolwiek innym." Dodał, że "można też rzeczywiście wziąć przewód, który nie jest podłączony do

niczego i on również przekaże sygnał audio, ale jeśli podłączymy, go do telefonu IP Teo TSG-6 to obwody

tłumienia zapobiegną temu zjawisku, a więc będziesz całkowicie chroniony."

Teo dostarcza obecnie telefony dla Departamentu Obrony USA z systemem telefonicznym TSG-6 IP i szuka

możliwości wspierania innych agencji rządowych i przedsiębiorstw.

Link do oryginalnego artykułu:

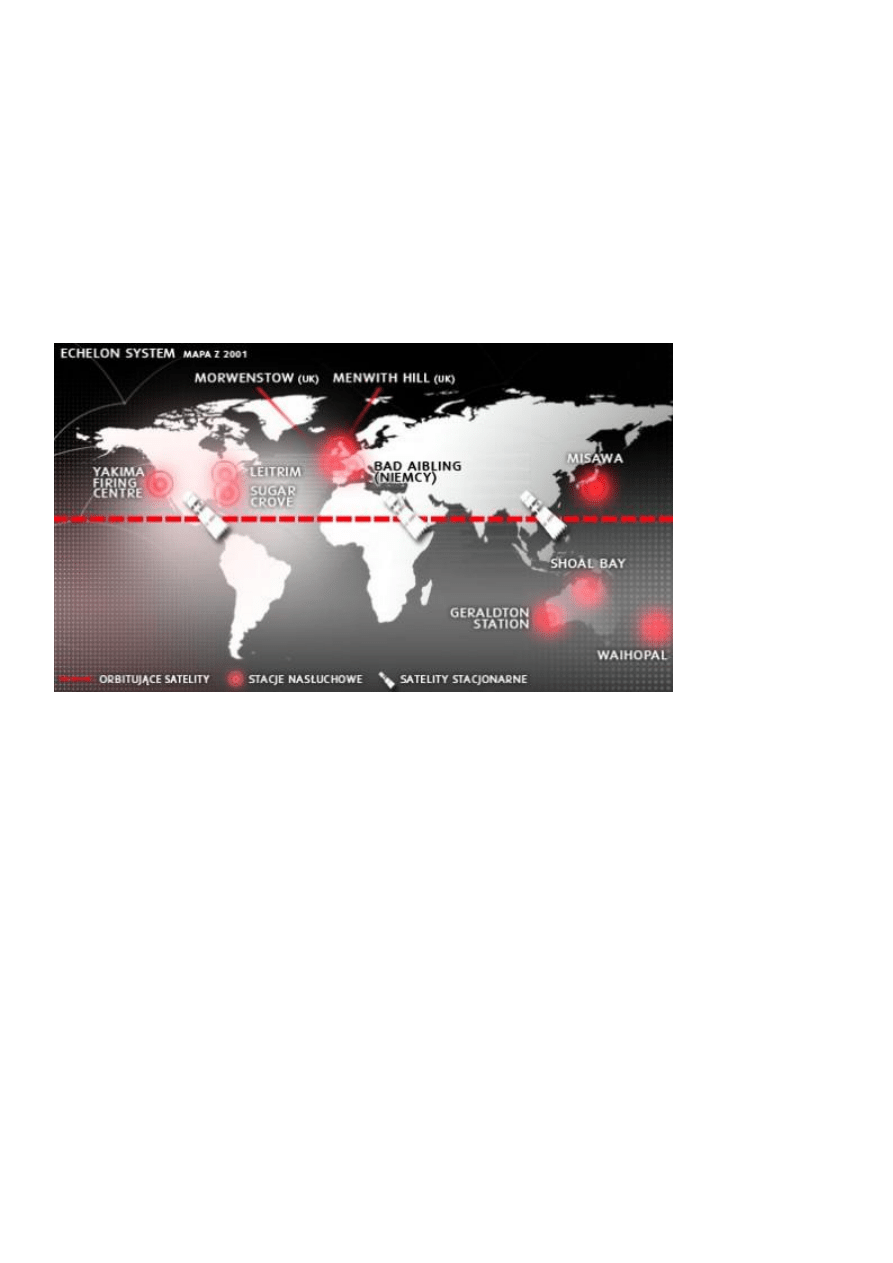

Kolejny poziom - system Echelon.

Prezentujemy

części raportu EU z 11 lipca 2001

Na posiedzeniu w dniu 5 lipca 2000 r. Parlament Europejski postanowił, zgodnie z artykułem 150 (2)

Regulaminu, do utworzenia tymczasowej komisji w sprawie systemu ECHELON.

System znany jako ECHELON jest systemem przechwytywania, który różni się od innych systemów

wywiadowczych, ze względu na dwie funkcje, które sprawiają, że jest dość nietypowym rozwiązaniem:

Pierwsza cecha to przypisana zdolność do prowadzenia quasi-całościowego/pełnego nasłuchu. Stacje

satelitarnych odbiorników i satelit szpiegowskich dają systemowi zdolność do przechwytywania dowolnego

sygnału telefonicznego, faksu, sygnału internetowego lub e-maila wysłanego przez dowolne osoby, dając

możliwość kontroli zawartości.

http://www.youtube.com/watch?v=_suyRP1jBNQ&feature=player_embedded

Drugą niezwykłą cechą ECHELON, jest fakt że działa on na całym świecie na podstawie współpracy

proporcjonalne do możliwości pomiędzy kilkoma państwami (Wielką Brytanią, USA, Kanadą, Australią

i Nową Zelandią), co daje wartość dodaną w porównaniu do systemów krajowych. Państwa uczestniczące

w systemie ECHELON mogą udostępnić swoje systemy przechwytywania na każde życzenie/dyspozycję

innego użytkownika, dzieląc koszta i bazy zdobytych informacji.

Ten rodzaj współpracy międzynarodowej ma podstawowe znaczenie dla światowego przechwytywania

łączności satelitarnej, gdyż tylko w ten sposób można zapewnić odczyt w komunikacji międzynarodowej

gdy obie strony dialogu są przechwycone.

Oczywiste jest, że, z uwagi na rozmiar systemu, stacja odbiornik satelitarny nie może być zbudowana na

terytorium państwa bez jego wiedzy i aprobaty. Wzajemne porozumienia i proporcjonalna współpraca kilku

państw w różnych częściach świata jest konieczna.

Potencjalne zagrożenia dla prywatności i dla firm, wynikające z działania systemu typu ECHELON

wynikają nie tylko z faktu, że jest to szczególnie potężny system monitoringu, ale także, że prowadzi on

działalność głównie w obszarze wolnym od prawa.

Instalacje do przechwytywania komunikacji międzynarodowej nie są zazwyczaj skierowane na

mieszkańców kraju. Osoba, której wiadomości zostały przechwycone nie ma krajowej ochrony prawnej,

jeśli nie jest rezydentami kraju podsłuchującego.

Czy twój telefon jest bezpieczny? Czy już czujesz się bezpieczniej?

Źródło: http://www.prisonplanet.pl/nauka_i_technologia/czy_twoj_telefon_jest,p57520862

Wyszukiwarka

Podobne podstrony:

Czy Twój telewizor jest bezpieczny

Czy poród w wodzie jest bezpieczny, Ciąża-dużo informacji z tym związanych

Czy stosowanie dopingu jest bezpieczne, Szkoła, przydatne w szkole

Czy WiFi w Warszawie jest bezpieczne

Czy latanie szybowcem jest bezpieczne

Czy Twój rozwój duchowy jest bezpieczny, TXTY- Duchowosc, ezoter, filozof, rozwój,psycholia, duchy ,

Czy Twój rozwój duchowy jest bezpieczny cz II

Czy Twój rozwój duchowy jest bezpieczny cz I

Czy płacenie kartą w Internecie jest bezpieczne Kompendium wiedzy dla Ciebie - część III, Porady róż

Czy bioenergoterapia jest bezpieczna, PROMIENIOWANIE ELEKTROMAGNETYCZNE PEM

Czy stosowanie długo działających beta2 w astmie i POChP jest bezpieczne, Ratownicto Medyczne, Farma

Czy płacenie kartą w Internecie jest bezpieczne Kompendium wiedzy dla Ciebie - część I, Porady różn

Czy krioterapia jest bezpieczna

czy maszt jest bezpieczny

Czy krioterapia jest bezpieczna

Czy płacenie kartą w Internecie jest bezpieczne cz2, Porady różne

więcej podobnych podstron