Włodzimierz Dąbrowski, Przemysław Kowalczuk,

Konrad Markowski

Bazy danych

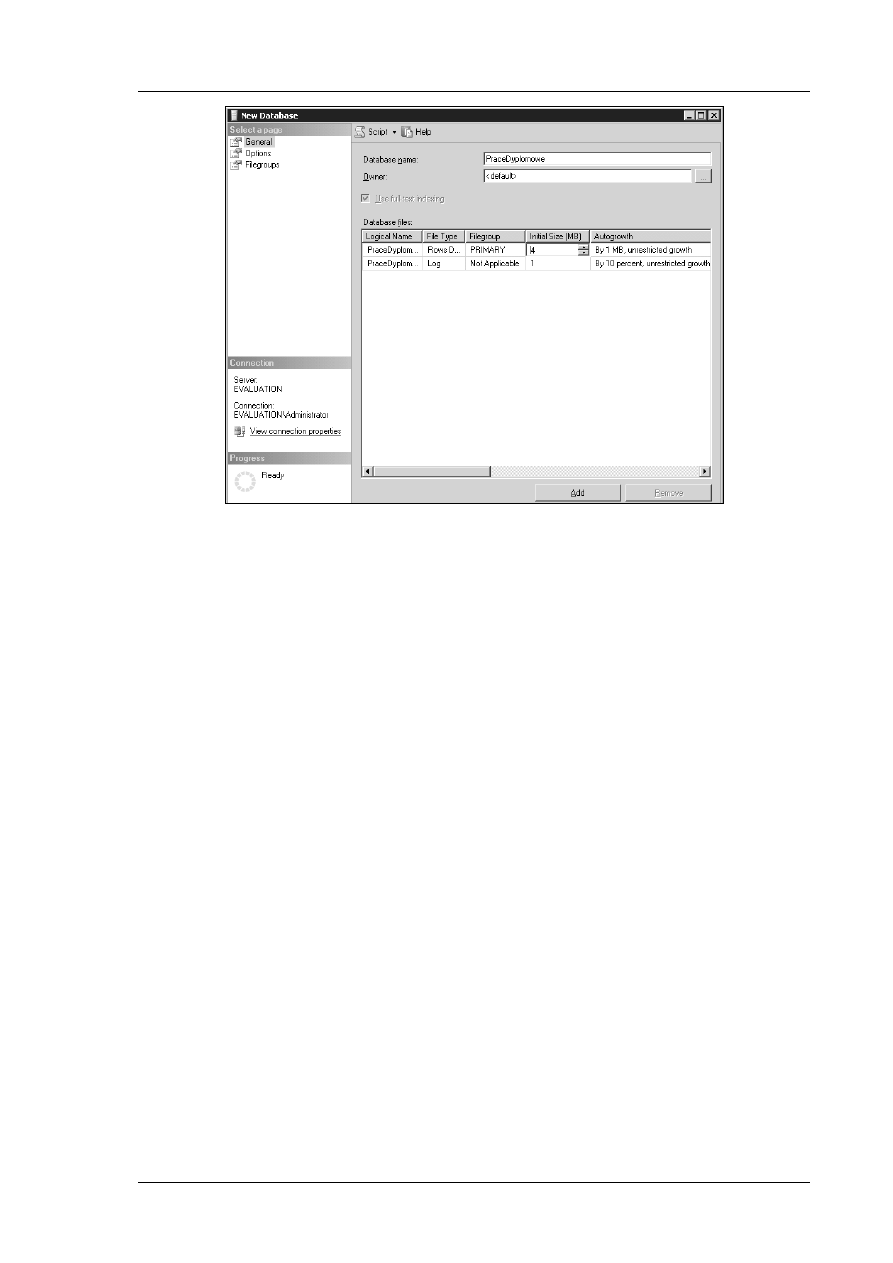

ITA-101

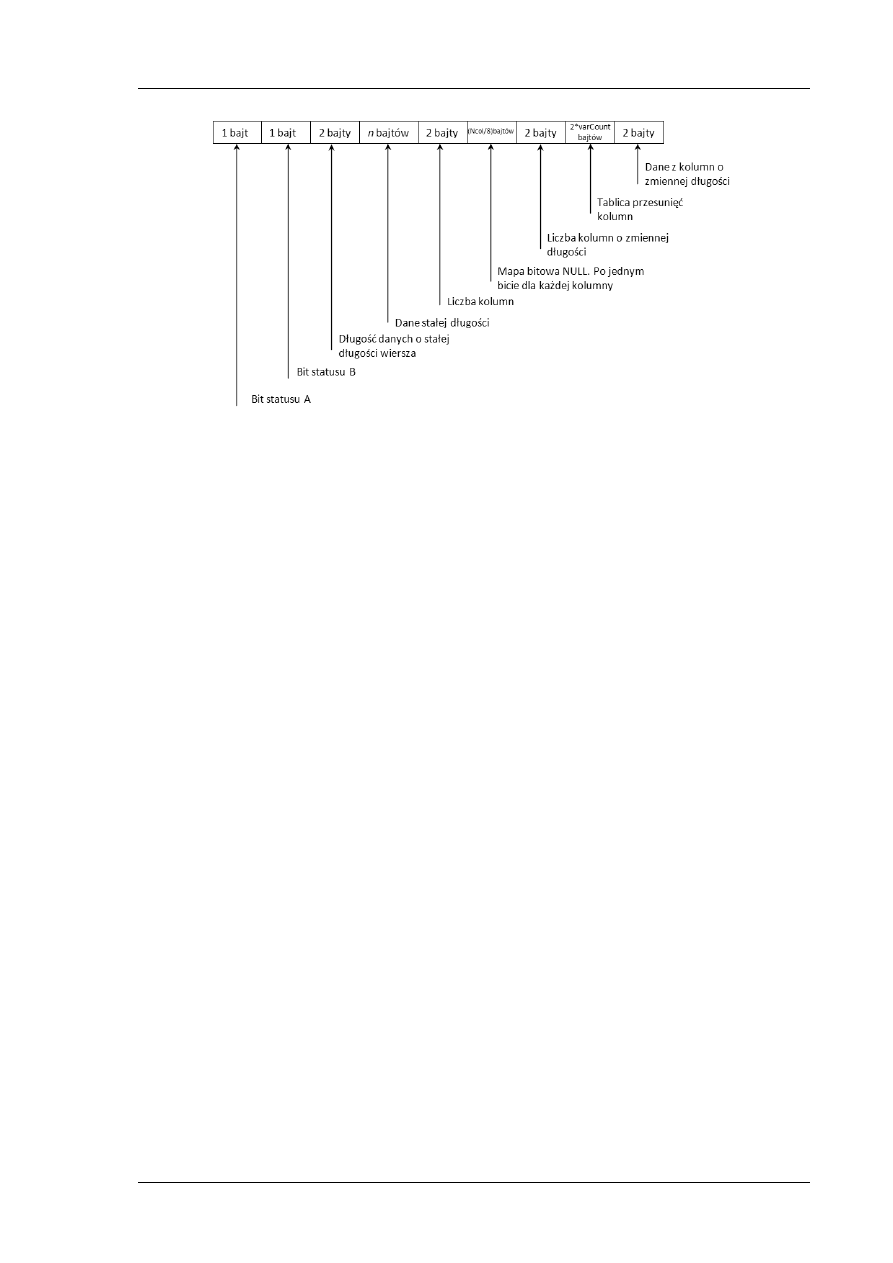

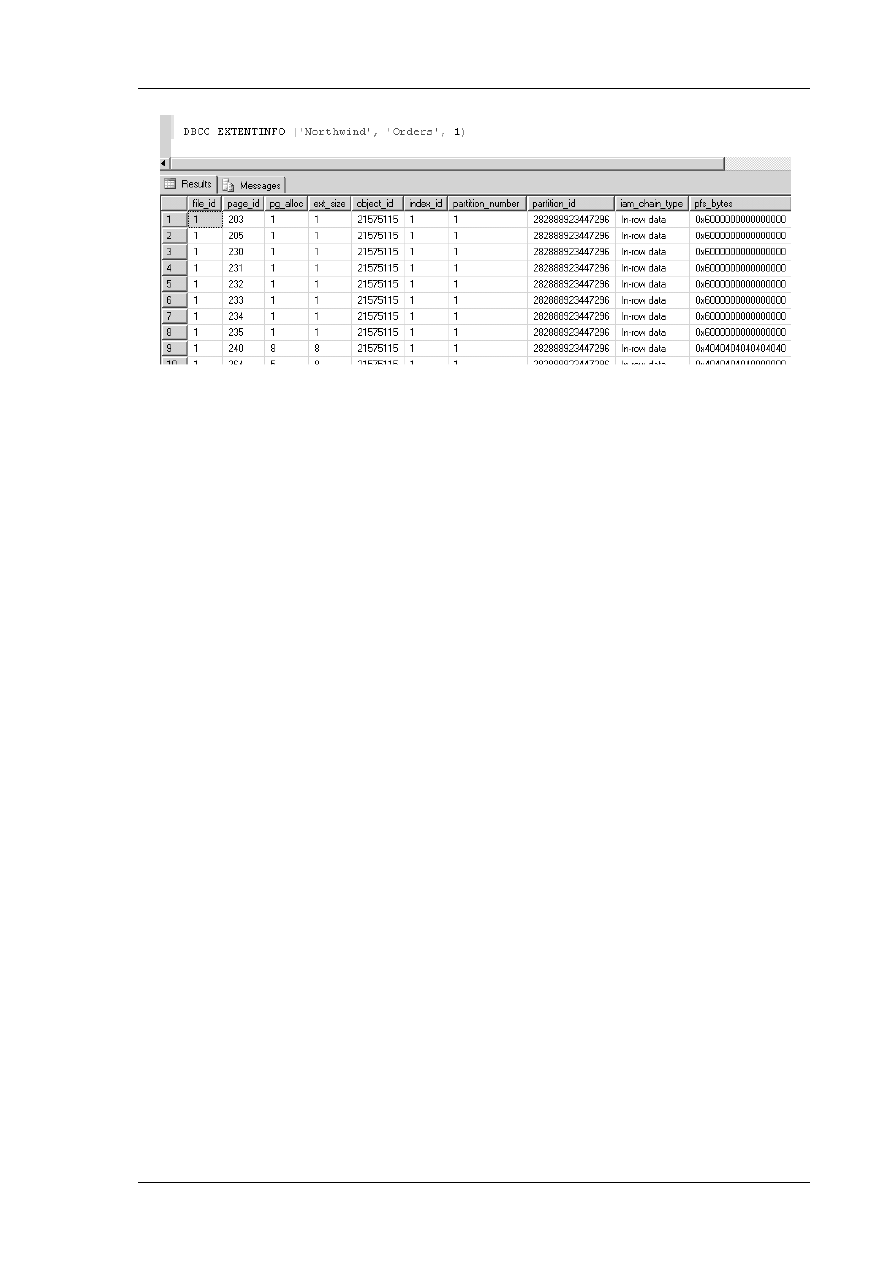

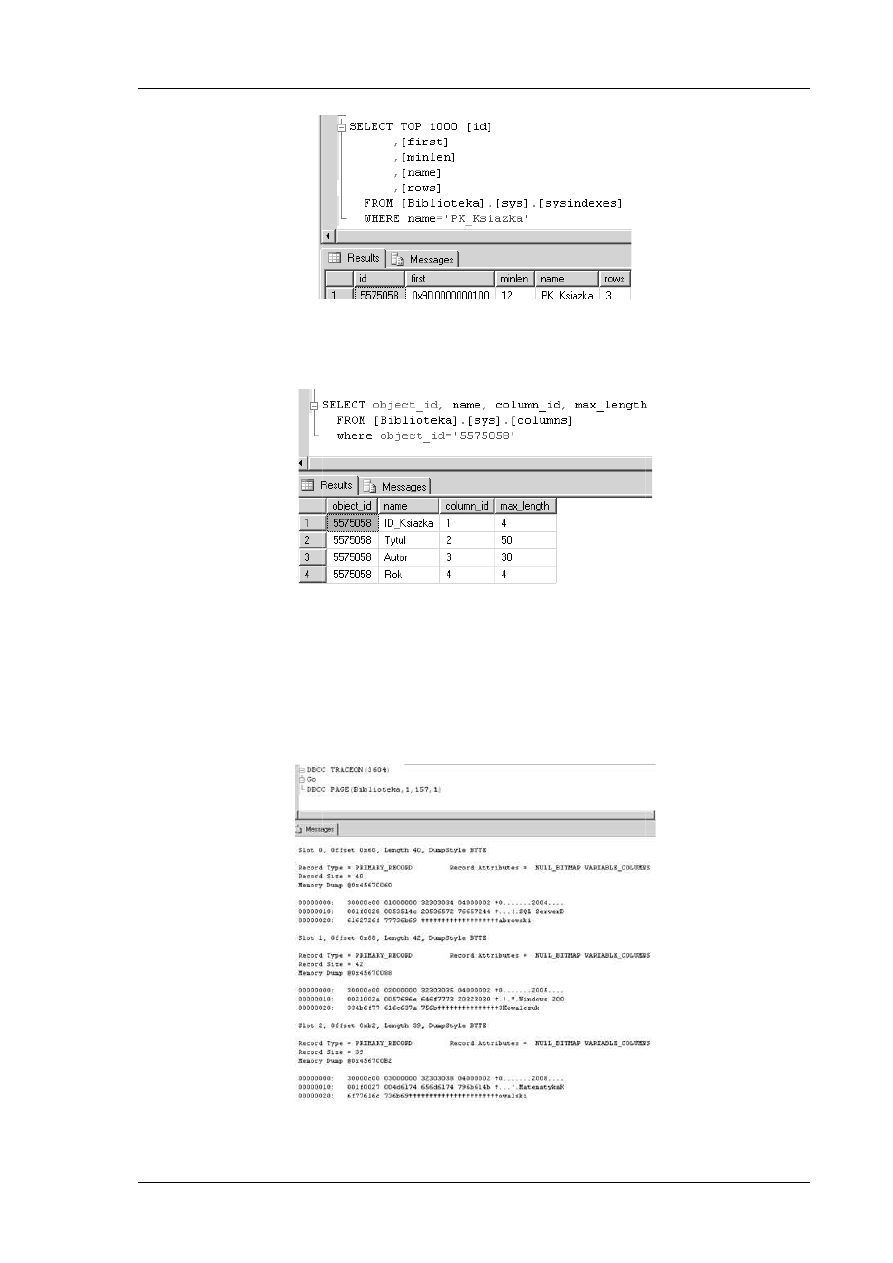

Wersja 1

Warszawa, wrzesień 2009

Włodzimierz Dąbrowski, Przemysław Kowalczuk, Konrad Markowski

ITA-101 Bazy danych

Strona i-2

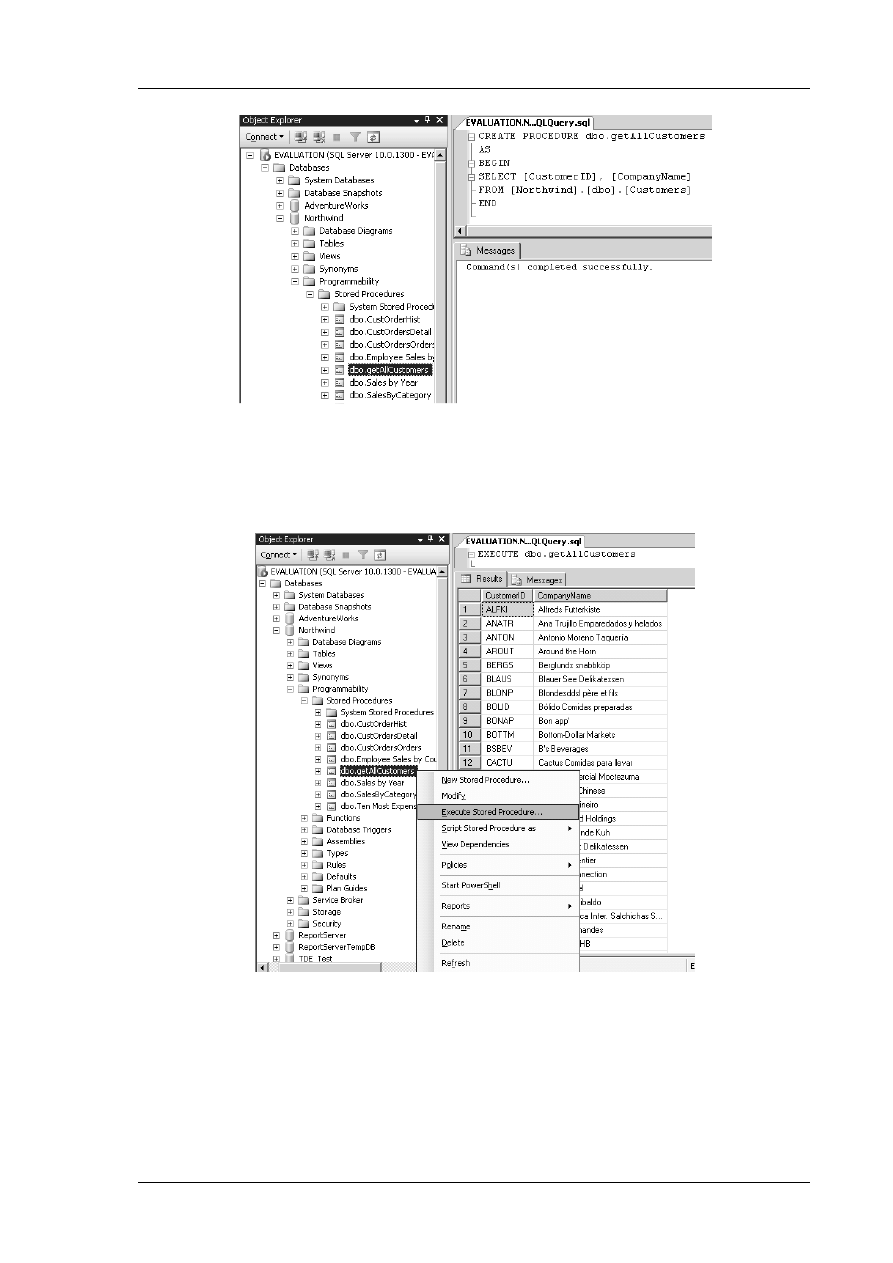

2008 Włodzimierz Dąbrowski, Przemysław Kowalczuk, Konrad Markowski.

Autorzy udzielają prawa do bezpłatnego kopiowania i dystrybuowania

wśród pracowników uczelni oraz studentów objętych programem

ITAcademy. Wszelkie informacje dotyczące programu można uzyskać:

pledu@microsoft.com.

Wszystkie inne nazwy firm i producentów wymienione w niniejszym

dokumencie mogą być znakami towarowymi zarejestrowanymi przez ich

właścicieli.

Inne produkty i nazwy firm używane w treści mogą być nazwami

zastrzeżonymi przez ich właścicieli.

Włodzimierz Dąbrowski, Przemysław Kowalczuk, Konrad Markowski

ITA-101 Bazy danych

Strona i-3

Wprowadzenie

Informacje o kursie

Opis kursu

We współczesnej informatyce coraz większą rolę odgrywa przepływ

informacji. Dane są gromadzone i przekazywane w ilościach dotąd

niespotykanych. Od umiejętnego sterowania przepływem danych zależy los

wielu wielkich firm. Odpowiednia automatyzacja procesu przepływu

informacji daje ogromne wymierne korzyści. Bazy danych i systemy

zarządzania bazami danych służą właśnie temu, by móc przechowywać

nawet ogromne ilości danych bez narażenia na ich utratę oraz by móc

odpowiednio szybko i wygodnie sterować ich przepływem.

Bazy danych wdarły się zarówno do sieci lokalnych w firmach, gdzie

gromadzone są dane na potrzeby pracowników, jak również do Internetu,

gdzie dostęp do nich mają miliardy użytkowników na całym świecie.

Dynamiczny rozwój baz danych implikował powstanie wielu nowych

technologii programowania ukierunkowanych na jeszcze wydajniejsze

wykorzystanie baz danych w aplikacjach.

Z kolei administracja systemami zarządzania bazami danych stała się osobną

gałęzią informatyki, tak jak administracja systemami operacyjnymi

komputerów lub administracja sieciami komputerowymi. Wielu

pracodawców poszukuje wykwalifikowanych specjalistów z zakresu

określonych systemów zarządzania bazami danych (jak Oracle czy MS SQL

Server). Znajomość zarówno teorii baz danych, jak i konkretnego

środowiska pracy z nimi, jest więc okazją podniesienia swoich kwalifikacji.

Wykorzystując możliwości systemu zarządzania bazami danych Microsoft

SQL Server 2008 postaramy się w niniejszym podręczniku zilustrować

podstawowe własności baz danych (w szczególności relacyjnych baz

danych) oraz systemów zarządzania tymi bazami.

Mamy nadzieję, że podręcznik pozwoli Państwu na bliższe zapoznanie się z

tematyką baz danych oraz systemem Microsoft SQL Server 2008. Życzymy

owocnej pracy z naszym podręcznikiem.

Uzyskane kompetencje

Po zrealizowaniu kursu będziesz:

•

Zrozumieć schemat, zaprojektować i zoptymalizować prostą bazę

danych,

•

Administrować serwerem bazodanowym MS SQL Sever 2008 na

poziomie podstawowym,

•

Zaimplementować prostą bazę danych w systemie SZBD opartym o

MS SQL Sever 2008,

•

Tworzyć skrypty w języku T-SQL,

•

Monitorować i dokonywać tuningu baz danych,

•

Dbać o bezpieczeństwo systemów SZBD w podstawowym zakresie,

•

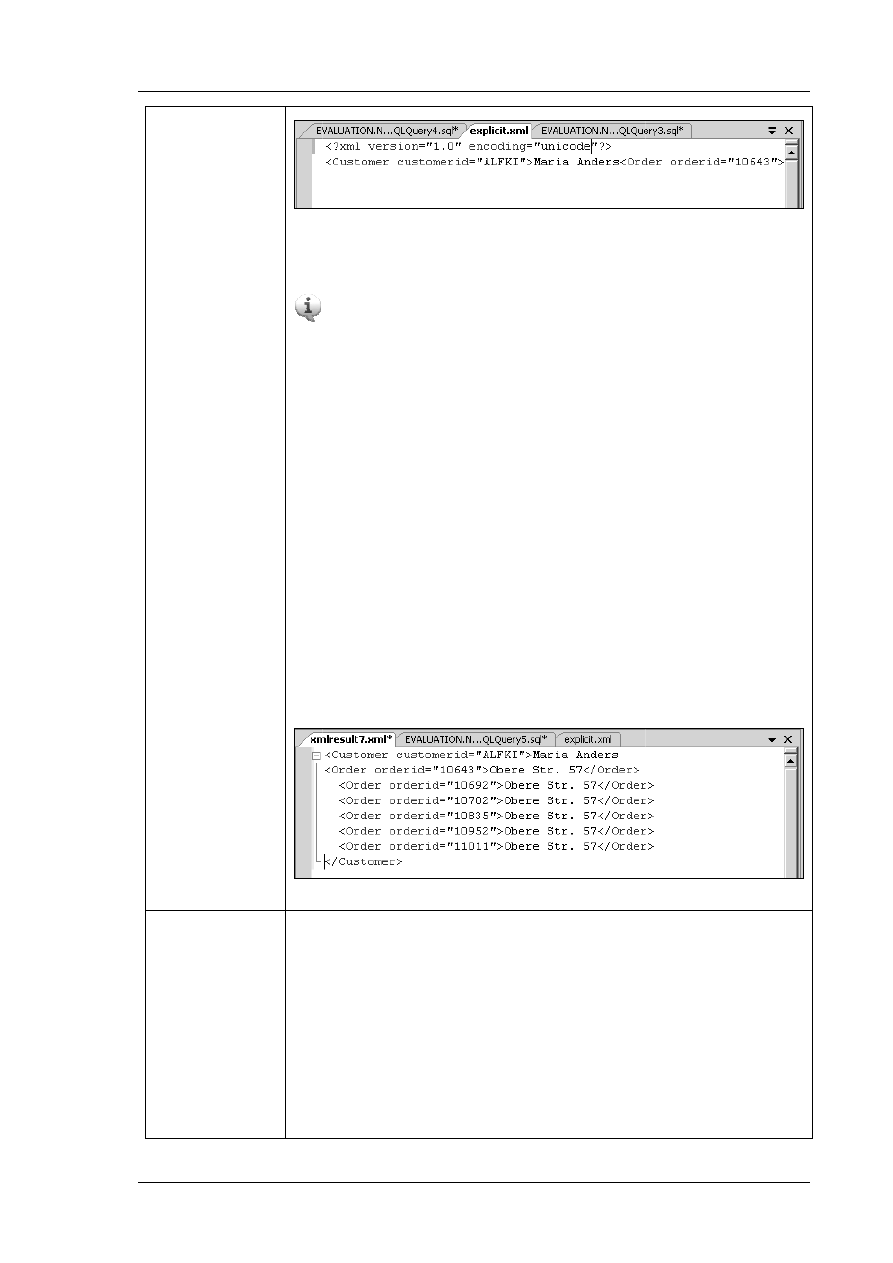

Używać języka XML w procesie komunikacji z SZBD,

•

Tworzyć raporty przy użyciu MS SQL Reporting Services

Włodzimierz Dąbrowski, Przemysław Kowalczuk, Konrad Markowski

ITA-101 Bazy danych

Strona i-4

Wymagania wstępne

Aby przystąpić do pracy z podręcznikiem musisz:

•

umieć obsługiwać komputer z zainstalowanym systemem

operacyjnym Microsoft Windows 9X/NT/2000/ME/XP/2003,

•

znać podstawowe zagadnienia dotyczące programowania (m.in.

wiedzieć, co to jest zmienna, procedura, pętla),

•

nie musisz znać teorii baz danych - poznasz ją czytając wykłady

zawarte w niniejszym podręczniku.

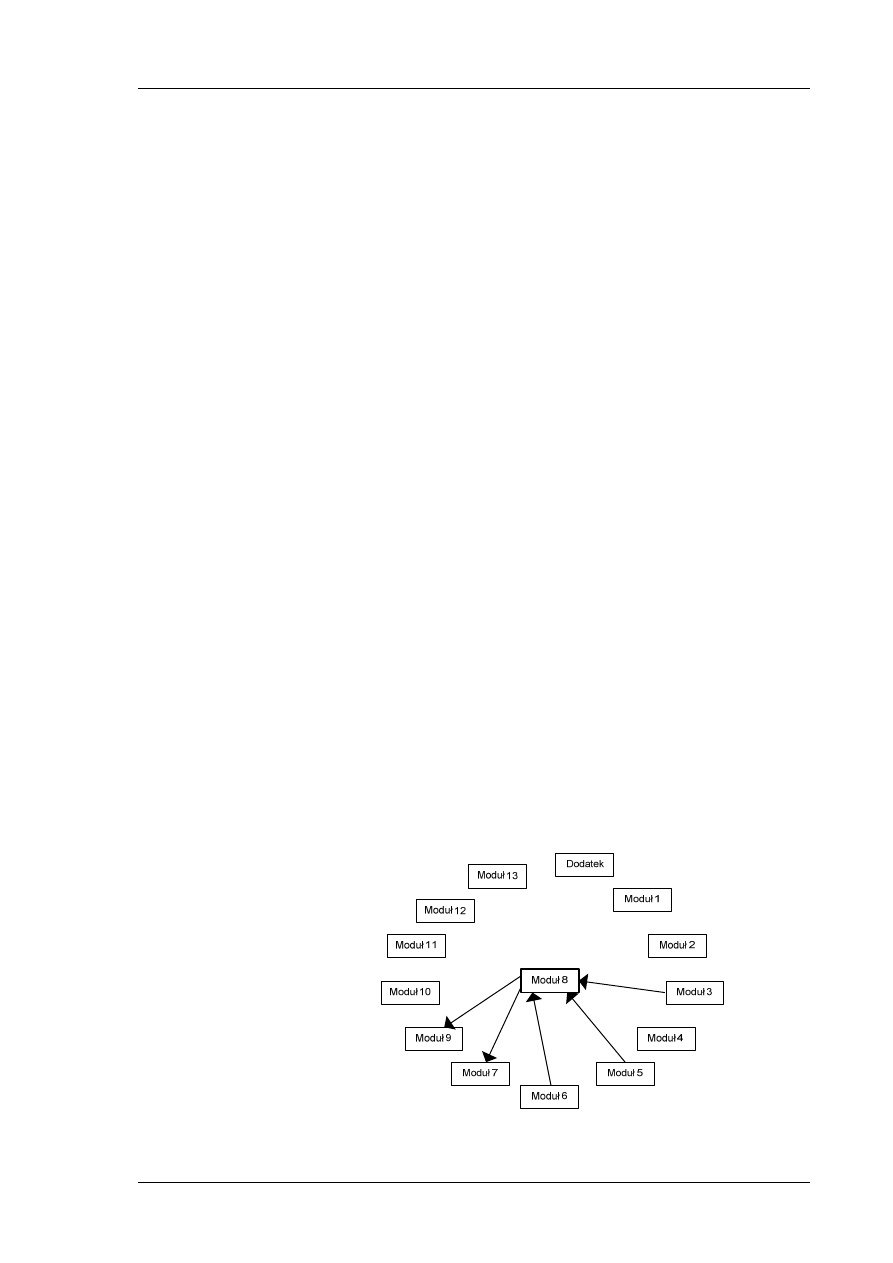

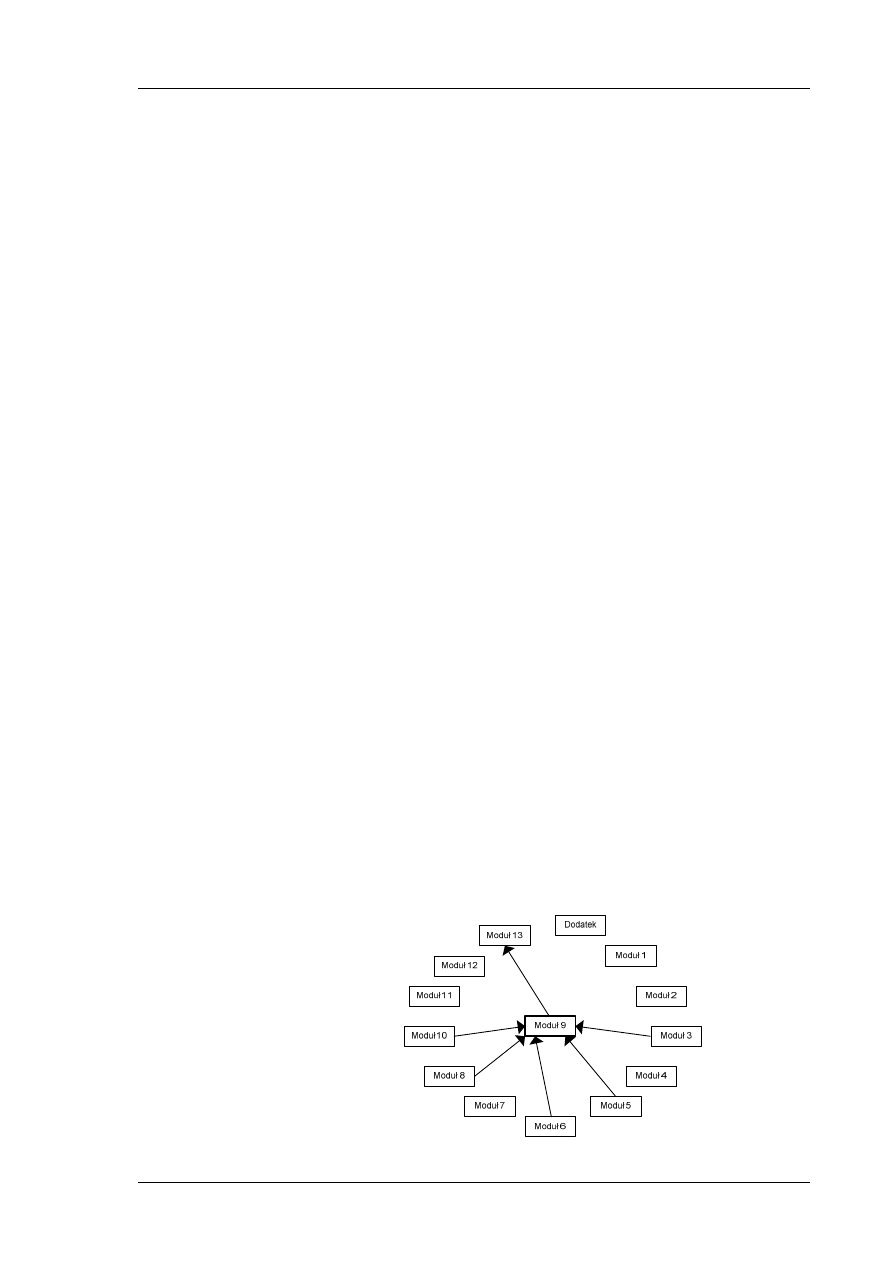

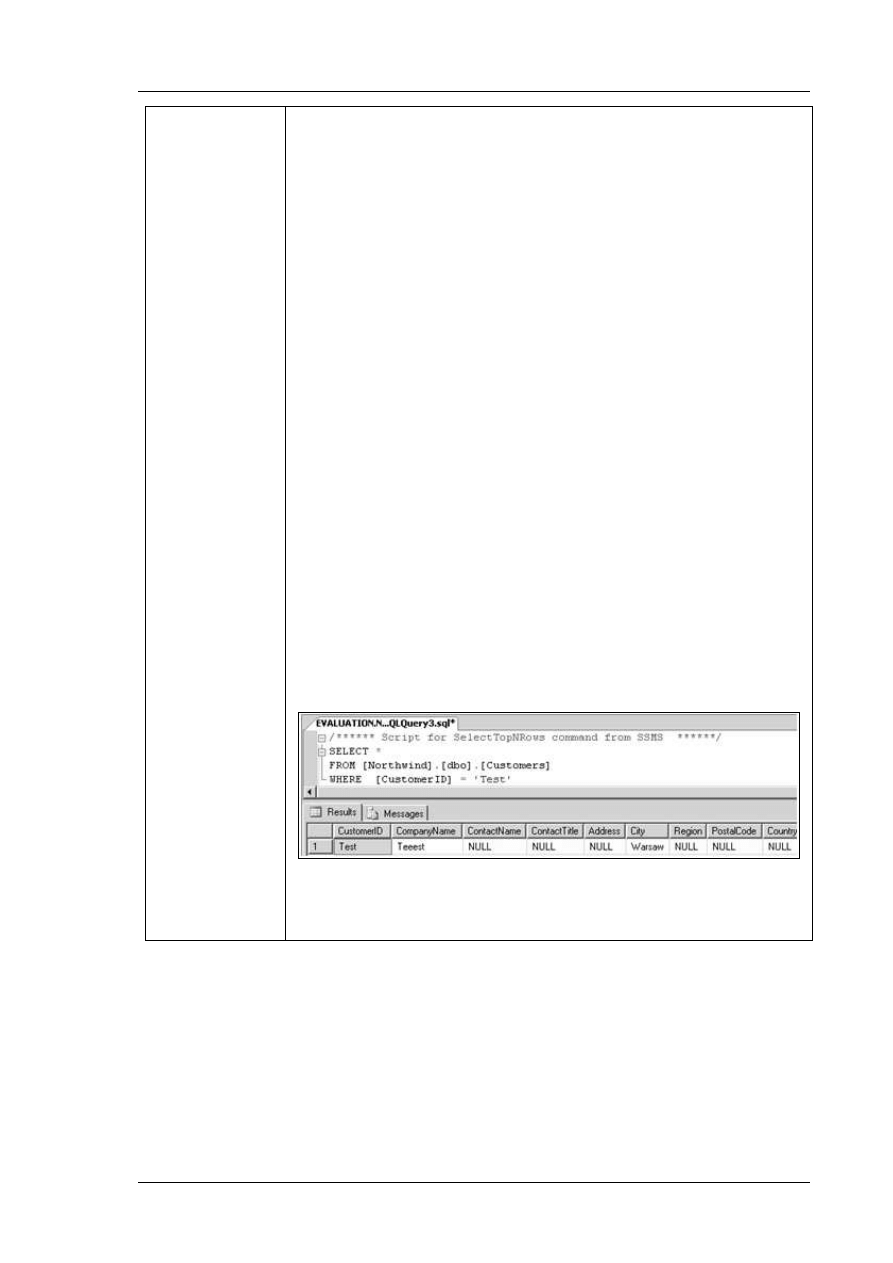

Zakres tematyczny kursu

Opis modułów

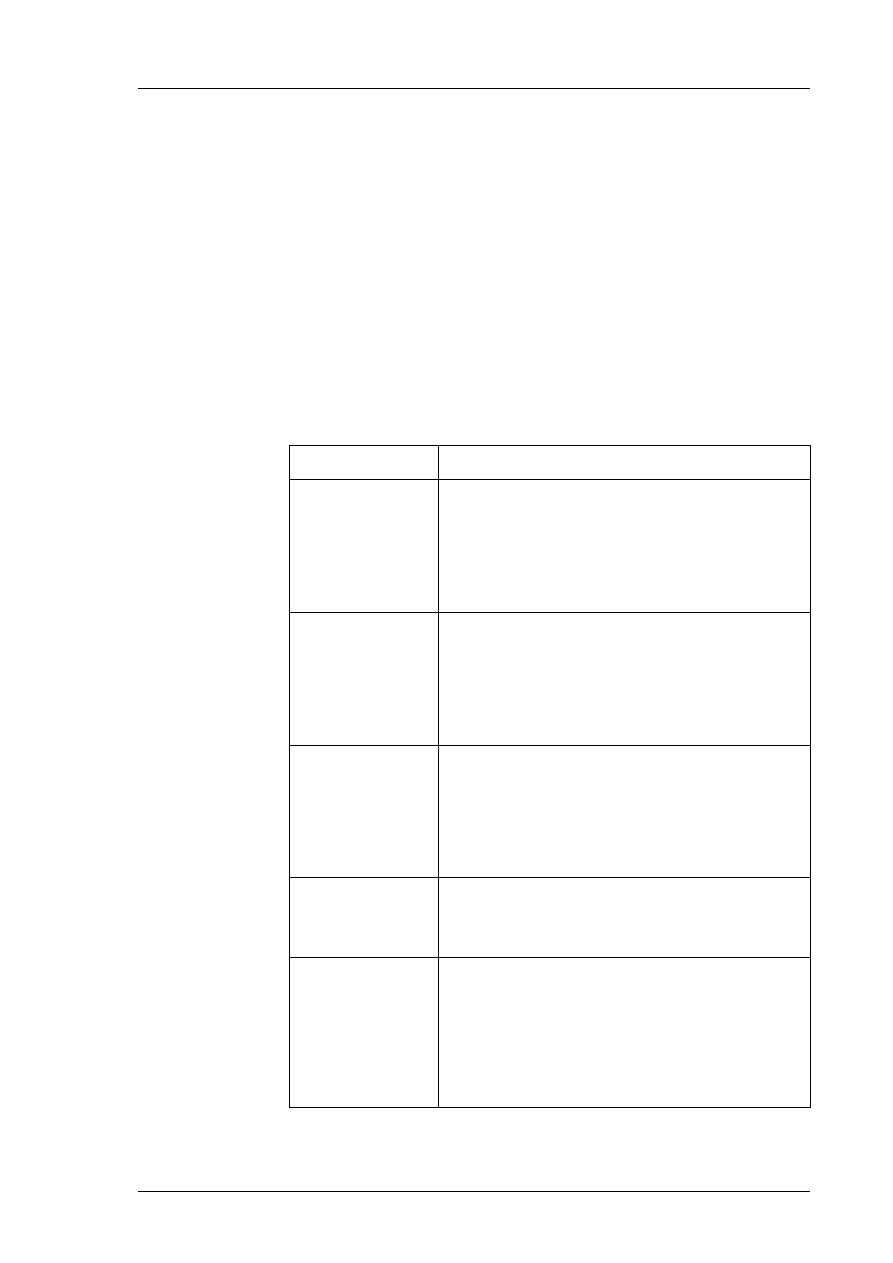

W Tab. 1 przedstawiony został opis modułów, zawierający podział na

zajęcia. Każde zajęcie jest zaplanowane na 90 minut. Wykładowca może

dostosować harmonogram do swoich potrzeb.

Tab. 1 Zakres tematyczny modułów

Numer moduł

Tytuł

Opis

Moduł 1

Budowa diagramów

ERD

W tym module zajmiemy się pierwszym krokiem, jaki

należy wykonać projektując bazę danych. Będzie nim

identyfikacja encji i narysowanie na diagramie, zwanym

diagramem ERD, zależności między nimi. Prawidłowy i

przejrzysty diagram ERD jest kluczowym czynnikiem

sukcesu dla zaprojektowania, a później eksploatacji bazy

danych.

Moduł 2

Instalacja i

konfiguracja MS SQL

Server 2008

W tym module znajdziesz informację o podstawowych

zadaniach administratora systemu bazodanowego. Do

zadań tych należy instalacja serwera baz danych,

konserwacja oraz aktualizacji serwisów serwera.

Prawidłowe przygotowanie środowiska pracy zapewni

stabilność oraz pozwoli na poznanie systemu

bazodanowego od podstaw.

Moduł 3

Definiowanie i

zarządzanie bazą

danych

Dobry administrator Systemu Zarządzania Bazami Danych

wie wszystko o bazach danych. W dzisiejszych czasach

rola administratora nie ogranicza się do zarządzania

istniejącymi bazami danych, ale również wymaga

umiejętności zakładania, konserwacji oraz aktualizacji baz

danych znajdujących się pod jego opieką. Moduł przybliży

wszystkie te zagadnienia

Moduł 4

Wewnętrzna

struktura bazy

danych

W tym module znajdziesz informacje w jaki sposób w SQL

Server 2008 przechowywane są dane oraz w jaki sposób

przechowywane są podstawowe obiekty w bazie danych.

Moduł 5

Język SQL - DCL, DDL

Język SQL został opracowany w 1987 roku z myślą o

relacyjnych bazach danych. Składa się on z trzech

składowych: języka definiowania danych (DDL), języka

sterowania danymi (DCL) oraz języka operowania na

danych (DML). W module tym zostaną wprowadzone, a

następnie przedstawione na przykładach podstawowe

instrukcje języka definiowania danych – języka SQL DDL

oraz języka sterowania danymi – języka SQL DCL.

Włodzimierz Dąbrowski, Przemysław Kowalczuk, Konrad Markowski

ITA-101 Bazy danych

Strona i-5

Moduł 6

Język SQL - DML

Język SQL składa się z trzech składowych: języka

definiowania danych (DDL), języka sterowania danymi

(DCL) oraz języka operowania na danych (DML). W

module tym zostaną wprowadzone, a następnie

przedstawione na przykładach podstawowe instrukcje

języka sterowania na danych – języka SQL DML

Moduł 7

Indeksy i transakcje

W module tym znajdziesz informacje na temat dostępu

fizycznego do danych oraz optymalizacji dostępu.

Poznasz indeksy i ich rodzaje a następnie dowiesz się

jakie operacje wykonywane są na indeksach. Dowiesz się,

że jest to parametr niezbędny do zapewnienia

rozsądnych czasów wyszukiwania informacji. W drugiej

części poznasz transakcje, które służą do zapewnienia

spójności bazy danych i mają wpływ na wydajność bazy

danych. Dowiesz się, że obsługa transakcji nie jest rzeczą

łatwą i wymaga rozwiązywania wielu trudnych

problemów.

Moduł 8

Programowanie

zaawansowane

w T-SQL

Programowanie w języku zapytań to ważna umiejętność.

Powinni ją opanować zarówno programiści, jak i

administratorzy. Różne dialekty języka SQL oferują różne

składnie, jednak reguły, jakimi powinien kierować się

tworzący kod, są te same niezależnie od SZBD. Bardzo

często opanowanie w zaawansowanym stopniu składni

jednego języka pozwala w przyszłości na łatwe

opanowanie innego. W module tym znajdziesz

informację na temat zaawansowanego programowania w

T-SQL.

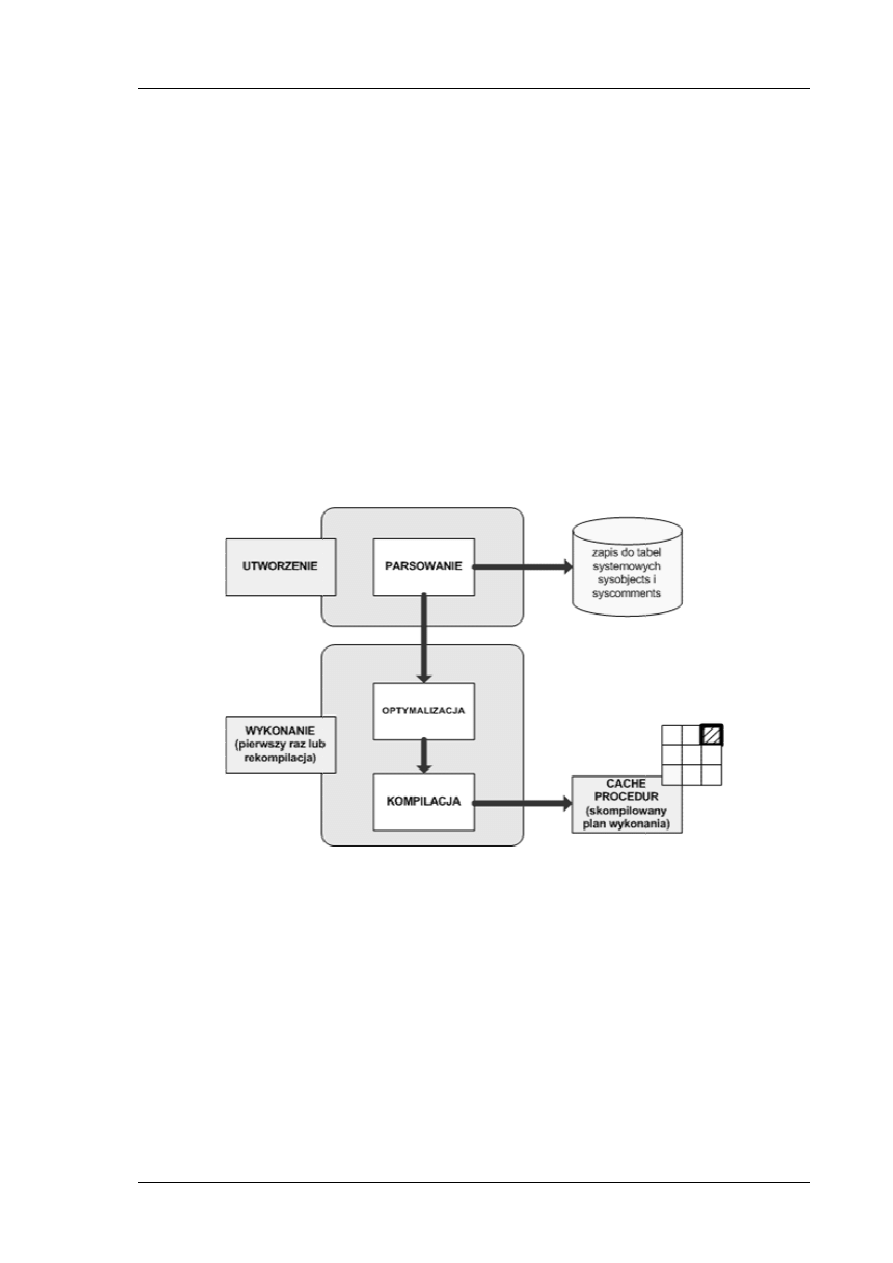

Moduł 9

Procedury

składowane i

wyzwalacze

W module zostanie zaprezentowany sposób działania

oraz podstawy tworzenia procedur składowanych.

Dowiesz na czym polega różnica pomiędzy zwykłym

zapytaniem T-SQL a procedurą składowaną oraz co to jest

kompilacja i rekompilacja procedury. Zostanie

wprowadzony również specjalny rodzaj procedury

składowanej – wyzwalacz.

Moduł 10

Bezpieczeństwo w

bazach danych

W tym module dowiesz się, jak należy rozumieć

bezpieczeństwo baz danych oraz jakie są poziomy

bezpieczeństwa. Ponadto dowiesz się, jakim zagrożeniom

należy przeciwdziałać, a jakich nie da się uniknąć oraz jak

należy planować implementację poszczególnych

poziomów bezpieczeństwa w aplikacji bazodanowej.

Moduł 11

Praca z XML

Wymiana danych z relacyjnymi bazami danych może być

utrudniona ze względu na różnice programowo –

sprzętowe itp. Rozwiązaniem jest język XML, który jest

niezależny od standardów sprzętowych / programowych.

Moduł 12

Praca z Reporting

Services

Aby osiągnąć sukces na dzisiejszym, konkurencyjnym

rynku, przedsiębiorstwa gromadzące duże ilości danych

powinny wprowadzić rozwiązania biznesowe działające w

czasie rzeczywistym zapewniające bezproblemową,

skuteczną wymianę informacji pomiędzy własnymi

oddziałami, swoimi partnerami, a także klientami.

Microsoft SQL Server Reporting Services jest

rozwiązaniem, które pozwala szybko i komfortowo dzielić

i udostępniać dane biznesowe, przy niższych nakładach

rozmaitych zasobów.

Włodzimierz Dąbrowski, Przemysław Kowalczuk, Konrad Markowski

ITA-101 Bazy danych

Strona i-6

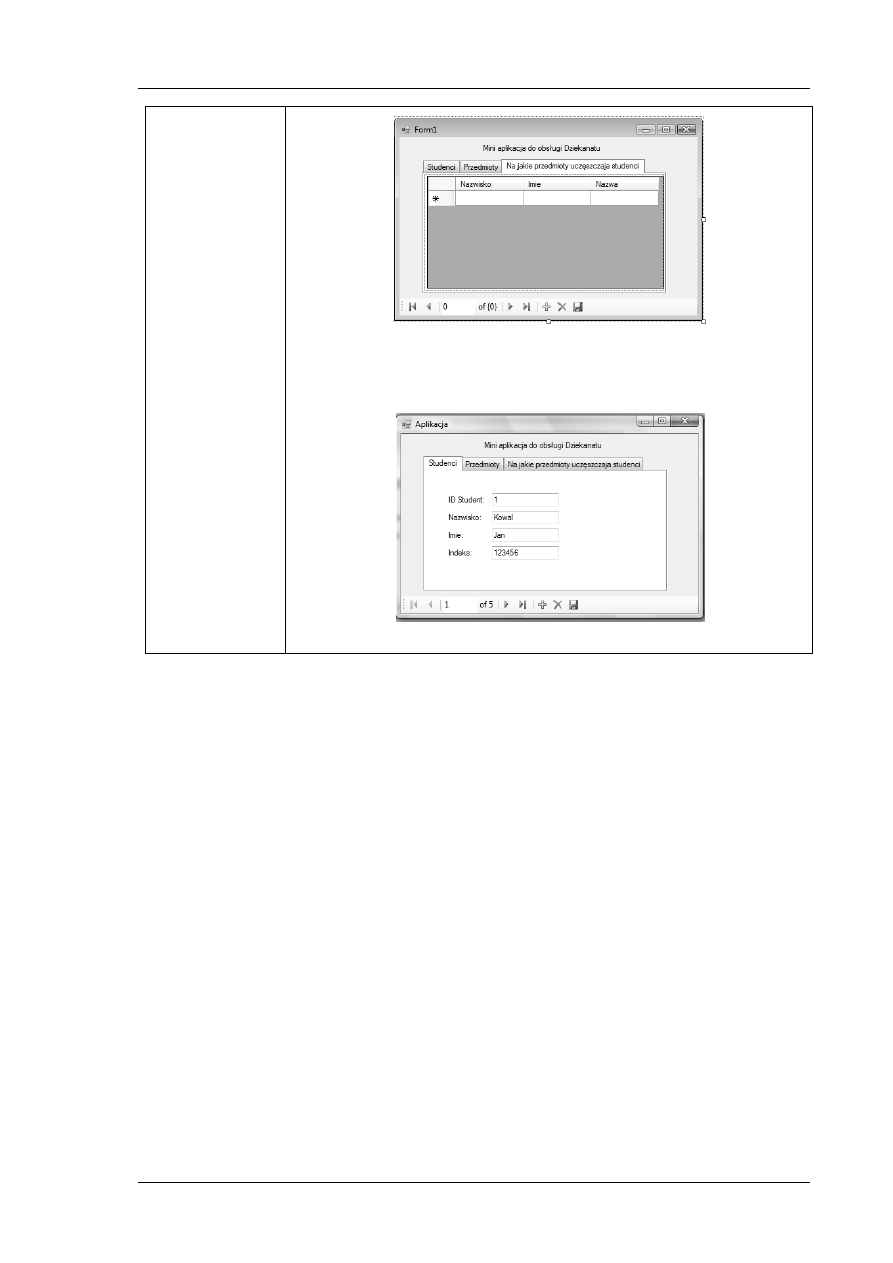

Moduł 13

Budowa interfejsu

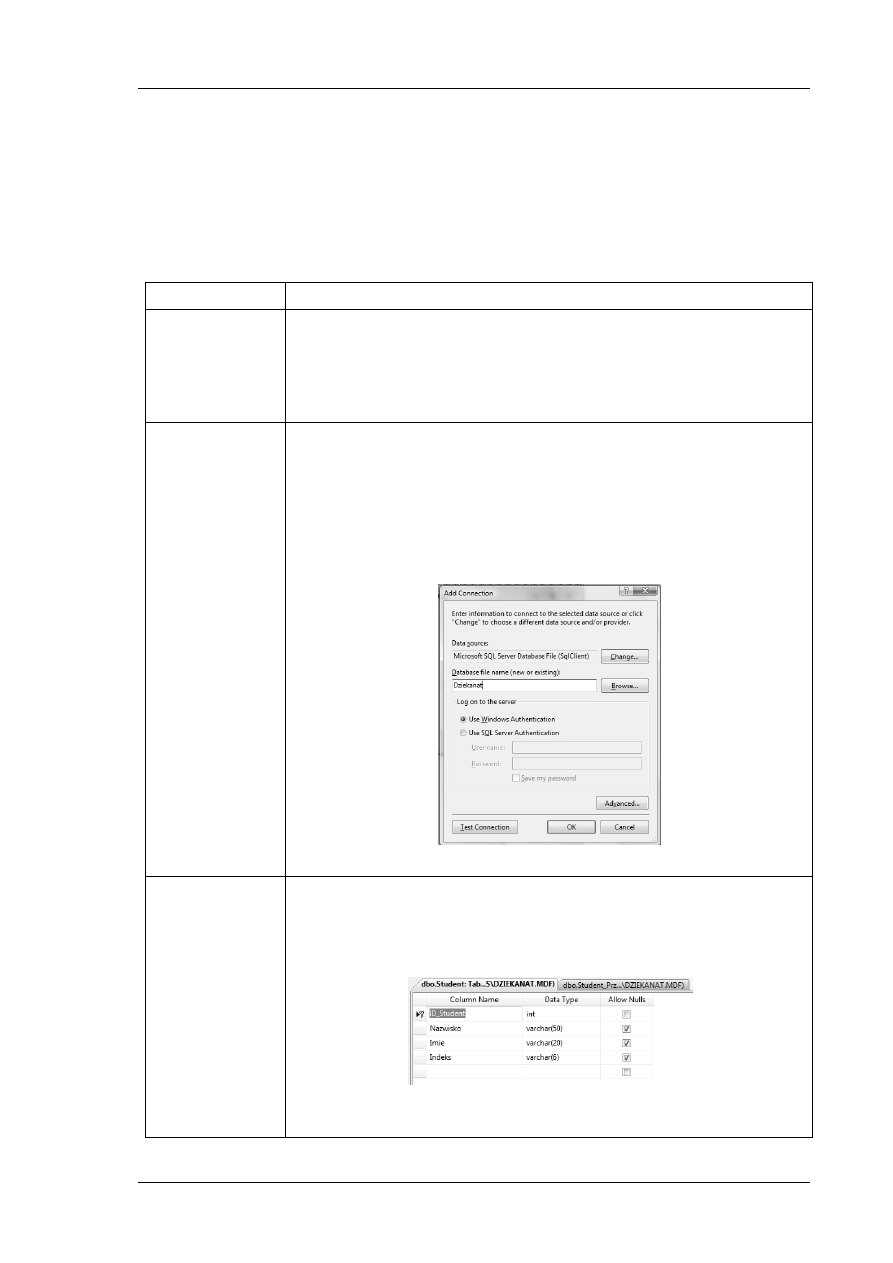

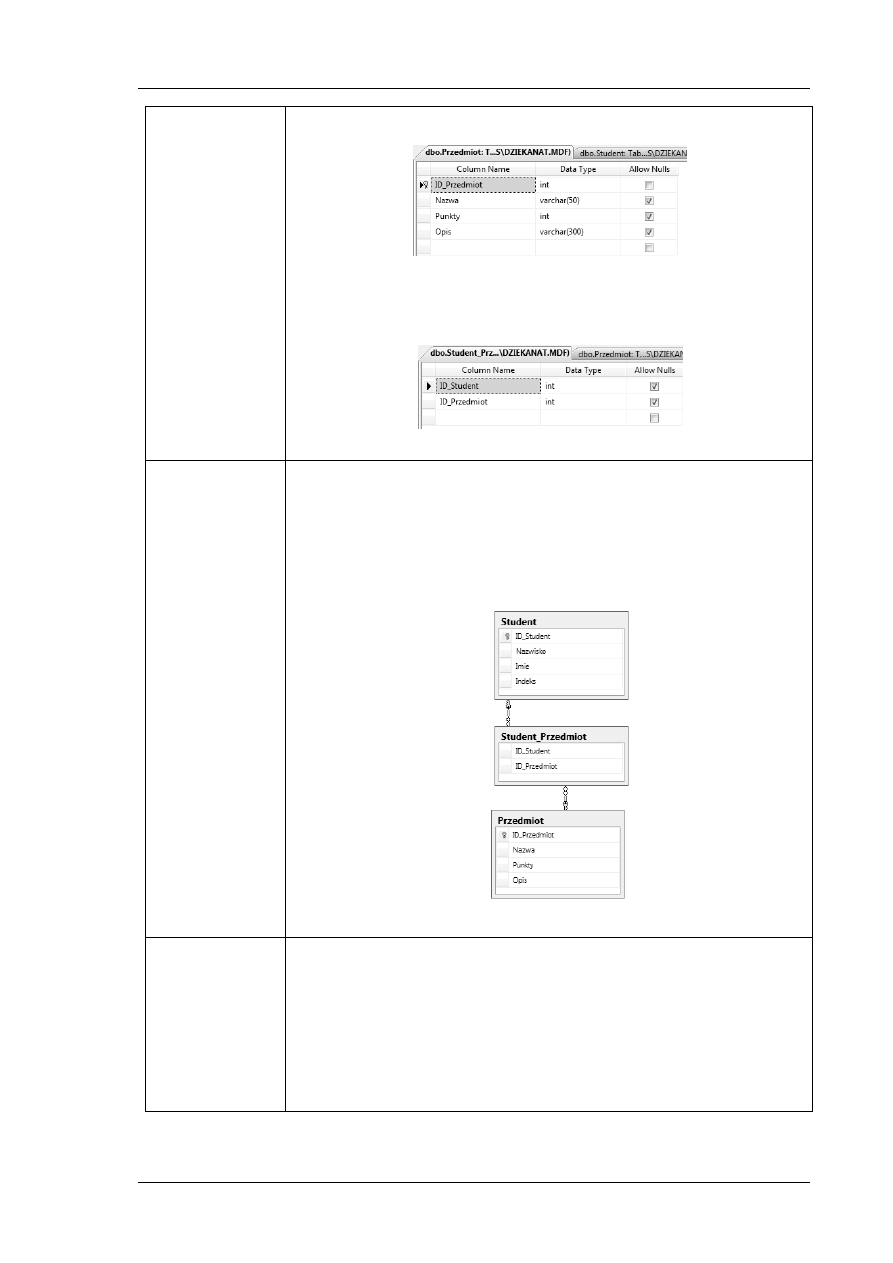

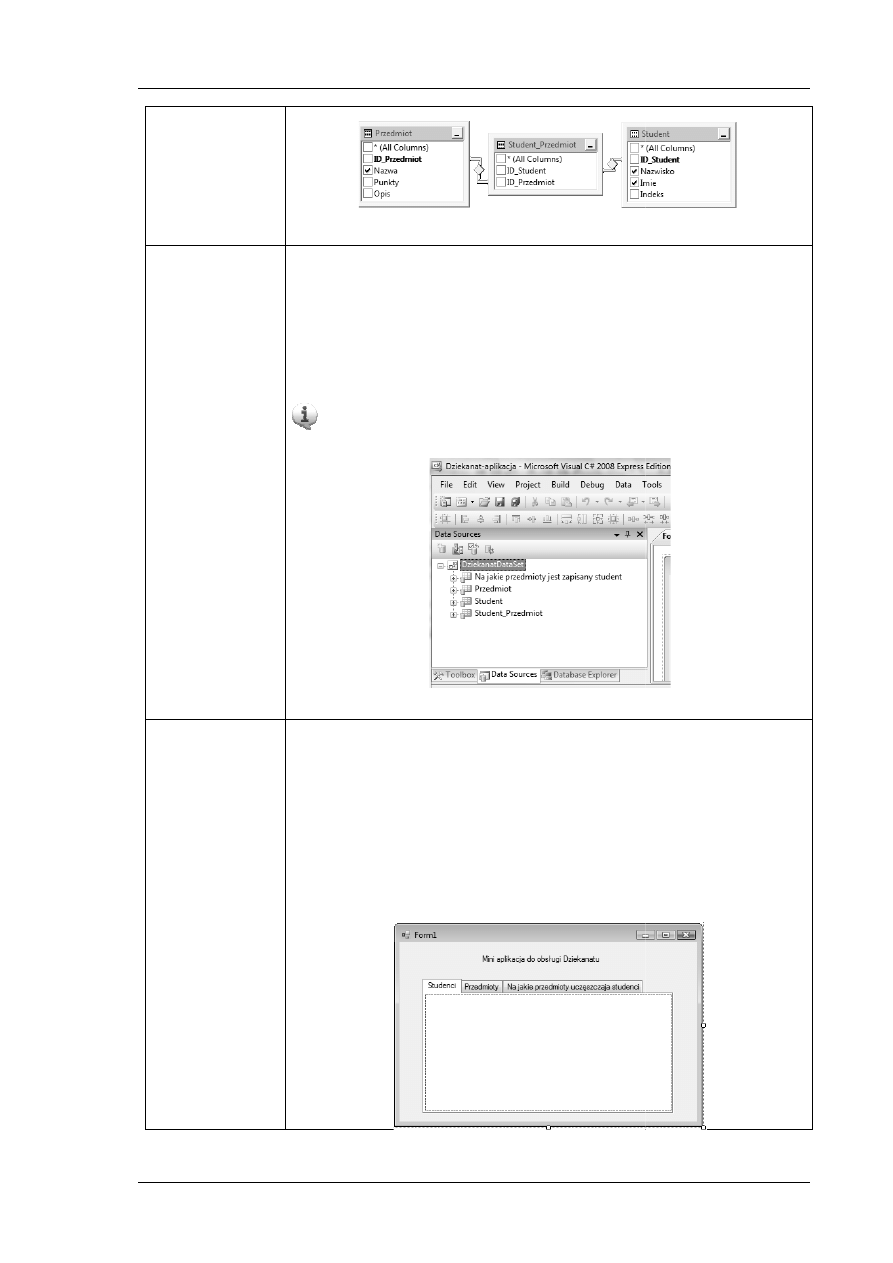

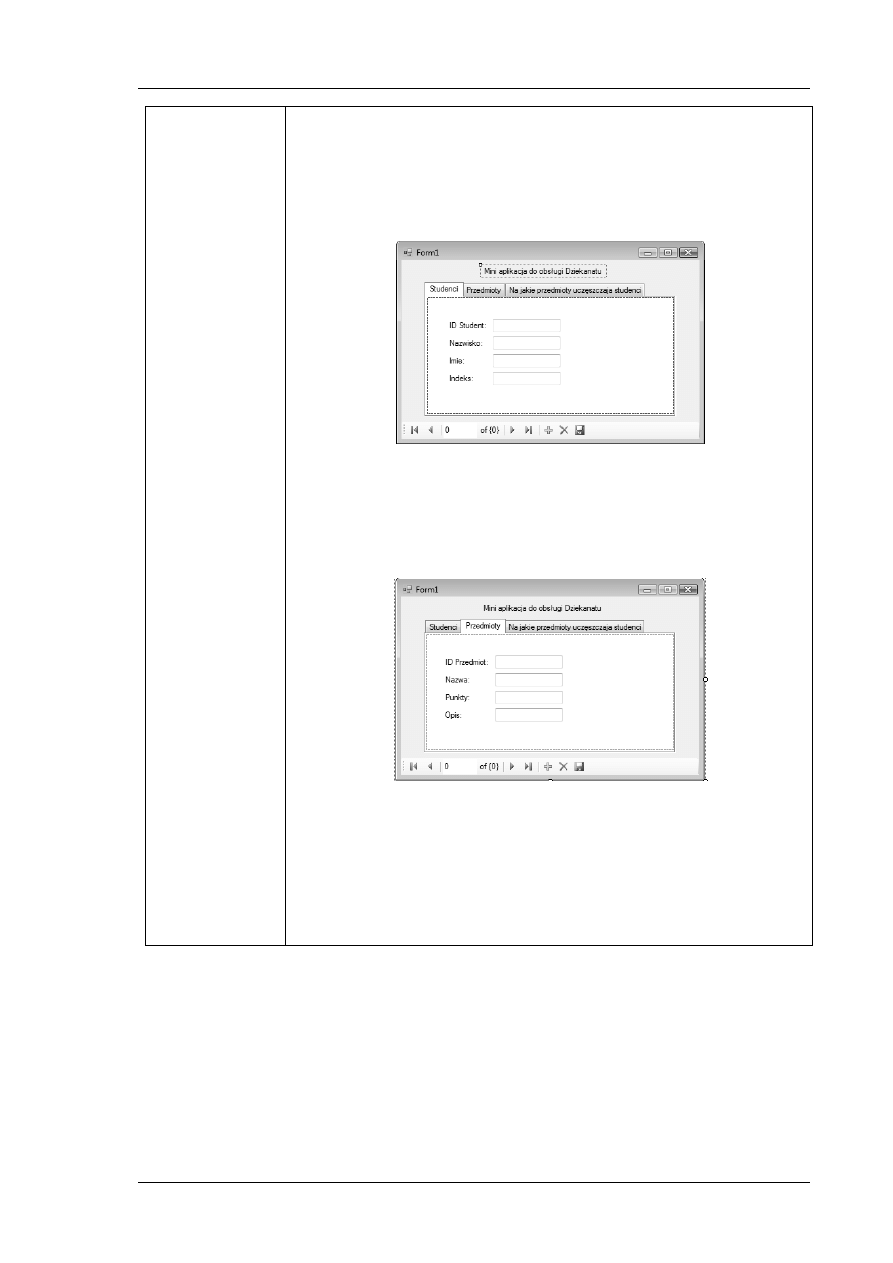

W module tym napiszemy aplikację , która będzie

wyciągała informacje z bazy danych Prace Dyplomowe.

Zostanie pokazane jak za pomocą Visual Studio

utworzyć bazę danych, jak połączyć się z bazą danych w

jaki sposób wprowadzać dane. Następnie stworzymy

aplikacje Windows, która będzie korzystała z tych

danych.

Dodatek

Podstawy

W tym module zajmiemy się zebraniem

najważniejszych informacji na temat baz danych

niezbędnych do zrozumienia i pełnego wykorzystania

dalszych modułów. Zebrane, najważniejsze pojęcia nie

zastępują pełnego wykładu na ten temat i nie zwalniają

Cię z przestudiowania wykładu lub podręcznika z

zakresu baz danych. Mają one jedynie na celu zebrać i

utrwalić najważniejsze elementy potrzebne do

wykonywania kolejnych modułów. Zazwyczaj pierwsze

zajęcia laboratorium są zajęciami organizacyjnymi.

ITA-101 Bazy danych

Włodzimierz Dąbrowski, Przemysław Kowalczuk, Konrad Markowski

Moduł 1

Wersja 1.0

Budowa diagramów ERD

Spis treści

Budowa diagramów ERD ...................................................................................................................... 1

Informacje o module ............................................................................................................................ 2

Przygotowanie teoretyczne ................................................................................................................. 3

Przykładowy problem .................................................................................................................. 3

Podstawy teoretyczne.................................................................................................................. 3

Przykładowe rozwiązanie ............................................................................................................. 7

Porady praktyczne ..................................................................................................................... 12

Uwagi dla studenta .................................................................................................................... 13

Dodatkowe źródła informacji..................................................................................................... 13

Laboratorium podstawowe ................................................................................................................ 14

Problem (czas realizacji 40 min)................................................................................................. 14

Laboratorium rozszerzone ................................................................................................................. 16

Zadanie 1 (czas realizacji 45 min) ............................................................................................... 16

Zadanie 2 (czas realizacji 45 min) ............................................................................................... 16

W.Dąbrowski, P.Kowalczuk, K.Markowski

Moduł 1

ITA-101 bazy danych

Budowa diagramów ERD

Strona 2/18

Informacje o module

Opis modułu

W tym module zajmiemy się pierwszym krokiem, jaki należy wykonać

projektując bazę danych. Będzie nim identyfikacja encji i narysowanie na

diagramie, zwanym diagramem ERD, zależności między nimi. Prawidłowy

i przejrzysty diagram ERD jest kluczowym czynnikiem sukcesu dla

zaprojektowania, a później eksploatacji bazy danych.

Cel modułu

Celem modułu jest wykształcenie umiejętności budowania poprawnych,

przejrzystych

i dobrze

udokumentowanych

diagramów

ERD

z wykorzystaniem narzędzia MS VISIO.

Uzyskane kompetencje

Po zrealizowaniu modułu będziesz:

•

rozumiał, czym jest diagram ERD,

•

rozumiał, w jaki sposób buduje się diagramy związków encji na

różnych poziomach abstrakcji,

•

umiał zbudować poprawny diagram ERD,

•

umiał dokonać przekształcenia diagramu ERD tak, aby był on

implementowany w relacyjnej bazie danych.

Wymagania wstępne

Przed przystąpieniem do pracy z tym modułem powinieneś:

•

rozumieć, czym jest baza danych i jakie powinna mieć cechy,

•

znać założenia modelu relacyjnego baz danych.

Mapa zależności modułu

Przed przystąpieniem do realizacji tego modułu nie są wymagane inne

moduły.

W.Dąbrowski, P.Kowalczuk, K.Markowski

Moduł 1

ITA-101 bazy danych

Budowa diagramów ERD

Strona 3/18

Przygotowanie teoretyczne

Przykładowy problem

Wyobraź sobie, że zostałeś poproszony o przygotowanie bazy danych ułatwiającej zarządzanie

przydziałem sal i zajęć na swoim wydziale na uczelni. Pani Jola zajmująca się przydzielaniem sal na

zajęcia chciałaby uzyskać narzędzie do kontroli i monitorowania obciążenia sal przez różne zajęcia

dydaktyczne oraz chciałaby przy tej okazji zminimalizować liczbę popełnianych błędów. Błędy

polegają najczęściej na tym, że w jednej sali umieszczane są w tym samym czasie różne zajęcia lub

na tym, że ta sama grupa studencka ma zajęcia w różnych salach w jednym czasie. Pani Jola

chciałaby też mieć możliwość szybkiego generowania raportów o przydziale sal i zajęć. Dla

uniknięcia nieporozumień przy pracach nad narzędziem wspomagającym pracę pani Joli zostałeś

poproszony o przygotowanie prostego i krótkiego dokumentu przedstawiającego, jakie dane będą

gromadzone w bazie danych i jakie będą między nimi zależności. Dokument ten powinien zostać

zweryfikowany i zaakceptowany przez panią Jolę przed przystąpieniem do dalszych prac.

Podstawy teoretyczne

Przy modelowaniu baz danych możemy posłużyć się notacją graficzną modelowania danych –

diagramem związków encji (ERD, ang. Entity-Relationship Diagram). Jest to model sieciowy

opisujący na wysokim poziomie abstrakcji dane, które są przechowywane w systemie.

Model ERD budowany jest przez analityka. Służy on do zobrazowania w sposób zrozumiały zarówno

dla projektanta, jak i osoby niemającej wykształcenia informatycznego (np. klienta) obiektów

i związków zachodzących w projektowanej dziedzinie problemowej.

Model ERD nie jest związany z konkretną implementacją systemu (np. na serwerze MS SQL czy

Oracle), choć jego odmiany mogą zawierać informacje specyficzne dla danego języka lub

środowiska implementacyjnego. Staje się on wówczas modelem projektowym

Encja

Encja (ang. entity) jest to coś, co istnieje, co odróżnia się od innych, o czym trzeba mieć informacje.

Zbiory encji reprezentują zbiór elementów występujących w rzeczywistym świecie i każdy element

tego zbioru musi posiadać następujące cechy:

•

Każdy element musi być unikalny, jednoznacznie określony, w celu odróżnienia go od

pozostałych.

•

Każdy element musi odgrywać jakąś rolę w projektowanym systemie, nie może zdarzyć się

sytuacji, w której system może działać bez dostępu do danego elementu.

•

Każdy element powinien być opisany przez odpowiednią liczbę atrybutów.

W diagramach ERD encja jest reprezentowana przez prostokąt, a jej nazwa powinna być

rzeczownikiem.

Atrybut

Atrybut (ang. attribute) jest pewną własnością encji, o której chcemy przechowywać informacje.

Atrybut jest reprezentowany przez pewną wartość. Na przykład encja Student może mieć atrybut

Nazwisko reprezentowany przez wartość Kowalski.

Wśród atrybutów encji wyróżniamy jeden atrybut lub zbiór atrybutów, którego wartość w sposób

jednoznaczny identyfikuje instancję (egzemplarz) encji. Taki atrybut lub zbiór atrybutów nazywamy

kluczem głównym encji. Klucz główny oznacza się często na wykresach symbolem PK (ang. Primary

Key) umieszczanym obok nazwy atrybutu.

W.Dąbrowski, P.Kowalczuk, K.Markowski

ITA-101 bazy danych

Drugim rodzajem klucza

nazywamy atrybut encji, który wskazuje na klucz główny innej encji. Klucz obcy oznacza się często

na wykresach symbolem FK (ang.

Związek

Bardzo ważnym elementem

i warunki określające te związk

związków to powiązania stopnia drugiego

bierze udział dwóch uczestników (dwie encje). Mogą występować także

powiązana z samą sobą), jak również

W zależności od tego, jakiego typu jest uczestnic

encje na słabe lub regularne.

w powiązaniu, to oznacza, że encja nie może istnieć bez tego powiązania (np. encja

nie może istnieć bez powiązania

w związku jest tylko częściowe, czyli encja może istnieć samodzielnie bez powiązania (np. encja

Klienci może istnieć bez powiązania

Bardzo istotnym czynnikiem określanym przy z

jako maksymalną liczbę instancji jednej encji (wystąpień

z instancją innej encji. Ze względu na wartość mocy możemy wyróżnić trzy typy powiązań:

•

jeden-do-jeden,

•

jeden-do-wiele,

•

wiele-do-wiele.

Związki binarne

Związek jeden-do-jeden (jedno

Jest to najprostszy typ powiązania, występuje wtedy, gdy tylko jedna instancja pierwszej encji jest

powiązana z tylko jedną instancją drugiej encji. Jest to powiązanie

ograniczenia, gdyż warunek jeden do jednego musi być zawsze spełniony. Opcjonalnie przy

powiązaniu jeden może występować również opcja żadne, oznaczana graficznie

Związek jeden-do-wiele (jedno

Najbardziej typowym rodzajem powiązania jest powiązanie jeden

instancja jednej encji może być połączona

na swoją uniwersalność i

Opcjonalnie przy powiązaniu jeden lub wiele może występować również opcja żadne, oznaczana

graficznie w postaci okręgu.

W.Dąbrowski, P.Kowalczuk, K.Markowski

Strona 4/18

stosowanym w bazach relacyjnych jest klucz obcy.

nazywamy atrybut encji, który wskazuje na klucz główny innej encji. Klucz obcy oznacza się często

na wykresach symbolem FK (ang. Foreign Key) umieszczanym obok nazwy atrybutu.

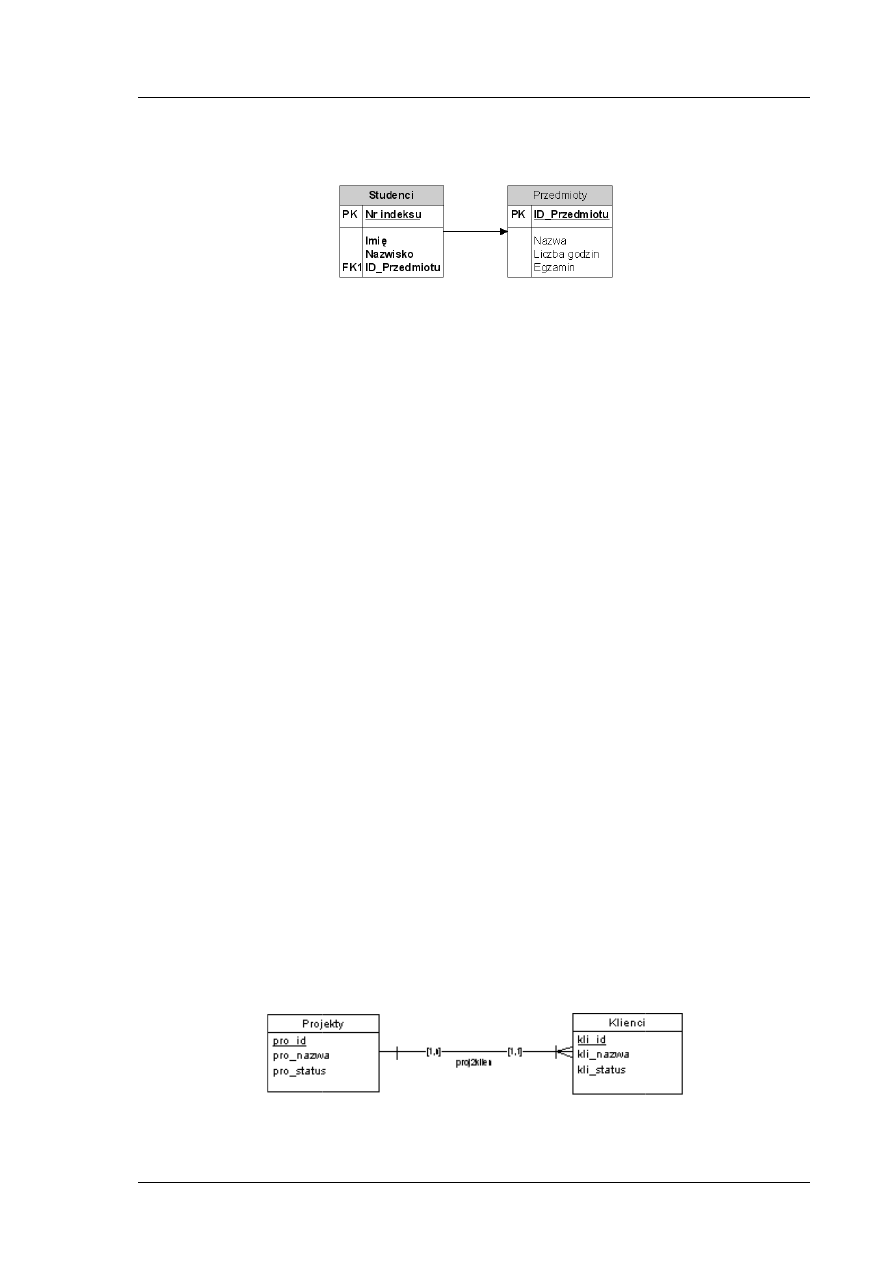

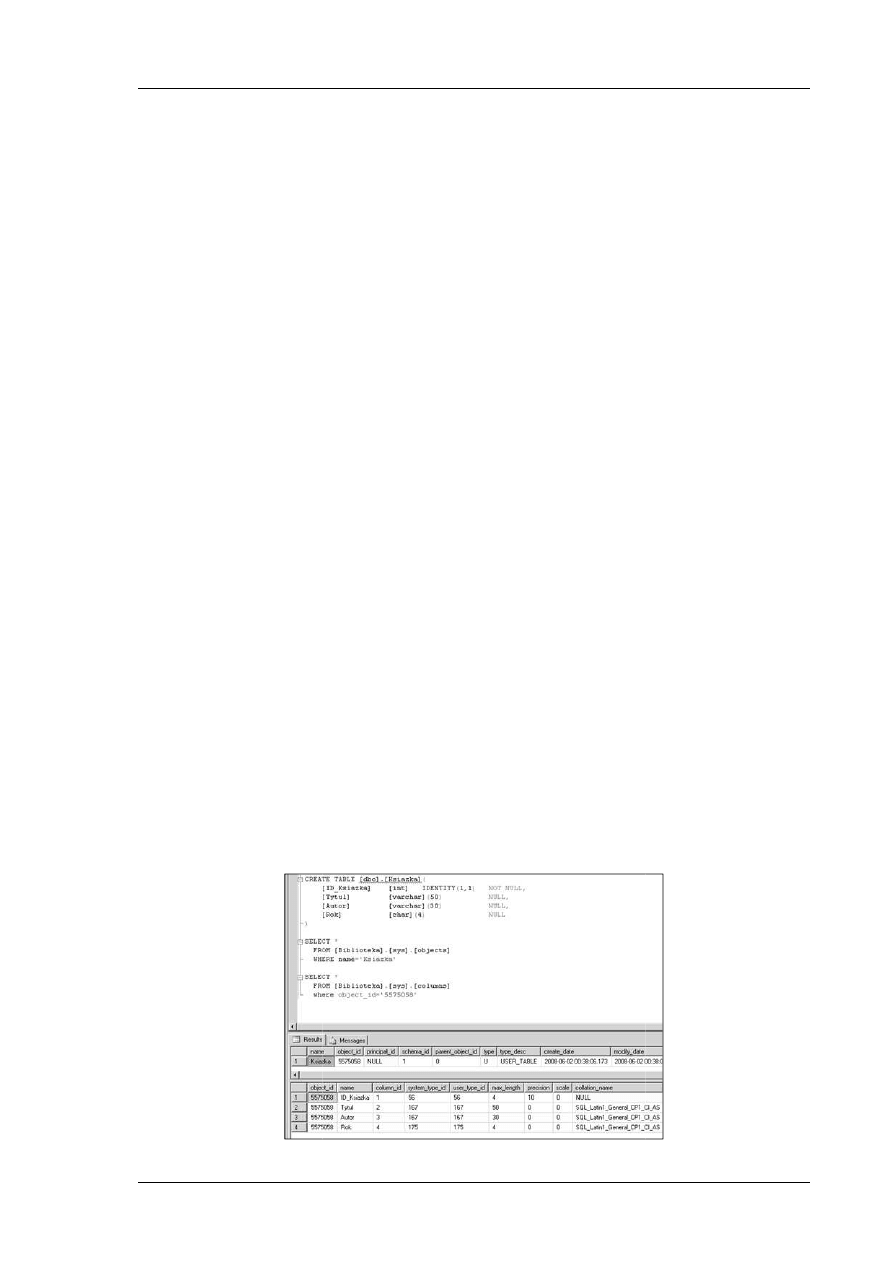

Rys. 1. Przykład klucza obcego (FK1)

Bardzo ważnym elementem w modelu danych są związki (ang. relationship

związki – elementy łączące encje między sobą. Zdecydowana większość

związków to powiązania stopnia drugiego – związki binarne, charakteryzujące się tym, że

bierze udział dwóch uczestników (dwie encje). Mogą występować także

samą sobą), jak również związki ternarne (z trzema uczestnikami).

W zależności od tego, jakiego typu jest uczestnictwo encji w danym związku, możemy podzielić

encje na słabe lub regularne. Encje słabe charakteryzują się całkowitym uczestnictwem

powiązaniu, to oznacza, że encja nie może istnieć bez tego powiązania (np. encja

nie może istnieć bez powiązania z encją Klienci), natomiast uczestnictwo

związku jest tylko częściowe, czyli encja może istnieć samodzielnie bez powiązania (np. encja

może istnieć bez powiązania z encją Zamówienia).

Bardzo istotnym czynnikiem określanym przy związkach jest moc powiązania

jako maksymalną liczbę instancji jednej encji (wystąpień w danej encji), które mogą być powiązane

instancją innej encji. Ze względu na wartość mocy możemy wyróżnić trzy typy powiązań:

jeden (jedno-jednoznaczny)

Jest to najprostszy typ powiązania, występuje wtedy, gdy tylko jedna instancja pierwszej encji jest

tylko jedną instancją drugiej encji. Jest to powiązanie wprowadzające dosyć znaczne

ograniczenia, gdyż warunek jeden do jednego musi być zawsze spełniony. Opcjonalnie przy

powiązaniu jeden może występować również opcja żadne, oznaczana graficznie

wiele (jedno-wieloznaczny)

jbardziej typowym rodzajem powiązania jest powiązanie jeden-do-wiele,

instancja jednej encji może być połączona z jedną lub wieloma instancjami drugiej encji. Ze względu

i małą kłopotliwość, ten typ powiązania jest najczęściej stosowany.

Opcjonalnie przy powiązaniu jeden lub wiele może występować również opcja żadne, oznaczana

postaci okręgu.

Rys. 2. Związek jeden-do-wielu

Moduł 1

Budowa diagramów ERD

bazach relacyjnych jest klucz obcy. Kluczem obcym

nazywamy atrybut encji, który wskazuje na klucz główny innej encji. Klucz obcy oznacza się często

) umieszczanym obok nazwy atrybutu.

relationship) pomiędzy encjami

elementy łączące encje między sobą. Zdecydowana większość

charakteryzujące się tym, że w związku

bierze udział dwóch uczestników (dwie encje). Mogą występować także związki unarne (encja

(z trzema uczestnikami).

danym związku, możemy podzielić

charakteryzują się całkowitym uczestnictwem

powiązaniu, to oznacza, że encja nie może istnieć bez tego powiązania (np. encja Zamówienia

atomiast uczestnictwo encji regularnych

związku jest tylko częściowe, czyli encja może istnieć samodzielnie bez powiązania (np. encja

moc powiązania, która definiuje się

danej encji), które mogą być powiązane

instancją innej encji. Ze względu na wartość mocy możemy wyróżnić trzy typy powiązań:

Jest to najprostszy typ powiązania, występuje wtedy, gdy tylko jedna instancja pierwszej encji jest

wprowadzające dosyć znaczne

ograniczenia, gdyż warunek jeden do jednego musi być zawsze spełniony. Opcjonalnie przy

powiązaniu jeden może występować również opcja żadne, oznaczana graficznie w postaci okręgu.

wiele, w którym pojedyncza

jedną lub wieloma instancjami drugiej encji. Ze względu

jest najczęściej stosowany.

Opcjonalnie przy powiązaniu jeden lub wiele może występować również opcja żadne, oznaczana

W.Dąbrowski, P.Kowalczuk, K.Markowski

Moduł 1

ITA-101 bazy danych

Budowa diagramów ERD

Strona 5/18

Związek wiele-do-wiele (wielo-wieloznaczny)

Powiązania tego typu występują równie często jak powiązania jeden do wielu, jednak nie dają się

bezpośrednio implementować w relacyjnych bazach danych. Są one realizowane przy pomocy encji

pośrednich (w modelu relacyjnym są to tabele sprzęgające) powiązanych z encjami pierwotnymi

przy pomocy powiązań jeden do wielu.

W powiązaniu wiele-do-wiele encjami głównymi są encje pierwotne, natomiast encją obcą jest

relacja sprzęgająca, która zwiera klucze główne relacji oryginalnej. Dlatego w powiązaniu

jeden-do-wiele pomiędzy relacjami pierwotnymi a relacją obcą, po stronie relacji oryginalnej

znajduje się strona „jeden” powiązania jeden-do-wiele, a po stronie relacji obcej znajduje się strona

„wiele” z tego powiązania. Związki wiele-do-wiele nie są bezpośrednio implementowane

w relacyjnych bazach danych i wymagają dodatkowych przekształceń.

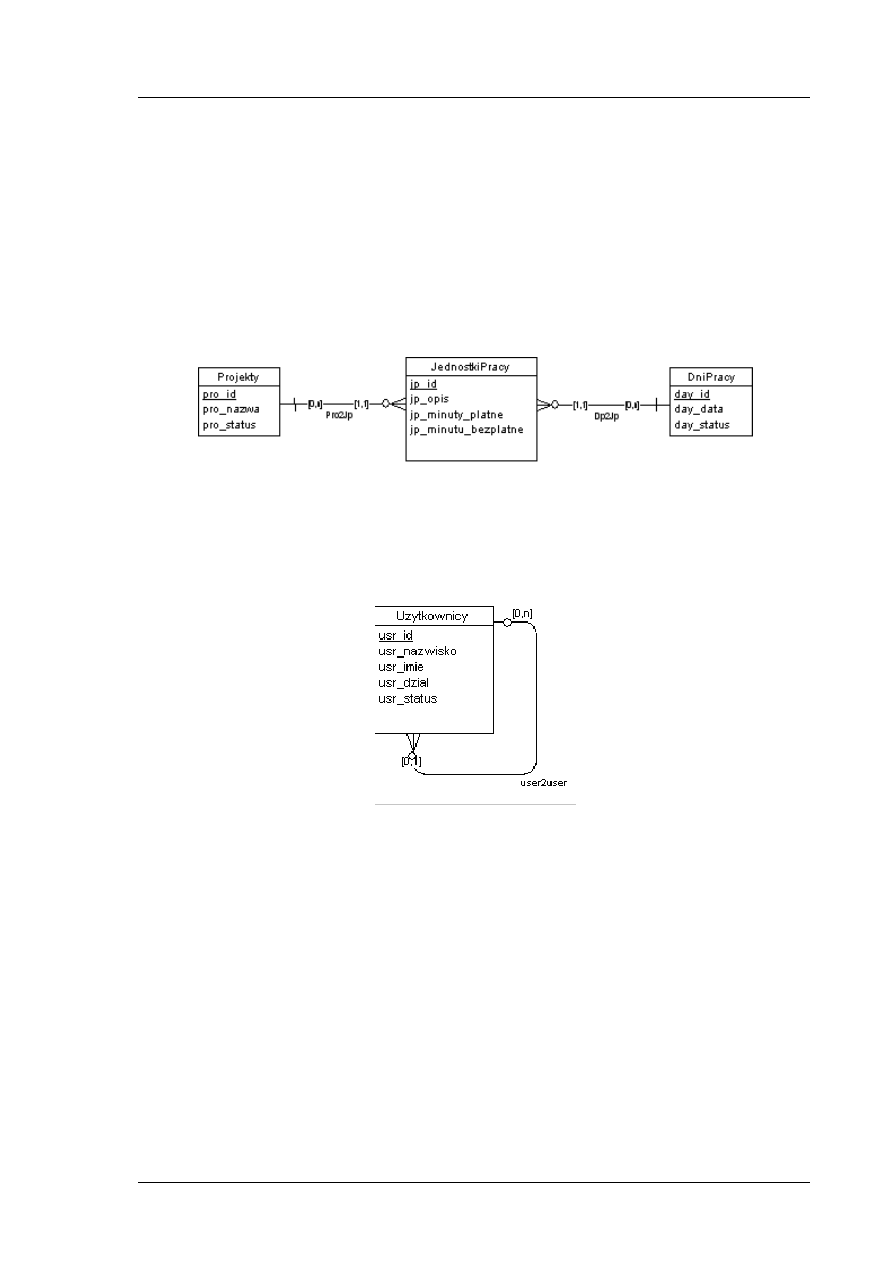

Rys. 3. Związek wiele-do-wielu

Związki unarne

Powiązania tego typu mają tylko jednego uczestnika, czyli relację, która jest powiązana sama ze

sobą. Powiązanie realizowane jest w podobny sposób jak w przypadku powiązań binarnych, ale

odnosi się do jednej encji. Klucz główny tej encji jest dodawany do tej encji.

Rys. 4. Związek unarny

Powiązania unarne tak jak powiązania binarne mogą być różnej mocy. To znaczy mogą występować

powiązania jeden do wielu, które mogą być opcjonalne po stronie „jeden”. Ten typ powiązania jest

stosowany przy odwzorowywaniu struktur hierarchicznych.

Powiązania unarne mogą być również realizowane jako powiązania wiele do wielu. Wtedy,

podobnie jak przy powiązaniach binarnych, muszą być modelowane przy użyciu tabeli sprzęgającej.

Związki ternarne

Są to powiązania, w skład których wchodzą trzy związane ze sobą encje. Powiązania te, podobnie

jak powiązania wiele-do-wiele, nie mogą być realizowane bezpośrednio w relacyjnych bazach

danych.

W.Dąbrowski, P.Kowalczuk, K.Markowski

Moduł 1

ITA-101 bazy danych

Budowa diagramów ERD

Strona 6/18

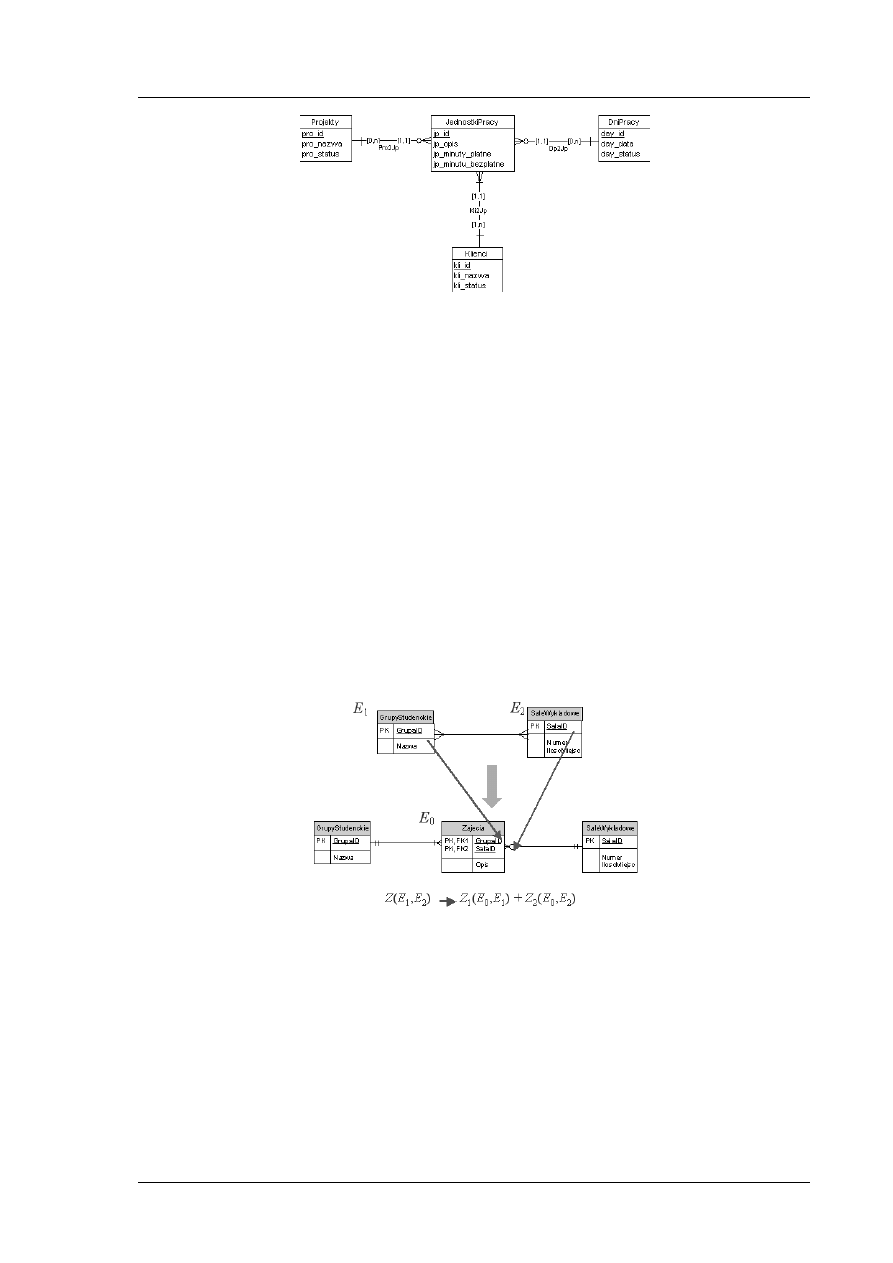

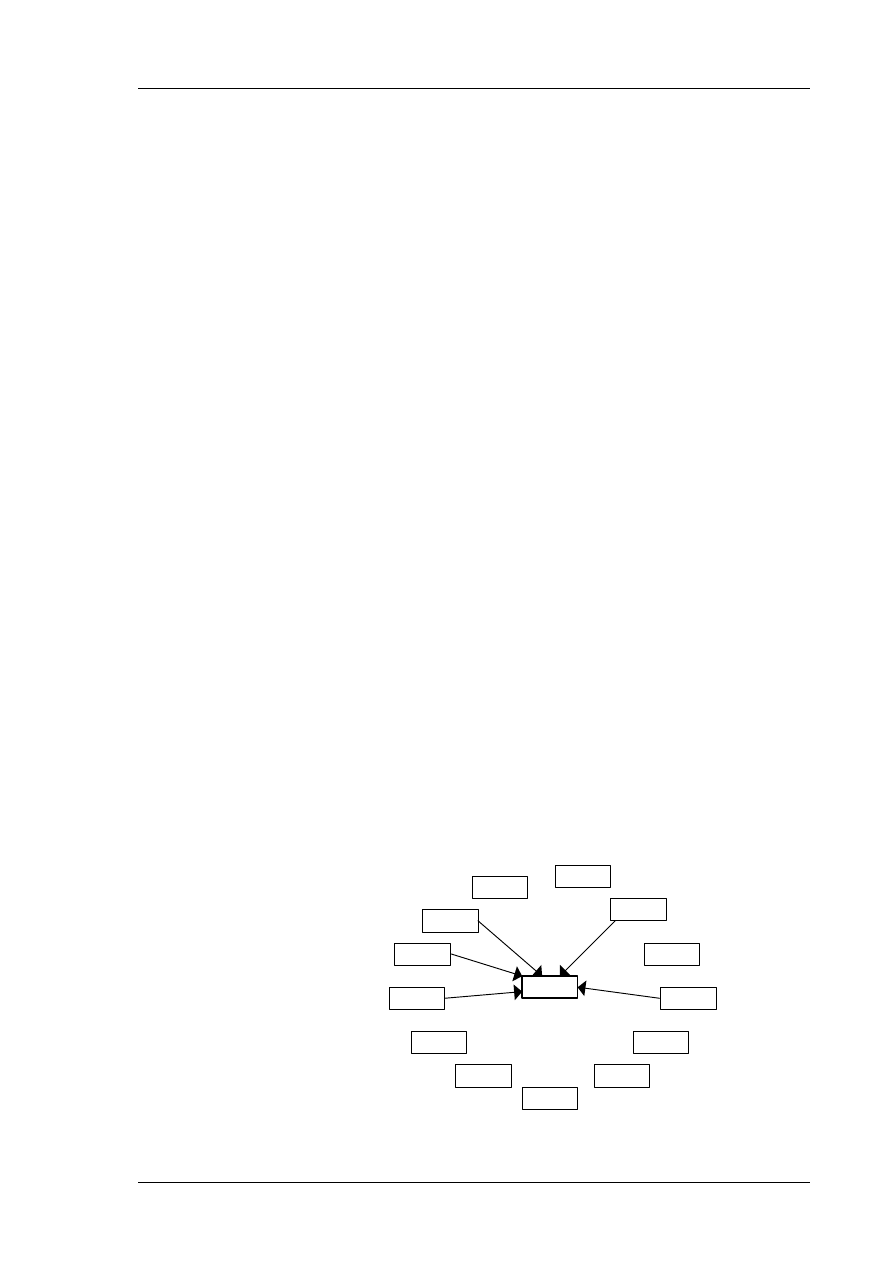

Rys. 5. Związek ternarny

Związki ternarne nie są bezpośrednio implementowane w relacyjnych bazach danych i wymagają

dodatkowych przekształceń.

Notacje związków

W praktyce spotkasz się z różnymi sposobami reprezentacji graficznej związków (dla przykładu:

w programach służących m.in. do projektowania diagramów ERD takich jak Visio lub IBM Rational

Rose możliwe jest użycie kilku różnych notacji). Bodaj najpopularniejsza jest notacja czysto

graficzna.

Metody przekształcania związków

Związki binarne wiele-do-wiele oraz związki ternarne nie są implementowane w relacyjnych bazach

danych. Przed zamodelowaniem ich w bazie relacyjnej wymagają one pewnych przekształceń.

Przykłady takich przekształceń zaprezentowane są poniżej

Przekształcanie związków wielo-wieloznacznych

Jeśli mamy związek binarny wielo-wieloznaczny, to należy wprowadzić dodatkową encję oraz dwa

nowe związki jednoznaczne. Nowa encja powinna wśród atrybutów zawierać klucze obce

odnoszące się do kluczy głównych dwóch pozostałych encji.

Rys. 6. Przekształcanie związków binarnych wielo-wieloznacznych

Przekształcanie związków ternarnych

Przy przekształcaniu związków ternarnych postępujemy podobnie jak w wypadku związków wielo-

wieloznacznych binarnych. Wprowadzamy wówczas dodatkową encję oraz 3 nowe związki

jednoznaczne.

W.Dąbrowski, P.Kowalczuk, K.Markowski

Moduł 1

ITA-101 bazy danych

Budowa diagramów ERD

Strona 7/18

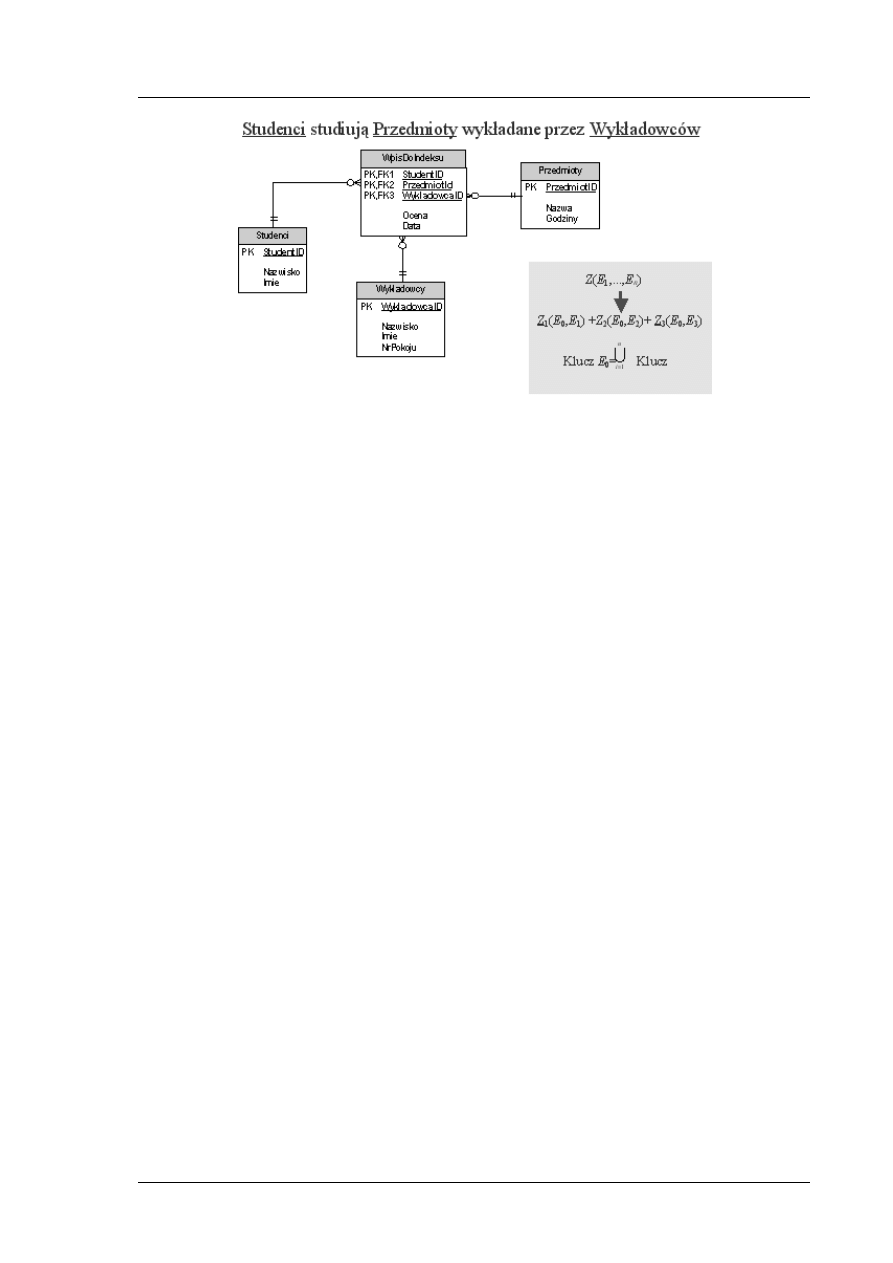

Rys. 7. Przekształcanie związków ternarnych

Podobnie postępujemy, jeśli mamy do czynienia ze związkami o większej liczbie argumentów.

Podsumowanie

W tym rozdziale przedstawione zostało podejście do modelowania konceptualnego bazy danych

z wykorzystaniem techniki zwanej diagramami związków encji.

Dowiedziałeś się, czym jest encja, jakie posiada cechy oraz czym jest związek encji. Pamiętaj, że nie

wszystkie typy związków encji są bezpośrednio implementowane w relacyjnej bazie danych. Związki

typu wiele do wielu oraz związki więcej niż dwu encji wymagają przekształcenia modelu

konceptualnego do postaci dającej się implementować w modelu relacyjnym. Przekształcenie to

polega zazwyczaj na wprowadzeniu dodatkowej encji i dodaniu nowych związków.

Projektując bazę danych warto zawsze rozpocząć modelowanie danych od diagramów ERD.

Diagramy takie powinny przede wszystkim, w pierwszym etapie projektowania, odzwierciedlać

w możliwie przejrzysty sposób dane i zależności występujące w świecie rzeczywistym – na przykład

obiekty biznesowe i zależności między nimi. W pierwszym etapie diagram ERD pokazuje więc często

związki wiele do wielu oraz związki wieloencyjne (rzadziej). Kolejne kroki prowadzą do

przekształcania takiego diagramu aż do postaci modelu zgodnego z modelem relacyjnym.

Przykładowe rozwiązanie

Przypomnijmy problem z początku tego rozdziału dotyczący przygotowania bazy danych

ułatwiającej zarządzanie przydziałem sal i zajęć na wydziale uczelni.

Naszym celem jest przygotowanie modelu danych, który będzie spełniał dwa podstawowe cele:

•

pozwalał zweryfikować wymagania stawiane przez panią Jolę oraz

•

stanowił podstawę do zbudowania relacyjnej bazy danych.

Jak widać musimy posłużyć się językiem wyrazu zrozumiałym zarówno dla osoby niemającej

wykształcenia czy tez doświadczenia informatycznego jak i przydatnym dla informatyka budującego

bazę danych. Jaki środek wyrazu, język wybrać? Dosyć powszechny jest tutaj pogląd, że takim

uniwersalnym środkiem wyrazu spełniającym stawiane przed nami wymagania jest język

obrazkowy – diagramy związków encji.

Sformułujmy więc teraz cel naszych działań w następujący sposób:

Naszym zadaniem jest opracowanie diagramu związków encji, który będzie jednoznacznie

i przejrzyście przedstawiał wymagania pani Joli w zakresie przetwarzanych przez nią danych oraz

umożliwiał zbudowanie na jego podstawie relacyjnej bazy danych.

W.Dąbrowski, P.Kowalczuk, K.Markowski

Moduł 1

ITA-101 bazy danych

Budowa diagramów ERD

Strona 8/18

Przypominamy, że diagram związków encji powstaje w sposób iteracyjny. Wynikiem naszych prac

powinien być nie jeden diagram, ale zestaw diagramów przedstawiający nasz problem na różnych

poziomach abstrakcji (np. z różną liczbą szczegółów).

Spróbujemy teraz przedstawić w punktach nasze działania. Co więc i w jakiej kolejności powinniśmy

wykonać?

Krok 1

Powinniśmy uważnie wysłuchać, co ma do powiedzenia ekspert dziedzinowy, czyli pani Jola. Na

podstawie zebranych informacji możemy zidentyfikować i wypisać encje występujące w naszym

problemie. Dobrym zwyczajem jest też wypisanie kilku przykładowych instancji encji dla każdej ze

zidentyfikowanych encji.

Krok 2

Powinniśmy zidentyfikować związki występujące między encjami. Dobrze jest nazwać te związki

i określić role, jakie w nich odgrywają poszczególne encje. Koniecznie powinniśmy też

zidentyfikować liczności związków.

Krok 3

Powinniśmy wykonać pierwszy rysunek diagramu związków encji, na którym zamieszczamy:

•

nazwa encji,

•

związki między encjami,

•

liczności związków.

Warto też umieścić na nim nazwy związków i nazwy ról. Często jednak dla zachowania

przejrzystości rysunku rezygnujemy z umieszczania na diagramie ERD tych informacji.

UWAGA: Diagram związków encji będący wynikiem kroku 3 jest często w postaci

nieznormalizowanej i nierealizowalnej w bazie relacyjnej (np. przedstawia związki wiele do wielu).

Na tym etapie najczęściej nie należy dokonywać przekształceń tego diagramu.

Krok 4

Diagram z kroku 3 powinniśmy skonsultować z ekspertem dziedzinowym. Na tym etapie diagram

ERD nie zawiera zbyt wiele szczegółów, jest więc prosty i przejrzysty. Pozwoli nam to na

upewnienie się, że dobrze zrozumieliśmy stawiane przez eksperta wymagania dotyczące

przetwarzanych danych oraz umożliwi dokonanie niezbędnych poprawek i uzupełnień już na tym

wstępnym etapie.

Krok 5

Rozpoczynamy identyfikowanie atrybutów dla każdej z przedstawionych na diagramie encji.

Powinniśmy zidentyfikować wszystkie atrybuty, które są wykorzystywane w procesach

opisywanych przez eksperta dziedzinowego – czyli tak zwane atrybuty biznesowe. Nie wszystkie ze

zidentyfikowanych na tym etapie atrybutów muszą znaleźć swoje odzwierciedlenie w końcowym

projekcie bazy danych.

Na przykład: na pewnym wydziale po drugim roku studiów dokonywany jest przez studenta wybór

specjalizacji dalszych studiów. O klasyfikacji na specjalizację decyduje, w wypadku braku miejsc,

średnia ocen uzyskanych przez studenta z pierwszych czterech semestrów studiów. Dla osoby

opisującej proces klasyfikacji studentów na specjalizację istotnym atrybutem każdego studenta jest

jego średnia z pierwszych czterech semestrów nauki. Powinniśmy dla encji Student

zidentyfikować atrybut biznesowy srednia_z_czterech_semestrow. W trakcie kolejnych

iteracji budowy diagramu ERD możemy zdecydować, że nie będziemy przechowywać w bazie tej

średniej, ale wyliczać ją, gdy będzie potrzebna, na podstawie ocen cząstkowych.

W.Dąbrowski, P.Kowalczuk, K.Markowski

Moduł 1

ITA-101 bazy danych

Budowa diagramów ERD

Strona 9/18

Krok 6

Diagram z kroku 5 powinniśmy skonsultować z ekspertem dziedzinowym.

Krok 7

Dla każdego atrybutu powinniśmy zidentyfikować i zapisać jego dziedzinę. Pamiętaj, że dziedzina

atrybutu to nie to samo, co jego typ. Dziedzina związana jest z wyższym poziomem abstrakcji

modelu i dotyczy wartości, które może przyjmować atrybut wynikających z modelu biznesowego

procesu. Typ natomiast związany jest z niższym poziomem abstrakcji modelu i dotyczy

reprezentacji danych w silniku bazy danych. Na przykład dziedziną dla atrybutu Ocena może być

zbiór { 2; 3; 3,5; 4; 4,5; 5 }, a typem tego atrybutu Integer.

Krok 8

Diagram lub tabelę z kroku 7 powinniśmy skonsultować z ekspertem dziedzinowym.

Krok 9

Po zaakceptowaniu diagramu związków encji przez eksperta dziedzinowego możemy przystąpić do

normalizacji, określenia kluczy głównych i kluczy obcych, dokonać zmian atrybutów (na przykład

dodać atrybuty sztuczne) oraz przekształcenia związków nierealizowalnych w modelu relacyjnym

(np. zamiana związków wiele do wielu na związki jedne do wielu).

Krok 10

Proponujemy aby w tym kroku określić typy wszystkich atrybutów uwzględniając typy silnika bazy

danych, na której będzie realizowana baza danych, zdefiniować niezdefiniowane jeszcze klucze

główne i klucze obce oraz wskazać pola indeksowane.

Na zakończenie powinniśmy dokonać przeglądu diagramu ERD pod kątem jego spójności

i kompletności. W naszym wypadku zadanie jest dosyć proste, gdyż problem, z którym mamy do

czynienia nie jest skomplikowany. Przystępujemy więc do kolejnych kroków budowy diagramu ERD.

Krok 1

Po spotkaniu z panią Jolą identyfikujemy trzy encje: Sala, Zajecia i Grupa.

Przygotowujemy też zestawienie przykładowych instancji encji.

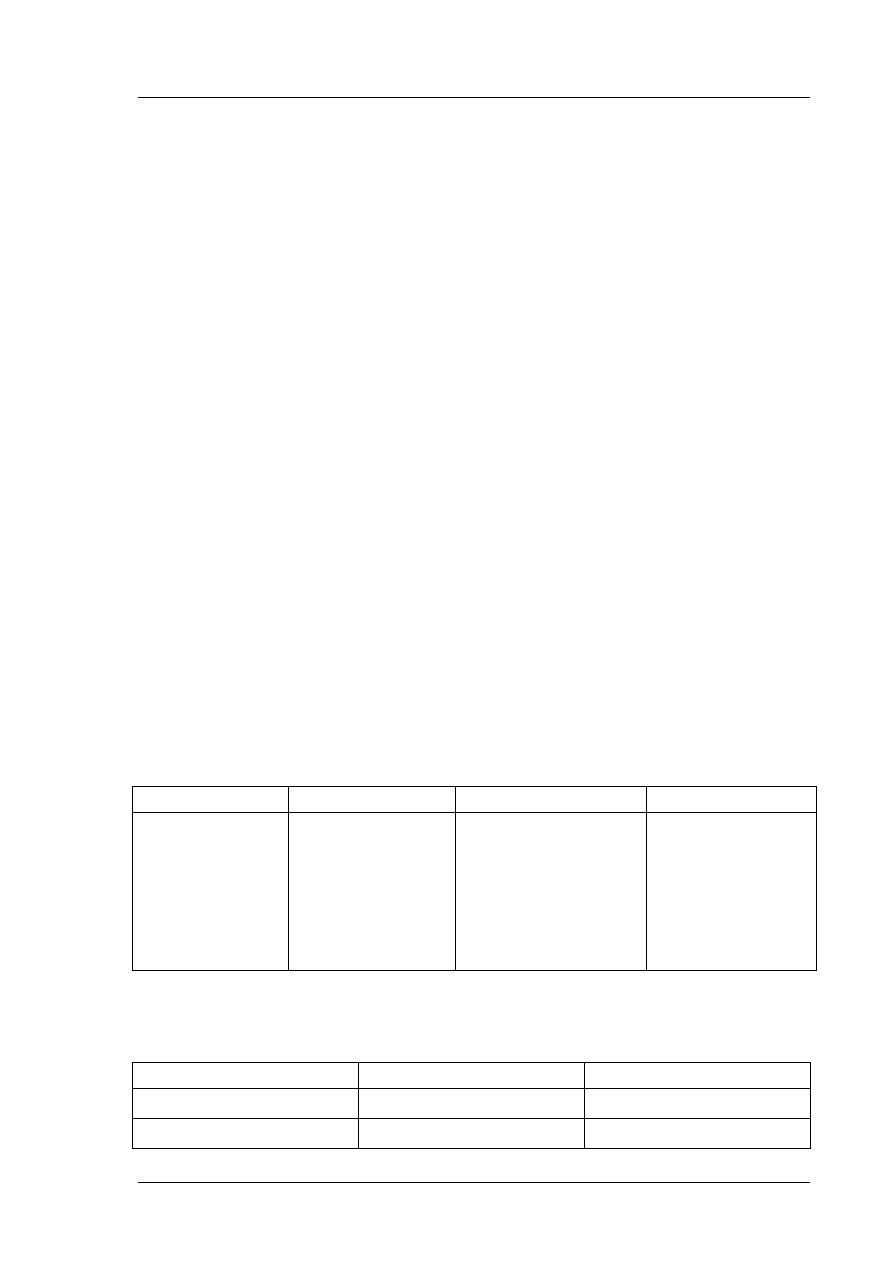

Tabela 1. Zestawienie instancji encji

Encja

Sala

Zajęcia

Grupa

Przykład

instancji

encji

110

C155

A001

Bazy danych – wykład

Bazy

danych

–

laboratorium

Podstawy informatyki

Programowanie

obiektowe

101

112

203

315c

Krok 2

Identyfikujemy związki:

Tabela 2. Liczności związków

Nazwa związku

Encje

Liczności

Zajecia_w_Sali

Sala, Zajęcia

Wiele do jeden (*..1)

Grupa_na_zajeciach

Grupa, Zajęcia

Wiele do wiele (*..*)

W.Dąbrowski, P.Kowalczuk, K.Markowski

Moduł 1

ITA-101 bazy danych

Budowa diagramów ERD

Strona 10/18

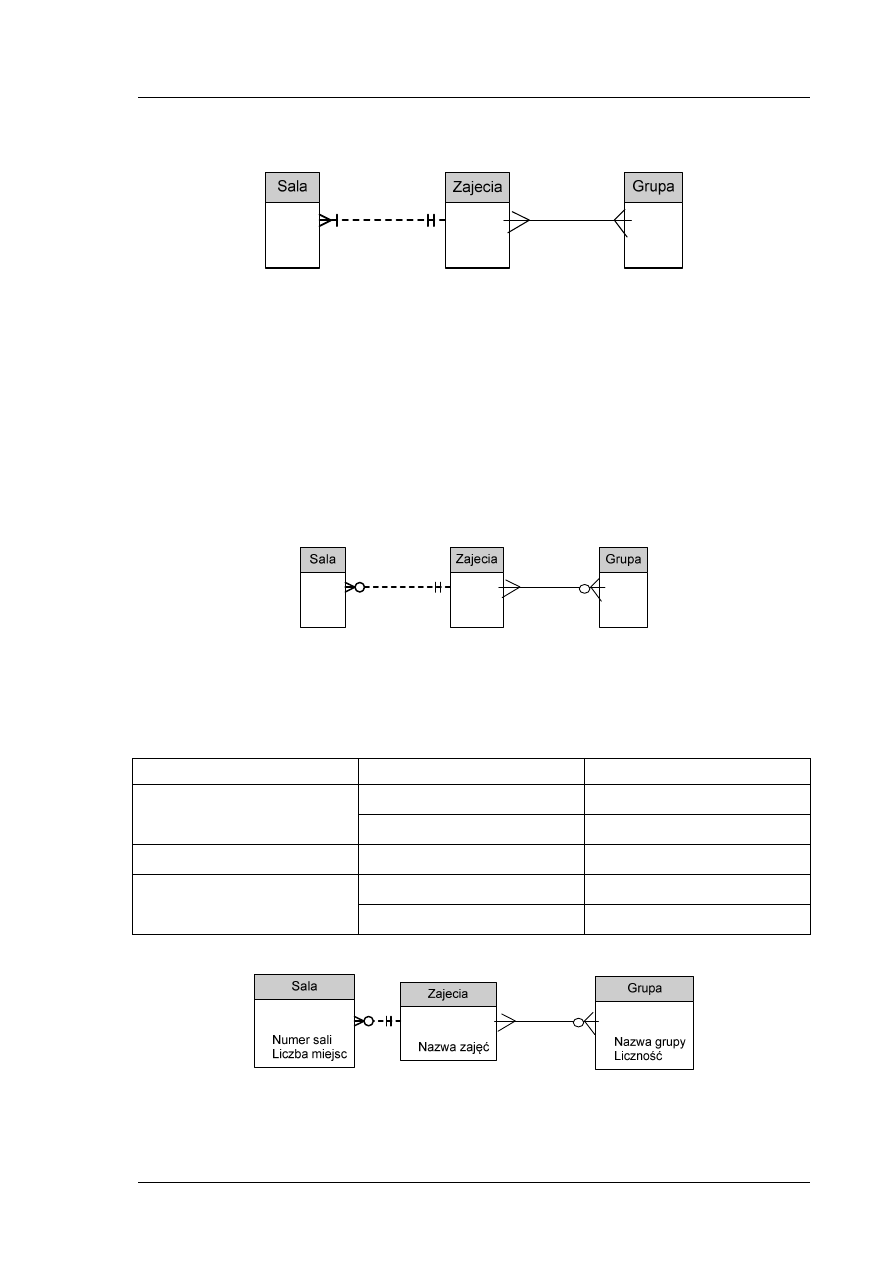

Krok 3

Przedstawiamy diagram ERD z uwzględnieniem związków i ich liczności.

Rys. 8. Diagram ERD z uwzględnieniem związków i ich liczności

Krok 4

Pani Jola po obejrzeniu naszego diagramu zauważa, że mogą być zajęcia, które w danym semestrze

nie odbywają się, ale znajdują się w katalogu zajęć (np. przedmiot obieralny, który nie został

w danym semestrze wybrany przez wystarczającą liczbę chętnych). Nie są one przypisane do żadnej

sali ani do grupy studentów.

Dostrzegamy też błąd polegający na początkowym przypisaniu do konkretnej sali tylko jednych

zajęć. Oczywiście na taki luksus żaden wydział nie może sobie pozwolić. Zamieniamy liczność

związku Zajęcia_w_Sali na wiele do wielu.

Uwagę tę powinniśmy uwzględnić na naszym diagramie ERD. Wprowadzamy stosowną poprawkę

na diagramie.

Rys. 9. Diagram ERD po uwzględnień poprawy liczności związku

Krok 5

Przystępujemy do identyfikacji atrybutów. Wygodnie jest informacje o atrybutach zebrać w tabeli

podając jednocześnie przykład wartości atrybutu.

Tabela 3. Przykładowe wartości atrybutów

Encja

Atrybut

Przykład

Sala

Numer Sali

C101

Liczba miejsc

120

Zajecia

Nazwa zajęć

Bazy danych – wykład

Grupa

Nazwa grupy

112

Liczność

35

Na diagramie ERD:

Rys. 10. Diagram ERD z zaznaczonymi atrybutami

W.Dąbrowski, P.Kowalczuk, K.Markowski

Moduł 1

ITA-101 bazy danych

Budowa diagramów ERD

Strona 11/18

Krok 6

Pokazujemy nasz diagram ERD pani Joli. Jeśli zostanie on zaakceptowany, przechodzimy do kroku

siódmego.

Krok 7

Powinniśmy teraz określić dla każdego atrybutu jego dziedzinę. Najwygodniej będzie nam to

wykonać znowu w postaci tabelki takiej jak tabela xxx uzupełnionej o kolumnę Dziedzina atrybutu.

Tabela 4. Dziedziny atrybutów

Encja

Atrybut

Przykład

Dziedzina atrybutu

Sala

Numer

sali

C101

Ciąg

składający

się

z litery

reprezentującej budynek oraz co

najwyżej czterech cyfr

Liczba

miejsc

120

Przedział od 15 do 250

Zajecia Nazwa

zajęć

Bazy danych – wykład

Lista zajęć

Grupa

Nazwa

grupy

112

Ciąg składający się z 3 lub 4 cyfr

i/lub litery

Liczność 35

Przedział od 12 do 40

Krok 8

Powinniśmy znowu skonsultować wyniki naszej pracy z panią Jolą. Jeśli uzyskamy akceptację,

możemy przejść do kroku dziewiątego. W przeciwnym razie nanosimy poprawki i ponownie

prosimy o akceptację.

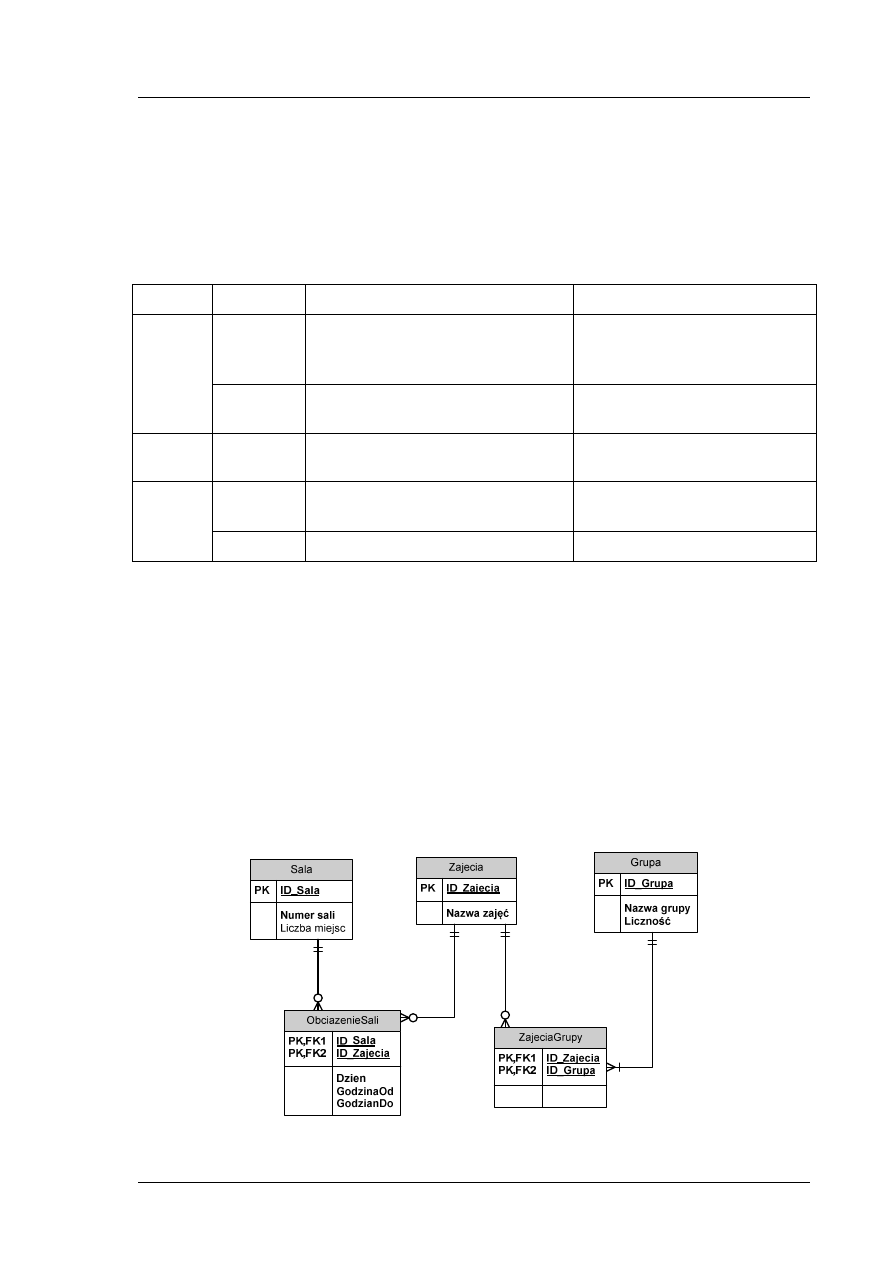

Krok 9

Jeśli dobrnęliśmy aż tutaj, to oznacza, że zakończyliśmy konsultację z panią Jolą i możemy

przystąpić do prac zmierzających do nadania naszemu modelowi postaci dającej się

zaimplementować w relacyjnej bazie danych.

W naszym diagramie ERD występują związki wiele do wiele. Są to związki nieimplementowane

bezpośrednio w modelu relacyjnym, dlatego musimy dokonać ich przekształcenia. Wprowadzamy

nowe encje ObciazenieSali i ZajeciaGrupy tak jak na rysunku.

Rys. 11. Diagram ERD

W.Dąbrowski, P.Kowalczuk, K.Markowski

Moduł 1

ITA-101 bazy danych

Budowa diagramów ERD

Strona 12/18

Informację na diagramie możemy uzupełnić o typy danych, tak jak przedstawiamy to na Rys. 12.

Diagram ERD z typami danych

Sala

PK

ID_Sala

uniqueidentifier

Numer sali

varchar(6)

Liczba miejsc

uniqueidentifier

Zajecia

PK

ID_Zajecia

uniqueidentifier

Nazwa zajęć

varchar(255)

Grupa

PK

ID_Grupa

uniqueidentifier

Nazwa grupy

char(10)

Liczność

smallint

ZajeciaGrupy

PK,FK1

ID_Zajecia

int

PK,FK2

ID_Grupa

int

ObciazenieSali

PK,FK1

ID_Sala

int

PK,FK2

ID_Zajecia

int

Dzien

char(10)

GodzinaOd

char(10)

GodzianDo

char(10)

Rys. 12. Diagram ERD z typami danych

Krok 10

W ostatnim kroku dokonujemy przeglądu naszego modelu ERD. Rzadko kiedy pierwsze podejście

będzie całkowicie wolne od błędów, pomyłek czy niedopatrzeń, dlatego zawsze należy

przeprowadzić weryfikację poprawności diagramu.

Porady praktyczne

•

Pamiętaj, że diagram związków encji ma być zrozumiały nie tylko dla informatyka. Ma on

służyć dialogowi między projektantem a użytkownikiem, który formułuje wymagania dla

przyszłej bazy danych. Modelując dane należy posługiwać się jasnym, prostym i przejrzystym

językiem i formami wyrazu.

•

Budując diagram związków encji nie spiesz się. Nie dokonuj zbyt pochopnie przekształceń

i nie wprowadzaj od razu zbyt wielu szczegółów, nawet jeśli przekształcenia wydają Ci się

oczywiste, a definiowanie typów danych czy określanie kluczy natychmiastowe. Pamiętaj, że

kluczowym elementem budowanych diagramów jest ich czytelność i zrozumiałość dla osoby

definiującej wymagania, czyli tak zwanego eksperta dziedzinowego (w każdym razie

w początkowych etapach tworzenia diagramów ERD).

•

Przy identyfikowaniu encji bardzo zachęcamy do tego, aby zawsze wypisać kilka przykładów

instancji encji. Podejście to pozwala na lepsze zrozumienie świata rzeczywistego i weryfikację

poprawności identyfikacji encji. Nazwa encji często nie oddaje jej istoty i może być różnie

rozumiana przez różne osoby biorące udział w budowaniu modelu danych. Szybko docenisz

tę technikę podczas dialogu z przyszłym użytkownikiem bazy, który z pewnością będzie lepiej

rozumiał prezentowane przez Ciebie modele.

•

Rysowanie diagramów związków encji najlepiej zacząć od rysowania na dużej kartce papieru

lub tablicy. Dopiero pod koniec (krok 9) warto jest przenieść diagramy związków encji do

narzędzia wspomagającego pracę z diagramami ERD. Narzędzi takich jest wiele. My

proponujemy wykorzystać do tego celu program MS Visio – znany i wygodny program do

rysowania wyposażony w specjalny moduł wspomagający projektowanie baz danych.

•

Zwracamy uwagę, że w teorii relacyjnych baz danych pod pojęciem relacji rozumie się

dwuwymiarową tabelę danych. Tabele te odpowiadają na etapie projektowym pojęciu encji,

natomiast powiązania między tabelami (encjami) noszą nazwę związków. W niektórych

aplikacjach i w żargonie informatycznym słowo relacja ma jednak czasem inne znaczenie

W.Dąbrowski, P.Kowalczuk, K.Markowski

Moduł 1

ITA-101 bazy danych

Budowa diagramów ERD

Strona 13/18

i oznacza powiązanie między tabelami (encjami), czyli związek. Takie nazewnictwo

stosowane jest na przykład w polskich wersjach aplikacji firmy Microsoft.

•

Ostateczny projekt bazy danych zależy w istotnym stopniu od zwyczajów i upodobań

projektanta. Modele ERD bazy danych zbudowane dla tego samego problemu mogą się

różnić. Nie zawsze potrafimy jednoznacznie wskazać, który z modeli jest lepszy. Często są

one po prostu jednakowo dobre.

•

Zwróć uwagę, że notacja proponowana przez nas w tym module nie jest jedyną notacją

stosowaną przy modelowaniu danych. Popularność zyskuje modelowanie baz danych

z wykorzystaniem języka UML. Modelowanie w języku UML bazuje na podejściu obiektowym

do analizy i projektowania systemów. Choć założenia, na których opiera się modelowania

diagramami ERD i językiem UML są inne, to jednak ogólna droga postępowania jest bardzo

podobna. Jeśli znasz język UML i zasady modelowania obiektowego, to do projektowania baz

danych możesz zamiast diagramów ERD wykorzystać diagramy klas języka UML.

Uwagi dla studenta

Jesteś przygotowany do realizacji laboratorium, jeśli:

•

rozumiesz, czym jest encja i związek między encjami,

•

rozumiesz, na czym polega proces dochodzenia do końcowego diagramu związków encji,

•

umiesz dokonać przekształcenia związków nieimplementowanych w relacyjnych bazach

danych do związków binarnych jednoznacznych,

•

potrafisz przedstawić diagram ERD na różnym poziomie abstrakcji,

•

wiesz, jakie jest znaczenie słowa relacja w teorii relacyjnych baz danych i w żargonie

informatycznym.

Pamiętaj o zapoznaniu się z uwagami i poradami zawartymi w tym module. Upewnij się, że

rozumiesz omawiane w nich zagadnienia. Jeśli masz trudności ze zrozumieniem tematu zawartego

w uwagach, przeczytaj ponownie informacje z tego rozdziału i zajrzyj do notatek z wykładów.

Dodatkowe źródła informacji

1.

Rebeca R. Riordan, Projektowanie relacyjnych baz danych, Microsoft Press, 2000

Książka poświęcona jest praktycznym aspektom projektowania relacyjnych baz

danych w środowisku aplikacji firmy Microsoft. Znajdziesz w niej między innymi

przegląd modeli normalizacyjnych, których nie omawialiśmy w tym module

bezpośrednio. Rebeca Riordan znana jest z łatwego i zrozumiałego języka i łatwości

tłumaczenia zagadnień trudnych. Ten swój talent wykorzystuje również w tej

pozycji. Jeśli nie interesuje Cię zgłębianie teoretycznych podstaw działania baz

danych, a bardziej nastawiony jesteś na praktyczne wykorzystanie wiedzy, to jest to

książka dla Ciebie.

2.

C.J.Date, Wprowadzenie do systemów baz danych, WNT, 2000

Jest to pełny podręcznik do wykładu z baz danych znanego i cenionego na całym

świecie autora. Znajdziesz w nim szersze spojrzenie na problematykę budowy

i modelowania baz danych. Polecamy ją wszystkim, którzy chcieliby poszerzyć

swoje wiadomości z tego zakresu.

3.

System pomocy programu Visio

Jeśli po raz pierwszy spotykasz się z programem Visio, to zajrzyj koniecznie do jego

systemu pomocy. Znajdziesz tam wszystkie niezbędne informacje, aby efektywnie

korzystać z tego oprogramowania.

W.Dąbrowski, P.Kowalczuk, K.Markowski

ITA-101 bazy danych

Laboratorium podstawowe

Problem (czas realizacji

Jesteś projektantem bazy danych.

użytkownikiem bazy) opracowałeś model diagramu związków encji opisany

Przykładowe rozwiązanie. Model

na papierze. Teraz warto jest przenieść tę dokumentację „do

archiwizację modelu, wprowadzanie zmian

Dodatkowo może też skrócić czas projektowania bazy danych dzięki wykorzystaniu narzędzi RAD

(ang. Rapid Application Design

bazy danych wybrana została aplikacji MS Viso 2007. Twoim zadaniem będzie utworzenie przy

pomocy tego programu modelu danych

Zadanie

Tok postępowania

1.

Uruchom

projekt bazy

danych

w programie MS

Visio 2007

•

Uruchom aplikację MS Visio 2007

•

Z panelu

grupę

2.

Wprowadź

tabele

•

W obszarze roboczym wyłącz linie siatki wybierając

Widok

•

Z zasobnika

roboczy (kartka). Na obszarze roboczym zostanie utworzona encja

o

•

Zaznacz encję

element

tekst

•

Powtórz powyższe czynności dla pozostałych encji

W.Dąbrowski, P.Kowalczuk, K.Markowski

Strona 14/18

Laboratorium podstawowe

Problem (czas realizacji 40 min)

Jesteś projektantem bazy danych. W wyniku spotkań z ekspertem dzied

użytkownikiem bazy) opracowałeś model diagramu związków encji opisany

. Model i wszystkie dodatkowe dane (np. tabele) zostały zapisane jedynie

na papierze. Teraz warto jest przenieść tę dokumentację „do komputera”. Umożliwi to łatwiejszą

archiwizację modelu, wprowadzanie zmian i wymianę informacji między członkami zespołu.

Dodatkowo może też skrócić czas projektowania bazy danych dzięki wykorzystaniu narzędzi RAD

Rapid Application Design). Jako aplikację wspomagającą prace na tym etapie budowy modelu

bazy danych wybrana została aplikacji MS Viso 2007. Twoim zadaniem będzie utworzenie przy

pomocy tego programu modelu danych i diagramu ERD zgodne z wymaganiami „papierowymi”.

Tok postępowania

Uruchom aplikację MS Visio 2007.

Z panelu Wprowadzenie do programu Microsoft Office Visio

grupę Diagram modelu bazy danych.

W obszarze roboczym wyłącz linie siatki wybierając

Widok -> Siatka.

Z zasobnika Model encja-relacja przeciągnij element

roboczy (kartka). Na obszarze roboczym zostanie utworzona encja

o nazwie Tabela1.

Zaznacz encję Tabela1. W oknie Właściwości bazy danych

element Definicja, a następnie w polu Nazwa koncepcyjna

tekst Sala.

Nazwa encji na obszarze roboczym powinna zmienić się na

Powtórz powyższe czynności dla pozostałych encji

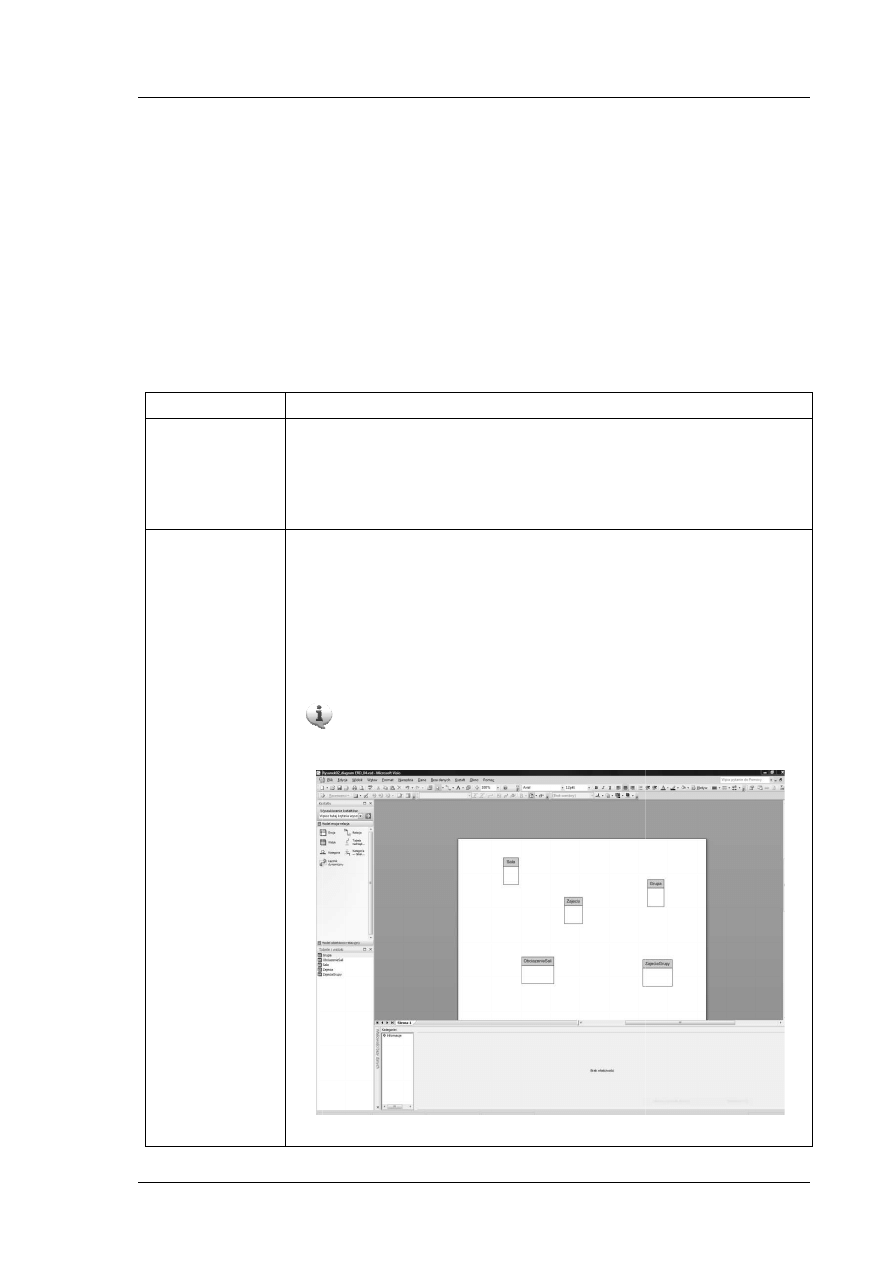

Rys. 13. Fragment okna programu Visio

Moduł 1

Budowa diagramów ERD

ekspertem dziedzinowym (przyszłym

użytkownikiem bazy) opracowałeś model diagramu związków encji opisany w rozdziale

wszystkie dodatkowe dane (np. tabele) zostały zapisane jedynie

komputera”. Umożliwi to łatwiejszą

wymianę informacji między członkami zespołu.

Dodatkowo może też skrócić czas projektowania bazy danych dzięki wykorzystaniu narzędzi RAD

ikację wspomagającą prace na tym etapie budowy modelu

bazy danych wybrana została aplikacji MS Viso 2007. Twoim zadaniem będzie utworzenie przy

wymaganiami „papierowymi”.

Wprowadzenie do programu Microsoft Office Visio wybierz

W obszarze roboczym wyłącz linie siatki wybierając polecenie

przeciągnij element Encja na obszar

roboczy (kartka). Na obszarze roboczym zostanie utworzona encja

Właściwości bazy danych wskaż

Nazwa koncepcyjna wprowadź

Nazwa encji na obszarze roboczym powinna zmienić się na Sala.

Powtórz powyższe czynności dla pozostałych encji w modelu.

. Fragment okna programu Visio

W.Dąbrowski, P.Kowalczuk, K.Markowski

ITA-101 bazy danych

3.

Wprowadź

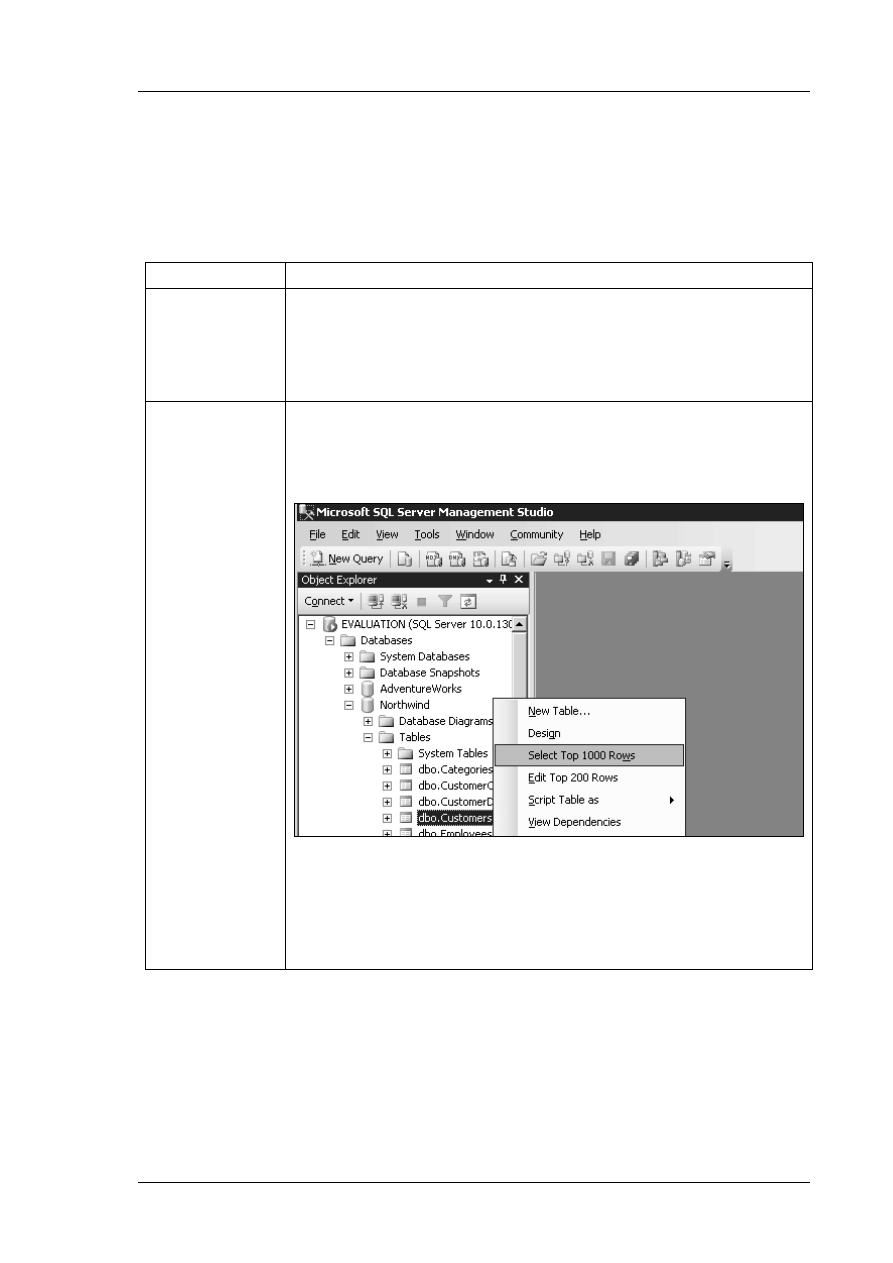

atrybuty

•

Zaznacz encję

•

W oknie

•

W kolumnie

•

Na dole okna

wybór

jest inny sterownik wybierz

a w

Microsoft SQL Server

•

jako typ danych

pole jako

symbol budynku

•

Wprowadź pozostałe kolumny tabeli

jest kluczem głównym

Wprowadź atrybuty pozostałych tabel. Pamiętaj

kolumny stanowią kluc

4.

Zmień widok

dokumentu

•

Przejdź do menu

dokumentu bazy danych

modelu ERD.

5.

Dodaj związki

między encjami

•

Z zasobnika

roboczy (kartka). Na obszarze roboczym zostanie utworzona relacja.

Przeciągnij końce relacji odpowiednio na encje

aby uzyskać zakotwiczenie relacji

program wyróżnia encję czerwonym obramowaniem)

•

Wskaż utworzoną relację.

kategorię

fizyczna

•

Przejdź do kate

różnych opcji kardynalności (liczności).

zdaniem kardynalności dla tej relacji.

•

Zdefiniuj pozostałe związki między encjami.

6.

Zmiana notacji

diagramu

•

Wybierz

zmień zaznaczenie opcji

diagramie ERD.

7.

Zapisz model

•

Zapisz model

W.Dąbrowski, P.Kowalczuk, K.Markowski

Strona 15/18

Zaznacz encję Sala.

W oknie Właściwości bazy danych zaznacz element

W kolumnie Nazwa fizyczna wprowadź Numer_Sali

Na dole okna Właściwości bazy danych upewnij się, że zaznaczony jest

wybór Fizyczny typ danych (Microsoft SQL Server)

jest inny sterownik wybierz z menu Baza danych -

a w oknie Sterowniki bazy danych z karty

Microsoft SQL Server.

jako typ danych dla kolumny Numer_Sali wybierz

pole jako wymagane, a w uwagach wpisz: Numer sali; litera oznacza

symbol budynku.

Sprawdź w systemie pomocy co oznacza typ danych

zgadzasz się z takim wyborem typu dla pola Nazwa_Sali

Sprawdź, co stanie się po zmianie wyboru na

danych?

Wprowadź pozostałe kolumny tabeli Sala. Wskaż, że kolumna

jest kluczem głównym w tej tabeli.

Wprowadź atrybuty pozostałych tabel. Pamiętaj

kolumny stanowią klucz główny oraz które wartości są wymagane.

Program MS Visio pozwala na przestawienie modelu ERD

zestawem informacji (np. można ukryć lub pokazać typy danych,

oznaczenia kluczy głównych itd.).

Przejdź do menu Baza danych -> Opcje -> Dokument

dokumentu bazy danych wypróbuj różne ustawienia wyświetlania

modelu ERD.

Jakie opcje należy wybrać, aby na diagramie były widoczne typy

danych zdefiniowane w oknie Właściwości bazy danych

poszczególnych atrybutów?

Z zasobnika Model encja-relacja przeciągnij element

roboczy (kartka). Na obszarze roboczym zostanie utworzona relacja.

Przeciągnij końce relacji odpowiednio na encje Sala

aby uzyskać zakotwiczenie relacji (jeśli następuje zakotwiczeni

program wyróżnia encję czerwonym obramowaniem)

Wskaż utworzoną relację. W oknie Właściwości bazy danych

kategorię Nazwa. W pola Fraza orzeczenia, Fraza odwrotna

fizyczna i Uwagi wpisz odpowiednie Twoim zdaniem wartości.

Przejdź do kategorii Różne. Sprawdź, jaki wpływ na diagram ma wybór

różnych opcji kardynalności (liczności). Ustaw prawidłowe Twoim

zdaniem kardynalności dla tej relacji.

Zdefiniuj pozostałe związki między encjami.

Co należy zrobić, aby w widoku roboczym nie były wyświe

związki?

Wybierz z menu Baza danych -> Opcje -> Dokument

zmień zaznaczenie opcji Kurze łapki. Zaobserwuj zmiany notacji na

diagramie ERD.

Zapisz model w odpowiednim pliku na dysku.

Moduł 1

Budowa diagramów ERD

zaznacz element Kolumny.

Numer_Sali.

upewnij się, że zaznaczony jest

Fizyczny typ danych (Microsoft SQL Server). Jeśli wyświetlany

-> Opcje -> Sterowniki,

karty Sterowniki sterownik

wybierz varchar(6), wskaż to

Numer sali; litera oznacza

systemie pomocy co oznacza typ danych varchar(6). Czy

Nazwa_Sali?

się po zmianie wyboru na Pokaż: Przenośny typ

. Wskaż, że kolumna ID_Sala

Wprowadź atrybuty pozostałych tabel. Pamiętaj o wskazaniu, które

główny oraz które wartości są wymagane.

Program MS Visio pozwala na przestawienie modelu ERD z różnym

zestawem informacji (np. można ukryć lub pokazać typy danych,

Dokument i w karcie Opcje

wypróbuj różne ustawienia wyświetlania

Jakie opcje należy wybrać, aby na diagramie były widoczne typy

Właściwości bazy danych dla

przeciągnij element Relacja na obszar

roboczy (kartka). Na obszarze roboczym zostanie utworzona relacja.

Sala i ObciazenieSali, tak

(jeśli następuje zakotwiczenie, to

program wyróżnia encję czerwonym obramowaniem).

Właściwości bazy danych wskaż

Fraza odwrotna, Nazwa

wpisz odpowiednie Twoim zdaniem wartości.

. Sprawdź, jaki wpływ na diagram ma wybór

Ustaw prawidłowe Twoim

widoku roboczym nie były wyświetlane

Dokument i na karcie Relacja

. Zaobserwuj zmiany notacji na

W.Dąbrowski, P.Kowalczuk, K.Markowski

Moduł 1

ITA-101 bazy danych

Budowa diagramów ERD

Strona 16/18

Laboratorium rozszerzone

Zadanie 1 (czas realizacji 45 min)

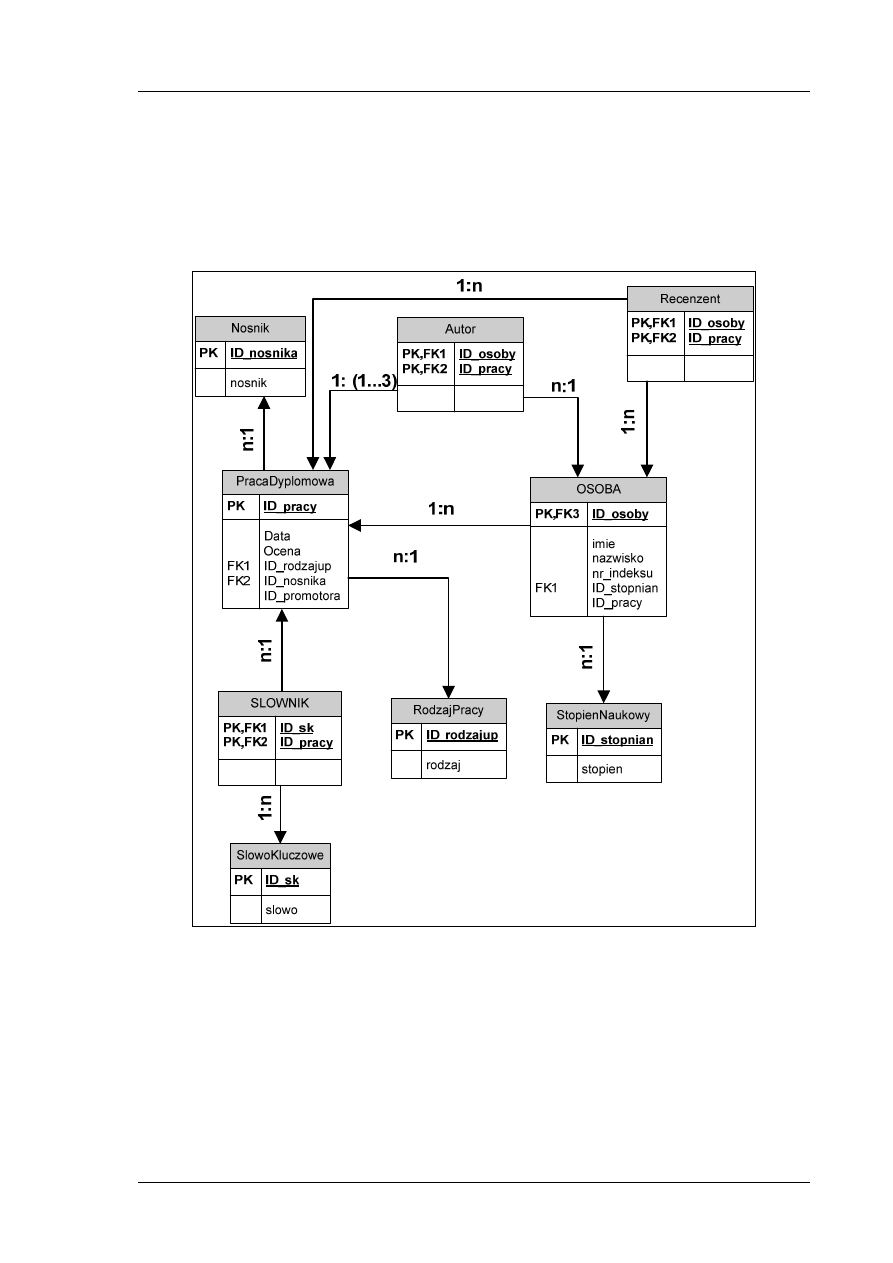

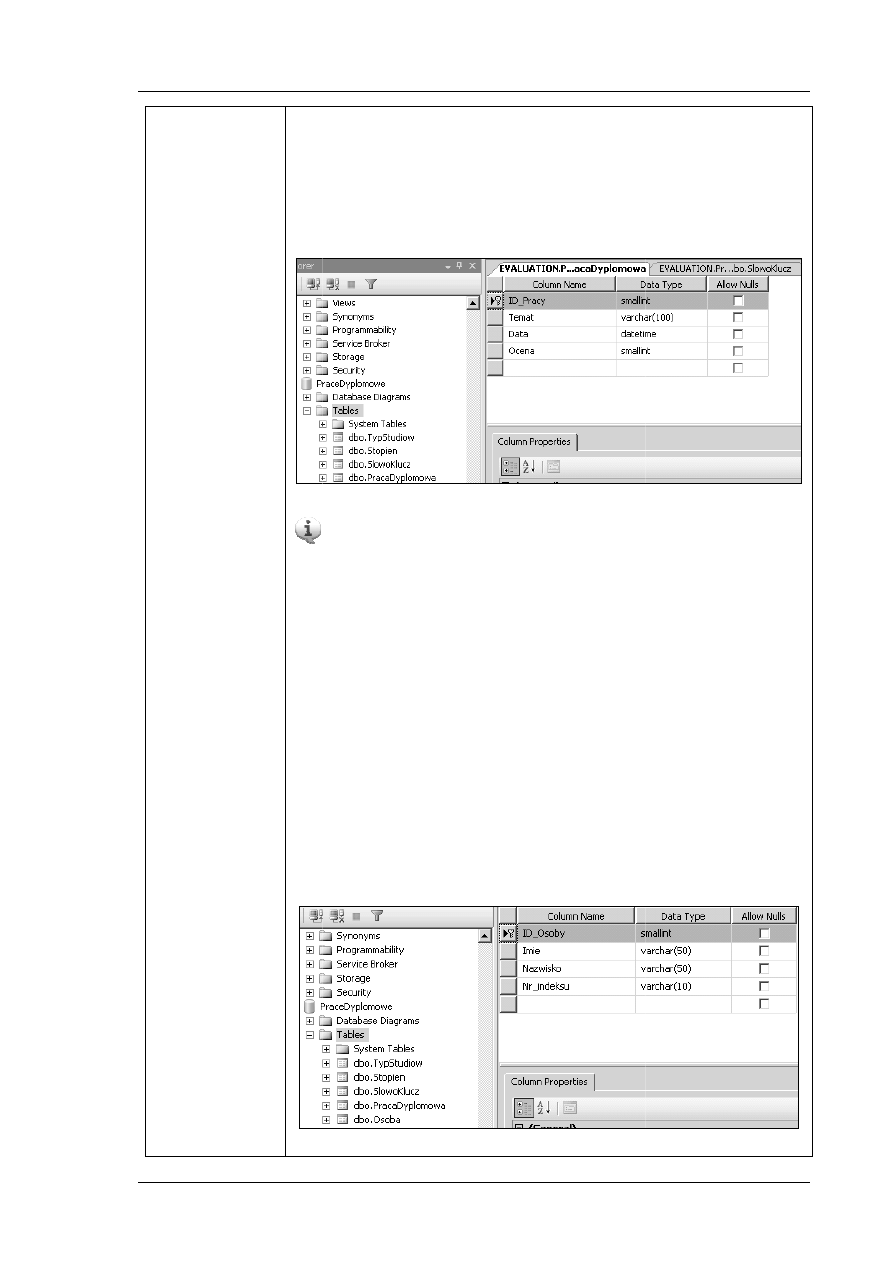

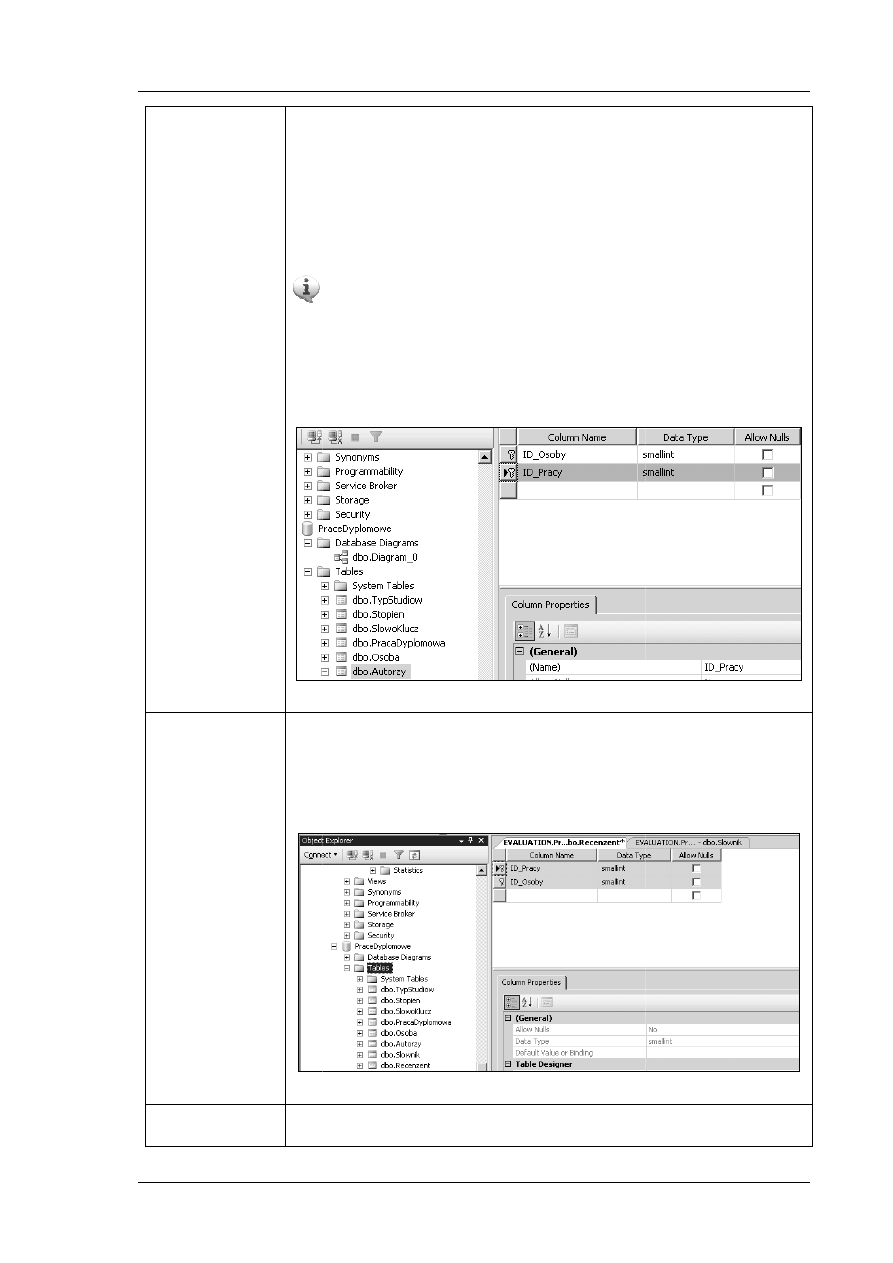

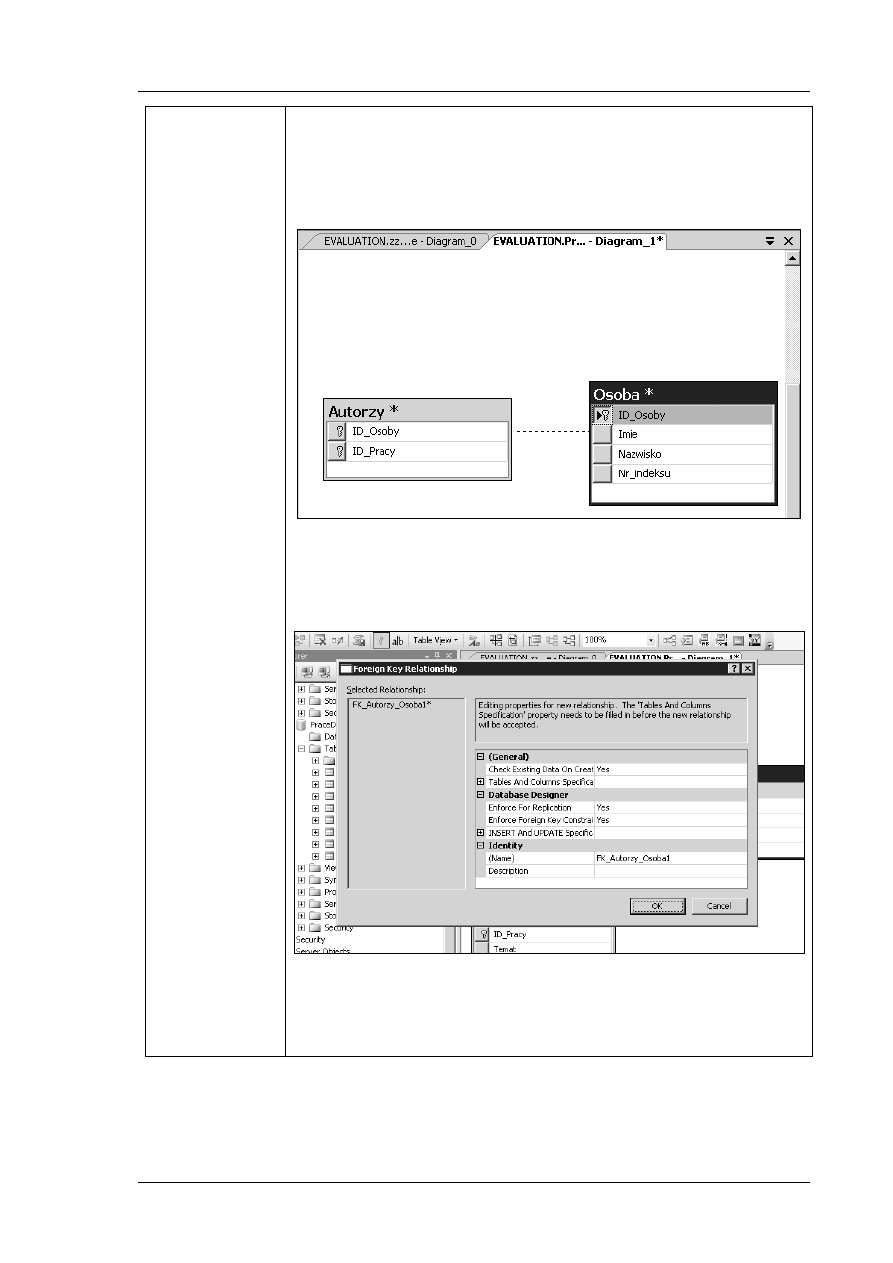

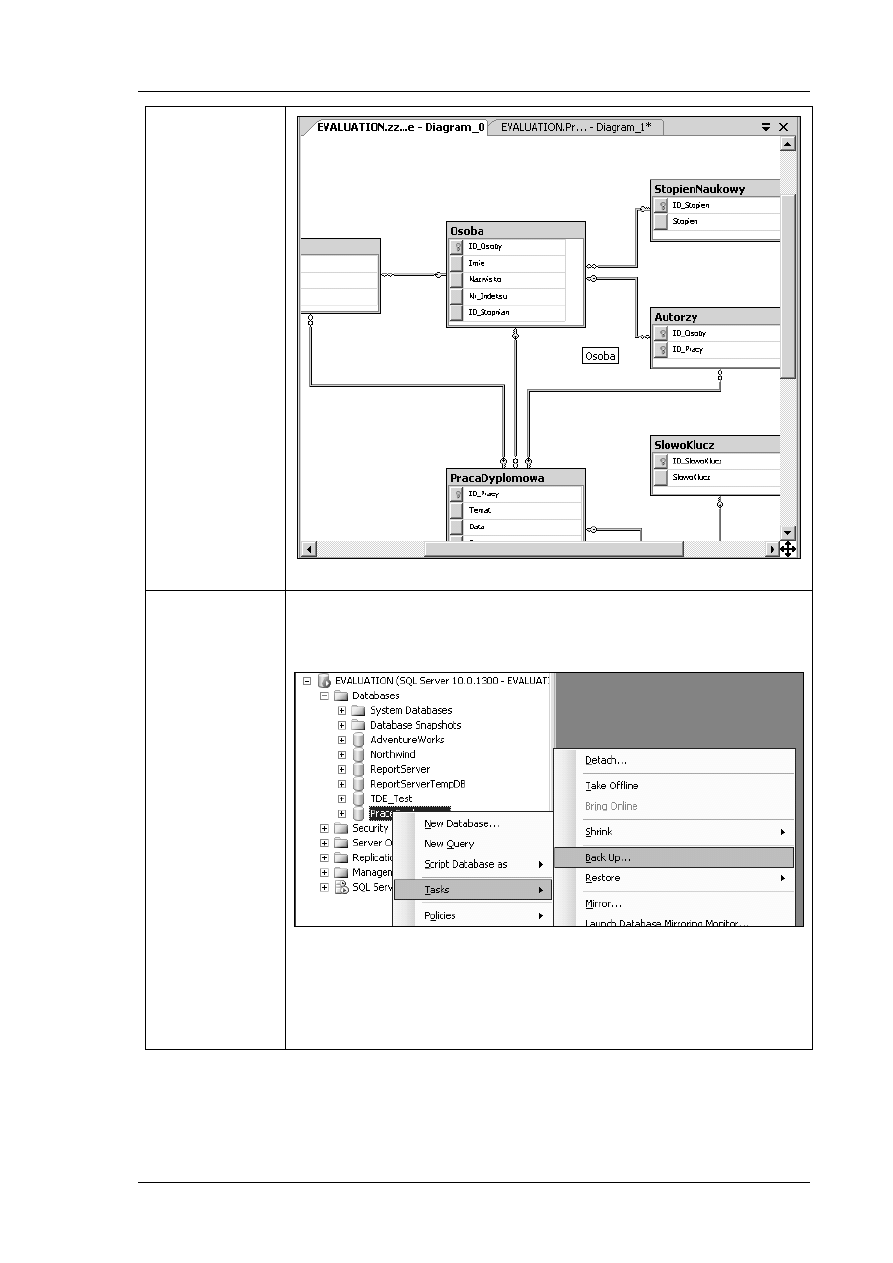

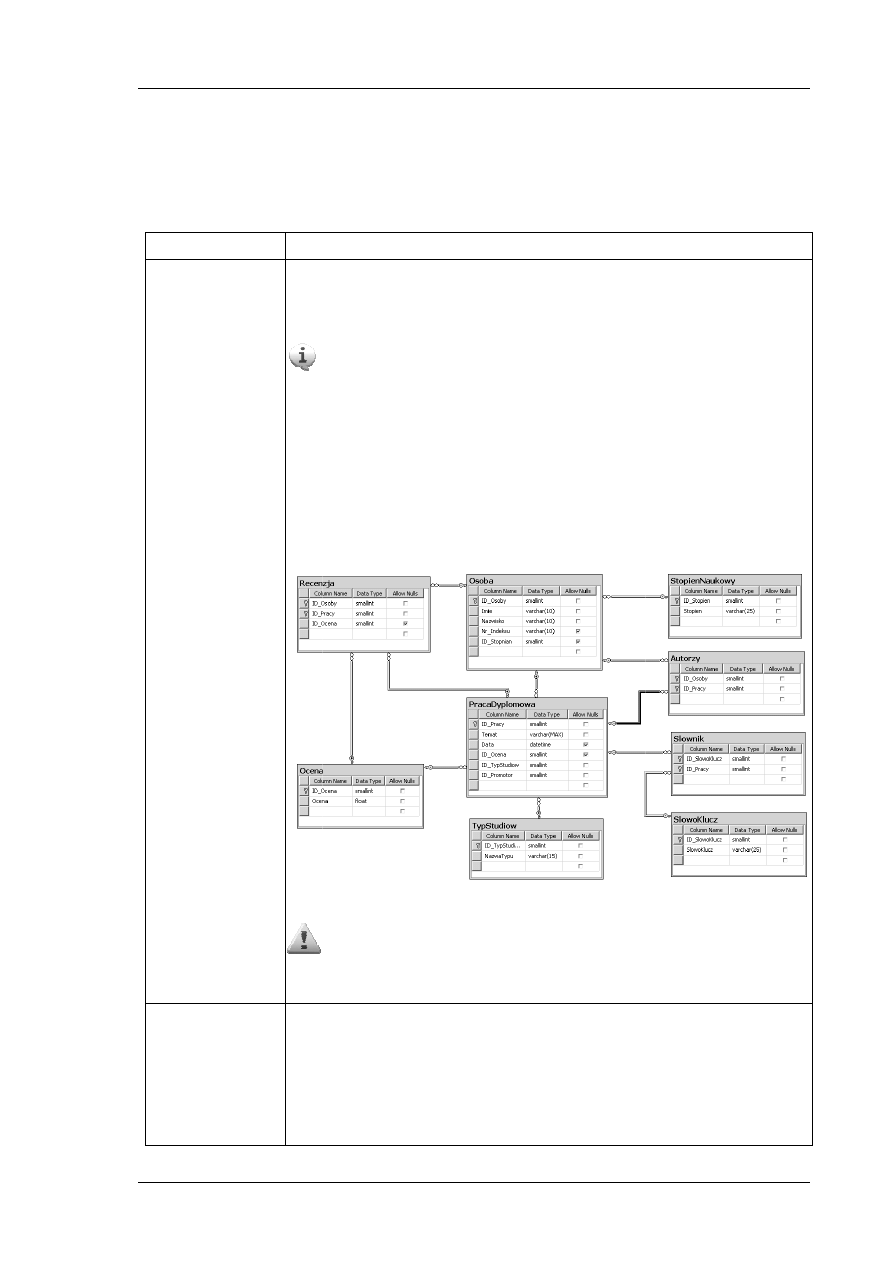

W pewnej uczelni (jeśli nie w każdej) student kończący pewien etap edukacji musi wykonać

i obronić pracę końcową zwaną pracą dyplomową. Praca dyplomowa realizowana jest na koniec

każdego etapu studiów. Tak więc prace dyplomową piszą studenci studiów licencjackich,

inżynierskich i magisterskich. W przyszłości uczelnia planuje poszerzyć swoją ofertę studiów o nowe

rodzaje studiów, które też będą kończyć się pracą dyplomową. Każdy student oprócz imienia

i nazwiska ma przypisany na uczelni jednoznaczny identyfikator w postaci numeru indeksu. Numer

indeksu jest ciągiem złożonym z 10 znaków i w sposób jednoznaczny identyfikuje studenta

studiującego na uczelni.

Student chcąc ukończyć dany rodzaj studiów musi wybrać temat pracy dyplomowej. Z tematem

pracy związany jest oczywiście jej opiekun zwany zazwyczaj promotorem pracy. Zasadą jest, że

jeden temat kierowany jest przez jednego promotora – pracownika uczelni ze stopniem doktora,

doktora habilitowanego lub profesora.

Władze uczelni zachęcają swoich studentów do pisania prac indywidualnych. Ale dopuszczają

również możliwość realizacji prac przez dwóch lub trzech studentów. Więcej osób nie może pisać

jednej pracy dyplomowej.

Po napisaniu praca podlega recenzji. Recenzja wykonywana jest przez jednego lub kilku

pracowników uczelni i oceniana. Każdy recenzent może ocenić pracę w skali od 2 do 5. Praca

oceniana jest również przez promotora.

Do pracy przyporządkowywane są pewne słowa ze z góry zdefiniowanego zbioru. Są to tak zwane

słowa kluczowe, które pozwalają przypisać tematykę pracy do określonego obszaru, a następnie

odnajdywać prace związane z podobną tematyką. Słowami kluczowymi mogą być: informatyka,

systemy operacyjne, konstrukcje żelbetowe itp. Każda praca powinna mieć przypisane co najmniej

jedno słowo kluczowe.

Po napisaniu pracy student przystępuje do obrony pracy. Obrona ta odbywa się w wyznaczonym

dniu i kończy się wystawieniem pracy dyplomowej końcowej, ostatecznej oceny.

Uczelnia chciałaby usprawnić obsługę prac dyplomowych i związanych z tym procesów. Dlatego

planuje opracować system informatyczny wspierający obsługę tych procesów. Pierwszym etapem

prac ma być zbudowanie bazy danych, która będzie spełniać następujące wymagania:

1.

Umożliwi przechowywanie informacji o obronionych pracach dyplomowych wszystkich

studentów uczelni.

2.

Umożliwi szybkie i łatwe wyszukiwanie prac związanych z daną tematyką lub prowadzonych

przez określonego promotora.

3.

Umożliwi raportowanie o pracach dyplomowych:

•

recenzowanych przez pracowników uczelni,

•

obronionych w danym dniu, miesiącu, roku,

•

obronionych na danym rodzaju studiów.

Zaproponuj diagram ERD dla projektowanej bazy danych. Pamiętaj również o udokumentowaniu

przykładowych instancji encji oraz wartości atrybutów, tak jak robiliśmy to w przykładowym

rozwiązaniu w krokach piątym i siódmym. Model zapisz w pliku programu MS Visio.

Zadanie 2 (czas realizacji 45 min)

Wymagania z zadania 1 okazały się niewystarczające. Nasz ekspert dokonał przeglądu wymagań

i dodał uzupełnienia. W poniższym tekście zostały one uwydatnione.

W.Dąbrowski, P.Kowalczuk, K.Markowski

Moduł 1

ITA-101 bazy danych

Budowa diagramów ERD

Strona 17/18

Zaproponuj diagram ERD dla projektowanej bazy danych po uwzględnieniu rozszerzeń. Pamiętaj

również o udokumentowaniu przykładowych instancji encji oraz wartości atrybutów, tak jak

robiliśmy to w przykładowym rozwiązaniu w krokach piątym i siódmym. Model zapisz w pliku

programu MS Visio.

W pewnej uczelni (jeśli nie w każdej) student kończący pewien etap edukacji musi wykonać

i obronić pracę końcową zwaną pracą dyplomową. Uczelnia składa się kilku wydziałów. Na każdym

wydziale studenci mogą być kształceni na różnych specjalizacjach, a informacja o wydziale

i specjalizacji jest istotna przy wykonywaniu sprawozdań uczelni z obronionych prac dyplomowych.

Praca dyplomowa realizowana jest na koniec każdego etapu studiów. Tak więc prace dyplomową

piszą studenci studiów licencjackich, inżynierskich i magisterskich. W przyszłości uczelnia planuje

poszerzyć swoją ofertę studiów o nowe rodzaje studiów, które też będą kończyć się pracą

dyplomową. Każdy student oprócz imienia i nazwiska ma przypisany na uczelni jednoznaczny

identyfikator w postaci numeru indeksu. Numer indeksu jest ciągiem złożonym z 10 znaków i

w sposób jednoznaczny identyfikuje studenta studiującego na uczelni.

Student chcąc ukończyć dany rodzaj studiów musi wybrać temat pracy dyplomowej. Z tematem

pracy związany jest oczywiście jej opiekun zwany zazwyczaj promotorem pracy. Zasadą jest, że

jeden temat kierowany jest przez jednego promotora – pracownika uczelni ze stopniem doktora,

doktora habilitowanego lub profesora.

Władze uczelni zachęcają swoich studentów do pisania prac indywidualnych. Ale dopuszczają

również możliwość realizacji prac przez dwóch lub trzech studentów. Więcej osób nie może pisać

jednej pracy dyplomowej.

Po napisaniu praca podlega recenzji. Recenzja wykonywana jest przez jednego lub kilku

pracowników uczelni i oceniana. Każdy recenzent może ocenić pracę w skali od 2 do 5. Praca

oceniana jest również przez promotora. Ocena recenzenta i promotora nie może być zbiorczą oceną

pracy, ale musi osobno dotyczyć każdego z autorów pracy.

Do pracy przyporządkowywane są pewne słowa ze z góry zdefiniowanego zbioru. Są to tak zwane

słowa kluczowe, które pozwalają przypisać tematykę pracy do określonego obszaru, a następnie

odnajdywać prace związane z podobną tematyką. Słowami kluczowymi mogą być na przykład:

informatyka, systemy operacyjne, konstrukcje żelbetowe. Każda praca powinna mieć przypisane co

najmniej jedno słowo kluczowe.

Po napisaniu pracy student przystępuje do obrony pracy. Obrona ta odbywa się w wyznaczonym

dniu przed komisją składającą się z 3 członków oraz przewodniczącego i kończy się wystawieniem

ostatecznej oceny każdemu studentowi osobno. W czasie egzaminu każdemu studentowi są

zadawane i protokołowane trzy pytania. Każde z pytań podlega osobnej ocenie.

Uczelnia chciałaby usprawnić obsługę prac dyplomowych i związanych z tym procesów. Dlatego

planuje opracować system informatyczny wspierający obsługę tych procesów. Pierwszym etapem

prac ma być zbudowanie bazy danych, która będzie spełniać następujące wymagania:

1. Umożliwi przechowywanie informacji o obronionych pracach dyplomowych wszystkich

studentów uczelni.

2. Umożliwi szybkie i łatwe wyszukiwanie prac związanych z daną tematyką, wydziałem,

specjalizacją lub prowadzonych przez określonego promotora.

3. Umożliwi raportowanie o pracach dyplomowych:

•

recenzowanych przez pracowników uczelni

•

obronionych w danym dniu, miesiącu, roku

•

obronionych na danym rodzaju studiów

W.Dąbrowski, P.Kowalczuk, K.Markowski

Moduł 1

ITA-101 bazy danych

Budowa diagramów ERD

Strona 18/18

4. Umożliwić szybkie sprawdzenie przebiegu obrony pracy dyplomowej danego studenta, w tym

zadanych pytań i składu komisji.

ITA-101 Bazy Danych

Włodzimierz Dąbrowski, Przemysław Kowalczuk, Konrad Markowski

Moduł 2

Wersja 2.0

Instalacja i konfiguracja Microsoft SQL

Server 2008

Spis treści

Instalacja i konfiguracja MS SQL Server 2008 ...................................................................................... 1

Informacje o module ............................................................................................................................ 2

Przygotowanie teoretyczne ................................................................................................................. 3

Przykładowy problem .................................................................................................................. 3

Podstawy teoretyczne.................................................................................................................. 3

Przykładowe rozwiązanie ............................................................................................................. 6

Porady praktyczne ..................................................................................................................... 10

Uwagi dla studenta .................................................................................................................... 11

Dodatkowe źródła informacji..................................................................................................... 11

Laboratorium podstawowe ................................................................................................................ 12

Laboratorium rozszerzone ................................................................................................................. 16

Włodzimierz Dąbrowski, Przemysław Kowalczuk, Konrad Markowski

Moduł 2

ITA

-

101 Bazy Danych

Instalacja i konfiguracja MS SQL Server 2008

Strona 2/16

Informacje o module

Opis modułu

W tym module znajdziesz informację o podstawowych zadaniach

administratora systemu bazodanowego. Do zadań tych należy instalacja

serwera baz danych, konserwacja oraz aktualizacji serwisów serwera.

Prawidłowe przygotowanie środowiska pracy zapewni stabilność oraz

pozwoli na poznanie systemu bazodanowego od podstaw.

Cel modułu

Celem modułu jest przedstawienie czytelnikowi typowych zagadnień

związanych z instalacją i konfiguracją serwera bazodanowego.

Uzyskane kompetencje

Po zrealizowaniu modułu będziesz:

•

potrafił zaplanować instalację systemu bazodanowego

•

potrafił przeprowadzić instalację SQL Server 2008 za pomocą

centrum instalacji

•

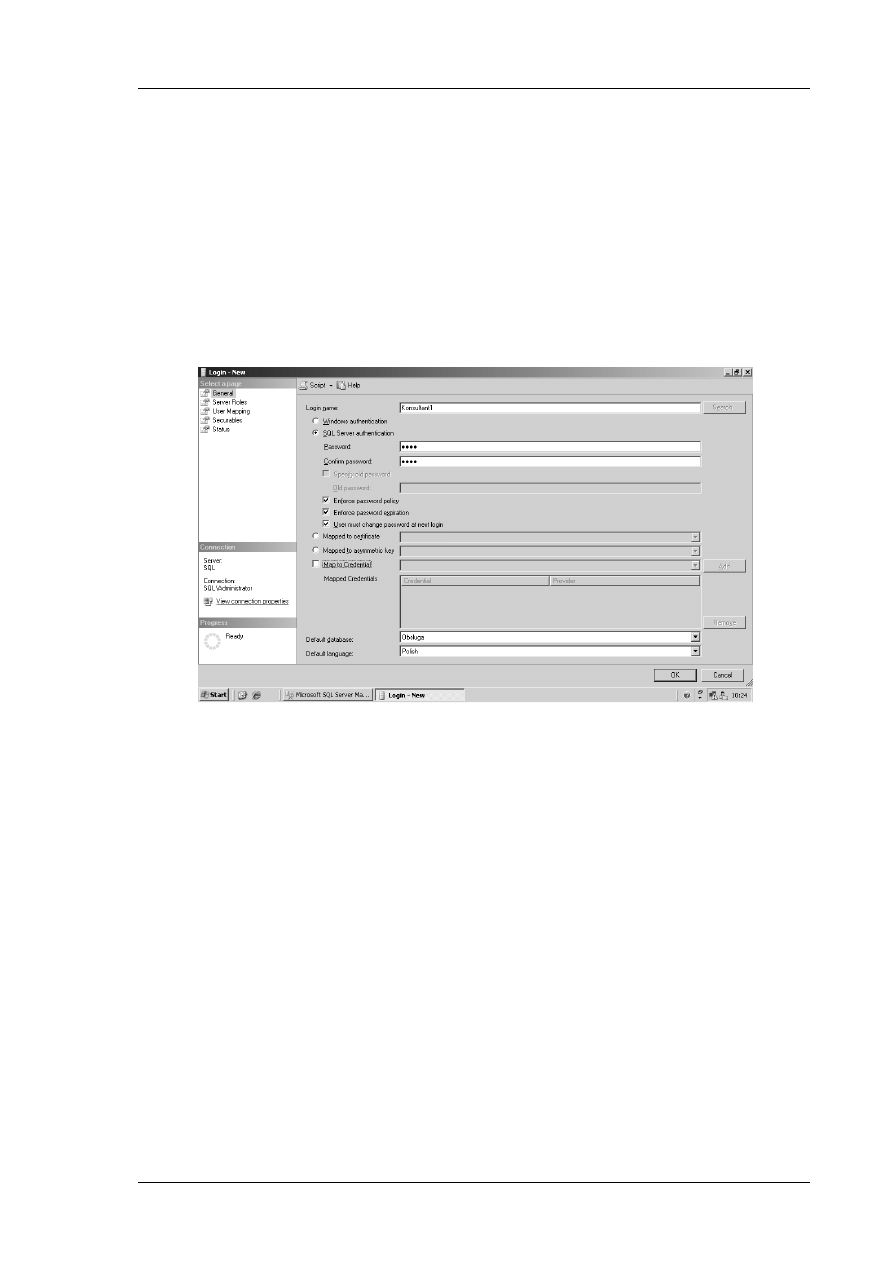

wstępne opcje dotyczące bezpieczeństwa serwera

•

rozumiał czym są serwisy serwera SQL i jakie mają funkcje

•

wiedział, jak skonfigurować poszczególne serwisy serwera SQL

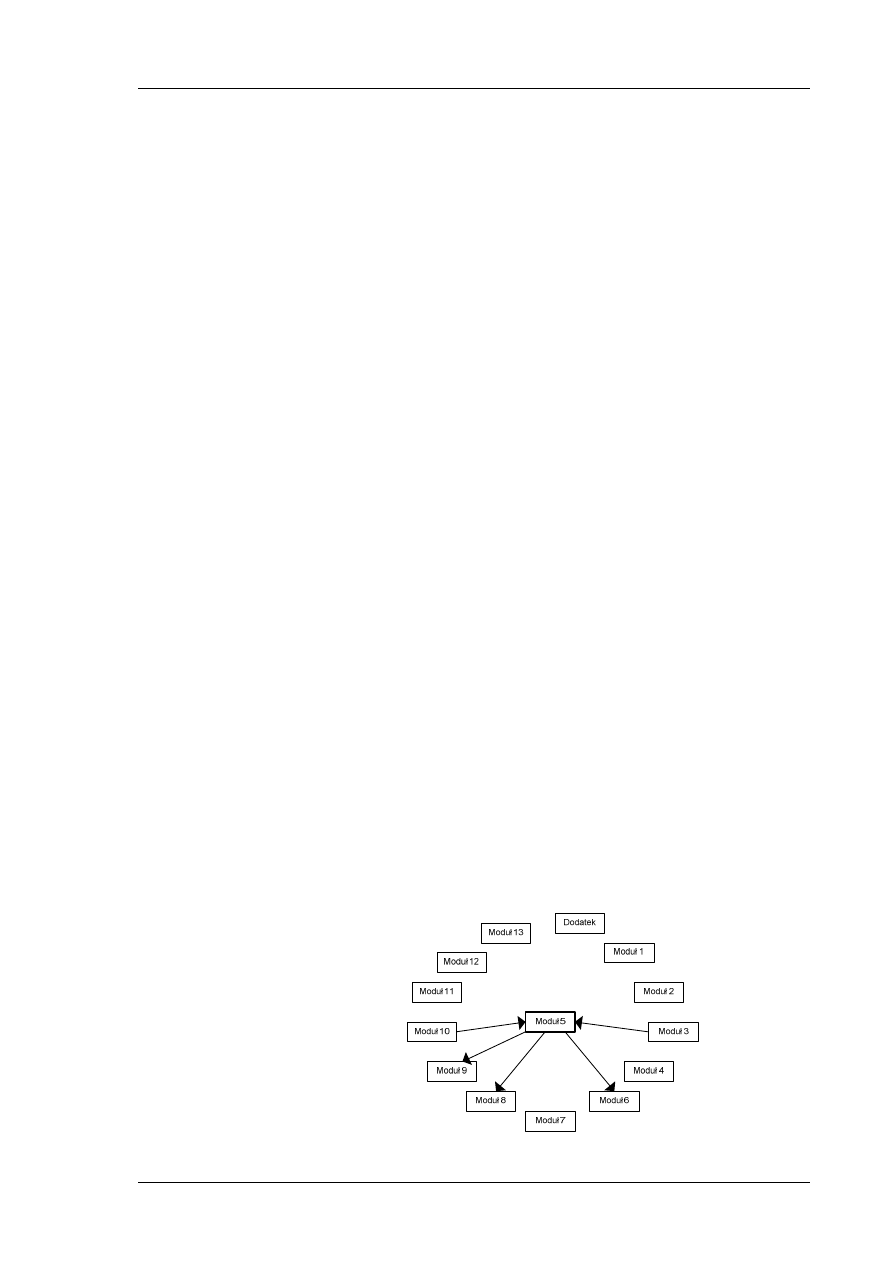

Wymagania wstępne

Przed przystąpieniem do pracy z tym modułem powinieneś:

•

wiedzieć, jak używać oprogramowania Microsoft Virtual PC

•

znać podstawy obsługi systemu Windows 2000 lub nowszego

•

rozumieć, jak przebiega instalacja oprogramowania w systemie

Windows

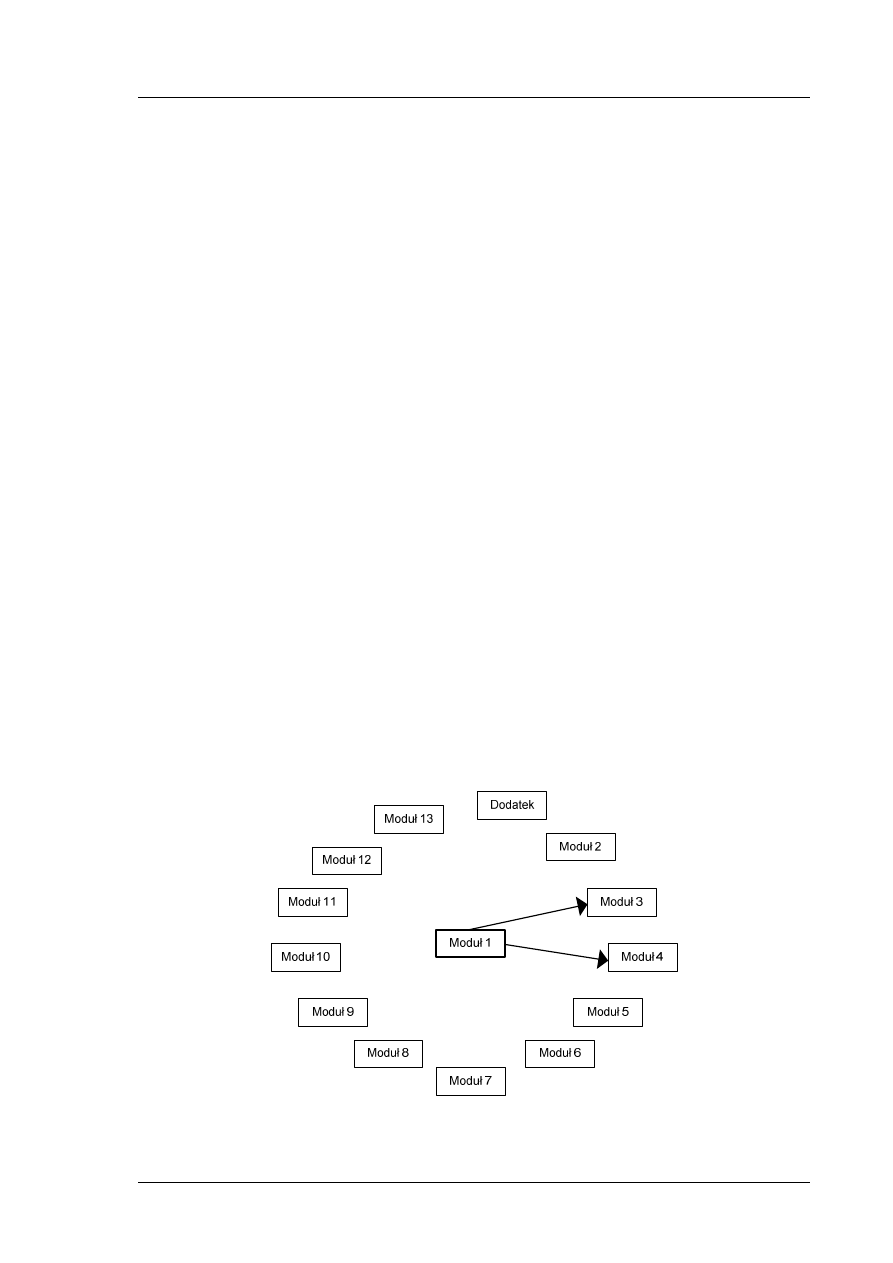

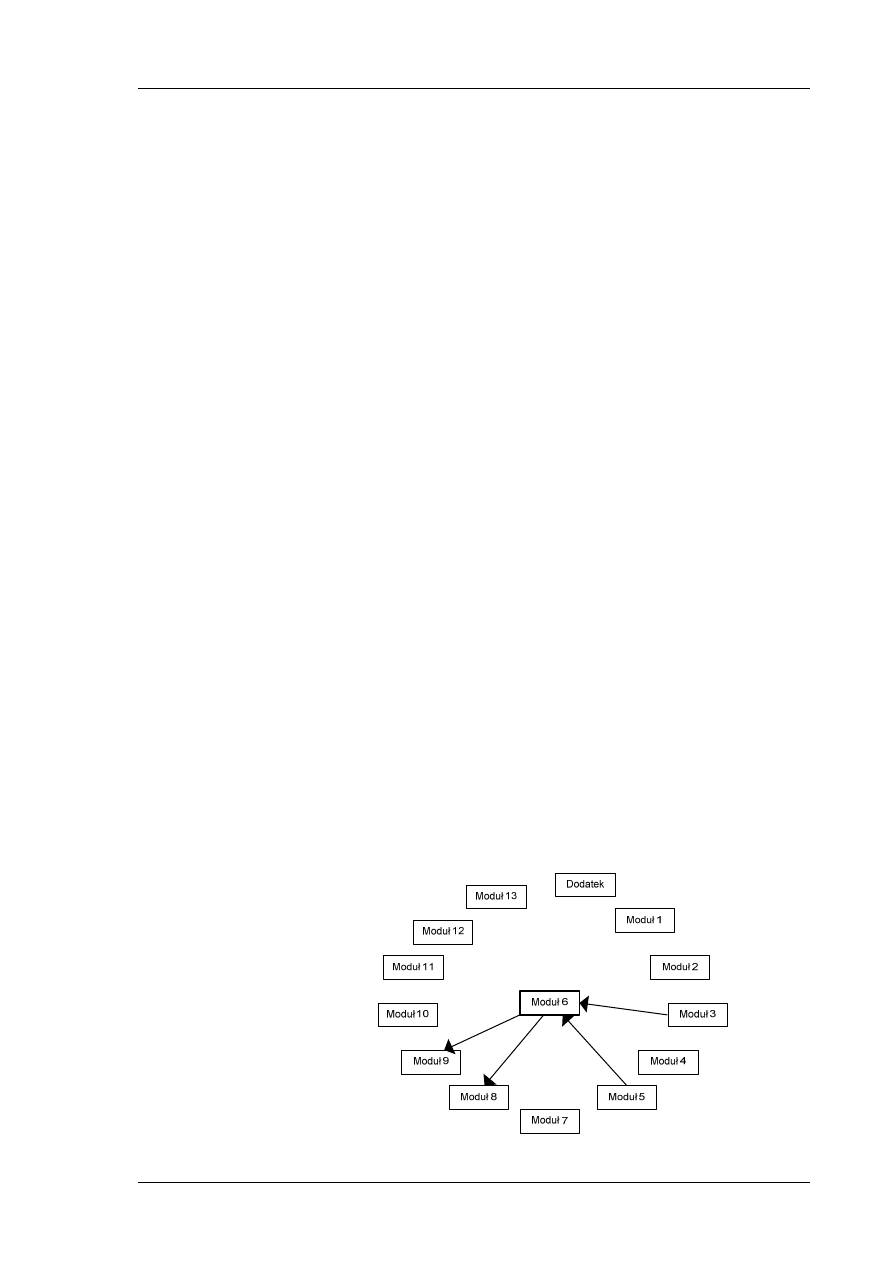

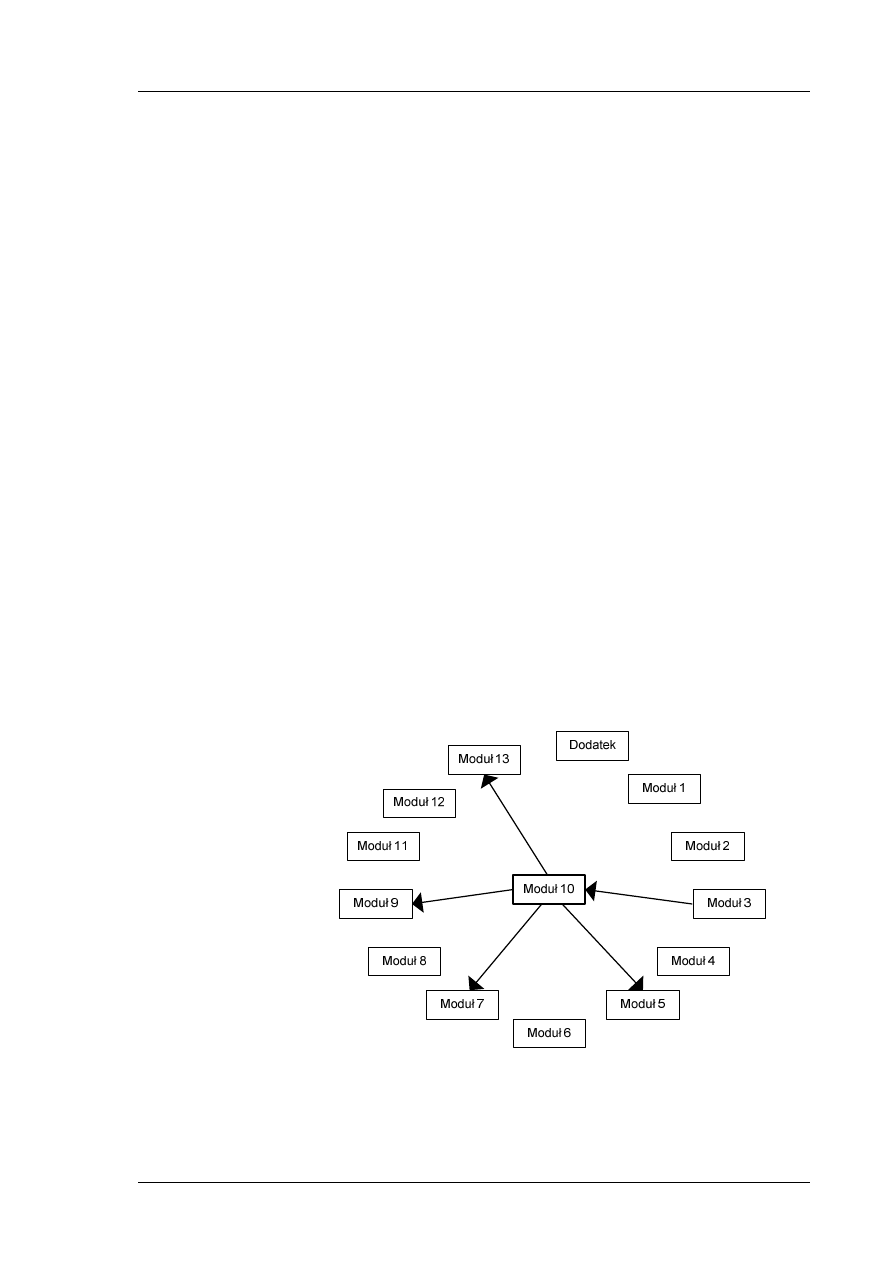

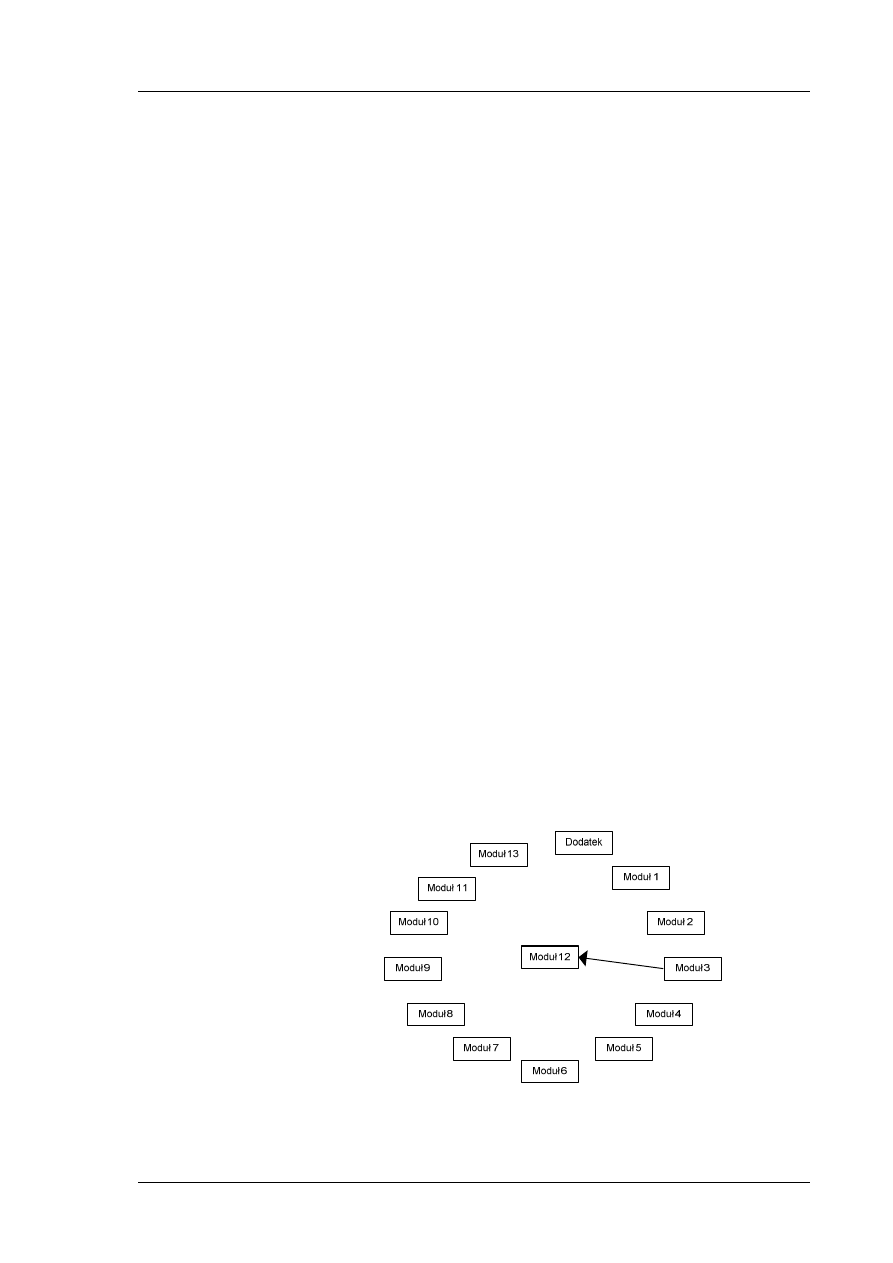

Mapa zależności modułu

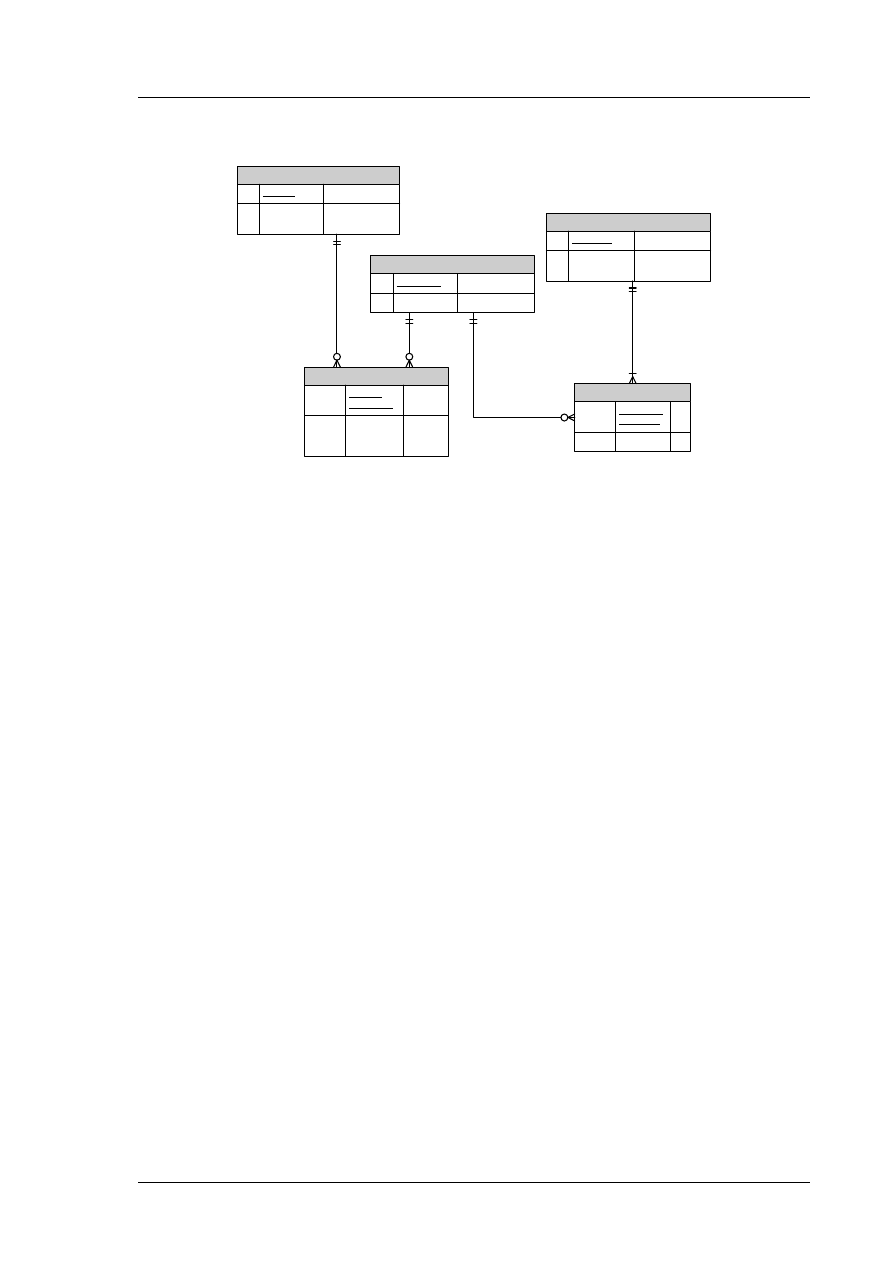

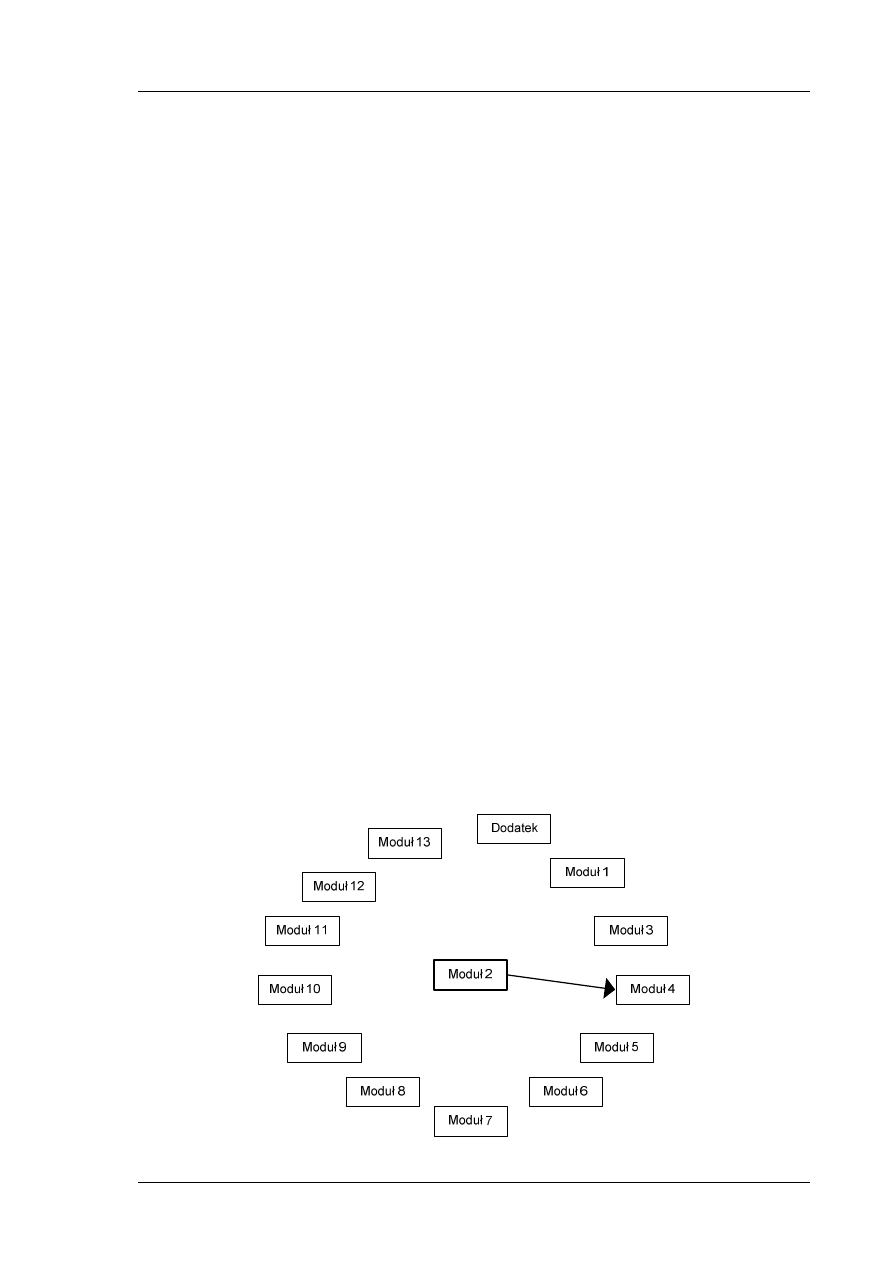

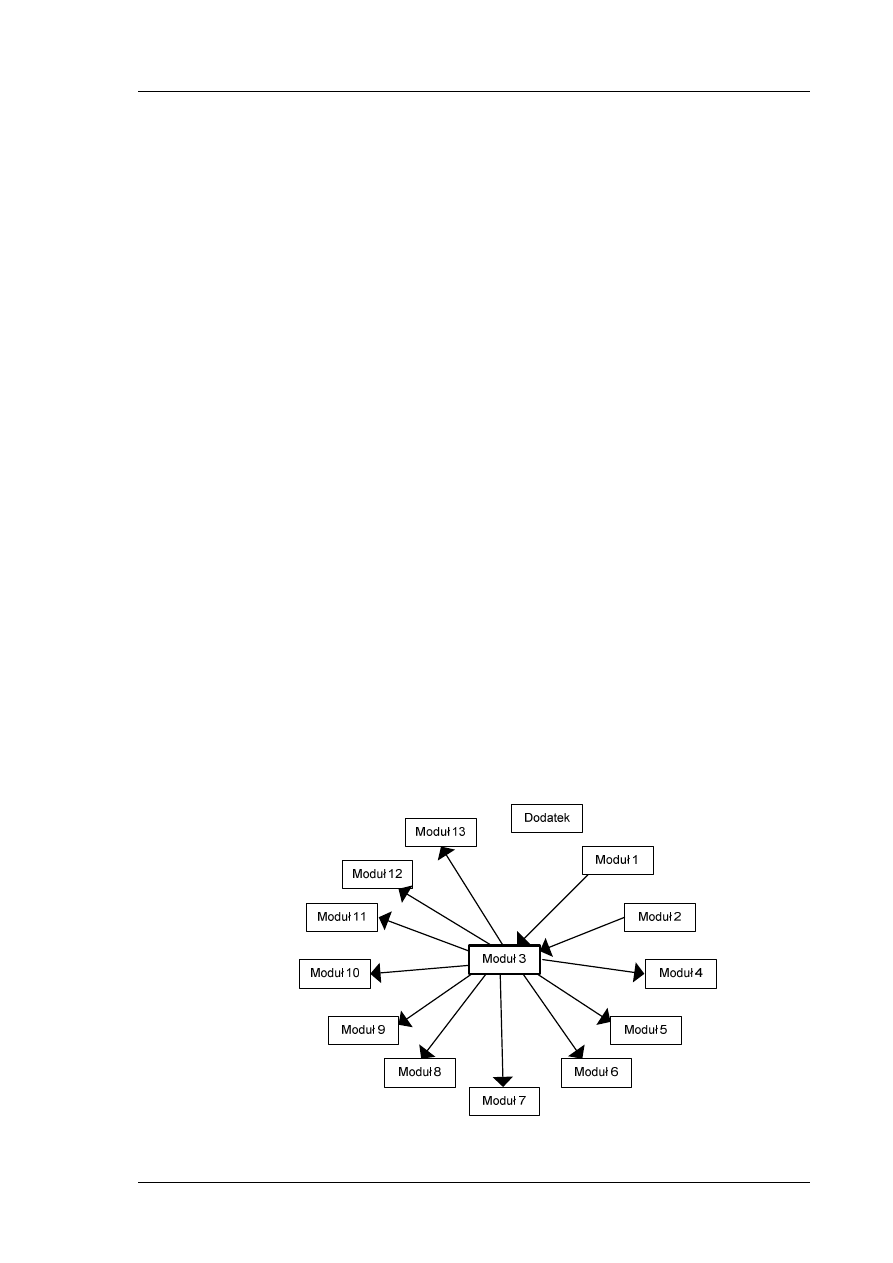

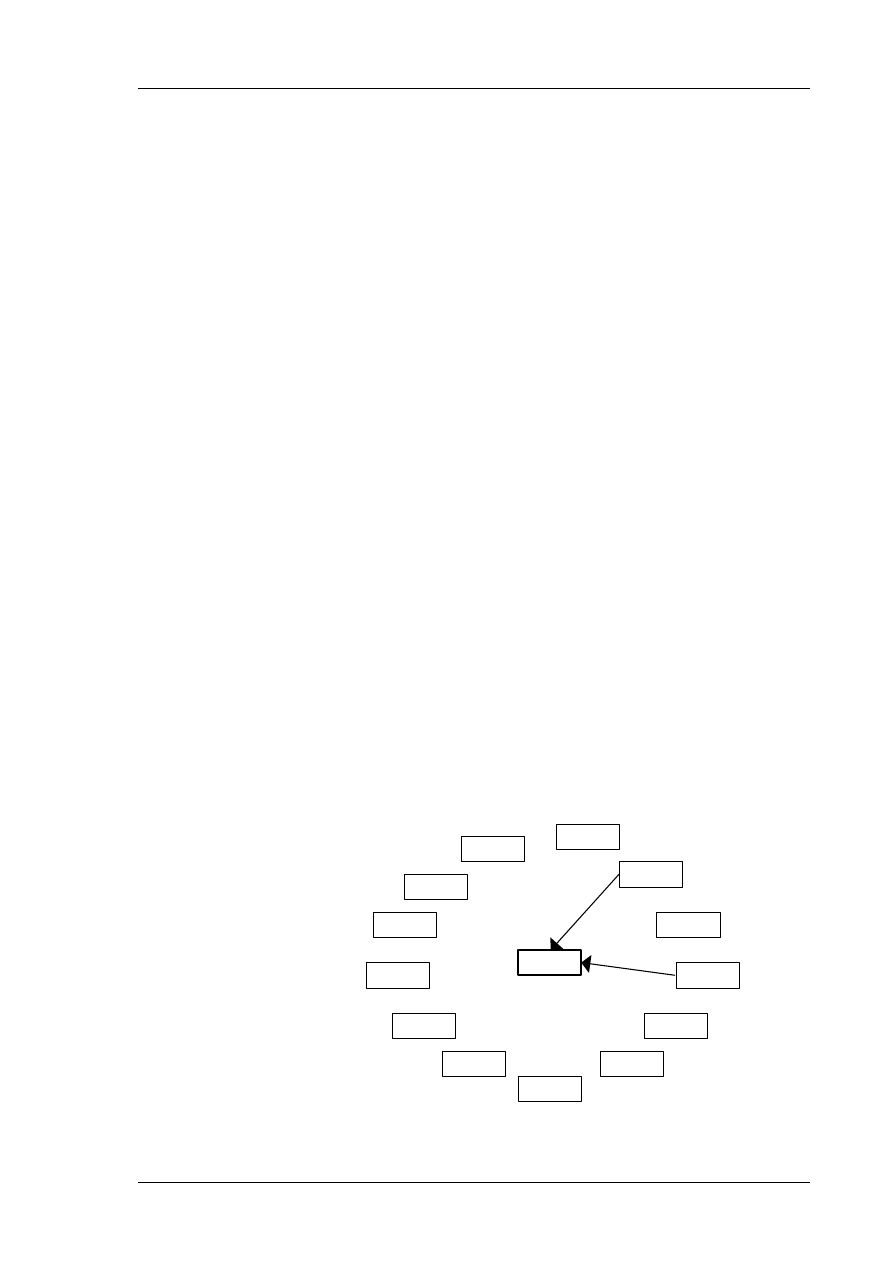

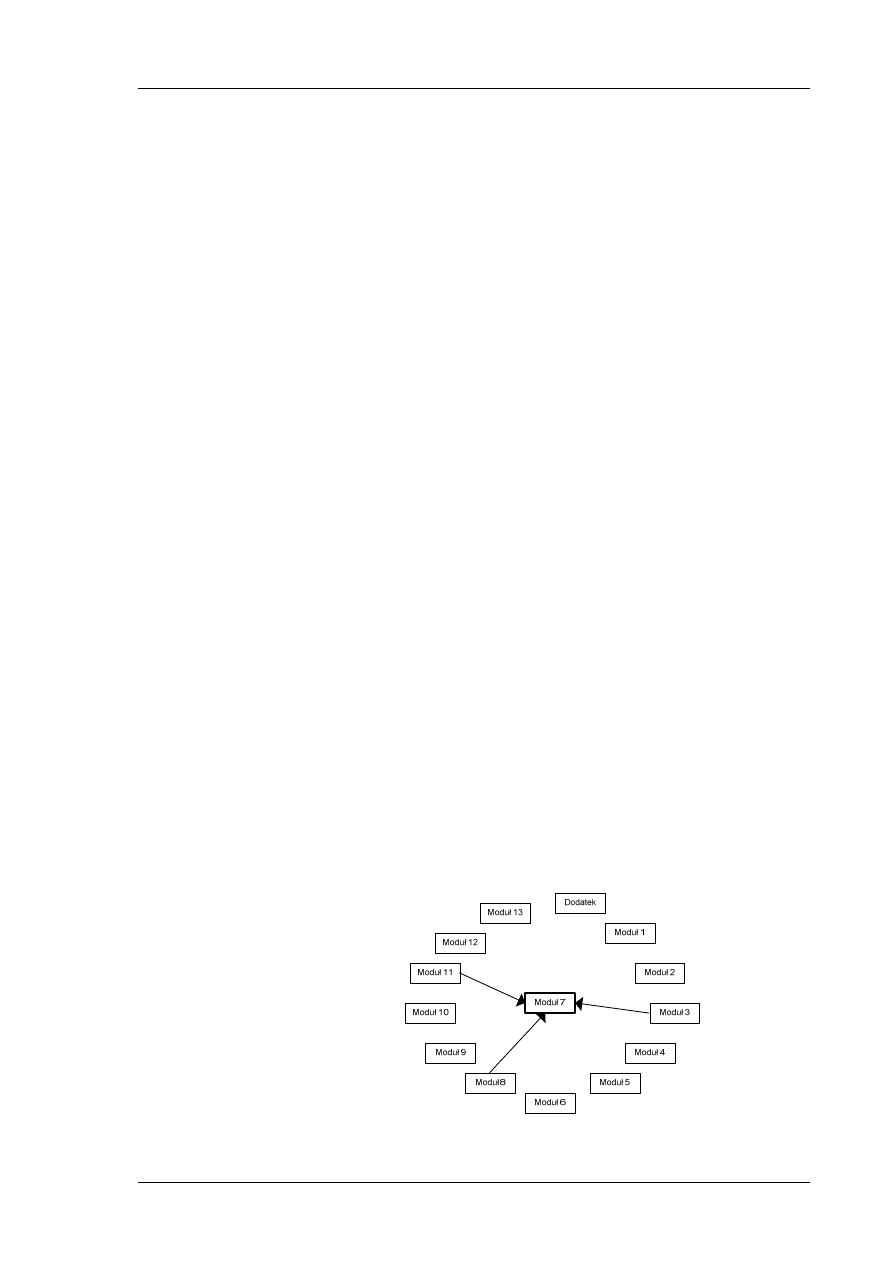

Zgodnie z mapą zależności przedstawioną na rys. 1, nie istnieje konieczność

wykonania wcześniej żadnego innego modułu.

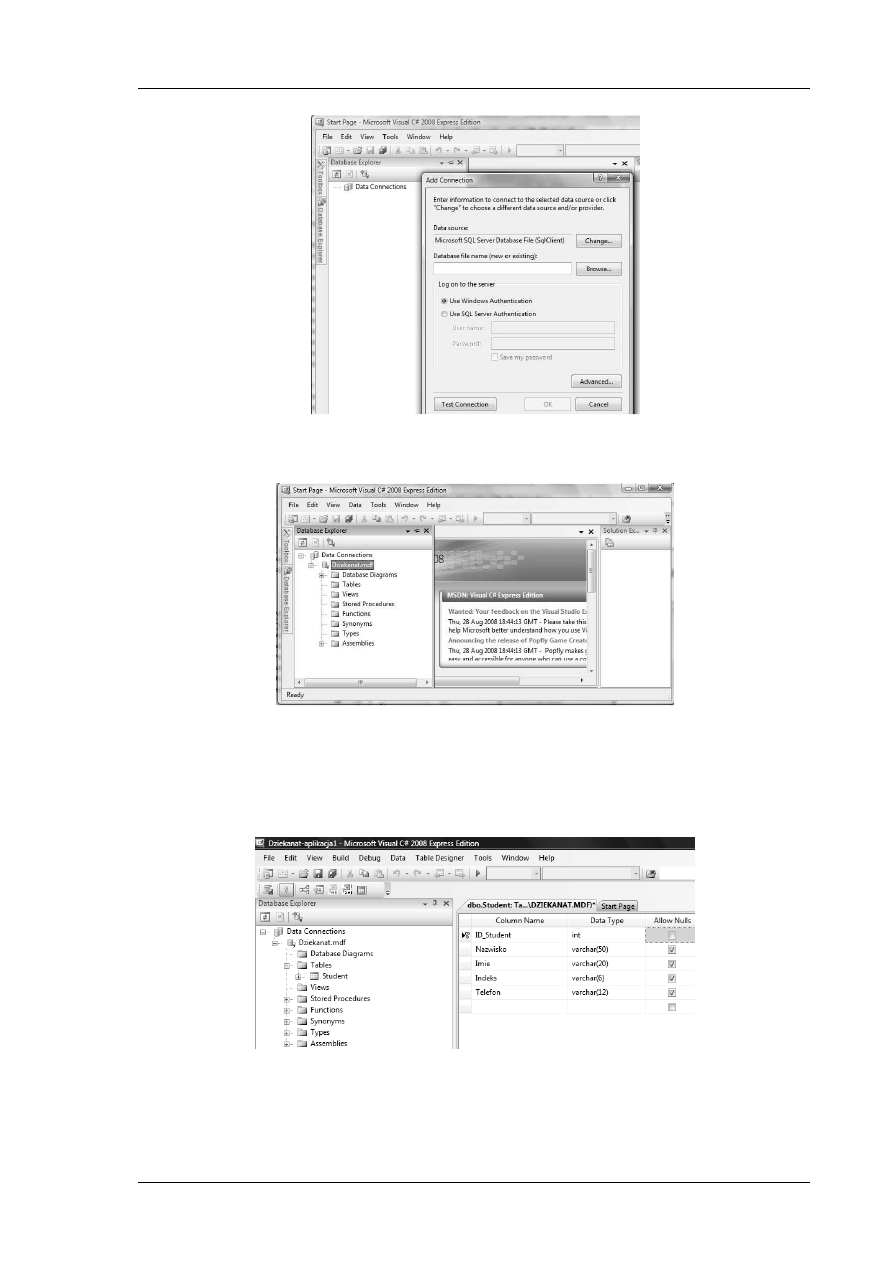

Rys. 1 Mapa zależności modułu

Włodzimierz Dąbrowski, Przemysław Kowalczuk, Konrad Markowski

Moduł 2

ITA

-

101 Bazy Danych

Instalacja i konfiguracja MS SQL Server 2008

Strona 3/16

Przygotowanie teoretyczne

Przykładowy problem

Wdrożenie nowego systemu bazodanowego nie jest procesem trywialnym. W pierwszej kolejności

wykonywana jest analiza potrzeb organizacji w zakresie gromadzenia i przetwarzania informacji.

Następnie można wybrać konkretny system z użytecznymi komponentami. Instalacja systemu, testy

wydajnościowe i integracja z istniejącymi składnikami IT organizacji to niezbędne kroki wdrożenia,

przeważnie oddelegowane do doświadczonego informatyka.

Typowym scenariuszem jest pojawienie się potrzeby przetwarzania coraz większych ilości

informacji w małej firmie, która w związku z dogodnymi warunkami na rynku przeżywa dynamiczny

rozwój. Obsługa rosnącej liczby klientów przysparza coraz więcej kłopotów, głównie działowi analiz.

Na kolejnym zebraniu pada propozycja wdrożenia nowego systemu bazodanowego opartego na

technologii Microsoft SQL Server 2008, który pomoże usprawnić procesy związane z obróbką coraz

większej ilości danych o klientach, co potencjalnie przełoży się na jakość obsługi i przyszłe zyski.

Sygnał i wsparcie finansowe od strony biznesowej jest motorem procesu wdrożenia systemu

bazodanowego przedstawionego w tym module.

Podstawy teoretyczne

Właściwie każde oprogramowanie określane mianem serwera (serwer WWW, serwer baz danych)

działa na podobnej zasadzie – opiera się na uruchomionych w systemie operacyjnym usługach. Od

konfiguracji tych usług zależy, czy i jak będzie funkcjonował serwer.

Instalacja

Aby móc cokolwiek konfigurować, w pierwszej kolejności należy dokonać instalacji tego składnika.

Podstawowym składnikiem, czyli usługą systemu bazodanowego, jest silnik (ang. Database Engine),

odpowiadający za niskopoziomowe przewarzanie danych. Element ten znajdziemy w każdym

systemie bazodanowym, choć różnie może się nazywać. Wszystkie inne elementy bezpośrednio lub

pośrednio korzystają z silnika i w przypadku jego braku lub uszkodzenia po prostu nie działają.

Sam silnik jest jednak bardzo niewygodny w obsłudze z punktu widzenia użytkownika serwera

bazodanowego. W tej sytuacji powstało wiele innych komponentów, które uzupełniają i

usprawniają pracę z takim systemem. Narzędzia graficzne do obsługi i administracji serwera (ang.

Client Tools) są szczególnie pomocne dla administratorów. Serwis analityczny (ang. Analysis

Services) jest nieoceniony przy przetwarzaniu dużej ilości danych. Serwis raportujący (ang.

Reporting Services) usprawnia i uatrakcyjnia prezentację analizowanych danych.

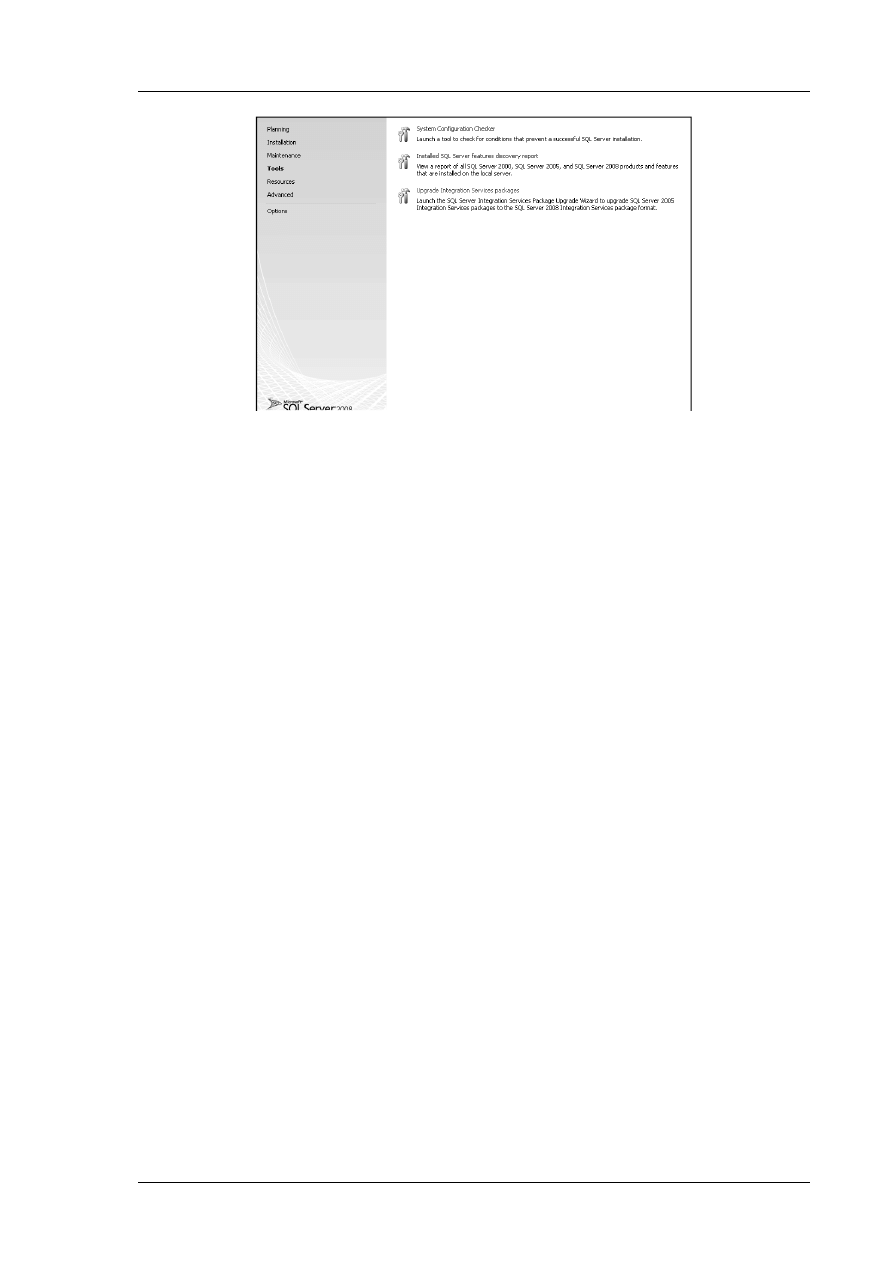

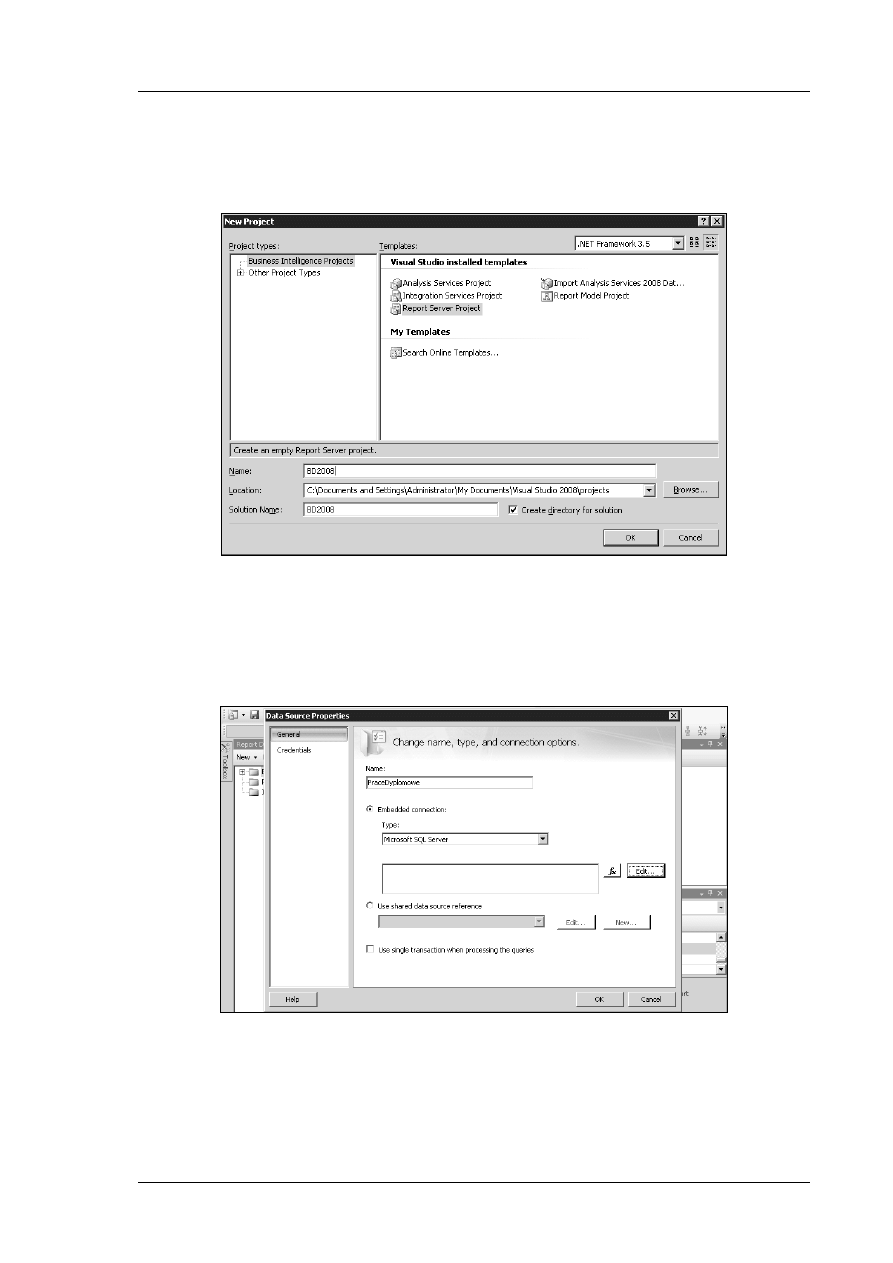

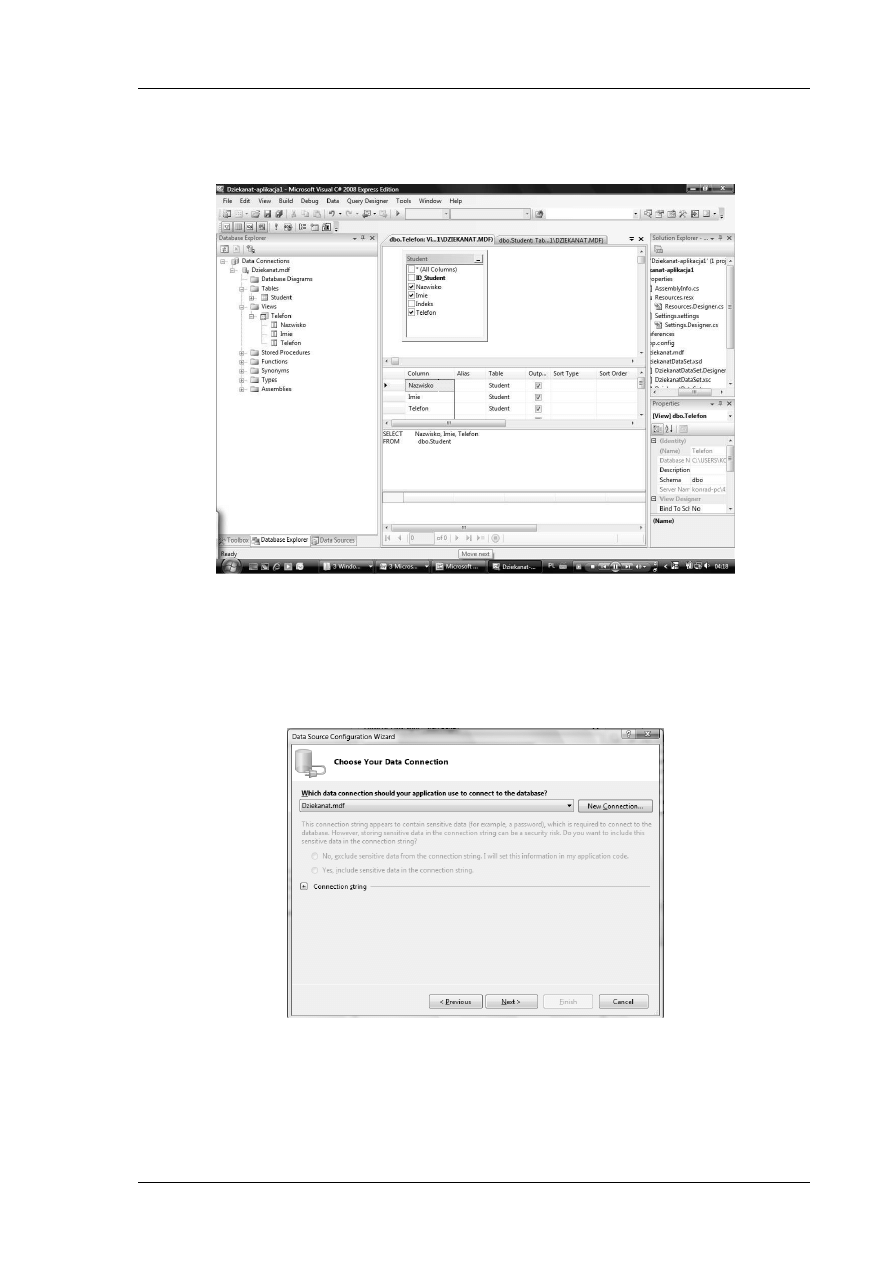

W celu integracji czynności instalacyjnych tych i innych komponentów serwera SQL administrator

do dyspozycji ma narzędzie o nazwie Centrum Instalacji przedstawione na rys. 2.

Włodzimierz Dąbrowski, Przemysław Kowalczuk, Konrad Markowski

Moduł 2

ITA

-

101 Bazy Danych

Instalacja i konfiguracja MS SQL Server 2008

Strona 4/16

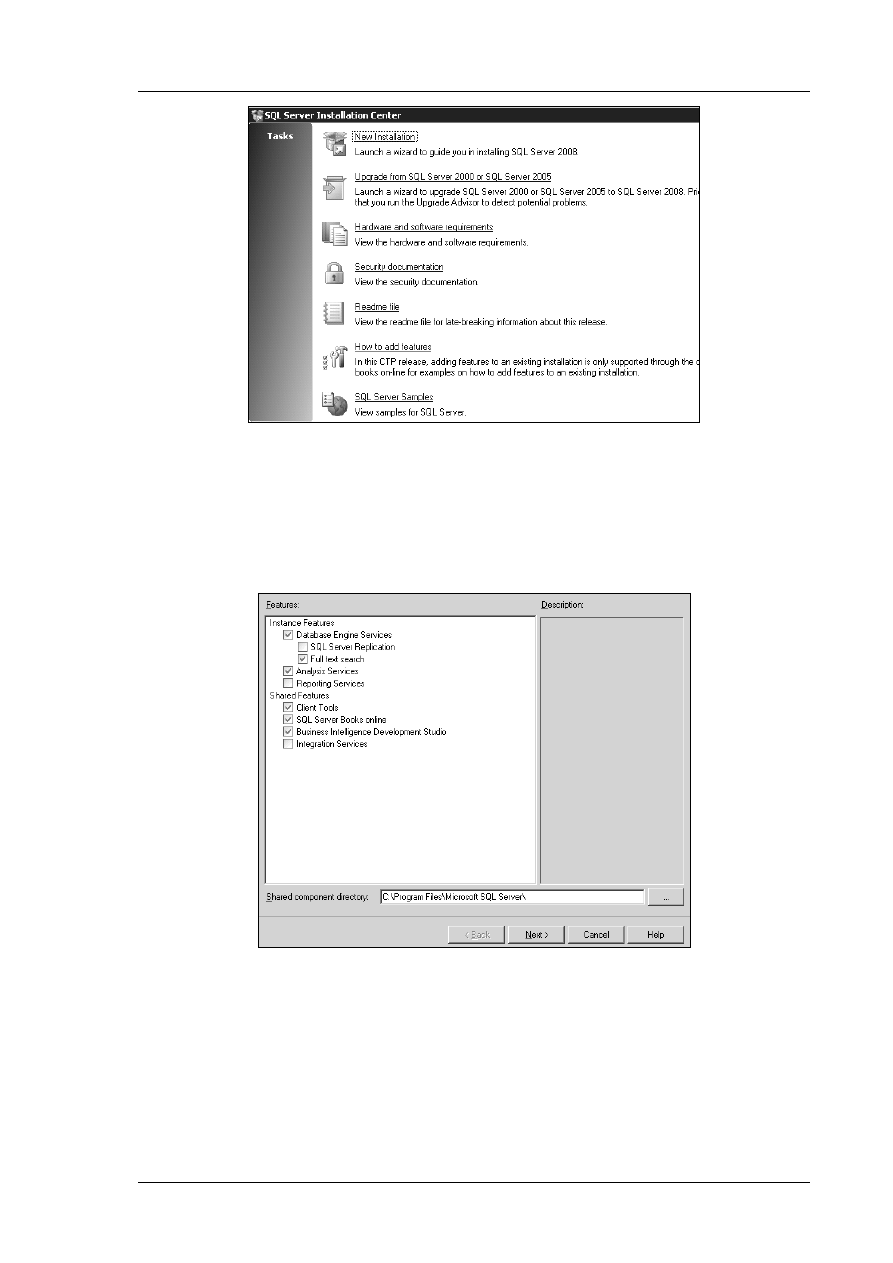

Rys. 2 Nowe Centrum Instalacji

Z tego miejsca można dokonać instalacji nowej instancji serwera SQL (w jednym systemie może być

wiele wystąpień serwera bazodanowego), zmodyfikować komponenty serwera, zainstalować

przykładowe bazy danych lub poczytać dokumentację.

Instalacja nowej instancji serwera SQL wiąże się zawsze z kilkoma etapami:

1.

Określenie komponentów serwera, które będziemy instalować.

2.

Określenie miejsca w systemie operacyjnym, gdzie komponenty będą składowane.

3.

Podanie kont systemowych potrzebnych do uruchomienia poszczególnych usług serwera.

Po zakończeniu procesu instalacji powinniśmy przejrzeć i skonfigurować nowe usługi bazodanowe,

które pojawiły się w naszym systemie operacyjnym.

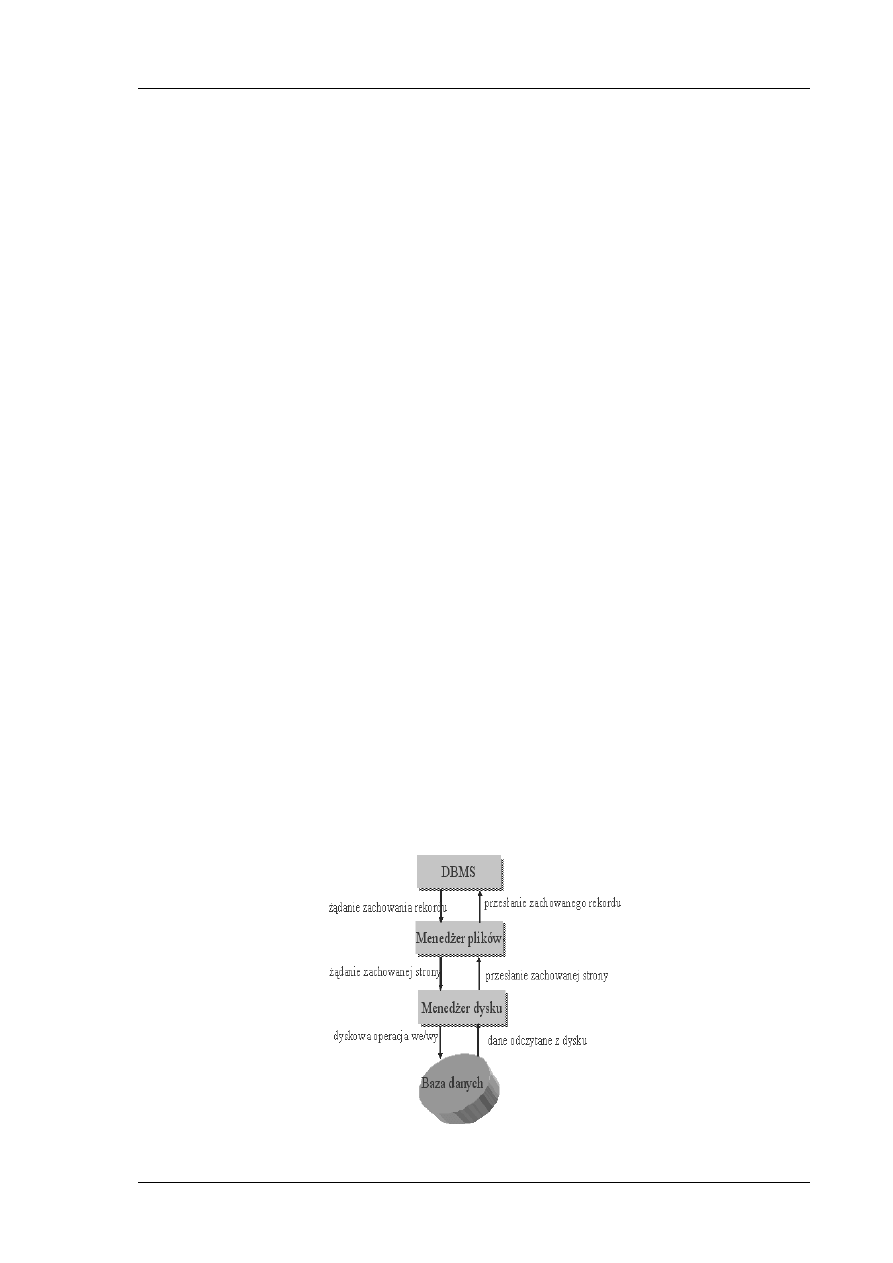

Usługa serwera

Silnik

Silnik serwera bazodanowego, odpowiedzialny za przechowywanie danych, utrzymywanie

spójności danych i obsługę poleceń języka zapytań najczęściej jest tożsamy z główną usługą

serwera. Aby użytkownicy mogli stale korzystać z tej usługi, powinna być ona uruchomiona

praktycznie zawsze (nie licząc czasu na ewentualne prace administracyjne, wymagające przejścia

serwera w tryb offline).

Dodatkowo, ponieważ niektóre czynności wymagają restartu samej maszyny, usługa ta powinna

być skonfigurowana jako uruchamiana wraz ze startem systemu operacyjnego. Niektóre systemy

operacyjne pozwalają również na określenie zachowań usługi w momencie, gdy zostanie ona

nieoczekiwanie zatrzymana (nie przez użytkownika, a na przykład na skutek awarii).

Dla przykładu, w systemie Microsoft Windows Server można skonfigurować każdą usługę tak, by po

nieoczekiwanym zatrzymaniu była podejmowana próba automatycznego restartu usługi (czyli

ponownego jej uruchomienia).

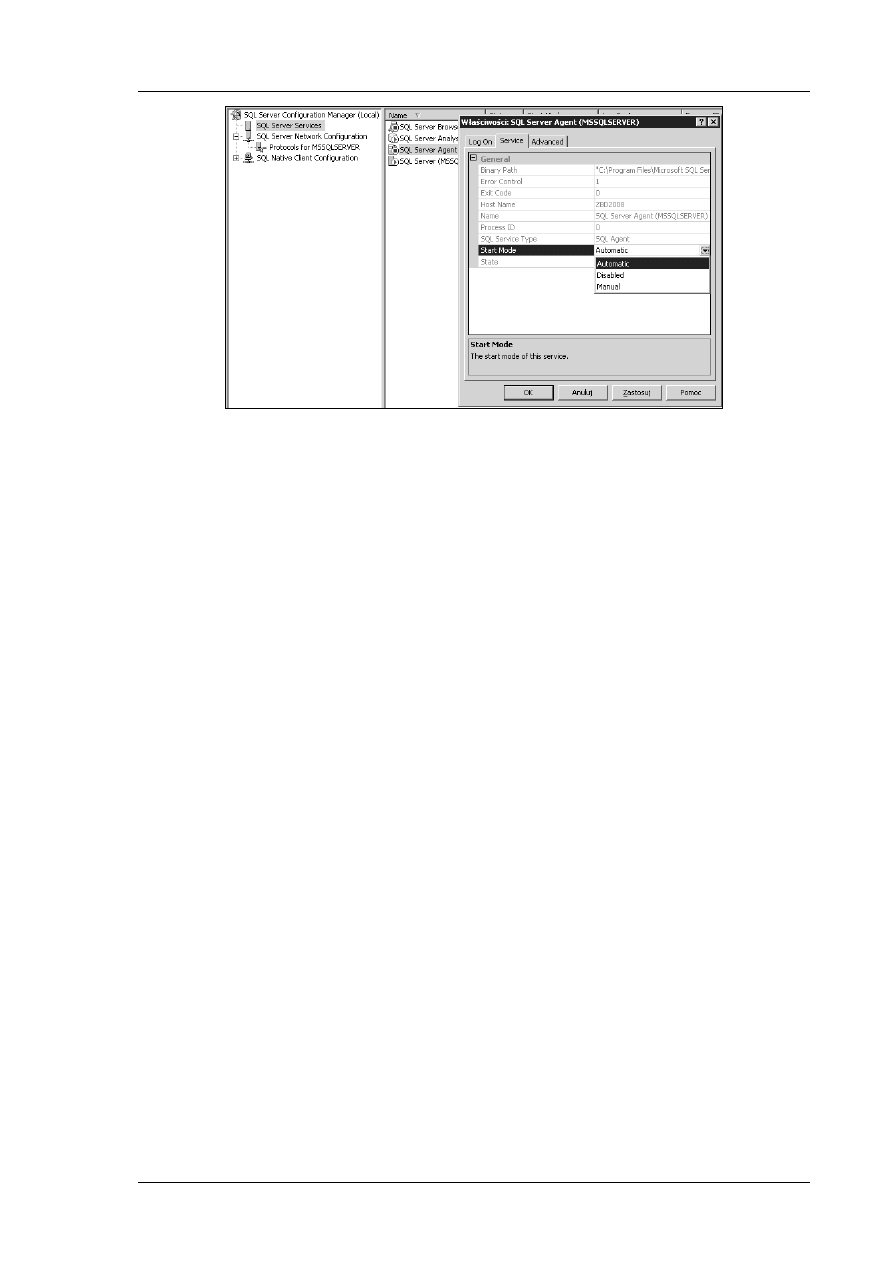

Usługa automatyzacji zadań

Dobry administrator potrafi wykorzystać zdobycze techniki i zautomatyzować pracę systemu

bazodanowego tak, by mieć przy nim jak najmniej pracy. Do automatyzacji najczęściej służy usługa,

która albo jest oferowana przez system operacyjny, albo jest dostarczana wraz z systemem

bazodanowym. Pozwala ona między innymi na przygotowywanie harmonogramów tworzenia kopii

zapasowych baz danych. Taką usługą w systemie Microsoft SQL Server 2008 jest SQL Server Agent.

Włodzimierz Dąbrowski, Przemysław Kowalczuk, Konrad Markowski

Moduł 2

ITA

-

101 Bazy Danych

Instalacja i konfiguracja MS SQL Server 2008

Strona 5/16

Należy zadbać o to, by była ona zawsze uruchomiona, a często domyślnie usługi te są wyłączone lub

zatrzymane.

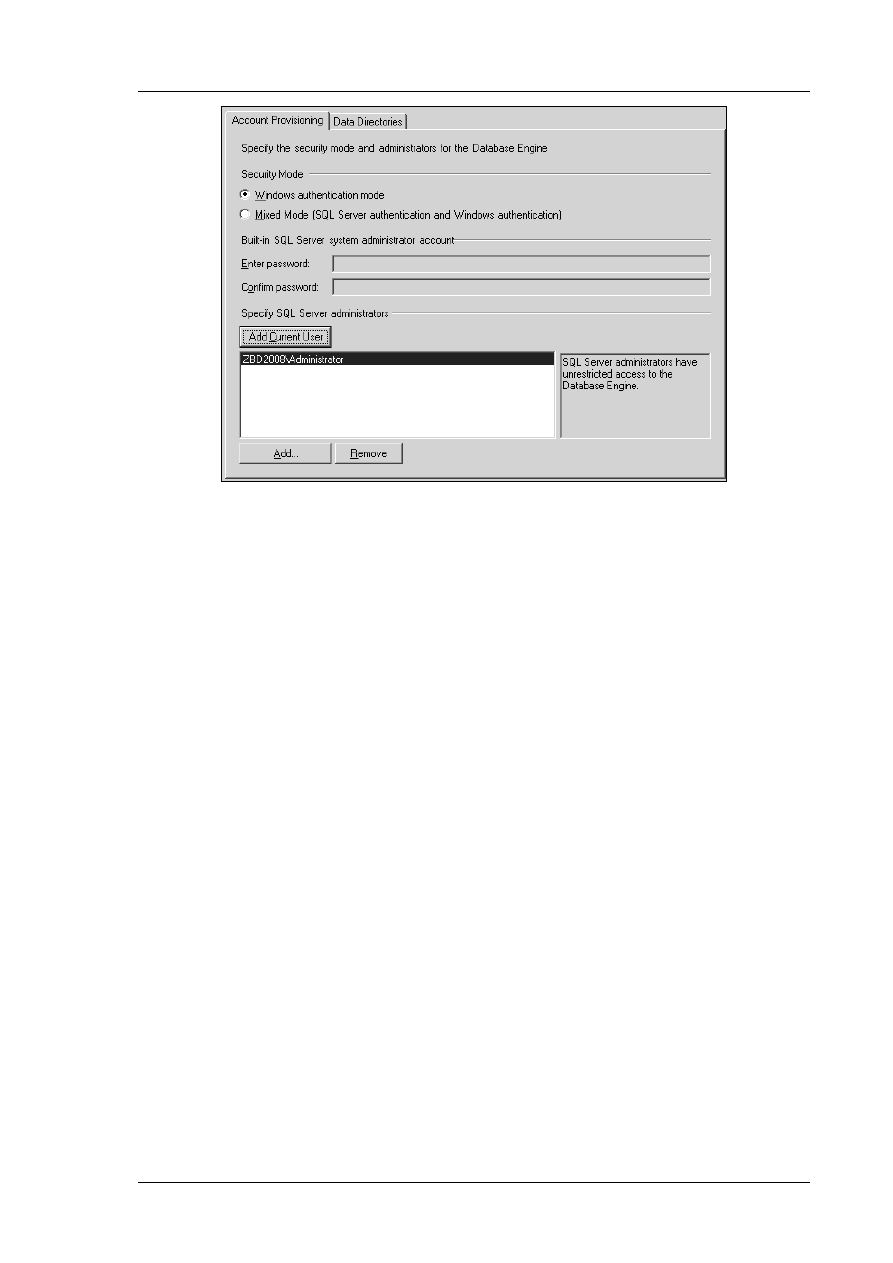

Bezpieczeństwo usług

W trakcie konfiguracji usług należy kierować się pewnymi zasadami, by uniknąć nieprawidłowości w

ustawieniach i w działaniu serwera. Zasady te dotyczą głównie kwestii związanych z

bezpieczeństwem środowiska.

Pierwszą ważną zasadą jest zasada minimalizacji ilości usług. Mówi ona, że należy zawsze

instalować i uruchamiać tylko te usługi, z których w danym momencie korzysta nasz system

bazodanowy. Pozostałe usługi, o ile mogą być zainstalowane (w przyszłości może się okazać, że

jakaś dodatkowa usługa będzie potrzebna), o tyle ich uruchamianie powoduje, że administrator ma

więcej pracy, zaś w systemie znajduje się więcej potencjalnych słabych punktów.

Zasada ta obowiązuje głównie osoby administrujące systemami i sieciami komputerowymi.

Stosowanie się do niej może znacznie zwiększyć bezpieczeństwo systemu.

Druga zasada dotyczy konfiguracji kontekstu usług. Usługi w systemie operacyjnym działają jak

użytkownicy – wykonują operacje i mają określone uprawnienia. W niektórych systemach

(np. Windows) każdej usłudze przyporządkowane jest konto użytkownika. Mówimy, że usługa

pracuje w kontekście użytkownika. Oznacza to, że usługa działa w systemie operacyjnym i w sieci

na takich samych uprawnieniach, jakie zostały określone dla użytkownika.

W związku z tym pojawia się problem wyboru właściwego konta dla usług. Problem ten dotyczy

głównej usługi serwera SQL – silnika oraz usługi odpowiedzialnej za automatyzację zadań w tym

systemie.

Większość systemów operacyjnych oferuje wbudowane konta o kreślonych uprawnieniach.

Niestety, uprawnienia te na ogół są zbyt duże, by konta systemowe można było wykorzystać do

pracy z usługami systemu bazodanowego. Przykładem takiego konta jest konto Local System w

systemach Microsoft Windows.

Konto to działa jako element systemu operacyjnego, co w praktyce oznacza, że ma uprawnienia

nawet większe od tych, jakie posiada administrator systemu. Stąd pierwszy wniosek – na ogół nie

wybieramy wbudowanych kont systemowych dla usług serwera SQL. Powstaje pytanie – jakich w

takim razie kont używać?

Jeśli serwer ma pracować w środowisku rozproszonym, ma mieć możliwość dostępu do innych

serwerów i dodatkowo maszyna znajduje się w domenie, to wybieramy dla usług konto domenowe,

specjalnie utworzone i skonfigurowane. Konto to powinno mieć ustawienia, które pozwolą w

sposób nieprzerwany pracować usłudze.

Zatem – należy ustawić dla tego konta silne hasło, które nie powinno mieć daty wygasania (hasło

nigdy nie wygasa) i nie powinno być zmieniane przez użytkowników (użytkownik nie może zmieniać

hasła, bez opcji użytkownik musi zmienić hasło przy pierwszym logowaniu). Co do uprawnień konta,

należy rozważyć przydzielenie konta do roli lokalnego administratora (dla potrzeb na przykład

automatycznego restartu usługi w przypadku nieoczekiwanego jej zatrzymania).

Czasami taka konfiguracja jest wymagana (na przykład przy instalacji systemu Microsoft SQL Server

w klastrze Microsoft Windows). Dla głównych usług możesz skonfigurować jedno konto (ułatwia to

zdecydowanie administrację kontami). Nazwa konta dla zwiększenia bezpieczeństwa nie powinna

kojarzyć się z systemem bazodanowym.

Narzędzia konfiguracji usług

Większość systemów operacyjnych oferuje narzędzie do zcentralizowanego zarządzania usługami

zainstalowanymi w systemie. Jednak ponieważ ogólna ilość usług w systemach operacyjnych jest

ogromna, a dodatkowo bardzo często usługi systemu bazodanowego wymagają dodatkowych

Włodzimierz Dąbrowski, Przemysław Kowalczuk, Konrad Markowski

Moduł 2

ITA

-

101 Bazy Danych

Instalacja i konfiguracja MS SQL Server 2008

Strona 6/16

ustawień, producenci zazwyczaj dodają narzędzie (lub zestaw narzędzi) do zarządzania usługami

tylko samego serwera SQL.

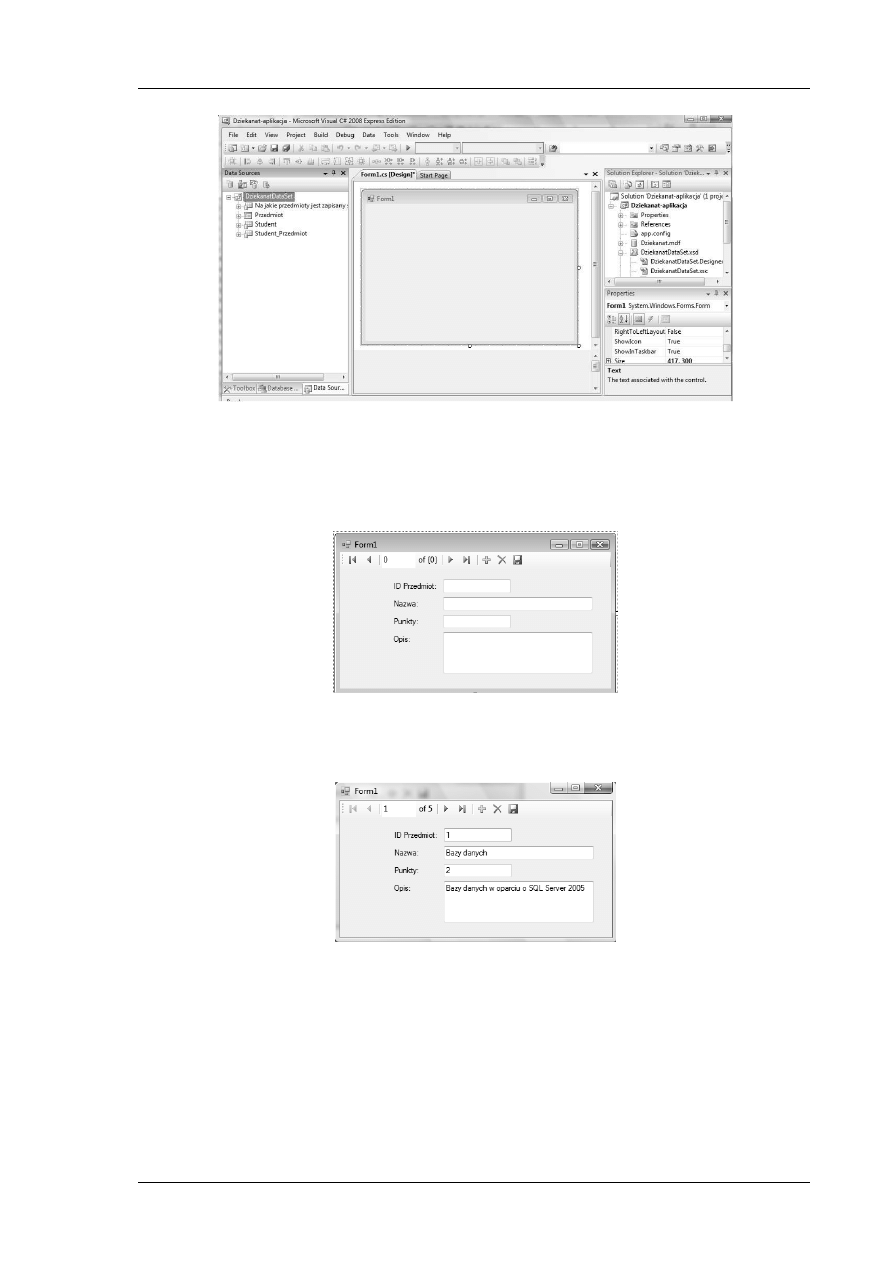

Dla przykładu, W systemie Microsoft SQL Server 2008 są dwa narzędzia do zarządzania usługami:

Configuration Manager oraz Reporting Services Configuration. Pierwszy program umożliwia

zarządzanie usługami i protokołami sieciowymi, zaś drugi pozwala dostosować usługę raportowania

serwera SQL. Narzędzie Configuration Manager ilustruje rys. 3.

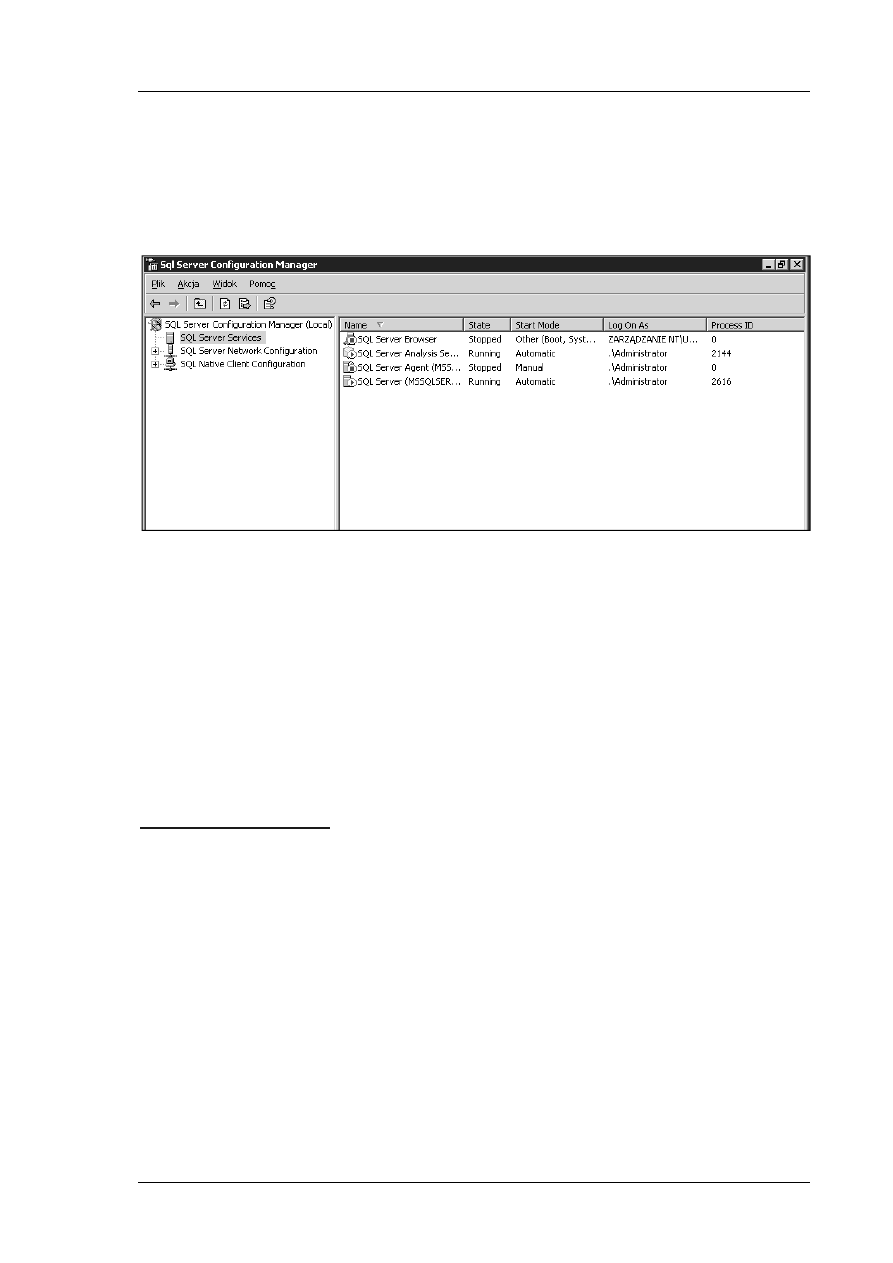

Rys. 3 Konfiguracja serwisów

Przykładowe rozwiązanie

Wdrożenie systemu bazodanowego opartego na Microsoft SQL Server 2008 przebiega w kilku

etapach.

Pierwszym z nich jest wybór maszyny i systemu operacyjnego, który będzie podstawą dla serwera

SQL. Serwery takie jak serwer baz danych, poczty czy stron internetowych zawsze instalowane są

na gotowym środowisku operacyjnym. My mamy do dyspozycji maszynę z systemem Microsoft

Windows Server 2003, która w pełni odpowiada wymaganiom serwera SQL.

Następnym etapem jest uzupełnienie środowiska o wymagane i opcjonalne komponenty.

Komponenty wymagane, takie jak .NET Framework 2.0 czy MS XML 6, znajduję się na płycie z

plikami instalacyjnymi Microsoft SQL Server 2008. Elementy użyteczne, lecz opcjonalne, takie jak

Microsoft

PowerShell,

można

doinstalować

z

własnego

źródła,

np.

witryny

www.microsoft.com/poland

.

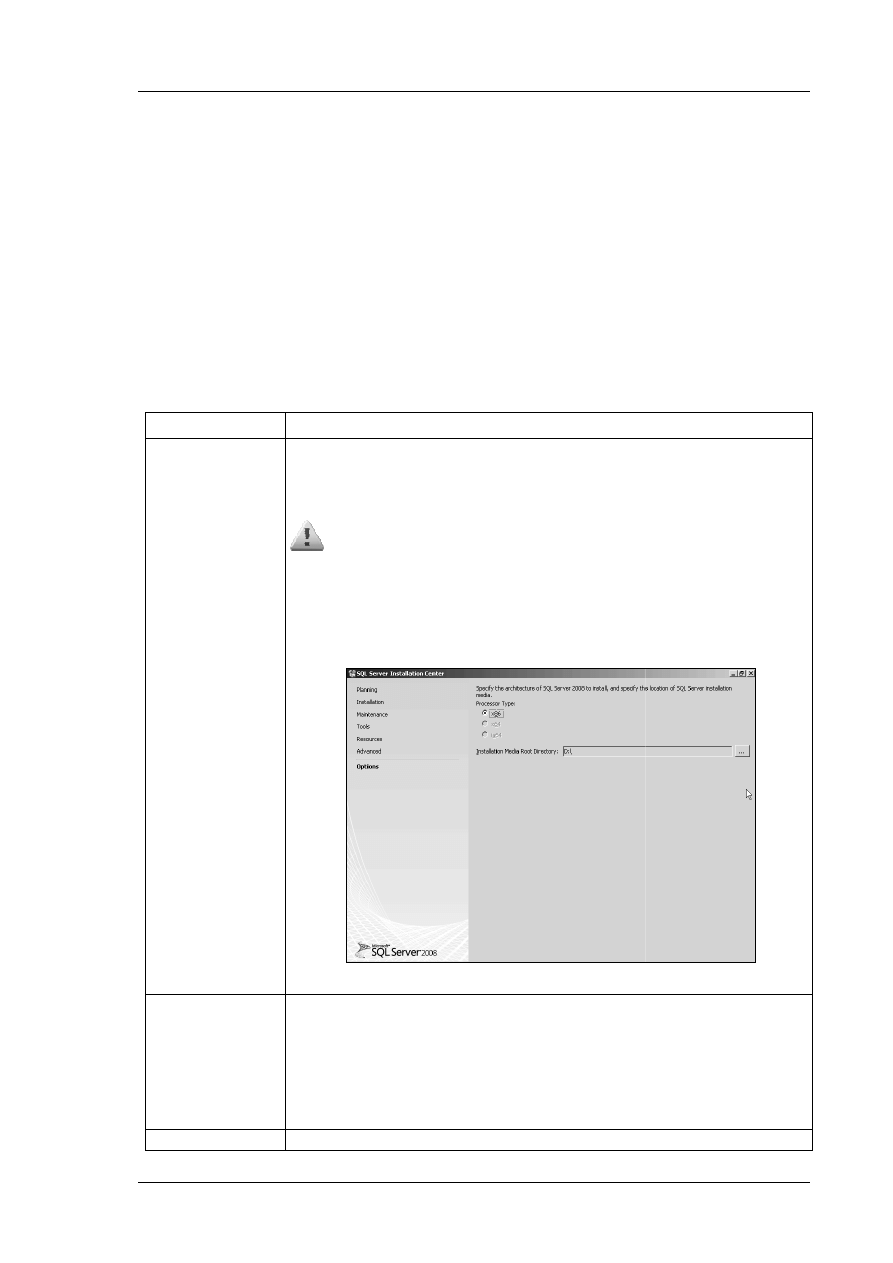

Właściwa instalacja systemu bazodanowego zaczyna się po uruchomieni instalatora Microsoft SQL

Server 2008.

Środkowa grupa opcji (Install) pozwala na uruchomienie właściwego komponentu programu

instalacyjnego (rys. ). W tym kroku instalator jest gotowy do organizacji swojego środowiska w

naszym systemie. Dopiero teraz widać główne okno centrum instalacji środowiska serwera SQL

Server 2008. Można tu dokonać aktualizacji serwera z wersji SQL Server 2000 lub SQL Server 2005,

przeczytać dokumentację, zainstalować komponenty dodatkowe lub przykładowe bazy.

Włodzimierz Dąbrowski, Przemysław Kowalczuk, Konrad Markowski

Moduł 2

ITA

-

101 Bazy Danych

Instalacja i konfiguracja MS SQL Server 2008

Strona 7/16

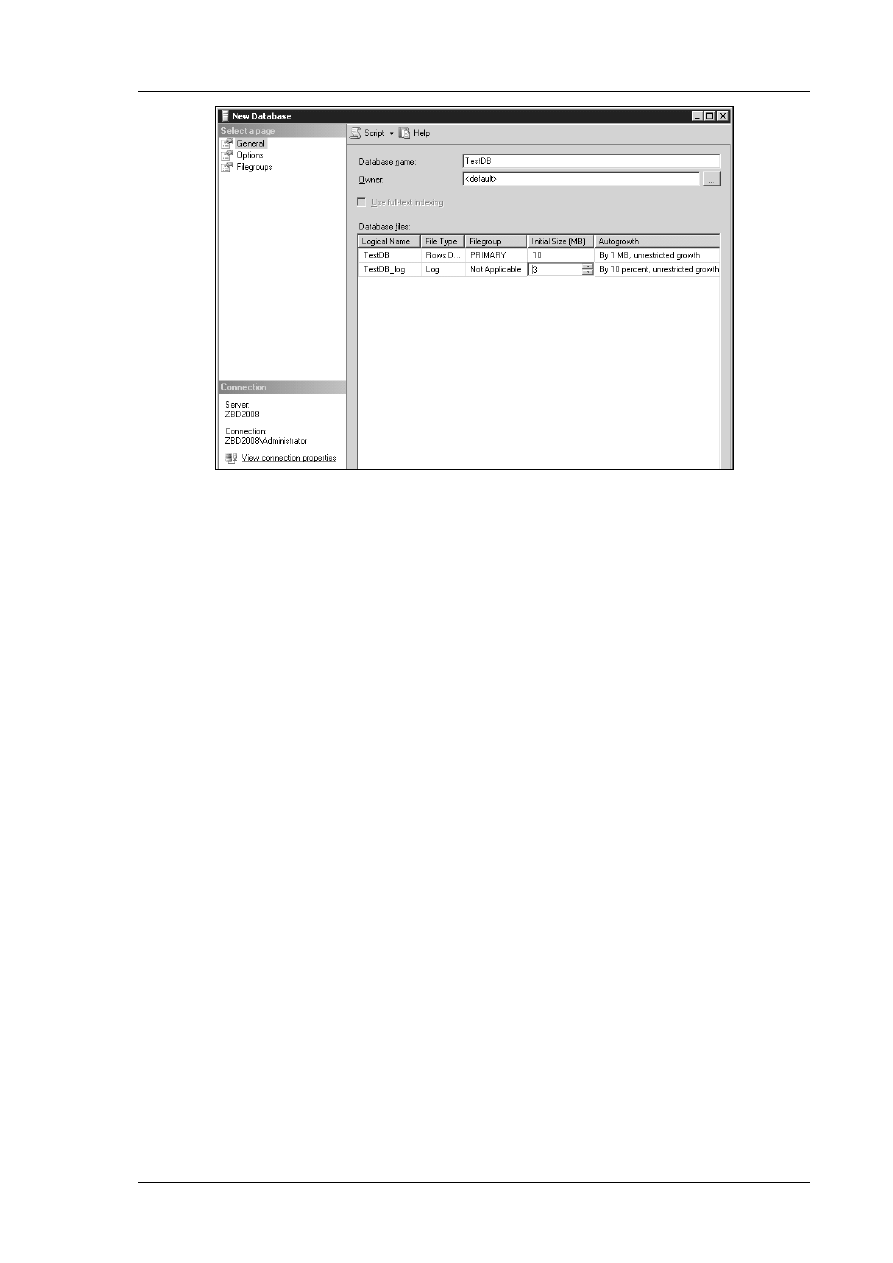

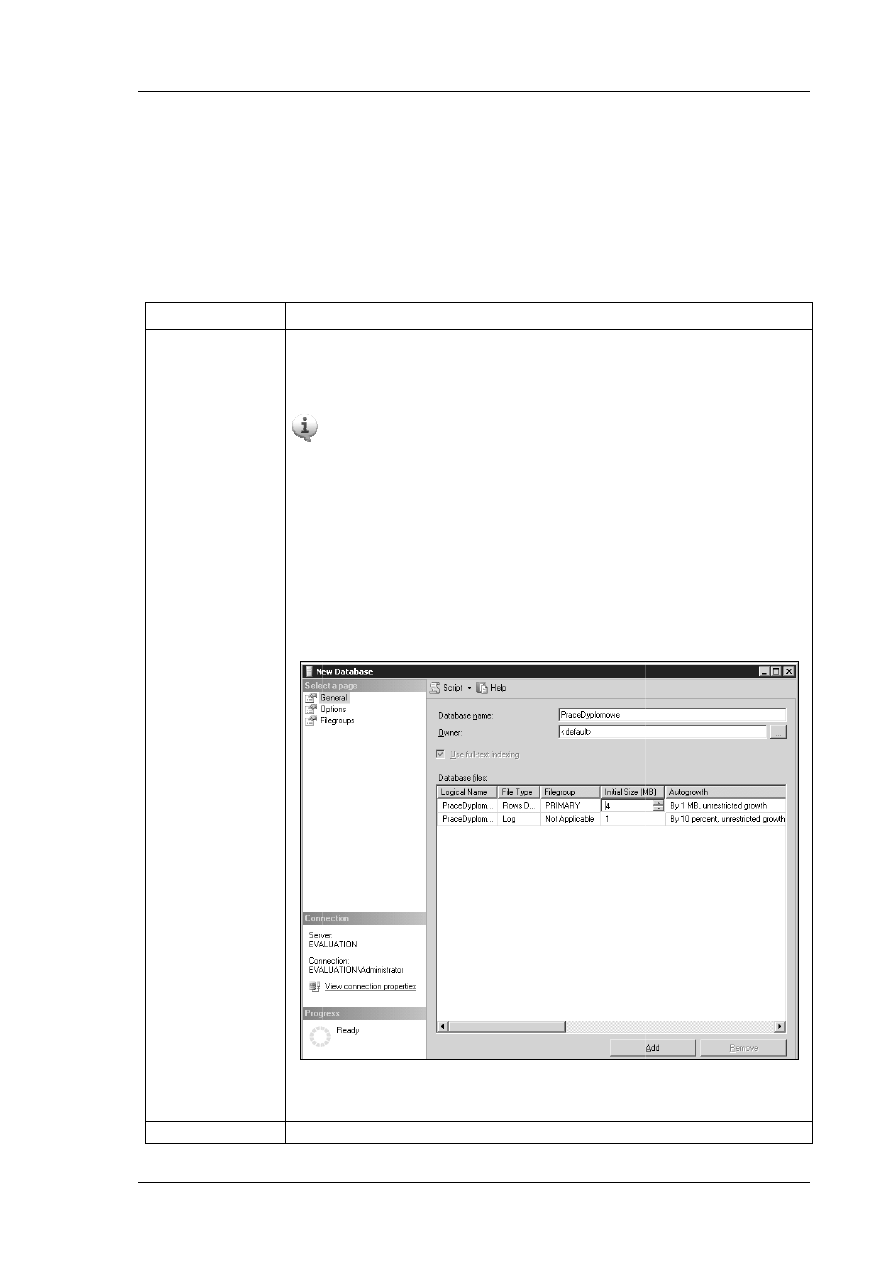

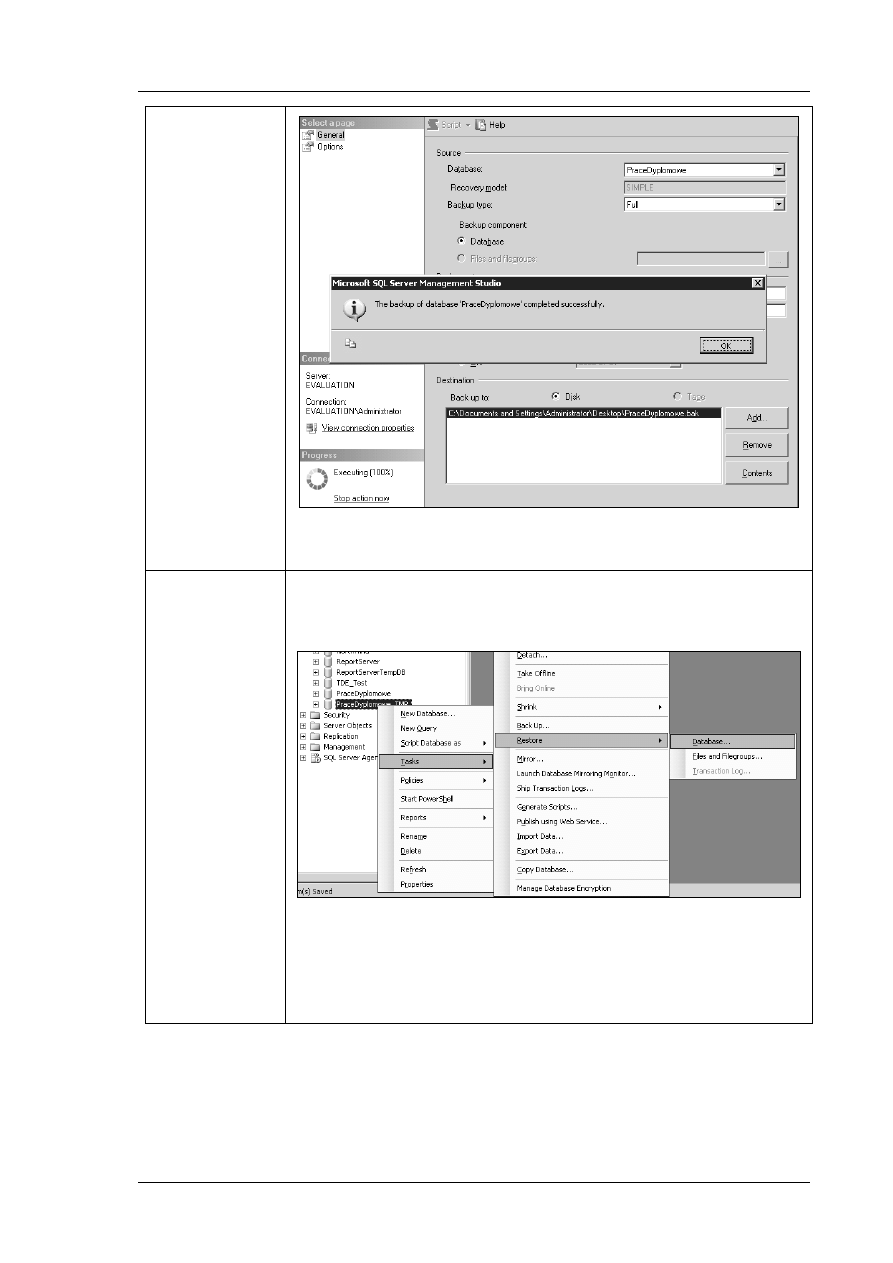

Rys. 4 Instalacja nowej instancji serwera SQL

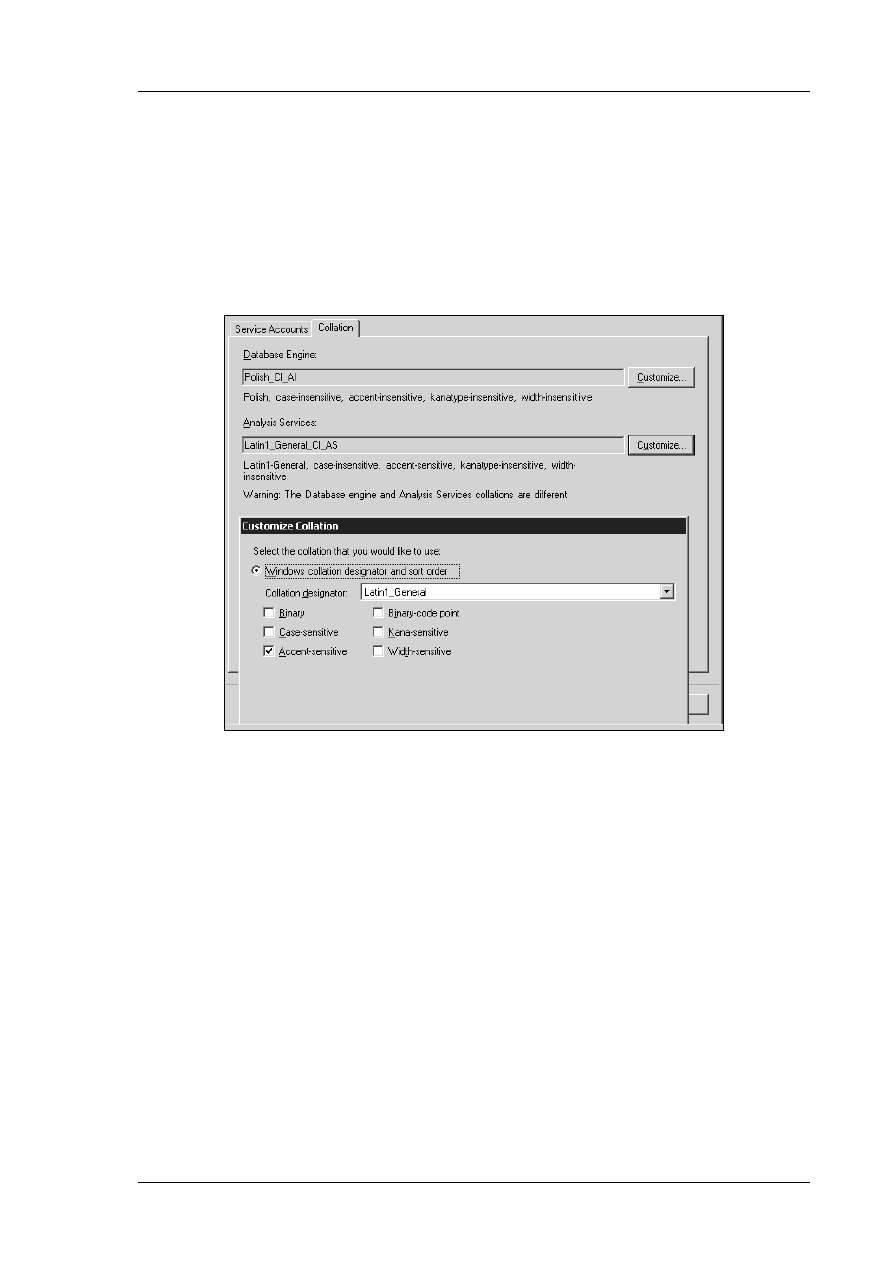

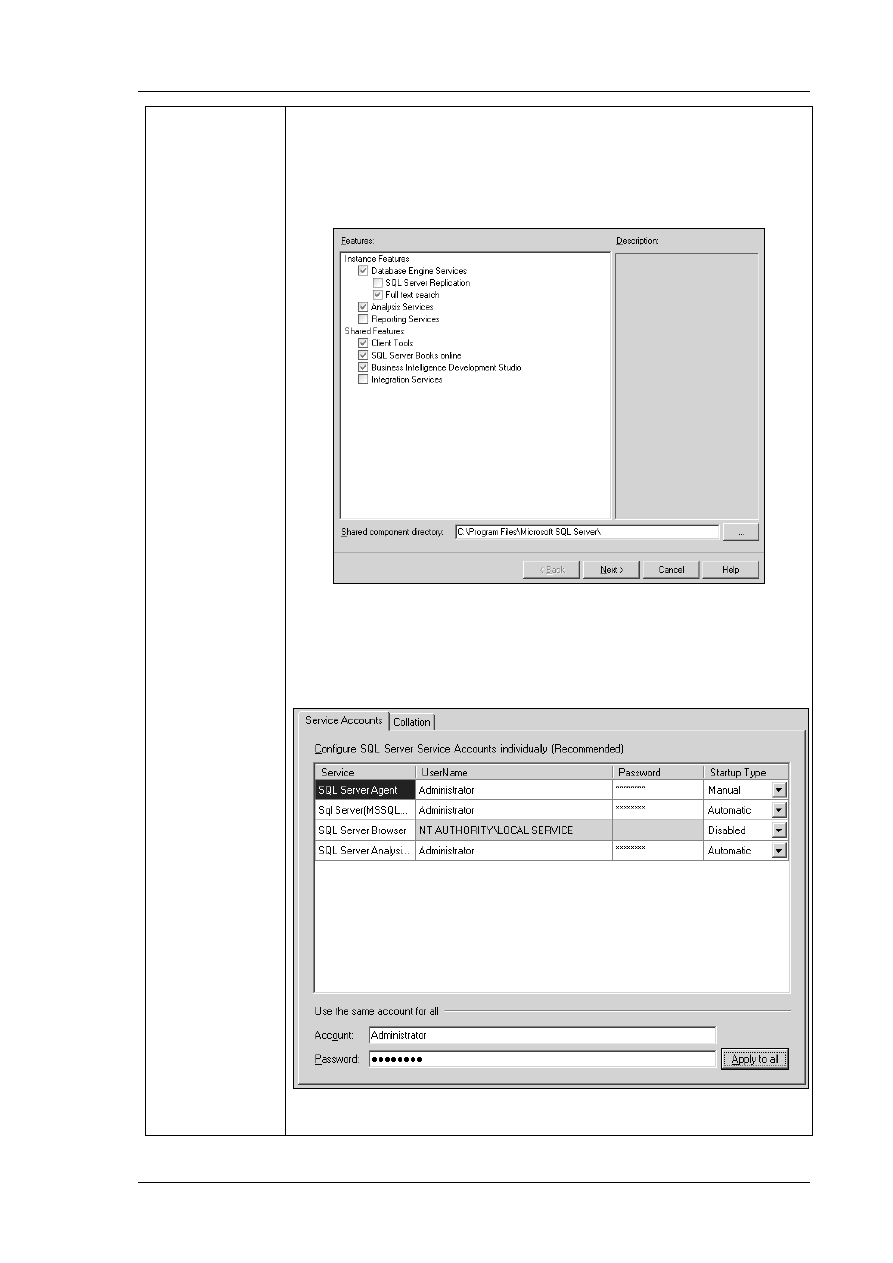

Wybierając instalacje nowej instancji serwera SQL przechodzimy do kroku, w którym należy określić

składniki systemu bazodanowego. Okno komponentów systemu (rys. ) umożliwia wybór instalacji

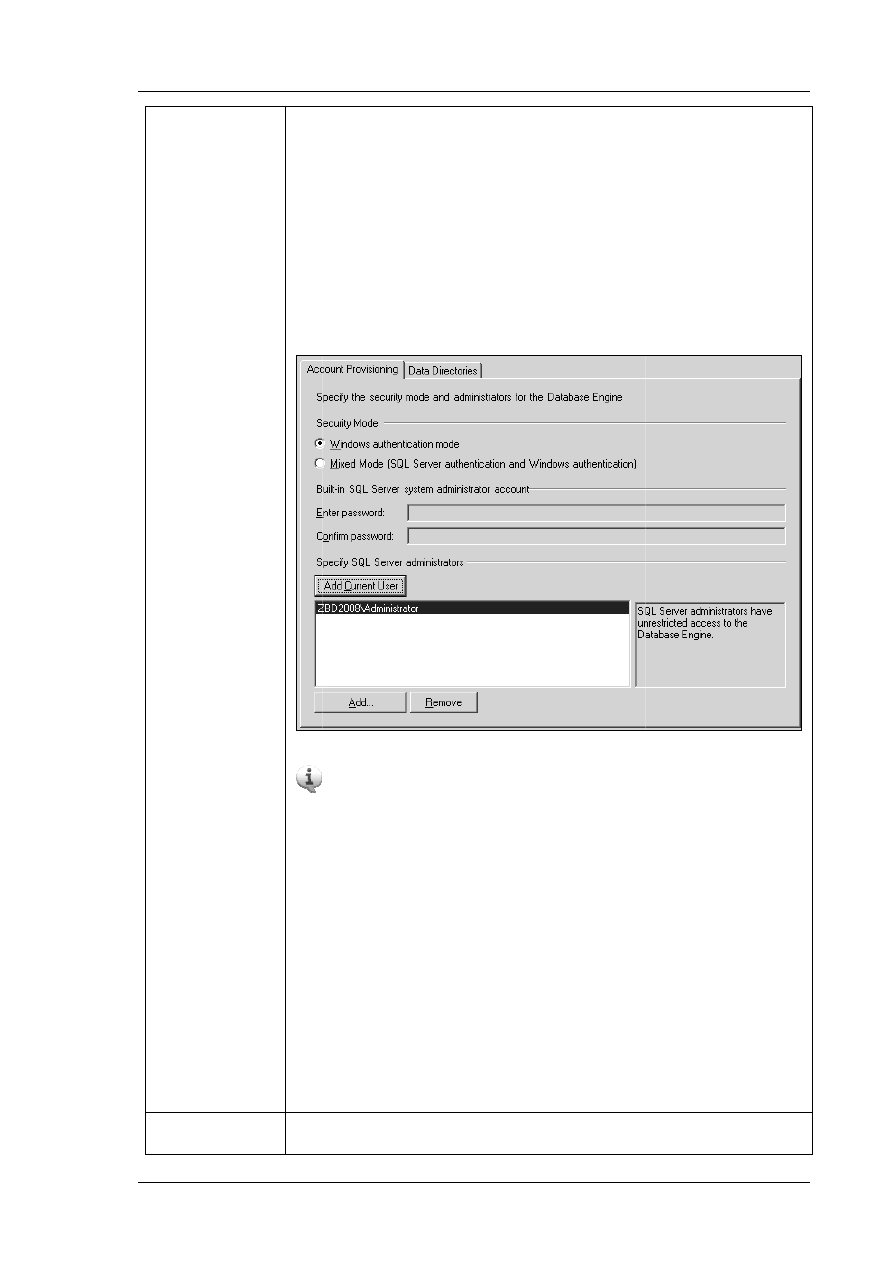

interesujących nas części środowiska serwera SQL. Z pewnością potrzeby będzie sam silnik bazy