Dodatek A

Serwer NT - wskazówki i tricki

Usuwanie plików o nazwach zastrzeżonych

Z pewnością znamy te niemiłe sytuacje, gdy napotkany przez nas

w systemie plik o nazwie np. LPT1, PRN czy COM nie daje siê

usun¹æ.

Problem polega na tym, że istnieją pewne, zastrzeżone słowa,

których Windows NT używa do adresowania niektórych urządzeń

zewnętrznych. W przypadku utworzenia pliku dyskowego o nazwie

z nimi (tj. zastrzeżonymi słowami) zgodnej, jego usunięcie może

okazać się całkiem trudne.

Uwaga: Wydawać by się mogło, że praktycznie nie istnieje potrzeba

tworzenia plików o nazwach zastrzeżonych. Jednak plik o nazwie

zastrzeżonej może zostać utworzony przez przypadek. Fakt ten

można by w zasadzie zignorować. Niestety - gdy będziemy chcieli

usunąć katalog, w którym taki plik się znajduje, spotka nas

rozczarowanie

Poniżej zamieściliśmy listę zastrzeżonych nazw,

wykorzystywanych przez Windows NT .

!

COMx - gdzie x jest liczbą z zakresu od 1 do 9, reprezentuje

zainstalowane urządzenia szeregowe,

!

AUX - reprezentuje pierwsze z

dostępnych urządzeń

szeregowych,

!

LPTx - gdzie x jest liczbą z zakresu od 1 do 9, reprezentuje

równoległe urządzenie drukujące,

!

PRN - reprezentuje pierwsze z dostępnych urządzeń drukujących,

!

CON - reprezentuje konsole wejściową - klawiaturę.

1182

Dodatek A

Większość z narzędzi dostępnych w systemie Windows NT zna

wymienione nazwy zastrzeżone i nie pozwoli na utworzenie plików

nimi opisanych.

Zobaczmy, jak zachowywać będzie się system w pracy z plikiem

o nazwie zastrzeżonej z wykorzystaniem interpretera poleceń.

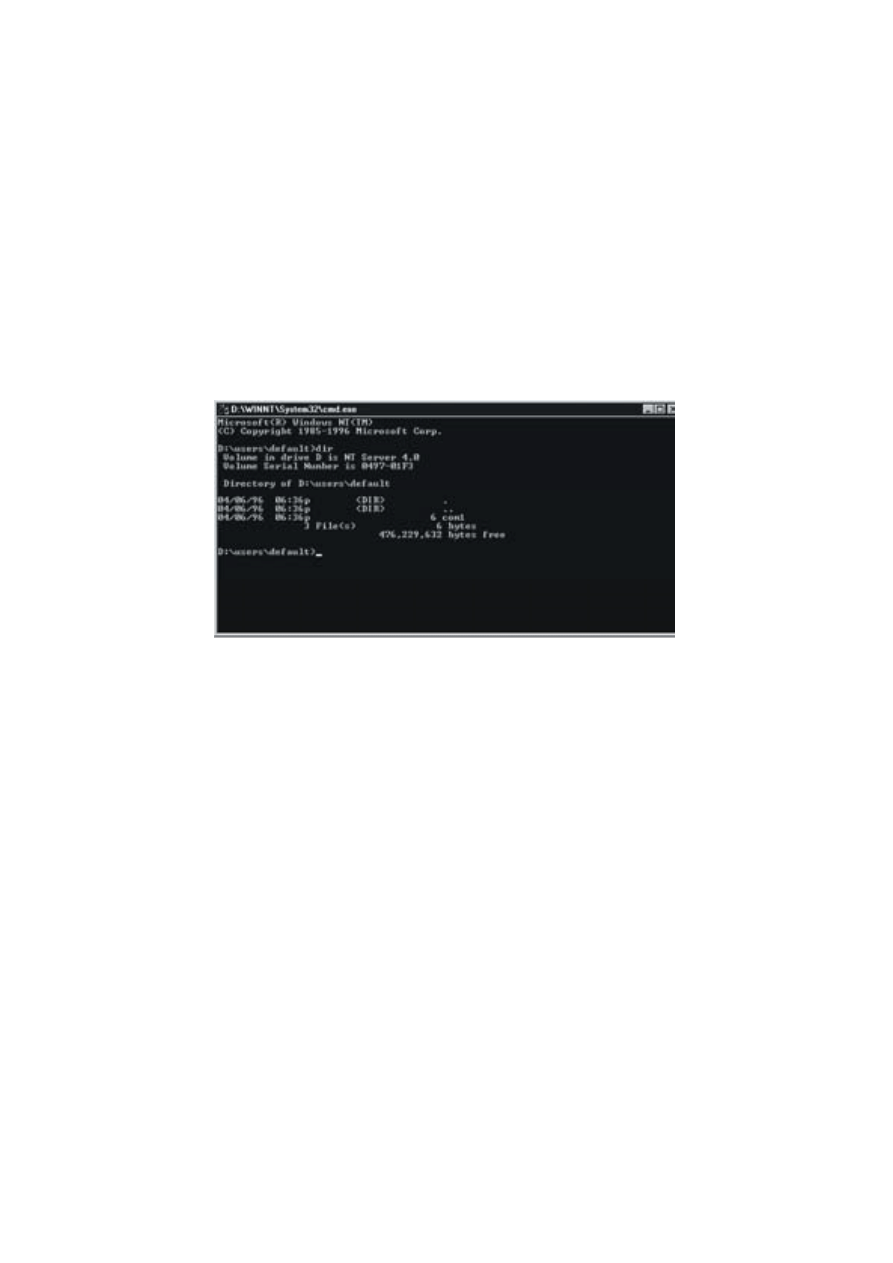

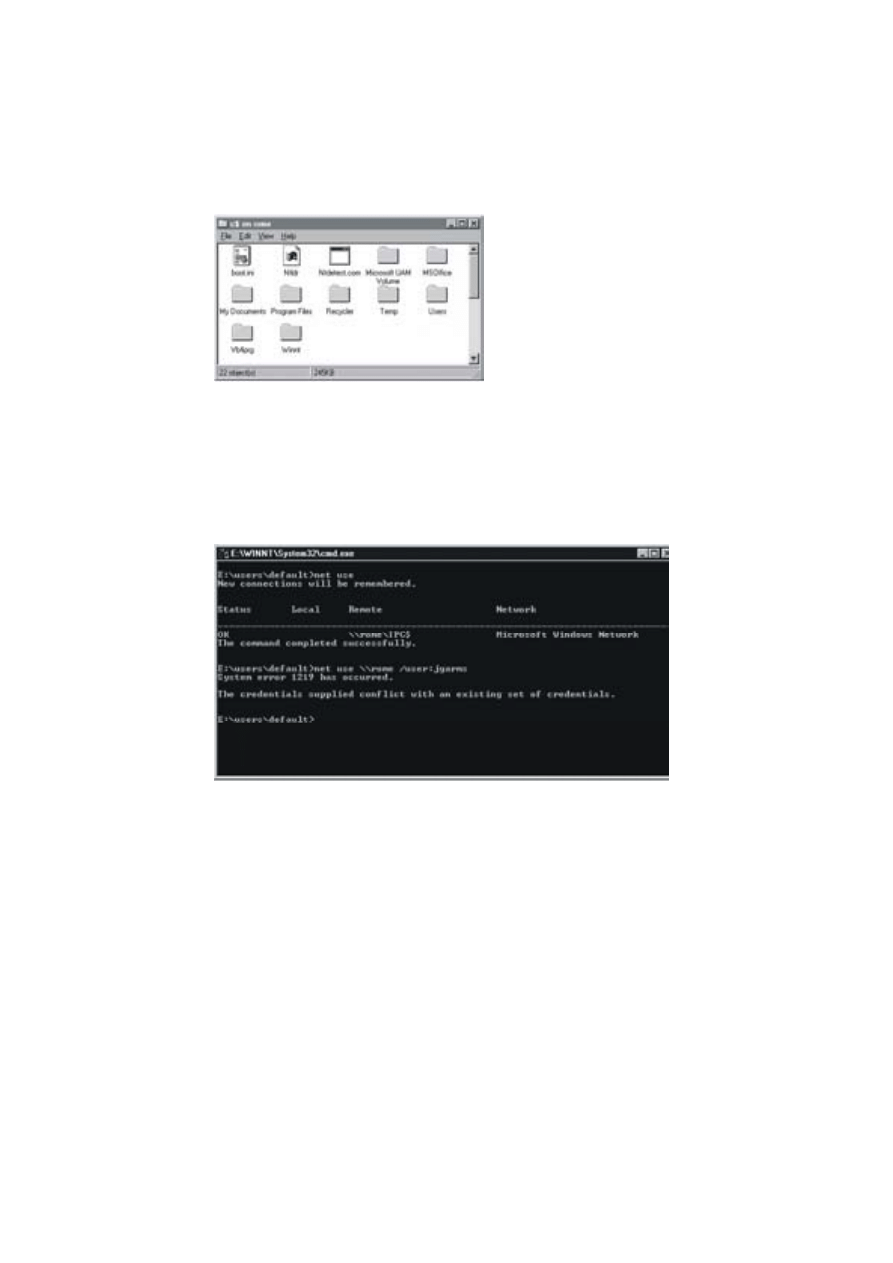

W przedstawionym przykładzie, w katalogu o nazwie d:\users\

default

utworzono plik com1. Rysunek A.1 ilustruje zawartość

okienka interpretera poleceń, po wydaniu polecenia dir.

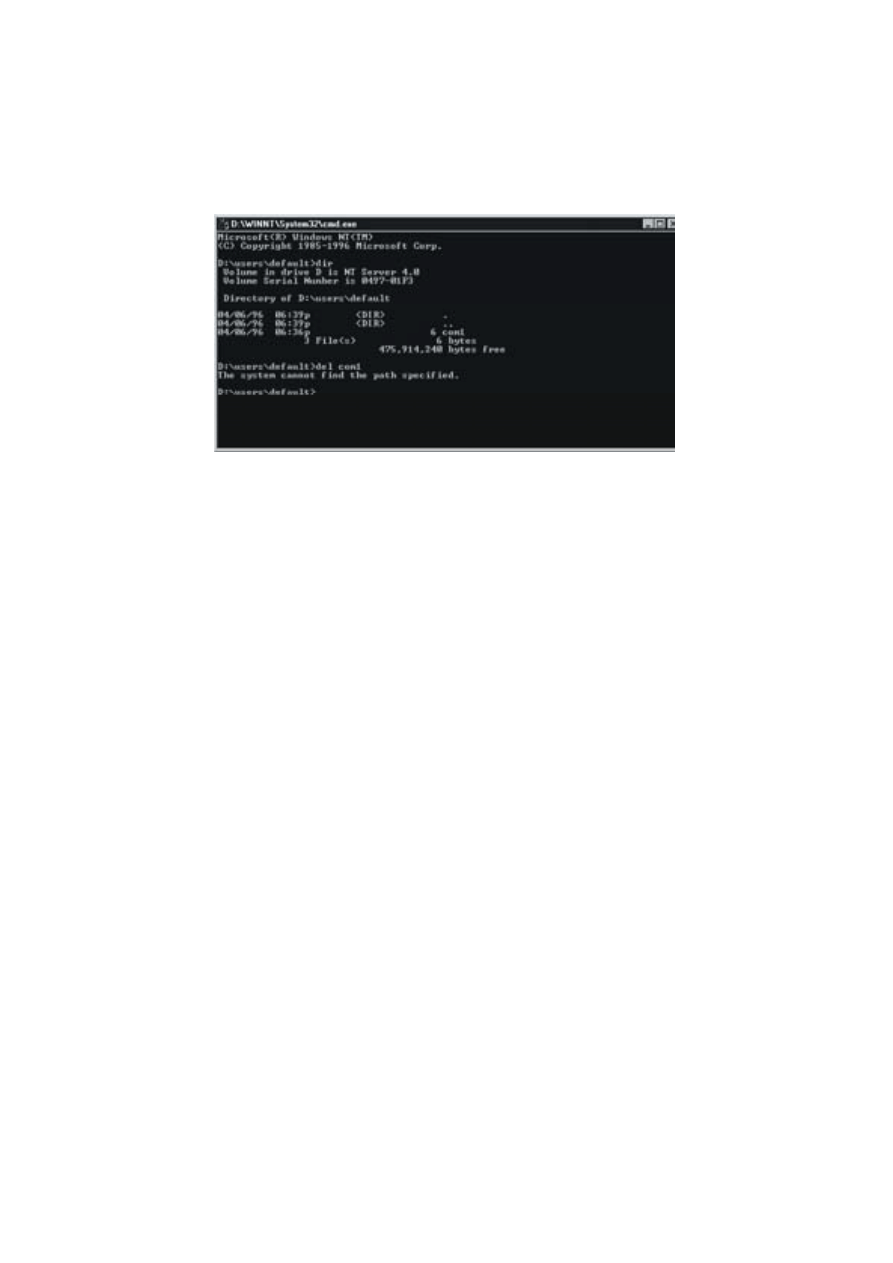

Spróbujmy teraz posłużyć się wbudowanym w system operacyjny

poleceniem del. W przedstawionym na rysunku A.2 przykładzie

wykonano polecenie del com1. Jak widać, plik nie został

usunięty, ponieważ system nie był w stanie określić lokalizującej go

ścieżki dostępu. Podobny rezultat przynosi polecenie del com1.,

czy też:

del d:\users\default\com1

.

Rys. A.1. Katalog

z plikiem o nazwie

zastrzeżonej.

Serwer NT - wskazówki i tricki

1183

Podobnie nieprzydatne będą tutaj polecenia: erase, rename oraz

move

. Również narzędzia dostępne z

poziomu graficznego

interfejsu użytkownika - takie jak Explorer czy też File Manager -

nie są w stanie usunąć plik o nazwie zastrzeżonej.

W jaki sposób można więc pozbywać się plików o nazwach

zastrzeżonych? Znane są trzy metody (pierwsza z nich jest

najłatwiejsza i

zawsze przynosi spodziewany rezultat, dwie

pozostałe mają pewne wady), polegające na:

!

wykorzystaniu bezpośrednich nazw systemowych plików,

i obejście (dzięki nim) systemu kontroli nazw zastrzeżonych,

!

wykorzystaniu aplikacji podsystemu POSIX,

!

wykorzystaniu klienta typu Macintosh.

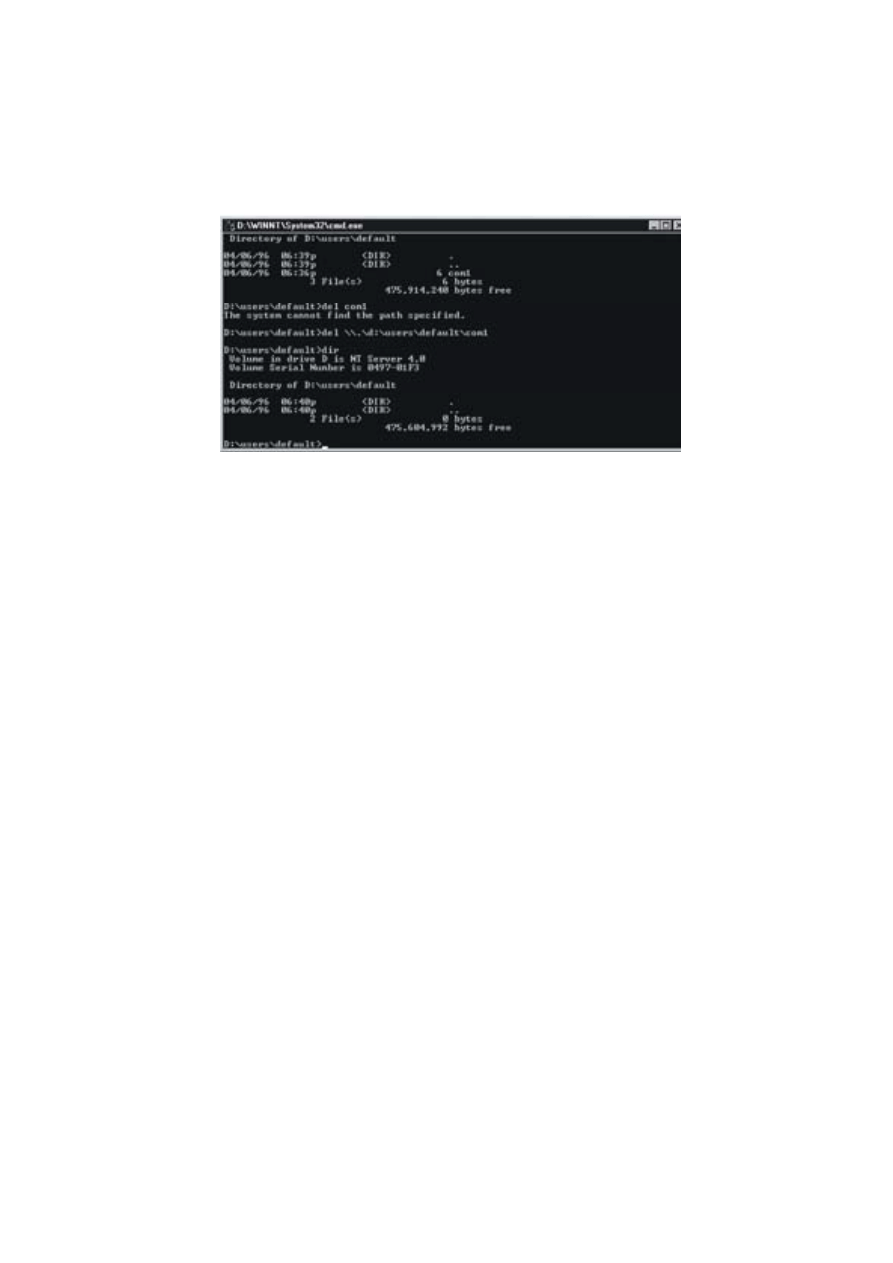

Pierwsza z

przedstawionych metod stosuje system nazw

bezpośrednich, używany przez Windows NT do omijania systemu

kontroli nazw zastrzeżonych. Zgodnie z przyjętą w systemie nazw

bezpośrednich konwencją, plik jest identyfikowany przez zapis:

\\.\nazwa_napêdu: \œcie¿ka_dostêpu\plik

. Na przykład,

aby skasować plik z przedstawionego przykładu należy wydać

polecenie: del

\\.\d:\users \default\com1

(rysunek A.3

ilustruje jego rezultat).

Rys. A.2. Próba

usunięcia

komendą

del

pliku o nazwie

zastrzeżonej.

1184

Dodatek A

Jak widać komenda del nie zwróciła błędu, i - jak pokazuje

instrukcja dir - plik został usunięty. Dla pełności przykładu

dodajmy, że plik o nazwie zastrzeżonej com1 został utworzony

przez ten sam mechanizm. Powstał on w wyniku instrukcji:

copy

con

\\.\d:\users \default\com1

i po wpisaniu kilku znaków

z klawiatury.

Druga z omawianych metod polega na wykorzystaniu środowiska

poleceń POSIX. Jest to system instalowany automatycznie wraz

z NT . Jedynym problemem może być fakt, że wersja NT ,

dostarczana na CD ROMie, nie zawiera poleceń podsystemu

POSIX. Wówczas pomocny nam będzie pakiet Windows NT

Resource Kit.

Podsystem POSIX pozwala na usunięcie plików o

nazwach

zastrzeżonych, ponieważ dla niego nie są one zastrzeżonymi.

Nazwy zastrzeżone stanowią pozostałość po systemie operacyjnym

DOS - dla zapewnienia kompatybilności ze starszymi wersjami

aplikacji.

Aby usunąć plik o nazwie zastrzeżonej trzeba wydać polecenie rm

podsystemu POSIX, które jest podobne w działaniu do dosowego

del

lub erase. Mając zainstalowany Windows NT Resource Kit

wystarczy wydać polecenie rm com1 - z katalogu, w dany plik

jest zapisany. Należy dodać, że i pozostałe polecenia systemu

POSIX - takie jak mv, które działa jak polecenie dosowe move -

umożliwiają operacje na plikach o nazwach zastrzeżonych.

T rzecia z

wymienionych metod usuwania plików o

nazwach

zastrzeżonych polega na wykorzystaniu klienta typu Macintosh.

Rys. A.3.

W ykorzystanie

mechanizmu nazw

bezpośrednich do

usunięcia pliku

o nazwie

zastrzeżonej.

Serwer NT - wskazówki i tricki

1185

Dla komputerów Macintosh nazwy COM, AUX, LPT (jak

i pozostałe z wymienionych wcześniej) nie są zastrzeżone. Oznacza

to, że każdy klient typu Macintosh jest w stanie bez problemu

utworzyć plik o nazwie com1, który będzie niedostępny z poziomu

Windows NT . Prawdę mówiąc, jest to najpowszechniejsza

przyczyna powstawania plików o nazwach zastrzeżonych.

Rejestracja na zdalnym komputerze jako użytkownik

o innej nazwie

Jedną z najbardziej dokuczliwych rzeczy w pracy w Windows 3.x jak

i Windows 95 wydaje się być brak możliwości rejestracji na zdalnym

komputerze jako użytkownik o

innej nazwie (niż używana

lokalnie). Czemu miałoby służyć uzyskiwanie takich połączeń,

kiedy to lokalnie i zdalnie rejestrujemy się jako użytkownicy

o różnych nazwach? Powody są przynajmniej dwa: bezpieczeństwo

i wygoda. W rozdziale 25 zalecaliśmy, aby do codziennej pracy

z systemem nie wykorzystywać konta administratora. W takim

przypadku, gdy trzeba będzie wykonać zadanie, którego realizacja

leży wyłącznie w gestii administratora, należy albo wyrejestrować

się z systemu jako bieżący użytkownik i zarejestrować ponownie

jako administrator, lub też wykorzystać w tym celu inny komputer.

Brak możliwości krótkotrwałego uzyskania praw administratora

może być bolesny zwłaszcza dla tych, którzy wcześniej pracowali

w UNIX-ie (gdzie istnieje w tym celu polecenie su). Cała

niedogodność bierze się stąd, że Windows 3.x i Windows 95 -

w przeciwieństwie do Windows NT - używają tej samej nazwy

użytkownika i

tego samego hasła przy próbach uzyskania

połączenia z różnymi urządzeniami dostępnymi poprzez sieć.

Spróbujmy teraz sobie wyjaśnić, kiedy możemy potrzebować

rejestracji na zdalnym komputerze jako użytkownik o innej nazwie.

Wyobraźmy sobie, iż w lokalnej sieci komputerowej, składającej się

zarówno z serwerów NT jak i ze stacji roboczych NT , pełnimy rolę

administratora. Oczywiście, ze względów bezpieczeństwa, na co

dzień wykorzystujemy nasze zwykłe konto - powiedzmy o nazwie

jgarms

(przyjmijmy, że nasze konto przeznaczone do prac

administracyjnych nazywa się jg-admin). Załóżmy, że podczas

pracy polecono nam na jednym z serwerów NT w naszej sieci,

serwerze o nazwie ROME, założyć nowe konto użytkownika.

1186

Dodatek A

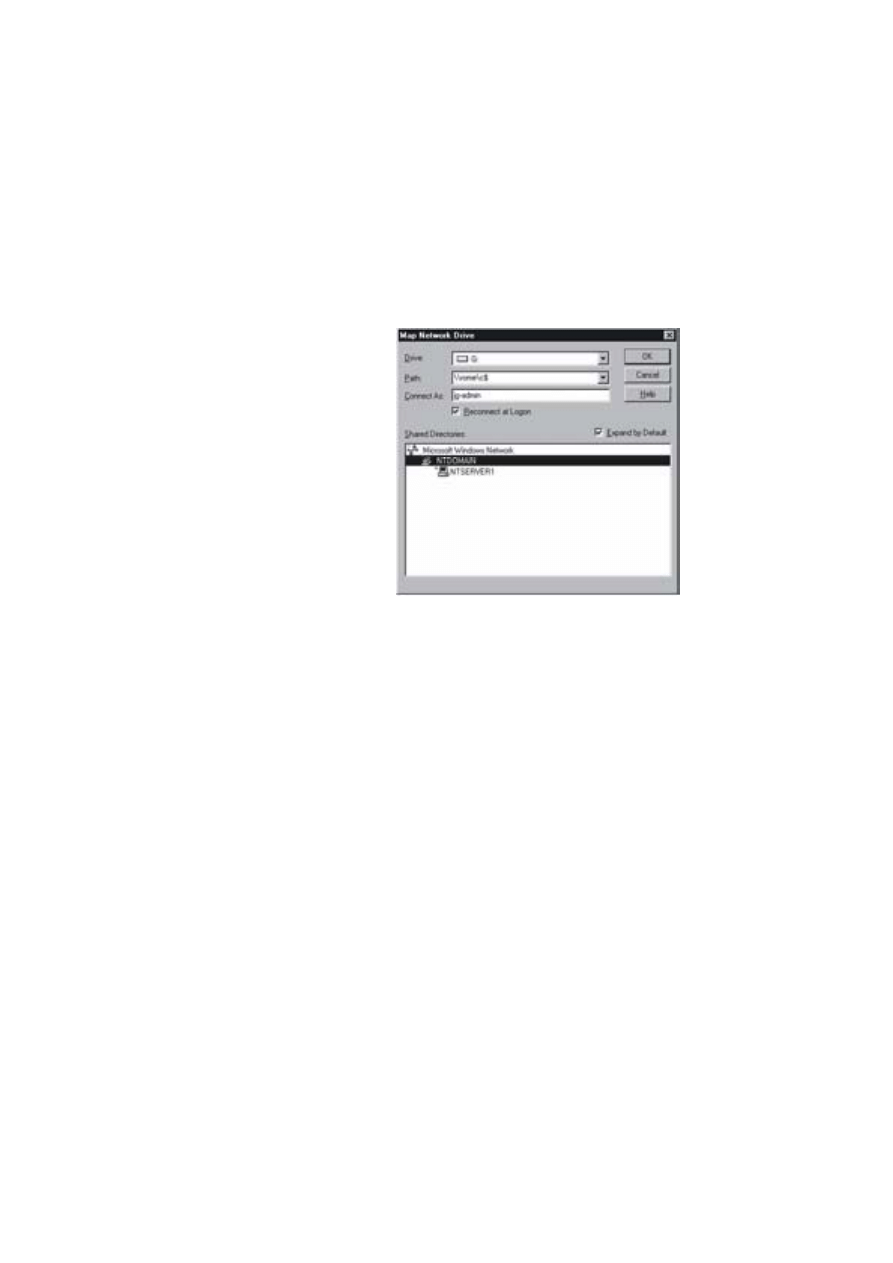

W tym celu musimy zarejestrować się na serwerze ROME jako jg-

admin

. Mamy tutaj dwie możliwości. Pierwsza z

nich

(popularniejsza) polega na uzyskaniu połączenia dyskowego ze

zdalną maszyną przy użyciu opcji

Connect As

(połącz się jako).

Przypadek ten zilustrowany jest na rysunku A.4.

T akie rozwiązanie nie jest niestety wolne od wad. Po pierwsze,

możemy nie chcieć podłączać zasobów współdzielonych zdalnego

komputera. Poza tym, jeśli dokonywanie stałych połączeń

w systemie jest dopuszczone, będziemy musieli „ręcznie” przerwać

otwarte połączenie, gdyż w przeciwnym razie połączenie będzie

odnawiane automatycznie przy każdej naszej rejestracji w systemie.

Co więcej - opcja

Connect As

nie pozwala na określenie hasła

używanego przy zestawianiu połączenia. Jako domyślne

przyjmowane jest hasło wprowadzone przy rejestracji w systemie.

Gdy hasła dla naszego bieżącego konta i konta określonego w polu

Connect As

są takie same, połączenie zostanie zrealizowane.

W przeciwnym razie, nie dojdzie do zestawienia połączenia, a my

zostaniemy poproszeni o

wprowadzenie poprawnej nazwy

użytkownika i poprawnego hasła (jak to pokazano na rysunku A.5).

T akie sytuacje mogą być źrodłem problemu, gdy w naszym

systemie NT wykorzystywana jest właściwość blokowania intruzów.

Wówczas każda nieudana próba uzyskania połączenia jest

rejestrowana, co w końcu może doprowadzić do automatycznego

zablokowania naszego konta - na skutek podejrzenia, że ktoś

Rys. A.4.

Rejestracja na

zdalnym

komputerze jako

użytkownik

o innej nazwie.

Serwer NT - wskazówki i tricki

1187

niepowołany, nie znający prawidłowego hasła, próbuje się (poprzez

to konto) zarejestrować w systemie.

Najbardziej odpowiedni sposób na zestawienie połączenia ze

zdalnym systemem NT i zarejestrowanie się w nim jako inny

użytkownik (niż zarejestrowany lokalnie) polega na zastosowaniu

interpretera poleceń. Pozwala to na utworzenie sesji bez

współdzielenia dysku. Właściwą instrukcją będzie tutaj: net use

\\<nazwa_serwera>

/user:<nazwa_domeny>\<nazwa_u¿ytkownika> *

,

gdzie <nazwa_serwera> opisuje zdalny system NT , z którym

chcemy nawiązać połączenie, <nazwa_domeny> oznacza

domenę z

kontem użytkownika, na którym chcemy się

zarejestrować a <nazwa_u¿ytkownika> - nazwę konta, na

którym zamierzamy się zarejestrować. Znak * oznacza, że po

uzyskaniu połączenia użytkownik ma być poproszony o podanie

hasła. W przypadku, gdy konto użytkownika, na którym się

rejestrujemy, należy do domeny obejmującej zdalny system (z

którym się łączymy), w poleceniu nie musimy zamieszczać nazwy

domeny.

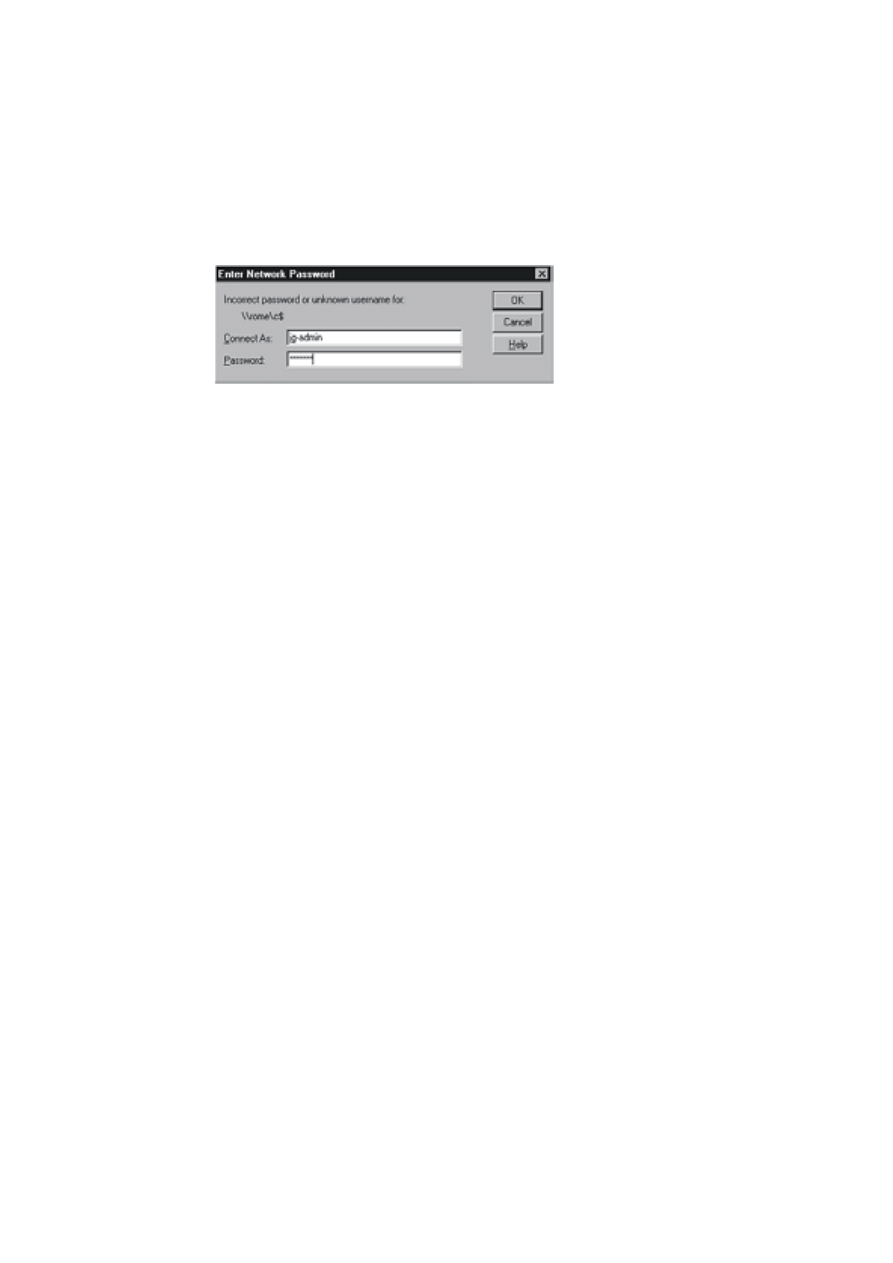

W celu zilustrowania omówionej metody powróćmy na chwilę do

przytoczonego poprzednio przykładu. Załóżmy, że chcemy

uzyskać połączenie z serwerem o nazwie ROME, który znajduje się

w domenie SALES. Jeśli chcemy w tym celu wykorzystać konto

jg-admin

, które również należy do domeny SALES, musimy

wydać polecenie

net use \\rome /user:jg-admin *

.

Gdyby

jednak konto jg-admin nie istniało w domenie SALES, ale np.

w

domenie PROCUREMENT (akceptowanej przez domenę

SALES), musielibyśmy wydać polecenie:

net use \\rome

/user: procurement\jg-admin *

.

Zobaczmy jak to wygląda

w praktyce. Efekty wszystkich poniższych poleceń przedstawione

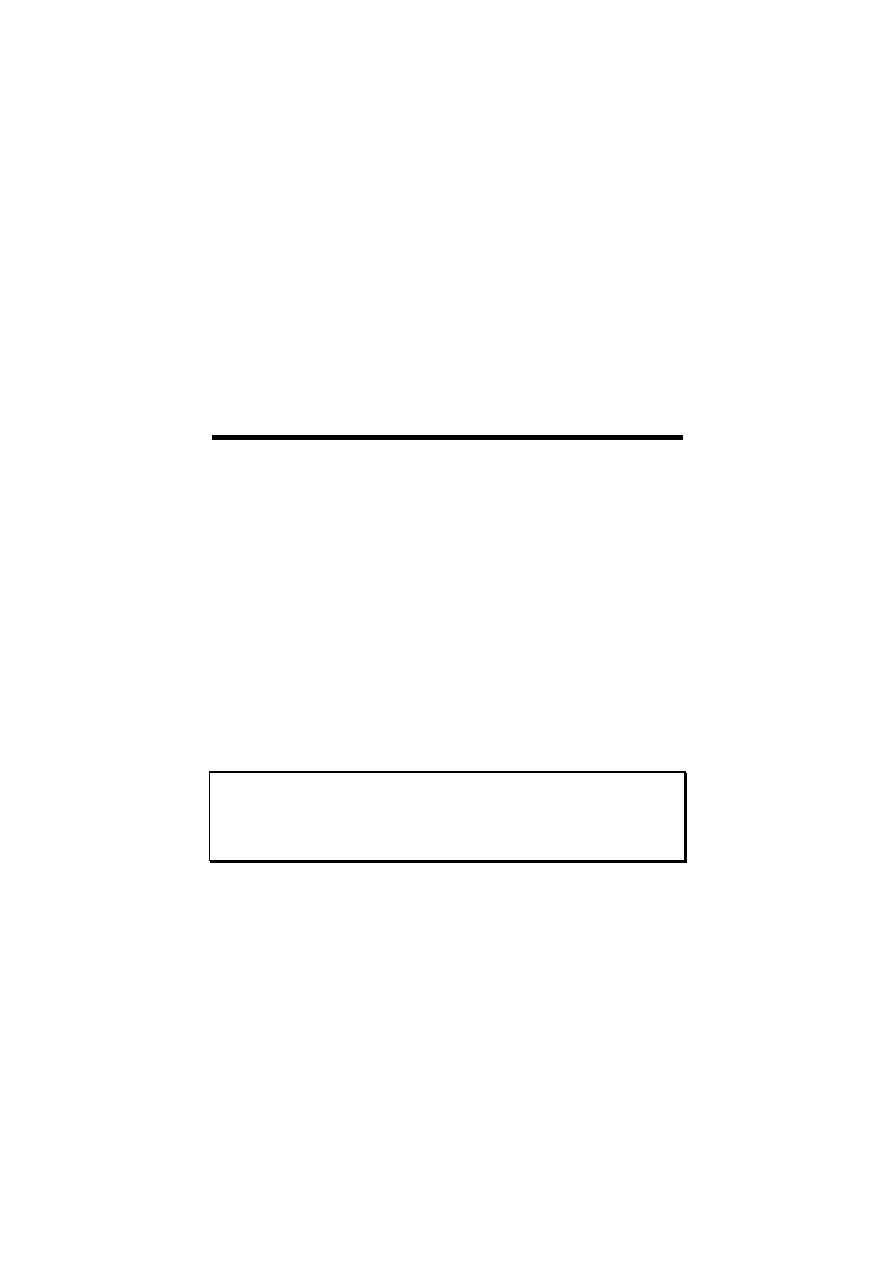

są na rysunku A.6. Na początek - w celu określenia aktualnie

zestawionych połączeń - wydamy polecenie net use. Jak widać,

w

tym momencie nie mamy połączeń z

żadnym systemem

Rys. A.5.

Komunikat

o odmowie

rejestracji

w przypadku

niezgodności

haseł.

1188

Dodatek A

zdalnym. T eraz posłużymy się instrukcją

net use \\rome

/user:jg-admin *

- by utworzyć połączenie z serwerem ROME.

Po zestawieniu połączenia zostaniemy poproszeniu o podanie

odpowiedniego hasła (co oczywiście uczynimy). Na zakończenie

ponownie zastosujemy polecenie net use - aby zobaczyć, czy

oczekiwane połączenie zostało zrealizowane. Zwróćmy uwagę, że

połączenie z

serwerem ROME oznaczone jest jako

\\rome\IPC$

. IPC oznacza komunikację międzyprocesową

(Inter-Process Communication) poprzez kanał RPC, używany do

wymiany danych pomiędzy dwoma systemami NT .

Po uzyskaniu połączenia (stosując powyższą metodę), możemy

użyć dowolnego narzędzia - np. programów User Manager, Server

Manager, Event Viewer - do zdalnego zarządzania serwerem.

Możemy także, skoro połączenie pomiędzy lokalnym a zdalnym

systemem jest już zestawione, wykorzystywać dzielone napędy

dyskowe systemu zdalnego, bez konieczności ponownego

wprowadzania nazwy użytkownika i hasła. I tak np., ponieważ

w bieżącym kontekście na serwerze ROME mamy prawa

administratora, możemy połączyć się z zasobami współdzielonymi

na poziomie administratora (administrative share) dysku C serwera

ROME (rysunek A.7).

Rys. A.6.

Nawiązywanie

połączenia IPC ze

zdalnym

serwerem poprzez

net use.

Serwer NT - wskazówki i tricki

1189

Należy zauważyć, że system NT nie dopuszcza kilku równoległych

połączeń z systemem zdalnym z różnymi kontekstami. W naszym

przykładzie oznacza to, że skoro jesteśmy połączeni z serwerem

ROME jako użytkownik jg-admin, gdybyśmy chcieli

równocześnie uzyskać połączenie jako inny użytkownik

(powiedzmy że jgarms) pojawiłby się komunikat o błędzie

(rysunek A.8).

Po zakończeniu prac na zdalnym komputerze, możemy zamknąć

połączenie z nim instrukcją:

net use \\<nazwa_serwera>

/d,

gdzie

<nazwa_serwera>

oznacza nazwę serwera, z

którym

zamykamy połączenie. W naszym przykładzie, do zamknięcia sesji

z serwerem ROME użylibyśmy polecenia:

net use \\rome /d

.

Na zakończenie odpowiedzmy sobie na pytanie, kiedy rejestracja na

zdalnym komputerze jako użytkownik o innej nazwie może być

przydatna. Po pierwsze możemy ten mechanizm stosować wtedy,

gdy jako administrator - pomagając w pracy innym użytkownikom

- potrzebować będziemy chwilowego dostępu do strzeżonych

zasobów. Wymagany dostęp możemy uzyskać z pominięciem

wyrejestrowywania tych użytkowników. Może on być również

Rys. A.7.

Automatycznie

tworzone zasoby

współdzielone na

poziomie

administratora.

Rys. A.8. Próba

uzyskania kilku

połączeń

równocześnie

z wykorzystaniem

różnych kont

użytkowników

zakończona

komunikatem

o błędzie.

1190

Dodatek A

przydatny wtedy, gdy w ramach naszej instytucji istnieje kilka

domen bez ustawionych, wzajemnych praw dostępu. Innym

przypadkiem jest udzielanie pomocy użytkownikom pracującym na

zdalnych komputerach. Jeśli nawet nie mamy konta na takim

zdalnym komputerze, użytkownik oczekujący od nas pomocy może

tymczasowo utworzyć konto przeznaczone dla nas, my zaś -

korzystając z niego - połączymy się z

danym komputerem,

udzielimy pomocy, po czym konto może zostać usunięte.

Co zrobić w przypadku utraty hasła administratora

Wiele osób uważa, iż - ze względu na wysoki poziom

bezpieczeństwa zapewniany przez system NT - w przypadku utraty

hasła administratora, jeśli ponadto zabezpieczone nim konto było

jedynym o prawach administratora w całym systemie, znalazło się

w sytuacji bez wyjścia. Na szczęście nie jest to prawda.

Wydawać by się mogło, iż zamieściliśmy poniżej przepis na

skuteczne włamanie do systemu NT . T ak jednak nie jest (włamując

się do jakiegoś systemu, zazwyczaj nie dysponujemy do niego

pełnym, fizycznym dostępem, a na pewno nie chcemy po sobie

pozostawić żadnego śladu). Poniżej przedstawimy prostą metodę,

pozwalającą na odzyskanie istotnych plików w systemie, do

którego mamy pełny, fizyczny dostęp. Niestety - stosując ją nie

unikniemy uszkodzenia systemu, niemniej umożliwia ona dostęp do

danych w przypadku, gdy wszystkie inne sposoby zawiodą.

Uwaga: Opisana metoda daje nam możliwość odzyskania danych

z niedostępnego w inny sposób systemu NT, ale należy pamiętać, że

prowadzi ona do bezpowrotnej utraty informacji o konfiguracji

systemu, kontach użytkowników i rejestracji.

Do przeprowadzenia poniższej procedury wymagana jest wersja

instalacyjna systemu NT (na dysku CD ROM) wraz z trzema

dyskietkami konfiguracyjnymi.

1. Należy uruchomić system z dyskietki startowej NT Setup Boot

Disk, umieszczonej w napędzie A.

2. Na żądanie systemu należy umieścić w napędzie dyskietkę Disk

2.

Serwer NT - wskazówki i tricki

1191

3. W efekcie uruchomiony zostanie program instalacyjny NT

Setup.

4. Powinniśmy pozwolić programowi instalacyjnemu na wykrycie

zainstalowanych w systemie urządzeń pamięci masowej. Można

również wprowadzić informację o tych urządzeniach „ręcznie”.

5. Na żądanie systemu wprowadzamy do napędu dyskietkę Disk 3.

6. W dolnej części ekranu pojawi się komunikat

o

przeprowadzanym poszukiwaniu istniejących instalacji

systemu NT . W tym momencie program instalacyjny NT Setup

zakłada, że chcemy dokonać aktualizacji którejś ze

znalezionych instalacji systemu NT (klawiszem ENT ER). Nie

należy tego robić !!! - wybranie tej drogi nie doprowadziłoby

bowiem do wymiany informacji o zabezpieczeniach kont, o co

nam chodzi.

7. Naciskamy N - by wskazać, że chcemy zainstalować nowy

system NT .

8. Na ekranie pojawi się lista z konfiguracją wykorzystywanego

sprzętu. Jeśli jest ona zgodna ze stanem faktycznym, naciskamy

ENT ER.

9. Na ekranie pojawi się lista dostępnych napędów dyskowych

z utworzonymi partycjami. Wybieramy partycję z instalacją

systemu NT , do której chcemy się "włamać".

10. W tej chwili zostaniemy zapytani o to, co trzeba zrobić

z istniejącym systemem plików. Wybieramy opcję

pozostawiającą istniejący system plików bez zmian

- Leav e the

current file system intact

(no change).

11. Następnie komputer poprosi o

podanie nazwy katalogu,

w

którym ma być zainstalowany NT . W

tym miejscu

wskazujemy katalog z istniejącym systemem (zazwyczaj jest to

\WINNT czy też \WINNT35).

12. Na ekranie pojawi się ostrzeżenie, iż wskazany katalog zawiera

już system NT , w związku z czym dalsza instalacja spowoduje

utratę danych o

konfiguracji tego systemu, kontach

użytkowników i rejestracji. Naciskamy ENT ER.

1192

Dodatek A

13. Program instalacyjny rozpocznie proces kopiowania plików

z CD-ROM-u na wskazany dysk twardy. W zależności od

szybkości wykorzystywanego systemu, zajmie to od 5 do 20

minut. Czasami mogą pojawić się komunikaty o niemożności

skopiowania niektórych plików, które - korzystając

z dostępnych opcji - powinniśmy zignorować.

14. Po zakończeniu kopiowania, zostaniemy poproszeni o wyjęcie

dyskietki ze stacji dysków i naciśnięcie klawisza ENT ER - by

ponownie uruchomić system.

15. System Windows NT zostanie uruchomiony, a na ekranie

pojawi się graficzny interfejs użytkownika, pozwalający na

dokończenie procedury instalacji. Zaleca się, aby w tym miejscu

jedynie odzyskać ważne dla nas pliki. Można je np. przegrać na

taśmę, po czym ponownie zainstalować Windows NT i tam je

umieścić. W

przypadku pojawiających się komunikatów

o odmowie dostępu przy odzyskiwaniu danych, należy nadać

kontu administratora pełne prawa dostępu do wszystkiego

i wykonać potrzebne operacje z jego poziomu.

Prawdą jest, że przedstawiona procedura jest dość zawiła, ale może

się okazać jedyną drogą do odzyskania niedostępnych w inny

sposób danych. T o, że podczas jej przeprowadzania zostaje

uszkodzony system operacyjny, pozwala nam stwierdzić, czy nie

została ona przypadkiem przeprowadzona przez osoby trzecie bez

naszej wiedzy. Co więcej - wykorzystanie przedstawionej metody do

włamania się do systemu NT powoduje zmianę jego unikalnego

znacznika identyfikacyjnego, używanego do autoryzacji systemu

przy połączeniach z innymi systemami w domenie. A to z kolei

uniemożliwia ewentualnemu intruzowi dostęp do innych maszyn

w domenie (za pośrednictwem „zdobytego” komputera).

Wykorzystanie opcji Run interfejsu Windows 95

Zasadniczo rola polecenia

Run

z menu

Start

jest podobna do

instrukcji Run, dostępnej z poziomu Program Managera w systemie

NT 3.x. Jednak w przypadku interfejsu Windows 95 polecenie Run

pozwala na nieco więcej. Przyjrzyjmy się następującemu

przykładowi.

Serwer NT - wskazówki i tricki

1193

Załóżmy, że wykorzystujemy wiele różnych systemów NT ,

z których większość nie jest nasza. Wiadomo, że każdy

z posiadaczy systemu NT konfiguruje go zgodnie z własnymi

potrzebami i upodobaniami. Prowadzi to do sytuacji, w których

najprostszym sposobem uruchomienia jakiegoś programu

w nieznanym nam systemie NT , jest użycie polecenia

Run

,

znajdującego się zawsze w tym samym miejscu. Wymaga to jednak

znajomości nazw programów, które chcemy uruchomić. A oto lista

najpopularniejszych z nich:

!

eventvwr - Monitor zdarzeń (Event Viewer),

!

srvmgr - program do zarządzania serwerem (Server Manager),

!

usrmgr - program do zarządzania kontami użytkowników

w domenie (User Manager for Domains),

!

musrmgr - program do zarządzania lokalnymi kontami

użytkowników (Local User Manager),

!

perfmon - Monitor wydajności systemu (Performance

Monitor),

!

notsepad - Notatnik (Notepad),

!

windisk - program do administrowania dyskami (Disk

Administrator),

!

winfile - program do zarządzania plikami (File Manager),

!

control - Panel sterowania (Control Panel),

!

printman - program do zarządzania wydrukiem (Print

Manager),

!

winmsd - program do diagnozowania systemu Windows NT

(Windows NT Diagnostics),

!

regedt32 - edytor rejestrów dla Windows NT (Registry Editor

for Windows NT ),

!

regedit - edytor rejestrów dla Windows 95 (Registry Editor

for Windows 95),

!

cmd - interpreter poleceń (NT Command Prompt).

Polecenie

Run

, dostępne zarówno poprzez interfejs Windows 95,

jak i z poziomu Program Managera w Windows NT 3.x, pozwala na

1194

Dodatek A

wpisanie jednej z

wymienionych nazw i

uruchomienie

odpowiedniego programu. Jednakże możliwości instrukcji

Run

w NT 4 są nieco większe. Umożliwia ono stosowanie nazw

programów, zgodnych z uniwersalną konwencją nazw - UNC

(Universal Naming Convention) - w celu ich uruchomienia. Na

czym wspomniana konwencja polega? Kiedy chcemy dla przykładu

obejrzeć zawartość dyskietki ze stacji A, otwieramy najpierw ikonę

My Computer

, a następnie tę, oznaczającą stację dyskietek A. T en

sam efekt zapewnia nam polecenie

Run

. Niejednokrotnie takie

rozwiązanie jest wygodniejsze (nie musimy odrywać naszych rąk od

klawiatury by obsłużyć mysz). Aby w dowolnej chwili, stosując

Run

,

obejrzeć zawartość dyskietki w stacji A, powinniśmy najpierw

uruchomić kombinację CT RL+ESC (w celu przywołania menu

Start

) oraz nacisnąć klawisz R (by wyświetlić okienko

Run

). T eraz,

w tym oknie, możemy wpisać a:\ i nacisnąć ENT ER. Na ekranie

pojawi się okienko z zawartością dyskietki ze stacji A. W ten

sposób możemy wywołać każdy element, dostępny

z zastosowaniem uniwersalnej konwencji nazw. Jeśli np. chcemy

uzyskać dostęp do dzielonych zasobów dostępnych poprzez sieć,

wystarczy podać ścieżkę dostępu do nich. Wykonanie sekwencji:

1. CT RL+ESC (przywołanie menu

Start

),

2. R (przywołanie okienka Run),

3. \\ROME\FIGURES+ENT ER (wpisanie ścieżki dostępu i jej

zatwierdzenie),

spowoduje wyświetlenie zawartości dzielonego katalogu FIGURES,

znajdującego się na serwerze o nazwie ROME. Przedstawiona

metoda jest szczególnie wydajna w pracy ze szczególnie powolnymi

połączeniami (np. z wykorzystaniem modemów). Jeśli w takiej

sytuacji będziemy korzystać z systemu ikon, dotarcie do potrzebnej

informacji, ze względu na konieczność przesyłania dużych porcji

danych, może zabrać sporo czasu. Polecenie

Run

umożliwia nam

wpisanie pełnej ścieżki dostępu do wymaganego przez nas zasobu

i uzyskanie połączenia bezpośrednio z

miejscem, które nas

interesuje.

Serwer NT - wskazówki i tricki

1195

Interpreter poleceń

Z pewnością graficzny interfejs użytkownika wiąże się z dużym

komfortem obsługi zasobów dostępnych w systemie. Jednakże

czasami, dobry interfejs interpretera poleceń może nam znacznie

ułatwić (a zwłaszcza przyspieszyć) pracę.

Automatyczne uruchamianie interpretera poleceń

Przedstawimy teraz metodę automatycznego uruchamianie sesji

interpretera poleceń przy rejestracji w

systemie (z jego

zminimalizowaniem do ikony). W tym celu należy:

1. Kliknąć prawym klawiszem myszki menu

Start

- pojawi się

menu z trzema opcjami:

Open, Explore

oraz

Find

.

2. Wybrać opcję

Explore

.

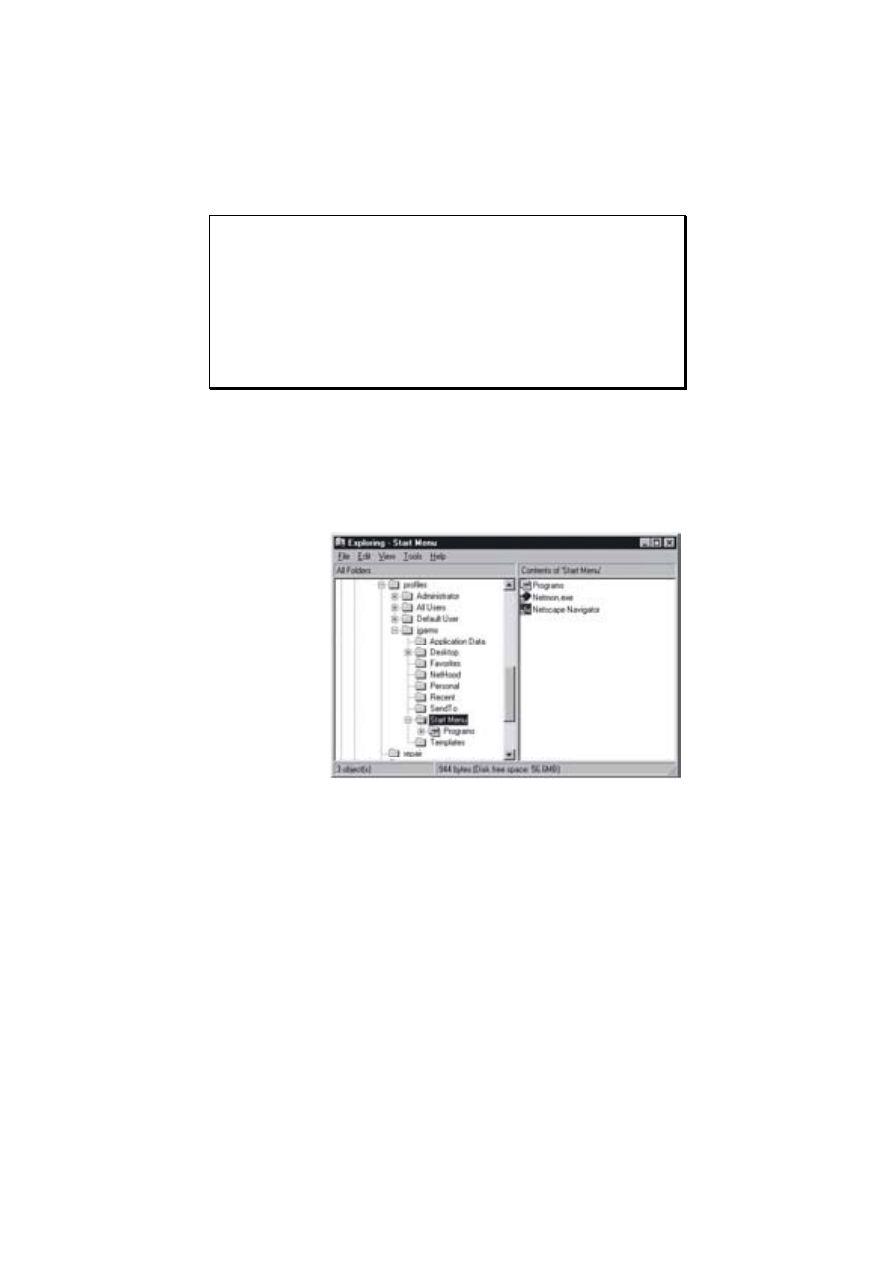

3. Pojawi się okno przeglądarki z wyróżnioną pozycją

Start Menu

(jak pokazano na rysunku A.9).

4. Otworzyć folder

Programs

(w lewym panelu okna przeglądarki).

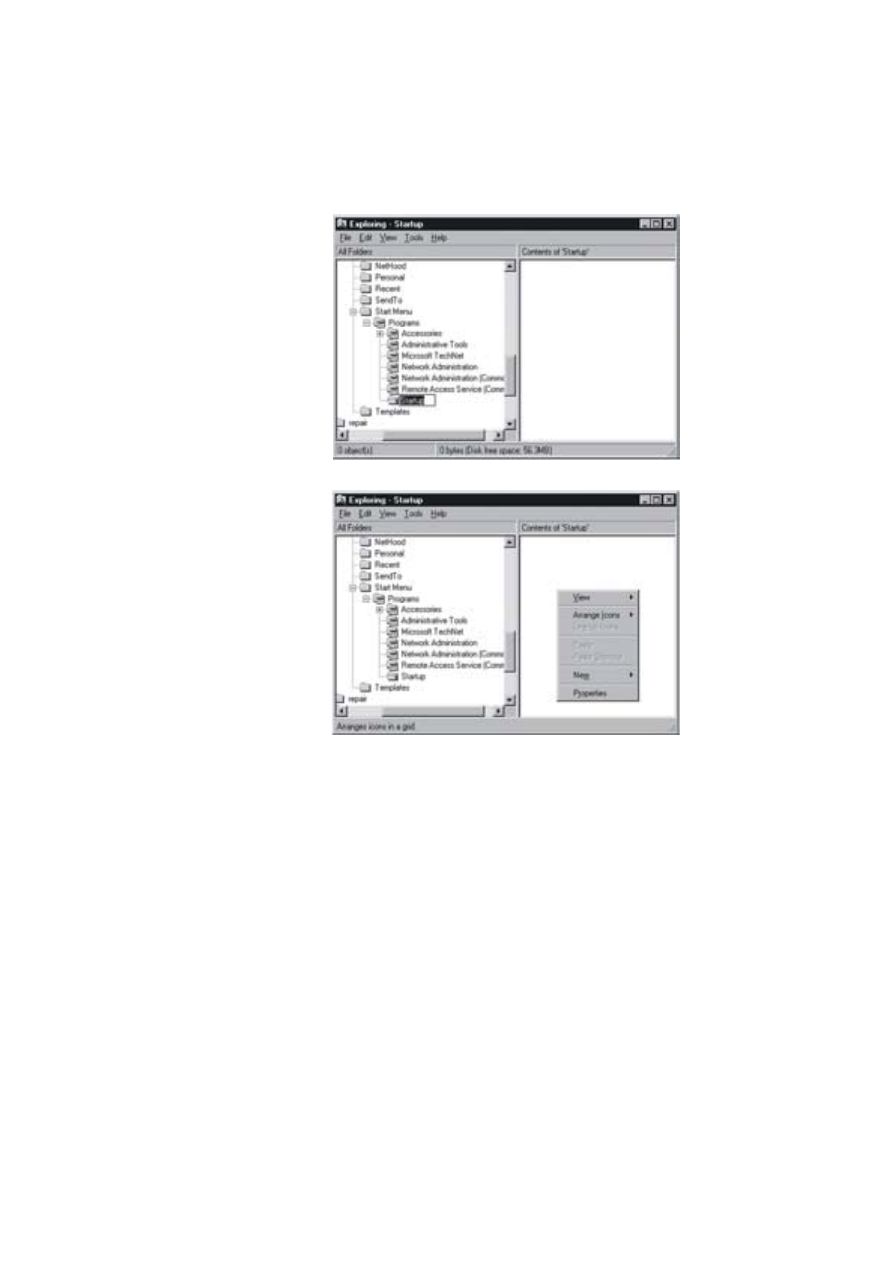

5. Otworzyć folder

Startup

(rysunek A.10).

6. W celu utworzenia skrótu do interpretera poleceń wybrać

prawym klawiszem myszki prawy panel okna przeglądarki.

Pojawi się lista z rysunku A.11.

Uwaga: Folder

Start Menu

zawiera wszystkie pozycje, które

pojawiają się po wybraniu menu

Start

, znajdującego się normalnie

w lewym dolnym rogu ekranu. Folder

Startup

zawiera natomiast

wszystkie te pozycje, które są automatycznie uruchamiane podczas

rejestracji użytkownika w systemie (znajduje się on w

grupie

Programs

, dostępnej z menu

Start

).

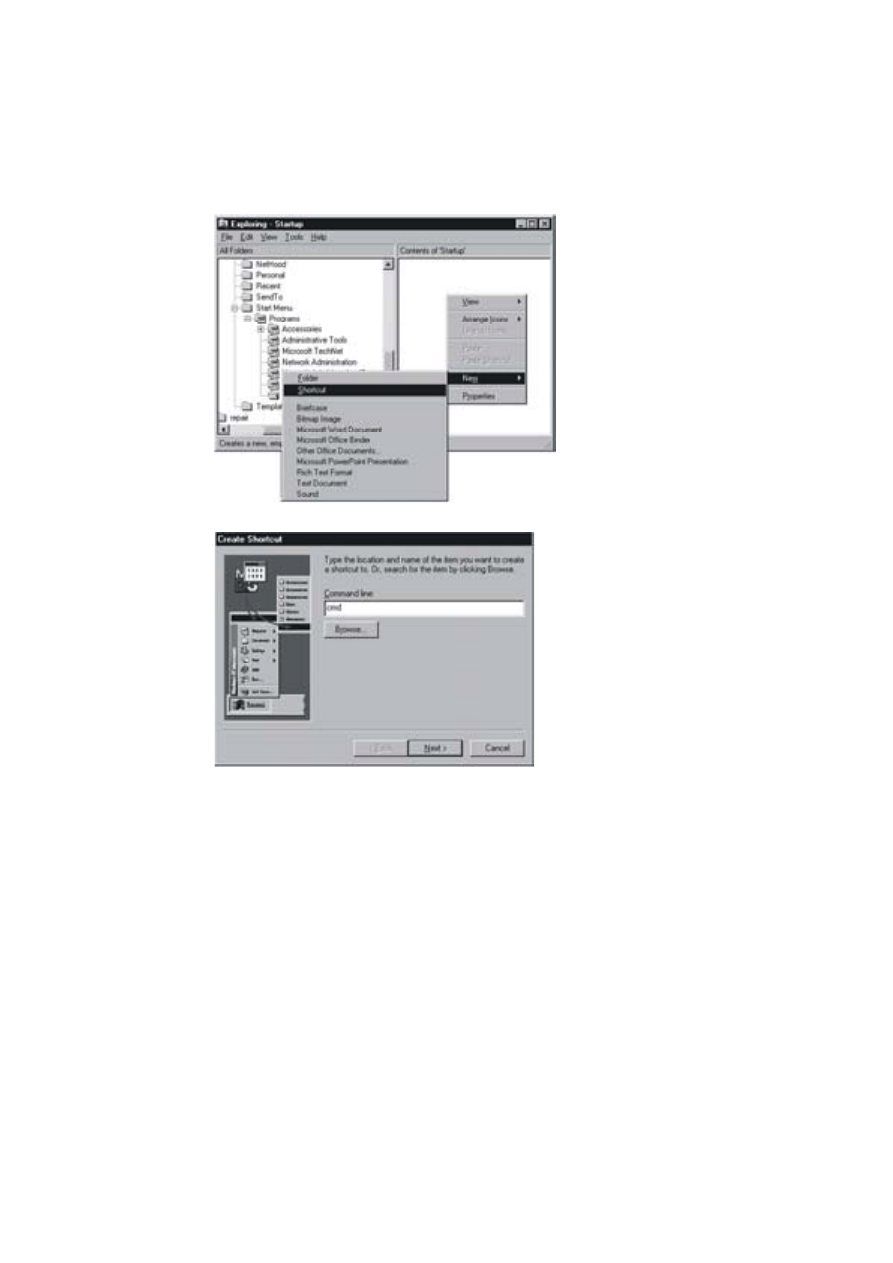

7. Wybrać z listy opcję

New

. Pojawi się teraz podmenu, z którego

należy wybrać pozycję Shortcut, jak pokazano na rysunku A.12.

8. Wyświetlone zostanie okno

Create Shortcut

. T eraz, w wierszu

jego poleceń, należy wpisać polecenie cmd (rysunek A.13).

1196

Dodatek A

Uwaga: Powinniśmy zdawać sobie sprawę z istniejących różnic

pomiędzy programami

CMD.EXE

i

COMMAND.COM

. Program

CMD.EXE

jest interpreterem poleceń systemu Windows NT, w pełni

32-bitową aplikacją pozwalającą na wykonywanie wielu różnorod-

nych rzeczy. Natomiast

COMMAND.COM

jest 16-bitową powłoką,

działającą na wirtualnej maszynie DOS-a - VDM (Virtual DOS

Machine), dostarczaną dla zapewnienia kompatybilności ze

starszymi aplikacjami.

9. Kliknąć klawisz

Next

. W tym momencie zostaniemy poproszeni

o podanie nazwy skrótu. Domyślnie przyjętą jest CMD.EXE

(można ją zmienić - np. na "Command Prompt"). Klikamy

Finish

.

Rys. A.9.

W ykorzystanie

przeglądarki do

konfiguracji

menu startowego.

Serwer NT - wskazówki i tricki

1197

Rys. A.10.

Przeglądanie

folderu Startup.

Rys. A.11. Lista

opcji uzyskiwana

po otworzeniu

( prawym

klawiszem myszki)

folderu Startup.

1198

Dodatek A

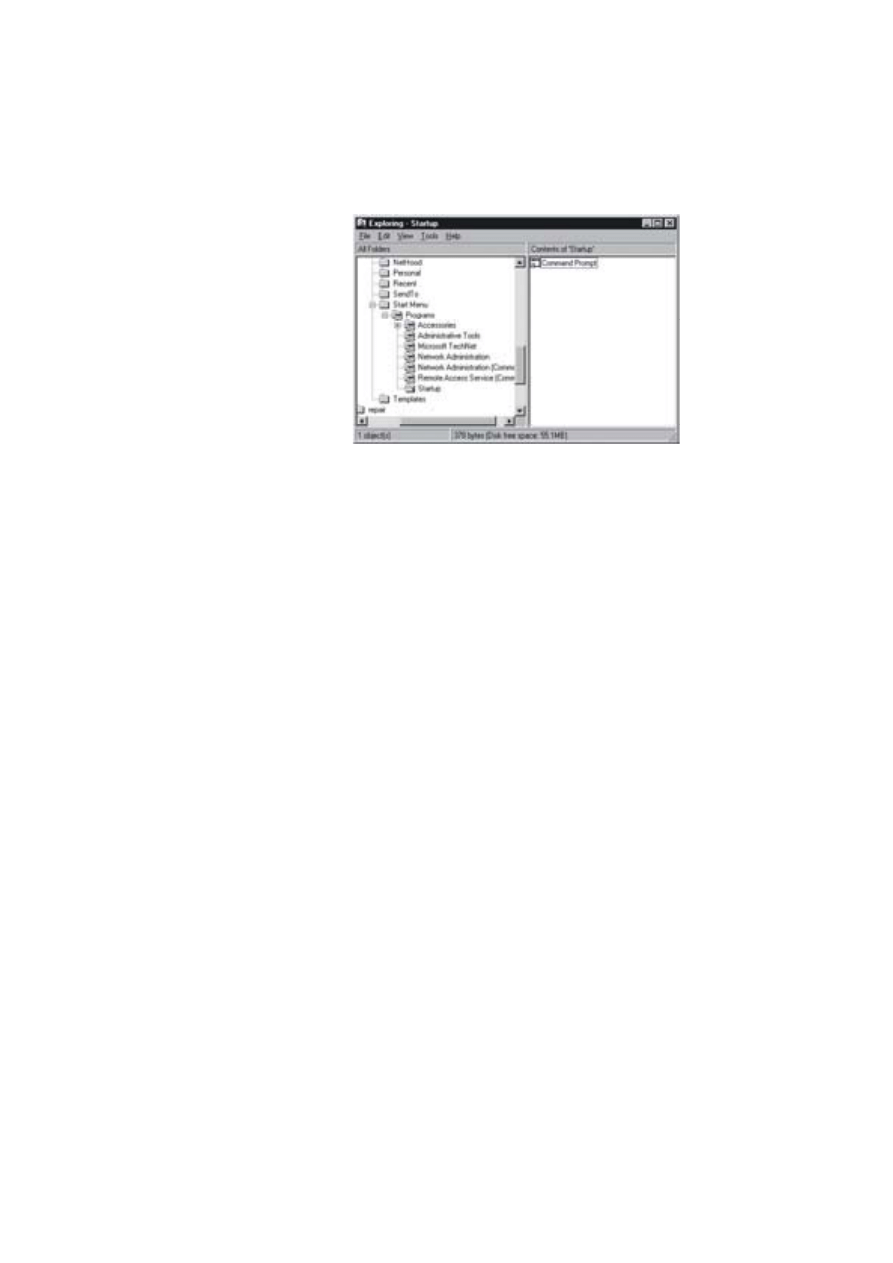

Po wykonaniu powyższej procedury w folderze

Startup

powinien

pojawić się skrót o nazwie Command Prompt (rysunek A.14).

Rys. A.12.

Tworzenie

nowego skrótu

w folderze

Startup.

Rys. A.13.

Określanie nazwy

programu

dostępnego

poprzez tworzony

skrót.

Serwer NT - wskazówki i tricki

1199

Od teraz, przy każdorazowym rejestrowaniu się na tym

komputerze, będziemy mieli automatycznie dostęp do interpretera

poleceń. Niestety, przeprowadzone dotychczas działania nie

powodują jego automatycznej minimalizacji (do ikony). W tym

celu powinniśmy:

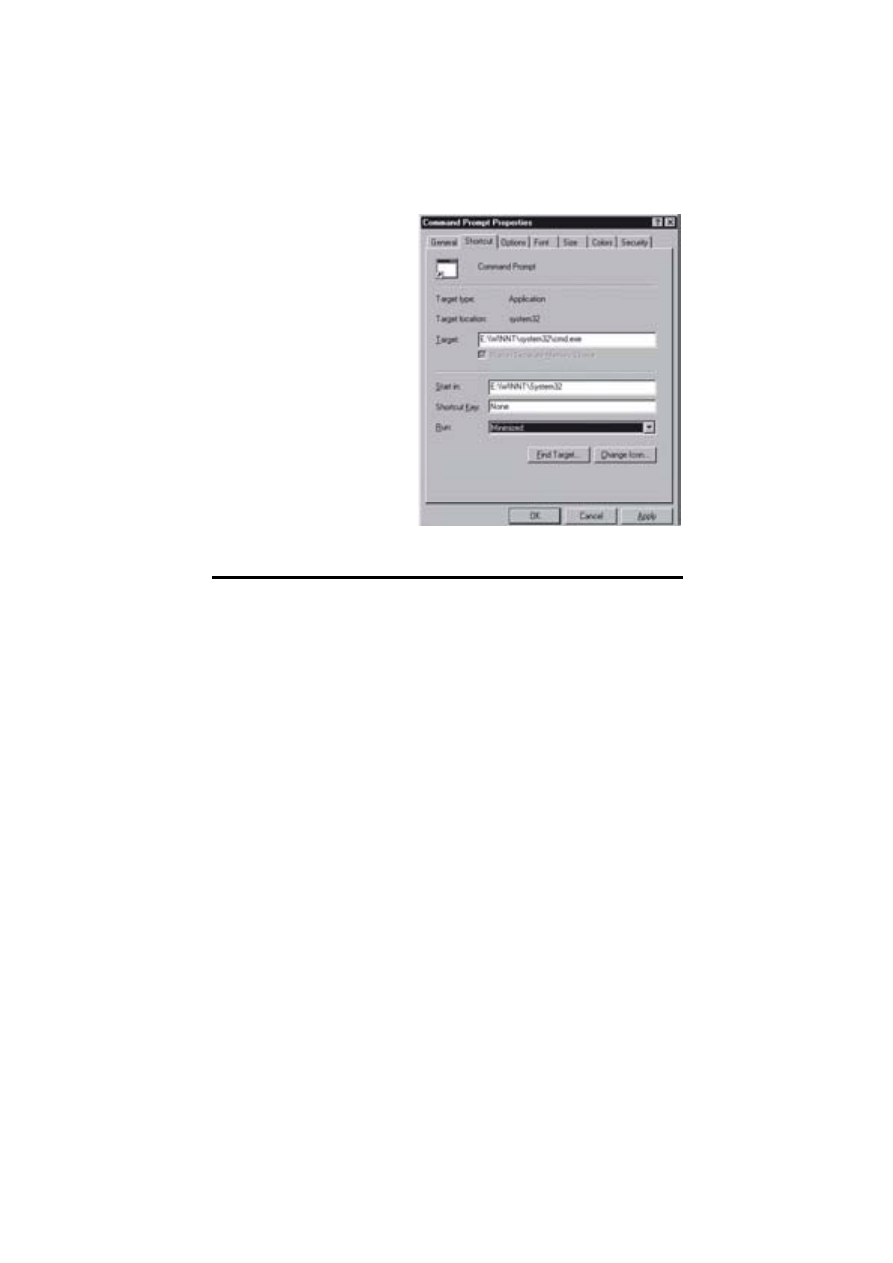

1. Kliknąć prawym klawiszem myszki ikonę utworzonego przed

chwilą skrótu Command Prompt. Wyświetlona zostanie lista,

z której wybieramy pozycję

Properties

. Na ekranie pojawi się

teraz okienko

Command Prompt Properties

.

2. Kliknąć w tym oknie tabelę Shortcut. Z listy

Run

tej tabeli

wybieramy opcję

Minimized

, jak to pokazano na rysunku A.15.

3. Kliknąć

OK

i zamknąć okno przegladarki.

Rys. A.14.

Przeglądanie

folderu Startup,

zawierającego

skrót Command

Prompt.

1200

Dodatek A

Wykorzystanie interpretera poleceń

Interpreter poleceń pozwala zazwyczaj na pracę - mimo tego, że

pozostała część systemu wygląda na „zawieszoną”. Fakt ten może

być pomocny przy ustaleniu powodów, dla których system

zachowuje się tak, a nie inaczej. Jeśli interpreter poleceń został

wcześniej uruchomiony, możemy go zawsze przywrócić na pierwszy

plan (kombinacją klawiszy ALT +T AB). Ponieważ Windows NT

bardzo szybko reaguje na tę kombinację klawiszy, przywrócenie

interpretera poleceń na pierwszy plan jest zazwyczaj możliwe.

W

celu jego maksymalnego wykorzystania powinniśmy

zainstalować zestaw narzędzi Windows NT (wśród których wiele

wywoływanych jest z jego poziomu).

Interpreter poleceń pozwala także na uruchamianie aplikacji

przeznaczonych dla systemu Windows poprzez instrukcję start.

Dla przykładu: polecenia

start eventvwr

spowoduje

uruchomienie Monitora zdarzeń, a

start srvmgr \\ROME

-

programu do zarządzania serwerem, nastawionego do obsługi

serwera ROME.

Komenda start ma następującą składnię:

start ["tytuł"] [/Dścieżka] [/i] [/min] [/max]

[/separate | /shared] [/low | /normal | /high |

Rys. A.15. W ybór

opcji Minimized,

powodującej

automatyczną

minimalizację

interpretera

poleceń przy jego

uruchamianiu

podczas

rejestracji.

Serwer NT - wskazówki i tricki

1201

/realtime] [/wait] [/b] [polecenie/nazwa_programu

[parametry]]

gdzie:

"tytu³"

- tytuł pojawiający się na pasku tytułu okienka;

/Dœcie¿ka

- przełącznik wskazujący systemowi NT , że

domyślnym katalogiem uruchamianego programu czy polecenia ma

być katalog œcie¿ka;

/i

- przełącznik mówiący o tym, że zamiast domyślnych wartości

zmiennych środowiskowych mają być przekazane uruchamianemu

programowi ich wartości bieżące;

/min

- przełącznik wskazujący, że uruchamiany program po

starcie ma zostać zminimalizowany do ikony;

/max

- przełącznik mówiący o tym, że uruchamiany program po

starcie ma zostać powiększony do formatu całego ekranu;

/separate

- przełącznik informujący, że aplikacje 16-bitowe

powinny zostać uruchomione w oddzielnym obszarze pamięci; jeśli

aplikacja nie jest 16-bitowa, przełącznik jest ignorowany;

/shared

- przełącznik informujący, iż aplikacje 16-bitowe

powinny zostać uruchomione w obszarze pamięci współdzielonym

z innymi aplikacjami 16-bitowymi; jeśli aplikacja nie jest 16-

bitowa, jest on ignorowany;

/low

- przełącznik mówiący o tym, że priorytet aplikacji

powinien zostać ustawiony na IDLE;

/normal

- przełącznik mówiący o tym, że priorytet aplikacji

powinien zostać ustawiony na NORMAL;

/high

- przełącznik wskazujący, iż priorytet aplikacji powinien

zostać ustawiony na HIGH;

/realtime

- przełącznik mówiący o tym, że priorytet aplikacji

powinien zostać ustawiony na REALTIME; należy bardzo ostrożnie

używać tej wartości priorytetu aplikacji, ponieważ może on

wstrzymać pracę reszty systemu (włącznie z częścią odpowiedzialną

za obsługę klawiatury);

/wait

- normalnie, aplikacja uruchomiona poleceniem start

jest pozostawiana sama sobie, a sterowanie jest przywracane

1202

Dodatek A

natychmiast interpreterowi poleceń; przy ustawionym przełączniku

/wait

, interpreter poleceń będzie czekał na zakończenie

uruchomionej aplikacji i dopiero wtedy przejmie sterowanie; jest to

przydatne przy wykonywaniu plików wsadowych, kiedy to istotna

jest kolejność wykonywanych poleceń;

/b

- przy uruchamianiu poleceniem start aplikacji działających

w oparciu o terminal znakowy, system NT tworzy nowe okienko

interpretera poleceń, i w nim uruchamia wywoływaną aplikację.

Nowe okienko nie zostanie utworzone, jeśli ustawiony będzie

przełącznik /b (wówczas start aplikacji nastąpi z bieżącego

okienka interpretera poleceń). Należy dodać, że przy ustawionym

przełączniku /b zawieszona zostaje obsługa kombinacji klawiszy

CT RL+C. Aby przerwać realizację aplikacji i

powrócić do

interpretera poleceń powinniśmy się posłużyć kombinacją

CT RL+BREAK.

polecenie/nazwa_programu

- nazwa uruchamianego

programu (jeśli potrzeba wraz ze ścieżką dostępu); w przypadku

uruchamiania aplikacji funkcjonujących w

oparciu o

terminal

znakowy, zostanie utworzone nowe okienko interpretera poleceń

(zamykane z chwilą zakończenia pracy aplikacji). Okienko nie

zostanie zamknięte, jeśli instrukcja start została wykorzystana

do wywołania poleceń wbudowanych w

interpreter CMD.EXE

(

takich jak dir czy copy).

parametry

- lista parametrów przekazywanych uruchamianej

aplikacji.

Program QuickView

QuickView jest prostym programem, przydatnym przy przeglądaniu

plików tekstowych, dokumentów Worda, a także innych rodzajów

plików. T o jednak nie wszystko. Do programu QuickView

dołączone zostały filtry, pozwalające na przeglądanie aplikacji,

bibliotek dołączanych dynamicznie, sterowników i innych form

wykonywalnego kodu. Umożliwia więc on np. przeczytanie

i zdekodowanie plików binarnych - by uzyskać z nich potrzebne

informacje przy rozwiązywaniu ewentualnych problemów.

QuickView, jak wskazuje jego nazwa (szybki przegląd), jest

programem łatwo dostępnym, szybko ładującym się do pamięci,

Serwer NT - wskazówki i tricki

1203

pozwalającym na szybki przegląd zawartości poszczególnych

plików przed załadowaniem ich do takich aplikacji, jak Microsoft

Word (co już takie szybkie nie jest).

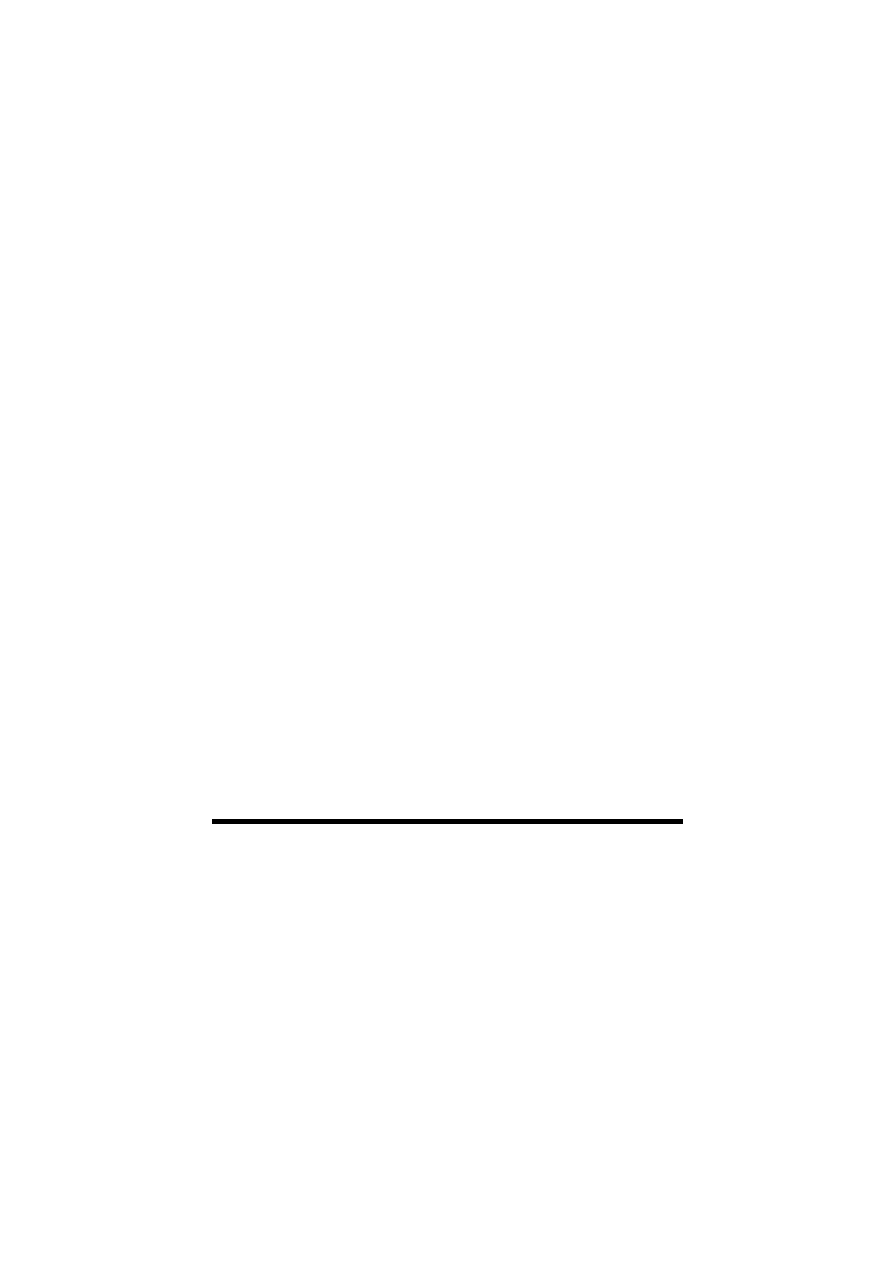

Program QuickView, wraz z

towarzyszącymi mu plikami,

umieszczony jest w

folderze

%systemroot%\system32\viewers

. Dostęp do niego

możemy uzyskać z poziomu interfejsu Windows Explorer (po

kliknięciu wybranego pliku prawym klawiszem myszki). Pojawi się

teraz menu - jeśli QuickView jest wyposażony w

filtr do

przeglądania typu zaznaczonego pliku, znajdował się będzie wśród

pozycji menu (rysunek A.16).

1. QuickView być może nie należy do grupy programów

wykorzystywanych codziennie, ale z pewnością od czasu do

czasu potrafi on nam oddać nieocenione usługi. Spróbujmy dla

przykładu przyjrzeć się - za pośrednictwem QuickView -

jakiemuś plikowi binarnemu. W tym celu otwórzmy folder

system32

z katalogu systemowego. W przypadku większości

systemów będzie to c:\winnt\system32. Jednakże nie

zawsze tak być musi. Z tego względu warto nauczyć się pewnego

tricku, zapewniającego szybki dostęp do folderów w katalogu

systemowym. Z

menu

Start

wybierzmy polecenie

Run

.

Rys. A.16.

Uruchamianie

programu

QuickView przez

wybranie pliku

prawym

klawiszem myszki.

1204

Dodatek A

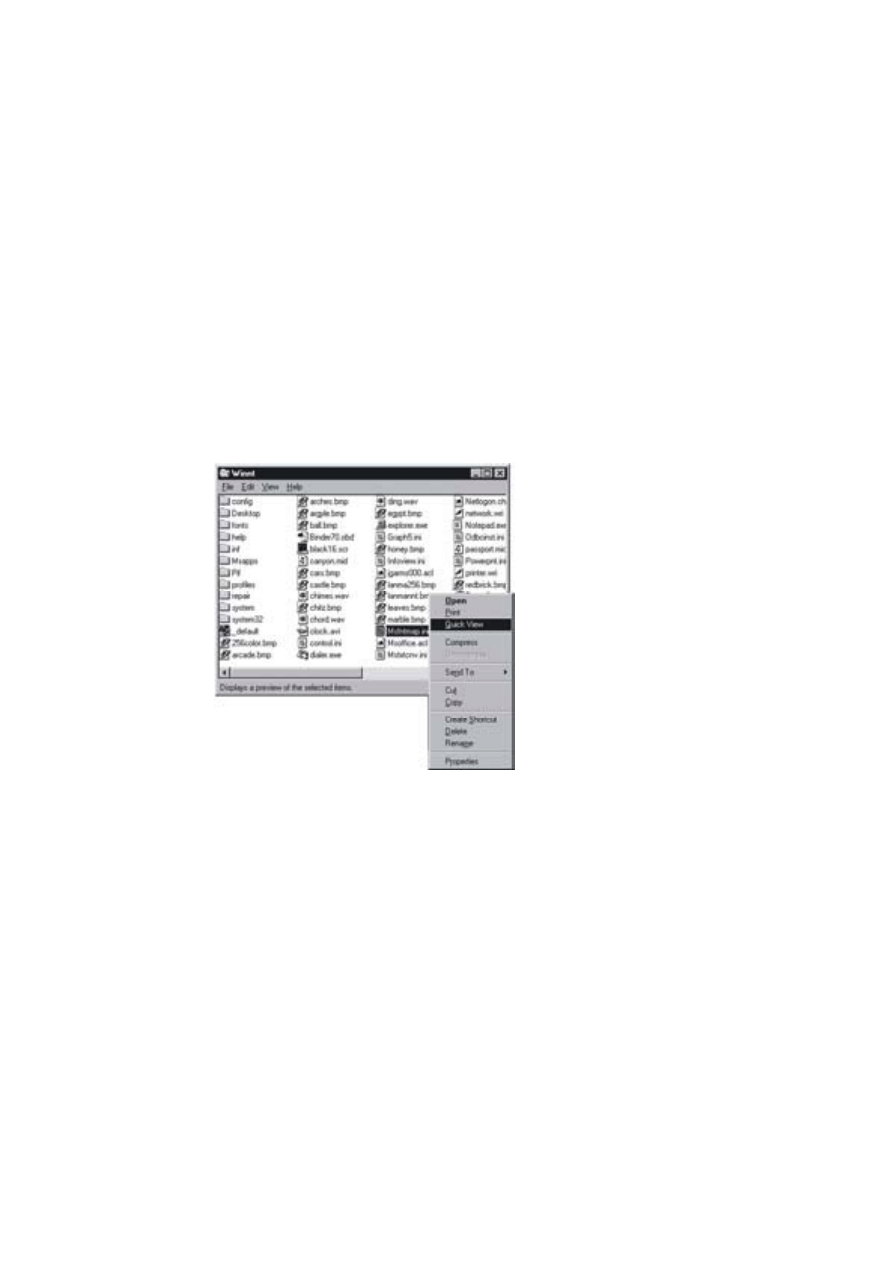

W

otrzymanym w

ten sposób okienku napiszmy:

%systemroot%\system32 (

rysunek A.17). W rezultacie

powinniśmy otrzymać wylistowaną zawartość folderu

system32 (

tak jak to pokazano na rysunku A.18).

Uwaga: Domyślnie, przeglądarka Windows NT Explorer nie

wyświetla plików systemowych (takich jak

DLL

,

drv

,

vxd

itp). Aby

to uzyskać należy, z menu View przeglądarki, wybrać pozycję

Options i w wyświetlonym oknie, w tabeli View, opcję Show All

Files.

2. Wyszukajmy wśród plików folderu system32 CACLS.EXE

i kliknijmy go prawym klawiszem myszki.

3. Z wyświetlonej listy wybierzmy pozycję

QuickView

.

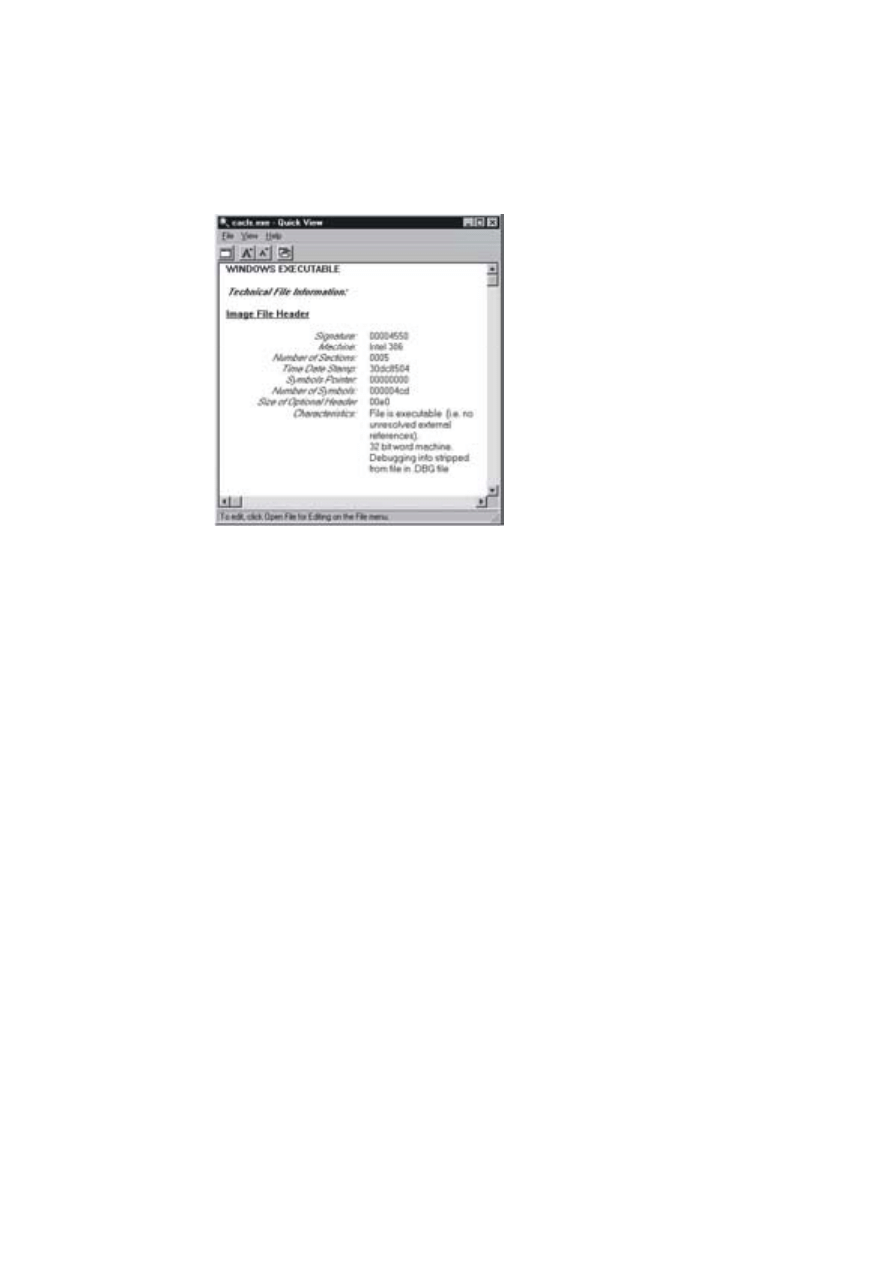

Po wykonaniu powyższych kroków, na ekranie komputera

powinno pojawić cię okno z informacją o pliku CALCS.EXE (jak

to pokazano na rysunku A.19). Spróbujmy pokrótce opisać

zawartość jego pól.

Rys. A.17.

W ykorzystanie

polecenia Run

z menu Start do

lokalizacji

folderów

z katalogu

systemowego.

Rys. A.18. Folder

%system root%\

system32

.

Serwer NT - wskazówki i tricki

1205

!

U góry okna zapisana jest informacja, że oglądany plik zawiera

program wykonywalny dla systemu Windows.

!

W części zatytułowanej Image File Header zawarta jest

informacja dotycząca typu maszyny, dla której dany program

jest przeznaczony (określa ona także typ procesora, dla którego

został on skompilowany). W komputerach z procesorem Intel

pojawi się w tym miejscu informacja, że program został

skompilowany dla procesora Intel 386, bez względu na aktualnie

wykorzystywany procesor (którym może być i486 czy też

Pentium).

!

W części zatytułowanej Image Optional Header istnieje

informacja o wersji kodu oraz systemu operacyjnego, dla

którego program został skompilowany.

!

W tej samej części znajduje się lista podsystemów systemu

Windows, za pośrednictwem których dany plik może zostać

uruchomiony. Np. CACLS.EXE może być uruchomiony

z

wykorzystaniem podsystemu znakowego Windows,

podsystemu graficznego interfejsu użytkownika, podsystemu

POSIX, lub też bez udziału jakiegokolwiek podsystemu.

!

Przy przeglądaniu aplikacji Win32 w QuickView można uzyskać

dodatkowe informacje - jak np. listę zewnętrznych bibliotek

DLL, wykorzystywanych przez daną aplikację, nazwy

Rys. A.19.

W ykorzystanie

QuickView do

przeglądania

plików

wykonywalnych.

1206

Dodatek A

wywoływanych funkcji bibliotecznych. Informacje te mogą być

pomocne przy określaniu brakujących plików zawierających

biblioteki DLL, czy ustalaniu przyczyn powstawania ogólnych

błędów zabezpieczenia - GPF (General Protection Fault).

Dobre ćwiczenie polega na zastosowaniu programu QuickView do

przeglądania różnego rodzaju plików. Można np. obejrzeć za jego

pomocą 32-bitowy program dla Windows (np. Notepad), a dla

porównania - 16-bitowy program dla Windows (np. Write), jakąś

bibliotekę dołączaną dynamicznie, sterownik urządzenia

zewnętrznego, czy w końcu program przeznaczony dla DOS-u. Jeśli

zainstalowaliśmy pakiet Windows NT Resouce Kit, powinniśmy

przyjrzeć się również aplikacjom przeznaczonym dla środowiska

poleceń POSIX.

Prawa dostępu do plików przez administratorów

System praw własności obiektów leży u podstaw systemu

bezpieczeństwa Windows NT . Każdy obiekt utworzony i istniejący

w

NT ma swojego właściciela. W

typowych sytuacjach,

właścicielem obiektu jest jego użytkownik. Jednakże, jeśli

użytkownikiem jest administrator, jego właścicielem zostaje

administrator lokalny. Zrozumienie tego mechanizmu jest bardzo

istotne.

Czemu więc system NT przypisuje własność obiektów do grupy

administratorów, a nie do poszczególnych kont administratorów?

Przyczyna takiego stanu rzeczy wynika z

przyjętego w NT

założenia, iż zarządzający nim administratorzy będą pracować

razem (co z pewnością wspólne dla grupy administratorów prawa

własności ułatwiają).

Innym powodem takiego stanu rzeczy są znaczniki dostępu

użytkowników. Gdy użytkownik przejmuje prawa własności obiektu

(lub tworzy nowy obiekt), system ustala wartość identyfikatora

bezpieczeństwa - SID (Security Indentifier) - na podstawie wartości

pola TOKEN_OWNER w znaczniku dostępu użytkownika, ustalanej

podczas procesu rejestracji w systemie. Zwykłych użytkowników

pole TOKEN_OWNER określa poprzez ich identyfikator

bezpieczeństwa. Inaczej jest, gdy użytkownik należy do grupy

administratorów. Wówczas wartość pola TOKEN_OWNER ustawiana

Serwer NT - wskazówki i tricki

1207

jest na podstawie identyfikatora bezpieczeństwa administratora.

Niestety, w Windows NT nie istnieje interfejs użytkownika,

pozwalający na zmianę praw własności obiektów posiadanych przez

administratorów.

Opisany mechanizm wyraźnie wskazuje, aby w codziennej pracy nie

stosować kont administratorów.

Przyjrzyjmy się teraz, na bazie przykładu, jaki wpływ ma sposób

ustalania praw dostępu do obiektów w NT na pracę w tym systemie.

Załóżmy, że zarejestrowaliśmy się teraz w naszym systemie za

pośrednictwem konta użytkownika o nazwie jgarms. T o konto

znajduje się w lokalnej grupie administratorów. W celu sprawdzenia

funkcjonującego mechanizmu praw własności utwórzmy -

w katalogu e:\users\jgarms - pusty plik o

nazwie

Blank.txt (

rysunek A.20).

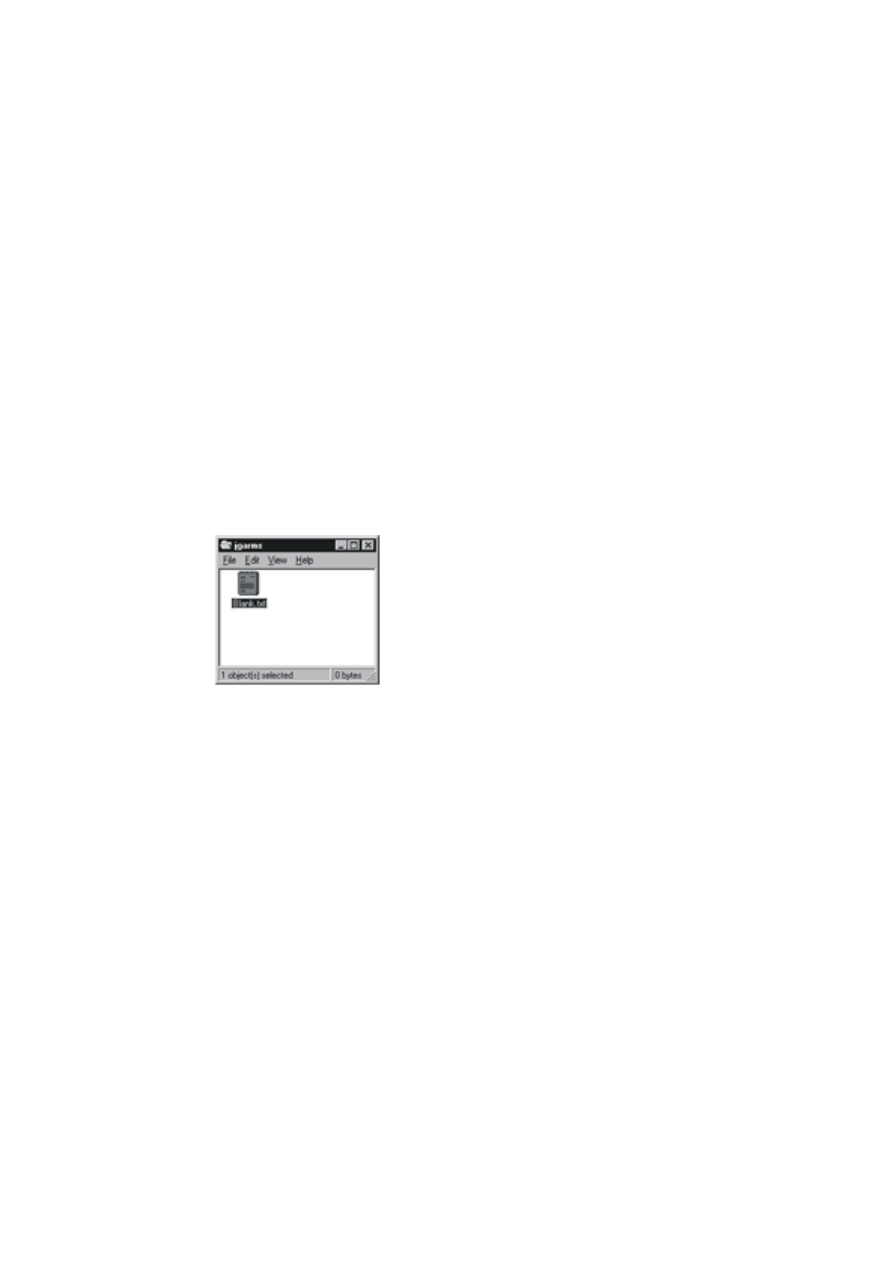

Aby obejrzeć prawa własności utworzonego pliku należy kliknąć go

prawym klawiszem myszki i - z uzyskanego menu - wybrać pozycję

Properties

. Pojawi się teraz okno, w którym należy wybrać tabelę

Security, a w niej przycisk

Ow nership

. W

efekcie uzyskamy

wymaganą informację, jak pokazano na rysunku A.21. Jeśli

chcielibyśmy teraz, w celu zmiany praw własności danego pliku,

użyć opcji

Take Ow nership

z okna

Ow ner

, okaże się, że -

w odniesieniu do plików posiadanych przez administratorów - jest

to niemożliwe.

Rys. A.20. Plik

Blank.txt,

utworzony

w katalogu

e:\users\

jgarms

z poziomu konta

administratora.

1208

Dodatek A

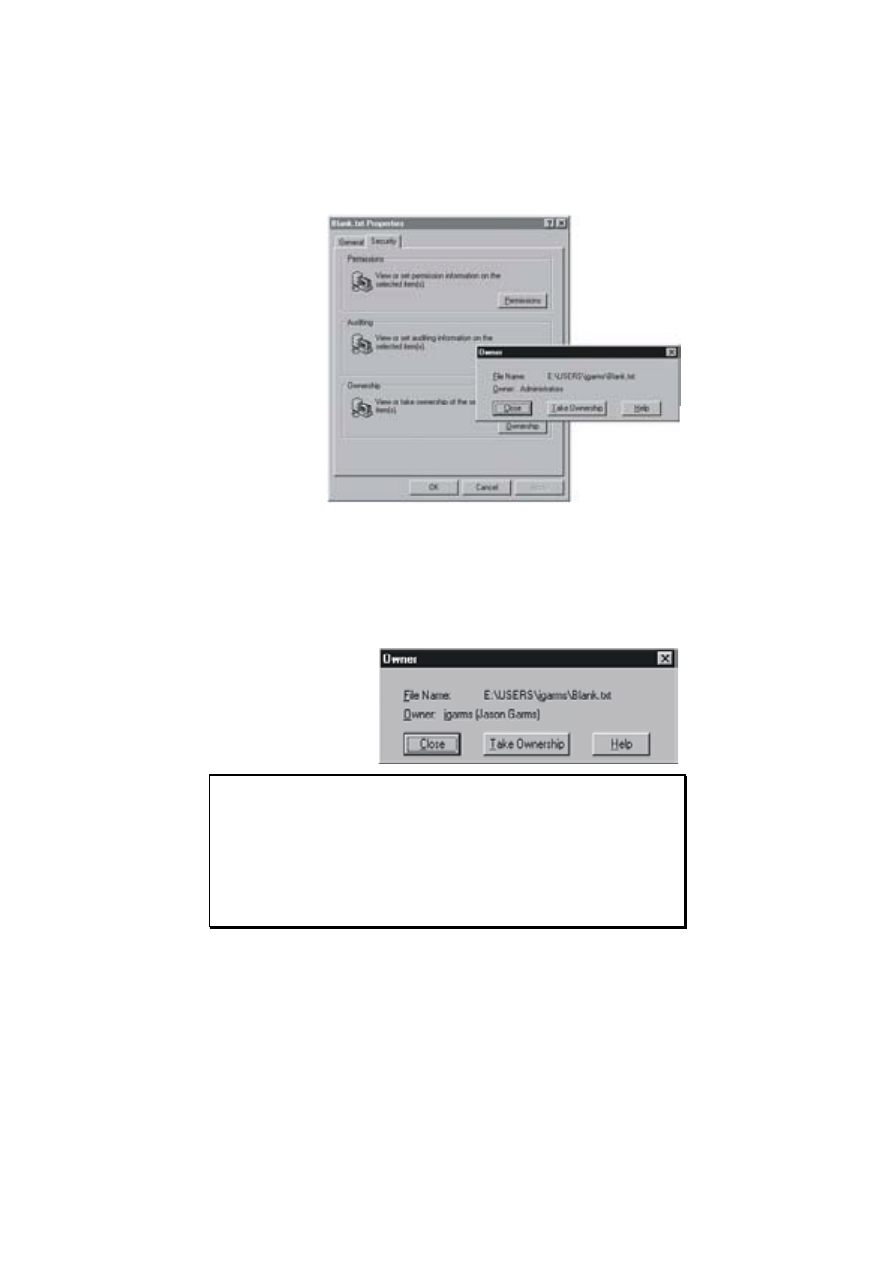

Zobaczmy jeszcze, jak wyglądają prawa własności w przypadku, gdy

dane konto nie należy do grupy administratorów. Rysunek A.22

przedstawia okno

Ow ner

, wyświetlone po usunięciu konta jgarms

z

grupy administratorów, wyrejestrowaniu się z

systemu

i ponownym zarejestrowaniu. Jak widać, teraz właścicielem pliku

Blank.txt

jest jgarms.

Uwaga: Wprawdzie po opisanych powyżej czynnościach użytkownik

jgarms

nie należy już do grupy administratorów, lecz jest on

w stanie przejąć prawa własności do danego pliku ze względu na

istniejące prawa dostępu. Folder

e:\users\jgarms

jest

katalogiem domowym, związanym z kontem

jgarms

a prawa

dostępu są ustawione w taki sposób, że

jgarms

ma pełną kontrolę

nad każdym plikiem utworzonym w tym katalogu.

Rys. A.21.

Uzyskiwanie

informacji

o prawach

własności plików.

Rys. A.22. Prawa

własności pliku

utworzonego

przez użytkownika

nie należącego do

grupy

administratorów.

Serwer NT - wskazówki i tricki

1209

Wykorzystanie właściwości OLE do identyfikacji

plików bez rozszerzeń

Osoby dobrze znające interfejs Program Managera w Windows

3.1x, z pewnością znają sposoby wykorzystania rozszerzeń nazw

plików do określania rodzaju programu, z

którym są one

skojarzone. Dla przykładu - jeśli nazwa pliku ma rozszerzenie TXT,

domyślnie dany plik jest otwierany poprzez Notepad. Podobnie,

pliki o nazwie z rozszerzeniem DOC otwierane są w edytorze

Microsoft Word (jeśli taki edytor jest zainstalowany). Niestety,

taki system nie zawsze jest spójny i godny zaufania. Co się stanie,

jeśli dany plik nie ma nazwy z rozszerzeniem, albo też różne

aplikacje używają plików z

nazwami o

takich samych

rozszerzeniach?

T ego typu problemy nie odnoszą się do przeglądarki Explorer

w Windows NT 4. Wykorzystuje się tutaj, posiadane przez używane

dokumenty, własności ich łączenia i osadzania. Mechanizm ten

pozwala na uzyskanie wielu przydatnych informacji. Oczywiście

może on być stosowany jedynie do tych dokumentów, które

zawierają informacje związane z OLE, np. tworzonymi przez

aplikacje pakietu Office 95. Przyjrzyjmy się na przykładzie, jak

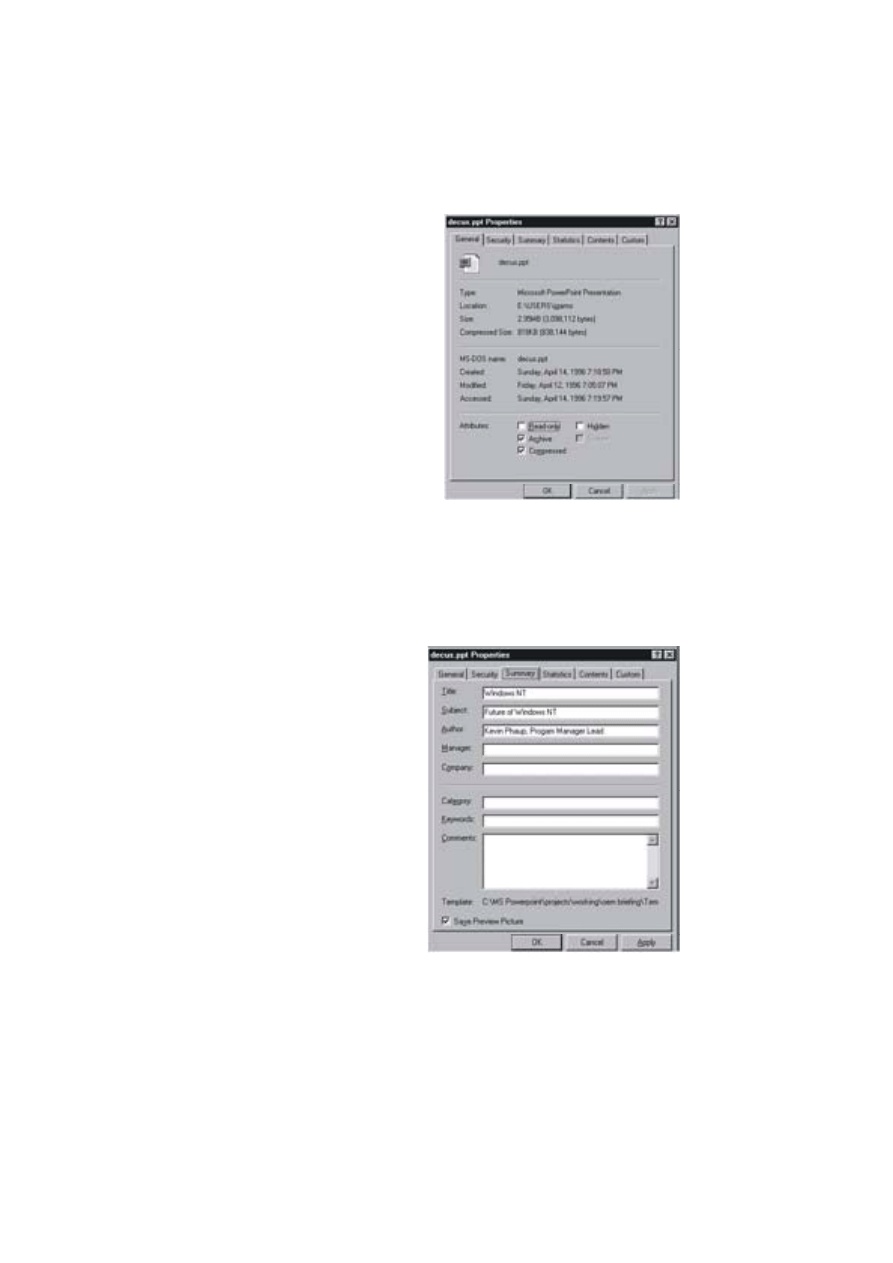

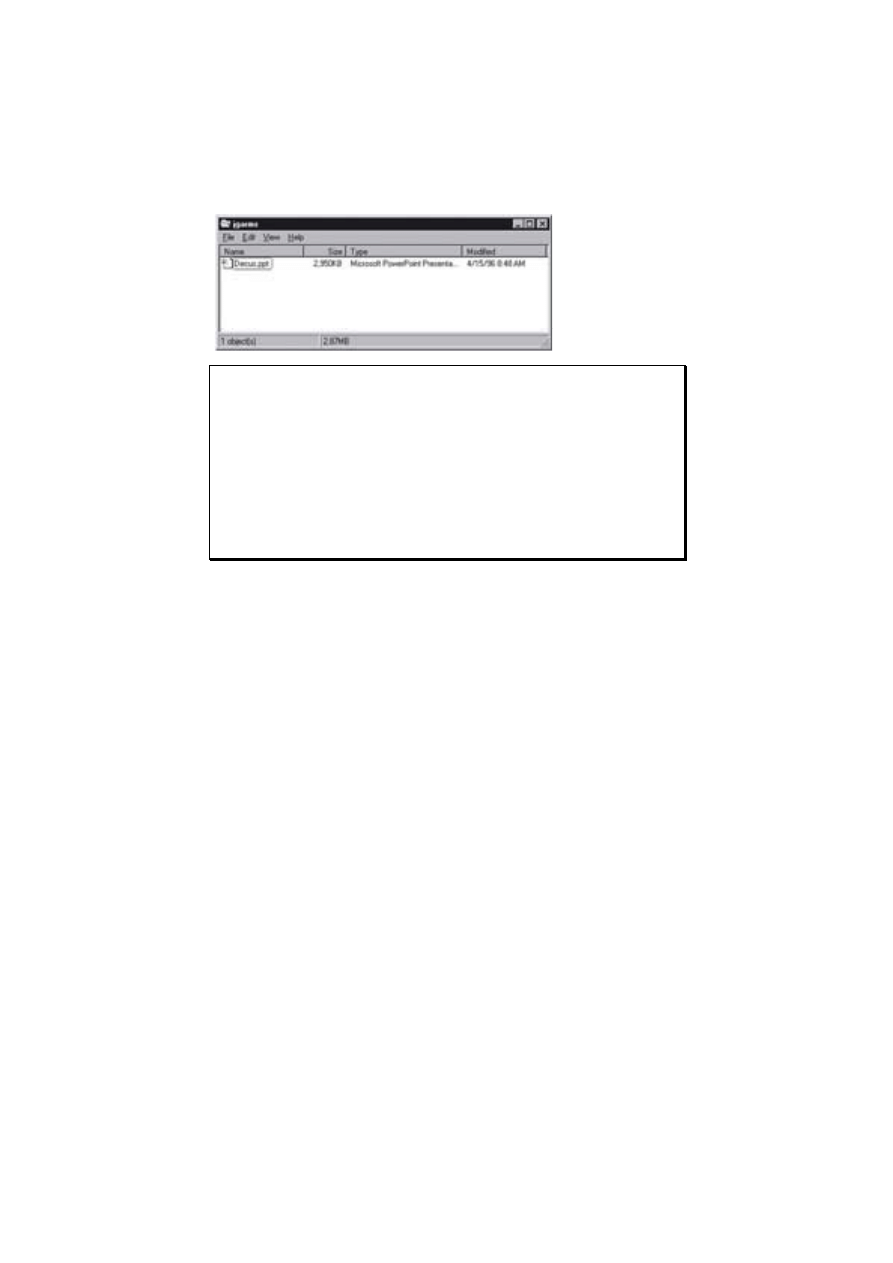

wspomniany mechanizm wygląda. Rysunek A.23 przedstawia

dokument utworzony w programie PowerPoint 95. Po otworzeniu

jego ikony prawym klawiszem myszki i wybraniu z otrzymanej listy

opcji

Properties

, pojawi się okno z rysunku A.24.

Rys. A.23. Plik

DECUS.PPT,

zawierający

dokument

utworzony

w programie

PowerPoint 95.

1210

Dodatek A

Przedstawione okno zawiera kilka dodatkowych tabel (oprócz

General

i Security, pojawiających się również dla plików nie

posiadających informacji OLE). Osoby znające aplikacje z rodziny

Microsoft Office z

pewnością rozpoznają pozycje w

tabeli

Summary, pokazanej na rysunku A.25. Umieszczono tutaj takie

informacje, jak tytuł dokumentu, temat, jego autora i inne.

Inną tabelą okna

Properties

jest Statistics (na rysunku A.26

pokazano tą tabelę dla pliku DECUS.PPT). Zawarte są w niej dane

o

czasie utworzenia pliku, jego ostatnich modyfikacjach,

przeglądaniu, drukowaniu. Są to znowu informacje dostępne dzięki

Rys. A.24. Okno

Properties pliku

DECUS.PPT

.

Rys. A.25. Tabela

Summary okna

własności dla

pliku

DECUS.PPT,

zawierająca

informacje

dostępne dzięki

mechanizmowi

OLE.

Serwer NT - wskazówki i tricki

1211

mechanizmowi OLE, całkowicie niezależne od dostarczanych przez

wykorzystywany system plików. Zawartość tabeli Statistics

zależy od typu pliku, dla którego jest ono wyświetlane. Dla

przykładu - dla dokumentów Worda 95 znajdziemy tu informację

o liczbie znaków, linii, paragrafów, rozdziałów i stron.

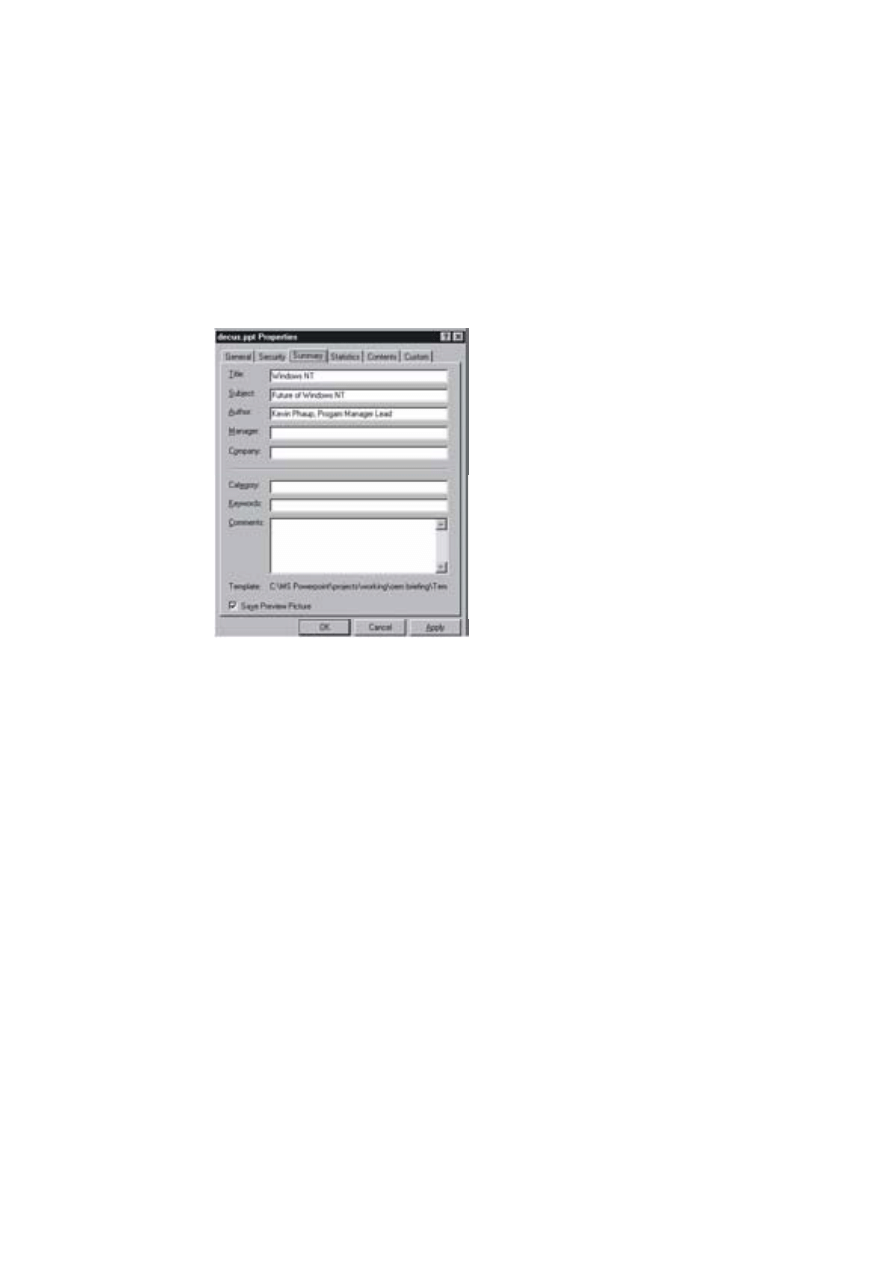

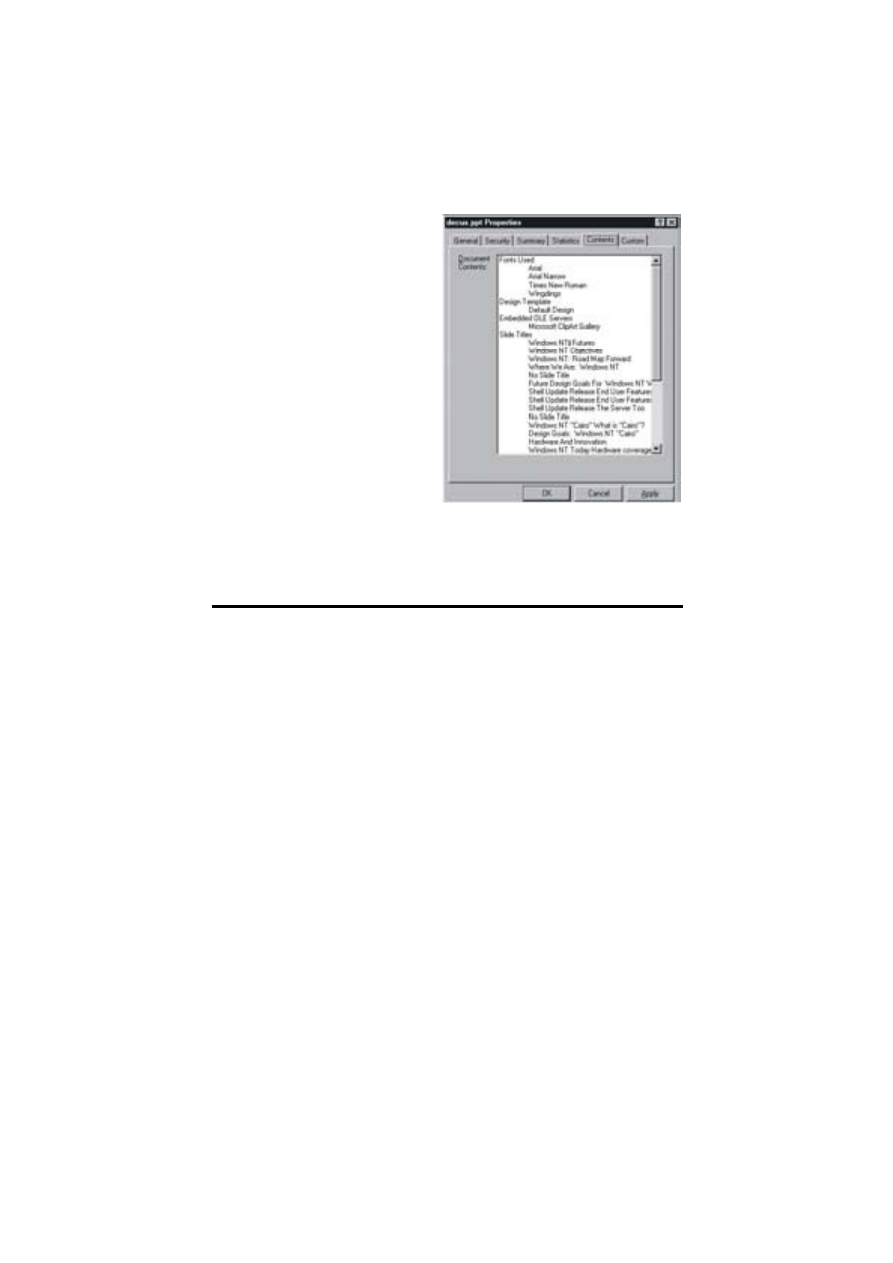

Następną tabelą okna

Properties

jest Contents (na rysunku

A.27 pokazano ją dla pliku DECUS.PPT). Znaleźć tu można

informacje różnego typu - np. dla dokumentów z PowerPointa będą

to dane o typie stosowanych czcionek, użytych szablonach,

nazwach poszczególnych slajdów. Ponadto znajduje się tutaj lista

wszystkich osadzonych w

danym dokumencie serwerów OLE

(takich jak obrazy typu clipart, dokumenty Worda, arkusze

z Excela itp.).

Rys. A.26. Tabela

Statistics okna

własności dla

pliku

DECUS.PPT,

zawierająca

informacje

dostępne dzięki

mechanizmowi

OLE.

1212

Dodatek A

Ostatnia tabela z okna

Properties

- Custom - pozwala na

umieszczanie informacji zgodnie z wolą użytkownika.

Dokumenty OLE o nazwach bez rozszerzeń

Jak już mówiliśmy, dzięki mechanizmowi OLE uzyskujemy dane

statystyczne o pliku, jego zawartości, podsumowanie (summary).

Na tym jednak zalety OLE, w pracy w interfejsem Windows 95, się

nie kończą. T ak jak poprzednio, korzystać będziemy z przykładu

(w którym pojawił się plik DECUS.PPT).

Jak wiadomo, w tradycyjnym środowisku Windows rozszerzenie

nazwy pliku zdradza typ aplikacji, w jakiej plik ten został

stworzony (rozszerzenie PPT wskazuje na PowerPoint). Jak

wcześniej wspomniano, taka metoda nie zawsze musi być skuteczna,

gdyż zdarza się, że pliki pochodzące z różnych aplikacji mają takie

same rozszerzenia. W

przypadku interfejsu Windows 95,

stosowanym w

NT 4, metoda identyfikacji plików została

ulepszona. Identyfikacja pliku następuje tutaj w oparciu o jego dane

OLE. Oczywiście - dla zapewnienia kompatybilności

z wcześniejszymi wersjami systemu, w przypadku niedostępnej

informacji o właściwościach OLE, identyfikacja przeprowadzana

jest na podstawie rozszerzeń. Przyjrzyjmy się, jak cała sprawa

wygląda w odniesieniu do pliku DECUS.PPT, pokazanego na

rysunku A.28.

Rys. A.27. Tabela

Contents okna

Properties dla

pliku

DECUS.PPT,

zawierająca

informacje

dostępne dzięki

mechanizmowi

OLE.

Serwer NT - wskazówki i tricki

1213

Uwaga: Jak poprzednio - opcje przeglądarki Explorer ustawiono

tak, aby pliki systemowe, takie jak pliki biblioteczne DLL, pliki

sterowników drv itp., były widoczne. Domyślnie pliki te nie są

wyświetlane. Aby to zmienić należy wybrać pole

Options

z menu

View

przeglądarki, a w uzyskanym okienie - tabelę View i w niej

opcję

Show All Files

. W tym przypadku powinniśmy także usunąć

zaznaczenie opcji

Hide File Extensions

, aby w oknie przeglądarki

wyświetlane były również rozszerzenia zawartych w

folderach

plików.

Widzimy, że jako typ pliku DECUS.PPT wyświetlane jest:

"Microsoft PowerPoint Presentation". Gdyby na danym

komputerze nie było zainstalowanego pakietu Office 95 (lub gdyby

był on zainstalowany niepoprawnie), w polu

Type

znalazłby się

zapis: "PPT Document". Ponieważ jednak w naszym przypadku tak

nie jest, możemy otworzyć myszką ikonę pliku DECUS.PPT, co

spowoduje załadowanie programu PowerPoint i

wczytanie

wskazanego dokumentu. T en mechanizm był dostępny

i w poprzednich wersjach Windows. Zobaczmy teraz co się stanie,

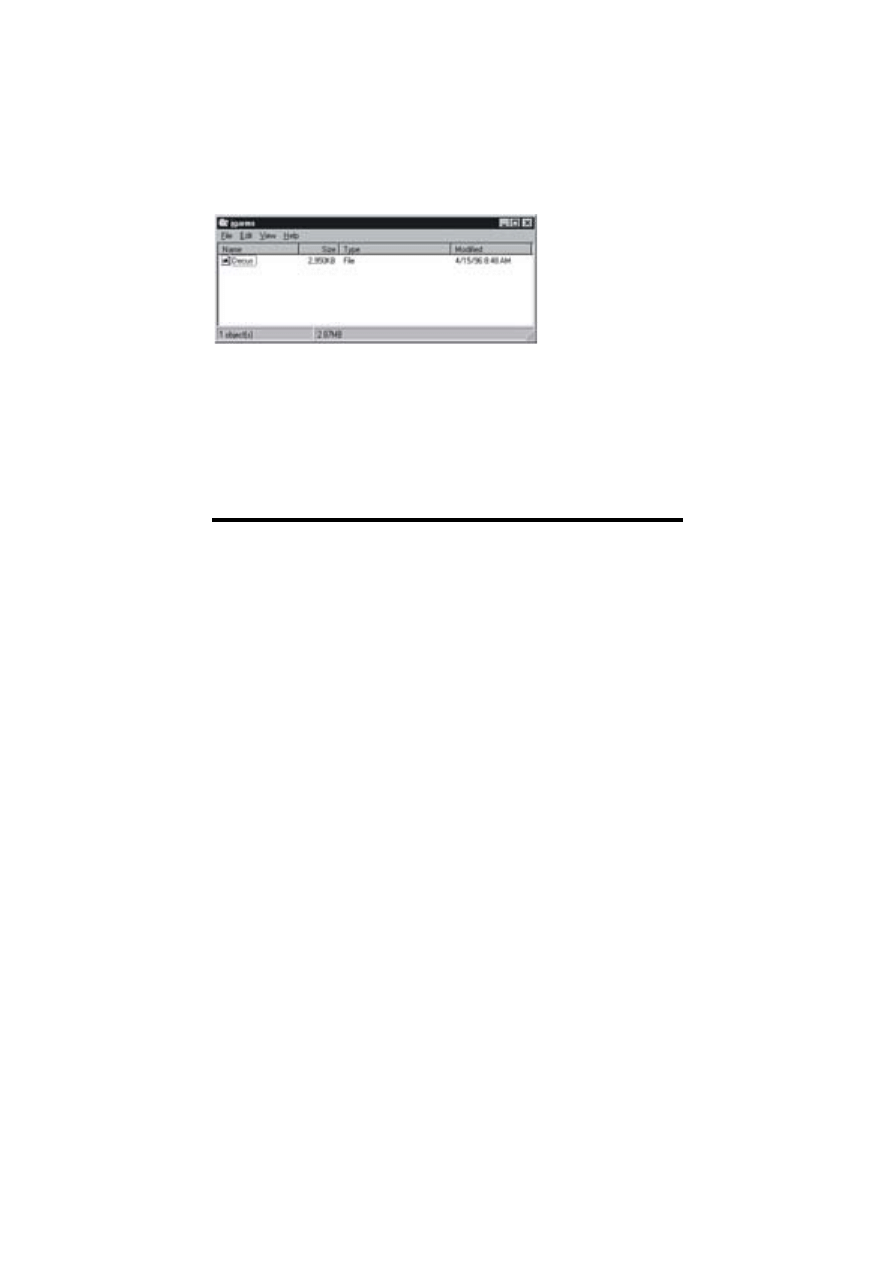

gdy zmienimy nazwę pliku DECUS.PPT, usuwając jego

rozszerzenie(rysunek A.29). Zauważmy, że teraz typem pliku jest

po prostu

File

. Pomimo, iż wydaje się, że typ pliku DECUS nie

został rozpoznany, wciąż otworzenie jego ikony powoduje

uruchomienie PowerPointa (i wczytanie pliku). Dzieje się tak,

dzięki dostępnej informacji OLE. Po kliknięciu DECUS prawym

klawiszem myszki i wybraniu

Properties

, stwierdzimy, iż jego okno

Properties

wciąż zawiera tabele Summary, Statistics,

Contents.

Rys. A.28. Plik

DECUS.PPT,

zawierający

dokument

utworzony

w programie

PowerPoint 95.

1214

Dodatek A

Jak widać mechanizm OLE stanowi alternatywę dla wysoce

niewygodnego systemu rozszerzeń nazw plików. Pozwala on na

łatwe rozpoznawanie typów plików, które mają dołączoną

informację o właściwościach OLE.

Uzyskiwanie połączeń z wykorzystaniem nazw

w systemie TCP/IP DNS

Zagadnienia poruszane w bieżącym rozdziale mają związek z siecią

Internet. Microsoft popełnił błąd, ignorując początkowo rozwój

sieci WWW. Jego głównym celem było stworzenie produktu

wykorzystującego w pełni protokół T CP/IP, przeznaczonego do

pracy na wszystkich platformach Microsoftu. I w tym miejscu

docieramy do jednego z najbardziej przydatnych usprawnień, jakie

pojawiło się w wersji 4 systemu NT . Mamy tutaj na myśli

możliwość uzyskiwania połączeń z zasobami dostępnymi poprzez

sieć, z wykorzystaniem ich nazw w systemie T CP/IP DNS - i to bez

względu na ich lokalizację, NetBIOS i z pominięciem WINS lub

plików LMHOSTS.

Stosowanie wspomnianej metody uzyskiwania połączeń zupełnie

zmienia pracę z Internetem. Aby w pełni docenić walory metody

wykorzystującej system nazw T CP/IP DNS, przyjrzyjmy się

następującemu przykładowi.

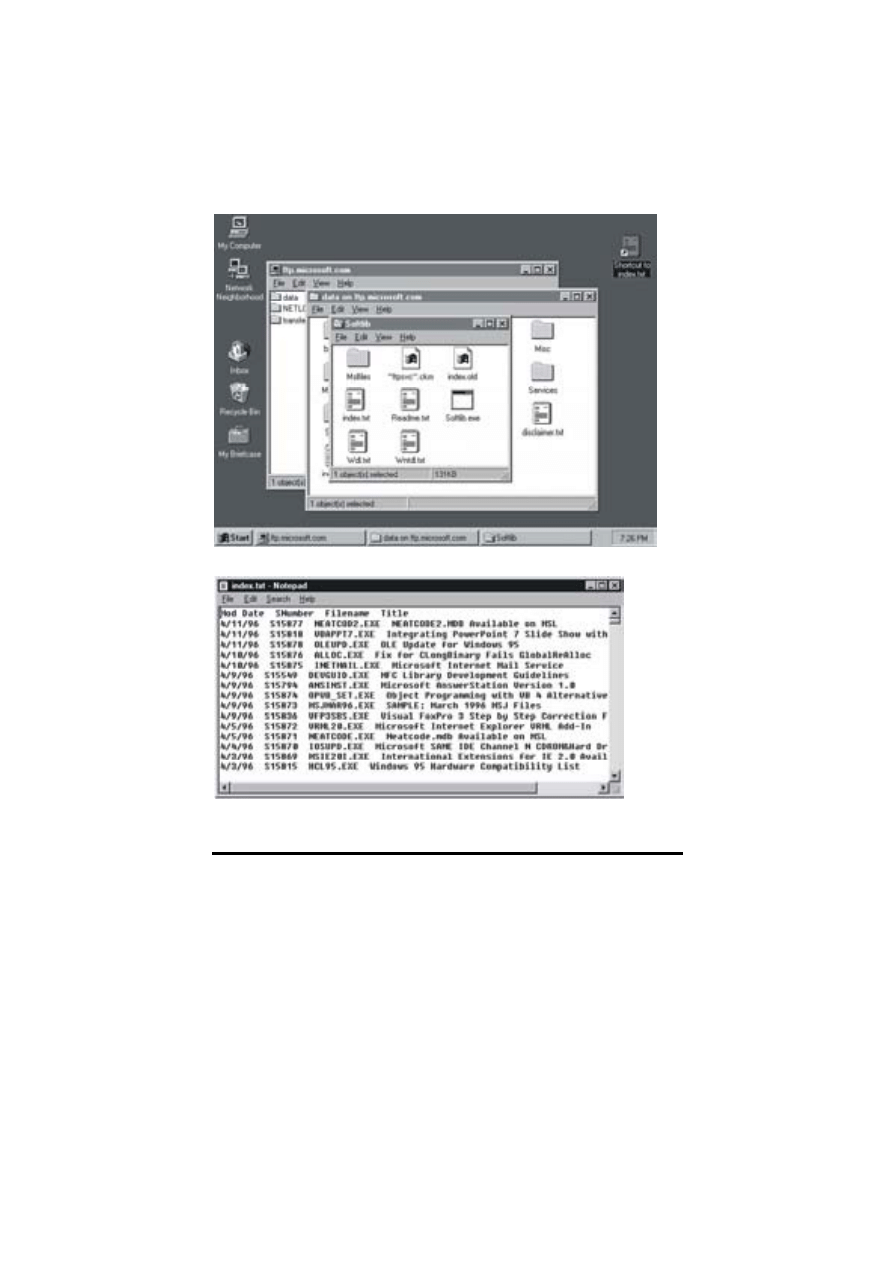

Załóżmy, że naszym celem jest ściągnięcie z

serwera FT P

Microsoftu pliku o znanej nazwie. Oczywiście najłatwiej byłoby

skorzystać z

usług ftp - dla połączenia z

adresem

ftp.microsoft.com

, przeszukać tamtejszy serwer

i ostatecznie skopiować ten plik na nasz lokalny komputer. Sposób

skuteczny, aczkolwiek nieco archaiczny. Można zadać sobie

pytanie, czy istnieje inne rozwiązanie. Przeglądarka WWW

umożliwi nam połączenie z odpowiednim serwerem, lokalizację

Rys. A.29. Plik

DECUS,

zawierający

dokument

utworzony

w programie

PowerPoint 95.

Serwer NT - wskazówki i tricki

1215

potrzebnego pliku i jego skopiowanie. My jednak opiszemy inną

metodę. Wykorzystamy tutaj możliwości sieciowe wbudowane

w system NT i zamontujemy serwer ftp.microsoft.com tak,

jakbyśmy to zrobili z każdym innym serwerem sieciowym. T akie

rozwiązanie pomija mechanizm FT P i będzie działało tylko

w

wypadku, gdy jesteśmy połączeni do Internetu, mając

zainstalowany i podłączony do Windows Networking protokół

T CP/IP. Przejdźmy więc do dzieła.

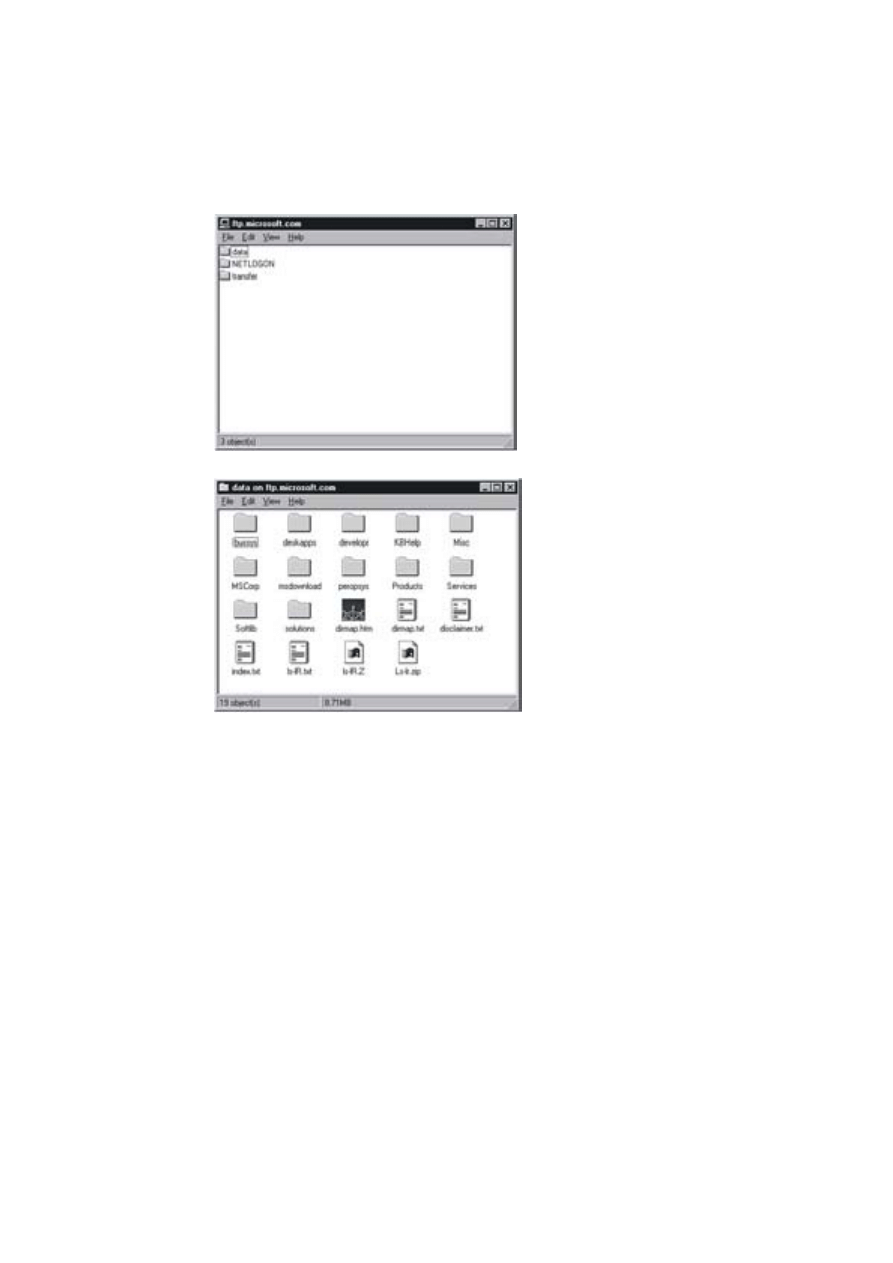

Z menu

Start

wybieramy

Run

i w wyświetlonym oknie wpisujemy

\\ftp.microsoft.com

. Po pewnym czasie (w zależności od

prędkości wykorzystywanej sieci), na naszym ekranie pojawi się

okno ukazujące zawartość serwera \\ftp.microsoft.com, jak

to pokazano na rysunku A.30. Możemy teraz otworzyć myszką

ikonę katalogu data i wyświetlić informację o jego zawartości

(rysunek A.31). Metoda ta zapewnia nam dostęp do tych samych

danych, co połączenie poprzez FT P, jednak z

możliwością

wykorzystania dodatkowych cech pakiet Windows Networking.

Możemy np. zastosować tutaj opcję

Find

- do lokalizacji

poszukiwanego przez nas pliku, stworzyć skróty do częściej

wykorzystywanych plików zapisanych na serwerze Microsoftu,

stworzyć na naszym lokalnym serwerze aktówkę, w

której

(automatycznie) będą umieszczane aktualne wersje wybranych

plików z

serwera \\ftp.microsoft. com. Ponadto -

w przeciwieństwie do usługi FT P - możemy tutaj uzyskiwać

połączenia nie tylko z serwerami FT P lecz niemal z każdą maszyną

działającą pod nadzorem systemu Windows, podłączoną do

Internetu, w której stos T CP/IP obsługiwany jest przez pakiet

Windows Networking.

1216

Dodatek A

Inną zaletą tej metody jest to, że w połączeniach stosowany jest

protokół CHAP (Challenge Authentication Protocol), pozwalający

na bezpieczne dokonywanie autoryzacji (np. usługa ftp przesyła

informacje o nazwach kont i hasłach w czystej, nie zakodowanej

formie tekstowej). Umożliwia ona również pewną automatyzację -

dopuszczając system skryptów, połączeń ze zdalnymi serwerami.

Co więcej - podczas kopiowania plików zachowywana jest

informacja o dacie i godzinie ich utworzenia (w przeciwieństwie do

usługi FT P).

Kolejny przykład (przedstawiony poniżej) przybliży nam inny

sposób wykorzystania połączeń nawiązywanych poprzez system

nazw T CP/IP DNS. Na serwerze ftp.microsoft.com znajduje

się biblioteka oprogramowania Microsoftu. Zawiera ona programy

korekcyjne, poprawki błędów, narzędzia zwiększające wydajność

itp. Znajduje się tutaj m.in. plik indeksowy - ze spisem wszystkich

Rys. A.30.

Połączenie

uzyskane

z serwerem

\\ftp.

microsoft.com

poprzez

standardowe

narzędzie

W indows

Networking.

Rys. A.31.

Połączenie

nawiązane

z

\\ftp.

microsoft.com\d

ata

poprzez

W indows

Networking.

Serwer NT - wskazówki i tricki

1217

plików przechowywanych w niej. Przeglądanie zawartości tak

wielkiej biblioteki, zwłaszcza przy korzystaniu z powolnych łączy

sieciowych, byłoby zadaniem naprawdę uciążliwym. Istnieje

jednakże sposób, umożliwiający łatwiejszy dostęp do wspomnianego

pliku indeksowego, a także stwierdzenie, czy w danej bibliotece

pojawiły się nowe pliki, czy też nie. Wystarczy w tym celu

stworzyć skrót do pliku indeksowego biblioteki oprogramowania

Microsoftu i umieścić go na naszym pulpicie roboczym.

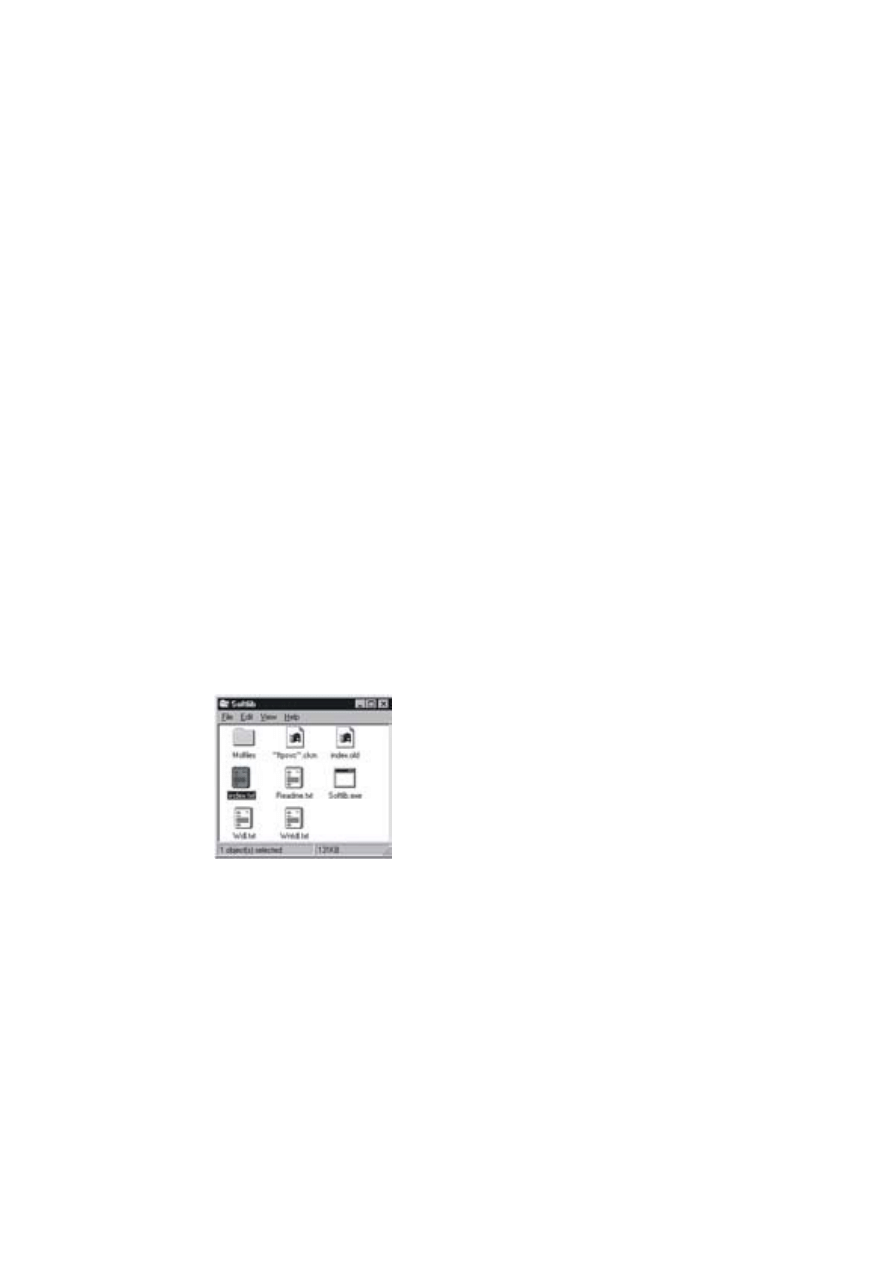

Zgodnie z uniwersalną konwencją nazw, omawiany plik indeksowy

nazywa się

\\ftp.microsoft.com\data\Softlib\index.txt

(

rysunek A.32). Aby utworzyć do niego skrót powinniśmy

przemieścić ikonę symbolizującą

INDEX.TXT

w

miejsce,

w którym chcemy utworzyć skrót (załóżmy, że będzie to pulpit

roboczy). Po opuszczeniu ikony pojawi się menu z zapytaniem

o to, czy chcemy zmienić miejsce położenia pliku, stworzyć do

niego skrót, skopiować, czy też nic nie robić. Wybieramy opcję

Create Shortcut Here

. Pojawi się teraz ikona skrótu, jak to

pokazano na rysunku A.33. T eraz, za każdym razem gdy będziemy

chcieli obejrzeć zawartość biblioteki oprogramowania Microsoftu

wystarczy, że zaznaczymy podwójnie myszką ikonę utworzonego

skrótu, a system NT automatycznie uruchomi w tle połączenie

sieciowe i wyświetli zawartość odpowiedniego pliku (rysunek A.34).

Rys. A.32. Plik

INDEX.TXT

zawierający spis

plików

znajdujących się

w bibliotece

oprogramowania

Microsoftu

dostępnej online.

1218

Dodatek A

Nazwy w systemie TCP/IP DNS

Wszystkie z omówionych dotychczas operacji mogą być (choć

z dużą różnicą, w stosunku do NT ) również zrealizowane w pracy

z Windows For Workgroups 3.11 i Windows 95. W systemach tych

musimy stworzyć odpowiednie pliki LMHOSTS, nie mogąc

korzystać z systemu nazw T CP/IP DNS do adresowania zdalnych

serwerów. Na każdej stacji roboczej, z

którą chcemy mieć

możliwość połączenia, musimy umieścić plik LMHOSTS,

zawierający nazwy NetBIOS zdalnych serwerów i ich statyczne

Rys. A.33. Skrót

"Shortcut to

index.txt", będący

skrótem do pliku

INDEX.TXT

,

znajdującego się

na serwerze

ftp.

microsoft.com

,.

Rys. A.34.

Zawartość pliku

INDEX.TXT

z biblioteki

oprogramowania

Microsoftu

( pozycje, o które

biblioteka została

ostatnio

uzupełniona,

zapisane są na

początku pliku

INDEX.TXT

).

Serwer NT - wskazówki i tricki

1219

adresy IP. Problemem tutaj jest to, że system nazw NetBIOS

w przypadku Windows nie jest hierarchiczny i - tym samym - dwa

urządzenia połączone z Internetem mogą mieć te same nazwy.

Duży problem stanowić może ewentualna zmiana statycznych

adresów IP serwerów, zmuszająca do ich modyfikacji we wszystkich

plikach LMHOST.

Windows NT pozwala na adresowanie urządzeń w sieci poprzez

system nazw domen DNS (Domain Name System), bez potrzeby

ewidencjonowania nazw ich BIOS-ów sieciowych. Dzięki temu,

w różnych miejscach sieci mogą znajdować się komputery o takiej

samej nazwie NetBIOS (np. jason). W systemie NT 4 oznacza

to, że nazwy tych komputerów są takie same, ale ponieważ pełne

nazwy określające domen - FQDN (Fully Qualified Domain

Names), w których te komputery się znajdują są różne, pełne

nazwy tych komputerów są także różne (np.

jason.xyzcorp.com

i

jason. USACollage.edu

). Umożliwia to bezproblemowe

dokonywanie połączeń. Dodatkowo, w poprzednim rozwiązaniu,

każdy komputer mógł mieć tylko jedną nazwę. Było to dość

niewygodne przy tworzeniu środowisk o rozszerzalnej strukturze.

Obecnie, ponieważ system DNS pozwala na wiązanie kilku nazw

komputerów z tym samym adresem IP, czy też hostem, każdy

system może być dostępny pod wieloma nazwami.

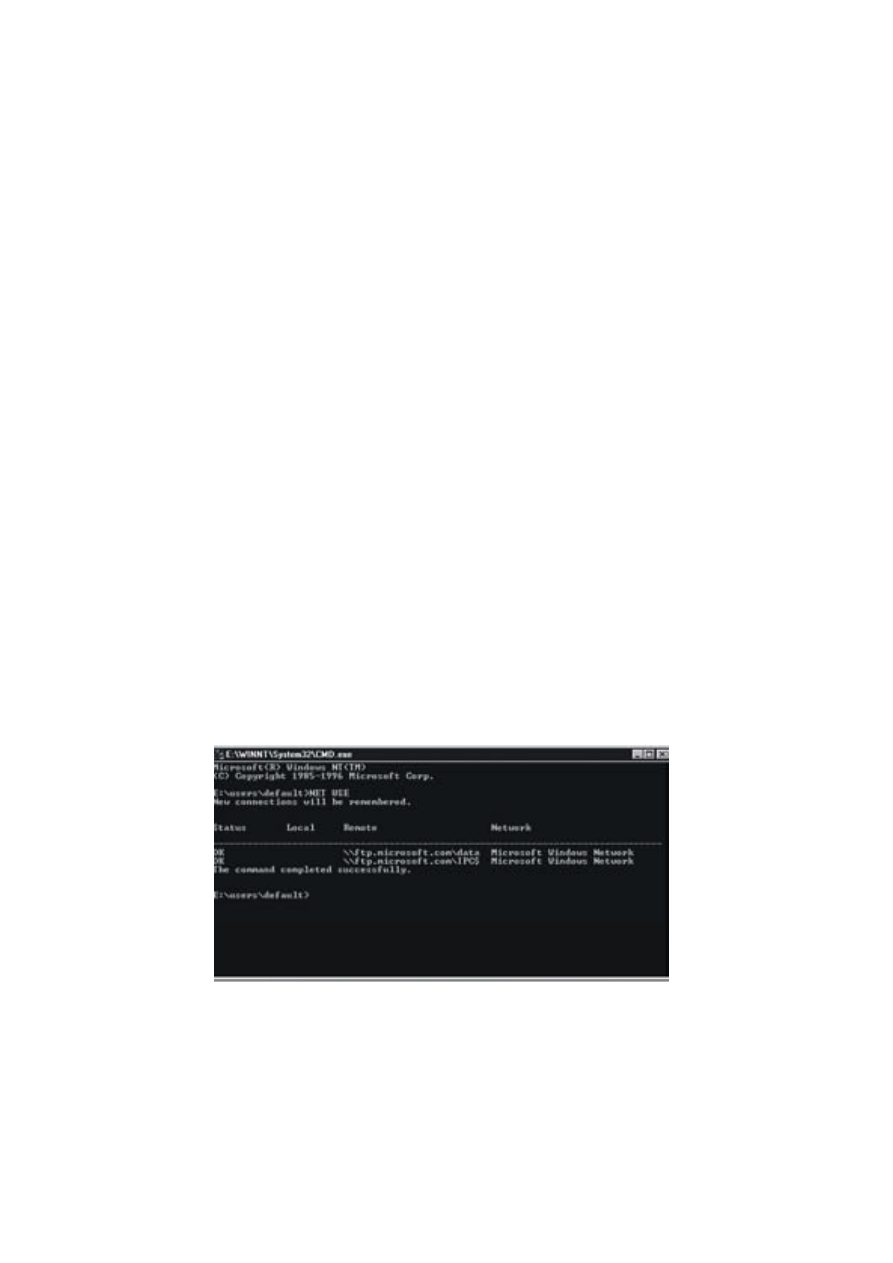

Zastosujmy instrukcję net use - aby zobaczyć, w jaki sposób

Windows NT traktuje połączenia sieciowe (rysunek A.35).

Windows NT Resource Kit w wersji 3.51 zawierał polecenie inet

-

komplementarne względem net, umożliwiającym podawanie

nazw w systemie DNS lub adresów IP, zamiast nazw BIOS-ów

Rys. A.35. Efekt

polecenia

net

use

, wskazujący

na istniejące

połączenie

z

\\ftp.microso

ft.com

.

1220

Dodatek A

sieciowych. Dla przykładu, w celu uzyskania połączenia z serwerem

FT P Microsoftu można wydać polecenie

inet use

ftp.microsoft .com

. Jednakże istnieje ogromna różnica

pomiędzy sposobem pracy inet, a pracą systemu DNS w Windows

NT 4. Polecenie inet rozpoznawało komputer na podstawie jego

nazwy w systemie DNS (czy też jego adresu IP), zwracało się do

niego z zapytaniem o nazwę jego BIOS-u sieciowego (co można

dokonać poleceniem nbtstat z przełącznikiem -A lub -a),

wpisywało tę nazwę do lokalnego pliku LMHOSTS i w końcu

dokonywało połączenia z jej użyciem. Wykorzystanie polecenia

net use

pozwalało jedynie na pracę z nazwami BIOS-ów

sieciowych komputerów. Na szczęście, nowy system DNS

w Windows NT 4 nie działa w tak okrężny i ograniczony sposób.

Wyszukiwarka

Podobne podstrony:

31 9 id 34934 Nieznany (2)

31 3 id 34927 Nieznany (2)

6 31 id 43159 Nieznany (2)

2014 04 28 23 31 22id 28401 Nieznany

31 Komponowanie wysokooktanowyc Nieznany (2)

II 31 id 209763 Nieznany

3 31 id 32909 Nieznany (2)

33 Dodatek C GRPEXABYVET3WFIOB2 Nieznany (2)

dodatek b GPZQD47IR27NMTUH27XFQ Nieznany

dodatek a YRJTBATC2LXJMNMFF7TA7 Nieznany

32 dodatek b z5p3xkd2mmw2jg7rrj Nieznany (2)

NIP 31 id 320174 Nieznany

dodatek b OKQW6IQLIF5ZJ7T5QNMSL Nieznany

31 id 34919 Nieznany

POST SCRIPTUM dodatek specjalny Nieznany

06 CW 6 INSTRUKCJA dodatekid 64 Nieznany (2)

31 7 id 34932 Nieznany

Jezyk polski 31 id 222207 Nieznany

31 9 id 34934 Nieznany (2)

więcej podobnych podstron