Wykład 16

Bezpieczeństwo sieci

komputerowych

WYKŁAD 16

Temat: Bezpieczeństwo sieci komputerowych

1. Wprowadzenie

2. Typy ataków

3. Techniki ataków

4. Ochrona danych-szyfrowanie informacji

5. Polityka bezpieczeństwa informacji

5.1. Podstawowe założenia bezpieczeństwa sieci

komputerowej

5.2. Ochrona dogłębna

Literatura:

• Podstawowe założenia bezpieczeństwa sieci

komputerowej,

http://www.pu.kielce.pl/strony/Zbigniew.Bem/index_p

liki/prawy_pliki/ochrona/wyklad2.pdf

• Bezpieczeństwo sieci komputerowych,

http://www.it.pw.edu.pl/ztkut/strst/inf_kns/wyklad_5_

knsia.pdf

• Bezpieczeństwo systemów komputerowych - wykład

6:

http://wazniak.mimuw.edu.pl/index.php?

title=Bezpiecze%C5%84stwo_system

%C3%B3w_komputerowych_-_wyk%C5%82ad_6

1. Wprowadzenie - Bezpieczeństwo sieci

Pod hasłem bezpieczeństwa sieci kryją się

różnorodne czynności obejmujące bezpieczeństwo

danych przesyłanych w sieci pomiędzy jej węzłami

oraz zgromadzonych w bazach danych informacji

dostępnych za pośrednictwem sieci.

Bezpieczeństwo sieci to nie tylko odpowiednie środki

techniczne oraz programy, gdyż sama technologia nie

jest w stanie zagwarantować pełnego

bezpieczeństwa.

Ochrona to przede wszystkim właściwe zarządzanie

zasobami i dobra organizacja.

Włamania do systemów przynoszą

znaczne straty

finansowe i utratę zaufania

do danej instytucji, której

powierzono poufne informacje

2. Typy ataków

Typowe ataki na infrastrukturę sieciową

Powszechne techniki ataków na infrastrukturę sieciową

wykorzystują głównie niedoskonałości protokołów

oraz technologii sieciowych mają na celu:

*

uzyskania danych

(information recovery)

*

podszycia się pod inne systemy w sieci

(host

impersonation)

*

manipulacji mechanizmami dostarczania pakietów

(temper with delivery mechanisms)

Zdestabilizowanie systemu

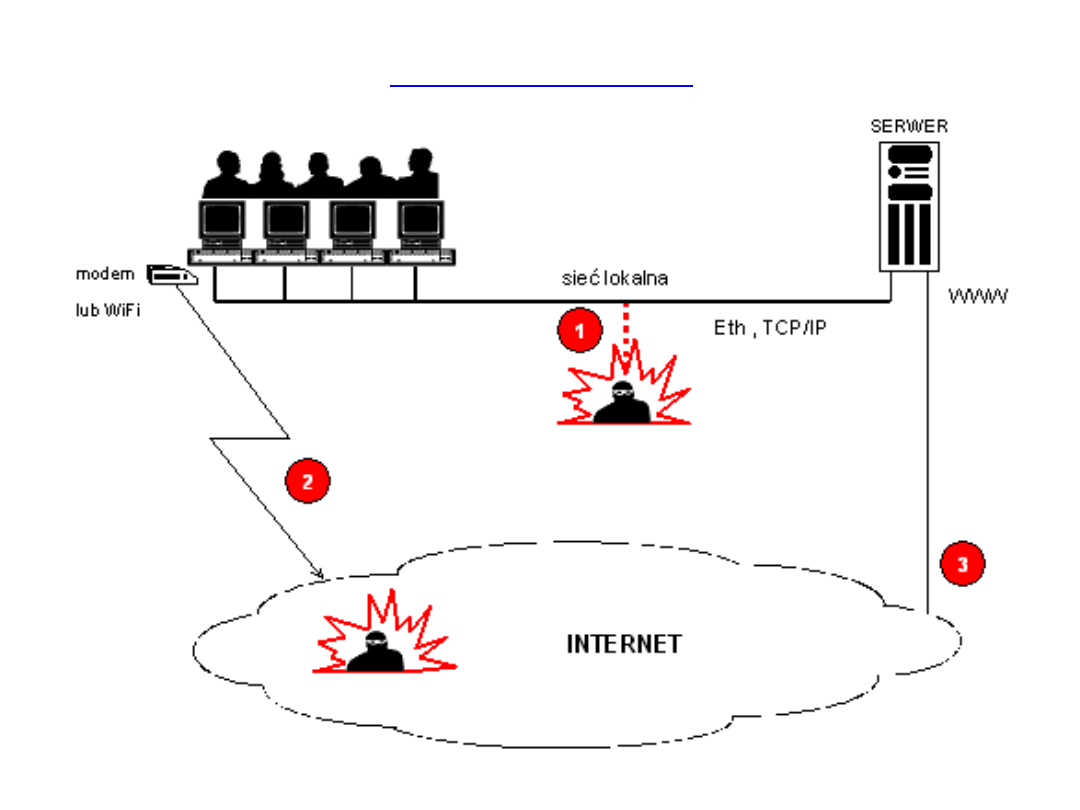

Rozważany scenariusz zagrożeń bezpieczeństwa

obejmuje następujące przypadki:

1.

Uzyskanie dostępu do konta

w systemie / bazie

danych, z czym wiąże się możliwość:

a/ naruszenia własności poufności / integralności /

dostępności przechowywanych w systemie danych

b/ rekonfiguracji systemu (co w istocie jest też

naruszeniem własności integralności)

2.

Pozyskanie / modyfikacja transmitowanych danych

a/ naruszenia własności poufności / integralności /

dostępności danych transmitowanych między

serwerem a stacjami roboczymi

3.

Rekonfiguracja sieci

(urządzeń sieciowych, protokołów)

– naruszenie integralności

4.

Zablokowanie funkcjonowania

stacji / urządzeń

sieciowych i w efekcie naruszenie własności

dostępności informacji

Typy ataków

Można wyróżnić następujące typy ataków:

a/ Atak pasywny

b/ Atak aktywny

c/ Zbliżenie

d/ Ataki od wewnątrz

e/ Dystrybucja

Atak pasywny.

Ataki tego typu obejmują analizę ruchu, monitorowanie

niezabezpieczonej komunikacji, odszyfrowanie ruchu

sieciowego zaszyfrowanego słabymi algorytmami

kryptograficznymi i przechwytywanie informacji

wierzytelniających (na przykład haseł).

Pasywne przejmowanie informacji w sieci może posłużyć

włamywaczom jako źródło informacji oraz jako

ostrzeżenie na temat podjętych przeciwdziałań.

Ataki pasywne mogą ujawnić napastnikowi pewne dane i

pliki bez potrzeby uzyskania zgody i wiedzy

użytkowników. Przykładem danych przejętych w ten

sposób mogą być dane osobiste, takie jak numery

kart kredytowych.

Atak aktywny.

Ataki tego typu polegają na próbach obejścia lub złamania

zabezpieczeń, między innymi z wykorzystaniem

szkodliwego kodu lub na kradzieży lub modyfikowaniu

informacji.

Te ataki mogą być przeprowadzane na sieci szkieletowej

organizacji, mogą polegać na wykorzystaniu

transmitowanej informacji, elektronicznej penetracji

granicy enklawy lub ataku na autoryzowanego

użytkownika podczas próby zdalnego zalogowania się w

enklawie.

Ataki aktywne mogą posłużyć do ujawnienia lub

rozpowszechnienia danych, blokady usług lub

modyfikacji danych.

Zbliżenie.

Ataki tego typu polegają na uzyskaniu fizycznego

dostępu do sieci, systemów lub pomieszczeń w celu

dokonania modyfikacji, uzyskania dostępu lub

zablokowania dostępu do informacji.

Zbliżenie może być dokonane przez działania

potajemne lub jawne, może też być wynikiem

połączenia tych dwóch metod działania.

Ataki od wewnątrz

Takie ataki mogą mieć charakter złośliwy lub niezłośliwy.

Ataki złośliwe polegają na celowym podsłuchiwaniu,

kradzieży lub uszkadzaniu informacji i wykorzystywaniu ich

do celów majątkowych. Mogą również polegać na

blokowaniu dostępu do informacji autoryzowanym

użytkownikom.

Ataki niezłośliwe z reguły wiążą się z lekkomyślnością,

brakiem kompetencji lub celowym sprzeniewierzeniem się

zasadom dla uproszczenia sobie realizacji legalnego

zadania.

Należy pamiętać, że

ponad 80% ataków na systemy pochodzi

z wnętrza sieci

. Z tego względu nie należy ufać własnym

pracownikom, bardzo częstym przypadkiem jest pracownik

podczas okresu wymówienia, który postanawia „odegrać

się na firmie".

Dlatego też użytkownicy w sieci nie powinni mieć większych

możliwości niż bezwzględnie jest im to potrzebne.

3. Techniki ataków

Obecnie najczęściej spotykane współcześnie techniki

ataków można zebrać w następujące 4 klasy:

a/

Sniffing/scanning

- nasłuchiwanie,

b/

Spoofing

– „podszywania się”,

c/

Poisoning

,

d/

Denial of Service (DoS)

– odmowa usługi -

zablokowanie pasma przesyłowego.

Sniffing/scanning

:

*

network sniffing

– jest to pasywny podgląd medium

transmisyjnego, np. w celu przechwycenia

interesujących ramek (packet snooping)

*

network scanning

– jest to wykorzystanie specyfiki

implementacji protokołów do sondowania

(

enumeration

) urządzeń aktywnych w sieci,

aktywnych usług, konkretnych wersji systemu

operacyjnego i poszczególnych aplikacji

(sztandarowym przykładem narzędzi realizujących

taki atak jest program

nmap

)

Spoofing

:

*

session hijacking

– przejmowanie połączeń poprzez

„wstrzelenie” odpowiednio dobranych pakietów –

wymaga dostępu do uprzednio legalnie zestawionego

połączenia TCP

*

TCP spoofing

– podszywanie bazujące na oszukaniu

mechanizmu generowania numerów

ISN

; wykorzystanie

ataku np. w celu oszukania mechanizmów

uwierzytelniania usług r* (które dokonują

uwierzytelniania przy użyciu funkcji rusersok())

*

UDP spoofing

– prostsze od

TCP

w realizacji (ze względu

na brak mechanizmu szeregowania i potwierdzeń ramek

w protokole

UDP

), użyteczne podczas atakowania usług i

protokołów bazujących na

UDP

np.

DNS

.

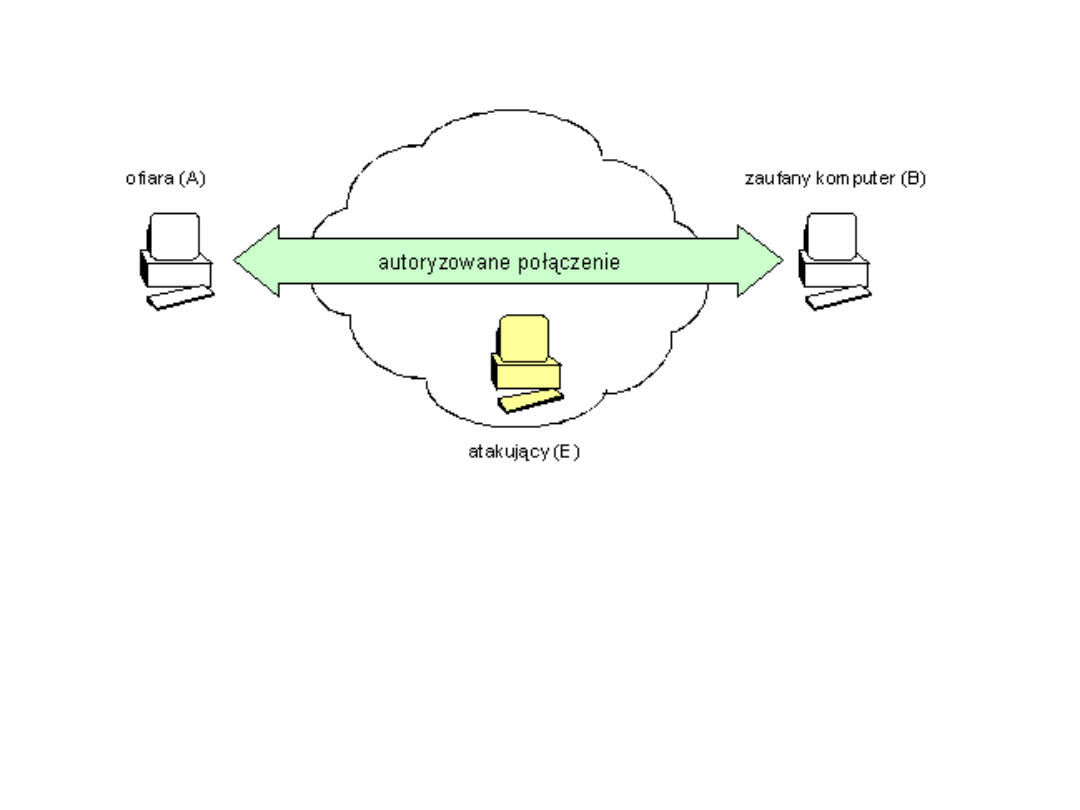

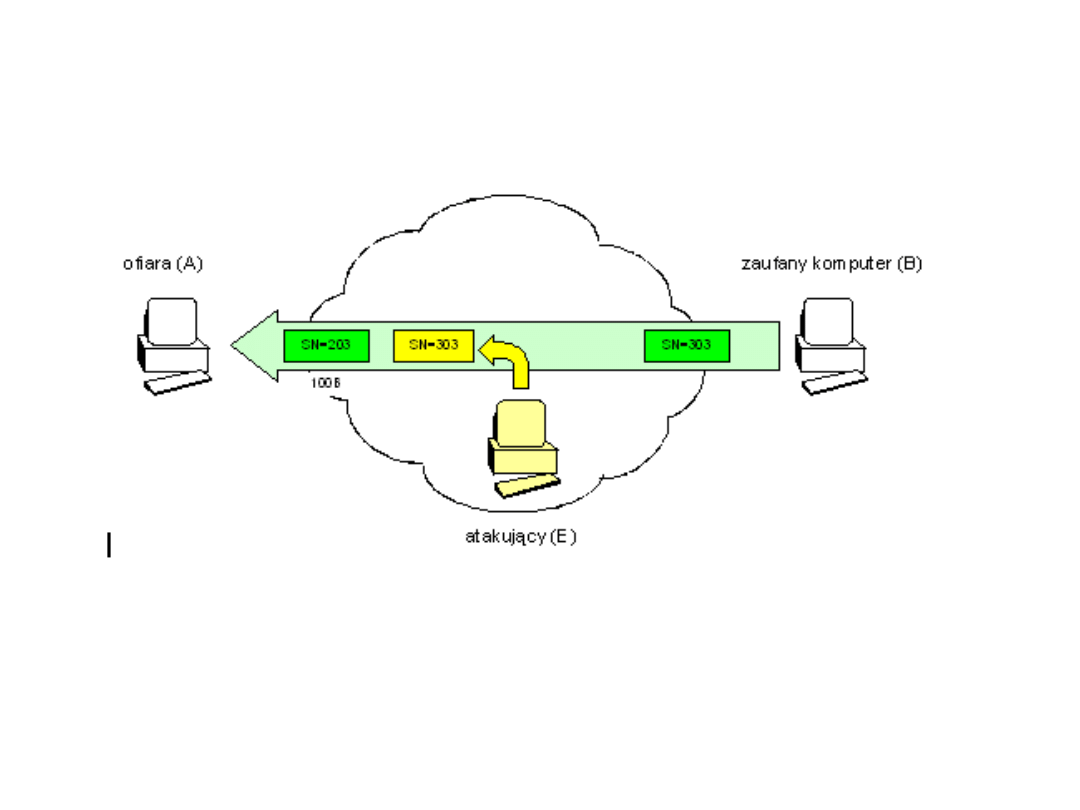

Atak

session hijacking

Celem ataku jest nieuprawnione wpięcie segmentów

protokołu transportowego w strumień wymieniany w

autoryzowanym (poprawnie zestawionym) połączeniu

między systemem

A

(przyszłą ofiarą ataku) i zaufanym

systemem

B

. Atakujący

E

, mając wgląd w dotychczasową

zawartość strumienia w kierunku do

B

do

A

(poprzez

sniffing

), może spreparować poprawny i oczekiwany przez

A

segment, który podsunie jako rzekomo autentyczny

segment wysłany przez

B

.

Atak

session hijacking

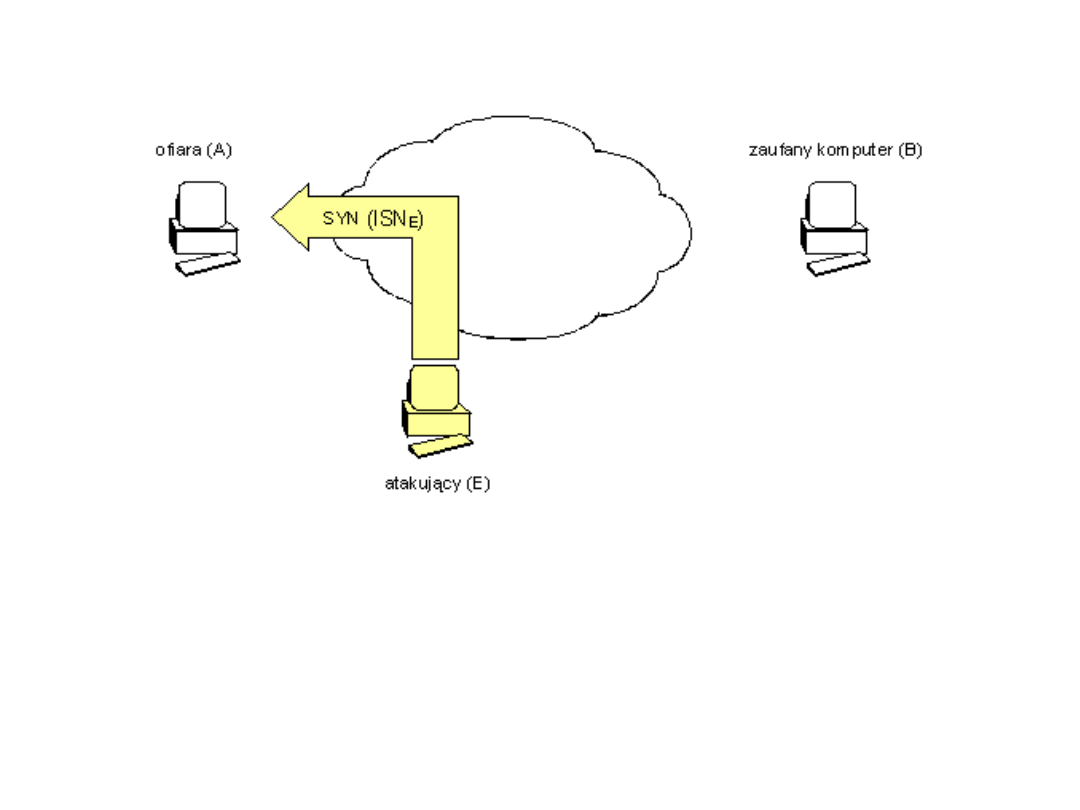

Atak TCP spoofing

Celem ataku TCP spoofing, jest nieuprawnione zestawienie połączenia z

systemem A (ofiarą ataku) w imieniu zaufanego systemu B. Atakujący E tym

razem nie ma wglądu komunikację między A i B, co czyni atak znacznie

trudniejszym niż session hijacking. Atak wymaga nie tylko sfałszowania

adresu źródłowego (w szczególności w pierwszym segmencie SYN,

nawiązującym połączenie), ale dodatkowo poprawnego przewidzenia

numeru ISNA (który zaproponuje system A w drugim segmencie SYN/ACK) i

być może jeszcze zablokowania poprawnej komunikacji z rzeczywistym

systemem B (co może wymagać przeprowadzenia ataku DoS skierowanego

przeciw B), aby B nie mógł zakończyć (zresetować) niechcianego połączenia.

Mimo tych utrudnień E może spreparować poprawny i oczekiwany przez A

segment ACK – kończący poprawnie procedurę nawiązania połączenia.

Poisoning:

*

ARP spoofing/poisoning

– wykorzystuje zasady

działania protokołu

ARP

, umożliwiając zdalną

modyfikację wpisów w tablicach

ARP

systemów

operacyjnych oraz przełączników, a przez to

przepełnianie tablic

ARP

*

DNS cache poisoning

(

pharming

, także znany jako

birthday attack

) – umożliwia modyfikację wpisów domen

w dynamicznym

cache DNS

, co jest niezwykle dużym

zagrożeniem w połączeniu z atakami pasywnymi

*

ICMP redirect

– wykorzystanie funkcji

ICMP

do zmiany

trasy routingu dla wybranych adresów sieciowych

* ataki na urządzenia sieciowe przy pomocy protokołu

SNMP

*

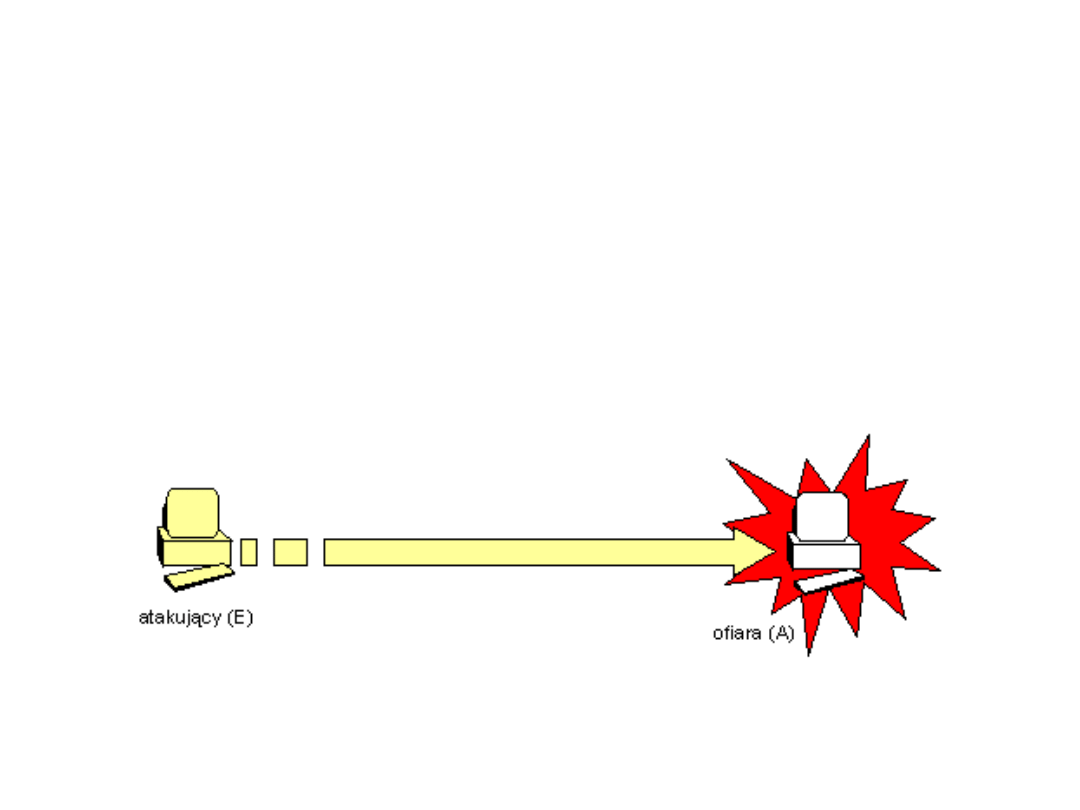

Denial of Service (DoS)

w tej kategorii mieszczą się wszystkie te ataki, których

ostatecznym celem jest unieruchomienie poszczególnych usług,

całego systemu lub całej sieci komputerowej.

W tym celu stosowane są różne techniki ataku.

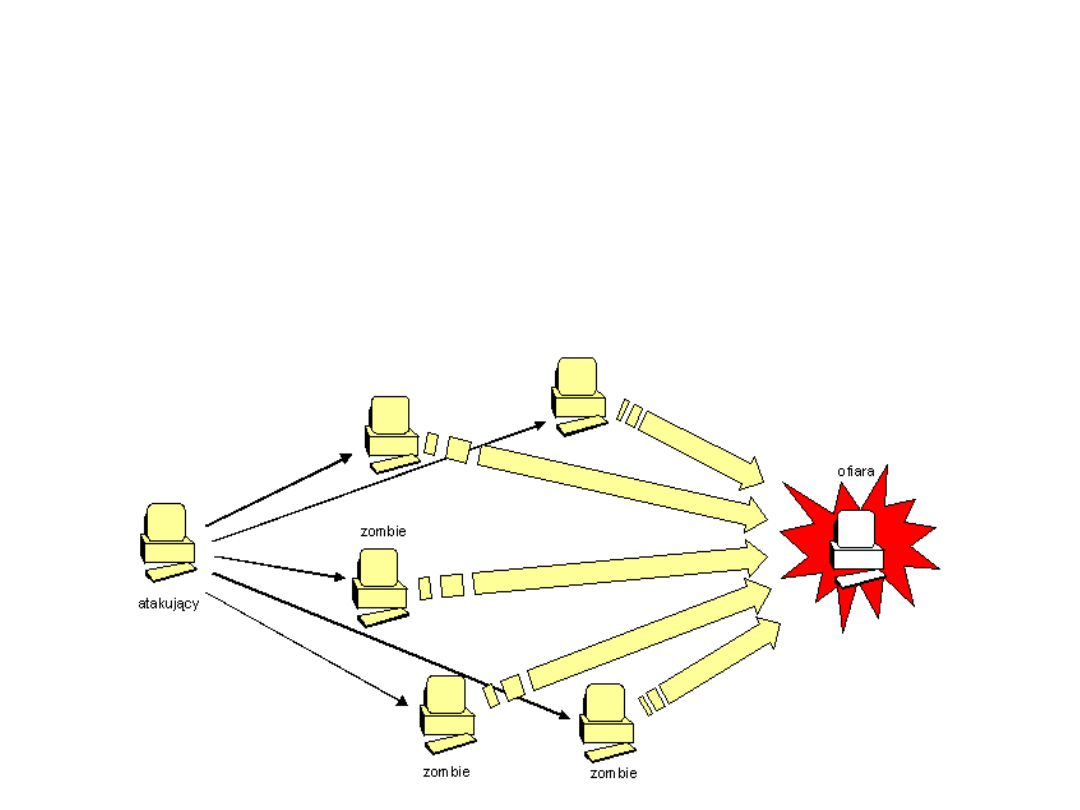

Szczególnie niebezpieczną odmianą ataku jest rozproszony

DoS (

Distributed Denial of Service – DdoS

), w którym

atakujący nie przeprowadza ataku bezpośrednio, lecz

doprowadza do skomasowanego natarcia wykorzystując

inne systemy (często w dużej liczbie). Zwykle owe

systemy uczestniczące mimowolnie w skomasowanym

ataku, zostały wcześniej opanowane przez atakującego i

tak odpowiednio zmodyfikowane by ułatwić mu w

przyszłości przeprowadzanie ataku

DDoS

.

Każdy atak na stację roboczą związany z siecią prędzej

czy później

kończy się uruchomieniem jakiegoś kodu

.

Kod ten można zaklasyfikować do jednej z

następujących kategorii:

a/

kod złośliwy

— obejmuje

- wirusy,

- robaki,

- konie trojańskie.

Kod tego typu może być uruchomiony w imieniu

legalnego użytkownika przez aplikację obsługującą

skrypty, na przykład przez przeglądarkę WWW;

b/

usługi sieciowe

— w tym przypadku napastnik

włamuje się do systemu przez sieć i uzyskuje dostęp

do stacji roboczej poprzez otwarty port.

4. Ochrona danych – szyfrowanie informacji

Szyfrowanie informacji ma na celu eliminacje zagrożeń

związanych z naruszeniem poufności informacji.

Do szyfrowania informacji stosuje się skomplikowane

algorytmy kryptograficzne. Algorytm taki jest przepisem

określającym sposób zamiany informacji jawnej w

zaszyfrowaną.

Współczesne algorytmy kryptograficzne opierają się na

pojęciu klucza, czyli elementu szyfrowania, bez którego

nawet znajomość zastosowanego algorytmu szyfrującego

nie pozwala na odczytanie zaszyfrowanej wiadomości.

Skuteczność systemu zależy od:

a/ długości klucza,

b/ czasu potrzebnego na złamanie klucza.

Algorytmy szyfrowania

Algorytmy szyfrowania można podzielić na dwie grupy

charakteryzujące się różnym sposobem wykorzystania

kluczy do szyfrowania i odszyfrowania informacji:

a/ algorytmy z kluczem symetrycznym

b/ algorytmy z kluczem asymetrycznym

ad a/ algorytmy z kluczem symetrycznym wykorzystują

ten sam klucz zarówno do operacji utajniania jak i

odtajnienia danych

- są to operacje bardzo szybkie

Tekst

jawny

Tekst

jawny

klucz

kluc

z

szyfrowani

e

deszyfrowan

ie

szyfrogram

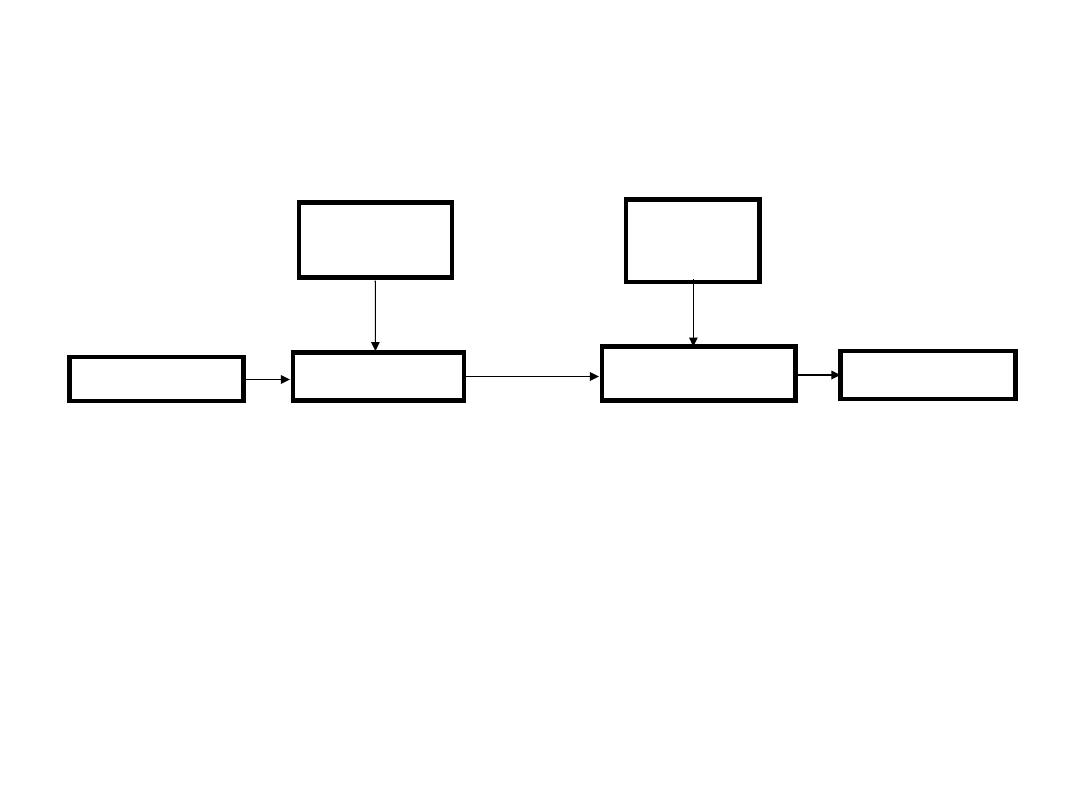

ad b/ algorytmy z kluczem asymetrycznym. Do szyfrowania

i deszyfrowania używa się dwóch różnych kluczy, przy

czym żaden z nich nie może być odtworzony na

podstawie znajomości drugiego

Oba klucze powstają w wyniku dość skomplikowanych

obliczeń i przekształceń z użyciem liczb pierwszych.

Klucz publiczny znany jest wszystkim zainteresowanym,

natomiast prywatny jest znany tylko jego właścicielowi.,

Najbardziej popularny standard to

PGP

(

Pretty Good

Privacy

)

- są to operacje wolne

Tekst

jawny

Tekst

jawny

Klucz

publiczny

Klucz

tajny

szyfrowani

e

deszyfrowanie

szyfrogram

Kryptograficzne zabezpieczenie transmisji.

Wśród wielu narzędzi umożliwiających zapewnienie

bezpieczeństwa systemu można wymienić

kryptograficzne

zabezpieczenie transmisji.

Jednym z najbardziej reprezentatywnych przykładów narzędzia

kryptograficznej ochrony komunikacji sieciowej jest protokół

SSH – Secure Shell

.

SSH

to protokół szyfrowanej transmisji

dedykowanej dla emulacji wirtualnego terminala lecz nie

tylko. Protokół

SSH

obsługuje usługa

TCP

, której

przydzielono port 22. W domyślnej konfiguracji zastępuje

telnet, rlogin, rsh, rexec, rcp, ftp. Ponadto umożliwia

tunelowanie ruchu (VPN – tryb port forwarding).

Protokół

SSH

to standard de facto. Istnieją jego dwie

specyfikacje – SSH1 i SSH2). Dostępnych jest wiele

implementacji, w tym darmowych dla większości systemów z

rodziny

Unix/Linux (Open SSH).

Natomiast dla systemów

MS

Windows, MacOS

dostępnych jest wielu klientów protokołu

SSH

.

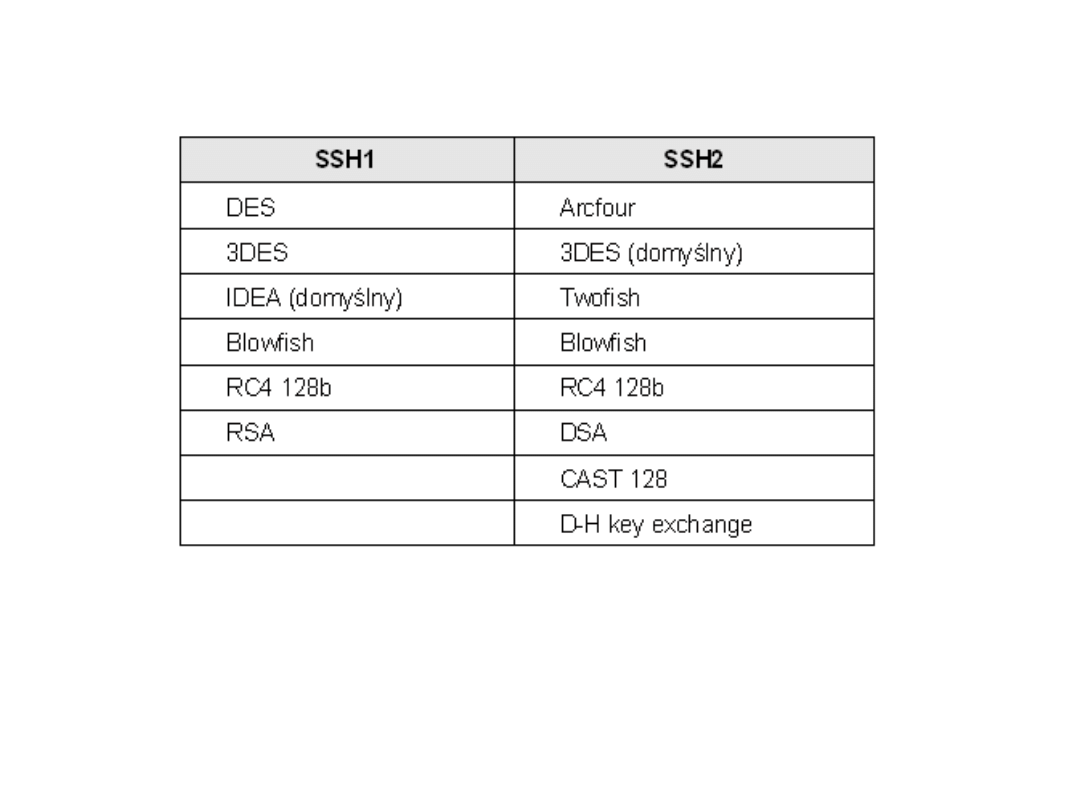

SSH – wykorzystywane algorytmy

krytpograficzne

SSH

oferuje różnorodne metody uwierzytelniania, m.in.

tradycyjne – hasłem konta systemu zdalnego,

kryptograficzne – zapytanie odzew z kluczem publicznym i

prywatnym

RSA

, czy wykorzystanie zewnętrznych

systemów uwierzytelniania, jak

Kerberos

lub

S/Key

. Istnieją

implementacje wykorzystujące tokeny elektroniczne

.

5. Polityka Bezpieczeństwa Informacji

Celem

Polityki Bezpieczeństwa Informacji

jest

stworzenie podstawy dla metod zarządzania, procedur

i wymagań niezbędnych dla zapewnienia w danej

organizacji właściwej ochrony informacji.

Polityka Bezpieczeństwa Informacji

określa

podstawowe zasady ochrony informacji, niezależnie od

systemów ich przetwarzania (elektroniczny,

papierowy) oraz sposobu ich przetwarzania w tych

systemach.

Obejmuje bezpieczeństwo fizyczne, logiczne i

komunikacji przetwarzania informacji.

Swoim zasięgiem obejmuje zarówno sprzęt i

oprogramowanie, za pomocą którego informacja jest

przetwarzana. Obejmuje również ludzi, którzy te

informacje przetwarzają.

5.1. Podstawowe założenia bezpieczeństwa sieci

komputerowej

Bezpieczeństwo sieci jest nieodłącznie związane z trzema

zagadnieniami:

-

Poufnością

(Confidentiality),

-

Integralnością

(Integrity),

-

Dostępnością

(Availability).

(C-I-A)

W zależności od kontekstu i konkretnego zastosowania,

niektóre z tych zagadnień mogą być bardziej kluczowe

od pozostałych.

Np., w agencji rządowej w sieci mogą być przesyłane

elektronicznie zaszyfrowane dokumenty, co chroni je

przed dostępem niepowołanych osób. W tym przypadku

poufność

informacji jest zagadnieniem kluczowym.

Jeśli nieupoważniona osoba uzyska możliwość złamania

szyfru i przesłania do odbiorców zmodyfikowanej postaci

dokumentu, zostanie naruszona

integralność

przekazu.

- Poufność informacji

polega na jej zabezpieczeniu

przed dostępem osób niepowołanych. Złamanie

poufności może być celowe, na przykład w razie

złamania zabezpieczeń i odczytania informacji, lub

przypadkowe, wskutek nieuwagi lub braku

kompetencji użytkowników biorących udział w

przekazywaniu informacji.

- Dostępność informacji

zapewnia autoryzowanym

użytkownikom bieżący i nieprzerwany dostęp do

danych w systemie i sieci.

- Integralność

– nienaruszenie oryginalnej postaci

danych.

Integralność informacji

Integralność informacji realizuje dwie funkcje:

1.

Zapobiega

nieautoryzowanym lub przypadkowym

modyfikacjom

informacji przez osoby upoważnione.

2.

Zapewnia spójność

wewnętrzną i zewnętrzną:

-

spójność wewnętrzna

dotyczy wewnętrznych

zależności pomiędzy danymi, na przykład w bazie

danych suma elementów w całej organizacji musi

równać się sumie elementów przypisanych

poszczególnym jednostkom organizacji;

-

spójność zewnętrzna

zapewnia zgodność informacji

zapisanych w bazie danych ze stanem rzeczywistym,

na przykład całkowita liczba elementów na półkach w

magazynie musi odpowiadać całkowitej liczbie

elementów uwzględnionych w bazie.

Zagrożenia poufność informacji

Do zagrożeń poufności należą:

•

przeglądanie

, polegające na przeszukiwaniu pamięci

głównej (operacyjnej) i zewnętrznej komputerów w celu

uzyskania określonych informacji,

•

przenikanie

, związane z dostępem do chronionych

danych w czasie legalnych operacji wykonywanych na

tych danych przez upoważnionych użytkowników

(chociażby przeglądanie danych w czasie ich transmisji

niedostatecznie zabezpieczonym kanałem, np.

„podglądanie" przesyłanych haseł użytkowników

rozpoczynających pracę w systemie),

•

wnioskowanie

, polegające na wydobywaniu tajnych,

szczegółowych informacji ze zbioru ogólnych i jawnych

informacji statystycznych na dany temat. Na przykład:

zakładamy, że znamy liczbę pracowników pewnej firmy,

średnie wynagrodzenie w tej firmie i średnie

wynagrodzenie pracowników firmy posiadających

wykształcenie wyższe. Zakładając, że X jest jedynym

pracownikiem ,firmy nie posiadającym wykształcenia

wyższego, możemy na podstawie powyższych informacji

statystycznych ustalić jego wynagrodzenie.

Zagrożenia autentyczności

Do zagrożeń autentyczności zaliczamy:

•

zniekształcanie danych

, będące ich modyfikacją nie

zmieniającą sensowności z merytorycznego punktu

widzenia. Np. zmieniamy wartość wynagrodzenia

pracownika z 800 złotych na 1000.

•

powtarzanie danych

, np. ponawianie komunikatu w

systemie komputerowym banku, zgodnie z którym na

pewne konto ma być przelana określona suma.

•

wstawianie danych

, np. wstawianie pomiędzy już

istniejące nowych zleceń wydania towaru z

magazynu w komputerowym systemie zarządzania

magazynem,

•

niszczenie danych

, jako akt wandalizmu lub

świadomego działania na szkodę organizacji.

5.2. Ochrona dogłębna

Metodologia ochrony dogłębnej opiera się na

wielowarstwowym schemacie zabezpieczeń poszczególnych

elementów systemu informatycznego. Strategia ochrony

dogłębnej obejmuje następujące obszary:

- ochrona sieci i infrastruktury;

- ochrona granicy enklawy;

- ochrona środowiska komputerowego;

- infrastruktury pomocnicze.

Termin enklawa w kontekście definicji ochrony dogłębnej

oznacza

„zbiór środowisk komputerowych, połączonych

jedną lub większą liczbą sieci lokalnych pod wspólną

kontrolą z zastosowaniem jednolitej polityki

bezpieczeństwa’’.

Kontrola ta obejmuje również bezpieczeństwo związane z

personelem oraz fizyczne bezpieczeństwo systemów.

Enklawy zapewniają podstawową właściwość

zabezpieczenia informacji które są realizowane jako

zabezpieczenia granicy enklawy, mechanizmy wykrywania

incydentów i odpowiadania na nie oraz zarządzanie

kluczami.

Enklawy mają również znaczenie funkcjonalne, na przykład

automatyzacja zadań biurowych czy obsługa poczty

elektronicznej.

Szczegóły implementacji enklaw są uzależnione od

organizacji lub misji i środowiska. Ich działania mogą być

zdefiniowane na podstawie fizycznie zbliżonego położenia

lub realizowanych funkcji, niezależnie od lokalizacji.

Przykładami enklaw mogą być sieci lokalne (

LAN

) oraz

obsługiwane przez nie konfiguracje,

sieci szkieletowe i

centra przetwarzania danych.

Enklawy dzielą się na publiczne, prywatne oraz tajne.

Strategia ochrony dogłębnej

Strategia ochrony dogłębnej opiera się na trzech

elementach:

- ludziach,

- technologii,

- działaniach.

• Ludzie

W celu implementacji efektywnych mechanizmów

zabezpieczenia informacji w organizacji, jej zarząd

musi mieć bezpośredni, wysokopoziomowy wpływ na

ten proces.

Ten wpływ można podzielić na następujące zagadnienia:

- rozwój polityki i procedur zabezpieczania informacji;

- przydzielanie ról i odpowiedzialności;

- szkolenia kluczowego personelu;

- egzekwowanie odpowiedzialności personelu;

- przydzielanie zasobów;

- organizacja kontroli bezpieczeństwa fizycznego;

- organizacja kontroli bezpieczeństwa personelu;

- wyciąganie konsekwencji z zachowania niezgodnego z

ustalonymi zasadami.

• Technologia

Organizacja musi zapewnić, aby do realizacji usług

zabezpieczenia informacji były stosowane właściwe

technologie. Ten cel można osiągnąć biorąc pod uwagę

następujące zagadnienia podczas doboru technologii:

- polityka bezpieczeństwa;

- standardy zabezpieczenia informacji na poziomie

systemu;

- podstawowe zasady zabezpieczenia informacji;

- kryteria specyfikacji dla odpowiednich produktów

związanych z zabezpieczaniem informacji;

- uzyskanie dostępu do wiarygodnych, zweryfikowanych

produktów oferowanych przez firmy trzecie;

- wymagania konfiguracyjne;

- procesy określające ryzyko systemów zintegrowanych.

• Działania

Działania skupiają się na operacjach i elementach

niezbędnych do codziennej realizacji strategii

bezpieczeństwa organizacji. Te operacje i elementy

obejmują:

- przejrzystą i dostosowaną do realiów politykę

bezpieczeństwa;

- egzekwowanie polityki bezpieczeństwa informacji;

- certyfikację i akredytację;

- zarządzanie odpowiednimi postawami związanymi z

bezpieczeństwem informacji;

- usługi zarządzania kluczami;

- oszacowanie gotowości;

- zabezpieczenie infrastruktury;

- oszacowanie bezpieczeństwa systemów;

- monitorowanie i reagowanie na zagrożenia;

- wykrywanie ataków, generowanie ostrzeżeń i odpowiedzi;

- odtwarzanie systemu po uszkodzeniu.

Dystrybucja.

Takie ataki polegają na modyfikacji sprzętu i

oprogramowania na etapie wytwarzania lub

dystrybucji.

Ataki tego typu polegają na włączeniu do produktu

złośliwego kodu, na przykład

„tylnych drzwi’’

(

back

door

), dzięki czemu włamywacz będzie miał w

przyszłości dostęp do systemów korzystających z

tych produktów.

Techniki wykorzystywane w metodologii ochrony

dogłębnej

• Obrona w wielu miejscach

— mechanizmy zabezpieczające

są instalowane w wielu różnych miejscach, aby

zabezpieczyć przed zagrożeniami z zewnątrz i z wewnątrz.

• Obrona warstwowa

— mechanizmy bezpieczeństwa i

detekcji są implementowane w taki sposób, że włamywacz

lub zagrożenie musi pokonać kilka różnych barier przed

uzyskaniem dostępu do krytycznej informacji.

• Jakość zabezpieczeń

— szacowanie trwałości i jakości

zabezpieczeń z uwzględnieniem wartości zabezpieczanego

elementu systemu i każdego elementu mechanizmów

zabezpieczania informacji. Jakość zabezpieczeń jest

mierzona poziomem zabezpieczania i siłą poszczególnych

elementów zabezpieczających.

Techniki wykorzystywane w metodologii ochrony

dogłębnej

• Wykorzystanie zarządzania kluczami

— zastosowanie

skutecznych infrastruktur zarządzania kluczami oraz

infrastruktur kluczy publicznych.

• Zastosowanie systemów detekcji włamań

— systemy

detekcji włamań służą do analizy informacji, oceny

wyników i w miarę potrzeby do podejmowania

odpowiednich działań w wyniku próby włamania.

Bezpieczeństwo sieci

Pojęcie to obejmuje:

a/ bezpieczeństwo informacji przesyłanych pomiędzy

węzłami sieci,.

b/ bezpieczeństwo danych zgromadzonych w bazach

danych dostępnych za pośrednictwem sieci

Szerokie zastosowanie technik internetowych

wprowadza nie znane wcześniej zagrożenia takie jak:

→ włamania do systemów,

→ wirusy,

→ spamming,

→ blokowanie działania itp.

Włamania do systemów przynoszą znaczne straty

finansowe i utratę zaufania do danej instytucji, której

powierzono poufne informacje

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Slide 19

- Slide 20

- Slide 21

- Slide 22

- Slide 23

- Slide 24

- Slide 25

- Slide 26

- Slide 27

- Slide 28

- Slide 29

- Slide 30

- Slide 31

- Slide 32

- Slide 33

- Slide 34

- Slide 35

- Slide 36

- Slide 37

- Slide 38

- Slide 39

- Slide 40

- Slide 41

- Slide 42

- Slide 43

- Slide 44

Wyszukiwarka

Podobne podstrony:

pytania, bezpieczenstow sieci komputerowych, Głupie pytanie

,bezpieczenstwo sieci komputero Nieznany

Kryptografia i bezpieczenstwo sieci komputerowych Matematyka szyfrow i techniki kryptologii

Kryptografia i bezpieczenstwo sieci komputerowych Matematyka szyfrow i techniki kryptologii krybez

Bezpieczeństwo sieci komputerowych

Kryptografia i bezpieczenstwo sieci komputerowych Matematyka szyfrow i techniki kryptologii 2

Kryptografia i bezpieczenstwo sieci komputerowych Matematyka szyfrow i techniki kryptologii krybez

Sieci Komputerowe, Wykład9, Inicjalizacja Winsock

Sieci Komputerowe, Sieci komputerowe - wykłady 2

SIECI KOMPUTEROWE Streszczenie z wykładów

ISK wykład - egzamin, studia, Materiały IS, Integracja Sieci Komputerowych

Program wykładu Sieci komputerowe 20010 2011 II rok STACJONARNY, Informacja naukowa i bibliotekoznaw

WAiNS Wykład 5 Sieci komputerowe model OSI

Sieci komputerowe, wyklad michta token ring przelaczajacy

1a, UŁ Sieci komputerowe i przetwarzanie danych, Semestr II, Systemy operacyjne, Wykład, Systemy, Sy

Administracja Sieci Komputerowych - wykład, INFORMATYKA, Informatyka(1)

więcej podobnych podstron