Prof. dr hab. inż. S. Wiak

1

Systemy Baz

Systemy Baz

Danych

Danych

(cz. 1.0)

(cz. 1.0)

Prof. dr hab.

Prof. dr hab.

inż

inż

. Sławomir Wiak

. Sławomir Wiak

Prof. dr hab. inż. S. Wiak

2

BAZY DANYCH

BAZY DANYCH

Baza danych jest modelem pewnego aspektu rzeczywistości

danej organizacji. Tę rzeczywistość nazywamy

obszarem

analizy (OA) (ang. universe of discourse, w skrócie

UR).

Bazę danych możemy uważać za zbiór danych, których

zadaniem jest reprezentowanie pewnego OA. Dane to fakty.

Dana, jednostka danych, jest jednym symbolem lub zbiorem

symboli, którego używamy, aby reprezentować jakąś „rzecz”.

Dane w bazie danych są traktowane jako trwałe. Przez trwałość

rozumiemy, że dane są przechowywane przez pewien czas.

Ten czas nie musi być bardzo długi. Termin „trwałość” jest

używany do rozróżnienia bardziej trwałych danych od

danych, które są tymczasowe.

Baza danych składa się z dwóch części:

intensjonalnej i

ekstensjonalnej.

Część intensjonalna bazy danych jest

zbiorem definicji, które opisują strukturę danych bazy

danych.

Część ekstensjonalna bazy danych jest łącznym

zbiorem danych w bazie danych.

Część intensjonalną bazy

danych nazywamy schematem bazy danych. Tworzenie

schematu bazy danych nazywamy projektowaniem bazy

danych.

Prof. dr hab. inż. S. Wiak

3

Bazy danych charakteryzują się

Bazy danych charakteryzują się

czterema podstawowymi

czterema podstawowymi

własnościami:

własnościami:

Niezależność aplikacji i danych.

Abstrakcyjna reprezentacja danych.

Różnorodność

sposobów

widzenia

danych.

Fizyczna i logiczna niezależność danych.

Prof. dr hab. inż. S. Wiak

4

Bazy danych jako maszyny abstrakcyjne

Bazy danych jako maszyny abstrakcyjne

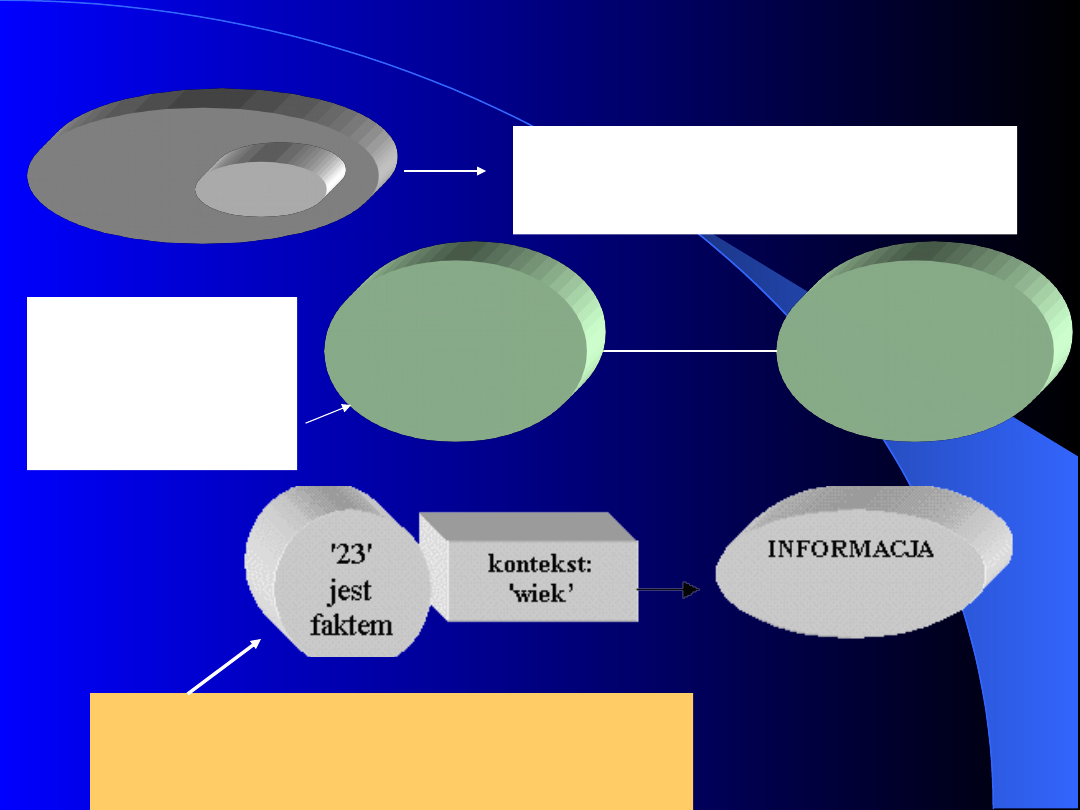

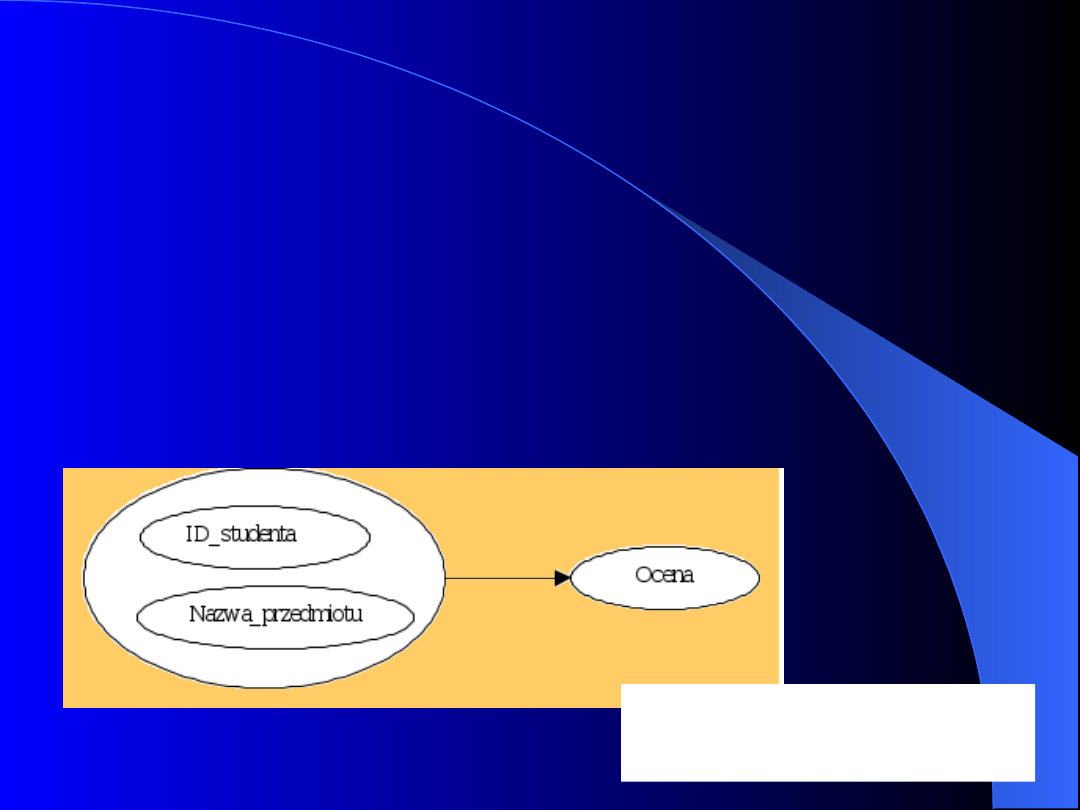

OA

Klasa: Moduł

- liczba

zapisanych

studentów

Klasa:

Studenci

- nazwisko

- imię

- adres

Rzeczy istotne

dla naszego OA

to obiekty

nazywane

klasami

Zinterpretowane dane to informacje.

Natomiast informacja to dane z

przypisaną im

semantyką (znaczeniem).

Baza danych jest modelem

pewnego aspektu

rzeczywistości (OA)

Prof. dr hab. inż. S. Wiak

5

W pewnym uproszczeniu przez bazę danych rozumiemy

uporządkowany zbiór danych, a przez system bazy

danych – bazę danych wraz z oprogramowaniem

umożliwiającym operowanie na niej. Baza danych jest

przechowywana

na

nośnikach

komputerowych.

Precyzując definicję bazy danych można powiedzieć, że

baza danych jest abstrakcyjnym, informatycznym

modelem wybranego fragmentu rzeczywistości (ten

fragment rzeczywistości bywa nazywany miniświatem).

Fragment rzeczywistości może być rozumiany jako:

rzeczywistość fizyczna – taka, którą postrzegamy

naszymi organami percepcji

rzeczywistość konceptualna – istniejąca najczęściej w

wyobraźni pewnych osób; przykładem tej rzeczywistości

może być projekt nowego samolotu firmy Boeing, który

istnieje tylko w wyobraźni konstruktorów.

Prof. dr hab. inż. S. Wiak

6

Poprawne

(z punktu widzenia człowieka) operowanie na

bazie danych wiąże się z właściwą interpretacją danych,

które zostały w niej zapisane. W związku z tym

konieczny jest opis semantyki (znaczenia) danych,

przechowywanych w bazie.

System bazy danych

służy więc do modelowania

rzeczywistości (fragmentu). W systemach baz danych

rzeczywistość opisuje się za pomocą modelu danych.

Przez model danych rozumiemy zbiór abstrakcyjnych

pojęć umożliwiających reprezentację określonych

własności tego świata.

Zbiór pojęć

użyty do opisu własności tego konkretnego

fragmentu świata rzeczywistego, istotnych z punktu

widzenia danego zastosowania tworzy schemat bazy

danych.

Baza danych jest modelem logicznie spójnym

służącym

określonemu celowi. W związku z tym baza danych nie

może (nie powinna) przyjąć stanu, który nie jest nigdy

osiągalny w modelowanej rzeczywistości.

Prof. dr hab. inż. S. Wiak

7

Można więc powiedzieć, że każda baza danych posiada

:

o

źródło danych

o

użytkowników

o

związki z reprezentowaną rzeczywistością.

Baza danych

to dane i tzw. schemat bazy danych

.

Dane

opisują cechy (własności) modelowanych obiektów

. Nie jest

jednak możliwa ich interpretacja bez użycia schematu.

Schemat jest opisem struktury (formatu)

przechowywanych

danych oraz wzajemnych powiązań między nimi.

System

System

Z

Z

arządzania

arządzania

B

B

azą

azą

D

D

anych

anych

(SZBD)

(SZBD)

System Zarządzania Bazą Danych DBMS (Database

Management System) jest to zestaw programów

umożliwiających tworzenie i eksploatację bazy danych.

System zarządzania bazą danych jest oprogramowaniem

ogólnego przeznaczenia. System bazy danych składa się z

bazy danych, systemu zarządzania bazą danych i

ewentualnie z zestawu aplikacji

wspomagających

pracę poszczególnych grup użytkowników.

Prof. dr hab. inż. S. Wiak

8

Czego oczekuje się od systemu DBMS:

1.

Umożliwienia użytkownikowi

utworzenia nowej bazy

danych i określenia jej schematu (logicznej struktury

danych)

za

pomocą

specjalizowanego

języka

definiowania danych (data-definition language).

2.

Udostępnienia użytkownikowi

możliwości tworzenia

zapytań (query) o dane oraz aktualizowania danych, za

pomocą odpowiedniego języka nazywanego językiem

zapytać (query language).

3.

Zapewnienia możliwości

przechowywania ogromnej

ilości danych przechowywanej przez długi czas

chroniąc je przed przypadkowym, lub niepowołanym

dostępem, a także umożliwiając efektywny dostęp do

danych z poziomu języka zapytań i operacji na danych.

4.

Sterowania jednoczesnym

dostępem do danych przez

wielu użytkowników, z zapewnieniem bezkolizyjności

oraz ochrony danych przed przypadkowym

uszkodzeniem.

Prof. dr hab. inż. S. Wiak

9

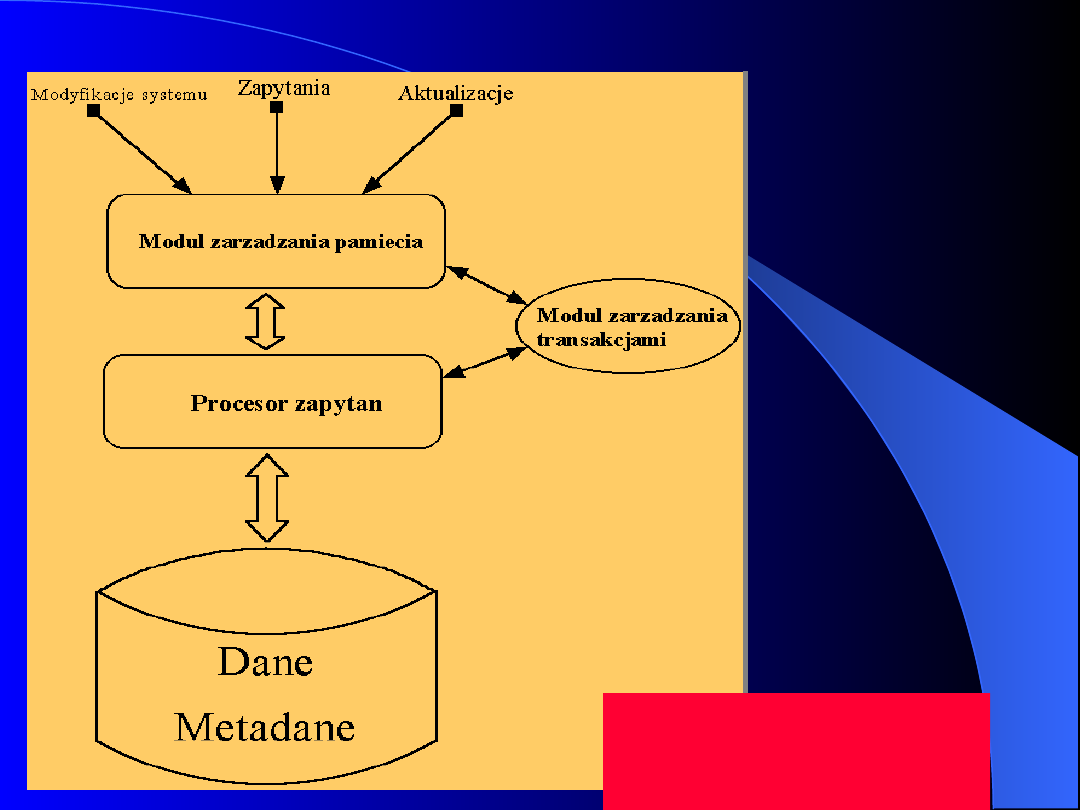

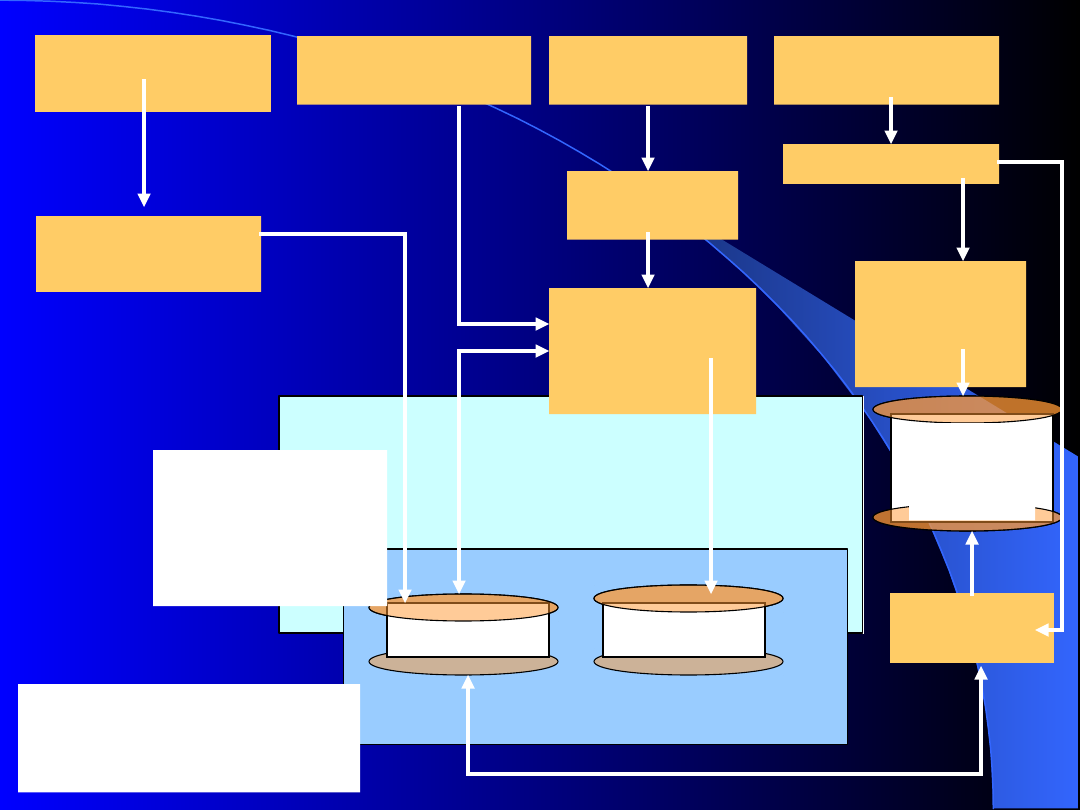

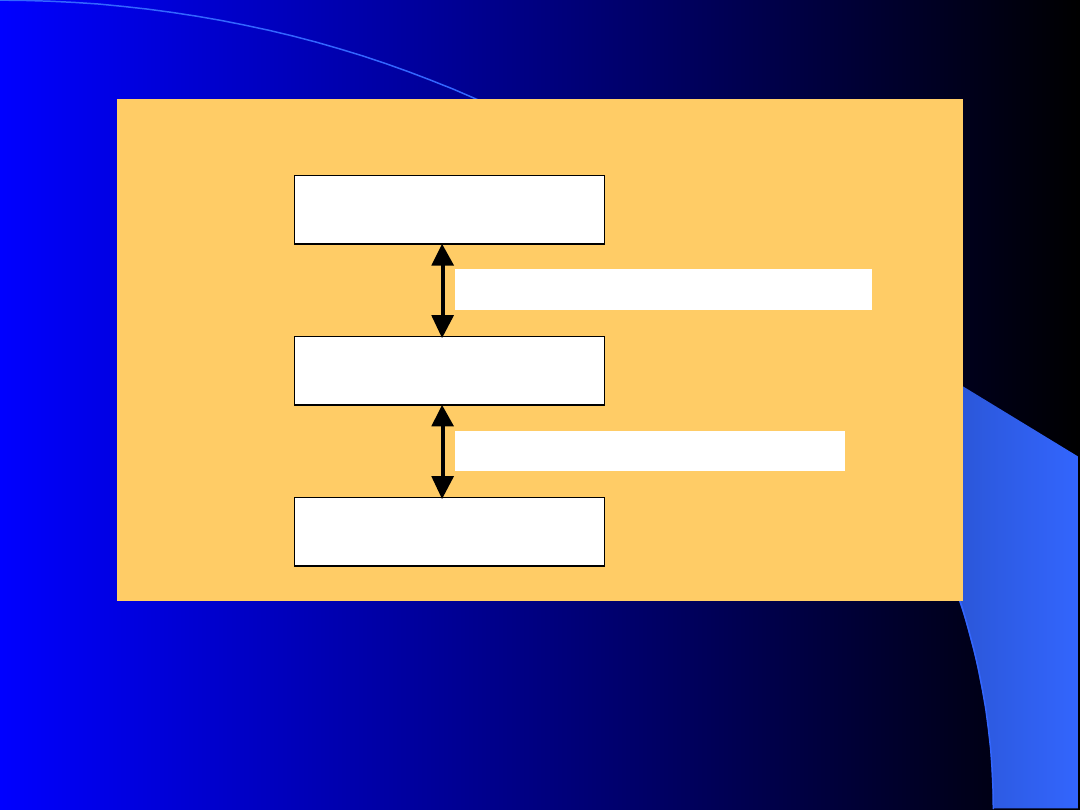

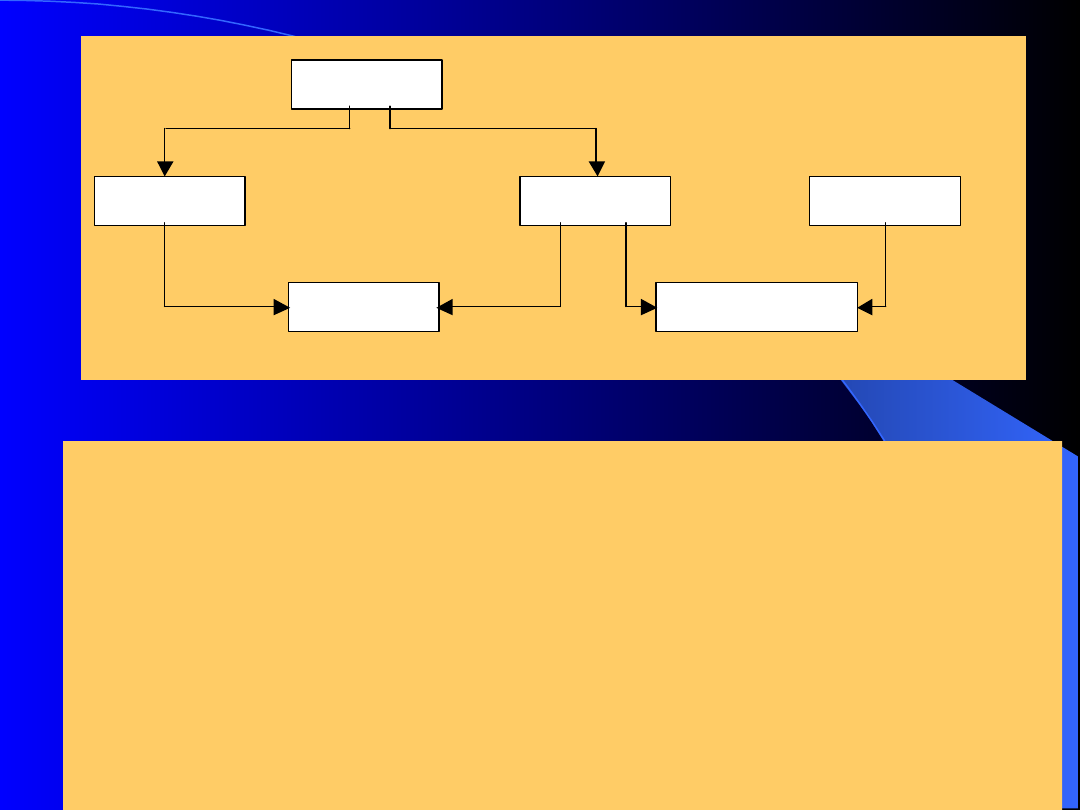

Architektura systemu DBMS

Schemat

architektury systemu

DBMS

Prof. dr hab. inż. S. Wiak

10

Sch

em

at b

azy

dan

ych

Baz

a da

nyc

h

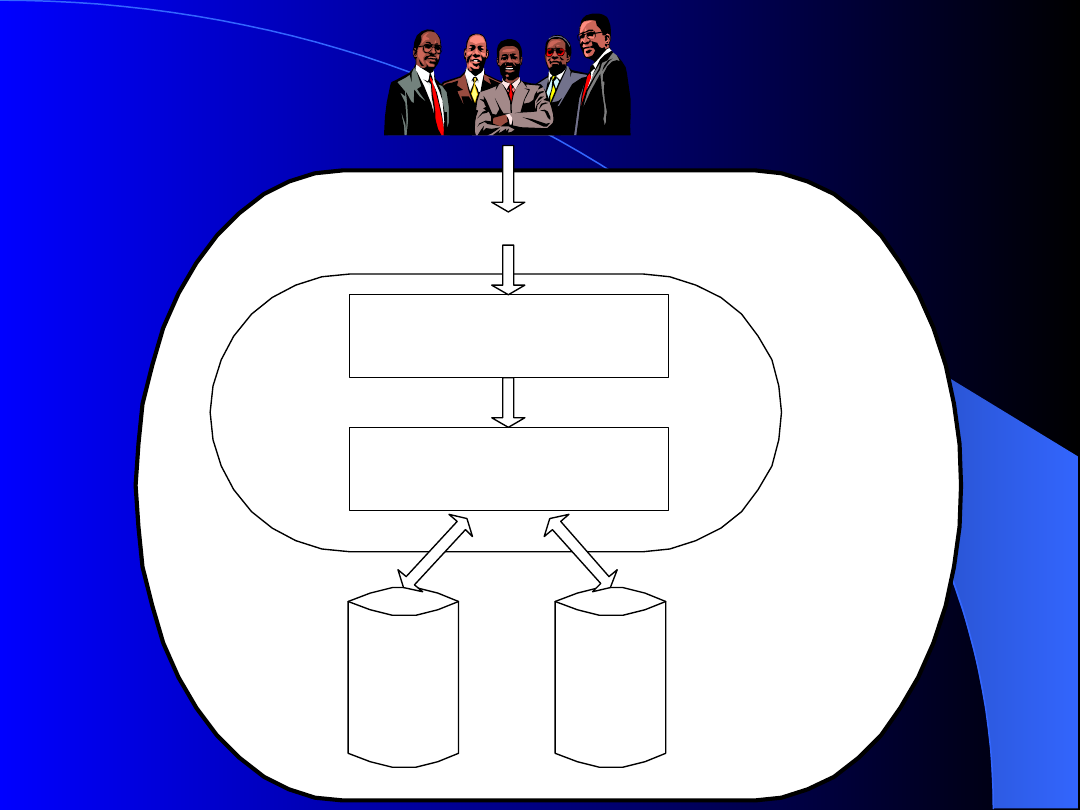

System bazy

danych

modu³ zarz¹dzania

dostêpem do bazy danych

SZBD

modu³ zarz¹dzania

transakcjami

transkacje

Prof. dr hab. inż. S. Wiak

11

Na samym dole widzimy

element reprezentujący miejsce

składowania danych

. Zauważmy, że ten element służy nie

tylko do zapisu danych, ale także

metadanych

, które

opisują strukturę danych. Na przykład, jeśli rozważany

DBMS jest relacyjny, to metadane obejmują nazwy relacji,

nazwy atrybutów relacji i typy poszczególnych atrybutów (

np. całkowity lub znakowy ).

Często system DBMS

obsługuje

indeksy

danych.

Indeks jest

taką strukturą danych

, która pomaga w szybkim

odnajdywaniu właściwych danych, a posługuje się przy

tym ich wartościami; najbardziej popularny przykład

indeksu umożliwia odnalezienie właściwej krotki relacji,

mającej zadane wartości pewnych atrybutów. Na przykład

relacja obejmująca numery kont i bilans może mieć indeks

założony na numerach kont, wówczas odnalezienie bilansu

konta o podanym numerze odbywa się błyskawicznie.

Indeksy są przechowywane razem z danymi, a informacja

o tym, który atrybut ma założone indeksy, należy do

metadanych

.

Prof. dr hab. inż. S. Wiak

12

Na rysunku można także dostrzec moduł zarządzania pamięcią,

który

ma za zadanie wybierać właściwe dane z pamięci i w razie potrzeby

dostosować je do wymagań modułów z wyższych poziomów

systemu.

Moduł zarządzania pamięcią składa się z dwóch części

:

modułu

zarządzania buforami

oraz

modułu zarządzania plikami

.

1.

Moduł zarządzania plikami

przechowuje dane o miejscu

zapisania plików na dysku i na polecenie modułu zarządzania

buforami przesyła zawartość bloku lub bloków, gdzie jest

zapamiętany żądany plik.

2.

Moduł

zarządzania

buforami

obsługuje

pamięć

operacyjną. Moduł zarządzania plikami przekazuje bloki

danych z dysku, a moduł zarządzania buforami wybiera w

pamięci operacyjnej strony, które zostaną przydzielone dla

wybranych bloków. Blok z dysku może być przez chwile

przechowywany w pamięci operacyjnej, ale musi zostać

przesłany z powrotem na dysk, gdy tylko pojawi się potrzeba

zapisania w to miejsce pamięci innego bloku. Powrót bloku na

dysk może nastąpić również w wyniku żądania modułu obsługi

transakcji.

Prof. dr hab. inż. S. Wiak

13

Widać tam także składową, którą nazwaliśmy procesorem

zapytań, mimo, że taka nazwa może wprowadzać w

błąd, bowiem obsługuje on nie tylko zapytania, ale

również aktualizacje danych oraz metadanych. Jego

zadanie polega na znalezieniu najlepszego sposobu

wykonania zadanych operacji i na wydaniu poleceń do

modułu zarządzania pamięcią, który je wykona.

Typowy DBMS stwarza użytkownikowi sposobność łączenia

jednego lub więcej zapytań, bądź modyfikacji, w

transakcję, która stanowi nieformalną grupę operacji

przeznaczonych do wykonania razem w jednym ciągu,

jako duża operacja jednostkowa.

Prof. dr hab. inż. S. Wiak

14

Moduł zarządzania transakcjami odpowiada za spójność systemu.

Musi on gwarantować

, że

kilka jednocześnie przetwarzanych zapytań

nie będzie sobie nawzajem przeszkadzać

oraz, że

żadne dane nie

zostaną utracone

, nawet jeśli nastąpi awaria systemu. W tym celu

dokumentuje wszystkie operacje, tzn. rozpoczęcie każdej transakcji,

zmiany w bazie danych dokonane przez transakcje oraz zakończenie

transakcji. Zapis taki nazywa się

logiem

. Log jest przechowywany w

pamięci stałej, tzn. na nośniku danych jakim jest dysk, który zapewni

przetrwanie danych w przypadku awarii zasilania.

Zasadnicze przetwarzanie transakcji odbywa się w pamięci

operacyjnej, ale dane o przebiegu jej wykonania są natychmiast

zapisywane na dysku. A więc log wszystkich operacji jest ważnym

czynnikiem zapewniającym systemowi trwałość. Moduł zarządzania

transakcjami współdziała z modułem obsługi zapytań, ponieważ musi

mieć dostęp do szczegółów dotyczących tych danych, na których

przetwarza się bieżące zapytanie. Może się zdarzyć, że część

przetwarzania będzie musiała zostać opóźniona, aby nie powstał

konflikt.

Prof. dr hab. inż. S. Wiak

15

Transakcja jest atomową jednostką pracy, taką że

baza danych jest w stanie spójnym (tj.

zgodnym z modelowanym miniświatem) przed i

po zakończeniu transakcji. Inaczej mówiąc, jeśli

dana transakcja jest wykonana poprawnie,

zmiany, które wprowadziła, będą pamiętane w

bazie danych. W przeciwnym przypadku,

wszystkie zmiany wprowadzone przez

transakcje będą anulowane ( wycofane).

Stan spójny

S1

Stan spójny

S2

transakcja

czas

t1

t2

Prof. dr hab. inż. S. Wiak

16

U góry rysunku można zobaczyć trzy rodzaje wejść

do systemu DBMS:

1.

Zapytania. Są to zapytania o dane. Mogą one być

sformułowane dwojako:

Poprzez interfejs zapytań bezpośrednich. Na przykład

relacyjny DBMS umożliwia wprowadzenie zapytań w SQL,

które są następnie przekazywane do modułu

przetwarzania danych, który z kolei tworzy odpowiedź

Poprzez interfejsy programów użytkowych. Typowy DBMS

umożliwia programiście tworzenie programu użytkowego,

który poprzez wywołania procedur DBMS tworzy zapytania

do bazy danych. Na przykład agent posługujący się

systemem rezerwacji lotniczych uruchamia program

użytkowy, który tworzy zapytanie bazy danych dotyczące

dostępności rejsów. Zapytania mogą być formułowane

dzięki specjalizowanemu interfejsowi, który na ogół składa

się z formularzy z pustymi polami, przeznaczonymi do

wypełnienia konkretnymi danymi, np. nazwą miasta,

terminem itp.. nie można w ten sposób zadać zupełnie

dowolnego pytania, ale jest znacznie łatwiej sformułować

zupełnie typowe zapytanie poprzez taki interfejs, niż

formułować zapytanie bezpośrednio w języku SQL

Prof. dr hab. inż. S. Wiak

17

2.

Aktualizacje. Są to operacje zmiany

danych. Tak jak w przypadku zapytań

można je wprowadzić do systemu poprzez

interfejsy zapytań bezpośrednich lub

poprzez interfejsy programów użytkowych.

3.

Modyfikacje schematu. Polecenia tego

rodzaju wydaje specjalnie uprawniona

osoba nazywana administratorem bazy

danych, której wolno zmieniać schemat

bazy danych i tworzyć nowe bazy danych.

Na przykład, jeśli agencje rządowe wezwą

banki do udokumentowania wypłaty

odsetek zgodnie z numerami ubezpieczenia

społecznego klientów, to bank może

zażądać dodania do relacji opisującej

klientów nowego atrybutu o nazwie np.

nrUbezpieczenia

.

Prof. dr hab. inż. S. Wiak

18

Funkcje systemu zarządzania bazą

Funkcje systemu zarządzania bazą

danych

danych

przechowywanie danych w co wchodzi

tworzenie i utrzymywanie struktur danych,

zapewnianie

mechanizmów

bezpieczeństwa i prywatności,

umożliwianie

równoczesnego,

kontrolowanego korzystania z bazy

danych wielu użytkownikom,

umożliwianie wprowadzania i ładowania

danych,

umożliwianie wydobywania i operowania

na przechowywanych danych,

Prof. dr hab. inż. S. Wiak

19

zapewnianie integralności rekordów

bazy danych,

udostępnianie wydajnych mechanizmów

indeksowania pozwalających na szybkie

przeszukiwanie i odnajdywanie

interesujących nas danych,

zapewnianie ochrony przechowywanych

danych przed ewentualną utratą, na

skutek przyczyn niekoniecznie zależnych

od człowieka, za pomocą metod

tworzenia kopii bezpieczeństwa i

procedur odtwarzania

Prof. dr hab. inż. S. Wiak

20

Języki stosowane w bazach danych

Języki, które stosuje się do projektowania i

wypełniania bazy danych można podzielić na

cztery różne grupy:

język definiowania danych

(

Data Definition Language

– DDL

), który umożliwia definiowanie struktury

danych przechowywanych w bazie, czyli tworzenie

schematu implementacyjnego

język manipulowania danymi

(

Data Manipulation

Language – DML

), który umożliwia wypełnienie,

modyfikowanie i usuwanie informacji z bazy danych

język sterowania danymi

(

Data Control Language –

DCL

), który umożliwia sterowania transakcjami (np.

zatwierdzanie lub wycofywanie)

język zapytań

(

Query Language

), który umożliwia

pobieranie z bazy informacji zgodnych z podanymi

warunkami

Prof. dr hab. inż. S. Wiak

21

Jądro systemu zarządzania bazą danych

Jądro systemu zarządzania bazą danych

Funkcje jądra

S

ystemu

Z

arządzania

B

azą

D

anych

(SZBD) określają następujące kategorie

działań:

Organizacja plików.

Mechanizmy dostępu.

Zarządzanie transakcjami: kontrola współbieżności i

spójności.

Zarządzanie słownikami.

Zarządzanie zapytaniami.

Sporządzanie kopii zapasowych (ang. backup) i

odtwarzanie.

Prof. dr hab. inż. S. Wiak

22

Katalog

Katalog

System

operacyjn

y

Menedżer

danych

Bazy

danych

Katalo

g

*współbieżność

*Kopie

zapasowe

*odtwarzanie

Instrukcje

DLL

Kompilator

DLL

Uprzywilejowa

ne instrukcje

Zapytania

użytkownika

Programy

użytkowe

prekompilator

Kompilator

języka

gospodarz

a

Katalog

Przechow

y-wane

transakcj

e

Kompilato

r DML

Procesor

zapytań

Procesor

czasu

rzeczywisteg

o

Składniki typowego

systemu zarządzania

bazą danych (SZBD)

Prof. dr hab. inż. S. Wiak

23

Organizacja plików dotyczy

Organizacja plików dotyczy sposobu, w jaki układa się dane

w fizycznych urządzeniach przechowywania danych, z

których

najważniejszymi

są

urządzenia

dyskowe.

Organizacje

plików

i

dostępów

są

wewnętrznie

powiązane. Poniżej zostaną omówione dwa główne typy

plików systemu relacyjnego: pliki sekwencyjne i

pliki

haszowane

.

Podstawową postacią organizacji

Podstawową postacią organizacji plików sekwencyjnych jest

plik nieuporządkowany. W tej postaci pliku rekordy są

ustawiane w pliku w porządku ich wstawiania.

Wstawianie do pliku nieuporządkowanego jest bardzo

proste.

Wyszukanie

rekordu

wymaga

natomiast

liniowego przeszukania całego pliku, rekord po rekordzie.

Dlatego do pliku o N rekordach średnio trzeba będzie

przeszukać N/2 rekordów.

Prof. dr hab. inż. S. Wiak

24

Z tego powodu większość systemów stara się

utrzymywać pewną postać sekwencyjnej

organizacji pliku. W sekwencyjnym pliku

uporządkowanym rekordy są

uporządkowane według wartości jednego

lub więcej pól. W praktyce dotyczy to

zazwyczaj

klucza głównego pliku.

klucza głównego pliku.

Ogólnie rzecz biorąc, oznacza to, że chociaż

wstawianie wiąże się z większą ilością

przetwarzania niż w przypadku pliku

nieuporządkowanego, wyszukiwanie może

być zrealizowane za pomocą bardziej

efektywnych algorytmów dostępu. Jednym z

najbardziej znanych algorytmów jest

algorytm wyszukiwania binarnego, którego

działanie polega na ciągłym zmniejszaniu

obszaru wyszukiwania o połowę.

Prof. dr hab. inż. S. Wiak

25

Klucz główny

to jedna lub więcej kolumn

tabeli, w których wartości jednoznacznie

identyfikują każdy wiersz tabeli.

Pliki haszowane

dostarczają bardzo szybkiego

dostępu

do

rekordów

na

podstawie

określonego kryterium. Plik haszowany musi

być zadeklarowany za pomocą tak zwanego

klucza haszowania

.

To oznacza, że w pliku

może być tylko jeden porządek haszowania

.

Wstawianie rekordu do pliku haszowanego

oznacza, że klucz rekordu jest przekazywany

do funkcji haszującej. Funkcja haszująca

tłumaczy logiczną wartość klucza na fizyczną

wartość klucza – względny adres bloku.

Prof. dr hab. inż. S. Wiak

26

Powyżej zostały omówione pewne

mechanizmy dostępu, które są

wewnętrznie powiązane z leżącą u ich

podstaw organizacją plików. Dlatego, na

przykład, dostęp sekwencyjny jest

możliwy dla plików sekwencyjnych, a

dostęp haszowany – dla plików

haszowanych

. Poniżej zostanie

omówiony mechanizm dostępu, który

jest dodawany do bazy danych, aby

usprawnić jej działanie bez wpływu na

strukturę przechowywania danych –

indeks.

Prof. dr hab. inż. S. Wiak

27

Podstawowa

idea

indeksu

polega

na

zastosowaniu dodatkowego pliku o dwóch

polach

, dodawanego do systemu baz

danych. Pierwsze pole indeksu zawiera

posortowaną listę logicznych wartości

kluczy, drugie pole – listę adresów bloków

dla wartości kluczy. Główny problem

polega na utrzymaniu odpowiednio małego

indeksu, tak aby mógł być przechowywany

w

pamięci

głównej.

Na

indeksie

wykonujemy

przetwarzanie

używając

algorytmu,

takiego

jak

wyszukiwanie

binarne.

Wyszukiwanie

binarne

jest

szybkim

algorytmem

przeszukiwania

posortowanej listy wartości kluczy.

Prof. dr hab. inż. S. Wiak

28

W praktyce większość indeksów w

SZBD

jest

implementowana za pomocą pewnych postaci

B-drzew. Termin B-drzewo jest skrótem od

„drzewo wyważone” i oznacza hierarchiczną

strukturę danych.

W

systemie

baz

danych

z

wieloma

użytkownikami

transakcjami

nazywamy

procedury, które wprowadzają zmiany do bazy

danych lub które wyszukują dane w bazie

danych.

Transakcja może być zdefiniowana

jako logiczna jednostka pracy. Każda

transakcja

powinna

mieć

właściwości:

niepodzielność, spójność, izolacji i trwałości

(czasami używany skrót to ACID):

Niepodzielność.

Skoro transakcja składa się ze

zbioru akcji, menedżer transakcji powinien zapewnić,

że albo cała transakcja zostanie wykonana, albo w

ogóle nic.

Prof. dr hab. inż. S. Wiak

29

Spójność.

Wszystkie transakcje muszą zachowywać

spójność i integralność bazy danych. Operacje

wykonywane na przykład przez transakcję

modyfikującą nie powinny pozostawiać bazy

danych w stanie niespójnym lub niepoprawnym

Izolacja.

Jeżeli transakcja modyfikuje dzielone

dane, to te dane mogą być tymczasowo niespójne.

Takie dane muszą być niedostępne dla innych

transakcji dopóty, dopóki transakcja nie zakończy

ich używać. Menedżer transakcji musi dostarczać

iluzji, że dana transakcja działa w izolacji od innych

transakcji.

Trwałość.

Gdy transakcja kończy się, wówczas

zmiany dokonane przez nią powinny zostać w pełni

utrwalone. To znaczy, nawet w wypadku awarii

sprzętu lub oprogramowania powinny one zostać

zachowane.

Prof. dr hab. inż. S. Wiak

30

Modele danych

Każda baza danych, a także każdy SZBD

muszą się stosować do zasad określonego

modelu danych. W literaturze baz danych

termin modelu danych używany jest w

odniesieniu do architektury danych oraz

zintegrowanego

zbioru

wymagań

w

odniesieniu do danych. Model danych w

sensie architektury danych jest zbiorem

ogólnych zasad posługiwania się danymi.

Rozróżniamy

trzy

generacje

architektonicznych modeli danych:

Proste modele danych. W tym podejściu

obiekty są reprezentowane za pomocą struktury

rekordów zgrupowanych w strukturach plików.

Prof. dr hab. inż. S. Wiak

31

Klasyczne modele danych

. Są to hierarchiczne,

sieciowe

i

relacyjne

modele

danych.

Hierarchiczny model danych jest rozszerzeniem

opisanego wyżej modelu prostego natomiast

sieciowy model jest rozszerzeniem podejścia

hierarchicznego. Relacyjny model danych jest

następcą

modeli

hierarchicznego

oraz

sieciowego.

Semantyczne modele danych

. Głównym

problemem związanym z klasycznymi modelami

danych, jest to, że zachowują one podstawową

orientację opartą na rekordach. Semantyczne

modele danych próbują dostarczyć bardziej

znaczących sposobów reprezentowania

znaczenia informacji, niż jest to możliwie przy

modelach klasycznych. Pod wieloma względami

obiektowy model danych może być uważany za

semantyczny model danych.

Prof. dr hab. inż. S. Wiak

32

Model danych jako projekt rozumiany jest

jako zintegrowany, niezależny od

implementacji zbiór wymagań dotyczący

danych dla pewnej aplikacji. Mówimy więc

o modelu danych do przetwarzania

zamówień, modelu danych do księgowania

rachunków itp.

Prof. dr hab. inż. S. Wiak

33

Podstawowym

celem

baz

danych

jest

zapewnienie niezależności danych, czyli:

odporność programów użytkowych na zmiany

struktury

pamięci

i

strategii

dostępu.

Rozróżniamy 2 typy niezależności danych:

1

Fizyczna niezależność danych

oznacza, że

rozmieszczenie fizyczne i organizacja danych

mogą być zmieniane bez zmiany programów

użytkowych jak i globalnej struktury logicznej

danych. Niezależność fizyczna wyraża się w

tym, że w wyniku zmian struktury pamięci

zmienia się jedynie definicja odwzorowania

między poziomem pojęciowym a poziomem

fizycznym.

Prof. dr hab. inż. S. Wiak

34

2

Logiczna niezależność danych

oznacza,

że globalna struktura logiczna danych

może

być

zmieniana

bez

zmiany

programów użytkowych (zmiany nie

mogą oczywiście usunąć danych, z

których

te

programy

korzystają).

Niezależność logiczna wyraża się tym, że

w wyniku zmian na poziomie pojęciowym

zmienia się tylko definicja odwzorowania

między

poziomem

pojęciowym

a

poziomem zewnętrznym - umożliwia

zachowanie programów użytkowych w

nie zmienionej postaci.

Prof. dr hab. inż. S. Wiak

35

Reprezentacja danych:

poziom pojęciowy - jest on abstrakcyjnym, lecz

wiernym

opisem

pewnego

wycinka

rzeczywistości.

poziom

wewnętrzny

-

określa

sposoby

organizacji danych w pamięci zewnętrznej.

poziom zewnętrzny - odnosi się do sposobu w

jaki dane są widziane przez poszczególne grupy

użytkowników.

Schemat

kanoniczny

jest

próbą

opisu

wewnętrznych

właściwości

danych.

Jeżeli

System Zarządzania Bazą Danych korzysta z

niego, który nie zmienia się bez względu na

rodzaj

zastosowanego

sprzętu,

oprogramowania

czy

fizycznej

struktury

danych, to można mówić o prawdziwej

niezależności danych. W praktyce nie stosuje

się go.

Prof. dr hab. inż. S. Wiak

36

poziom zewnętrzny

poziom pojęciowy

poziom fizyczny

odwzorowanie zewnętrzno-pojęciowe

odwzorowanie pojęciowo-fizyczne

Prof. dr hab. inż. S. Wiak

37

Schemat kanoniczny jest jako model danych,

przedstawiający

wewnętrzną

strukturę

danych. Tym samym niezależny jest od

poszczególnych dziedzin stosowania danych,

jak również od mechanizmów związanych z

oprogramowaniem lub sprzętem, które to

wykorzystywane są do reprezentowania oraz

zachowywania danych.

Statyczna i dynamiczna niezależność danych

:

o wiązaniu dynamicznym mówimy w trakcie

wyszukiwania danych. Schemat lub fizyczna

organizacja może być wtedy modyfikowana w

dowolnym momencie -

daje ono dynamiczną

niezależność danych

.

Statyczna niezależność

danych wymaga aby przeprowadzenie zmian w

schemacie ogólnym, podschemacie lub fizycznej

reprezentacji, zakończyło się zanim dowolny program

użytkowy używający tych danych zostanie wykonany.

Prof. dr hab. inż. S. Wiak

38

Mamy trzy rodzaje danych:

1.

Dane zagregowane

- treść danej mającej

nazwę definiuje się tylko raz. Każdy

programista odwołujący się do określonej

danej musi zakładać tę samą treść tej

danej.

2.

Dane elementarne

- definiuje się tylko raz.

Programista odwołujący się do tych danych

musi zakładać tę samą ich treść. Z tego

samego zbioru danych elementarnych mogą

być utworzone różne rekordy lub segmenty.

3.

Dane subelementarne

- treści tych danych,

mających nazwę, mogą być różne w różnych

programach użytkowych. I tak np. jeden

program może odwoływać się do

siedmiocyfrowych, a inny do

ośmiocyfrowych danych elementarnych.

Prof. dr hab. inż. S. Wiak

39

Historyczny przegl

Historyczny przegl

ą

ą

d baz danych

d baz danych

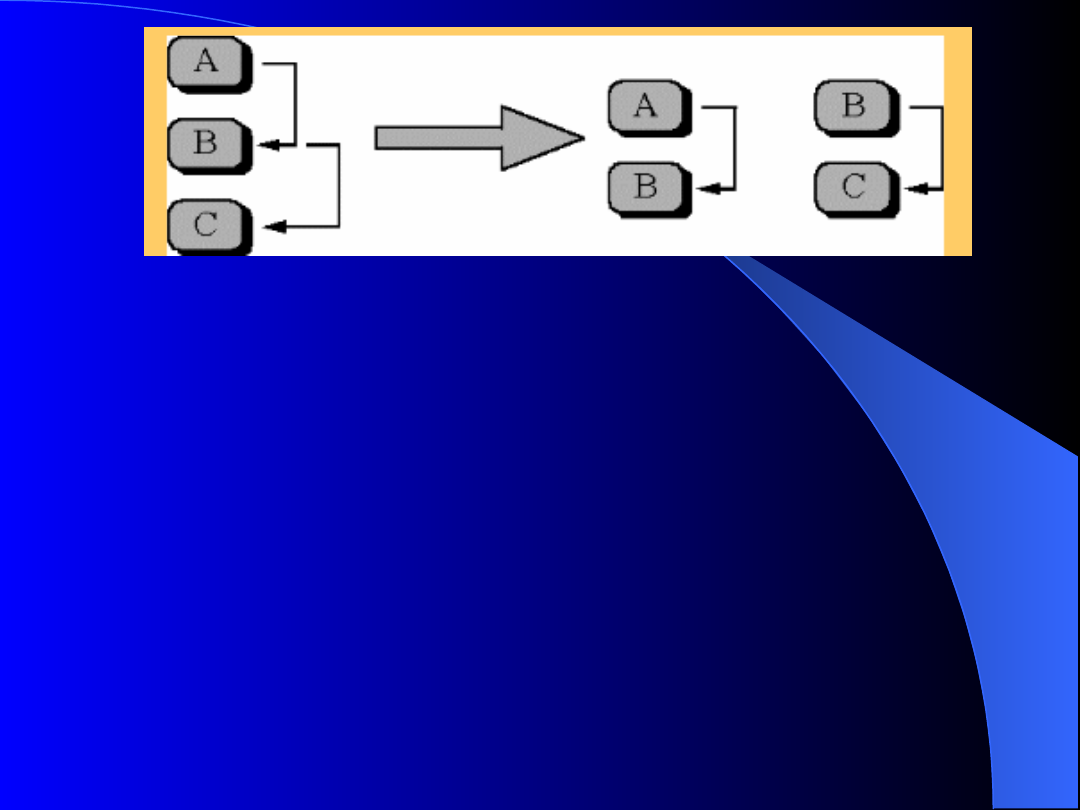

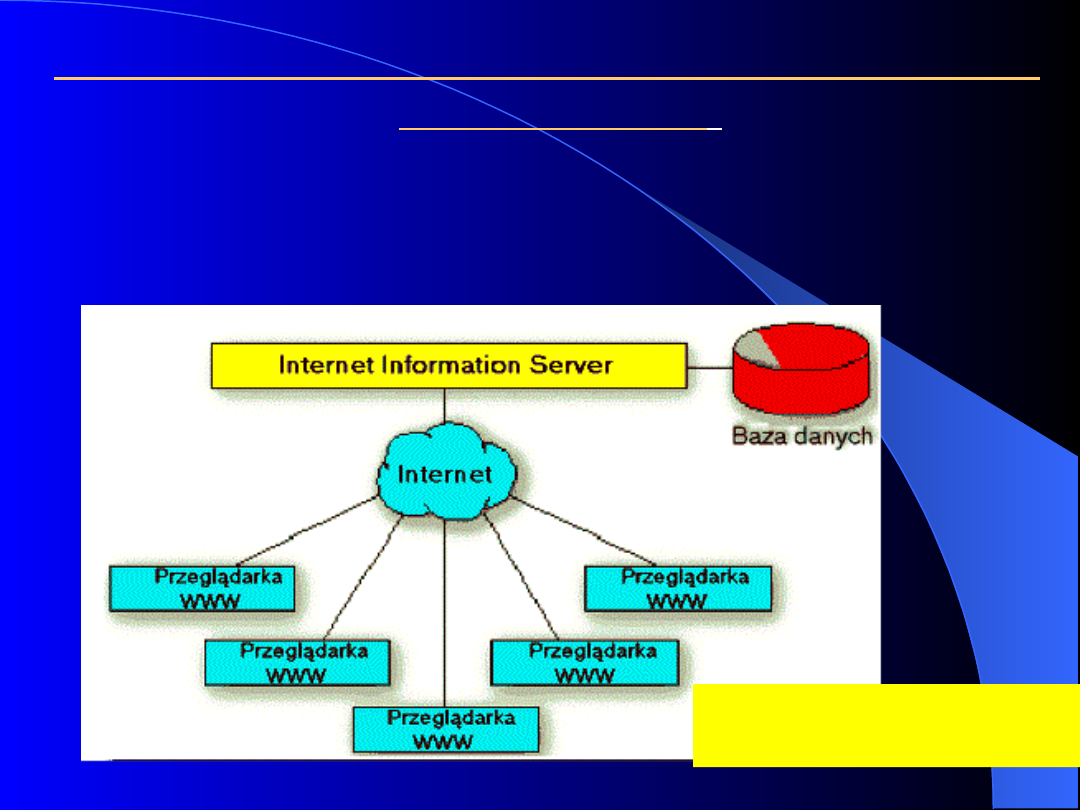

ARCHITEKTURA DWUWARSTWOWA

W myśl tej koncepcji systemy oparte na tej

architekturze podzielono na dwie części. Z

jednej strony została wydzielona pewna

część systemu (inaczej mówiąc proces)

odpowiedzialna za przechowywanie danych

i zachowanie ich pełnej spójności.

Z drugiej strony wydzielono pewne aplikacje

czy procesy , które pobierają dane od

użytkownika wyświetlają je i przetwarzają ,

a następnie albo przesyłają je do serwera w

celu zapamiętania, albo generują pewne

zapytania w celu uzyskania konkretnych

informacji z komputera-serwera.

Prof. dr hab. inż. S. Wiak

40

W ten sposób cały proces przetwarzania

danych mamy podzielony na dwie części. Z

jednej strony mamy serwer, który

przechowuje dane, ale potrafi także je

wyszukiwać z przechowywanej bazy na

podstawie zapytań poszczególnych

komputerów (klientów), a z drugiej strony

mamy aplikacje klienta, które tak naprawdę

nic nie muszą wiedzieć o fizycznej

strukturze danych przechowywanych na

serwerze o sposobie ich zarządzania o

liczbie użytkowników, a muszą jedynie

umieć wysłać zapytanie do bazy ,

wyświetlić informacje na ekranie lub wysłać

do serwera polecenie aktualizujące dane.

Prof. dr hab. inż. S. Wiak

41

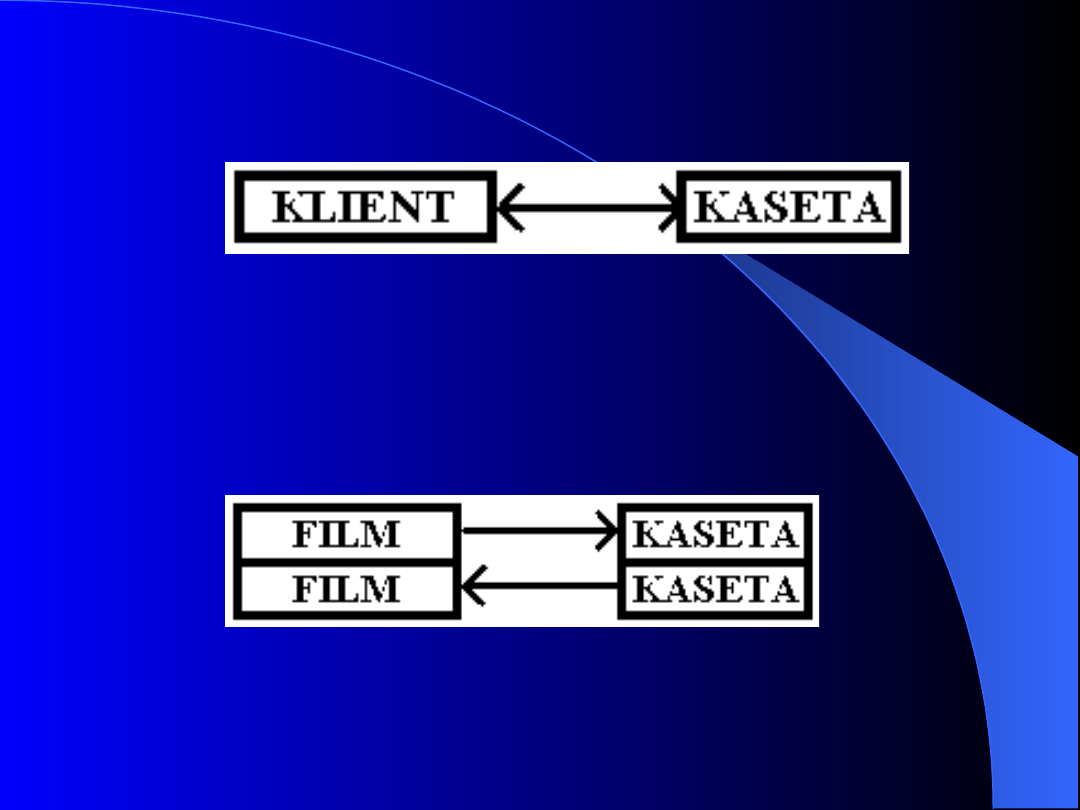

Architektura klient/serwer

Architektura klient/serwer

Przesłanką architektury klient/serwer

jest podział

wykonywania zadań pomiędzy kilka procesorów

znajdujacych się w sieci. Każdy procesor jest

dedykowany do określonego zbioru zadań, które

jest w stanie wykonywać najefektywniej, co w

rezultacie daje zwiększenie wydajności i

skuteczności systemu jako całości.

Rozdzielenie wykonywania zadań

pomiędzy

procesory jest dokonywane poprzez

protokół

usług

: jeden procesor, klient, zleca pewną

usługę drugiemu procesorowi zwanym

serwerem, który ma tę usługę zrealizować.

Najbardziej powszechną implementacją

architektury klient/serwer

jest odseparowanie

części aplikacji będącej interfejsem użytkownika

od części odpowiedzialnej za dostęp do danych.

Prof. dr hab. inż. S. Wiak

42

Typowym rozwiązaniem jest oczywiście kilka

komputerów pracujących w sieci. W takiej

konfiguracji mamy komputer (często jest to

maszyna unixowa) wyposażony w serwer

bazy danych, czyli pewne oprogramowanie

umożliwiające przechowywanie i

zarządzanie danymi.

Z drugiej strony mamy aplikacje klienta,

posadowioną najczęściej w środowisku

graficznym typu Windows, realizującą

komunikację z użytkownikiem tzn.

prezentującą dane, pozwalającą

wprowadzać i uaktualniać informację

zadawać nietypowe zapytania dotyczące

pogrupowanych informacji

przechowywanych na serwerze.

Prof. dr hab. inż. S. Wiak

43

Zastosowanie środowiska graficznego

znacznie wzbogaciło możliwości

prezentacyjne, a jednocześnie

pozwoliło na bardziej naturalną

komunikację z użytkownikiem

z wykorzystaniem wykresów, map

cyfrowych, a także z wykorzystaniem

rozwiązań multimedialnych, co

pozwala na przechowywanie w bazie

danych obrazów i dźwięków.

Prof. dr hab. inż. S. Wiak

44

Jaka jest zatem różnica między tym rozwiązaniem

a innymi architekturami?.

Zasadniczym

elementem

jest fakt , że w przypadku

architektury klient/serwer mamy do czynienia z

równolegle działającymi dwoma programami

(pakietami programów) czy procesami. Jeden z

nich realizuje usługi na żądania drugiego

procesu. Użycie sformułowania proces jest

właściwsze w tym przypadku od użycia słowa

program gdyż zauważmy, że do tej pory nie

stawialiśmy żadnych wymagań na ilość

komputerów użytych do realizacji tej koncepcji.

Okazuje się, że

system o architekturze

klient/serwer

można usadowić na jednym

komputerze, a odbywa się to poprzez możliwość

przełączania procesorów. Jest to jednak

rozwiązanie nietypowe.

Prof. dr hab. inż. S. Wiak

45

ZALETY I WADY

Tworząc system klient/serwer musimy

zastanowić się nad tym co zyskujemy, a co

tracimy wybierając taką właśnie architekturę.

Zyskujemy przede wszystkim dużą

elastyczność całego systemu, gdyż możemy

pracować z różnymi środowiskami graficznymi

równocześnie, możemy operować danymi w

sposób spójny a jednocześnie niezależny od

ich bieżącej struktury.

Zarządzając z kolei

samym serwerem danych jesteśmy

uniezależnieni od konkretnych użytkowników

,

od problemów związanych ze wspólnym

dostępem, a co za tym idzie możemy

skoncentrować się na samej strukturze

informacji, na strukturach biznesowych, na

współbieżności i efektywności.

Prof. dr hab. inż. S. Wiak

46

Pomimo bardzo istotnych i wymiernych

korzyści wybór tej technologii nie

odbywa się nigdy bez strat. Po pierwsze

stopień komplikacji jest dużo większy niż

pojedynczy pakiet programów

przystosowany do pracy na komputerach

pracujących w jakiejkolwiek sieci.

Musimy przy pisaniu programów

zapewniać mechanizmy kontroli

spójności, wielodostępu, co przy

rozległych systemach nie jest sprawą

trywialną. Po drugie pisząc aplikacje

klienckie musimy zapewnić ich właściwe

komunikowanie się z serwerem bazy

danych.

Prof. dr hab. inż. S. Wiak

47

Aplikacja kliencka nie ma

bezpośredniego dostępu do danych

elementarnych, a jedynie za pomocą

specjalnego języka (najczęściej jest to

SQL) komunikuje się z serwerem

zadając pytania, nanosząc pewne

poprawki.

Przy architekturze

klient/serwer musimy także pamiętać

o

odpowiednich połączeniach

sieciowych - o pewnych standardach,

czyli zapewnieniu prawidłowego

porozumiewania się komputerów z

różnymi systemami.

Prof. dr hab. inż. S. Wiak

48

W architekturze klient/serwer zakłada się,

że poszczególne komponenty środowiska

mogą pochodzić od różnych dostawców.

Wynika , to ze specjalizacji firm

produkujących poszczególne komponenty

systemów informatycznych. Jeżeli jakaś

firma specjalizuje się w środowisku

graficznym, to niekoniecznie musi być

najlepsza w produkcji serwerów baz

danych i odwrotnie. Stąd celowym jest

dobieranie najlepszych w swojej klasie

produktów, aby tworzyć najlepsze

systemy. Samo wybieranie komponentów

jest poważnym problemem, gdyż musimy

pamiętać o tym, że później te najlepsze

produkty muszą ze sobą uzgodnić pewien

standard wymiany informacji.

Prof. dr hab. inż. S. Wiak

49

Na poziomie serwera bazy danych

najczęściej takim standardem jest język

SQL, chociaż pomimo przyjętych

pewnych norm każdy z serwerów

operuje pewnymi rozszerzeniami. Nie

korzystanie z tych rozszerzeń powoduje

, że tracimy pewną możliwość, która

jest zaimplementowana bardzo

wydajnie i decyduje o wyższości danego

serwera nad innym. Korzystanie z tych

rozszerzeń powoduje często mniejszą

skalowalność i przenośność aplikacji jak

w przypadku korzystania ze

standardowego SQL.

Prof. dr hab. inż. S. Wiak

50

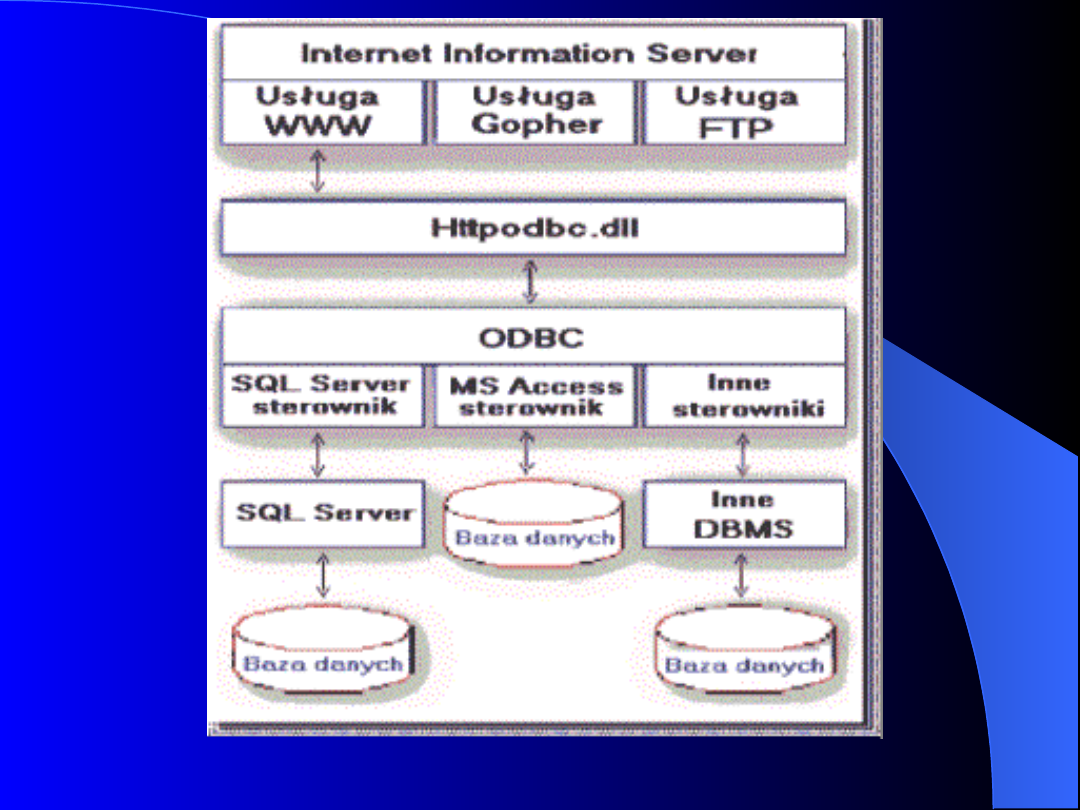

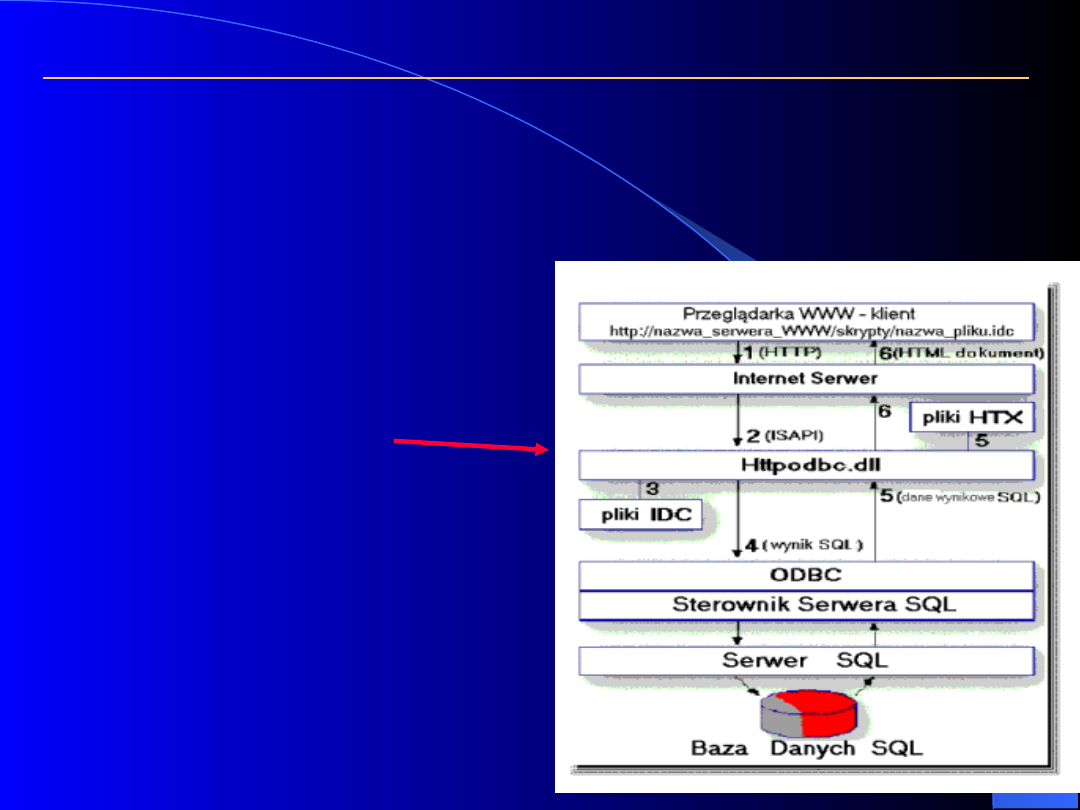

KOMUNIKACJA

KOMUNIKACJA

Innym zagadnieniem jest sposób

przekazywania danych. Sam SQL nie

oferuje określonych standardów, a jest

kwestią samego łącza. Powstaje problem

jak spowodować, aby aplikacja kliencka

pracująca w systemie Windows mogła

wymieniać dane z serwerem baz danych.

Jednym z rozwiązań jest standard zwany

ODBC, który zapewnia jednolity sposób

wymiany danych pomiędzy aplikacją

kliencką i aplikacją serwera. Obejmuje on

nie tylko sam format zapytań i format ich

przekazywania, ale również sposób

odbierania otrzymanych danych

i określania statusu czyli wyniku

wykonywanych operacji bazodanowych.

Prof. dr hab. inż. S. Wiak

51

Powoduje to z jednej strony, że aplikacje

przestrzegające standard "rozumieją" się

i właściwie razem funkcjonują.

Rozwiązanie to ma tę wadę, że aplikacje

przystosowując się do standardu często

muszą rezygnować ze swoich

oryginalnych rozwiązań, często bardzo

wydajnych i pożytecznych. Tak więc

zdarza się, że standard ODBC w pewnych

sytuacjach nie jest najwydajniejszym

sposobem połączenia z bazą danych.

Prof. dr hab. inż. S. Wiak

52

Dlatego właśnie producenci środowisk

tworzenia aplikacji klienckich bardzo

często dostarczają w ramach swoich

produktów

specjalne

dedykowane

sterowniki (połączenia) do niektórych

serwerów baz danych. Zaznaczyć jednak

należy,

że

taki

sterownik

jest

przeznaczony tylko do jednej konkretnej

bazy danych i z żadną inną się nie

komunikuje. Przejście na inny system

baz danych wymaga najczęściej wymiany

sterownika, ale istnieje groźba, że jeżeli

takiego sterownika nie ma to nie

możemy w sposób bezpośredni dokonać

modyfikacji systemu.

Prof. dr hab. inż. S. Wiak

53

ROZWARSTWIENIE

Środowisko

klient/serwer

z jednej strony

elastyczne i wydajne ma swoje ograniczenia.

Okazuje się, że tworzenie bardzo dużych

systemów, gdzie aplikacja kliencka musi

realizować bardzo dużo funkcji, w których

mamy do czynienia nie z jednym ale z

wieloma serwerami danych rozproszonymi

między oddziałami danej organizacji zaczyna

nastręczać pewne trudności. Wiąże się to

z tym, że musimy zapewnić zarówno

wydajność wykonywania pewnych operacji,

jak i spójność danych. Z kolei

rozbudowywanie aplikacji klienckiej

powoduje ich ogromną czasami złożoność i

wysoki stopień komplikacji przez co

zwiększają się jej wymagania sprzętowe

Prof. dr hab. inż. S. Wiak

54

W związku z tym pojawiła się tendencja do

wydzielania pewnych płaszczyzn

przetwarzania. Jeżeli przyjrzymy się

strukturze informacji w organizacji czy

firmie, to okaże się, że możemy tę

informację podzielić na pewne warstwy

.

Z jednej strony mamy samą

strukturę

informacji

, czyli fizycznie rzecz ujmując

strukturę bazy

danych

- strukturę

tablic, strukturę rekordów, listę pól, typy

wartości jakie mogą przyjmować dane.

Prof. dr hab. inż. S. Wiak

55

Na tą strukturę nakłada się

warstwa

tzw. reguł biznesowych

.

Są to pewne

zależności pomiędzy danymi właściwe

dla konkretnej organizacji lub właściwe

w danym okresie istnienia organizacji.

Taką regułą może być np. algorytm

naliczania oprocentowania dla

kredytów, sposób udzielania zniżek na

bilety lotnicze itd. Są to więc pewne

algorytmy postępowania nie związane w

sposób bezpośredni z danymi, ale ich

sprecyzowanie jest konieczne dla

prawidłowego funkcjonowania firmy.

Prof. dr hab. inż. S. Wiak

56

Trzecia warstwa

to tzw.

warstwa

prezentacyjna

określająca sposób

wprowadzania i wyświetlania danych.

Określa ona np. czy pewne dane

przedstawiamy w postaci listy, czy pól

do wprowadzania, czy dana ma mieć

strukturę dzień-miesiąc-rok, czy też

rok-miesiąc-dzień, czy jak klikniemy

myszą na nazwisku klienta to

wyświetlą się informacje o operacjach

przeprowadzonych na jego koncie itp.

Prof. dr hab. inż. S. Wiak

57

Widać

z

tego,

że

sama struktura

informacji

narzuca

nam

podejście

wielowarstwowe do tworzenia systemu

informatycznego.

Wyraźnie wyłoniła się

pewna warstwa,

która nie dotyczy ani samej struktury

informacji ani sposobu jej prezentacji,

natomiast dotyczy reguł zarządzania tą

informacją.

Powstała wobec tego idea, która zakłada

umieszczenie tychże reguł biznesowych

w odpowiednim miejscu, czy też na

odpowiedniej płaszczyźnie architektury

klient/serwer.

Prof. dr hab. inż. S. Wiak

58

W przypadku

typowej architektury

klient/serwer

mamy do czynienia

z

architekturą dwuwarstwową

(warstwa

klienta i warstwa serwera); reguły

biznesowe najczęściej są umieszczane w

aplikacji klienckiej.

Reguły, że na każde zamówienie musi być

jedna faktura, a każda faktura musi być

w trzech kopiach itp. umieszczono w

aplikacji klienta. Zmiana tych reguł

powodowała, że trzeba było wymieniać

wszystkie aplikacje klienckie bez

możliwości równoległego

funkcjonowania starej i nowej wersji.

Prof. dr hab. inż. S. Wiak

59

Z drugiej strony mając serwer bazy

danych i funkcjonujące aplikacje

stajemy przed problemem tworzenia

nowych aplikacji tworzących czy

gromadzących nowe informacje w

oparciu o bazę danych.

Co zatem zrobić, aby te nowe aplikacje

nie zaburzyły już istniejących w

systemie? Jak zrobić, aby system

uchował spójność ze starymi

aplikacjami, a jednocześnie prawidłowo

funkcjonowały nowe?

Prof. dr hab. inż. S. Wiak

60

NOWE ROZWIĄZANIA - ARCHITEKTURA

DWU I PÓŁ WARSTWOWA

Powstała idea przeniesienia pewnej warstwy

funkcjonalnej, czyli sposobów zarządzania i

przetwarzania

informacjami

na

stronę

serwera tak, aby aplikacje klienckie dostały

jedynie pewną listę funkcji, operacji, żądań

jakie mogą realizować, a nie miały

bezpośredniego dostępu do danych. Takie

umieszczenie po stronie serwera było

możliwe dzięki temu, że wiele serwerów baz

danych wyposażono w mechanizm zwany

procedurami

wbudowanymi

i

trigerami,

czyli

pewnymi

procedurami,

które

uruchamiają

się

automatycznie

przy

zachodzeniu pewnych zjawisk

.

Prof. dr hab. inż. S. Wiak

61

Trigery

powodują np., że przy zmianie

pewnych danych inne się uaktualniają; gdy

usuwamy

z

naszej

bazy

informacje

o kliencie, to chcemy usunąć wszystkie

zamówienia jakie on złożył itd. Procedury

te powinny uruchamiać się automatycznie,

bez ingerencji użytkownika.

W takiej architekturze mamy zatem do

czynienia z

aplikacją kliencką

, która

nie

odwołuje

się

bezpośrednio

do

bazy

danych

, ale jedynie wywołuje pewne

operacje w serwerze danych, który bądź

udostępnia pewne dane bądź realizuje

wywołane procedury bazodanowe.

Prof. dr hab. inż. S. Wiak

62

Drugim

elementem

są

zaimplementowane

w bazie

danych

reguły

biznesowe

wspólne

dla

wszystkich

aplikacji

klienckich.

Wymiana takiej reguły powoduje, że

sposób funkcjonowania aplikacji klienta

zmieni

się

dla

każdego

klienta

jednocześnie.

Taką aplikację z warstwą

kliencką

i warstwą

serwera

bazy

danych, który nie ogranicza się tylko do

przechowywania danych, ale również

realizuje funkcje biznesowe nazywamy

często

architekturą

dwu

i

pół

warstwową.

Prof. dr hab. inż. S. Wiak

63

NOWE TRENDY – ARCHITEKTURA

NOWE TRENDY – ARCHITEKTURA

TRÓJWARSTWOWA

TRÓJWARSTWOWA

Jednak istnieją pewne wady tej architektury.

Język procedur wbudowanych i trigerów

jest dość skomplikowany, a najczęściej jest

to "dialekt" języka SQL z pewnymi

rozszerzeniami dotyczącymi przetwarzania

instrukcji strukturalnych. Niestety każdy

producent serwerów baz danych lansuje

nieco odmienny format tego języka i

trudno znaleźć dwie identyczne pod tym

względem bazy danych.

Prof. dr hab. inż. S. Wiak

64

Stąd też istnieje groźba przepisywania od

nowa procedur w przypadku zmiany

serwera bazy danych. Nie jest to

szczególnie

skomplikowane,

gdyż

większość

procedur

ma

podobne

mechanizmy ale różnią się składnią.

Ponadto często reguły biznesowe są

bardziej skomplikowane niż te podane

jako przykłady i do ich realizacji nie

zawsze najodpowiedniejszy jest język

procedur

wbudowanych

serwera.

Wygodniejsze okazują się języki trzeciej

generacji.

Prof. dr hab. inż. S. Wiak

65

Stąd istnieje potrzeba wprowadzania kodu poza

strukturą serwera bazy danych. Rodzi się

więc pojęcie trzeciej warstwy, warstwy która

byłaby niezależna zarówno od serwera jak też

od aplikacji klienckiej, a która odpowiadałaby

za przetwarzanie funkcjonalne samej

informacji.

W

ten

sposób

aplikacja

kliencka

nie

komunikowałaby się z bazą danych, a nawet

nie musiałaby wiedzieć o jego istnieniu, a

komunikowałaby się jedynie z pewnym

komputerem, na którym zainstalowany byłby;

tzw. serwer aplikacji.

Wykonywałby on

procedury na żądanie aplikacji klienckiej, a

one odwoływałyby się do bazy danych.

Mógłby on także oprócz odwoływania się do

bazy

samodzielnie

realizować

pewne

operacje.

Prof. dr hab. inż. S. Wiak

66

Mógłby on dokonywać pewnych obliczeń

numerycznych,

a

nawet

inicjować

realizowanie

pewnych

operacji

bazodanowych na kilku serwerach baz

danych jednocześnie.

Warstwa aplikacyjna

jest wtedy odpowiedzialna za spójność

danych posadowionych na kilku serwerach

oraz za to, aby aplikacja kliencka nie

"wnikała"

w

to

gdzie

fizycznie

posadowione są dane, do których się

odwołuje.

W ten sposób warstwa środkowa

(aplikacyjna)

stanowiłaby

odrębną

płaszczyznę programową w architekturze

klient/serwer,

z

własnym

językiem

(środowiskiem) programistycznym.

Prof. dr hab. inż. S. Wiak

67

Widać więc, że w łatwy sposób

posługując

się

architekturą

klient/serwer

możemy przeskalować

swoje

myślenie

od

poziomu

prostego

systemu

do

modelu

trójwarstwowego,

za

pomocą

którego tworzymy duże systemy

informatyczne.

W

architekturze

trójwarstwowej

istnieje

szereg

standardów

komunikowania

się

między

warstwami.

Prof. dr hab. inż. S. Wiak

68

Tak jak mechanizm ODBC stosowany

jest

w

architekturze

dwuwarstwowej, tak tu możemy

mówić o standardzie RPC, czyli

zdalnym wywoływaniu procedur. Jest

to

jeden

ze

standardów

przetwarzania rozproszonego, kiedy

aplikacja

kliencka

wywołując

procedurę przekazuje parametry i

inicjuje wykonanie procedury na

innym komputerze,

który z kolei

wykonując pewne obliczenia zwraca

wyniki do procedury, która wywołała

je z aplikacji klienckiej.

Prof. dr hab. inż. S. Wiak

69

Modele systemów zarządzania

Modele systemów zarządzania

bazami danych

bazami danych

(modele baz

(modele baz

danych)

danych)

Hierarchiczny

Obiektowy

Relacyjny

Sieciowy

Prof. dr hab. inż. S. Wiak

70

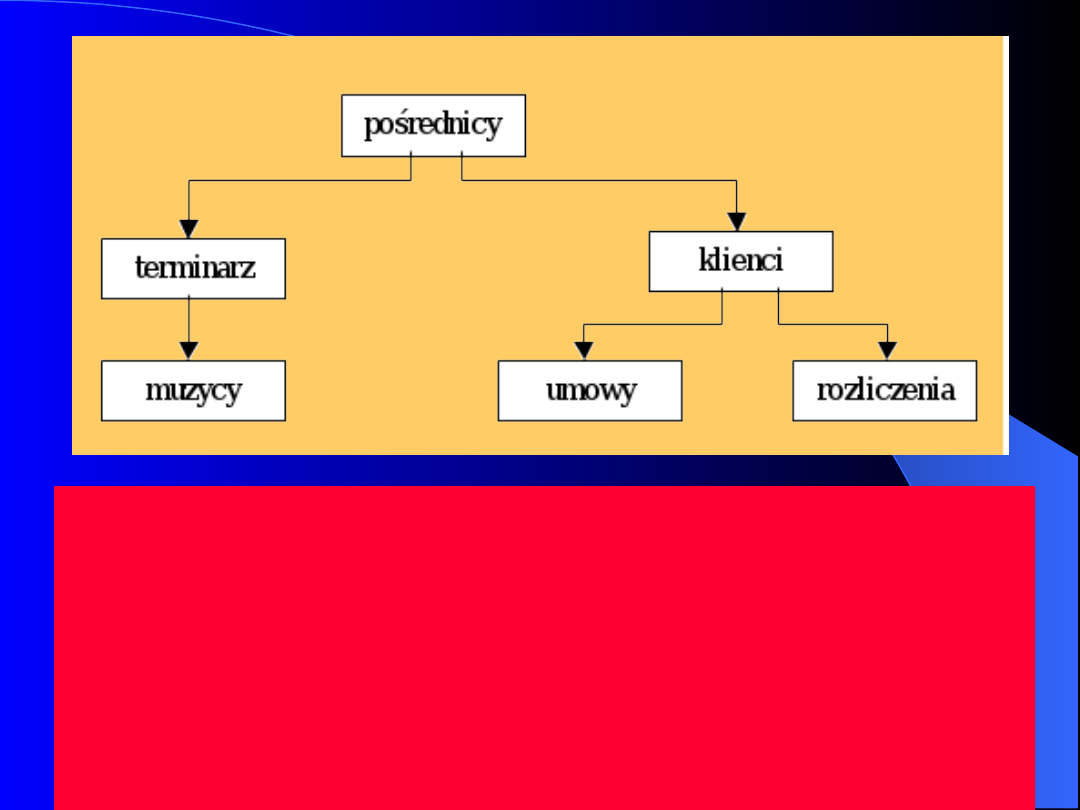

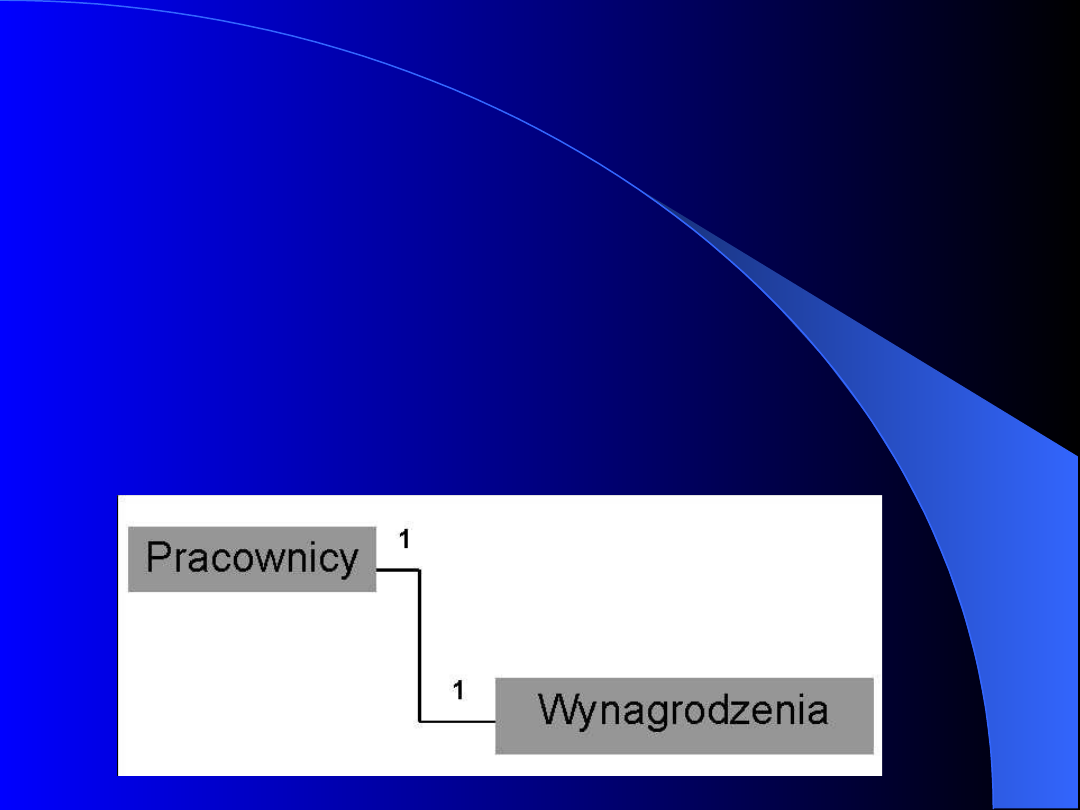

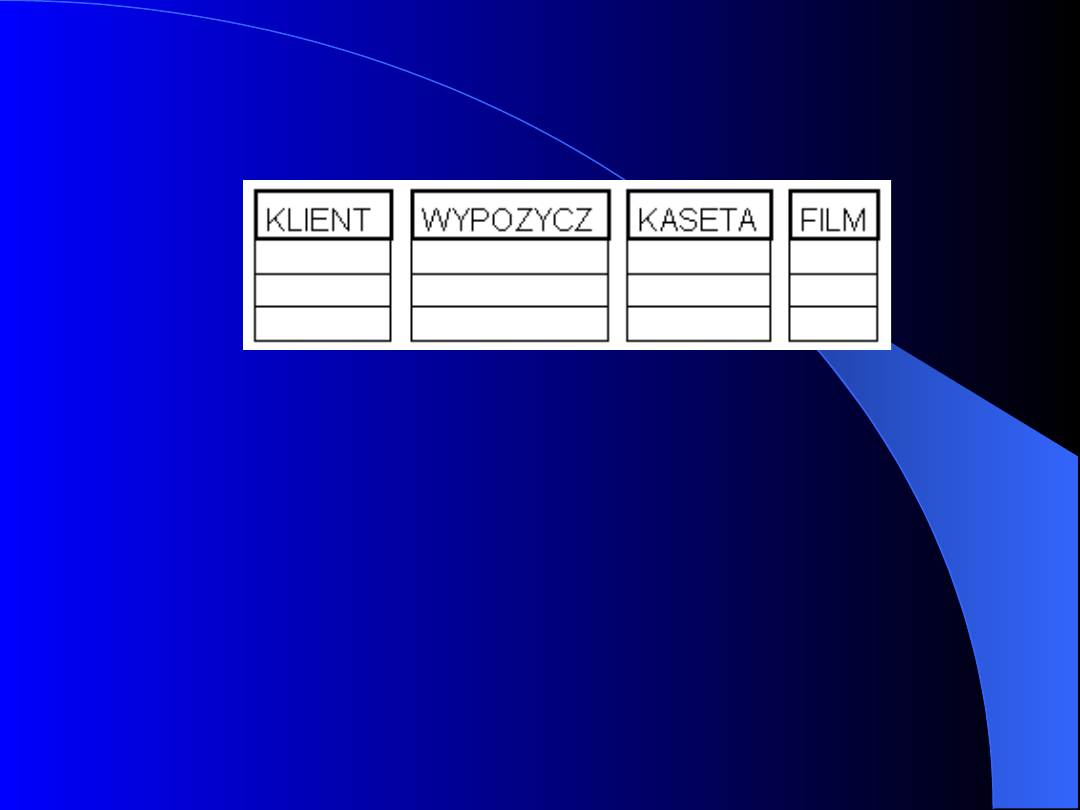

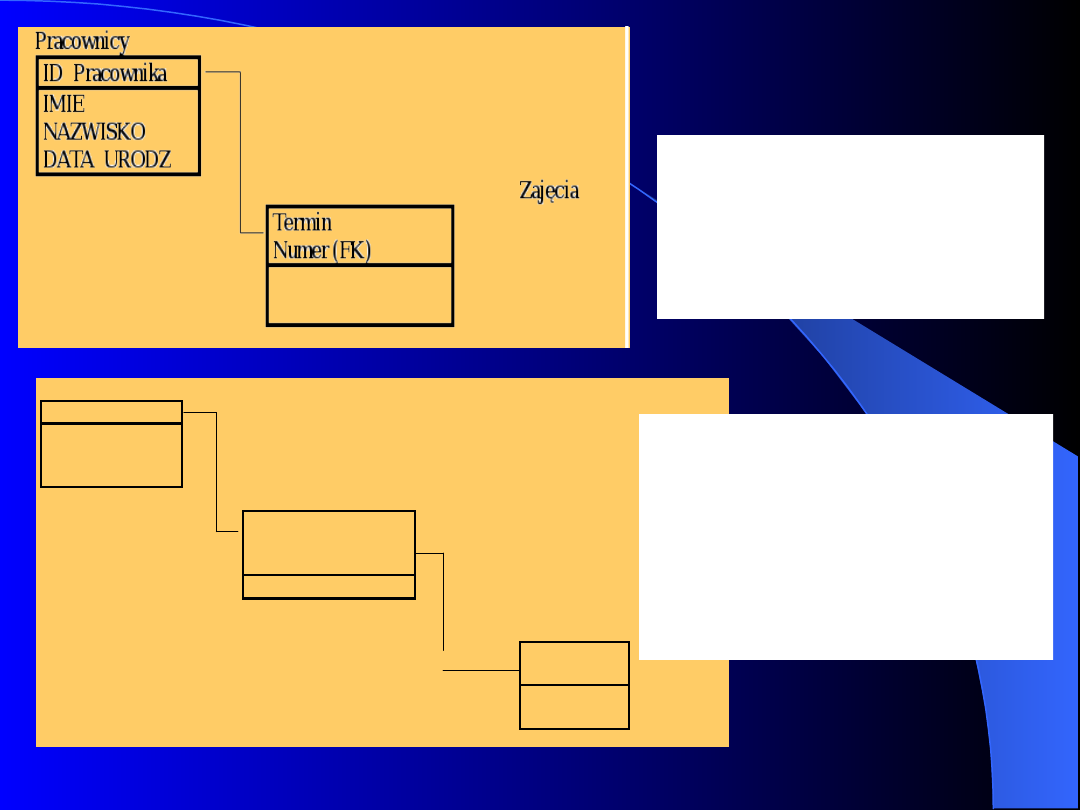

Hierarchiczny model danych

Hierarchiczny model danych został opracowany w

wyniku analizy istniejących implementacji.

Model ten używa

dwóch struktur

, którymi są:

typy rekordów i związki nadrzędny-podrzędny

.

Typ rekordów jest nazwany strukturą danych,

złożoną ze zbioru nazwanych pól. Każde pole

jest używane do przechowywania prostego

atrybutu i jest mu przyporządkowany typ

danych.

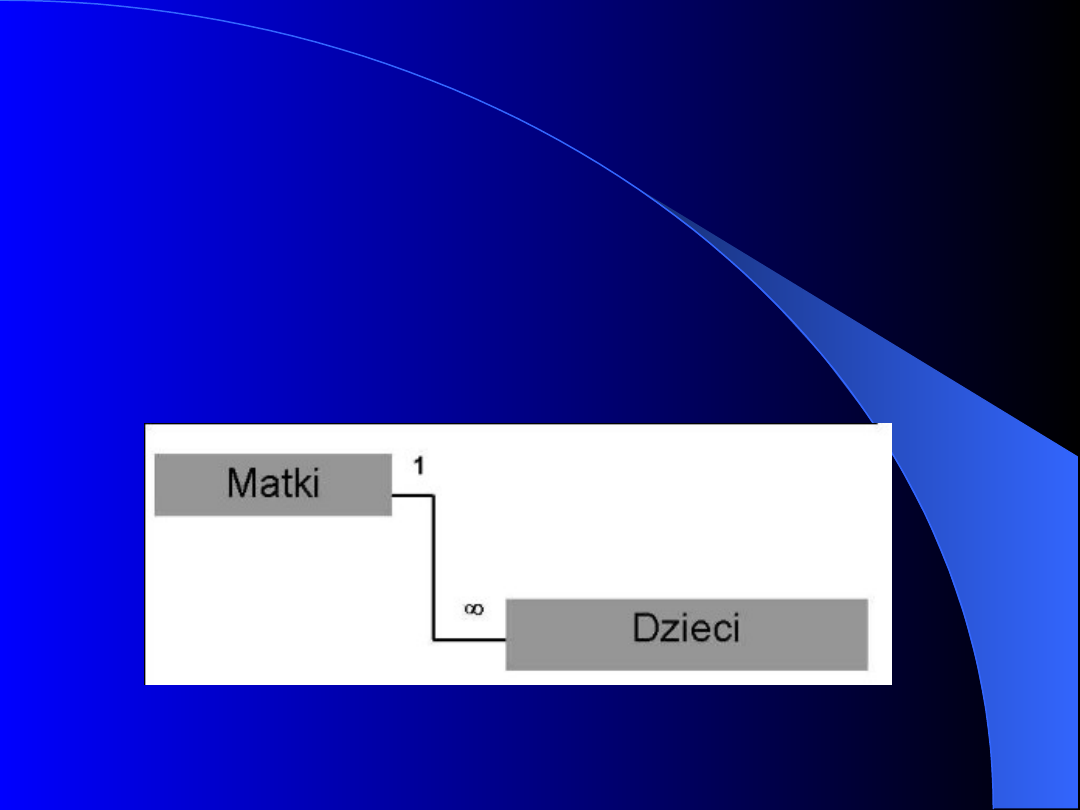

Powiązanie nadrzędny-podrzędny jest związkiem

jeden-do-wiele

między dwoma typami

rekordów.

Mówimy, że typ rekordu po

stronie jeden związku jest nadrzędnym

typem rekordu; rekord po stronie wiele

jest podrzędnym typem rekordu

.

Prof. dr hab. inż. S. Wiak

71

A więc, schemat hierarchiczny jest złożony z

wielu typów rekordów, powiązanych ze

sobą za pomocą związków nadrzędny-

podrzędny. Zauważmy, że schemat ten ma

wiele podobieństw do relacyjnego modelu

danych. Zasadniczymi różnicami są:

o

Struktury

danych

są

inne

:

w

hierarchicznym modelu danych mamy typy

rekordów; w relacyjnym modelu mamy

relacje i związki.

o

Związki są inaczej implementowane

; w

hierarchicznym modelu danych przez

powiązania

nadrzędny-podrzędny;

w

relacyjnym modelu danych przez klucze

obce.

Prof. dr hab. inż. S. Wiak

72

W hierarchicznym modelu

danych operowanie danymi

jest wykonywane przez wbudowane funkcje dostępu

do baz danych w wybranym języku programowania

(tak zwanym języku gospodarza).

Istnieje wiele wewnętrznych

więzów integralności w

modelu hierarchicznym, które są zawsze obecne,

gdy tworzymy schemat hierarchiczny.

Przykładami

Przykładami

takich więzów są:

takich więzów są:

Nie mogą istnieć żadne wystąpienia rekordów, z

wyjątkiem

rekordu

korzenia

(najwyższego

w

hierarchii),

bez

powiązania

z

odpowiednim

wystąpieniem rekordu nadrzędnego. Oznacza to, że:

-

Nie można wstawić rekordu

podrzędnego dopóty,

dopóki nie zostanie powiązany z rekordem

nadrzędnym.

-

Usunięcie rekordu nadrzędnego

powoduje

automatyczne usunięcie wszystkich powiązanych z

nim rekordów podrzędnych.

Prof. dr hab. inż. S. Wiak

73

Jeżeli podrzędny typ rekordu ma

związane dwa

lub więcej nadrzędnych typów

rekordów, to

rekord podrzędny musi zostać

powielony dla

każdego rekordu nadrzędnego

.

W hierarchicznym modelu bazy danych

(

HMBD

) dane mają strukturę, którą

można

przedstawić

jako

odwrócone

drzewo.

Jedna

z

tabel

pełni

rolę

„korzenia” drzewa, a pozostałe mają

postać „gałęzi” biorących swój początek w

korzeniu. Rysunek przedstawia diagram

struktury

HMBD

.

Prof. dr hab. inż. S. Wiak

74

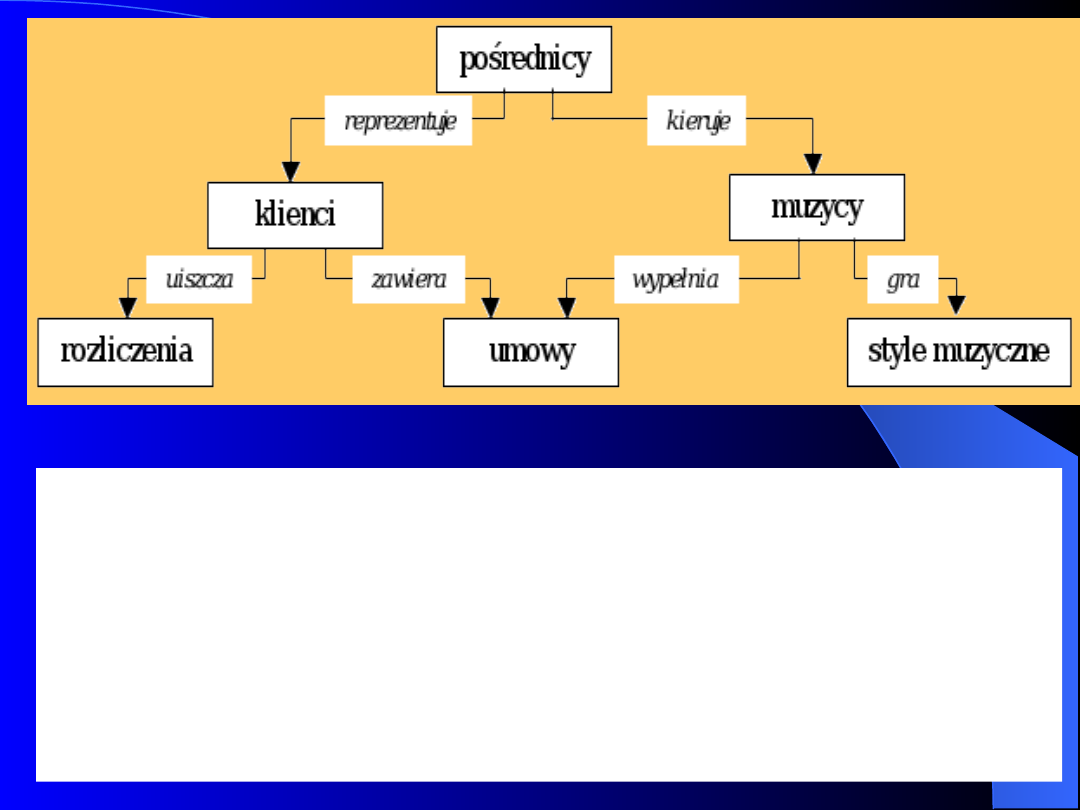

Diagram modelu hierarchicznego. (Baza

danych pośredników. W przykładzie każdy

pośrednik pracuje dla kilku muzyków i ma

pewną liczbę klientów, którzy zamawiają u

niego obsługę muzyczną różnych imprez.

Klient zawiera umowę z muzykiem przez

pośrednika i u tego właśnie pośrednika uiszcza

należność za usługę.).

Prof. dr hab. inż. S. Wiak

75

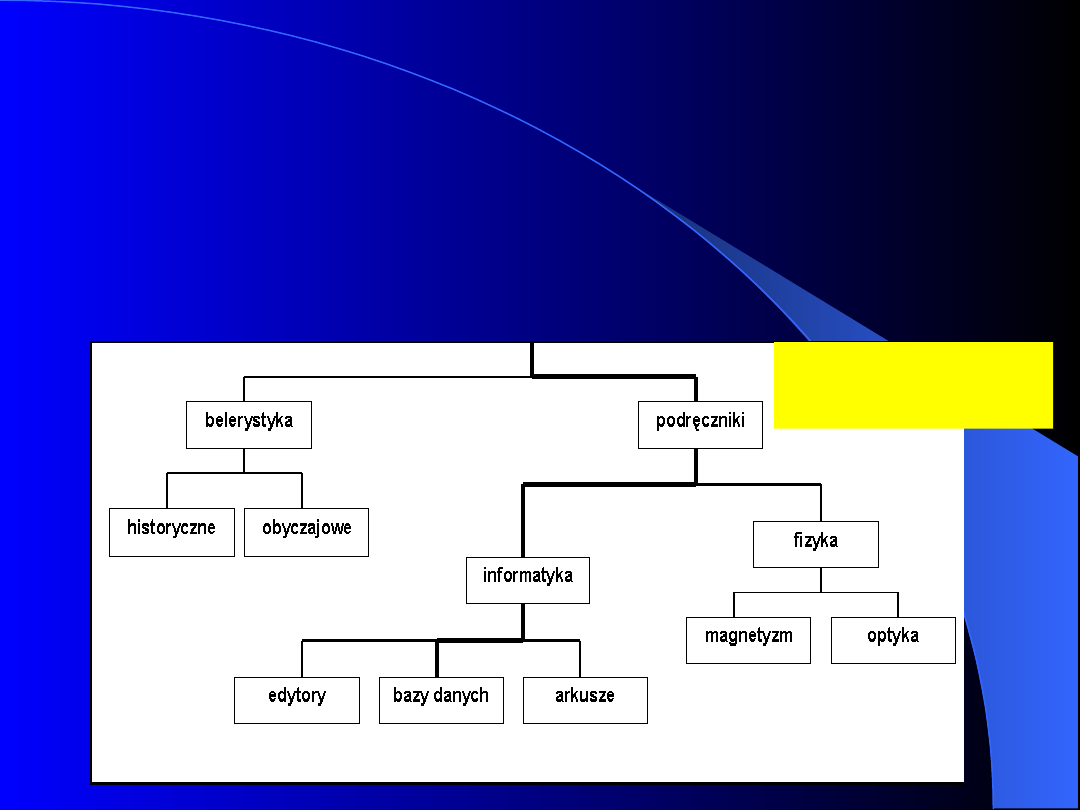

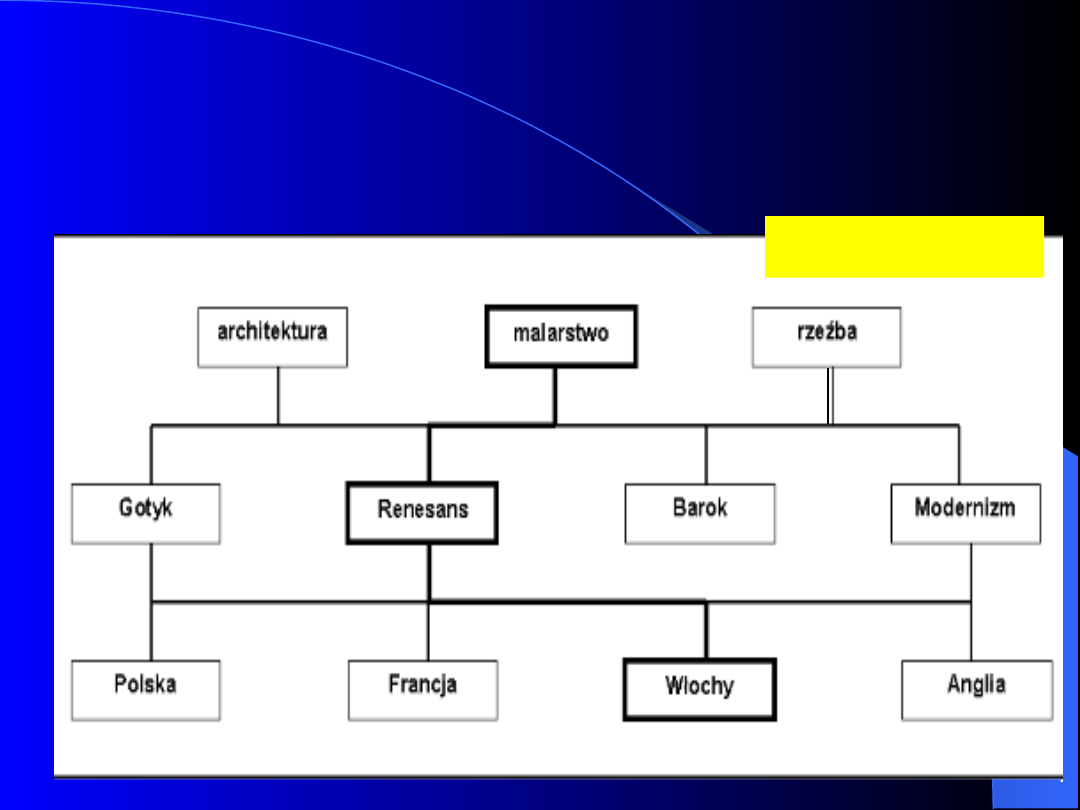

W hierarchicznym modelu bazy danych dane mają

strukturę odwróconego drzewa, podobnie jak

struktura drzewa katalogowego w systemie

DOS® czy Windows®. W modelu tym tabela

nadrzędna powiązana jest z wieloma tabelami

podrzędnymi,

natomiast

jedna

tabela

podrzędna powiązana może być tylko z jedną

tabelą nadrzędną. Na przykład:

Schemat

hierarchicznego

modelu bazy danych

Prof. dr hab. inż. S. Wiak

76

Relacje w HMBD

są reprezentowane w kategoriach

„

ojciec/syn”.

Oznacza to, że tabela nadrzędna

(ojciec) może być powiązana z wieloma tabelami

podrzędnymi (syn), lecz pojedyncza tabela

podrzędna może mieć tylko jedną tabelę

nadrzędną. Aby uzyskać dostęp do danych w

modelu hierarchicznym, użytkownik zaczyna od

korzenia i przedziera się przez całe drzewo

danych, aż do interesującego go miejsca.

Oznacza to, że użytkownik musi dobrze znać

strukturę bazy danych.

Zaletami tego modelu

danych jest szybkie

przywoływanie

potrzebnych

danych

oraz

automatycznie

wbudowana

integralność

odwołań.

Największym problemem

modelu hierarchicznego

jest nadmiarowość danych ze względu na

niezdolność do obsługi złożonych relacji.

Prof. dr hab. inż. S. Wiak

77

Hierarchiczny

model

danych

był

z

powodzeniem stosowany w systemach

zapisu taśmowego, wykorzystywanych w

komputerach

typu

„

mainframe”

do

późnych lat siedemdziesiątych, i zdobył

dużą popularność w firmach polegających

na tych systemach.

Pomimo tego, że

HMBD

zapewniał szybki,

bezpośredni

dostęp

do

danych

i

znajdował zastosowanie w rozwiązaniu

wielu problemów, narastała potrzeba

wprowadzenia nowego modelu danych

nie wymagającego wprowadzania tak

dużej

nadmiarowości

danych

zaburzających integralność bazy.

Prof. dr hab. inż. S. Wiak

78

Obiektowy model danych

Pod

koniec

lat

osiemdziesiątych

zapowiadano, że systemy baz danych

mające za podstawę obiektowy model

danych, istotnie różny od relacyjnego

modelu

danych,

prześcigną

systemy

relacyjnych baz danych w połowie lat

dziewięćdziesiątych. Chociaż tak się nie

stało, nie ma wątpliwości, że modele

obiektowe wywierają wpływ na rozwój

systemów

informatycznych.

Dowodem

tego może być fakt, że wielu producentów

relacyjnych

SZBD

zaczyna

oferować

modele obiektowe i twierdzi, że

SQL 3

zwraca się w kierunku

obiektowości.

Prof. dr hab. inż. S. Wiak

79

We współczesnej informatyce

pojęcie

obiektowości

ma

wiele

różnych

znaczeń. Termin ten był po raz pierwszy

zastosowany w odniesieniu do grupy

języków programowania wywodzących

się z języka będącego odkryciem

pochodzenia

skandynawskiego,

znanego jako

Simula

. Język

Simula

był

pierwszym językiem, który wprowadził

pojęcie struktur danych i procedur.

Prof. dr hab. inż. S. Wiak

80

Dopiero

niedawno

zastosowano

obiektowość

w dziedzinie baz danych.

Główną

różnicą

między

obiektowymi

językami programowania a bazami danych

jest to, że obiektowe bazy danych

wymagają istnienia trwałych obiektów.

W obiektowych językach programowania

obiekty istnieją tylko przez krótki czas

przy wykonywaniu programu.

W obiektowych bazach danych obiekty

pozostają zapisane w pamięci pomocniczej

przed i po wykonaniu programów

.

Prof. dr hab. inż. S. Wiak

81

Często stwierdza się,

że model relacyjny był

odpowiedni dla zastosowań tradycyjnych takich

jak

zastosowania

bankowe,

ale

jest

nieadekwatny dla nowoczesnych zastosowań w

takich dziedzinach jak np. CAD (Computer Aided

Design).

Zważywszy

na

wyposażenie

współczesnych systemów relacyjnych w takie

cechy jak możliwość pracy z multimediami,

możliwość umieszczania dowolnie długich ciągów

znaków zmiennej długości itp., teoretycznie nie

ma przeszkód w zaimplementowaniu dowolnego

zastosowania różnych dziedzin.

Istotną zaletą modelu obiektowego jest

wyższy poziom abstrakcji

, który umożliwia

zaprojektowanie i zaprogramowanie tej samej

aplikacji

w

sposób

bardziej

elastyczny,

konsekwentny i jednolity.

Prof. dr hab. inż. S. Wiak

82

Model obiektowy dotyczy głównie

struktur

danych przechowywanych w obiektowej

bazie

danych.

Wyznacza

on

bazę

intelektualną i pojęciową określającą

budowę

struktur

danych

oraz

komunikację pomiędzy ludźmi.

Filarami, na których opiera się każdy

model obiektowy są pojęcia: złożone

obiekty, tożsamość, powiązania, klasy i

typy, hierarchia (lub inna struktura)

dziedziczenia,

metody,

komunikaty,

hermetyzacja,

przesłanianie,

polimorfizm.

Prof. dr hab. inż. S. Wiak

83

Celem nadrzędnym obiektowości

jest lepsze

dopasowanie modeli pojęciowych i modeli

relacyjnych

systemów

do

wrodzonych

instynktów,

własności

psychologicznych,

mentalnych

mechanizmów

percepcji

i

rozumienia świata.

Obiekt jest pakietem danych i procedur

. Dane są

trzymane w atrybutach obiektu. Procedury są

definiowane za pomocą metod obiektu. Metody

są

uaktywniane

przez

komunikaty

przekazywane między obiektami.

Obiektowy model danych powinien

dostarczać

środków do realizacji tożsamości obiektów. Jest

to możliwość rozróżnienia dwóch obiektów o

tych samych cechach.

Prof. dr hab. inż. S. Wiak

84

Relacyjny model danych jest modelem

danych zorientowanym na wartości

. Nie

wprowadza

możliwości

przyporządkowania

jednoznacznego

identyfikatora każdemu obiektowi w

bazie danych.

Dlatego

dwie

identyczne

krotki

w

relacyjnym modelu danych wskazują na

ten sam obiekt. Dwa identyczne rekordy

w

obiektowej

bazie

danych

mogą

odwoływać

się

do

dwóch

różnych

obiektów

dzięki

wprowadzeniu

jednoznacznego

identyfikatora

generowanego przez system.

Prof. dr hab. inż. S. Wiak

85

Wszystkie obiekty

muszą mieć własność hermetyzacji.

Jest to proces umieszczania danych i procesu w

jednym opakowaniu w ramach zdefiniowanego

interfejsu i udostępniania go z zewnątrz w sposób

kontrolowany przez ten interfejs. Hermetyzacja

przejmuje się niejawnie w definicję obiektu, ponieważ

wszystkie

operacje

na

obiektach

muszą

być

wykonywane przez zdefiniowane procedury dołączone

do obiektów.

Klasa

obiektów

jest

zgrupowaniem

podobnych

obiektów. Używamy jej do określenia wspólnych dla

grupy obiektów atrybutów, metod i związków.

Obiekty są więc instancjami pewnej klasy. Mają one

te same atrybuty i metody. Innymi słowy, klasy

obiektów definiują schemat bazy danych – główny

temat dziedziny projektowania baz. Obiekty definiują

zawartość bazy danych – główny temat dziedziny

implementacji baz danych.

Prof. dr hab. inż. S. Wiak

86

Tak więc bazy danych zastosowano w nowych

dziedzinach, formułując nowe, wymagania

związane z

zarządzaniem danymi.

Przykładami takich wymagań są:

Dane

niejednorodne

(nonhomogeneous

data).

Tradycyjne modele danych operują na

jednorodnych

zbiorach

obiektów,

charakteryzujących się niewielką liczbą typów

i dużą liczbą wystąpień każdego typu

. Nowe

zastosowania baz danych wymagają natomiast

różnorodnej

kolekcji

projektowanych

obiektów, które

charakteryzuje duża liczba

typów oraz stosunkowo mała liczba wystąpień

każdego typu.

Prof. dr hab. inż. S. Wiak

87

Długie łańcuchy znakowe o zmiennej

długości (variable length & long strings).

Zapis informacji multimedialnej w postaci

cyfrowej zawiera długie łańcuchy znakowe,

przy czym długość tych łańcuchów jest

zmienna. Tradycyjne bazy danych głównie

pracują

na

formatowanych

liczbach,

krótkich

łańcuchach

i

rekordach

o

ustalonym formacie.

Obiekty

złożone

(complex

objects).

Cechują się one hierarchiczną strukturą

danych. Często muszą być traktowane jako

niepodzielne

jednostki

danych,

mieć

charakter abstrakcyjny. Konwencjonalne

modele danych nie zapewniają takiego

poziomu abstrakcji.

Prof. dr hab. inż. S. Wiak

88

Wielowersyjność (version control).

W wielu

współczesnych zastosowaniach potrzebne jest

zachowanie poprzednich lub alternatywnych

wersji obiektu dla prześledzenia historii

procesu (back tracking) lub jego odtworzenia

(recovering).

Tradycyjne

bazy

danych

reprezentują dane aktualne; stare wersje

danych nie są zachowywane lub nie są

bezpośrednio dostępne dla użytkownika.

Ewolucja schematu (scheme evolution).

Bazy

danych wspomagające projektowanie, z reguły

podlegają modyfikacji schematu, w miarę

ewoluowania projektowanych przedmiotów.

Schemat w konwencjonalnych bazach danych

nie podlega tak szybkim zmianom.

Prof. dr hab. inż. S. Wiak

89

Obiekty

równoważne

(equivalent

objects).

Projektowany obiekt można

rozpatrywać

z

różnych

punktów

widzenia, co odpowiada istnieniu w bazie

danych jego różnych reprezentacji. W

przypadku zmiany wprowadzonej do

jednej reprezentacji obiektu, system

zarządzania bazą powinien dokonać

odpowiednich zmian we wszystkich

pozostałych

reprezentacjach

danego

obiektu. Tradycyjne bazy danych nie

mają mechanizmów do modelowania

semantyki obiektów równoważnych.

Prof. dr hab. inż. S. Wiak

90

Długie

transakcje

(long

transactions).

Transakcja jest sekwencją operacji zapisywania i

odczytu, która nie narusza integralności bazy

danych.

W

tradycyjnych

bazach

danych

transakcje są zazwyczaj krótkie i dotyczą

jednego rekordu lub określonej grupy rekordów.

Inna sytuacja powstaje w bazach danych

wspomagających projektowanie. Projektowanie i

testowanie

jednego

obiektu

może

trwać

tygodnie przed ostatecznym wprowadzeniem

tego obiektu do bazy danych. Dlatego w

przypadku odrzucenia danej wersji projektu,

system zarządzania bazą danych powinien być

zdolny do przywrócenia odpowiednio wczesnego

stanu transakcji, by można było iteracyjnie

powtórzyć dany etap projektowania.

Prof. dr hab. inż. S. Wiak

91

Tradycyjne

modele

danych,

w

tym

najbardziej popularny model relacyjny, nie

były w stanie sprostać lub w efektywny

sposób spełniać tych wymagań. Dlatego

też, w drugiej połowie lat 80-tych,

popularność w systemach informatycznych

zyskuje podejście obiektowe.

Szczególne znaczenie w rozwoju systemów

obiektowych

ma

dynamiczny

rozwój

języków

programowania

opartych

na

pojęciu obiektu. Początku tego trendu w

programowaniu należy szukać w latach

powstania języka Simula (1966 r.) oraz

jego

następcy

-

języka

Smalltalk.

Większość obecnych obiektowych baz

danych używa języka C++ (1980 r.) jako

podstawę opisu języka baz danych.

Prof. dr hab. inż. S. Wiak

92

Powstaje więc kilka kierunków rozwoju baz

danych.

Po pierwsze

Po pierwsze

– dalszy rozwój systemów

opartych o relacyjny model danych

.

Prawdopodobnie będzie jeszcze długo w

powszechnym użyciu, ze względu na:

ich obecne bardzo duże rozpowszechnienie,

zaufanie

jakim

cieszą

się

wśród

użytkowników,

doprowadzoną do perfekcji technologię

dotyczącą w szczególności ochrony danych

i optymalizacji zapytań,

prostotę i elastyczność relacyjnego modelu

danych

.

Prof. dr hab. inż. S. Wiak

93

Drugi kierunek

Drugi kierunek

rozwoju baz danych to

obiektowo – relacyjne bazy danych.

Ich twórcy

starają się zachować jak najwięcej z modelu

relacyjnego (aby wykorzystać osiągnięcia relacyjnych

baz danych), a jednocześnie wprowadzać pewne

aspekty obiektowe. Przedstawicielem tego kierunku

jest standard SQL3.

Trzecim

kierunkiem

Trzecim

kierunkiem

rozwoju,

najbardziej

obiecującym, to obiektowe bazy danych.

Standardem takich baz jest

ODMG (Object

Database Management Group),

organizacja

skupiająca firmy tworzące obiektowe bazy danych.

ODMG stworzyła standardy takich baz, najnowszą z

wersji jest ODMG 2.0. Elementami tego standardu

są:

ODL (Object Definition Language

– Język

definiujący

obiekty),

OQL

(Object

Query

Language

– Obiektowy język zapytań) oraz tzw.

wiązania do trzech języków programowania: C++,

Smalltalk i Java.

Prof. dr hab. inż. S. Wiak

94

Relacyjny model bazy danych (RMBD)

Twórcą relacyjnego modelu danych jest E. F.

Codd. W 1970 roku opublikował pracę, która

położyła

fundament

pod

najbardziej

ze

współczesnych modeli danych. Od 1968 do

1988 r. Codd opublikował ponad 30 prac na

temat relacyjnego modelu danych. Codd

powołuje się na trzy problemy, którym

poświęca

swoją

teoretyczną

pracę.

Po

pierwsze, twierdzi, że wcześniejsze modele

danych traktowały dane w niezdyscyplinowany

sposób.

Jego model, przy użyciu ścisłych

narzędzi matematycznych, zwłaszcza teorii

zbiorów, wprowadza zdyscyplinowany sposób

posługiwania się danymi

.

Prof. dr hab. inż. S. Wiak

95

Codd oczekiwał, że w wyniku stosowania

ścisłych metod zostaną osiągnięte dwie

podstawowe korzyści.

Po pierwsze

,

zostanie

poprawiony

możliwy

do

uzyskania

poziom niezależności między

programami a danymi

.

Po drugie

,

wzrośnie

wydajność

tworzenia

oprogramowania.

Prof. dr hab. inż. S. Wiak

96

Zgodnie z teorią model danych w relacyjnych

bazach

danych

składa

się

z trzech

podstawowych elementów:

Relacyjnych struktur danych

Operatorów

relacyjnych

umożliwiających

tworzenie, przeszukiwanie i modyfikację bazy

danych

Więzów integralności jawnie lub niejawnie

określających wartości danych

Podstawową strukturą danych jest relacja

będąca podzbiorem iloczynu kartezjańskiego

dwóch wybranych zbiorów reprezentujących

dopuszczalne wartości. W bazach danych

relacja przedstawiana jest w postaci tabeli.

Relacja jest zbiorem krotek posiadających taką

samą strukturę, lecz różne wartości.

Prof. dr hab. inż. S. Wiak

97

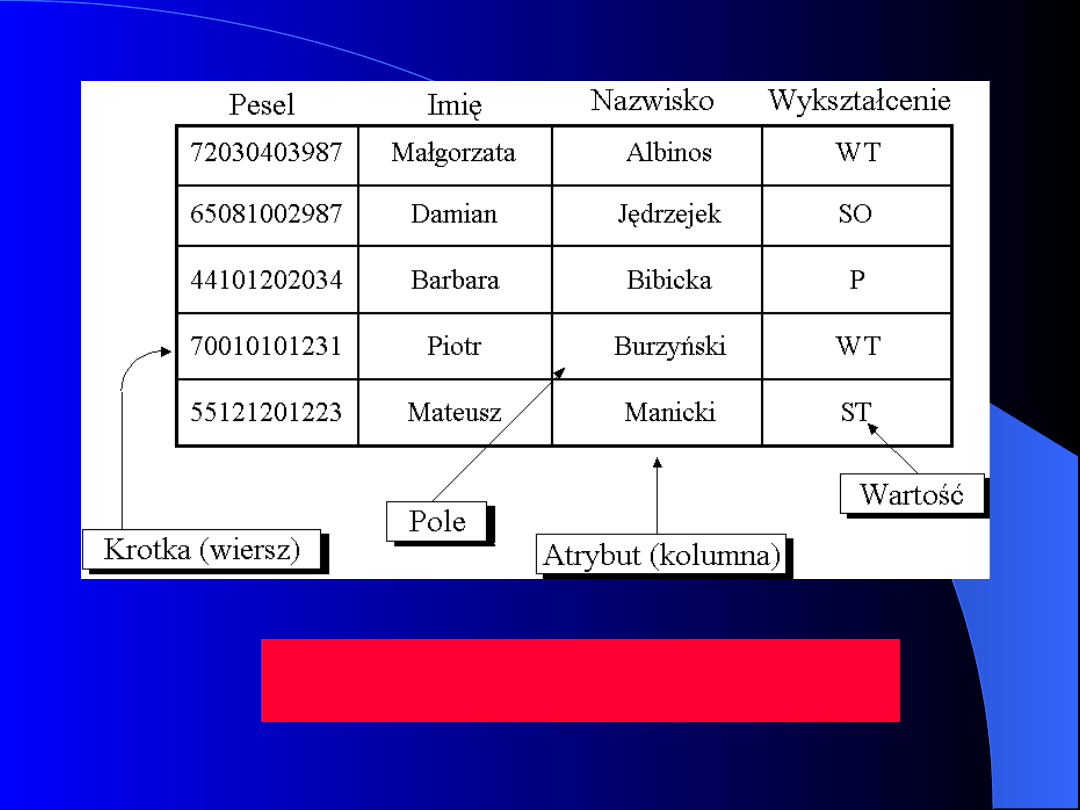

Każda

krotka

odpowiada

jednemu

wierszowi tablicy. Każda krotka posiada

co najmniej jeden atrybut odpowiadający

pojedynczej kolumnie tablicy. Każda

relacja (tablica) posiada następujące

własności:

krotki (wiersze) są unikalne

atrybuty (kolumny) są unikalne

kolejność krotek (wierszy) nie ma

znaczenia

kolejność atrybutów (kolumn) nie ma

znaczenia

wartości atrybutów (pól) są atomowe

Prof. dr hab. inż. S. Wiak

98

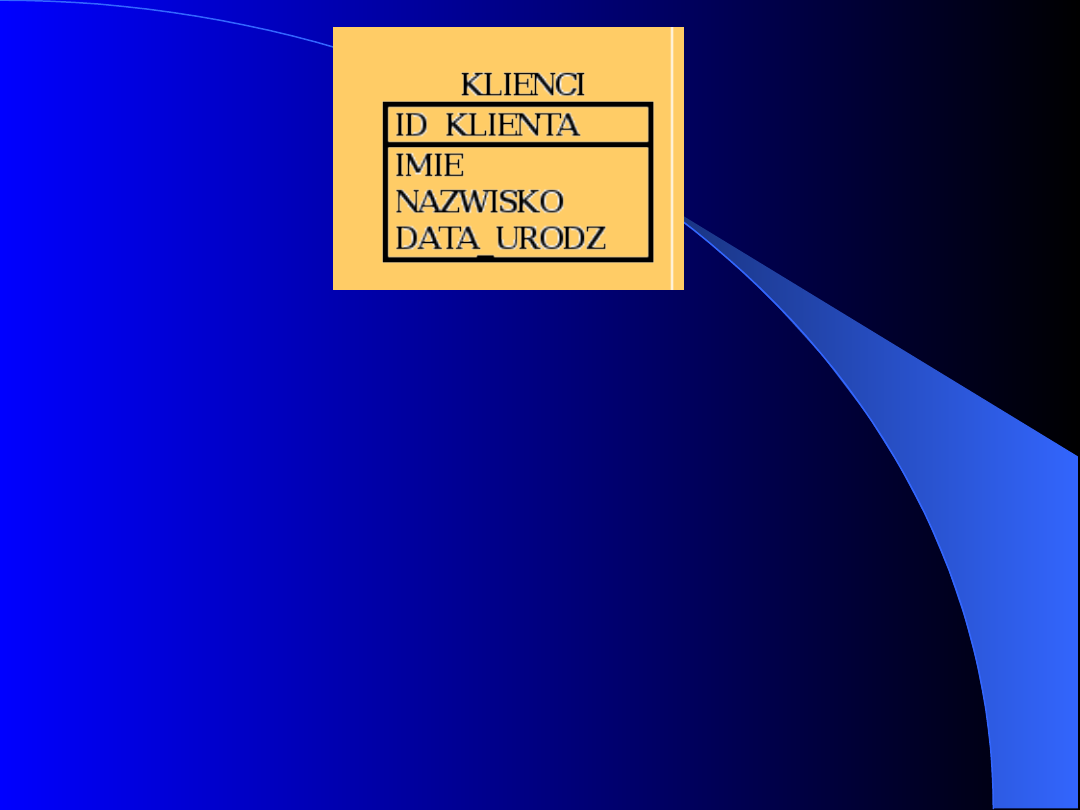

Przykład tabeli wraz z jej

elementami

Prof. dr hab. inż. S. Wiak

99

Dokumentacja

systemów

zarządzania

bazami danych posługuje się najczęściej

terminologią tabela, wiersz i kolumna, a

nie terminologią relacyjną. Wynika to z

tego, że operacje na relacjach są

opisywane za pomocą matematycznych

operacji na zbiorach i relacjach, które są

ścisłe,

ale

trudno

zrozumiałe

dla

przeciętnego użytkownika. Natomiast

posługiwanie się tabelami, wierszami i

kolumnami jest mniej formalne i ścisłe,

ale bardziej przejrzyste. W dalszej części

będzie stosowana zarówno jedna jak i

druga terminologia.

Prof. dr hab. inż. S. Wiak

100

Tabela może reprezentować:

zbiór encji wraz z atrybutami

zbiór powiązań pomiędzy encjami wraz z

ich atrybutami

zbiór encji wraz z atrybutami i ich

powiązania z innymi encjami (wraz z

atrybutami)

Każdy wiersz w tabeli reprezentuje pojedynczą

encję

,

powiązanie lub encję wraz z

powiązaniami

.

W tabeli nie powinny powtarzać

się dwa identyczne wiersze - zabezpieczenie

przed tym powtórzeniem jest realizowane

poprzez pola kluczowe.

Wiersze w odróżnieniu

od kolumn są dynamiczne - działanie bazy

danych polega na dopisywaniu, modyfikacji i

usuwaniu wierszy.

Prof. dr hab. inż. S. Wiak

101

W przypadku projektowania tabeli w bazie

danych należy stosować się do następujących

wskazówek:

Używaj nazw opisowych do nazwania kolumn

tabeli. Kolumny nie powinny mieć znaczenia

ukrytego, ani reprezentować kilku atrybutów

(złożonych w pojedynczą wartość).

Bądź konsekwentny w stosowaniu liczby

pojedynczej lub mnogiej przy nazywaniu tabeli.

Twórz tylko te kolumny, które są niezbędne do

opisania modelowanej encji lub powiązania -

tabele z mniejszą ilością kolumn są łatwiejsze

w użyciu.

Utwórz kolumnę pól kluczowych dla każdej

tabeli.

Unikaj powtarzania informacji w bazie danych

(normalizacja).

Prof. dr hab. inż. S. Wiak

102

Baza danych jest faktycznie zbiorem struktur danych

służących do organizowania i przechowywania

danych. W każdym modelu danych i w

konsekwencji w każdym

SZBD (SZBD - System

Zarządzania Bazą Danych)

musimy mieć do

dyspozycji zbiór reguł określających

wykorzystanie takich struktur danych w

aplikacjach baz danych. Tworząc definicję danych

używamy wewnętrznych struktur danych z myślą

o konkretnym zadaniu.

Jest tylko jedna struktura danych w relacyjnym

modelu danych – relacja

. W związku z tym, że

pojęcie relacji jest matematyczną konstrukcją,

relacja jest tabelą, dla której jest spełniony

następujący zbiór zasad:

1.

Każda relacja w bazie

danych ma jednoznaczną

nazwę. Według Codda dwuwymiarowa tabela jest

matematycznym zbiorem, a matematyczne zbiory

muszą być nazywane jednoznacznie.

Prof. dr hab. inż. S. Wiak

103

2.

Każda kolumna

w relacji ma jednoznaczną

nazwę w ramach jednej relacji. Każda

kolumna relacji jest również zbiorem i dlatego

powinna być jednoznacznie nazwana.

3.

Wszystkie wartości

w kolumnie muszą być

tego samego typu. Wynika to z punktu 2.

4.

Porządek kolumn

w relacji nie jest istotny.

Schemat relacji – lista nazw jej kolumn – jest

również matematycznym zbiorem. Elementy

zbioru nie są uporządkowane.

5.

Każdy wiersz

w relacji musi być różny. Innymi

słowy, powtórzenia wierszy nie są dozwolone

w relacji.

6.

Porządek wierszy

nie jest istotny. Skoro

zawartość relacji jest zbiorem, to nie powinno

być określonego porządku wierszy relacji

.

Prof. dr hab. inż. S. Wiak

104

7.

Każde

pole

leżące

na

przecięciu

kolumny/wiersza w relacji powinno zawierać

wartość atomową. To znaczy, zbiór wartości

nie jest dozwolony na jednym polu relacji.

W swojej pracy na

oznaczenie elementów

swojego

modelu

danych

Codd

użył

terminologii matematycznej.

Kolumny tabeli

to były atrybuty. Wiersze tabeli to były

krotki.

Liczba kolumn w tabeli to stopień

tabeli. Liczba wierszy w tabeli to liczebność

tabeli.

Każda relacja musi mieć klucz główny

. Dzięki

temu możemy zapewnić, aby wiersze nie

powtarzały się w relacji. Klucz główny to

jedna lub więcej kolumn tabeli, w których

wartości jednoznacznie identyfikują każdy

wiersz tabeli.

Prof. dr hab. inż. S. Wiak

105

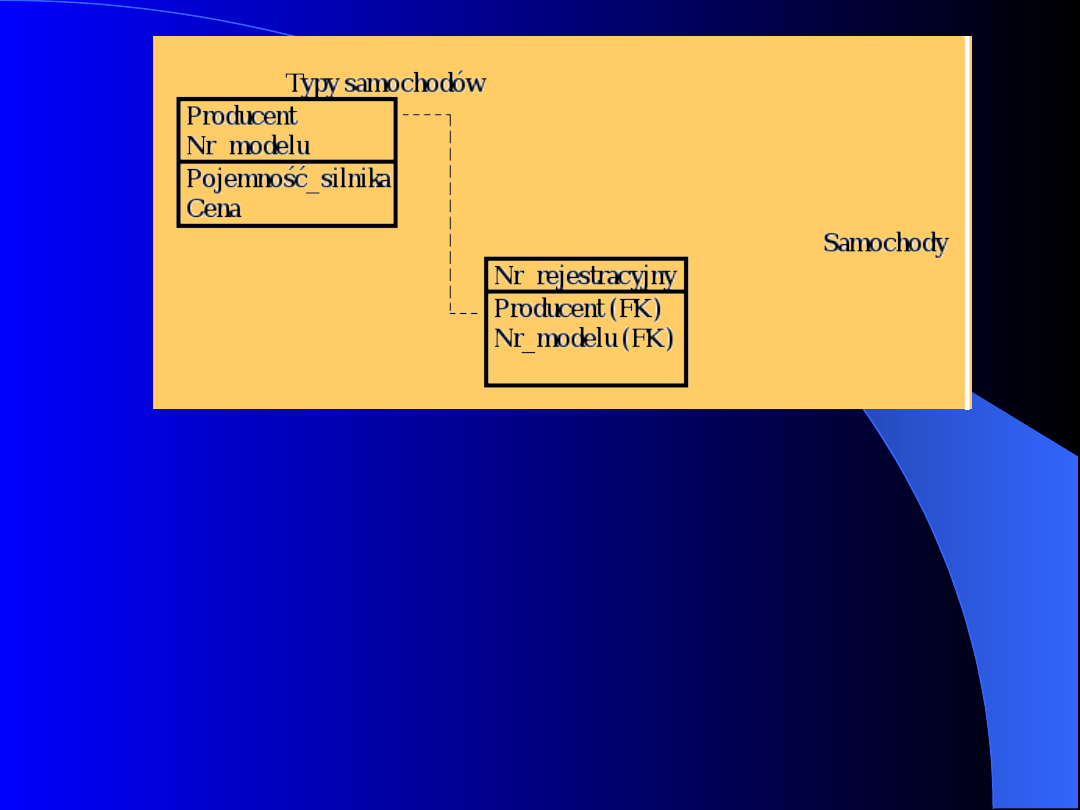

Klucze obce

są sposobem łączenia danych

przechowywanych w różnych tabelach. Klucz obcy

jest kolumną lub grupą kolumn tabeli, która

czerpie swoje wartości z tej samej dziedziny co

klucz główny tabeli powiązanej z nią w bazie

danych.

W systemach relacyjnych

wprowadzono

specjalną wartość, aby wskazać niepełną

lub nieznaną informację – wartość

null

. Ta

wartość, różna od zera i spacji, jest

szczególnie użyteczna przy powiązaniu

kluczy głównego i obcego. Pojęcie wartości

null nie jest jednak do końca akceptowane.

Codd utrzymuje, że wprowadzenie wartości

null do systemu relacyjnego zmienia

konwencjonalną logikę dwuwartościową

(prawda, fałsz) na logikę trójwartościową

(prawa, fałsz, nieznane).

Prof. dr hab. inż. S. Wiak

106

Schemat relacji jest to zbiór

R = {A

1 ,

A

2 ,.......,

A

n

}

gdzie

A

1 ,

A

2

, ..., A

n

są atrybutami

( nazwami kolumn ).

Każdemu atrybutowi przyporządkowana jest

dziedzina

DOM ( A),

czyli zbiór

dopuszczalnych wartości.

Dziedziną relacji o schemacie

R = {A

1 ,

A

2 ,.......,

A

n

}

nazywamy sumę dziedzin wszystkich

atrybutów relacji:

DOM ( R) = DOM ( A1)

DOM ( A2) ...DOM ( An)

Prof. dr hab. inż. S. Wiak

107

Relacja o schemacie

R = {A

1 ,

A

2 ,.......,

A

n

}

jest to skończony zbiór

r = { t

1

, t

2

, ... ,

t

m

}

odwzorowań

t

i

: R DOM ( R)

takich, że dla

każdego

j, 1<= j <= n , t

i

( A

j

) DOM

( A

j

)

Każde takie odwzorowanie nazywa się

krotką (lub wierszem).

krotką (lub wierszem).

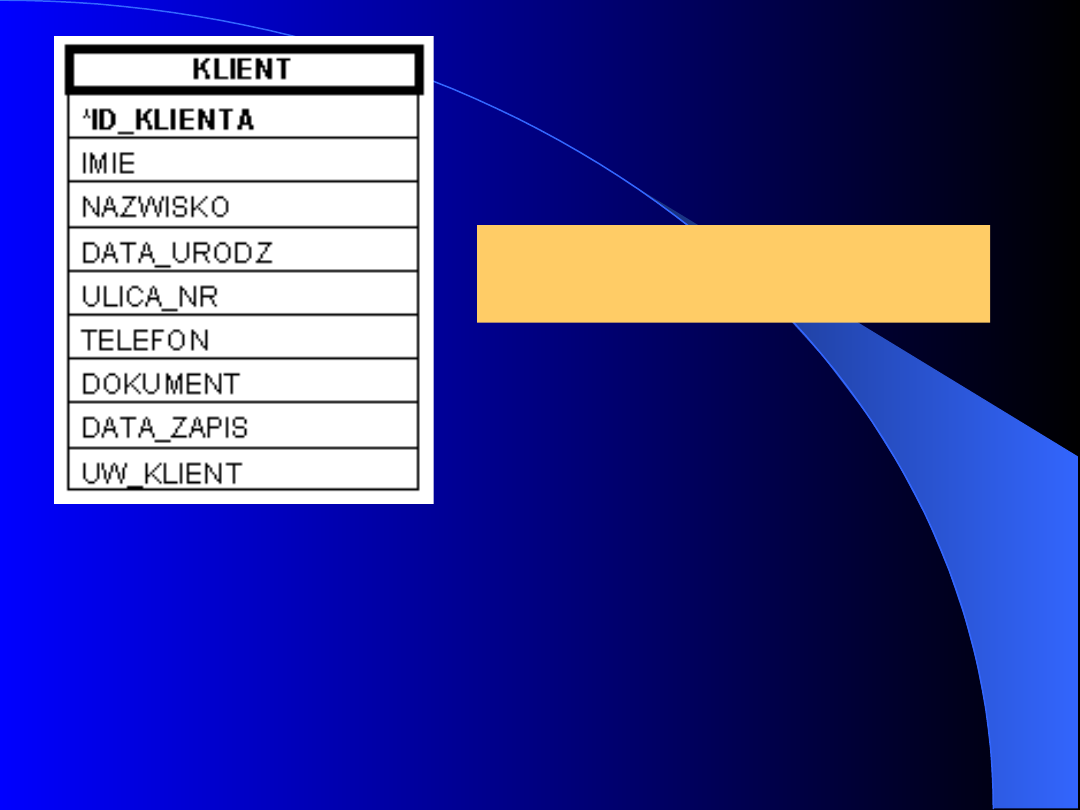

Krotka

odpowiada wierszowi w tabeli.

Prof. dr hab. inż. S. Wiak

108

System zarządzania relacyjną bazą danych, w

skrócie SZRBD

, to program wykorzystywany

do tworzenia i modyfikowania relacyjnych

baz danych. Służy również do generowana

aplikacji,

z

której

będzie

korzystał

użytkownik gotowej bazy.

Oczywiście jakość danego SZRBD zależy od

stopnia, w jakim implementuje on relacyjny

model logiczny. Nawet „prawdziwe” SZRBD

niekiedy diametralnie odbiegają od siebie w

tej kwestii, a pełnej implementacji

RMBD

nadal nie udało się nikomu osiągnąć. Mimo

to

obecne

SZRBD

są

potężniejsze

i

wszechstronniejsze niż kiedykolwiek.

Prof. dr hab. inż. S. Wiak

109

RMBD relacyjny model baz danych

. Po

raz pierwszy zaprezentowany przez dr

E.F. Codda w lipcu 1970 roku w pracy

Relacyjny model logiczny dla dużych

banków. Model został stworzony w

oparciu o dwie gałęzie matematyki

teorię mnogości i rachunek predykatów

pierwszego rzędu.

Prof. dr hab. inż. S. Wiak

110

Systemy zarządzania relacyjnymi

bazami danych

były wytwarzane przez sporą liczbę producentów

oprogramowania

od

wczesnych

lat

siedemdziesiątych. Programy te działały na

różnych platformach sprzętowych i pod różnymi

systemami operacyjnymi. Istnieją implementacje

SZRBD na praktycznie dowolny komputer.