Wykład 13: “Warstwa VI

Wykład 13: “Warstwa VI

i VII –

i VII –

Novell

Novell

”

”

Mikołaj Leszczuk

2

Plan wykładu

• Novell Groupwise

• Novell Secure Access Suite

3

Novell Groupwise (1/2)

• Powstał jako biblioteka dla

programu WordPerfect w maju

1986, wersja z lutego 1987

zawierała osobisty kalendarz, w

1988 dodana obsługa emaili i

organizowanie spotkań.

• 1994 Zakup przez Novell,

integracja z Netware,

Groupwise 1.4, AppleScript.

4

Novell Groupwise (2/2)

• 1995 Dodanie dostępu z

poziomu WWW

• 1997: Groupwise 5.2 IMAP,

LDAP, Java, workflow support

• Obecna wersja (z 2003 r.)

GroupWise 6.5 – współdzielone

foldery, messaging, workflow,

SSL, SMS-y na komórki i pagery,

PDA, dostęp zdalny itp. itd

5

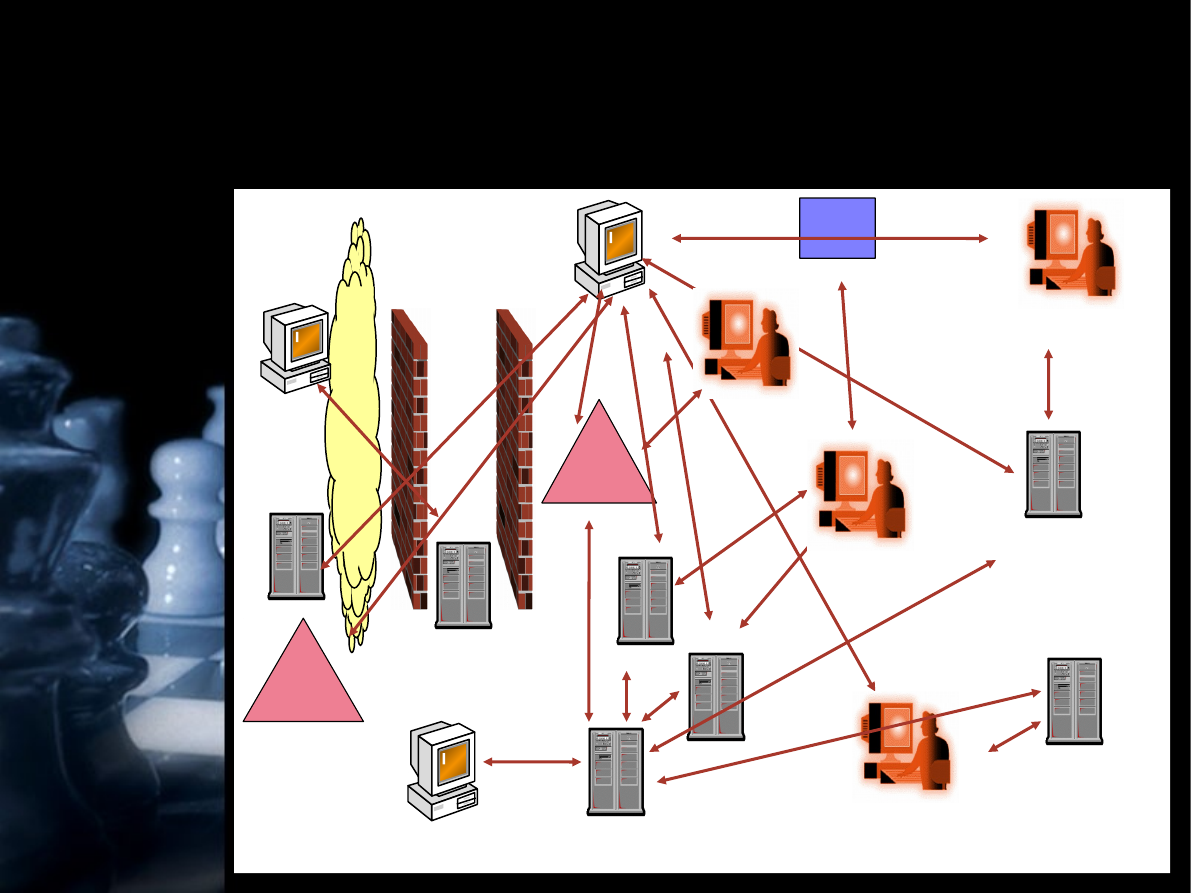

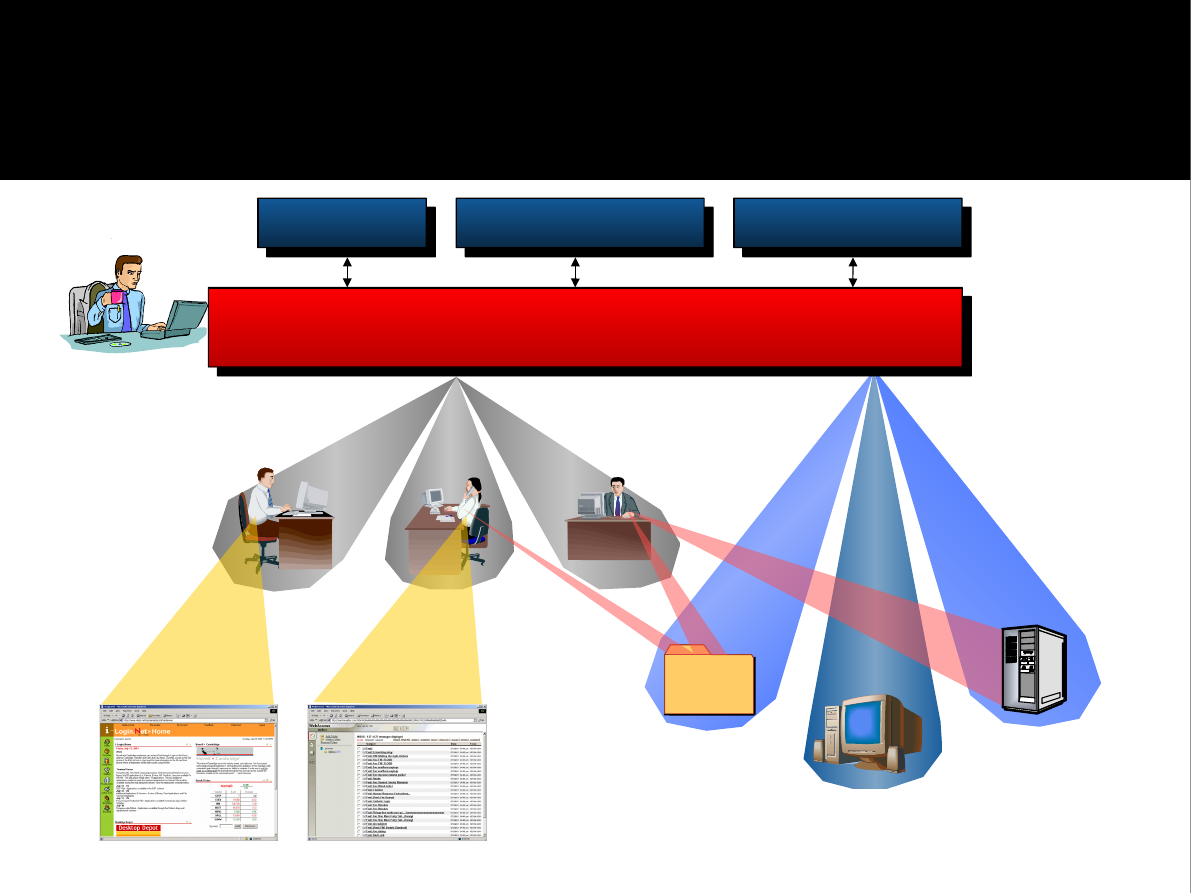

Kontrola dostępu – wiele

różnych systemów i

użytkowników

OS/390

hp-ux

6

Problem – identyfikowanie

użytkowników i udzielanie

dostępu

AIX, Solaris, HP-UX,

AIX, Solaris, HP-UX,

Linux, etc

Linux, etc

D

M

Z

NetWare

NetWare

NT/2000

NT/2000

OS/390

OS/390

App

s

PK

PK

I

I

NetWare/NT

NetWare/NT

Admin

Admin

Użytkownik

Użytkownik

App

s

Web Serwer

Web Serwer

Użytkown

Użytkown

ik Web

ik Web

Użytkownik

Użytkownik

VPN, Dial-up,

VPN, Dial-up,

Wireless

Wireless

Access Control Server

Access Control Server

Administr

Administr

a

a

-

-

tor

tor

dostępu

dostępu

do

do

aplikacji

aplikacji

OS/390

OS/390

Admin

Admin

Admin

Admin

Unix

Unix

Web Serwer

Web Serwer

7

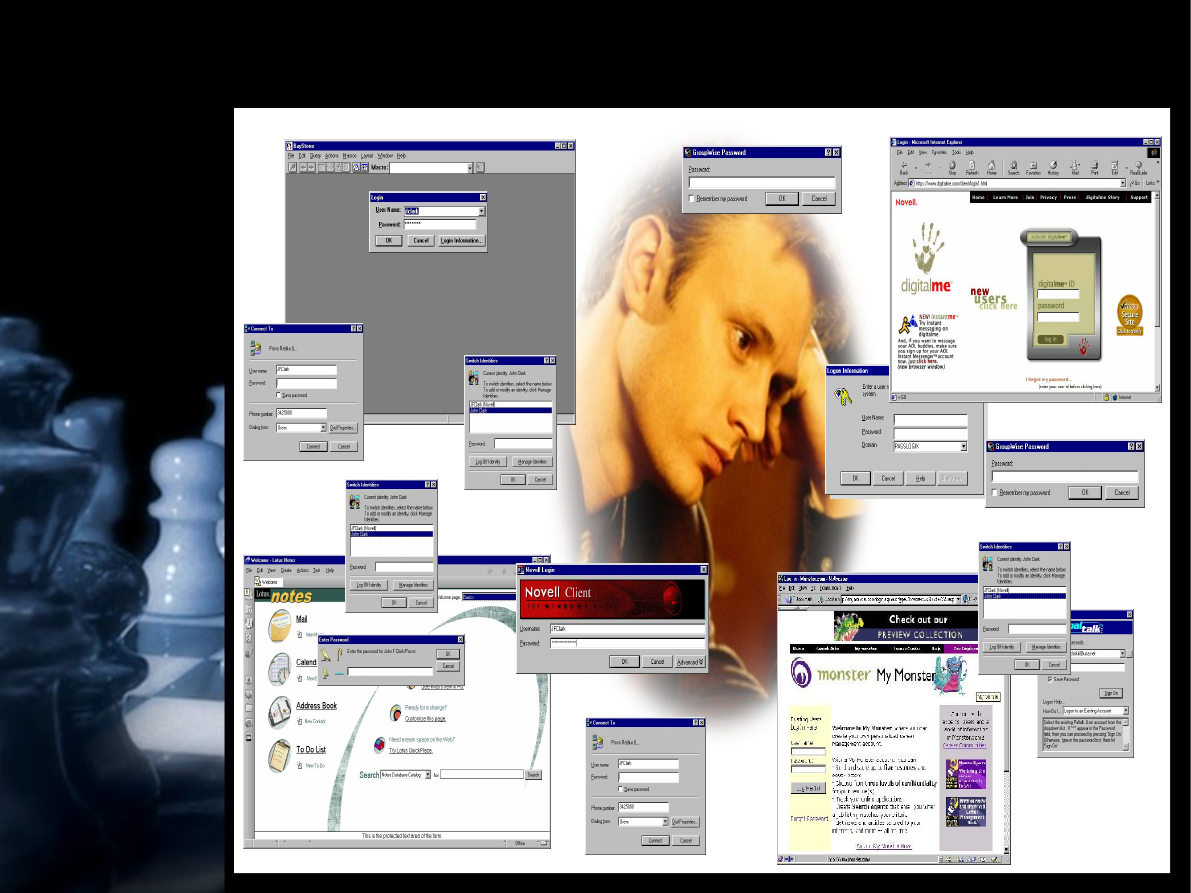

To nie jest łatwe dla

użytkownika

8

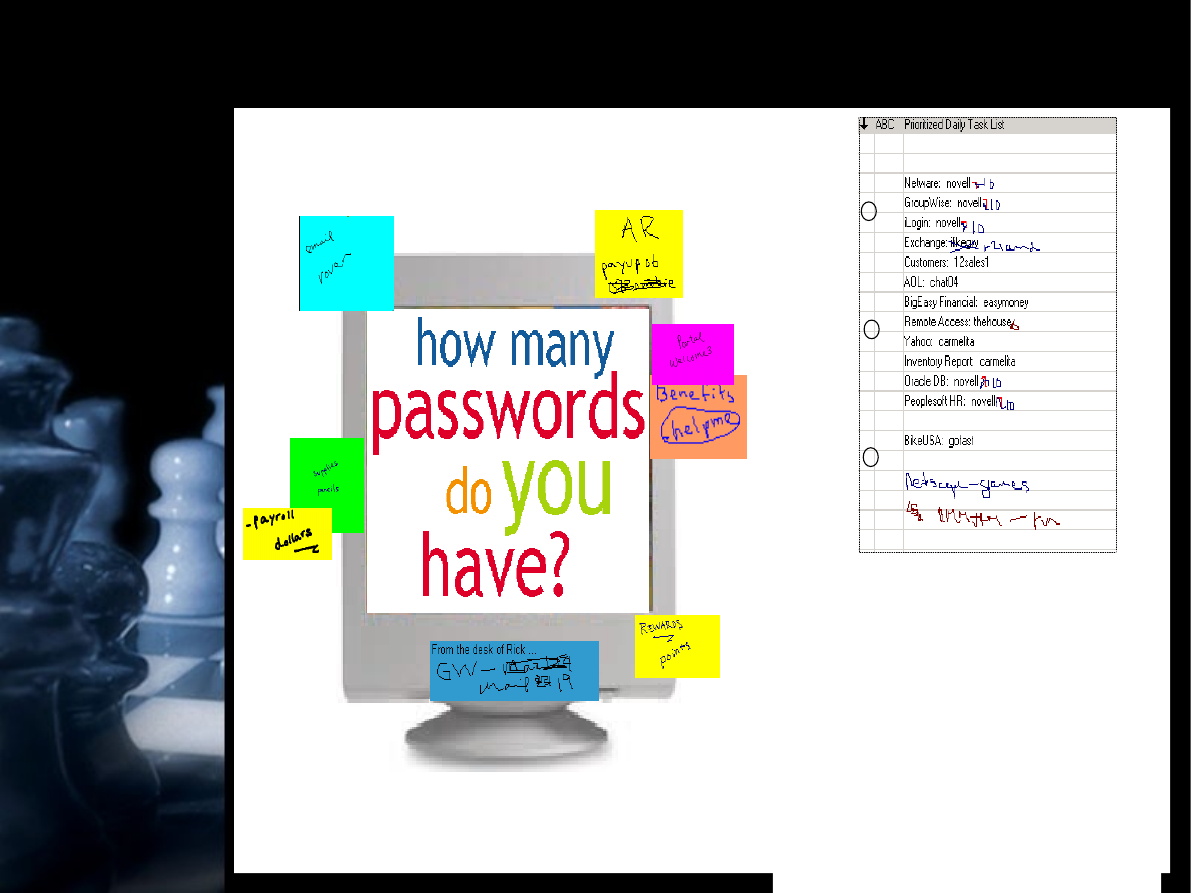

Problemy z hasłami

Bezpieczeństwo

jest naruszone

Użytkownik

będzie:

• Używał

prostych

haseł

•

Tych samych

haseł

• Zapisywał je

9

Problem biznesowy –

wysokie koszty

• Czy wiecie, że…

– Typowy użytkownik spędza 44 godziny

rocznie dokonując operacji logowania do 4

aplikacji – 1996 study by the Network

Applications Consortium

– Większość użytkownik nie może

zapamiętać więcej niż 3 haseł – Hurwitz

Group, 2000

– Ponad 30% kontaktów z help deskiem

dotyczy haseł - Giga, Renee Woo, March

2001

– Zarządzanie hasłami (reset, definicja)

kosztuje od $200 do $300 na użytkownika

rocznie – IDC

10

Podsumowanie problemów z

dostępem do systemów i

aplikacji

Problemy dla firmy:

•

Wysokie koszty administracji

•

Wysokie koszty pomocy

•

Ograniczone bezpieczeństwo

•

Podatność na luki w

systemie bezpieczeństwa

•

Trudności w egzekwowaniu

reguł bezpieczeństwa

•

Brak dobrej weryfikacji

użytkownika

Problemy dla użytkowników:

•

Zbyt wiele identyfikatorów i

haseł

•

Mniejsza produktywność

•

Niedobre doświadczenia

11

Jesteśmy w raju

•Zarządzanie jednym kontem

dostępu dla użytkownika

•Redukcja kosztów

•Eliminacja wielu haseł lub ich

brak

•Zwiększone bezpieczeństwo

12

Siła katalogu i jednej sieci

Kto i co może

w sieci ?

Zasoby

Kontrola

dostępu

do zasobów

Personalizacja

Administrato

r

NDS eDirectory

Systemy

Inne katalogi

(mail)

Aplikacje

Integracja

i e-aprowizacja

użytkowników

13

• Secure Access

Suite

• Zestaw

produktów

zawiera:

– Novell eDirectory

– Novell iChain

– Novell BorderManager

– Novell SecureLogin

– Novell Account Management 3

– Novell Modular Authentication Services

EE (NMAS)

Rozwój rozwiązań z kategorii

bezpieczeństwo i kontrola

dostępu

14

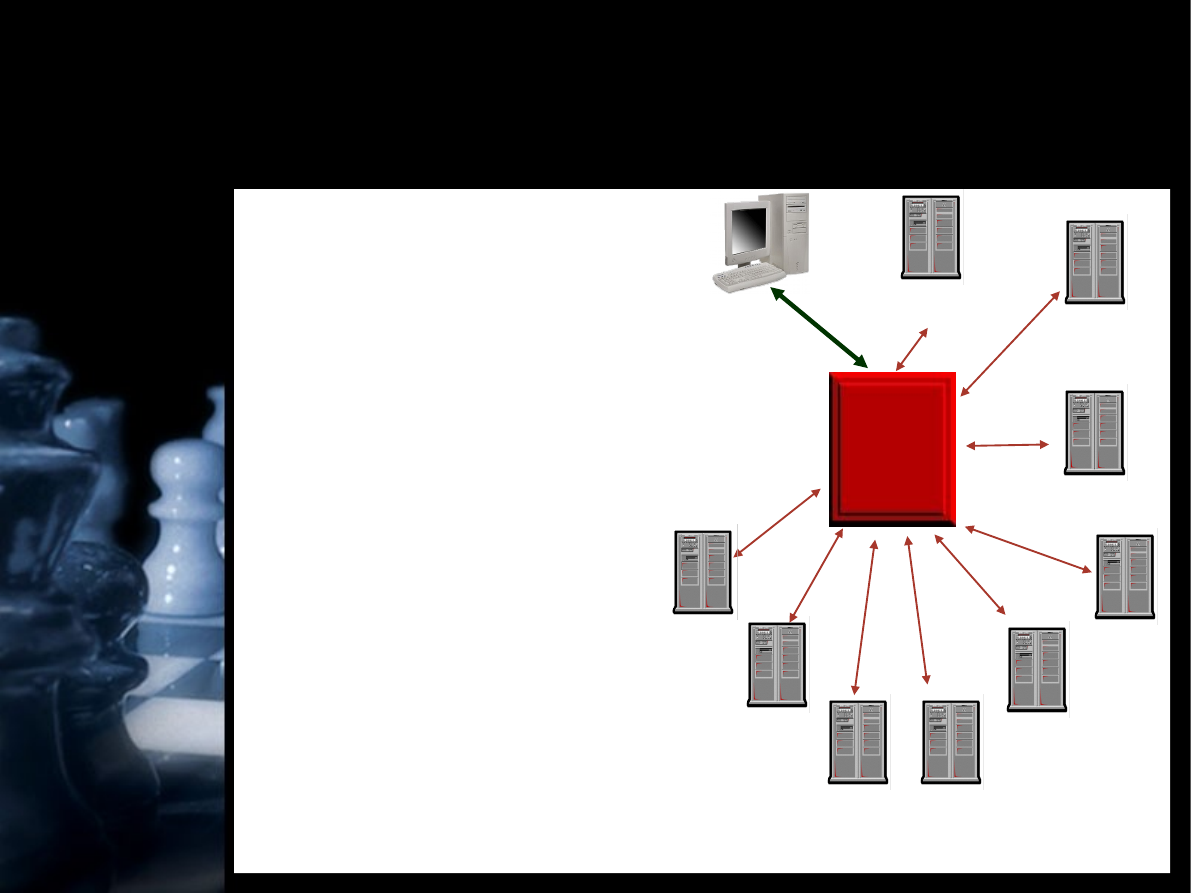

Bezpieczny dostęp do

systemów w sieci

heterogenicznej

AIX

AIX

NetWare

NetWare

NT/2000

NT/2000

Solaris

Solaris

Linux

Linux

HP-UX

HP-UX

OS/390

OS/390

Free BSD Unix

Free BSD Unix

Novell

Account

Managemen

t 3

Zarządzanie kontami

i jedno hasło dostępu

do serwerów w

heterogenicznej sieci

W nowej wersji

włączono obsługę

wielu dodatkowych

systemów

Novell

eDirectory

AS/400, OpenVMS,

AS/400, OpenVMS,

Tru64 UNIX wkrótce

Tru64 UNIX wkrótce

15

Możliwość zarządzania

kontami w systemach

Account Management

NT

2000

Linu

x

Solaris

(x86)

HP

UX

AIX

Tru64

OS

/

39

0

AS/

400

VMS

Ap

p

x

Solaris

(sparc)

Free

BSD

eDirectory

NetWare

…

NT/2000

Solaris

(Sparc)

Linux

AIX

16

Novell Account

Management 3.0 (1/2)

• Użytkownik ma ten sam

identyfikator i hasło na

wszystkich platformach, z

których korzysta

17

Novell Account

Management 3.0 (2/2)

• Po stronie stacji roboczej nie potrzeba

żadnej modyfikacji lub instalacji

dodatkowego oprogramowania (tzw.

klienta)

– Jeden punkt administrowania kontami

użytkowników i grupami

• Konta są automatycznie tworzone, konfigurowane i

usuwane na wszystkich platformach

• Synchronizacja informacji o kontach lub

przekierowanie zapytań do katalogu

• Wykorzystuje rozbudowane skrypty, aby można było

zarządzać katalogami domowymi i innymi zasobami

• Administratorzy poszczególnych platform zachowują

kontrolę nad swoimi systemami.

– Można dodać zaawansowaną weryfikację

tożsamości

18

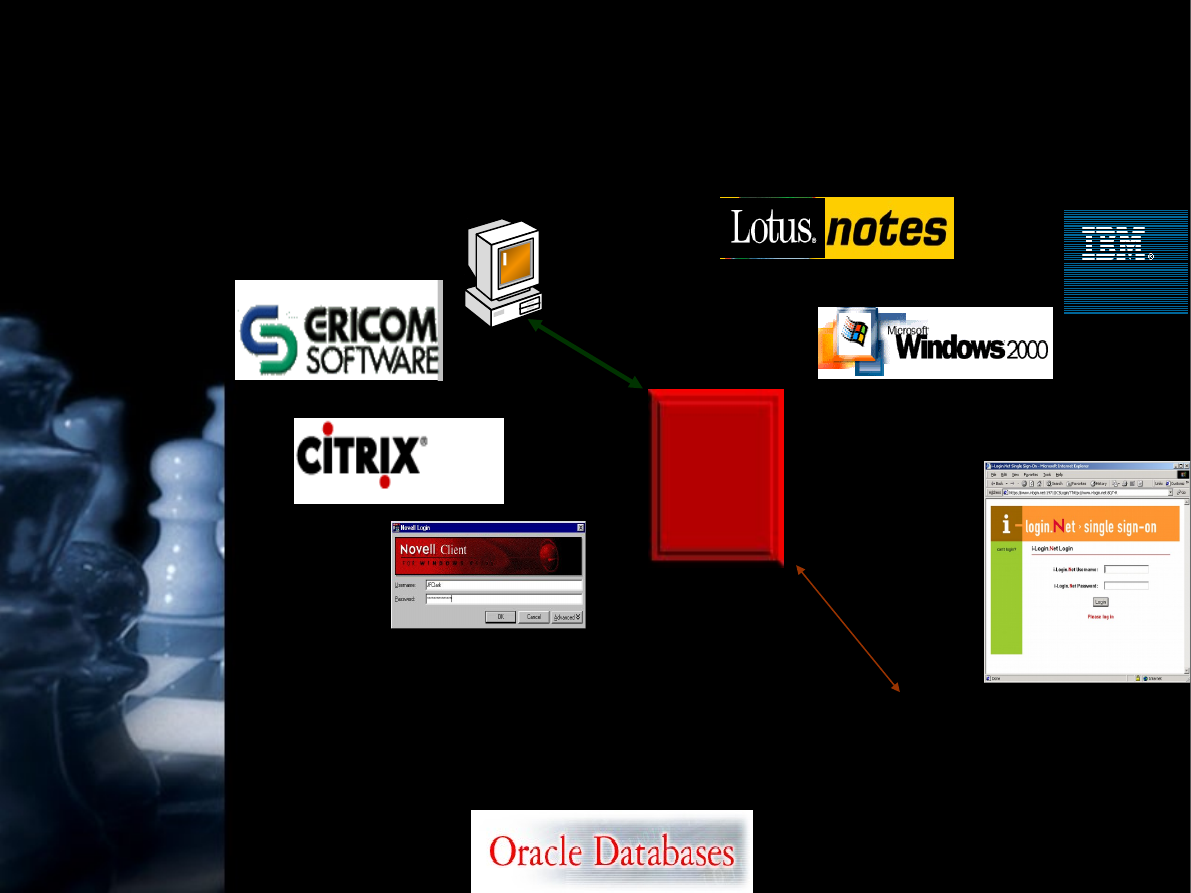

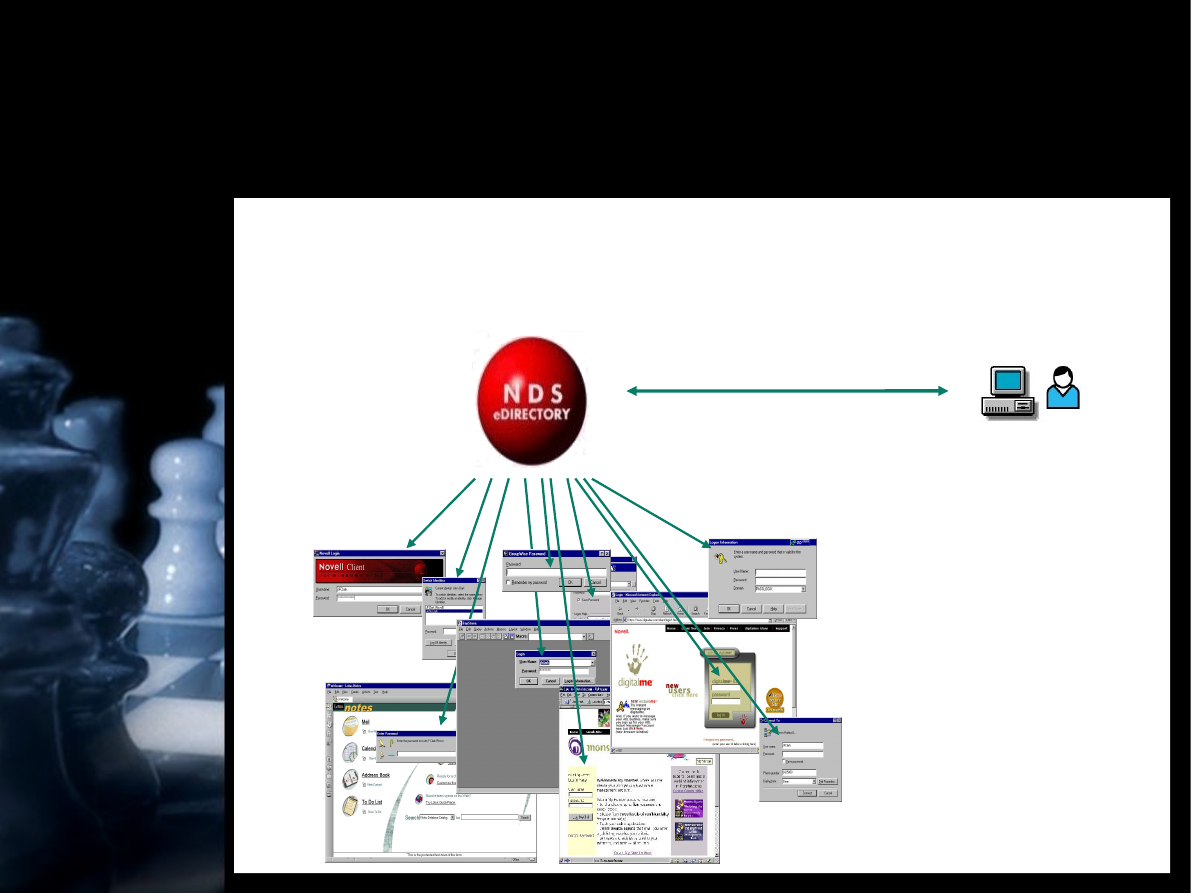

Single Sign On - jeden

bezpieczny login do

aplikacji

Novell SecureLogin

Novell

eDirectory

Applikacje

Applikacje

Web, Win32, Citrix,

Web, Win32, Citrix,

& Host Based

& Host Based

OS/390

19

Rozwiązanie problemu dostępu

do różnych aplikacji – Novell

Secure Login

• Rozwiązanie umożliwiające

wykorzystanie jednokrotnej autoryzacji

(single sign-on) dla aplikacji webowych

i windowsowych, Citrix/MS Terminal

Server i innych terminali oraz hostów

uniksowych z możliwością użycia

dodatkowych metod weryfikacji

(metody biometryczne, tokeny,

smartcards)

• Jeden login i dostęp do wszystkich

aplikacji

20

Jeden login do sieci i

aplikacji

(Single Sign-on)

Bezpieczne przechowywanie haseł i udostępnianie

ich aplikacjom w trakcie uruchomienia. Nie wymaga

dodatkowych inwestycji sprzętowych i zmian w

oprogramowaniu !!!

21

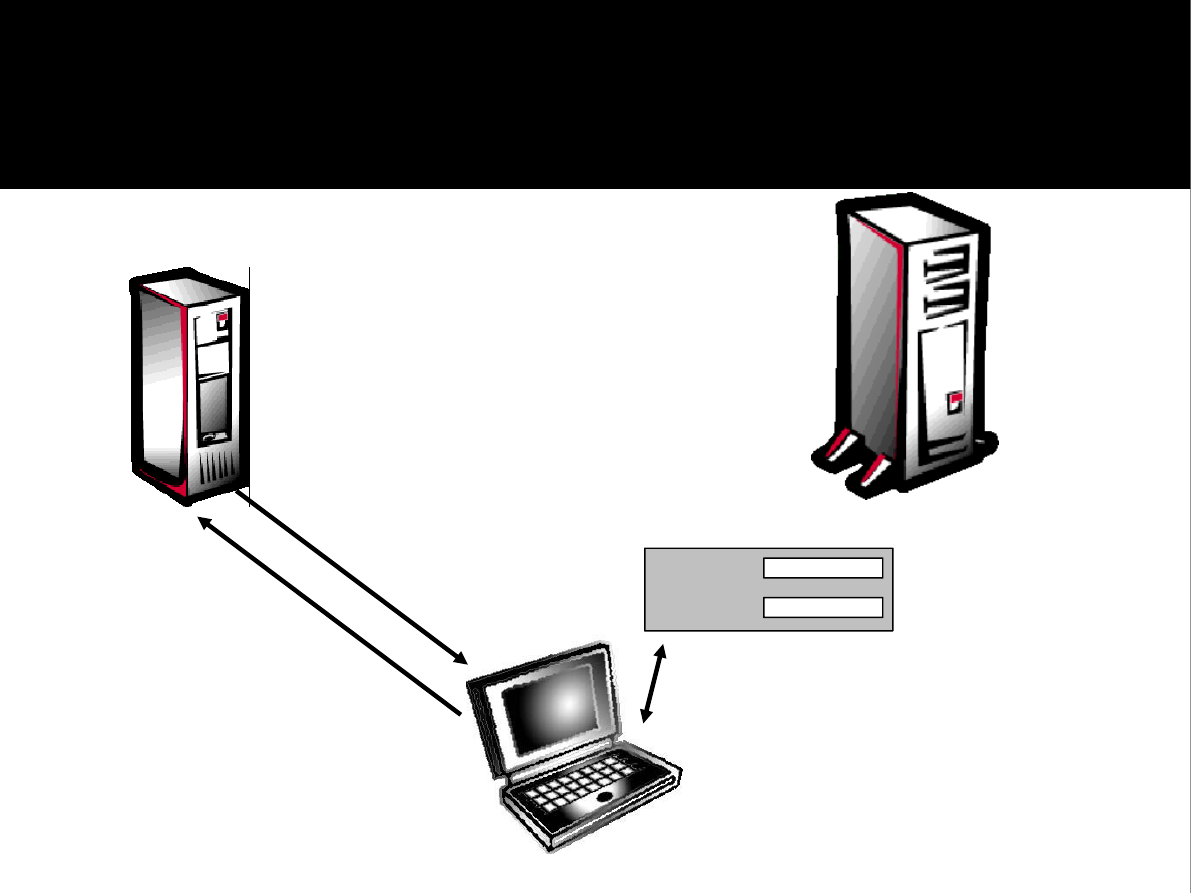

Typowy login bez Novell

SecureLogin

Serwer

Serwer

aplikacji

aplikacji

Novell

Novell

Directory

Directory

Services

Services

Stacja

Stacja

użytkownika

użytkownika

3)

Użytkownik

podaje ID i

hasło

4)

Aplikacja

startuje

1)

Uruchomienie

aplikacji

2)

Aplikacja

prosi o ID i

hasło

Login ID:

Password:

22

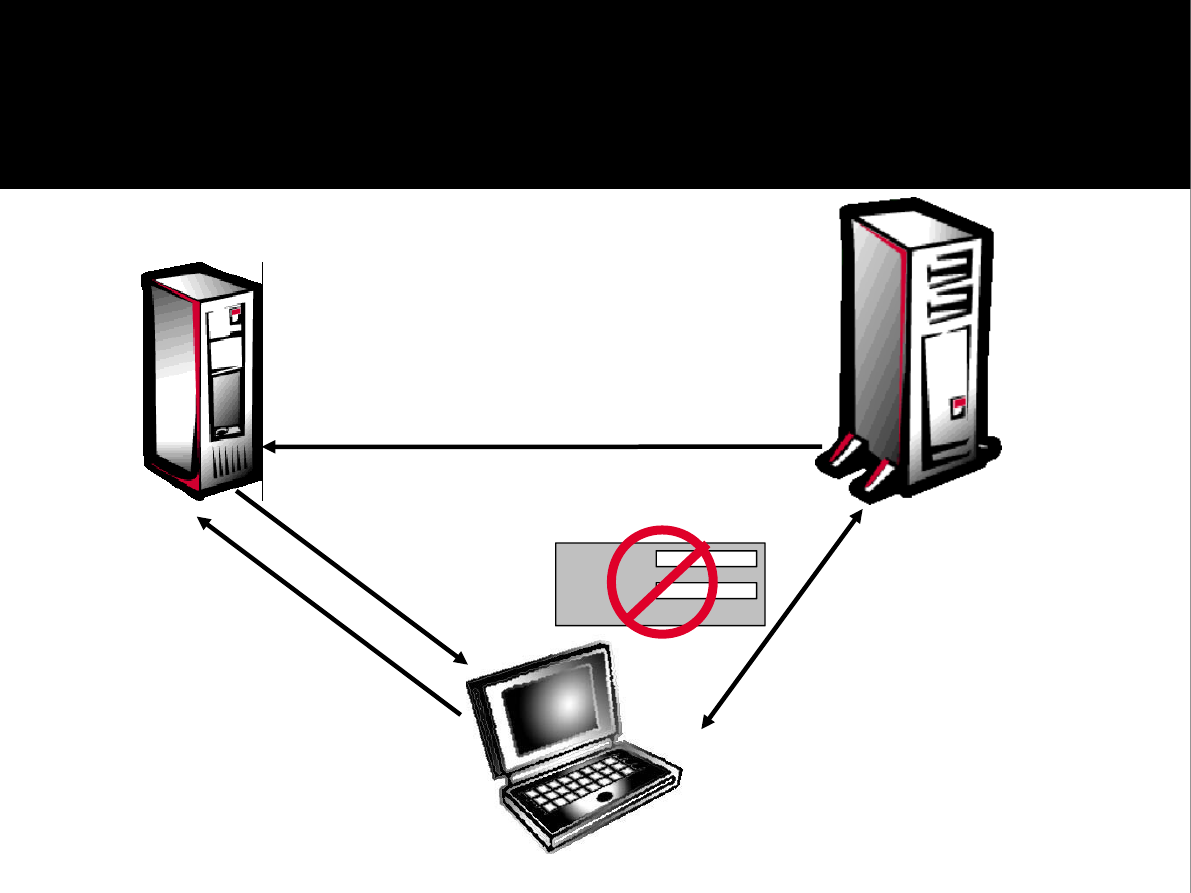

Uwierzytelnianie przez

Novell SecureLogin (NSL)

Serwer

Serwer

aplikacji

aplikacji

Novell

Novell

eDirectory

eDirectory

Stacja

Stacja

4)

NSL wysyła

prośbę o ID i hasło

do eDirectory

Login ID:

Password:

2)

Uruchomienie

aplikacji

3)

Aplikacja

prosi o ID i

hasło

1)

Początek

dnia - login do

eDirectory -

autoryzacja

użytkownika

5)

NSL przekazuje

sekret (poufne dane:

ID/hasło) z eDirectory do

aplikacji

23

Rozwiązanie problemu

Novell SecureLogin:

– Nie wymaga zmian w aplikacjach

– Agent Secure Login na stacji:

• Automatyczne wykrywanie loginu dla

dowolnej aplikacji z klientem Windows,

www, Unix, OS/390 (przez emulatory

terminali)

– Centralna administracja

– Audyt i raporty z wykorzystania

aplikacji (kto, kiedy)

– Do weryfikacji można wykorzystać

certyfikaty

24

Skąd wziąć certyfikaty?

• Wystawianie i przechowywanie

certyfikatów w ramach

eDirectory – Novell Certificate

Server

– Obsługa schematu PKI

– LDAP

– Weryfikacja

• Zarządzanie cyklem życia

certyfikatów

• Możliwość wykorzystania

certyfikatów ze źródeł

zewnętrznych

Novell eDirectory = PKI

25

Rozwiązanie problemu

Novell SecureLogin:

– Wymuszanie reguł dotyczących

haseł

• Np. długość, charakterystyka

– Możliwość automatycznego

generowania haseł

– Obsługa użytkowników mobilnych

• Sekrety podążają za użytkownikiem -

eDirectory

• Możliwy lokalny zaszyfrowany cache

– Hasła są szyfrowane na stacjach

przez klienta NSL 3 i transmitowane

bezpiecznie

26

Novell SecureLogin dzisiaj

To tylko część listy predefiniowanych

aplikacji

MSN

Messenger

ACT

Browser Pop-

ups

CorporateTi

me

Entrust

Eudora

Goldmine

ICQ

JUNO

Lotus

Notes

Lotus

Organizer

Meeting

Maker

MS Internet Gaming Zone

MS FrontPage

MS Money 98/99

Quicken

Siebel

Sales

Yahoo!

Messenger

Visual

SourceSafe

Windows

Logon

MS SQL

Microsoft

Outlook

Clarify

QuickBooks

Pro

Rumba 6

Attachmate Extra!

6.3

Attachmate Extra!

6.5

Opera Web

Internet Explorer

Dialer

AOL

Internet Explorer

Web

Internet Explorer Pop-

up

Compuserve

Earthlink

Reflection 7

HostExplorer

PCOM 4.3,

5.0

Mindspring

Netscape

Web

Netscape Pop-up

NeoPlanet Web

MSN

Prodigy

Novell

GroupWise

PeopleSoft

Oracle

SoftFront Track for

Win

Worldnet

27

Novell Secure Login 3

Podsumowanie

SecureLogin 3:

– Rozwiązanie upraszczające pracę,

zmniejszające koszty i zwiększające

bezpieczeństwo dzięki jednokrotnemu

logowaniu w sieci

– Można zastosować w dowolnym

środowisku

– Brak dodatkowych nakładów na sprzęt

– Możliwość zwiększenia bezpieczeństwa

przez dodatkowe mechanizmy

weryfikacji Novell Modular

Authentication Services EE (tokeny,

SmartCard, biometryka)

28

Bezpieczny dostęp dzięki

zaawansowanemu

uwierzytelnieniu

Novell Modular

Authentication Service

Novell

eDirectory

Zaawansowane uwierzytelnienie:

X.509, urządzenia biometryczne,

karty zbiżeniowe, tokeny, etc.

29

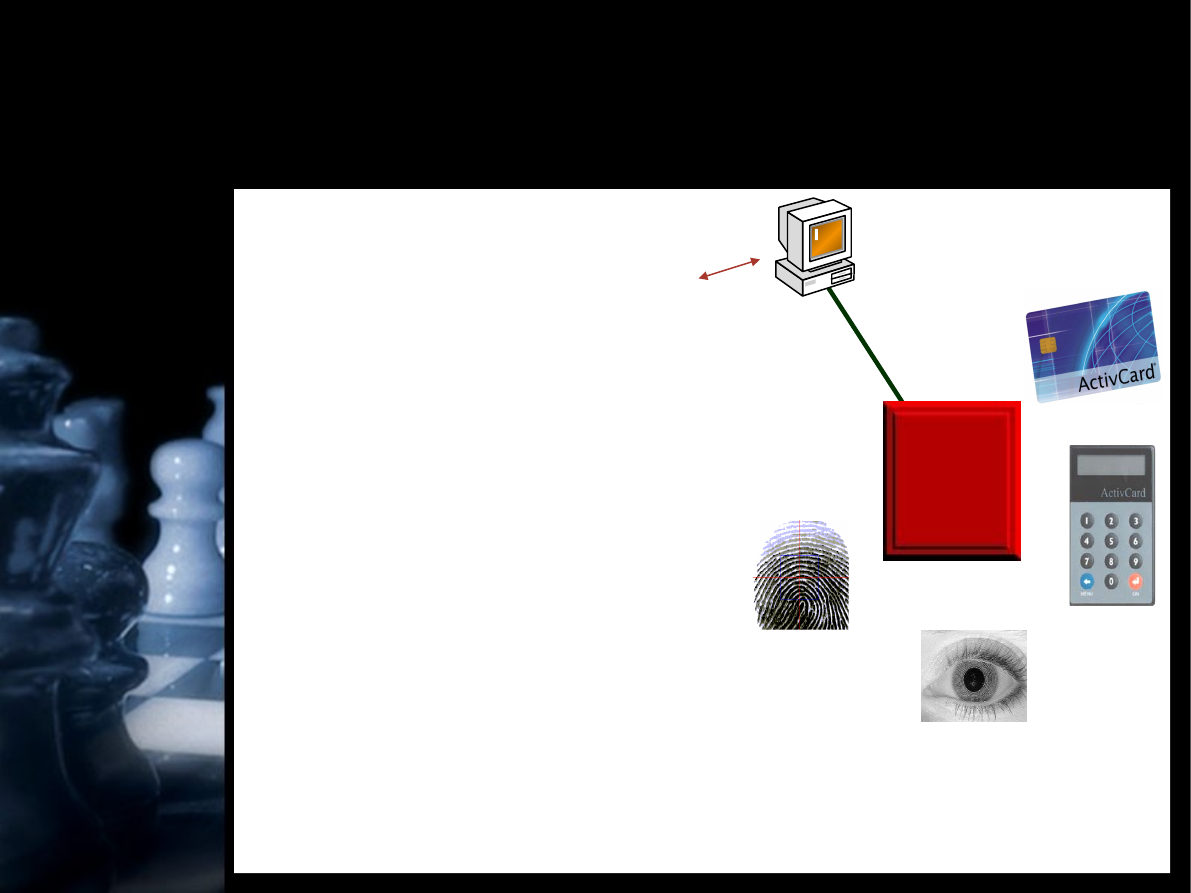

NMAS - Novell Modular

Authentication Services EE

• Zastosowanie – ochrona danych w sieci

• Zaawansowana weryfikacja tożsamości

• Wprowadza dodatkowe sposoby

sprawdzania tożsamości

– Hasło, PIN („coś, co wiesz”)

– Rozwiązanie sprzętowe – token,

SmartCard, karta zbliżeniowa („coś, co

masz”)

– Uwierzytelnienie biometryczne – odcisk

palca, dłoni, tęczówka oka („twoja

cecha”)

30

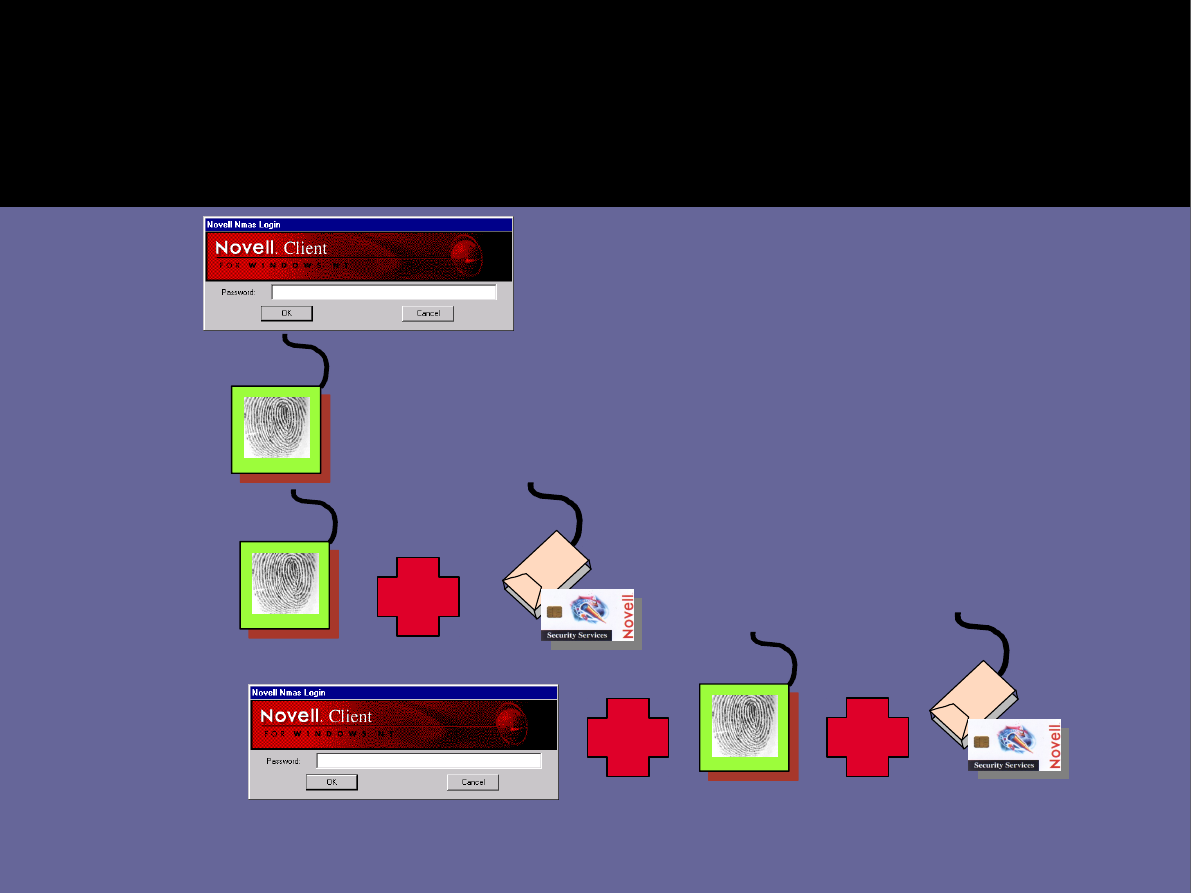

Różne sekwencje logowania

NMAS

LUB

LUB

LUB

31

Korzyści

• Kreatywność

– Użytkownicy mogą używać różnych

metod logowania

• Duże możliwości wyboru

– NMAS oferuje szeroką gamę metod

poświadczania tożsamości

(biometryczne, tokeny, certyfikaty...)

• Blokowanie stacji roboczych i

wygaszacza ekranu

– Zabezpieczony również dostęp do

stacji.

• Łatwa administracja

– Reguły przechowywane w eDirectory

32

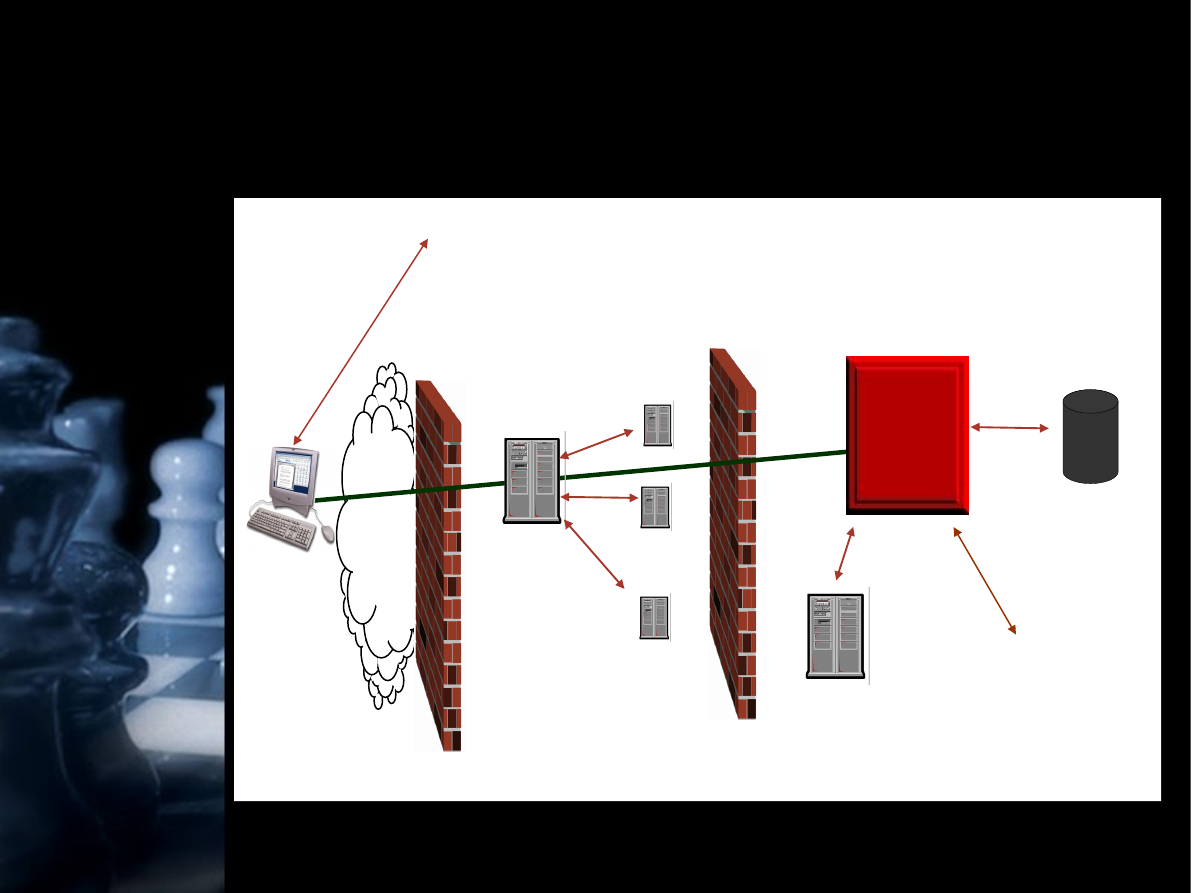

Bezpieczny dostęp z Internetu

do firmowego intranetu i

aplikacji WWW

iChain

iChain

®

®

bezpieczeństwo,

bezpieczeństwo,

SSO,

SSO,

reverse proxy

reverse proxy

Platformy/NOS

Platformy/NOS

NetWare, Windows,

NetWare, Windows,

Solaris, HP-UX, AIX, Linux, OS/390

Solaris, HP-UX, AIX, Linux, OS/390

Bazy

Bazy

danych

danych

Aplikacje

Aplikacje

Web, Win32, Citrix,

Web, Win32, Citrix,

oraz z komputerów

oraz z komputerów

typu host

typu host

Zaawansowane uwierzytelnianie

PKI, Smart Cards, biometryczne,

karty zbliżeniowe, tokeny i itd.

Novell

eDirectory

Świat

Świat

zewnętrzny

zewnętrzny

Internet

Internet

Serwery

Serwery

i aplikacje Web

i aplikacje Web

Novell iChain

33

Zabezpieczenie danych

i transmisji

• Ochrona komunikacji klienta z WWW

przed podsłuchem

• Kodowanie SSL

• Weryfikacja certyfikatów przez serwer

• SSLizer

– Bezpieczne i niewidoczne kodowanie

– Eliminacja obsługi SSL przez serwer

WWW

– Łatwa instalacja

– Zwiększenie wydajności: serwery WWW

zwolnione z procesu szyfrowania!

34

iChain: usługi

uwierzytelniania

Kontrola dostępu:

– Dostęp według reguł

przechowywanych w eDirectory

• Dostępne trzy różne poziomy

– „Public” — bez uwierzytelniania i kontroli

dostępu

– „Restricted” — tylko uwierzytelnianie

– „Secure” — uwierzytelnianie i kontrola

dostępu do serwerów WWW

– Reguły dostępu mogą być

przypisane do:

• Użytkowników

• Grup

• Organizacji

35

Weryfikacja tożsamości

• Tokeny - ActivCard, Vasco, RSA,

itp.

• Certyfikaty X.509

• Konto, hasło

• Przekazywanie informacji o

autoryzacji do serwera WWW

• Aplikacje WWW nie muszą już

weryfikować tożsamości

samodzielnie

36

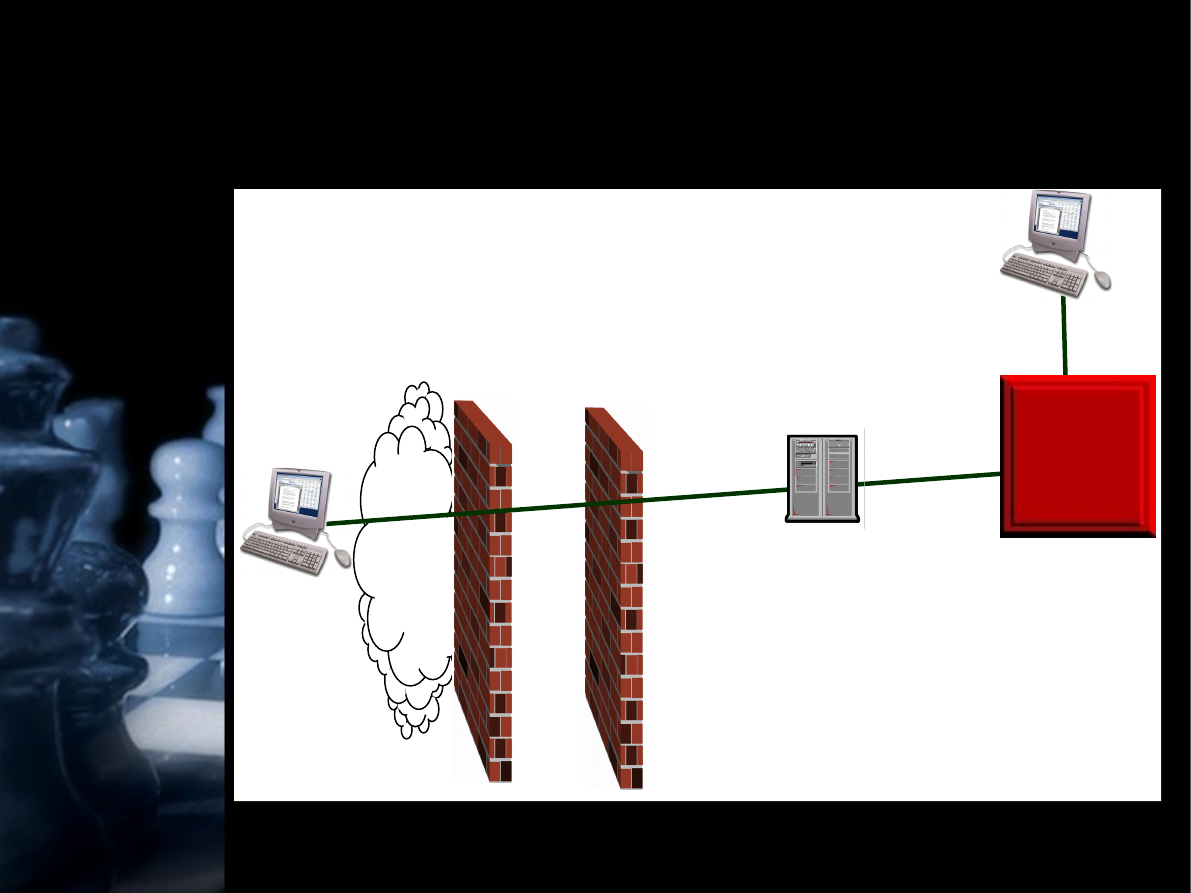

Secure Access dla

przedsiębiorstw

Novell

eDirectory

FIRMA

FIRMA

systemy bezpieczeństwa

systemy bezpieczeństwa

firewall

firewall

VPN

VPN

serwer RADIUS

serwer RADIUS

forward proxy

forward proxy

Novell BorderManager

®

Świat

Świat

zewnętrzny

zewnętrzny

Internet

Internet

37

Novell BorderManager

(NBM) (1/2)

• Novell BorderManager jest kluczowym

rozwiązaniem do kontroli i

zabezpieczenia dostępu w ofercie

Novella

• BorderManager zawiera certyfikowany

firewall, VPN, filtrowanie żądań

generowanych przez wirusy oraz

skalowaną usługę filtrowania treści w

internecie do których mają dostęp

użytkownicy w celu zwiększenia

ochrony sieci oraz produktywności

pracowników

38

Novell BorderManager

(NBM) (2/2)

• Wykorzystanie kontroli dostępu

na poziomie użytkownika razem

z usługami proxy i cache

zabezpiecza sieć przed

niepożądaną zawartością

pobieraną z Internetu przy

równoczesnym zachowaniu

wysokiej wydajności

39

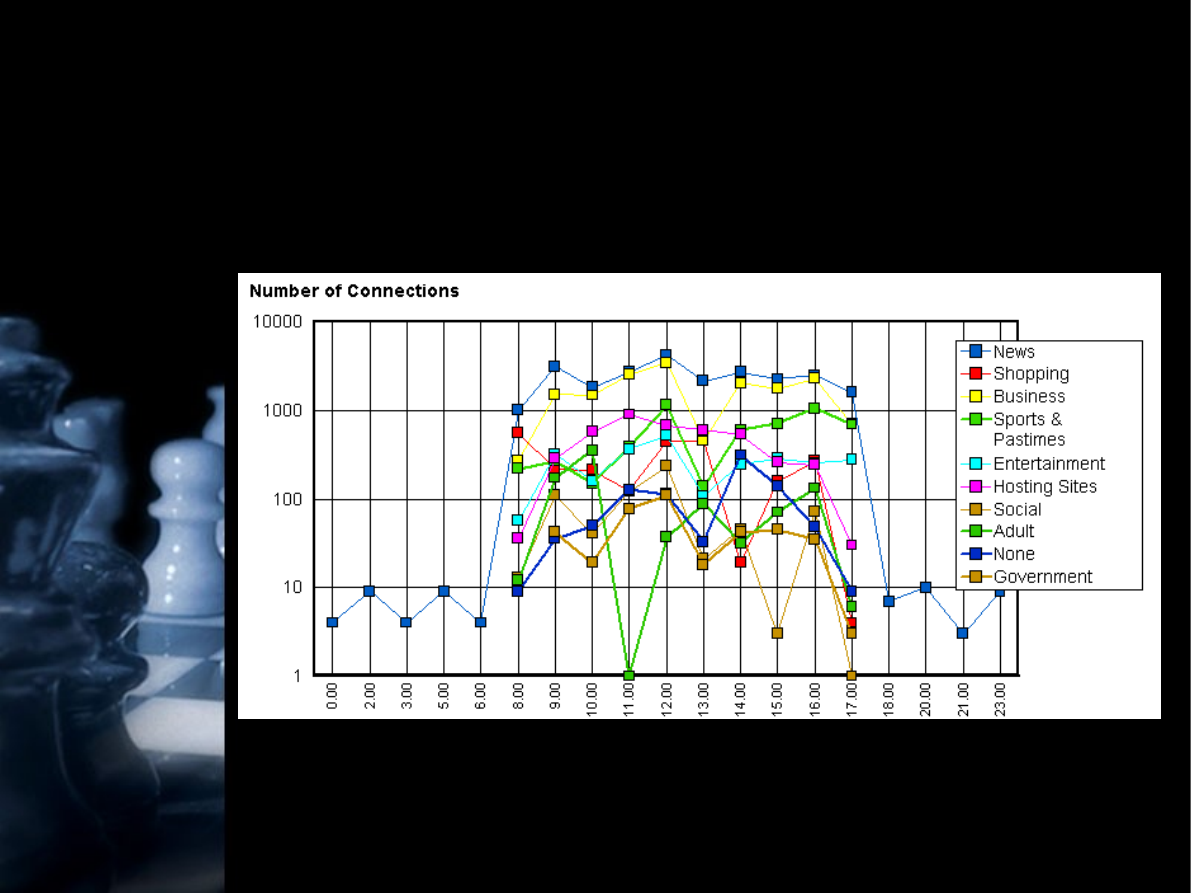

Czy wiesz że…

• 70% niepożądanego ruchu

internetowego ma miejsce pomiędzy

godziną 9 a 17

• Więcej niż 60% zakupów online

dokonuje się w godzinach pracy

• 35% spadku produktywności jest

związane z przeglądaniem Internetu

• 27% firm z listy Fortune 500 miało

problemy prawne związane z

nadużyciem Internetu lub poczty

elektronicznej

40

Czy to jest problem?

41

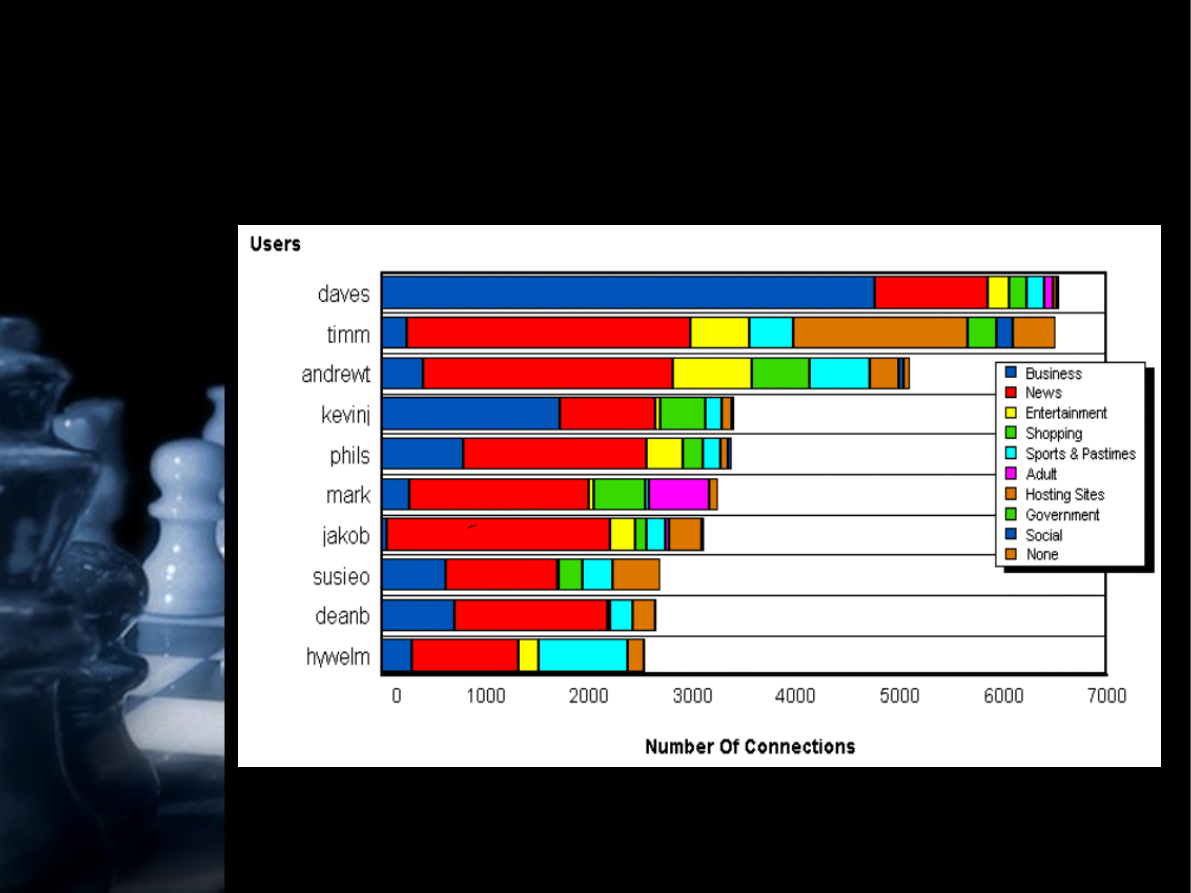

Kto powoduje problemy?

42

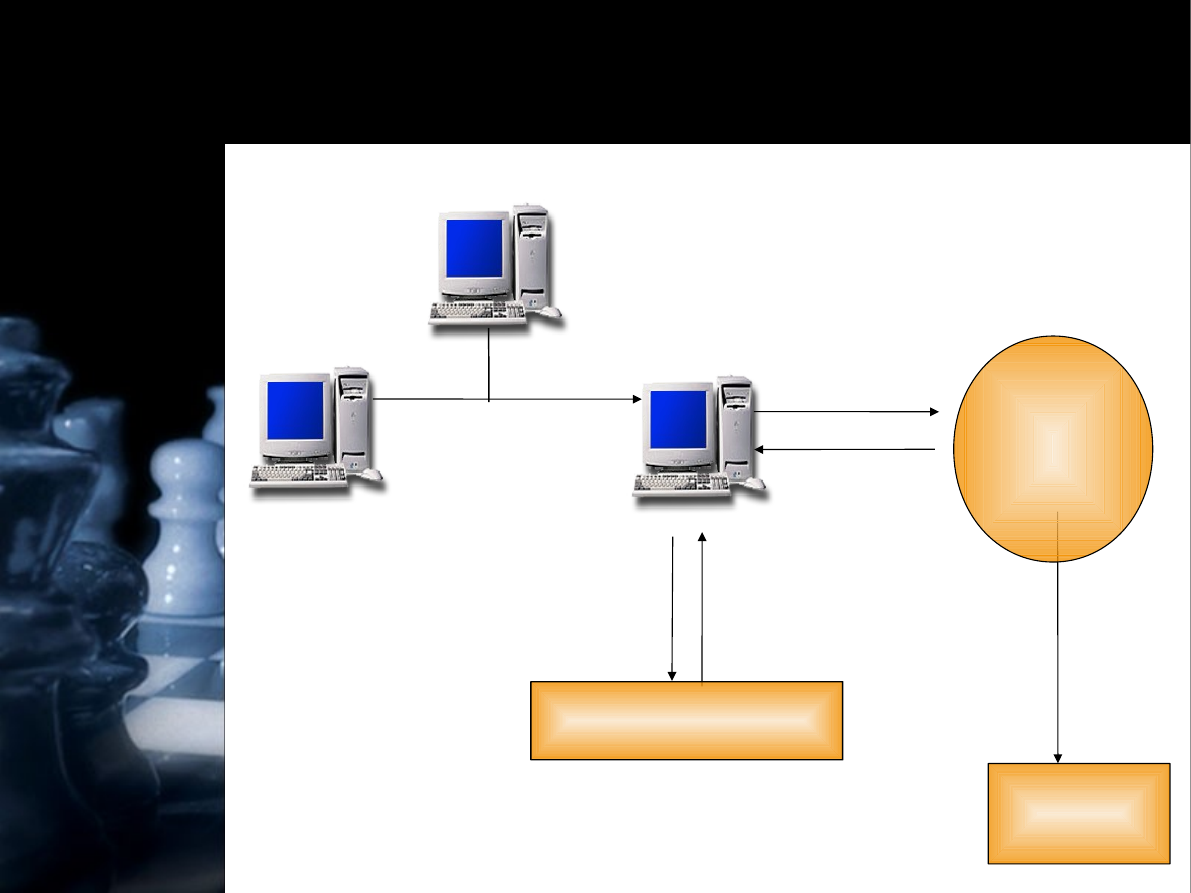

Jak to działa?

Klient

NBM3.7

SurfControl Content DB

http://

www.cnn.com

Jaką kategorię

przypiszemy do

www.cnn.com?

www.cnn.com to

Rozrywka ale

także

Wiadomości

finansowe

Reporter/Monitor

Dozwolo

ne?

NIE

TAK

www.cnn.co

m

43

Dlaczego filtrować?

• Zarządzanie produktywnością

– Zapobiega nadużyciom związanym z

Internetem

• Ograniczanie ruchu w sieci

– Chroni przed niebiznesowym

wykorzystaniem przepustowości sieci

• Redukcja ryzyka

– Gwarantuje dostępność zasobów

firmy dla realizacji celów biznesowych

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Slide 19

- Slide 20

- Slide 21

- Slide 22

- Slide 23

- Slide 24

- Slide 25

- Slide 26

- Slide 27

- Slide 28

- Slide 29

- Slide 30

- Slide 31

- Slide 32

- Slide 33

- Slide 34

- Slide 35

- Slide 36

- Slide 37

- Slide 38

- Slide 39

- Slide 40

- Slide 41

- Slide 42

- Slide 43

Wyszukiwarka

Podobne podstrony:

LECTURE 13 HANDOUT Patriotic songs

lecture 13 spc and data integration handouts

Lecture 13 Graphics in C

LECTURE 13 Georgians Part II

Feynman Lectures on Physics Volume 1 Chapter 13

Topic 13 AHL Plants IB III Lecture 2 Plant Tissues and Organs

Novell (13 str)

Feynman Lectures on Physics Volume 1 Chapter 13

IR Lecture1

uml LECTURE

13 ZMIANY WSTECZNE (2)id 14517 ppt

13 zakrzepowo zatorowa

lecture3 complexity introduction

Zatrucia 13

pz wyklad 13

13 ALUid 14602 ppt

więcej podobnych podstron