Menu

1.

2.

Rodzaje złośliwego oprogramowania

a)

b)

c)

d)

e)

f)

g)

h)

3.

4.

5.

Zagrożenia sieci komputerowych

a)

b)

c)

d)

e)

f)

g)

h)

i)

Atak Distributed Denial of Service (DDoS)

j)

6.

1. Zagrożenia

komputerowe

Obecnie największym

zagrożeniem dla

komputerów jest

oprogramowanie

crimeware. Są to

szkodliwe programy

tworzone przez

cyberprzestępców po to,

aby w nielegalny sposób

zarobić pieniądze.

Crimeware może

przybierać postać

wirusów, robaków,

trojanów lub innych

szkodliwych programów.

2. Rodzaje złośliwego

oprogramowania

Złośliwe oprogramowanie,

malware (z ang. malicious

software) – wszelkie aplikacje,

skrypty itp. mające szkodliwe,

przestępcze lub złośliwe działanie

w stosunku do użytkownika

komputera.

Problem dotyczy przede

wszystkim komputerów

pracujących w środowisku

Microsoft Windows.

a) Wirusy

Wirus – program lub fragment wrogiego

wykonalnego kodu, który dołącza się,

nadpisuje lub zamienia inny program w celu

reprodukcji samego siebie bez zgody

użytkownika. Ze względu na różne rodzaje

infekcji wirusy dzielą się na:

wirusy gnieżdżące się w sektorze rozruchowym

twardego dysku (ang. boot sector viruses),

wirusy pasożytnicze (ang. parasitic viruses),

wirusy wieloczęściowe (ang. multi-partite

viruses),

wirusy towarzyszące (ang. companion viruses),

makrowirusy (ang. macro viruses).

b) Robaki

Robaki (ang. worm) –

złośliwe

oprogramowanie

podobne do wirusów,

rozmnażające się tylko

przez sieć. W

przeciwieństwie do

wirusów nie potrzebują

programu "żywiciela".

Często powielają się

pocztą elektroniczną.

c) Wabbit

Wabbit – program rezydentny nie

powielający się przez sieć.

Wynikiem jego działania jest jedna

określona operacja, np. powielanie

tego samego pliku aż do

wyczerpania zasobów pamięci

komputera.

d) Trojany

Trojan – nie rozmnaża się jak

wirus, ale jego działanie jest

równie szkodliwe. Ukrywa

się pod nazwą lub w części

pliku, który użytkownikowi

wydaje się pomocny. Oprócz

właściwego działania pliku

zgodnego z jego nazwą,

trojan wykonuje operacje w

tle szkodliwe dla

użytkownika, np. otwiera

port komputera, przez który

może być dokonany atak

włamywacza (hakera).

e) Backdoor

Backdoor – przejmuje kontrolę

nad zainfekowanym

komputerem, umożliwiając

wykonanie na nim czynności

administracyjnych, łącznie z

usuwaniem i zapisem

danych. Podobnie jak trojan,

backdoor podszywa się pod

pliki i programy, z których

często korzysta użytkownik.

Umożliwia intruzom

administrowanie systemem

operacyjnym poprzez

Internet. Wykonuje wtedy

zadania wbrew wiedzy i woli

ofiary.

f) Programy szpiegujące

Programy szpiegujące (ang. spyware) – oprogramowanie

zbierające informacje o osobie fizycznej lub prawnej bez jej

zgody, jak informacje o odwiedzanych witrynach, hasła

dostępowe itp. Występuje często jako dodatkowy i ukryty

komponent większego programu, odporny na usuwanie i

ingerencję użytkownika. Programy szpiegujące mogą

wykonywać działania bez wiedzy użytkownika - zmieniać

wpisy do rejestru systemu operacyjnego i ustawienia

użytkownika. Program szpiegujący może pobierać i

uruchamiać pliki pobrane z sieci.

scumware (ang. scum – piana; szumowiny, męty) – żargonowe,

zbiorcze określenie oprogramowania, które wykonuje w

komputerze niepożądane przez użytkownika czynności.

stealware/parasiteware - służące do okradania kont

internetowych,

adware - oprogramowanie wyświetlające reklamy,

Hijacker Browser Helper Object - dodatki do przeglądarek,

wykonujące operacje bez wiedzy użytkownika.

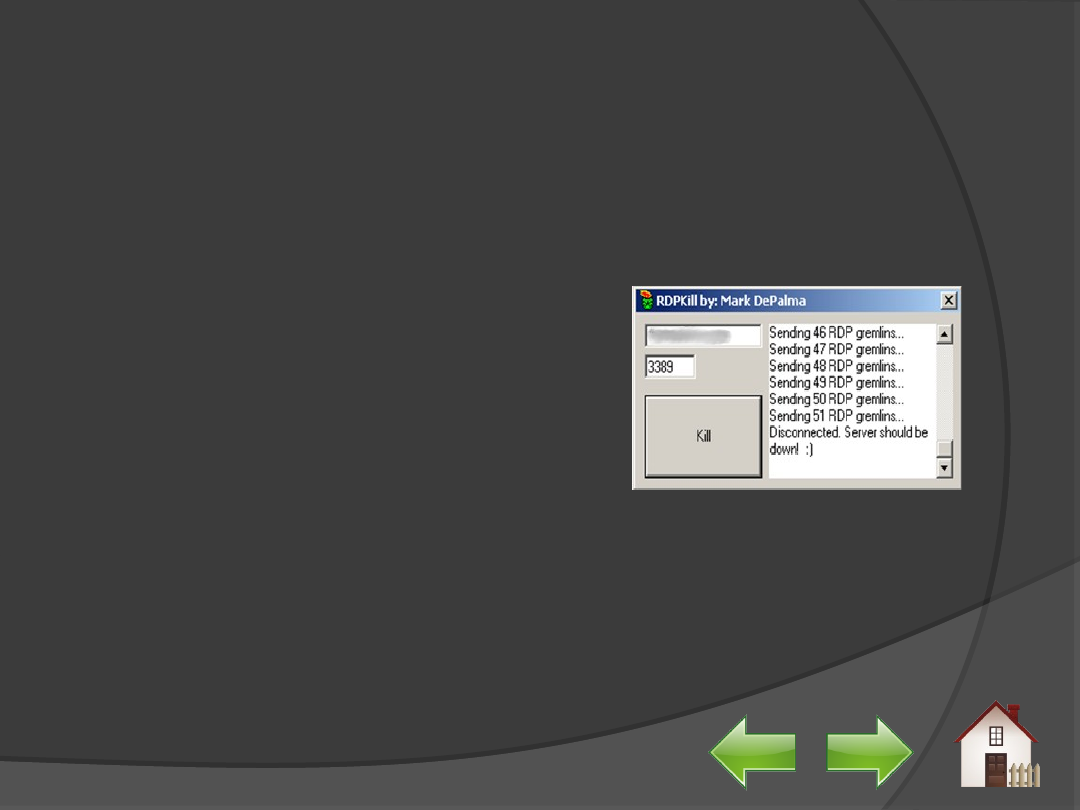

g) Exploit

Exploit – kod

umożliwiający

bezpośrednie włamanie

do komputera ofiary, do

dokonania zmian lub

przejęcia kontroli

wykorzystuje się lukę w

oprogramowaniu

zainstalowanym na

atakowanym

komputerze.

Exploit wykorzystujący lukę

MS12-020.

h) Rootkit

Rootkit – jedno z najniebezpieczniejszych

narzędzi hackerskich. Ogólna zasada działania

opiera się na maskowaniu obecności pewnych

uruchomionych programów lub procesów

systemowych (z reguły służących hackerowi

do administrowania zaatakowanym

systemem). Rootkit zostaje wkompilowany (w

wypadku zainfekowanej instalacji) lub

wstrzyknięty w istotne procedury systemowe,

z reguły jest trudny do wykrycia z racji tego,

że nie występuje jako osobna aplikacja.

Zainstalowanie rootkita jest najczęściej

ostatnim krokiem po włamaniu do systemu, w

którym prowadzona będzie ukryta kradzież

danych lub infiltracja.

3. Symptomy infekcji

komputera

Komputer zachowuje się nietypowo, tj.

nigdy wcześniej nie zachowywał się w

ten sposób.

Pojawiają się nieoczekiwane

komunikaty lub obrazy.

Niespodziewanie uruchamiają się

programy.

Osobista zapora sieciowa (firewall)

wyświetla informację, że jakaś aplikacja

próbowała połączyć się z Internetem (i

nie jest to program, który uruchomiłeś).

Komputer często „zawiesza się” lub

programy zaczynają wolniej działać.

System operacyjny nie ładuje się

podczas uruchamiania komputera.

Wzmożona praca dysku twardego (na

co wskazują migające światełka)

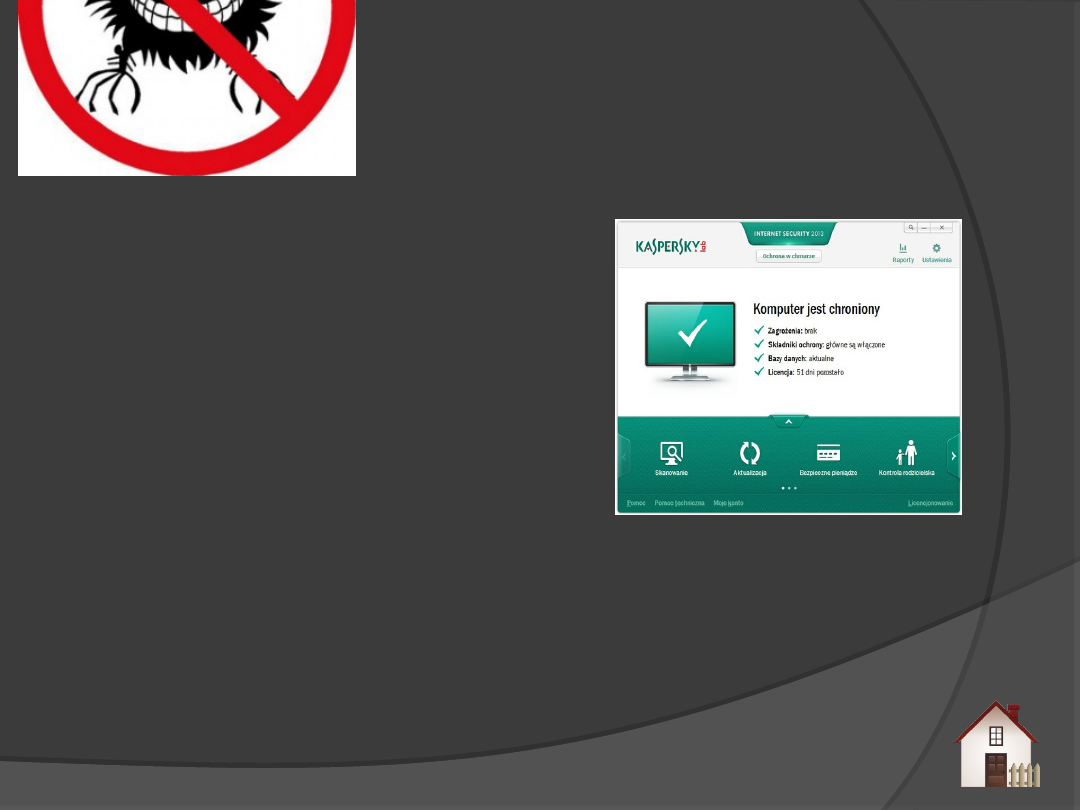

4. Sposoby ochrony

komputera

Stosowanie antywirusów.

Używanie aplikacji firewall.

Systematyczne instalowanie

aktualizacji systemu oraz aplikacji.

Odpowiednie szkolenie

użytkowników.

Stosowanie haseł.

Dobór odpowiedniego systemu

operacyjnego komputera oraz

odpowiednia jego konfiguracja.

Kontrola oprogramowania.

Wygląd programu

antywirusowego

„Kaspersky Internet

Security 2013”.

5. Zagrożenia sieci

komputerowych

Największymi zagrożeniami dla

sieci komputerowych są

ataki hakerskie, wirusy i

podsłuchiwanie pakietów

za pomocą snifferów.

b) Session hijacking

Hacking - włamywanie do systemów lub

sieci komputerowych , naruszenie art.

267 §1 Kodeksu karnego.

a) Hacking

Session hijacking - polega na

uzyskiwaniu nieuprawnionego dostępu

do systemów poprzez przechwycenie

sesji legalnego użytkownika.

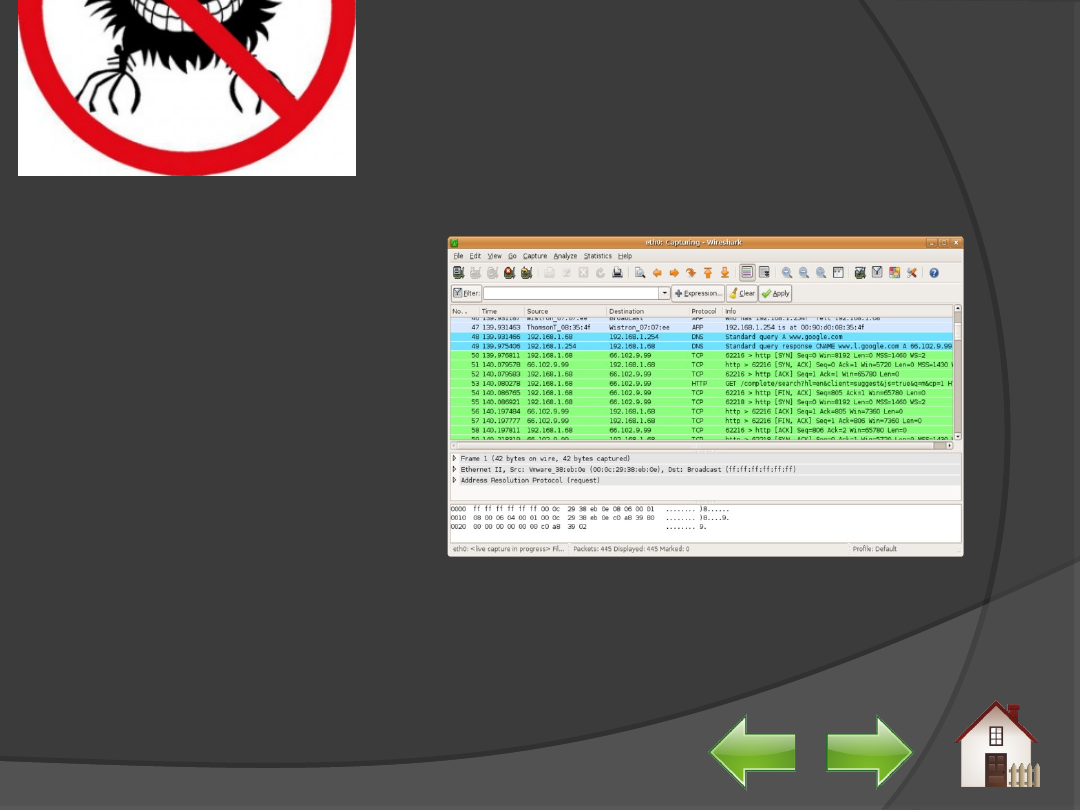

c) Sniffing

Sniffing –

podsłuchiwanie

pakietów w sieci.

Skanowanie sieci jest

naruszeniem art. 267 §

2 Kodeksu karnego.

Wygląd programu „Wireshark”.

Pakiety można

podsłuchiwać za

pomocą

programów lub

urządzeń zwanych

snifferami.

Najpopularniejszym

programem tego

typu jest

Wireshark.

e) IP spoofing

Spoofing - podszywanie się pod innego użytkownika w sieci.

d) Spoofing

IP spoofing - rodzaj ataku w którym adres IP napastnika

rozpoznawany jest jako adres zaufany.

f) TCP spoofing

TCP spoofing - podszywanie bazujące na oszukaniu

mechanizmu generowania numerów ISN.

g) UDP spoofing

UDP spoofing - modyfikacja pakietów w celu

atakowania usług i protokołów wykorzystujących

protokół UDP.

i) Atak Distributed Denial of Service

(DDoS)

Atak Denial of Service (DoS). Celem ataku DoS jest

unieruchomienie całego systemu ofiary lub jego komponentów.

h) Atak Denial of Service (DoS)

DDoS (Distributed Denial of Service) - atak na system

komputerowy lub usługę sieciową w celu

uniemożliwienia działania poprzez zajęcie wszystkich

wolnych zasobów, przeprowadzany równocześnie z

wielu komputerów (np. zombie).

j) Atak SYN flood

Atak SYN flood. W przypadku ataku SYN flood

atakujący wysyła na adres ofiary dużą liczbę

segmentów SYN protokołu TCP adresowanych z

dowolnych (nieistniejących) adresów IP. Ofiara

odpowiada segmentami SYN/ACK i rozpoczyna

bezowocne oczekiwanie na segmenty ACK. W trakcie

oczekiwania wyczerpują się zasoby hosta ofiary. W

1997 r. atak SYN flood na WebCom wyłączył z

użycia ponad 3000 stron WWW.

6. Sposoby ochrony sieci

Dobór medium transmisyjnego i

topologii sieci.

Fizyczna ochrona pomieszczeń z

urządzeniami sieciowymi i

serwerami usług.

Zdefiniowanie listy stanowisk, z

których dany użytkownik może

uzyskać dostęp do systemu (adresy

MAC lub IP).

Usuwanie nieużywanych kont

użytkowników.

W przypadku sieci bezprzewodowych

należy zabezpieczyć sieć hasłem.

Ustawienie silnego hasła do routera.

Stosowanie systemu IDP (zapewnia

sprawne wykrycie oraz blokadę

typowych ataków, jak np. SYN flood

oraz wiele innych, mogących

wpłynąć negatywnie na działanie

systemu serwerowego).

Korzystanie ze sprzętowego

firewalla.

Wygląd sprzętowego firewalla

Juniper.

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Slide 19

- Slide 20

Wyszukiwarka

Podobne podstrony:

Ochrona danych w systemach i sieciach komputerowych

kołaczek,bezpieczeństwo i ochrona danych, metody progowe

kołaczek,bezpieczeństwo i ochrona danych, opracowanie wykładu

Bezpieczenstwo i ochrona danych Nieznany (2)

Bezpieczenstwo i ochrona sieci komputerowych

kołaczek,bezpieczeństwo i ochrona danych, opracowanie wykładu

Dane i bezpieczenstwo ochrona danych

kołaczek,bezpieczeństwo i ochrona danych, pytania i odpowiedzi

Dane i bezpieczenstwo (ochrona danych)

Ochrona danych osobowych a bezpieczeństwo informacji, Studia, Ochrona własności intelektualnej

Polityka bezpieczeństwa informacji, abi-ochrona danych osobowych

Bezpieczeństwo państwa odpowiedzi, ### Bezpieczeństwo Wewnętrzne ###, Semestr I, Ochrona danych osob

ochrona danych osobowych i inf. niej, WSPol Szczytno, Bezpieczeństwo wewnętrzne, I rok

Sieci komputerowe - super opracowanie, OCHRONA DANYCH

Ochrona danych w lokalnej sieci komputerowej w ujęciu praktycznym

więcej podobnych podstron