Modelowanie wymagań w bezpieczeństwie

Wprowadzenie do modelowania

obiektowego

funkcjonowania systemów

bezpieczeństwa

Dr hab. inż. Edward Kołodziński, prof. UWM,

WAT

MWwB- 2

Warszawa 2012/2013

Modelowanie wymagań w bezpieczeństwie

Literatura podstawowa do wykładu:

1.

Dąbrowski W., Stasiak A., Wolski M.: modelowanie

systemów informatycznych w języku UML 2.1 w

praktyce, PWN 2007

2.

OBC-3 Modelowanie obiektowe

funkcjonowania systemów bezpieczeństwa,

http://www.ptib.pl/pl/component/remository/

Literatura pomocnicza do wykładu:

1.

Śmiałek M.: Zrozumieć UML 2.0 – metody

modelowania obiektowego, Helion, Gliwice 2005.

2.

Wrycza S. i inni: Język UML 2.0 w modelowaniu

systemów informatycznych, Helion, Gliwice 2005.

Modelowanie wymagań w bezpieczeństwie

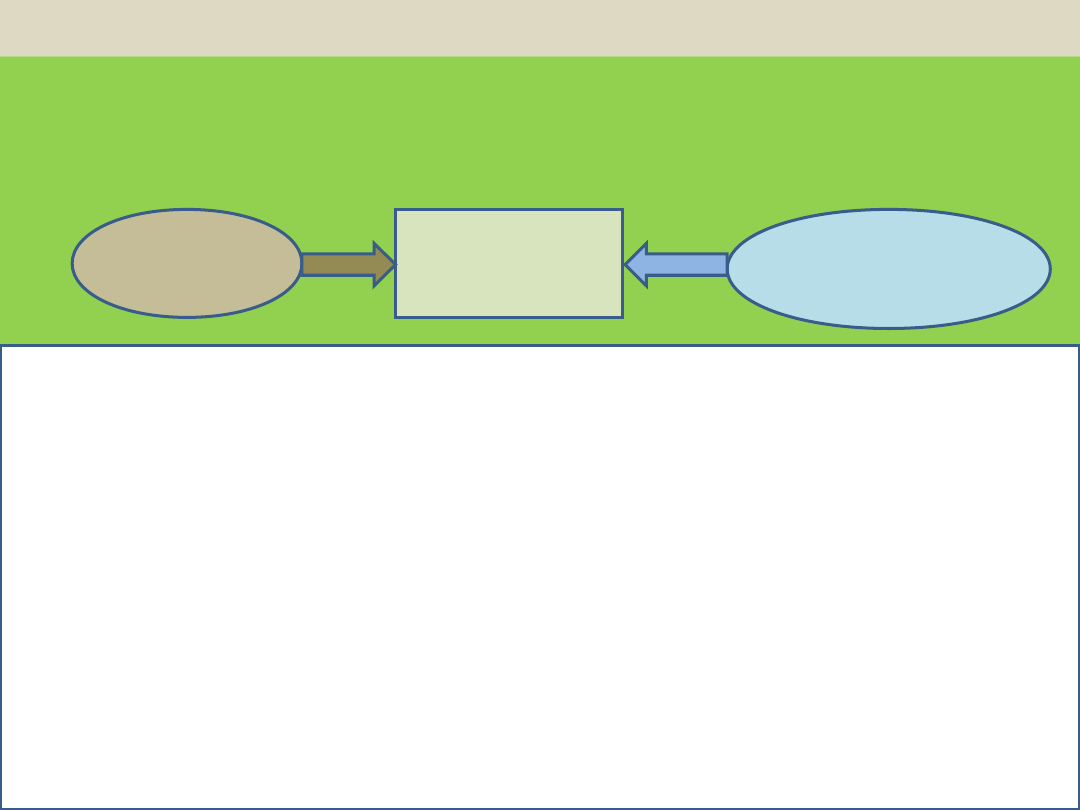

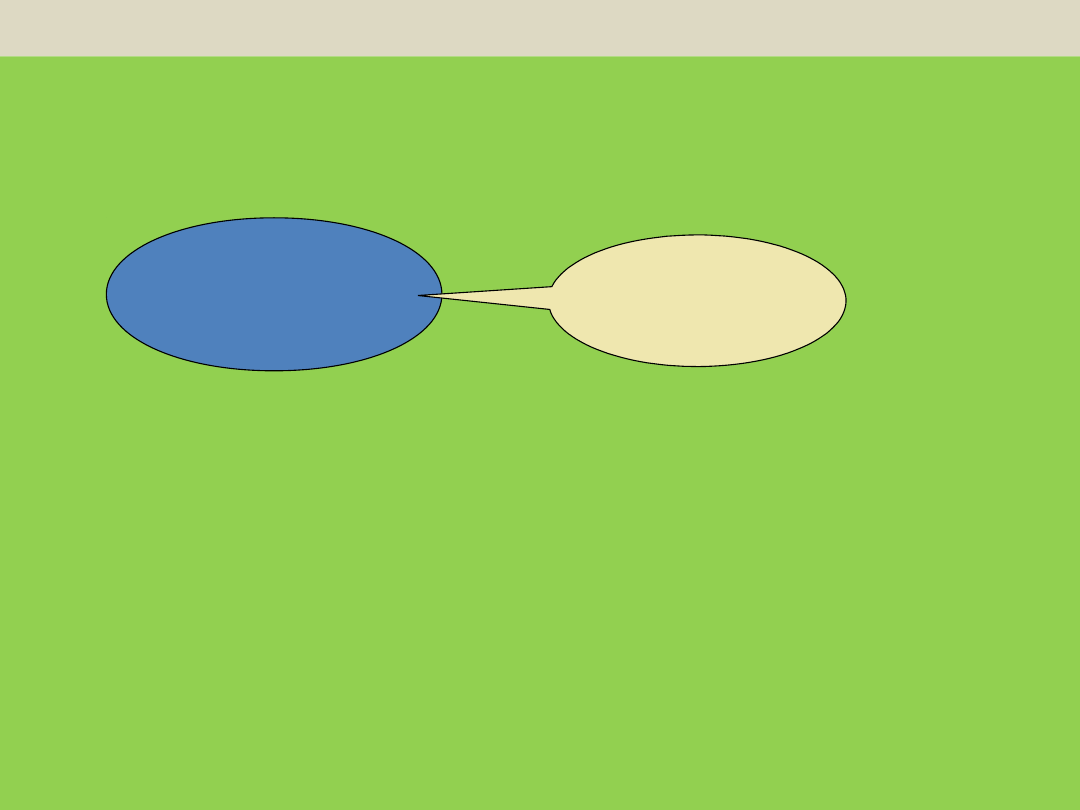

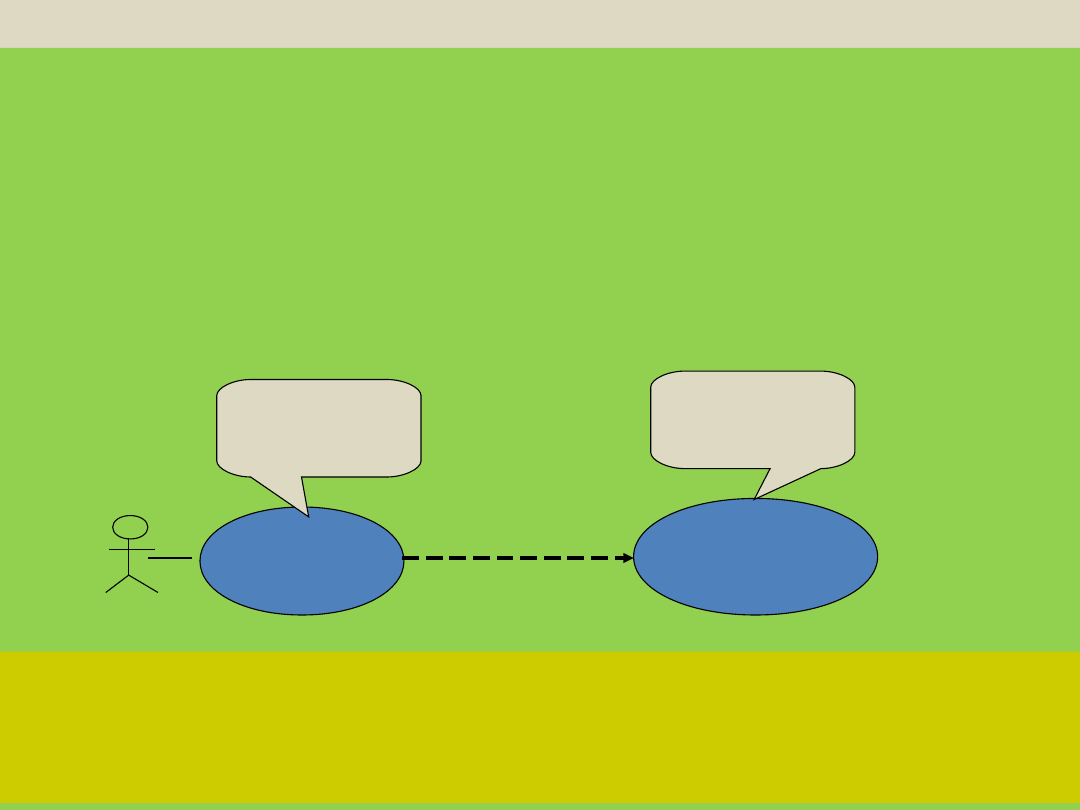

Podmi

ot

Źródła

zagrożeń

Bezpieczeństwo funkcjonowania podmiotu

Modelowanie wymagań w bezpieczeństwie

Podmi

ot

Źródła

zagrożeń

System

Bezpieczeń

stwa

Podmiotu

Bezpieczeństwo funkcjonowania podmiotu

Modelowanie wymagań w bezpieczeństwie

Podmi

ot

Źródła

zagrożeń

System

Bezpieczeń

stwa

Podmiotu

Bezpieczeństwo funkcjonowania podmiotu

Działania związane z zapewnieniem bezpieczeństwa funkcjonowania

podmiotu:

1. identyfikacja zadań realizowanych przez podmiot,

2. identyfikacja technologii realizacji zadań,

3. analiza zagrożeń bezpieczeństwa realizacji wyróżnionych zadań i

możliwych ich skutków,

4. analiza możliwości przeciwdziałania zagrożeniom i ich skutkom

poprzez: zapobieganie i reagowanie na ich wystąpienie,

5. analiza zasobów (sił i środków) niezbędnych do zapewnienia

bezpieczeństwa funkcjonowania podmiotu,

6. opracowanie procedur bezpieczeństwa na przypadek wystąpienia

wyróżnionych rodzajów zagrożeń,

7. opracowanie planu zarządzania bezpieczeństwem funkcjonowania

podmiotu,

8. realizacja planu zarządzania bezpieczeństwem funkcjonowania

podmiotu.

Modelowanie wymagań w bezpieczeństwie

Podmi

ot

Źródła

zagrożeń

System

Bezpieczeń

stwa

Podmiotu

Bezpieczeństwo funkcjonowania podmiotu

Działania związane z zapewnieniem bezpieczeństwa funkcjonowania

podmiotu:

1. identyfikacja zadań realizowanych przez podmiot,

2. identyfikacja technologii realizacji zadań,

3. analiza zagrożeń bezpieczeństwa realizacji wyróżnionych zadań i możliwych ich skutków,

4. analiza możliwości przeciwdziałania zagrożeniom i ich skutkom poprzez: zapobieganie i

reagowanie na ich wystąpienie,

5. analiza zasobów (sił i środków) niezbędnych do zapewnienia bezpieczeństwa funkcjonowania

podmiotu,

6. opracowanie procedur bezpieczeństwa na przypadek wystąpienia wyróżnionych rodzajów

zagrożeń,

7. opracowanie planu zarządzania bezpieczeństwem funkcjonowania podmiotu,

8. realizacja planu zarządzania bezpieczeństwem funkcjonowania podmiotu.

Działania 1-7 realizujemy w oparciu o stosowne modele.

Korzystne jest opracowanie stosownych modeli obiektowych.

Proces opracowania modeli obiektowych nazywamy modelowaniem

obiektowym.

Modelowanie wymagań w bezpieczeństwie

Modelowanie

obiektowe

funkcjonowania

systemów

(MOFS)

1.co to jest?

2. po co?

3. jak jest realizowane ?

Ad. 1. MOS, to proces opracowywania

modelu systemu

.

Model obiektowy systemu:

1.to kopia rzeczywistości wykonana w

określonym celu, a więc z określonej

perspektywy;

2.

wykonany w odpowiedniej filozofii

(obiektowej)

i notacji - języku;

3. może opisywać różne wybrane aspekty

jego funkcjonowania;

1.

zawiera różne elementy ( klasy, przypadki

użycia, związki itp. ), które uwidaczniane są

za pomocą różnego rodzaju diagramów;

Modelowanie wymagań w bezpieczeństwie

1. co to jest?

2. po co?

3. jak ?

Ad 2

.

Po co?

czyli

Jaki jest cel opracowywania

modelu systemu?

Cel ogólny modelowania systemu, to

:

1. doskonalenie jakości jego funkcjonowania :

• użyteczności,

• skuteczności,

• efektywności,

• ZAPEWNIENIE POŻĄDANEGO POZIOMU

BEZPIECZEŃSTWA PODMIOTU

;

2. ułatwienie zrozumienia związków

przyczynowo skutkowych jego

funkcjonowania.

Modelowanie wymagań w bezpieczeństwie

Modelowanie obiektowe funkcjonowania systemów bezpieczeństwa

1.

co to jest?

2.

po co? –

cd.

3.

jak ?

Ad. 2. cd.

Cele szczegółowe modelowania systemu , to przede wszystkim:

1. maksymalizacja użyteczności systemu

przy

minimalizacji kosztów jego wytwarzania i eksploatacji;

2. zapanowanie nad złożonością

procesów realizowanych w

poszczególnych fazach cyklu życia systemu – aby ich realizacja była

sterowalna;

3.

skrócenie czasu

od powstania potrzeby do faktycznego jej

zaspokojenia:

+

eliminując podejmowanie realizacji funkcjonalności nie

wykorzystywanych przez

przyszłego użytkownika wytwarzanego systemu,

+

podejmując do realizacji funkcjonalności z uwzględnieniem: wagi, kosztów

i ryzyka;

4.

lepsze zrozumienie celu i zasad funkcjonowania modelowanego

systemu;

5

. ułatwienie komunikacji

między uczestnikami (udziałowcami)

przedsięwzięcia

doskonalenia jakości systemu .

Modelowanie wymagań w bezpieczeństwie

Ad2. cd.

Sposób osiągania podstawowego celu jakim jest:

„maksymalizacja użyteczności systemu przy

minimalizacji kosztów jego wytwarzania i

eksploatacji”,

to, przede wszystkim, „trafne”

ustalanie wymagań na tworzony system

,

bądź zakres jego modyfikacji, doskonalenia itp.

Powyższe stwierdzenie

, odnośnie wagi trafności wymagań

na zakres i

sposób realizacji przedsięwzięcia doskonalącego SBP,

uzasadniają,

przedstawione niżej, wyniki badań nad efektywnością

wytwarzania

artefaktów z klasy systemy informatyczne.

Modelowanie wymagań w bezpieczeństwie

Cele bezpośrednie przedsięwzięcia

zapewnienia

bezpieczeństwa funkcjonowania podmiotu,

to:

wdrożyć „właściwy” system,

nie przekroczyć budżetu,

dotrzymać terminu.

Kryterium powodzenia przedsięwzięcia, to:

zaspokojenie potrzeb zamawiającego –

wyrażonych w „Wymaganiach …”;

zmieszczenie się w zaplanowanym

budżecie;

zmieszczenie się w ramach czasowych.

Modelowanie wymagań w bezpieczeństwie

Rzeczywistość w realizacji przedsięwzięć analogicznych do

SBP „w statystyce” :

w ponad

50%

przedsięwzięć przekraczany jest

termin i budżet,

ponad

25%

przedsięwzięć jest przerywanych.

Procentowy udział etapów przedsięwzięcia w niekorzystnej

statystyce „rzeczywistości” ?

Modelowanie obiektowe funkcjonowania systemów

bezpieczeństwa

Rzeczywistość „w statystyce” :

w ponad

50%

przedsięwzięć przekraczany termin i

budżet,

ponad

25%

przedsięwzięć jest przerywanych.

Procentowy udział etapów przedsięwzięcia

w statystyce

niekorzystnej „rzeczywistości”:

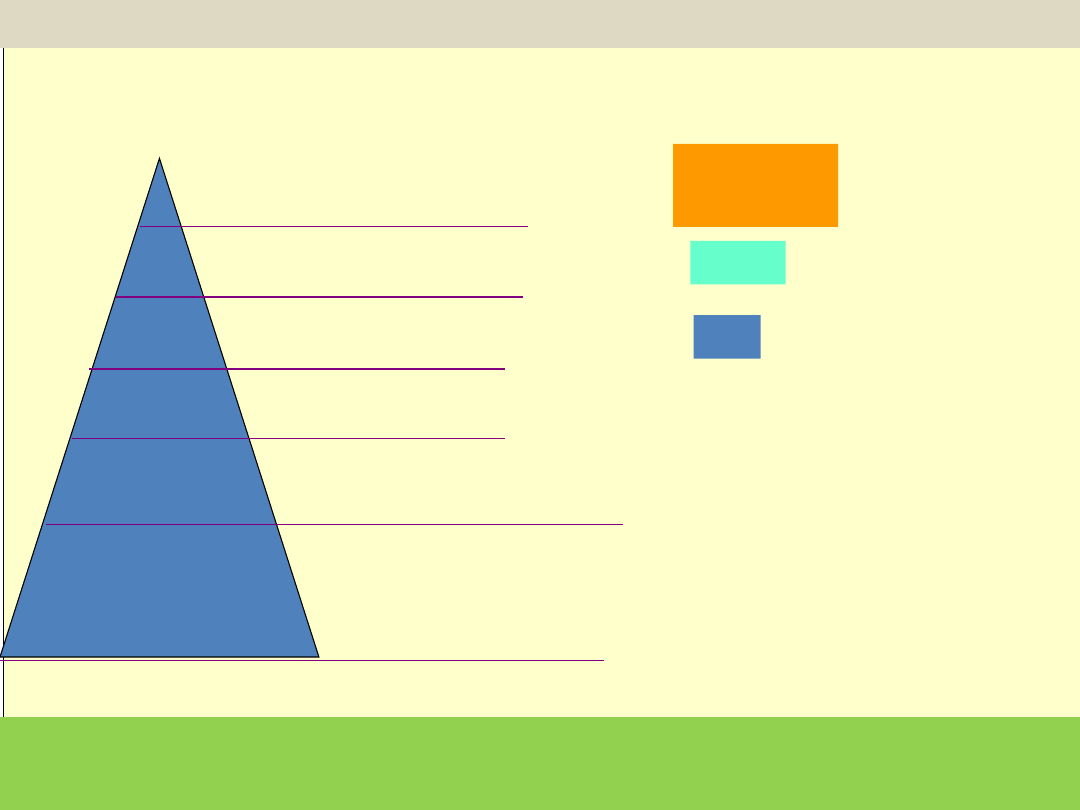

56% - wymagania na sposób

realizacji przedsięwzięcia,

26% - projektowanie,

7% - wykonawstwo,

11% - inne.

Modelowanie wymagań w bezpieczeństwie

Koszty błędów

20

2

1

0.5

0.1

Etap

Określanie wymagań

Projektowanie

Wykonawstwo

Testowanie podzespołów

Testowanie akceptacyjne

Utrzymanie zdatności systemu

5

56%

56%

26 %

7%

Koszty usuwania błędów na

etapie

„

Utrzymanie zdatności systemu

” są

200 razy

większe niż na etapie „Określania wymagań na

sposób realizacji przedsięwzięcia…”

Modelowanie wymagań w bezpieczeństwie

Ad2. cd.

Ustalanie wymagań na sposób realizacji

przedsięwzięć zapewniających pożądany

poziom bezpieczeństwa podmiotu, poprzez

modelowanie obiektowe, realizowane jest w

następujących etapach:

1.

opracowanie obiektowego modelu biznesowego

ochranianego podmiotu-

w ramach którego:

a)

identyfikowane są procesy produkcyjne i

zarządcze (tj. informacyjno- decyzyjne)

realizowane przez (w) podmiot oraz jego

powiązania z otoczeniem,

b) identyfikowane są zakłócenia i zagrożenia

bezpieczeństwa funkcjonowania podmiotu – na

podstawie wyników z a);

Modelowanie wymagań w bezpieczeństwie

Ad2. cd.

Ustalanie wymagań na sposób realizacji przedsięwzięć zapewniających pożądany

poziom

bezpieczeństwa podmiotu, poprzez modelowanie obiektowe, realizowane jest w

następujących etapach:

1.

opracowanie obiektowego modelu biznesowego ochranianego podmiotu-

w

ramach którego:

a)

identyfikowane są procesy produkcyjne i zarządcze (tj. informacyjno-

decyzyjne) realizowane przez (w) podmiot oraz jego powiązania z otoczeniem,

b) identyfikowane są zakłócenia i zagrożenia bezpieczeństwa funkcjonowania

podmiotu – na podstawie wyników z a);

2.

opracowanie obiektowego modelu biznesowego

Systemu Bezpieczeństwa Podmiotu

-

w ramach

którego:

a) opracowywane są obiektowe modele biznesowe

bezpieczeństwa dziedzinowego podmiotu dla

zagrożeń zidentyfikowanych w 1;

b) opracowywane są modele obiektowe procesów

informacyjno-decyzyjnych zapewnienia

bezpieczeństwa dziedzinowego podmiotu dla

zagrożeń zidentyfikowanych w 1;

Modelowanie wymagań w bezpieczeństwie

Ad2. cd.

Ustalanie wymagań na sposób realizacji przedsięwzięć zapewniających

pożądany poziom bezpieczeństwa

podmiotu, poprzez modelowanie obiektowe, realizowane jest w następujących

etapach:

1.

opracowanie obiektowego modelu biznesowego ochranianego podmiotu-

w

ramach którego:

a)

identyfikowane są procesy produkcyjne i zarządcze (tj. informacyjno-

decyzyjne) realizowane przez podmiot oraz jego powiązania z otoczeniem,

b) identyfikowane są zakłócenia i zagrożenia bezpieczeństwa

funkcjonowania podmiotu –

na podstawie wyników z a);

2.

opracowanie obiektowego modelu biznesowego Systemu Bezpieczeństwa

Podmiotu

-

w ramach którego:

a)

opracowywane są obiektowe modele biznesowe bezpieczeństwa

dziedzinowego podmiotu dla zagrożeń zidentyfikowanych w 1;

b)

opracowywane są modele obiektowe procesów informacyjno-decyzyjnych

zapewnienia bezpieczeństwa dziedzinowego podmiotu dla zagrożeń

zidentyfikowanych w 1;

3.

określenie wymagań na

System

Bezpieczeństwa Podmiotu

-

w ramach którego:

a) identyfikowane są pożądane właściwości SBP,

b) określane są wymagania na SBP, z uwzględnieniem

możliwych nakładów na ich realizację oraz

dopuszczalnego czasu realizacji.

Modelowanie wymagań w bezpieczeństwie

Modelowanie obiektowe funkcjonowania systemów

bezpieczeństwa

1.

co to jest?

2.

po co?

3. jak ?

Ad. 3.

Stosując w poszczególnych fazach cyklu

życia systemu, zweryfikowane w praktyce:

–

podejście

– filozofię modelowania,

–

metody

,

–

notacje zapisu modeli

– język (narzędzia) do

precyzyjnego wyrażania myśli (w zwartej

formie) w postaci modeli – bez zbędnych

naleciałości i eliminujące nieokreśloności dla

wszystkich uczestników (udziałowców)

przedsięwzięcia projektowego.

Modelowanie wymagań w bezpieczeństwie

Istota

modelowania obiektowego

polega na zbliżaniu

technik

jego realizacji do wyobrażenia i rozumienia pojęć

stosowanych

przez wszystkich udziałowców tego przedsięwzięcia, tj.:

•zamawiającego,

•użytkownika,

•analityka,

•projektanta,

•wdrożeniowca,

•eksploatatora, itd.

Modelowanie wymagań w bezpieczeństwie

Obiektowość

–

–

sposób myślenia i ujmowania

rzeczywistości oparty na

widzeniu otaczającej nas rzeczywistości

(świata) jako zbioru obiektów

fizycznych

,

, wzajemnie

powiązanych –

wszędzie obiekty, obiekty,..., np.:

+

Jan Kowalski (JK)

- obiekt należący do grupy

człowiek;

+

mój zegarek

- obiekt należący do grupy

zegarek i

nadgrupy rzecz;

+ itd.;

Modelowanie wymagań w bezpieczeństwie

Obiekt fizyczny

–

będący wyróżnioną częścią rzeczywistości

–

w obiektowym podejściu do jej modelowania,

reprezentowany jest przez

obiekt systemowy,

który nazywać będziemy w skrócie

obiektem.

Obiekt systemowy

jest zatem reprezentantem wyodrębnionego

obiektu fizycznego podmiotu

(organizacji,

elementu środowiska itp.).

Przykłady obiektów fizycznych : osoba, urządzenie,

dokument, interfejs, baza danych itp.

Modelowanie wymagań w bezpieczeństwie

Dokumentowanie modelowania obiektowego

funkcjonowania

systemów bezpieczeństwa realizowane jest za

pomocą

diagramów - schematów.

Podstawowe diagramy używane do

prezentacji dynamiki

funkcjonowania SBP:

kontekstowy;

przypadków użycia

(ang. use case);

czynności

(ang.activity).

Modelowanie wymagań w bezpieczeństwie

Diagram kontekstowy systemu

stosowany jest do

przedstawienia jego

otoczenia

–

ukazania

obiektów

otoczenia

(użytkowników) i ich związków z systemem

(organizacją, podmiotem).

Obiekty otoczenia systemu reprezentowani są za

pomocą

aktorów.

Aktor

– to spójny zbiór ról odgrywanych przez

użytkowników

systemu:

•

osobowych

– osoba, zespół, dział, instytucja itp. ;

•

nieosobowych

– urządzenia, czas, baza danych itp.

Symbol aktora na diagramach -------

Modelowanie wymagań w bezpieczeństwie

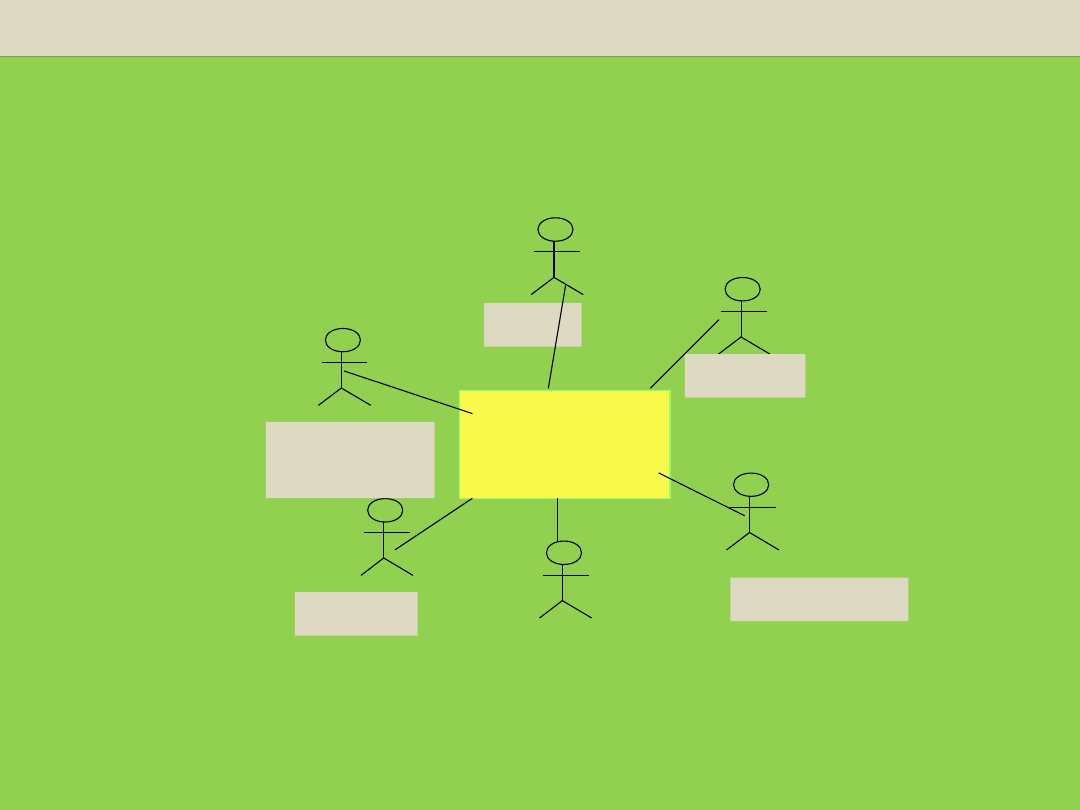

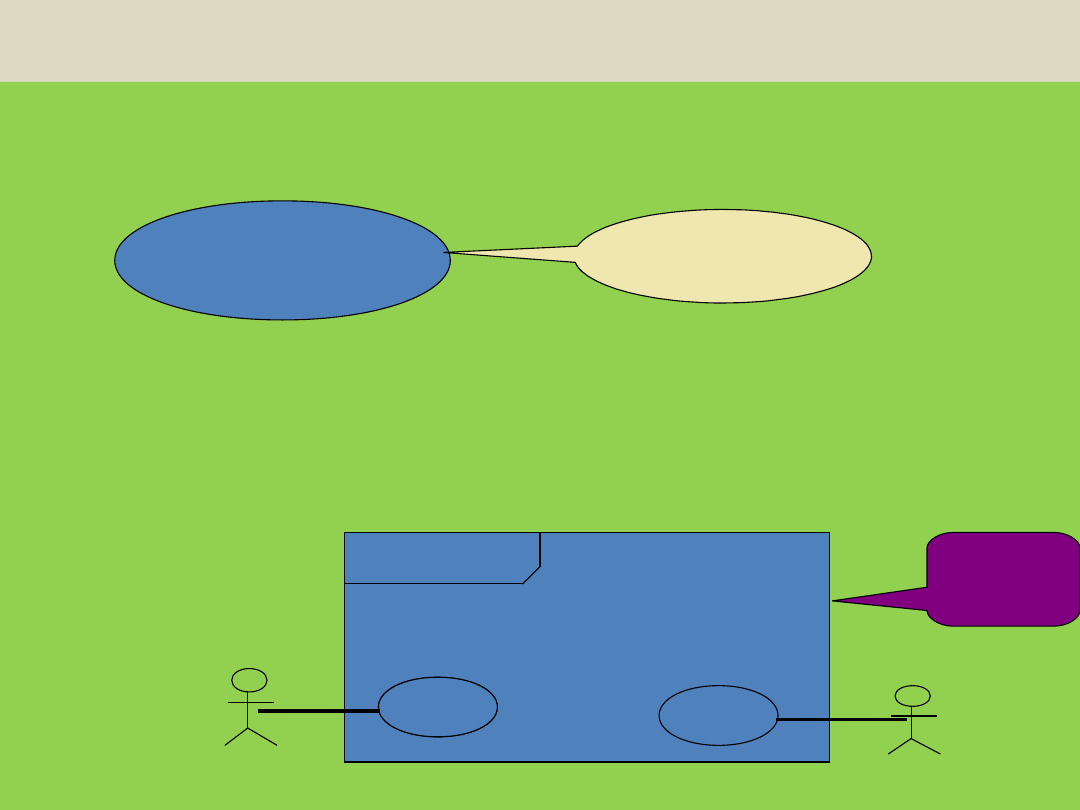

Diagram kontekstowy hurtowni –

zestawienie aktorów będących w interakcji z

danym systemem.

HURTOWNIA

Służby

Dostawca

Klient

Dostawca

mediów

Bank

?

Model kontekstowy systemu

, to diagram kontekstowy + charakterystyka

obiektów otoczenia,

( tj. aktorów ) i ich współdziałania z systemem.

Modelowanie wymagań w bezpieczeństwie

Zadania

realizowane przez system na rzecz

obiektów jego

otoczenia

w

modelowaniu

obiektowym

przedstawia się za pomocą

przypadków użycia

systemu .

Przypadki użycia systemu,

są to zatem

zadania szczegółowe systemu

realizowane na rzecz obiektów otoczenia.

Przypadki użycia

określają czynności,

które obiekt otoczenia chce

aby system wykonywał na jego rzecz.

Obiekt otoczenia systemu

– w modelowaniu

obiektowym nazywany jest

aktorem.

Modelowanie wymagań w bezpieczeństwie

Symbol graficzny

przypadku użycia

systemu

w

notacji UML.

Zadanie do

wykonania przez

system na rzecz aktora

Wyrażane w

trybie

rozkazującym

Modelowanie wymagań w bezpieczeństwie

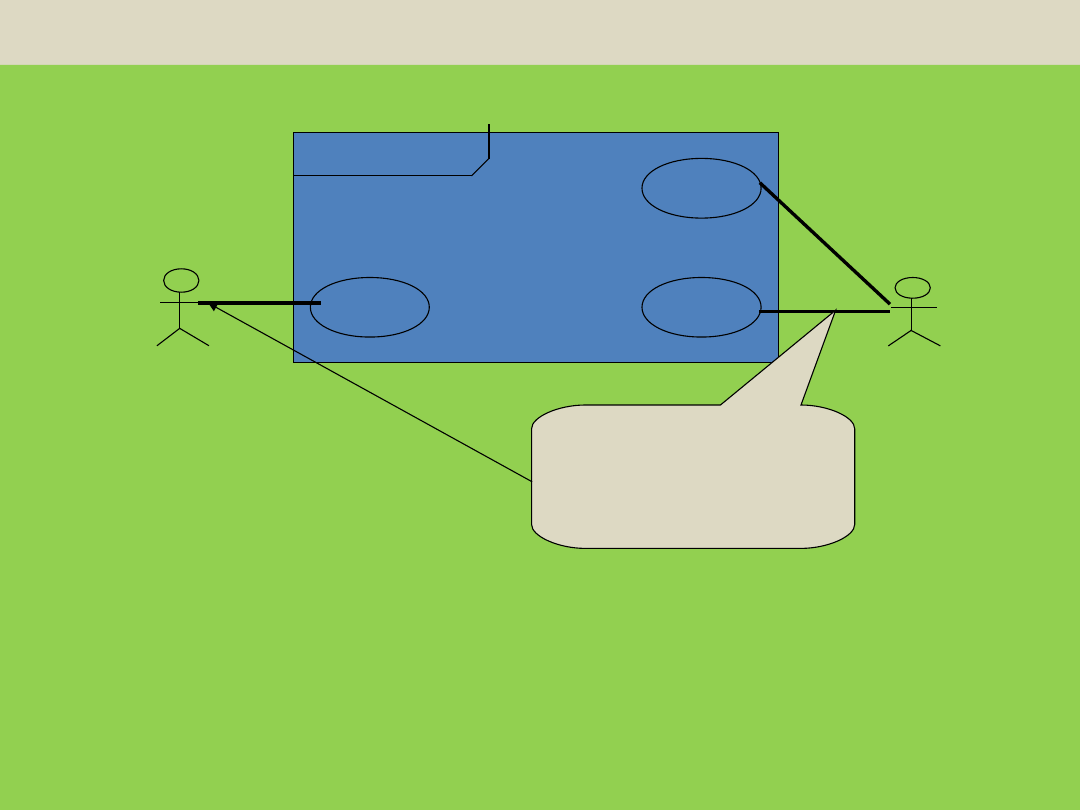

Przypadki użycia systemu cd.

Symbol graficzny

przypadku użycia

systemu

w

UML.

Diagram przypadków użycia systemu

–

to graficzne przedstawienie

użycia systemu przez aktorów.

Symbol graficzny diagramu przypadków użycia systemu:

Ramka

Zawartość merytoryczna diagramu

Nagłówek

Otoczenie –

aktorzy

PU1

PU2

Zadanie do

wykonania przez

system na rzecz aktora

Wyrażane w

trybie

rozkazującym

Modelowanie wymagań w bezpieczeństwie

Przypadki użycia-

określają

sposoby

(przedstawione za pomocą diagramów np. czynności)

w jaki

aktorzy

korzystają z systemu.

Przypadek użycia

powinien być całością

wyodrębnionego zadania (

widzianego z

perspektywy aktora

) wykonywanego przez

system na rzecz aktora.

Przypadek użycia systemu

inicjowany jest

przez

aktora-

którym może być również czas

.

Modelowanie wymagań w bezpieczeństwie

Diagram przypadków użycia

to schemat, na

którym przedstawione są wszystkie PU

systemu przez aktorów

Model przypadków użycia systemu

to

diagram + opis wszystkich PU.

Jest użyteczny tylko wtedy, gdy dostarcza

adresatowi informacji do czego używany jest

(jak działa) system.

Modelowanie wymagań w bezpieczeństwie

Zawartość merytoryczna diagramu

Nagłówek

Każdy aktor na DPU

musi mieć powiązanie

co najmniej

z jednym PU

Rodzaje związków na diagramie –

rozpatrywane

przez nas

:

1. asocjacja,

2. zależność,

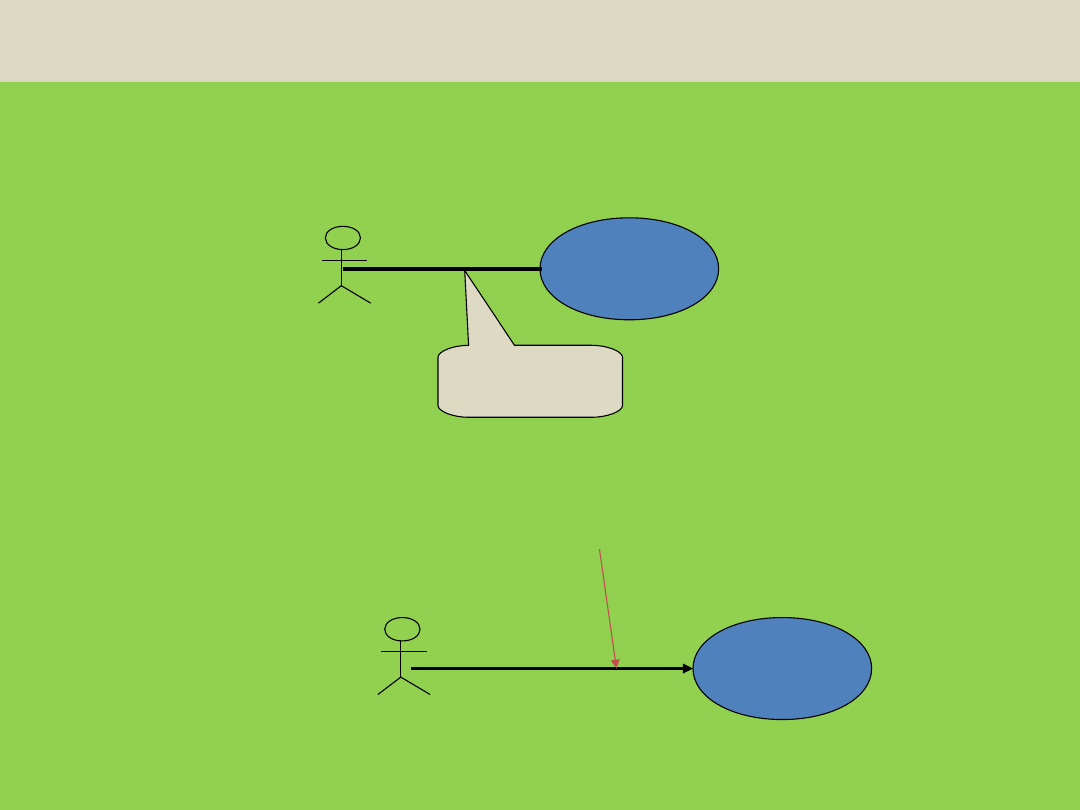

Modelowanie wymagań w bezpieczeństwie

Rodzaje związków na DPU-

asocjacja

Ad1. Asocjacja –

wskazuje na związek

na DPU

„ aktor – przypadek użycia”

Rezerwuj

salę

Wykładowca

Asocjacja

Asocjacja wskazuje jedynie na interakcję „ aktor – przypadek użycia”,

a nie przepływ danych –

bez wskazania strony inicjującej

.

Jeśli chcemy określić stronę inicjującą PU, to

strzałką

wskazujemy

kierunek

nawigacji.

Rezerwuj

salę

Modelowanie wymagań w bezpieczeństwie

Ad2. Zależność

– związek między

dwoma PU

na

DPU

,

w którym zmiana działania

niezależnego

PU

wpływa na zmianę sposobu działania PU

zależnego

.

Rodzaje zależności:

zawieranie

– ang. include,

rozszerzenie

- ang. extend.

Przypadek zawierany

nie jest wykonywany samodzielnie, lecz

wyłącznie przy odwołaniu się do

niego przez

zawierającego

.

Dokonaj

rezerwacji

Sprawdź

listę wolnych

pokoi

Klient

<< include>>

Zastosowanie :

istnieje możliwość wydzielenia pewnej wspólnej funkcjonalności dla wielu PU;

realizacja wydzielonej części licznie powtarzających się PU w funkcjonowaniu

organizacji.

PU

Zawierając

y

PU

Zawierany

Modelowanie obiektowe funkcjonowania systemów

bezpieczeństwa

Tworzenie DPU jest procesem iteracyjnym.

Etapy tworzenia DPU :

1. identyfikacja i szczegółowa charakterystyka

aktorów,

2. opracowanie diagramu kontekstowego,

3. ustalenie asocjacji PU z obiektami otoczenia i

związków między PU,

4. identyfikacja PU i ich charakterystyka- opis,

5. sporządzenie dokumentacji.

Modelowanie obiektowe funkcjonowania systemów

bezpieczeństwa

Tworzenie DPU jest procesem iteracyjnym.

Etapy tworzenia DPU :

1.

identyfikacja i szczegółowa charakterystyka aktorów,

2.

opracowanie diagramu kontekstowego - opcjonalnie,

3.

identyfikacja PU i ich charakterystyka- opis,

4.

ustalenie związków i ich charakterystyka- opis,

5.

sporządzenie dokumentacji.

Ad 1. charakterystyka każdego aktora powinna zawierać:

# specyfikację zadań współdziałania;

# częstość współdziałania;

# szczegółową specyfikację wymienianych danych;

# treść i forma wymiany;

# wszelkie uwarunkowania mające wpływ na sposób

„obsługi” aktora przez system – realizację PU (

może być

więcej niż jeden).

Stopień szczegółowości opisu aktora- opis powinien zawierać informację

wystarczającą do opracowania modelu biznesowego organizacji i

analitycznego – opracowywanego systemu dla organizacji.

Modelowanie obiektowe funkcjonowania systemów

bezpieczeństwa

Tworzenie DPU jest procesem iteracyjnym.

Etapy tworzenia DPU :

1.

identyfikacja i szczegółowa charakterystyka aktorów,

2.

opracowanie diagramu kontekstowego - opcjonalnie,

3.

identyfikacja PU i ich charakterystyka- opis,

4.

ustalenie związków i ich charakterystyka- opis,

5.

sporządzenie dokumentacji.

Ad 1. charakterystyka każdego aktora powinna zawierać:

# specyfikację zadań współdziałania;

# częstość współdziałania;

# szczegółową specyfikację wymienianych danych;

# treść i forma wymiany;

# wszelkie uwarunkowania mające wpływ na sposób „obsługi” aktora przez

system – realizację PU (może być więcej niż jeden).

Ad 2.

zaleca się sporządzanie

diagramów

kontekstowych

– poprawiają komunikatywność

dokumentacji.

Modelowanie obiektowe funkcjonowania systemów

bezpieczeństwa

Tworzenie DPU jest procesem iteracyjnym.

Etapy tworzenia DPU :

1.

identyfikacja i szczegółowa charakterystyka aktorów,

2.

opracowanie diagramu kontekstowego - opcjonalnie,

3.

identyfikacja PU i ich charakterystyka- opis,

4.

ustalenie związków i ich charakterystyka- opis,

5.

sporządzenie dokumentacji.

Ad 1. charakterystyka każdego aktora powinna zawierać:

# specyfikację zadań współdziałania;

# częstość współdziałania;

# szczegółową specyfikację wymienianych danych;

# treść i forma wymiany;

# wszelkie uwarunkowania mające wpływ na sposób „obsługi” aktora przez

system – realizację PU (może być więcej niż jeden).

Ad 2. zaleca się sporządzanie

diagramów kontekstowych

– poprawiają

komunikatywność dokumentacji.

Ad 3.

opis powinien zawierać treści niezbędne do

opracowania diagramów dynamiki organizacji i

opracowywanego dla niej systemu.

Modelowanie obiektowe funkcjonowania systemów

bezpieczeństwa

Skąd uzyskać informację do opracowania DPU

organizacji ?

Z doświadczenia wynika, że szczególnie dobre

wyniki można uzyskać ze współpracy z grupami

osób takich, jak:

•

klienci, którzy często bywają krytycznymi, lecz

również kreatywnymi dostawcami wiedzy;

•

partnerzy biznesowi;

•

eksperci w analizowanej dziedzinie;

•

uczestnicy i kontrolerzy procesów biznesowych;

•

zarząd firmy;

•

pracownicy;

•

niezależni obserwatorzy.

Modelowanie obiektowe funkcjonowania systemów

bezpieczeństwa

Metody poznawania procesów biznesowych

W procesie analizy i poznawania procesów biznesowych

pomocne bywają następujące techniki:

•

obserwacja pracowników przy pracy;

•

branie udziału w analizowanych procesach

biznesowych;

•

przyjęcie roli uczestnika zewnętrznego (na przykładzie

klienta);

•

ankiety;

•

przeprowadzanie wywiadów;

•

organizowanie burzy mózgów z udziałem wszystkich

zaangażowanych grup;

•

prowadzenie dyskusji z ekspertami;

•

analiza istniejących formularzy, dokumentacji,

specyfikacji i narzędzi pracy;

•

opisywanie struktury organizacyjnej i zasad przepływu

informacji (diagramy organizacyjne itp.).

Modelowanie obiektowe funkcjonowania systemów

bezpieczeństwa

Model przypadków użycia systemu

=

diagram PU + opis PU + diagram czynności PU+

opis czynności PU

Modelowanie obiektowe funkcjonowania systemów

bezpieczeństwa

Czynność

(ang. activity) – reprezentuje złożony

element składowy procesu biznesowego

bądź przetwarzania informacji.

W przypadku dużej złożoności czynności jest ona

dekomponowana na podczynności aż do poziomu

akcji.

Symbol graficzny czynności – np.

Wystaw rachunek

Modelowanie obiektowe funkcjonowania systemów

bezpieczeństwa

Czynność

(

ang. activity

) – reprezentuje złożony element składowy

procesu

biznesowego bądź przetwarzania

informacji.

Diagram czynności

–

graficzne

przedstawienie sekwencyjnych i (lub)

współbieżnych przepływów sterowania oraz

danych pomiędzy uporządkowanymi ciągami

czynności, bądź akcji i obiektów.

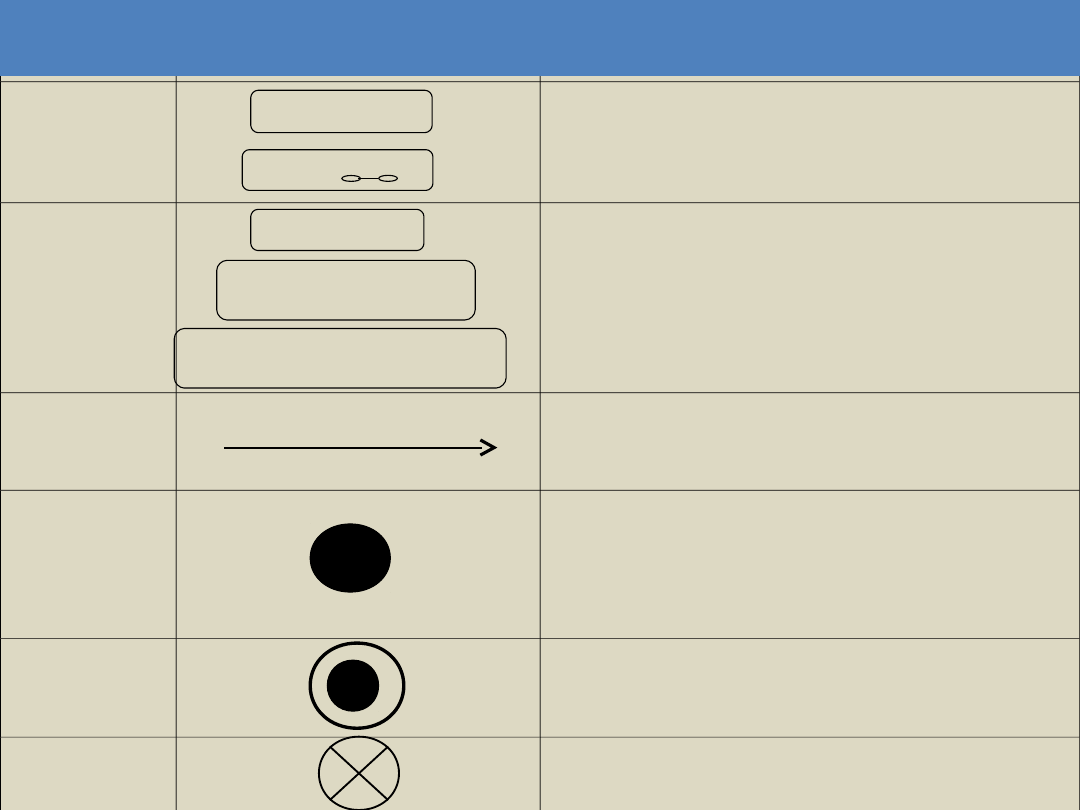

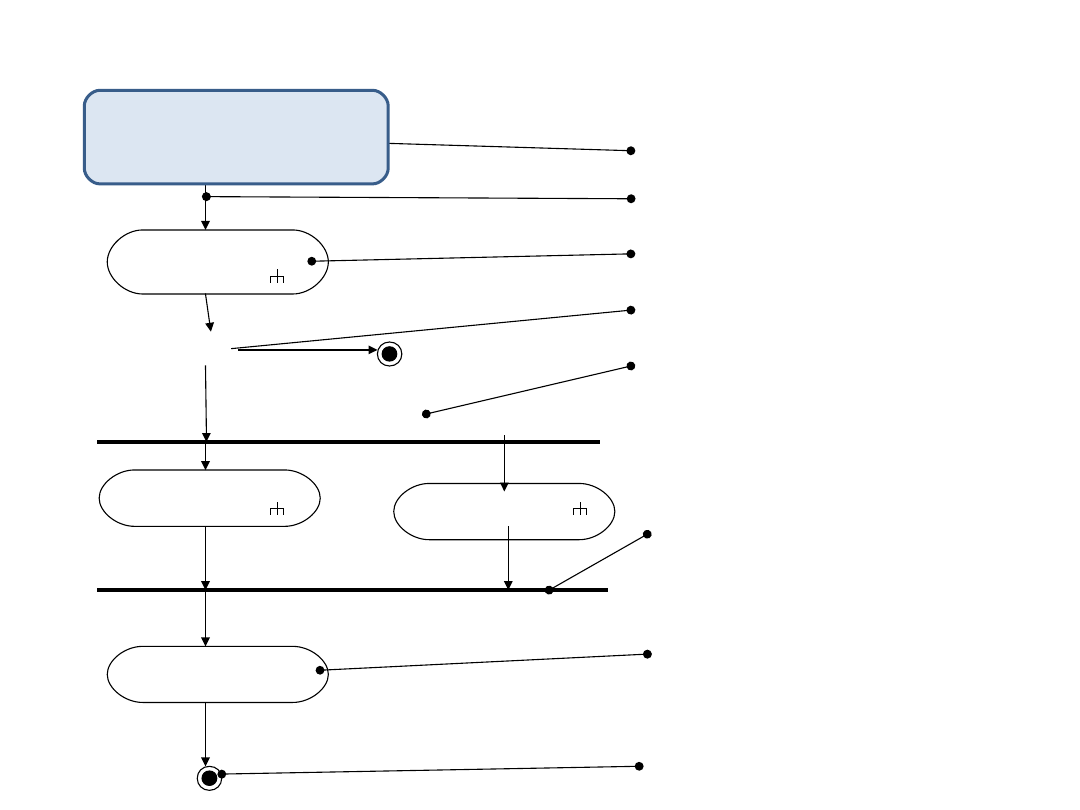

Modelowanie obiektowe funkcjonowania systemów

bezpieczeństwa

Elementy składowe

diagramu czynności:

• czynności,

• akcje,

• przepływy sterowania,

• początek,

• koniec,

• zakończenie przepływu.

Nazwa

Notacja graficzna

Definicja/Interpretacja

Czynność

Czynność to określone zachowanie złożone z logicznie

uporządkowanych ciągów podczynności, akcji oraz

obiektów w celu wykonania pewnego procesu.

Akcja

Akcja to elementarna jednostka specyfikacji zachowania,

która reprezentuje transformację lub przetwarzanie w

modelowanym systemie.

Przepływ

sterowania

Przepływ sterowania to relacja między dwoma

czynnościami bądź akcjami, wskazująca, że po

wykonaniu źródłowej czynności albo akcji sterowanie

zostanie przekazane do celowej czynności albo akcji.

Początek

Początek to punkt rozpoczęcia przepływu sterowania i

danych inicjujący funkcjonowanie diagramu czynności.

Standartowo w diagramach czynności występuje jeden

początek. W złożonych systemach, szczególnie tych

funkcjonujących w czasie rzeczywistym, może wystąpić

więcej niż jeden początek.

Koniec

Koniec to punkt zatrzymania wszystkich przepływów

sterowania i danych na diagramie czynności. Na jednym

diagramie czynności może wystąpić więcej niż jeden

koniec.

Zakończenie

przepływu

Zakończenie przepływu to punkt zatrzymania wybranego

przepływu sterowania. Na jednym diagramie czynności

może wystąpić więcej niż jedno zakończenie przepływu.

Sporządź

zamówienie

Generuj fakturę

Wylicz płacę

brutto

płaca := liczbaGodzin*

stawkaGodzinowa;

c;

bx

2

ax

:

f(x)

Podstawowe kategorie pojęciowe i ich symbolika diagramu

czynności

Modelowanie obiektowe funkcjonowania systemów

bezpieczeństwa

Diagramy czynności –

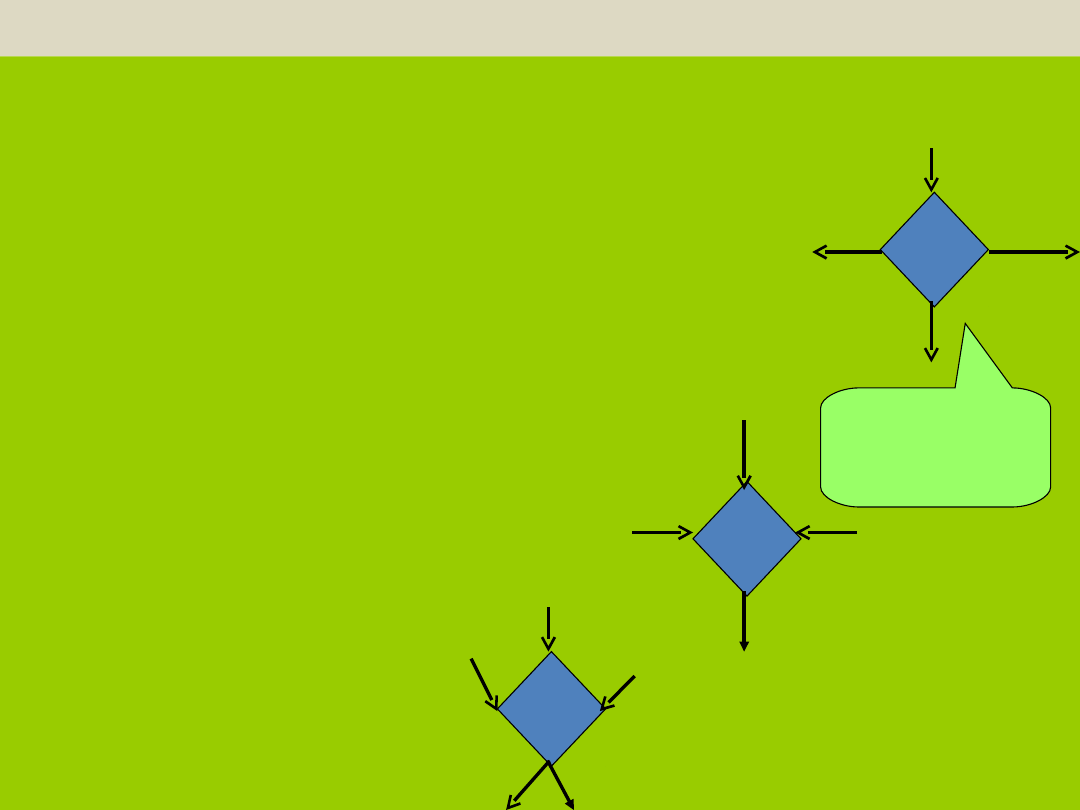

przepływy decyzyjne

W modelowaniu funkcjonowania organizacji rodzaj kolejno wykonywanej czynności zależy od

spełnienia określonych warunków. Sytuacje te definiujemy za pomocą

bloków

decyzyjnych:

•

decyzja – jedno wejście wiele wyjść warunkowych;

•

złączenie – wiele wejść jedno wyjście,

•

Integracja funkcji

decyzji +złączenia

[W1]

[W2]

[W3]

[W1]

[W2]

Warunki ujęte

w nawiasach

kwadratowyc

h

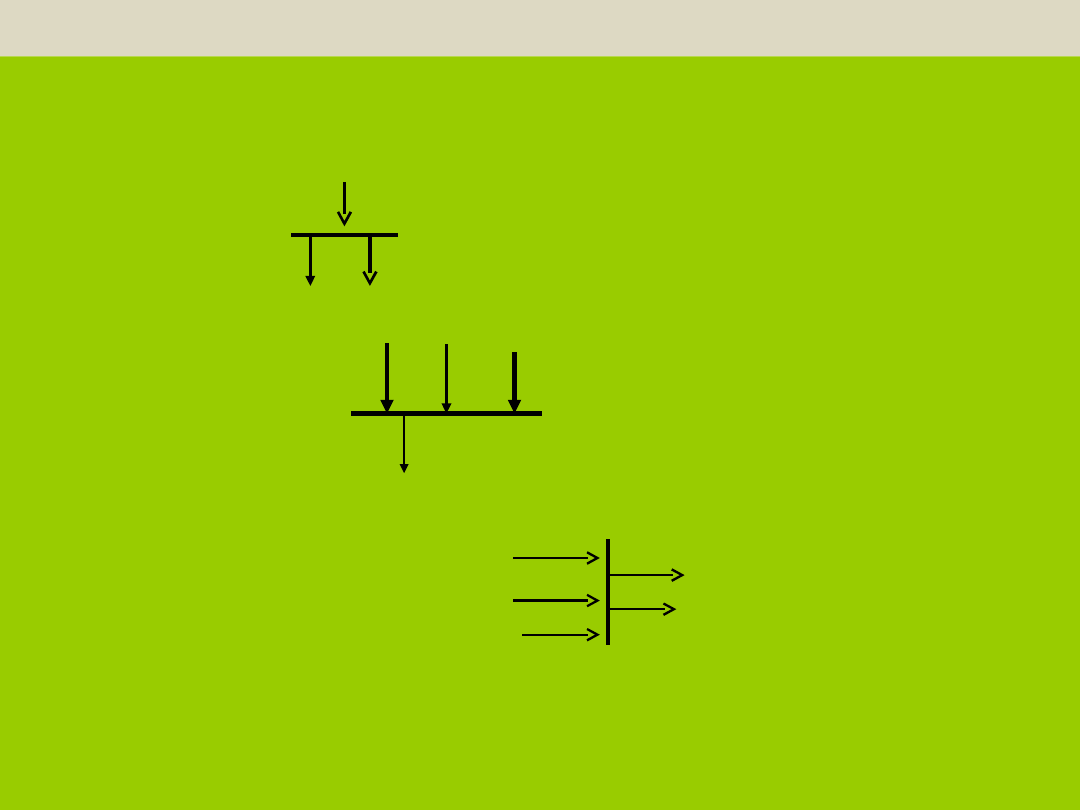

Modelowanie obiektowe funkcjonowania systemów

bezpieczeństwa

Notacje stosowane w dokumentowaniu procesów

współbieżnych

Przepływy współbieżne:

•

rozwidlenia (ang. fork node) – jeden wejściowy przepływ i wiele

wyjściowych

•

scalenie (ang. jone mode) – wiele wejściowych i jeden wyjściowy

• zintegrowanie funkcji

scalenia i rozwidlenia

[

odprawa

zakończona

powodzeniem

]

Akceptacja zdarzenia (akcja)

(strzałka w dół) krawędź aktywności

Wywołanie aktywności

Węzeł decyzyjny

Pasażer poddaje się

odprawie

Pasażer wsiada

na pokład

Załadunek bagaży

na samolot

Samolot kołuje

na pas startowy

◊

[else]

Rozgałęzienie

Złączenie

Akcja

Końcowy węzeł

aktywności

Diagram aktywności przypadku użycia „obsługa pasażerów”

o niskim poziomie abstrakcji.

Pasażer zgłasza się

przy punkcie

odpraw

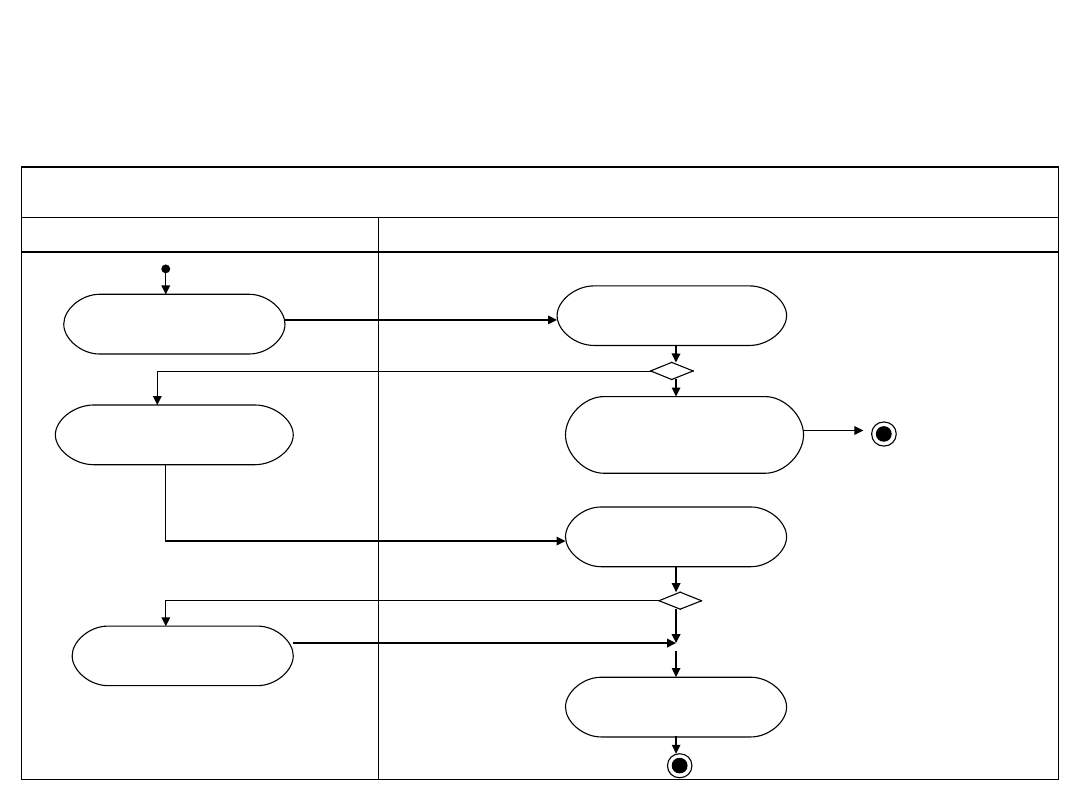

Torowy diagram aktywności - z partycjami

Diagram czynności PU „Odprawa

pasażera”

Pasażer

Obsługa pasażera

Okazanie biletu

w punkcie odpraw

Weryfikacja

biletu

Przekazanie bagażu

Opłacenie

dopłaty

Skierowanie pasażera

do obsługi klientów

Przyjęcie

bagażu

Wydanie karty

pokładowej

[Bilet prawidłowy]

[Bagaż kwalifikuje się do dopłaty]

[Else]

[Else]

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Slide 19

- Slide 20

- Slide 21

- Slide 22

- Slide 23

- Slide 24

- Slide 25

- Slide 26

- Slide 27

- Slide 28

- Slide 29

- Slide 30

- Slide 31

- Slide 32

- Slide 33

- Slide 34

- Slide 35

- Slide 36

- Slide 37

- Slide 38

- Slide 39

- Slide 40

- Slide 41

- Slide 42

- Slide 43

- Slide 44

- Slide 45

- Slide 46

- Slide 47

Wyszukiwarka

Podobne podstrony:

MWB 1 Wprowadzenie do modelowania wymagań w bezpieczeństwie

MWB 1 Wprowadzenie do modelowania wymagań w bezpieczeństwie

SIZ 2 Wprowadzenie do modelowania obiektowego

Organizacja i taktyka ochrony obiektów Cz I System bezpieczeństwa obiektu

Wprowadzenie do programowania obiektowego

Organizacja i funkcjonowanie systemów bezpieczeństwa projekt

Organizacja i taktyka ochrony obiektów Cz I System bezpieczeństwa obiektu

Modelowanie wymagań na Systemy Bezpieczeństwa Podmiotu

Wprowadzenie do modelowania w Simulinku

Funkcjonowanie systemu bezpieczeństwa narodowego w stanie wyjątkowym

wprowadzenie do systemu win i podst sieci

Wprowadzenie do Filozofii, KOLO-FILOZOFIA-Sciaga, PLOTYN: System Emanacyjny - Naturalna własność byt

WYTYCZNE DO ĆWICZEŃ SBN, Bezpieczeństwo nardowe, Systemy bezpieczeństwa narodowego

Matlab (Opisy podstawowych funkcji) PL Wprowadzenie do pracy w środowisku pakietu Matlab

Lab 01 Wprowadzenie do systemu UNIX

MOFS 3 Modelowanie funkcjonowania systemu w UML DPU

więcej podobnych podstron