1

Sieci IP-VPN

2

Wprowadzenie

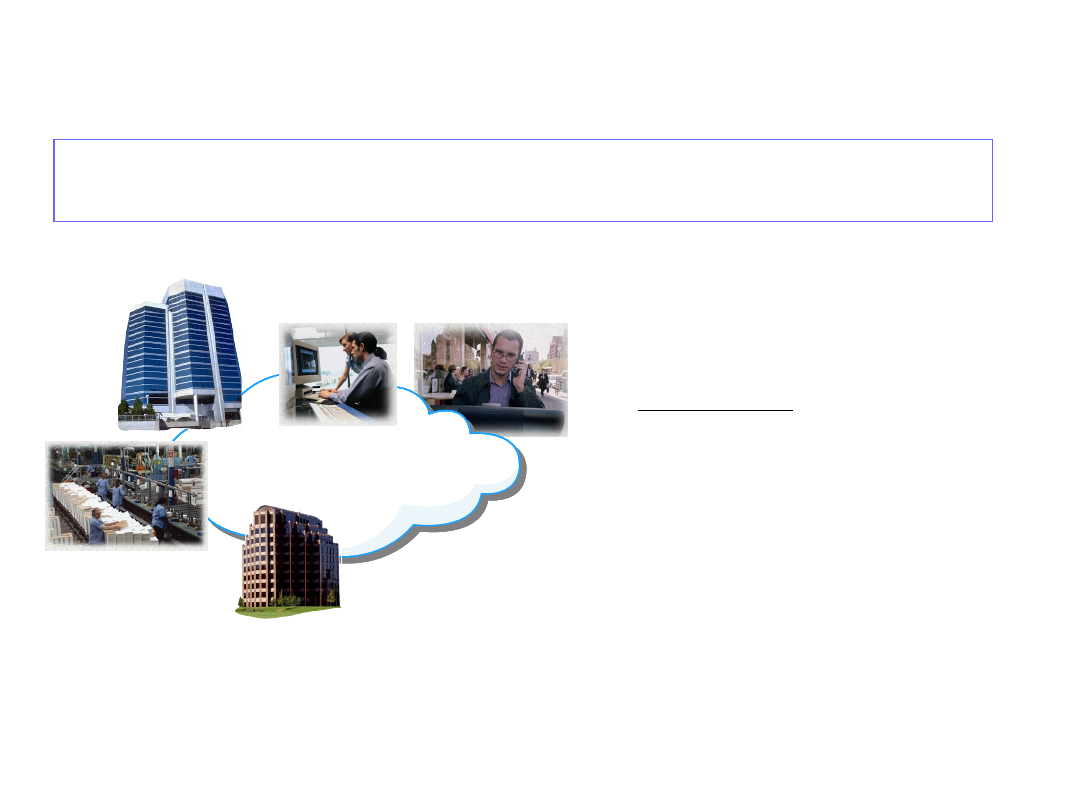

• Zanim dostęp do sieci Internet stał się powszechnie

dostępny, duże przedsiębiorstwa ponosiły olbrzymie koszty

związane z tworzeniem prywatnych rozwiązań sieciowych

przy użyciu usług telekomunikacyjnych aby połączyć w sieci

korporacyjnej geograficznie rozrzucone siedziby.

• Małe oddziały i użytkownicy komputerów przenośnych także

korzystali z połączeń zestawianych (analogowych lub ISDN).

Wraz ze wzrostem popularności Internetu dostawcy usług

internetowych zaczęli oferować coraz szybszy dostęp do

sieci, co przy jednocześnie malejącym koszcie stało się

alternatywą do odciążenia kosztownych i mało wydajnych

rozwiązań WAN opartych na liniach dzierżawionych lub

zestawianych i przeniesienie obciążenia na sieć publiczną

Internet.

• VPN jest prywatną siecią, która wykorzystuje sieć publiczną

(np. Internet) do bezpiecznego łączenia zdalnych punktów i

użytkowników.

D

3

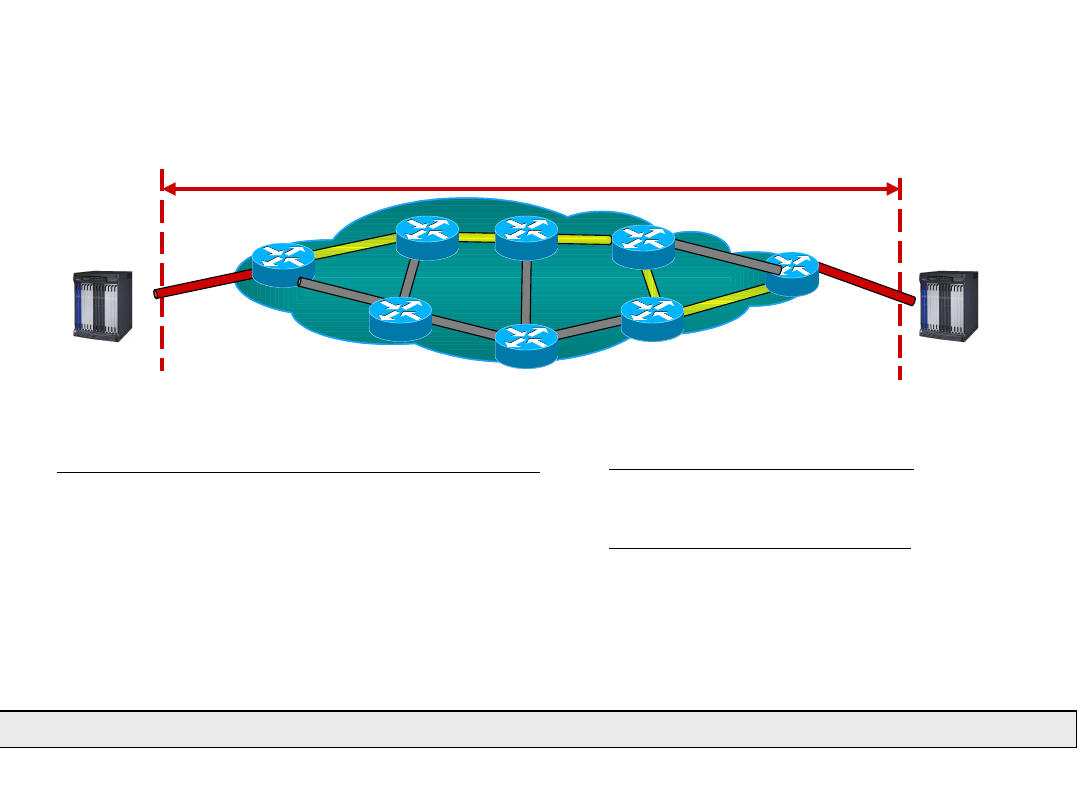

Sieci VPN to sieci prywatne zbudowane w oparciu o

infrastrukturę sieci publicznych

Sieć

publiczna

Biura

regionalne

Siedziby

Podróżujący

pracownicy

Dostawcy

Definicja IP-VPN

Klienci

IP

– Internet Protocol

V-

irtual

emulacja cech sieci prywatnych we

współdzielonej infrastrukturze

sieciowej

P-

rivate

izolacja od ruchu zewnętrznego

danego VPN

utrzymanie prywatnej przestrzeni

adresowania i rutowania

możliwości szyfrowania i protekcji

klas ruchu

N-

etwork

sprzęt komunikacyjny i urządzenia

końcowe

4

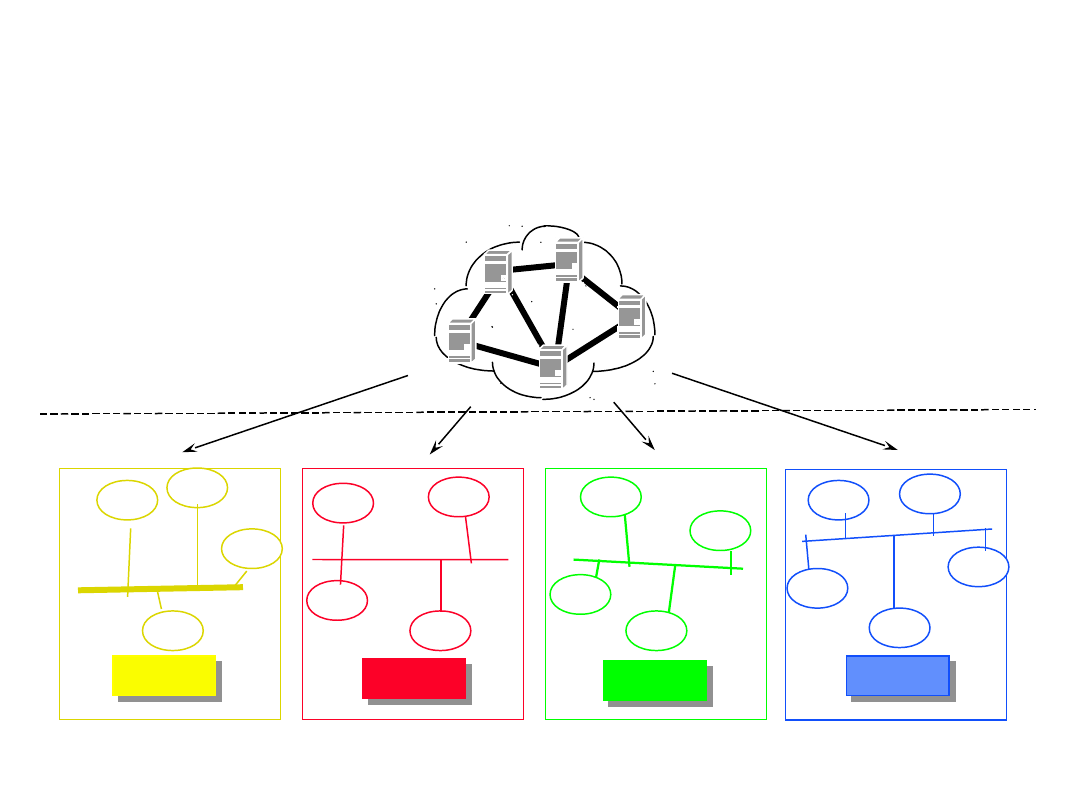

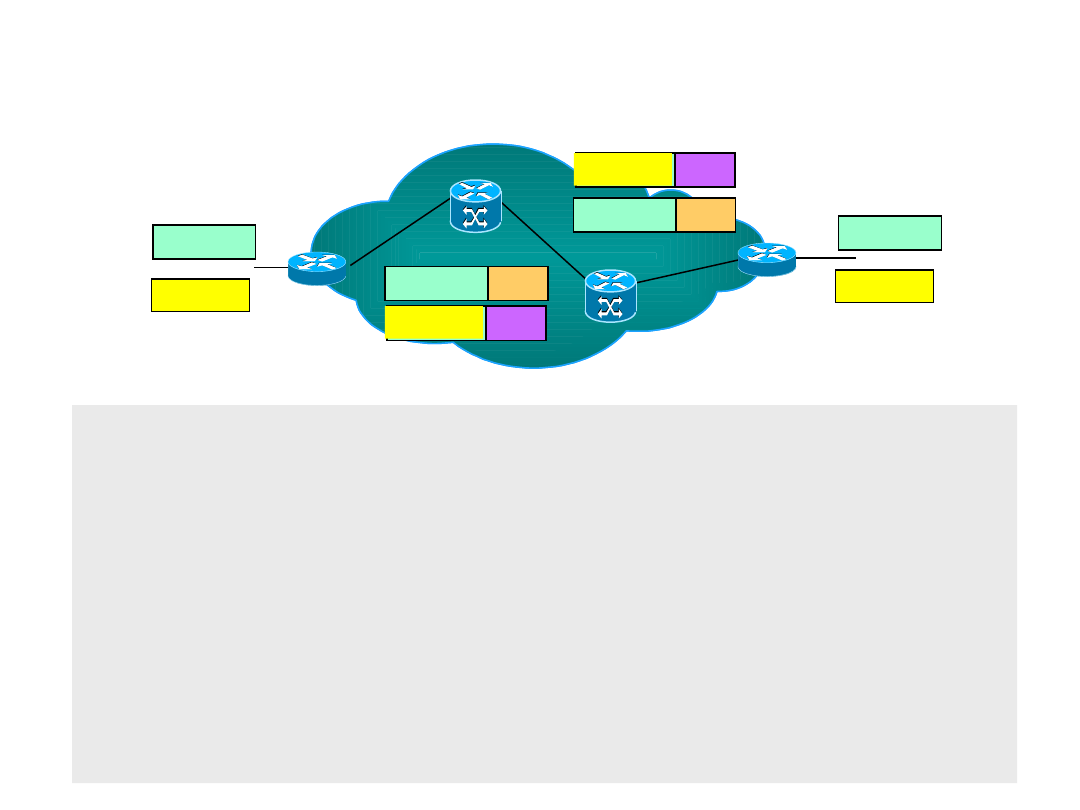

Virtual Private Networks

1 Physical Network == Many Private Networks

VPN 1

VPN 1

VPN 4

VPN 4

VPN 3

VPN 3

VPN 2

VPN 2

PHYSICAL

LOGICAL

The

Physical Network

Topology

R

R

R

R

R

R

R

R

R

R

R

R

R

R

R

R

R

5

Cust A

10.1.1

VPN 1

VPN 1

Cust A

10.2.1

VPN 1

VPN 1

Cust A

10.3.1

VPN 1

VPN 1

Cust B

128.24.1

VPN 2

VPN 2

Cust B

128.24.2

VPN 2

VPN 2

(15)10.1.1

(354)

128.24.1

(354)

128.24.2

(15)10.2.1

(15)10.3.1

Forwarding Examples

IN

OUT

(1)

10.2.1

(1)

10.1.1

(1)

10.3.1

(2)128.24.2 (2)128.24.1

Private View

Private View

Public View

Internet-

Scale

VPN

Controlled Route

Controlled Route

Distribution

Distribution

VPN Example

6

Wprowadzenie

D

7

• Współpraca

–

praca w środowisku wieloprotokołowym

• Wąskie gardła

– szyfrowanie - może powodować zmniejszenie

przepustowości

• Zarządzanie adresami

– jak godzić adresy Prywatne z Publicznymi?

• Niezawodność

– przedmiot powszechnych problemów w

Internecie!

Wymagana funkcjonalność IP-VPN

8

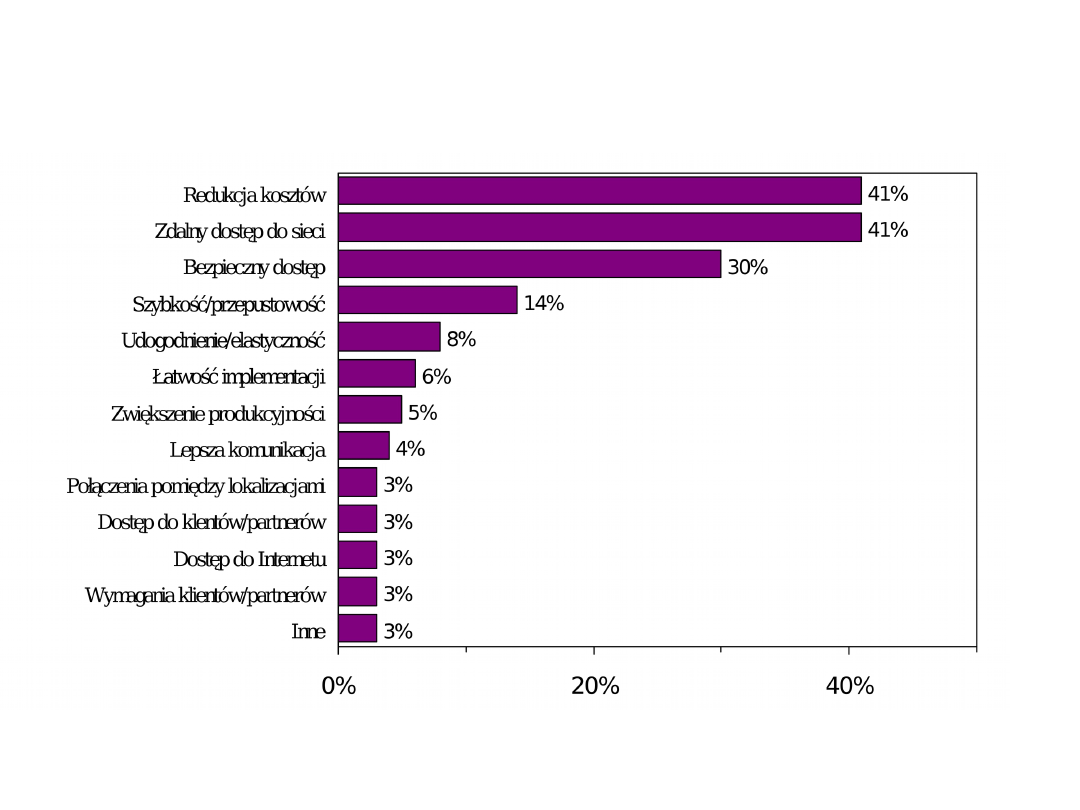

Podstawowe powody

korzystania z IP-VPN

Źródło: Gartner 2001

9

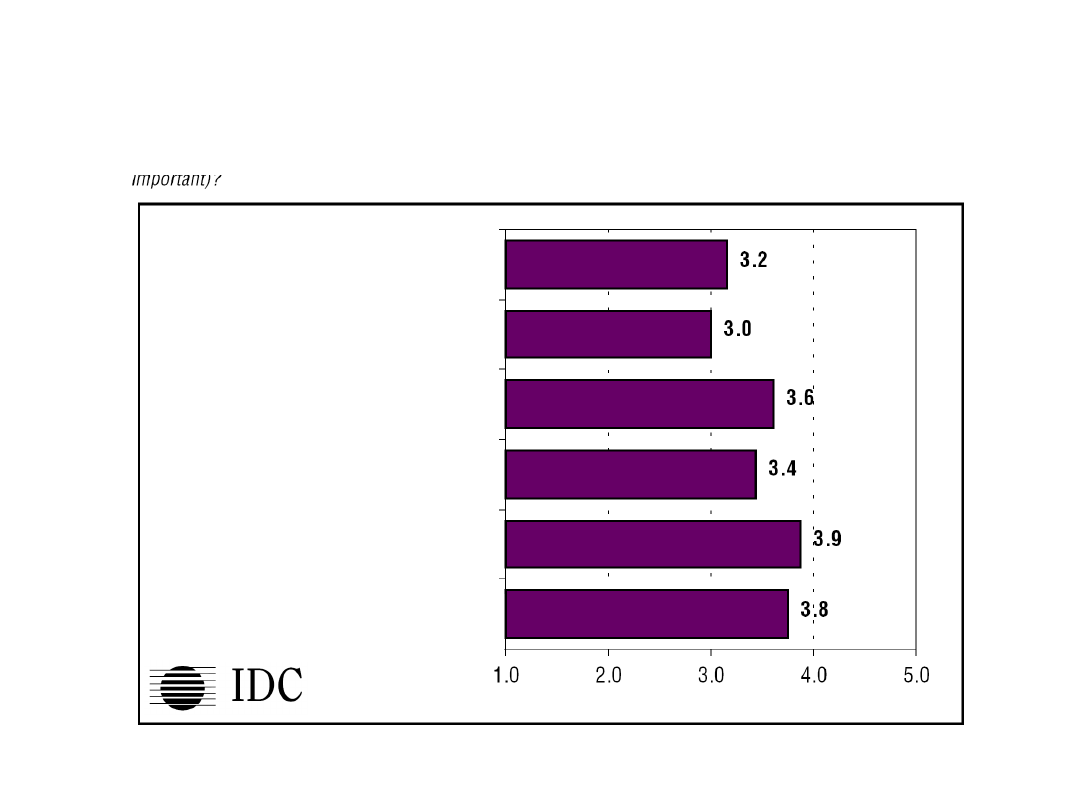

IP VPN – ważne cechy

Źródło: IDC's European WAN Manager Survey, Październik 2001

Ocena od 1 do 5

Ocena od 1 do 5

Kontrakt jakości usług -

SLA

Zarządzanie i

monitorowanie

Pokrycie geograficzne na

świecie

Pokrycie geograficzne w

kraju

Cena

Bezpieczeństwo

10

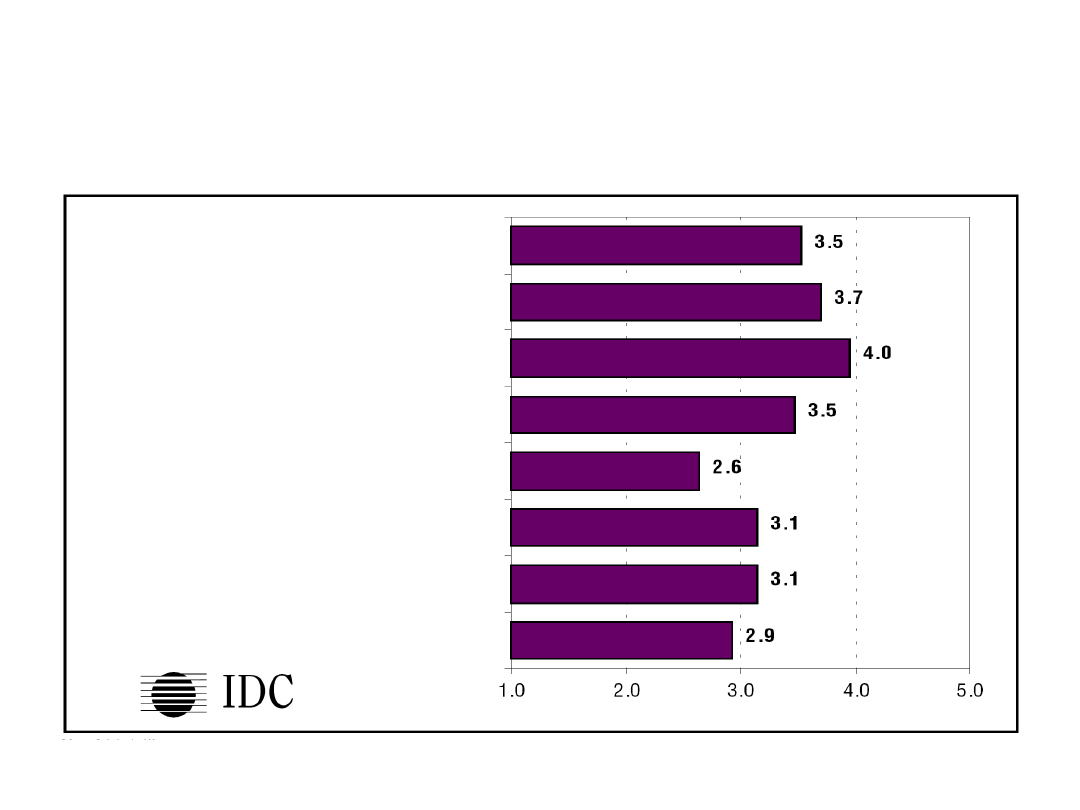

IP VPN – obawy

Źródło: IDC's European WAN Manager Survey, Październik 2001

Ocena od 1 do 5

Ocena od 1 do 5

Niedostatki w

zarządzaniu/monitorowaniu

Duże koszty

Brak SLA

Brak bezpieczeństwa

Brak zasięgu w świecie

Brak zasięgu w kraju

Kłopoty w zrozumieniu

Niechęć korporacji do

zmian

11

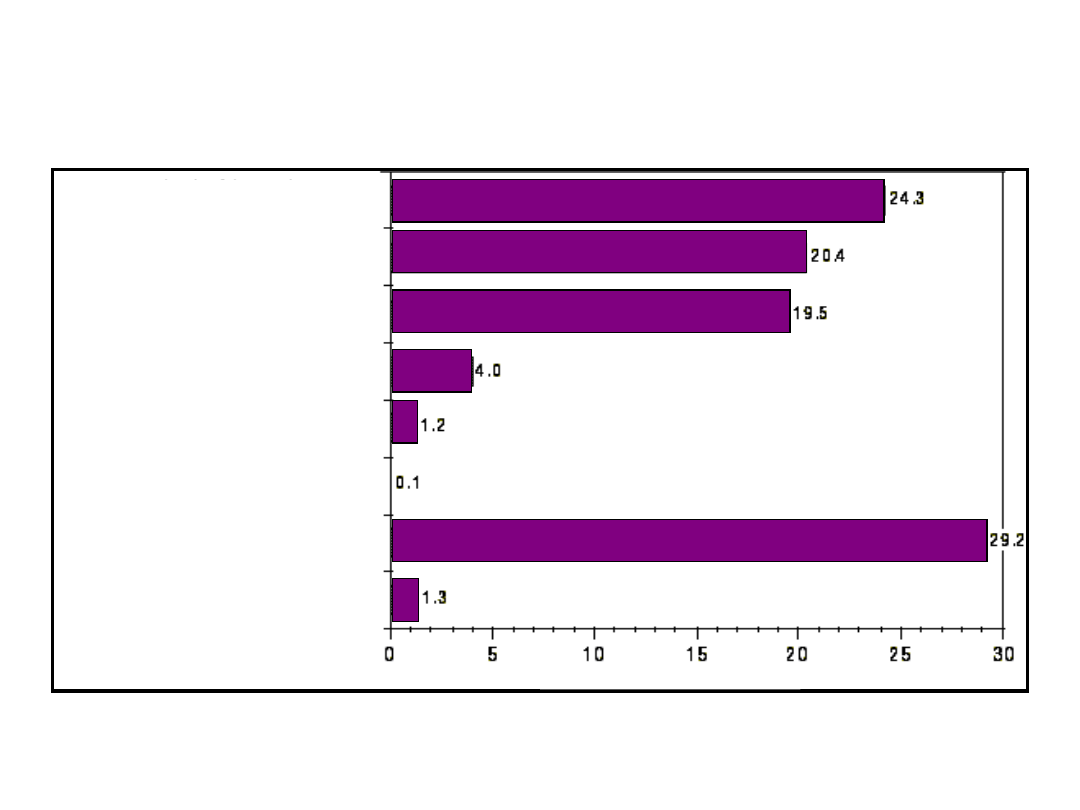

IP VPN – dlaczego PP-VPN?

Źródło: IP VPN Services: U.S. Market Forecast and Analysis, 2001-2006, IDC,

Listopad 2001

% odpowiadających

Brak w firmie

informatyków

Bezpieczeństwo

Koszty

Wygoda i łatwość

używania

Wsparcie w budowie

Asysta techniczna

Inne

Nie mam zdania

12

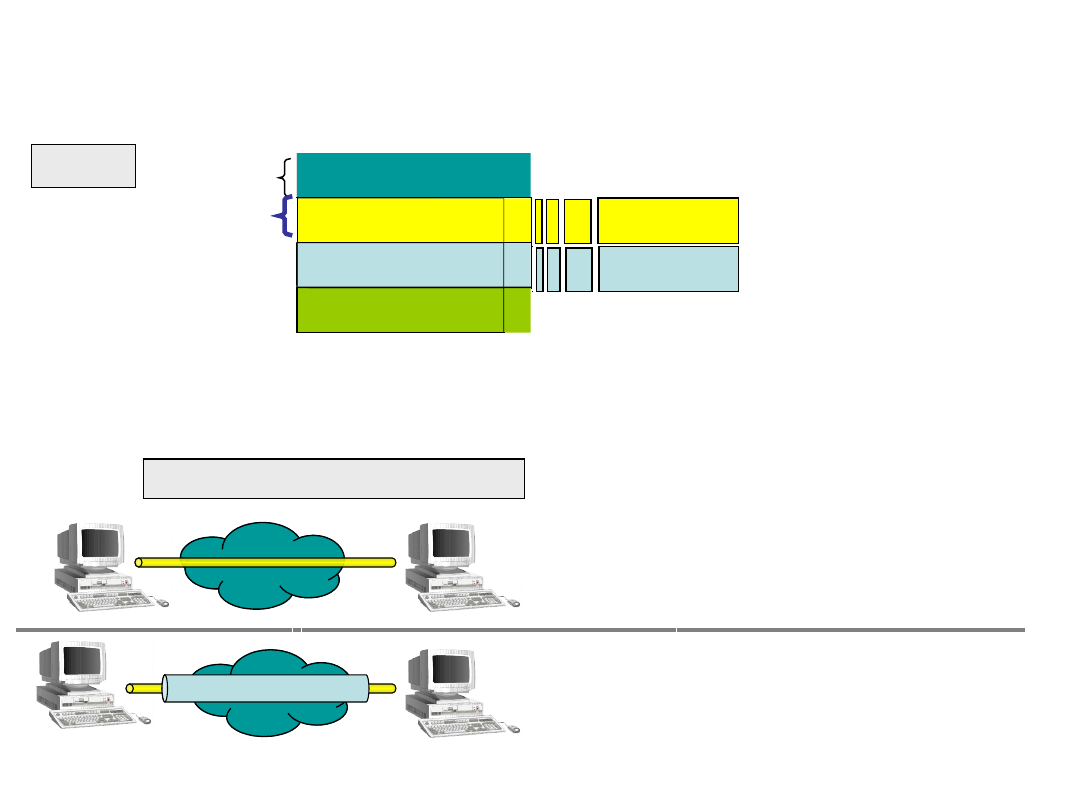

Realizacja IP-VPN w

różnych warstwach sieci

Link Layer

Stos protokołów TCP/IP

TLS (RFC 2246), SSH

IPSec, GRE

MPLS

VPN

L2TP, PPTP

, Prywatne sieci

ATM/Frame- Relay zbudowane w

oparciu o infrastrukturę

publiczną

Szyfrowana poczta E-mail, DNSsec

Warstwa

aplikacji

Warstwa

transportow

a

Warstwa

sieciowa

Warstwa

łącza

Warstwa

fizyczna

Linie

dzierżawione

13

Wymagania dla sieci VPN

• Połączenie

– Musi istnieć faktyczne połączenie sieciowe pomiędzy

punktami.

• Bezpieczeństwo

– Wymieniane pomiędzy punktami wiadomości muszą być

zabezpieczone.

• Poufność Adresacji

– Adresy klientów z każdego z prywatnych punktów są ukryte i

niewidoczne z publicznej sieci.

• Obsługa wielu protokołów

– Możliwość obsłużenia standardowych protokołów używanych w

sieciach korporacyjnych.

• QoS-Quality of Service

– Powoduje iż priorytety ruchu z różnych źródeł mogą być

różnicowane, więc mogą być dostarczane do konkretnych

miejsc przeznaczenie z odpowiednimi poziomami jakości.

D

14

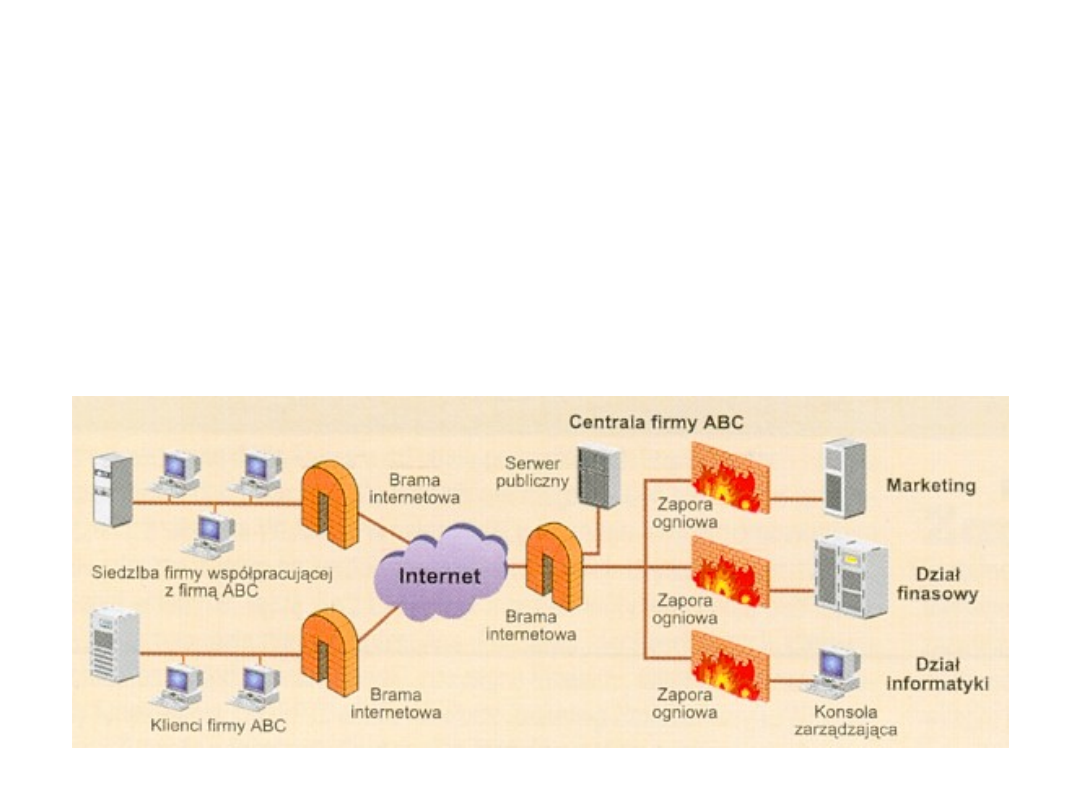

Bezpieczeństwo w VPN

• Firewalls – rodzaj specjalnej bramy między

siecią prywatną a Internetem. Jest oddzielnym

urządzeniem lub oprogramowaniem, większość

routerów również potrafi pełnić tę rolę.

• Szyfrowanie – kodowanie transmitowanej

informacji aby nie mogła być odczytana przez

osoby trzecie (SKE, PKE, PGP, IDEA, AES)

• Tunelowanie – proces umieszczanie całego

pakietu danych w innym pakiecie i przesyłania

takiej paczki przez sieć (GRE, IPSec, L2F, PPTP,

L2TP, MPPE,IPng)

S

15

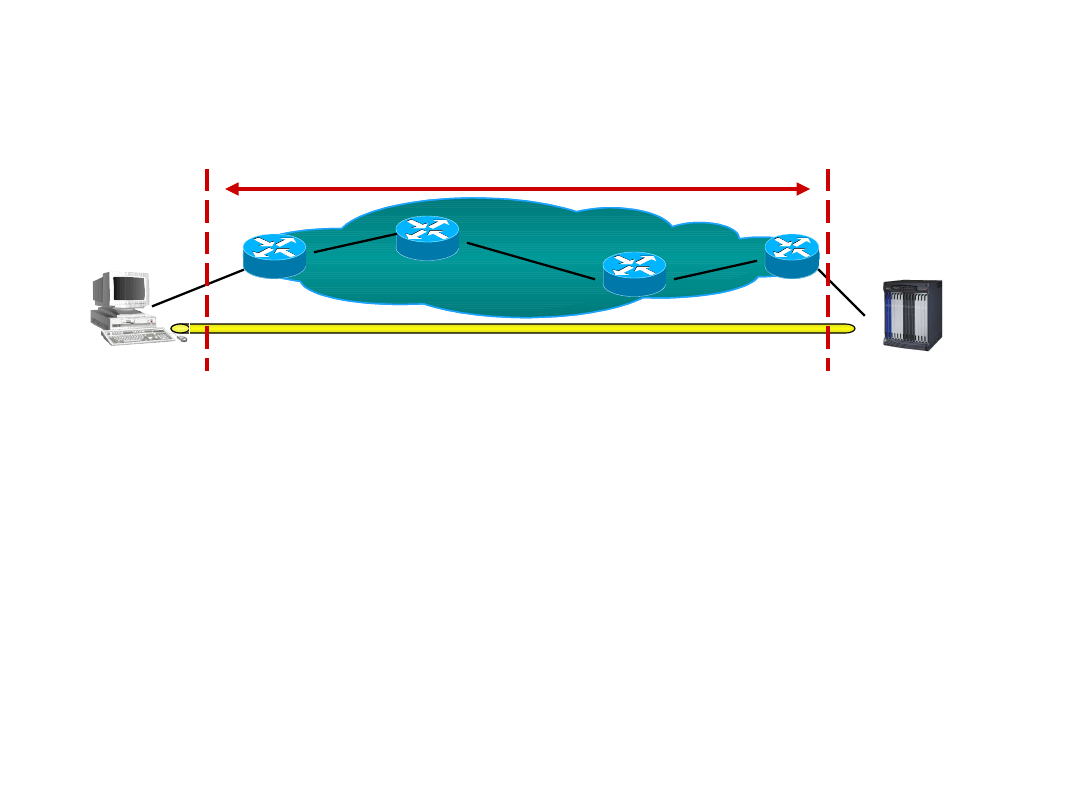

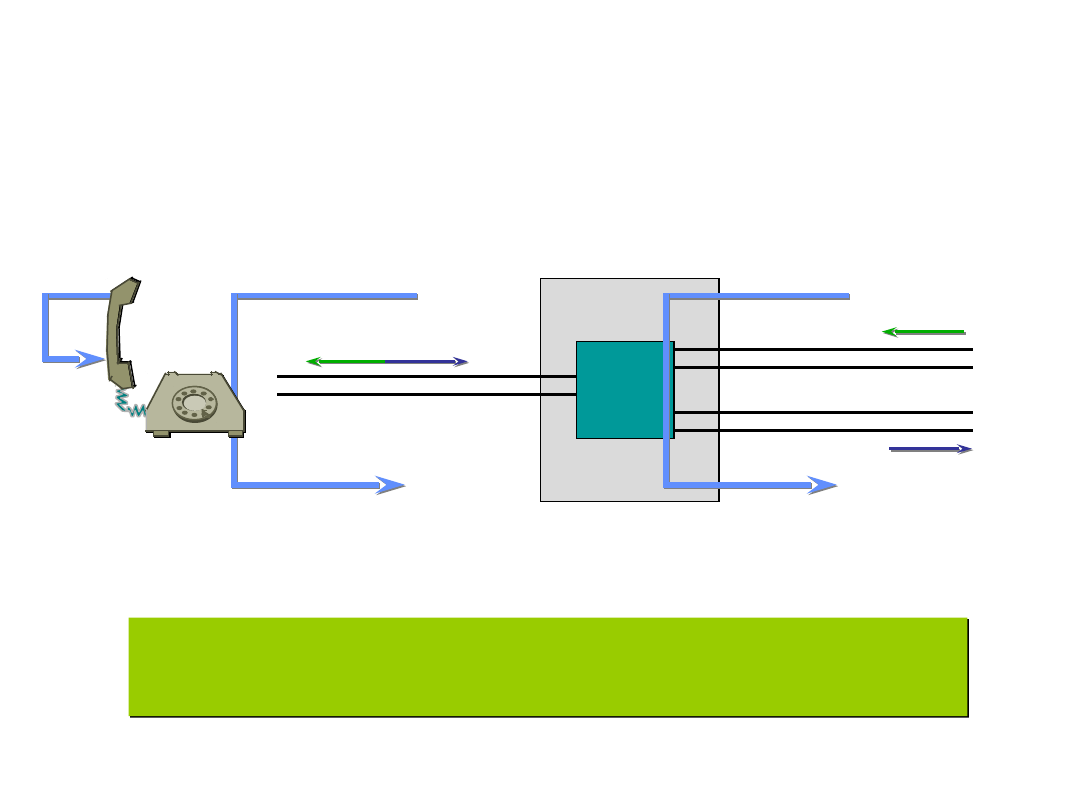

Tunelowanie w VPN

S

Tunelowanie to podstawowa technologia stosowana w sieciach

VPN

.

16

Szyfrowanie

• Większość systemów VPN oprócz innych

metod zapewniających bezpieczeństwo

stosuje też szyfrowanie przesyłanych

danych.

– SKE (Symmetric Key Encryption)

– PKE (Public Key Encryption)

– PGP (Pretty Good Privacy)

– IDEA (International Data Encryption

Standard)

– AES (Advanced Encryption Standard)

S

17

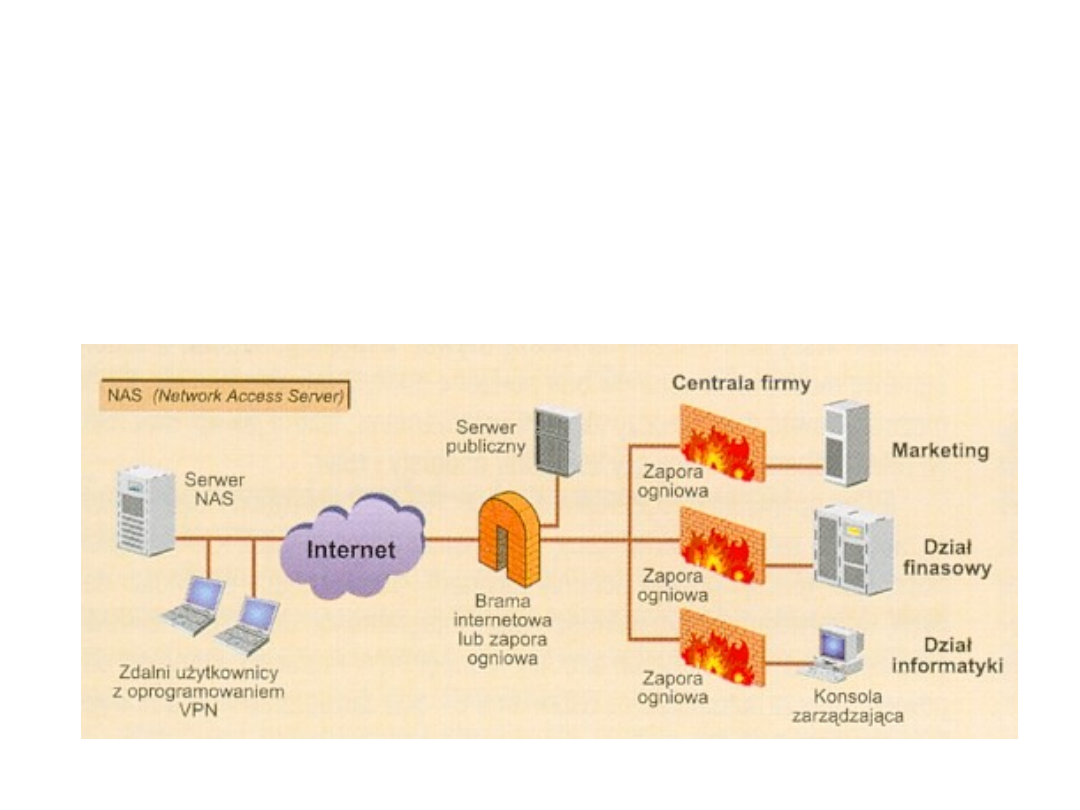

Składniki VPN

•

Oprogramowanie rezydujące na komputerze

osobistym każdego użytkownika

•

Dedykowane urządzenia, np. firewall

•

Dedykowane serwery VPN i NAS dla usług Dial-

up

•

NAS (Network Access Server) lub POP

(Point-of-Presence) u dostawcy Internetowego

(ISP)

S

18

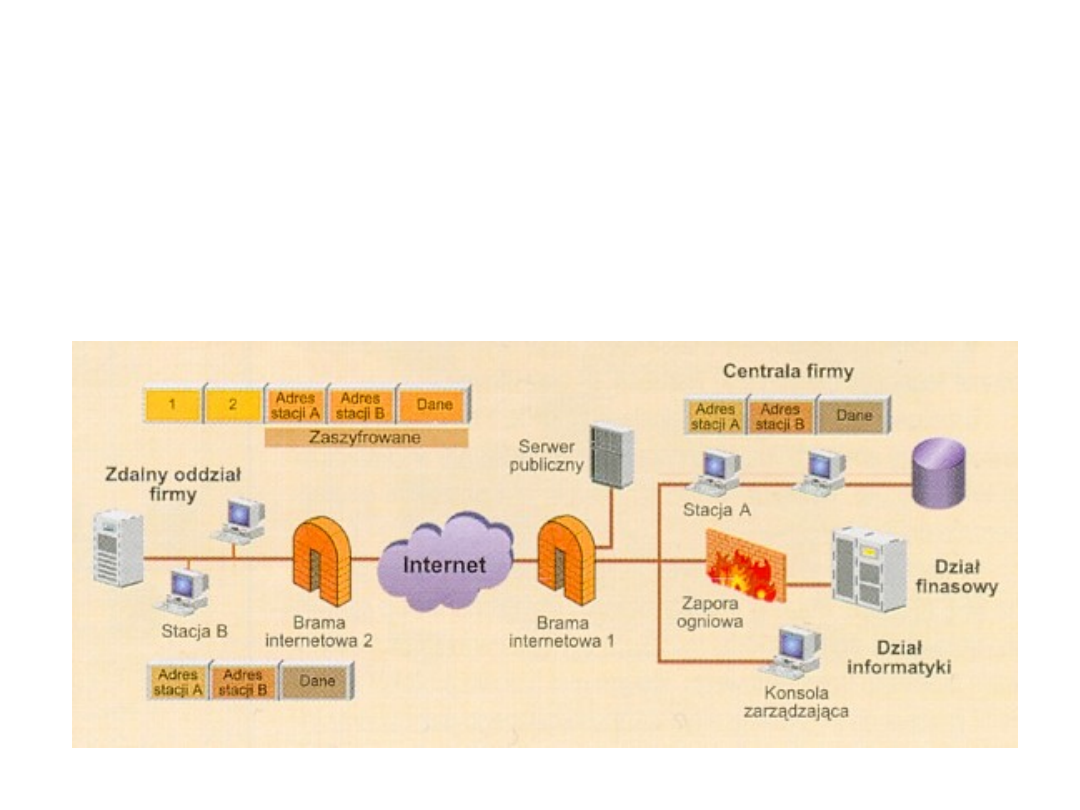

Typy połączeń VPN

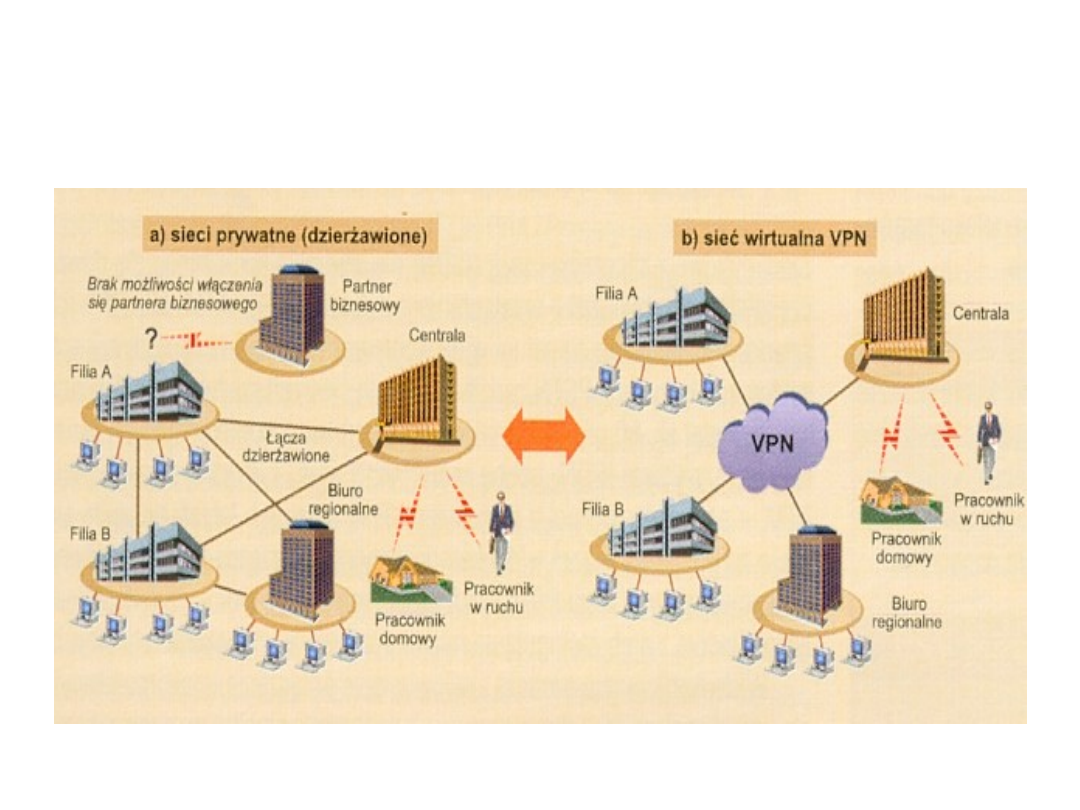

• Site-to-Site (sieć-sieć)

» Intranet – centrala firmy i kilka odległych

oddziałów, które łączą się z nią w celu korzystania z

zasobów centrali.

D

19

Typy połączeń VPN

• Site-to-Site (sieć-sieć)

» Extranet – wiele rozrzuconych odległych

oddziałów, które zachowują tą samą „ważność” i

dzielą swoje zasoby – powstaje jedna rozległa sieć i

wymiana informacji zachodzi pomiędzy wszystkimi

jej węzłami

D

20

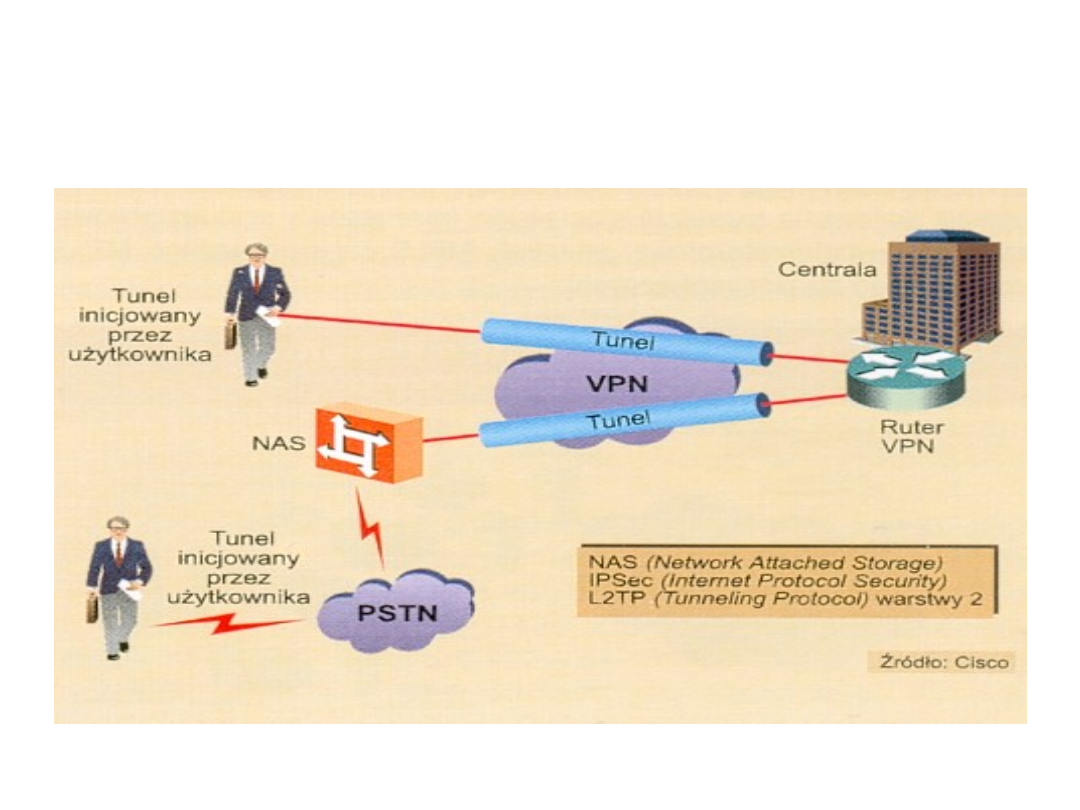

Typy połączeń VPN

• Remote Access (zdalny dostęp)

– Nazywany także VPDN (Virtual Private Dial-up

Network). Łączy ona użytkowników końcowych (end-user)

z siecią lokalną. Najczęściej ten typ połączenia stosuje się

dla pracowników mobilnych korzystających z zasobów firmy.

D

21

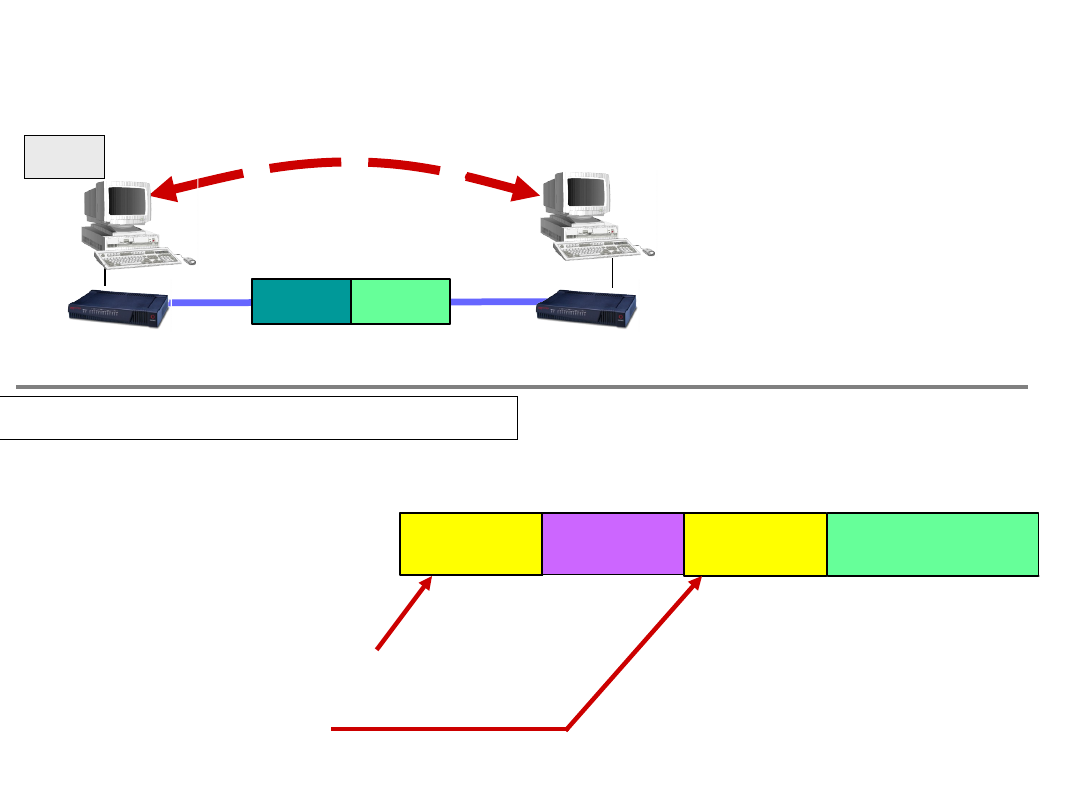

Tunelowanie 1/12

• Carrier Protocol – protokół transportowy wykorzystywany do przesyłania

informacji

• Tunneling Protocol – protokół tunelowania „owijający” dane oryginalne

• Passenger – ładunek przenoszony

• Można to sobie wyobrazić jak na rysunku poniżej: Ciężarówka to protokół

transportowy (Carrier Protocol), pudło to protokół „kapsułkujący”

(Encapsulating Protocol) a komputer to protokół przenoszony

(Passenger Protocol)

S

22

Tunelowanie (protokoły)

5/12

• PPTP – Point-to-Point Tunneling Protocol

– został zaprojektowany do łączenia VPN, jest rozszerzeniem PPP

standardowego protokołu komunikacyjnego Internetu,

gwarantującego niezawodność asynchronicznej transmisji łączem

szeregowym punkt-punkt bez ograniczania przepływności. Jest on

szeroko stosowany do łączenia i przesyłania informacji zarówno w

publicznym Internecie, jak i prywatnej sieci korporacyjnej.

Ponieważ PPP funkcjonuje w warstwie drugiej, to połączenie

PPTP, umożliwiające kapsułkowanie pakietów PPP, pozwala

użytkownikom wysyłać nie tylko pakiety IP, ale także IPX i

NetBEUI (NetBIOS Extended User Interface)

– Przykładem tego protokołu jest MPPE (Microsoft Point-to-Point

Encryption). Jest on oparty na standardowym systemie

kryptograficznym RSA (Rivest, Shamir, Adleman), który obsługuje

40-bitowe lub 128-bitowe szyfrowanie.

S

23

Tunelowanie (protokoły)

6/12

Przykład połączenia PPTP

S

24

Tunelowanie (protokoły) 7/12

• L2TP –

Layer 2 Tunneling Protocol

– powstał z inicjatywy organizacji zajmującej się standaryzacją

w Internecie IETF przez połączenie PPTP oraz L2F,

utworzonego przez firmę Cisco Systems. Narzędzie L2F

zaprojektowane przez Cisco jest przeznaczone głównie do

obsługi transmisji między routerami. Protokół L2TP może

być używany do tworzenia tuneli przez sieci pośredniczące.

Podobnie jak PPTP, L2TP kapsułkuje ramki protokołu PPP,

które z kolei kapsułkują ramki IP, AppleTalk, IPX lub

NetBEUI, umożliwiając w ten sposób zdalne korzystanie z

aplikacji zależnych od określonych protokołów.

– Korzystając z protokołu L2TP, komputer, do którego

użytkownik się loguje przeprowadza kontrolę zabezpieczeń i

uwierzytelnia użytkownika. Szyfrowanie danych jest

umożliwiane przez IPSec, silny mechanizm zabezpieczania

danych przesyłanych przez ogólnie dostępne sieci. Protokół

L2TP obsługuje nie tylko sieci IP, lecz również X.25, FR

oraz ATM.

S

25

Umożliwia enkapsulację dowolnych pakietów w dowolnym protokole

transportu

GRE może być używany z IP:

IP jako „transport”

•

pakiety GRE są enkapsulowane w IP

IP jako „dane”

•

pakiety IP są enkapsulowane w GRE

Połączenie

PPP

Dan

e

• L2TP i PPTP wykorzystują PPP

• PPP – powszechny protokół

dostępu do Internetu

• Większość ISP oferuje PPP

• PPP zapewnia

uwierzytelnianie i

szyfrowanie

VPN oparte na CPE

(Customer Premises Equipment)

-

Tunelowanie (1)

PPP

PPP

GRE

GRE

(

(

Generic Routing Encapsulation Protocol)

Generic Routing Encapsulation Protocol)

Nagł. IP

„transport”

Nagłówek

GRE

Nagł. IP

„dane”

Dane

26

– Tryb transportu

• Chroni protokół wyższej warstwy – ładunek IP

• Bez tunelowania – właściwy do

zabezpieczania Intranetów

• Komunikacja od stacji do stacji

– Tryb tunelowania

• Chroni cały pakiet IP

• Tuneluje pakiety IP

• Komunikacja gateway-gateway

VPN oparte na CPE -

Tunelowanie (3)

IPSec

IPSec

TCP, UDP

Routowanie IP

Warstwa transportowa

Warstwa sieci

Warstwa łącza

Warstwa fizyczna

IPSec

L2TP/ PPTP

Otwarty, oparty na standardach, protokół bezpieczeństwa warstwy

sieci:

Cel – ochrona pakietów IP

Silne mechanizmy uwierzytelniania i szyfrowania

Może chronić cały pakiet lub jedynie ładunek

IPSec pracuje w 2 trybach:

27

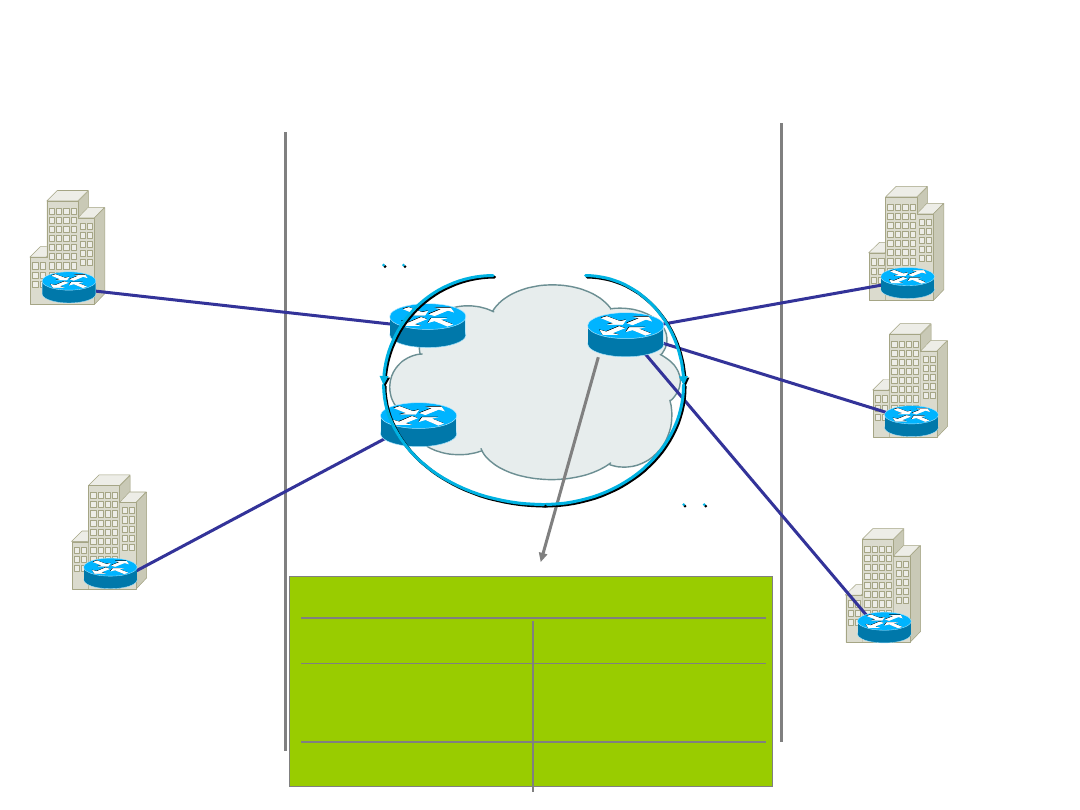

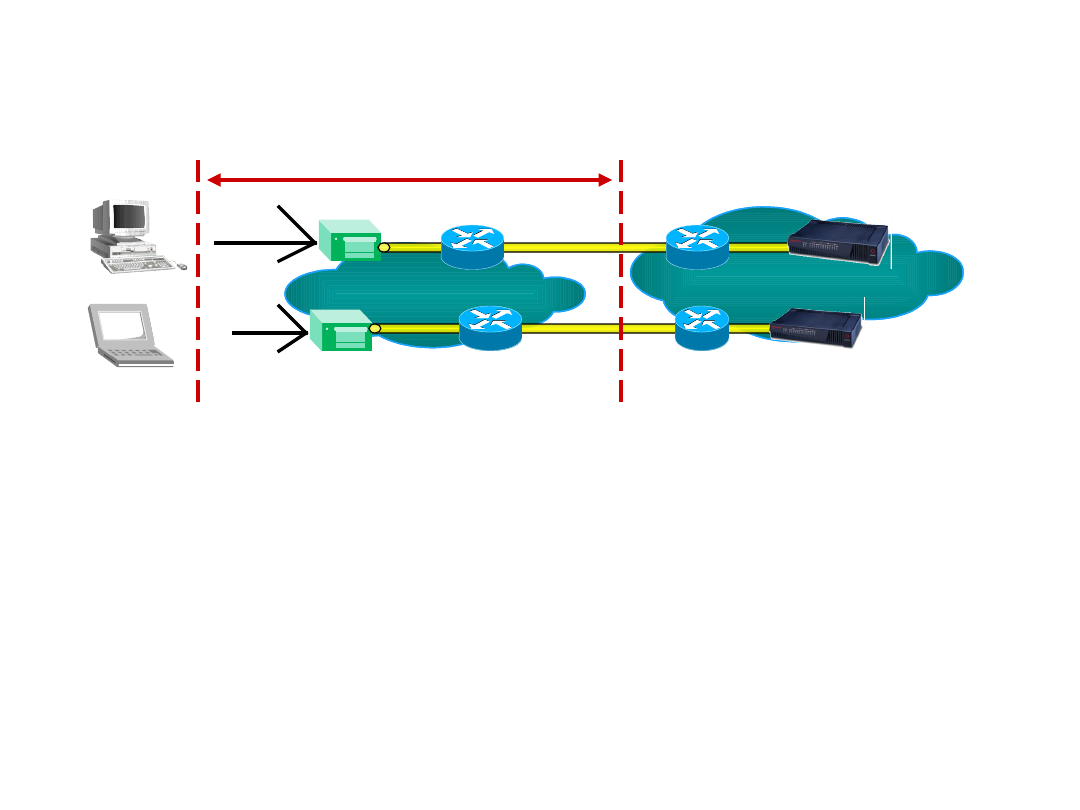

Modele VPN: VPN oparte na CPE

Szybkie wdrażanie w istniejących sieciach

Idealna technika, kiedy nie można kontrolować pewnych

fragmentów sieci

Tunele konfigurowane pomiędzy urządzeniami CPE

–

Typowe protokoły: GRE, IPSEC, PPTP, L2TP

–

Topologia VPN jest skonfigurowana w urządzeniu CPE

• Operator nie wykonuje żadnych prac

–

Ruch VPN może być znakowany i podlegać priorytetom

• Operator może dostarczać i zarządzać urządzeniami CPE w

celu budowy usług VPN

–

Doskonała skalowalność

–

CoS oraz usługi zarządzane

Sieć

IP

Terminal

klienta (CPE)

Tunel IPSec

Serwer

klienta (CPE)

Operator (Provider)

28

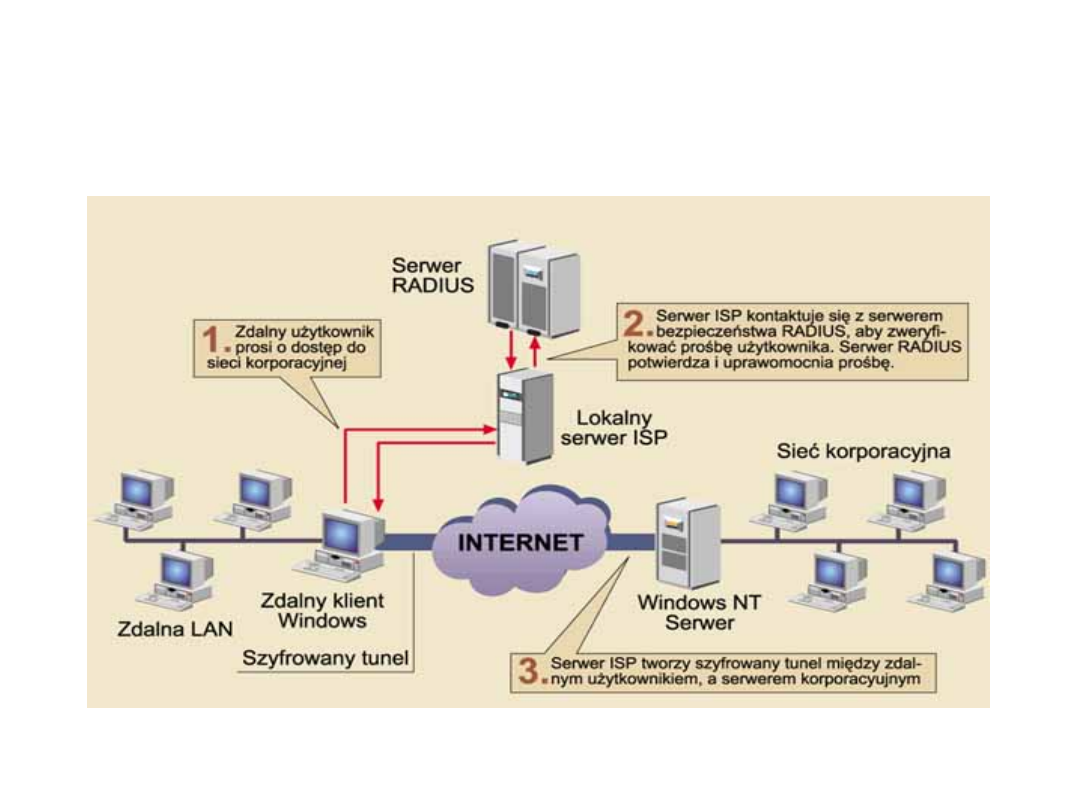

Modele VPN: Zdalny dostęp

• Typowo wykorzystywane

– L2TP

– PPTP

• Dynamiczne, wiarygodne

tunele

• Wsparcie dla IPSec

Sieć IP klienta

Modem V.x

L2TP

Serwery

dostępow

e

Ekonomiczny dodatek do istniejącej infrastruktury

Maksymalne wykorzystanie dotychczasowej

infrastruktury

PPTP

L2TP

Serwer

PPTP

Serwer

Sieć publiczna

IP

Dial-up

PPP

Operator

29

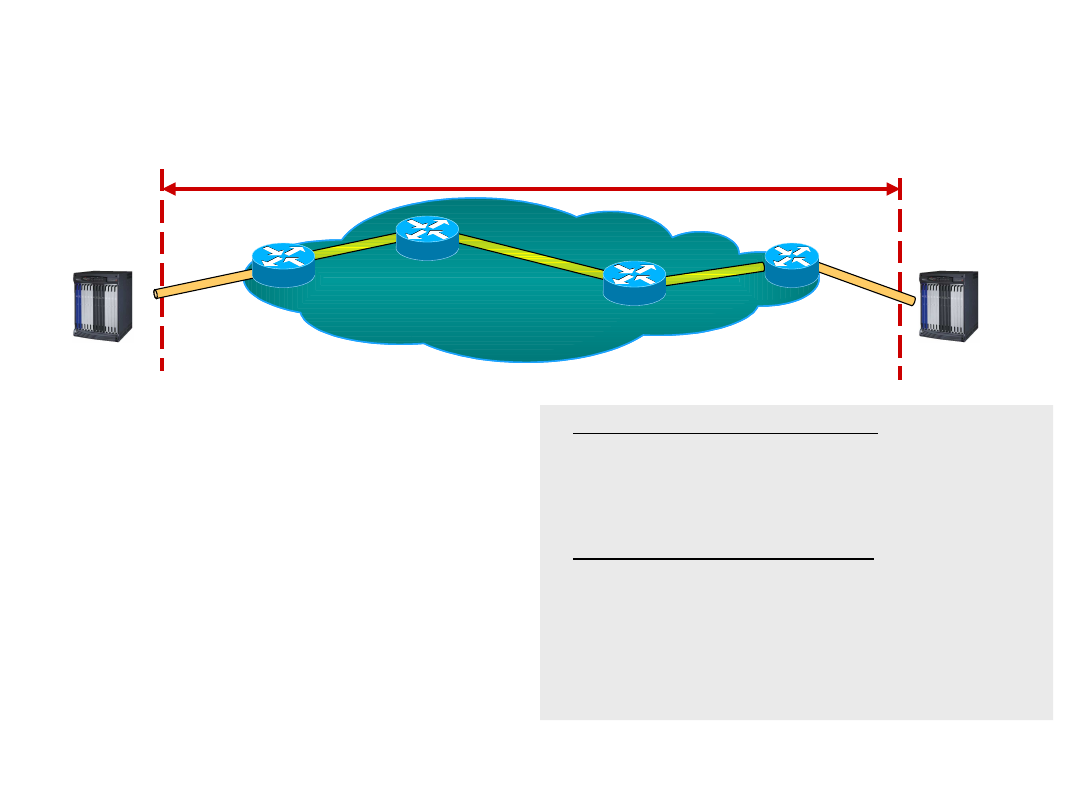

Modele VPN: VPN warstwy łącza

• Abonent dzierżawi od operatora wirtualne

obwody (VC) pomiędzy lokalizacjami

– Topologie są tworzone przez abonenta

– VC nie są związane z żadnym

przetwarzaniem w warstwie 3 jak np.

rutowanie, filtrowanie pakietów

• Dojrzałe rozwiązania dla usług ze

zobowiązaniami jakości, np. pasmo,

dostępność:

– w sensie SLA

– Model VC ułatwia planowanie zasobów

– Przezroczystość dla różnych protokołów

Konfiguracja przez operatora

Problemy w teorii, w praktyce

zautomatyzowana

Skalowalna liczba VC i stabilność

szkieletu sieci

Konfiguracja przez abonenta

Każdy VC jest niezależnym interfejsem,

który musi być skonfigurowany

włączając w to rutowanie

Duże złożone topologie implikują

skomplikowane konfiguracje

Skalowalna liczba interfejsów i

rutowanie

Sieć:

Frame Relay

ATM

MPLS

Serwer

klienta

(CPE)

Operator

Serwer

klienta

(CPE)

FR

ATM

HDLC

FR

ATM

HDLC

30

Modele VPN: VPN w warstwie

sieciowej

• Dynamiczne zestawianie tuneli VPN

– Tunel podlega przetwarzaniu w warstwie

3, np. rutowanie i filtrowanie pakietów

– Operator odpowiada za “prywatną

adresację sieci” oraz “prywatne tablice

rutingu” – absolutne minimum

– Konieczność zapewnienia rutowania

pomiędzy różnymi lokalizacjami CPE

klienta należącymi do danego VPN (CPE

discovery)

Konfiguracja przez operatora

Odpowiednie mechanizmy ułatwiają

konfigurację sieci

Konfiguracja przez abonenta

Ingerencja użytkownika minimalna -

użytkownik polega na działaniach

operatora

Wysoka skalowalność

Serwer

klienta

(CPE)

Operator

Serwer

klienta

(CPE)

Sieć

MPL

S

Potencjalnie najtańsze z rozwiązań, ze względu na dynamiczne gospodarowanie zasobami operatora

31

Geneza MPLS

• Sieci ATM i IP powstały niezależnie:

– Niezależne, odmienne ciała standaryzujące (IETF, ATM

Forum/ITU)

– różne paradygmaty

• IP - bezpołączeniowy, zmienny rozmiar pakietów

• ATM - połączeniowy, stały rozmiar pakietów

– różna sygnalizacja

– Różny sposób opisu przestrzeni adresowej

– IP analizuje długie adresy: identyfikator sieci, podsieci/stacji,

CIDR, etc., co implikuje operacje na prefiksach zmiennej

długości i skomplikowane rutowanie

– ATM stosuje etykiety VPI/VCI o znaczeniu lokalnym, co

implikuje krótkie adresy o stałej długości i bardziej efektywne

rutowanie

– itd...

• ATM postrzegany jako dominująca technologia dla sieci

szkieletowych

• IP pozostał dominującą technologią w przedsiębiorstwach

• IP realizuje funkcje sterowania i przekazywanie w warstwie 3, zaś

ATM w warstwie 2

Rozwiązanie kompromisowe:

Rozwiązanie kompromisowe:

MPLS

MPLS

32

Co to jest MPLS?

•MPLS - Multi-Protocol Label Switching

•Technika wieloprotokołowej (zdefiniowanej dla różnych

protokołów sieciowych – ATM, Ethernet, PPP itd.) komutacji

pakietów IP w oparciu o nadawane im etykiety.

•Ścieżka, jaką dane podążają przez sieć jest definiowana

poprzez zestawienie tablic translacji etykiet – tzw.

LSP

(Label Switched Path).

•Ścieżkę zestawia ruter brzegowy (

LER

) za pomocą

protokołów dystrybucji etykiet (np.

LDP, CR-LDP, RSVP-

TE

).

– Pakiety są przekazywane w sieciach MPLS przy

wykorzystaniu tablic asocjacyjnych (lookup-table)

indeksowanych etykietą, co daje większą prędkość

oraz umożliwia realizację CoS poprzez rezerwowanie

zasobów dla określonych ścieżek.

•MPLS oferuje możliwości tworzenia sieci wydzielonych (VPN)

oraz inżynierię ruchu w sieciach IP.

33

Co zapewnia MPLS?

MPLS jako swoisty upgrade IP zapewnia:

• Możliwość etykietowania przenoszonych

pakietów, a co zwiększa efektywność zarządzania

ruchem w sieci;

• Przenoszenie pakietów o takiej samej przypisanej

etykiecie, po takich samych, ustalonych

wirtualnych ścieżkach – tunelach ( na wzór ATM);

• Realizację funkcji rutingowych i przełączających w

węzłach wspierających technikę MPLS;

• Usprawnienie procesu rutingu i przenoszenia

pakietów przez sieć.

34

Funkcje realizowane przez

MPLS

• Określenie mechanizmów zarządzania

strumieniami ruchu o różnym natężeniu i między

różnymi urządzeniami w sieci lub nawet między

różnymi aplikacjami;

• Dostarczenie narzędzi do odwzorowania adresów

IP w proste, stałej długości etykiety,

wykorzystywane przez różne techniki komutacji i

przesyłania pakietów;

• Dostarczanie interfejsu rozszerzającego dla

istniejących protokołów rutingowych: RSVP i OSPF;

• Obsługę warstwy drugiej stosu protokołów: TCP/IP,

ATM czy FR.

35

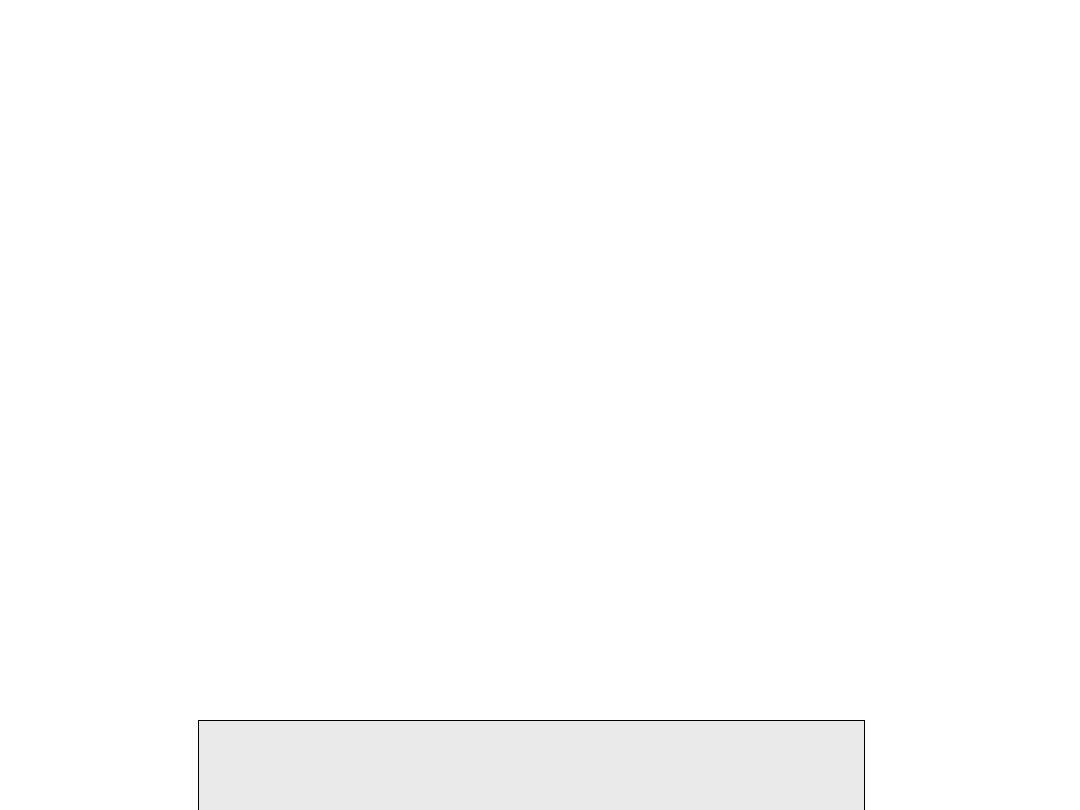

Etykieta MPLS

Krótki identyfikator stałej długości o lokalnym

znaczeniu

- uzgodnionym pomiędzy partnerami LDP

MPLS umożliwia elastyczne przetwarzanie etykiet :

Etykieta poprzedza nagłówek (enkapsulacja)

Etykieta może być wklejana w istniejące pola

nagłówka przenoszonego pakietu (w ATM

używane są pola VPI/VCI).

Label

Label

Exp

Exp

TTL

TTL

S

S

Adres

Adres

Pole

Pole

eksperymentaln

eksperymentaln

e

e

(CoS)

(CoS)

Time-to-Live

Time-to-Live

Wskaźnik

Wskaźnik

stosu

stosu

etykiet

etykiet

32 bity

20 bitów

3 bity

8 bitów

1

36

MPLS

10.150/16

Customer A

NYC

10.151/16

10.152/16

VR

VR

Customer A

Boston

Customer A

Wash. DC

VPN A

Separate Route Tables and Private

Addressing

Internet

VR

Parts DB

10.150.25/24

Vendors

Extranet

VR

VR

Customer B

San Jose

Customer B

NYC

10.150.5/24

VPN B

10.150.25.

1

37

MPLS QoS czy CoS?

• Quality of Service (QoS)

– kontrakt gwarantujący jakość

transmisji, która może być mierzona obiektywnie. Koncept ten

stosuje się w relacji end-to-end (np. ATM, RSVP)

• Class of Service (CoS)

– zbudowany jest z dwóch elementów:

– Zestawu reguł (Policy) – klasyfikacja usługowa i

przyporządkowanie strumienia do określonej,

predefiniowanej klasy

– Mechanizm (Mechanism) – subiektywna, relatywna

“dyskryminacja” strumieni ruchu, bazująca na wielkości

aktualnie dostępnych zasobów i klasyfikacji usług

Koncept CoS zastosowano w MPLS i DiffServ.

38

MPLS i DiffServ

• Model Differentiated Services (DiffServ) wiąże się z koncepcją CoS:

– Brak sygnalizacji – każdy z pakietów (pole nagłówka IPv4 -ToS)

może należeć do jednej z 3 klas:

• Expedited Forwarding (EF)

– najwyższy priorytet

• Assured Forwarding (AF)

– niższy priorytet, podział na

podklasy

• Best Effort (BE)

- tak jak obecnie w sieci Internet

– DiffServ ma być zaimplementowany w “sieci dostępowej”, tam

też ma być weryfikowany ruch użytkownika zgodnie z

zadeklarowanym profilem (SLA)

– Można powiązać pole

EXP/MPLS

z polem

ToS (DSCP)

DiffServ

Pakiet IP

Pakiet IP

Pakiet IP

Label1

MPLS

LER

Pakiet IP Label1

LER

LSR

LSR

Pakiet IP

Label2

Pakiet IP

Label2

Pakiet IP

Pakiet IP

FEC1

FEC2

EF

BE

BE

EF

39

Komutacja głosu w sieciach

Komutacja głosu w sieciach

pakietowych

pakietowych

dr inż. Stanisław Gago

40

Komutacja łączy (kanałów)

• rezerwacją łączy i urządzeń komutacyjnych

na trasie całego połączenia,

• zarezerwowane zasoby są dostępne

wyłącznie dla jednego połączenia,

• fazami zestawiania i rozłączania połączenia,

• stałym poziomem jakości gwarantowanych

usług.

Komutacją łączy posługuje się analogowa

sieć telefoniczna. Ten sposób komutacji

cechuje się:

41

Komutacja pakietów

• przesyłane dane są dzielone na mniejsze jednostki –

pakiety,

• każdy pakiet porusza się niezależnie od innych,

• współdzielenie łącza pomiędzy wieloma połączeniami,

• brak fazy nawiązania połączenia,

• brakiem QoS (wymagane są dodatkowe mechanizmy).

Wywodzi się ona z sieci transmisji danych.

Wyróżnia się następującymi cechami:

42

Usługa VoIP (Voice over Internetwork Protocol)

polega na stworzeniu cyfrowej prezentacji sygnału mowy,

poddaniu go odpowiedniej kompresji (standardy

kompresji G.729, G.723), podzieleniu na pakiety i

przesłaniu za pomocą sieci pakietowych (Frame Relay,

ATM, Internet). Opiera się ona na tradycyjnych aparatach

telefonicznych oraz klasycznych centralach cyfrowych.

Komunikacja pomiędzy centralami odbywa się przez sieć

komputerową przy użyciu standardowego protokołu IP.

Umożliwia to przekazywanie głosu za pośrednictwem

wszystkich współczesnych sieci teleinformatycznych

LAN, MAN czy WAN.

43

Telefonia IP (IP Telefony) jest nowoczesnym systemem

telefonicznym wykorzystującym mechanizm transmisji

głosu w tzw. postaci pakietowej oraz współczesne

technologie komputerowe. Realizuje on wszystkie funkcje

klasycznych central cyfrowych (książka telefoniczna,

historia połączeń, telekonferencje, telefony

bezprzewodowe, faksy czy bilingi) oraz oferuje nowe

możliwości funkcjonalne (mobilność i łatwość dodawania

nowych aparatów telefonicznych, aplikacje SoftPhone,

zintegrowaną obsługę wiadomości głosowych, e-mail i

faksów oraz dostęp i prezentację danych na telefonach

IP).

44

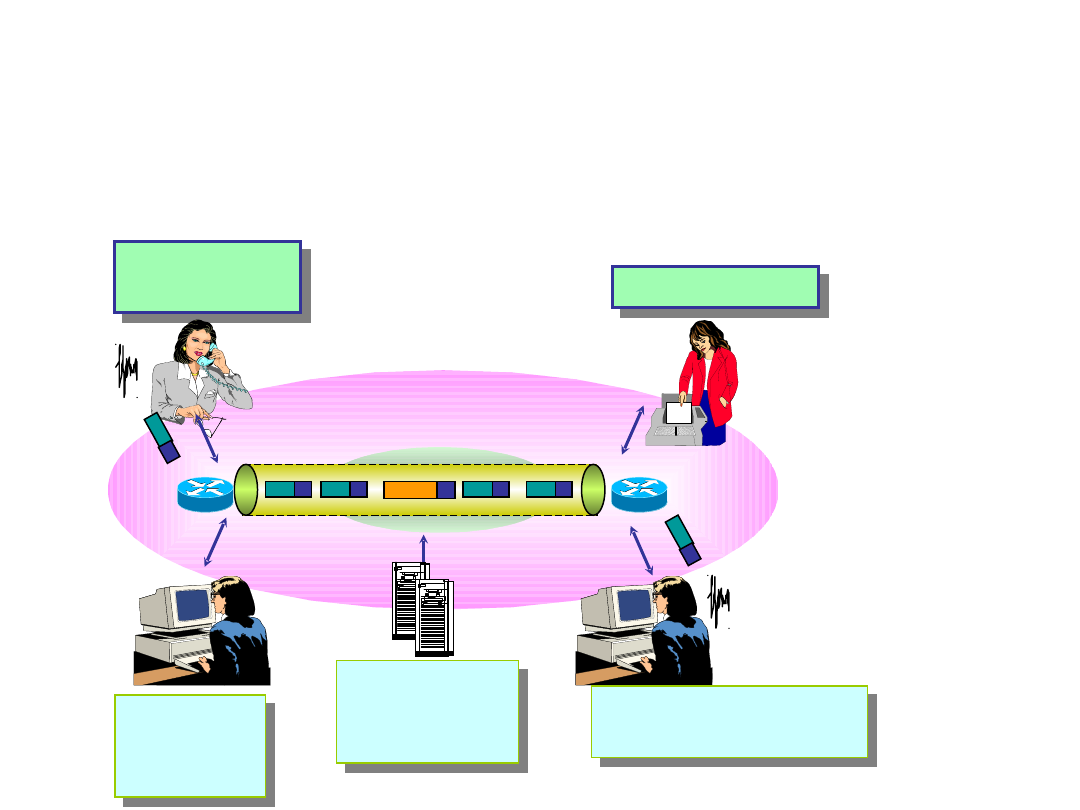

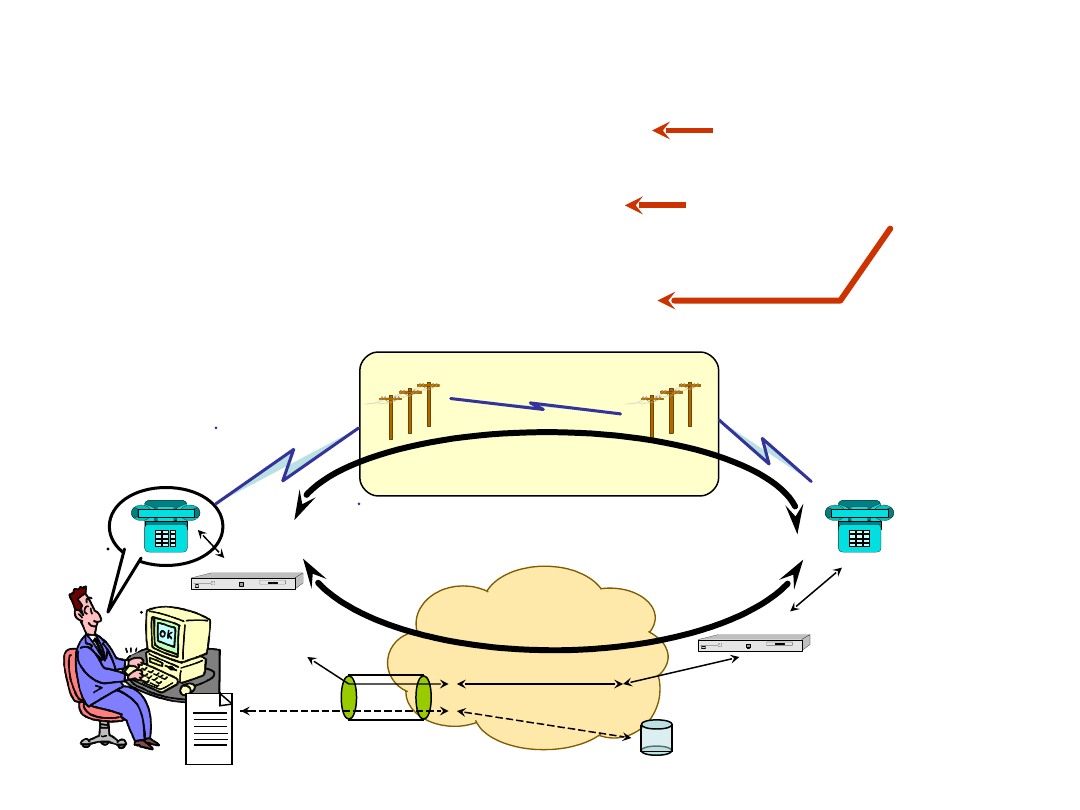

Czym jest Voice over IP ?

VoIP = Voice over IP (Głos przez

IP)

TTT

Głos

(Telefon)

Głos

(Telefon)

Sieć IP

Wideokonferencj

a

Wideokonferencj

a

Obraz (Faks)

Obraz (Faks)

Dostęp

do

danych

Dostęp

do

danych

Router

Router

Internet, Intranet or Extranet

WWW, e-

Serwery

WWW, e-

Serwery

• Telefonia w sieci IP.

• Każdy dźwięk jest zamieniany na pakiety i

przenoszony przez sieć IP.

45

Głos w postaci bitów (takich jak przy przesyłaniu danych)

można przesyłać w sieciach o mniejszej przepustowości

niż sieci wykorzystywane w tradycyjnej telefonii cyfrowej.

Wykorzystując tradycyjną telefonię cyfrową, aplikacja

przesyłająca głos musi mieć do dyspozycji pasmo

przenoszenia danych o szerokości 64 kb/s. Natomiast

przy użyciu technologii VoIP wystarczy pasmo 16 kb/s, a

po zastosowaniu dodatkowych technik (kompresowanie

danych) wystarczy nawet łącze oferujące przepustowość

rzędu 6 kb/s.

Do przekształcenia głosu na postać cyfrową używana jest

modulacja impulsowo-kodowa (PCM - Pulse Code

Modulation).

46

Czemu Voice over Packet ?

Abonenci wymagają od sieci tego aby byli:

• cały czas dostępni dla wywołań z sieci telefonicznej,

• ich wywołania nie były odrzucane z powodu braku zasobów

sieciowych,

• dobrej jakości transmitowanego głosu,

• dostępu do szerokiej gamy usług.

Operator telekomunikacyjny dąży do maksymalizacji zysków.

Osiągnąć to może m.in. po przez:

• redukcję kosztów świadczenia usługi,

• zwiększenie liczby klientów.

47

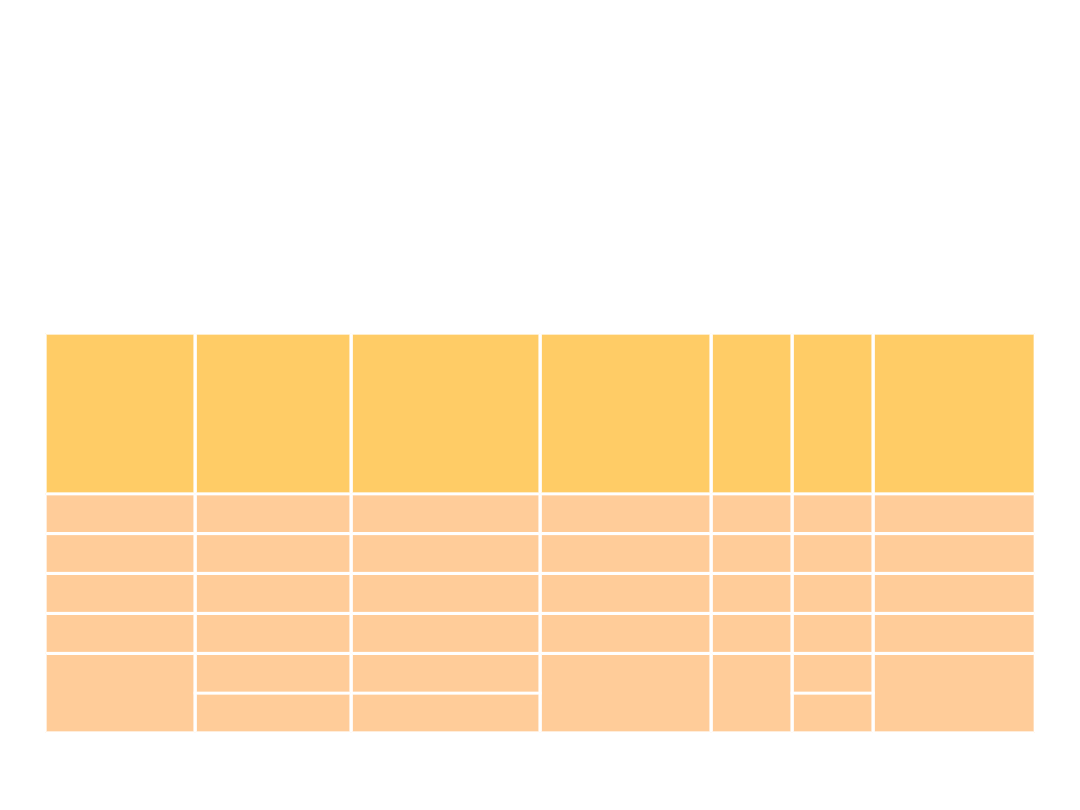

Podstawowe kodery mowy i

ich parametry

Zaleceni

e ITU

Algorytm

kodujący

Przepływno

ść [kbit/s]

Długość

kodowane

go bloku

[ms]

MIP

S

MO

S

Opóźnieni

e

kodowani

a

[ms]

G.711

PCM

64

0,125

0,01

4,3

0,75

G.726

ADPCM

32

0,125

2

4,1

1

G.728

LD-CELP

16

0,625

30

4,0

4

G.729A

CS-ACELP

8,0

10

11

3,8

15

G.723.1

MP-MLQ

6,3

30

11

4,0

37,5

ACELP

5,3

3,7

48

G.729 CS-ACELP

•20byte packet every 20ms (50pps)

•8kb/s data rate

Uwaga – 8kbps tylko dla samego głosu!!

Należy dodać 40 bajtów na protokoły IP/UDP/RTP co wynosi razem 24 kbps!

Tyle kosztuje IP

Kompresja RTP sprowadza to do szybkości 11,2kbps

49

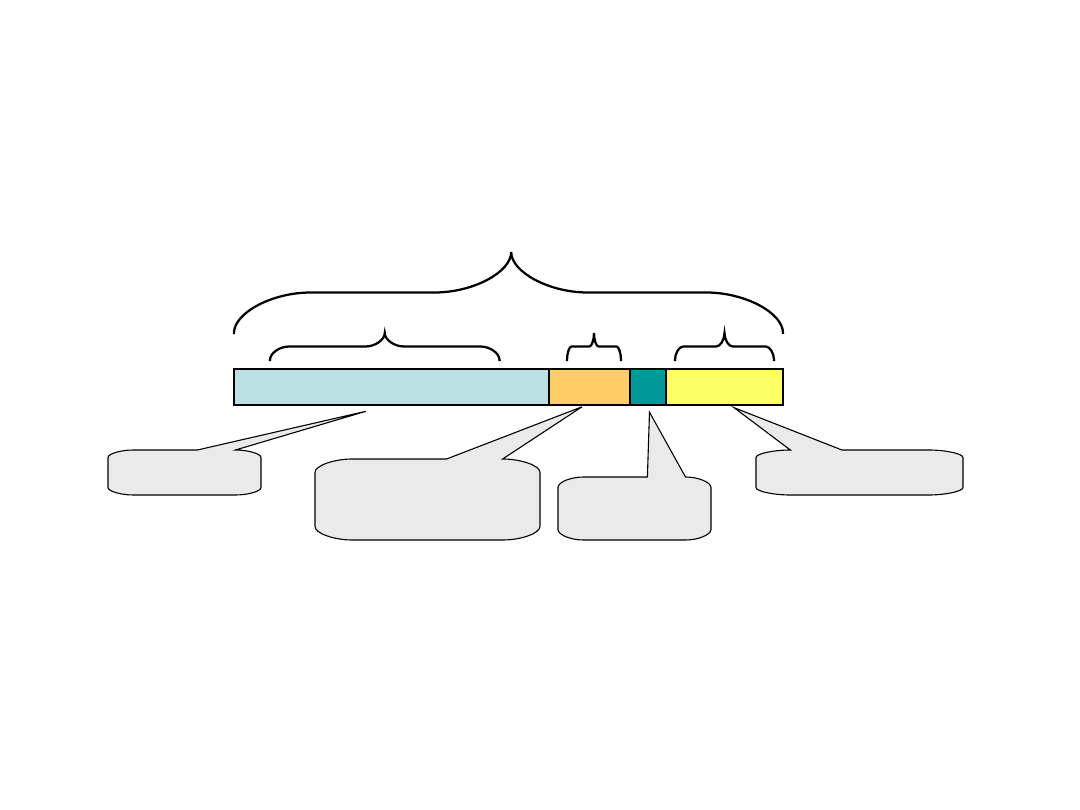

Podstawowe elementy

- Terminal (T)

- źródło ruchu użytecznego

- Gateway (GW)

- konwertuje ruch użyteczny

i sygnalizację

- Gatekeeper (GK)

(kontroler systemu) - kontrola dostępu

- zarządzanie pasmem

- tłumaczenie adresów IP na

numery telefoniczne

- Multipoint

Control Unit

(MCU)

- kontroluje rozmowy konferencyjne

Router

PBX

Gatekeeper

(GK)

System

Controller

PSTN

Internet

Terminal

(T)

Terminal

(T)

Gateway

(GW)

Multipoint

Control

Unit

(MCU)

Podstawowa architektura

Podstawowa architektura

VoIP

VoIP

50

SYGNALIZACJA

• H.323

• SIP (SDP, SAP)

• MGCP

• SCCP

(Skinny Client Control

Protocol)

51

Jakość połączeń telefonicznych

• zastosowanego kodera mowy,

• opóźnień i fluktuacji opóźnień,

• strat pakietów,

• echa.

Jest ona uzależniona od:

52

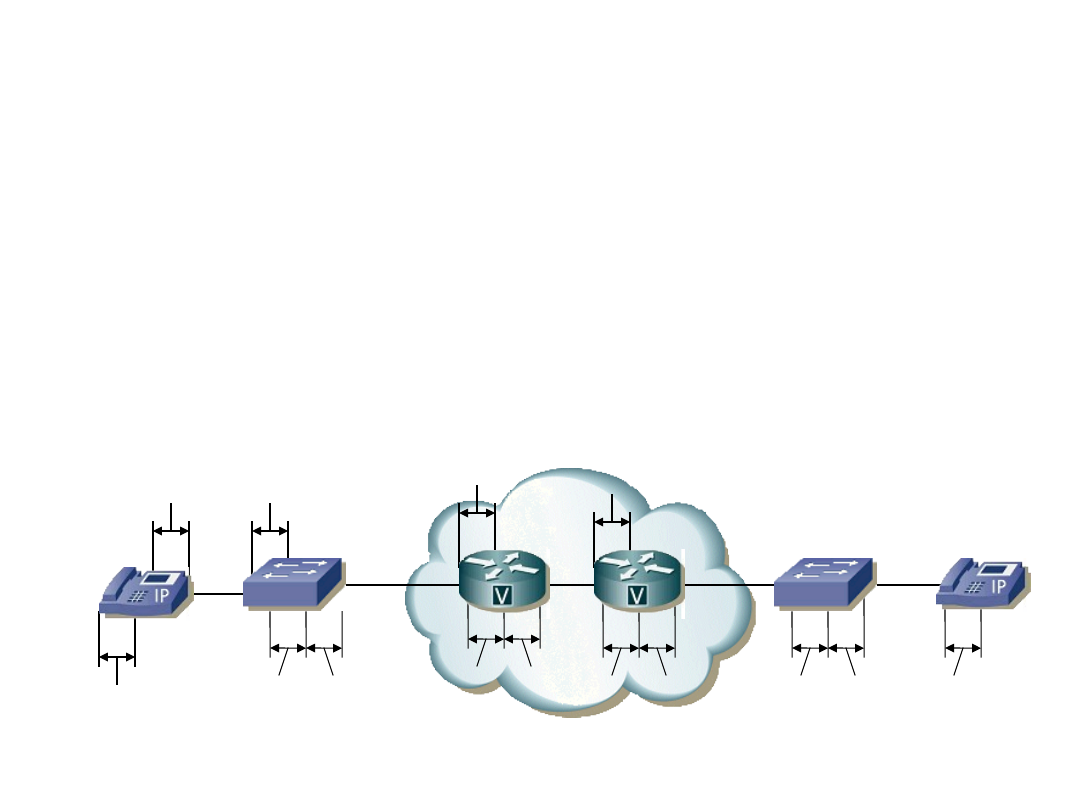

Opóźnienia i fluktuacje

opóźnień

Opóźnienia stałe

• kodowania,

• pakietyzacji,

• propagacji,

• komutacji,

• odtwarzania.

Opóźnienia zmienne

• transmisji,

• kolejkowania,

• przetwarzania.

Opóźnienie

pakietyzacji

Opóźnienie

kodowania

Opóźnieni

e

buforowa

nia

1

Opóźnieni

e

komutacji

1

Opóźnieni

e

transmisji

1

2

2

2

3

3

3

4

4

Opóźnienie

przetwarza

nia

53

Opóźnienia i fluktuacje

opóźnień

Jakość dekodowanego sygnału mowy w

zależności od opóźnienia maksymalnego:

Wielkość opóźnienia

Jakość głosu

do 150 ms

bardzo dobra

150 ms – 250 ms

dobra

250 ms – 400 ms

zadawalająca

powyżej 400 ms

nie akceptowalna

54

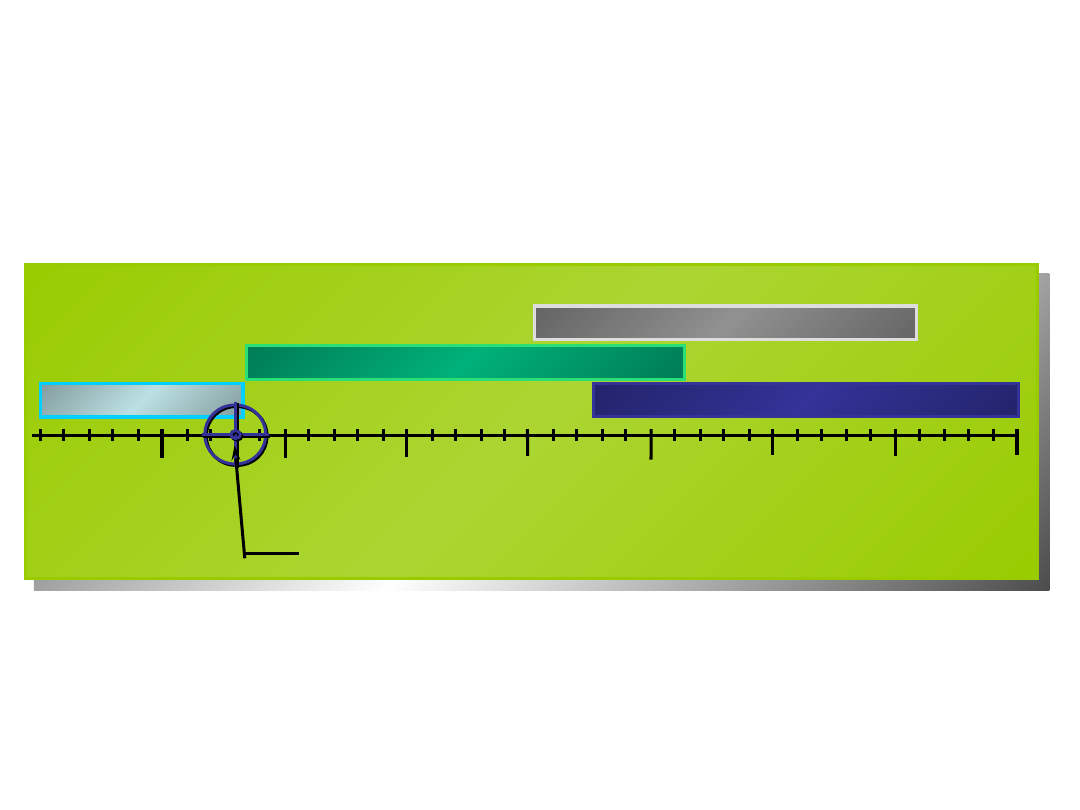

Delay—How Much Is Too Much?

Cumulative Transmission Path

Delay

Time (msec)

0

100

200

300

400

CB Zone

CB Zone

Satellite Quality

Satellite Quality

Fax Relay, Broadcast

Fax Relay, Broadcast

High Quality

High Quality

Delay Target

500

600

700

800

ITU’s G.114 Recommendation = 0 – 150msec 1-way delay

55

Kompensacja strat pakietów

Metody zlokalizowane

po stronie nadawcy

• automatyczne

żądanie powtórki -

ARQ,

• wczesna korekcja

błędów – FEC,

• zróżnicowany poziom

protekcji,

• przeplot.

Metody zlokalizowane

po stronie odbiorcy

• wstawiania,

• interpolacji,

• odtwarzania.

56

How Does Echo Happen?

Jak Powstaje Echo?

• Echo is due to a reflection

• Echo jest podwójnie odbijane

Impedance mismatch at the 2w-4w hybrid

is the most common reason for echo

Niewłaściwa rezystancja rozgałęźnika

mocno wpływa na wielkość echa

2 Wire Local Loop

Central Office

2w-4w

Hybrid

Receive

Direction

Transmit

Direction

Rx & Tx

Superimposed

Nałożenie kierunków

Echo is always present and as a problem is a function

of the echo delay, and the magnitude of the echo

Echo występuje zawsze i jest funkcją opóźnienia i amplitudy

Echo is always present and as a problem is a function

of the echo delay, and the magnitude of the echo

Echo występuje zawsze i jest funkcją opóźnienia i amplitudy

57

VoIP w transporcie drogowym

• autostradowa łączność alarmowa

• łączność pomiędzy punktami poboru opłat

za korzystanie z autostrady

• integracja z transmisją danych do znaków

zmiennych

• możliwość transmisji video

• możliwość zaistnienia na rynku ISP

58

VoIP na kolei

• w sieci ruchowej opłacalne w połączeniu z

konsolidacją jej poszczególnych podsieci

• scalenie z programami sterowania ruchem

• możliwość integracji z automatycznymi

urządzeniami sterowania ruchem

• najwięcej korzyści przy pakietyzacji

sieci ogólno eksploatacyjnej

• możliwość integracji z VPN

59

VoIP w transporcie lotniczym

• świadczenie usługi telefonii z pokładu

statku powietrznego

• łączność w obrębie lotniska

60

Powody zwiększającego się zainteresowania

Powody zwiększającego się zainteresowania

telefonią IP

telefonią IP

• zwiększenie przepustowości sieci komputerowych;

• zwiększenie mocy obliczeniowych komputerów;

• spadek cen urządzeń teleinformatycznych;

• powszechność sieci komputerowych w przedsiębiorstwach;

•

stałość

funkcjonalna

i

cenowa

klasycznych

systemów

telefonicznych;

61

Zalety telefonii IP

Zalety telefonii IP

•obniżenie kosztów rozmów, eksploatacyjnych, administracyjnych;

•darmowe rozmowy wewnątrz przedsiębiorstwa (tylko koszt łącza);

•współdzielona infrastruktura (sieć do transmisji danych, głosu,

przekazów wideo);

•brak elementów klasycznych central cyfrowych takich jak

dedykowane okablowanie;

telefoniczne, karty linii

wewnętrznych, pola komutacyjne central;

•mobilność, szybkość instalacji i łatwość rekonfiguracji telefonów IP;

•zastąpienie centrali telefonicznej komputerem – możliwości rozwoju

(pojemność serwerów, liczba aplikacji rozszerzająca

funkcjonalność telefonii IP);

•różnorodność platform sprzętowych dostawców;

62

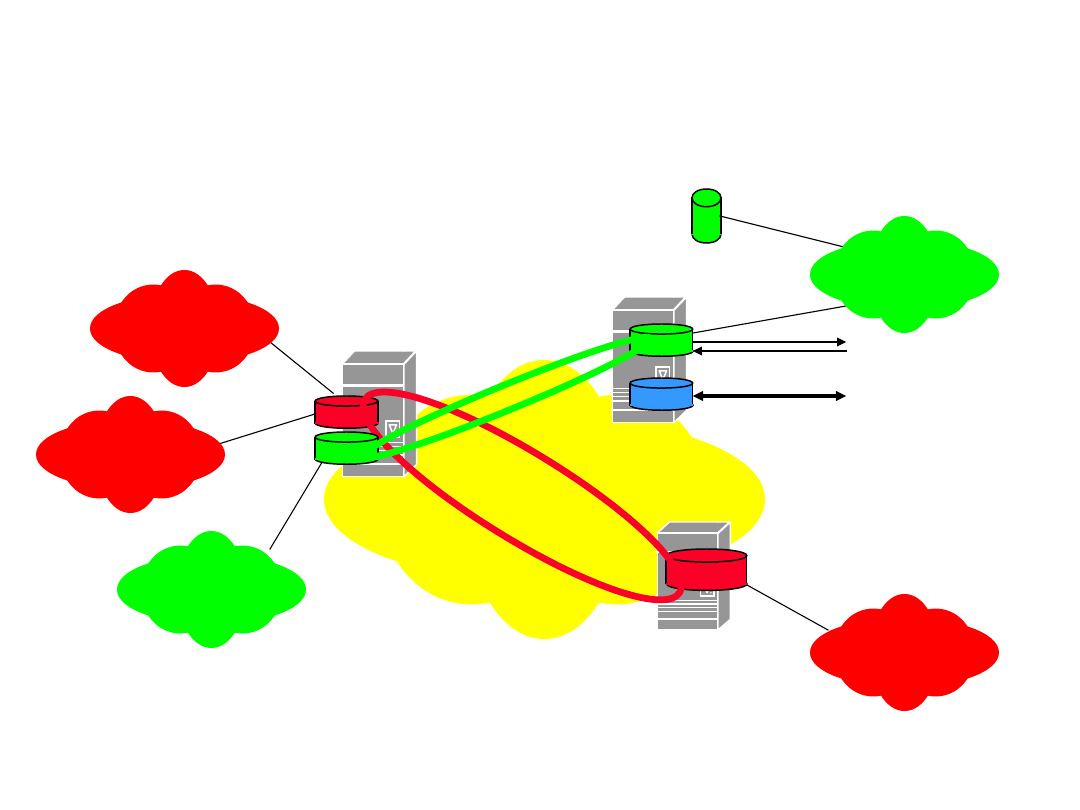

1. Redukcja kosztów telekomunikacyjnych

2. Zmniejszenie kosztów tworzenia i utrzymania sieci

Pojedyncze zarządzanie siecią

3. Wygodna komunikacja

Równoczesne użytkownanie telefonu

i dostępu do danych

Zalety

Zalety

VoIP

VoIP

Sieć IP

Londyn

Nowy Jork

PSTN

IVG

IVG

P O R T

O K I C O M S O N

B S 1 1 0 0

U P L I N K

P O R T

O K I C O M S O N

B S 1 10 0

U P L I N K

Drogo

Tanio

Omijanie opłaty

Integracja głosu i danych

WWW

FTP

itd..

Metoda pojedynczego dostępu

63

Wady telefonii IP

Wady telefonii IP

•brak całościowej standaryzacji (kilka standardów

implementowanych

przez producentów);

•zapewnienie odpowiedniej jakości obsługi QoS dla

usługi VoIP;

64

• Opóźnienie (Delay)

• Zmienność opóźnienia (Jitter)

• Utrata pakietów (Packet Loss)

Problemy związane z

Problemy związane z

VoIP

VoIP

65

Podsumowanie

Telefonia IP znalazła stałe miejsce na światowym rynku

telekomunikacyjnym. W ostatnim roku liczba

sprzedanych central IP PBX przekroczyła liczbę

central tradycyjnych.

Nowe możliwości terminali pozwalają na:

• odczytywanie poczty e-mail

• odsłuchiwanie wiadomości

• możliwość korzystania z przeglądarki

• odsługiwanie aplikacji (usługi katalogowe,

przeglądanie bazy dany klientów)

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Slide 19

- Slide 20

- Slide 21

- Slide 22

- Slide 23

- Slide 24

- Slide 25

- Slide 26

- Slide 27

- Slide 28

- Slide 29

- Slide 30

- Slide 31

- Slide 32

- Slide 33

- Slide 34

- Slide 35

- Slide 36

- Slide 37

- Slide 38

- Slide 39

- Slide 40

- Slide 41

- Slide 42

- Slide 43

- Slide 44

- Slide 45

- Slide 46

- Slide 47

- Slide 48

- Slide 49

- Slide 50

- Slide 51

- Slide 52

- Slide 53

- Slide 54

- Slide 55

- Slide 56

- Slide 57

- Slide 58

- Slide 59

- Slide 60

- Slide 61

- Slide 62

- Slide 63

- Slide 64

- Slide 65

Wyszukiwarka

Podobne podstrony:

Ip 01 z dnia 09 10 07 dla SRK LTK

wersja DWDM dla SRK LTK

Laboratorium 11 5 3 Konfiguracja urz dze ko cowych u ytkownika do wspó dzia ania z sieci IP

podstawy+sieci+ip+o%27reilly+345s+pl%281%29 ZHIP46O6EYBYFHTZIJ5MK53F2CJHDQPBUSD3RLY

podstawy sieci IP

Podstawy sieci IP, PODSTAWY TELEINFORMATYKI KLASA 3

Wyk ad 6 Wprowadzenie do sieci IP (zasada dzia ania, podstawowe us ugi,adresacja)

L 02 Sieci jednowarstwowe w MATLABie instrukcja dla pojedynczego neuronu

Konfigurowanie systemu Linux do pracy w sieci IP

organizacja transmisji głosu w sieci IP, sieci i telekomunikacja, protokoły

(eBook)Podstawy Sieci IP (2)

(P) Logo w sieci systemy identyfikacji wizualnej dla biznesów internetowych

więcej podobnych podstron