System zarządzania

bezpieczeństwem

informacji

dr inż. Jerzy STANIK

Wydział Cybernetyki

Wojskowa Akademia Techniczna

Agenda:

1.Cykl życia SZBI

2.Dokumentacja SZBI

3.Przeglądy SZBI

4.Podsumowanie

System Zarzadzania

Bezpieczeństwem informacji

Cykl życia SZBI

System Zarzadzania

Bezpieczeństwem informacji (SZBI)

– def.

System zarządzania bezpieczeństwem informacji

(ang. ISMS – Information Security Management

System) –

„część całościowego systemu zarządzania, oparta na

podejściu wynikającym z ryzyka biznesowego, odnosząca

się do ustanawiania, wdrażania, eksploatacji,

monitorowania, utrzymywania i doskonalenia

bezpieczeństwa informacji”.

Źródło:

PN-ISO/IEC 27002:2005 Systemy zarządzania bezpieczeństwem

informacji, Część 2: Specyfikacja i wytyczne do stosowania

System Zarzadzania Bezpieczeństwem Informacji cd….

SZBI dotyczy zarówno struktury organizacyjnej, jak i

polityki, zakresów odpowiedzialności, zaplanowanych

działań, procesów, zasobów oraz procedur

.

Na proces planowania i implementacji SZBI wpływają

wymagania bezpieczeństwa, cele i potrzeby biznesowe,

wykonywane procesy a także wielkość i struktura

jednostki

.

Wdrożenie tego systemu powinno być decyzją

strategiczną dla organizacji. Zazwyczaj proces budowy i

wdrożenia SZBI opiera się na modelu PDCA

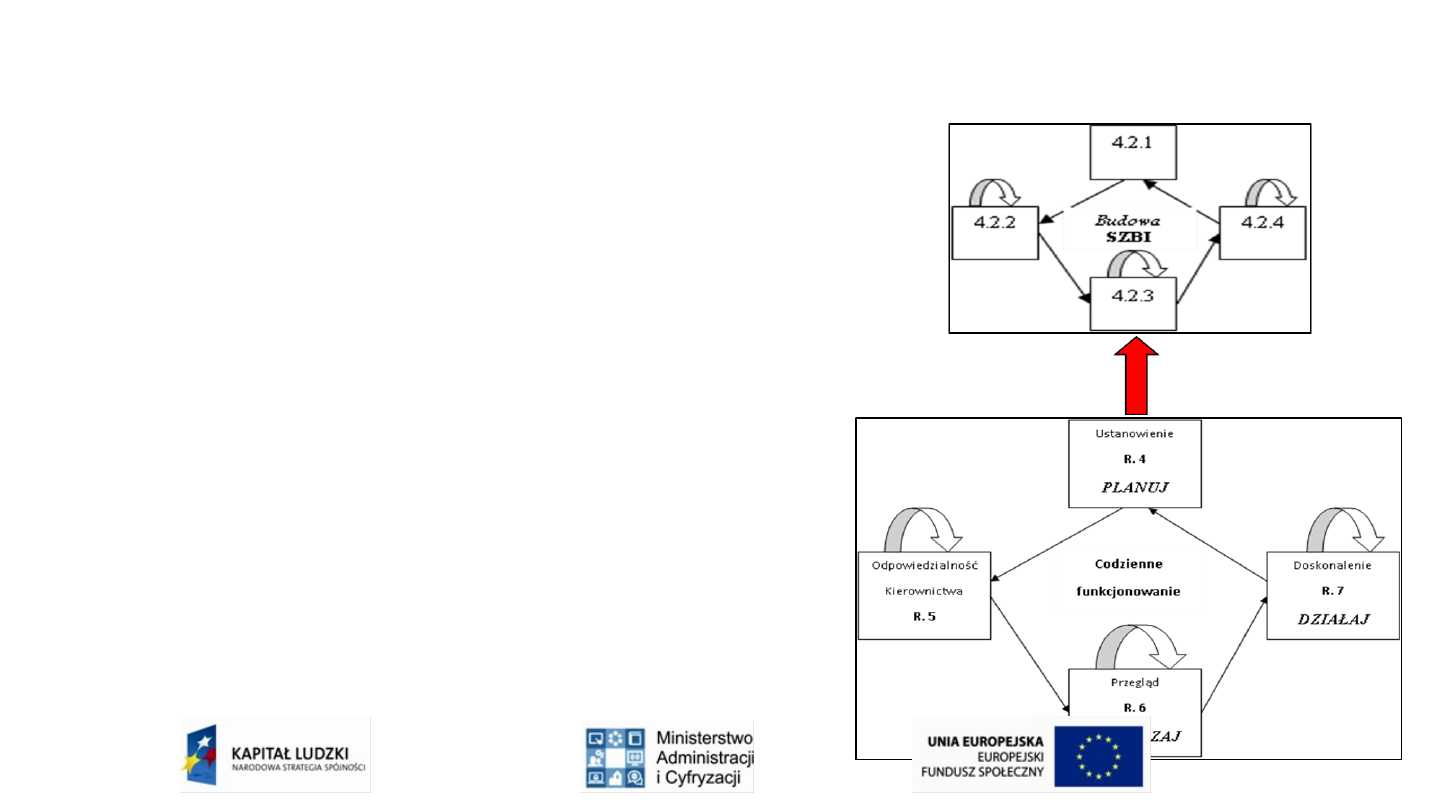

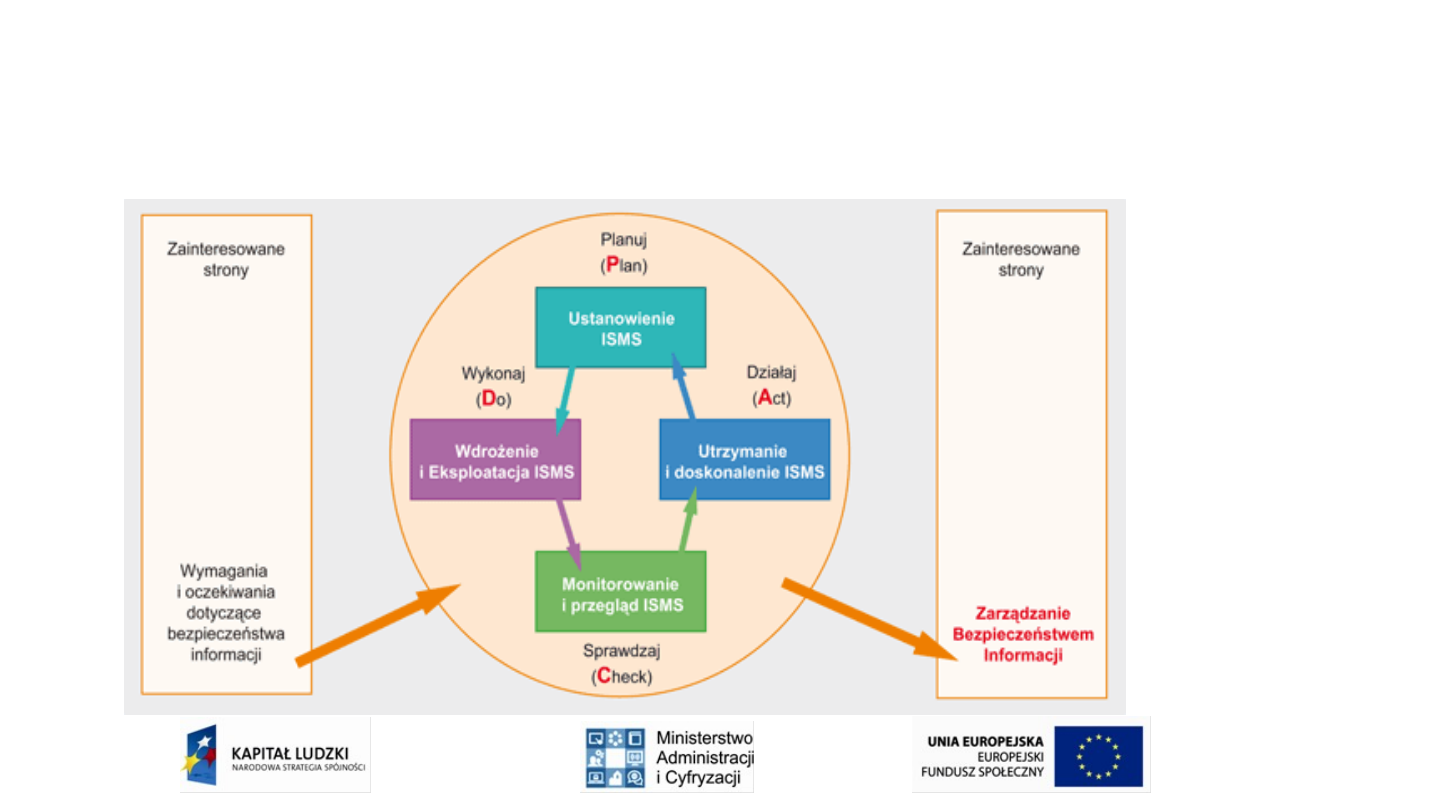

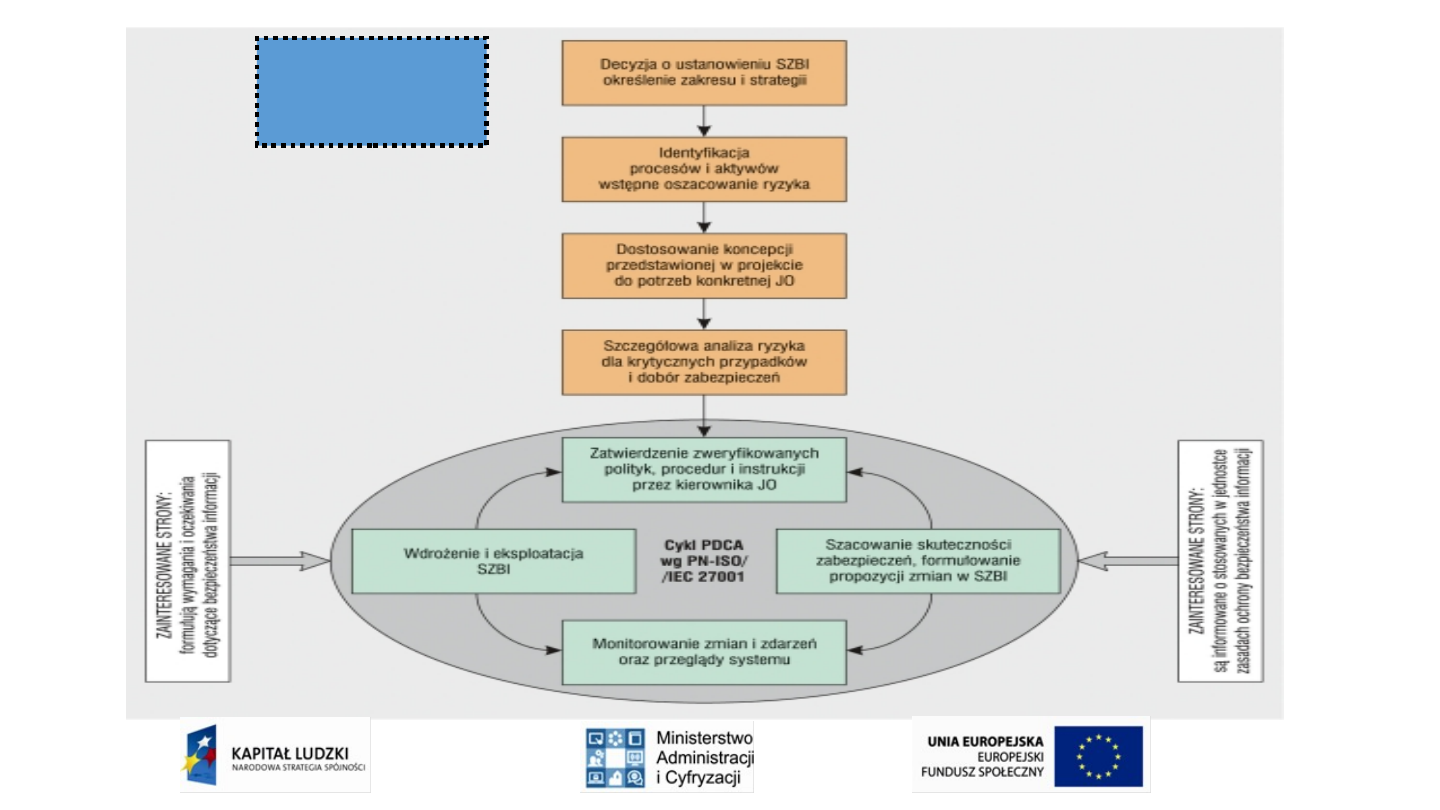

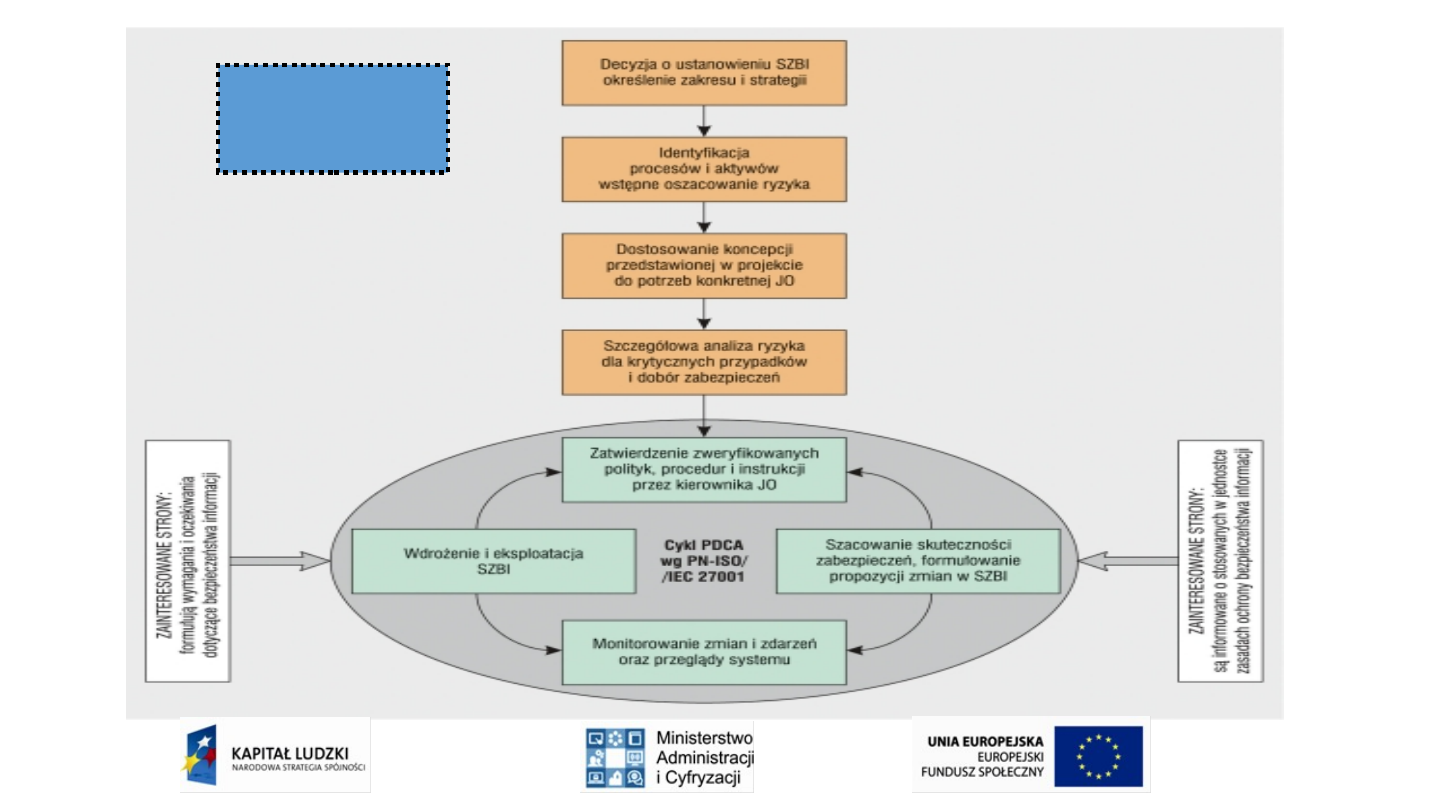

Charakterystyka SZBI w świetle modelu PDCA

Ideę zarządzania bezpieczeństwem informacji

w organizacji zgodnie z normą ISO/IEC 27001

przedstawia schemat obok.

Model PDCA

może być wykorzystany do

wszystkich procesów SZBI i

stanowi punkt

wyjścia

przy budowie i wdrażaniu SZBI.

Norma PN-ISO/IEC 27001:2005 wskazuje, w

jaki sposób SZBI przyjmuje wejściową

wartość,

wymagania bezpieczeństwa

informacji oraz oczekiwania

zainteresowanych stron, a przechodząc przez

konieczne procesy i działania,

dostarcza

wartości wyjściowych bezpieczeństwa

informacji

, które spełniają wejściowe

wymagania i oczekiwania.

Model PDCA zastosowany w procesach systemu

zarządzania bezpieczeństwem informacji

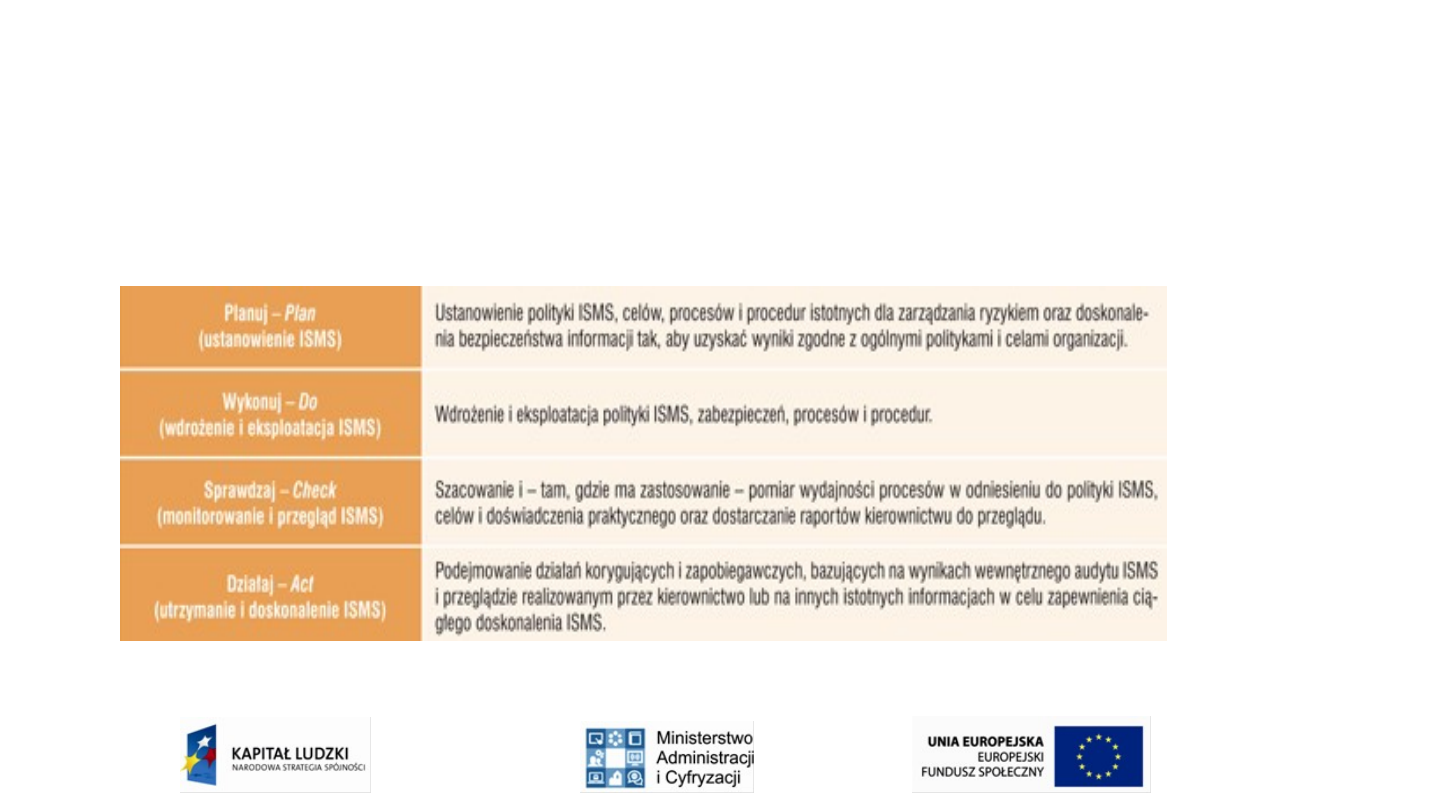

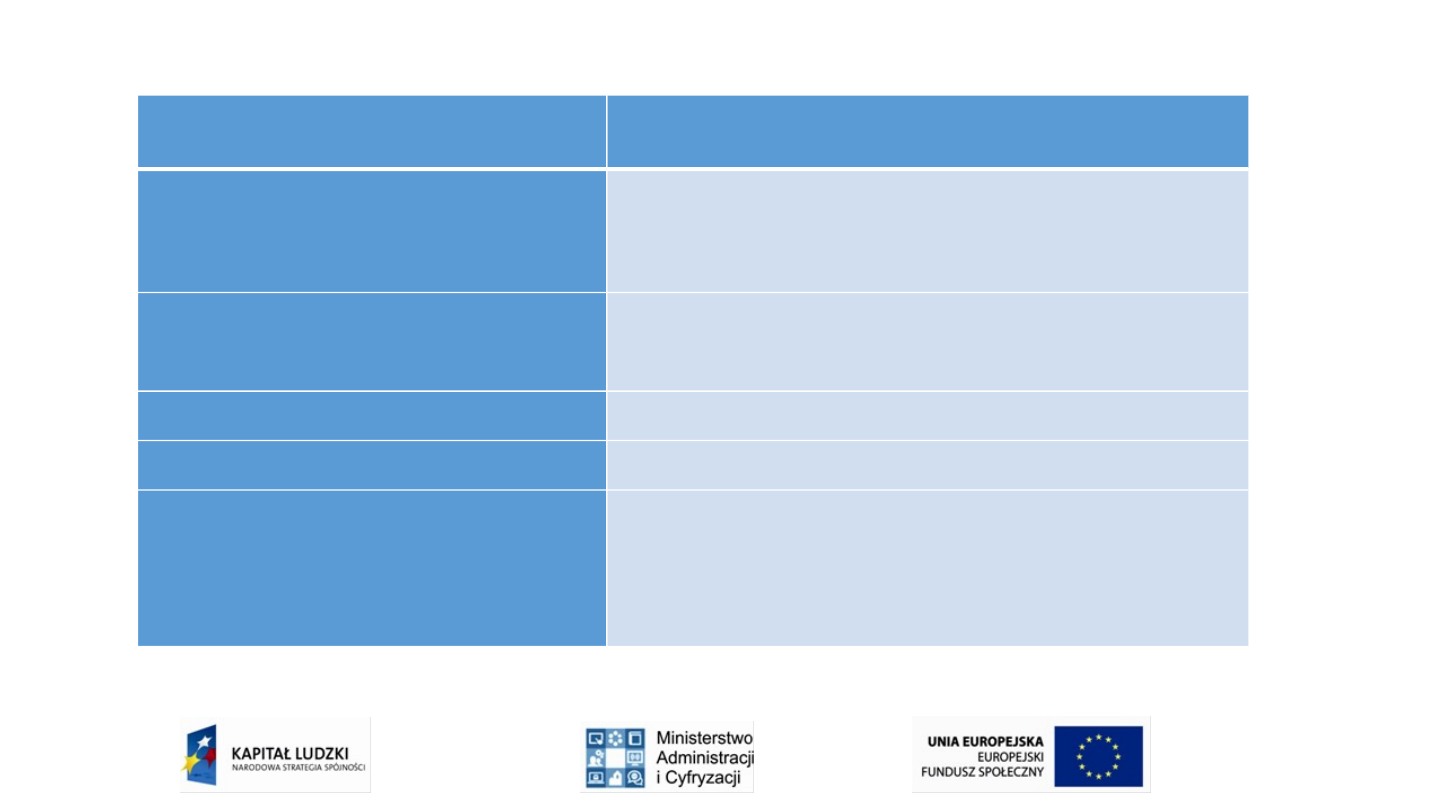

Opis etapów cyklu PDCA w SZBI

Ogólna charakteryzacja poszczególnych etapów w zakresie cyklu PDCA w przypadku systemu zarządzania

bezpieczeństwem informacji została przedstawiona w tabeli (na kolejnej stronie).

Źródło: Andrzej Wójcik, zabezpieczenia.com.pl

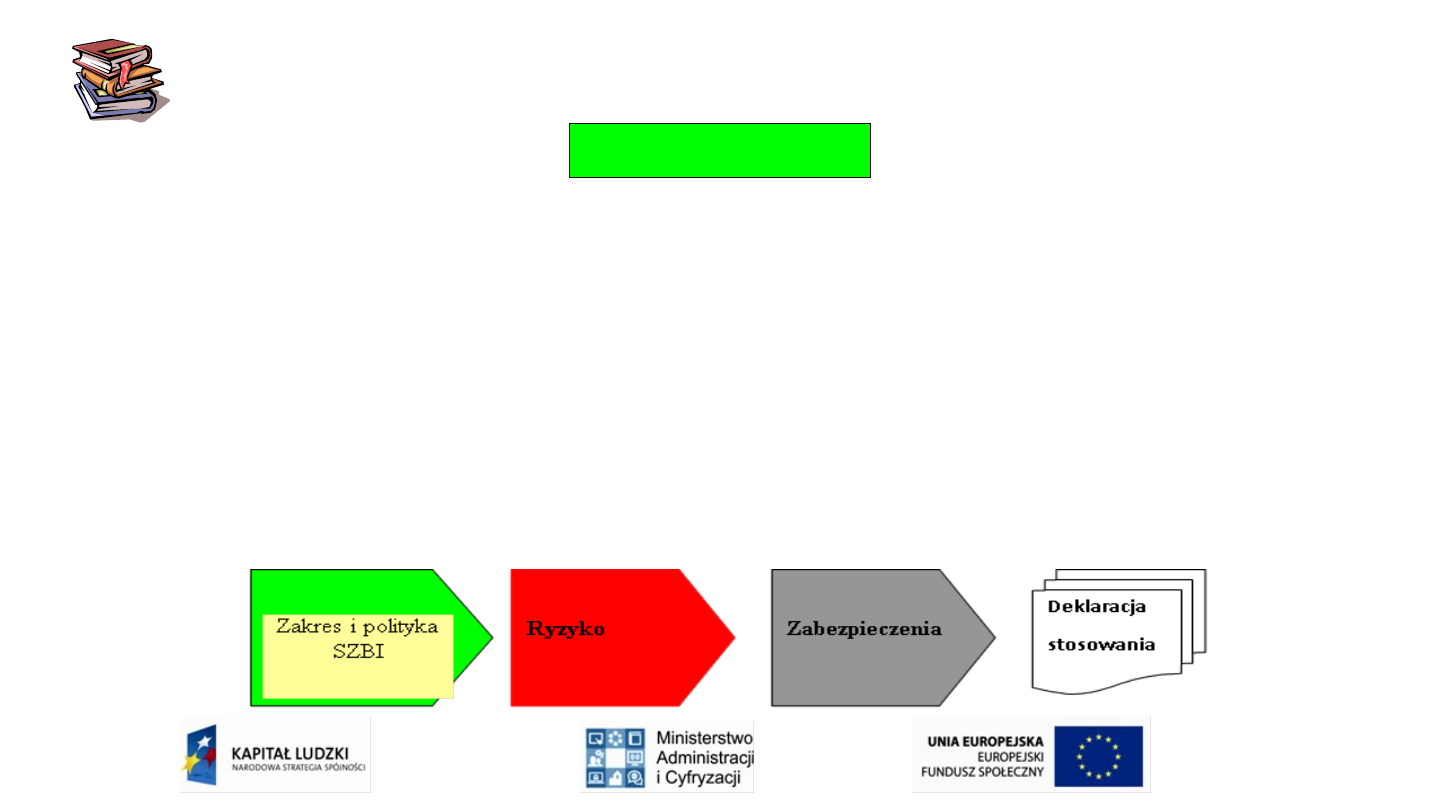

SZBI – Faza planowania

Ustanowienie SZBI

Faza planowania – etapy ustanawiania bezpieczeństwa informacji

Celem tej fazy jest ustanowienie polityki bezpieczeństwa i procedur

służących do zarządzania ryzykiem oraz doskonalenia SZBI.

Etap ten ma na celu zapewnienie, że SZBI został ustanowiony prawidłowo,

zidentyfikowane zostały wszystkie rodzaje ryzyka oraz opracowano

odpowiedni plan ich ograniczania.

Wszystkie czynności, które są podejmowane w fazie planowania, powinny

być udokumentowane, aby istniała możliwość odtworzenia ich i zarządzania

wprowadzonymi zmianami.

Ustanowienie efektywnie działającego systemu zarządzania

bezpieczeństwem informacji wymaga systematycznego podejścia oraz

prowadzone jest zwykle

w ramach kilku etapów (kolejny slajd).

Etapy ustanawiania SZBI

1. Zakres SZBI

Zakres SZBI powinien uwzględniać charakter i rodzaj

prowadzonej działalności, a także zasoby będące w

posiadaniu organizacji oraz jej lokalizację i

wykorzystywane technologie.

Przykład: Zakres SZBI obejmuje:

oCałą organizację,

oWydzielone komórki organizacyjne,

oKluczowe procesy biznesowe,

oRozwiązania informatyczne,

o sposób mieszany.

2. Określenie polityki SZBI

Podczas opracowywania polityki SZBI trzeba wziąć pod uwagę

takie same parametry, jak w przypadku określania zakresu

systemu. Dodatkowo dokument ten powinien:

1) zawierać

zasady i cele działania

, które dotyczą zarządzania

bezpieczeństwem informacji,

2) uwzględniać

wymagania prawne, kierownictwa, biznesowe

oraz

zobowiązania wynikające z umów,

3) wskazywać

kryteria oceny ryzyka

oraz strukturę jego szacowania,

4) wyznaczyć kontekst strategiczny oraz

model zarządzania ryzykiem

,

5) być w pełni

zaakceptowany

przez kierownictwo.

3. Określić systematyczne podejście do

szacowania ryzyka

Systematyczne podejście do szacowanego ryzyka

wymaga:

1) wskazania

metody działania

,

2) określenia kwestii bezpieczeństwa informacji

odnośnie ryzyka biznesowego, wymagań prawnych i

nadzoru,

3) ustanowienia polityki SZBI

, co ma na

celu

zmniejszenie ryzyka

do akceptowalnego poziomu,

4) zdefiniowania

kryteriów akceptacji ryzyka

,

5) wskazania akceptowalnych

poziomów ryzyka

.

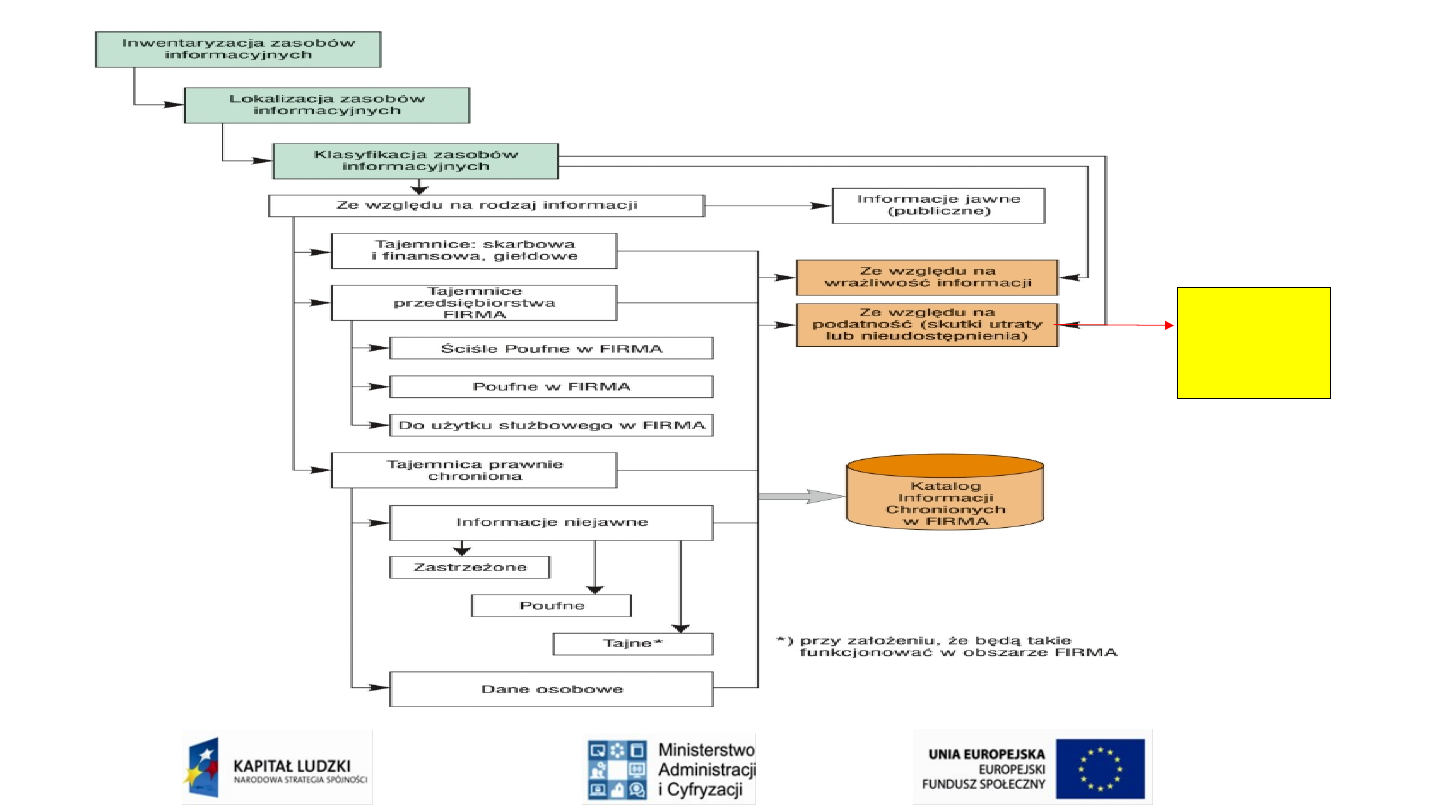

4. Inwentaryzacja, klasyfikacja i wycena zasobów objętych

zakresem SZBI

Wycena

ogólna i

szczegółow

a

5. Identyfikacja rodzajów ryzyka

Identyfikacja rodzajów ryzyka wymaga:

1) wskazania

zasobów i ich gestorów

będących

w zakresie SZBI,

2) określenia

zagrożeń

dla zidentyfikowanych

zasobów,

3) wskazania, jakie są

podatności

dla

zidentyfikowanych zasobów,

4) określenia

skutków materializacji zagrożenia,

5) szacowania ryzyka

.

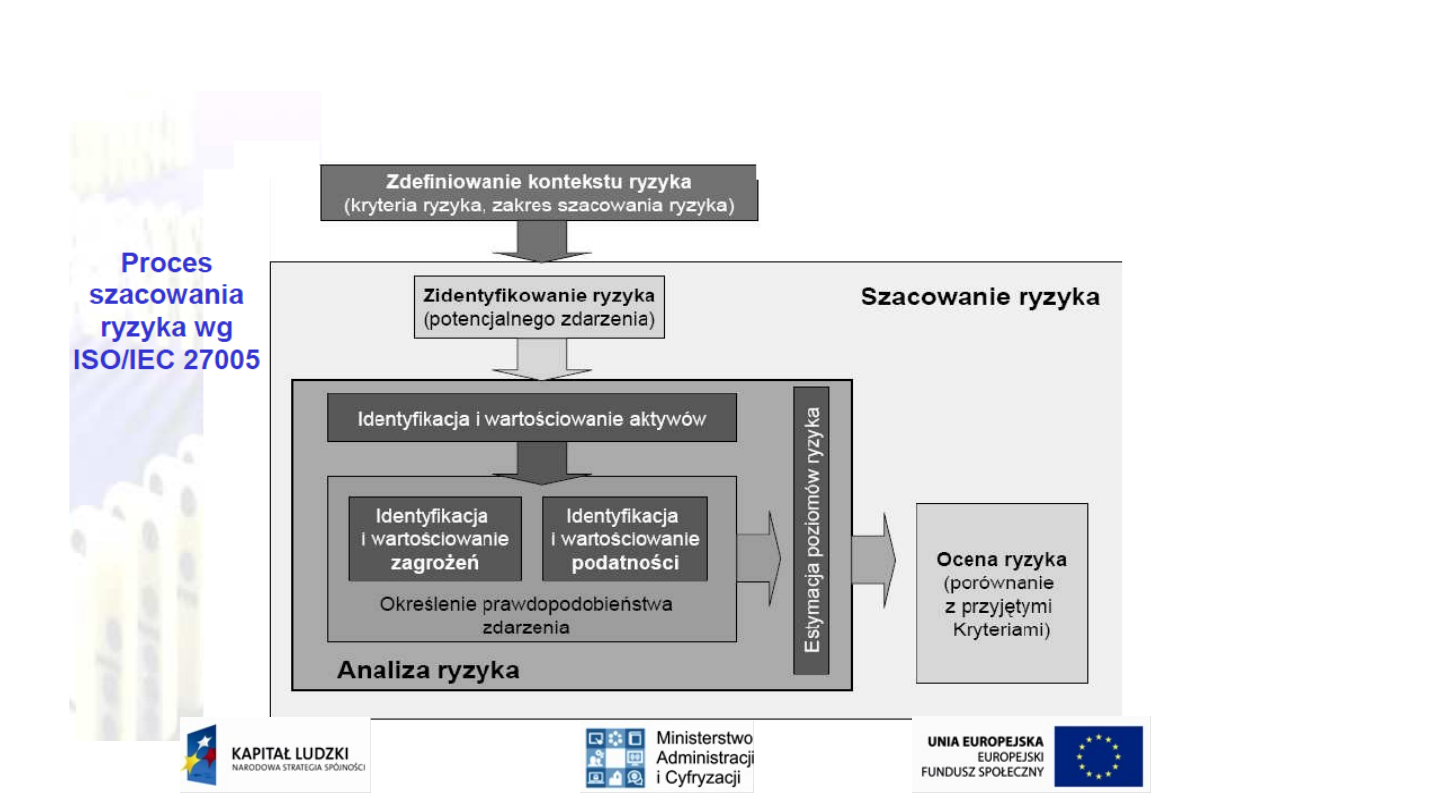

Szacowanie ryzyka wg ISO/IEC 27005

6. Szacowanie ryzyka

Szacowanie ryzyka polega na:

1) oszacowaniu, jakie mogą być potencjalne

straty

biznesowe

wynikające z naruszenia bezpieczeństwa

informacji,

2) określeniu

prawdopodobieństwa

, z jakim mogą

wystąpić niekorzystne dla jednostki zdarzenia,

3) wyznaczeniu poziomu wcześniej zdefiniowanych

rodzajów ryzyka,

4) określeniu, czy

oszacowane ryzyko jest

akceptowalne

.

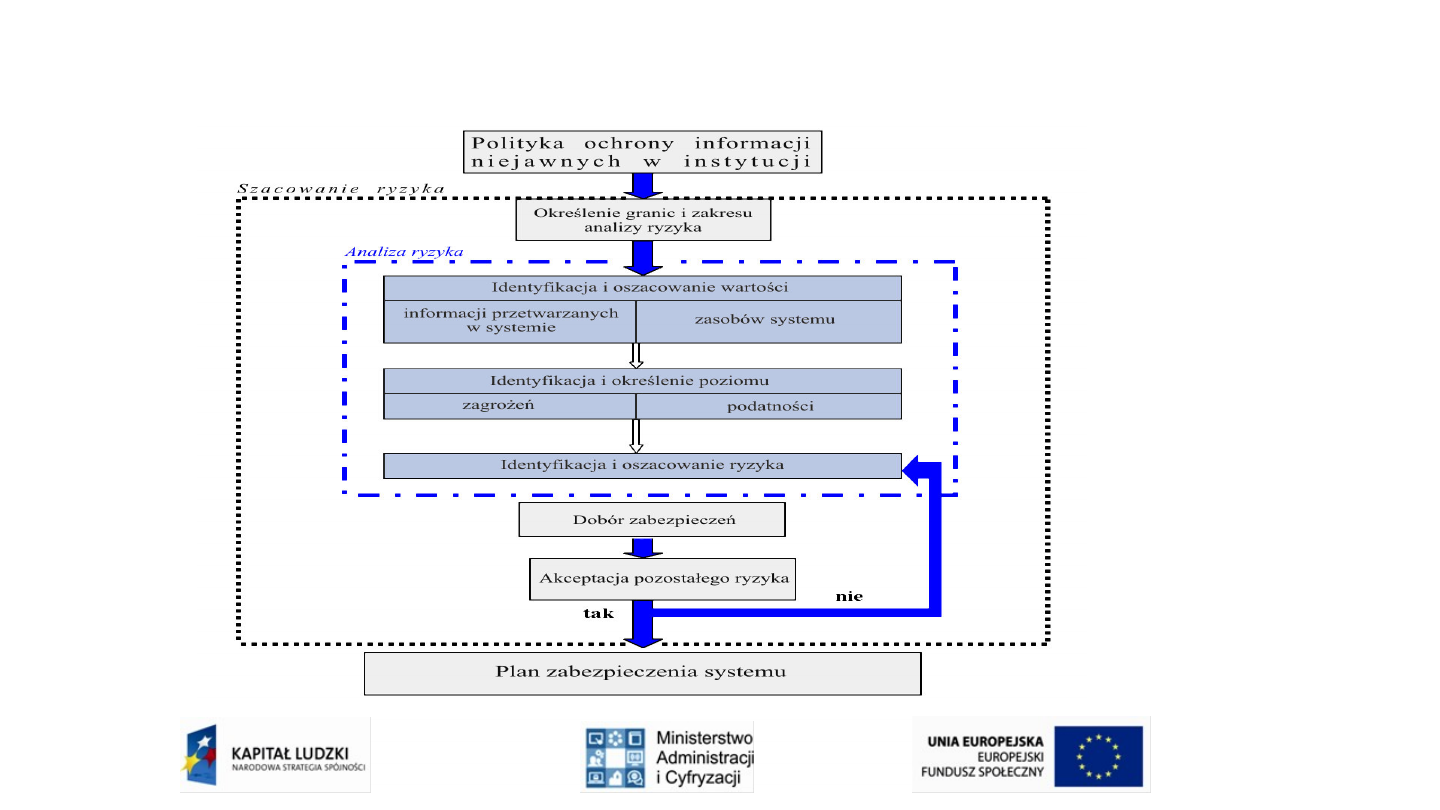

Szacowanie ryzyka dla informacji niejawnych

7. Strategie postepowania z

ryzykiem

Wyróżnia się następujące warunki traktowania

ryzyka:

•unikanie ryzyka,

•wdrożenie zabezpieczeń,

•zaakceptowanie ryzyka,

•transfer ryzyka (np. na ubezpieczycieli)

Strategie postępowania z ryzykiem

8. Wybrać zabezpieczenia

9.Przygotować deklaracji stosowanej

•Podstawowe cele stosowania zabezpieczeń oraz

mechanizmy zabezpieczające opisane są w załączniku A

normy PN_I-07799-2, lecz lista ta nie jest wyczerpująca i

niekiedy wskazane jest również zastosowanie

dodatkowych zabezpieczeń.

•W skład deklaracji stosowanej wchodzą

udokumentowane cele stosowania zabezpieczeń, a

także zabezpieczenie i uzasadnienie ich wyboru.

Zakres prac na etapie ustanowienie SZBI - podsumowanie

1. Powołać zespół ds.

zarządzania

bezpieczeństwem

2. Określić zakres SZBI

3. Określić politykę SZBI

4. Określić systematyczne

podejście do szacowania

ryzyka

5. Określić ryzyka dla

aktywów wrażliwych

6. Oszacować ryzyko

7. Zidentyfikować i ocenić warianty

postępowania z ryzykiem

8. Wybrać zabezpieczenia

9. Przygotować deklarację

stosowania

10.Uzyskać akceptację kierownictwa

Ustanowienie SZBI

4.2.1

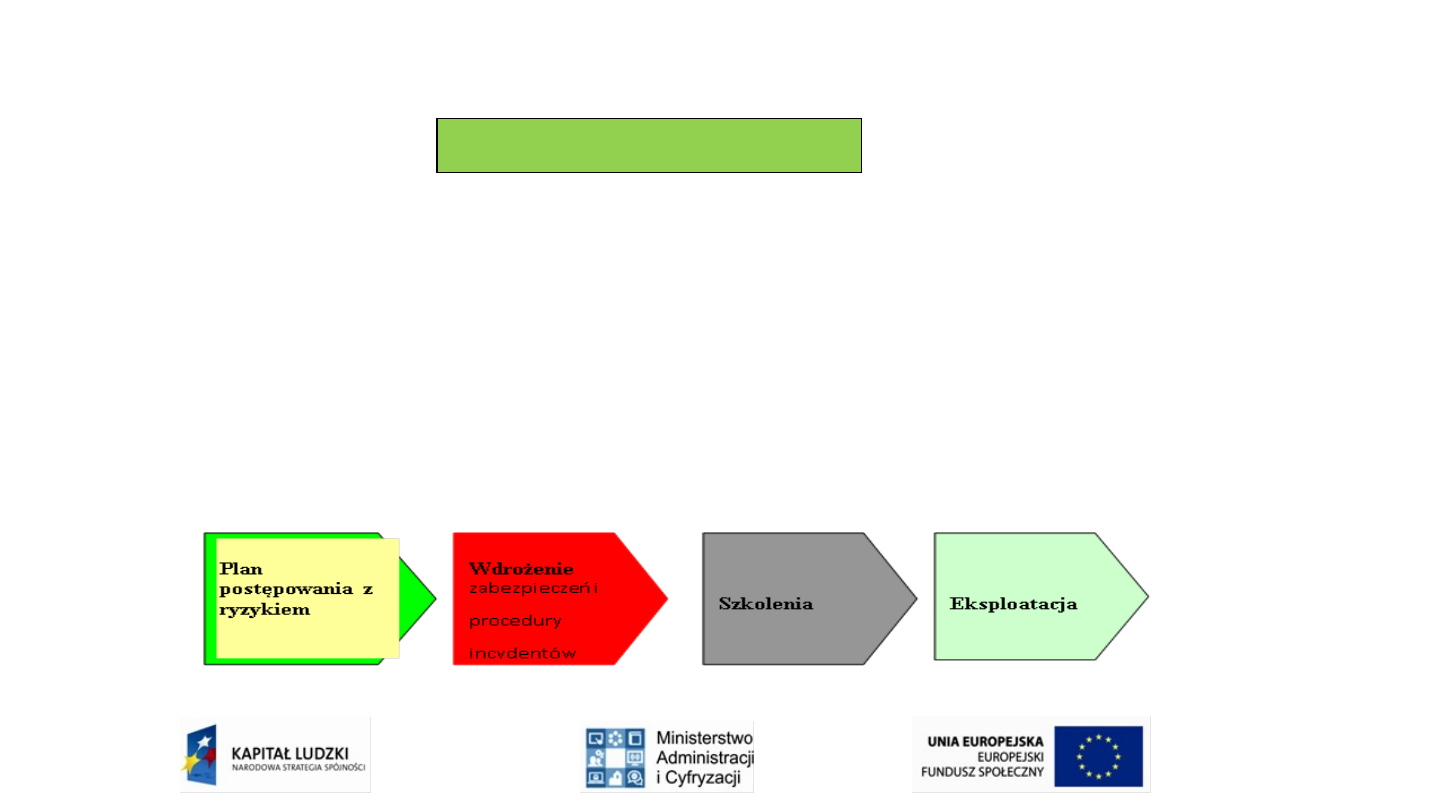

SZBI – Faza wykonania

Wdrożenie i eksploatacja SZBI

Faza wykonania – wdrożenie i eksploatacja SZBI

Podczas

etapu wykonania

następuje:

1)

wdrożenie oraz eksploatacja przyjętej polityki bezpieczeństwa,

2) Implementacja ustalonych zabezpieczeń i procedur.

Aby zapewnić skuteczne funkcjonowanie SZBI należy przyporządkować

odpowiednie zasoby (niematerialne i materialne) do implementacji

zabezpieczeń i wdrożyć program uświadamiania oraz szkolenia

pracowników (w zakresie zarządzania bezpieczeństwem i ryzykiem).

W zależności od podjętych decyzji dotyczących postępowania z ryzykiem

(w trakcie fazy planowania) należy:

3) nie podejmować działań dotyczących ryzyka określonego jako akceptowalne,

4) wykonać transfer ryzyka (ubezpieczyć się, zawrzeć umowę, utworzyć spółkę)

oraz upewnić się, że instytucja, która przejmuje ryzyko będzie zdolna do

zarządzania nim w efektywny sposób,

5) wdrożyć zabezpieczenia (zgodnie z planem postępowania z ryzykiem).

Zasady wdrażania i eksploatacji SZBI

Zarówno wdrożenie jak i eksploatacja SZBI wymaga podjęcia kilku

podstawowych działań

mających na celu

prawidłowy przebieg tych procesów. Ich kolejność wygląda następująco:

Plan postępowania z ryzykiem

Plan postępowania z ryzykiem jest wdrażany, aby

osiągnąć zdefiniowane cele stosowania zabezpieczeń.

Przy wdrożeniu procedur reagowania na incydenty chodzi

o incydenty, które są związane z naruszeniem

bezpieczeństwa informacji.

Strategia wyboru zabezpieczeń

1. Zabezpieczenia podstawowego

poziomu bezpieczeństwa

Zdefiniowanie minimalnego zestawu zabezpieczeń

dla ochrony wszystkich lub niektórych systemów

informatycznych w BIK

2. Zabezpieczenia wynikające z

przeprowadzonej analizy ryzyka oraz

przyjętych kryteriów akceptacji ryzyka

szczątkowego – poziom ryzyka

akceptowalnego

Specyfikacja zabezpieczeń należących do następujących

obszarów: środowisko fizyczne, personel, administracja,

sprzęt, oprogramowanie, łączność

3. Zabezpieczenia uwzględniające

środowisko i realia kulturowe BIK oraz

poziom uświadomienia personelu z

zakresu bezpieczeństwa

Specyfikacja zabezpieczeń uwzględniająca ograniczenia

natury organizacyjnej, finansowej, środowiskowej,

osobowej, czasowej, prawnej, technicznej, kulturowej

4. Zabezpieczenia dla prawidłowego

wdrożenia polityki bezpieczeństwa

Specyfikacja zabezpieczeń zapewniających prawidłowe

wdrożenie polityki bezpieczeństwa

5. Zabezpieczenia monitorujące i

uświadamiające

Specyfikacja zabezpieczeń umożliwiających pomiar

skuteczności i efektywności wprowadzonych zabezpieczeń

Razem: Suma wybranych

zabezpieczeń,

zapewniających właściwy

poziom bezpieczeństwa

systemów informacyjnych

Specyfikacja istniejących i planowanych

zabezpieczeń – Plan bezpieczeństwa

systemów informatycznych

Zakres prac na etapie wdrażania i eksploatacji SZBI - podsumowanie

1. Sformułować plan

postępowania z ryzykiem

2. Wdrożyć plan postępowania z

ryzykiem

3. Wdrożyć zabezpieczenia

wybrane na etapie

ustanawiania systemu

4.

Wdrożyć system szkoleń

5.

Zarządzać eksploatacją

6.

Zarządzać zasobami

7.

Wdrożyć procedurę

zarządzania incydentami

bezpieczeństwa

Wdrażania i eksploatacji SZBI

4.2.2

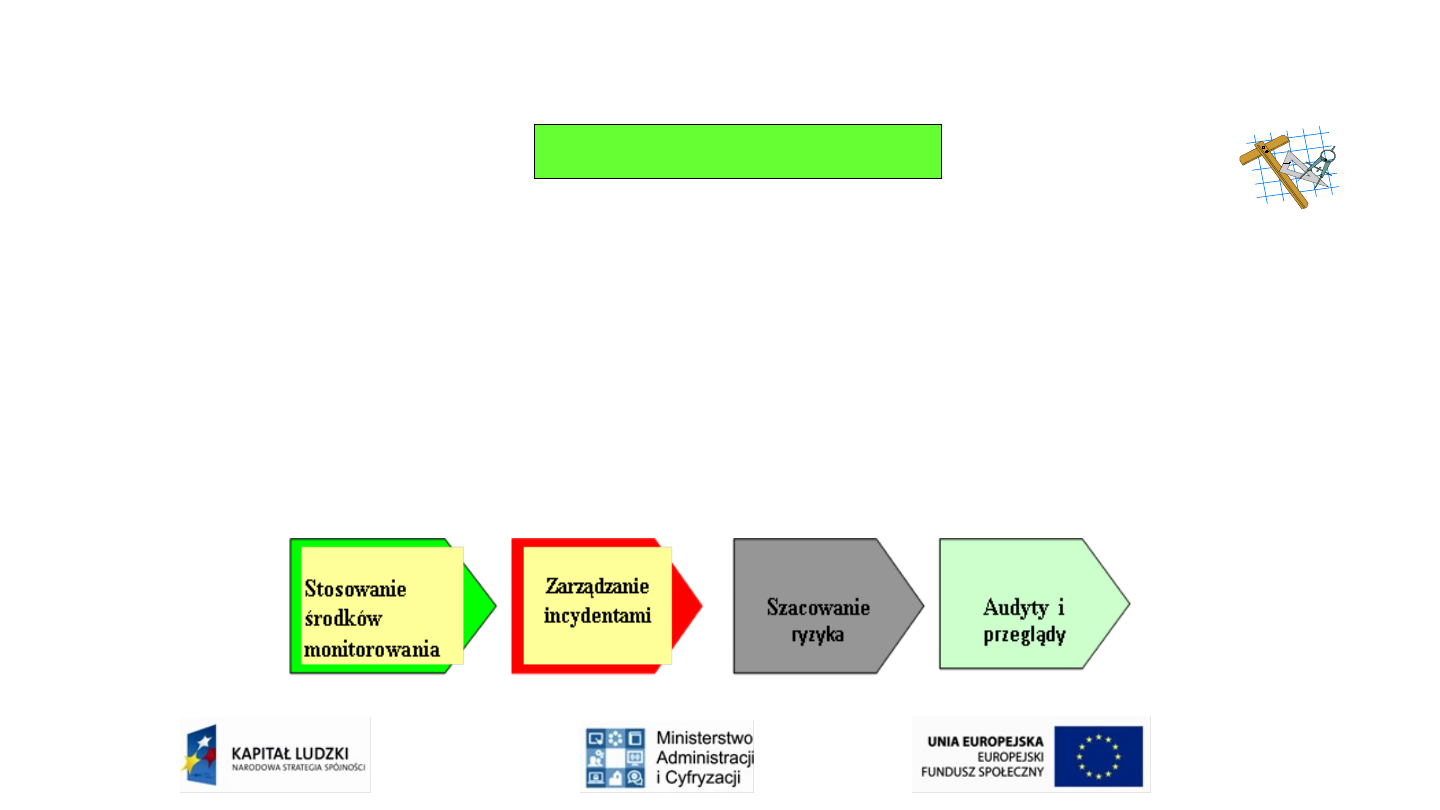

SZBI – Faza

sprawdzania

Monitorowanie i przegląd SZBI

Faza sprawdzania – monitorowanie i przegląd SZBI

Na

etapie sprawdzania

realizowany jest

pomiar i

szacowanie

wykonania procedur oraz wymogów polityki

bezpieczeństwa.

Działania sprawdzające mają za zadanie

potwierdzić, że

zabezpieczenia

, które zostały wdrożone,

funkcjonują

zgodnie z zamierzeniami i efektywnie, a

SZBI

pozostaje

skuteczny

.

W momencie, gdy mechanizmy zabezpieczające okażą

się

nieskuteczne

, należy podjąć

działania naprawcze

.

Celem tych czynności jest utrzymanie spójności

dokumentacji SZBI i niedopuszczenie do narażenia

przedsiębiorstwa na nieakceptowalne ryzyko.

Monitorowanie i przegląd SZBI

W zakresie monitorowania i przeglądu SZBI organizacja powinna być

zobowiązana do:

1)

Wykonywania

procedur

szybkiego

reagowania na incydenty

, które naruszają

bezpieczeństwo informacji;

2)

Realizowania regularnych przeglądów skuteczności ZSBI (mowa tu o zgodności z

polityką, celami oraz przeglądach zabezpieczeń) wykorzystując wyniki audytu

bezpieczeństwa;

3)

Wykonywania przeglądów poziomu ryzyka szczątkowego i akceptowalnego

uwzględniając zmiany technologiczne, cele biznesowe, zagrożenia, uregulowania

normatywne i ustawowe;

4)

Przeprowadzania wewnętrznych audytów SZBI z odpowiednio dobraną częstością

działań;

5)

Wykonywania przeglądów SZBI realizowanych przez kierownictwo (co najmniej

raz w roku)

Zakres prac na etapie monitorowanie i przegląd SZBI -

podsumowanie

1. Stosowanie środków do

monitorowania systemu

2. Wykonywać regularne

przeglądy skuteczności SZBI

3. Dokonywać przeglądów ryzyka

szczątkowego i akceptowalnego

4. Wykonywać audyty

wewnętrzne

5. Wykonywać przeglądy SZBI

6. Rejestrować zdarzenia

wpływające na SZBI

Monitorowanie i przegląd SZBI

4.2.3

SZBI – Faza działania

Utrzymanie i doskonalenie SZBI

Faza działania – utrzymanie i doskonalenie

SZBI

Cel

fazy działania

to podjęcie odpowiednich działań

naprawczych

i zapobiegawczych

na podstawie wniosków ustalonych

przez kierownictwo, wyciągniętych z przeprowadzonych

w fazie sprawdzania testów.

Wszystkie

takie działania

powinny prowadzić do ciągłego

doskonalenia SZBI

.

W celu skutecznego utrzymania i doskonalenia SZBI

organizacja powinna wykonać kilka podstawowych

działań. Są one przedstawione poniżej.

Zasady prawidłowego utrzymania i doskonalenia

SZBI

Działania te powinny być przeprowadzane z należytą starannością tak, aby każde z nich wnosiło

wartość dodaną do wdrożonego w organizacji systemu zarzadzania bezpieczeństwem informacji.

Zakres

prac

na etapie utrzymanie i doskonalenie SZBI -

podsumowanie

1. Wdrażać

zidentyfikowane

udoskonalenia

2. Podjąć działania

korygujące i

zapobiegawcze

3. Informować o wynikach

działań

4. Zapewniać, że

udoskonalenia osiągają

zamierzony cel

Utrzymanie i doskonalenie SZBI

4.2.4

SZBI – Podsumowanie

Przepis na bezpieczeństwo

SZBI - podsumowanie

1. System Zarządzania Bezpieczeństwem Informacji

musi być

odpowiedzią na istniejące

zagrożenia i podatności

, dlatego też

wymagane jest, aby

zabezpieczenia

były

dobierane

na podstawie

wyników szacowania ryzyka

w Organizacji.

2. Zapewnienie efektywnego, skutecznego i adekwatnego SZBI jest

możliwe tylko dzięki ciągłemu doskonaleniu, opartemu na pętli PDCA.

3. System zbudowany na podstawie wymagań PN-ISO-IEC 27001 i ISO-

IEC 27002 z łatwością można zintegrować z systemem PN-ISO-

9001:2000, dzięki czemu uzyskuje się jednolity sposób zarządzania

organizacją.

4. SZACUJ RYZYKO – OPRACUJ PLAN – WDRÓŻ ZABEZPIECZENIA –

SPRAWDŹ SKUTECZNOŚĆ. I TAK CO ROKU

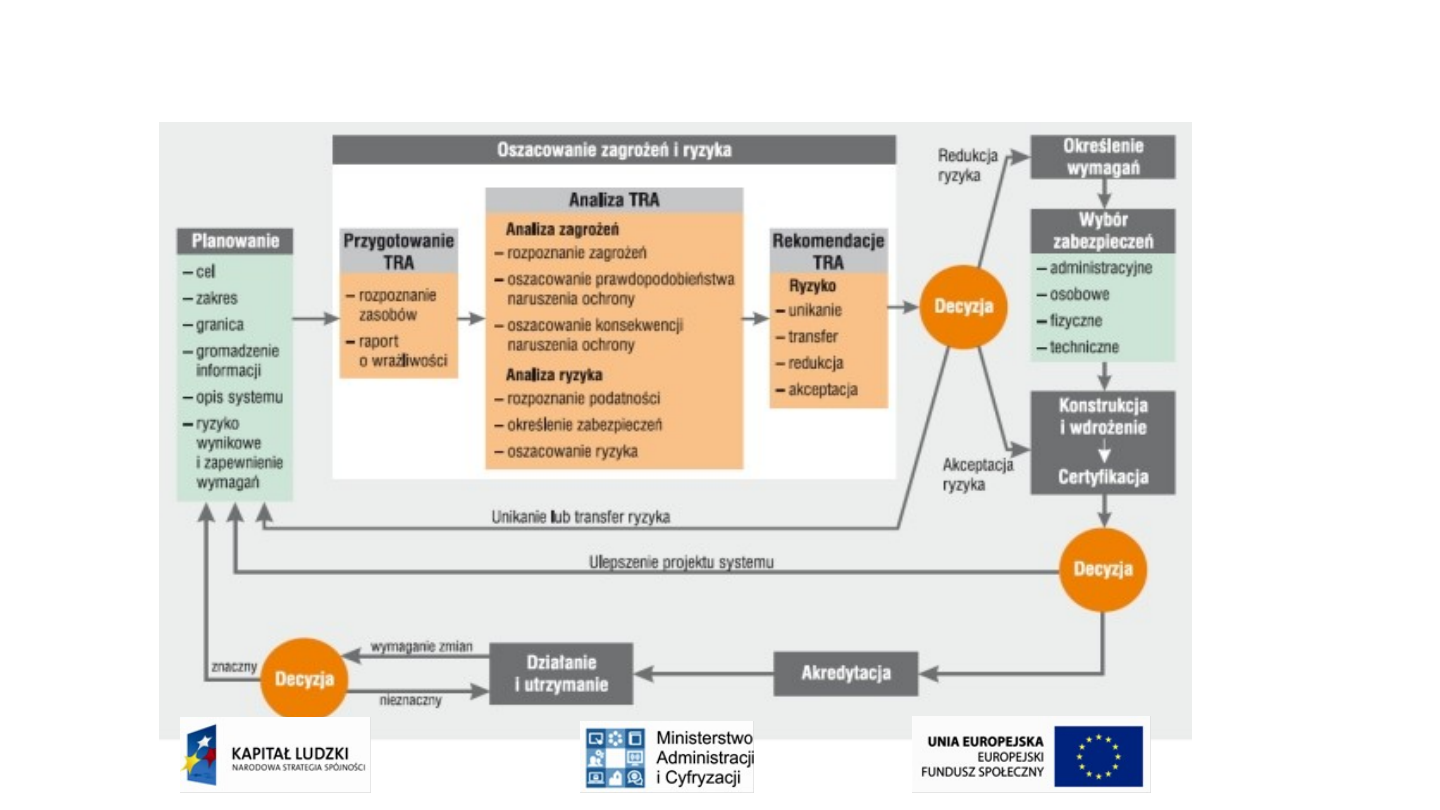

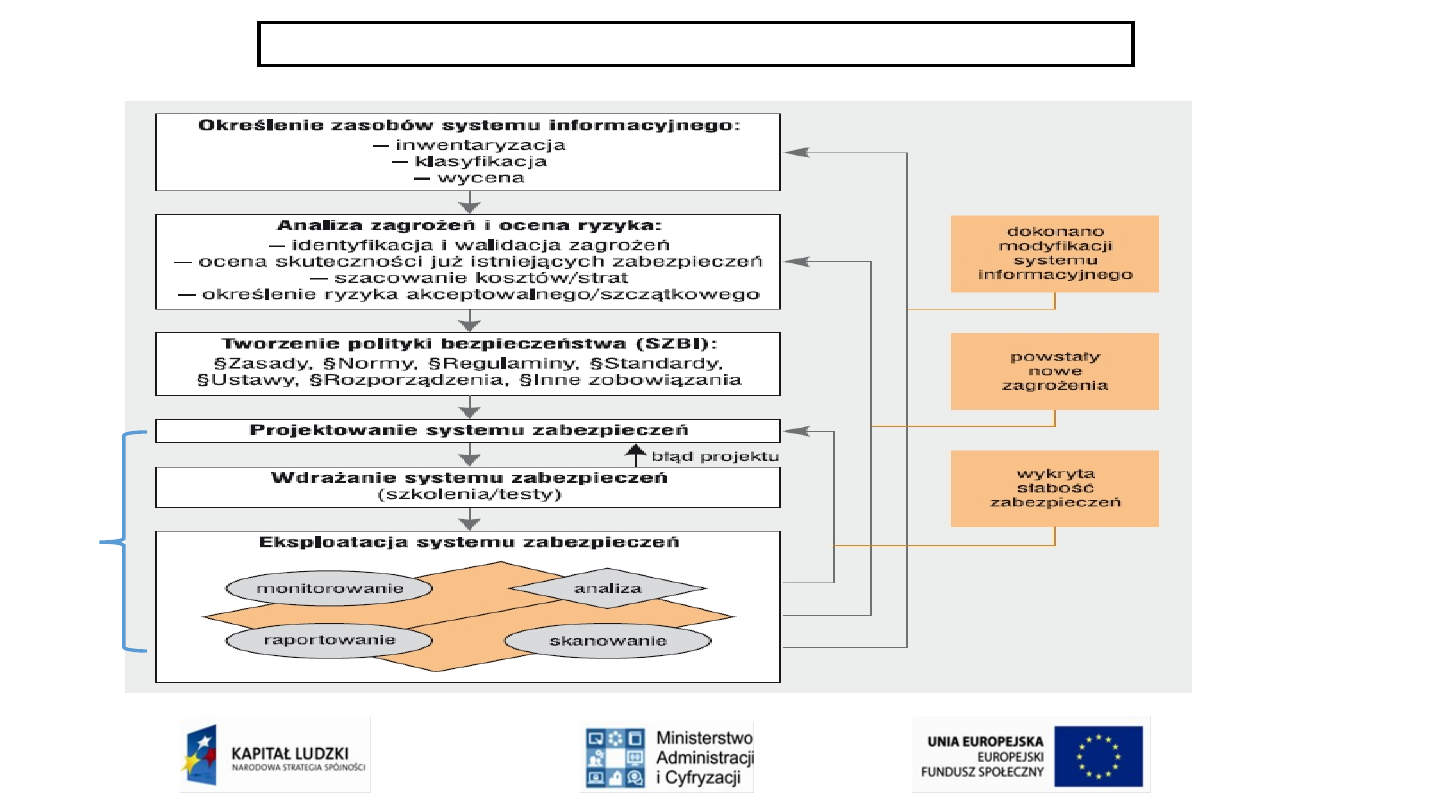

Schemat wdrożenia, eksploatacji, monitorowania i doskonalenia SZBI

Przepis na

bezpieczeństw

o

1.

Określ jakie masz zasoby

2.

Oszacuj wartość tych zasobów

3.

Określ jakie zagrożenia czyhają na te zasoby

4.

Sprawdź czy twój system jest podatny na te zagrożenia

5.

Określ jakie jest ryzyko wykorzystania podatności

6.

Zdecyduj co chcesz zrobić z tym ryzykiem: zmniejszyć

przenieść na kogoś innego, zaakceptować,

uniknąć przez wdrożenie zabezpieczeń,

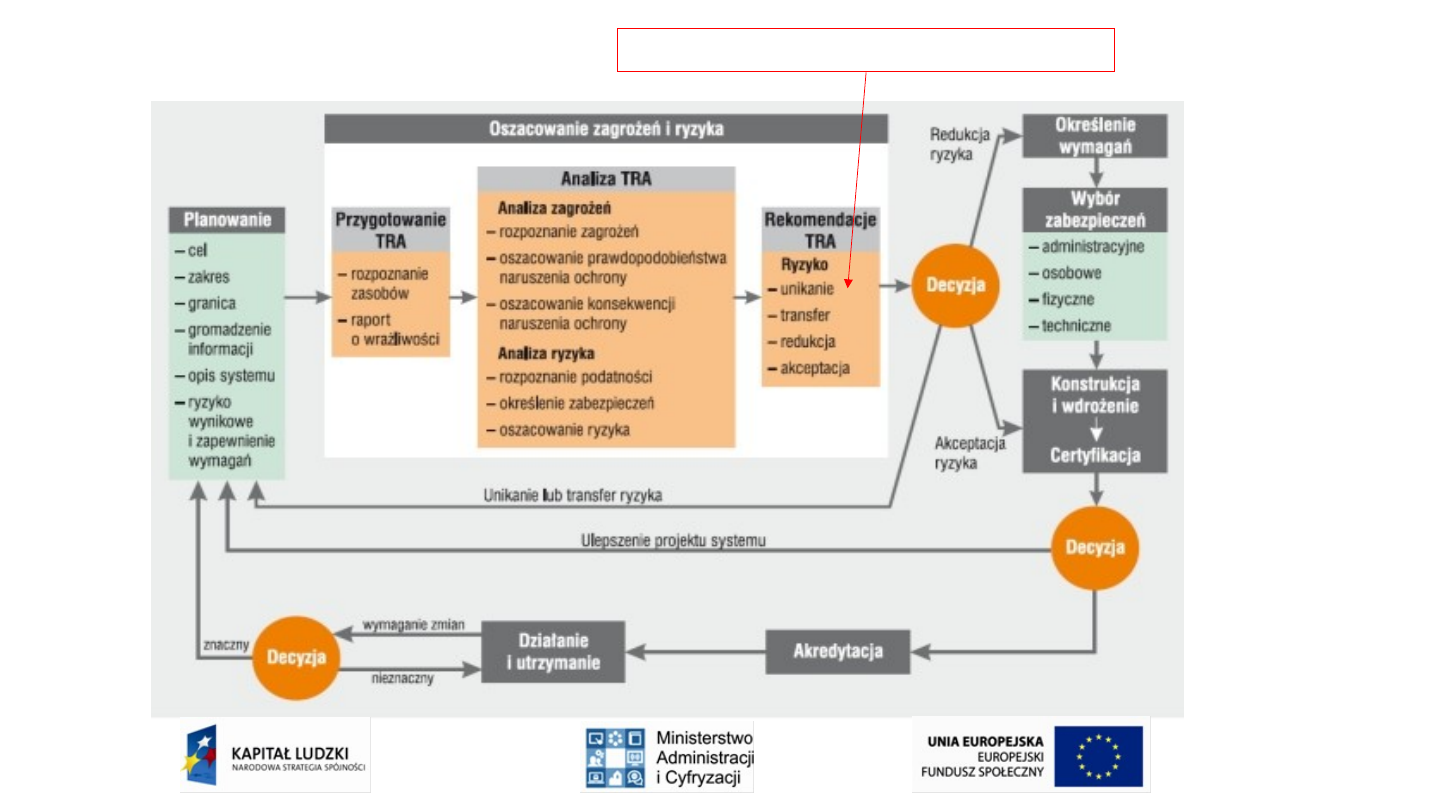

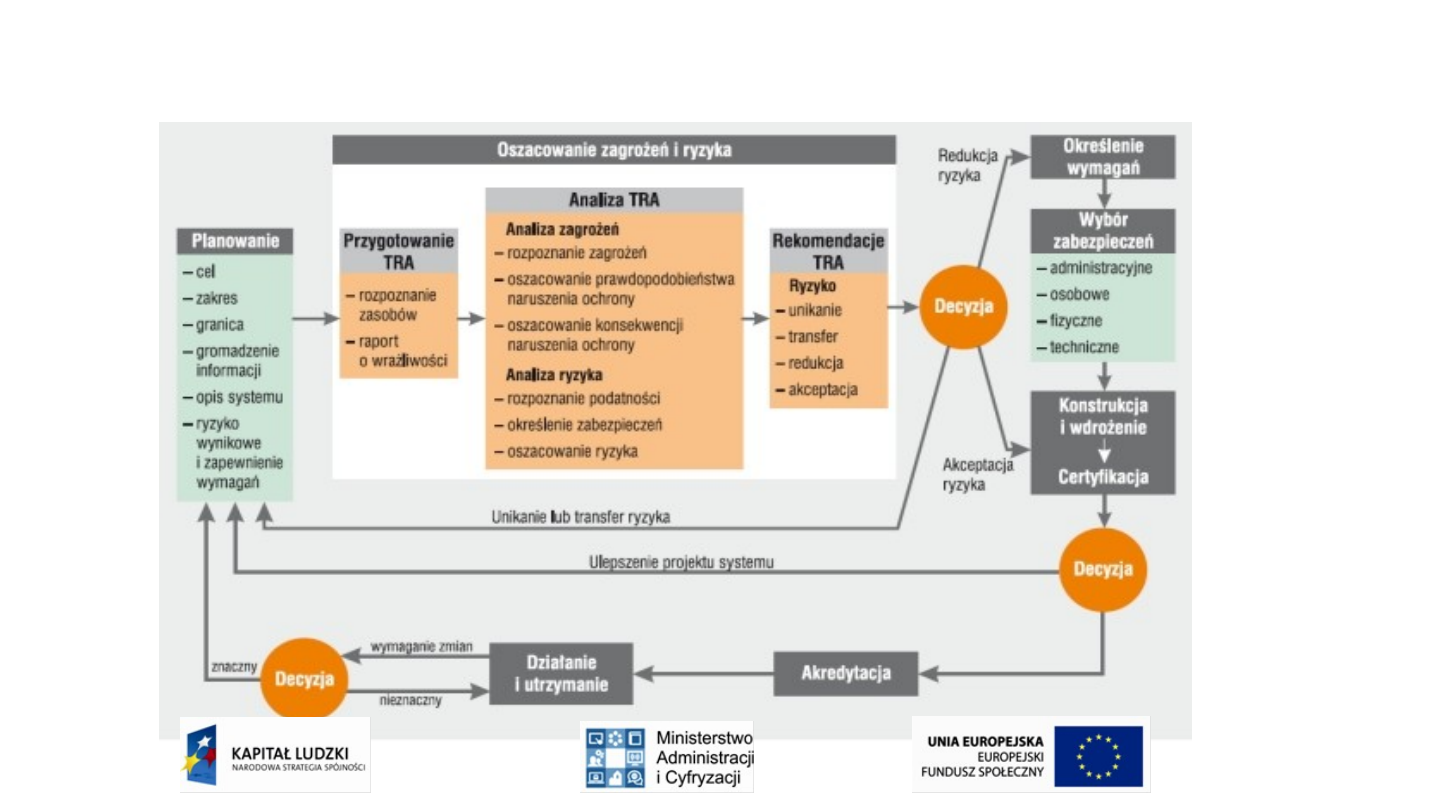

Podsumowanie – Ogólny model zarządzania

ryzykiem

System Zarzadzania

Bezpieczeństwem informacji

Dokumentacja SZBI

Wymagania, jakie powinna spełniać dokumentacja SZBI

Kolejnym ważnym elementem jest prawidłowo opracowana dokumentacja SZBI.

Powinna ona zawierać:

• udokumentowane deklaracje dotyczące polityki bezpieczeństwa oraz celów stosowania

zabezpieczeń,

• zakres SZBI i zabezpieczenia niezbędne do realizacji tego systemu,

• raport z przeprowadzonego procesu szacowania ryzyka,

• plan postepowania z ryzykiem,

• udokumentowane procedury, które są niezbędne do zapewnienia odpowiedniego zarządzania

bezpieczeństwem informacji,

• deklarację stosowaną.

Zakres dokumentacji SZBI jest różny w zależności od rodzaju prowadzonej

działalności, wielkości organizacji oraz złożonych wymagań odnośnie bezpieczeństwa.

Dokumenty te mogą być tworzone w dowolnej formie oraz być przechowywane na

dowolnie wybranych nośnikach pamięci. Zasady dotyczące udostępniania

dokumentacji są określone w polityce SZBI.

System Zarzadzania

Bezpieczeństwem informacji

Przeglądy i audyty SZBI

Zasady przeglądu SZBI realizowane przez

kierownictwo

W normie PN-I-07799-2:2005 istnieje zapis, który

zobowiązuje kierownictwo do przeprowadzania

przeglądów SZBI w sposób regularny.

Przeglądy te mają na celu zapewnienie, że działanie

systemu jest poprawne i skuteczne oraz, że system jest

adekwatny do potrzeb przedsiębiorstwa.

Przeglądy obejmują ocenę potrzeby zmian i możliwości

doskonalenia SZBI. Wyniki przeglądów powinny być

klarownie udokumentowane.

Dane wejściowe i wyjściowe przeglądu

SZBI

Jako dane wejściowe przeglądu, który realizowany jest przez kierownictwo,

można wyszczególnić:

• wyniki przeglądów i audytów SZBI,

• informacje, które zostaną zebrane od zainteresowanych stron,

• procedury i techniki możliwe do zastosowania w przedsiębiorstwie

w celu udoskonalenia SZBI,

• informacje dotyczące działań naprawczych i korygujących,

• zagrożenia lub podatności, które nie zostały objęte wcześniejszym

szacowaniem ryzyka,

• działania, które są podjęte w ramach wdrażania rekomendacji dotyczących

poprzednich przeglądów dokonanych przez kierownictwo,

• zmiany w zakresie SZBI,

• zalecenia, które dotyczą doskonalenia ZSBI.

Natomiast do danych wyjściowych przeglądu należą wszystkie decyzje i

działania dotyczące:

• doskonalenia SZBI,

• zmian w procedurach w zakresie bezpieczeństwa informacji,

• potrzebnych zasobów.

Wewnętrzne audyty

Wewnętrzne audyty SZBI powinny być przeprowadzane w sposób regularny

i odpowiednio zaplanowany. Celem omawianych audytów jest weryfikacja:

•zgodność z normą PN-I-07799-2:2005 oraz innymi powiązanymi regulacjami

normatywnymi i prawnymi,

•zgodność z wymogami bezpieczeństwa informacji,

•efektywność wdrożenia oraz utrzymania SZBI,

•zgodność działania SZBI z zamierzeniami.

Istotne jest, aby w programie audytu wskazać na zakres, kryteria,

częstotliwość oraz przyjętą metodykę audytu. Norma PN-I-07799-2:2005

podkreśla, że konieczne jest zapewnienie bezstronności i obiektywności

procesu audytu.

System Zarzadzania

Bezpieczeństwem informacji

Podsumowanie SZBI

SZBI - podsumowanie

•System Zarządzania Bezpieczeństwem Informacji musi być

odpowiedzią na istniejące zagrożenia i podatności, dlatego też

wymagane jest, aby zabezpieczenia były dobierane na podstawie

wyników szacowania ryzyka w Organizacji.

•Zapewnienie efektywnego, skutecznego i adekwatnego SZBI jest

możliwe tylko dzięki ciągłemu doskonaleniu, opartemu na pętli

PDCA

•System zbudowany na podstawie wymagań PN-ISO-IEC 27001 i

ISO-IEC 27002 z łatwością można zintegrować z systemem PN-ISO-

9001:2000, dzięki czemu uzyskuje się jednolity sposób

zarządzania organizacją.

•SZACUJ RYZYKO – OPRACUJ PLAN – WDRÓŻ ZABEZPIECZENIA –

SPRAWDŹ SKUTECZNOŚĆ. I TAK CO ROKU

Schemat wdrożenia, eksploatacji, monitorowania i doskonalenia SZBI

Przepis na

bezpieczeństw

o

1.

Określ jakie masz zasoby

2.

Oszacuj wartość tych zasobów

3.

Określ jakie zagrożenia czyhają na te zasoby

4.

Sprawdź czy twój system jest podatny na te zagrożenia

5.

Określ jakie jest ryzyko wykorzystania podatności

6.

Zdecyduj co chcesz zrobić z tym ryzykiem: zmniejszyć

przenieść na kogoś innego, zaakceptować,

uniknąć przez wdrożenie zabezpieczeń,

Podsumowanie – Ogólny model zarządzania

ryzykiem

System Zarzadzania

Bezpieczeństwem informacji

Załącznik A do normy PN-ISO/IEC-27001

CELE STOSOWANIA ZABEZPIECZEŃ I

ZABEZPIECZENIA – ZAŁĄCZNIK A do normy

PN-ISO-IEC-27001

Cele stosowania zabezpieczeń i zabezpieczenia zawarte w załączniku

A normy PN-ISO/IEC-27001 bezpośrednio wynikają z tych

wymienionych w ISO/IEC 27002:2005.

Rozdziały od 5 do 15 normy ISO/IEC 27002:2005 zawierają 11

głównych zagadnień (obszarów, grup) bezpieczeństwa. W każdym

obszarze zgrupowano kilka celów zabezpieczeń.

W sumie zdefiniowano 39 celów stosowania zabezpieczeń w

obszarach bezpieczeństwa. Dla każdego celu określono

zabezpieczenia. Sprecyzowano w sumie 140 zabezpieczeń. Poniższe

tabele następującą konstrukcję:

System Zarzadzania

Bezpieczeństwem informacji

Sposób sprawdzania zabezpieczeń

Przykładowy cykl życia systemu zabezpieczeń

cy

k

l

ży

ci

a

s

y

st

e

m

u

z

a

b

e

zp

ie

cz

e

ń

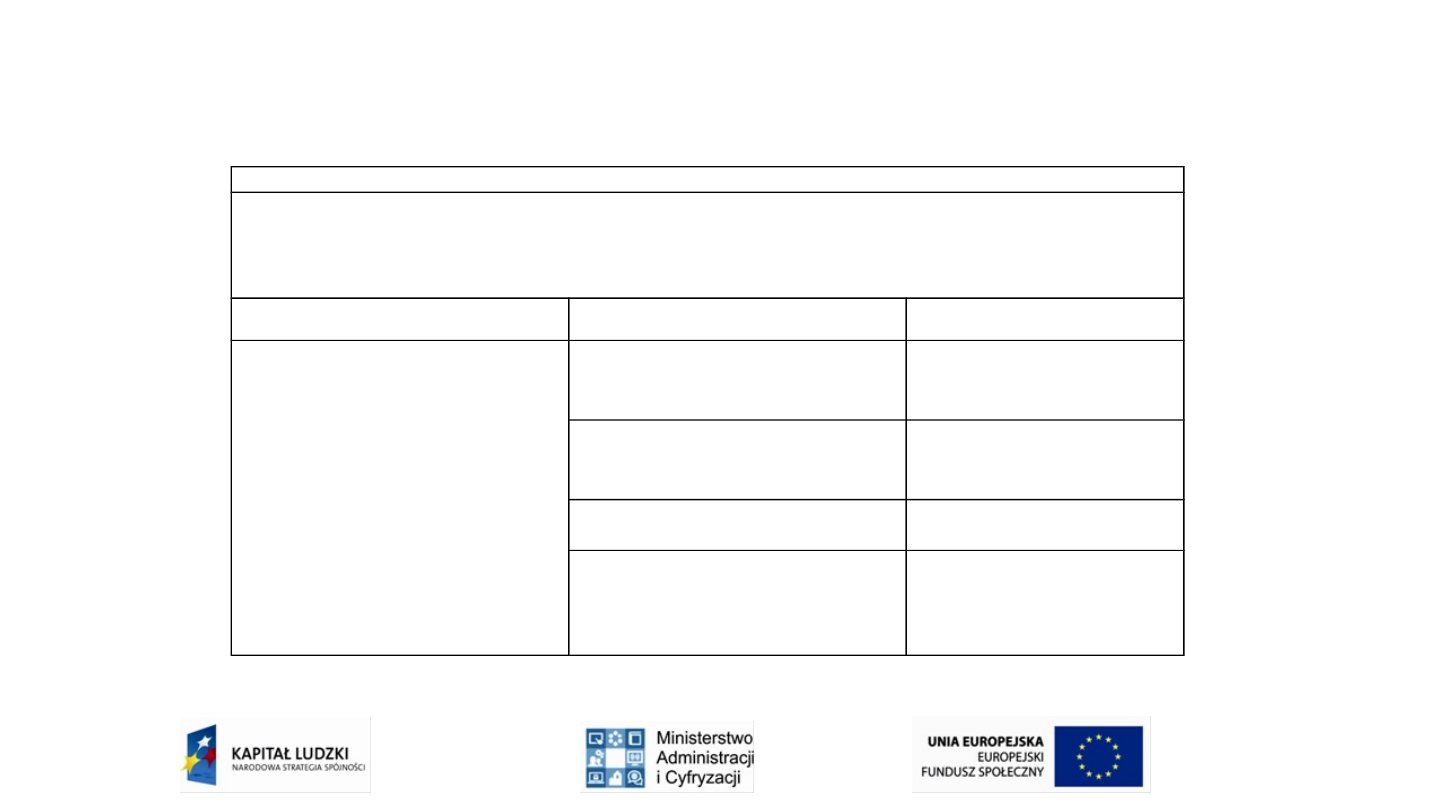

Obszar: Numer rozdziału normy

PN-ISO-IEC-27002 (Stara 17799)

Cel stosowanie zabezpieczeń w

obszarze

ZABEZPIECZENIE – deklaracja

zabezpieczenia spełniającego cel

stosowania

Lista kontrolna wdrożenia zabezpieczenia

Miejsce na treść odpowiedzi na pytanie z listy

kontrolnej- miejsce na wyjaśnienia pracowników

BIK związane z wdrożeniem zabezpieczenia,

które należy uwzględnić przy wdrażaniu SZBI

11 głównych zagadnień

bezpieczeństwa

39 celów stosowania

zabezpieczeń w obszarach

bezpieczeństwa

140 zabezpieczeń - deklaracje

zabezpieczenia

spełniającego

cel stosowania

Około 500 pytań, stanowiące listę

kontrolną wdrożenia zabezpieczenia

w sposób umożliwiający spełnienie

celu stosowania

Miejsce na odpowiedź na

zadane pytanie

Sposób sprawdzania poprawności implementacji zabezpieczeń w aspekcie

certyfikacji

Obszar: 5 Polityka bezpieczeństwa

Cel stosowania zabezpieczeń w obszarze:

Zapewnienie, że kierownictwo wspiera i kieruje bezpieczeństwem informacji zgodnie z wymaganiami

biznesowymi i właściwymi przepisami prawa oraz regulacjami wewnętrznymi.

Zabezpieczenie

Lista kontrolna wdrożenia

Treść odpowiedzi na

pytanie

5.1.1 Dokument polityki

bezpieczeństwa informacji

Zaleca się, aby dokument polityki

bezpieczeństwa informacji został

zatwierdzony przez kierownictwo,

opublikowany

i podany do wiadomości wszystkim

pracownikom i właściwym stronom

zewnętrznym.

1)

Czy wprowadzono politykę

bezpieczeństwa i w jakim trybie (np.

zarządzenie kierownictwa, inny)

1)

Zawartość polityki bezpieczeństwa

(na poziomie spisu treści)

1)

Czy dokument polityki jest znany

pracownikom

1)

Jaki jest sposób powiązania

dokumentu polityki bezpieczeństwa

ze szczegółowymi dokumentami

podrzędnymi (politykami

szczegółowymi, regulaminami,

procedurami, instrukcjami, itp.)

Sprawdzanie zabezpieczeń

Document Outline

- Slide 1

- Agenda:

- System Zarzadzania Bezpieczeństwem informacji

- System Zarzadzania Bezpieczeństwem informacji (SZBI) – def.

- System Zarzadzania Bezpieczeństwem Informacji cd….

- Charakterystyka SZBI w świetle modelu PDCA

- Slide 7

- Opis etapów cyklu PDCA w SZBI

- Slide 9

- Faza planowania – etapy ustanawiania bezpieczeństwa informacji

- Etapy ustanawiania SZBI

- 1. Zakres SZBI

- 2. Określenie polityki SZBI

- 3. Określić systematyczne podejście do szacowania ryzyka

- Slide 15

- 5. Identyfikacja rodzajów ryzyka

- Szacowanie ryzyka wg ISO/IEC 27005

- 6. Szacowanie ryzyka

- Slide 19

- 7. Strategie postepowania z ryzykiem

- Slide 21

- 8. Wybrać zabezpieczenia 9.Przygotować deklaracji stosowanej

- Zakres prac na etapie ustanowienie SZBI - podsumowanie

- Slide 24

- Faza wykonania – wdrożenie i eksploatacja SZBI

- Zasady wdrażania i eksploatacji SZBI

- Plan postępowania z ryzykiem

- Strategia wyboru zabezpieczeń

- Slide 29

- Slide 30

- Faza sprawdzania – monitorowanie i przegląd SZBI

- Monitorowanie i przegląd SZBI

- Slide 33

- Slide 34

- Faza działania – utrzymanie i doskonalenie SZBI

- Zasady prawidłowego utrzymania i doskonalenia SZBI

- Slide 37

- Slide 38

- SZBI - podsumowanie

- Slide 40

- Podsumowanie – Ogólny model zarządzania ryzykiem

- System Zarzadzania Bezpieczeństwem informacji

- Wymagania, jakie powinna spełniać dokumentacja SZBI

- System Zarzadzania Bezpieczeństwem informacji

- Zasady przeglądu SZBI realizowane przez kierownictwo

- Dane wejściowe i wyjściowe przeglądu SZBI

- Wewnętrzne audyty

- System Zarzadzania Bezpieczeństwem informacji

- SZBI - podsumowanie

- Slide 50

- Podsumowanie – Ogólny model zarządzania ryzykiem

- System Zarzadzania Bezpieczeństwem informacji

- Slide 53

- System Zarzadzania Bezpieczeństwem informacji

- Slide 55

- Slide 56

- Sprawdzanie zabezpieczeń

Wyszukiwarka

Podobne podstrony:

4 Systemy zarządzania bezpieczeństwem informacji

wykład4 Systemowe zarządanie wg. PN-18001, BIOTECHNOLOGIA POLITECHNIKA ŁÓDZKA, ZARZĄDZANIE BEZPIECZE

Wyklad 9, ISO 22000:2005, System Zarządzania Bezpieczeństwem Żywności - Wymagania dla każdej organiz

Wyklad efta, ISO 22000:2005, System Zarządzania Bezpieczeństwem Żywności - Wymagania dla każdej orga

Wyklad EFSA, ISO 22000:2005, System Zarządzania Bezpieczeństwem Żywności - Wymagania dla każdej orga

a, WYKŁAD 1 System zarządzania zasobami

Cw ZBI 2011 lato, SEMESTR VIII, Zarzadzanie bezpiecz. informacji

PBI+w2, SEMESTR VIII, Zarzadzanie bezpiecz. informacji, zaliczenie, PBI inzynierka

09 System Zarzadzania Bezpieczenstwem

pytania ver 2-2, SEMESTR VIII, Zarzadzanie bezpiecz. informacji, zaliczenie

Koncepcja Systemu Zarządzania Bezpieczeństwem, Prace dyplomowe

PBI zaliczenie, SEMESTR VIII, Zarzadzanie bezpiecz. informacji, zaliczenie, PBI inzynierka

Zarządzanie jakością - Wykład, Systemy Zarządzania Jakością

Zabezpieczenie kancelarii tajmych - systemy, SGSP, Bezpieczeństwo informacji

pytania ver 2, SEMESTR VIII, Zarzadzanie bezpiecz. informacji, zaliczenie

DOSKONALENIE SYSTEMU ZARZĄDZANIA BEZPIECZEŃSTWEM ŻYWNOŚCI HACCP, GHP, GMP (ARTYKUŁ)

więcej podobnych podstron