Wydawnictwo Helion

ul. Chopina 6

44-100 Gliwice

tel. (32)230-98-63

IDZ DO

IDZ DO

KATALOG KSI¥¯EK

KATALOG KSI¥¯EK

TWÓJ KOSZYK

TWÓJ KOSZYK

CENNIK I INFORMACJE

CENNIK I INFORMACJE

CZYTELNIA

CZYTELNIA

Zagadnienia maturalne

z informatyki.

Wydanie II. Tom I

Autorzy: Tomasz Francuz, Marcin Szeliga

ISBN: 83-7361-925-9

Format: B5, stron: 336

Przyst¹p do matury odpowiednio przygotowany

• Opanuj wszystkie wymagane zagadnienia

• Rozwi¹¿ przyk³adowe zadania

• Poznaj zasady dzia³ania komputera

Jeœli przygotowujesz siê do egzaminu maturalnego z informatyki, chcesz pog³êbiæ

wiedzê informatyczn¹, któr¹ zdobywasz w szkole, lub poznaæ budowê komputera

i zasady programowania -- zajrzyj do tej ksi¹¿ki. Znajdziesz tu wszystkie informacje,

jakich mo¿esz do tego potrzebowaæ. Przeczytasz o g³ównych elementach komputera,

urz¹dzeniach peryferyjnych, systemach operacyjnych, sieciach, aplikacjach

i programowaniu.

Opracowuj¹c „Zagadnienia maturalne z informatyki. Wydanie II”, autorzy

wykorzystywali materia³y udostêpnione przez Ministerstwo Edukacji Narodowej, zadania

z olimpiad informatycznych oraz podrêczniki szkolne. Dziêki temu przedstawione

w ksi¹¿ce zagadnienia s¹ dostosowane do zakresu tematycznego zadañ maturalnych.

• Budowa komputera

• Urz¹dzenia peryferyjne

• Systemy operacyjne i ich zadania

• Rodzaje sieci komputerowych

• Internet

• Bezpieczeñstwo systemów komputerowych i danych

• Prawa autorskie i zagadnienia etyczne zwi¹zane z informatyk¹

• Arkusze kalkulacyjne

• Bazy danych i jêzyk SQL

• Grafika komputerowa

Spis treści

Tom I

Wstęp ....................................................................................................9

Część I

Komputer z zewnątrz i od środka ........................................ 15

Rozdział 1. Budowa i działanie komputera PC .........................................................17

Historia komputerów klasy PC .............................................................................................. 17

Architektura von Neumanna ............................................................................................ 19

Architektura harwardzka .................................................................................................. 21

Architektura komputera ......................................................................................................... 23

Płyta główna .................................................................................................................... 23

Jednostka centralna .......................................................................................................... 25

Magistrale wewnętrzne .................................................................................................... 29

Pamięć ............................................................................................................................. 35

Urządzenia wejścia-wyjścia ............................................................................................. 40

Pamięci masowe .............................................................................................................. 43

Karty graficzne ................................................................................................................ 53

Monitor, klawiatura i mysz .............................................................................................. 54

Proces startu komputera ......................................................................................................... 55

BIOS ................................................................................................................................ 55

Uruchomienie systemu operacyjnego MS Windows ....................................................... 60

Uruchomienie systemu operacyjnego GNU/Linux .......................................................... 61

Rozdział 2. Systemy operacyjne ..............................................................................63

Funkcjonalny model systemu operacyjnego .......................................................................... 63

Zarządzanie sprzętem ...................................................................................................... 63

Zarządzanie oprogramowaniem ....................................................................................... 64

Zarządzanie danymi ......................................................................................................... 64

Cechy jądra systemu .............................................................................................................. 65

Wielozadaniowość ........................................................................................................... 65

Wielowątkowość .............................................................................................................. 67

Wieloprocesorowość ........................................................................................................ 67

Powłoka systemu .................................................................................................................... 67

Sieciowe systemy operacyjne ................................................................................................. 68

Przegląd systemów operacyjnych .......................................................................................... 68

AMIGA OS ...................................................................................................................... 68

BeOS ................................................................................................................................ 68

CP/M ................................................................................................................................ 69

4

Zagadnienia maturalne z informatyki. Tom I

DOS ................................................................................................................................. 69

GNU/Linux ...................................................................................................................... 71

Mac OS ............................................................................................................................ 75

Mac OS X ........................................................................................................................ 76

NetWare ........................................................................................................................... 76

OS/2 i Windows NT ........................................................................................................ 76

Unix ................................................................................................................................. 77

Windows .......................................................................................................................... 78

Rozdział 3. Sieci komputerowe ...............................................................................85

Podstawowe pojęcia i terminy ................................................................................................ 85

Korzyści ........................................................................................................................... 85

Medium ............................................................................................................................ 86

Pakiet ............................................................................................................................... 90

Urządzenia sieciowe ........................................................................................................ 91

Typy sieci ........................................................................................................................ 95

Topologie lokalnych sieci komputerowych .............................................................................. 96

Magistrala ........................................................................................................................ 96

Gwiazda ........................................................................................................................... 96

Pierścień ........................................................................................................................... 97

Topologia pełnych połączeń ............................................................................................ 97

Topologie mieszane ......................................................................................................... 97

Technologie sieciowe ............................................................................................................. 98

Ethernet ............................................................................................................................ 98

Token Ring ...................................................................................................................... 99

ATM .............................................................................................................................. 100

FDDI .............................................................................................................................. 100

Frame Relay ................................................................................................................... 101

Sieci równorzędne i sieci typu klient-serwer ........................................................................ 102

Sieci równorzędne .......................................................................................................... 102

Sieci typu klient-serwer ................................................................................................. 102

Funkcjonalny model sieci komputerowej ............................................................................. 103

Model OSI ..................................................................................................................... 103

Stos protokołów TCP/IP ................................................................................................ 104

Usługi nazewnicze ......................................................................................................... 116

Protokoły zdalnego dostępu ........................................................................................... 117

Rozdział 4. Internet ..............................................................................................119

Historia sieci internet ........................................................................................................... 119

Usługi internetowe ............................................................................................................... 121

Domain Name Services (DNS) ...................................................................................... 121

World Wide Web (WWW) ............................................................................................ 126

Poczta elektroniczna ...................................................................................................... 128

Grupy dyskusyjne .......................................................................................................... 132

File Transfer Protocol (FTP) .......................................................................................... 134

Internet Relay Chat (IRC) .............................................................................................. 137

Sieci P2P ........................................................................................................................ 138

Język HTML ........................................................................................................................ 144

Znaczniki HTML ........................................................................................................... 145

Kaskadowe arkusze stylów ............................................................................................ 155

Wyszukiwanie informacji w internecie ................................................................................ 158

Rozdział 5. Bezpieczeństwo systemów komputerowych .........................................163

Typowe zagrożenia .............................................................................................................. 163

Wirusy ........................................................................................................................... 164

Niechciane programy ..................................................................................................... 164

Spis treści

5

Ujawnienie hasła ............................................................................................................ 165

Ataki lokalne .................................................................................................................. 166

Ataki zdalne ................................................................................................................... 166

Socjotechnika ................................................................................................................. 167

Haker ............................................................................................................................. 167

Zagrożenie charakterystyczne dla systemu GNU/Linux ................................................ 168

Zagrożenie charakterystyczne dla systemu Windows .................................................... 171

Obrona ................................................................................................................................. 172

Strategia wielu warstw ................................................................................................... 172

Rozdział 6. Zagadnienia etyczne i prawne

związane z ochroną własności intelektualnej i danych ..........................177

Rozwój praw autorskich ....................................................................................................... 177

Historia .......................................................................................................................... 178

Międzynarodowe prawa autorskie ................................................................................. 179

Współczesność ............................................................................................................... 179

Legalność oprogramowania ................................................................................................. 179

Licencje ......................................................................................................................... 180

Patenty ........................................................................................................................... 183

Egzekwowanie praw autorskich ........................................................................................... 185

Przeszukanie .................................................................................................................. 185

Zabezpieczenie dowodów .............................................................................................. 186

Kara ............................................................................................................................... 186

Precedensowe sprawy o naruszenie praw autorskich ..................................................... 187

Etykieta sieciowa (netykieta) ............................................................................................... 188

Zasady korzystania z poczty elektronicznej ................................................................... 188

Zasady korzystania z Chata i IRC-a ............................................................................... 189

Zasady korzystania z grup dyskusyjnych ....................................................................... 189

10 przykazań etyki komputerowej ................................................................................. 191

Rozdział 7. Sprawdzian .........................................................................................193

Odpowiedzi .......................................................................................................................... 198

Część II Programy użytkowe ......................................................... 207

Rozdział 8. Arkusz kalkulacyjny ............................................................................209

Podstawy pracy z arkuszem kalkulacyjnym MS Excel ........................................................ 209

Wstawianie komórek ..................................................................................................... 209

Nazwy ............................................................................................................................ 210

Dane ............................................................................................................................... 210

Formuły ......................................................................................................................... 211

Komentarze .................................................................................................................... 212

Dane tabelaryczne ................................................................................................................ 213

Sortowanie ..................................................................................................................... 214

Wyszukiwanie ................................................................................................................ 214

Sumy częściowe ............................................................................................................. 216

Formatowanie ...................................................................................................................... 217

Proste formatowanie ...................................................................................................... 217

Automatyczne formatowanie ......................................................................................... 217

Warunkowe formatowanie ............................................................................................. 218

Wykresy ............................................................................................................................... 219

Tworzenie wykresów ..................................................................................................... 219

Elementy analizy danych ..................................................................................................... 219

Rozwiązywanie równań z jedną niewiadomą ................................................................ 220

6

Zagadnienia maturalne z informatyki. Tom I

Rozdział 9. Relacyjne bazy danych ........................................................................221

Baza danych ......................................................................................................................... 222

Tabele jako zbiory danych ................................................................................................... 222

Tworzenie tabel za pomocą kreatora .............................................................................. 223

Klucz podstawowy ......................................................................................................... 225

Tworzenie tabel w widoku projektu ............................................................................... 227

Związki między tabelami ..................................................................................................... 230

Projektowanie bazy danych .................................................................................................. 232

Określanie typów obiektów ........................................................................................... 233

Określanie atrybutów obiektów poszczególnych typów ................................................ 233

Wyodrębnianie danych elementarnych .......................................................................... 234

Określanie zależności funkcyjnych zachodzących pomiędzy atrybutami ...................... 234

Określanie związków (relacji) zachodzących między encjami .......................................... 235

Implementacja projektu ........................................................................................................ 238

Elementy teorii relacyjnych baz danych ............................................................................... 242

Model relacyjnych baz danych ...................................................................................... 242

Zasady dotyczące struktury danych ............................................................................... 243

Zasady dotyczące pobierania i modyfikowania danych ................................................. 243

Zasady dotyczące integralności danych ......................................................................... 247

Normalizacja ........................................................................................................................ 251

Pierwsza postać normalna .............................................................................................. 251

Druga postać normalna .................................................................................................. 252

Trzecia postać normalna ................................................................................................ 252

Postać normalna Boyce’a-Codda ................................................................................... 252

Rozdział 10. Podstawy języka SQL ..........................................................................253

Historia ................................................................................................................................. 253

Kwerendy programu Access ................................................................................................ 255

Kwerendy wybierające dane .......................................................................................... 255

Kwerendy krzyżowe ...................................................................................................... 262

Kwerendy tworzące tabele ............................................................................................. 263

Kwerendy aktualizujące ................................................................................................. 264

Kwerendy dołączające ................................................................................................... 264

Kwerendy usuwające ..................................................................................................... 266

Język SQL ............................................................................................................................ 267

Instrukcje modyfikujące dane ........................................................................................ 267

Instrukcje definiujące dane ............................................................................................ 279

Instrukcje kontroli dostępu do danych ........................................................................... 282

Rozdział 11. Grafika komputerowa ..........................................................................285

Podstawowe pojęcia związane z grafiką komputerową ........................................................ 285

Tekstura ......................................................................................................................... 285

Tekstel ........................................................................................................................... 285

Wygładzanie (Aliasing) ................................................................................................. 286

Filtrowanie dwuliniowe (Bilinear filtering) ................................................................... 286

Filtrowanie trójliniowe (Trilinear filtering) ................................................................... 287

Filtrowanie anizotropowe .............................................................................................. 287

MIP Mapping ................................................................................................................. 287

Łączenie alfa (Alpha Blending) ..................................................................................... 287

Cieniowanie na podstawie interpolacji kolorów

z wszystkich wierzchołków wielokąta (Gouraud Shading) ......................................... 288

Cieniowanie Phong (Phong Shading) ............................................................................ 288

Rasteryzacja (Rasterization) .......................................................................................... 288

Rendering ....................................................................................................................... 288

Śledzenie promieni światła (Ray Tracing) ..................................................................... 288

Tesselacja (Tesselation) ................................................................................................. 288

Spis treści

7

Podwójne buforowanie (Double Buffering) ................................................................... 288

Z-buffer .......................................................................................................................... 289

Grafika rastrowa ................................................................................................................... 289

Najpopularniejsze formaty opisujące grafikę rastrową .................................................. 290

Grafika wektorowa ............................................................................................................... 291

Najpopularniejsze formaty grafiki wektorowej .............................................................. 291

Grafika 2D ........................................................................................................................... 292

Modele barw .................................................................................................................. 292

Reprodukcja barw .......................................................................................................... 296

Kalibracja urządzeń ....................................................................................................... 296

Reprodukcja barw na wydruku ...................................................................................... 297

Grafika 3D ........................................................................................................................... 298

Animacje komputerowe ....................................................................................................... 299

Format MPEG ................................................................................................................ 299

Format AVI .................................................................................................................... 300

Tworzenie i obróbka grafiki ................................................................................................. 300

GIMP ............................................................................................................................. 300

Corel Draw .................................................................................................................... 305

ACDSee ......................................................................................................................... 306

Rozdział 12. Sprawdzian .........................................................................................307

Odpowiedzi .......................................................................................................................... 311

Dodatki ........................................................................................ 317

Skorowidz .......................................................................................... 319

Rozdział 5.

Bezpieczeństwo systemów

komputerowych

W pierwszych systemach komputerowych problem bezpieczeństwa praktycznie nie

istniał — dostęp do nich miała bardzo ograniczona grupa ludzi (pracownicy firm kompu-

terowych oraz wykładowcy i studenci uczelni technicznych), a udostępniane w tych sie-

ciach fachowe zasoby były traktowane jak wspólne, w dobrym tego słowa znaczeniu.

W ciągu ostatnich lat nastąpił lawinowy wzrost liczby ataków na komputery —

w 2003

roku odnotowano ich ponad 900 milionów, pięć lat wcześniej, w roku 1998, „tylko”

100 milionów. Szacunkowe dane z roku 1990 mówią o kilkudziesięciu tysiącach

ataków.

Sytuacja zmieniła się wraz z upowszechnieniem komputerów i internetu oraz coraz licz-

niejszymi zastosowaniami komputerów. Dziś na podłączonym do sieci komputerze prze-

chowujemy prywatne dane (nie tylko listy, ale również zdjęcia, deklaracje podatkowe,

hasła do kont bankowych itd.), a uszkodzenie czy po prostu przerwa w działaniu kom-

putera uniemożliwiają nam pracę i wiążą się ze stratą naszego czasu i pieniędzy. Co naj-

ważniejsze, dostęp do sieci, zamiast wąskiego grona fachowców, zyskały szerokie masy,

w tym osoby, które z nudów, głupoty lub złośliwości próbują zaatakować nasze kom-

putery, a internet stał się gigantyczną agencją reklamową.

Typowe zagrożenia

Żeby skutecznie chronić system komputerowy, trzeba poznać typowe zagrożenia. Ze

względu na sposób przeprowadzenia ataku, dzielimy je na:

1.

Przypadkowe, automatycznie przeprowadzane za pomocą specjalnych programów

i niewymierzone w konkretny system (np. wirusy atakujące wszystkie, a nie

wskazane komputery).

2.

Celowe, też z reguły przeprowadzane przy użyciu specjalistycznych narzędzi,

ale bardzo rzadko w całości zautomatyzowane i wymierzone w konkretny system

(np. zdobycie przesyłanych w sieci informacji uwierzytelniających i wykorzystanie

ich do złamania hasła użytkownika).

164

Część I

Komputer z zewnątrz i od środka

Wirusy

Wirusy to niewielkie, z reguły dołączane do innych programów lub plików programy,

które są uruchamiane bez wiedzy użytkownika komputera. Działanie wirusów sprowadza

się do dwóch czynności:

1.

Niewidocznego dla użytkowników rozpowszechniania się (infekowanie kolejnych

komputerów).

2.

Ujawnienia się i zaatakowania komputera (rodzaj ataku zależy jedynie

od umiejętności, fantazji i złośliwości twórcy wirusa — może to być wyświetlanie

denerwujących komunikatów, skopiowanie określonych danych, uszkodzenie

systemu operacyjnego czy przeprowadzenie ataku na inny komputer).

Jedyną skuteczną ochroną przed wirusami jest bezustanne sprawdzanie, czy uru-

chamiane i kopiowane pliki nie zostały wcześniej zainfekowane. Zadanie to wykonują

skanery antywirusowe — programy, które chronią przed uruchomieniem wirusa, i które

umożliwiają sprawdzenie, czy na dyskach twardych nie znajdują się zainfekowane pliki.

Niechciane programy

Wirusy to tylko jedne z wielu niechcianych (tj. takich, których użytkownik świadomie

nie uruchomiłby na swoim komputerze) programów. Do niechcianych programów zali-

czamy ponadto:

1.

Programy szpiegowskie (ang. SpyWare) — ich działanie polega na zbieraniu

informacji, które mogą ułatwić atak na komputer albo zostać wykorzystane

przeciwko jego użytkownikowi — na przykład haseł do systemu operacyjnego,

odwiedzanych stron internetowych czy serwerów pocztowych, numerów kart

kredytowych, danych o konfiguracji systemu operacyjnego, czy po prostu sekwencji

naciskanych przez użytkownika klawiszy.

Od połowy 2003 roku gwałtownie wzrasta liczba programów, których zadaniem jest

ujawnienie atakującemu poufnych danych. Jednocześnie programy tego typu są coraz

groźniejsze — np.

Bugbear.B rozprzestrzeniał się w postaci załącznika do wysyłanych

przez siebie wiadomości elektronicznych, które dzięki wykorzystaniu błędu w progra-

mach Microsoft Outlook i Microsoft Outlook Express były odczytywane i wykonywane bez

wiedzy użytkownika. Po uruchomieniu Bugbear.B wyłączał

znane sobie skanery antywi-

rusowe i zarażał znajdujące się na dysku twardym pliki.

2.

Programy dodatkowe (ang. AdWare) — instalowane albo z darmowymi bądź

demonstracyjnymi wersjami najróżniejszych programów, albo automatycznie,

bez wiedzy odwiedzającego strony WWW użytkownika, programy

o najróżniejszym działaniu — od wyświetlania reklam, poprzez zbieranie

informacji o odwiedzanych stronach WWW, aż po zmiany w ustawieniach

programów i systemu operacyjnego.

Niektóre z takich programów są wykrywane i usuwane przez skanery antywirusowe, jed-

nak zdecydowana większość nie jest uznawana za wirusy, co nie oznacza, że nie są one

niebezpieczne. Dlatego oprócz skanera antywirusowego każdy komputer powinien być

chroniony za pomocą specjalnego programu antyszpiegowskiego.

Rozdział 5.

Bezpieczeństwo systemów komputerowych

165

Ujawnienie hasła

W większości systemów komputerowych hasło jest jedynym sposobem sprawdzenia,

czy dana osoba jest tą, za którą się podaje. Wynika z tego, że jeżeli ktokolwiek pozna

Twoje hasło, to będzie mógł skutecznie podszyć się pod Ciebie i uzyskać w ten sposób

dostęp do wszystkich Twoich danych i skonfigurowanych przez Ciebie programów. Dla-

tego należy używać wyłącznie bezpiecznych haseł.

Bezpieczne są takie hasła, które znasz tylko Ty, a które nie mogą zostać zdobyte przez

inne osoby. W większości wypadków do zdobycia hasła atakujący wykorzystują spe-

cjalne programy, umożliwiające sprawdzanie kilkudziesięciu, a nawet kilkuset tysięcy kom-

binacji na minutę, tak więc hasło typu Jacek1 albo 1234 zostanie przez nich odkryte

w ciągu paru sekund.

Atakujący do zdobycia hasła wykorzystują:

1.

Swoją wiedzę o użytkowniku, np. datę urodzenia, przezwisko czy drugie imię.

2.

Plik słownika — kolejne sprawdzanie wszystkich zapisanych w nim słów ujawni

hasło będące dowolnym wyrazem języka polskiego albo jakiegokolwiek innego

języka.

3.

Program, który będzie sprawdzał wszystkie możliwe kombinacje liter, cyfr i znaków

specjalnych. Atak tego typu (atak pełnego przeglądu, ang. Brute Force) wymaga

sprawdzenia ogromnej liczby kombinacji (np. Aa1, A1a, aA1, a1A, 1Aa, 1aA),

co nie znaczy, że jest nieskuteczny.

Znając sposoby zdobywania haseł, możemy określić wymogi, jakie powinny spełniać ha-

sła, aby ich zdobycie było praktycznie niemożliwe:

1.

Po pierwsze, hasło nie może w ogóle przypominać: nazwy użytkownika,

Twojego imienia, nazwiska, daty urodzenia, adresu, imienia ulubionego zwierzęcia,

autora, tytułu filmu czy książki.

2.

Po drugie, hasło nie może być wyrazem jakiegokolwiek języka — hasła

inwentaryzacja, agrokultura czy uporządkowywanie są prawie tak samo łatwe

do zdobycia jak hasła typu 1234.

3.

Po trzecie, hasło nie może być krótsze niż ośmioznakowe, a jeżeli nie ma

żadnych specjalnych przeciwwskazań, długość hasła powinna wynosić co

najmniej 12 znaków.

4.

Po czwarte, hasło powinno zawierać przynajmniej kilka

a.

wielkich liter alfabetu (od A do Z);

b.

małych liter alfabetu angielskiego (od a do z);

c.

cyfr (od 0 do 9);

d.

znaków specjalnych (np. :, !, $, #, %).

166

Część I

Komputer z zewnątrz i od środka

Najbezpieczniejsze, a jednocześnie łatwe do zapamiętania są hasła wielowyrazowe,

np. Jak ja nie lubię poniedziałków czy Jeszcze tylko 315 minut lekcji. Jeżeli z obawy,

że zapomnisz hasła stosujesz słabe hasła, zapisz je i schowaj kartkę z nimi tam, gdzie

przechowujesz inne ważne dokumenty — w portfelu. To nie zapisywanie haseł, a zo-

stawianie ich ogólnie dostępnych w pobliżu komputera jest powszechnym błędem.

Ataki lokalne

Najprostszym i najskuteczniejszym sposobem zdobycia kontroli nad komputerem jest

zapewnienie sobie do niego lokalnego dostępu. O skali zagrożenia atakami lokalnymi mo-

że świadczyć fakt, że fachowcy od zabezpieczeń zgodnie przyznają, że osobę, która miała

okazję usiąść przed klawiaturą komputera należy uznać za administratora danego

systemu, znającego wszystkie hasła i tajne dane poszczególnych użytkowników.

Nie ma systemu operacyjnego, który osobie dysponującej odpowiednią wiedzą i zapa-

sem czasu uniemożliwiłby zdobycie pełnej kontroli nad dostępnym fizycznie komputerem.

Z tego powodu najskuteczniejszym sposobem ochrony komputera przed atakami lo-

kalnymi jest ograniczenie dostępu do niego innym osobom. Absolutnym minimum jest

blokowanie pozostawionego bez nadzoru, włączonego komputera.

Ataki zdalne

Podłączenie komputera do sieci wiąże się z dodatkowymi zagrożeniami:

1.

Pierwsza grupa zagrożeń jest związana z przesyłaniem danych przez sieć

— wysłane pakiety mogą być przechwycone lub podsłuchane przez niepowołane

osoby. Do tej grupy zagrożeń zalicza się:

a.

Podsłuchiwanie (ang. Sniffing, Eavesdropping) pakietów przesyłanych przez

sieć. W ten sposób atakujący może poznać wszystkie informacje przesyłane

jawnym tekstem.

b.

Przechwytywanie (ang. Spoofing) przesyłanych pakietów w celu ich

modyfikacji i odesłania do komputera docelowego. Pozwala to atakującemu

na podszywanie się pod zaufanego użytkownika sieci.

c.

Nakłonienie użytkownika do nawiązania połączenia z wrogim komputerem

(ang. Man-in-the-middle attack) i monitorowanie przesyłanych przez to

połączenie, nawet szyfrowanych danych.

2.

Druga grupa zagrożeń wynika z udostępnienia Twojego komputera innym

użytkownikom sieci — każdy z nich będzie mógł próbować połączyć się z Twoim

komputerem i zdalnie uruchomić wrogi program. Do tej grupy zagrożeń zaliczamy:

a.

Włamanie do komputera i przejęcie nad nim kontroli. Zdecydowana

większość ataków tego typu jest przeprowadzana za pomocą zautomatyzowanych

narzędzi — wirusów lub koni trojańskich.

b.

Odmowę obsługi (ang. Denial of Service). Atak polegający na zablokowaniu

komputera poprzez wysłanie do niego dużej liczby spreparowanych pakietów.

Rozdział 5.

Bezpieczeństwo systemów komputerowych

167

Socjotechnika

Nawet najlepsze zabezpieczenia komputera nie będą wiele warte, jeżeli jego użytkownik,

świadomie lub nieświadomie, ujawni niepowołanym osobom informacje mające wpływ

na jego bezpieczeństwo. Duża część ataków na systemy komputerowe jest wymierzona

właśnie w ich użytkowników — często najprostszym sposobem włamania okazuje się

przekonanie użytkownika, żeby zdradził swoje hasło.

Socjotechnika lub inżynieria socjalna (ang. Social Engineering) to jeden z najskutecz-

niejszych sposobów zdobywania poufnych informacji, polegający na wykorzystaniu wie-

dzy z psychologii, naszej ufności (dlaczego uważamy, że każda osoba w niebieskim

mundurze jest policjantem?) i nieumiejętnego oceniania ryzyka (dlaczego sądzimy, że

w znanym otoczeniu, np. w domu nie może stać nam się krzywda?) oraz podstawowych

danych o użytkownikach atakowanego systemu.

Przykładowy atak socjotechniczny polega na dzwonieniu do wybranych osób i nakłanianiu

ich (groźbami — podawanie się za nauczyciela lub administratora, prośbami — podawanie

się za kolegę w potrzebie bądź obietnicami — podawanie się za osobę mającą określone

wpływy) do zdradzenia hasła. Innym często spotykanym typem ataku jest rozsyłanie wia-

domości e-mail, które pod pretekstem przeprowadzenia testów, usunięcia problemu (np.

odblokowania konta) lub zbierania informacji mają przekonać do zdradzenia hasła.

Innym sposobem ujawnienia hasła jest jego pozostawienie w pobliżu komputera — nawet

najbardziej skomplikowane hasło, które zostało zapisane na karteczce przyklejonej do

monitora, schowanej pod klawiaturą lub w leżącym obok komputera kalendarzu jest nic

niewarte.

Haker

Nie sposób pisać o bezpieczeństwie systemów komputerowych z pominięciem hakerów

(ang. Hacker). Haker to osoba o wyjątkowych zdolnościach, doskonale znająca tajni-

ki języków programowania. Zajmuje się tworzeniem systemów operacyjnych, progra-

mów oraz ich ulepszaniem.

Początkowo synonimem słowa haker był zwrot real programmer — w ten sposób okre-

ślano tych inżynierów lub absolwentów wydziałów matematyki czy fizyki, którzy zafa-

scynowani możliwościami powstającej informatyki pisali programy w asemblerze, For-

tranie i kilku innych językach programowania, których nazw nawet nikt już nie pamięta.

Do tej grupy należeli m.in. Seymour Cray, Stan Kelly-Bootle czy David E. Lundstrom.

Lata 80. to okres, w którym powstaje odrębna subkultura hakerów — w roku 1978 Randy

Sousa i Ward Christiansen zakładają pierwszy BBS, powstaje charakterystyczny żargon

(http://www.tuxedo.org/jargon) i etykieta tego środowiska. W tym czasie systemy PDP-10

zostają zastąpione komputerami pracującymi pod kontrolą opracowanego przez hakera

Kena Thompsona systemu Unix, a hakerzy zyskują potężne narzędzie w postaci opra-

cowanego przez hakera Dennisa Ritchiego języka programowania C. Ci dwaj pano-

wie w roku 1974 opublikowali wynik wspólnej pracy — pierwszy system operacyjny

napisany w języku wysokiego poziomu.

168

Część I

Komputer z zewnątrz i od środka

Niedługo później Richard M. Stallman (znany pod pseudonimem RMS), twórca

EMACSa, osoba uznawana za „ostatniego prawdziwego hakera”, zakłada fundację

wolnego oprogramowania (FSF). W roku 1982 rozpoczynają się prace nad projektem

GNU, w ramach którego powstanie bezpłatna wersja systemu Unix napisana w języku C.

W roku 1991 haker Linus Torvalds udostępnia utworzone z wykorzystaniem narzędzi

FSF bezpłatne jądro wersji systemu Unix przeznaczone dla komputerów z procesorem

INTEL 386.

W latach 90. powstają takie grupy hakerów, jak założony przez Leksa Luthora Legion of

Doom oraz Master of Deception. Coraz częściej poszczególne grupy i hakerzy „walczą”

między sobą, atakując m.in. serwery rządowe czy firmowe. Media i niektóre korporacje

zaczynają promować inne, negatywne znaczenie terminu haker — według nich haker to

niebezpieczny maniak komputerowy, wręcz groźny przestępca.

Hakerzy to ścisła elita świata informatyki. Jeżeli któryś z nich chciałby zaatakować do-

wolny system komputerowy, prawie na pewno udałoby mu się to. Na szczęście bardzo

znikoma część ataków przeprowadzana jest przez hakerów. Około 30% ataków jest dzie-

łem krakerów, pozostałe 70% — lamerów.

Kraker (ang. Cracker) — to osoba zajmująca się łamaniem zabezpieczeń oprogramo-

wania. Dotyczy to zarówno włamań do systemów komputerowych (łamanie zabezpieczeń

serwerów), jak i, o wiele częściej, łamania zabezpieczeń programów np. w celu uniknięcia

opłaty licencyjnej.

Lamer (ang. Lammer) to osoba z niewielkim zasobem wiedzy informatycznej, która

przeprowadza ataki za pomocą ogólnie dostępnych narzędzi — niewiedza nie pozwala

mu na analizę zabezpieczeń i opracowanie własnych sposobów ich ominięcia. Charakte-

rystyczną cechą jest używanie przez nich przydomków zawierających dużą liczbę wiel-

kich liter np. SuPeRHaCkEr.

Zagrożenie charakterystyczne dla systemu GNU/Linux

Paradoksalnie, największe zagrożenie dla systemu GNU/Linux wynika z przekonania

o jego bezpieczeństwie. Pogląd ten rozpowszechniany jest zwykle przez adeptów GNU/

Linux i prawdopodobnie bierze się z pewnego błędu statystycznego — użytkowników

różnych dystrybucji GNU/Linux i, co za tym idzie, potencjalnych krakerów jest znacznie

mniej niż użytkowników systemów MS Windows.

Zagrożenia systemu GNU/Linux można podzielić na cztery kategorie:

1.

Instalowanie niepotrzebnych usług i pozostawianie otwartych portów. Jest to

najczęstszy błąd popełniany przez użytkowników tego systemu. Większość osób,

instalując oprogramowanie domyślnie wybiera kompletną instalację. W efekcie

mamy system przypominający śmietnik z dużą liczbą niepoprawnie

skonfigurowanych usług.

Instaluj wyłącznie programy, których używasz. Jeśli w przyszłości będziesz chciał sko-

rzystać z nowej usługi, zawsze możesz ją dodać.

Rozdział 5.

Bezpieczeństwo systemów komputerowych

169

2.

Używanie oprogramowania bez uaktualnień. System dostępny na płycie CD lub

pobrany z internetu to system bez poprawek, które wyszły już po jego wydaniu.

Zawsze należy dbać o uaktualnienie systemu i używanie programów w najnowszych

wersjach.

3.

Nieuważne administrowanie. Systemu sieciowego po zainstalowaniu nie można

zostawić samemu sobie. Należy przeglądać dzienniki usług, dbać o jego aktualizacje

i poprawną konfigurację.

Warto zapisać się na listy dystrybucyjne związane z bezpieczeństwem używanego

systemu.

4.

Uruchamianie niebezpiecznych usług. Do takich usług zaliczamy FTP, Telnet

czy serwer poczty elektronicznej. Powstały one w czasach, kiedy problemom

bezpieczeństwa nie poświęcano wiele uwagi. Do uwierzytelniania używają one

haseł przesyłanych otwartym tekstem, a więc łatwych do przechwycenia.

Jeśli istnieje konieczność korzystania z tych usług, to należy je zastąpić bezpiecznymi

odpowiednikami (SFTP, SSH, SSMTP oraz SPOP).

Rozprzestrzenianie się wirusów w systemach GNU/Linux jest stosunkowo trudne

ze względu na dużą zmienność tego systemu. Praktycznie każda dystrybucja wprowa-

dza pewne zmiany położenia kluczowych plików, różne wersje oprogramowania, często

z charakterystycznymi dla dystrybucji rozszerzeniami, co praktycznie uniemożliwia na-

pisanie wirusa mogącego atakować w sposób uniwersalny ten system. Nawet epidemia ro-

baka Slapper w 2002 roku była spowodowana niefrasobliwością administratorów i nie-

zainstalowaniem udostępnionych przed wybuchem epidemii uaktualnień.

Budowa podsystemu wejścia-wyjścia nie umożliwia, inaczej niż w systemach Windows,

kontrolowania zapisywanych i odczytywanych danych, jednej z podstawowych funkcji

skanerów antywirusowych.

GNU/Linux jest narażony na ataki spowodowane uruchamianiem programów z nie-

pewnego źródła. Dla tego systemu charakterystyczne jest rozwijanie aplikacji przez wielu

niezależnych programistów, co wraz z bezgranicznym zaufaniem części użytkowników

do oprogramowania pobranego z internetu może mieć katastrofalne skutki. Przeciwnicy

wolnego oprogramowania argumentują, że jest ono z definicji bardziej narażone na próby

włamania. Kraker, dysponując kodem źródłowym, ma większe możliwości znalezienia

potencjalnych błędów do wykorzystania. Fakty nie potwierdzają tych zarzutów — do-

stęp do kodu źródłowego powoduje szybkie znajdywanie potencjalnych niebezpie-

czeństw i ich usuwanie. Dotyczy to jednak dużych, prawidłowo zarządzanych projektów.

Projekty rozwijane przez pojedynczych użytkowników zwykle cechują się marną jakością

kodu i wieloma błędami.

170

Część I

Komputer z zewnątrz i od środka

Kilka cech systemu GNU/Linux czynią go stosunkowo odpornym na próby ataków:

System od początku był systemem wieloużytkownikowym. Od samego początku

użytkownicy byli separowani od aplikacji i środowiska innych użytkowników.

Aplikacje uruchamiane są z prawami użytkownika, co ogranicza możliwość

potencjalnych szkód. Również wykorzystywane przez aplikacje biblioteki

są wykonywane z prawami użytkownika. Dzięki temu atakujący nie może

wykorzystać błędów np. w module obsługi formatu graficznego GIF do uzyskania

kontroli nad systemem. Dostosowanie aplikacji do pracy z ograniczonymi

uprawnieniami powoduje, że rzadko trzeba korzystać z konta administracyjnego.

Aplikacje są modułowe. Dzięki temu (z wyjątkiem KDE i Gnome) nie są

zależne od siebie i błąd jednego modułu nie wpływa na pracę innych.

GNU/Linux nie jest oparty na modelu RPC (ang. Remote Procedure Call).

RPC wykorzystywany jest do komunikacji pomiędzy programami, ale może też

być poważną luką w bezpieczeństwie. RPC umożliwia nakazanie innej aplikacji,

często pracującej z zupełnie innymi uprawnieniami, by wykonała pewne czynności.

Wykorzystując błędy w oprogramowaniu, użytkownik może wykonać czynności,

do których normalnie nie posiadałby wystarczających uprawnień. Aplikacje

w systemie GNU/Linux w większości mogą prawidłowo działać

z wyłączonym RPC.

Zagrożenia związane z technologiami RPC i DCOM zostały ograniczone dopiero w dru-

gim pakiecie serwisowym dla systemu Windows XP i pierwszym dla systemu Windows

Server 2003.

Domyślnie praktycznie wszystkie aplikacje mają wyłączoną obsługę sieci

lub też realizują połączenia wyłącznie z lokalnego komputera. Włączenie

potencjalnie niebezpiecznych funkcji wymaga aktywności użytkownika

i świadomego wyboru.

Praktycznie nie występują aplikacje lub usługi wymagające do działania

uprzywilejowanego konta administracyjnego. Dzięki temu nawet poważny

błąd danej usługi ogranicza możliwości ataku wyłącznie do konta, z którego

ona działała.

Istnieją specjalne rozszerzenia jądra zwiększające bezpieczeństwo. Do takich

rozszerzeń należą np. openwall lub Selinux. Szczególnie ta ostatnia nakładka

znacznie rozszerza bezpieczeństwo systemu, poprzez wprowadzenie list ACL

(ang. Access Control Lists), co umożliwia stworzenie precyzyjnych ról. Dzięki

temu zadania administracyjne można rozdzielić, np. stworzyć osobne konto

administracyjne do zarządzania użytkownikami, osobne do uaktualniania

systemu itd.

Istnieje wiele dystrybucji systemu GNU/Linux. Każda z nich cechuje się nieco innym

podejściem do problemów bezpieczeństwa i domyślnie instalowanych aplikacji.

Rozdział 5.

Bezpieczeństwo systemów komputerowych

171

Zagrożenie charakterystyczne dla systemu Windows

Systemy Windows 9x powstały kilkanaście lat temu — w czasach, kiedy nie było inter-

netu, a moc obliczeniowa komputerów domowych była tak mała, że nawet słabe szyfro-

wanie zabezpieczało poufne dane przed ich ujawnieniem. Dzisiaj systemy te nie gwa-

rantują żadnego bezpieczeństwa, a jedynym sposobem na jego zapewnienie jest

aktualizacja systemu operacyjnego.

W ciągu ostatnich dwóch lat podejście firmy Microsoft do kwestii bezpieczeństwa

uległo jednak radykalnej zmianie — możliwe, że zmiana ta dokonała się zbyt późno

i niektóre osoby nie zmienią już swojej opinii na ten temat.

W ramach projektu wiarygodnych technik komputerowych (ang. Trustworthy Compu-

ting) firma Microsoft:

1.

Szkoli programistów, pozostałych pracowników i partnerów w zakresie tworzenia

bezpiecznego kodu źródłowego oraz identyfikacji luk w zabezpieczeniach.

2.

Zmieniła domyślną konfigurację swoich produktów z funkcjonalnej

na bezpieczną.

3.

Opracowała narzędzia pozwalające na automatyczne zarządzanie

zabezpieczeniami, w tym automatyczną aktualizację oprogramowania,

ocenę bezpieczeństwa systemu i jego poprawę.

4.

Udostępnia zalecenia, w postaci wskazówek i podręczników, ułatwiające

administratorom i użytkownikom zabezpieczenie używanego oprogramowania.

5.

Promuje rozwiązania gwarantujące poufność informacji — wszystkie nowe

serwery i systemy firmy Microsoft umożliwiają zabezpieczenie przechowywanych

w nich danych.

Niestety, systemy Windows nadal padają łatwą ofiarą ataków i kolejnych epidemii wi-

rusów. Dlaczego tak jest? Przede wszystkim dlatego, że stanowią większość wszystkich

używanych systemów operacyjnych (ponad 95% komputerów domowych działa pod

kontrolą jakiejś wersji systemu Windows). W kilkudziesięcioletniej historii systemów ope-

racyjnych zawsze najczęściej atakowane były te najpopularniejsze — tak było z syste-

mami komputerów PDP-11 TOPS-10 i TOPS-20, z systemem komputerów VAX VMS,

z najpopularniejszym później systemem Unix i tak jest teraz z systemem Windows. Mono-

kultura jest zawsze mniej odporna, a epidemie rozpowszechniają się w niej o wiele szyb-

ciej i pochłaniają więcej ofiar niż w środowiskach mieszanych.

1 stycznia 2004 znanych było mniej więcej pięć i pół tysiąca programów zagraża-

jących bezpieczeństwu systemów Windows — narzędzi umożliwiających zautomaty-

zowany atak lub najróżniejszego typu wirusów.

Drugim powodem jest wysoki poziom standaryzacji — skoro większość systemów

jest tak samo zainstalowana i skonfigurowana, to udane włamanie do jednego z nich może

być powtórzone podczas atakowania kolejnych.

172

Część I

Komputer z zewnątrz i od środka

Trzecim powodem jest zauważalna niechęć wielu osób do firmy Microsoft. Pojawia

się coraz więcej i to coraz groźniejszych wirusów atakujących systemy Windows — tylko

w ciągu drugiego półrocza 2003 roku ujawniono ponad 1700 nowych wirusów. Właściwie

nie ma miesiąca, żeby nie wybuchła nowa ogólnoświatowa epidemia — dla porównania,

pierwsza poważna epidemia wirusów systemu GNU/Linux miała miejsce w roku 1998 (wi-

rus Linux.ADM.Worm), a druga (i do momentu przygotowania tej książki, ostatnia)

— w roku 2002 (wirus Slapper).

Czwartym powodem jest błędne przekonanie, że administrowanie tym systemem nie

wymaga specjalnej wiedzy. To prawda, że łatwiej jest uruchomić np. serwer zdalnego

dostępu w systemie Windows niż na serwerze GNU/Linux, ale to nie znaczy, że tak uru-

chomione usługi będą bezpieczne. Zabezpieczenie systemu operacyjnego, nawet z pomo-

cą narzędzi i na podstawie opublikowanych wskazówek, wymaga pracy i wiedzy.

Ciekawe artykuły poświęcone bezpieczeństwu systemu Windows publikowane są w pol-

skiej wersji Technetu pod adresem http://www.microsoft.com/poland/technet/article/

default.mspx.

Obrona

Dzisiaj internet jest niebezpiecznym miejscem, w którym nieustannie toczą się walki. Po-

uczające może być wyobrażenie go sobie jako świata z filmów i książek historycznych

czy mitologicznych — duże miasta (sieci korporacji) są jeszcze względnie bezpieczne,

ale poza ich murami, w małych miasteczkach (sieciach osiedlowych) nikt (żaden komputer)

nie jest bezpieczny.

Jak nie istnieje bezbłędnie napisany program, tak nie istnieje stuprocentowo bezpieczny

system komputerowy. Jedyne, co możemy w tej sytuacji zrobić, to zmniejszyć ryzyko

udanego ataku.

Strategia wielu warstw

Raz jeszcze odwołamy się do przenośni internetu jako pola walki. Gdybyśmy, dysponując

skromnymi środkami, chcieli ochronić nasz dom (komputer), moglibyśmy otoczyć go

palisadą (zaporą połączenia internetowego). Takie rozwiązanie nie zabezpieczy nas przed

wszystkimi atakami, ale przed niektórymi — tak.

Żeby zabezpieczenia systemu komputerowego były skuteczne, muszą być szczelne.

W naszym przykładzie z wielu kijów zbudowaliśmy palisadę, ale nie wbiliśmy przed

domem jednego, ogromnego pala w nadziei, że atakujący, zamiast go ominąć, nadzieją

się na niego. Niestety, wielu administratorom brakuje wyobraźni i zabezpieczenie sys-

temu sprowadzają do szyfrowania wszystkich danych długim, najlepiej 4-kilobajtowym

kluczem. Z doświadczenia wiemy, że atakujący, zamiast zgodnie z oczekiwaniami ad-

ministratora spędzić eony lat na próbach jego złamania, poświęcą kilka godzin na zdo-

bycie interesujących ich danych w inny sposób.

Rozdział 5.

Bezpieczeństwo systemów komputerowych

173

Pewna część ataków, których nie zatrzyma palisada może być zatrzymana poprzez za-

montowanie ciężkich, szczelnych drzwi

1

(zablokowanie nieużywanych usług i nieuru-

chamianie pochodzących z niepewnego źródła programów). W ten sposób stworzylibyśmy

drugą linię obrony — z filmów wszyscy wiemy, że skuteczne strategie obrony składają

się z kilku elementów (klasyczny przykład to przepaść, stroma góra, fosa, mur, następny

mur, wąska ścieżka nad przepaścią, ciężkie drzwi, cały czas strażnicy i wreszcie skarb).

W następnej kolejności powinniśmy zamontować w drzwiach solidny zamek (zaimple-

mentować bezpieczne protokoły uwierzytelniania). Jego rola jest inna niż drzwi czy pa-

lisady — zamiast wszystkim, ma uniemożliwić wejście (dostęp) nieznanym osobom.

Nie ma żadnych powodów, dla których tej sprawdzonej strategii nie mielibyśmy stosować

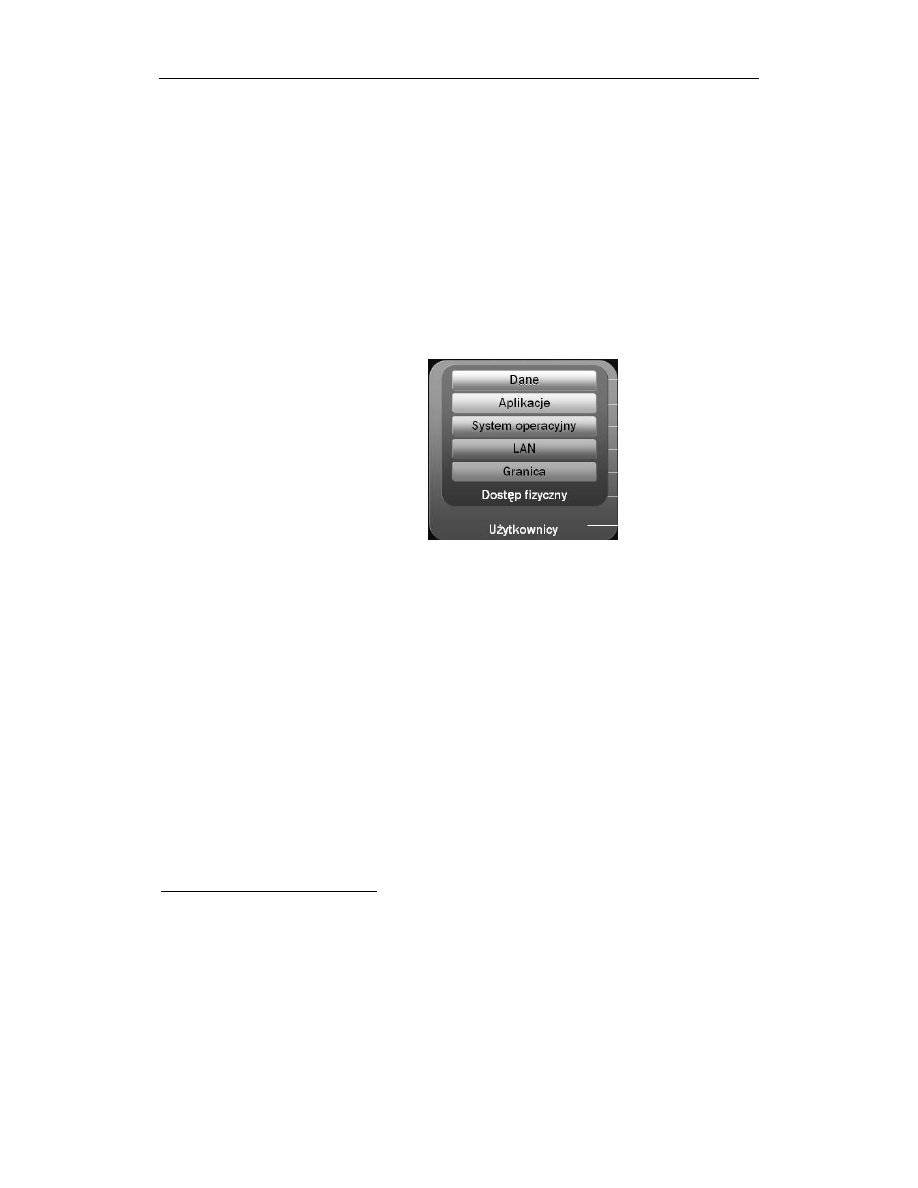

do obrony systemów komputerowych. Przecież funkcjonalny model komputera przedsta-

wia go jako systemem wielowarstwowy (rysunek 5.1).

Rysunek 5.1.

Poszczególne

warstwy systemu

komputerowego

W każdej z warstw należy wprowadzić inne środki bezpieczeństwa:

1.

Użytkownicy to najczęściej atakowany element systemu komputerowego.

Niezbędne zabezpieczenia obejmują:

a.

uświadomienie im zagrożeń i sposobów ich unikania;

b.

nauczenie ich wykrywania wszelkiego rodzaju mistyfikacji (np. fałszywych

maili z prośbami o podanie poufnych danych);

c.

nauczenie ich rozpoznawania ataków socjotechnicznych i obrony przed nimi.

2.

Bezpośredni, fizyczny dostęp do komputerów, urządzeń sieciowych, a nawet

okablowania musi być ograniczony do niezbędnego minimum. W innym

przypadku pozostałe zabezpieczenia będą nieskuteczne — atakujący z łatwością

je ominie.

3.

Linia graniczna zawiera wszystkie komputery i urządzenia sieciowe

bezpośrednio podłączone do publicznej sieci (komputerowej lub telefonicznej)

2

.

Tak jak na większości granic, na granicy systemu komputerowego również należy

blokować niepożądany ruch, i sprawdzać poprawność przesyłanych, danych.

1

Albo fosy, w każdym razie nie kolejnej palisady. Ryzyko, że atakujący sforsuje dwie różne przeszkody jest

o wiele mniejsze, niż gdy ma do pokonania kilka takich samych.

2

Typowymi urządzeniami linii granicznej są routery.

174

Część I

Komputer z zewnątrz i od środka

4.

Zdalny dostęp do komputera musi być kontrolowany. Wiara w to, że wszystkie

próby ataku zostaną zatrzymane na linii granicznej jest taką samą naiwnością,

jak wiara w to, że straż graniczna zatrzyma wszystkich złodziei, a skoro rodacy

są uczciwi, to nie musimy zamykać samochodów. W sieci lokalnej należy:

a.

blokować niepożądane dane,

b.

szyfrować poufne dane,

c.

sprawdzać tożsamość zdalnych komputerów.

5.

Częstym (statystycznie trzecim, po użytkownikach i typowych usługach, np.

serwerach WWW) celem ataków jest system operacyjny. Żeby się przed nimi

obronić, należy:

a.

na bieżąco aktualizować system;

W 2003 roku wykrytych zostało ponad trzy tysiące poważnych luk w zabezpieczeniach

systemów operacyjnych. Co więcej, ponad 70% luk było bardzo łatwych do wykorzysta-

nia — przeprowadzenie ataku nie wymagało specjalistycznej wiedzy i często sprowa-

dzało się do uruchomienia ogólnie dostępnego w internecie programu.

b.

kontrolować dostęp użytkowników do zasobów systemu, przede wszystkim

nie korzystać na co dzień z konta administratora;

c.

systematycznie monitorować bezpieczeństwo systemu.

6.

Nawet najlepsze zabezpieczenie systemu operacyjnego nie jest wiele warte,

jeżeli na komputerze są uruchamiane (możliwe, że bez wiedzy użytkownika)

wrogie programy. Jednym z najczęstszych błędów jest brak zabezpieczeń

w warstwie aplikacji. Najbardziej zagrożone są, umożliwiające zdalny dostęp,

aplikacje internetowe — to właśnie w nie jest wymierzona prawie połowa

wszystkich ataków. Drugi typ zagrożeń polega na uruchomieniu wrogiego

programu — jeżeli atakującemu uda się do tego przekonać użytkownika,

wszystkie zabezpieczenia będą nieskuteczne, bo system uzna, że użytkownik

świadomie wykonał daną operację. Zabezpieczenia tej warstwy powinny

obejmować:

a.

aktualizację oprogramowania;

b.

blokowanie niechcianych programów;

c.

ochronę antywirusową;

d.

uniemożliwienie uruchomienia wskazanych programów.

Sześć z dziesięciu ataków najczęściej przeprowadzanych w 2003 roku (dane nie

uwzględniają ataków na użytkowników) odbyło się za pośrednictwem protokołu HTTP,

a więc były to ataki wymierzone w aplikacje internetowe — przeglądarki, programy pocz-

towe lub serwery WWW.

Rozdział 5.

Bezpieczeństwo systemów komputerowych

175

7.

Od dwóch lat systematycznie rośnie liczba zagrożeń poufnych danych

użytkownika — w pierwszej połowie 2002 roku tylko dwa z dziesięciu

najpopularniejszych ataków miały na celu zdobycie takich danych, w pierwszej

połowie 2004 roku już osiem z dziesięciu najczęściej zgłaszanych ataków było

wymierzonych w poufne dane użytkowników komputerów. O ile jeszcze parę

lat temu zagrożenia dotyczyły prawie wyłącznie przechowywanych na dyskach

danych, to współczesne ataki są wymierzone nie tylko w pliki, ale również

w hasła, klucze szyfrujące czy sekwencje naciskanych klawiszy. Na bezpieczeństwo

danych składają się:

a.

kontrola dostępu do plików i folderów;

b.

szyfrowanie poufnych danych;

c.

regularne tworzenie kopii zapasowych.

Efektem wdrożenia strategii niezależnego zabezpieczenia poszczególnych elementów sys-

temu komputerowego jest wielokrotne zmniejszenie ryzyka i zwiększenie szansy wy-

krycia ataku. Rozpatrzymy przykład epidemii wirusa Sasser.

Wirus atakował komputery, wykorzystując lukę w bezpieczeństwie systemów Win-

dows 2000, XP i 2003. Po zaatakowaniu Sasser kopiuje się do pliku avserve.exe, av-

serve2.exe, skynetave.exe, lsasss.exe lub napatch.exe i modyfikuje Rejestr, zapewniając

sobie automatyczne uruchamianie podczas startu systemu. Następnie na zaatakowanym

komputerze uruchamiany jest serwer FTP (numer portu zależy od wersji wirusa), a wirus

rozpoczyna wyszukiwanie innych podatnych na atak komputerów. Po ich znalezieniu,

wykorzystując lukę podsystemu zabezpieczeń LSASS, uruchamia na zdalnym kompute-

rze wiersz polecenia, a wykorzystany do ataku komputer jest restartowany.

W przypadku próby ataku na zabezpieczony system komputerowy:

1.

Prawdopodobnie trzy na cztery próby ataku przedostaną się przez zaporę linii

granicznej (zatrzymanie ataku wymaga błyskawicznej reakcji administratora).

Szansa, że uda się powstrzymać rozprzestrzenianie wirusa jest już dużo większa

— w linii granicznej z reguły blokowany jest ruch adresowany na nietypowe

numery portów.

2.

Jeżeli nawet wirus przedostanie się do sieci lokalnej, to tylko jedna na dwadzieścia

prób ataku nie zostanie zatrzymana przez zaporę komputera — w sumie 37 na 1000

(0,75

∗0,05) ataków okaże się skutecznych — użytkownik może na przykład

przypadkowo zezwolić na komunikację z zaatakowanym komputerem.

3.

Jeżeli nawet wirus dostanie się do naszego komputera, to tylko jeden na dziesięć

ataków nie zostanie wykryty i zatrzymany przez skaner antywirusowy — w sumie

4 na 1000 (0,037

∗0,1) ataków okaże się skutecznych (zakładamy możliwość

pojawienia się nowej, niewykrywanej jeszcze przez skanery odmiany wirusa.

Możemy zmniejszyć ryzyko, codziennie aktualizując sygnatury znanych

wirusów).

176

Część I

Komputer z zewnątrz i od środka

4.

Jeżeli nawet do tego dojdzie, to zaktualizowany system operacyjny będzie odporny

na dziewiętnaście z dwudziestu prób ataku (na tyle oceniamy ryzyko, że nowe

odmiany wirusa wykorzystają nieujawnioną dotychczas lukę w zabezpieczeniach

systemu).

5.

W sumie, przyjmując pesymistyczny wariant, ryzyko udanego ataku nie

przekracza setnych części procentu — w naszym przypadku 1 na 5000

(0,0037

∗0,05 = 0,000185) ataków okazałby się skuteczny.

Wyszukiwarka

Podobne podstrony:

Zagadnienia maturalne z informatyki Wydanie II Tom I

Zagadnienia maturalne z informatyki Wydanie II Tom II 2

Zagadnienia maturalne z informatyki Wydanie II Tom II zamat2

Zagadnienia maturalne z informatyki Wydanie II Tom II

Zagadnienia maturalne z informatyki Wydanie II Tom II zamat2

Zagadnienia maturalne z informatyki Wydanie II Tom I zamai2

Zagadnienia maturalne z informatyki Wydanie II Tom I zamai2

Zagadnienia maturalne z informatyki Wydanie II Tom II zamat2

Zagadnienia maturalne z informatyki Wydanie II Tom I zamai2

Zagadnienia maturalne z informatyki Wydanie II Tom I 2

Zagadnienia maturalne z informatyki Wydanie II Tom II

CSS Witryny internetowe szyte na miarę Autorytety informatyki Wydanie II [PL]

R-17, materiały stare, stare plyty, Programowamie, Zagadnienia maturalne z informatyki

R-19, materiały stare, stare plyty, Programowamie, Zagadnienia maturalne z informatyki

R-22, materiały stare, stare plyty, Programowamie, Zagadnienia maturalne z informatyki

R-21, materiały stare, stare plyty, Programowamie, Zagadnienia maturalne z informatyki

R-dod A slownik, materiały stare, stare plyty, Programowamie, Zagadnienia maturalne z informatyki

więcej podobnych podstron