NA CD

NEWSY

Z OK£ADKI

FIRMA

MAGAZYN

PROGRAMY

WARSZTAT

podstawy

INTERNET.luty.2005

80

Ostatni odcinek ka¿dego cyklu to tradycyjnie miejsce

na wszelkiego rodzaju uzupe³nienia. Tak te¿ jest

w naszym Elementarzu, w którym na koniec zebra-

liœmy kilka zagadnieñ pominiêtych wczeœniej, doty-

cz¹cych ró¿nych aspektów korzystania z Internetu. Nie oznacza to oczywiœcie odejœcia

od naszej zasady „praktyka przede wszystkim” – ka¿de z opisanych tu rozwi¹zañ mo¿na

niezw³ocznie zastosowaæ w codziennej pracy w sieci.

Elementarz

Internetu

Czêœæ 12:

jak sobie radziæ w sieci

GarϾ porad na koniec

UWAGA!

Wszystkie poprzednie części

tego kursu są na płycie CD!

Jak szyfrować e-maile?

1

Rzadko kto z tzw. zwyk³ych internautów staje przed koniecznoœci¹ szy-

frowania poczty. Bo kiedy trzeba szyfrowaæ listy? Tylko wtedy, gdy

przesy³amy bardzo wa¿ne, poufne informacje i nie chcemy, by posz³y

one w œwiat w postaci jawnego tekstu. Problem, a raczej brak proble-

mu, polega na tym, ¿e takich wa¿nych informacji zazwyczaj NIE prze-

sy³amy e-mailem. Autor tego tekstu w ca³ej swojej 10-letniej „interne-

towej karierze” nie zaszyfrowa³ nawet jednego e-maila – bo po prostu

nie by³o takiej potrzeby. Za³ó¿my jednak, ¿e potrzeba istnieje. Co wte-

dy? Nale¿y wykorzystaæ jedno z wielu gotowych rozwi¹zañ.

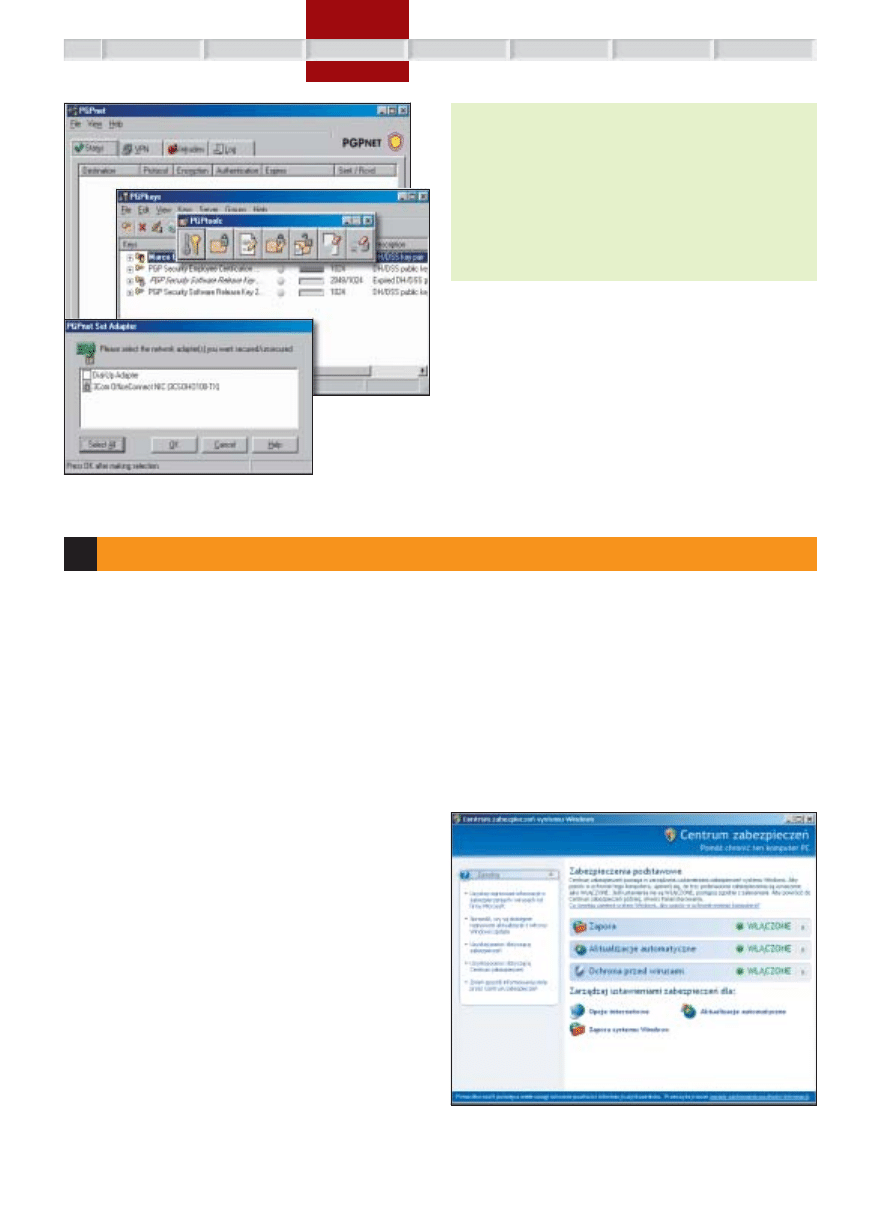

Dawniej bardzo popularne by³o PGP (skrót od ang. Pretty Good Pri-

vacy – prywatnoœæ ca³kiem dobra), obecnie jakby straci³o na znacze-

niu. System ten dzia³a na bazie kluczy szyfruj¹cych – jeden jest pry-

watny, a drugi publiczny. Publiczny mo¿e byæ udostêpniony ka¿demu,

poniewa¿ mo¿na nim tylko zaszyfrowaæ informacje przeznaczone do

odczytu przez w³aœciciela klucza prywatnego. W ¿aden sposób za po-

moc¹ klucza publicznego nie mo¿na rozszyfrowaæ zakodowanej infor-

macji. Aby odczytaæ zaszyfrowan¹ wiadomoœæ, konieczne jest posia-

danie pary pasuj¹cych do siebie kluczy – ten warunek spe³nia tylko

w³aœciciel obydwu kluczy. Jest to doœæ skomplikowane, ale skuteczne.

W praktyce wystarczy po prostu œci¹gn¹æ z sieci (http://www.pgpi.org)

najnowsz¹ wersjê PGP, zainstalowaæ j¹ i stosowaæ siê do poleceñ pro-

gramu. Ewentualne w¹tpliwoœci rozwieje zarówno dokumentacja PGP

(plik pomocy), jak równie¿ informacje na witrynach, których adresy

podano w ramce.

Program Cryptainer LE podczas szyfrowania wiadomoœci e-mail

Najwa¿niejsze adresy dotycz¹ce PGP

http://www.pgpi.org – strona macierzysta PGP, najlepsze Ÿród³o infor-

macji; st¹d mo¿na zawsze pobraæ najnowsz¹ wersjê PGP

http://web.mit.edu/network/pgp.html – centrum PGP freeware

http://www.infonet.com.pl/pgp – polska strona o PGP, bardzo dobra,

choæ od 1999 r. nie aktualizowana

http://galaxy.uci.agh.edu.pl/~szymon/artykuly/pgp_opis.html – „Opis

systemu PGP dla laika” – bardzo dobry, przystêpnie napisany tekst

http://www.certum.pl/pgp – podrêcznik PGP (po polsku)

Oczywiœcie z biegiem czasu pojawi³y siê inne rozwi¹zania, podob-

ne lub ró¿ni¹ce siê od PGP. Wystêpuj¹ w postaci samodzielnych apli-

kacji lub wtyczek do programów pocztowych. Przyk³adowo do klienta

pocztowego Mozilla Thunderbird istnieje wtyczka Enigmail, która

umo¿liwia generowanie hase³ publicznych i prywatnych (zasada jest

wiêc analogiczna jak w PGP), jednak szyfrowanie jest mo¿liwe dopie-

ro za pomoc¹ dodatkowego narzêdzia GnuPG, które trzeba dodatkowo

zainstalowaæ. Ale to tylko jeden przyk³ad, a dostêpnych rozwi¹zañ s¹

setki (kilka wybranych podano w za³¹czonej ramce).

O ile w przypadku PGP i pokrewnych systemów konieczne jest, aby

zarówno nadawca, jak i odbiorca posiadali program do szyfrowania,

o tyle niektóre inne aplikacje s¹ wygodniejsze w u¿yciu. Np. Crypta-

iner LE, nota bene program darmowy, mo¿e byæ zainstalowany tylko

u nadawcy, który generuje za jego pomoc¹ zaszyfrowan¹ wiadomoœæ

w postaci pliku wykonywalnego EXE, natomiast odbiorca mo¿e od-

czytaæ (czyli uruchomiæ) tê wiadomoœæ bez zainstalowanego Crypta-

inera; musi jedynie otrzymaæ od nadawcy has³o do pliku EXE.

Jak odporne na próby z³amania szyfru s¹ aktualnie istniej¹ce roz-

wi¹zania? Zale¿y to od tzw. si³y szyfrowania, a ta wyra¿ana jest w bi-

tach i okreœla d³ugoœæ klucza (czyli maksymaln¹ wielkoœæ liczby, która

stanowi klucz) u¿ytego do zakodowania informacji. Obecnie standar-

WARSZTAT

NA CD

NEWSY

Z OK£ADKI

FIRMA

MAGAZYN

PROGRAMY

podstawy

INTERNET.luty.2005

81

Wybrane (darmowe) programy

do szyfrowania poczty elektronicznej

Cryptainer LE – http://www.cypherix.co.uk/cryptainerle/index.htm

BCArchive – http://www.jetico.com

Crypto Anywhere (klient pocztowy z wbudowanym szyfrowaniem) –

http://www.bytefusion.com/download/index.htm

SecExMail Home – http://www.bytefusion.com/download/index.htm

ClipSecure – http://www26.brinkster.com/belzecue/clipsecure.htm

iOpus Secure Email Attachments (program do szyfrowania za³¹czników

pocztowych) – http://www.iopus.com/secure-email.htm?ref=padsea

Kilka okien z systemu PGP freeware

(http://web.mit.edu/network/pgp.html)

dem jest szyfrowanie 128-bitowe (klucz mo¿e osi¹gaæ wartoœæ 2

128

),

ale s¹ ju¿ programy, które oferuj¹ szyfrowanie 256-bitowe, 512-bitowe

i mocniejsze. Wiadomoœæ zaszyfrowan¹ z si³¹ 128 bitów mo¿na oczy-

wiœcie z³amaæ, ale przy obecnym stanie techniki wymaga³oby to ileœ

tam tysiêcy lat, albo posiadania mocy obliczeniowej równej np. miliar-

dowi zwyk³ych komputerów PC (dane te mog¹ byæ niedok³adne, ale

chodzi tylko o pogl¹dowe przedstawienie rzêdu wielkoœci), zatem by-

³oby ca³kowicie nieop³acalne.

Jak samodzielnie znaleŸæ programy do szyfrowania poczty? Wystar-

czy przeszukaæ sieæ za pomoc¹ np. Google, wpisuj¹c has³a w rodzaju:

e-mail encryption

encryption +e-mail

secure e-mail

Jak zapewnić sobie bezpieczeństwo w sieci?

2

O bezpieczeñstwie by³a ju¿ mowa w jednym z pierwszych odcinków

Elementarza, jednak wtedy temat zosta³ potraktowany bardzo skróto-

wo, bo chodzi³o nam przede wszystkim o jak najszybsze „wskoczenie”

do Internetu. Teraz powiemy wiêcej, zw³aszcza ¿e naprawdê jest o czym

mówiæ – jak podaj¹ ró¿ne statystyki, liczba zagro¿eñ w sieci wci¹¿

wzrasta, a sposoby uprzykrzania ¿ycia internautom b¹dŸ wykradania

im poufnych danych staj¹ siê coraz bardziej wymyœlne.

Aby byæ w sieci jako tako bezpiecznym, trzeba zdawaæ sobie spra-

wê z istniej¹cych zagro¿eñ i choæby w minimalnym stopniu staraæ siê

im zapobiegaæ. Aktualne zagro¿enia to:

Wirusy, konie trojañskie, robaki internetowe – czyli generalnie

z³oœliwe oprogramowanie, najczêœciej o bardzo niewielkiej objêto-

œci, którego destrukcyjna dzia³alnoœæ mo¿e mieæ ró¿norodny cha-

rakter: od robienia g³upich dowcipów, poprzez niszczenie danych

na dysku, zatykanie ³¹cza internetowego czy wykradanie numerów

kart kredytowych, a¿ do przejmowania kontroli nad ca³ym kompu-

terem w celu uczynienia z niego tzw. zombie, czyli Ÿród³a ataku na

inne komputery.

Ataki hakerów – to ró¿nego rodzaju próby (czêsto udane) w³ama-

nia siê lub uzyskania choæby czêœciowego dostêpu do komputera

ofiary w ró¿nych celach (patrz wy¿ej). Ataki przeprowadzane s¹

poprzez niechronione, otwarte porty, czyli kana³y komunikacji kom-

putera z Internetem. Portów jest a¿ 65 tys. (tak przyjêto podczas

tworzenia Internetu), wystarczy jeden niechroniony i ju¿ mo¿emy

mieæ hakera na karku.

Spam – niechciana, nachalna reklama sp³ywaj¹ca przede wszyst-

kim poprzez pocztê elektroniczn¹, która generuje niepotrzebny ruch

w sieci, marnuje nasz czas, denerwuje itd.

Phishing – bardzo groŸna odmiana spamu (zbitka s³ów fishing –

³owienie ryb, i personal data – informacje osobiste), która polega

na tworzeniu przez spamerów oszukañczych wiadomoœci e-mail

i stron WWW, wygl¹daj¹cych identycznie jak serwisy internetowe

firm o znanej marce. Te atrapy maj¹ nak³oniæ klientów do podania

numeru karty kredytowej lub informacji o koncie bankowym. Tego

rodzaju oszustwa internetowe oraz dodatkowo e-maile z ofertami

fa³szywych loterii, fundacji, ³añcuszków szczêœcia itd. okreœla siê

tak¿e jako scam (w odró¿nieniu od spamu, który jest jedynie uci¹¿-

liwy, ale nie s³u¿y bezpoœrednio do kradzie¿y czy oszustw).

Pornografia, wulgaryzmy, pedofilia, treœci rasistowskie, obsce-

niczne itp. – jest to zagro¿enie przede wszystkim dla m³odocianych

internautów, choæ z pewnoœci¹ wielu doros³ych tak¿e nie ¿yczy sobie

mieæ kontaktu z tego rodzaju treœciami. Zagro¿enie to wystêpuje nie

tylko na stronach WWW, ale równie¿ w poczcie elektronicznej, ko-

munikatorach internetowych, czatach, forach i grupach dyskusyjnych.

Programy szpiegowskie (spyware) – jak sama nazwa wskazuje,

szpieguj¹ niczego nieœwiadomego u¿ytkownika: gromadz¹ informa-

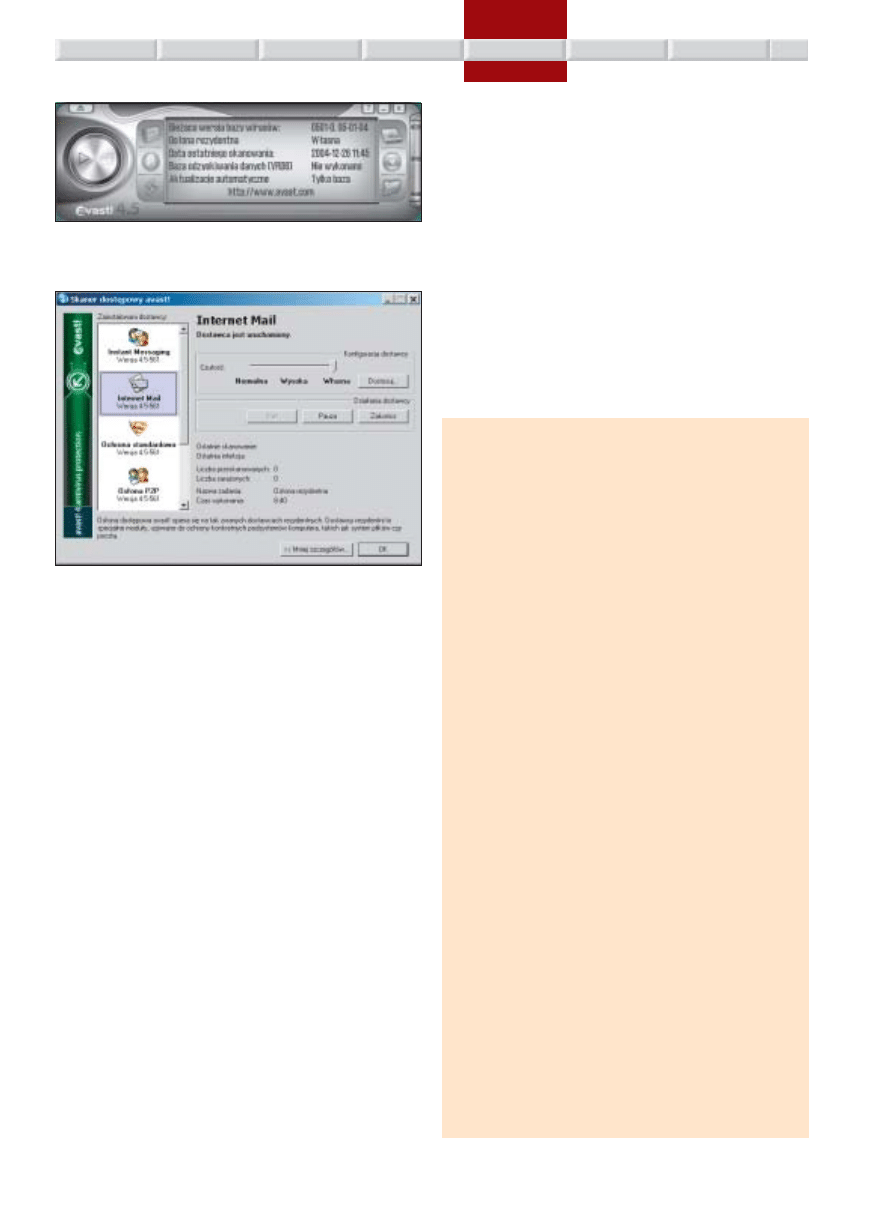

Centrum Zabezpieczeñ w Windows XP + SP2 – widoczne

ustawienia oznaczaj¹, ¿e komputer jest dobrze chroniony

NA CD

NEWSY

Z OK£ADKI

FIRMA

MAGAZYN

PROGRAMY

WARSZTAT

podstawy

INTERNET.luty.2005

82

cje o posiadanym sprzêcie, konfiguracji systemu, odwiedzonych stro-

nach WWW, wys³anych e-mailach, wpisywanych tekstach itd. In-

formacje te s¹ nastêpnie wysy³ane do twórcy programu szpiegow-

skiego, a ten odsprzedaje je np. firmom marketingowym. Programy

spyware, jako rzekomo atrakcyjne dodatki, z regu³y wchodz¹ w sk³ad

pakietów instalacyjnych innych programów, czêsto te¿ instaluj¹ siê

same podczas odwiedzania niektórych stron WWW.

Dialery – s¹ to podstêpne, niewielkie programy, które bez wiedzy

u¿ytkownika przekierowuj¹ po³¹czenie telefoniczne na numery

o podwy¿szonej p³atnoœci (0-70x lub zagraniczne). Zagro¿enie to

dotyczy oczywiœcie tylko posiadaczy modemowego (dial-up) do-

stêpu do Internetu. Dialery przenikaj¹ do systemu operacyjnego za-

zwyczaj bezpoœrednio ze stron WWW, np. gdy u¿ytkownik kliknie

bez zastanowienia jakieœ podejrzane okno pop-up lub baner.

I to by by³o na tyle, jeœli chodzi o obecnie istniej¹ce zagro¿enia

w sieci (w przysz³oœci zapewne pojawi¹ siê nowe, w miarê jak Internet

bêdzie wkracza³ w coraz to nowe dziedziny ¿ycia). Teraz kilka s³ów

o tym jak je zwalczaæ.

Wirusy, konie trojañskie, robaki internetowe zwalczamy za pomoc¹

programów antywirusowych. Do wyboru mamy darmowy (do u¿ytku

domowego) Avast lub wiele pakietów komercyjnych, takich firm jak

np. Norton (Symantec), Panda, Kaspersky, TrendMicro, G Data, Mc-

Afee, PC-Cillin, F-Secure, ESET (Nod32), mks_vir (ten ostatni to pro-

dukt polski). Adresy internetowe wymienionych programów s¹ podane

w ramce. Bardzo dobre testy porównawcze programów antywirusowych

s¹ publikowane na okr¹g³o w Internecie pod adresem http://anti-virus-so-

ftware-review.toptenreviews.com.

U¿ywaj¹c programu antywirusowego nale¿y pamiêtaæ, aby by³ on

zawsze w³¹czony, tj. aby bez przerwy monitorowa³ system operacyjny

– wszystkie antywirusy maj¹ tak¹ opcjê. Koniecznie trzeba uaktualniaæ

bazê wirusów. Oprócz tego nale¿y zgodnie z zaleceniami, np. raz w ty-

godniu, dokonywaæ ca³oœciowego skanowania napêdów wzglêdem

wystêpowania ewentualnych wirusów.

Istniej¹ programy przeznaczone do zwalczania tylko koni trojañ-

skich lub tylko robaków internetowych, ale nie ma ¿adnych przes³anek,

aby je stosowaæ (i wydawaæ dodatkowe pieni¹dze), bo standardowe

antywirusy doskonale sobie radz¹ z tymi szkodnikami.

Barier¹ dla ataków hakerów s¹ tzw. zapory ogniowe, czyli fire-

walle. Blokuj¹ one wszystkie porty komputera z wyj¹tkiem tych, któ-

re s¹ u¿ywane przez aplikacje, potrafi¹ tak¿e ukryæ komputer w sieci,

tzn. sprawiæ, ¿e staje siê on „niewidoczny”. Oferta darmowych fire-

walli jest ca³kiem spora (patrz ramka), poza tym mamy do dyspozycji

standardow¹ zaporê Windows XP (z zainstalowanym Service Pack 2)

oraz szereg rozwi¹zañ komercyjnych, w wiêkszoœci tych samych pro-

ducentów, którzy tworz¹ programy antywirusowe. Firewall, podob-

nie jak antywirusy, nale¿y co pewien czas uaktualniaæ, szczególnie

regu³y dostêpu.

Spam mo¿na zwalczaæ na ró¿ne sposoby. Po pierwsze niektóre kon-

ta pocztowe maj¹ wbudowane mechanizmy antyspamowe (dzia³aj¹ce

na serwerze). Po drugie wiele programów pocztowych ma odpowied-

nie opcje. Po trzecie istnieje ca³a masa dodatków (wtyczek) i niezale¿-

Oprogramowanie do ochrony komputera

Antywirusy i firewalle komercyjne:

Norton (Symantec) – http://www.symantec.pl

mks_vir – http://www.mks.com.pl

Panda – http://www.pspolska.pl

G Data – http://www.gdata.pl

ESET – http://www.nod32.pl

Kaspersky – http://www.kaspersky.pl

F-Secure – http://www.f-secure.com

McAfee – http://www.mcafee.com

Antywirus darmowy:

Avast – http://www.avast.com

Firewalle darmowe:

Sygate Personal Firewall – http://smb.sygate.com

Kerio Personal Firewall – http://www.kerio.com

ZoneAlarm – http://www.zonelabs.com

Omniquad Personal Firewall – http://www.omniquad.com

Jetico Personal Firewall – http://www.jetico.com

Filseclab Personal Firewall – http://www.filseclab.com

SoftPerfect Personal Firewall – http://www.softperfect.com

Darmowe programy antyspamowe:

Spamihilator – http://www.spamihilator.com

SpamBayes – http://spambayes.sourceforge.net

K9 – http://keir.net/k9.html

POPFile – http://popfile.sourceforge.net

SpamPal – http://www.spampal.us

Spam Weasel – http://www.mailgate.com/products/spamweas/

sw_feat.asp

Darmowe programy antyszpiegowskie (anti-spyware):

Ad-aware – http://www.lavasoftusa.com

Spybot – Search & Destroy – http://www.safer-networking.org

SpywareBlaster – http://www.javacoolsoftware.com/spywareblaster.html

SpywareGuard – http://www.wilderssecurity.net/spywareguard.html

Oprogramowanie do nadzoru dostêpu do Internetu:

Opiekun – http://www.opiekun.com

Cenzor – http://www.cenzor.pl

X-Guard – http://www.x-guard.pl

Antydialery:

http://www.antydialer.pl – najlepsze Ÿród³o informacji nt. dialerów i pro-

gramów do ich zwalczania

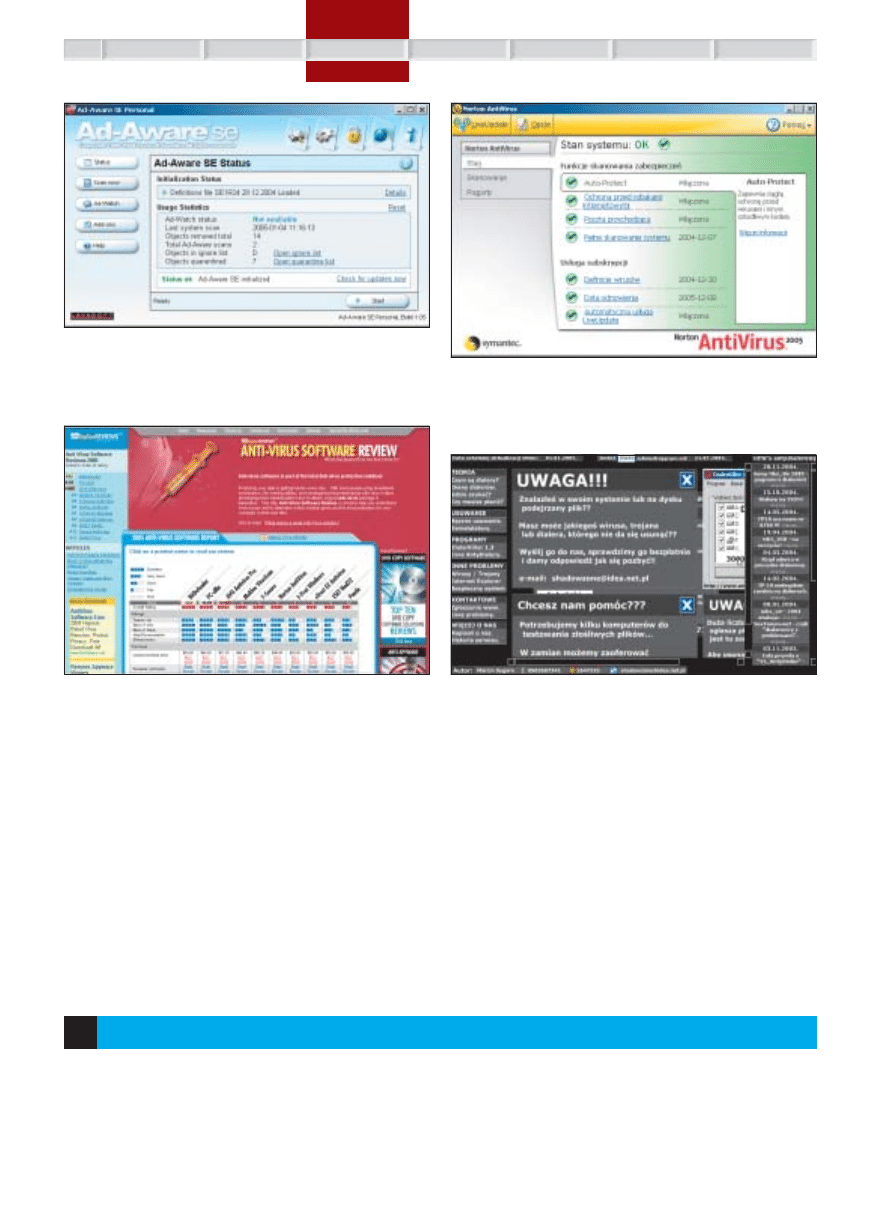

Avast to najlepszy darmowy program antywirusowy, monitoru-

je nie tylko pliki na dyskach twardych, ale tak¿e wszystko co

sp³ywa z sieci przez komunikatory internetowe, e-mail, strony

WWW a nawet programy P2P

WARSZTAT

NA CD

NEWSY

Z OK£ADKI

FIRMA

MAGAZYN

PROGRAMY

podstawy

INTERNET.luty.2005

83

Czy można zapewnić sobie anonimowość w sieci?

3

Norton Anti-Virus to jeden z najpopularniejszych programów

do walki z wirusami, robakami internetowymi i koñmi trojañskimi

Jeœli masz k³opoty z dialerami, koniecznie odwiedŸ tê stronê

(http://www.antydialer.pl), a na pewno znajdziesz na niej

rozwi¹zanie

Ad-aware to najpopularniejszy darmowy program

antyszpiegowski

Pod adresem http://anti-virus-software-review.toptenreviews.com

zawsze znajdziemy najœwie¿sze informacje o oprogramowaniu

antywirusowym

nych programów antyspamowych (patrz ramka), które wspó³pracuj¹

z wszystkimi popularnymi klientami pocztowymi.

Jak walczyæ z phishingiem? Firma Symantec podaje kilka podsta-

wowych zasad:

nie odpowiadaæ na e-maile, których autorzy prosz¹ o ujawnienie

czy zweryfikowanie naszych danych osobowych, informacji doty-

cz¹cych numeru konta czy karty kredytowej; nie klikaæ linków za-

wartych w takich e-mailach (pamiêtajmy, ¿e banki nigdy nie zwra-

caj¹ siê z tak¹ proœb¹ przez e-mail);

nie przesy³aæ e-mailem ¿adnych informacji osobistych ani finanso-

wych;

podczas zakupów w e-sklepach zachowywaæ zawsze du¿¹ ostro¿-

noœæ i w razie najmniejszych podejrzeñ zrezygnowaæ z zakupu lub

wybraæ opcjê zap³aty przy odbiorze (nie podawaæ numeru karty kre-

dytowej);

u¿ywaæ oprogramowania antywirusowego i firewalla i regularnie

uaktualniaæ bazê wirusów oraz regu³y firewalla;

zachowywaæ rozs¹dek i powœci¹gliwoœæ pobieraj¹c pliki z Internetu

czy otwieraj¹c za³¹czniki e-mailowe.

Do walki z treœciami pornograficznymi, o przemocy, czy rasistow-

skimi s³u¿¹ programy do nadzoru dostêpu do Internetu (patrz ramka).

Ich dzia³anie opiera siê na blokowaniu zasobów (g³ównie stron WWW)

zdefiniowanych w regu³ach dostêpu. Administrator, czyli np. rodzic lub

wychowawca, ustala które strony WWW mog¹ byæ odwiedzane, a któ-

re nie. Ka¿dy program z tego gatunku ma ju¿ gotow¹ tzw. czarn¹ listê

witryn (zawieraj¹c¹ tysi¹ce pozycji), któr¹ mo¿na uzupe³niaæ dodaj¹c

kolejne niepo¿¹dane adresy. Ze wzglêdu na specyfikê jêzykow¹ pol-

skiego Internetu zaleca siê u¿ywanie polskich programów nadzoruj¹-

cych dostêp do sieci, poniewa¿ zagraniczne okazuj¹ siê zawodne.

Walka z oprogramowaniem szpiegowskim i dialerami sprowadza

siê do instalacji odpowiednich aplikacji (patrz ramka) i – w przypadku

spyware’u – do regularnego skanowania systemu operacyjnego. Tu,

podobnie jak z antywirusami, nale¿y te¿ dbaæ o czêst¹ aktualizacjê pro-

gramu antyszpiegowskiego.

Tak. Anonimowoœæ jest jednym z aspektów bezpieczeñstwa sieciowego,

dziêki któremu mo¿na ustrzec siê niektórych zagro¿eñ, np. ataku haker-

skiego lub wykradzenia poufnych danych. Jeœli haker nie bêdzie móg³

namierzyæ naszego komputera, to oczywiste jest, ¿e nie dokona ataku.

Czy anonimowoœæ jest wa¿na? Tak, wystarczy przekonaæ siê czego mo¿e

siê dowiedzieæ o naszym komputerze ka¿dy administrator, jeœli serfuje-

my po WWW bez ¿adnej ochrony. Mo¿e on bez problemu poznaæ:

adres IP naszego komputera,

system operacyjny, jego wersjê, rodzaj przegl¹darki i jej wersjê (co

daje dok³adne informacje o ew. dziurach),

NA CD

NEWSY

Z OK£ADKI

FIRMA

MAGAZYN

PROGRAMY

WARSZTAT

podstawy

INTERNET.luty.2005

84

historiê odwiedzanych stron WWW,

treœci wpisywane w formularzach (nie daj Bo¿e, jeœli by³y to np.

formularze do zak³adania konta w e-banku),

listê ulubionych (³akomy k¹sek dla firm marketingowych),

lokalizacjê geograficzn¹ (wystarczy przeœledziæ drogê pakietów za

pomoc¹ narzêdzia traceroute),

otwarte porty,

zawartoϾ dysku twardego.

Podstawow¹ nasz¹ wizytówk¹ w sieci jest adres IP. Jak mo¿na go

ukryæ? Trzeba skorzystaæ z anonimowego serwera proxy, który bê-

dzie poœredniczy³ w wymianie danych miêdzy naszym komputerem

a serwerami. W ten sposób serwery nie bêd¹ otrzymywa³y ¿¹dañ bez-

poœrednio od nas, lecz od serwerów proxy, tym samym nasz adres IP

nie zostanie ujawniony. Aktualna lista anonimowych serwerów proxy

znajduje siê na stronie http://www.proxy4free.com. Sam wybór serwera proxy

to nie wszystko, trzeba jeszcze odpowiednio skonfigurowaæ aplikacje.

Przyk³ad konfiguracji Internet Explorera podajemy w za³¹czonej ram-

ce, inne aplikacje konfigurujemy analogicznie.

Aby sprawdziæ czy dany serwer proxy faktycznie nas chroni, zagl¹-

damy na strony http://www.privacy.net lub http://www.whatismyip.com. Je¿eli zo-

baczymy tam w³asny adres IP, to znaczy, ¿e serwer nie zosta³ odpo-

wiednio dobrany. Je¿eli adres podany przez te serwisy bêdzie niepo-

prawny (pojawi siê adres serwera proxy), to znaczy, ¿e wybraliœmy

odpowiedni serwer.

Prostszym, ale mniej wygodnym od serwerów proxy rozwi¹zaniem

jest skorzystanie z serwisu Anonymizer.com (http://www.anonymizer.com).

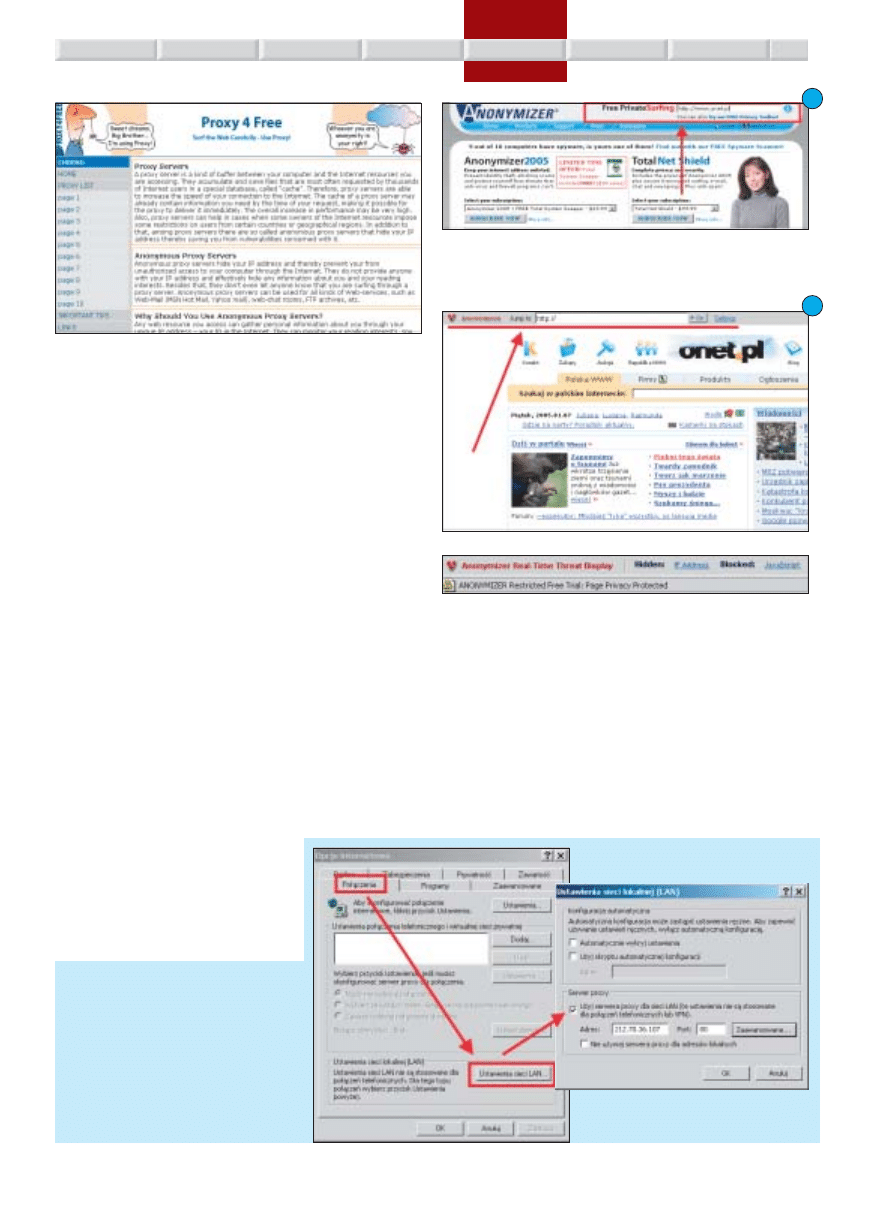

Konfiguracja IE

do dzia³ania z serwerem proxy

Wybieramy z menu Narzêdzia Opcje

internetowe.

Klikamy zak³adkê Po³¹czenia, a w niej

przycisk Ustawienia sieci LAN...

Zaznaczamy opcjê U¿yj serwera proxy...

i wpisujemy w pole poni¿ej adres IP

wybranego serwera proxy, a obok – numer

jego portu.

Serwis Proxy 4 free (http://www.proxy4free.com) zawiera

zawsze aktualn¹ listê serwerów proxy

Privacy Toolbar) dostêpny tak¿e w serwisie Anonymizer.com i serfo-

waæ po sieci za jego pomoc¹.

Ostatnim sposobem na zachowanie anonimowoœci jest skorzystanie

z odpowiedniego oprogramowania, np.:

Steganos Internet Anonym (http://www.steganos.com),

JAP Anonymity & Privacy (http://anon.inf.tu-dresden.de),

MultiProxy (http://www.multiproxy.org).

Programy te tak¿e wykorzystuj¹ serwery proxy do ukrywania adre-

su IP, jednak s¹ bardzo wygodne w u¿yciu, bo automatycznie wykonuj¹

konfiguracjê aplikacji komunikuj¹cych siê z Internetem.

W widoczne na samej górze tej witryny pole

Free Private Surfing (ilustracja A, powy¿ej)

wpisujemy adresy stron, które chcemy odwie-

dziæ. Nasz adres IP jest wówczas automatycz-

nie ukrywany, o czym informuje pasek Ano-

nymizera (ilustracja B). Mo¿na ewentualnie

zainstalowaæ sobie darmowy toolbar (Free

Serwis Anonymizer.com. W zaznaczonym polu nale¿y wpisaæ

adres strony WWW, któr¹ chcemy odwiedziæ

Aby anonimowo odwiedzaæ kolejne strony WWW, wpisujemy ich ad-

resy w pasku Anonymizera, a nie w pasku adresu przegl¹darki

O tym, ¿e nasz adres IP jest ukryty, œwiadczy pasek

Anonymizera wyœwietlany na dole ka¿dej odwiedzanej strony

A

A

A

A

A

B

B

B

B

B

WARSZTAT

NA CD

NEWSY

Z OK£ADKI

FIRMA

MAGAZYN

PROGRAMY

podstawy

INTERNET.luty.2005

85

Gdy kupujemy Neostradê lub inn¹ us³ugê szerokopasmowego dostêpu

do sieci, otrzymujemy odpowiedni modem, kabelek i instrukcjê obs³ugi.

Modem mo¿na pod³¹czyæ tylko do jednego komputera. A w polskich

domach coraz czêœciej mo¿na spotkaæ dwa komputery, niekiedy wiêcej.

Kupowanie oddzielnego ³¹cza internetowego dla ka¿dej maszyny nie ma

najmniejszego sensu (poza tym ile by to kosztowa³o). Komputery pod³¹-

czamy wiêc do jednego ³¹cza za pomoc¹ rutera (ang. router).

Jak podłączyć kilka komputerów do łącza szerokopasmowego?

4

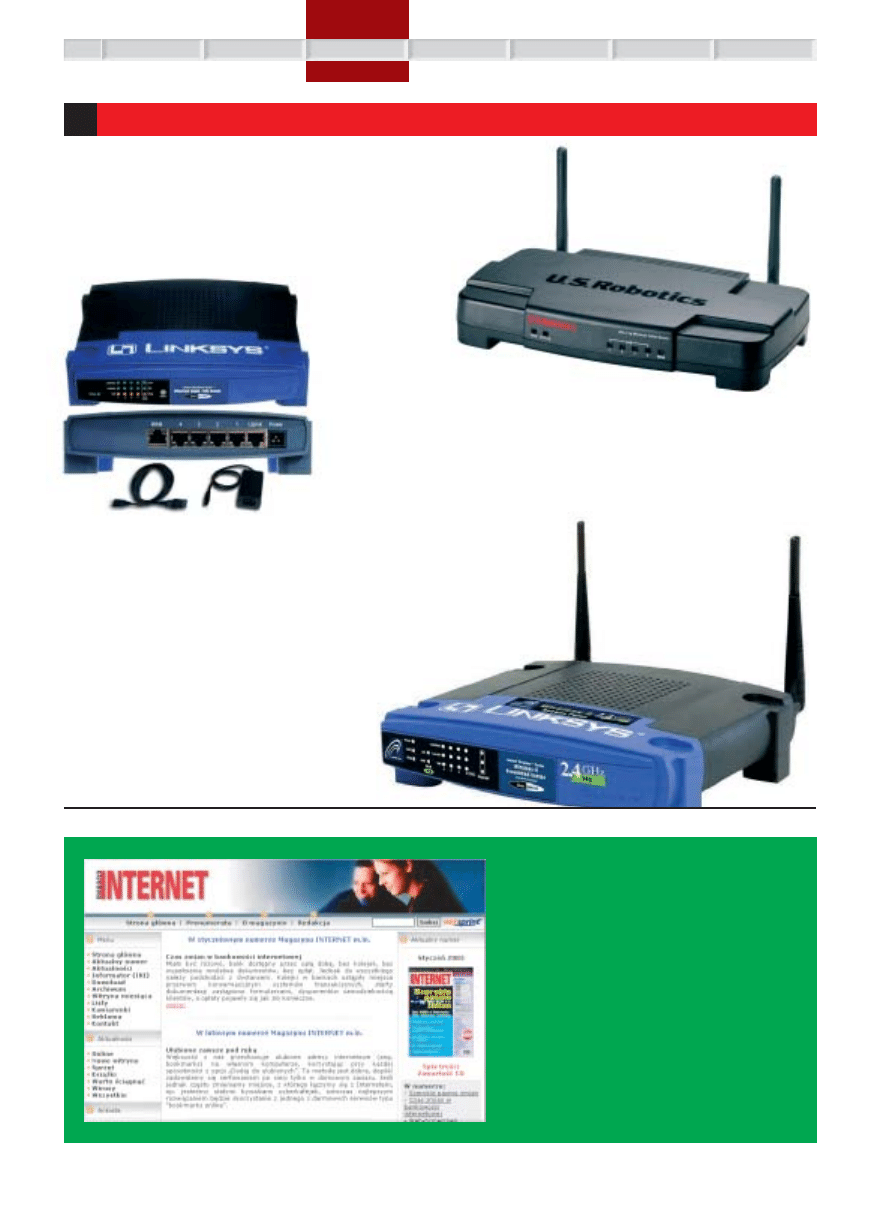

Jeden z licz-

nych modeli

ruterów firmy

Linksys.

Na tylnej œciance

urz¹dzenia widaæ

4 porty standardu

Ethernet –

do tego rutera

mo¿na wiêc

pod³¹czyæ

4 komputery

Modem i ruter „w jednym”

(wersja bezprzewodowa)

firmy 3com (U.S. Robotics)

Bezprzewodowy ruter

firmy Linksys

W praktyce wygl¹da to tak: do ³¹cza DSL pod³¹czony jest modem, do

modemu ruter, a do rutera – za pomoc¹ kabli sieciowych standardu Ether-

net – komputery. Te ostatnie musz¹ mieæ oczywiœcie zainstalowane karty

sieciowe. Mo¿na te¿ pokusiæ siê o rozwi¹zanie bezprzewodowe (WiFi),

unikamy wtedy pl¹taniny kabli, ale musimy siê liczyæ z nieco wiêkszymi

wydatkami na ruter i bezprzewodowe karty sieciowe.

Ruter to niewielkie urz¹dzenie, dzieki któremu mo¿liwe jest two-

rzenie sieci lokalnych (LAN – Local Area Network). Mimo ¿e do dys-

pozycji jest tylko jeden adres IP, ruter pozwala na jego wspó³u¿ytkowa-

nie przez kilka komputerów (lub nawet 253 w przypadku ruterów bez-

przez mechanizm DHCP (zawarty w ruterze) lub statycznie – wtedy

dany komputer bêdzie mia³ zawsze ten sam adres, np. 192.168.1.5.

Obecnie w sprzeda¿y jest dos³ownie zatrzêsienie ró¿nych urz¹-

dzeñ dostêpowych. Nie trzeba np. wcale kupowaæ oddzielnie mode-

mu, bo s¹ dostêpne urz¹dzenia typu modem + ruter „w jednym” (koszt

rzêdu 300–500 z³). W przypadku sieci bezprzewodowych mo¿na roz-

wa¿yæ zakup modemu/rutera/punktu dostêpowego (te¿ „w jednym”)

– koszt: od 400 z³.

przewodowych). Nie bêdziemy tu wchodziæ w szczegó³y

jak to siê dzieje (ka¿dy ruter ma do³¹czon¹ szczegó³ow¹

instrukcjê obs³ugi), jedyne co warto wiedzieæ to to, ¿e kom-

putery w sieci lokalnej korzystaj¹ ze specjalnej puli adre-

sów IP (np. w przedziale od 192.168.1.1 do 168.192.1.254)

i ¿e mog¹ je mieæ przydzielane dynamicznie

Zapraszamy

do naszego

odnowionego

serwisu

internetowego

http://www.mi.com.pl

Wyszukiwarka

Podobne podstrony:

cz 10 Jak sobie radzić w sieci Wyszukiwanie

dodatki, JAK SOBIE RADZIĆ Z NAUCZYCIELEM, JAK SOBIE RADZIĆ Z NAUCZYCIELEM

Jak sobie radzić z?daczem etnometodologiem, czyli Teoria Wielkiego Podrywu

Beske Fritz, Cranz Hubertus, Jork Klaus Choroby Jak sobie radzić

Jak sobie radzić i postępować z dziećmi, które przejawiają zachowania agresywne

Dr Berrenda Fox O Nowym DNA i Jak Sobie Radzić Ze Zmianami

Jak sobie radzić z trudnymi ludźmi

jak sobie radzić z trudnymi zachowaniami(1)

Jak sobie radzić ze stresem w pracy i życiu prywatnym, terapia z chomikuj

Jak sobie radzić z nauczycielem

Jak sobie radzić z trudnymi ludźmi

Jak sobie radzic z trudnymi ludzmi

Jak sobie radzic z trudnymi ludzmi trudni

Jak sobie radzić z zachowaniami trudnymi u dzieci, ◉ --> E - B O O K I, O dzieciach

Jak sobie radzić gdy żyjesz z osobą stosującą przemoc, RODZINA

Jak sobie radzić z zachowaniami trudnymi u dzieci, Teoria dla nauczycieli, Dla rodziców

Dunn J Jak sobie radzić z uciążliwymi ludżmi

więcej podobnych podstron