Tytuł oryginału: The Tangled Web: A Guide to Securing Modern Web Applications

Tłumaczenie: Wojciech Moch

ISBN: 978-83-246-4477-3

Original edition copyright © 2012 by Michał Zalewski. All rights reserved.

Published by arrangement with No Starch Press, Inc.

Polish edition copyright 2012 by HELION SA. All rights reserved.

All rights reserved. No part of this book may be reproduced or transmitted in any form or by any means,

electronic or mechanical, including photocopying, recording or by any information storage retrieval system,

without permission from the Publisher.

Wszelkie prawa zastrzeżone. Nieautoryzowane rozpowszechnianie całości lub fragmentu niniejszej

publikacji w jakiejkolwiek postaci jest zabronione. Wykonywanie kopii metodą kserograficzną,

fotograficzną, a także kopiowanie książki na nośniku filmowym, magnetycznym lub innym powoduje

naruszenie praw autorskich niniejszej publikacji.

Wszystkie znaki występujące w tekście są zastrzeżonymi znakami firmowymi bądź towarowymi ich

właścicieli.

Autor oraz Wydawnictwo HELION dołożyli wszelkich starań, by zawarte w tej książce informacje były

kompletne i rzetelne. Nie biorą jednak żadnej odpowiedzialności ani za ich wykorzystanie, ani za związane

z tym ewentualne naruszenie praw patentowych lub autorskich. Autor oraz Wydawnictwo HELION nie

ponoszą również żadnej odpowiedzialności za ewentualne szkody wynikłe z wykorzystania informacji

zawartych w książce.

Wydawnictwo HELION

ul. Kościuszki 1c, 44-100 GLIWICE

tel. 32 231 22 19, 32 230 98 63

e-mail: helion@helion.pl

WWW: http://helion.pl (księgarnia internetowa, katalog książek)

Drogi Czytelniku!

Jeżeli chcesz ocenić tę książkę, zajrzyj pod adres

http://helion.pl/user/opinie/splasi

Możesz tam wpisać swoje uwagi, spostrzeżenia, recenzję.

Printed in Poland.

Spis treci

WSTP 15

Podzikowania ...........................................................................................................................17

1

BEZPIECZESTWO W WIECIE APLIKACJI WWW

19

Podstawy bezpieczestwa informacji ........................................................................................19

Flirtowanie z rozwizaniami formalnymi ............................................................................20

Zarzdzanie ryzykiem ........................................................................................................22

Owiecenie przez taksonomi ...........................................................................................24

Rozwizania praktyczne .....................................................................................................26

Krótka historia sieci WWW ........................................................................................................27

Opowieci z epoki kamienia: 1945 do 1994 ......................................................................27

Pierwsze wojny przegldarek: 1995 do 1999 ....................................................................30

Okres nudy: 2000 do 2003 ................................................................................................31

Web 2.0 i drugie wojny przegldarek: 2004 i póniej ........................................................32

Ewolucja zagroe .....................................................................................................................34

Uytkownik jako problem bezpieczestwa .......................................................................34

Chmura, czyli rado ycia w spoecznoci ........................................................................35

Rozbieno wizji ...............................................................................................................36

Interakcje midzy przegldarkami: wspólna poraka .........................................................37

Rozpad podziau na klienta i serwer ...................................................................................38

CZ I: ANATOMIA SIECI WWW

41

2

WSZYSTKO ZACZYNA SI OD ADRESU

43

Struktura adresu URL ................................................................................................................44

Nazwa schematu ................................................................................................................44

Jak rozpozna hierarchiczny adres URL? ............................................................................45

Dane uwierzytelniajce dostp do zasobu .........................................................................46

Adres serwera ....................................................................................................................47

Port serwera ......................................................................................................................48

Hierarchiczna cieka do pliku ...........................................................................................48

Kup książkę

Poleć książkę

8 S p i s

t r e c i

Tekst zapytania .................................................................................................................. 48

Identyfikator fragmentu ..................................................................................................... 49

A teraz wszystko razem .................................................................................................... 50

Znaki zarezerwowane i kodowanie ze znakiem procenta ........................................................ 52

Obsuga znaków spoza podstawowego zestawu ASCII .................................................... 54

Typowe schematy adresów URL i ich funkcje .......................................................................... 58

Obsugiwane przez przegldark protokoy pobierania dokumentów ............................. 59

Protokoy obsugiwane przez aplikacje i wtyczki firm trzecich ......................................... 59

Pseudoprotokoy niehermetyzujce .................................................................................. 60

Pseudoprotokoy hermetyzujce ....................................................................................... 60

Ostatnia uwaga na temat wykrywania schematów ........................................................... 61

Rozwizywanie wzgldnych adresów URL ............................................................................... 61

ciga ......................................................................................................................................... 64

Podczas tworzenia nowych adresów URL

na podstawie danych otrzymanych od uytkownika ......................................................... 64

Podczas projektowania filtrów adresów URL ................................................................... 64

Podczas dekodowania parametrów otrzymanych w adresach URL ................................. 64

3

PROTOKÓ HTTP

65

Podstawowa skadnia ruchu sieciowego HTTP ........................................................................ 66

Konsekwencje utrzymywania obsugi standardu HTTP/0.9 .............................................. 68

Dziwna obsuga znaków nowego wiersza ......................................................................... 69

dania proxy .................................................................................................................... 70

Obsuga konfliktujcych lub podwójnych nagówków ....................................................... 72

Wartoci nagówków rozdzielane rednikami ................................................................... 73

Zestaw znaków nagówka i schematy kodowania ............................................................. 74

Zachowanie nagówka Referer .......................................................................................... 76

Typy da HTTP ..................................................................................................................... 77

GET ................................................................................................................................... 77

POST ................................................................................................................................. 78

HEAD ................................................................................................................................ 78

OPTIONS .......................................................................................................................... 78

PUT ................................................................................................................................... 79

DELETE ............................................................................................................................. 79

TRACE ............................................................................................................................... 79

CONNECT ....................................................................................................................... 79

Inne metody HTTP ............................................................................................................ 79

Kody odpowiedzi serwera ........................................................................................................ 80

200 – 299: Sukces .............................................................................................................. 80

300 – 399: Przekierowanie i inne komunikaty o stanie ..................................................... 80

400 – 499: Bdy po stronie klienta ................................................................................... 81

500 – 599: Bdy po stronie serwera ................................................................................ 82

Spójno sygnaów wynikajcych z kodów HTTP ............................................................. 82

Sesje podtrzymywane ................................................................................................................ 82

Przesyanie danych w czciach ................................................................................................ 84

Kup książkę

Poleć książkę

S p i s t r e c i

9

Pami podrczna ......................................................................................................................85

Semantyka ciasteczek HTTP ......................................................................................................87

Uwierzytelnianie HTTP .............................................................................................................90

Szyfrowanie na poziomie protokou i certyfikaty klientów ........................................................91

Certyfikaty rozszerzonej kontroli poprawnoci .................................................................93

Reguy obsugi bdów .......................................................................................................93

ciga ..........................................................................................................................................95

Przy obsudze nazw plików podanych przez uytkownika

oraz nagówków Content-Disposition ...............................................................................95

Przy umieszczaniu danych uytkownika w ciasteczkach HTTP .........................................95

Przy wysyaniu kontrolowanych przez uytkownika nagówków Location .......................95

Przy wysyaniu kontrolowanych przez uytkownika nagówków Redirect .......................95

Przy konstruowaniu innych rodzajów da

i odpowiedzi kontrolowanych przez uytkownika .............................................................96

4

JZYK HTML

97

Podstawowe pojcia uywane w dokumentach HTML .............................................................98

Tryby parsowania dokumentu ...........................................................................................99

Walka o semantyk ..........................................................................................................101

Pozna zachowanie parsera HTML ..........................................................................................102

Interakcje pomidzy wieloma znacznikami ......................................................................103

Jawne i niejawne instrukcje warunkowe ..........................................................................104

Przydatne wskazówki do parsowania kodu HTML ..........................................................105

Kodowanie encji .......................................................................................................................105

Semantyka integracji HTTP/HTML ..........................................................................................107

Hipercza i doczanie treci ...................................................................................................108

Proste cza ......................................................................................................................109

Formularze i uruchamiane przez nie dania ...................................................................109

Ramki ...............................................................................................................................112

Doczanie treci okrelonego typu .................................................................................112

Uwaga dotyczca ataków midzydomenowego faszowania da ................................114

ciga ........................................................................................................................................116

Zasady higieny we wszystkich dokumentach HTML .......................................................116

Podczas generowania dokumentów HTML

z elementami kontrolowanymi przez atakujcego ...........................................................116

Podczas przeksztacania dokumentu HTML w zwyky tekst ...........................................117

Podczas pisania filtra znaczników dla treci tworzonych przez uytkownika ..................117

5

KASKADOWE ARKUSZE STYLÓW

119

Podstawy skadni CSS ...............................................................................................................120

Definicje waciwoci .......................................................................................................121

Dyrektywy @ i wizania XBL ..........................................................................................122

Interakcje z jzykiem HTML ............................................................................................122

Kup książkę

Poleć książkę

10 S p i s

t r e c i

Ryzyko ponownej synchronizacji parsera ................................................................................ 123

Kodowanie znaków ................................................................................................................. 124

ciga ....................................................................................................................................... 126

Podczas adowania zdalnych arkuszy stylów ................................................................... 126

Gdy wstawiasz do kodu CSS wartoci podane przez atakujcego .................................. 126

Podczas filtrowania stylów CSS podanych przez uytkownika ....................................... 126

Gdy umieszczasz w znacznikach HTML wartoci klas podane przez uytkownika ........ 127

6

SKRYPTY DZIAAJCE W PRZEGLDARCE

129

Podstawowe cechy jzyka JavaScript ...................................................................................... 130

Model przetwarzania skryptów ....................................................................................... 131

Zarzdzanie wykonaniem kodu ....................................................................................... 135

Moliwoci badania kodu i obiektów ............................................................................... 136

Modyfikowanie rodowiska uruchomieniowego ............................................................. 137

JSON i inne metody serializacji danych ........................................................................... 139

E4X i inne rozszerzenia skadni jzyka ............................................................................ 142

Standardowa hierarchia obiektów ........................................................................................... 143

Model DOM .................................................................................................................... 145

Dostp do innych dokumentów ...................................................................................... 148

Kodowanie znaków w skryptach ............................................................................................. 149

Tryby doczania kodu i ryzyko zagniedania ........................................................................ 150

ywy trup: Visual Basic ........................................................................................................... 152

ciga ....................................................................................................................................... 153

Podczas adowania zdalnego skryptu .............................................................................. 153

Podczas parsowania danych JSON otrzymanych od serwera ......................................... 153

Gdy umieszczasz dane przesane przez uytkownika w blokach JavaScriptu ................. 153

Podczas interakcji z obiektami przegldarki po stronie klienta ....................................... 154

Jeeli chcesz pozwoli na dziaanie skryptów uytkownika na swojej stronie ................ 154

7

DOKUMENTY INNE NI HTML

155

Pliki tekstowe .......................................................................................................................... 155

Obrazy bitmapowe .................................................................................................................. 156

Audio i wideo .......................................................................................................................... 157

Dokumenty zwizane z formatem XML ................................................................................. 158

Ogólny widok XML ......................................................................................................... 159

Format SVG ..................................................................................................................... 160

MathML ........................................................................................................................... 161

XUL ................................................................................................................................. 161

WML ................................................................................................................................ 162

Kanay RSS i Atom ........................................................................................................... 163

Uwaga na temat nierysowanych typów plików ....................................................................... 163

ciga ....................................................................................................................................... 165

Udostpniajc dokumenty w formacie wywiedzionym z XML ....................................... 165

W przypadku wszystkich typów dokumentów nie-HTML .............................................. 165

Kup książkę

Poleć książkę

S p i s t r e c i 11

8

RYSOWANIE TRECI ZA POMOC WTYCZEK PRZEGLDARKI

167

Wywoywanie wtyczki .............................................................................................................168

Zagroenia w obsudze wartoci nagówka Content-Type we wtyczkach ......................169

Funkcje wspomagajce rysowanie dokumentu ........................................................................171

Platformy aplikacji wykorzystujce wtyczki .............................................................................172

Adobe Flash ......................................................................................................................172

Microsoft Silverlight ..........................................................................................................175

Sun Java ............................................................................................................................176

XBAP ................................................................................................................................177

Kontrolki ActiveX ....................................................................................................................178

Inne wtyczki .............................................................................................................................179

ciga ........................................................................................................................................181

Gdy udostpniasz pliki obsugiwane za pomoc wtyczek ................................................181

Gdy osadzasz w stronach pliki obsugiwane przez wtyczki .............................................181

Jeeli chcesz napisa now wtyczk dla przegldarek albo kontrolk ActiveX ...............182

CZ II: FUNKCJE BEZPIECZESTWA PRZEGLDAREK

183

9

LOGIKA IZOLACJI TRECI

185

Regua tego samego pochodzenia w modelu DOM .................................................................186

document.domain ............................................................................................................187

postMessage(…) ..............................................................................................................188

Interakcje z danymi uwierzytelniajcymi ..........................................................................190

Regua tego samego pochodzenia i API XMLHttpRequest ......................................................191

Regua tego samego pochodzenia w technologii Web Storage ................................................193

Reguy bezpieczestwa dla ciasteczek .....................................................................................194

Wpyw ciasteczek na regu tego samego pochodzenia ..................................................196

Problemy z ograniczeniami domen ..................................................................................197

Nietypowe zagroenie wynikajce z nazwy „localhost” ..................................................198

Ciasteczka i „legalna” kradzie domen ............................................................................199

Reguy bezpieczestwa wtyczek ..............................................................................................200

Adobe Flash ......................................................................................................................201

Microsoft Silverlight ..........................................................................................................204

Java ...................................................................................................................................205

Obsuga dwuznacznego lub nieoczekiwanego pochodzenia ....................................................206

Adresy IP ..........................................................................................................................206

Nazwy hostów z dodatkowymi kropkami .......................................................................207

Nie w peni kwalifikowane nazwy hostów .......................................................................207

Pliki lokalne ......................................................................................................................208

Pseudoadresy URL ...........................................................................................................209

Rozszerzenia przegldarek i interfejsu uytkownika ........................................................209

Inne zastosowania koncepcji pochodzenia ...............................................................................210

Kup książkę

Poleć książkę

12 S p i s

t r e c i

ciga ....................................................................................................................................... 211

Prawidowa higiena regu bezpieczestwa dla wszystkich witryn ................................... 211

Gdy uywasz ciasteczek HTTP w procesie uwierzytelniania .......................................... 211

Podczas midzydomenowej komunikacji w skryptach JavaScript ................................... 211

Podczas wstawiania na stron pochodzcych

z zewntrznych róde aktywnych treci obsugiwanych przez wtyczki ......................... 211

Gdy udostpniasz wasne treci obsugiwane przez wtyczki .......................................... 212

Gdy tworzysz wasne rozszerzenia dla przegldarek ...................................................... 212

10

DZIEDZICZENIE POCHODZENIA

213

Dziedziczenie pochodzenia dla stron about:blank ....................................................................... 214

Dziedziczenie pochodzenia dla adresów data: ........................................................................ 216

Dziedziczenie w przypadku adresów javascript: i vbscript: .................................................... 218

Uwagi na temat ograniczonych pseudoadresów URL ............................................................. 219

ciga ....................................................................................................................................... 221

11

YCIE OBOK REGUY TEGO SAMEGO POCHODZENIA

223

Interakcje z oknami i ramkami ................................................................................................ 224

Zmiana lokalizacji istniejcych dokumentów ................................................................... 224

Mimowolne umieszczanie w ramkach ............................................................................. 228

Midzydomenowe wstawianie treci ...................................................................................... 232

Uwaga do midzydomenowych podzasobów ................................................................. 235

Kanay poboczne wpywajce na prywatno ......................................................................... 236

Inne luki w regule SOP i sposoby ich wykorzystania ............................................................... 238

ciga ....................................................................................................................................... 239

Prawidowa higiena bezpieczestwa dla wszystkich witryn ............................................ 239

Gdy wczasz na stron zasoby z innych domen ............................................................. 239

Gdy tworzysz midzydomenow komunikacj w skryptach JavaScript .......................... 239

12

INNE FUNKCJE BEZPIECZESTWA

241

Nawigowanie do wraliwych schematów ............................................................................... 242

Dostp do sieci wewntrznych ............................................................................................... 243

Porty zakazane ........................................................................................................................ 245

Ograniczenia nakadane na ciasteczka stron trzecich .............................................................. 247

ciga ....................................................................................................................................... 250

Podczas tworzenia aplikacji WWW w sieciach wewntrznych ....................................... 250

Podczas uruchamiania usug nie-HTTP,

w szczególnoci dziaajcych na niestandardowych portach ........................................... 250

Gdy uywasz ciasteczka stron trzecich w rónych gadetach

lub treciach umieszczanych w piaskownicy ................................................................... 250

Kup książkę

Poleć książkę

S p i s t r e c i 13

13

MECHANIZMY ROZPOZNAWANIA TRECI

251

Logika wykrywania rodzaju dokumentu ..................................................................................252

Nieprawidowe typy MIME ..............................................................................................253

Wartoci dla specjalnych rodzajów treci ........................................................................254

Nierozpoznane rodzaje treci ..........................................................................................256

Ochronne zastosowanie nagówka Content-Disposition .................................................258

Dyrektywy Content dotyczce podzasobów ...................................................................259

Pobrane pliki i inne treci nie-HTTP ................................................................................260

Obsuga zestawów znaków .....................................................................................................262

Znacznik kolejnoci bajtów ..............................................................................................264

Dziedziczenie i pokrywanie zestawu znaków ..................................................................265

Zestaw znaków przypisany znacznikiem do zasobu ........................................................266

Wykrywanie zestawu znaków w plikach przesanych protokoem innym ni HTTP ......267

ciga ........................................................................................................................................269

Prawidowe praktyki bezpieczestwa dla witryn .............................................................269

Gdy generujesz dokumenty zawierajce treci kontrolowane przez atakujcego ...........269

Gdy przechowujesz pliki wygenerowane przez uytkownika .........................................269

14

WALKA ZE ZOLIWYMI SKRYPTAMI

271

Ataki odmowy wiadczenia usugi (DoS) .................................................................................272

Ograniczenia czasu wykonania i wykorzystania pamici ..................................................273

Ograniczenie liczby pocze ...........................................................................................274

Filtrowanie wyskakujcych okienek .................................................................................275

Ograniczenia uycia okien dialogowych ...........................................................................277

Problemy z wygldem i pozycj okien .....................................................................................278

Ataki czasowe na interfejs uytkownika ...................................................................................282

ciga ........................................................................................................................................285

Gdy umoliwiasz umieszczanie na swojej stronie

gadetów uytkownika zamknitych w ramkach <iframe> ...........................................285

Gdy tworzysz bezpieczne interfejsy uytkownika ...........................................................285

15

UPRAWNIENIA WITRYN

287

Uprawnienia witryn definiowane w przegldarkach i wtyczkach ............................................288

Z góry zdefiniowane domeny ..........................................................................................289

Menedery hase ......................................................................................................................289

Model stref Internet Explorera ................................................................................................291

Mechanizmy mark of the web i Zone.Identifier ...............................................................294

ciga ........................................................................................................................................296

Gdy dasz podniesienia uprawnie dla aplikacji WWW .................................................296

Gdy tworzysz wtyczki lub rozszerzenia korzystajce

z uprzywilejowanego pochodzenia ..................................................................................296

Kup książkę

Poleć książkę

14 S p i s

t r e c i

CZ III: SPOJRZENIE W PRZYSZO

297

16

PLANOWANE NOWE FUNKCJE BEZPIECZESTWA

299

Metody rozbudowy modelu bezpieczestwa ......................................................................... 300

dania midzydomenowe ............................................................................................. 300

XDomainRequest ............................................................................................................ 304

Inne zastosowania nagówka Origin ................................................................................ 305

Schematy ogranicze modelu bezpieczestwa ....................................................................... 306

Regua bezpieczestwa treci .......................................................................................... 307

Ramki w piaskownicy ...................................................................................................... 312

Strict Transport Security ................................................................................................. 314

Tryby przegldania prywatnego ...................................................................................... 316

Pozostae projekty ................................................................................................................... 316

Porzdkowanie kodu HTML w przegldarce .................................................................. 317

Filtrowanie XSS ............................................................................................................... 318

ciga ....................................................................................................................................... 320

17

INNE MECHANIZMY PRZEGLDAREK

321

Propozycje zmian w adresach URL i protokoach ..................................................................... 322

Funkcje na poziomie treci ...................................................................................................... 324

Interfejsy wejcia-wyjcia ......................................................................................................... 326

18

TYPOWE PODATNOCI SIECI WWW

329

Podatnoci aplikacji WWW ...................................................................................................... 330

Problemy, o których trzeba pamita podczas projektowania aplikacji WWW ...................... 332

Typowe problemy zwizane z kodem dziaajcym po stronie serwera .................................. 334

EPILOG 337

UWAGI 339

SKOROWIDZ 353

Kup książkę

Poleć książkę

6

Skrypty dziaajce

w przegldarce

Pierwszy mechanizm skryptowy dziaajcy w przegldarce pojawi

si w Nestcape Navigatorze w roku 1995 jako wynik prac Brendana

Eicha. Wbudowany jzyk Mocha (bo taka bya jego pierwotna nazwa)

dawa

twórcom stron moliwo manipulowania dokumentami HTML,

wywietlania prostych systemowych okien dialogowych, otwierania

i przesuwania okien przegldarki i wykorzystywania innych prostych

typów automatyzacji dziaania strony klienta.

W kolejnych wydaniach beta swojej przegldarki Netscape ostatecznie zmieni

nazw Mocha na LiveScript, a po dopiciu dziwacznych umów z firm Sun Micro-

systems ostateczn nazw jzyka stao si JavaScript. Byo zaledwie kilka podo-

biestw midzy jzykiem Mocha Eicha Brendana a Jav Suna, ale w firmie Netscape

wierzono, e takie marketingowe maestwo z pewnoci pozwoli uzyska Java-

Scriptowi dominacj w lukratywnym wiecie serwerów. Pragnienie to stao si

jasne po pojawieniu si w 1995 roku synnego i wprowadzajcego w bd ogoszenia

zapowiadajcego nowy jzyk, które od razu wizao go z ogromn liczb produktów

komercyjnych

1

:

Kup książkę

Poleć książkę

130 R o z d z i a

6

Netscape i Sun prezentuj JavaScript, nowy, otwarty, midzyplatformowy

i obiektowy jzyk skryptowy dla sieci korporacyjnych i internetu.

[…]

Netscape Navigator Gold 2.0 pozwala na tworzenie i edytowanie skryptów

w jzyku JavaScript, natomiast Netscape LiveWire umoliwia instalowanie,

uruchamianie i zarzdzanie programami napisanymi w tym jzyku, zarówno

w sieci korporacyjnej, jak i w caym internecie. Netscape LiveWire Pro dodaje

funkcje czenia z jzykiem JavaScript wydajnych relacyjnych baz danych firm

Illustra, Informix, Microsoft, Oracle i Sybase. Obsuga jzyków Java i JavaScript

zostaa wbudowana w produkty firmy Netscape w celu stworzenia zunifikowanego

rodowiska narzdzi klienckich i serwerowych przeznaczonych do tworzenia

i wdraania aplikacji sieciowych.

Mimo niewaciwego przywizania firmy Netscape do jzyka Java warto j-

zyka JavaScript dla rozwiza programistycznych dziaajcych po stronie klienta

wydawaa si cakiem spora, co byo zrozumiae równie dla konkurencji. W 1996

roku Microsoft odpowiedzia Internet Explorerem 3.0, w którym wprowadzona

zostaa niemal idealna kopia jzyka JavaScript oraz wasna propozycja firmy: zmie-

niona wersja jzyka Visual Basic o nazwie VBScript. Zaproponowana przez Microsoft

alternatywa nie zyskaa jednak popularnoci, a jej obsuga nie zostaa nawet zaim-

plementowana w innych przegldarkach, co mogo wynika ze spónionej prezentacji

albo z nieeleganckiej skadni nowego jzyka. Ostatecznie to JavaScript zagarn lwi

cz rynku, a od tego czasu nawet nie próbowano wprowadzi nowych jzyków

skryptowych do przegldarek, co równie moe wynika z pierwotnej poraki

Microsoftu na tym polu.

Firma Netscape zachcona popularnoci jzyka JavaScript cz odpowie-

dzialnoci za jego rozwój i konserwacj przekazaa niezalenemu stowarzyszeniu

ECMA (European Computer Manufacturers Association). Nowy opiekun jzyka ju

w 1999 roku udostpni trzecie wydanie specyfikacji ECMAScript

2

, ale od tego mo-

mentu rozwój jzyka sta si duo trudniejszy. Czwarte wydanie specyfikacji, które

cakowicie przedefiniowao cay jzyk, po kilku latach przepychanek midzy twór-

cami przegldarek zostao odoone na pók, a ograniczone wydanie pite

3

mimo

opublikowania w 2009 roku nadal nie cieszy si pen obsug w przegldarkach (cho

ten stan cigle si poprawia). W 2008 roku rozpoczy si prace nad kolejn iteracj,

nazywan „Harmony”, ale s one nadal dalekie od ukoczenia. Z powodu braku

obowizujcego wszystkich i stale ewoluujcego standardu pojawiaj si rozszerze-

nia jzyka tworzone przez poszczególnych producentów przegldarek, ale takie do-

datki zwykle powoduj tylko problemy.

Podstawowe cechy jzyka JavaScript

JavaScript jest wzgldnie prostym jzykiem przeznaczonym do interpretowania

w momencie uruchomienia. Charakteryzuje si skadni podobn do uywanej

w jzyku C (z wyjtkiem arytmetyki wskaników), prostym, bezklasowym modelem

Kup książkę

Poleć książkę

S k r y p t y d z i a a j c e w p r z e g l d a r c e

131

obiektów, który podobno zosta zainspirowany mao znanym jzykiem programo-

wania o nazwie Self, mechanizmem automatycznego zwalniania pamici i sabym ty-

powaniem dynamicznym.

JavaScript nie ma wbudowanych mechanizmów wejcia-wyjcia. W przegl-

darkach otrzyma ograniczone moliwoci interakcji ze rodowiskiem komputera,

realizowane za pomoc metod i waciwoci odwoujcych si do kodu samej prze-

gldarki. Jednak w przeciwiestwie do interfejsów znanych z innych jzyków pro-

gramowania funkcje te maj bardzo ograniczone moliwoci i zostay przygoto-

wane do realizowania konkretnych zada.

Wikszo gównych funkcji jzyka JavaScript nie jest niczym niezwykym i po-

winny by one znane programistom uywajcym ju jzyków C lub C++ oraz

w mniejszym stopniu — Java. Prosty program JavaScript moe wyglda tak:

var text = "Cze, mamo!";

function display_string(str) {

alert(str);

return 0;

}

// To wywoanie wywietli tekst "Cze, mamo!".

display_str(text);

Dokadniejsze wyjanienie semantyki jzyka JavaScript wykracza poza ramy tej

ksiki, dlatego w tym rozdziale podsumuj tylko szczególne i wpywajce na bez-

pieczestwo cechy jzyka. Czytelnicy szukajcy bardziej systematycznego wprowa-

dzenia do jzyka powinni zainteresowa si ksik Marjina Haverbeke’a Eloquent

JavaScript (No Starch Press, 2011).

Model przetwarzania skryptów

Kady dokument HTML wywietlany w przegldarce — niezalenie od tego, czy

w osobnym oknie, czy te w ramce — otrzymuje osobne rodowisko wykonania

skryptów JavaScript razem z niezalen przestrzeni nazw dla wszystkich zmien-

nych globalnych oraz funkcjami tworzonymi przez adowane skrypty. Wszystkie

skrypty wykonywane w ramach kontekstu konkretnego dokumentu wspódziel

midzy sob jedn piaskownic, ale mog te kontaktowa si z innymi konteksta-

mi za porednictwem specjalnego API. Takie interakcje midzy dokumentami mu-

sz by wykonywane w sposób otwarty, dlatego przypadkowe interferencje s bar-

dzo mao prawdopodobne. Na pierwszy rzut oka reguy izolowania skryptów bardzo

przypominaj model szufladkowania procesów, znany z nowoczesnych systemów

operacyjnych, ale nie s one a tak rozbudowane.

W ramach jednego kontekstu wykonania wszystkie znalezione bloki JavaScriptu

przetwarzane s po kolei, niemal zawsze w cile okrelonym porzdku. Kady blok

kodu musi skada si z dowolnej liczby prawidowo zbudowanych jednostek ska-

dniowych, które s przetwarzane w trzech nastpujcych po sobie krokach o na-

zwach: parsowanie, rozwizywanie funkcji i wykonanie kodu.

Kup książkę

Poleć książkę

132 R o z d z i a

6

Parsowanie

Na etapie parsowania sprawdzana jest skadnia bloku skryptu, który najczciej

konwertowany jest do poredniej postaci binarnej. Wykonanie skryptu zapisa-

nego w tej postaci jest zdecydowanie szybsze. Sam kod nie ma adnych globalnych

skutków do czasu cakowitego ukoczenia prac na tym etapie. Jeeli pojawi si

bdy skadniowe, to cay problematyczny blok kodu jest porzucany, a parser

przechodzi do kolejnego dostpnego bloku kodu.

W ramach zobrazowania zachowania parsera zgodnego ze specyfikacj jzyka

JavaScript zachcam do przyjrzenia si poniszemu wycinkowi kodu:

blok nr 1:

blok nr. 2:

<script>

var my_variable1 = 1;

var my_variable2 =

</script>

<script>

2;

</script>

Dowiadczenie zdobyte w pracy z jzykiem C podpowiada, e powyszy kod

powinien zosta zinterpretowany tak samo jak poniszy. W jzyku JavaScript tak

si jednak nie dzieje.

<script>

var my_variable1 = 1;

var my_variable2 = 2;

</script>

Wynika to z faktu, e bloki

<script>

nie s ze sob czone przed rozpoczciem

parsowania. W tym przypadku pierwszy segment skryptu spowoduje powstanie

bdu skadniowego (przypisanie z brakujc wartoci po prawej stronie), przez co

cay blok zostanie zignorowany i nie przejdzie do etapu wykonania. Fakt, e cay

segment jest pomijany, zanim bdzie móg mie jakikolwiek wpyw na stron, ozna-

cza te, i pierwotny przykad nie jest równowany poniszemu:

<script>

var my_variable1 = 1;

</script>

<script>

2;

</script>

Ta cecha odrónia jzyk JavaScript od wielu innych jzyków skryptowych,

takich jak Bash, w których etap parsowania nie zosta tak mocno oddzielony od etapu

wykonania.

Kup książkę

Poleć książkę

S k r y p t y d z i a a j c e w p r z e g l d a r c e

133

W naszym oryginalnym przykadzie po zignorowaniu pierwszego bloku kodu

parser przejdzie do drugiego dostpnego bloku (

<script>2;</script>

), który zo-

stanie obsuony bez adnych bdów. Drugi blok kodu jest równowany wykona-

niu instrukcji pustej, poniewa znajduje si w nim tylko jedna instrukcja bdca

wartoci numeryczn.

Rozwizywanie funkcji

Po zakoczeniu etapu parsowania w kolejnym kroku rejestrowane s wszystkie na-

zwane, globalne funkcje znalezione przez parsera w aktualnym bloku kodu. Od tego

momentu kada znaleziona funkcja bdzie dostpna w uruchomionym póniej ko-

dzie. Dziki zastosowaniu tego kroku poniszy kod zadziaa bez adnych proble-

mów, poniewa funkcja

hello_world()

zostanie zarejestrowana jeszcze przed wy-

konaniem pierwszego wiersza kodu, wywoujcego t wanie funkcj. Jest to

dziaanie odmienne od tego, do jakiego przyzwyczaili si programici uywajcy

jzyków C lub C++.

<script>

hello_world();

function hello_world() {

alert('Cze, mamo!');

}

</script>

Z drugiej strony poniszy kod nie zachowa si tak, jak bymy sobie tego yczyli:

<script>

hello_world();

</script>

<script>

function hello_world() {

alert('Cze, mamo!');

}

</script>

Tak zmieniony kod zgosi bdy w czasie wykonania, poniewa poszczególne

bloki nie s obsugiwane razem, ale w kolejnoci, w jakiej zostaj zaprezento-

wane mechanizmowi skryptowemu. W czasie gdy pierwszy blok jest ju wyko-

nywany, blok definiujcy funkcj

hello_world()

nie zosta nawet sparsowany.

eby byo jeszcze ciekawiej, okazuje si, e opisany tu nieco dziwny sposób roz-

wizywania nazw dotyczy wycznie funkcji, a deklaracje zmiennych s z niego wy-

czone. Zmienne s rejestrowane sekwencyjnie w czasie wykonania, podobnie jak

dzieje si to we wszystkich innych jzykach interpretowanych. Oznacza to, e poni-

szy przykad, w którym funkcja

hello_world()

zostaa zastpiona funkcj anonimow

przypisywan do zmiennej globalnej, nie bdzie dziaa tak, jak bymy tego chcieli:

Kup książkę

Poleć książkę

134 R o z d z i a

6

<script>

hello_world();

var hello_world = function() {

alert('Cze, mamo!');

}

</script>

W tym przypadku przypisanie wartoci do zmiennej

hello_world

wykonywane

jest dopiero po próbie wywoania

hello_world()

.

Wykonywanie kodu

Po zakoczeniu procesu rozwizywania nazw mechanizm skryptowy przystpuje

do wykonywania wszystkich instrukcji znajdujcych si poza blokami funkcji. Na

tym etapie wykonywanie skryptu moe zosta zatrzymane z powodu nieobsuo-

nego wyjtku lub z kilku innych, bardziej ezoterycznych powodów. Mimo wyst-

pienia takiego bdu nadal moliwe bdzie wywoanie wszystkich funkcji znajdu-

jcych si w tym samym bloku kodu, a zmiany wprowadzone przez wykonany do

tej pory kod pozostan aktywne w ramach biecego kontekstu.

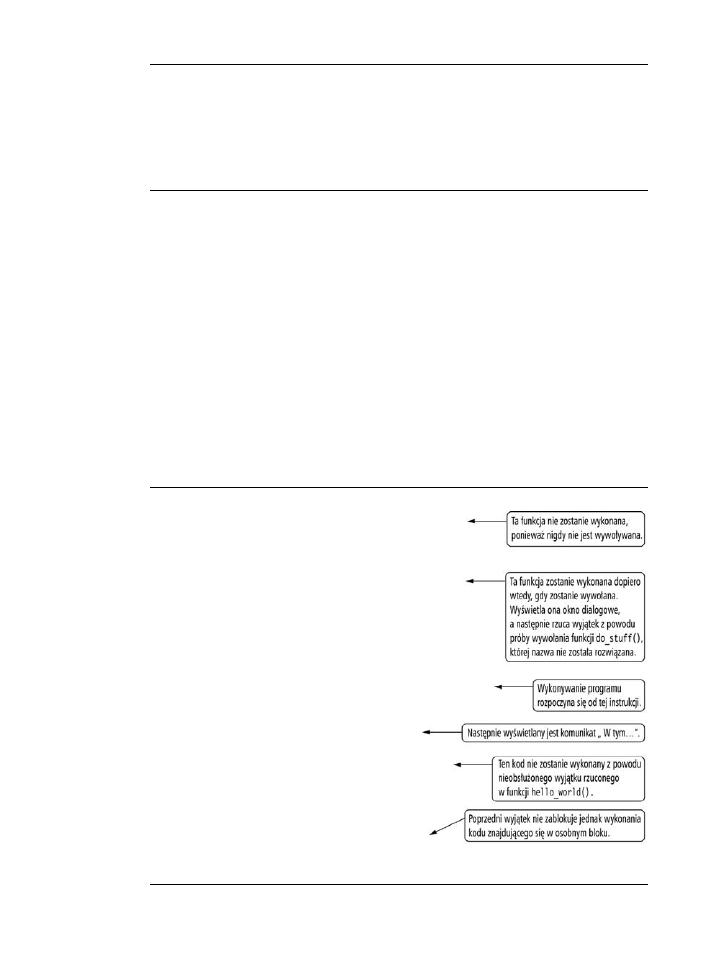

W poniszym (dugawym, ale i interesujcym) wycinku kodu prezentowanych

jest kilka innych cech wykonania kodu JavaScript, w tym i mechanizm wznawiania

pracy po wystpieniu wyjtku:

<script>

function not_called() {

return 42;

}

function hello_world() {

alert("W tym programie wszystko jest moliwe!");

do_stuff();

}

alert("Witamy w naszej przykadowej aplikacji.");

hello_world();

alert("Dzikujemy, zapraszamy ponownie.");

</script>

<script>

alert("Skoro ju popracowalimy, to moe partyjka szachów?");

</script>

Kup książkę

Poleć książkę

S k r y p t y d z i a a j c e w p r z e g l d a r c e

135

Prosz samodzielnie wypróbowa dziaanie tego przykadu i sprawdzi, czy

podane przy nim komentarze zgadzaj si z rzeczywistoci.

Z tego maego wiczenia wynika, e nieoczekiwane i nieobsuone wyjtki maj

do nietypowe konsekwencje. Mog one wprowadzi aplikacj w stan niespójny,

a mimo to umoliwiajcy dalsze wykonywanie kodu. Zadaniem wyjtków jest

uniemoliwienie rozprzestrzenienia si bdów wynikajcych z nieoczekiwanych

sytuacji, a zatem taki sposób wykonywania skryptów naley uzna za dziwny, tym

bardziej e na wielu innych frontach (na przykad w sprawie zakazu uywania in-

strukcji

goto

) jzyk JavaScript ma zdecydowanie twardsze zasady.

Zarzdzanie wykonaniem kodu

Chcc odpowiednio przeanalizowa cechy bezpieczestwa pewnych popularnych

wzorców projektowych aplikacji WWW, musimy dokadnie pozna model koor-

dynacji i zarzdzania wykonywaniem kodu stosowany w jzyku JavaScript. Na

szczcie model ten jest zadziwiajco rozsdny.

Niemal cay kod JavaScript, który znajduje si w okrelonym kontekcie, wy-

konywany jest w sposób synchroniczny. Jeeli kod skryptu jest wykonywany, to

jego wykonywanie nie moe zosta wznowione w wyniku dziaania zewntrznego

zdarzenia. Nie istnieje te mechanizm wtków, które mogyby równoczenie modyfi-

kowa wspóln pami. W czasie gdy mechanizm skryptowy jest zajty, wstrzymana

zostaje obsuga wszystkich zdarze, czasomierzy, da nawigacji w stronach itp.

W wikszoci przypadków caa przegldarka, a przynajmniej modu rysujcy HTML,

przestaje odpowiada. Obsuga zdarze zapisanych w kolejce wznawiana jest do-

piero po zakoczeniu wykonywania skryptu, gdy mechanizm skryptowy prze-

chodzi do stanu wstrzymania. Od tego momentu ponownie mona uruchomi kod

JavaScript.

Co wicej, jzyk JavaScript nie udostpnia funkcji

sleep(…)

lub

pause(…)

, która

tymczasowo zwalniaaby procesor i po pewnym czasie wznawiaaby wykonywanie

kodu od tego samego miejsca. Jeeli programista chce opóni wykonywanie wy-

konania skryptu, musi zarejestrowa czasomierz, który póniej ponownie uru-

chomi wykonywanie kodu. Wykonywanie to musi si jednak rozpocz na po-

cztku funkcji obsugujcej zdarzenie czasomierza (albo na pocztku anonimowej

funkcji wprowadzonej w czasie konfigurowania czasomierza). Takie warunki mona

uzna za irytujce, ale trzeba przyzna, e prawie do zera redukuj one ryzyko

wystpienia warunków wycigu (ang. race condition) w uruchomionym kodzie.

UWAGA

W tym synchronicznym modelu wykonywania kodu istnieje kilka raczej przypadko-

wych luk. Jedn z nich jest moliwo wykonania kodu w czasie, gdy wykonanie

innego bloku kodu zostaje wstrzymane w wyniku wywoania funkcji

alert(…)

lub

showModalDialog(…)

. Trzeba jednak pamita, e takie przypadki brzegowe nie

wpywaj zbyt czsto na sposób wykonywania kodu.

Taki blokujcy przegldark sposób wykonywania ptli w kodzie JavaScript

wymusza na samych przegldarkach wprowadzanie pewnych mechanizmów ago-

dzcych. Mechanizmy te opisz dokadniej w rozdziale 14. Na razie wystarczy

Kup książkę

Poleć książkę

136 R o z d z i a

6

powiedzie, e wi si one z innymi, i to do nieoczekiwanymi konsekwencjami.

Wykonanie kadej nieskoczonej ptli moe zosta zakoczone w sposób zbliony

do rzucenia nieobsuonego wyjtku. Mechanizm skryptowy wróci wtedy do stanu

wstrzymania, ale kod nadal bdzie móg by wykonywany, poniewa wszystkie

czasomierze i zdarzenia pozostan aktywne.

Moliwo nieoczekiwanego przerwania duej dziaajcego kodu, który przez

autora traktowany jest jako zawsze wykonujcy si w caoci, moe zosta wyko-

rzystana przez atakujcego do wprowadzenia aplikacji w stan niezdefiniowany. To

nie wszystko, inna podobna konsekwencja takiej semantyki powinna by widoczna

i zrozumiaa po przeczytaniu punktu „JSON i inne metody serializacji danych”.

Moliwoci badania kodu i obiektów

Jzyk JavaScript udostpnia podstawowe metody badania dekompilowanego kodu

ródowego dowolnych niestandardowych funkcji. Wystarczy wywoa metod

toString()

lub

toSource()

na rzecz dowolnej funkcji, któr chcemy skontrolowa.

Poza tym moliwoci skontrolowania przepywu dziaajcego programu s bardzo

ograniczone. Aplikacje mog próbowa wykorzystywa dostp do zapisanej w pa-

mici reprezentacji gównego dokumentu i poszukiwa w niej bloków

<script>

,

ale w ten sposób nie da si przejrze zdalnie adowanego lub generowanego kodu.

Za pomoc niestandardowej waciwoci

caller

mona te uzyska wgld w stos

wywoa dziaajcego skryptu, ale nie da si w ten sposób okreli aktualnie wyko-

nywanego wiersza kodu ani jego czci, która zostanie wykonana w nastpnej

kolejnoci.

Dynamiczne tworzenie nowego kodu JavaScript jest jedn z najwaniejszych

cech tego jzyka. Istnieje tu moliwo nakazania mechanizmowi skryptowemu,

aby synchronicznie interpretowa cigi znaków przekazywanych poprzez wbudo-

wan funkcj

eval(…)

. Na przykad ponisza instrukcja spowoduje wywietlenie

okienka z komunikatem:

eval("alert(\"Cze, mamo!\")")

Bdy skadniowe wykryte w tekcie przekazanym do funkcji

eval(…)

spowo-

duj, e funkcja ta rzuci wyjtek. Jeeli parsowanie si powiedzie, to wszystkie nie-

obsuone wyjtki rzucone przez interpretowany kod równie zostan przekazane

do funkcji wywoujcej. W przypadku gdy interpretowany kod zostanie bezbdnie

przygotowany i wykonany, to jako warto zwracana przez funkcj

eval(…)

potrakto-

wana zostanie warto ostatniej instrukcji znajdujcej si w przekazanym jej kodzie.

Obok opisanej funkcji mona te wykorzysta mechanizmy dziaajce na po-

ziomie przegldarki, aby z ich pomoc zaplanowa opónione parsowanie i wyko-

nywanie nowych bloków kodu JavaScript, które to operacje zostan wykonane, gdy

tylko mechanizm skryptowy powróci do stanu wstrzymania. Przykadami takich

mechanizmów mog by czasomierze (

setTimeout

,

setInterval

), funkcje obsugi

zdarze (

onclick

,

onload

itd.) oraz interfejsy umoliwiajce dostp do parsera

HTML (

innerHTML

,

document.write(…)

i inne).

Kup książkę

Poleć książkę

S k r y p t y d z i a a j c e w p r z e g l d a r c e

137

Co prawda moliwoci badania kodu pozostawiaj wiele do yczenia, ale ju

moliwoci introspekcji obiektów dziaajcego kodu zostay w jzyku JavaScript

do mocno rozbudowane. Aplikacje mog wylicza niemal wszystkie metody lub

waciwoci obiektu za pomoc prostych iteratorów

for … in

oraz

for each … in

,

a take uywa takich operatorów jak

typeof

,

instanceof

lub „jest dokadnie równy”

(

===

) i waciwoci

length

. W ten sposób programy mog pozna szczegóy wszyst-

kich znalezionych przez siebie elementów.

Wszystkie te mechanizmy sprawiaj, e skrypty dziaajce w tym samym kon-

tekcie nie maj prawie adnych moliwoci ukrycia przed sob jakichkolwiek da-

nych. Co wicej, utrudniaj one ukrywanie danych nawet pomidzy rónymi kon-

tekstami dokumentów. Z tym problemem twórcy przegldarek walczyli przez

bardzo dugi czas, a jak dowiemy si w rozdziale 11., nadal nie udao im si cako-

wicie go rozwiza.

Modyfikowanie rodowiska uruchomieniowego

Mimo wzgldnej prostoty jzyka JavaScript wykonywane w nim skrypty maj wiele

moliwoci, eby mocno wpyn na zachowanie wasnej piaskownicy tworzonej

przez jzyk. W rzadkich przypadkach takie zachowania mog wpywa nawet na inne

dokumenty.

Pokrywanie wbudowanych elementów

Jednym z najbardziej zaskakujcych narzdzi, jakimi mog posugiwa si zo-

liwe skrypty, jest moliwo usunicia, pokrycia albo przesonicia wikszoci

wbudowanych w jzyk JavaScript funkcji oraz praktycznie wszystkich metod wej-

cia-wyjcia udostpnianych przez przegldark. Prosz przyjrze si na przykad

dziaaniu poniszego kodu:

// To przypisanie nie spowoduje powstania bdu.

eval = alert;

// To wywoanie spowoduje nieoczekiwane wywietlenie okna z komunikatem.

eval("Cze, mamo!");

A to dopiero pocztek zabawy. W Chrome, Safari i Operze moliwe jest cako-

wite usunicie funkcji

eval(…)

. Wystarczy skorzysta z operatora

delete

. Dziwne

jest te to, e próba wykonania tej samej operacji w Firefoksie spowoduje przywró-

cenie oryginalnej, wbudowanej funkcji i usunicie wszystkich ewentualnych pokry.

Z kolei w Internet Explorerze próba usunicia tej funkcji spowoduje opónione

rzucenie wyjtku, który w tym miejscu raczej nie ma adnego konkretnego celu.

Zgodnie z t zasad niemal wszystkie obiekty, wcznie z wbudowanymi typami

String

lub

Array

, s tylko prototypami, które mona dowolnie modyfikowa. Taki

prototyp jest obiektem nadrzdnym, od którego wszystkie istniejce i przysze obiekty

wywodz swoje metody i waciwoci. Jest to zgrubne odwzorowanie mechanizmu

dziedziczenia klas istniejcego w bardziej rozbudowanych jzykach programowania.

Kup książkę

Poleć książkę

138 R o z d z i a

6

Moliwo modyfikowania prototypów obiektów moe powodowa mao intuicyj-

ne zachowania nowo tworzonych obiektów, o czym mona si przekona w poni-

szym przykadzie:

Number.prototype.toString = function() {

return "Mam ci!";

};

// To wywoanie wywietli napis "Mam ci!", a nie "42":

alert(new Number(42));

Funkcje get i set

Jeszcze bardziej interesujc cech modelu obiektów w uywanym powszechnie

dialekcie jzyka JavaScript s funkcje

get

i

set

, które umoliwiaj zdefiniowanie

wasnego kodu obsugujcego odczytywanie i zapisywanie wartoci do waciwoci

danego obiektu. Co prawda nie jest to mechanizm a tak rozbudowany jak przeci-

anie operatorów w jzyku C++, ale mona go wykorzysta do zmuszenia istnie-

jcych obiektów lub prototypów do zachowa dalekich od standardu. W poniszym

wycinku kodu operacje przypisania i odczytania wartoci do waciwoci zostay

w prosty sposób podmienione:

var evil_object = {

set foo() { alert("Mam ci!"); },

get foo() { return 2; }

};

// To przypisanie spowoduje wywietlenie komunikatu "Mam ci!".

// Poza tym nie stanie si nic wicej.

evil_object.foo = 1;

// To porównanie na pewno si nie uda.

if (evil_object.foo != 1) alert("Co si dzieje?!");

UWAGA

Funkcje

set

i

get

powstay pocztkowo jako rozszerzenie jzyka, ale zostay w-

czone do standardu ECMAScript wydanie 5. Funkcje te dostpne s we wszystkich

nowoczesnych przegldarkach (z wyjtkiem Internet Explorera w wersji 6 i 7).

Efekty potencjalnych przypadków uycia jzyka

W wyniku zastosowania technik opisywanych w poprzednich dwóch podpunktach

skrypt uruchomiony w danym kontekcie, który zosta zmieniony przez niezaufane

treci, nie ma adnej pewnej metody na sprawdzenie swojego rodowiska ani na

wykonanie dziaa korygujcych. Nie mona zaufa nawet zachowaniu prostych

wyrae warunkowych oraz ptli. Proponowane rozszerzenia jzyka najprawdo-

podobniej spowoduj jeszcze wiksze skomplikowanie tej sytuacji. Na przykad

Kup książkę

Poleć książkę

S k r y p t y d z i a a j c e w p r z e g l d a r c e

139

nieudana propozycja z 4. wydania jzyka ECMAScript zawieraa opis rozbudowa-

nego mechanizmu przeciania operatorów i pomys ten prawdopodobnie b-

dzie powraca w przyszoci.

Bardzo ciekawe jest te to, e podjte decyzje projektowe utrudniaj teraz

moliwoci sprawdzania kontekstu wykonania spoza piaskownicy tworzonej dla

danej strony. Na przykad lepe zaufanie w dziaanie obiektu

location

w poten-

cjalnie wrogim dokumencie doprowadzio ju do wielu problemów z bezpiecze-

stwem, zwizanych z wtyczkami do przegldarek, rozszerzeniami tworzonymi w jzy-

ku JavaScript oraz w niektórych klasach aplikacji WWW dziaajcych po stronie

klienta. Wszystkie te problemy spowodoway ostatecznie powstanie rónorakich

obej na poziomie przegldarki, które maj cho czciowo chroni ten szczegól-

ny obiekt przed sabotaem. Niestety wikszo pozostaych obiektów nadal po-

zostaje niechroniona.

UWAGA

Moliwoci modyfikowania wasnego kontekstu wykonania zostay mocno ogra-

niczone w trybie „strict” zdefiniowanym w 5. wydaniu specyfikacji ECMAScript.

Niestety na razie ten tryb nie jest w peni obsugiwany przez adn przegldark,

a na dodatek ma by mechanizmem dobrowolnym, z którego nie kada strona b-

dzie musiaa korzysta.

JSON i inne metody serializacji danych

Bardzo wan struktur skadniow uywan w jzyku JavaScript jest bardzo kom-

paktowy i wygodny mechanizm serializacji danych, znany pod nazw JavaScript

Object Notation (notacja obiektów jzyka JavaScript) albo po prostu JSON (RFC

4627

4

). Ten format danych wykorzystuje moliwo przecienia znaczenia symbolu

otwierajcego nawiasu klamrowego (

{

). Nawias ten uywany jest normalnie do

oznaczenia pocztku zagniedonego bloku kodu, co oznacza, e otwiera on now

instrukcj. Jeeli jednak nawias ten pojawi si jako cz wyraenia, to traktowany

jest jako pocztek zserializowanego obiektu. Poniszy przykad przedstawia prawi-

dowe zastosowanie takiej skadni do wywietlenia prostego komunikatu:

var impromptu_object = {

"given_name" : "Jan",

"family_name" : "Kowalski",

"lucky_numbers" : [ 11630, 12067, 12407, 12887 ]

};

// W okienku pojawi si napis "Jan".

alert(impromptu_object.given_name);

Przecienie operatora otwierajcego nawiasu klamrowego oznacza, e bloki

JSON nie zostan waciwie rozpoznane, jeeli spróbujemy ich uy jako osobnych

instrukcji. Oznacza to, e zachowuj si one inaczej ni liczby, cigi znaków i tablice,

których serializacja nie ma takich dwuznacznoci. Moe si to wydawa mao zna-

Kup książkę

Poleć książkę

140 R o z d z i a

6

czce, ale jest to cakiem spora zaleta. Oznacza to, e niemoliwe staje si doczanie

do stron odpowiedzi zgodnych z t skadni, przesyanych przez serwer z innej

domeny, z wykorzystaniem znaczników

<script src=…>

*

. Przedstawiony niej listing

spowoduje powstanie bdu skadniowego z powodu wykrycia nieprawidowo umiej-

scowionego znaku cudzysowu (

n) w miejscu, które interpreter traktuje jako ety-

kiet kodu

†

. Taki bd nie bdzie mia tutaj adnych efektów ubocznych.

<script>

{

"given_name" : "Jan",

"family_name" : "Kowalski",

"lucky_numbers" : [ 11630, 12067, 12407, 12887 ]

};

</script>

UWAGA

Brak moliwoci doczenia danych w formacie JSON za pomoc znaczników

<script

src=…>

jest bardzo interesujc waciwoci, ale nie jest to zabezpieczenie doskonae.

Wystarczy umieci odpowied serwera w nawiasach okrgych lub kwadratowych

albo usun cudzysowy otaczajce nazwy etykiet, a tak poprawion skadni b-

dzie mona wykona jako osobny blok kodu, co moe mie ju powane efekty

uboczne. Biorc pod uwag szybko rozwijajc si skadni jzyka JavaScript, nie

mona oczekiwa, e ten szczególny ukad kodu bdzie ju zawsze powodowa bdy

parsowania. W wielu mao istotnych zastosowaniach ten poziom bezpieczestwa

z pewnoci bdzie wystarczajcy i mona go traktowa jako bardzo prosty mecha-

nizm zabezpieczajcy.

Dane w formacie JSON otrzymane przez dowolny kana, taki jak na przykad

danie

XMLHttpRequest

, mona szybko i atwo przeksztaci w obiekty zapisane

w pamici. Wystarczy wywoa funkcj

JSON.parse(…)

dostpn we wszystkich po-

pularnych przegldarkach (z wyjtkiem Internet Explorera). Niestety w celu utrzy-

mania zgodnoci z t przegldark, a czasami po prostu z przyzwyczajenia, wielu

programistów uywa równie prostego wywoania, które jednak jest zdecydowa-

nie bardziej niebezpieczne:

var parsed_object = eval("(" + json_text + ")");

*

W przeciwiestwie do innych sposobów wczania treci do skryptów (takich jak

XMLHTTPRequest

)

znaczniki

<script src=…>

nie podlegaj ograniczeniom odwoa midzydomenowych, o których mówi

bd w rozdziale 9. Oznacza to, e mechanizm ten stanowi pewne ryzyko dla bezpieczestwa, w przypadku

gdy porednie dane uwierzytelniajce (na przykad ciasteczka) uywane s przez serwer do dynamicznego

generowania kodu JavaScript dla konkretnego uytkownika. Ta klasa podatnoci opisywana jest skrótem

XSSI — cross-site script inclusion.

†

Zaskakujc funkcj jzyka JavaScript jest obsuga etykiet znanych z jzyka C, takich jak

moja_etykieta:

alert("Cze, mamo!");

. Jest to o tyle interesujce, e jzyk nie obsuguje instrukcji

goto

, a to oznacza,

i w wikszoci przypadków takich etykiet po prostu nie da si wykorzysta.

n

Kup książkę

Poleć książkę

S k r y p t y d z i a a j c e w p r z e g l d a r c e

141

Problem polega na tym, e funkcja

eval(…)

uywana tutaj do wyliczania „war-

toci” danych w formacie JSON pozwala na przekazanie jej nie tylko zserializowa-

nych danych, ale i penoprawnego kodu JavaScript, a to moe mie nieoczekiwane,

globalne konsekwencje. Na przykad wywoanie funkcji, umieszczone w spreparo-

wanej odpowiedzi JSON, zostanie oczywicie wykonane:

{ "given_name": alert("Cze, mamo!") }

Takie zachowanie sprawia, e twórca aplikacji musi dodatkowo zadba o to, eby

przyjmowa dane JSON tylko z zaufanych róde, a wszystkie dane otrzymane od

serwera poddawa dodatkowemu procesowi oznaczania znaków. Jak mona si spo-

dziewa, niedocignicia w tym zakresie powodoway ju wiele bdów w bezpie-

czestwie aplikacji WWW.

UWAGA

Kopoty z prawidow obsug funkcji

eval(…)

widoczne s nawet w samej specyfi-

kacji formatu JSON (RFC 4627). Rzekomo bezpieczna implementacja parsera

doczona do tego dokumentu umoliwia spreparowanym odpowiedziom w formacie

JSON na dowolne inkrementowanie i dekrementowanie zmiennych programu, któ-

rych nazwy skadaj si z liter a, e, f, l, n, r, s, t, u oraz cyfr. To wystarczy, eby

zoy takie sowo jak „unsafe” (niebezpiecznie) oraz okoo tysica innych angielskich

sów. Wadliwe wyraenie regularne prezentowane w tym dokumencie RFC pojawia

si w wielu miejscach w internecie i z pewnoci szybko nie zniknie.

atwo wykorzystania formatu JSON powoduje, e jest on powszechnie uy-

wany przez nowoczesne aplikacje WWW. Jedynymi rywalami tego formatu s mniej

bezpieczne sposoby serializacji cigów znaków i tablic oraz format JSONP

*

. Wszystkie

te metody nie s jednak zgodne z funkcj

JSON.parse(…)

, a to oznacza, e wymu-

szaj uycie niebezpiecznej funkcji

eval(…)

w celu konwersji danych do postaci

pozwalajcej na uycie w programie. Inn waciwoci tych formatów jest to, e

w przeciwiestwie do formatu JSON dane zaadowane z zewntrznej strony za

pomoc znacznika

<script src=…>

zostan prawidowo przetworzone. W rzadkich

przypadkach mona to uzna za zalet, ale zwykle naley traktowa to jako niepo-

trzebne ryzyko. Jeeli si zastanowi, to samo zaadowanie danych serializowanej

tablicy za pomoc znacznika

<script>

nie ma powanych efektów ubocznych, ale

atakujcy mógby zmodyfikowa funkcj

set

przypisan do prototypu

Array

, aby

w ten sposób odczytywa wpisywane do niej dane. Powszechnie stosowane zabez-

pieczenie polegajce na doklejeniu do pocztku odpowiedzi ptli

while(1);

, która

ma zablokowa taki atak, moe mie jednak interesujce skutki uboczne. Prosz

sobie przypomnie o moliwoci przerwania nieskoczonej ptli, jak daje nam j-

zyk JavaScript.

*

Skrót JSONP oznacza „JSON with padding” czyli „JSON w opakowaniu”. Jest to format standardowej

serializacji JSON opakowanej w uzupeniajcy kod, który zmienia cao w niezalen instrukcj JavaScript.

Wród typowych przykadów mona tu wymieni wywoania funkcji (np.

callback_function({…dane

JSON…})

) albo przypisania wartoci do zmiennych (

var return_value = {…dane JSON…}

).

Kup książkę

Poleć książkę

142 R o z d z i a

6

E4X i inne rozszerzenia skadni jzyka

Jzyk JavaScript ewoluuje bardzo szybko, podobnie jak jzyk HTML. Niektóre

wprowadzane do niego zmiany byy na tyle radykalne, e mogy powodowa prze-

ksztacenie formatów tekstowych do tej pory odrzucanych przez parsery w pra-

widowy kod JavaScript. To z kolei mogo prowadzi do nieoczekiwanego ujawnia-

nia danych, szczególnie w poczeniu z rozbudowanymi moliwociami wgldu

w kod i obsugiwane przez niego obiekty, o których mówiem ju w tym rozdziale.

Nie wspominajc ju o moliwoci wykorzystania znacznika

<script src=…>

do

zaadowania kodu z zewntrznych domen.

Jednym z najbardziej widocznych przykadów tego trendu jest jzyk ECMSScript

for XML (E4X)

5

, bdcy zupenie niepotrzebn, cho eleganck prób wczenia

skadni XML do jzyka JavaScript i traktowania jej jako alternatywy dla formatu

JSON. W rozwizaniach zgodnych z E4X, takich jak Firefox, ponisze wycinki kodu

s sobie mniej wicej równowane:

// Normalna serializacja obiektów

var my_object = { "user": {

"given_name": "Jan",

"family_name": "Kowalski",

"id": make_up_value()

} };

// Serializacja E4X

var my_object = <user>

<given_name>Jan</given_name>

<family_name>Kowalski</family_name>

<id>{ make_up_value() }</id>

</user>;

Nieoczekiwan konsekwencj obsugi rozszerzenia E4X jest to, e kady prawi-

dowo zbudowany dokument XML moe zosta zaadowany za pomoc znacznika

<script src=…>

i przetworzony w ramach bloku wyraenia traktowanego jak instruk-

cja. Co wicej, jeeli atakujcy zdoa strategicznie umieci w dokumencie znaki

nawiasów klamrowych (

{

i

}

) albo zmodyfikowa funkcj

set

prototypów odpowied-

nich obiektów, to moe mu si uda pobra tekst wywietlany w atakowanym do-

kumencie. Takie niebezpieczestwo prezentowane jest w poniszym przykadzie:

<html xmlns="http://www.w3.org/1999/xhtml">

...

{ wykradnij_dane(

...

<span>Tajne informacje uytkownika</span>

...

) }

...

</html>

Kup książkę

Poleć książkę

S k r y p t y d z i a a j c e w p r z e g l d a r c e

143

Trzeba przyzna, e po kilku latach istnienia tego bdu w Firefoksie jego twórcy

zdecydowali si zakaza instrukcji E4X, które by obejmoway cao przetwarzane-

go skryptu, co czciowo zaatao ten problem. Mimo to wyranie wida, e jzyk

jest w cigym ruchu, dlatego trudno jest mie cakowit pewno, i odpowiedzi

JSON bd dobrym zabezpieczeniem przed midzydomenowym doczaniem

skryptów. W momencie gdy pojawi si trzecie znaczenie otwierajcego nawiasu

klamrowego albo na pocztku nazwy etykiety, dopuszczony zostanie znak cu-

dzysowu, wic bezpieczestwo tej metody wymiany danych midzy serwerem

a klientem zostanie mocno zredukowane. Dobrze jest si na to przygotowa.

Standardowa hierarchia obiektów

rodowisko wykonawcze jzyka JavaScript zbudowane jest wokó niejawnego

obiektu podstawowego, który uywany jest jako domylna przestrze nazw dla

wszystkich zmiennych i funkcji globalnych tworzonych przez program. Przestrze

ta wypeniana jest hierarchi funkcji, które implementuj operacje wejcia i wyj-

cia realizowane w rodowisku przegldarki, oraz kilkoma dodatkami wynikajcymi

ze specyfiki jzyka. Do wspomnianych operacji nale funkcje manipulowania

oknami przegldarki (

open(…)

,

close(…)

,

moveTo(…)

,

resizeTo(…)

,

focus(…)

,

blur(…)

itp.), konfigurowania czasomierzy jzyka JavaScript (

setTimeout(…)

,

setInterval(…)

itp.), wywietlania okienek dialogowych interfejsu uytkownika (

alert(…)

,

prompt(…)

,

print(…)

) oraz wykonywania wielu innych dziaa przygotowanych przez produ-

centa przegldarki. Nierzadko chodzi tu o do ryzykowne operacje, takie jak dostp

do schowka systemowego, tworzenie zakadek albo modyfikowanie strony startowej.

Ten podstawowy obiekt udostpnia te referencje gównych obiektów przy-

pisanych do danego kontekstu, do których mona zaliczy obiekt nadrzdnej ramki

(

parent

), gównego dokumentu w aktualnym oknie przegldarki (

top

) oraz wszyst-

kich ramek zdefiniowanych w tym dokumencie (

frames[]

). Znajdziemy w nim

nawet kilka dodatkowych referencji do aktualnego obiektu gównego, takich jak

windows

i

self

. We wszystkich przegldarkach (z wyjtkiem Firefoksa) do tej prze-

strzeni nazw doczane s te elementy, którym przypisano parametry

id

lub

name

,

dziki czemu moliwe jest zastosowanie takich konstrukcji:

<img id="hello" src="http://www.example.com/">

...

<script>

alert(hello.src);

</script>

Na szczcie w przypadku wystpienia konfliktów nazw ze zmiennymi jzy-

ka JavaScript lub elementami wbudowanymi w jzyk elementy z parametrem

id

nie

s traktowane priorytetowo. Dziki temu unika si moliwych interferencji midzy

prawidowo zbudowanym kodem HTML dostarczonym przez uytkownika a znaj-

dujcymi si w dokumencie skryptami.

Kup książkę

Poleć książkę

144 R o z d z i a

6

Pozostaa cz tej wysokopoziomowej hierarchii skada si przede wszystkim

z kilku obiektów-dzieci tematycznie grupujcych róne API udostpniane przez

przegldark:

Obiekt

location

Jest to kolekcja waciwoci i metod pozwalajcych programowi na odczytywanie

adresu URL aktualnego dokumentu oraz inicjowanie przejcia do nowego.

W wikszoci przypadków ta ostatnia operacja le si koczy dla wywoujcego

dokumentu, poniewa jego kontekst jest niszczony i krótko potem zastpowany

nowym. Wyjtkiem od tej zasady jest aktualizowanie samego identyfikatora

fragmentu (

location.hash

), co zostao dokadniej opisane w rozdziale 2.

Trzeba pamita o tym, e podczas konstruowania cigów znaków zawiera-

jcych dane z obiektu

location

(kod HTML, a w szczególnoci kod JavaScript)

nie wolno zakada, i niebezpieczne znaki zostan w tych danych prawidowo

oznaczone. Internet Explorer nie zmienia znaków nawiasów ostrych na waciwo-

ci

location.search

(przechowuje ona tekst zapytania). Z drugiej strony Chrome

prawidowo je oznacza, ale za to pomija znaki cudzysowu i lewego ukonika.

Wikszo przegldarek w ogóle nie stosuje oznaczania znaków w identyfikatorze

fragmentu.

Obiekt

history

Ten obiekt udostpnia kilka rzadko uywanych metod pozwalajcych na korzy-

stanie z historii danego okna przegldarki w sposób zbliony do klikania przyci-

sków Wstecz i Naprzód. Nie ma tu moliwoci bezporedniego skontrolowania

poprzednio odwiedzonych adresów URL, a jedyn opcj jest lepe nawigowanie

w historii stron przez okrelenie liczbowego przesunicia, na przykad za pomoc

wywoania

history.go(-2)

. W rozdziale 17. omówi te kilka nowych funkcji

dodanych ostatnio do tego obiektu.

Obiekt

screen

Proste API pozwalajce okreli wielko ekranu i okna przegldarki, rozdziel-

czo monitora, gbi kolorów i inne parametry. Udostpniane jest ono witry-

nom, aby mogy jak najlepiej dopasowa swój wygld do konkretnego urzdzenia

wywietlajcego.

Obiekt

navigator

Interfejs umoliwiajcy sprawdzenie wersji przegldarki, systemu operacyjnego

oraz listy zainstalowanych w przegldarce wtyczek.

Obiekt

document

To zdecydowanie najbardziej zoony jeden z obiektów gównych. Mona go

traktowa jako wejcie do modelu DOM

6

aktualnej strony (na temat tego mo-

delu mówi bd w nastpnym punkcie). Dostpnych jest w nim te kilka

funkcji zupenie niezwizanych ze struktur dokumentu, które dodane zostay

Kup książkę

Poleć książkę

S k r y p t y d z i a a j c e w p r z e g l d a r c e

145

w wyniku niezalenych decyzji projektowych. Jako przykad mona tu poda

waciwo

document.cookie

pozwalajc manipulowa plikami cookie, funkcj

document.write(…)

przeznaczon do dopisywania kodu HTML do aktualnej

strony albo funkcj

document.execCommand(…)

umoliwiajc edycj dokumentu

w trybie WYSIWYG.

UWAGA

Co ciekawe, informacje dostpne w obiektach

navigator

i

screen

cakowicie wy-

starczaj do pobrania unikalnego „odcisku palca” przegldarki wielu uytkowni-

ków. Ta dobrze znana waciwo tych obiektów prezentowana jest obrazowo na

stronie projektu Panopticlick prowadzonego przez fundacj Electronic Frontier