BYT Egzamin zerowy 21 styczeń 2011

Część I

Celem budowy modli analitycznych systemów informatycznych jest :

Zdefiniowanie wymagań

Lepsze zrozumienie działania systemu

Ocena umiejętności programistów

Ocena przydatności środowiska programistycznego.

Efekt skali obserwowany w projektach informatycznych spowodowany jest :

Wzrostem powiązań między elementami projektu wraz ze wzrostem wielkości projektu

Stałymi kosztami niezależnymi od wielkości projektu

Ograniczeniami kosztów niezależnymi od wielkości projektu

Stosowaniem bardziej wyrafinowanych narzędzi CASE wraz ze wzrostem skomplikowania projektu.

Spiralny model cyklu życia oprogramowania :

utrudnia klientowi walidację produktu na etapie wytwarzania

w praktyce każda jego faza jest realizowana zgodnie z podejściem iteracyjnym

w praktyce każda jego faza jest realizowana zgodnie z podejściem kaskadowym

utrudnia sporządzenie harmonogramu projektu.

O fazach i rodzajach testów możemy powiedzieć, że : (akceptacyjne na końcu)

testy akceptacyjne są zazwyczaj przeprowadzane na zasadzie „czarnej skrzynki”

testy integracyjne należy przeprowadzać przed testami akceptacyjnymi

nie ma sensu przeprowadzać testów regresyjnych przed testami akceptacyjnymi

żadna z powyższych odpowiedzi nie jest prawidłowa.

W ogólności w trakcie tworzenia architektury rozwiązania należy dążyć do uzyskania : (kohezja- wewnętrzna spójność)

niskiej kohezji komponentów

luźnego powiązania komponentów

ścisłego powiązania komponentów

wysokiej kohezji komponentów.

Źle zdefiniowaną pozycją konfiguracji w projekcie informatycznym jest :

biznesowy przypadek użycia

zestaw danych do testów akceptacyjnych

plik pomocy dostarczany wraz z aplikacją

cały program dostarczany klientowi.

Standard IEEE 830-1993 dotyczy :

Definiowania przebiegu inspekcji

Definiowania metryk jakości oprogramowania

Definiowania specyfikacji wymagań

Definiowania cyklu życia oprogramowania.

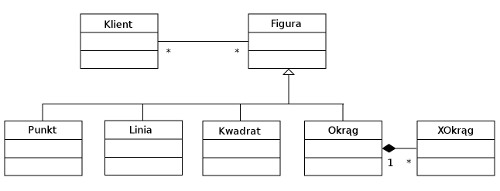

Na rysunku przedstawiono fragment modelu aplikacji, której zadaniem jest rysowanie różnych figur geometrycznych. Na przedstawionym diagramie widoczne jest zastosowanie wzorca

StrategiiMostu- rozdzielenie abstrakcji od implementacji

Adaptera- dopasowanie interfejsu do interfejsu który jest wymagany

Szeregowca

Dostarczanie interfejsu służącego do utworzenia rodzin powiązanych ze sobą obiektów bez konieczności specyfikowania ich klas konkretnych jest celem wzorca projektowego :

Mostu

Adaptera

Fabryki abstrakcyjnej

MVC

Twórca wzorców projektowych - Alexander

Część II

Wyjaśnić na czym polega metoda aktor-cel. W jakim miejscu cyklu życia oprogramowania jest ona stosowana ?

Metoda aktor-cel polega na tworzeniu listy, w której każdemu aktorowi przyporządkowuje się cele biznesowe, jakie może on zrealizować poprzez system. Jest stosowana w fazie wczesnej analizy.

Podać klasyfikację poziomów przypadków użycia zaproponowaną przez Cockburna. Podać przykład przypadku użycia z poziomu o najmniejszej abstrakcji wg tej klasyfikacji.

Strategiczny - zapisanie się na dodatkowy egzamin

celu użytkownika

podfunkcji - sprawdź uprawnienia użytkownika

przykład: „Sprawdź poprawność danych klienta”

Wyjaśnić pojęcie pozycji konfiguracji i tablicy konfiguracji wykorzystywane m.in. w normie IEEE 828-1990. Podać przykład tablicy statusu konfiguracji.

Pozycja konfiguracji - każdy element, którym będziemy chcieli zarządzać, który możemy wyróżnić z projektu stosowany w procesie wytwarzania oprogramowania np. dokumentacja, dane testujące, biblioteki, kompilatory.

Tablica statusu konfiguracji - dokument w formie tabeli, prezentujący ewolucję każdej z wydzielonej konfiguracji podczas wytwarzania oprogramowania w postaci identyfikatora.

|

Analiza |

Projektowanie |

Specyfikacja wymagań |

1.1.1

|

1.1.2

|

Projekt |

|

1.2.3

|

Metoda posiewowa- świadomie i umiejętnie umieszczamy bledy w kodzie, testerzy próbują je odnaleźć.

Wyszukiwarka