Bardzo skrócona historia Internetu

1957 - USA powołują agencję ARPA (Advanced Research Project Agency)

1969 - powstaje ARPANET, sieć złożona z czterech komputerów

1971 - powstaje poczta elektroniczna

1974 - pojawia się słowo internet

- sieć ARPANET formalnie przestaje istnieć

- Tim Berners-Lee tworzy World Wide Web

- pierwsza wymiana poczty elektronicznej pomiędzy Polską a

światem

Ogólna charakterystyka sieci komputerowych

Siecią komputerową nazywamy system komunikacyjny, służący przesyłaniu danych, łączący dwa lub więcej komputerów i urządzenia peryferyjne. Składa się on z zasobów obliczeniowych i informacyjnych, mediów transmisyjnych i urządzeń sieciowych.

Powody, dla których buduje się sieci komputerowe:

Współużytkowanie programów i plików

Współużytkowanie zasobów sieci

Współużytkowanie baz danych

Ograniczenie wydatków na zakup komputerów

Grupy robocze

Wymiana informacji i wiadomości

Ułatwienie zarządzania zasobami

Rozwój organizacji

Topologia sieci komputerowych

Topologia sieci komputerowych jest to sposób okablowania sieci na określonym obszarze, czyli połączenia komputerów w jeden zespół.

Podział sieci komputerowych ze względu na zasięg terytorialny:

Sieć lokalna LAN (Local Area Network)

Sieć metropolitalna (miejska) MAŃ (Metropolitan Area Network)

Sieć rozległa WAN (Wide Area Network)

Sieć korporacyjna (Enterprise Network)

Topologia sieci lokalnych

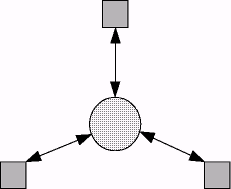

l. Topologia gwiazdy

Stacja robocz

2. Topologia pierścienia

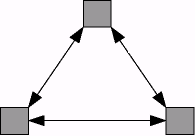

Uproszczony model warstwowy

aplikacji

Komunikacja wirtualna

aplikacji

fizyczna

Komunikacja fizyczna

Komunikacja wirtualna

>( podsieć V

Komunikacja fizyczna

fizyczna

najniższa - warstwa fizyczna, czyli sprzęt zajmujący się bezpośrednio transferem danych w sieci komputerowej;

pośrednia - warstwa sieciowa, zapewniająca bezpieczny transport danych w odpowiednich porcjach - pakietach, z komputera nadawcy do odpowiednio zaadresowanego komputera odbiorcy; najwyższa - warstwa aplikacji, z którą mamy do czynienia bezpośrednio, jako użytkownicy sieci, np. poczta elektroniczna, strony WWW, przesyłanie plików, praca zdalna itd.

Źródła:

1. Materiały z Internetu:

http://republika.pl/sieciptd/index2.htm

http://topologia.sieci.w.interia.pl/strona_glowna.htm

i inne

2. "Sieci komputerowe" Andrew S. Tanenbaum, WNT 1998

Active Directory

Active Directoryjest to oprogramowanie firmy Microsoft, które nale ży do rodziny usług katalogowych. Usługi katalogowe są hierarchicznymi bazami danych, zawierającymi informacje o obiektach znajdujących siew sieci i ułatwiaj ą żarz ądzanie zasobami sieci komputerowej.

Zalety zastosowania Active Directory:

Integracja z DNS

Elastyczne możliwości zapytań

Administrowanie z użyciem

Skalowalność

Większe możliwości replikacji

Większe możliwości w zakresie bezpieczeństwa

Współpraca z innymi systemami

Active Directory zainstalowany na serwerze Windows tworzy kontroler

domenyActive Directory, jak i DNS, są rozproszonymi bazami danych, które

organizuj ą inf ormacje w strukturze drzewiastejActive Directory i DNS są ró żnymi przestrzeniami nazw; przestrzeń

nazw Active Directory obejmuje więcej obiektów, niż przestrze ń nazw

DNS - na przykład obiekty użytkownikówActive Directory posługuje się DNS i wymaga jego użycia

Przestrzeń nazw DNS

Przestrzeń nazw Active Directory (lokalna dla prywatnej sieci)

Architektura Active Directory

Instalacja Active Directory w sieci składa się z jednej lub wielu domen, identyfikowanych przez nazwę odpowiadaj ącej jej domeny DNS. Domeny AD służą do:

wprowadzenia rozgraniczeń obszarów administracji,

replikacji informacji,

zastosowania polityk grup,

strukturalizacji sieci,

delegowania uprawnień administracyjnych.

Drzewo to zbiór domen, z których ka zda jest dzieckiem (poddomeną) albo rodzicem (naddomeną) przynajmniej jednej domeny należącej do tego samego drzewa. Domeny w ramach jednego drzewa są automatycznie

powiązane przechodnimi (ang. transitive) i dwukierunkowymi zależnościami zaufania (ang. trust relationships).

Las to zbiór drzew przestrzeni nazw Active Directory, które posługują się wspólnym katalogiem globalnym (ang. global catalog) . Wszystkie domeny w jednym lesie są automatycznie powi ązane przechodnimi (ang. transitive) i dwukierunkowymi zależnościami zaufania (ang. trust relationships).

Katalog globalny to baza danych przechowywana na jednym lub więcej kontrolerach domeny, odgrywająca dużą roi ę przy logowaniu i zapytaniach. Jest to miejsce, gdzie wykonywane są zapytania wyszukujące obiekty bazy danych Active Directory. Każdy las musi mieć przynajmniej jeden katalog globalny.

Jednostki organizacyjne (ang. organizational units, OU), to obiekty, w których można umieścić użytkowników, grupy, komputery, drukarki, współdzielone foldery, a także inne jednostki organizacyjne tej samej domeny. Pozwalają one logicznie pogrupować obiekty różnych klas, więc są u żywane głównie w celu delegowania uprawnień i zada ń administracyjnych ich administratorom.

Lokalizacja (ang. site) to zbiór komputerów połączonych w jedną sieć lokalną, albo kilka sieci lokalnych połączonych szybkimi łączami. Lokalizacje są niezale żne względem domen, odpowiadającym fizycznej strukturze sieci, natomiast najczęściej odwzorowują logiczn ą struktur ę firmy.

Uprawnienia administracyjne można delegować do:

jednostek organizacyjnych

domen

lokalizacji

Współpraca Active Directory z innymi systemami:

Active Directory może współpracować z każdą aplikacj ą, będąca

klientem LDAPActive Directory udostępnia dwa interfejsy programistyczne: Active

Directory Service Interface oraz API do LDAP

• Active Directory współpracuje z systemem Kerberos

Źródła: Materiały firmy Microsoft

Bezpieczeństwo w sieci komputerowej

Bezpieczeństwo komputerowe polega na ochronie następujących zasobów:

danych

sprzętu

reputacji (dobrego imienia lub wizerunku firmy lub osoby)

Ochrona danych to zapewnienie ich

tajności

integralności

dostępności

Skutki używania sprzętu przez niepowołane osoby:

spowolnienie pracy systemu

zmniejszenie objętości wolnej przestrzeni dyskowej

awarie sprzętu

Przykładowe zagrożenia dla reputacji:

wysyłanie e-maili wyglądających, jakby wysłał je kto inny

zmiana treści publikowanych na stronach internetowych na treści

narażające na szwank reputację posiadacza tych stronużywanie zaatakowanego komputera jako odskoczni do atakowania innych

komputerów

Kategorie ataków na systemy komputerowe:

włamania

blokady usług

kradzieże informacji

Rodzaje napastników

my sami

amatorzy wrażeń

wandale

zdobywcy

szpiedzy

Modele ochrony sieci komputerowej:

brak zabezpieczeń

zabezpieczenie przez utajnianie

zabezpieczenie hosta

zabezpieczenie sieci

Firewall internę towy jest to urządzenie pośredniczące w przesyłaniu danych między chronioną sieci ą a światem zewnętrznym, które ma kilka zadań:

zmusza do wchodzenia do systemu w starannie kontrolowanym punkcie

zmusza do opuszczania systemu w starannie kontrolowanym punkcie

zapobiega zbliżaniu się napastników do chronionych maszyn

ogranicza możliwości przesyłania danych do takich, które uznane

zostaną za dozwolone

Wybrane usługi internetowe:

• sieć WWW

poczta elektroniczna

grupy dyskusyjne Usenet

transfer plików

zdalny dostęp

Strategie zabezpieczeń:

minimalne przywileje

dogłębna obrona

wąskie przejście

najsłabszy punkt

bezpieczeństwo w razie awarii

domyślny zakaz

powszechna współpraca

Firewall - komponent lub zestaw komponentów, które ograniczaj ą wymian ę

danych między chronioną sieci ą a inn ą sieci ą.

Host - system komputerowy podłączony do sieci.

Host bastionowy - system komputerowy, który musi być wyj ątkowo dobrze

zabezpieczony, ponieważ jest bardziej ni ż inne nara żony na ataki,

zwykle dlatego, że jest widoczny z internetu i jednocześnie kontaktują

się przeze ń u żytkownicy sieci wewnętrznej (chronionej).

Host dwusieciowy - host, który ma przynajmniej dwa interfejsy

sieciowe.

Translacja adresów sieciowych (ang. network address translation -

NAT) - ma ona miejsce, kiedy ruter zmienia dane w pakietach,

modyfikując adresy sieciowe. Dzięki temu prawdziwe adresy hostów

chronionej sieci mogą pozostać ukryte. Technika ta umożliwia ponadto

podłączenie do internetu wielu hostów z użyciem mniejszej liczby

przydzielonych adresów internetowych.

Filtrowanie pakietów- przesyłanie jednych pakietów mi ędzy sieciami i

nieprzesyłanie innych na podstawie reguł określonych w konfiguracji i

analizy treści pakietów.

Sieć peryferyjna (ang. perimeter network) - sieć utworzona pomiędzy

siecią chronion ą a zewnętrzną w celu zapewnienia dodatkowej warstwy

zabezpieczeń. Zwana także strefązdemilitaryzowaną (ang. demilitarized

żonę - DMZ) .

Pośrednik (ang. proxy) - program, który komunikuje się z zewnętrznymi

serwerami "w imieniu" wewnętrznych klientów. Oprócz kontroli uprawnień

może zapewniać przyspieszenie obsługi klientów dzięki zapamiętywaniu

odpowiedzi serwerów zewnętrznych.

Wirtualna sieć prywatna (ang. virtual private network- VPN) - sieć, w

której pakiety sieci prywatnej przechodzą przez sieć publiczn ą-

najczęściej po zaszyfrowniu. Odbywa się to w sposób niezauwa żalny dla

hostów sieci prywatnej.

Polityka bezpieczeństwa jest to dokument obowiązujący w firmie, który określa na najwyższym poziomie najważniejsze decyzje dotyczące tego co i jak należy chronić. Powinna ona uwzględniać następujące aspekty:

wyjaśnienia

odpowiedzialność wszystkich zainteresowanych

zwykły język

władzę wykonawcz ą

uwzględnianie wyjątków

uwzględnianie rewizji

• omówienie konkretnych kwestii bezpieczeństwa

Podstawowe czynności reagowania na incydent s ą nast ępujące:

ocenić sytuację

dokumentować przebieg zdarzeń

odłączyć komputery od sieci (lub wyłączyć)

dokonać analizy sytuacji i podjąć odpowiednie działania

powiadamiać o "incydencie w toku"

sporządzić kopię systemu

odtworzyć dane i przywrócić system do zwykłego stanu

Technologie sieci bezprzewodowych Rodzina specyfikacji 802.11

Opracowana przez IEEE (Institute of Electrical and Electronic

Engineers) dla potrzeb bezprzewodowych sieci lokalnych802.11 - inicjalny standard; pasmo 2.4 GHz, prędkość transmisji l i

2 Mbps; modulacja FHSS (Freąuency Hopping Spread Spectrum) i DSSS

(Direct Seąuence Spread Spectrum)

Ewolucja niektórych standardów 802.11

802.1 1 2 Mbps 2.4 GHz

802.1 1a

54 Mbps

5 GHz

802.1 1b 1 1 Mbps 2.4 GHz

802.1 1g 54 Mbps 2.4 GHz

punkt dostępowy

klient

Tryby działania sieci 802.11

klient

Tryb ad-hoc

klient

klient klient

Tryb infrastrukturalny klient

802.llb - rewizja inicjalnego standardu 802.11; prędkość transmisji

11 Mbps; modulacja DSSS oraz CCK (Complementary Code Keying);

bezprzewodowa alternatywa Ethernetu802.lig - rozszerzenie standardu 802.llb; prędkość transmisji do 54

Mbps; dla prędkości transmisji powyżej 20 Mbps korzysta z modulacji

OFDM (Orthogonal Freąuency Division Multiplexing)

Bluetooth - technologia radiowa działaj ąca na krótkich dystansach; prędkość transmisji 2 Mbps; pasmo 2.45 GHz; modulacja FHSS

GPRS (ang. General Packet Radio Service) - standard u żywany do łączenia z Internetem telefonów komórkowych działających w systemie GSM; prędkość transmisji do 115 Kbps

Przykład zastosowania Bluetooth i GPRS ilustruje poniższy rysunek:

Źródła:

www.webopedia.com www.wi-fiplanet.com www.oreillynet.com

Ethernet

Ethernet - pewien zestaw standardów, określających na najniższym poziomie sposób przesyłania danych w sieci lokalnej, jak również praktyczne implementacje tych standardów.

Powstał w roku 1976 w Xerox Pało Alto Research Center (Bob

Metcalfe, Boggs)Nazwa nawiązuje do hipotetycznej substancji, eteru, którą uwa żano

kiedyś za nośnik fal elektromagnetycznych. W przypadku Ethernetu

takim eterem jest pojedynczy segment sieci.

Prędkość przesyłania danych

10 Mbps - prędkość osiągana w pierwszych konstrukcjach sieci

ethęrnetowych100 Mbps - najszerzej stosowana obecnie wersja

l Gbps (Gigabit Ethernet) - najnowsze wersje

Medium

gruby (półcalowy) kabel koncentryczny

cienki (ćwierćcalowy) kabel koncentryczny

skrętka (ang. unshielded twisted pair)

światłowód

Ramka -

uporz ądkowana sekwencja bitów, przesyłana jako pewna całość

IEEE 802.3

46-1500

PA |

SFD |

DA |

SA |

LEN |

Dane |

Wypełnienie |

CRC |

Ethernet właściwy

46-1500

PA |

DA |

SA |

Typ |

Dane |

Wypełnienie |

CRC |

Liczby na rysunku oznaczaj ą wielko ść poszczególnych elementów ramek wyrażoną w bajtach.

PA - l bajtów synchronizacji - s ą to bajty 10101010 (ang. preamble)

SFD- bajt 10101011 na oznaczenie początku zawartości merytorycznej

ramki (ang. start of frame delimiter)

DA- docelowy adres fizyczny (ang. destination address)

SA- źródłowy adres fizyczny (ang. source address)

i- liczba bajtów danych (ang. length)

Typ- kod protokołu wyższego poziomu, dla którego przeznaczone są dane

Wypełnienie - suma długo ści danych i długości wypełnienia musi być w

przedziale od 46 do 1500 bajtów

CRC - suma kontrolna (ang. cyclic redundancy check)

Protokół CSMA/CD ( Carrier Sense Multiple Access with Collision Detection) - protokół służący do rozwiązywania konfliktów w dostępie do możliwości nadawania w sieci Ethernet.

Wybrane dodatkowe urządzenia sieci Ethernet

Switch - przełącznik, urządzenie pozwalające na łączenie kilku segmentów sieci Ethernet w jedną sieć lokalną.

Repeater - wzmacniacz sygnału w sieci Ethernet, pozwala zwi ększyć maksymalnąodległo ść między dwiema stacjami.

Ol

oi

01 01

-Ethernet-

-Ethernet-

Switch

Topologia gwiazdy ze switchem i jednostacyjnymi segmentami

Stacja robocza

Stacja robocza

Stacja robocza

Internet Protocol wersja 6

Protokół IPw wersji 6 został zaprezentowany w dokumencie RFC 1752 "The recomendation for the IP Next Generation Protocol" i w listopadzie 1994 roku został przyjęty jako "Proposed Standard".

Najważniejsze zmiany, jakie zaimplementowano w IPv6 są nast ępujące:

dłuższe adresy - dotychczasowe adresy 32-bitowe zostały zastąpione

adresami 128-bitowymi, tym samym przestrzeń adresowa została

zwiększona do ok. 3.4e+38 adresów;większa elastyczność i nowe struktury adresowe;

uproszczony i bardziej elastyczny format nagłówków pakietów;

zwiększenie bezpieczeństwa pakietów;

lepsze wsparcie dla QoS poprzez etykietowanie pakietów;

przestrzeń dla przyszłych rozszerzę ń protokołu;

wsparcie dla komputerów i urządzeń przeno śnych;

pełna kompatybilność z IPv4, tzn. oprogramowanie IPv6 zawiera

mechanizmy pozwalające na współpracę komputerów wykorzystuj ących oba

standardy protokołu IP.

Pakiet IPv6

IPv6 Header |

Extension Headers Upper Layer Protocol Data Unit |

|

|

|

|

IPv6 Header- nagłówek pakietu w wersji 6;

Extension Headers - dodatkowe opcje pakietu; wi ększość z nich nie jest

przetwarzana przez routery, co znacznie przyspiesza przesyłanie

pakietów; są to m. in opcje dotyczące fragmentacji, autentykacji, czy

kapsułkowania danych;

Upper Layer Protocol Data Unit - dane przenoszone w tym pakiecie,

czyli zazwyczaj pakiet pochodzący z warstwy wyższej, np. z TCP lub

UDP.

Struktura nagłówka pakietu

12

16

24

31

Version

Traffic class

Flow Label

Payload Length

Next header

Hop Limit

Source Address

Destination Address

Yersion (4-bitowe) - pole zawieraj ące numer wersji protokołu IP (=6) Traffic Class (in. Prio, 8-bitowe) - pole pozwalaj ące na nadanie pakietowi wymaganego dla niego priorytetu przesyłania. Flow Label (20-bitowe) - etykieta strumienia pakietów, oznaczaj ąca strumień pakietów specjalnego przeznaczenia, czy wymagaj ący

przetwarzania w czasie rzeczywistym.

Payload Length (16-bitowe) - długo ść pakietu bez nagłówka, podawana w

baj tach.

Next Header (8-bitowe ) - identyfikuje typ nagłówka następujący

bezpośrednio za nagłówkiem pakietu IP.

Hop Limit (8-bitowe ) - pole zmniejszane o l przez ka żdy węzeł sieci,

przetwarzający pakiet. Kiedy to pole osiągnie wartość zero, pakiet

jest niszczony.

Source Address (128-bitowe) - adres nadawcy pakietu.

Destination Address (128-bitowe) - adres odbiorcy/odbiorców pakietu.

Adresowanie w protokole IP wersja 6

128-bitowe adresy IP w wersji 6 są adresami interfejsów, a nie węzłów. Ponieważ jednak ka żdy interfejs należy do jednego węzła sieci, to adres typu unicast tego interfejsu mo że być używany jako identyfikator tego węzła.

IP w wersji 6 definiuje trzy typy adresów:

unicast - adres identyfikujący pojedynczy interfejs;

multicast - adresy tego typu identyfikuj ą grup ę interf ej sów w ten

sposób, że pakiet wysłany na adres multicastjest dostarczany do

wszystkich interfejsów z tej grupy;anycast - adresy tego typu identyfikuj ą grup ę interf ej sów w ten

sposób, że pakiet wysłany na adres anycastjest dostarczany do

jednego interfejsu z tej grupy.

Sposób zapisu i kompresja adresów

Przykładowy adres w formie binarnej wygląda następująco:

0010000111011010000000001101001100000000000000000010111100111011

0000001110101010000000001111111111111110001010001001110001011010

Można go podzielić na 16-bitowe bloki:

0010000111011010 0000000011010011 0000000000000000 0010111100111011

0000001110101010 0000000011111111 1111111000101000 1001110001011010

Każdy z takich bloków zapisujemy szestnastkowo, oddzielając dwukropkami: 21DA:OOD3:0000:2F3B:02AA:OOFF:FE28:9CAA

Pewne skrócenie (kompresję) adresu osiąga się poprzez usunięcie zer wiodących w kolejnych grupach: 21DA:D3:0:2F3B:2AA:FF:FE28:9CAA

Dalszą kompresj ę uzyskujemy, zastępując grupy zawierające same zera dwoma dwukropkami "::", np. 21DA:D3::2F3B:2AA:FF:FE28:9CAA

Jeśli w adresie występuje dłuższy ciąg zer, to kompresja jest znaczna: FE80:O:O:O:2AA:FF:FE9A:4CA2 zastępujemy przez FE80::2AA:FF:FE9A:4CA2

natomiast FF02:O:O:O:O:O:O:2 kompresujemy do FF02::2

Taka kompresja dotyczy tylko zer początkowych w grupach. Adresu FF02:30:0:0:0:0:0:5 nie można skompresować do FF02:3::5 !!!!

Źródła:

"IPv6", Rafał Łukawiecki, Tech-Ed 2003

http://playground.suń.com/pub/ipng/html/ipng-main.html

http://www.pckurier.pl/webmaster/leksykon/i/ipv6.html

Więcej informacji:

System uwierzytelniania KERBEROS

Serwer AAA, służący jako scentralizowany mechanizm uwierzytelniający, udostępnia trzy rodzaje usług:

uwierzytelnianie (ang. authentication) - proces weryfikowania i

udowadniania tożsamości; dzięki uwierzytelnieniu można sprawdzić,

kim lub czym jest dany użytkownik lub komputer;autoryzacja (ang. authorization) -proces ustalania, co komu ś wolno

zrobić; nie należy mylić uwierzytelnienia i autoryzacji, ponieważ

uwierzytelnienie jest to warunek wstępny autoryzacji(chyba, że każdy

jest autoryzowany do robienia tego samego, jak na anonimowym ftp);ewidencjonowanie (ang. auditing) - dostarcza informacji o pomyślnym

lub niepomyślnym przebiegu uwierzytelniania i autoryzacji.

System Kerberos - zapewnia bezpieczne uwierzytelnienie klientów i serwerów w niezaufanej sieci, jeśli tylko same serwery Kerberosa są odpowiednio zabezpieczone przed obcą ingerencj ą.

Relacje zaufania są nast ępujące:

![]()

Komputer —-* ^^J ^-Serwer aplikacji ufa KDC —

^q Program kliencki ufa KDC

.—-Użytkownik ufa KDC

Serwer Kerberosa (KDC) Serwer aplikacji

Użytkownik

Wszystkie komputery mająw przybliżeniu ten sam czas

Kerberos używa następującej terminologii:

królestwo (ang. realm) - obszar podległy serwerowi Kerberosa,

Windows 2000 używa tu terminu domena;aktor (ang. principal) - ka zda ze stron, zaangażowana w transakcję,

czyli jednostka, która ma zostać uwierzytelniona; aktorami są zwykle

ludzie i usługi; każdy aktor ma sekret (hasło), który dzieli tylko z

serwerem uwierzytelniającym;KDC (ang. Key Distribution Center) - centrum dystrybucji kluczy,

czyli serwer uwierzytelniający (w Windows 2000 jest to część

kontrolera domeny); na serwerze KDC udostępniane są dwie usługi: AC,

czyli usługa uwierzytelniania (ang. Authentication Service) oraz

TGS, czyli usługa przyznawania biletów (ang. Ticket-Granting

Service);TGT (ang. ticket granting ticket) - nadrz ędny bilet przydzielany

przez AC uwierzytelnionemu aktorowi, służący do otrzymania biletu od

TGS;bilet (ang. ticket) - identyfikator wręczany serwerowi przez

użytkownika, który chce skorzystać z aplikacji pracującej na tym

serwerze, specyficzny dla użytkownika i serwera.

Proces przyznawania użytkownikowi dostępu do serwera aplikacji wygląda następuj ąco:

l

— Prośba o bilet do przyznawania biletów (TGT)—>

-Twój TGT-

Usługa Authentication Service (AS)

Serwer Kerberosa KDC

Prośba o bilet do aplikacji i mój TGT-

Twój bilet do aplikacji

Usługa Ticket Granting Service (TGS)

-Prośba o dostęp do aplikacji i mój bilet-

Serwer aplikacji

Dostęp do usług z innego królestwa (z innej domeny)

Królestwo A Królestwo B

Szyfrowanie danych

Definicje

Kryptografia - (greckie "kruptos" - ukryty) ma na celu ukrywanie

informacji w taki sposób, aby mógł j ą poznać tylko uprawniony

odbiorca.

Szyfrowanie- ukrywanie informacji za pomoc ą umówionego szyfru, który

jest tu sposobem ukrycia tej informacji i odbywa się zwykle z u życiem

odpowiedniego klucza.

Deszyfrowanie - ujawnianie informacji przy pomocy tego samego szyfru.

Tekst jawny- informacja przed zaszyfrowaniem.

Szyfrogram- informacja po zaszyfrowaniu.

Kryptologia - nauka o pismach szyfrowanych.

Kryptoanaliza - dział kryptologii, zajmuj ący się łamaniem szyfrów.

Zadania kryptografii

Poufność (ang. confidentiality) to problematyka przesyłania

wiadomości w obecności i pomimo podsłuchu.Uwierzytelnienie (ang. authenticitation) to tematyka związana z

pojęciem dowodu.Integralność (ang. integrity) pozwala wykryć modyfikacj ę danych,

albo wręcz taką modyfikacj ę uniemo żliwia.

Szyfrowanie symetryczne

Szyfrowanie symetryczne (kryptografia symetryczna) - taki rodzaj szyfrowania, w którym tekst jawny ulega przekształceniu w tekst zaszyfrowany za pomocą pewnego klucza, natomiast do odszyfrowania niezbędna jest znajomość tego samego klucza oraz algorytmu zastosowanego do szyfrowania.

Tekst wejściowy Szyfrogram Tekst wyjściowy

To jest jawny tekst tajnej wiadom ości

S zyfrow a n ie

AxCv;5bm EseTfi)f

Gsm W e#4$@ a&hy

*% DsYnklj

Ten sam tajny klucz

D eszyfrow a n ie

T o jest jawny tekst tajnej wiadom ości

Szyfrowanie asymetryczne

Szyfrowanie asymetryczne (kryptografia asymetryczna) - taki rodzaj szyfrowania, w którym klucze szyfrujący i deszyfrujący są ró żne, ale pasujące, stanowiąc nierozłączną par ę. Nie istnieje jednak sposób, aby na podstawie jednego klucza odtworzyć drugi. Ponadto znajomość klucza szyfrującego nie pomoże w odszyfrowaniu wiadomości.

Tekst wejściowy

Szyfrogram

T ekst wyjściowy

To jest jawny tekst tajnej wiad om ości |

K |

AxCv;5bm EseTfi)f Gsm W e#4$@ a&hy *% DsYnklj |

K |

To jest jawny te kst tajnej wia dom ości |

||

|

S zyfrow a n ie ^

|

|

Deszyfrowanie ^

|

|

||

|

t d |

L U/ b

|

|

j rf |

\ ^ to

|

|

|

|

|

|

|

|

|

Inne klucze

P ubliczny klucz ad re s a ta

P rywatny klucz ad re s a ta

Szyfrowanie hybrydowe

Szyfrowanie hybrydowe- generowana jest liczba losowa, która staje się jednorazowym kluczem szyfrowania symetrycznego wiadomości. Następnie ten jednorazowy klucz jest szyfrowany za pomocą klucza publicznego, tworząc tzw. "kopertę cyfrow ą" i całość jest wysyłana do adresata.

Tekst wejściowy

Szyfrogram

To jest jawny tekst tajnej wiadom ości

Szyfrowanie symetryczne

AxCv;5bm EseTfi)f

Gsm We#4$@ a&hy

*% DsYnklj

Szyfrowanie asymetryczne

Koperta cyfrowa

Klucz jednorazowy

Klucz publiczny

Deszyfrowanie hybrydowe- u adresata następuje proces odwrotny.

Klucz prywatny

Koperta cyfrowa

Odszyfrowanie asymetryczne

Klucz jednorazowy

Szyfrogram

Tekst wyjściowy

AxCv;5bmEseTfi)f

GsmWe#4$@a&hy

*%DsYnklj

Szyfrowanie symetryczne

To jest jawny tekst tajnej wiadomości

Podpis cyfrowy

Podpis elektroniczny - tworzony zgodnie z zasad ą szyfrowania asymetrycznego z tym, że klucz szyfrujący zostaje prywatny, a publikuje się klucz deszyfruj ący. Dla wiadomości, która ma być podpisana cyfrowo oblicza się sum ę kontroln ą za pomoc ą funkcji nieodwracalnej (hash function), a następnie tę sum ę szyfruje się kluczem prywatnym nadawcy i dołącza do oryginalnej wiadomości jako podpis cyfrowy.

Tekst wiadomości

128 bajtowa suma kontrolna

Podpis cyfrowy

Obliczenie funkcji nieodwracalnej

Szyfrowanie asymetryczne

Klucz prywatny szyfrujący

Weryfikacja wiadomości podpisanej cyfrowo.

Podpis cyfrowy

128 bajtowa suma kontrolna

Jrf&43kjfgf*($dRcb HKK;lofds%(jhd

Deszyfrowanie asymetryczne

Klucz publiczny deszyfrujący

AxCv;5bmEseTfi)f

GsmWe#4$@a&hy

*%DsYnklj

Tekst wiadom ości

To jest jawny tekst

podpisywanej

wiadom ości

Obliczenie funkcji nieodwracalnej

AxCv;5bmEseTfi)f

GsmWe#4$@a&hy

*%DsYnklj

Infrastruktura klucza publicznego (PKI)

Model nieformalny - oparty na wzajemnym zaufaniu (ang. web-of-

trust) ; wzajemna autoryzacja podpisu elektronicznego.Model instytucjonalny, w którym istnieje nadrzędny "Autorytet

Certyfikujący" (ang. Certificate Authority), do którego wszyscy mają

zaufanie; CA autoryzuje podpisy elektroniczne.

Źródła:

1. Materiały z internatu:

http://www.cyber.com.pl

http://www.minrank.org/krypto/kryptleks.htmltbezpieczenstwo i inne

"A-to-Z of Cryptografhy and Security", Rafał Łukawiecki, Tech-Ed 2003

"A-to-Z of Public Key Infrastructure (PKI)", Rafał Łukawiecki, Tech-Ed 2003

Model OSI

Model odniesienia OSI (Open Systems Interconnection) - opracowany

przez organizację International Standards Organization (ISO) w

ramach prac prowadzących do międzynarodowej standaryzacji protokołów

sieci komputerowych. Jest to zbiór zasad komunikowania się urz ądzeń

sieciowych.Model OSI - wyróżnia siedem warstw, z których każda zbudowana jest

na bazie warstwy poprzedniej. Nie określa fizycznej budowy

poszczególnych warstw, a koncentruje się na sposobach ich

współpracy.Poszczególne warstwy sieci z programistycznego punktu widzenia

stanowią niezale żne całości, chociaż nie potrafi ą wykonywać żadnych

widocznych zadań w odosobnieniu od pozostałych warstw.

WARSTWA

WARSTWA

Aplikacji

Prezentacji

Sesji

Transportowa

Sieciowa

Łącza danych

Fizyczna

Aplikacji

• protokół warstwy aplikacji

Prezentacji

• protokół warstwy prezentacji •

Sesji

-protokół warstwy sesji -

Transportowa

- protokół warstwy transportowej •

>-

Sieciowa

Sieciowa

p.w. sieciowej —M Sieciowa M -W

w. łącza danych--N Łącza danych M -W Łącza danych M •W Łącza danych

p.w. fizycznej M Fizyczna N M Fizyczna

Fizyczna

Jednostka informacji

wiadomość

wiadomość

wiadomość

wiadomość

pakiet

ramka

bit

Komputer 1

Komputer 2

Wartwa fizyczna- odpowiada za transmisj ę sygnałów w sieci.

Wartwa łącza danych- odpowiedzialna jest za odbiór i konwersj ę strumienia bitów pochodzących z urządzeń transmisyjnych w taki sposób, aby nie zawierały one błędów. Warstwa ta postrzega dane jako grupy bitów, zwane ramkami. Zadaniem tej warstwy jest także eliminacja zakłóceni synchronizacja szybko ści przesyłania danych. Wartwa sieciowa- steruje działaniem podsieci transportowej. Jej podstawowe zadanie to przesyłanie danych pomiędzy węzłami sieci wraz z wyznaczeniem trasy przesyłu w oparciu o stałe tablice opisane w sieci lub dynamicznie.

Wartwa transportowa- jej podstawowąfunkcj ą jest obsługa danych, przyjmowanych z warstwy sesji. Powinna być w pełni niezależna od zmian konstrukcyjnych sprzętu.

Wartwa sesji - podstawowym jej zadaniem jest wymiana wiadomo ści pomiędzy urządzeniami komunikującymi się poprzez sieć. Pełni ona także szereg funkcji zarządzających, związanych np. z taryfikacją usług w sieci. Warstwa sesji musi przeciwdziałać też takim sytuacjom, jak np. przerwanie połączenia w czasie aktualizacji odległej bazy danych.

Wartwa prezentacji- jej zadaniem jest obsługa formatów danych.

Wartwa aplikacji - zapewnia programom u żytkowym usługi komunikacyjne. Określa ona formaty wymienianych danych i opisuje reakcje systemu na podstawowe operacje komunikacyjne. Warstwa ta

stara się stworzyć wrą żenię przezroczystości sieci TCP/IP a model OSI

Warstwy OSI

Warstwy TCP/IP

Aplikacji

Prezentacji

Sesji

Transportowa

Sieciowa

Łącza danych

Fizyczna

FTP |

Telnet |

HTTP |

NFS |

|

TCP |

UDP |

ICMP |

||

IP |

||||

Warstwa fizyczna |

||||

Źródła:

D.E. Comer "Sieci komputerowe TCP/IP zasady, protokoły i architektura", WNT

Warszawa 1997Materiały internetowe, m. in.: http://www.man.rzeszow.pl/docs/ip/intro.htm

Protokoły pośrednie

Protokół RPC (Remote Procedurę Cali) - mechanizm zdalnego wywoływania procedur: z punktu widzenia programisty jest zwykłym wywołaniem procedury, natomiast w rzeczywistości polega na skontaktowaniu się si ę z innym programem, który może działać na odległym komputerze. Najbardziej znane wersje RPC to RPC dla systemów uniksowych, opracowany przez firmę Sun oraz RPC w systemach Microsoftu.

Numer usługi RPC- unikalny identyfikator usługi lub aplikacji RPC, mapowany za pomocą serwera lokalizującego na port UDP i/lub TCP, którego aktualnie dana usługa lub aplikacja używa do komunikacji.

Protokół CORBA (Common Object Reąuest Broker Architecture) jest obiektowym modelem przetwarzania rozproszonego, opracowanym dla systemów uniksowych. Obiekty CORBY porozumiewają si ę ze sob ą za pomoc ą protokołu Object Reąuest Broker, zwanego orb. Obiekty CORBY komunikują się ze sob ą przez Internet za pomoc ą Internet Inter-Orb Protocol (HOP), który opiera się na TCP, ale nie używa stałych numerów portów.

Protokół SSL (Secure Socket Layer) został opracowany przez firmę Netscape w 1993 r., Netscape zwrócił się do zespołu IETF z propozycj ą opracowania standardu internetowego, w wyniku czego powstał protokół TLS (Transport Layer Security).

Oba te protokoły mogą zapewniać bezpieczne, prywatne sesje komunikacyjne, ponieważ:

klient i serwer negocjuj ą algorytmy szyfrowania i ochrony

integralności;tożsamość serwera, z którym łączy się klient, jest zawsze

weryfikowana, a test tożsamości przeprowadza się przed wysłaniem

opcjonalnych informacji uwierzytelniających użytkownika;algorytmy wymiany kluczy zapobiegaj ą atakom typu "człowiek w

środku";pod koniec wymiany kluczy następuje wymiana sum kontrolnych, która

wykrywa ingerencję w negocjacje u żywanego algorytmu;serwer może sprawdzić tożsamość klienta na wiele różnych sposobów,

można też obsługiwać klienty anonimowe;wszystkie wymieniane pakiety danych zawieraj ą test integralne ści

komunikatu, błąd integralności powoduje zamknięcie połączenia;dzięki pewnym zbiorom wynegocjowanych algorytmów można używać

tymczasowych parametrów uwierzytelniających, które są odrzucane po

konfigurowalnym okresie czasu, co zapobiega późniejszemu

rozszyfrowaniu zarejestrowanej sesji.

IPsecjest to protokół bezpieczeństwa, opracowany przez zespół IETF. Usługi zapewniane przez ten protokół to:

Kontrola dostępu- odmowa wynegocjowania parametrów bezpieczeństwa

uniemożliwi nawiązanie komunikacji.Uwierzytelnienie pochodzenia danych - odbiorca pakietu ma pewno ść,

że pochodzi on od nadawcy, od którego wydaje się pochodzić.Integralność komunikatów - napastnik nie mo że zmodyfikować pakietu i

liczyć na jego zaakceptowanie.Ochrona przez odtwarzaniem - napastnik nie mo że ponownie przesłać

raz wysłanego komunikatu i liczyć na jego zaakceptowanie.Poufność- napastnik nie mo że odczytać przechwyconych danych.

Protokoły tworzące standard IPsec:

Authentication Header (AH) - zapewnia integralność komunikatów i

uwierzytelnia pochodzenie danych, opcjonalnie może zapewniać usługi

przeciwodtworzeniowe.Encapsulating Security Payload (ESP) - zapewnia poufno ść

(szyfrowanie) oraz ograniczoną ochron ę przed analiz ą przepływu pakietów. ESP obejmuje także niektóre usługi, zwykle realizowane przez AH.

• Internet Security Association Key Management Protocol (ISAKMP) -

zapewnia generowanie współdzielonych kluczy, na których opiera się

praca poprzednich dwóch protokołów.

IPsec definiuje dwa tryby pracy:

tunelowy

transportowy.

Oryginalny nagłówek IP

Dane datagramu

Tryb transportowy

Oryginalny nagłówek IP |

Nagłówek ESP |

Dane datagramu |

Tryb tunelowy

Nowy nagłówek IP |

Nagłówek ESP |

Oryginalny nagłówek IP |

Dane datagramu |

Protokół PPTP (Point-to-Point Tunneling Protocol) jest protokołem opartym na protokołach PPP (Point-to-Point Protocol) oraz Generic Routing Encapsulation (GRĘ). Udostępnia on uniwersalny mechanizm enkapsulacji protokołów IP, IPX i NetBEUI na poziomie IP; pakiety PPP są szyfrowane i enkapsulowane w pakietach GRĘ. Niestety wstępne negocjacje są przeprowadzane jawnym tekstem.

Enkapsulacja pakietu TCP w PPTP:

Nagłówek IP |

Nagłówek GRĘ |

|

|

|||

|

|

|

PPP |

IP |

TCP |

Dane |

|

|

|

|

|||

Zaszyfrowana treść GRĘ

Protokół L2TP (Layer To Transport Protocol) jest uniwersalnym protokołem enkapsulującym, służącym do tunelowania ruchu IP. Może działać ponad różnymi protokołami, w tym bezpośrednio ponad łączem telefonicznym (jak PPP). Nie jest protokołem szyfrowanym, ale za to zapewnia wzajemne uwierzytelnienie podczas wstępnych negocjacji i może ukrywać wymieniane wówczas informacje.

Enkapsulacja L2TP pakietu TCP podczas podróży przez sieć IP:

Nagłówek IP |

Nagłówek ESP |

|

Nagłówek IP |

Nagłówek UDP |

|

|

|

|||

|

|

|

|

|

|

Nagłówek L2TP |

Naglowe kIP |

Nagłówe k TCP |

Dane |

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|||||||

Źródła: 1. "Internet Firewalls. Tworzenie zapór ogniowych" E.D.Zwicky, S.Cooper, D.B.Chapman, Wydawnictwo RM, Warszawa 2001

Sieci komputerowe w systemie Windows

Protokół TCP/IP

Implementacja TCP/IP dla Windows 2000 udostępnia:

wszystkie podstawowe protokoły standardu TCP/IP (ARP, IP, TCP, UDP,

ICMP, DNS),

zestaw narzędzi diagnostycznych,

współpracę z serwerem DHCP i z s erwerem WINS,

obługę protokołów PPP, IPsec, PPTP i L2TP,

uwierzytelnianie systemem Kerberos,

wielodomenowość komputera (miltihoming),

tworzenie prywatnych sieci wirtualnych (VPN),

usługi Quality of Service i wiele innych zaawansowanych usług.

Przydzielanie adresów IP:

dynamiczne, usługą DHCP,

statyczne, czyli ręczne.

Sposoby odwzorowania nazw komputerów w adresy IP:

usługa DNS,

usługa WINS (Windows Internet Name Service),

pliki Hosts i Lmhosts.

Wybrane narzędzia TCP/IP:

Hostname - wyświetla nazwę komputera, na którym pracujemy,

Ipconfig - wyświetla bieżącą konfiguracj ę TCP/IP,

Winipcfg - narzędzie graficzne do wyświetlania adresu IP i innych

informacji konfiguracyjnych,Pathping - śledzi drogę do komputera o wskazanym adresie oraz podaje

raport pakietów traconych na każdym z napotkanych ruterów,Ping - weryfikuje poprawność konfiguracji TCP/IP oraz dostępność

zdalnego komputera o podanym adresie,

Tracert - podaje znalezioną dróg ę do komputera o podanym adresie,

Netstat - podaje statystykę aktualnych pół ączeńinternetowych

(używany protokół, adres i port lokalny, adres i port zdalny oraz stan dla połączeń TCP) .

Protokół CIFS - współdzielenie plików

Protokół CIFS (Common Internet File System) pozwala na

współdzielenie plików na odległych komputerach i na jednoczesn ą

pracę z nimi wielu u żytkownikom. Za jego pomocą aplikacje klienckie

i serwery różnych typów mogą udost ępniać pliki, drzewa katalogów i

drukarki.Protokół CIFS wykorzystuje TCP/IP do przesyłania danych i DNS do

rozpoznawania nazw komputerów.Jest on rozszerzoną wers j ą wcze śniej szego standardu SMB (Server

Message Błock).

Typy mechanizmu oplock (opportunistic lock):

• blokowanie na wyłączność (exclusive oplock) - pozwala klientowi

otworzyć plik do wyłącznego dostępu;

blokowanie w tle (batch oplock) - pozwala klientowi trzymać plik

otwarty na serwerze, chociaż proces korzystaj ący z tego pliku

zamknął go;blokowanie II stopnia (level II oplock) oznacza, że plik jest

otwarty do czytania przez wielu użytkowników, ale nikt nie może do

niego pisać.

Protokół DFS

• DFS (Distributed File System) pozwala utworzyć drzewo katalogów,

pokazujące logiczną struktur ę zasobów sieciowych. Kiedy użytkownik

lub aplikacja próbuje uzyskać dostęp do zasobu reprezentowanego w

tym drzewie, to serwer DFS przekazuje to żądanie do serwera

rzeczywiście udostępniającego ten zasób.

Źródła:

1. "Introduction to TCP/IP", "Microsoft TCP/IP Protocol" oraz inne materiały z MSDN 2 Windows 2000 Professional Resource Kits, Chapter 22 - TCP/IP in Windows 2000 Professional, TechNet

Protokół FTP

FTP- prosty protokół, wchodź ący w skład rodziny protokołów TCP/IP, który służy do przesyłania plików dowolnego typu pomiędzy komputerami, tzn. do pobierania plików z odległej maszyny do lokalnej i odwrotnie. Protokół ten działa w architekturze klient-serwer i jest to najpopularniejsza metoda kopiowania plików przez Internet.

Serwer FTP - komputer, który udost ępnia użytkownikom pliki poprzez sieć; musi mieć zainstalowane oprogramowanie, zdolne rozpoznawać i realizować tego typu żądania, nadchodzące z Internetu.

Klient FTP - program, za pomoc ą którego u żytkownik łączy się z serwerem FTP, np. w MS Windows program ftp.exe.

Sesja FTP składa si ę z trzech cz ęści:

załogowanie się na odegły komputer poprzez podanie u żytkownika i

hasła; na serwerach FTP z dostępem publicznym (tzw. anonimowym

FTP) identyfikatorem użytkownika jest zazwyczaj anonymous a hasłem

własny adres poczty elektronicznej;"właściwa" praca, podczas której wykonuje się operacje na

odległych plikach i katalogach: kopiowanie, przenoszenie, zmiana

nazwy itp.;zamknięcie sesji poleceniem close.

Tryby transmisji:

binarny - plik przesyłany bez dokonywania w nim żadnych zmian;

ASCII - tryb przeznaczony do przesyłania zbiorów tekstowych,

modyfikuje sposób kodowania niektórych bajtów.

Adres FTP- unikalny adres, pozwalaj ący jednoznacznie zidentyfikować serwer; nazwa domenowa często rozpoczyna się od członu "ftp", po którym następuje domena instytucji bądź firmy, utrzymuj ącej dany serwer, np:

ftp.microsoft.com

Pełny adres internetowy rozpoczyna się identyfikatorem protokołu: ftp://ftp.microsoft.com

Adres zawierający wymaganego użytkownika i hasło: ftp://uzytkownik:haslo@ftp.microsoft.com

Telnet

Telnet - usługa słu żąca do nawiązania interaktywnego połączenia terminalowego ze wskazanym komputerem w sieci. Po ustanowieniu takiego połączenia znaki wpisywane na klawiaturze naszego komputera są przesyłane poprzez sieć do maszyny, z którąjeste śmy połączeni.

Klient telnetu - program uruchamiany w celu nawi ązania i obsługi zdalnego połączenia, nosi zwykle nazwę telnet:

telnet adres Podczas uruchamiania połączenia następuje zwykle procedura logowania.

Jeśli usługa jest udostępniana poprzez port inny niż 23, to wywołanie polecenia telnet musi zawierać także numer portu: telnet adres port

Protokół Secure Shell (SSH)

Secure Shell (w skrócie ssh) - bezpieczny protokół zdalnej sesji, który działa podobnie do protokołu telnet, ale oferuje zarówno szyfrowanie nazwy konta i hasła, jak i całej prowadzonej zdalnie sesji. Obecnie zalecana do używania jest jego wersja 2.

Zasada działania protokołu ssh (oparta o technologię kryptograficzn ą RS A) :

każdy z komputerów, na którym zainstalowane jest oprogramowanie

ssh posiada parę kluczy: klucz prywatny oraz klucz publiczny;informację zaszyfrowan ą kluczem prywatnym mo zna odszyfrować tylko

przy pomocy klucza publicznego i odwrotnie;klucze są ze sob ą powi ązane, ale żadnego z nich nie można

odtworzyć na podstawie znajomości drugiego.

Rozszerzenia protokołu ssh:

możliwość autoryzacji użytkowników przy pomocy pary kluczy RSA;

protokół scp urno żliwiający bezpieczne przesyłanie plików

Źródła:

1. Materiały internetowe:

http://www.wsp.krakow.pl/papers/telnet.html

http://www.amg.gda.pl/siec/ssh.php

i inne

Protokół HTTP

HTTP - protokół u żywany do porozumiewania się klientów (zwykle przeglądarek) i serwerów pracujących w sieci WWW. Należy on do rodziny protokołów TCP/IP i jest to protokół warstwy aplikacji (jak FTP i Telnet). Obecnie stosowana jest wersja HTTP 1.1 (RFC 2068 z późniejszymi rozszerzeniami). Proces wymiany danych używa modelu klient-serwer.

Adres URL (Uniform Resource Locator) - jednoznaczne określenie lokalizacji zasobu w Internecie, np.

http://www.wsei.pl/pub/ważny dokument.html

Składa się z następujących części: oznaczenie protokołu, nazwa serwera, ścieżka do dokumentu (zasobu), nazwa dokumentu (zasobu).

Jeśli serwer oczekuje na zapytania HTTP pod numerem portu innym niż 80, to adres ma wtedy postać:

adres serwera[:numer portu[@identyfikator użytkownika[:hasło]]]

Format zapytania HTTP i odpowiedzi HTTP jest podobny i składa się z następujących elementów:

wiersz żądania/statusu

wiersze pól nagłówkowych

pusty wiersz (CRLF)

część zasadnicza (opcjonalna)

Zapytanie (żądanie) lub odpowiedź wygi ąda następująco: <wiersz początkowy, inny dla zapytania i odpowiedzi> Nagłówekl: wartość! Nagłówek2: wartość2 Nagłówek3: wartość3

<opcjonalna część zasadnicza, jak zwracana strona http, wynik zapytania do bazy danych itp.>

Wiersz początkowy zapytania składa się z następujących części: GET /ścieżka/do/pliku.html HTTP/1.1

Metody zapytań ( żądań) HTTP:

GET to standardowa metoda, słu żąca do pobierania zasobów w sieci

WWW, stosowana przez przeglądarki, gdy użytkownik wybiera URL;

żądania GET nie zawieraj ą cz ęści zasadniczej;HEAD - serwer wysyła identyczn ąodpowied ź, jak na żądanie GET, ale

bez części zasadniczej;POST- służy do wysyłania informacji do serwera; żądania POST

zawsze zawieraj ą cz ęść zasadniczą. Metodę POST stosuje się

najczęściej w połączeniu z formularzami HTML.

Ważniejsze pola nagłówkowe w żądaniach HTTP:

Host - nazwa (adres domenowy) docelowego serwera WWW;

User-Agent - informacje o kliencie (nazwa, adres, platforma

systemowa itp.);Referer - URL dokumentu zawierającego odnośnik, za pomocą którego

nastąpiła żądanie bieżcego zasobu;Content-Type - typ danych przesyłanych przez klienta (np. w

żądaniu POST) w części zasadniczej;

Content-Length - rozmiar w bajtach części zasadniczej.

Przykład

GET /test/index.html HTTP/1.1 Referer: http://mypage.com.pl User-Agent: Mozilla/4.76 Host: www.wsei.pl Accept: image/gif, image/jpeg

Wiersz początkowy odpowiedzi zwany jest linią statusu :

HTTP/1.1 200 OK

Składa się on z trzech cz ęści: wersji protokołu HTTP w formacie takim, jak dla żądania: HTTP/x.x, kodu numerycznego statusu odpowiedzi, opisu odpowiedzi.

Kod statusu odpowiedzi jest trzycyfrowy, a jego pierwsza cyfra identyfikuje kategorię odpowiedzi:

lxx- żądanie jest w trakcie przetwarzania

2xx - zadanie powiodło si ę

3xx - przekierowanie żądania pod inny URL

4xx - oznacza bł ad po stronie klienta

5xx - oznacza bł ad po stronie serwera

Ważniejsze pola nagłówowe w odpowiedziach HTTP:

Content-Type - typ danych przesyłanych przez serwer, np. text/html,

text/plain, image/jpg;

Content-Length - rozmiar w bajtach części zasadniczej odpowiedzi;

Datę - data i czas wysłania odpowiedzi;

Location - obowiązkowe w odpowiedziach z kodem stanu 3xx, określa

nowy URL zasobu;

Server - nazwa i wersja oprogramowania serwera WWW;

Expires - data i czas wygaśnięcia zasobu, po tym czasie zasób może

zostać zmieniony lub zawarte w nim informacje staną si ęniewa żne.

Przykład

HTTP/1.1 200 OK

Datę: Sat, 9 Aug 2003 22:00:00 GMT Server: Apache/1.3.23 (Unix) Conte nt-Lenght: 1778 Content-Type: text/html

<HTML> </HTML>

Cookies - pozwalaj ą one serwerowi WWW na zapisanie na dysku klienta dodatkowych danych związanych z pobieranym przez przeglądarkę dokumentem.

Autoryzacja- procedura identyfikacji u żytkownika, która uruchamiana jest wysyłaniem przez serwer odpowiedzi o kodzie 401 dla zastrzeżonych stron WWW.

Źródła:

Materiały internetowe:

http://www.jmarshall.com/easy/http/

Protokoły TCP/IP

Definicje

TCP/IP (ang. Transmission Control Protocol/Internet Protocol) - zbiór standardów określających szczegóły komunikacji w sieci, sposoby łączenia sieci i wyboru trasy w sieci. Umożliwia rozpatrywanie zagadnień dotycz ących komunikacji niezależnie od sprzętu sieciowego.

Protokół - zbiór zasad syntaktycznych i semantycznych sposobu komunikowania się elementów funkcjonalnych sieci komputerowej.

Pakiet- ściśle określony fragment informacji, przesyłany siecią komputerową.

Router - urządzenie łączące sieci fizyczne w jedną sieć wirtualną (internet). W sieci z systemem przesyłania pakietów router służy do wybierania dla pakietów optymalnej trasy.

Adresy IP

Adres IP- 32-bitowa liczba całkowita, zawieraj ąca informację o tym, do jakiej sieci jest włączony dany komputer oraz jego jednoznaczny adres w tej sieci. Adres zapisywany jest w postaci czterech liczb dziesiętnych, oddzielonych kropkami, każda liczba dziesiętna odpowiada 8 bitom adresu IP, np adres: 10000000 00001010 00000010 00011110 zapisuje sięjako: 128.10.2.30.

Klasy adresów IP - wskazuj ą, ile bitów adresuje sieć, a ile komputer w sieci. Adresy IP są podzielone na pi ęć klas, oznaczanych A, B, C, D, E, identyfikowanych przez najstarsze bity.

A B C D E |

0 |

Sieć (7 bitów) Komputer (24 bity) |

|

|

|

||

|

1 |

0 |

Sieć (14 bitów) Komputer (16 bitów) |

|

|

||

|

1 |

1 |

0 Sieć (21 bitów) Komputer (8 bitów) |

|

|

||

|

1 |

1 |

1 0 Adres grupowy (28 bitów) |

|

|

||

|

1 |

1 |

1 1 0 Zarezerwowane na przyszłość |

Zakresy adresów z poszczególnych klas są nast ępujące:

A 0.0.0.0 127.255.255.255

B 128.0.0.0 191.255.255.255

C 192.0.0.0 223.255.255.255

D 224.0.0.0 239.255.255.255

E 240.0.0.0 255.255.255.255

Internet Network Information Center (INTERNIC) - organizacja przydzielająca adresy IP w sieci Internet.

Internet Protocol IP

Trzy podstawowe zbiory usług w sieci TCP/IP:

usługi bezpołączeniowego przesyłania pakietów;

usługi niezawodnego przesyłania;

usługi programów użytkowych.

Protokół IP (Internet Protocol) - usługa "bezpoł ączeniowego przenoszenia pakietów", usługa najbardziej podstawowa. Każdy pakiet jest przesyłany niezależnie od innych, bez gwarancji jego dostarczenia, pakiety mogą zostać zagubione, zduplikowane lub dostarczone z błędem.

Protokół IP zawiera: definicj ę podstawowej jednostki przesyłania danych, definicjęoperacji trasowania oraz zbiór reguł, które słu żą do realizacji operacji bezpołączeniowego przenoszenia pakietów.

Datagram IP - podstawowa jednostka przesyłania danych za pomocą protokołu IP, podzielona na nagłówek i dane.

Format nagłówka IP

16

19

24

31

Wersja

Dł. nagłówka

Typ obsługi

Długość całkowita

Identyfikacja

Znaczniki

Przesunięcie fragmentu

Czas życia

Protokół

Suma kontrolna nagłówka

Adres IP nadawcy

Adres IP odbiorcy

Opcje IP (jeśli potrzebne)

Uzupełnienie

Dane

Pola nagłówka datagramu

Wersja (4-bitowe) - informacja o wersji protokołu IP.

Długość nagłówka (4-bitowe) - długo ść nagłówka mierzona w 32-bitowych

słowach.

Długość całkowita (16-bitowe) - długość całego datagramu, ale mierzona

w bajtach.s

Typ obsługi- określa, w jaki sposób datagram powinien być obsłużony.

Składa się z pięciu podpól:

Pierszeństwo

Nie używane

pierszeństwo (3 bity) - stopień wa żności datagramu od O (normalny)

do 7 (sterowanie siecią),bit O - oznacza pro śbę o krótkie czasy oczekiwania,

bit S - oznacza pro śbę o przesyłanie szybkimi ł ączami,

• bit P- oznacza pro śbę o du żą pewno ść przesyłania danych.

Część oprogramowania routerów ignoruje to pole.

Czas życia- określa, jak długo (w sekundach) datagram może pozostawać w systemie sieci (zwykle czas życia wynosi od 15 do 30 sęk.). Protokół- zawiera numer identyfikacyjny protokołu transportowego, dla którego pakiet jest przeznaczony.

Suma kontrolna nagłówka- służy do sprawdzenia poprawności nagłówka. Opcje IP - opcje nie występująw każdym datagramie, a długość pola zależy od tego jakie opcje zostały wybrane.

Uzupełnienie- zawarto ść tego pola zależy od wybranych opcji. Zawiera ono tyle zerowych bitów, aby długość nagłówka była wielokrotnością 32-bitowego słowa.

Kapsułkowanie datagramu - sytuacja, kiedy jeden datagram mię ści siew jednej ramce sieciowej.

Nagłówek IP

Dane datagramu

Nagłówek ramki

Dane ramki

Fragmentacja datagramu- podział datagramu na mniejsze kawałki, je śli nie mieści się w ramce sieciowej.

Defragmentacja - składanie fragmentów datagramu w jedną całość w komputerze odbiorcy.

Sieć 1 MTU = 1500

Sieć 3 MTU = 1500

Nagłówek datagramu |

Dane 600 bajtów |

Dane 600 bajtów |

Dane 200 bajtów |

N |

3 g łów e k |

fragm entu 1 |

Dane |

600 b |

ajtów |

N |

3 g łów e k |

fragm entu 2 |

D |

me 600 |

bajtów |

Nagłówek fragmentu 3 |

Dane 200 bajtów |

Pola nagłówka dotyczące fragmentacji

Identyfikacja (16-bitowe) - zawiera liczb ęcałkowit ą, jednoznacznie identyfikuj ącą datagram.

Znaczniki (3-bitowe) - słu ży do kontroli fragmentacji. Pierwszy bit

nie jest używany. Nadanie drugiemu wartości l oznacza zakaz

fragmentacji. Trzeci bit służy do oznaczenia ostatniego fragmentu

datagramu - ma wartość zero, inne fragmenty maj ą l.

Przesunięcie fragmentu (3-bitowe) - zawiera informacj ę, w którym

miejscu scalanego datagramu należy umieścić dane zawarte w tym

fragmencie. Adres ten jest mierzony w jednostkach 64-bajtowych.

Protokół UDP

Port- abstrakcyjny punkt docelowy, umożliwiający adresowanie pakietu do konkretnego procesu na komputerze, wyposażonym w wielozadaniowy system operacyjny. Każdy port jest identyfikowany dodatnią liczb ą całkowitą. System operacyjny zapewnia procesom określenie dostępu do protokołów.

UDP (User Data Protocol) - umożliwia adresowanie komunikatów do konkretnych procesów poprzez wykorzystanie mechanizmu portów. Komunikat UDP nazywa się datagramem u żytkownika, przed wysłaniem jest kapsułkowany w datagram IP. Jest to protokół bezpołączeniowy, czyli zawodny.

Multipleksowanie i demultipleksowanie

Multipleksowanie - zbieranie w ni ższej warstwie komunikatów z różnych protokołów wyższej warstwy.

Demultipleksowanie - rozdzielanie komunikatów do odpowiednich protokołów na podstawie informacji zawartych w nagłówku.

Demultipleksowanie w warstwie IP to rozdzielanie pakietów wg protokołu, za pomocą którego zostały utworzone:

Moduł IP

Z\

Przybycie datagramu

Demultipleksowanie datagramów UDP to rozdzielanie datagramów do wskazanych portów:

Multipleksowanie i demult pleksowanie w zależności od numeru portu |

|||

|

|

|

|

|

Warstwa IP |

|

|

Datagram IP

Transmission Control Protocol

TCP (Transmission Control Protocol) - protokół sekwencyjny, pracuj ący w trybie połączeniowym, wykorzystuje podczas przesyłania danych protokół IP (z punktu widzenia projektowania sieci tworzy na nim kolejną warstw ę) . Połączeniowe sesje komunikacyjne TCP umożliwiają:

sterowanie przepływem,

potwierdzenie odbioru pakietów,

zachowanie kolejności przesyłania pakietów,

sprawdzenie sumy kontrolnej,

powtórne przesłanie.

Kanał wirtualny IP - prac ę warstwy TCP z punktu widzenia jej funkcjonalności można potraktować jako ustanowienie wirtualnego kanału realizującego komunikację mi ędzy konkretnymi "końcówkami" w sieci.

aplikacji

TCP

IP

połączeniowa

fizyczna

Komunikacja końcowa (wirtualna) |

aplikacji |

||||

|

TCP |

||||

|

|

|

|

\ ; |

|

|

ip |

|

IP |

|

IP |

|

połączeniowa |

|

połączeniowa |

|

połączeniowa |

|

fizyczna |

|

fizyczna |

|

fizyczna |

|

|

|

|

|

|

podsieć

Segment TCP- jednostkowa porcja danych przesyłana pomi ędzy oprogramowaniem TCP na różnych maszynach.

8 Port nadawcy

12

16

20

24 Port odbiorcy

28

31

Numer porządkowy

Numer potwierdzenia

Dł. nagłówka Zarezerwowane

Bity kodu

Okno

Suma kontrolna

Wskaźnik pilnych danych

Opcje (jeśli potrzebne)

Uzupełnienie

Dane

Port nadawcy, port odbiorcy - numery portów TCP, które identyfikuj ą

programy użytkowe na końcach połączenia.

Numer porza.dkowy - wyznacza porcj ę danych segmentu w strumieniu bajtów

nadawcy.

Numer potwierdzenia - wyznacza numer oktetu, który nadawca spodziewa

się otrzymać w następnej kolejności.

Długość nagłówka- liczba całkowita, określająca liczbę32-bitowych

słów nagłówka (pole Opcje ma zmienn ą długo ść) .

Zarezerwowane- pozostawione do wykorzystania w przyszłości.

Bity kodu- informacja o zawarto ści segmentu.

Okno - rozmiar bufora TCP, okre ślą ile danych oprogramowanie może

przyjąć.

Realizacja niezawodnego połączenia- odbywa si ę metod ą pozytywnego potwierdzania z retransmisją.

Wydarzenia po stronie nadawcy

Kom unikaty sieciowe

Wydarzenia po stronił od biorcy

Wysianie pakietu 1

Odebranie pakietu 1

| Odebranie ACK 1

Wysianie ACK 1

Wysianie pakietu 2

Odebranie pakietu 2

l Odebranie ACK 2

Wysianie ACK 2

Obsługa zagubionego pakietu.

Wydarzenia po stronie nadawcy

Kom unikaty sieciowe

Wydarzenia po stronie odbiorcy

Wysianie pakietu 1 uruchomienie zegara

Utrata pakietu

Spodziewane przybycie pakietu 1

owinno przybyć ACK 1

Powinno zostać wysiane ACK 1

l Przekroczenie limitu czasowego l

Retransmisja pakietu 1

Odebranie pakietu 1

l Odebranie ACK 1

Wysianie ACK 1

Technika przesuwającego się okna pozwala znacznie zwiększyć efektywność przesyłania danych.

Okno początkowe

Okno się przesuwa

|

|

|||||||||||||||

1 |

|

2 |

|

3 |

|

4 |

|

5 |

|

6 |

|

7 |

|

8 |

|

9 |

|

|

|||||||||||||||

|

|

|||||||||||||||

1 |

|

2 |

|

3 |

|

4 |

|

5 |

|

6 |

|

7 |

|

8 |

|

9 |

|

|

|||||||||||||||

Zastosowanie techniki przesuwającego się okna do przesyłania danych,

Wydarzenia po stronie nadawcy

Kom unikaty sieciowe

Wydarzenia po stronie odbiorcy

Wysianie pakietu 1

Wysianie pakietu 2

W ysłan ie pa kietu 2

Odebranie ACK 1

Odebranie ACK 2

Odebranie ACK 3

Odebranie |

pakietu 1 |

Wysianie |

ACK 1 |

Odebranie |

pakietu 2 |

Wysianie |

ACK 2 |

O dęb ra nie |

pakietu 3 |

W ysłanie |

ACK 3 |

Źródła:

D.E. Comer "Sieci komputerowe TCP/IP zasady, protokoły i

architektura", WNT Warszawa 1997Materiały internetowe, m. in.:

http://www.mań.rzeszow.pl/docs/ip/intro.htm

SMTP

SMTP (ang. Simple Maił Transfer Protocol) - prosty, skuteczny i efektywny protokół służący do przesyłania poczty elektronicznej. SMTP jest niezależny od mechanizmu przesyłania danych i wymaga jedynie kanału, pozwalającego na skuteczne przesyłanie uporządkowanego strumienia danych (najczęściej SMTP wykorzystuje w tym celu protokół TCP/IP) .

SMTP określa, jak system przesyłania poczty przesyła wiadomości przez łącze między jedną maszyn ą a drugą. SMTP nie określa, jak system poczty przyjmuje wiadomości od użytkownika, ani jak przechowywane są wiadomości.

Użytkownik

Klient SMTP

Serwer SMTP

System plików

System plików

Zasada działania

Klient SMTP, który ma do wysłania przesyłkę, otwiera dwukierunkowy

kanał transmisyjny do serwera SMTP.Klient oczekuje na otrzymanie od serwera komunikatu "220 READY FOR

MAIŁ".

Klient wysyła do serwera komunikat "HELO" (skrót od HELLO).

Serwer odpowiada, podając swój ą nazw ę.

Klient może wysłać jedną lub wi ęcej przesyłek i zakończyć

połączenie.Opcjonalnie klient może zażądać zamiany ról między klientem a

serwerem, żeby pobrać przesyłki.

Przykładowa sesja SMTP

S: 220 beta.gov Simple Maił Transfer Service Ready K: HELO alpha.edu S: 250 beta.gov

K: MAIŁ FROM:<smith@alpha.edu> S: 250 OK

K: RCPT TO:<jones@beta.gov> S: 250 OK

K: RCPT TO:<green@beta.gov> S: 550 No such user here

K: RCPT TO:<brown@beta.gov> S: 250 OK

K: DATA

S: 354 Start maił input; end with <CRXLF>.<CRXLF>

K: ... tu jest treść przesyłki ...

K: ... tyle linii, ile potrzeba ...

K: <CRXLF>.<CRXLF>

S: 250 OK

K: QUIT

S: 221 beta.gov Service closing transmission channel

POP3

POP (ang. Post Office Protocol) - protokół przeznaczony do pobierania poczty elektronicznej z serwera; POP3 to wersja trzecia tego protokołu.

Zasada działania

Serwer oczekuje na polecenia, słuchając na porcie TCP o numerze 110.

Klient otwiera połączenie TCP z komputerem aplikacji serwera POP3,

a serwer POP3 wysyła powitanie.Klient wysyła polecenia, a serwer - odpowiedzi, dopóki połączenie

nie zostanie zamknięte.Polecenie składa się ze słowa kluczowego, po którym mo że wystąpić

jeden lub więcej argumentów.Odpowiedź składa si ę ze wska znika statusu i słowa kluczowego, po

których mogą wyst ępować dodatkowe informacje.

Wszystkie polecenia i odpowiedzi zakończone są par ą znaków CRLF

(carridge return, linę feed - znaki o kodach ASCII [American

Standard Code for Information Interchange] 10 i 13).

• Dwa możliwe wskaźniki statusu to: pozytywny ("+OK") i negatywny ("-

ERR").

Stany sesji POP3

Stan autoryzacji (po otwarciu pół ączenia TCP i wysłaniu powitania

przez serwer) - klient musi przedstawić się (podać nazw ę u żytkownika

i hasło), a serwer dostaje się do jego skrytki pocztowej.Stan transakcji- klient zleca serwerowi POP3 kolejne zadania,

zakończone poleceniem QUIT.Stan aktualizacji - serwer usuwa listy, zlecone do usuni ęcia w

stanie transakcji, zamyka skrytkę pocztów ą klienta i żegna się z

nim. Połączenie TCP zostaje zamknięte.

Najważniejsze polecenia stanu autoryzacji

USER - obowiązkowy argument tego polecenia to identyfikator

użytkownika, którego skrytkę pocztów ą klient chce otworzyć; w

odpowiedzi serwer informuje, czy podano prawidłowy identyfikator

użytkownikaPASS - obowiązkowy argument tego polecenia to hasło; w odpowiedzi

serwer informuje, czy podano prawidłowe hasło dla użytkownika

podanego uprzednio poleceniem USER

Najważniejsze polecenia stanu transakcji

STAT - serwer zwraca liczbę listów w skrytce i ich sumaryczn ą

wielkość (w bajtach)LIST - jeśli polecenie podane jest z argumentem, to argument ten

jest numerem listu w skrytce; serwer w odpowiedzi zwraca wielkość

tego listu; jeśli polecenie klient wydał bez argumentu, to serwer

zwraca odpowiedź w wielu liniach tekstu - w ka żdej linii jest wielkość kolejnego listu ze skrytki

RETR - obowiązkowy argument tego polecenia oznacza numer listu w

skrytce; serwer zwraca treść tego listuDELE - obowiązkowy argument tego polecenia oznacza numer listu w

skrytce; serwer zaznacza ten list do usunięcia; zostanie on usunięty

w stanie AKTUALIZACJI (w trakcie wykonywania przez serwer polecenia

QUIT)RSET - jeśli jakieś listy zostały zaznaczone do usuni ęcia (przy

pomocy polecenia DELE), to wykonanie polecenia RSET usuwa to

zaznaczenieQUIT - wydanie tego polecenia powoduje opuszczenie stanu TRANSAKCJI

i przejście do stanu AKTUALIZACJI, w którym usuwane są listy

zaznaczone do usunięcia

Przykładowy przebieg sesji POP3

S: <oczekuje na połączenie z portem 110 TCP>

K: <otwiera połączenie>

S: +OK POP3 server ready <4856.7892365823456@sikorka.ptaki.pl>

K: USER bogatka

S: +OK bogatka

K: PASS sekret-latania

S: +OK bogatka's maildrop has 2 messages (320 octets)

K: STAT

S: +OK 2 320

K: LIST

S: +OK 2 messages (320 octets)

S: l 120

S: 2 200

S:

K: RETR l

S: +OK 120 octets

S: <serwer POP3 wysyła pierwszy list>

S:

K: DELE l

S: +OK message l deleted

K: RETR 2

S: +OK 200 octets

S: <serwer POP3 wysyła drugi list>

S:

K: DELE 2

S: +OK message 2 deleted

K: QUIT

S: +OK dewey POP3 server signing off (maildrop empty)

K: <zamyka połączenie>

S: <oczekuje na następne połączenie>

Źródła

1. RFC 1939

IMAP

IMAP (ang. Internet Message Access Protocol) - następca protokołu POP3, obecnie obowiązuje IMAP w wersji 4.

Zalety IMAP

możliwość zapamiętywania atrybutów listu (np. przeczytany, usunięty,

odpowiedziano na niego itd.)udostępnienie wielu skrytek pocztowych jednemu użytkownikowi,

użytkownik może je także tworzyć i usuwaćmożliwość umieszczania przez klienta listów w skrytkach pocztowych,

a nie tylko pobierania ich stamtąd

wybrane skrytki pocztowe mogą być wspólne dla wielu u żytkowników

umożliwienie jednoczesnego dokonywania różnych operacji przez wielu

użytkowników na współdzielonej skrytce pocztowejmożliwość dostępu także do danych nie będących e-mailami, np. list

dyskusyjnych, czy też dokumentówmożliwość selektywnego pobierania z serwera wybranych elementów

złożonych komunikatów pocztowychmożliwość dokonywania zapytań wyszukiwawczych po stronie serwera na

zawartości jednej lub wielu skrytek pocztowych (bez pobierania ich

zawartości z serwera)

Stany sesji IMAP

zrealizowano połączenie

serwer wysyła pozdrowienie

NIE AUTORYZOWANO

AUTORYZOWANO

WYBRANO

wylogowanie

obustronne zamknięcie połączenia

Przejścia pomiędzy stanami

połączenie bez wcześniejszej autoryzacji (powitanie "OK")

połączenie z wcześniejsząautoryzacj ą (powitanie "PREAUTH")

połączenie odrzucone (powitanie "BYE")

wykonanie polecenia LOGIN lub AUTHENTICATE zakończone powodzeniem

wykonanie polecenia SELECT lub EKAMINE zakończone powodzeniem

polecenie CLOSE, albo nieudane wykonanie polecenia SELECT lub

EXAMINĘpolecenie LOGOUT, zamknięcie serwera albo połączenia

Stany sesji IMAP

Stan NIE AUTORYZOWANO - klient musi dostarczyć informacji

uwierzytelniaj ącychStan AUTORYZOWANO - klient jest autoryzowany i musi wybrać skrytkę

pocztową, żeby skorzystać z poleceń wpływaj ących na wiadomościStan WYBRANO - klient już okre ślił, na której skrytce pocztowej chce

aktualnie pracowaćStan WYLOGOWANIA - następuje zamknięcie połączenia

Polecenia IMAP

1. Polecenia dostępne we wszystkich stanach

CAPABILITY - pozwala klientowi dowiedzieć się, jakie dodatkowe

funkcje związane z IMAP może realizować serwerNOOP - nic nie rób, może służyć do okrtesowego uzyskiwania informacji o zmianie statusu wiadomości lub o nadejściu nowych wiadomości

LOGOUT - informuje serwer, że klient chce zakończyć sesję

2. Polecenia dostępne w stanie NIE AUTORYZOWANO

AUTHENTICATE - wybór sposobu autoryzacji i uwierzytelnienie klienta

LOGIN - jako argumenty tego polecenia klient podaje nazwę

użytkownika i hasło

3. Polecenia dostępne w stanie AUTORYZOWANO

SELECT - argumentem jest nazwa skrytki pocztowej, na której

użytkownik chce pracowaćEKAMINE - otwiera skrzynkę pocztów ą w trybie tylko do odczytu

CREATE - tworzy skrytkę pocztów ą o danej nazwie

DELETE - usuwa skrytkę pocztów ą o danej nazwie

RENAME - pozwala zmienić nazwę skrytki pocztowej na inn ą

SUBSCRIBE - rozpoczęcie przez serwer prenumeraty listy dyskusyjnej

(ang. news) o danej nazwieUNSUBSCRIBE - zakończenie przez serwer prenumeraty listy dyskusyjnej

o danej nazwieLIST - zwraca listę nazw wszystkich skrytek pocztowych, które pasuj ą

do podanego w argumencie wzorca i są dost ępne bieżącemu

użytkownikowiLSUB - zwraca listę nazw wszystkich grup dyskusyjnych, które

zaprenumerował bieżący użytkownik i których nazwy pasuj ą do wzorca

podanego w argumencie tego polecenia

• APPEND - umieszcza dany tekst jako nów ą wiadomo ść w danej skrytce

pocztowej

4. Polecenia dostępne w stanie WYBRANO

CLOSE - ostatecznie usuwa z bieżącej skrytki pocztowej wiadomości zaznaczone do usunięcia, a następnie powoduje przejście ze stanu WYBRANO do stanu AUTORYZOWANO

EKPUNGE - ostatecznie usuwa z bieżącej skrytki pocztowej wiadomości zaznaczone do usunięcia

SEARCH - zwraca listę wszystkich wiadomo ści z bieżącej skrytki pocztowej, które spełniaj ą warunki podane w argumentach tego polecenia

FETCH - zwraca treść danej wiadomości

PARTIAL - rozszerzenie polecenia FETCH o możliwość podania przedziału numerów bajtów danych

STORĘ - działa tak, jak polecenie FETCH z taro żnicą, że dane przesyłane są w drug ą stron ę, tzn. można za jego pomocą dokonać

modyfikacji elementu wiadomości znajdującej siew skrytce pocztowej na serwerze

• COPY - służy do kopiowania wiadomości z jednej skrytki pocztowej do drugiej

Źródła RFC 1730 www.imap.org

DNS

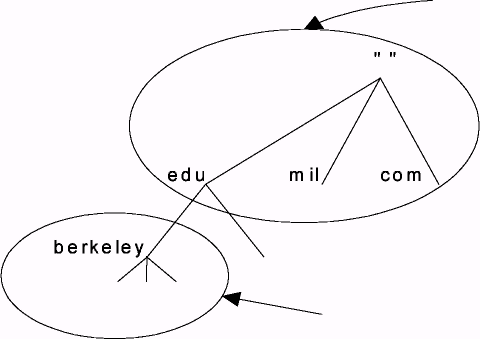

DNS (Domain Name System) - system nazw domen, słu ży on do uzyskania wzajemnego odwzorowania między adresami liczbowymi a symbolicznymi; udostępnia też w Internecie inne informacje o serwerach i ich grupach (zwanych domenami).

HOST.TXT- poprzednik DNSu; plik tekstowy utrzymywany i udostępniany przez NIC (ang. Network Information Center); zawierał uporządkowane w pary adresy liczbowe i odpowiadające im adresy symboliczne.

Drzewo domen

edu

DNS

•

rozproszona baza danych

baza o strukturze drzewiastej;

pozwala na lokalne zarządzanie poszczególnymi fragmentami tej bazy danych;

baza danych indeksowana nazwami domen.

nazwa węzła składa się z etykiety danego węzła oraz etykiet jego kolejnych rodziców (aż do korzenia) oddzielonych kropkami, np.: mit.edu.

Nazwy w systemie plików tworzone są od korzenia: C:\Users\Jola \Dokumenty\Streszczenia

Nazwy w systemie DNS tworzone są od dolnego węzła: moja_firma.com.pl, pw.edu.pl

Domena- każdy węzeł drzewa wraz z drzewami potomnymi, tzn. zawiera subdomeny i serwery.

Domeny pierwszego poziomu (Top Level Domains)

com - Organizacje komercyjne, takie jak np. IBM (ibm.com), Sun Microsystems (sun.com), czy Inter-Design (interdesign.com.pl) edu - Organizacje oświatowe, takie jak Uniwersytet Purdue (purdue.edu), czy Uniwersytet Warszawski (uw.edu.pl)

gov - Organizacje rządowe, takie jak NASA (nasa.gov), czy National Science Foundation (nsf.gov)

mil- Organizacje wojskowe, takie jak Armia Amerykańska (army.mil), czy Amerykańska Marynarka Wojenna (navy.mil)

net- Organizacje tworzące sieci, takie jak NSFNET (nsf.net) org - Organizacje niekomercyjne, takie jak Electronic Frontier Foundation (eff.org), czy Polska Akcja Humanitarna (pah.org.pl)

int - Organizacje międzynarodowe, takie jak NATO (nato.int) pl, se, uk - przykładowe domeny narodowe

Delegacja- sposób decentralizacji systemu żarz ądzania nazwami domen; organizacja zarządzająca domeną mo że j ą podzielić na subdomeny i przydzielić (delegować) zarządzanie wybraną subdomen ą innej organizacj i.

zarządzane przez

Network Information Center

zarządzane przez uniwersytet Berkeley

Serwer nazw- program, zapamiętujący informacje o przestrzeni nazw

domeny.

Strefa- informacje o delegacjach danej domeny plus ta część domeny,

która nie została delegowana gdzie indziej.

Serwery nazw zarządzaj ą stref ami, a nie domenami.

com

es

Strefa cs.berkeley.edu

Strefa me.berkeley.edu

Domena berkeley.edu

org

Serwery nazw: podstawowe (ang. primary masters) i serwery drugorzędne (ang. secondary masters).

Rozwiązywanie nazw

Serwery nazw przekazuj ą dane o strefach, dla których maj ą uprawnienia. ale mogą te ż przekazywać dane o strefach, dla których nie maj ą uprawnień.

zapytanie o adres www.interdesign.com.pl

serwer nazw

serwer nazw

J \

CO O

l Ł

J CD

i O

i Q.

0 d

CD D)

c ta

CO 03

N .E

odniesienie do serwera nazw .pl

zapytanie o adres www.interdesign.com.pl

odniesienie do serwera nazw com.pl

zapytanie o adres www.interdesign.com.pl

odniesienie do serwera nazw interdesign.com.pl

zapytanie o adres www.interdesign.com.pl

adres www.interdesign.com.pl

^[ serwer nazw

serwer nazw com.pl

serwer nazw ''interdesign.com.pl

globema interdesign atm

klient

Źródła:

1. "DNS i BIND" Paul Albitz i Cricket Liu, 0'Reilly & Associates

Protokół DHCP

DHCP - standard opracowany przez organizacj ę IETF (Internet Engineering Task Force) , przeznaczony do dynamicznego przydzielania adresów IP wielu stacjom roboczym, znajdującym siew sieci. Wykorzystuje model typu klient/serwer, w którym serwer DHCP zajmuje się centralnym zarządzaniem adresami używanymi w sieci. Adres jest przydzielany klientowi na określony w serwerze czas, zwany dzierżawą.

Proces dzierżawy DHCP w Windows 2000

Żądanie dzierżawy IP

Oferta dzierżawy IP

wybór dzierżawy IP

Klient DHCP

Zatwierdzenie dzierżawy IP

Serwer DHCP

Źródła:

http://www.microsoft.com/poland/windows2000/win2000prof

Wirtualna Sieć Prywatna

Wirtalna sieć prywatna (ang. Yirtual Private Network, VPN) -technologia pozwalająca na łączenie lokalnych sieci prywatnych w jedną sieć za pomocą sieci publicznej, np. Internetu. Jest ona próbą połączenia zalet sieci publicznych (niskich kosztów i powszechnej dostępności) z niektórymi zaletami sieci prywatnych (bezpieczeństwo). Do stworzenia VPN konieczny jest odpowiedni zestaw sprzętu i oprogramowania. Fizycznie dane sąprzesyłane za pomoc ąogólnodost ępnej infrastruktury, ale z punktu widzenia użytkownika korzystanie z VPN przypomina korzystanie z dedykowanego łącza prywatnego.

Oddział 2 j

Tunelowanie IP w IP - mechanizm zapewniaj ący bezpieczeństwo przesyłanych danych: cały wysyłany datagram jest szyfrowany i wynik jest umieszczany (kapsułkowany) w nowym datagramie, który jest wysyłany do adresata.

Nad = X Odb = Y |

Oryginalne (nieza |

szyfrowane) dane |

Szyfrowanie

i

Zaszyfrowana wersja oryginalnego datagramu

Nad = R1 Odb = R2

Zakapsulkowany w IP zaszyfrowany datagram

Technologie VPN:

protokół IPSec - urno żliwia stworzenie sieci VPN przy wykorzystaniu

publicznego Internetu, jednak nie gwarantuje jakości pasma;IP MPLS (Multiprotocol Label Switching) - technologia niezale zna od

technologii sieci podkładowej, zlokalizowana w 2 i 3 warstwie modelu

OSI; metoda oznaczania pakietów etykietami pozwala nadawać im

odpowiednie priorytety i wydzielać z spośród nich klasy jakości QoS.

Źródła:

1. "Internet Firewalls. Tworzenie zapór ogniowych" E.D.Zwicky, S.Cooper,

D.B.Chapman, Wydawnictwo RM, Warszawa 2001

"Sieci komputerowe i intersieci", D. E. Comer, Wydawnictwa Naukowo-Techniczne,

Warszawa 2003"Sieć jak z gumy", Maciej Koziński, PCKurier 20/2002

"VPN na miarę", Maciej Koziński, PCKurier 12/2002

Łącza cyfrowe

ISDN (ang. Integrated Services Digital Network) - sieć cyfrowa z integracją usług, zapewnia u żytkownikom w ramach konwencjonalnego okablowania łącza lokalnego zarówno możliwość przekazywania głosu, jak i danych, używając do tego samego miedzianego kabla, co analogowe systemy telefoniczne. Oferuje trzy rozłączne kanały cyfrowe oznaczane jako B, B i D (w skrócie 2B+D) . Kanały danych B pracują z szybko ścią 64 Kb/s każdy, kanał sterujący D działa z szybkością 16 Kb/s.

DSL (ang. Digital Subscriber Linę) - cyfrowe łącze abonenckie, należy do całej rodziny usług określanych jako xDSL.

ADSL (ang. Asymmetric Digital Subscriber Linę) - łącze asymetryczne, zapewnia wysyłanie i odbieranie danych z dużą szybko ścią, ale szybkości te nie są jednakowe. Technika ta optymalizuje łącze lokalne asymetrycznie, rezerwując większą przepustowe ść dla strumienia wejściowego (dane z napływające z Internetu), niż dla strumienia wyjściowego (dane wychodzące od użytkownika).

ADSL jest techniką adaptacyjną- urno żliwia dopasowanie sposobu przesyłania danych do możliwości danego łącza lokalnego. Modemy, znajdujące się na końcach łącza (u abonenta i w centrali), po włączeniu próbkuj ą ł ącze, aby określić jego charakterystykę (czyli możliwości przesyłania sygnału) i na tej podstawie uzgadniają optymalne dla tego przypadku parametry komunikacji. DMT (ang. Discrete Multi Tonę modulation) - metoda dyskretnej modulacji wielotonowej, stosowana w ADSL.

SDSL (ang. Symmetric Digital Subscriber Linę) - symetryczne łącze abonenckie, zapewnia identyczną przepustowe ść w obu kierunkach. HDSL (ang. High-Rate Digital Subscriber Linę) - cyfrowe łącze abonenckie do szybkiej transmisji danych zapewnia w obu kierunkach przepustowość 1.544 Mb/s.

Modem kablowy - modem u żywany do przekazywania danych cyfrowych przez

telewizję kablow ą.

HFC (ang. Hybrid Fiber Coax) - technika komunikacji dwustronnej w

telewizji kablowej, system mieszany oparty na światłowodzie i kablu

koncentrycznym.

SONET (ang. Synchronous Optical Network) - zdefiniowany w USA zestaw standardów do transmisji cyfrowej siecią światłowodową. W Europie odpowiednikiem tego standardu jest standard SDH (ang. Synchronous Digital Hierarchy).

Standardowe przepustowości sieci telekomunikacyjnych: standard optyczny przybliżona przepustowość

OC-1 ok. 51 Mb/s

OC-3 ok. 155 Mb/s

OC-12 ok. 622 Mb/s

OC-24 ok. 1.2 Gb/s

OC-48 ok. 2.4 Gb/s

OC-192 ok. 9.5 Gb/s

Ramka SONET w sieci OC-1

ATM (ang. Asynchronous Transfer Modę) - technika opracowana przez firmy telekomunikacyjne, przystosowana do przenoszenia głosu, dźwięku i danych jedną sieci ą, zaprojektowana do obsługi sieci LAN i WAN

Komórka - pakiet przesyłania danych w sieci ATM, o stałej długo ści 53 bajty (5 bajtów nagłówka i 48 bajtów danych)

Sterowanie przepływem |

VPI (pierwsze 4 |

bity) |

VPI (ostatnie 4 bity) |

VCI (pierwsze 4 |

bity) |

VCI (środkowe 8 bitów) |

||

VCI (ostanie 4 bity) |

Typ zawartości |

PRIO |

CRC |

||

48 bajtów danych

CRC- suma kontrolna, pozwalaj ącą na stwierdzenie, czy komórka nie

została uszkodzona w czasie transmisji

PRIO - okre ślą, czy pakiet może być porzucony w razie przepełnienia

sieci

Kanał wirtualny VC (ang. Yirtual Channel) - pół ączenie w sieci ATM,

zwany inaczej obwodem wirtulanym VC (ang. Yirtual Circuit)

VPI (ang. Yirtual Path Identifier) - 8-bitowy identyfikator ścieżki