Rodzaje sieci:

LAN (Local Area Network) - sieć należąca do jednego właściciela; obszar o średnicy 2 km; duża szybkość transmisji;

WAN (Wide Area Nerwork) - obszar państwa lub kilku państw; należy do wielu operatorów i jest realizowany za pomocą różnych mediów transmisyjnych (np. Internet);

MAN (Metropolitan Area Network) - sieć miejska obejmująca obszar miasta o średnicy max 50 km; buduje się je aby za ich pomocą łączyć sieci LAN, dostęp do Internetu; jest siecią szybką zaczęto budować od 100Mbit/s;

GAN (Global Area Network) - sieć o zasięgu globalnym np. sieć telefoniczna;

Kryteria podziału sieci komunikacyjnych:

1) Sposób realizacji połączeń:

- komutacja kanałów

- informacji (wiadomości - 1 paket=1 wiadomość; datagramów - wiadomość dzielona na części i przesyłana jako osobne pakiety)

- kanałów wirtualnych (pierwszy pakiet znaczy drogę - tworzy kanał wirtualny)

- blokowa (droga poł. zestawiana na czas przesłania inf. zwanej blokiem; blok zawiera nagłówek sygnalizacyjny; zestaw. połączenia są simplex'owe)

- hybrydowa (część ramki na pakiety, część na komutację kanałów)

2) Sposoby sterowania:

- sieć ze sterowaniem scentralizowanym;

- ze sterowaniem rozproszonym (węzły podejmują decyzję samodzielnie w oparciu o inf. otrzymywaną z innych węzłów)

3) Topologia sieci.

Porównanie komutacji:

Model warstwowy - uproszczony:

(Warst. Aplikacyjna);(Konwersji);(Pakietowa);(Ramkowa);(Fizyczna);

Model OSI (Open System Interconnection Reference Model):

Opisuje środowisko komunikacyjne, w którym dwa systemy mogą wymieniać się inf. między sobą pod warunkiem, że w obu przypadkach zaimplementowano te same protokoły (zbiór zasad reguł wymiany inf.) komunikacyjne.

Założenia:

- jak najmniejsza liczba warstw

- umieszczenie log. powiązanych funkcji w jednej warstwie (ogran. interakcji między warstwami)

- funkcje w różnych warstwach powinny się znacząco różnić (pod kątem procesów i rozwiązań technologicznych)

- zmiana sposobu realizowania usług nie może wpływać na zmianę sposobu świadczenia usług na rzecz warstwy wyższej i na dane otrzymywane od warstwy niższej

- granice między warstwami tam gdzie wygodnie jest zastosować standaryzowany styk

Warstwa aplikacji 7 |

Warstwa prezentacji 6 |

Warstwa sesji 5 |

Warstwa transportowa 4 |

Warstwa sieciowa 3 |

Warstwa łącza danych 2 |

Warstwa fizyczna 1 |

warstwa fizyczna - przesyłanie bitów; jednostka 1bit; w danej warstwie fizycznej musi istnieć standard określający param. elekt. syg. Funkcjonalne i proceduralne warunki do połączenia, utrzymania i rozłączenia połączenia. Parametry mechaniczne - kształt wtyczki, liczba pinów itd.;

warstwa łącza danych - zapewnienie niezawodnej transmisji przez kanał transm. miedzy dwoma sąsiednimi węzłami. Ramkowanie i numerowanie ramek oraz oczekiwanie potwierdzeń; kody detekcyjne i korekcyjne; (używane protokoły to HDLC, LAP-B dla X.25 i LAB-D dla ISDN);

warstwa sieci - odpow. za znalezienie drogi dla pakietu i za prawidłowe przesłanie pakietu do odbiorcy; pakiet może być wysłany w sposób połączeniowy lub bezpołączeniowy; Węzeł sieci musi realizować 3 pierwsze warstwy modelu OSI;

warstwa transportowa - warstwa typu end to end (dla systemu końcowego); jej zadaniem jest podział inf. na bloki i w systemie odbiorczym złożenie inf. z bloków; jest odpowiedzialna za bezbłędne przesłania inf. od końca do końca - dba aby dotarły wszystkie części wiadomości, usuwa duplikaty; kontroluje priorytety, opóźnienia, tajność przekazywanej inf.; optymalizuje wykorzystanie warstwy sieciowej;

warstwa sesji - zapewnia uporządkowaną wymianę danych między partnerskimi segmentami warstwy prezentacji; dostarcza mechanizmów sterowania dialogiem między aplikacjami w systemach końcowych, określa tryb dialogu (simplex, duplex, half-duplex), momenty przekazywania danych (synch. dostępu do wspólnych zasobów); sposób odtworzenia i restartowania dialogu;

warstwa prezentacji - def. format danych wymienianych między segmentami warstwy aplikacji; dokonuje transformacji prowadzących do ujednolicenia przesyłanych danych; dokonuje transformacji kodów i formatów stosowanych przez użytkownika na kody i formaty stosowane w sieci;

warstwa aplikacji - umożliwia programom aplikacyjnym dostęp do środowiska OSI, zawiera f. zarządzające i ogólne mechanizmy wspierające pracę rozproszonych aplikacji;

PRYMITYWY- określają usługi świdczone między dwiema sąsiednimi warstwami (operacje elementarne). Rodzaje :

żądanie - wysyła użytkownik usługi w celu wywołania usługi i przekazania koniecznych parametrów; zawiadomienie - w celu zawiadomienia, że procedura została wywołana przez segment partnerski, aby potwierdzić, że inny segment przyjmuje tą usługe do wywołania; odpowiedź - wysyłany przez usługobiorcę w celu potwierdzenia, lub zakończenia proc. wywołanej poprzednio przez zawiadomienie; potwierdzenie - wysyłany przez usługodawcę w celu potwierdzenia lub zakończenia działania wywołanego przez żądanie wysłane przez usługobiorcę

WARSTWY SNA

W1 - odpowiedziałna za fizyczne przesłanie bitów z 1 maszyny do 2-giej; W2 - ze strumienia bitów tworzy ramki, wykrywa błędy i poprawia je w sposób niewidoczny dla warstwy wyższej (protok. SDLC); W3 - tworzy kanał logiczny między sieciowymi jednostkami adresowalnymi (adresowanie hierarchiczne SNA); W4 - tworzenie, zarządzanie i kasowanie połączeń transportowych zwanych sesjami. Warstwa ta reguluje przepływ między procesami, przydziela bufory, zarządza priorytetami, obsługuje łączenie i rozdzielanie danych, dokonuje szyfracji i deszyfracji wiadomości; W5 - koordynuje wymianę inf., odtwarza inf. po wystąpieniu bł.;W6 - świadczy procesom użytkowym 2 klasy usług; W7 - zapewnia sterowanie siecią

WARSTWY TCP/IP

W1- warstwa protok dostępu do sieci, zawiera protok kooordynujące wyminę inf między węzłami i komp głównym, funkcje: sterowanie przepływem, zabezpieczenie prze bł, ustalenie prioryt, zapewnienie tajności;W2 - warstwa protokołów międzysieciowych, zawiera protok umożliwiające przechodzenie przez wiele sieci, funkcje: szukanie drogi dla pakietów (stosowane w serwerach i gateway'ach);W3 - protok wymiany danych, każdy komp głowny zamienia protok wymieniające dane zawarte w dwóch róznych komp głównych, dostarczją logicznego połączenia między obiektami wyższego poziomu typy protok: trybu połączeniowego, trybu datagramowego, trybu SPEAK, czasu rzeczywistego;W4 - protok związany z aplikacjami, zawarto protok umożliwiające podział zasobów sieciowych

PORÓWNANIE WARSTW PROTOKOŁÓW

OSI |

TCP/IP |

SMA |

7 APLIKACJI |

PROCESS/APLICATIONS |

7 TRANSACTION SERVICES |

6 PREZENTACJI |

|

6 PRESENTATION SERVICE |

5 SESJI |

HOST-HOST |

5 DATA FLOW CONTROL. |

4 TRANSPOTRU |

|

4 TRANSMISION CONTROL |

3 SIECI |

INTERNET |

3 PATH CONTROL |

2 ŁĄCZA LOGICZNEGO |

NETWORK ACCES |

2 DATA LINK CONTROL |

1 FIZYCZNA |

|

1 PHISICAL CONTROL |

REGUŁY WYBORU TRASY W KOMUTACJI PAKIETÓW

CECHY REGUŁ WYBORU TRASY

Miejsce gdzie jest podejmowana decyzja o wyborze trasy ( reg scentralizowana i zdecentralizowana);obszar z jakiego pobierana jest inf o stanie sieci (z inf lokalną, z inf globalną);czasu, inf stała i uaktualniana w czasie pracy sieci

RODZAJE REGUŁ WYBORU TRANSMISJI

Deterministyczna - stała strategia przesyłania pakietów;izolowana adaptacyjna węzeł podejmuje decyzje o dalszej trasie w oparciu o informację lokalną; rozdzielona adaptacyjna j.w. tylko wymiana inf między węzłami; scentralizowana adaptacyjna decyzję podejmuje jedno centrum sterowania

STEROWANIE PRZEPŁYWEM

Pojęcie związane z regułami prowadzenia pakietów w sieci komputerowej w celu efektywnego wykorzystania zasobów sieci (reguły te zawarte są w warstwach 2,3,4,5 modelu OSI). Są reguły sterowania przepływem (flow control) oraz reguły wyboru trasy (routing). Sterowanie przepływem zapewnia przeciwdziałanie przeciążeniom sieci, zapobieganie zatorom, dopasowanie nad do odb, zabezpieczenie równego dostępu użytkownikom do sieci

REGUŁY WYBORU TRASY

Z zalewaniem - po otrzymaniu węzeł rozsyła pakiet do wszystkich sąsiednich węzłów z wyjątkiem tego który pakiet wysłał;z selektywnym zalewaniem - j.w. tylko w kierunku węzła docelowego; z ustalonymi trasami - trasy są z góry ustalone;deterministyczna z trasami I,II,III - j.w. tylko istnieją 2 dodatkowe trasy, wybrana jest ta która ma najlepszą wagę zależną od opóźnienia i długości trasMetody przeciwdziałania przeciążeniom

ALOHA: stacje nadaja na czestotliwosci f1 a host do stacji na f2. Dostep typu aloha jest to sodtep przypadkowy, wystepuje bardzo duze prawdopodobienstwo kolizji Prawdopodobienstwo ze nie będzie kolizji w czasie 2t

S=G e^ -2G G=N λ't

λ- kazda stacje emituje pakietow/s G-calkowita liczba prob dostepu do medium transmisyjnego,N-ilosc stacji,t-czas trawania pakietu

funkcje LLC: uniezaleznienie

-wyzszych warstw sieci od procedur sterowania dostepem do medium transmisyjnego

- bezbledne przekazywanie danych z uwzglednieniem zabezp. Przeciwko zagubieniu lub duplikacji ramek oraz z mechanizmami sterowania przeplywem.

-zdefinowanie i obsluga punktu dostepu do uslug

LLC1-udostepnia tryb LLC2- najpierw jest usatnowione polaczenie wirtualne miedzy SAP a pozniej transmisja (sterowanie) LLC3-tryb bezpolaczeniowy z potwierdzeniami

Ramka przesylana przez LLC

Typy ramek nadzorczych:

-RR-jest wysylana jako potwierdzenie prawidlowego odbioru ramek.

-RNR-potwierdzenie odbioru z jednoczenym zadaniem wstrzymania przesylania ramek az do otrzymania RR

-REJ-ramka informujaca o odrzuceniu ramki co jest rownoznaczne z rzadaniem powtorzenia ramki i tych pozniej nadanych

Typy ramek nienumerowanych

-UI-przenosi datagram

-SABME- do ust polacznia logicznego

-DISC-likwidacja polacznia logicznego

-XID-do wymiany parametrow zwiazanych z palaczeniam np. roamiar okan transmisyjnego

-TEST-do testowania sieci odb.który otrzyma TEST powinien nadac TEST

-AC-do wysylania datagramu z potwierdzeniem

grupa ramek przynoszaca tylko odpowiedzi:

-UA-odpowiedz do SABME lub DISC (obowiazkowa)

-DM-adp na ramke która zostala odebrana gdy warstwa LLC stacji jest logicznie odlaczona

-FRMR-odrzucenie niepoprawnej ramki

Protokoly dostepu do medium transmisujnego w LAN:

-CSMA- zbyt dlugie wychodzenie ze stanu kolizji

-CSMA/CD-z wykrywaniem kolozji, stacja nasluchuje czy jest transmisja, jeśli nie ma to wtedy nadaje.

-BRAM-

-urnowy (Urn Protocol)

-TOKEN BUS- token to przepustka, zezwolenie.stacjas zna adres swojego poprzednika i nastepnika i przekazuje token jedan do drugiej, token jest tylko jeden wiec nie ma kolizji.Problem tkwi w aktualizacji pierscienia komputerow. Specjalne zanaczniki i protokoly nadzoruja ruch tokena

-TOKEN RING- sieci zbudowane na bazie pierscieni (elektryczne lub optyczne) w sieci krazy token -3bajtowy pakiet jeśli stacja chce nadawac to przechwytuje token i wysyla swoja ramke, adresat ramki kopiuje ja do swojego bufora i ramka wraca do nadawcy, nadawca usuwa ramke i zwalnia token. Jeśli token bardzo się spoznia to zostaje uznany za zaginiony.

Standard okablow EIA/TIA

Okablow strukuralne - system przewodow zaprojektowanych z mysla o przyszlej rozbudowie

-obszar roboczy-wypusty przylaczeniowe(skrzynki nascienne, gniazdka) przewody i zlacza niezbedne dla podlaczenia wyposaz do podsyst okablowania poziomego.

-okablowanie pozione-polacznei miedzy wypustem a skrzynka telekomunikacyjna max odl 90m.

-skrzynka telekomunikacyjna-zawiera wyposazenie do podlaczenia przyleglych stacji roboczych z instalacja pomieszczenia technicznego.

-pomieszczenie techniczne-miejsce gdzie wszystkie skrzynki telekom. Danego pietra laczone sa z pionem.

-okablowanie pionowe- biegnie przez wszystkie pietra laczac pomieszczenia techniczne przewody pionowe wchodza do krosownicy glownej (centrum instalacji)

-krosownica glowna-centalne miejsce instalacji gdzie zbiegaja się wszystkie piony i przewody z innych budynkow

-urzadz.wejsciowe-styk sieci lokalnej z siecia zewnetrzna, publiczna

przeciwdzialanie przeciązeniom - metoda IS- do sieci nie wolno puścić więcej pakietów niż liczba pakietów zaprojektowanych nominalnie , blokowanie ruchu gdy liczba pakietów znajdujących się w sieci osiągnie z góry ustalony próg, - metoda okna- okno ogranicza liczbę pakietów, szerokość okna świadczy ile pakietów możemy przepuścić w danym kanale wirtualnym, metoda ta w odróżnieniu od IS zlicza ile pakietów możemy jeszcze przesłać, jeżeli okno ustawiliśmy na 8 to , po wysłaniu 1 pakietu okno zwęża się do 7 -metoda IBL- ogranicza liczby buforów dostępnych w każdym węźle nadawczym,

dopasowanie nadajnika do odbiornika - metoda start- stop- nadajnik oczekuje na sygnał start, jeśli go otrzyma to może nadawać, jeżeli otrzyma stop to wstrzymuje nadawanie, -metoda otwartego okna - szerokość otwarcia okna wyznacza max liczba jednostek informacji jaką może wysłać nadajnik do odbiornika nie otrzymując potwierdzenia, -metoda Credit schema- odbiornik w zależności od sytuacji wysyła do nadajnika oprócz potwierdzenia tzw. kredyt, liczba kredytów jest równoznaczna zezwoleniu na wysłanie tej samej liczby pakietów,

zator - taki stan w którym kilka procesów transmisyjnych zamierza skorzystać z pamięci wzajemnie oczekując na zwolnienie zasobów pamięci przez pozostałe procesy

rodzaje zatorów - transmisyjne (Store and Forward Deadlooks) - z węzła A nie można przesłać pakietu do węzła B gdyż bufor w węźle B jest zapełniony bajtami B które mają być wysłane do A , podobnie jest w drugą stronę, wyjściem z tego zatoru jest podział pamięci na dwa obszary jeden dla pakietów nadawanych a drugi dla pakietów odbieranych , Reassembly Deadlooks- powstają gdy z pakietów składamy wiadomość , powstają w węzłach odbiorczych gdzie jest proces składania większej wiadomości z nadchodzących pakietów, mamy z nim do czynienia gdy bufory zostają zapełnione nie poskładanymi do koca wiadomościami , musimy mieć mechanizmy tezerwacji buforów dla poszczególnych wiadomości , tego typu zator może się przekształcić w zator transmisyjny gdy węzły otaczające węzeł odbiorczy są zapełnione pakietami przeznaczonymi dla tego węzła odbiorczego, Piggyback Deadlooks- do zatoru dochodzi wtedy gdy cały węzeł źródłowy wypełniony jest całkowicie kopiami pakietów bez potwierdzeń które nie mogą być odebrane bo dla pakietów strumienia powrotnego nie ma w węźle odbiorczym wolnych buforów ,Traffic Priorites Deadlooks- zatory związane z priorytetami , węzeł odbiorczy jest zapełniony pakietami o niższym priorytecie czyli zostaną usunięte gdy zostaną odebrane brakujące części natomiast otoczenie węzła odbiorczego jest zapełniona pakietami o wyższym priorytecie , pakiety o wyższym priorytecie blokują bufor odbiorczy ,

Metody zapobiegania zatorom polegają na wydzielaniu klas ruchu transportowego w sieci a następnie podziału pamięci węzła na obszary dostępne wydzielonym klasom ruchu , podział taki może być dynamiczny lub sztywny

pakiet - składa sie z 4 części : a)32 bity nagłówek zawierający identyfikację użytkownika i info o długości pakietu b)16 -bitowa suma kontrolna, c)640 bitów danych, d) 16- bitowa suma kontrolna

funkcje Logic Line Controol - uniezależnianie wyższych warstw sieci od procedur sterowania dostępem do medium transmisyjnego, - zapewnienie bezbłędnego przekazywania danych z uwzględnieniem zabezpieczeń przeciwko zgubieniu lub duplikacji ramek oraz z mechanizmami sterowania przepływem, - zdefiniowanie i obsługa punktu dostępu do usług

typy ramek nadzorczych - RR jest wysyłana jako potwierdzenie prawidłowego odbioru ramek gdy stacja B nie ma nic do nadania do A,- RNR ramka potwierdzająca odbiór ramek z jednoczesnym żądaniem wstrzymania przesyłania ramek aż do momentu wysłania RR, -REJ ramka informująca o odrzuceniu ramki N( R ) co jest równoznaczne z żądaniem powtórnego tej i wszystkich później nadanych ramek .

typy ramek nienumerowanych - UI- przenosi datagram , SABME- do ustanowienia połączenia logicznego, DISC - likwidacja połączenia logicznego , XID - do wymiany parametrów związanych z połączeniem , TEST do testowania sieci , AC- do wysyłania datagramów z potwierdzeniem,

grupa ramek przenosząca tylko odpowiedzi - UA nienumerowana odpowiedź do obowiązkowego potwierdzenia SABME oraz DISC, - DM - odpowiedź na ramkę , która została odegrana gdy warstwa LLC stacji jest logicznie odłączona, FRMR- odrzuceni niepoprawnej ramki

protokoły dostępu do medium transmisyjnego stosowane w LAN - CSMA - zbyt długie wychodzenie ze stanu kolizji, CSMA/CD- z wykrywaniem kolizji, stacja nasłuchuje czy jest transmisja, jeżeli napięcie w kablu wskazuje , że nie ma transmisji to wtedy stacja nadaje, -BRAM , - urnowy , Token Bus , Token Ring , Slotted Ring

Ethernet posiada przepustowość 10 Mbit/s (wyjątek stanowi odmiana Ethernetu: 10Base5 oraz nowsze rozwiązania) i wykorzystuje metodę dostępu CSMA/CD. Do pojedynczej sieci lokalnej można podłączyć do 8000 stacji roboczych. Podstawowe odmiany Ethernetu to:10Base-5 - przewód koncentryczny, maksymalna długość segmentu - 500 m, wykorzystuje metodę transmisji w paśmie podstawowym;10Base-2 - przewód koncentryczny, maksymalna długość segmentu - 185 m, transmisja w paśmie podstawowym;10Base-T - skrętka o maksymalnej długości segmentu 100m;10Broad36 - przewód koncentryczny, maksymalna długość segmentu 3600 m, wykorzystuje metodę transmisji w paśmie rozszerzonym;10BaseF - obsługuje światłowodową sieć szkieletową o długości do 4 km i prędkości transmisji 10 Mbit/s;100Base-X - nowy standard Ethernet zapewniający przepustowość 100 Mbit/s, wykorzystuje skrętkę;100VG-AnyLAN - przepustowość 100 Mbit/s, wykorzystuje metodę dostępu z priorytetem na żądanie;

Hierarchia urządzeń sieciowych:

1 Reg enerator (repeater) - Repeater jest prostym urządzeniem pomocniczym, regenerującym sygnał przesyłany kablem, co pozwala na zwiększenie długości połączenia, a co za tym idzie - zwiększenie rozpiętości sieci. Repeater nie zmienia w żaden sposób struktury sygnału, poza jego wzmocnieniem. Repeater jest nieinteligentnym (dumb) urządzeniem, które charakteryzuje się następującymi cechami:

używany jest głównie w liniowych systemach kablowych;

działa na najniższym poziomie stosu protokołów - na poziomie fizycznym;

dwa segmenty sieci, połączone za pomocą repeater'a, muszą używać tej samej metody dostępu do medium;

segmenty sieci połączone za pomocą repeater'a stają się częścią tej samej sieci i mają te same adresy sieciowe (węzły w segmentach rozszerzających sieć muszą mieć różne adresy od węzłów w segmentach istniejących);

przekazują pakiety z prędkością transmisji w sieci;

W repeater'ach należy raczej widzieć urządzenia, które służą do przyłączenia do sieci stacji dalej położonych, niż urządzenia pozwalające na zwiększenie liczby stacji w sieci.

2 Most funkcjonuje jako samodzielne urządzenie, ale jednocześnie jest elementem składowym sieci. W modelu OSI most funkcjonuje w warstwie łącza danych. Za pomocą mostu można połączyć dwa dowolne urządzenia spełniające specyfikacje podwarstwy MAC zawarte w normie IEEE 802. Most tworzy tor komunikacji pomiędzy między dwoma lub większą liczbą segmentów sieci lub podsieci. Segment sieci ma ten sam adres sieciowy i korzysta z tej samej technologii sieciowej Most umożliwia stacji działającej w jednej podsieci na przesłanie komunikatu w trybie rozgłaszania do innej podsieci. .

Główne powody instalowania mostów to:

zwiększenie zasięgu lub liczby węzłów w całej sieci;

zredukowanie nadmiarowego natężenia ruchu;

łączenie różnych sieci (np. Ethernet z Token Ring);

wyróżnia się typy mostów: lokalne i zdalne;

Do mostu lokalnego można podłączyć sieci LAN. Używa się go do łączenia między sobą segmentów sieci LAN rozmieszczonych w jednym budynku lub na niewielkim obszarze. Mosty zdalne wyposażone są w porty umożliwiające podłączenie analogowych (przy użyciu modemu) lub cyfrowych linii telekomunikacyjnych (linie dzierżawione) i pozwalają na połączenie odległych sieci.

Mosty realizują następujące funkcje:

powielanie ramek - most powieli pakiet do innego segmentu LAN tylko wtedy, gdy adres tego pakietu będzie odpowiadał adresowi segmentu;

wykrywanie pętli - rozbudowane sieci LAN z połączonymi segmentami mogą zawierać pętle, w których pakiety będą krążyły bez końca, mosty z wykrywaniem pętli likwidują takie pakiety;

c) techniki uczenia się - mosty tworzą tablice adresów opisujące trasy: przez śledzenie przepływających pakietów lub przez specjalne pakiety (explorer packets), które krążąc po sieci rozpoznają jej topologię. W pierwszej metodzie wykorzystuje się mosty przeźroczyste (inteligentne, uczące się), drugą określa się jako routing źródłowy

Algorytm drzewa rozpinającego( opinającego ) STA (Spanning Tree Algorithm) pozwala na tworzenie wielu alternatywnych dróg połączeń bez tworzenia pętli. Algorytm przypisuje każdemu z mostów (będący zazwyczaj adresem mostu) i każdemu portowi unikalny identyfikator. Każdemu z mostów przypisywana jest ponadto wartość określająca priorytet. Z każdym mostem zostaje następnie skojarzona tabela kosztów połączeń, przypisująca wszystkim portom wartości kosztów, nakazując preferowanie transmisji przez określony port. Kolejnym etapem działania algorytmu jest wybór mostu - korzenia. Jest to most o najniższym identyfikatorze. Po wybraniu korzenia pozostałe mosty określają, który z ich portów zapewnia dostęp do mostu korzenia po najmniejszych kosztach. Port taki staje się portem - korzeniem mostu. Jeśli ze wszystkimi portami związany jest ten sam koszt, to wybierany jest port gwarantujący najmniejszą liczbę przejść między mostami. Ostatni etap polega na określeniu, przez które mosty i które porty tych mostów można poprowadzić taki tor do mostu korzenia, który charakteryzowałby się możliwie najmniejszym kosztem

Mosty realizujące routing źródłowy.W sieciach IBM Token Ring wykorzystywany jest specjalny algorytm routingu źródłowego, dzięki któremu most jest informowany nie tylko o tym dokąd pakiety powinny zostać przesłane, ale także jak mają dotrzeć do miejsca przeznaczenia. W rozwiązaniu tym informacja dotycząca powielania pakietów zawarta jest w samych pakietach. Umieszcza się w nich informacje o torze w sieci dzięki czemu mogą trafić na właściwą trasę. Mosty realizujące routing źródłowy, chcąc po raz pierwszy wyznaczyć trasę, którą pakiet powinien podążać do miejsca przeznaczenia, wykorzystują metodę poznawania sieci. Węzeł źródłowy, chcąc wyznaczyć tor, po którym będą podążały pakiety w sieci, wysyła pakiety poszukiwawcze. Jeżeli w sieci działa wiele mostów to do punktu przeznaczenia dociera wiele pakietów poszukiwawczych ze wszystkich mostów pośrednich. Węzeł źródłowy wybiera najlepszy tor w oparciu o takie czynniki jak np. liczba przejść między mostami. Informacja o przebiegu toru są zapamiętywane w węźle źródłowym, a następnie umieszczane w każdym pakiecie wysyłanym do węzła przeznaczenia. Choć mechanizm ten wygląda podobnie do routingu (patrz dalej), to most realizujący routing źródłowy jest zwykłym urządzeniem powielającym, które zna tylko adresy innych mostów. Informacje dotyczące wyboru najlepszej trasy zawarte są w samych pakietach. Jest to zaleta, która ma duże znaczenie w sieciach rozległych. Routing źródłowy pozwala na wyeliminowanie pętli, co ułatwia tworzenie równoległych nadmiarowych dróg połączeń na duże odległości za pośrednictwem sieci rozległych. Początkowo proces poznawania sieci wymaga pewnego nakładu pracy, jednak z czasem most może zapamiętać najczęściej używane tory. W dużych sieciach Token Ring występuje niebezpieczeństwo eskalacji pakietów poszukiwawczych, co mogłoby doprowadzić do zakłócenia pracy sieci. Sprzętowa realizacja sieci Token Ring nakłada limit siedmiu przejść dozwolonych dla jednego pakietu, co pomaga w ograniczeniu eskalacji, choć z drugiej strony ogranicza także rozmiar sieci..

Router Często korzystniejsze niż zastosowanie mostów okazuje się zastosowanie routerów, które zapewniają lepszą obsługę ruchu w sieciach o złożonej strukturze. Routery, dzięki wzajemnej wymianie informacji o stanie sieci, potrafią taki kierować ruchem w sieci, by ominąć uszkodzone lub przeciążone łącza. Informacje o stanie sieci dostępne są dla protokołów warstwy sieciowej. Mosty natomiast nie mają dostępu do tych informacji. Routery funkcjonują w warstwie sieciowej. Mogą łączyć ze sobą sieci lokalne lub rozległe. Jeśli między dwoma punktami końcowymi w sieci istnieje więcej niż jedna ścieżka, to routery sterują ruchem pakietów oraz umożliwiają ich filtrację. Routery należą do podstawowego wyposażenia dużych sieci złożonych oraz sieci rozległych, wykorzystujących łącza telekomunikacyjne. Routery sterują przepływem pakietów do miejsc ich przeznaczenia, wybierając dla nich najefektywniejszą lub najbardziej ekonomiczną drogę wtedy, gdy możliwy jest wybór jednej spośród kilku tras. PARAMETRY MOSTÓW W ALGORYTMIE DRZEWA OPINAJĄCEGO

- PRIORYTET MOSTU -daje administratorowi możliwość wyboru korzenia drzewa opinającego; - PRIORYTET PORTU - administrator ma możliwość blokowania odpowiednich portów;

- CZAS POWIADOMIENIA - odstęp czasu upływający między wywołaniem kolejnych komunikatów BPDU (2sek); - MAX. WIEK - czas życia komunikatu BPDU ( 20 sek) . Jeżeli wartość zbyt mała to jest częsta rekonfiguracja sieci. - OPÓŹNIENIE PRZEKAZYWANIA - określa długość każdego z dwu pośrednich stanów przy przejściu portu ze stanu blokady d stanu przekazywania ramek. Jeżeli wartość będzie mała to będą struktury pętlowe.

- DŁUGI CZAS ŻYCIA - czas po upływie którego z pamięci mostu usuwane są informacje o położeniu stacji w sieci ( 5 min ); - KOSZT ŚCIEŻKI - liczba dodawana do wartości odległości od korzenia w otrzymanym na danym porcie komunikacie BPDU w celu wyznaczenia odległości z danego mostu do korzenia poprzez określony port. Jeżeli większe wartości to duże prawdopodobieństwo że dany most stanie się liściem w drzewie opinającym.

TYPY MOSTÓW : - TRANSPARENTNE ; - Z RUTINGIEM ŹRÓDŁOWYM; - TRANSLACYJNE;

3 Routery Działanie routera. Router sprawdza informację adresową, zawartą w pakiecie i przesyła pakiet do miejsca przeznaczenia - wzdłuż ustalonej wcześniej trasy. Router ma tablicę zawierającą informacje o sąsiednich routerach i sieciach LAN. Na jej podstawie określa czy odebrany pakiet może być wysłany bezpośrednio do miejsca przeznaczenia. W przypadku braku takiej możliwości, poszukiwany jest inny router, który może przekazać pakiet pod wskazany adres.

Pakiet musi być w pełni odebrany przez router, następnie po odczytaniu adresu, przekazany dalej. Różnice w rozwiązaniach poszczególnych routerów wpływają na ich przepustowość. Niektóre systemy sieciowe (np. Novell) pozwalają na prowadzenie routingu w serwerze. Routery mogą obsługiwać jeden lub wiele protokołów. Jeśli router nie obsługuje danego protokołu to można go przesłać przez sieć przy wykorzystaniu techniki kapsułkowania. Umożliwiają również podział sieci na mniejsze, oddzielnie adresowane segmenty. Informacja o adresie sieci i adresie stacji w sieci umieszczana jest w pakiecie.

4 Gaytway

5 PRZEŁĄCZNIKI - Bardziej wyrafinowane mosty. Umożliwiające segmentacje sieci na domeny kolizyjne bez zmian w okablowaniu, kartach sieciowych. Oferują tworzenie wirtualnych sieci lokalnych VLAN czyli grupowanie użytkowników sieciowych. Przełącznik kieruje ramki dokładnie do portów do których jest dołączony odbiorca. Poprawiają efektywność sieci poprzez podział sieci na domeny kolizyjne. Przełącznik działa na warstwie łącza danych

PRZEŁĄCZNIKI DOKONUJĄ PRZEŁĄCZANIA RAMEK NA PODSTAWIE 4 ALGORYTMÓW :

1) METODA SKOŃCZONEJ ANALIZY ADRESU - przełącznik czyta i analizuje jedynie początek ramki aż do przeczytania adresu odbiorcy. Jeżeli przeczyta adres odbiorcy to odpowiednio kreuje ramkę do portu do którego dołączony jest odbiorca. WADA: mogą być przesyłane uszkodzone ramki. ZALETA - krótkie opóźnienia.

2) METODA ANALIZY MINIMALNEJ DŁUGOŚCI RAMEK - Przełącznik czeka ze skierowaniem ramki do portu docelowego aż do odebrania pierwszych 64 bajtów ramki. Opóźnienie wzrasta ale jesteśmy w stanie stwierdzić czy ramka brała udział w kolizji czy nie. Nie proponujemy ramek biorących udział w kolizji.

Ramki przesyłane w poszczególnych standardach:

- ISO 8802.3:

7bajtów |

1 |

2/6 |

2/6 |

2 |

0...1500 |

n |

4 |

PR |

SFD |

DA |

SA |

LE |

LLC |

PAD |

FCS |

PR - preambuła; pole sygnalizujące początek ramki (10101010.....);

SFD - znacznik początku ramki (10101011);

DA - adres przeznaczenia;

SA - adres źródła;

LA - długość pola danych LLC;

PAD - uzupełnienia pola danych w celu zapewnienia minimalnej długości ramki;

FCS - suma kontrolna dla pakietu;

LLC - dane

- Ramka Ethernet:

8 |

6 |

6 |

2 |

46...1500 |

4 |

PR |

DA |

SA |

TYP |

DANE |

FCS |

Typ - określa jakiego rodzaju dane są przesyłane; jest to informacja dla odbiorcy jaki jest rozmiar danych;

- ISO 8802.4:

>=2 |

1 |

1 |

2/6 |

2/6 |

0...8000 |

4 |

1 |

PR |

SFD |

FF |

DA |

SA |

LLC |

FCS |

ED |

ED - znacznik końca

-ISO 8802.5 (Token Ring)

SD |

AC |

ED |

1 |

1 |

1 |

2/6 |

2/6 |

zmienna |

4 |

1 |

1 |

SD |

AC |

FC |

DA |

SA |

LLC |

FCS |

ED |

FS |

AC - uprawienie

FC - typ ramki; FFzzzzzz; FF=00 ramka utrzymaniowa; FF=01 ramka użytkowa;

z=3 ramka w ramach procesu Claim (gdy zaginie token); z=0 ramka wysyłana przez stację włączającą się w sieć (sprawdzenie czy inna stacja nie ma identycznego adresu MAC); z=5 ramka testowa, wysyłana przez stację zarządzającą (inf., że stacja zarządzająca działa prawidłowo); z=6 ramka wysyłana periodycznie przez pozostałe stacje, służy do poznawania sąsiadów; z=2 ramka wysyłana przez stację, która sygnalizuje poważne uszkodzenie sieci (np. zerwanie kabla); z=4 wysyłana przez stację zarządzającą po przymusowym usunięciu ramki;

FS - ACxxACxx; A=1 został znaleziony odbiorca; C=1 ramka została prawidłowo skopiowana;

Różnice w ramce Ethernet i IEEE802.3

Ethernet (pierwsze 3 pola Ethernet header):

6 bajtów |

6 |

2 |

46-1500 |

4 |

Destination |

Source |

Type |

Data |

CRC |

Type - określa protokół wyższej warstwy służący do obierania danych po zakończeniu działania mechanizmu Ethernet.

CRC - (Cyclic Redundancy Check)

IEEE802.3 (pierwsze 3 pola IEEE802.3 header):

6 |

6 |

2 |

3 |

5 |

|

4 |

Destinat. |

Source |

Length |

LLC |

SNAP |

DATA |

FCS |

Length - określa liczbę bajtów danych, jaka następuje po tym polu.

LLC - (Logical Link Control) wskazuje, że dalej występuje pole typu.

SNAP - (SubNetwork Access Point) wskazuje organizację standaryzacyjną oraz typ określony przez te organizację.

FCS - (Frame Check Sequence)

Protokół IP

Protokół bezpołączeniowy - nie sprawdza poprawności dostarczenia datagramów do miejsc przeznaczenia. Do podstawowych funkcji protokołu IP zaliczamy :

- określenie struktury datagramu

- określenie schematu adresacji

- kierowanie ruchem datagramów w sieci

- dokonywanie fragmentacji datagramu i odtwarzanie fragmentów oryginalnego datagramu.

Każdy datagram jest podstawową, samodzielną jednostką przesyłaną w sieci na poziomie warstwy Internet. Datagramy z różnych przyczyn mogą podlegać fragmentacji. Adresy IP podzielone są na klasy - A, B, C, D, E.

1 |

2 |

3 |

4 |

||

5 |

6 |

7 |

|||

8 |

9 |

10 |

|||

11 |

|||||

12 |

|||||

13 |

14 |

||||

1. (4) Wersja protokołu IP

2. (4) Długość nagłówka - w słowach 32 bitowych

3. (8) Typ usług - jakiej usługi wymaga się od sieci

4. (16) Całkowita długość pakietu - w bajtach.

5. (16) Identyfikacja - jednoznaczne oznaczenie każdego fragmentu pierwotnego datagramu.

6. (3) Flagi - dane dotyczące fragmentacji datagramu.

7. (13) Przesunięcie fragmentu - wskazuje którą częścią pierwotnego datagramu jest dany fragment.

8. (8) Czas życia - określa jak długo datagram może przebywać w sieci

9. (8) Protokół - określa nr protokołu warstwy transportowej do którego należy przesłać dane z datagramu.

10. (16) Suma kontrolna nagłówka

11. (32) Adres źródła - adres IP komputera źródłowego.

12. (32) Adres docelowy - adres IP komputera docelowego

13. (- -) Opcje - pole o zmiennej długości będącej wielokrotnością 8 bitów - określenie dodatkowych wymagań dotyczących sposobu przesyłania datagramu.

14. (- -) Wypełnienie pola opcje do wielokrotności 32 bitów.

Well Known Ports-porty o adresach od 0 do 255 przypisane poszczególnym protokołom lub usługom; adresy te zostały wyszczególnione spośród wszystkich 16 bitowych adresów portów

Sun RPC 111 |

SNMP 161 |

TFTP 69 |

SMTP 15 |

FTP 21 |

Telnet 23 |

UDP |

TCP |

||||

Protokół UDP

Jest to protokół bezpołączeniowy, nie posiadający mechanizmów sprawdzających poprawność dostarczenia danych. UDP został opracowany w celu stworzenia aplikacjom możliwości bezpośredniego korzystania z usług IP, wykorzystywany w sytuacjach gdy przesyłamy niewielką liczbę danych.

ramka

1 |

2 |

3 |

4 |

5 |

|

1. (16) Port źródłowy - numer portu nadawczego procesu aplikacji

2. (16) Port docelowy - numer procesu aplikacji na komputerze docelowym

3. (16) Całkowita długość pakietu (nagłówek i dane) w bajtach.

4. (16) Suma kontrolna - nagłówka i danych.

5. Dane.

Protokół TCP

Jest to protokół zorientowany połączeniowo - umożliwia zestawienie połączenia. Połączenie charakteryzuje się możliwościami sterowania przepływem, potwierdzania odbioru, zachowania kolejności danych, kontroli błędów i przeprowadzania retransmisji. Blok danych w protokole TCP nosi nazwę segmentu. Segment składa się z nagłówka i danych. TCP umożliwia transfer danych w trybie dupleksowym, dla zapewnienia niezawodnej transmisji wykorzystuje sekwencyjną numerację bajtów oraz mechanizm potwierdzeń z retransmisją. Po stronie odbiorczej poprawność danych jest sprawdzana przy użyciu pola "suma kontrolna".

segment

1 |

2 |

|||

3 |

||||

4 |

||||

5 |

6 |

7 |

8 |

|

9 |

10 |

|||

11 |

12 |

|||

13 |

||||

1. i 2. (16) Port źródłowy i port docelowy - numery procesów aplikacyjnych korzystających z usług TCP. Kombinacja tych numerów z adresami IP określa parę gniazd z tworzących połączenie protokołu TCP.

3. (32) Numer sekwencyjny - zawiera nr sekwencyjny pierwszego bajtu danych w segmencie.

4. (32) Numer potwierdzenia - numer sekwencyjny następnego oczekiwanego bajtu po stronie odbiorczej.

5. (4) Długość nagłówka - liczba 32 bitowych słów w nagłówku segmentu TCP.

6. (6) Rezerwa - przeznaczone do dalszych zastosowań.

7. (6) Znaczniki - bity sterujące.

8. (16) Okno - określa liczbę bajtów jaką może jeszcze zaakceptować odbiorczy moduł TCP.

9. (16) Suma kontrolna - zarówno nagłówka jak i danych.

10. (16) Wskaźnik pilności - zawiera numer sekwencyjny bajtu następującego po pilnych danych.

11. (- -) Opcje długość zmienna będąca wielokrotnością 8 bitów - zawiera numery opcji - każdy w innym bajcie.

12. (- -) Wypełnienie - uzupełnienie nagłówka do wielokrotności 32 bitów

13. (- -) Dane.

Ważniejsze protokoły w architekturze protokołów TCP/IP

|

|

FTP

|

|

|

|

NFS

|

SMTP |

rlogin |

|

Telnet |

TFTP |

BOOTP |

|

TCP |

UDP |

|||||

ICMP |

|

|||||

IP |

||||||

|

ARP |

RARP |

||||

SMTP-Simple Mail Transfer Protocol TCP-Transmission Control Protocol

rlogin-remote login UDP-User Datagram Protocol

FTP-File Transfer Protocol ICMP-Internet Control Message Protoc.

Telnet-remote terminal login IP-Internet Protocol

TFTP-Trivial ARP-Address Resolution Protocol

NFS-Network File System RARP-Reverse ARP

Protokół routingu wewnętrznego - RIP (Routing Information Protocol):

RIP wybiera trasy char. się najmniejszą liczbą przeskoków (liczba routerów przez, które ma przejść pakiet). RIP nie nadaje się do dużych sieci autonomicznych - max 15 routerów. Nie uwzględnia obciążenia, kolejek i natłoków w sieci. Należy do klasy protokołów „odległościowo-wektorowych”. Regularnie wysyła do swoich sąsiadów inf. na temat adresów przeznaczenia (jak daleko w sensie przeskoków jest do węzła przeznaczenia).

Pakiet przesyłany przez RIP:

Komenda |

Wersja |

Domena routowania |

Identyfikator Rodziny Adresów |

Znacznik routingu |

|

Adres IP |

||

Maska podsieci |

||

Następny skok |

||

Metryka |

||

Komenda - 8bit; kod komendy - żądanie inf. routowania albo odpowiedź; jeżeli nie ma żądania router rozsyła tablicę routowania co 30 sekund;

Domena routowania - wyk. gdy router obsługuje wiele sieci; ma wtedy wiele tablic routingu i domena wskazuje tablicę do aktualizacji;

Ident. rodziny adresów - identyfikuje protokół sieciowy;

Znacznik routingu - wykorzystywany przez protokół routingu zewnętrznego;

Maska podsieci - do routowania podsieci, gdy jest wiele sieci;

Następny skok - wskazanie routera który jest osiągalny w następnym skoku;

Metryka - ile węzłów trzeba przeskoczyć bo dotrzeć do danego IP;

Mogą wystąpić 2 rodzaje żądań: - całej tablicy routingu; - wyszczególnionych ścieżek;

Protokół OSPF (Open Shortest Path First):

Protokół klasy „stan łącza”. Nie przesyła się tablic routingu; przesyła się inf. które są potrzebne do aktualizacji tablic routingu - na podstawie inf. otrzymywanych od innych routerów, dany router buduje swoją tablicę routingu.

Routery wymieniają między sobą 5 typów komunikatów:

1) Hello; 2) Opis bazy danych; 3) Żądanie danych o stanie połączeń; 4) Dane aktualizujące stan połączeń; 5) Potwierdzenie stanu połączeń;

Oprócz nagłówka przesyła się 3 protokoły wspomagające:

-> Hello - wyk. na etapie rozpoznawania się routerów; umożliwia wybór routerów desygnowanych i umożliwia routerom utrzymywanie tras do ich sąsiadów;

-> Exchange - protokół wymiany, działa gdy routery dają znać, że chcą wymieniać inf. między sobą;

-> Flooding - używany gdy 2 routery zbudują pełne powiązania sąsiedzkie i wskazują, że teraz mogą być wymieniane wszystkie rodzaje komunikatów OSPF;

Proces synchronizowania baz danych o stanie połączeń:

Angażowany jest Exchange. Najpierw dostarczana jest sąsiadom ta część inf. która pozwala określić czy są zainteresowane dalszymi inf. na temat tego połączenia. Jeżeli router jest zainteresowany otrzymanie większej ilości inf. to zgłasza żądanie o dostarczeniu pozostałych danych. Pierwszy krok protokołu Exchange w ramach wymiany danych to określenie który router jest master a który slave.

Protokół Flooding służy do ujednolicenia zaw. baz danych o stanie połączeń między routerami po zbudowaniu już przez te routery pewnych połączeń. 2 typy komunikatów: - dane aktualizujące stan połączeń; - potwierdzenie stanu połączenia;

Stosowany jest w 3 sytuacjach:

- do powiadomienia sąsiadów o stanie łącza;

- przy cyklicznie rozsyłanych danych aktualizujących (co 30 minut)

- przy wysyłaniu danych aktualizujących o rekordach zdezaktualizowanych (po potwierdzeniu dane te wyrzuca się);

Protokoły routingu zewnętrznego:

Jest odpowiedzialny za wymianę inf. (o drogach) między systemami autonomicznymi; protokoły są tak zbudowane, że sieć składa się dla nich z dwóch systemów: rdzeniowych i końcowych.

EGP (Exterior Gateway Protocol):

Wymiana inf. odbywa się w 3 fazach:

1) faza „neighbor acquisition” - 2 sąsiednie routery z systemów autonomicznych zgadzają się zostać sąsiadami;

2) faza „neighbor reachability” - monitorowanie łącza pomiędzy routerami;

3) faza „network reachability” - właściwa faza wymiany inf. pozwala realizować tab. routingu;

Każda z faz realizowana jest za pomocą komunikatów EGP zorganizowanych w formie pytań i odpowiedzi.

Nagłówek protokołu EGP:

Wersja protokółu |

Typ komunikatu |

Kod operacji |

Inf. uzupełniające |

Suma kontrolna |

Adres sieci autonomicznej |

||

Numer sekwencyjny |

Dane |

||

Kod operacji - żądanie, potwierdzenie, odmowa;

Inf. uzupełniające - np. powód odmowy;

Nr sekwencyjny - pozwala na powiązanie pytania z odpowiedzią;

Ramka HDCL

8 |

8 |

8 |

|

8 |

8 |

8 |

etykieta pocz. |

Pole |

Pole |

Pole |

FCS - sekw. kontrolna |

etykieta koń. |

|

ramki |

adresowe |

kontrolne |

informacyjne |

|

ramki |

|

Etykieta początku i końca ramki - sekwencja bitów 01111110; podczas transmisji kilku kolejnych ramek etykieta kończąca jest jednocześnie etykietą zaczynającą ramkę późniejszą; specjalna procedura wypełniania bitami umożliwia bezpieczne przesłanie w dowolnym innym polu ramki zabronionej sekwencji (01111110).

Pole adresowe - zawarty w niej adres stacji podrzędnej; W trybie pracy Asynchronous Balanced Mode można wyróżnić dwa adresy: stacja użytkownika DTE (00000011) i węzeł sieci DCE (00000001). To pozwala stwierdzić, która stacja DXT nadała daną ramkę oraz jaka to jest ramka (polecenia, odpowiedź)

Pole kontrolne (zsterujące w X.25) - jego budowa zależy od typu ramki:

|

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

ramka informacyjna I |

0 |

N(S) |

P/F |

N(R) |

||||

ramka sterowania S |

1 |

0 |

S |

S |

P/F |

N(R) |

||

ramka nienumerowana U |

1 |

1 |

M |

M |

P/F |

M |

M |

M |

I - transport w łączu danych pakietów wpisywanych do Pola Informacyjnego ramki

S - obsługa błędów, sterowanie przepływem

U - ustawianie i likwidacja łącza danych

N(S) - numer nadawczy

N(R) - numer odbiorczy, gdy jest równe 1 to jest to numer ostatniej odebranej ramki

P/F - ramka z bitem P/F=1 nadawana przez stację podrzedną jest ostatnią ramką w serii ramek tworzących odpowiedź kierowaną do stacji nadrzędnej

Pole informacyjne - przesyłane dane

Pakiet X.25

8 |

7 |

6 |

5 |

4 |

3 |

2 |

1 |

|

GFI |

|

|

|

LCGN |

|

|

|

|

|

LCN |

|

|

|

|

|

|

PTI |

|

|

|

| S/D |

|

|

|

DTE ADDRESS |

|

|

|

||

|

|

|

FACILITES |

|

|

|

|

|

CAUSE/DIAGNOSTIC CODES |

|

|

||||

|

|

|

USER DATA |

|

|

|

|

|

|

|

|

|

|

|

|

Q |

D |

MOD |

|

GFI |

|

|

|

GFI - identyfikator formatu pakietu

LCGN i LCN - (Logical Channel Group Number i Logical Channel Number) LCGN zbudowane jest z czterech bitów 1...4 pierwszego bajtu nagłówka pakietu; pełny drugi bajt nagłówka pakietu tworzy pole LCN. Łączna długość tych pól wynosi 4096 różnych kanałów logicznych.

PTI - Pierwszy bit 3 bajtu S/D informuje czy pakiet jest pakietem służbowym (S/D=1) czy pakietem danych (S/D=0). Bit S/D pozwala na szybkie odróżnianie pakietów służbowych od pakietów danych w strumieniu wszystkich pakietów dochodzących do DXE.

Pozostałych 7 bitów trzeciego bajtu tworzą pole PTI ustawienie bitów w polu PTI oraz kierunek transmisji pakietu jednoznacznie określają typ pakietu identyfikowany również jego nazwą.

Pole PTI dla pakietów danych jest zbudowane nieco odmiennie - oprócz bitu S/D =0 zawiera pola P(R)-numer odbiorczy, P(S)-numer nadawczy oraz bit M. - wykorzystywany wyłącznie w pakietach danych do tworzenia ich skojarzeń, logicznego grupowania ciągu kolejnych pakietów.

DTE ADDRESS - podaje długość adresów oraz adres stacji DTE żądającej nawiązania połączenia i adres docelowej stacji DTE. Adresy DTE są podawane w pakietach służących do nawiązywania oraz likwidacji połączeń.

Budowa pola adresowego w X.25:

Calling DTE |

Called DTE |

Address Lenght |

Address Lenght |

Calling DTE Address |

|

Called DTE Address |

|

1 bajt koduje dł. adresu nadawczego oraz dł. adresu odbiorczego; dł. adresu jest kodowana w jednym półbajcie, długość łączna nie może przekraczać 15 bajtów

2 oktet PA podaje adres stacji DTE żądającej nawiązania połączenia

3 oktet- adres stacji DTE docelowej

Struktura adresu zależy w istotny sposób od wartości bitu A (8 bit 1 bajtu - wyłącznie w pakietach służących do nawiąz. oraz likwidacji połączenia).

A=1 - format adresu TOA/NPI; adres składa się z trzech pól: TOA-typ adresu, NPI-identyfikator planu numeracyjnego oraz właściwego adrwsu

A=0 - format adresu zgodny z zaleceniem X.121 CCITT „Międzynarodowy Plan Numeracyjny dla Publicznych Sieci Danych”)

Pole udogodnień X.25 z uwzględnieniem kategorii udogodnień

Bit8 |

Bit7 |

Bit6 |

Bit5 |

Bit4 |

Bit3 |

Bit2 |

Bit1 |

0 |

0 |

Facility Field Length |

|||||

International Facilities (kategoria #1) |

|||||||

|

|||||||

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

Calling Network Facilities (kategoria #2) (udogodnienia oferowane w sieci abonenta wywołującego) |

|||||||

|

|||||||

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

1 |

Called Network Facilities (kategoria #3) (udogonienia oferowane w sieci abonenta wywoływanego) |

|||||||

|

|||||||

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

1 |

1 |

1 |

1 |

DTE Facilities (kategoria #4) (udogodnienia oferowane przez stację DTE) |

|||||||

|

|||||||

Facility Field Length - określa parametry udogodnień

Struktura adresu dla X.121

|

|

DCC(3) |

|

|

|

|

|

NN(11) |

|

|

|

|

|

|

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

P |

|

DNIC(4) |

|

|

|

|

NTN(10) |

|

|

|

|

|

||

DNIC- identyfikator sieci transmisji danych DCC - kod krajowy

NTN - adres własciwy stacji DTE NN - numer krajowy

FACILITIES - wyposażenie administaracji sieci w środki pozwalające “dostroić” użytkowe parametry sesji do indywidualnych potrzeb abonenta.

W tym polu kodowane są pakiety Call Request . Pakiety Registration Request i Confirmation umożliwiają bieżącą modyfikację zestawu udogodnien oraz ich parametrów obowiązujących dla styku DTE-DCE; modyfikacja jest zawsze wywoływana przez stację DTE.

Budowa pola udogodnień:

8 |

7 |

6 |

5 |

4 |

3 |

2 |

1 |

0 |

0 |

|

Facility Field length |

|

|||

|

|

Facilities |

|

|

|

|

|

|

|

|

|

|

|

|

|

CAUSE/DIAGNOSTIC CODES - koduje przyczyny, dla których stacja DTE lub węzeł DCE wywołał procedurę wznowienia połączenia lub odmówił nawiązania połączenia; jest wykorzystywane w procedurze likwidacji połączenia, a także w procedurach Reset i Restrart oraz w pakietach Diagnostic i Registration. Pole diagnostyki składa się z dwóch bajtów: Cause Code i Diagnostic Code

USER DATA - występuje w pakietach wykorzystywanych do wymiany danych; występuje także w innych pakietach i jest wykorzystywane wtedy w rozmaitych celach np. dla podania hasła czy informacji billingowych; ma zasadnicze znaczenie dla realizacji połaczenia Fast select

Q - 8 bit pierwszego bajtu nagłówka; ma znaczenie wyłącznie w fazie wymiany danych i jest wykorzystywany do rozbicia pakietów danych na dwie klasy - pakiety normalne oraz pakiety zawierające dane specjalne

D - 7 bit pierwszego bajtu nagłówka; określa sposób potwierdzania odbioru pakietów; D=0 (odbiór pakietów będzie potwierdzany przez lokalne DCE) D=1 (przez odległą stację DTE)

MOD - bit 5 i 6 pola GIF, określają sposób numeracji pakietów z danymi dla poszczególnych sesji (faza wymiany danych). Kombinacja MOD=(0,1) oznacza numeracje pakietów w zakresie 0...7; MOD=(1,0)-0...127, pozostałe nie są wykorzystywane

Format pakietu rozłączającego

General Format Identifier |

Logical Channel Group Number |

Logical Channel Number |

|

Packet Type Identifier |

|

Clearing Cause |

|

Diagnostic Code (Diagnostyka) |

|

Calling DTE Address Length |

Called DTE Address Lenght |

DTE Address |

|

Facility Code (Dł. pola udogodnień) |

|

Facilities (Udogodnienia) |

|

Clear User Data (Dane użytkownika) |

|

Przyczyny rozłączeń (Clearing Cause Code):

abonent zajęty: 00000001

abonent niedostępny 00001001

błąd procedury zdalnej 00010001

reverse charging 00011001

błąd procedury lokalnej 00010011

Zatłoczenie sieci 00000101

Grupy błędów (kody diagnostyczne):

niepoprawny nr pakietu; niewłaściwy typ pakietu; pakiet niedopuszczalny; zakończenie odmierzania zwłoki czasowe (time out); niemożność nawiązania połączenia; błąd w innej sieci.

Format pakietu przenoszącego dane

modulo 8

0 |

D |

0 |

1 |

Logical Channel Group Number |

|

Logical Channel Number |

|||||

P(R) |

M |

P(S) |

0 |

||

User Data |

|||||

0 |

D |

0 |

1 |

Logical Channel Group Number |

|

Logical Channel Number |

|||||

P(S) |

0 |

||||

P(R) |

M |

||||

User Data |

|||||

D - określa znaczenie pola P(R). Jeżeli D=0, to w polu P(R) znajduje się potwierdzenie poprawnego otrzymania pakietów przez sieć (tzn. przez DCE). Jeżeli D=1, to oznacza, że pole P(R) jest wykorzystywane do potwierdzenia poprawnego otrzymania pakietów przez odległe DTE.

M - (More) służy do wskazania, która grupa pakietów stanowi całość. Pozwala zidentyfikować blok danych, który został podzielony na pakiety. Aby wysłać cały blok, należy w każdym pakiecie oprócz ostatniego ustawić ten bit na 1.

P(S) - numer sekwencyjny wysłanego pakietu danych.

P(R) - numer sekwencyjny następnego oczekiwanego pakietu.

Format pakietu sterującego przepływem

modulo 8

0 |

D |

0 |

1 |

Logical Channel Group Number |

Logical Channel Number |

||||

P(R) |

Packet Type Identifier |

|||

modulo 128

0 |

D |

1 |

0 |

Logical Channel Group Number |

|

Logical Channel Number |

|||||

Packet Type Identifier |

|||||

P(R) |

0 |

||||

D - (Delivery Confirmation) w pakietach sterujących jest zerem, poza pakietami ustanawiania połączenia

P(R) - numer sekwencyjny pakietu

Pakiet rozgłoszeniowy-wysyłany w protokole RIP w komunikatach rozgłoszeniowych w celu uaktualnienia tablic marszrutowania; może przenieść informacje o 25 adresach

1 16 32

Komenda |

Wersja |

Domena rutowania |

Identyfikator rodziny adresów |

Znacznik rutowania |

|

Adres IP |

||

Maska podsieci |

||

Następny skok |

||

Metryka |

||

Komenda - 1-żądanie informacji rutowania (wysyłane co 30s)

0-odpowiedź

Wersja - wersja protokołu RIP

Domena rutowania - razem z polem „Następny skok” wykorzystywana do umożliwienia zbiorowym systemom autonomicznym korzystanie z pojedynczego łącza; umożliwia też rozróżnienie sieci w przypadku podłączenia do kilku sieci (dla każdej osobna tablica rutowania)

Identyfikator rodziny adresów - identyfikuje protokół sieciowy używany w danej sieci

Znacznik rutowania - wykorzystywany przez protokoły zewn. Rutingu do wyznaczenia zewn. Marszrutu

Adres IP - adres docelowy

Następny skok - w którym kierunku wysłać pakiet, aby osiągnąć liczbę skoków z metryki

Metryka - odległość do adresu IP wyrażona liczbą skoków

Protokół OSPF

1 |

2 |

3 |

4 |

||

5 |

||

6 |

7 |

|

8 |

||

-*- |

||

1. Wersja protokołu - obecnie 2

2. Typ komunikatu - 1- 5

3. Długość pakietu - łącznie z nagłówkiem

4. ID rutera - najwyższy adres IP przypisany do rutera

5. Area ID - identyfikator sieci przypisanej do rutera

6. Suma kontrolna - obliczona takim algorytmem jak w IP

7. Typ legalizacji - jeżeli 0 to bez legalizacji

8. Legalizacja - zapis danych związanych z legalizacją.

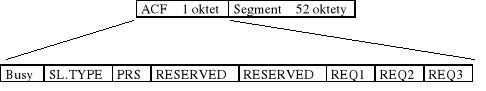

Budowa szczeliny w sieci MAN

ACF - Access Control Field - zawiera informację o dostępie do szczeliny

Bity:

Busy - czy szczelina wolna (0) czy zajęta (1)

SL_TYPE - slot type - wskazuje typ szczeliny (0 - usługa asynchroniczna QA; 1 - usługa synchroniczna PA)

Busy SL_TYPE - (00 - pusta szczelina typ QA; 01 - kombinacja nieużywana; 10 zajęta szczelina typ QA; 11 - szczelina ty PA)

PSR - Previous Slot Reserved - odbiór poprzedniej szczeliny (0 - segment z poprzedniej szczeliny nie znalazł odbiorcy; 1 - segment z poprzedniej szczeliny znalazł odbiorcę)

Reserved - zarezerwowane dla przyszłych zastosowań

REQ 0, 1, 2 - wykorzystywane do tworzenia kolejek. Tworzą trzy grupy priorytetów z jakimi mogą być transmitowane segmenty.

W segmencie mamy:

Nagłówek 4 bajty |

Pole użytkowe 48 bajtów |

48 bajtów umożliwia nam 1:1 przeniesienie komórek ATM

Nagłówek:

VCI |

2 bity PT |

2 bity PS |

HCS 8 bitów |

VCI - Virtual Channel Identifier - kanał do którego należy segment QA lub PA - gdy same zera nie ma przyporządkowania szczeliny do kanału, same jedynki to usługa bezbłędna

PT - typ informacji użytkowej umieszczonej w segmencie (0 - informacja użytkownika; 1 - informacja sieciowa)

Priorytet segmentu - w sieciach tworzonych przez mosty

HCS - nadmiar kodowy. Wielomian generujący G(x)=x8+x2+x+1

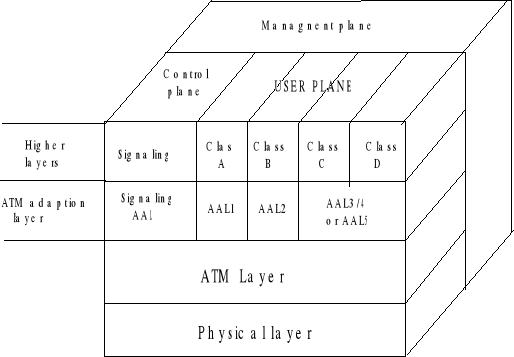

MODEL ODNIESIENIA PROTOKOŁÓW BISDN

Warstwa fizyczna - realizuje funkcje dostępu do medium transmisyjnego; dla ATM - światłowód, SDH

Warstwa ATM - realizuje niezawodny transfer komórek (pakietów) bez względu na typ usługi od końca do końca.

Warstwa adopcji - dostosowanie formatu danych wyższych warstw do przesłania w postaci komórek

Warstwy wyższe - warstwy usługowe

Płaszczyzna użytkownika - zawiera funkcje które realizują transfer informacji użytkownika poprzez sieć ATM oraz realizuje takie działania jak: sterowanie przepływem informacji, powrót do sytuacji nominalnej po wystąpieniu błędów

Płaszczyzna sterowania - jest odpowiedzialna za sterowanie, realizacją zgłoszeń oraz połączeń. Zawiera funkcje sygnalizacyjne które odpowiadają za zestawienie, nadzór i rozłączenie połączenia.

Płaszyczyzna zarządzania - jest odpowiedzialna za realizację funkcji nadzoru naed siecią ATM. Płaszczyzna ta dzieli się na :

-funkcje zarządzania warstwą i płaszczyzną

Zarządzanie warstwą sprowadza się głównie do zarządzania zasobami, które znajdują się w tej warstwie i zarządzania obiektami, parametrami.

Zarządzanie płaszczyznami jest odniesione do systemu jako całości.

Warstwa fizyczna dzieli się na:

-podwarstwę medium fizycznego (Physical Medium Sublayer) - realizującą: transfer bitów, transformację optyczno-elektryczną, zarządzanie, generowanie, synchronizowanie podwarstwy czasu, kodowanie liniowe

-podwarstwę zbieżności transmisji (Transmission Convergence Sublayer) - realizującą funkcje: dostosowania strumienia pakietów do przepływu strumienia bitów, obliczania nadmiaru kodowego dla każdego pakietu, umieszczenie pakietu w ramce transmisyjnej, wydzielenie pakietu z ramki, które polega na tym, że wskazywany jest początek i koniec komórki.

Funkcje realizowane w warstwie ATM:

-multipleksacja, demultipleksacja pakietów w komutatorach

-tworzenie, rozpakowywanie nagłówka pakietu

-realizacja wyboru trasy dla pakietu (wyznaczenie VPI, VCI)

-realizacja procedury sterowania poziomem na poziomie styku UNI (w celu zapewnienia jakości usługi)

Funkcje realizowane przez warstwę adaptacji ATM:

-dokonuje modyfikacji danych do postaci, którą jest w stanie przenieś ATM

PDU → SDU (Protokol Data Unit → Service Data Unit)

Zalecenie I.362, I.363

Warstwa ta podzielona jest na:

-podwarstwę segmentacji i składowania SAR (Segmentation and Reassembly)

SAR jest odpowiedzialna za transformacją jednostek PDU na jednostki SDU mieszczące się w polu info. komórki oraz następuje funkcja odwrotna: z jednostek SDU następuje złożenie jednostki PDU)

-podwarstwę zbieżności CS (Convargence Sublayer)

CS jest odpowiedzialna za sposób realizacji usług przez warstwę adaptacyjną tworząc funkcjanolnie różne wersje tzw. punktów dostępu do usług AL. SUB

Konstruując warstwę AL. wzięto pod uwagę:

-rodzaj realizacji czasowych pomiędzy źródłem a przeznaczeniem

-typ przepływności bitowych w strumieniach przekazywanych informacji (usługi o stałej i zmiennej przepływności inf.)

-typ nawiązywania połączenia

typ 1 - AAL1 - emulacja kanału o stałej przepływności

typ 2 - AAL2 - usługi o zmiennej szybkości bitowej i istotnej synchronizacji np. video

typ 3 - AAL3 - np. transmisja danych w trybie połączeniowym

typ 4 - AAL4 - np. transmisja danych w trybie bezpołączeniowym

typ 5 - AAL5 - został wprowadzony aby uprościć procedury transmisji danych; modyfikacja AAL3.

WARSTWA AAL1: podaje informacje do warstwy wyższej co 125 μs, realizuje transfer jednostek SDU ze zmienną szybkością , przekazuje sygnały synchronizacyjne

Funkcje:

-podział i składowanie

-odpowiedzialna za niwelowanie zmiennego opóźnienia komórek

-reaguje na stratę komórki albo na zmianę kolejności przesyłanych komórek

-odtwarza częstotliwość zegara nadajnika

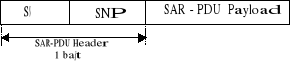

Format jednostki SUB PDU AAL1

SN - 4 bity wykorzystywane do wykrycia straty komórki bądź zmiany kolejności przesyłanych komórek

SNP (sequence number protection) służy do detekcji i ewentualnej korekcji bitów w polu SN.

Warstwa CS konwergencji realizuje funkcje:

-korekcja błędów

-odtwarzanie częstotliwości nadajnika w odbiorniku

-bezpośrednie wskazywanie czasu

-kompensacja zmiennego opóźnienia komórek

WARSTWA AAL2

Dopuszcza możliwość przesyłania informacji o różnych szybkościach oraz

S.A. - PDU → AAL2

![]()

SN - służy do detekcji zgubionych albo błędnie wstawionych komórek

IT - służy rozróżnieniu czy dana komórka jest pierwszą, kontynuacją czy końcową komórką wiadomości.

LI - (length identyfication) - pole służące oznaczeniu danych w PDU

CRC - zabezpieczenie kodowe

Funkcja CS w AAL2:

-korekcja błędów dla usług audio-video

-synchronizacja terminali przez przesyłanie znaczników czasu tzw. stemp czasowych

-obsługa zagubionych, nie sekwencyjnych komórek

WARSTWA AAL3

Tryby pracy:

-przesyłanie wiadomości dla danych ramkowanych, pojedyncza jednostka SDU jest przenoszona w CS PDU

-tryb strumieniowy - jedna lub kilka jednostek SDU jest przenoszonych w CS PDU

WARSTWA AAL4

Specyfikacja tej warstwy pokrywa się w znacznej mierze z AAL3. Jedyną różnicą to stwierdzenie czy multi i demultipleksacja jest niezbędnym działaniem.

WARSTWA AAL5

Zapewniona dla podniesienia efektywności pokrywa swoim działaniem AAL3 i AAL4.

-Zrezygnowano z funkcji rozpoznawania błędów

-Zrezygnowano z numeracji kolejnych błędów

-Zrezygnowano z retransmisji

Protokół ARP

1 |

2 |

|

3 |

4 |

5 |

6 |

||

6 |

7 |

|

7 |

8 |

|

8 |

||

9 |

||

1. (16) Hackwer Address (HA) type - typ adresu sprzętowego

2. (16) Protocol Type - określenie sieci, która wygenerowała zapytanie ARP

3. (8) HLEN - długość adresu MAG

4. (8) IPLEN - długość adresu TCP

5. (16) Operation

6. (48) Adres sprzętowy nadawcy

7. (32) Adres IP nadawcy

8. (48) Docelowy adres sprzętowy

9. (32) Docelowy adres IP

Praca pochodzi z serwisu www.e-sciagi.pl

Wyszukiwarka

Podobne podstrony:

projekt sieci komputerowej (9 str), Administracja, Administracja, Administracja i samorząd, Polityka

sciaga z C, Administracja, Administracja, Administracja i samorząd, Polityka spoleczna, informatyka

informatyka - ściąga1, Administracja, Administracja, Administracja i samorząd, Polityka spoleczna, i

projektowanie systemów informacyjnych-ściąga, Administracja, Administracja, Administracja i samorząd

baza danych sciaga, Administracja, Administracja, Administracja i samorząd, Polityka spoleczna, info

Systemy operacyjne - wykłady, Administracja, Administracja, Administracja i samorząd, Polityka spole

wprowadzenie do sztucznej inteligencji-wyk łady (10 str), Administracja, Administracja, Administracj

podstawy projektowania w C++ - wykład, Administracja, Administracja, Administracja i samorząd, Polit

Forma wykorzystywanej informacji zewnetrznej, Administracja, Administracja, Administracja i samorząd

programowanie liniowe-ćwiczenia, Administracja, Administracja, Administracja i samorząd, Polityka sp

Wykladp, Administracja, Administracja, Administracja i samorząd, Polityka spoleczna, informatyka

Egzamin z informatyki, Administracja, Administracja, Administracja i samorząd, Polityka spoleczna, i

projektowanie systemów informacyjnych (6 str), Administracja, Administracja, Administracja i samorzą

projektowanie systemów (17 str), Administracja, Administracja, Administracja i samorząd, Polityka sp

Informatyka-zagadnienia, Administracja, Administracja, Administracja i samorząd, Polityka spoleczna,

Telepraca1, Administracja, Administracja, Administracja i samorząd, Polityka spoleczna, Ochrona srod

więcej podobnych podstron