2c

Realtime Blackhole List - lista serwerowo pocztowa, która spamu)* coś dla tych którzy nie chcą Je) uwierzyć.

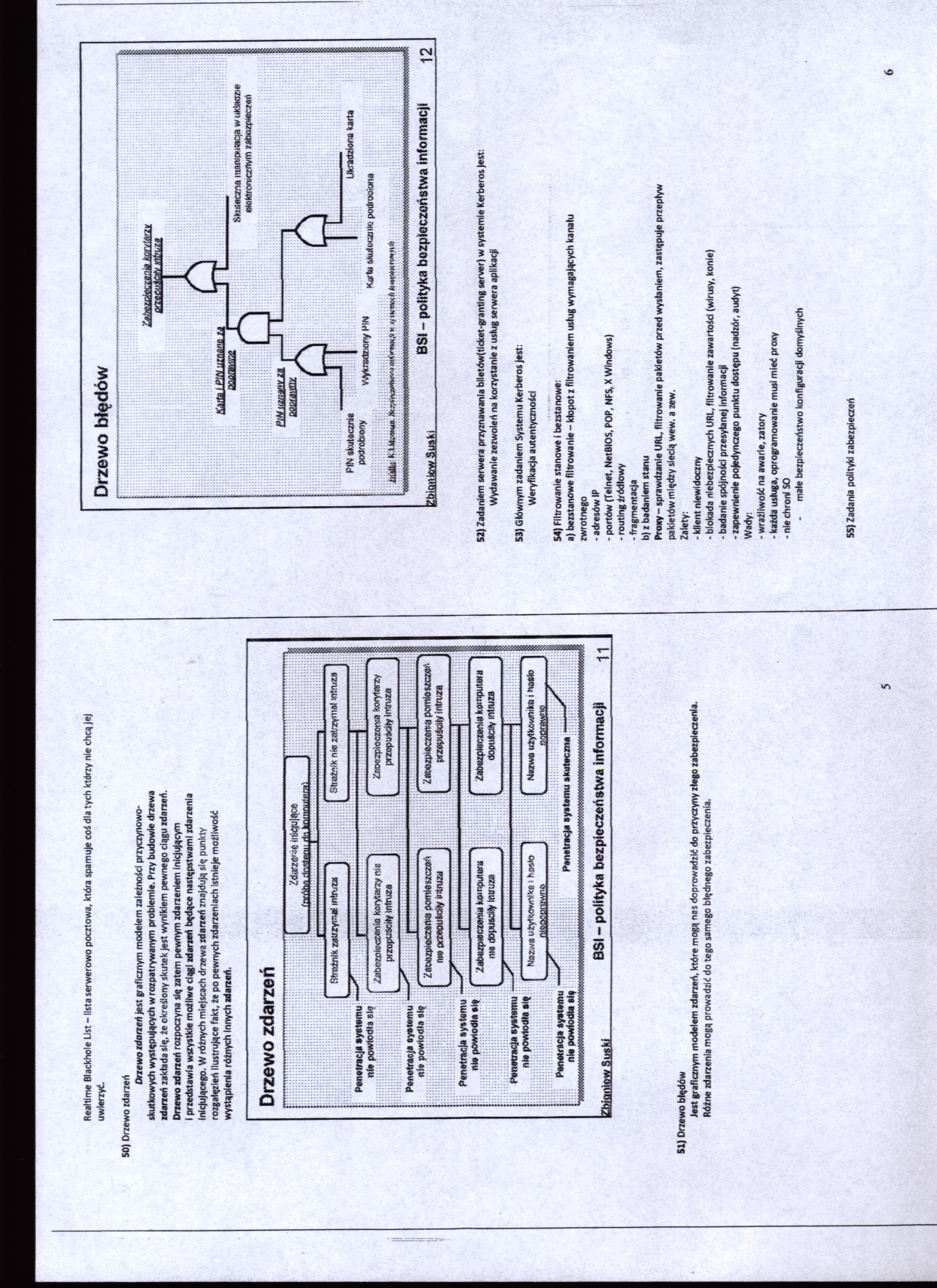

50) Drzewo zdarzeń

Drzewo zdarzeń Jest graficznym modelem zależności przyczynowo-skutkowych występujących w rozpatrywanym problemie. Przy budowle drzewa zdarzeń zakłada slg, że określony skutek Jest wynikiem pewnego ciągu zdarzeń.

Drzewo zdarzeń rozpoczyna slg zatem pewnym zdarzeniem Inicjującym I przedstawia wszystkie możliwe ciągi zdarzeń bgdące następstwami zdarzenia Inicjującego. W różnych miejscach drzewa zdarzeń znajdują slg punkty rozgałgzleń Ilustrujące fakt, że po pewnych zdarzeniach Istnieje możliwość wystąpienia różnych Innych zdarzeń.

Zdarzenie lnićju|tfce

toinnuituai

Skotnik zatrzymać intruza

Skotnik nie zabzymal intruza

Penetracja eyetemu nfe powiodła alg

Penetracja eyetemu nie powiodła alg

Penetracja systemu nte powiodła elg

Penetracja systemu

nie powiodła alg

Penetracja eyetemu

Zbigniew Suski

.ZabozplecsanSn korytarzy ni« przopuócWy Intruza

Zabezpieczenia pomiaszczań nte przepuściły mtnjza

Zabezpieczenia komputera nie dopuściły Intruza

Nazwa użytkownika i hasto

Zoofliproczorea korytarzy przepuściły Intruza

Zacezpreczema pomlo szczać przepuściły intruza

Zabazpkrozenia komputara dopuScMy intruza

Nazwa użytkownika i Hasło

Penetracja systemu skuteczna

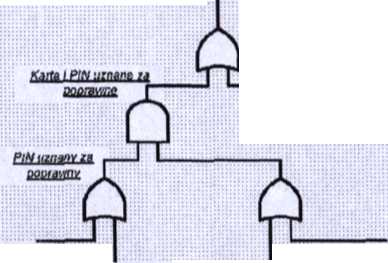

SI) Drzewo blgdów

test graficznym modelem zdarzeń, które mogą nas doprowadzić do przyczyny złego zabezpieczenia. Różne zdarzenia mogą prowadzić do tego samego błgdnego zabezpieczenia.

PIN skutecznie podrobiony

Zttieia<K.ie:'.* konm-i, aatcuiępt mtn-ze

Skuteczna inareoiaca w uKStozie elektronicznym zahnzp*cz«n

y^knsdziony KIN K^ta skuteczni* podiooana Inktfcl: k.tikroiun. /arinazomn>WłVwlKS K «y lirem fl piefminei ul!

Ukradziona karta

sa&tsmte

12

52) Zadaniem serwera przyznawania blletów(tlcket-granting server) w systemie Kerberos jest:

Wydawanie zezwoleń na korzystanie z usług serwera aplikacji

53) Głównym zadaniem Systemu Kerberos Jest:

Weryfikacja autentycznoid

54) Filtrowanie stanowe I bezstanowe:

a) bezstanowe nitrowanie - kłopot z filtrowaniem usług wymagających kanału zwrotnego

- adresów IP

- portów (Telnet, NetBIOS, POP, NFS, X Windows)

- routlng źródłowy

- fragmentacja

b) z badaniem stanu

Prony - sprawdzanie URL, nitrowanie pakietów przed wysłaniem, zastopuje przepływ pakietów między siecią wew. a zew.

Zalety:

- klient niewidoczny

- blokada niebezpiecznych URI, filtrowanie zawartoid (wirusy, konie)

- badanie spójnoźd przesyłanej Informacji

- zapewnienie pojedynczego punktu dostępu (nadzór, audyt)

Wady:

- wrażllwoić na awarie, zatory

- każda usługa, oprogramowanie musi mleć proxy

- nie chroni SO

małe bezpieczeństwo konRguracJi domyślnych

55) Zadania polityki zabezpieczeń

6

Wyszukiwarka

Podobne podstrony:

DSCF0032 (2) kości rur. która — nawiasem mówiąc — dla dużych średnic nie ma znaczenia. gdy chodzi o

Niezbędnik pt 1 NIEZBĘDNIK lista dzieł podstawowych pomocnych dla tych którzy chcą utrwalić tub pos

1. Słowniczek skrótów • ACL - ang. Access Contro1 List - lista kontroli dostępu •

img146 146 10. Metody ciągowe list - lista tworzona w czasie rozpoznawania, w której pamiętane są ko

Lekcja 6Jutro was odwiedzimy!© la. Proszę słuchać i powtarzać. list lista portfel prezent album szar

7 (49) 19 Poniżej znajduje się lista kroków DDR. Która z poniższych pozycji określa prawidłową kolej

KPPP3 Adres IP: Lista serwerów:

Zadania i fizyki dla I roku Wydziału Mech. Energetycznego - LISTA 2 2.1 Od rakiety

mczTÓwiw m wtBfi Wykonaj kartkę pocztową, którą chciałbyś wysłać do Patrona naszej Szkoły Jana Pawła

• centralne zwalczanie wirusów na serwerach pocztowych •

51748 kociol -18-AP-1650KOCIOŁ PAROWY 72 m STEAM BOILER REFERENCE LIST / LIST

więcej podobnych podstron