5755074307

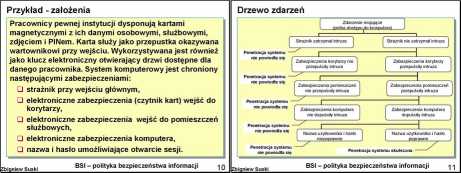

Bezpieczeństwo - polityka bezpieczeństwa informacji

|

Schemat postępowania |

Audyt bezpieczeństwa | ||||

|

□ Planowanie ' Zaprojektowanie polityki bezpieczeństwa. - Określenie pożądanego poziomu bezpieczeństwa. Powołanie zespołu dis zarządzania bezpieczeństwem. > Opracowanie polityki bezpieczeństwa. |

□ Rozpoznanie problemu przetwarzania informacji w organizacji (przede wszystkim określenie podstawy prawnej). □ Rozpoznanie rodzajów informacji przetwarzanych w organizacji. | ||||

|

□ Realizacja |

□ Analiza obiegu poszczególnych grup informacji i rozpoznanie systemów przetwarzania informacji. | ||||

|

- Wdrożenie przedsięwzięć bezpieczeństwa. |

□ Analiza zagrożeń i ryzyka przetwarzania informacji. | ||||

|

□ Eksploatacja |

□ Ocena stosowanych systemów zabezpieczeń. | ||||

|

- Utrzymywanie bezpieczeństwa w toku pracy organizacji. | |||||

|

Ryzyko |

Analiza ryzyka | ||||

|

IEC 61508: Pod pojęciem ryzyka należy rozumieć miarę stopnia zagrożenia dla tajności, integralności 1 dostępności informacji wyrażona jako iloczyn prawdopodobieństwa wystąpienia sytuacji stwarzającej takie zagrożenie i stopnia szkodliwości jej skutków. |

□ Szacowanie ryzyka: ^ Co chronić? > Przed czym chronić? > Jakie jest prawdopodobieństwo wystąpienia zagrożenia lub skutków zagrożenia? □ Ocena akceptowalności ryzyka: > Jaki jest stopień szkodliwości skutków zagrożenia? > Jakie są koszty zabezpieczeń? > Czy warto chronić? | ||||

|

t___.________„ |

DCI p„| , L, Kfi p , „f | ||||

Opracował: Zbigniew Suski

Wyszukiwarka

Podobne podstrony:

Bezpieczeństwo - polityka bezpieczeństwa informacjiPolityka bezpieczeństwa informacji Główne

Bezpieczeństwo - polityka bezpieczeństwa informacji Opracował: Zbigniew Suski

13 listopad 2015 Polityka bezpieczeństwa informacji w tym danych osobowych Upoważnienie do przetwarz

13 listopad 2015 Polityka bezpieczeństwa informacji w tym danych osobowych firmie. W szczególności

13 listopad 2015 Polityka bezpieczeństwa informacji w tym danych osobowych 14.3.4

13 listopad 2015 Polityka bezpieczeństwa informacji w tym danych osobowych 1 Historia

13 listopad 2015 Polityka bezpieczeństwa informacji w tym danych osobowych 3 Podstawa prawna_ Niniej

13 listopad 2015 Polityka bezpieczeństwa informacji w tym danych osobowych • Bezpieczeństwo danych -

Polityka bezpieczeństwa informacji w tym danych osobowych_13 listopad 20158 Odpowiedzialność_ 8.1

13 listopad 2015 Polityka bezpieczeństwa informacji w tym danych osobowych informatycznego lub infor

13 listopad 2015 Polityka bezpieczeństwa informacji w tym danych osobowych 12 Ewidencja sprzętu

3. Polaczek T.: Audyt bezpieczeństwa informacji w praktyce. Helion, Gliwice, 2006.

Zarządzanie ryzykiem w sytuacji utraty bezpieczeństwa informacji Postępowanie z ryzykiem to ogół

• PBX. • Audyt bezpieczeństwa informacji. •

Polityka bezpieczeństwa 1.Definicja bezpieczeństwa. Przez bezpieczeństwo informacji w systemach IT

3 Jaka cześć polityki bezpieczeństwa informuje o tym, jakie aplikacje są dozwolone lub zabronione? O

więcej podobnych podstron