/•

1. Ćwiczenia podstawowe

Ogólne zasady pracy w sieci Novell NetWare

Na sieć Novell NetWare składają się następujące grupy urządzeń:

jeden lub więcej wyspecjalizowanych komputerów pełniących funkcje tzw. serwerów plikowych (/ile servers), których zadaniem jest udostępnianie użytkownikom sieci swoich zasobów, tzn. danych lub programów zgromadzonych na twardych dyskach serwera lub na innych nośnikach (np. płytach CD ROM);

komputery typu IBM PC lub Macintosh, na których pracują użytkownicy i które poprzez tzw. karty sieciowe i okablowanie komunikują się z serwerami i pobierają stamtąd potrzebne programy;

specjalne komputery służące do innych zadań, takich jak na przykład obsługa wspólnych drukarek (serwery drukowania — print servers)\

drukarki podłączone bezpośrednio do serwera drukowania lub do komputerów użytkowników;

inne urządzenia służące do komunikacji w sieci, którymi w tej książce nie będziemy się zajmować.

DRUKARKA1

KOMPUTER

DRUKARKA2

KOMPUTER

SERWER1

Ćwiczenia z Novell NetWare

Nad całą siecią czuwa administrator (supervisor) oraz upoważnione przez niego osoby, nazywane operatorami sieci.

Aby pracować w sieci, musimy mieć przydzielone przez administratora lub operatorów tzw. konto (user accounf) na jednym z serwerów plikowych. Można mieć jednocześnie wiele kont na różnych serwerach. Każde konto powinno być zabezpieczone hasłem, które należy trzymać w tajemnicy i okresowo zmieniać.

Nie wszystkie konta w sieci są sobie równe. Istnieje specjalne konto nazwane SUPER YISOR, którego używa administrator i które ma nieograniczone możliwości dostępu do zasobów sieciowych. Administrator może także przydzielać zwykłym kontom większe niż normalnie uprawnienia, jeżeli wymagają tego okoliczności.

Dla potrzeb administracji konta są przypisane do jednej bądź kilku grup użytkowników. Z faktu przynależności do określonej grupy mogą wynikać dodatkowe uprawnienia lub ograniczenia w korzystaniu z sieci.

W dalszych ćwiczeniach przyjmiemy, że w sieci są dwa serwery plikowe, o nazwach WODNIK i LUNA oraz że mamy przydzielone konta na obu serwerach: na serwerze WODNIK konto o nazwie MACIEK, a na LUNIE konto MACIEKF.

Rozpoczynanie pracy w sieci - polecenia LOGIN i ATTACH

Pracę w sieci rozpoczynamy od zarejestrowania się na określonym serwerze, używając polecenia LOGIN. Jego składnia jest następująca:

LOGIN [ /opcje] serwer/użytkownik

gdzie:

jako serwer podajemy nazwę serwera, na którym chcemy zacząć pracę,

jako użytkownik - nazwę naszego konta, jako opcje - dodatkowe opcje polecenia

LOGIN.

Aby zarejestrować się także na innych serwerach, musimy użyć polecenia ATTACH, posługując się nią w taki sam sposób, jak poleceniem LOGIN:

ATTACH serwer/użytkownik

Ćwiczenie l

Zarejestrować się na serwerze WODNIK jako użytkownik MACIEK.

4 Piszemy LOGIN WODNIK/MACIEK i naciskamy Enter. Na ekranie pojawia się polecenie:

Enter your password: („Podaj swoje hasło:").

4 Wpisujemy hasło, jakim jest zabezpieczone nasze konto (nie ukazuje się na ekranie!) i naciskamy Enter.

Po podaniu hasła i naciśnięciu klawisza Enter na ekranie mogą wyświetlić się różne komunikaty umieszczone przez administratora sieci. Warto je przeczytać, gdyż czasami mogą zawierać interesujące informacje przeznaczone dla nas.

Ćwiczenia podstawowe

Jeżeli po wpisaniu hasła i wciśnięciu Enter wyświetla się komunikat

WODNIK/MACIEK Access to server denied.

oznacza to, że błędnie podaliśmy hasło albo nazwę naszego konta. Należy wtedy powtórzyć całe

ćwiczenie od początku.

Ćwiczenie 2

Zarejestrować się jednocześnie na serwerze WODNIK jako użytkownik MACIEK oraz na serwerze LUNA jako MACIEKF.

f Piszemy LOGIN WODNIK/MACIEK - naciskamy klawisz Enter.

Podajemy hasło i naciskamy Enter.

Piszemy ATTACH LUNA/MACIEKF Enter.

4 Podajemy hasło, jakim jest zabezpieczone konto MACIEKF na serwerze LUNA, naciskamy Enter.

Kończenie pracy - polecenie LOGOUT

Polecenie służy do wyrejestrowania się z serwera. Polecenie LOGOUT

bez żadnych parametrów powoduje zakończenie pracy ze wszystkimi serwerami, na których byliśmy zarejestrowani, natomiast LOGOUT serwer kończy pracę tylko z serwerem o nazwie wpisanej w miejsce serwer.

Ćwiczenie 3

Wyrejestrować się z serwera LUNA.

* Piszemy LOGOUT LUNA Enter.

Na ekranie pojawia się informacja:

MACIEKF logged out from server LUNA connection 20. •-• •'•

Login time: Thursday March 9, 1995 3:47 pm

Logout time: Thursday March 9, 1995 3:58 pm '•'••>,

co oznacza:

MACIEKF wyrejestrowany z serwera LUNA z połączenia 20.

Zarejestrowany: Czwartek, 9 Marca 1995 godz. 15:47 :

Wyrejestrowany: Czwartek, 9 Marca 1995 godz. 15:58

Ćwiczenie 4

Wyrejestrować się ze wszystkich serwerów.

* Piszemy LOGOUT Enter.

Jeżeli byliśmy zarejestrowani na serwerze LUNA jako MACIEKF oraz na serwerze WODNIK jako MACIEK, otrzymujemy:

10

Ćwiczenia z Novell NetWare

MACIEKF logged out from server LUNA connection 20,

Login |

time : |

Thursday |

March |

9, |

1995 |

3:47 |

pm |

Logout |

time : |

Thursday |

March |

9, |

1995 |

3:58 |

pm |

MACIEK |

logged |

out from |

server |

WODNIK connection |

|||

Login |

time : |

Thursday |

March |

9, |

1995 |

3:33 |

pm |

Logout |

time : |

Thursday |

March |

9, |

1995 |

3:58 |

pm |

Lista dostępnych serwerów - polecenie SLIST

Aby dowiedzieć się, jakie serwery są dostępne w naszej sieci, używamy polecenia SLIST. Podaje ono nazwy serwerów i inne informacje związane z ich lokalizacją w sieci. W jednym wierszu wyświetlane są informacje o jednym serwerze.

W kolumnie STATUS przy jednym z serwerów pojawia się adnotacja „Default". Ten serwer jest tzw. serwerem domyślnym. Kiedy użyjemy polecenia LOGIN i podamy tylko nazwę użytkownika, to system uzna, że chcemy się zarejestrować na tym serwerze, przy którym jest oznaczenie „Default".

Ćwiczenie 5

Sprawdzić, jakie serwery dostępne są w sieci i zarejestrować się na serwerze domyślnym.

* Piszemy SLIST Enter.

Otrzymujemy informację podobną do poniższej:

Known NetWare File Servers Network Node Address Status

LUNA WODNIK

33] [ 34] [

1]

1] Default

Total of 2 file servers found

Oznacza to, że w sieci są dwa serwery plikowe — LUNA i WODNIK. Przy serwerze LUNA jest oznaczenie „Default" (Domyślny) . Zarejestrujemy się na nim jako użytkownik MACIEK.

* Piszemy LOGIN MACIEK, naciskamy Enter.

+ Podajemy hasło, potem Enter. • i

Rejestrowanie się na serwerach - program SESSION

Przydatnym narzędziem usprawniającym pracę z siecią Novell jest program SESSION. Do tego programu będziemy odwoływać się w późniejszych rozdziałach. Aby z niego korzystać, trzeba być zarejestrowanym uprzednio przynajmniej na jednym serwerze. Po jego wywołaniu na ekranie pojawia się lista dostępnych możliwości (rys. 2).

Wybieranie opcji dokonuje się poprzez naciskanie klawiszy strzałek t" i -l tak długo, aż odpowiednia opcja zostanie podświetlona.

Wybieramy opcję „Change Current Sewer" („Zmień bieżący serwer"). Ukazuje się lista serwerów, do których jesteśmy podłączeni. Naciskamy klawisz Insert i dostajemy wykaz pozostałych serwerów w sieci. Wybieramy ten, do którego chcemy się podłączyć i naciskamy

Ćwiczenia podstawowe

11

Enter. Program prosi o nazwę, pod którą chcemy się zarejestrować: „New user name" („Nazwa nowego użytkownika"). Wpisujemy ją i zatwierdzamy wciskając Enter. Następnie pojawia się prośba o hasło „Password". Wpisujemy hasło i naciskamy Enter. Jeżeli hasło było poprawne, to w okienku „File Server" widzimy nazwę naszego serwera. Te same czynności możemy powtarzać przy łączeniu się z kolejnymi serwerami.

Auailable Topics

:}iange ;£urrent Serwer]

Driue Mappings Group List Search Mappings Select Default Driue User List

Rysunek 2

Wyrejestrowanie się z określonego serwera jest bardzo proste. W okienku „File Servers" wybieramy nazwę serwera, z którego chcemy się wyrejestrować i naciskamy klawisz Delete, potem potwierdzamy wciskając Enter.

Ćwiczenie 6

Zarejestrować się jednocześnie na serwerze WODNIK jako użytkownik MACIEK oraz za pomocą programu SESSION na serwerze WODNIK jako MACIEKF.

4 Piszemy LOGIN WODNIK/MACIEK Enter.

4 Podajemy hasło, potem Enter.

ł Uruchamiamy program SESSION pisząc:

SESSION Enter.

Z menu „Available Topics" wybieramy „Change Current Server" i naciskamy Enter.

+ Naciskamy Insert.

Wybieramy serwer LUNA.

+ Zatwierdzamy Enter.

4 Podajemy nazwę konta MACIEKF i naciskamy Enter.

4 Wpisujemy hasło, potem potwierdzamy Enter.

4 Opuszczamy program SESSION wciskając dwa razy klawisz Esc a następnie Enter.

12 Ćwiczenia z Novell NetWare

Wyświetlanie informacji o sobie - polecenie WHOAMI

Dzięki poleceniu WHOAMI („Kim jestem?") możemy sprawdzić, na jakich serwerach jesteśmy aktualnie zarejestrowani.

Ćwiczenie 7

Wyświetlić informacje o sobie.

4 Piszemy WHOAMI i naciskamy Enter.

Na ekranie widzimy komunikat podobny do następującego:

You arę user MACIEK attached to server WODNIK, connection 3. Server WODNIK is running NetWare v3.11 (50 user) . Login time: Thursday March 9, 1995 5:22 pm

co oznacza:

„Jesteś użytkownikiem MACIEK podłączonym do serwera WODNIK, połączenie 3. Serwer WODNIK pracuje pod kontrolą NetWare v3.11. (max. 50 użytkowników) Zarejestrowany: Czwartek, 9 Marca 1995 godz. 17:22"

Zmiana hasła - polecenie SETPASS

Jak już wspominaliśmy, konto powinno być zabezpieczone hasłem, które należy okresowo zmieniać. Używamy do tego celu polecenia SETPASS.

SETPASS serwer

zmienia hasło na serwerze o nazwie podanej jako serwer.

SETPASS

zmienia hasło na domyślnym serwerze.

Jeżeli pracujemy w danej chwili tylko na jednym serwerze, to domyślnym serwerem jest właśnie ten; jeżeli jesteśmy podłączeni do kilku naraz - domyślnym jest ten, do którego podłączyliśmy się za pomocą polecenia LOGIN.

Ćwiczenie 8

Zmienić hasło na serwerze LUNA (jako użytkownik MACIEKF). 4 Piszemy SETPASS LUNA Enter. Na ekranie pojawia się instrukcja:

Enter old password for LUNA/MACIEKF: („Podaj stare hasło dla LUNA/MACIEKF:")

4 Wpisujemy hasło, jakiego używaliśmy dotychczas (jeżeli nie mieliśmy żadnego hasła, to nie piszemy nic. Uwaga! Hasło nie pojawia się na ekranie podczas wpisywania.).

4 Naciskamy Enter. Pojawia się kolejny napis:

Ćwiczenia podstawowe 13

Enter your new password: („Podaj swoje nowe hasło:").

4 Wpisujemy nowe hasło.

4 Naciskamy Enter.

Program prosi o ponowne wprowadzenie hasła ,'

Retype your new password: •

Wpisujemy powtórnie nowe hasło.

Naciskamy Enter.

Komunikat:

The password for LUNA/MACIEKF has been changed oznacza, że hasło zostało zmienione.

W przypadku wystąpienia komunikatu New password not retyped correctly („Nowe hasło za drugim razem nie zostało wpisanie poprawnie") musimy powtórzyć ćwiczenie od początku. To samo dotyczy komunikatu The new password is too s ho r t („Nowe hasło jest za krótkie").

Piłki i katalogi w sieci

, •„•• • • *i" ' " '

Zanim przejdziemy do omawiania konkretnych poleceń, warto poświęcić kilka słów sprawie organizacji katalogów i plików w systemie NetWare 3.

Każdy serwer plikowy dysponuje jednym lub wieloma twardymi dyskami, które podzielone są na tzw. wolumeny (yolumeś). Zwykły użytkownik sieci „widzi" tylko podział na wolumeny, natomast nieistotne jest dla niego, z ilu dysków składa się serwer. Podział na wolumeny na każdym serwerze może być oczywiście inny.

Wolumen dzieli się na katalogi, katalogi zaś na podkatalogi - struktura drzewa jest analogiczna jak w systemie DOS.

Pełna nazwa ścieżki dostępu wygląda następująco: serwerlwolumen:](atalog\podkatalogl\podkatalog2

Wyraz serwer zastępujemy nazwą serwera, wolumen - nazwą woluminu, katalog,podkatalogi,...

* nazwami katalogu i podkatalogów.

Nazwa katalogu oddzielona jest od nazwy wolumenu dwukropkiem, natomiast kolejne katalogi i podkatalogi można oddzielać od siebie, zarówno zwykłym jak i odwrotnym ukośnikiem, tzn. / oraz \. NetWare nie rozróżnia kierunku ukośnika.

Jeżeli pracujemy tylko na jednym serwerze, to przy podawaniu pełnej nazwy ścieżki dostępu możemy ominąć nazwę serwera i pierwszy ukośnik: wolumen:katalog\podkatalog]\podkatalog2

vv_.

14

Ćwiczenia z Novell NetWare

Polecenie MAP

Aby ułatwić pracę z plikami oraz umożliwić korzystanie ze zwykłych poleceń systemu DOS, każdemu katalogowi czy podkatalogowi w dowolnym wolumenie można przyporządkować literę alfabetu w zakresie od F do Z, która będzie „udawała" stację dysków F, G itd. Wówczas zapis F: będzie oznaczał wybrany przez nas katalog na serwerze plikowym, jak A: oznacza stację dyskietek, a C: twardy dysk. Umożliwia to polecenie MAP.

Uwaga! Aby móc wykonać następne ćwiczenia, trzeba być zarejestrowanym przynajmniej na jednym serwerze.

Na potrzeby dalszych ćwiczeń załóżmy, że na serwerze WODNIK jest zdefiniowana struktura woluminów i katalogów pokazana na rysunku 3.

serwer

yolumeny katalogi

LOG l N PUBLIC

MAIŁ

APP:

WODNIK

WINDOWS WP51

ADAM v) /l MACIEK S 1

HOiyiE

USR:

Rysunek 3 , ,

Ćwiczenie 9

Sprawdzić, jak przyporządkowane są poszczególne litery symbolizujące stacje dysków.

4 Piszemy MAP Enter.

Na ekranie ukazuje się informacja:

Drive A: maps to a local disk. •

Drive B: maps to a local disk.

Drive C: maps to a local disk. ;

Drive D: maps to a local disk.

Drive E: maps to a local disk.

Drive F: = WODNIK\SYS: \

Drive G: = WODNIK\APP: \ '

Drive H: = WODNIK\USR:HOME\MACIEK \

Ćwiczenia podstawowe 15

SEARCH1: = Z:. [WODNIK\APP: \UTIL]

SEARCH2: = Y:. [WODNIK\SYS: \PUBLIC]

SEARCH3 : = X:„ [WODNIK\SYS: \PUBLIC\V5.00\DOS]

czyli:

Stacja A: - przyporządkowana lokalnej stacji dysków, Stacja B: - przyporządkowana lokalnej stacji dysków. ... itd.

Z kolei zapis

Drive F: = WODNIK\SYS:PUBLIC

oznacza, że jako dysk F: oznaczony jest katalog PUBLIC na wolumenie o nazwie SYS serwera WODNIK.

Analogicznie:

. Drive H: = WODNIK\USR:HOME\MACIEK

oznacza, że H: oznacza podkatalog MACIEK katalogu HOME z wolumenu USR na serwerze, jak poprzednio, WODNIK.

Jeżeli, na przykład, podamy, że chcemy otworzyć plik H: dokument. doc, to system NetWare rozpozna go jako plik

WODNIK\USR:HOME\MACIEK\dokument.doc

Ostatnie trzy linijki zapisu zaczynające się od słowa SEARCH oznaczają ścieżki poszukiwań,

o których będzie mowa w następnym punkcie.

Swoich własnych przyporządkowań możemy dokonywać za pomocą polecenia MAP, używając następującej składni:

MAP litera : = ścieżka jłostępu

gdzie litera oznacza literę alfabetu od F do Z, której chcemy przyporządkować ścieżkę dostępu. W większości przypadków wybiera się literę z zakresu od F do K, ponieważ dalszych liter używa się w nieco innych celach, o których będzie mowa później.

Ścieżka_dostępu to pełna nazwa katalogu, który chcemy przyporządkować.

Ćwiczenie 10

Przyporządkować fikcyjnej stacji dysków I: ścieżkę (katalog) SYS:LOGIN i obejrzeć zawartość tego katalogu. Następnie skopiować z tego katalogu plik console. com na dysk H:.

4 Piszemy MAP I: = SYS: LOGIN Enter.

Otrzymujemy komunikat potwierdzający poprawność wykonanego polecenia:

Drive I: = WODNIK\SYS: \LOGIN

Komunikat „Could not interpret command linę" oznacza błąd we wpisaniu polecenia MAP.

Należy wtedy podać je ponownie.

4 Piszemy DIR I: Enter. ....-•<.

16 Ćwiczenia z Novell NetWare

Ukazuje się podobny do poniższego wydruk: .

Yolume in drive I is SYS

Yolume Serial Number is A101-7CD9

Directory of I:\LOGIN

TOKEN RPL 13085 11-01-90 10:21a LOGIN EXE 108619 06-04-91 4:09p CONSOLE COM 103 08-25-87 7:57a SLIST EXE 22437 01-24-91 7:10a 4 file(s) 144244 bytes

118587392 bytes free

4 Kopiujemy zwykłym poleceniem systemu DOS - COPY

COPY I:console.com H: Otrzymujemy potwierdzenie: l file(s) copied („l plik(i) skopiowane")

Aby skasować przyporządkowanie fikcyjnego dysku do katalogu sieciowego, posługujemy się poleceniem:

MAP DEL litera: •

gdzie litera odpowia fikcyjnemu dyskowi.

Ćwiczenie 11

Skasować przyporządkowanie dysku I: z poprzedniego ćwiczenia.

+ Piszemy MAP DEL I: Enter.

Na ekranie ukazuje się komunikat:

The mapping for drive I: has been deleted.

co oznacza, że przyporządkowanie dysku I: zostało skasowane. '

Ćwiczenie 12

Przyjmując, że na serwerze struktura katalogów jest podana jak na rysunku 3, obejrzeć zawartość katalogu APP:WINDOWS, a potem skasować przyporządkowanie, które wcześniej zrobiliśmy.

* Piszemy MAP K: = APP: WINDOWS Enter. Potwiedzenie wygląda następująco:

Drive K: = WODNIK\APP: \WINDOWS

4 Piszemy DIR K: Enter - otrzymujemy spis programów katalogu APP:WINDOWS

+ MAP DEL K: - kasujemy przyporządkowanie K: i otrzymujemy komunikat: i

The mapping for drive K: has been deleted. «

W celu tworzenia przyporządkowań można posłużyć się znanym już programem SESSION, wykorzystując menu „Drive Mappings" („Przyporządkowania dysków").

Ćwiczenia podstawowe

17

Ćwiczenie 13

Sprawdzić za pomocą programu SESSION, jaki katalog jest przypisany dyskowi H: oraz przypisać pierwszemu wolnemu dyskowi katalog SYS:PUBLIC.

4 Uruchamiamy program SESSION pisząc:

SESSION Enter. 4 Wybieramy opcję „Drive Mappings", naciskamy Enter.

Ukazuje się tabelka „Current Drive Mappings" („Aktualne przyporządkowania dysków") (patrz rys. 4).

Current Driue fkppitigs

(Local Driue) (Local Driue) (Local Driue) WODNIKNSYS: N UODNIKSńPP: S

Rysunek 4

W pierwszej kolumnie są litery oznaczające stacje dysków, a w drugiej - nazwy katalogów, które są reprezentowane przez te litery. Zapis „(Local Drive)" przy literach A, B i C oznacza, że litery A, B i C symbolizują stacje dysków, które są w naszym komputerze. Natomiast począwszy od litery F, dalsze stanowią nazwy katalogów sieciowych.

W naszym przypadku litera H reprezentuje katalog HOMEYMACIEK wolumenu USR na

serwerze WODNIK. .

Aby dodać kolejny dysk i przypisać mu katalog, wykonujemy następujące czynności: * Naciskamy klawisz Insert.

W okienku „Drive" („Stacja dysków") pojawia się litera. Jest to pierwsza wolna litera, w naszym przypadku założymy, że jest to I.

^ Naciskamy Enter.

18 Ćwiczenia z Novell NetWare

+ Jeżeli znamy nazwę katalogu, to wpisujemy ją w okienku „Select Directory" i opuszczamy następne pięć kroków ćwiczenia. Jeżeli nie jesteśmy pewni tej nazwy, wykonujemy wszystkie kroki po kolei.

W okienku „Select directory" („Wybierz katalog") naciskamy Insert.

Z listy serwerów „File Servers" wybieramy serwer WODNIK.

4 Z następnej listy, tym razem są tu wszystkie wolumeny na serwerze WODNIK, wybieramy nazwę APP.

4 Spis „NetWork Directories" („Katalogi sieciowe") podaje wszystkie dostępne dla nas katalogi. Używając klawiszy strzałek wybieramy katalog WINDOWS.

W okienku „Select Directory" („Wybierz katalog") mamy już pełną nazwę katalogu, •f Naciskamy klawisz Esc, żeby zakończyć wyszukiwanie katalogów.

Naciskamy Enter, aby potwierdzić nasz wybór.

Program pyta się, czy potraktować ten katalog jako pseudokorzeń. Ze szczegółami

dotyczącymi pseudokorzenia zapoznamy się później, na razie wybieramy „No" („Nie").

W tabelce „Current Drive Mappings" pojawiła się kolejna pozycja:

I WODNIK\APP: \WINDOWS

Zadanie jest już zrobione.

* Opuszczamy SESSION naciskając kolejno Esc i Enter.

Ćwiczenie 14

Za pomocą programu SESSION skasować przyporządkowanie dysku I:

Uruchamiamy SESSION.

Wybieramy opcję „Current Drive Mappings".

Podświetlamy linię oznaczoną literą I i naciskamy Delete.

* Potwierdzamy chęć skasowania tego przyporządkowania wciskając Enter.

+ Wykonaliśmy ćwiczenie, możemy już opuścić SESSION.

Pojęcia korzenia i pseudokorzenia

Najpierw — co to jest korzeń? Korzeniem nazywamy główny katalog na dysku i oznaczamy odwrotnym ukośnikiem \. Dla wyjaśnienia zróbmy jedno ćwiczenie.

Ćwiczenie 15

Ustawić bieżący katalog na korzeń dysku F:. + Zmieniamy dysk bieżący na F:, pisząc: F: Enter.

Ćwiczenia podstawowe 19

* Zmieniamy katalog bieżący na korzeń tego dysku: cd \ Enter.

Znakiem gotowości systemu DOS jest teraz F:\>. 4 Spróbujmy zmienić katalog na wyższy. Piszemy: cd . . Enter,

Otrzymujemy komunikat: „Invalid directory", czyli „Zły katalog".

Widzimy zatem, że F:\ oznacza najwyższy w hierarchii katalog na dysku F: czyli korzeń.

W przypadku fikcyjnego dysku stworzonego poleceniem MAP, korzeniem jest wolumen na serwerze.

Ćwiczenie 16

Sprawdzić, jaki wolumen stanowi korzeń dysku F:. 4 Wydajemy polecenie MAP:

MAP Enter.

Jedna z linii zawiera informację o dysku F: Drive F: = WODNIK\SYS: \

Zwróćmy uwagę, że nazwa wolumenu SYS: jest oddzielona od prawego ukośnika dwoma odstępami. Oznacza to. że wszystko po lewej stronie od tej przerwy jest widziane jako korzeń dysku F:. Za każdym razem, kiedy odwołamy się do korzenia dysku F:, będzie to w rzeczywistości wolumen SYS: serwera WODNIK.

Katalog własny

Każdy użytkownik sieci ma przydzielony prywatny katalog, w którym może trzymać własne zbiory. Zwykle nikt inny poza nim oraz administratorem sieci nie ma do nich dostępu. Ten katalog nazywa się katalogiem własnym (home directory). Po zarejestrowaniu na serwerze początkowym katalogiem bieżącym jest katalog własny użytkownika.

Patrząc na rysunek 3 można się domyślić, że katalogiem własnym użytkownika MACIEK będzie podkatalog MACIEK katalogu HOME na wolumenie USR:. Pełna nazwa tego katalogu własnego będzie wyglądała następująco: WODNIK\ USR : HOME\ MACIEK.

Jest to dość długa nazwa. Jeśli przyporządkujemy dowolnemu dyskowi, np. H: ten katalog, używając polecenia MAP H : = USR: HOME\ MACIEK, to odwołując się do dowolnego pliku z naszego katalogu będziemy zmuszeni użyć nazwy ścieżki H ; \ HOME\ y[ACIEK\ii(tzwa_pliku. Czasami jest niewygodne oraz niepraktyczne posługiwanie się takimi długimi wyrażeniami, tym bardziej że poza podkatalogiem MACIEK nie mamy dostępu do innych podkatalogów katalogu HOME. Aby ułatwić pracę w podobnych sytuacjach, wymyślono pseudokorzeń (fake roof).

Polecenie MAP ROOT pozwala w taki sposób przypisać fikcyjnemu dyskowi dowolny katalog sieciowy, że użytkownik będzie go widział jako korzeń. Pamiętamy, że zwykłe polecę-

20 Ćwiczenia z Newell NetWare

nie MAP jako korzeń przypisywało tylko wolumen. Składnia polecenia MAP ROOT jest identyczna jak polecenia MAP:

MAP ROOT dysk: = ścieżkajlostępu

Ćwiczenie 17

Przyporządkować katalog WODNIK\USR:HOME\MACIEK dyskowi I: w dwojaki sposób: rai normalnie, a drugi raz jako pseudokorzeń.

+ Pierwszy sposób: używamy polecenia MAP.

MAP I: = WODNIK\USR:HOME\ MACIEK Enter. 4 Zmieniamy dysk bieżący na I:

I: Enter. Znak gotowości systemu DOS informuje nas o aktualnej ścieżce: I :HOME\MACIEK\>

* Piszemy

MAP Enter.

aby sprawdzić, jak zapisane jest to przyporządkowanie. Wygląda ono jak poniżej: Drive I: = WODNIK\USR: HOME\MACIEK\

* Za drugim razem posługujemy się poleceniem MAP ROOT.

MAP ROOT I: = WODNIK\USR:HOME\MACIEK Enter.

Komunikat jest następujący:

Drive I: = WODNIK\USR:HOME\MACIEK \

Katalog MACIEK jest rozdzielony odstępem od ostatniego ukośnika. Znakiem gotowości jest

I :\>, mimo że przez cały czas pozostajemy w tym samym katalogu, co poprzednio.

Od tej chwili, pracując na dysku I: możemy zapomnieć, że w rzeczywistości jest on jedynie jednym z wielu podkatalogów sieci i powinniśmy traktować go jako niezależny dysk.

Ścieżki poszukiwań

Jeżeli polecimy komputerowi uruchomić dowolny program, system DOS szuka najpierw w katalogu bieżącym, a następnie we wszystkich katalogach, które mu wskazaliśmy poleceniem DOS-a PATH. Odpowiednikiem PATH w Novellu jest zbiór tzw. ścieżek poszukiwań (search maps). Aby „podpowiedzieć" systemowi, gdzie ma szukać programów, używamy polecenia:

MAP S n: = katalog T

gdzie n — numer ścieżki poszukiwań od l do 16, katalog — pełna nazwa katalogu, w którym mają być szukane programy. Jak widać, Novełl może jednocześnie mieć zdefiniowanych 16 ścieżek poszukiwań. Pierwsza ścieżka poszukiwań będzie „udawała" stację dysków Z:, druga — stację dysków Y:, trzecia X: itd.

Ćwiczenia podstawowe 21

Jeśli samodzielnie definiujemy ścieżki poszukiwań, dobrze jest najpierw sprawdzić, które numery są zajęte i korzystać z następnych wolnych, czyli tych o wyższych numerach. Jest jeszcze drugi sposób: podajemy zawsze jako numer ścieżki 16 — najwyższy. Nasza nowa ścieżka poszukiwań otrzyma automatycznie pierwszy wolny numer.

Ćwiczenie 18

Sprawdzić, jak zdefiniowane są ścieżki poszukiwań oraz dodać następną do katalogu USR:HOME\MA CIEK.

ł Wydajemy polecenie MAP Enter. Otrzymujemy wykaz:

Drive A: maps to a local disk.

Drive B: maps to a local disk.

Drive C: maps to a local disk.

Drive D: maps to a local disk.

Drive E: maps to a local disk.

Drive F: = WODNIK\SYS: \

Drive G: = WODNIK\APP: \

Drive H: = WODNIK\USR:HOME\MACIEK \

SEARCH1: = Z

SEARCH2; = Y

SEARCH3: = X

SEARCH4: = W

[ WODNIK\APP: \UTIL]

[WODNIK\SYS: \PUBLIC]

[WODNIK\SYS: \PUBLIC\V5.00\DOS]

[ WODNIK\APP: \FORTRAN\BINB]

Ścieżki poszukiwań są oddzielone od zwykłych przyporządkowań dysków poziomą kreską. Zapis:

SEARCH1: = Z:. [WODNIK\APP: \UTIL]

oznacza, że pierwszą ścieżką poszukiwań jest katalog APP:UTIL na serwerze WODNIK. Ta ścieżka ma zarezerwowaną literę Z. Ostatnia zajęta ścieżka jest oznaczona numerem 4 i odpowiadającej temu numerowi literze W.

* Dodajemy naszą ścieżkę, pisząc: .,..,,

MAP S5: = USR:HOME\MACIEK Enter. Komputer potwierdza:

SEARCH5: = V:. [ WODNIK\USR: HOME\MACIEK]

Zamiast podawać jako numer ścieżki 5, możemy zawsze wpisać 16, wtedy system nie będzie traktował numeru 16 dosłownie, tylko automatycznie znajdzie pierwsze wolne miejsce, w naszym przypadku ścieżkę numer 5.

Ćwiczenie 19

Powtarzamy poprzenie ćwiczenie z wykorzystaniem programu SESSION. 4- Uruchamiamy program SESSION: SESSION Enter.

22

Ćwiczenia z Novell NetWare

4 Wybieramy opcję „Search Mappings" i naciskamy Enter. Ukazuje się lista aktualnie zdefiniowanych ścieżek poszukiwań (rys. 5).

Current Searcli Happings

Z:=UODNIKSńPP: VUIIL Y:=UODNIKSS¥S: NPUBLIC X:=UODHIKSS'ilS: \PUBLICSV6.ZZ\DOS \FQBTBAN\BINB

Rysunek 5

4 Naciskamy klawisz Insert, aby dodać własną ścieżkę.

* W okienku „Search Drive Number" („Numer ścieżki poszukiwań") ukazuje się pierwsza wolna ścieżka. Nie trzeba niczego wpisywać, wystarczy tylko potwierdzić wciskając Enter.

4 Jako nazwę katalogu podajemy APP:WP51 i zatwierdzamy wciskając Enter.

Wyboru katalogu w okienku „Select Directory" („Wybierz katalog") można dokonać także

metodą opisaną w ćwiczeniu 13. ' "

Uwaga! Należy pamiętać, że wszystkie własne ustawienia liter do katalogów i ścieżek poszukiwań znikają w chwili wyrejestrowania się z serwera. Chcąc zdefiniować na stałe własne przypisania, musimy odpowiednie komendy MAP wpisać do tzw. scenariusza zgłoszeń, o którym będzie mowa w ćwiczeniach zaawansowanych.

Ćwiczenie 20

Skasować ścieżkę poszukiwań z poprzedniego ćwiczenia. Poniżej użyjemy polecenia MAP DEL.

4 Sprawdźmy dla pewności, jaki numer otrzymała interesująca nas ścieżka poszukiwań, Wydajemy komendę MAP, pamiętając o wciśnięciu Enter.

Na ekranie odnajdujemy linię zawierającą katalog APP:WP51. Jest to linia:

SEARCH7 : = V:. [WODNIK\APP: AWP51]

Ćwiczenia podstawowe 23

Ścieżka ma numer 7 i odpowiadającą jej literę V. :-.,-.,••

f Piszemy:

MAP DEL s 7 : Enter.

Do skasowania wykorzystaliśmy numer ścieżki poprzedzony literą s. Otrzymujemy komunikat:

The search mapping for drive V: was deleted '

oznaczający, że ścieżka poszukiwań V: została skasowana.

Operacje na plikach i katalogach

Wiemy już, jak uzyskiwać dostęp do plików i katalogów serwera. Teraz zajmiemy się programami, które pozwolą w dogodny sposób przenosić, kopiować oraz przeprowadzać inne operacje na plikach i strukturach katalogów.

Dobrym poleceniem do kopiowania zbiorów sieciowych jest polecenie NCOPY. W działaniu nie różni się ono bardzo od XCOPY, znanego niektórym z systemu DOS, z tym, że NCOPY jest przystosowane do pracy z siecią. Zapewnia lepszy dostęp do zasobów serwera oraz zachowuje wszystkie informacje o kopiowanych plikach. Innym, o wiele bardziej wszechstronnym programem służącym do różnych zadań jest program FILER.

Ćwiczenie 21

Skopiować katalog F:\MAIL wraz z podkatalogami (także pustymi) do katalogu H:\. 4 Piszemy:

NCOPY F:\MAIL H:\ /s /e Enter

Jako pierwszy argument polecenia NCOPY podaliśmy źródło: katalog F:\MAIL, drugim argumentem jest miejsce docelowe dla plików (H:\). Opcja /s powoduje skopiowanie podkatalogów, a opcja /e wymusza kopiowanie także pustych podkatalogów. Otrzymujemy komunikat podobny do poniższego:

From WODNIK/SYS:\MAIL

To WODNIK/USR:\HOME/MACIEK

From WODNIK/SYS:\MAIL/7000001

To WODNIK/USR:\HOME/MACIEK/7000001

NB.PM# to NB.PM#

MAIN.PMM to MAIN.PMM

MAIN.PMI to MAIN.PMI

PMAIL.INI to PMAIL.INI

LOGIN.- to LOGIN.-

INETSIG.PMS to INETSIG.PMS

LOCALSIG.PMS to LOCALSIG.PMS

LOGINBAK to LOGINBAK

LOGIN to LOGIN '

MAIN.PMT to MAIN.PMT

10 files copied.

24 Ćwiczenia z Novell NetWare

W powyższym wydruku „From" oznacza skąd, a „To" — dokąd. 4

4 Sprawdzamy efekt kopiowania: j

DIR H: Enter.

Pojawił się nowy katalog o nazwie 7000001. Jest on kopią naszego katalogu pocztowego, (Więcej o katalogu pocztowym na stronie 48.)

Ćwiczenie 22

Skasować wszystkie pliki z katalogu H:\MAIL oraz jego podkatalogów. + Na początek zmieńmy bieżący katalog na H:\7000001. 4 Uruchamiamy program FILER, pisząc: FILER Enter.

4 W menu „Available Topics" („Dostępne opcje") wybieramy opcję „Directory Contents' („Zawartość katalogu")

4 W menu „Directory Contents" podświetlamy katalog MAIŁ i naciskamy klawisz Delete

Ukazuje się menu „Delete Subdirectory Options" („Opcje kasowania podkatalogu")

Wybieramy pozycję „Delete Subdirectory Files Only" („Kasuj tylko pliki z podkata

logów").

Potwierdzamy, wybierając „Yes".

4 Wychodzimy z programu FILER naciskając dwa razy Esc i potwierdzając Enter.

Ćwiczenie 23

Skasować całą strukturę katalogu H:\7000001 i jego podkatalogów.

4 Będąc w katalogu H:\ uruchamiamy program FILER.

4 Z menu „Available Topics" wybieramy opcję, jak poprzednio, „Directory Contents".

^ W menu „Directory Contents" podświetlamy katalog 7000001 i naciskamy klawisz Delett

4 W okienku „Delete Subdirectory Options" wybieramy pozycję „Delete Entire Subdirector) Structure" („Kasuj całą strukturę podkatalogów").

* Wybieramy „Yes".

4 Wychodzimy z programu FILER.

Ćwiczenie 24

Wyświetlić informacje o pliku net$log.dat z katalogu F:\PUBLJC. ł Uruchamiamy program FILER.

4 Aby dostać się do pliku, musimy ustawić bieżący katalog jako F:\PUBLIC, czyi w rzeczywistości katalog PUBLIC na wolumenie SYS. W tym celu wybieramy z główne go menu opcję „Select Current Directory" („Wybierz bieżący katalog").

Ćwiczenia podstawowe

25

4 W okienku „Current Directory Path" („Ścieżka katalogu bieżącego") klawiszem Backspace kasujemy dotychczasową nazwę i wpisujemy właściwą: SYS : PUBLIC

4 Zatwierdzamy Enter.

4 Wybieramy opcję „Directory Contents".

4 Wybieramy plik net$log. dat.

* Wybieramy opcję „View/Set File Information" („Pokaż/ustaw informacje o pliku").

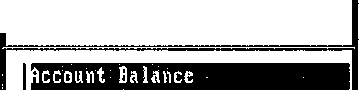

Ukazuje się tabelka jak na rysunku 6.

File Infornation for NEI$LOG.DńI

fittributes: [RoSń ]

Ouner: SUPEEUISOB

Inherited Kights «ask:

Trustees: (see list)

Current Effectiue Bights: I B F ]

Ountng Nase Space: DOS File Size: 8ZZ bytes Eft Size: O bytes

SJiort Hasne: NET$LOG.DflT

Creation Datę: 1991 Decenber 12

Last flccessed Datę: 1995 Septenber 6 Last Archiaed Datę: (NOT ftBCHIUEB) Last Modified Datę: 1995 June 16

Rysunek 6

Poszczególne pozycje oznaczają:

„File information for NET$LOG.DAT" — tytuł „Infonnacje o pliku NET$LOG.DAT",

„Attributes" — atrybuty (różne parametry pliku),

„Owner" — właściciel pliku,

„Inherited Rights Mask" — maska dziedziczenia uprawnień — patrz strona 46,

„Trustees (see list)" — pełnomocnictwa (spis widać po wciśnięciu Enter - patrz rozdział 2),

„Current Effective Rights" — efektywne prawa do pliku,

„Owning Name Space" — typ nazwy pliku (zwykle występuje tu typ DOS),

„File Size" — wielkość pliku w bajtach,

„Short Name" — nazwa,

„Creation Datę" — data utworzenia,

„Last Accesed Datę" — dzień, w którym ostatni raz korzystano z pliku,

„Last Archived Datę" — data utworzenia ostatniej kopii zapasowej pliku,

„Last Modified Datę" — data ostatniej modyfikacji pliku.

* Wychodzimy z programu naciskając czteiy razy Esc i na końcu Enter.

26 Ćwiczenia z Newell NetWart

Odzyskiwanie skasowanych plików

Kasując pliki z katalogów sieciowych w rzeczywistości nie usuwamy ich trwale z dyskói serera. Prawie zawsze możemy skasowane pliki odzyskać, posługując się programen SALYAGE. Zdarzają się wyjątki, przeważnie w przypadku plików skasowanych już dawno,

Ćwiczenie 25

Skopiować z katalogu F:\PUBLIC do katalogu H:\ plik userlist.exe. Skasować go z katalog H:\, a potem spróbować odzyskać.

4 Kopiujemy plik:

NCOPY F:\PUBLIC\userlist.exe H:\Enter. Otrzymujemy potwierdzenie: l file (s) copied

4 Sprawdzamy, czy plik znajduje się tam, gdzie powinien: DIR H:\userlist.exeEnter. Otrzymujemy komunikat podobny do następującego:

Yolume in drive H is USR

Yolume Serial Number is A101-7E53

Directory of H:\

USERLIST EXE 18891 01-03-91 4:51p

l file(s) 18891 bytes

4661248 bytes free .•'.•••

4 Kasujemy plik poleceniem DEL DEL H:\userlist.exeEnter.

4 Sprawdzamy, czy istnieje jeszcze w katalogu: ..,,•.-•

DIR H:\userlist.exeEnter. .

Informacja: File not found oznacza, że nie ma takiego pliku w tym katalogu.

4 Uruchamiamy program SALYAGE pisząc: SALYAGE Enter.

4 Na początku ustawiamy się we właściwym katalogu, tzn. H:\ (chyba że z tego katalog uruchomiliśmy SALYAGE, wtedy możemy opuścić ten i następne trzy kroki). Wybieram; opcję „Select Current Directory" („Ustal bieżący katalog").

4 W okienku wpisujemy pełną nazwę katalogu sieciowego, który był przypisany dyskon H:; w naszym przypadku jest to WODNIK\USR:HOME\MACIEK. Jeżeli jesteśn

Ćwiczenia podstawowe 27

zarejestrowani tyko na jednym serwerze, możemy skrócić nazwę, podając tylko USR:HOME\MACIEK.

Zatwierdzamy klawiszem Enter.

Wybieramy pozycję „View/Recover Deleted Files" („Obejrzyj/Odzyskaj skasowane pliki").

W następnym okienku naciskamy Enter, aby zobaczyć wszystkie dotychczas skasowane

pliki (gwiazdka oznacza wszystkie pliki).

Wykaz ten może być dość długi. Jeżeli zaś lista zawiera tylko dwie pozycje: „. ." (katalog nadrzędny) oraz „/" (katalog główny), oznacza to, że wybraliśmy niewłaściwy katalog albo na tym serwerze nie dysponujemy możliwością odzyskiwania plików.

4 Znajdujemy nazwę userlist.exe i naciskamy Enter.

Jeżeli chcielibyśmy odzyskać kilka plików naraz, podświetlamy nazwę pliku, naciskamy klawisz F5 i powtarzamy te dwie operacje dla wszystkich plików, które nas interesują. Enter naciskamy dopiero wtedy, gdy wszystko zaznaczymy.

•f W lewym górnym rogu mamy podane informacje o skasowanym pliku: „Deletion Datę" — data skasowania, „Modify Datę" — data ostatniej modyfikacji pliku, „Deletor" — kto skasował, „Owner" — kto był właścicielem pliku. Na pytanie „Recover This File?" czyli „Odzyskać ten plik?" odpowiadamy twierdząco naciskając Enter.

Czasami w sytuacji, gdy w katalogu istnieje już plik o tej samej nazwie, jak ten, który chcemy odzyskać, program poprosi o podanie innej nazwy dla odzyskiwanego pliku („New File Name:").

4 Wychodzimy z SALYAGE naciskając dwa razy Esc i Enter. 4 Sprawdzamy, czy w katalogu H:\ pojawił się plik userlist.exe DIR H:\userlist.exeEnter.

Odpowiedź jest twierdząca:

USERLIST EXE 18891 01-03-91 4:51p

W celu odzyskania skasowanego katalogu musimy udać się do administratora sieci. Zwykły

użytkownik nie ma do tego odpowiednich uprawnień.

Definitywne kasowanie plików

Może się zdarzyć, że zależy nam, aby skasowanego pliku nie dało się już nigdy odzyskać. Używamy w tym celu polecenia PURGE.

PURGE plik opcje

Jako plik podajemy nazwę pliku, który chcemy ostatecznie usunąć albo znaki zastępcze (*, ?). Zapis *.* oznacza, że chodzi nam o wszystkie pliki z katalogu, * .bak zastępuje wszystkie pliki z rozszerzeniem .bak. Jako opcje możemy podać /A, wtedy działanie polecenia PURGE rozszerzy się na wszystkie podkatalogi (stosować z ostrożnością!).

Podanie polecenia PURGE bez żadnych argumentów spowoduje trwałe usunięcie wszystkich skasowanych plików z bieżącego katalogu.

Ćwiczenia podstawowe

29

![]()

PROGRAM

serwer drukowania)

DRUKARKA

Rysunek 7

Ćwiczenie 27

Sprawdzić, jakie kolejki drukowania są zdefiniowane na ser\verze oraz w któiych z nich możemy umieszczać swoje zadania drukowania.

* Uruchamiamy program PCONSOLE:

PCONSOLE Enter.

ł Z menu „Available Options" wybieramy „Print Queue Infonnation" („Informacje o kolejkach drukowania").

Ukazuje się spis wszystkich kolejek (patrz rysunek 8 na następnej stronie).

* Testujemy nasze uprawnienia do każdej z kolejek wybierając jedną po drugiej z listy.

Jeżeli po wybraniu (tzn. wciśnięciu Enter) ukaże się menu zawierające siedem opcji,

oznacza to, że mamy możliwość wysyłania wydruków do tej kolejki. Jeśli spis obejmuje

tylko cztery pozycje, znaczy to, że kolejka jest dla nas niedostępna.

4 Aby przejść do nadrzędnego menu, naciskamy Esc i powtarzamy poprzedni krok dla wszystkich kolejek.

4 Wychodzimy z PCONSOLE naciskając równocześnie klawisze Alt i F10,

Polecenie NPRTNT

Poleceniem, które umożliwia drukowanie przez drukarki sieciowe plików bezpośrednio z systemu DOS, jest polecenie NPRINT. Oto jego składnia:

NPRINT nazwa_pliku opcje

Jako nazwęjjhku podajemy nazwę pliku do drukowania, w razie potrzeby poprzedzając ją pełną ścieżką dostępu, za opcje możemy podstawiać różne wyrażenia. I tak:

opcja Q=kolejka, gdzie jako kolejka wpisujemy nazwę kolejki, powoduje przesłanie pliku do drukowania do tej właśnie kolejki. Jeżeli pominiemy tę opcję, zostanie on przesłany do tzw. kolejki domyślnej, czyli jednej z kolejek, której administrator zlecił drukowanie tego typu plików.

28 Ćwiczenia z Novell NetWai

Ćwiczenie 26

Usunąć trwale plik userlist.exe z katalogu H:\.

* Kasujemy plik poleceniem DEL:

DEL H:\userlist.exeEnter.

4 Zmieniamy katalog bieżący na H:\.

* Usuwamy go ostatecznie z dysku serwera:

PURGE userlist.exe Enter.

Komunikat potwierdza:

WODNIK/USR:HOME/MACIEK

USERLIST.EXE

Only specified files on WODNIK ,

have been purged from current directory.

W pierwszej linii podana jest nazwa katalogu, z którego usuwane są skasowane pliki, pote po kolei nazwy usuwanych plików. Ostatnie zdanie nie ma większego znaczenia, dołączanej! przy każdym wywołaniu polecenia PURGE.

Drukowanie w sieci

Obok udostępniania zasobów serwera drugim ważnym zadaniem sieci jest umożliwieni

użytkownikom korzystania ze wspólnych drukarek. Zasada działania drukowania w sieci ja

następująca: •

gotowe zadanie do drukowania (print job), któiym może być tekst, rysunek, wykres i| zostaje przekazane przez program, w którym go drukujemy, do kolejki drukowania (pń ąueue). Kolejki drukowania znajdują się na serwerach plikowych;

napływające do kolejki zadania są obsługiwane w kolejności zgłoszenia przez specjali program zwany serwerem drukowania (print server). Zadania są pobierane z kolej i wysyłane do drukarek. Drukarki te nie muszą być podłączone bezpośrednio do serwa drukowania, mogą stać przy zwykłych komputerach i komunikować się z nim przez sia

Oczywiście zadania z jednej kolejki drukowania mogą być obsługiwane nie przez jedli ale przez kilka drukarek. Także jedna drukarka może obsługiwać kilka kolejek.

28 Ćwiczenia z Novell NetWai

Ćwiczenie 26

Usunąć trwale plik userlist.exe z katalogu H:\.

* Kasujemy plik poleceniem DEL:

DEL H:\userlist.exeEnter.

4 Zmieniamy katalog bieżący na H:\.

* Usuwamy go ostatecznie z dysku serwera:

PURGE userlist.exe Enter.

Komunikat potwierdza:

WODNIK/USR:HOME/MACIEK

USERLIST.EXE Only specified files on WODNIK

have been purged from current directory. .: m

W pierwszej linii podana jest nazwa katalogu, z którego usuwane są skasowane pliki, pote po kolei nazwy usuwanych plików. Ostatnie zdanie nie ma większego znaczenia, dołączanej! przy każdym wywołaniu polecenia PURGE.

l

Drukowanie w sieci

Obok udostępniania zasobów serwera drugim ważnym zadaniem sieci jest umożliwień użytkownikom korzystania ze wspólnych drukarek. Zasada działania drukowania w sieci je następująca:

gotowe zadanie do drukowania (print job), którym może być tekst, rysunek, wykres ij zostaje przekazane przez program, w którym go drukujemy, do kolejki drukowania (pń ąueue). Kolejki drukowania znajdują się na serwerach plikowych;

napływające do kolejki zadania są obsługiwane w kolejności zgłoszenia przez specjał program zwany serwerem drukowania (print server). Zadania są pobierane z kolej i wysyłane do drukarek. Drukarki te nie muszą być podłączone bezpośrednio do serwa drukowania, mogą stać przy zwykłych komputerach i komunikować się z nim przez się

Oczywiście zadania z jednej kolejki drukowania mogą być obsługiwane nie przez jedn ale przez kilka drukarek. Także jedna drukarka może obsługiwać kilka kolejek.

30

Ćwiczenia z Novell NetWare

Print Qiieues

LASEB

HAILgUEUE

PIH

PS

STAR

ŁJOBKQUEUE

Rysunek 8

opcja NB wstrzymuje drukowanie nagłówka (no banner). Nagtówek jest osobną stroną, zawierającą różne informacje, dołączaną standardowo przed pierwszą stroną planowanego wydruku w celu łatwej identyfikacji właściciela zlecenia. Nagłówek przydaje się w sytuacjach, kiedy z drukarki korzysta dużo osób lub gdy drukarka stoi w odległym miejscu i nie zawsze istnieje możliwość natychmiastowego odebrania wydruku.

opcja NFF sprawia, że po zakończeniu drukowania jednego zadania papier w drukarce nie jest przesuwany do początku następnej strony, tylko głowica drukarki zostaje w tej pozycji, w której zakończyła drukowanie. Opcja NFF jest praktyczna, gdy drukujemy naraz kilka małych plików i chcemy mieć je w jak najbardziej zwartej postaci.

W jednym poleceniu NPRINT możemy łączyć ze sobą kilka opcji.

Ćwiczenie 28

Wydrukować plik netSlog.dat z katalogu F:\PUBLIC na drukarce domyślnej (obsługującej domyślną kolejkę).

4 Piszemy:

NPRINT F:\PUBLIC\net$log.dat Enter.

30

Ćwiczenia z Novell NetWare

Print Queues

LASER

PIH PS

STAR UOBKpUEUE

Rysunek 8

opcja NB wstrzymuje drukowanie nagłówka (no banner). Nagłówek jest osobną stroną, zawierającą różne informacje, dołączaną standardowo przed pierwszą stroną planowanego wydruku w celu łatwej identyfikacji właściciela zlecenia. Nagłówek przydaje się w sytuacjach, kiedy z drukarki korzysta dużo osób lub gdy drukarka stoi w odległym miejscu i nie zawsze istnieje możliwość natychmiastowego odebrania wydruku.

opcja NFF sprawia, że po zakończeniu drukowania jednego zadania papier w drukarce nie jest przesuwany do początku następnej strony, tylko głowica drukarki zostaje w tej pozycji, w której zakończyła drukowanie. Opcja NFF jest praktyczna, gdy drukujemy naraz kilka małych plików i chcemy mieć je w jak najbardziej zwartej postaci.

W jednym poleceniu NPRINT możemy łączyć ze sobą kilka opcji.

Ćwiczenie 28

Wydrukować plik netSlog.dat z katalogu F:\PUBLIC na drukarce domyślnej (obsługującej domyślną kolejkę).

+ Piszemy:

NPRINT F:\PUBLIC\net$log.dat Enter.

Ćwiczenia podstawowe 31

Otrzymujemy komunikat:

Oueuing data to Server WODNIK, Queue DUŻA. WODNIK\SYS:PUBLIC

Oueuing file NET$LOG.DAT

co oznacza, że dane zostały przesłane do serwera WODNIK, do kolejki o nazwie DUŻA. Tu w kolejce umieszczony został plik NETSLOG.DAT i za chwilę powinien zostać wydrukowany.

Jeżeli zostanie wydrukowany nagłówek (czy się wydrukuje, zależy od ogólnej konfiguracji sieci), będzie w nim podana nazwa zlecenia drukowania, konta, z którego przesłano zadanie do drukowania, godzina druku oraz nazwa serwera i kolejki, która obsługiwała zlecenie.

W dalszych ćwiczeniach założymy, że mamy dostęp do kolejki drukowania o nazwie LASER, z której zlecenia przekazywane są do drukowania na drukarce laserowej typu HP LaserJet 4.

Ćwiczenie 29

Wydrukować ten sam plik bez nagłówka poprzez kolejkę LASER. ł Piszemy:

NPRINT F:\PUBLIC\net$log.dat Q=LASER NB Enter.

Otrzymujemy komunikat niemal identyczny z poprzednim, z tą różnicą, że w zdaniu „Queuing data to Server WODNIK, Queue LASER" pojawiła się nazwa kolejki LASER zamiast DUŻA.

Ł Czekamy na wydruk.

Ćwiczenie 30

Wysiać do drukowania do kolejki LASER ten sam plik co poprzedno, a potem usunąć to zadanie z kolejki.

W sytuacji, gdy drukarka jest mało obciążona, może się zdarzyć, że nasze zadanie zostanie

przekazane do drukarki, zanim zdążymy je usunąć z kolejki. Niemniej schematem tego

ćwiczenia można posłużyć się w podobnych sytuacjach, gdy w kolejce znajduje się wiele

zleceń. < ' • ' •

Ćwiczenie można wykonać, pracując jednocześnie przy dwóch koputerach. Na jednym wydajemy polecenie druku, a na drugim mamy uruchomiony PCONSOLE i czekamy na pojawienie się zlecenia w kolejce.

ł Wysyłamy plik do druku: • , ;

NPRINT F:\PUBLIC\net$log.dat Q=LASER NB Enter.

4 Po otrzymaniu potwierdzenia identycznego jak w poprzednim ćwiczeniu uruchamiamy szybko PCONSOLE:

PCONSOLE Enter.

32 Ćwiczenia z Novell NetWare

^ Z głównego menu wybieramy pozycję „Print Queue Infonnation". ^ Z listy kolejek drukowania wybieramy LASER.

4 Z następnego menu wybieramy „Current Print Job Entries" („Bieżące zadania drukowania").

Ukazuje się spis zadań. Poszczególne kolumny oznaczają:

„Seq" — miejsce zlecenia w kolejce;

„Banner Name" — nazwa użytkownika, który jest właścicielem tego zlecenia; „Descrip-

tion" — nazwa drukowanego pliku lub inny opis;

„Form" — numer szablonu drukowania, zwykle równy 0;

„Status" — stan zlecenia: „Active" oznacza zlecenie aktualnie będące w druku, „Ready"

— zadanie oczekujące na druk;

„Job" to numer zlecenia.

Podświetlamy linię zawierającą nazwę naszego konta oraz nazwę NET$LOG.DAT

w kolumnie „Description" i naciskamy klawisz Delete, aby usunąć zlecenie z kolejki.

Na pytanie „Delete Queue Entry" („Skasować zadanie z kolejki?") odpowiadmy

twierdząco wciskając Enter. Jeżeli pojawi się następne pytanie, czy kasować zadanie

będące aktualnie drukowane, wybieramy „Yes". . ,.

Nasze zlecenie zniknęło ze spisu — nie będzie drukowane.

* Wychodzimy z PCONSOLE.

Pamiętajmy, że nie mamy uprawnień do usuwania z kolejki zleceń innych użytkowników, chyba że w wyjątkowych przypadkach uprawni do tego administrator sieci.

Druk z różnych programów użytkowych

Teraz zrobimy przykłady, w których przećwiczymy konfigurowanie druku w kilku najpopularniejszych programach użytkowych. Zakładamy, że programy te zainstalowane są w wersjach przystosowanych do pracy w sieci.

Ćwiczenie 31

Sprawić, aby wydruki z programów pracujących pod MS Windows były kierowane na drukarkę sieciową.

Uruchamiamy Windows.

Otwieramy okno grupy „Grupa główna" (Main).

+ Wywołujemy program „Menedżer wydruku" (Print Manager). + Wybieramy opcję „Ustawienia sieciowe" (Network Connections).

4 W okienku „Network Connections" zaznaczamy kliknięciem nazwę portu, który ma przekazywać drukowanie do kolejki — najlepiej LPT1 lub LPT2.

Ćwiczenia podstawowe 33

W ten sam sposób wybieramy nazwę kolejki, do której mają być przesyłane wydruki.

Wybieramy opcję „Connect" („Podłącz").

Aby ustawić drukowanie sieciowe na stałe, zaznaczamy opcję „Permanent".

4 Jeżeli chcemy wyłączyć drukowanie nagłówka otwieramy „Options" („Opcje") i wyłączamy opcję „Enable banner" („Drukuj nagłówek") i klikamy „OK".

* Zatwierdzamy ustawienia, klikając „Close".

4 Z menu „Opcje" („Options") wybieramy „Ustawienia drukarki" („Printer Setup").

Podświetlamy odpowiedni typ drukarki, na której będziemy drukowali.

Wybieramy „Connect" („Podłącz") i wskazujemy odpowiedni port, który zdefiniowaliśmy

jako sieciowy. Powinien być oznaczony nazwą serwera i kolejki, np. WODNIK/LASER.

Klikamy na opcji „OK".

ł Wybieramy opcję „Ustaw drukarkę jako domyślną" (Set printer as Delault).

* Zatwierdzamy ustawienia wybierając „Close".

Mamy już wszystko ustawione, drukowanie z Windows będzie odtąd odbywało się na wybranej przez nas drukarce sieciowej.

Ćwiczenie 32 , ' ; • : '• i

Spróbować usunąć zlecenie drukowania podczas pracy w Windows. , 4 Wywohijemy program Menedżer Wydruku. '•".. ' : •:••'-•. ^-. : v

Jeżeli w danej chwili jest coś drukowane, to nazwa zlecenia będzie wyświetlona w spisie.

Zaznaczamy ją i naciskamy klawisz Delete.

Potwierdzamy chęć skasowania zlecenia naciskając „OK".

Wychodzimy z programu.

Ćwiczenie 33

Skonfigurować do drukowania w sieci edytor Word Perfect w wersji 5.1. ł Uruchamiamy edytor Word Perfect.

Naciskamy kombinację klawiszy Shift-F7 (Drukowanie).

Naciskamy S (Select Printer - Wybierz drukarkę).

Ł Wybieramy odpowiedni typ drukarki. Jeżeli nie ma takiego, można spróbować znaleźć go w długiej liście ukazującej się po wybraniu opcji 2.

* Naciskamy klawisz 3 (Edit Printer - Konfiguruj drukarkę).

4 Naciskamy 2 (Port drukowania), następnie 8 (Others - Inne).

Ł Wpisujemy nazwę kolejki drukowania, do której mają być wysyłane wydruki.

* Naciskamy Enter i odpowiadamy Y na pytanie „Network Queue?" („Kolejka sieciowa?").

34 Ćwiczenia z Newell NetWare

4 Zatwierdzamy wszystkie ustawienia wciskając dwa razy klawisz F7.

4 Wybieramy drukarkę jako domyślną wciskając klawisz ł (Select — Wybierz).

4 Potwierdzamy zmiany naciskając odpowiednią liczbę razy klawisz F7.

Ćwiczenie 34

Pracując w Word Perfect usunąć z kolejki sieciowej zlecenia drukowania. 4 Naciskamy kombinację klawiszy Shift-F7 (Drukowanie). 4 Naciskamy 4 (Control Printer - Sterowanie drukarką).

4 Ukazują się informacje o stanie drukarki, w tym lista Job List (Lista zleceń). Po podświetleniu zlecenia do usunięcia naciskamy klawisz l i potwierdzamy klawiszem Y.

4 Powracamy do normalnej pracy wciskając F7.

Ćwiczenie 35

Skonfigurować drukowanie sieciowe w programie Quattro Pro 4.0.

4 Uruchamiamy Quattro Pro.

* Kolejno wybieramy następujące opcje:

„Options", „Hardware", „Printers", „Ist Printer". 4 Wybieramy odpowiedni typ drukarki. 4 Wybieramy opcję Device a w niej „Network Queue". 4 Wybieramy nazwę serwera, na którym są kolejki drukowania.

4 Chwilę czekamy, a następnie z wyświetlonej listy użytkowników sieci wybieramy nazwę swojego konta.

4 Wybieramy odpowiednią nazwę kolejki. 4 ,,Quit" kończy definiowanie.

4 Ustawiamy odpowiednio drukarkę domyślną, wybierając po kolei: „Options", „Hardware", „Printers", „Default Printer" i „Ist Printer".

4 Aby zapamiętać dokonane ustalenia, należy wykonać polecenia „Options" i „Update".

Polecenie CAPTURE

Niektóre programy pracujące w systemie DOS nie mają możliwości skierowania druko

wania do kolejki sieciowej. W takiej sytuacji musimy uruchomić program, który będzie

„udawał", że drukarka jest podłączona bezpośrednio do komputera, a w rzeczywistości będzie

przechwytywał informacje dla tej drukarki i wysyłał je do sieci. Tym programem jest

CAPTURE. Używamy składni: .-... ,,; .,

CAPTURE L=port pozostale_opcje ' ;- ^; '

Ćwiczenia podstawowe 35

Najistotniejsze opcje polecenia CAPTURE to:

Q=kolejka Jako kolejka podajemy nazwę kolejki, do której mają być wysyłane przechwycone informacje o drukowaniu,

L=port port jest numerem przechwytywanego gniazda drukarki,

NB pominiecie drukowania nagłówka.

Ćwiczenie 36

Ustawić przechwytywanie wydruków plynących do portu drukarkowego LPT l: do kolejki LASER.

4 Piszemy:

CAPTURE L=l Q=LASER Otrzymujemy potwierdzenie:

Device LPT1: re-routed to ąueue LASER on server WODNIK. („Port LPT1: skierowany do kolejki LASER na serwerze WODNIK").

Ćwiczenie 37

Wyłączyć przechwytywanie portu drukarkowego LPT1:.

4 Piszemy: x

ENDCAP L=l Potwierdzenie brzmi:

Device LPT1 : set to local modę •• ,., , • /

(„Port LPT l: normalny tryb pracy").

Wysyłanie komunikatów do innych użytkowników

Polecenia SEND, CASTOFF i CASTON

W trakcie pracy w sieci możemy wysyłać informacje do innych użytkowników sieci. Posługujemy się komendą SEND („Wyślij").

SEND "informacja" użytkownik [ użytkownik! , użytkownik!... ]

W miejsce słowa informacja wpisujemy informację (do 44 znaków), którą chcemy przesłać, jako użytkownik - nazwę użytkownika, któremu posyłamy wiadomość oraz ewentualnie jako użytkownik!, użytkownik! - inne osoby, którym chcemy posłać tę wiadomość.

Jeżeli odbiorca naszego przekazu jest podłączony do innego serwera, nazwę jego konta musimy poprzedzić nazwą serwera, do którego jest podłączony oraz ukośnikiem /. Zawsze

36 Ćwiczenia z Novell NetWare

musimy być zarejstrowani na serwerze, na którym zarejestrowany jest odbiorca. Inaczej nasz komunikat nie będzie mógł być wysłany.

Przesyłając tę samą wiadomość kilku różnym osobom, wyliczamy nazwy ich kont oddzielając je przecinkiem. Gdy informacja adresowana jest do całej grupy, zamiast nazwy użytkownika podajemy nazwę grupy.

Aby wysłać komunikat wszystkim osobom pracującym jednocześnie w sieci, piszemy: SEND "informacja" EYERYONE

Innym sposobem na wysyłanie komunikatów jest program SESSION. Po wybraniu opcji „User List" („Lista Użytkowników") wskazujemy użytkownika, do którego chcemy napisać. Następnie z menu „Available Options" („Dostępne opcje") wybieramy „Send Message" („Wyślij wiadomość") i wpisujemy nasz komunikat.

Nadsyłane wiadomości ukazują się w ostatniej linii ekranu na tle szarego paska, blokując jednocześnie dalszą pracę komputera. By móc powrócić do pracy, usuwamy wiadomość zaraz po jej przeczytaniu wciskając jednocześnie klawisze Ctrl i Enter.

Uwaga! W pewnych programach pracujących w środowisku graficznym (nie dotyczy to WINDOWS), takich jak np. QuattroPro, żadne komunikaty nie pojawiają się na ekranie aż do chwili wyjścia z programu.

Ćwiczenie 38

Przypomnieć użytkownikowi MAREK o zebraniu.

* Piszemy:

SEND "Zebranie za godzinę!" MAREK Enter.

Ćwiczenie 39

Zrobić to samo, co w ćwiczeniu 38 za pomocą programu SESSION.

* Uruchamiamy SESSION pisząc:

SESSION Enter.

+ Wybieramy opcję „User List" i naciskamy Enter.

Ukazuje się spis osób pracujących w sieci.

+ Wybieramy użytkownika MAREK.

^ Z menu „Available Options" wybieramy „Send Message".

* W okienku „Message" („Wiadomość") wpisujemy:

Zebranie za godzinę !, potem naciskamy Enter.

Ćwiczenia podstawowe 37

Ćwiczenie 40

Przypomnieć o zebraniu, ale tym razem dwóm osobom, które mają konta MAREK i ANIA.

* Piszemy:

SEND "Zebranie za godzinę" ANIA,MAREK Enter.

Ćwiczenie 41

To samo co wyżej, używając programu SESSION.

Uruchamiamy SESSION:

SESSION Enter.

Wybieramy „User List" Enter.

4 Zaznaczamy użytkownika ANIA wciskając klawisz F5 lub F6 (nie naciskamy Enter!) Ł Zaznaczamy w ten sam sposób użytkownika MAREK.

* Naciskamy Enter.

4 W okienku „Message" („Wiadomość") wpisujemy:

Zebranie za godzinę!, potem naciskamy Enter.

Ćwiczenie 42

Poinformować użytkownika MACIEKF, podłączonego do serwera LUNA, że wzywa go szef. 4 Piszemy:

SEND "Szef wzywa!" LUNA/MACIEKF Enter.

Ćwiczenie 43

Poprosić wszystkich użytkowników o zakończenie pracy w sieci do godziny 16. 4 Piszemy (w jednej linii):

SEND "Proszę zakończyć pracę w sieci do godziny 16.00" EYERYONE Enter.

Zablokowanie przyjmowania komunikatów

Istnieje możliwość zablokowania przyjmowania komunikatów od innych osób. Wydanie komendy CASTOFF spowoduje, że nie będziemy otrzymywali żadnych wiadomości. Powrót do poprzedniego stanu zapewnia polecenie CASTON.

Ćwiczenie 44

Zablokować przyjmowanie komunikatów. 4 Piszemy: CASTOFF Enter. Na ekranie otrzymujemy komunikat:

38 Ćwiczenia z Newell NetWare

Broadcasts from other stations will nów be rejected. („Komunikaty otrzymane z innych stanowisk nie będą od tej chwili przyjmowane")

Ćwiczenie 45

Zezwolić na przyjmowanie komunikatów.

* Piszemy: CASTON Enter. ,

Na ekranie otrzymujemy informację:

Broadcast messages from the console and other stations will nów be accepted.

(„Komunikaty otrzymane z konsoli i innych stanowisk będą od tej chwili przyjmowane").

Komunikaty w Windows

Osobnym zagadnieniem jest wyświetlanie komunikatów podczas pracy w Windows 3.1. Ukazują się one w okienku na środku ekranu. Po ich przeczytaniu klikamy przycisk „OK".

Dopuszczanie i blokowanie otrzymywania wiadomości w programach Windows przećwiczymy na przykładzie.

Ćwiczenie 46

Zezwolić na przyjmowanie komunikatów w środowisku Windows.

4 Uruchamiamy Windows.

4 Otwieramy grupę „Main" („Grupa Główna").

4 Podwójnie klikamy na okienku „Control Panel" („Panel sterownia"), a potem na okienku „Network" („Sieć").

Klikamy na opcji „Message enabled" („Zezwolenie na komunikaty").

Potwiedzamy przyciskiem „OK".

4 Zamykamy okienko „Control Panel" („Panel sterowania").

r

2. Ćwiczenia zaawansowane

Prawa dostępu do plików i katalogów

Każdemu użytkownikowi sieci administrator nadaje pełnomocnictwa (trustees) oraz wynikające z tego prawa (rights) do korzystania z zasobów serwera. Określają one, w jakich katalogach użytkownik może zapisywać swoje pliki, jakie programy może uruchamiać i jakie zbiory może oglądać. Zazwyczaj niedostępne są katalogi własne innych użytkowników oraz katalogi zawierające oprogramowanie zarządzające całym systemem. Można odczytywać i uruchamiać programy użytkowe, takie jak edytory tekstów czy arkusze kalkulacyjne. Natomiast nie zawsze dozwolone są zmiany ustawienia tych programów oraz nie wszędzie dopuszczane jest tworzenie nowych plików albo kasowanie już istniejących. Takie ograniczenia są zrozumiałe, ponieważ administrator sieci chce zabezpieczyć programy, z których korzysta wiele osób, przed nieopatrznym skasowaniem lub zmianą ważnych konfiguracji.

W przypadku dobrze działającej sieci zwykły użytkownik nie powinien napotykać prawie żadnych ograniczeń. Większość programów liczących się firm jest przystosowana do współpracy z siecią, a więc do tego, by każdy mógł w sposób nieskrępowany korzystać ze wszystkich możliwości programu.

Zajmiemy się teraz szczegółowo prawami, potencjalnie przysługującymi każdemu z nas. Są wśród nich takie, które odnoszą się do całych katalogów oraz takie, które dotyczą tylko pojedynczych plików.

W odniesieniu do katalogów |

||

Nazwa uprawnienia |

Inicjał |

Co możemy robić, mając to uprawnienie |

Czytanie Read |

R |

Otwierać pliki w danym katalogu, czytać ich zawartość oraz uruchamiać programy. |

Zapis Write |

W |

Zmieniać zawartość plików w katalogu. |

Tworzenie Create |

C |

Tworzyć nowe pliki i podkatalogi w tym katalogu. |

40

Ćwiczenia z Nove11 NetWare

W odniesieniu do katalogów |

||

Nazwa uprawnienia |

Inicjał |

Co możemy robić, mając to uprawnienie |

Kasowanie Erase |

E |

Kasować katalog, jego pliki, podkatalogi oraz pliki w podkatalogach. |

Przeglądanie plików Pile scan |

F |

Wyświetlać zawartość katalogu (nazwy plików). |

Modyfikacja Modify |

M |

Zmieniać tzw. atrybuty katalogu lub plików, zmieniać nazwy katalogu, plików oraz podkatalogów. |

Sterowanie dostępem Access Control |

A |

Nadawać wszystkie powyższe prawa innym osobom. |

Nadzór Supervisory |

S |

Dysponujemy wszystkimi możliwymi prawami do katalogu oraz wszystkich jego podkatalogów. Możemy cedować prawo sterowania dostępem na inne osoby. |

Podobne prawa mogą dotyczyć tylko pojedynczych plików, a nie całego katalogu.

Przeglądanie uprawnień

Aby zobaczyć, jakie mamy prawa do katalogu lub pliku, używamy polecenia RIGHTS („Prawa"). Jako argument podajemy nazwę dysku sieciowego, katalogu lub pliku, do którego chcemy zobaczyć swoje prawa.

Ćwiczenie A l

Sprawdzić, jakie mamy prawa w katalogu własnym. Zakładamy, że katalogiem własnym jest H:\ * Piszemy:

RIGHTS H: \ Enter. Na ekranie ukazuje się informacja:

WODNIK\USR:HOME\MACIEK

Your Effective Rights for this directory arę [ RWCEMFA]

Your Effective Rights for this directory arę [ RWCEMFA]

May Read from File. . (R)

May Write to File. (W)

May Create Subdirectories and Files. (C)

May Erase Directory. (E)

May Modify Directory. (M)

Ćwiczenia zaawansowane 41

May Scan for Files. (F)

May Change Access Control. (A)

* Has no effect on directory.

Entries in Directory May Inherit [ RWCEMFA] rights. W pierwszej linii podana jest pełna i prawdziwa nazwa katalogu. Zdanie „Your Effective Rights for this directory arę [ RWCEMFA]" znaczy, że naszymi efektywnymi prawami są [ RWCEMFA]. Każde uprawnienie zapisywane jest w postaci jego inicjału. Programy użytkowe NetWare wyświetlają inicjały tych praw w nawiasie kwadratowym. Tak wygląda pełna lista praw, jakimi możemy dysponować:

[ SRWCEMFA]

Jeśli któreś z uprawnień nie zostało nadane, to jego miejsce zostaje puste. Tutaj puste zostało tylko jedno miejsce wolne, odpowiadające prawu nadzoru (S). Dysponujemy wszystkimi pozostałymi.

Gwiazdka * przy opisie prawa oznacza, że nie stosuje się go do katalogów („Has no effect on directory.")

Ostatnia linia zawiera informacje o tzw. masce dziedziczenia uprawnień, którą zajmiemy się w dalszej części tego punktu.

Ćwiczenie A2

Sprawdzić swoje prawa do pliku net$log.dat znajdującego się w katalogu F:\PUBLIC.

4 Piszemy:

RIGHTS F: \PUBLIC\net$log. dat Enter. Ukazuje się spis praw:

WODNIK\SYS:PUBLIC\NET$LOG.DAT

Your Effective Rights for this file arę [R F ]

May Read from File. (R)

May Scan for File. (F)

Nie możemy tego programu skasować ani zmienić. Mamy tylko dwa prawa: odczytu jego zawartości (R) oraz zobaczenia jego nazwy w katalogu (F).

Nadawanie i odbieranie pełnomocnictw

Aby nadać komuś innemu pełnomocnictwo do katalogu albo pliku, musimy mieć prawo sterowania dostępem (A). Używamy polecenia:

GRANT pełnomocnictwa FOR katalog TO użytkownik („Nadaj pełnomocnictwa do katalogu użytkownikowi")

Jako pełnomocnictwa wpisujemy inicjały uprawnień, które chcemy nadać, jako katalog — nazwę katalogu lub pliku, do którego nadajemy pełnomocnictwa. W miejsce użytkownik podajemy nazwę użytkownika lub grupy użytkowników, którym je nadajemy.

, .— _,. —„„-.^,„ „-_.

— „wszysaSe oprócz , FKJ

odebranie wszystkich pełnomocnictw.

Uwaga! Użytkownik, któremu nadaliśmy uprawnienia, może z nich korzystać od tej pory

niezależnie, czy jesteśmy zarejestrowani w sieci', czy nie. Dopiero użycie polecenia odbiera

jącego pełnomocnictwa pozbawia tamtą osobę tych uprawnień. w

Takim poleceniem (obok GRANT NO RIGHTS) jest REYOKE — odwołuje określone pełnomocnictwa do katalogu lub pliku.

Jego składnia jest podobna do GRANT, z tą różnicą, że słowo TO jest zastąpione przez FROM oraz nie obowiązuje wyrażenie NO RIGHTS.

REVOKE prawa FOR katalog FROM użytkownik

Ćwiczenie A3

Utworzyć na dysku H:\ katalog TEST i nadać wszystkim pelnomocnicntwo oglądania jego zawartości oraz odczytywania i uruchamiania programów znajdujących się w tym katalogu.

4 Piszemy:

H: Enter,

MD TEST Enter,

GRANT R F FOR TEST TO EYERYNONE Enter. Otrzymujemy komunikat:

WODNIK/USR:HOME\MACIEK\ TEST

TEST Rights set to [ R F ]

Grupa EYERYONE otrzymała prawa czytania (R) i oglądania nazw plików (F) w katalogu TEST.

Grupa EYERYONE jest specjalną grupą w systemie NetWare. Do niej należą wszyscy użytkownicy.

Ćwiczenie A 4

Nadać użytkownikowi ADAM prawa tworzenia, zapisu i kasowania plików w tym samym katalogu, co poprzednio.

* Piszemy

GRANT C W FOR TEST TO ADAM Enter. Otrzymujemy potwierdzenie:

WODNIK/USR:HOME\MACIEK\TEST

TEST Rights set to [ WC ]

42 Ćwiczenia z Novell NetWare

Oprócz inicjałów praw dozwolone jest także użycie kilku wyrażeń, które mogą skrócić lub ułatwić podawanie pełnomocnictw. I tak, ALL oznacza wszystkie pełnomocnictwa oprócz nadzoru (S), ONLY znaczy „tylko", ALL BUT — „wszystkie oprócz", NO RIGHTS — odebranie wszystkich pełnomocnictw.

Uwaga! Użytkownik, któremu nadaliśmy uprawnienia, może z nich korzystać od tej pory niezależnie, czy jesteśmy zarejestrowani w sieci, czy nie. Dopiero użycie polecenia odbierającego pełnomocnictwa pozbawia tamtą osobę tych uprawnień.

Takim poleceniem (obok GRANT NO RIGHTS) jest REYOKE — odwołuje określone pełnomocnictwa do katalogu lub pliku.

Jego składnia jest podobna do GRANT, z tą różnicą, że słowo TO jest zastąpione przez FROM oraz nie obowiązuje wyrażenie NO RIGHTS.

REYOKE prawa FOR katalog FROM użytkownik

Ćwiczenie A3

Utworzyć na dysku H:\ katalog TEST i nadać wszystkim pełnomocnicntwo oglądania jego zawartości oraz odczytywania i uruchamiania programów znajdujących się w tym katalogu.

* Piszemy:

H: Enter,

MD TEST Enter,

GRANT R F FOR TEST TO EVERYNONE Enter. Otrzymujemy komunikat:

WODNIK/USR:HOME\MACIEK\ TEST

TEST Rights set to [ R F ]

Grupa EYERYONE otrzymała prawa czytania (R) i oglądania nazw plików (F) w katalogu TEST.

Grupa EYERYONE jest specjalną grupą w systemie NetWare. Do niej należą wszyscy użytkownicy.

Ćwiczenie A4 ' ' •'

Nadać użytkownikowi ADAM prawa tworzenia, zapisu i kasowania plików w tym samym katalogu, co poprzednio.

* Piszemy

GRANT C W FOR TEST TO ADAM Enter. Otrzymujemy potwierdzenie:

WODNIK/USR:HOME\MACIEK\TEST

TEST Rights set to [ WC ]

Ćwiczenia zaawansowane 43

Jeżeli chcemy sprawdzić, kto ma i jakie prawa do naszych katalogów i plików, używamy polecenia TLIST.

Ćwiczenie AS

Zobaczyć, kto ma nadane pełnomocnictwa do katalogu TEST. 4 Piszemy:

TLIST TEST Enter. Otrzymujemy wykaz:

WODNIK\USR:HOME\MACIEK\TEST User trustees:

ADAM [ WC ] Adam Kowalski

Group trustees :

EVERYONE [R F ] Wszyscy uzytkown.

W tym przypadku „User Trustees" oznacza pełnomocnictwa nadane indywidualnym użytkownikom, a „Group Trustees" — pełnomocnictwa grupowe. ADAM ma nadane pełnomocnictwa W i C, grupa EYERYONE R i F.

Główną zasadą nabywania uprawnień w systemie NetWare jest reguła, że oprócz praw nadawanych indywidualnie przysługują nam również wszystkie pełnomocnictwa nadane grupom, do których należymy.

Zatem ADAM ma do katalogu TEST pełnomocnictwa [ RWC F ] . Pełnomocnictwa W i C nabył indywidualnie, a R i F przysługują mu jako członkowi grupy EYERYONE.

Ćwiczenie A 6

Zarejestrować się jako użytkownik ADAM i umożliwić sobie korzystanie z katalogu, do którego dostaliśmy uprawnienia od użytkownika MACIEK.

i Rejestrujemy się jako użytkownik ADAM.

4 Na początku sprawdźmy rzeczywistą nazwę katalogu, do którego dostaliśmy pełnomocnictwa od MAĆKA. Wydajemy polecenie:

WHOAMI /R Enter. Jedna z linii wydruku zawiera zapis:

USR:HOME/MACIEK/TEST f RWC F ]

Tutaj podana jest pełna nazwa katalogu, do którego dostaliśmy uprawnienia.

* Następnym krokiem będzie przypisanie dowolnej literze oznaczającej stację dysków, np. I: pełnej ścieżki do katalogu TEST. Korzystamy z polecenia MAP:

MAP I: = USR:HOME\MACIEK\TEST Enter.

Otrzymujemy potwierdzenie:

Drive I: = WODNIK\USR: \HOME\MACIEK\TEST

44 Ćwiczenia z Novell NetWare

4 Zmieniamy bieżący dysk na I: pisząc I: Enter.

4 Sprawdzamy, jakie mamy prawa:

RIGHTS Enter. W odpowiedzi dostajemy:

WODNIK\USR:HOME\MACIEK\TEST

Your Effective Rights for this directory arę [ RWC F ]

May Read from File. (R)

May Write to File. (W)

May Create Subdirectories and Files. (C)

May Scan for Files. (F)

* Has no effect on directory.

Entries in Directory May Inherit [ RWC F ] rights. Zgodnie z tym, co zostało powiedziane w ćwiczeniu A5, jako ADAM dostaliśmy cztery prawa, dwa indywidualne i dwa grupowe.

4 Wyświetlamy zawartość tego katalogu: DIR Enter.

Volume in drive I is USR Yolume Serial Number is A101-7E53

Directory of I:\HOME\MACIEK\TEST -' • • •

File not found

Katalog jest pusty („File not found"), ponieważ MACIEK nie zapisał jeszcze w nim nic.

Od tej chwili możemy korzystać z podkatalogu TEST z katalogu własnego użytkownika MACIEK odwołując się do fikcyjnego dysku I:. Mamy prawo na tym dysku zapisywać, odczytywać jego zawartość oraz kasować pliki.

Nie zapomnijmy jeszcze, że po kolejnym zarejestrowaniu się na serwerze jako ADAM będziemy musieli powtórzyć przypisanie poleceniem MAP tego katalogu w identyczny sposób, jak zrobiliśmy to na początku ćwiczenia. Natomiast wpisując to polecenie do scenariusza zgłoszeń, o którym będzie mowa w następnym rozdziale, spowodujemy, że będzie się wykonywało za każdym razem, kiedy się zarejestrujemy w sieci. Tym samym umożliwi stały dostęp do katalogu TEST.

Ćwiczenie A 7

Jako MACIEK proszę odwalać prawo tworzenia nowych plików w katalogu TEST ADAMowi

oraz sprawdzić efekt tego odwalania. -.-.••

4 Rejestrujemy się jako MACIEK. 4 Piszemy:

REYOKE C FOR TEST FROM ADAM Enter.

Ćwiczenia zaawansowane 45

Otrzymujemy:

WODNIK/USR:HOME\MACIEK\ TEST

Trustee' s access rights set to [ W ]

Rights for l directories were changed for ADAM.

co oznacza, że pełnomocnictwa ADAMa do katalogu WODNIK/USR:HOME\MACIEK\TEST

zostały zmienione i ustalone jako [ W ]

4 Piszemy TLIST TEST Enter. Otrzymujemy informację:

WODNIK\USR:HOME\MACIEK\TEST User trustees:

ADAM [ W ] Adam Kowalski

Group trustees:

EYERYONE [R F ] Wszyscy uzytkown.

Widzimy, że ADAM ma nadane indywidualnie tylko prawo zapisu. Oczywiście dysponuje również prawami grupy EYERYONE.

Ćwiczenie AS

Sprawdzić jako ADAM swoje prawa do katalogu TEST.

* Pamiętając o informacjach z ćwiczenia A7 tworzymy odpowiednie przypisanie:

MAP I: = USR:HOME\MACIEK\TEST Enter.

Otrzymujemy identyczne potwierdzenie jak w ćwiczeniu A7. !; ;

4 Piszemy ; l

RIGHTS I: Enter. ;

NetWare informuje o naszych prawach do katalogu I:\

WODNIK\USR:HOME\MACIEK\TEST

Your Effective Rights for this directory arę [ RW F ]

May Read from File. •. (R)

May Write to File. (W)

May Scan for Files. (F)

* Has no effect on directory.

Entries in Directory May Inherit [ RW F ] rights. Zmniejszyły się one do trzech: R,C i F.

Dziedziczenie uprawnień

Zastanówmy się nad następującą sprawą: jeżeli MACIEK utworzy w katalogu TEST dowolny podkatalog, jakie uprawnienia będzie miał wtedy ADAM do działania w tym podkatalogu?

46 Ćwiczenia z Newell NetWare

O tym decyduje Maska Dziedziczenia Uprawnień (InheritedRights Mask, w skrócie IRM). Każdy katalog ma własną maskę. Stanowi ona swego rodzaju „filtr", który decyduje o tym, jakie uprawnienia z tego katalogu „odziedziczymy" w katalogu podrzędnym.

Maskę dziedziczenia uprawnień zapisujemy podobnie jak listę praw. Maska zapisana jako [ SRWCEMFA] pozwala na przejęcie wszystkich praw, którymi dysponujemy w katalogu nadrzędnym do podkatalogu. Z kolei [ RWC F ] umożliwia odziedziczenie tylko praw R, W, C i F w katalogu podrzędnym. Oczywiście, jeśli w katalogu nadrzędnym nie będziemy mieli któregoś z tych praw, to jego podkatalog nie będzie miał czego odziedziczyć „z góry".

Efektywne prawa, jakimi dysponujemy w danym katalogu, są zawsze sumą pełnomocnictw, które dostaliśmy do tego katalogu oraz uprawnień, które odziedziczyliśmy z katalogu nadrzędnego.

Ćwiczenie A 9

Sprawdźmy (jako MACIEK), jak wygląda maska dziedziczenia uprawnień dla katalogu TEST. 4 Posługujemy się poleceniem RIGHTS:

RIGHTS H: \TEST Enter. Interesuje nas w tej chwili tylko jedna linia:

Entries in Directory May Inherit [ RWCEMFA] rights. Oznacza ona: „Pozycje w katalogu mogą dziedziczyć prawa [ RWCEMFA]" Pozycjami w katalogu są wszystkie pliki oraz podkatalogi tego katalogu.

Do przeglądania oraz zmieniania IRM używa się polecenia ALLOW, z tym że, aby zmienić IRM, trzeba posiadać prawo sterowania dostępem (A) do danego katalogu.

Ćwiczenie A10

Jakie prawa mogą dziedziczyć pliki i podkatalogi w katalogu TEST? 4 Piszemy

ALLOW H: \TEST Enter. Wynik jest następujący:

Directories:

TEST [ SRWCEMFA]

Maską dziedziczenia uprawnień dla katalogu („Directory") jest [ SRWCEMFA]

Ćwiczenie Ali

Zezwolić na dziedziczenie z katalogu TEST tylko prawa odczytu i przeglądania zawartości katalogu.

f Zmieniamy maskę dziedziczenia uprawnień dla katalogu TEST na [ R F ]: ALLOW TEST R F Enter.

Ćwiczenia zaawansowane 47

Oto komunikat:

Directories:

TEST [ SR F ]

Po słowie ALLOW podaliśmy nazwę katalogu, w którym zmieniamy IRM, a potem listę praw, które mogą być dziedziczone, w tym przypadku tylko R i F. Prawa nadzoru S nie mamy możliwości usunąć.

Ćwiczenie A12

Sprawdzić efektywne uprawnienia katalogu TEST. 4 Przenosimy się do katalogu TEST.

* Sprawdzamy efektywne prawa, jakie do niego posiadamy:

RIGHTS Enter.

Informacja „Your Effective Rights for this directory arę [R F ]" oznacza, że naszymi efektywnymi prawami są R i F.

Radzimy cofnąć się na chwilę do ćwiczenia A5, aby przypomnieć sobie jeszcze jeden ze sposobów na sprawdzanie uprawnień.

Ćwiczenie A13 •'•.

Sprawdzić wszystkie prawa, jakie posiadamy na serwerze.

Posłużymy się poleceniem WHOAMI z opcją /R. Pozwoli ono na obejrzenie wszystkich naszych pełnomocnictw, które zostały nam nadane zarówno indywidualnie, jak i tych, które należą nam się z racji należenia do różnych grup.

* Piszemy:

WHOAMI /R Enter.

Otrzymujemy wydruk podobny do poniższego:

You arę user MACIEK attached to server WODNIK, connection 2 .

Server WODNIK is running NetWare v3.11 (50 user}.

Login time: Login time: Friday September l, 1995 9:29 pm

[ ] SYS:

[R F ] SYS:LOGIN

[R F ] SYS:PUBLIC

[ C ] SYS:MAIL

[ RWCEMF ] SYS:MAIL/9000001

[R F ] APP:

[ RWCEMFA] USR:HOME/MACIEK

[R F ] USR:HOME/MACIEK/TEST

Możemy zauważyć istotne różnice między informacją, którą otrzymaliśmy i tą, która jest podana w tej książce. Każdy serwer ma swój własny układ systemu plików i stąd wynikają rozbieżności. Niemniej jednak kilka elementów jest identycznych na każdym serwerze. Oto one:

do katalogów SYS:PUBLIC oraz SYS:LOGIN mamy pełnomocnictwa do odczytu i przeglądania plików w katalogu (R i F),

48 Ćwiczenia z Novell NetWare

do całego katalogu SYS:MA1L mamy tylko jedno pełnomocnictwo: do tworzenia plików i podkatalogów (C). Ten katalog nazywany jest katalogiem pocztowym. Każdy użytkownik dysponuje własnym podkatalogiem, do którego ma wiele uprawnień: czytania, zapisu, kasowania, przeglądania listy plików w tym katalogu. Tam przechowywana jest jego poczta elektroniczna.

Nazwami indywidualnych katalogów pocztowych są złożone liczby. Pełnomocnictwo C w całym katalogu SYS:MAIL pozwala poprzez dziedziczenie umieszczać dowolne pliki w katalogach pocztowych innych osób.

Na tej zasadzie działa poczta elektroniczna — wysłanie komuś listu polega na umieszczeniu w jego katalogu pocztowym pliku z naszym listem. Ponieważ nie mamy żadnych innych praw, raz „wysłanego" listu nie możemy w tamtym katalogu ani skasować, ani zmodyfikować, ani nic z nim innego zrobić. To taka skrzynka pocztowa, do której klucz ma tylko jedna osoba. Listy może wrzucać każdy, ale otworzyć skrzynkę i wziąć jej zawartość może tylko właściciel skrzynki.

mamy komplet pełnomocnictw do swojego katalogu własnego. W tym przykładzie katalogiem własnym jest USR:HOME\MAC1EK. Do podkatalogu TEST w wyniku poprzedniego ćwiczenia mamy ograniczony dostęp.

Do innych katalogów mamy zróżnicowane uprawnienia. Warto jest sprawdzić we własnym zakresie, gdzie i jakie mamy prawa. Pamiętajmy przy tym o dziedziczeniu praw, a więc o tym, że najprawdopodobniej, jeżeli maska dziedziczenia uprawnień nie będzie ustawiona inaczej, pełnomocnnictwa, które dostaliśmy, będą następnie dziedziczone przez podkatalogi i pliki.

Wykorzystując schemat ćwiczenia A3 i następnych warto pokusić się o zrobienie wraz z innym użytkownikiem wspólnego katalogu, z którego będą mogły korzystać obie osoby. Taki wspólny katalog może okazać się w przyszłości przydatny.

Informacje o plikach i użytkownikach sieci

System NetWare oferuje nam wiele programów i poleceń, które mogą dostarczyć dużo ciekawych informacji związanych z pracą w sieci.

Zaawansowane informacje o zawartości katalogów sieciowych

Działającym na podobnej zasadzie jak D1R w DOS-ie, ale mającym o wiele więcej możliwości jest polecnie NDIR.

Opcje sortowania i wyświetlania polecenia NDIR zostały umieszczone w kilku kolejnych tabelach.

Ćwiczenia zaawansowane

49

Tabela 1. Opcje sortowania