Podpis cyfrowy (elektroniczny)

W transakcjach wykonywanych za pomoc

ą

komputera podpis cyfrowy (zwany równie

ż

podpisem

elektronicznym) jest niezaprzeczalnym dowodem jej wykonania przez konkretn

ą

osob

ę

.

Podpis cyfrowy musi spełnia

ć

te same warunki co podpis odr

ę

czny, tzn. powinien by

ć

trudny lub

niemo

ż

liwy do podrobienia, umo

ż

liwia

ć

weryfikacj

ę

i na trwałe ł

ą

czy

ć

si

ę

z dokumentem.

Praktyczne formy podpisów cyfrowych stały si

ę

dost

ę

pne dzi

ę

ki rozwojowi kryptografii z kluczem

publicznym i polegaj

ą

na doł

ą

czeniu do dokumentu skrótu, zaszyfrowanego kluczem prywatnym

strony podpisuj

ą

cej.

Bezpieczny podpis cyfrowy jest bardziej wiarygodny od podpisu r

ę

cznego zło

ż

onego w placówce

banku.

Podpis cyfrowy jest jedn

ą

z metod zapewniaj

ą

cych bezpiecze

ń

stwo w transakcjach finansowych.

Uwierzytelnianie (np. za pomoc

ą

tokena) nie jest podpisem cyfrowym.

Definicja podpisu cyfrowego wg PN-I-02000 (Polska Norma)

"Przekształcenie kryptograficzne danych umo

ż

liwiaj

ą

ce odbiorcy danych sprawdzenie autentyczno

ś

ci i

integralno

ś

ci danych oraz zapewniaj

ą

ce nadawcy ochron

ę

przed sfałszowaniem danych przez

odbiorc

ę

."

Cztery główne warunki podpisu cyfrowego:

1. uniemo

ż

liwienie podszywanie si

ę

innych pod dan

ą

osob

ę

(uwierzytelnienie osoby,

autentyfikacja),

2. zapewnienie wykrywalno

ś

ci wszelkiej zmiany w danych transakcji (integralno

ść

transakcji),

3. zapewnienie niemo

ż

liwo

ś

ci wyparcia si

ę

podpisu przez autora,

4. umo

ż

liwienie weryfikacji podpisu przez osob

ę

niezale

ż

n

ą

.

Podpis cyfrowy to kilkana

ś

cie bajtów doł

ą

czonych do transakcji.

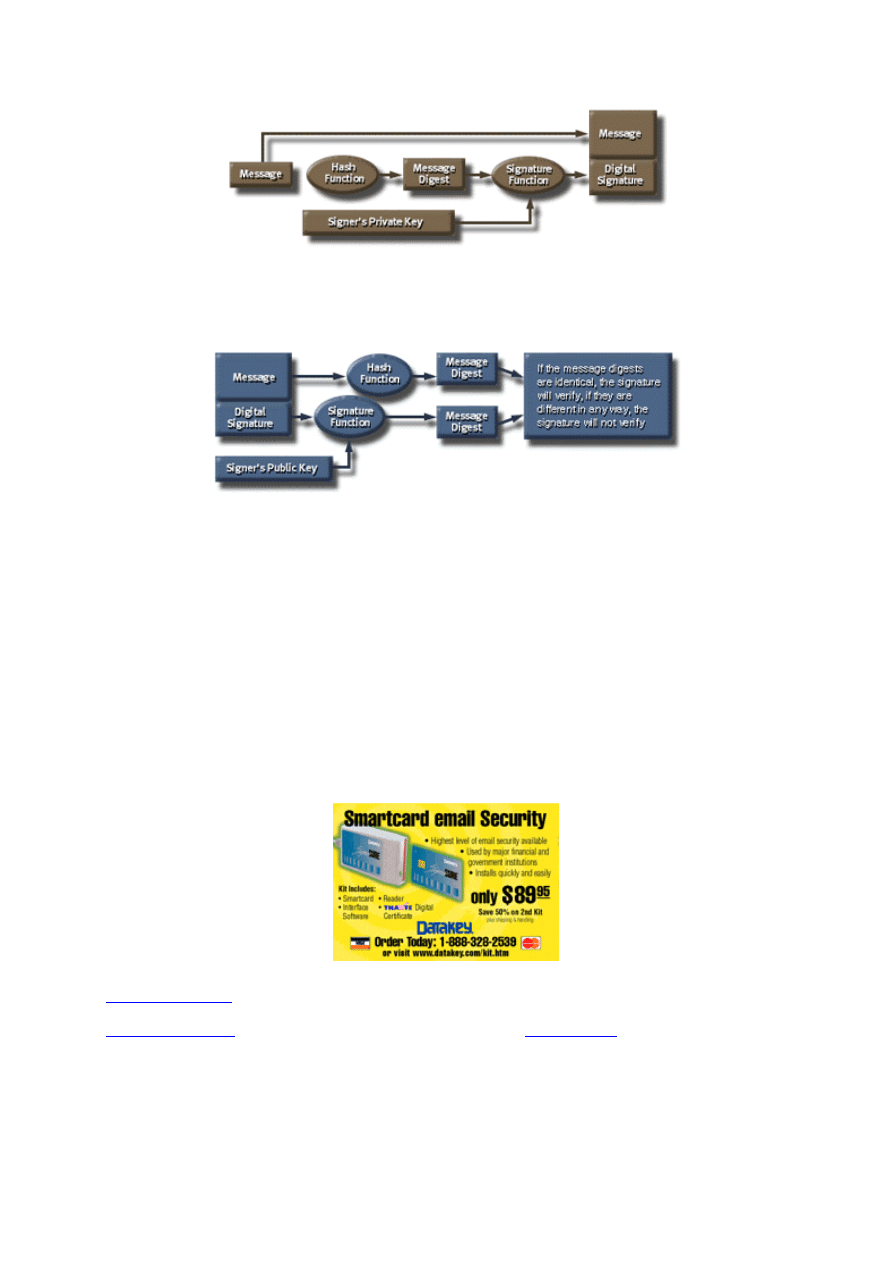

Działanie podpisu cyfrowego

Poni

ż

ej znajduje si

ę

uproszczony sposób działania podpisów cyfrowych z funkcj

ą

skrótu.

Do podpisu cyfrowego potrzebny jest klucz asymetryczny (tzw. para kluczy publiczny/prywatny). Klucz

prywatny jest znany tylko u

ż

ytkownikowi i jego poufno

ść

jest jednym z najwa

ż

niejszych elementów

bezpiecze

ń

stwa podpisu. Klucze u

ż

ywane do podpisu s

ą

inne ni

ż

klucze u

ż

ywane w protokole SSL.

Wszystkie dane operacji (np. kwota przelewu, numery rachunków) s

ą

formatowane w ci

ą

g bitów. Na

podstawie sformatowanych danych algorytm haszuj

ą

cy generuje unikaln

ą

krótk

ą

warto

ść

hash (np.

algorytm MD5 generuje warto

ść

128-bitow

ą

). Nast

ę

pnie hash jest szyfrowany za pomoc

ą

klucza

prywatnego u

ż

ytkownika (np. RSA). Zaszyfrowana warto

ść

hash jest podpisem cyfrowym danej

transakcji. Wszystko to powinno odbywa

ć

si

ę

na komputerze u

ż

ytkownika (czyli w

ś

rodowisku WWW

mo

ż

e to robi

ć

applet), nast

ę

pnie dane operacji wraz z elektronicznym podpisem s

ą

transmitowane do

serwera banku.

Generowanie podpisu cyfrowego

W serwerze banku nast

ę

puj

ę

weryfikacja prawdziwo

ś

ci podpisu. Na podstawie sformatowanych

danych operacji generowany jest hash A. Podpis cyfrowy jest odszyfrowany za pomoc

ą

klucza

publicznego u

ż

ytkownika i otrzymana warto

ść

to hash B. Je

ś

li obie warto

ś

ci hash s

ą

równe, to podpis

jest prawidłowy, a operacja zostaje wykonana.

Weryfikacja podpisu cyfrowego

Certyfikat udzielany kluczowi klienta zapewnia jego autentyczno

ść

, powoduje jego uwierzytelnienie.

Certyfikaty wydawane s

ą

przez zaufane Urz

ę

dy Certyfikacji (ang. Certification Authority - CA).

Algorytm haszuj

ą

cy zapewnia,

ż

e wszelkie modyfikacje w danych transakcji zostan

ą

wykryte.

Zaszyfrowanie warto

ś

ci hash uniemo

ż

liwa jednoczesne zmiany w danych transakcji i odpowiednie do

tych zmian podrobienie podpisu cyfrowego.

Kryptograficzne karty elektroniczne (SmartCard)

Kryptograficzne karty elektroniczne posiadaj

ą

sprz

ę

towe wspomaganie podpisu cyfrowego i

zapewniaj

ą

bezpieczne przechowywanie klucza prywatnego.

Najbardziej newralgicznym elementem systemu z podpisem cyfrowym jest tajno

ść

klucza prywatnego.

Jego wykradni

ę

cie umo

ż

liwia podszywanie si

ę

pod innego u

ż

ytkownika. Klucz zapisany w karcie nie

wydostaje si

ę

nigdy na jej zewn

ą

trz, gdy

ż

generowanie podpisu cyfrowego nast

ę

puje wewn

ą

trz

mikroprocesora karty, która ma zaszyte algorytmy kryptograficzne. Dodatkowo ka

ż

de u

ż

ycie karty

wymaga podania hasła.

Datakey - rozwi

ą

zanie do przechowywania klucza prywatnego dla e-maila

na karcie elektronicznej

karta elektroniczna

Datakey

Karta elektroniczna

z kluczem asymetrycznym zastosowana w

Superm@kler

banku PKO BP.

Co nie jest podpisem cyfrowym

1. Kombinacja dwóch elementów: identyfikator u

ż

ytkownika, hasło.

Słabe zabezpieczenie przed podszywaniem.

Istnieje mo

ż

liwo

ść

modyfikacji transakcji po jej przyj

ę

ciu przez serwer banku, a przed jej

realizacj

ą

w głównym systemie bankowym (gdzie nast

ę

puje jej zaksi

ę

gowanie i np.

przekazanie do KIR'u). Czyli nie ma zapewnionej integralno

ś

ci transakcji.

Kombinacja trzech elementów: identyfikator u

ż

ytkownika, hasło u

ż

ytkownika, liczba tokena (token

zawiera algorytm symetryczny).

Wysokie zabezpieczenie przed podszywaniem. Brak integralno

ś

ci danych transakcji od chwili wysłania

danych z przegl

ą

darki, w czasie transmisji danych przez sie

ć

dane s

ą

zaszyfrowane, nast

ę

pnie s

ą

zapisywane w systemie internetowym banku (włamuj

ą

c si

ę

do systemu internetowego banku mo

ż

na

ingerowa

ć

w transakcj

ę

przed przekazaniem jej do głównego systemu bankowego).

Wyszukiwarka

Podobne podstrony:

Podpisy Cyfrowe

2 Podpis cyfrowy

podpisy cyfrowe YI4DHXTULBMCSHA4PWFPG6WHM7N6UEMMOBKU43I

podpisy cyfrowe

Podpisy Cyfrowe (podpis cyfrowy) (2)

podpis-cyfrowy

Podpis cyfrowy id 365636 Nieznany

Podpisy Cyfrowe

Podpisy Cyfrowe (2)

podpis cyfrowy

Podpisy Cyfrowe K Cebulski

Podpis cyfrowy

PODPIS CYFROWY, Podpis cyfrowy

podpisy cyfrowe 2PEUYORIENKXJGNC72U7Y2XNQDFFFDAR4SRIE6A

Podpisy Cyfrowe

więcej podobnych podstron