Wersja 2.0

Esther Dyson

Wersja 2.0

Przepis na życie w epoce cyfrowej

Przełożyła Grażyna Grygiel

Prószyński i S-ka

Warszawa 1999

Tytuł oryginału angielskiego

RELEASE 2.0

A DESIGN FOR LMNG IN THE DIGITAL AGE

Copyright © Esther Dyson 1997

Ali rights reserved

Projekt okładki

Joseph Pluchino

ISBN 83-7180-379-6

Wydanie pierwsze

Wydawca

Prószyński i S-ka SA

ul. Garażowa 7

00-651 Warszawa

Druk i oprawa

Zakłady Graficzne im. KEN SA

ul. Jagiellońska 1

85-067 Bydgoszcz

Pamięci Marka Cara,

dla którego Sieć była narzędziem

do stworzenia lepszego świata

dla następnych pokoleń.

Wstęp: Witajcie w Wersji 2.0 9

Rozdział 1: Jak wpadłam na pomysł napisania tej książki

i polubiłam wolny rynek 19

Rozdział 2: Społeczności 38

Rozdział 3: Praca 59

Rozdział 4: Edukacja 81

Rozdział 5: Kierowanie 103

Rozdział 6: Własność intelektualna 129

Rozdział 7: Kontrola treści 162

Rozdział 8: Prywatność 191

Rozdział 9: Anonimowość 225

Rozdział 10: Bezpieczeństwo 252

Rozdział 11: Pomysł na życie 269

Podziękowania 278

Spis adresów internetowych 281

Literatura uzupełniająca 284

Indeks 285

Witajcie

w Wersji 2.0

V Witajcie w Wersji 2.0\ Napisano dziesiątki książek poświęconych

cyfrowemu światu i setki poradników, jak zarobić miliony w Interne

cie. Sama przyczyniam się do takich publikacji, wydając biuletyn

„Release 1.0" dla branży komputerowo-software'owej. Niewiele jed

nak uwagi poświęcono nam jako obywatelom, prawodawcom

i uczestnikom internetowej wspólnoty.

Tak jak niegdyś Ameryka, tak teraz Internet tworzony jest przez

członków społeczności. Z technicznego punktu widzenia Internet to

środek łączności, składający się z linii i węzłów komunikacyjnych,

powiązanych tak zwanym protokołem internetowym. Za pomocą ka

tegorii właściwych projektowaniu i architekturze da się go opisać ja

ko budynek. Natomiast Sieć, dla odmiany, okazuje się potencjalną

przestrzenią, w której możemy zamieszkać. W jej skład wchodzą,

poza Internetem, również i inne sieci oraz przyłączone do nich kom

putery w sieciach komercyjnych, takich jak America Online, także

sieci korporacyjne i bezpłatna usługa pocztowa Juno, z której korzy

sta moja macocha, korespondując z krewnymi w Stanach Zjednoczo

nych i w Niemczech. Ponadto do Sieci należą wszyscy ludzie, wszyst

kie kultury i społeczności, które w niej żyją. Jak w każdym domu, i tu

panują pewne zwyczaje, istnieją również normy, których powinni

śmy przestrzegać, nawet jeśli nikt nas do tego nie zmusza.

Dzięki Sieci możemy wziąć własne sprawy we własne ręce, spoj

rzeć ponownie na naszą rolę w lokalnych wspólnotach i w społe

czeństwie globalnym; możemy z odpowiedzialnością sterować wła

snym losem, kształcić dzieci, prowadzić uczciwe interesy oraz

tworzyć wspólnie z innymi obywatelami zasady, zgodnie z którymi

chcielibyśmy postępować. Nie aspiruję do tego, by wskazywać do

kładnie, jak powinny brzmieć te zasady. Niektóre z nich mają zasięg

lokalny, inne - globalny, gdyż Sieć nie jest przecież jedną budowlą,

lecz środowiskiem złożonym z tysięcy małych domów rodzinnych

i wspólnot, które same się tworzą, określają i projektują.

Pomysł na życie w epoce cyfrowej

W książce tej zamierzam przekazać nieco własnych spostrzeżeń na

temat bogactwa i potencjalnych możliwości Sieci. Bez tajemnic, bez

technicznego żargonu przedstawię Sieć jako miejsce, gdzie ludzie się

spotykają, robią interesy, dowiadują się wielu rzeczy, tworzą zespoły,

plotkują... Nie wszystkie możliwości oferowane przez Sieć istnieją

w tak zwanej realnej rzeczywistości. W Internecie każdy może opu

blikować tekst, który zostanie przeczytany w wielu krajach; dziecko

napisze do prezydenta; węgierski handlowiec znajdzie chińskiego

klienta. Sieć to przede wszystkim dom wielu ludzi.

Naszym wspólnym zadaniem jest stworzenie czegoś lepszego, niż

zrobiliśmy to dotychczas w fizycznym świecie. Sieć posiada wyjątko

we zalety: znika w niej wiele problemów logistycznych związanych

z czasem i przestrzenią; informacja przepływa szybciej; rynek działa

efektywniej. Jak to wykorzystać, projektując świat bardziej otwarty,

bardziej dla wszystkich dostępny, po prostu dobre miejsce do życia?

Co może być, co być powinno?

Procesy, o których piszę, właśnie się dokonują. Pewne z nich są nie

uniknione; inne - nie. Część z nich może się okazać całkiem realna.

Nie wystarczy zamknąć oczy i wypowiadać życzenia - musimy zro

bić więcej. By zjawiska te wydały nam się bardziej rzeczywiste,

sporo napisałam o życiu w Sieci, o społecznościach i instytucjach,

jakie w niej stworzymy. Niektóre podane przeze mnie przykłady są

realne, inne - zaledwie prawdopodobne. Przedstawione tu scena

riusze to zarówno prognozy - spełnią się, jeśli wszystko odpowied

nio zrobimy - jak i zakładane cele. Zawsze zaznaczałam, co mam

na myśli.

Opisuję to, co może zaistnieć, jeżeli zachowamy podstawowe za

sady: wolność wyboru, wolność słowa, uczciwość, jawność. Wolny

rynek sam potrafi wiele stworzyć, jeśli mu się nie przeszkadza; mu

simy jednak przestrzegać zarówno tradycyjnych (ziemskich), jak

i sieciowych norm, by rynek działał prawidłowo. Potrzebna nam jest

również uczciwość i wspaniałomyślność.

Niezbędni są tu również pozytywni bohaterowie - Wy wszyscy -

aktywni twórcy nowego świata. Nawet najlepiej zaprojektowany

system po pewnym czasie kostnieje lub zostaje zepsuty przez tych,

którzy czerpią z niego największe korzyści. Jedyną gwarancją stałej

wolności są uparci ludzie patrzący władzy na ręce. System sam tego

nie zrobi. To zależy od Was.

Wiesz więcej, niż sądzisz

Sieć to moje życie. Korzystam z niej, komunikując się ze znajomy

mi. Jestem od niej zależna zawodowo - o niej głównie piszę, roz

mawiam, prowadzę konsultacje, inwestuję w firmy związane z Sie

cią i w Stanach Zjednoczonych, i w Europie Wschodniej. Nigdy

jednak nie prowadziłam nad nią badań - po prostu zaczęłam się nią

posługiwać i w miarę potrzeb odkrywałam oferowane przez nią

możliwości.

Będziecie korzystać z Sieci na swój sposób, pewnie nawet już

z niej korzystacie. Możecie nie tylko odwiedzać ten nowy świat

i w nim przebywać, lecz również rozumieć go i kształtować - w tym

chciałabym Wam pomóc. Możecie dołączyć do już istniejących

wspólnot lub tworzyć nowe.

W świecie, gdzie żyją ludzie, powstają konflikty: między prywat

nością danej osoby a prawem innych ludzi do informacji, między roz

maitymi kulturami, między interesem pracodawcy a preferencjami

pracownika. Żeby je rozwiązać, potrzebna jest odpowiednia perspek-

tywa i zdrowy rozsądek. Napięć nie rozładujemy jednak, przyjmując

z góry jakieś abstrakcyjne normy. Nawet mając duże doświadczenie

w dziedzinie funkcjonowania społeczeństw i systemów prawnych,

potrzebujemy sędziów i przysięgłych, nowych regulacji prawnych

i poprawek do dawnych przepisów, wolnych, otwartych mediów,

które poinformują o zjawiskach oraz rozpowszechnią nowe idee

i opinie. Nie zbudujemy systemu doskonałego, ale nic w tym złego,

jeśli tylko gotowi jesteśmy wyciągać wnioski z naszych błędów.

Natura ludzka a Sieć

Pragnęłabym przede wszystkim wyjaśnić, że Sieć spowoduje głębo

kie zmiany w naszych ludzkich instytucjach, lecz nie w ludzkiej na

turze. Wszystko, co odgrywa rolę w Sieci, stanie się udziałem ludzi,

którzy odczuwają przecież głód i zmęczenie, miłość i zazdrość, każ

dego dnia potrzebują pożywienia, by utrzymać ciało i umysł w do

brej kondycji, ludzi z krwi i kości, nie zaś elektronicznych istot.

Sieć nie wtrąci nas w sterylny, cyfrowy krajobraz. Wykorzystując

ją, wzbogacamy nasz intelekt i osobowość, lecz nie zmieniamy na

szych podstawowych cech - mogą tego dokonać inżynieria gene

tyczna i biotechnologie, lecz ja się tym na szczęście teraz nie zajmu

ję. Sieć to miejsce, gdzie natura i różnorodność ludzi traktowane

będą z szacunkiem... pod warunkiem że wszystko dobrze urządzimy.

Ponieważ dostępna jest w niej tak wielka ilość informacji, przekazy

wanych w formie multimedialnej, taka obfitość poglądów, ludzie

nauczą się bardziej cenić kontakt z drugim człowiekiem i będą go

poszukiwali w Sieci, podobnie jak poszukują go w innych środo

wiskach.

Wersja X.X

Już sam tytuł tej książki sugeruje elastyczność i gotowość uczenia

się na błędach. Firmy software'owe, wypuszczając pierwszą handlo

wą mutację nowego produktu, opatrują ją określeniem Wersja 1.0,

poprzedzają ją zaś wersje testowe 0.5, 0.8, 0.9, 0.91, 0.92. Świeży

produkt ucieleśnia marzenia twórców; wiążą się z nim nowe pomy

sły i nadzieja, że jest doskonały.

Zwykle po kilku miesiącach firma wypuszcza Wersję 1.1, z której

usunięto nie dostrzeżone wcześniej błędy i słabości.

Jeśli program odniesie rynkowy sukces, mniej więcej po roku uka

zuje się Wersja 2.0, gruntownie przerobiona przez doświadczonych

programistów, korzystających z informacji pochodzących od tysięcy

krytycznych użytkowników. Wersja 2.0 ma być już doskonała, lecz

zwykle po kilku miesiącach pojawia się Wersja 2.1.

Przedstawiam tu Wersję 2.0, kwintesencję wieloletnich publika

cji w wydawanym przeze mnie biuletynie „Release 1.0" (Wersja

1.0) oraz reakcji czytelników, a ponadto wiele nowych pomysłów,

które nie trafiły do czasopisma. Moja pierwotna wizja cyberprze

strzeni prezentowana w „Release 1.0" była optymistyczna i być

może nieco naiwna. Nowa wizja oparta jest na doświadczeniach

i głębiej przemyślana, nie mam jednak złudzeń, że będzie potrzeb

na Wersja 2.1, wydanie kieszonkowe, a na horyzoncie rysuje się

Wersja 3.0.

Interes narodowy

Obecnie Internet jest bardzo amerykański, ale ta sytuacja ulegnie

stopniowej zmianie, w miarę jak przyłącza się doń coraz więcej ludzi

z innych państw. Pewną zagadką jest to subtelne wzajemne oddzia

ływanie amerykańskiej kultury i kultury Internetu. Czy Sieć bardzo

zmienia ludzi, którzy z niej korzystają? Czy ludzie bardzo zmieniają

Sieć? Czy panująca w Sieci wolność to wpływ amerykańskiego du

cha, czy też jest to cecha samego Internetu?

Wypowiadam się nie jako Amerykanka, lecz jako członkini wie

lu społeczności. Niektóre z nich znajdują się poza Stanami Zjedno

czonymi, zwłaszcza na rynku komputerowym w Rosji. Jedną z za

let Sieci jest to, że pozwala ona na równoległe uczestniczenie

w życiu rozmaitych grup w różnych miejscach kuli ziemskiej. Choć

więc jestem obywatelką Ameryki i cechuje mnie typowy amery

kański pragmatyzm, idealizm, życzliwość i otwartość, mam na

dzieję, że moje słowa będą zrozumiałe na całym świecie. Sieć nie

jest własnością żadnego państwa ani grupy ludzi. Sieć nie jest glo

balną wioską, lecz środowiskiem, w którym mogą rozkwitać liczne

wioski.

Dlaczego Sieć jest ważna?

Sieć nie jest jakimś tajemniczym, niezależnym bytem. Jest ważna,

gdyż ludzie wykorzystują ją do komunikacji, prowadzenia interesów,

wymiany poglądów. To skuteczny środek zaprezentowania lokalnych

rynków w szerszym świecie oraz ich integracji z globalną gospodar

ką. Powszechna dostępność dwukierunkowej łączności elektronicz

nej zmieni nasze życie. Ograniczy władzę rządów centralnych, środ

ków masowego przekazu, wielkich korporacji. Już teraz Sieć

zmniejsza odległości, przekracza granice państw Działa w czasie

rzeczywistym, lecz umożliwia łatwą łączność ludziom z różnych

stref czasowych, bez telefonicznych trzasków i przekłamań, bez nie

czytelnych czy błędnie dostarczonych faksów. Ten środek łączności

musi jednak współistnieć z systemem państwowym, musi funkcjo

nować w ramach kultury, języka oraz ograniczeń istniejącej infra

struktury technicznej, która ma praktyczny wpływ na jego rozpo

wszechnienie.

Cyberprzestrzeń to nowy świat o niebywałej efektywności, lecz

również pole działania dla terrorystów, manipulatorów, kłamców

i ludzi występnych. Tradycyjne instytucje rządowe nie potrafią w za

sadzie regulować tych procesów, tym większą rolę musi więc odgry

wać głos wolnych obywateli Sieci kontrolujących ją od wewnątrz.

Sieć daje każdemu człowiekowi niesamowitą siłę. Jego głos może

dotrzeć do całego świata, każdy może tu wyszukać niemal dowolną

informację, ale również natrafić na kłamstwa i poufne wiadomości

na temat przyjaciół i obcych; oszuści, osoby wykorzystujące dzieci,

rozmaici złoczyńcy znajdą tu swe potencjalne ofiary. Jednostka ma

większą możliwość egzekwowania własnych praw lub ich naduży

wania, lecz musi zarazem wziąć większą odpowiedzialność za skutki

swych działań.

Nie tylko handel

„Internet działa bez tarcia" - stwierdził Bill Gates, mając na myśli

warunki, jakie stwarza Internet dla rozwoju efektywnego rynku. On

sam świetnie wie, że produkt, taki jak na przykład Netscape, staje

się wszędzie obecny, jeśli rozpowszechni się go bezpłatnie, a produ

cent prawie nie ponosi przy tym żadnych kosztów. Jednak „bez tar

cia" oznacza nie tylko efektywnie działający rynek, lecz również

brak tarć, do jakich jesteśmy przyzwyczajeni w codziennym życiu.

To „tarcia" zapobiegają temu, by sąsiedzkie plotki szły za nami, gdy

przeprowadzamy się do innego miasta; dzięki „tarciom" nie zalewa

nas niepotrzebna poczta; nieproszeni goście nie wkraczają w nasze

życie; poszczególne kultury mieszczą się w określonych granicach,

a ludzie dbają o własną reputację; codzienne życie nabiera różnych

odcieni, ludzie postrzegają się wzajemnie w określony sposób. Rze

czy bliskie oddzielone są od rzeczy dalszych nieokreśloną granicą,

której przekroczenie wymaga wysiłku.

Brak tarcia w Internecie powoduje, że nie możemy zdać się na tra

dycyjne sposoby rozwiązywania sprzeczności między prawami jed

nostek przez zwykłe wyciszenie konfliktu. Gdy zostanie naruszona

czyjaś prywatność, skutki mogą sięgać bardzo daleko. Każdy może

sprawdzić, jaką opinię wyraziliśmy ostatnio w komitecie rodziciel

skim miejscowej szkoły albo podczas dyskusji miłośników kotów.

Wolność słowa nie ogranicza się do najbliższych sąsiadów, poczekal

ni czy lokalnej gazetki - obecnie obejmuje całą kulę ziemską. Oszust

może szukać ofiary na całym świecie i spotkać ludzi, którzy nie znają

jego sztuczek, nie zetknęli się nawet ze sprzedażą wysyłkową. Sama

dostaję czasami osobiste przesyłki z Europy Wschodniej w odpowie

dzi na automatycznie rozsyłane zaproszenia na organizowane prze

ze mnie doroczne konferencje.

Co więcej, filtrując informacje, ludzie mogą sprawić, że to co bli

skie, stanie się dalekie; mogą odrzucać fakty nie pasujące do ich wi

zji świata. Nie spotykają się z „tarciem" rzeczywistości za każdym

razem, gdy przechodzą na drugą stronę ulicy czy otwierają gazetę.

Decentralizacja a fragmentacja

Najważniejszą cechą struktury Sieci jest decentralizacja. Łączność

odbywa się bez pośrednictwa centrum. Ludzie często mylą to z de

mokracją. A demokracja jest tam, gdzie rządzi większość, nawet jeśli

wybiera ona komunistycznego prezydenta lub dyktatora. Decentrali

zacja natomiast ma miejsce wówczas, gdy duże społeczności podzie

lone są na małe grupy. W niektórych grupach może panować zasada

większości, w innych - konsensusu, a w jeszcze innych reguiy może

ustalać komercyjny dostawca usługi lub dyktator. Sieć ma tę zaletę,

że ludzie, którym reguły danej społeczności nie odpowiadają, mogą

ją opuścić.

Warto podkreślić, że choć Sieć można wykorzystywać w dobrym

i w złym celu - jak zresztą większość potężnych narzędzi - jest ona

jednak niesymetryczna, gdyż daje siłę słabym. Podważa panowanie

władz centralnych, bez względu na to, czy są dobre czy złe, i pomaga

współdziałać rozproszonym grupom - również niezależnie od tego,

czy są dobre czy złe. Innymi słowy, stanowi mizerne narzędzie pro

pagandy, lecz zarazem doskonały środek konspiracji.

Decentralizacja objawia dogłębną, destabilizującą moc. Wpływa

nie tylko na rządy, lecz również na biznes, środki przekazu, system

opieki zdrowotnej, organizacje religijne i cały establishment. Sieć

zmienia równowagę sił między dużymi i bogatymi a małymi i bied

nymi państwami, oferując obywatelom i firmom jednakowe szanse,

bez zwracania uwagi na tradycyjne granice.

Narusza również układ sił między firmami; traci zatem na znacze

niu produkcja masowa i związane z tym zyski, w większej cenie niż

jednolitość jest różnorodność. Analitycy rynku i inwestorzy zastana

wiają się, kto zastąpi Microsoft - tak jak Microsoft zastąpił IBM -

w dziedzinie ustalania standardów przemysłu informatycznego. Od

powiedź brzmi: nikt. Zniknie model przemysłu, skupionego wokół

jednego lidera, na rzecz zdecentralizowanego rynku.

Sieć zmieni również układ sił między pracodawcami a zatrudnio

nymi, którym łatwiej będzie znaleźć nową pracę na płynnym rynku;

między mediami a odbiorcami, którzy nie tylko mogą teraz bezpo

średnio odpowiedzieć nadawcy, lecz również rozmawiać między so

bą; tym samym zmienia się układ sił między handlowcami a klienta

mi. Dzięki nowym narzędziom poszczególne osoby mogą teraz stać

się nawet niewielkimi producentami.

Użytkownicy Sieci - oraz przedstawiciele świata biznesu - docho

dzą jednak do wniosku, że automatyczna samoorganizacja syste

mów zdecentralizowanych nie zawsze prowadzi do pożądanych re

zultatów. Ma to miejsce jedynie wówczas, gdy zasady są dobre,

a uczestnicy gry uczciwi. Wiele systemów złożonych z małych nieza

leżnych jednostek nie wykazuje tendencji do samoorganizacji, popa

da w chaos i zamiera. Poszczególne czynniki potrzebują środowiska,

w którym mogłyby efektywnie współdziałać i w którym znalazłyby

dość pożywienia - w przeciwnym wypadku brną w ślepą uliczkę

i ponoszą porażkę. Porównajmy trzy giełdy w Czechach - żadna

z nich nie jest ani otwarta, ani dość duża, by przyciągnąć znaczący

kapitał - z Warszawską Giełdą Papierów Wartościowych, będącą

wzorem otwartości i przejrzystości, dzięki czemu rozkwita i przycią

ga nowych, liczących się inwestorów.

Można się posłużyć również innym przykładem. Wyobraźmy sobie

przyjęcie, na którym się nie pojawia osobistość znająca wszystkich

zaproszonych, a goście stoją i nie wiedzą, co mają robić. Rozkwit spo

łeczności w subtelny sposób zależy od ludzi i panującej atmosfery, nie

zaś od środków technicznych. Możemy się pocieszyć, że z chwilą za

niku jakiejś grupy w Internecie nie pojawiają się wymarłe dzielnice,

a dotychczasowi członkowie mogą sobie pójść gdzie indziej.

Wyzwanie

Sieć globalna, lecz zdecentralizowana, jest ze swej natury ponad

narodowa. Aby rozwijała się w niej przedsiębiorczość, zaś społeczeń

stwo rozkwitało, a przestępcy nie uniknęli ręki sprawiedliwości, wy

starczy powszechnie przestrzegać kilku podstawowych zasad. Nie

zbędna jest również uczciwość, otwartość, odpowiedzialność i stała

troska o dobre imię.

Jednak Sieć umożliwia istnienie samookreślających się wspólnot,

ustanawiających własne prawa, jeśli tylko nie szkodzą one ludziom

spoza danej grupy To społeczne prawodawstwo ma w istocie więk

szą władzę moralną niż przepisy niejednego państwa, gdyż przyna

leżność do grup w Sieci jest dobrowolna, w każdej chwili można je

opuścić. Wspólnoty powinny znaleźć sposób na to, by członkowie

wnosili swój wkład do rozwoju grupy i nie występowali z niej, znie

chęceni pierwszymi trudnościami. Niektóre z tych społeczności wy

magają płacenia składki, dla innych dostateczne spoiwo stanowią

wspólne zainteresowania. Wiele funkcji, powierzonych agendom

rządowym, zostanie częściowo sprywatyzowanych, na przykład

przeciwdziałanie oszustwom, organizacja oświaty, rozstrzyganie

sporów, prowadzenie rejestrów.

Wyzwaniem dla nas wszystkich jest stworzenie w Sieci wielu pra

widłowo funkcjonujących wspólnot i zaproponowanie dobrych za

sad postępowania w przestrzeni publicznej, by większe systemy po

trafiły się samoorganizować i sprawnie działać. Prawodawstwo to

zadanie nie tylko parlamentów i rządów. Wszyscy możemy ustano

wić własne reguły, wprowadzając jakąś usługę sieciową albo współ

tworząc normy postępowania w miejscu pracy Każda osoba oferują

ca usługę lub jakiś produkt, głosująca w komitecie rodzicielskim czy

dyskutująca z szefem na temat strategii firmy, jest prawodawcą. Jak

uczynić świat lepszym dla siebie, swych dzieci, przyjaciół, rodziny?

Od nas samych zależy odpowiedź na to pytanie i realizacja wyzna

czonego celu.

Interakcja

Książka ta jest samodzielną publikacją, ale również odsyła do światowej

pajęczyny WWW, gdzie informacje są stale aktualizowane, oraz do Sieci,

dzięki której możecie komunikować się z ludźmi. Zamieściłam więc

w niej listę adresów internetowych {URL - Universat Resource Locator)

wielu osób, firm, organizacji i materiałów źródłowych wspomnianych

w tekście. Znajdują się na końcu książki wraz z indeksem. W ten sposób

możecie poszerzyć i aktualizować informacje na tematy omówione

w książce. By osiągnąć prawdziwą interakcję, proszę o przesyłanie ko

mentarzy, uwag krytycznych, przykładów, opinii pod adres

edy-

son@eoventure.com lub na stronę http://www.Reiease2-0.com. Niektóre

z nich zamieszczę w witrynie i włączę do

Wersji 2.1 - mającego się

wkrótce ukazać wydania tej książki w miękkiej okładce.

Jak wpadłam na

pomysł napisania tej

książki i polubiłam

wolny rynek

książce tej często podkreślam, jak ważna jest otwartość

i ujawnianie naszych źródeł, przekonań i żywotnych interesów, win

na więc jestem czytelnikom wyjaśnienie, co zadecydowało o mych

obecnych poglądach.

Nigdy nie sądziłam, że zajmę się kiedyś techniką. Oboje moi rodzi

ce byli uczonymi, nie przerażała mnie więc technika, ale chciałam

zostać pisarką. Lubiłam czytać i pisać. Jako ośmiolatka wydawałam

nawet swoją gazetkę „Dyson Gazette". Ograniczała się ona do tema

tyki lokalnej, a całe wyposażenie techniczne składało się z długopisu

i kalki.

Byłam typowym dzieckiem tamtego pokolenia, z jedynym wyjąt

kiem - w domu nie mieliśmy telewizora. Wyrastałam w cieplarnia

nym środowisku akademickim w Princeton, skupionym wokół Insti-

tute for Advanced Studies (Instytut Badań Zaawansowanych); kolacje

jadali u nas laureaci Nagrody Nobla. Lekceważąco odnosiłam się do

W

świata komercji. Moje pierwsze poważne zajęcie nie było komercyj

ne: pracowałam jako pomocnica w bibliotece publicznej. Gdy mia

łam czternaście lat, odkryłam, że większość ludzi nie ma dziesięcio-

tygodniowych wakacji. Oczywiście, wiedziałam, że w lecie nadal

przychodzi listonosz, ale sądziłam, że to zastępstwo - w szkole rów

nież mieliśmy zastępstwa.

Jak poznałam Juana i Alice

Kiedy wstąpiłam na Uniwersytet Harvarda, wcale nie zbliżyłam się

do rzeczywistości końca lat sześćdziesiątych. Większość czasu spę

dzałam nie na wykładach, lecz w redakcji „Harvard Crimson", co

dziennej gazety uniwersyteckiej. Na pierwszym roku ubiegałam się

o miejsce w zespole; z zamiłowania pisywałam artykuły, a dla pie

niędzy robiłam korektę. Bardzo lubię urządzenia elektroniczne, lecz

uwielbiałam również stare ołowiane czcionki, odgłos drgającego

budynku, gdy codziennie po północy ruszały maszyny rotacyjne,

oschłych linotypistów, którzy z lekceważeniem odnosili się do nas,

dzieci z elitarnej uczelni. Odwieczni wrogowie „Crimson" znajdo

wali się w magazynie satyrycznym „Harvard Lampoon". W tamtych

czasach nie przyjmowano do tego pisma dziewcząt, ale pozwalano

im się kręcić po redakcji, jeśli były miłe i niezbyt aroganckie. Lubi

łam spędzać tam czas. Członkowie zespołu byli zabawniejsi niż po

ważni przyszli dziennikarze z „Crimson". Przez dłuższy czas nie

mogłam się zorientować, kto to jest Juan i Alice. Widywałam kar

teczki: „Juan i Alice, nie zostawiajcie w lodówce obiadów od Tom-

my'ego", „Juan i Alice, myjcie po sobie talerze". To typowe dla colle

ge^, że istotna część naszych zainteresowań krążyła wokół

jedzenia, nie do przecenienia była zwłaszcza rola miejscowej gar-

kuchni „U Tommy'ego". Zrozumiałam wreszcie, że Juan i Alice ozna

cza „każdy i wszyscy"*. Odtąd gdy potrzebuję archetypicznych po

staci, przywołuję tamte osoby. Spotkacie je w tej książce.

Pomysłodawcom z „Harvard Lampoon" należą się więc serdeczne

podziękowania.

* Imiona te, wymówione po hiszpańsku i angielsku dają, odpowiednio, an

gielskie i niemieckie one i alles (przyp. tłum.).

Jak poznałam rynek

Podobnie jak moim kolegom z „Crimson" (ci z „Lampoon" okazywali

się większymi elitarystami), bliski mi był prawdziwy liberalizm. Są

dziłam, że rząd jest bezlitosny, gdyż nie otacza opieką ubogich. Czyż

nie po to płacimy podatki? Czułam, że jeśli chcę zmienić świat, po

winnam studiować ekonomię, a nie nauki polityczne. Licencjat robi

łam więc z ekonomii, uczyłam się o podaży, popycie i równowadze

rynkowej. Na wolnym rynku ceny się dostosują i popyt zrównoważy

podaż. Jeśli prowadziłoby to do niesprawiedliwości, wkroczy rząd

i wszystko naprawi. Model nie wyjaśniał jednak, jak ten system na

prawdę działa i jak dzięki wolnemu rynkowi uzyskujemy wzrost

i postęp, a nie jedynie równowagę.

Odpowiedź na to pytanie znalazłam później, gdy pracowałam

w miesięczniku „Forbes", najpierw jako redaktor merytoryczny,

a potem dziennikarka. Pismo przeznaczone jest dla biznesmenów

i znane z tego, że fanatycznie popiera jawność oraz prawo inwesto

rów do pełnej wiedzy o firmach. Zamieszczane w nim artykuły poka

zują jednak, że liczby i prawa ekonomiczne to nie jedyne czynniki,

dzięki którym działa wolny rynek. To przede wszystkim ludzie zarzą

dzający firmami decydują o ich losie na szerokim rynku. Praca w re

dakcji była dla mnie prawdziwą szkołą ekonomii. Zamiast przesiady

wać w bibliotece, przygotowywałam wywiady z menedżerami,

dzięki którym wszystko funkcjonowało.

W 1977 roku, znużona biernym przyglądaniem się i dziennikar

stwem, zaczęłam pracować na Wall Street jako analityk giełdowy.

Obserwowałam akcje firm z branży high-tech, przygotowywałam

dla inwestorów prognozy ich rozwoju. Wtedy porzuciłam elektrycz

ną maszynę do pisania, której używałam w „Forbes", i zaczęłam sto

sować edytory tekstu i komputer osobisty (firmy Tandy, jeśli chodzi

o ścisłość). Okazało się, że znacznie łatwiej zrozumieć działanie

przedsiębiorstw, niż przewidzieć ceny akcji. Zainteresowałam się

głębiej funkcjonowaniem firm sektora high-tech i ich produktami,

zwłaszcza że te produkty zaczęły wtedy wpływać na sposób działa

nia biznesu.

Praca na rynku finansowym nauczyła mnie paru rzeczy. Poza fir

mami komputerowymi, zajmowałam się również firmą Federal

Express. Tam poznałam obecnego dyrektora Netscape'a, Jima Barks-

dale'a, wówczas szefa do spraw informatyki FedExu. Oboje nauczyli

śmy się wtedy, jak tworzyć rynek, a nie tylko pojedyncze przedsię

biorstwo, i wiedza ta bardzo nam się przydała.

Opuściłam wreszcie Wall Street i zainteresowałam się bliżej prze

mysłem komputerowym. Dołączyłam do Bena Rosena, inwestującego

w rozwijające się firmy. Przejęłam jego biuletyn „Rosen Electronics

Letter", skierowany do przemysłu elektronicznego, a nie do inwesto

rów w tej dziedzinie. Dla Rosena, byłego analityka giełdowego, który

teraz coraz więcej energii poświęcał inwestowaniu, redagowanie biu

letynu stało się dużym obciążeniem. Nastąpił tu również pewien kon

flikt moralny, gdyż dwie jego inwestycje - Compaą i Lotus - coraz le

piej prosperowały, i pisząc o branży komputerowej, nie można było

ich pomijać. W biurze Bena spotkałam Mitcha Kapora, który zbierał

fundusze na rozwój programu 1-2-3, arkusza kalkulacyjnego dla kom

puterów osobistych, będącego odpowiednikiem pakietu VisiCalc.

Wkrótce Ben został prezesem Compaąu i dyrektorem Lotusa.

Uwolniłam go od poprzednich obowiązków - kupiłam firmę i biule

tyn, którego nazwę nieprzypadkowo zmieniłam na „Release 1.0

(R.E.L)" (Wersja 1.0). Jeden z pierwszych swoich artykułów zamieści

łam po podróży do Bellevue w stanie Waszyngton. Pisałam o nowo

powstającej firmie Microsoft. Stwierdziłam wtedy, że musi ona „stra

cić nieco swego uroku osobistego", by odnieść sukces przy ostrej

konkurencji na rynku oprogramowania.

Dojrzewałam intelektualnie, obserwując rozwój firm Federal

Express, Apple, Compaą, Lotus i Microsoft. To, co się wówczas tam

wydarzyło, niewiele miało wspólnego z ekonomią, a w znacznie

większym stopniu dotyczyło ludzi, planowania strategicznego, reali

zacji zamierzeń. Spółki nie czekały na pomoc rządu. Pozostawione

samym sobie, dokonały cudów.

Stworzyły nie tylko nowe, poszukiwane produkty, lecz również

wykreowały nowe rynki. Wszystko znakomicie działało: rywalizują

ce przedsiębiorstwa stawały się na rynku coraz silniejsze, a słabsze

firmy wypadały z gry. Czarodziejski rynek działał również w intere

sie ludzi: gdy firmy popadały w kłopoty lub były przejmowane, pra

cownicy znajdowali zatrudnienie gdzie indziej, podnosząc przy tym

swe kwalifikacje.

Co to jest rynek?

Co to jest rynek i jaki ma on związek z Internetem? Obecnie panuje ten

dencja - a ja się do niej przychylam - by traktować Internet jako żywe

środowisko, w którym rozwijają się społeczeństwa, wspólnoty i rozmaite

instytucje, a niejako coś konstruowanego, jak na przykład autostrada

informacyjna. W związku z tym używa się przenośni: Sieć jest hodowa

na, odżywiana, nie zaś budowana i montowana. Należy tylko sformuło

wać zasady, by zdrowo rosła. Struktura Sieci kształtuje się dzięki indy

widualnym działaniom, a nie w wyniku ingerencji władzy lub rządu

centralnego. Można to określić jako ewolucję. Uważa się, że ewolucja

jest czymś naturalnym. A rynek to szybsza forma ewolucji.

Chciałabym jednak wyrazić nieco odmienne zdanie, czy też może po

ciągnąć dalej przywołaną metaforę. Po pierwsze, wolny rynek nie jest

tytko formą ewolucji, mechanizmem rozumianym powszechnie jako

przeżywanie najlepiej dostosowanych. Rynek działa według pewnych

zasad i istnieje mechanizm wymuszania, na który w większym lub

mniejszym stopniu wyrażają zgodę wszyscy uczestnicy. Po drugie, do

czego ma się odnosić zasada przetrwania? Do ludzi? Do firm? Do pro

duktów i strategii przedsiębiorstw? I czy rzeczywiście zasada ta dotyczy

najlepiej dostosowanych? A może najlepiej odżywionych?

Zauważmy, że ewolucja jest ślepa. Można to określić jako „samonie-

świadomość". Jej procesy przebiegają niepostrzeżenie. Zwierzęta i roś

liny żyją i giną, w rezultacie następują zmiany ewolucyjne całych ga

tunków - powstawanie, modyfikacja lub wymieranie. „Dobre" geny

przeżywają, wspomagając przetrwanie korzystnych cech - skrzydeł,

oczu, inteligencji. W przemyśle do analogicznych zjawisk, które prze

trwały, należą rozwiązania konstrukcyjne silników, np. V8 czy wysoko

prężnych. Odgrywają one nadal rolę, a nawet się rozprzestrzeniają, mi

mo że znikają konkretne modele czy marki samochodów, w których je

zastosowano.

Wolny rynek jest inny - cechuje go samoświadomość. Widzimy, co

odnosi sukces, a co przegrywa. Jednak tak samo jak przyroda jest zde

centralizowany i dopuszcza niszczenie złych pomysłów.

Firmy i wspólnoty mogą przyswoić dobry pomysł (lub „mem"), z któ

rym się nie urodziły. Memy funkcjonują bardziej jak wirusy niż geny, ca

łe przedsiębiorstwa nie muszą wcale przetrwać (czy zniknąć), by najlep

szy mem upowszechnił się (lub zniknął). Rynek w swojej istocie jest

bardziej lamarckowski niż darwinowski. Posłużę się moim ulubionym

przykładem i przywołam zjawisko błyskawicznego, w ciągu zaledwie pa-

ru miesięcy, upowszechnienia się w bankach pomysłu szybkiej linii łą

czącej kitka bankomatów, zastępującej oddzielne łącza działające z roz

maitymi, nieprzewidywalnymi prędkościami. Linie lotnicze „zaraził"

system centrów dystrybucji - dostarczania pasażerów do większych

miast i rozwożenie ich stamtąd po kraju. W Sieci „zaraźliwe" będą zasa

dy społeczności i metody działania firm. Niektóre grupy czy firmy ope

rujące w Sieci znikną, inne potrafią się zmodyfikować i przejąć memy

od swego otoczenia.

„Memy" - podaję za biologiem Richardem Dawkinsem - to postrze

gane idee jako obiekty, które mają zdolność ewolucji i adaptacji, po

dobnie jak istoty żywe. Najlepsze idee dostosowują się i rozkwitają,

chybione - umierają. Przynajmniej tak utrzymuje teoria. Darwin jest

twórcą znanej teorii ewolucji; Jean Baptiste Lamarck to dziewiętnasto

wieczny uczony francuski, który bez powodzenia usiłował udowodnić,

że skutki zachowań mogą być dziedziczne. Dlatego na przykład żyrafy,

które bardziej wyciągały szyje, miały jakoby mieć potomstwo o dłuż

szych szyjach. Jednak nasze obecne informacje na temat genów (oraz

rynku) sprawiają, że niektóre idee Lamarcka znowu nabierają znaczenia.

Przemysł kwitł bez rozgłosu, bez rządowej interwencji, bez obcią

żeń socjalnych. Komputery osobiste uważano wówczas za nowinkę

dla hobbystów. Informatycy, korzystający z dużych maszyn, trakto

wali pecety jak zabawkę. Wielu ludzi tego pokolenia należało do zre

formowanych działaczy studenckich, dobrze osadzonych w rzeczy

wistości, natomiast branża komputerów osobistych pozostała rajem

niekonwencjonalnego, wolnorynkowego myślenia. Ludzie działający

w tej dziedzinie nie potrafili zrozumieć, dlaczego wszyscy nie odno

szą takiego sukcesu jak oni.

Z wielką przyjemnością pisywałam o Dolinie Krzemowej, miejscu

nieskrępowanej gospodarki, wolności ekonomicznej i postępu tech

nicznego. Obserwując rozwijający się przemysł, ciągle uczyłam się

czegoś nowego. Biuletyn „Release 1.0" skoncentrował się na opro

gramowaniu, gdyż przemysł komputerów osobistych okrzepł, upo

rządkował się i w połowie lat osiemdziesiątych niewiele było nowi

nek w sprzęcie PC, oprócz przewidywań dotyczących popytu

i podaży oraz informacji o nowych produktach.

Tymczasem rynek software'owy stawał się coraz ciekawszy, gdyż

pojawiały się zupełnie nowe produkty: oprogramowanie dla grup ro

boczych i pracy w sieci, sprzyjające zmianom społecznym i technicz

nym. Firmy instalujące oprogramowanie dla grup roboczych - po

przednik obecnych intranetów - musiały uwzględnić takie zjawiska,

jak wzajemne oddziaływania, przebiegi prac, zaufanie współpra

cowników oraz ludzka skłonność do gromadzenia informacji w celu

uzyskania przewagi. Nowe programy wymagały klasyfikowania wie

dzy, a nie jedynie prostej obróbki danych. Z przyjemnością poznawa

łam dawniej matematyczne i logiczne struktury baz danych, ale

nowe systemy były bardziej złożone i jednocześnie bardziej rzeczy

wiste. Wpływały na codzienne życie ludzi.

PC Forum

Jedna z dochodowych form mojej działalności wiązała się z organi

zowaniem dla ludzi z branży komputerowej dorocznej konferencji

PC Forum. Dzięki niej i dzięki wydawaniu biuletynu wiele się uczy

łam. W momencie swego startu, w późnych latach siedemdziesią

tych, ograniczała się ona zaledwie do popołudniowej sesji na Semi-

conductor Forum - konferencji Bena Rosena poświęconej

półprzewodnikom. Zaczęłam się zajmować PC Forum w 1983 roku,

gdy spotkania uzyskały własne oblicze, nadal jednak brały w nich

głównie udział firmy komputerowe, prezentujące się inwestorom.

Miało to być forum spotkań dla przemysłu. Organizowano rozmaite

targi i wystawy sprzętu, na których promowano produkty i starano

się przyciągnąć klientów, lecz my na PC Forum zajmowaliśmy się

problemami przemysłu. Tam właśnie Mitch Kapor starł się z Billem

Gatesem i urodzonym we Francji Philippe'em Kahnem, założycielem

Borland International, pionierskiej firmy software'owej. Tam ludzie

omawiali interesy na brzegu basenu, tam też Software Arts wręczyła

pozew swemu byłemu partnerowi VisiCorp. Ludzie sprzeczali się,

wymieniali informacje, znajdowali nową pracę, nowych partnerów,

zawierali nowe transakcje.

PC Forum było i nadal jest przedsięwzięciem komercyjnym, choć

bardzo przypomina doroczny zjazd absolwentów liceum. Wiele osób

zna się jeszcze sprzed okresu, gdy staliśmy się tymi, którymi teraz je-

steśmy. Jednak około 1989 roku zrobiło się to nieco nużące. Musiałam

wymyślić jakieś nowe przedsięwzięcie, również ze względów komer

cyjnych. Mam obecnie liczną konkurencję piszącą na te tematy.

Teraz wiem, że rynek to nie tylko wzajemne oddziaływanie kupu

jących i sprzedawców - to także konkurencja między sprzedawcami.

Konkurują cenami, ale również różnorodnością oferty, w przyrodzie

odpowiadają temu mechanizmy stymulujące powstawanie nowych

gatunków. Łatwiej dochodzi do wytwarzania różnorodności, gdy

wiemy, co robi konkurencja. Dlatego właśnie jawność jest korzystna

dla wolnego rynku, dla inwestorów i dla klientów.

Cała rzecz polega na tym, by znaleźć nie zajętą niszę. Byłam jedy

ną osobą piszącą do mego biuletynu; nie zależało mi na znalezieniu

kogoś innego, kim musiałabym kierować - nie mogłam więc konku

rować z innymi publikacjami pod względem badawczej głębi. To, co

potrafiłam robić najlepiej, to obserwacja i opis nowych obszarów

Następny etap: Moskwa

Pojechałam oczywiście do Rosji. Zawsze o tym marzyłam, odkąd tyl

ko zaczęłam się uczyć rosyjskiego w szkole. W 1989 roku powstały

tam zupełnie nowe obszary dla mnie i dla Rosjan. Wzięłam ze sobą

pięć książek, między innymi Chaos Jamesa Gleicka, gdzie w sposób

popularny wyjaśniono teorię złożonych procesów i struktur, takich

jak ewolucja, wolny rynek, proces uczenia się. Ponadto zabrałam

ze sobą dwie książki mego ojca - Freemana Dysona, których nigdy

nie miałam czasu przeczytać: Nieskończony we wszystkich kierunkach

(Infinite in Ali Directions.

Harper & Row, 1988) - o ewolucji, życiu,

a pośrednio: o wolnym rynku, oraz Zakłócając Wszechświat (Distur-

bing the Universe.

Basic Books, 1981) - rodzaj autobiografii intelektual

nej, ojciec wyjaśnia w niej przyczyny swojej nieufności wobec

dużych organizacji w przeciwieństwie do zaufania i tolerancji, jaki

mi darzył jednostki, z którymi się stykał. Ojciec stał się nieufny od

czasów drugiej wojny światowej, gdy jako matematyk pracował dla

Dowództwa Lotnictwa Bombowego Royal Air Force. Otóż tragicznie

niski współczynnik przeżycia wśród zestrzelonych załóg spowodo

wany był zbyt wąskimi lukami ewakuacyjnymi samolotów. Członko

wie załogi nie mogli wydostać się przez nie dostatecznie szybko, by

zdążyć otworzyć spadochrony. I RAF, i producenci samolotów zigno

rowali ten problem, dopuszczając do śmierci ludzi.

W Rosji, wzbogacona o nowe, intelektualne horyzonty, zetknęłam

się z nowym światem. Wreszcie mogłam zrozumieć, czym jest wolny

rynek, obserwując, jakie są skutki, gdy go brakuje. Nie było tam kon

kurencji, sprzężenia zwrotnego, specjalizacji, wzrostu, postępu.

Po drugiej wojnie światowej Związek Radziecki zbudował złożoną

machinę przemysłu - bardzo statyczną mimo istnienia wielu rucho

mych części. Niezdolna do postępu, przeciwna ludzkiej naturze, nie

potrafiła dostosować się do nieoczekiwanych zmian. Olbrzymia kon

strukcja stopniowo rdzewiała i już nie dała się naprawić. Poszczegól

ne części psuły się; radziecki system nie umiał ich zreperować, tylko

bezcelowo nakazywał ciągłe powielanie tego samego.

Wszystko się jednak zmieniało. Właśnie odbyły się wybory do Du

my i cały naród w godzinach pracy zamiast zajmować się swoimi za

jęciami, obserwował w telewizji obrady Dumy.

- Nasz rząd ustali ceny wolnorynkowe, tak jak wasz rząd - po

wiedział mi pewien wylewny Rosjanin.

Stało się dla mnie jasne, że za rok czy dwa Rosja, jako wolny kraj,

wkroczy na drogę do dobrobytu. Wolny rynek już zaczynał działać.

Idąc za przykładem drobnych przedsiębiorców zakładających małe re

stauracje czy firmy taksówkowe, znani mi programiści opuszczali pań

stwowe posady, zakładając spółdzielnie z nadzieją, że staną się bogaci.

Zamierzałam pomóc im zrozumieć mechanizmy rynkowe.

- Czym różnicie się od konkurencji? - pytałam często.

- Nie mamy konkurencji - padała odpowiedź.

- A na przykład Iwan czy Wołodia?

- Aaa, oni. Nie są dobrzy. My jesteśmy znacznie lepsi!

Nie potrafili jednak określić, w czym są lepsi. Niewiele o sobie na

wzajem wiedzieli. Klienci zaopatrywali się u ludzi, których znali.

Przedsiębiorcy nie reklamowali swej działalności w obawie przed

rządową interwencją czy coraz potężniejszą mafią.

Informacja przydatna jest bardziej niż pieniądze

Dlaczego nie starać się być lepszym w jakiejś dziedzinie, zamiast

oczerniać konkurencję? - pytałam często. Może warto się z nią spo-

tkać i dowiedzieć się, co robi? Mówiłam gładko o dyferencjacji i spe

cjacji. To naukowe podejście zyskiwało uznanie. Parę lat później ry

nek komputerowy w Rosji rzeczywiście zaczął nieźle funkcjonować.

Firmy reklamują swe produkty i jasno mówią, o co im chodzi. Odby

wają się spotkania przedsiębiorców i wystawy przemysłowe, gdzie

ludzie rozmawiają o wspólnych problemach, dowiadują się, co robi

konkurencja, zapoznają się z nowymi trendami. Klienci instalują

komputery i systemy księgowe, umożliwiające rzeczywiste zarzą

dzanie. Nie mogą sobie pozwolić na wybór dostawców po znajomo

ści lub za łapówki.

Wydawało mi się, że wiem wszystko o wolnym rynku, ale nie zda

wałam sobie sprawy, jak ważna jest informacja, dopóki nie zobaczy

łam rynku bez informacji. Nie chodzi jedynie o system cen, lecz rów

nież o to, kto co robi, kto wygrywa, kto i dlaczego ponosi porażkę.

Dzięki temu, że w Rosji nie było informacji, zrozumiałam, jak istotna

jest jej rola.

Choć wolny rynek działa w oparciu o prawa natury, ale nie jest zu

pełnie taki sam jak przyroda. Znacznie lepiej funkcjonuje, gdy istnie

je na nim informacja. Firmy nie muszą żyć i bezcelowo umierać,

gdyż mogą formować się rozmaite pomysły i wizje.

W Rosji nie ma jeszcze czegoś innego - poprzednio nie zauważa

łam tego elementu systemu; tak było, dopóki się nie przekonałam, co

się dzieje, gdy go brakuje. Chodzi o solidną infrastrukturę prawną,

która wymusza dotrzymywanie umów, uczciwą reklamę i jawność.

Rynek nie potrzebuje skomplikowanych regulacji, jeśli obowiązują

dwie podstawowe zasady: mówienie prawdy i wywiązywanie się

z obietnic.

Istnieją przede wszystkim globalne zasady funkcjonowania rynku,

a działające na nim podmioty lokalne ulepszają jego działania zgodnie

ze swymi szczególnymi życzeniami. Bez tych podstawowych zasad

uczestnicy rynku nie mogliby wyrażać swych własnych preferencji.

Nie sam rynek

Z wyjątkiem branży komputerowej, rynek w Rosji rzeczywiście dzia

ła na tej samej zasadzie co ewolucja. Jest ślepy. Klienci często nie

wiedzą, z kim mają do czynienia, nie wierzą więc obietnicom. Intere

sy prowadzi się krótkoterminowo: nie ma sensu budować dobrego

imienia firmy, skoro i tak ci nie dowierzają.

Ma to liczne ujemne skutki. Pracodawcy i pracownicy nie ufają so

bie nawzajem, nie pracują więc jako zespół. Kradzież z zakładu pra

cy - zwłaszcza państwowego - nie jest uważana za coś nagannego.

Stare radzieckie powiedzenie głosi: „Jeśli nie okradasz państwa,

okradasz rodzinę". Ludzie nie rozumieją, że należy inwestować

w dalszy rozwój firmy, więc uważają dążenie przedsiębiorcy do osią

gania zysku za przejaw eksploatacji.

Powrót z Rosji

W Rosji przejrzałam na oczy. Przez kilka następnych lat postanowi

łam zająć się tamtym regionem. Rynek w Stanach Zjednoczonych

sam rozwijał się świetnie - o wiele bardziej potrzebowano mnie

w Europie Środkowej i Wschodniej. Znałam zasady wolnego rynku

oraz branżę związaną z produkcją komputerów osobistych, więc

miałam stosowne kwalifikacje, by służyć pomocą. Przyjemność spra

wiała mi również obserwacja, jak rozmaicie rozwija się rynek w po

szczególnych krajach.

Węgry, gdzie liberalizacja nastąpiła najwcześniej, były liderem,

lecz nowymi prywatnymi firmami zarządzano tak jak przedsiębior

stwami państwowymi. Ci, którzy byli na górze, dążyli do osiągnięcia

szybkiego zysku osobistego, a nie do zapewnienia długotrwałego zy

sku akcjonariuszom. To się w końcu zemściło i wiele węgierskich

firm komputerowych zbankrutowało. Wyjątkiem jest Graphisoft,

rozkwitający jako jeden ze światowych liderów w dziedzinie opro

gramowania wspomagającego projektowanie architektoniczne.

W Czechach dominowały zasady rynkowe, lecz rząd zbyt wiele wła

dzy oddał bankom, nie sprawując nad nimi ściślejszego nadzoru.

Skutki tego zaczęto odczuwać wówczas, gdy banki popadły w trud

ności i okazało się, że firmy, których były właścicielami, nie przeszły

koniecznej restrukturyzacji zarządzania. Największy sukces odniosła

Polska. Powstał tam nowy rząd, a w kraju tym już wcześniej istniała

tradycja małego biznesu.

No i Rosja, kraj, którego język znam i który kocham, jak kocha się

dziecko robiące sobie krzywdę. Kultura burżuazyjna nie przetrwała

tam siedemdziesięciu lat wiadzy radzieckiej. Rynek komputerowy

stanowi małą oazę na tle wielkiej, nieefektywnej gospodarki, w któ

rej ludzie strajkują nie o podwyżkę plac, lecz o wypłatę zaległych

pensji.

Te moje doświadczenia z Europy Wschodniej nie były jednak zbyt

interesujące dla stałych czytelników „Release 1.0". Zaczęłam więc

wydawać nowy biuletyn „Rel-EAST" i organizować nową konferen

cję - East-West High-Tech Forum, poświęcone zaawansowanym

technologiom - która miała zająć się głównie problemami Europy

Wschodniej*.

Internet

Gdy wróciłam z Rosji w 1989 roku - choć potem też stale tam jeździ

łam - zaczęłam korespondować z moimi nowymi znajomymi w Rosji

przy użyciu poczty elektronicznej. Założyłam sobie konto pocztowe

MCI Mail - wyglądało to przerażająco, było skomplikowane, lecz sta

nowiło najlepszy sposób dotarcia do ludzi w Rosji. Rzadko używałam

tej usługi, pisując listy do ludzi w Stanach Zjednoczonych, gdyż ist

niały prostsze metody. W Rosji poczta elektroniczna rozpowszechni

ła się szybciej niż w Europie Środkowej, gdzie lepiej rozwinięta była

sieć telefoniczna i usługi faksowe.

Jednym z najenergiczniejszych promotorów e-mailu była firma

software'owa Borland International, nie dlatego jednak, że pragnęła

w ten sposób realizować swoją wizję, ale ponieważ chciała mieć sta

ły, tani i efektywny kontakt ze swymi dystrybutorami. Każdemu za

łożyła konto w MCI i oczywiście z tymi osobami komunikacja była

najłatwiejsza.

* Marzyłam o połączeniu moich dwóch konferencji, by rynek Europy

Wschodniej stał się częścią rynku światowego, a nie oddzielnym, działającym

na zasadach charytatywnych segmentem. Do pewnego stopnia udało się tego

dokonać podczas PC Forum, w którym ostatnio systematycznie uczestniczyli

Polacy, Czesi, Słoweńcy, Rosjanie, Węgrzy i Słowacy. Osobiste, bliskie kontakty

na sympozjach można budować i podtrzymywać dzięki poczcie elektronicznej.

Równocześnie „Rel-EAST" przestało istnieć, gdy zaczęłam inwestować w tam

tym regionie, a East-West High-Tech Forum przekształciło się w EDventure

High-Tech Forum, zajmujące się sprawami całej Europy.

W tamtym czasie Internet stanowił domenę uczonych, którzy pra

cowali na stacjach roboczych działających pod kontrolą systemu

operacyjnego UNIX. My, użytkownicy pecetów, mogliśmy wybierać

wśród kilku specjalizowanych usług pocztowych, w tym MCI Mail,

CompuServe i Prodigy, jednak przesłanie listu między nimi było

skomplikowane i kosztowne. Kolejno przyłączały się one do Interne

tu. Tymczasem Tim Berners-Lee z Europejskiego Centrum Badań Ją

drowych (CERN) w Genewie rozwinął rozwiązania World Wide Web

(stron WWW). Z czasem Internet, dawna sieć naukowa, wchłonął in

nych, nie tylko zapaleńców techniki oraz usługodawców komercyj

nych. System przekształcił się w Sieć, jaką znamy dzisiaj.

Na początku lat dziewięćdziesiątych wszystko to było dla mnie

nowością. Równocześnie coraz więcej osób, nawet ze Stanów Zjed

noczonych, przysyłało mi korespondencję pocztą elektroniczną. Czu

łam, że coś się dzieje. W Ameryce i na całym świecie pojedyncze pe

cety, które (jakoby) podnosiły indywidualną wydajność, zyskały

dodatkową siłę - stały się środkiem łączności. Osoby korzystające

z poczty elektronicznej uśmiechały się tajemniczo, jakby poznały no

wy rodzaj przyjemności niedostępnej dla innych. Życie w Stanach

Zjednoczonych na powrót stawało się interesujące.

Mitch Kapor, który opuścił Lotusa i sprzedał wszystkie swoje

udziały, stał się wielkim fanem Sieci. O Mitchu wiedziałam wówczas

tylko tyle, że zaangażował się - przy użyciu części swej znacznej for

tuny - w obronę Steve'a Jacksona, właściciela firmy wytwarzającej

gry komputerowe. Poniósł on znaczne straty w wyniku działań nad

gorliwych agentów FBI, którzy zajęli jego komputery i zbiory da

nych, podejrzewając jednego z pracowników firmy o włamanie do

komputerów innych osób w Sieci. W 1993 roku w końcu sąd unie

winnił Jacksona. Mitch zadzwonił do mnie w 1991 roku - a może

przesłał mi e-mail, nie pamiętam - z propozycją, bym objęła miejsce

w zarządzie jego nowego przedsięwzięcia Electronic Frontier Foun

dation (EFF - Fundacja Elektronicznego Pogranicza), organizacji wol

ności obywatelskich w Sieci.

Początkowo przyjęłam to zaproszenie z rezerwą.

- Nie jestem pewna, czy we wszystkim bym się z tobą zgadzała -

oznajmiłam mu.

Znakomicie zdał ten egzamin.

- Właśnie dlatego chcemy cię w zarządzie - odparł.

Tak jak w końcu lat siedemdziesiątych grawitowałam ku pecetom,

tak na początku lat dziewięćdziesiątych zmierzałam do Internetu.

Praca w zarządzie oznaczała konieczność zdobycia większej wiedzy

o Internecie, a ponieważ lubiłam Mitcha, zgodziłam się.

Coraz częściej korzystałam z poczty elektronicznej. Electronic

Frontier Foundation była oczywiście zarządzana przez e-mail i coraz

więcej znajomych nie tylko pytało mnie o mój elektroniczny adres,

ale i z niego korzystało.

Czar Sieci

W tym czasie wiceprezydent Al Gore odkrywał autostradę informa

cyjną. To może dziwne, ale Internet, ten wolnorynkowy, liberalistycz-

ny twór, jest dziełem rządu amerykańskiego. Na początku lat dzie

więćdziesiątych rząd był właścicielem znacznej części Internetu,

choć coraz więcej stosowanego w nim sprzętu należało do uniwersy

teckich centrów obliczeniowych, organizacji naukowych i prywat

nych firm. Internet wykorzystuje przecież istniejące linie telefonicz

ne, ale również własne, szybkie łącza szerokopasmowe. Użytkownicy

mają wrażenie, że jest bezpłatny, lecz większość kosztów działania

pokrywał początkowo rząd, a potem coraz częściej prywatne centra

komputerowe, których maszyny przechowują internetowe informa

cje - między innymi grupy newsowe, witryny WWW, archiwa poczty

elektronicznej - i przekazują je z jednego węzła do drugiego.

W społeczności komputerowców toczyły się żywe dyskusje, czy do

tego nieskalanego środowiska wpuścić komercję. Mitch Kapor wypo

wiedział swój pogląd, zostając przewodniczącym Commercial Inter

net Exchange, zrzeszenia dostawców usług internetowych, uważa

nych wówczas przez niekomercyjną społeczność Sieci za wyrzutków.

Mitch, jeden z najbardziej znanych przedsiębiorców lat osiemdzie

siątych, miał dobre kontakty w Waszyngtonie, a rząd - w przeciwień

stwie do kongresmanów - zainteresował się naszymi opiniami. Skoro

Wielka Władza miała ochotę nas słuchać, z chęcią udzielaliśmy rad.

Pierwszym problemem było to, jak stymulować rozwój Internetu.

Rada Mitcha brzmiała: „Niech robi to rynek". Oboje widzieliśmy

cuda, jakich dokonał rynek pecetów, sam, bez rządowych interwen

cji i „wsparcia". Mitch zdawał sobie równocześnie sprawę, że rząd

nie zechce zrezygnować ze sterowania infrastrukturą, której jest

właścicielem. Jeśli jednak znajdzie się ona w prywatnych rękach, ist

nieje pewna szansa, że sama będzie sobą rządzić. W tamtym czasie

wszyscy traktowaliśmy Internet jako miłe, elitarne miejsce odwie

dzane przez wykształconych, dojrzałych ludzi - miejsce nie wyma

gające regulacji. Przecież było to Elektroniczne Pogranicze.

NIIAC

W 1994 roku Al Gore uznał, że należy powołać Narodowy Komitet

Doradczy do spraw Infrastruktury Informacyjnej (NIIAC - National

Information Infrastructure Advisory Council) złożony z prywatnych

osób i przedstawicieli władz stanowych. Jego zadaniem miało być

wspieranie rządu w delikatnych wysiłkach rozwijania tej magicznej

budowli, bez konstruowania jej samej.

Dzięki Komitetowi trafiłam do Waszyngtonu. W tamtym czasie

odwiedzałam Kalifornię i Europę raz w miesiącu, a Waszyngton tylko

kilka razy w roku. Mimo Sieci moje życie wyznaczała geografia.

Szybko jednak zaczęłam korzystać ze stałego połączenia lotniczego

między Nowym Jorkiem a Waszyngtonem.

Powołanie Komitetu do spraw Infrastruktury Informacyjnej miało

służyć zbieraniu rozmaitych opinii tak, by tworzona „infrastruktura

informacyjna" była pożyteczna dla Amerykanów. Prawdopodobnie

działanie Komitetu przyniosło więcej dobrego, niż się spodziewałam

na początku. Mitcha dość szybko rozczarowały czasochłonne posie

dzenia, więc po paru miesiącach przestał uczestniczyć w spotka

niach. Skład zespołu był typowy: bibliotekarz, nauczyciel szkoły pod

stawowej, przedstawiciel związku pracowników telekomunikacji,

szef BMI - agencji praw autorskich, paru szefów firm telekomunika

cyjnych, kilku ludzi z mediów - w tym jeden wydawca i szef firmy

fonograficznej, prawnik z Arkansas - stary przyjaciel Clintonów, se

nator i kilka osób z władz stanowych, mój dobry znajomy John Scul-

ley - były szef Apple'a, również przyjaciel Clintonów. Przewodniczy

li: Ed McCracken, szef Silicon Graphics, oraz Del Lewis, szef National

Public Radio. Było sporo kobiet i nieco afrykańskich, a także etnicz

nych Amerykanów - nie zaproszono jednak dzieci, które przecież

mogłyby nas wiele nauczyć. Może to wyda się dziwne, ale w wielu

sprawach osiągnęliśmy porozumienie.

W Rosji dowiedziałam się sporo o rynku; w NIIAC - o polityce, choć

debatowano tam jedynie na temat Narodowej Infrastruktury Informa

cyjnej. Jedna z pierwszych ożywionych dyskusji w Komitecie wywoła

na została przeze mnie, Mitcha i Roberta Kahna - współzałożyciela

Internetu. Zaproponowaliśmy mianowicie, by zespół komunikował

się za pomocą e-mailu. Pod koniec drugiego roku - tyle z założenia

miał działać Komitet - większość z nas używała poczty elektronicz

nej, choć niektóre osoby się jeszcze od tego powstrzymywały.

Najbardziej różniliśmy się w sprawie ochrony własności intelektual

nej. Zaangażowałam się w to jako współprzewodnicząca podkomite

tu do spraw własności intelektualnej, prywatności i bezpieczeństwa.

Drugim przewodniczącym był John Cooke, członek zarządu u Di

sneya, człowiek o zdecydowanych poglądach na temat konieczności

obrony interesów tych, do których należą prawa autorskie. Ja sama,

dla odmiany, bardziej troszczyłam się o potrzeby użytkowników.

Uważałam, że własność intelektualna i tak wiele straci ze swej war

tości, gdy treść dzieła będzie rozpowszechniana w Sieci. Nie „może

stracić", lecz „straci". Jednak szacowny komitet sądził, że nie do

strzegam różnicy (patrz: Rozdział 6). Gdy zasugerowałam, że powin

niśmy zająć się problemami pornografii rozpowszechnianej w Sieci,

przyjęto to z nastawieniem „zostawmy tę sprawę na boku".

Generalnie przyznaliśmy, że ochrona prywatności jest ważna i że

własność intelektualna powinna być chroniona. Nie wchodziliśmy

jednak w uciążliwe szczegóły, co do których nie potrafiliśmy się zgo

dzić. Naszym najbardziej pożytecznym i trwałym osiągnięciem oka

zał się projekt Kickstart (Rozruch), inicjatywa, która przerodziła się

w obecne wysiłki administracji, by wprowadzić Sieć do szkół w ca

łych Stanach Zjednoczonych. Inicjatywa ta zachęciła lokalne społecz

ności do samodzielnego działania i to jest chyba najważniejsze osiąg

nięcie tego projektu (patrz: Rozdział 4).

Znowu w domu...

W połowie lat dziewięćdziesiątych moja codzienna praca wyglądała

inaczej niż poprzednio. Daphne Kis, moja współpracownica od 1988

roku, zarządzała interesami, a ja mogłam zająć się innymi sprawami.

Zatrudniliśmy Jerry'ego Michalskiego, który pisał do biuletynu. Za

częłam inwestować w firmy informatyczne i związane z Siecią, po

wstające najpierw w Środkowej i Wschodniej Europie, a po pewnym

czasie znowu w Stanach Zjednoczonych.

W mojej nowojorskiej firmie, EDventure, mieliśmy teraz stałe po

łączenie z Internetem. Posługiwałam się prostym i efektywnym pa

kietem pocztowym - Eudora. Mogłam automatycznie selekcjonować

korespondencję i dzielić ją na różne kategorie. Przyłączyłam się do

kilku grup dyskusyjnych i czasami surfowałam w Internecie. Stałam

się jedną z tych osób, na twarzy których gościł tajemniczy uśmiech,

i ponaglałam znajomych, by podłączyli się do Sieci, ponieważ wtedy

łatwiej będzie wymieniać nam korespondencję.

Opanowuje nas dziwne uczucie, gdy osoby, które znamy od daw

na, dysponują wreszcie adresem poczty elektronicznej. Tym samym

„się ujawniają", jak w powieści szpiegowskiej. Stają się członkami

klubu.

Zapewne wyda się to dziwne, lecz gdy zaczęłam korzystać w swej

firmie z e-mailu, wcale nie oznaczało to, że mogę mniej podróżo

wać. W rzeczywistości podróżowałam więcej, stale jednak wiedzia

łam, co aktualnie dzieje się w biurze. W Rosji, gdzie dostęp do tele

fonu jest nadal utrudniony, czasami przez cały tydzień nie dzwonię

do swego biura, ale jestem z nim w stałym kontakcie za pośrednic

twem poczty elektronicznej. Nic nie zastąpi mojej obecności na

miejscu, czy to w biurze w Polsce, czy w Nowym Jorku, jednak w No

wym Jorku znają mnie na tyle dobrze, że nie muszę tam stale prze

bywać.

Ze wszystkich egzotycznych usług poczty elektronicznej najbar

dziej lubię ofertę codziennego menu z małego barku za rogiem w po

bliżu mojego nowojorskiego biura. Spis dań przesyłany jest mi za

pomocą e-mailu każdego wieczora i wszędzie mogę się z nim zapo

znać. To wielka frajda siedzieć sobie, powiedzmy, w zadymce śnież

nej w Gdańsku ze świadomością, że w domu specjalność dnia stano

wi: kurczak z kokosem: średni - 5,95 dolara, duży - 7,50, bardzo

duży - 12,95; czosnkowa kanapka z kurczakiem: średnia 5,95, duża -

7,50, bardzo duża - 12,95; langusta duszona: średnia - 7,95, duża -

9,50, bardzo duża - 14,95.

... i w Fundaqi Elektronicznego Pogranicza

EFF (Fundacja Elektronicznego Pogranicza) przeniosła się z biura

Mitcha w Cambridge w stanie Massachusetts do Waszyngtonu.

W zasadzie wbrew naszej woli staliśmy się pełnoprawnymi uczest

nikami życia w Dystrykcie Kolumbii. Usiłowaliśmy wpływać na rzą

dowe prawodawstwo, choć oficjalnie prowadziliśmy edukację, a nie

lobbying.

Nie mieliśmy jednak do tego serca. Mitch nie lubił Wa

szyngtonu i wycofał się z przedsięwzięcia. Nasz poprzedni dyrektor,

Jerry Berman, założył własną organizację - Center for Democracy

and Technology (CDT - Centrum Demokracji i Techniki) - która działa

teraz razem z EFF w Waszyngtonie między innymi na rzecz ochrony

dóbr osobistych. Fundacja Elektronicznego Pogranicza przeniosła się

do Doliny Krzemowej. Siłą rzeczy zgodziłam się zostać przewodni

czącą, pod warunkiem że znajdziemy dobrego dyrektora odpowie

dzialnego za codzienną pracę. Funkcję tę objęła Lori Fena, właściciel

ka firmy software'owej, która sprzedała swoją firmę (szefowi innej

firmy, poznanemu na PC Forum) i teraz miała ochotę wykorzystać

swe zdolności organizacyjne w czymś społecznie użytecznym.

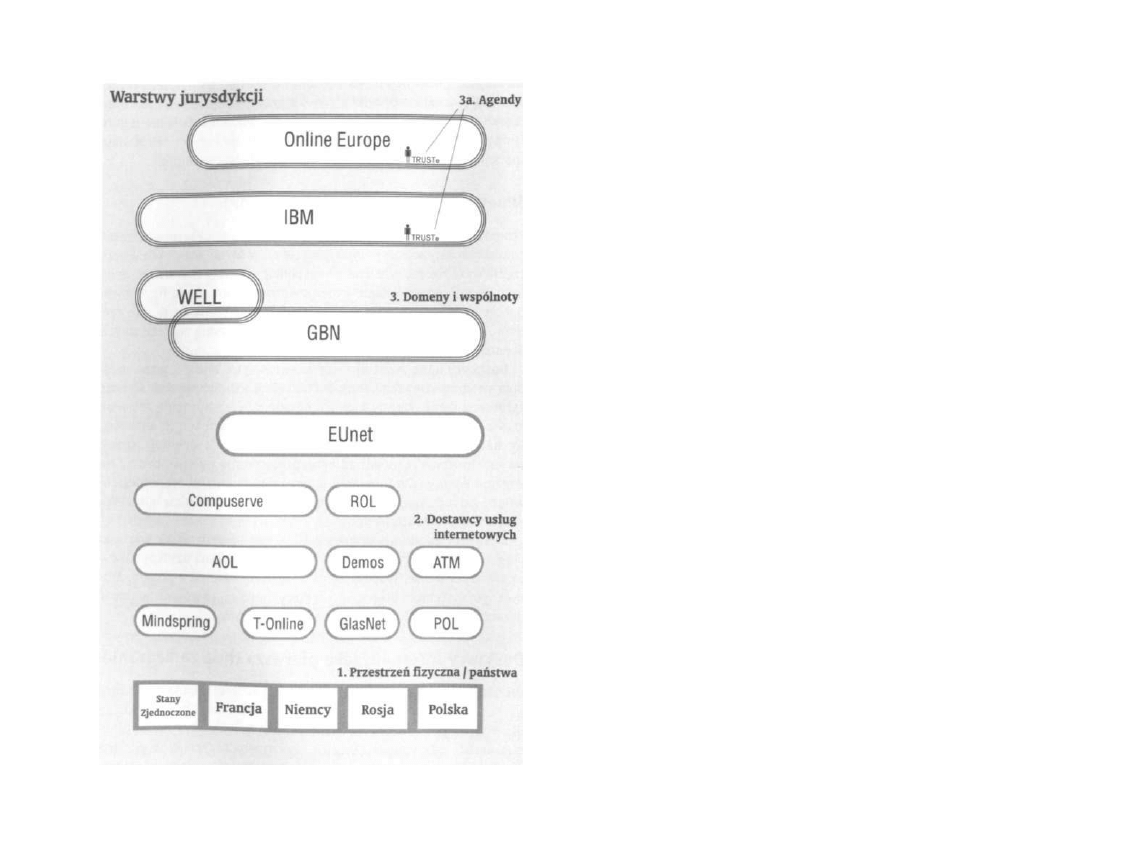

Trudno rozstrzygnąć, czy odegrał tu rolę fakt, że Fundacją zarzą

dzały dwie kobiety, czy też wpływ Kalifornii, ale skupiliśmy się teraz

już nie na trzymaniu rządu z dala od Sieci, lecz na tym, jak zbudo

wać odpowiednie zarządzanie Siecią od wewnątrz. Chcieliśmy, by

istniały zasady, ale nie zasady narzucone przez władze centralne,

które same czasami lekceważą obowiązujące ich reguły, i to często

w tajemnicy. Zamiast mówić rządowi, by trzymał się z dala od Sieci,

wspieraliśmy inicjatywy, które pozwalają jednostkom realizować

niektóre zadania zarządzania Siecią - najważniejsza z nich to

TRUSTe, organizacja pozwalająca użytkownikom ochronić ich pry

watność (patrz: Rozdział 8).

Prowadzimy walkę o wolne słowo w Sieci, nie tylko występując

przeciw cenzurze, lecz szerząc ideę, w myśl której ludzie mogą kon

trolować zawartość tego, co dociera przez Sieć do nich i do ich dzieci

(patrz: Rozdział 7).

EFF odwołuje się do dobrego modelu działania grup, jakie spotyka

się w Sieci. Nie ma to wiele wspólnego z demokracją opartą na gło

sowaniu i badaniach opinii publicznej; jest to oddolny głos w dysku

sji. Bardziej interesuje nas pozyskiwanie zwolenników dzięki per

swazji i wyjaśnianiu niż wyrażanie istniejących opinii.

EFF odzwierciedla również słabość raczkujących wspólnot siecio

wych. Czasami wydaje się, że odrywa się od ogółu. Wszyscy, zarów

no my sami jak i ci, z którymi się nie zgadzamy, zbyt krzykliwie wy

rażamy swe poglądy. Samozwańczym strażnikom cyfrowego świata

tak łatwo przychodzi kierować pod adresem przeciwników słowa:

„my mamy rację, a wy jesteście niemoralni!".

Może i mamy rację, lecz musimy przekonywać ludzi, a nie podda

wać ich miażdżącej krytyce. Dzięki rozsądnej dyskusji sami możemy

się czegoś nauczyć. Napisałam tę książkę, by wyjaśnić, jaką drogę

przeszłam, zanim ukształtowały się me obecne poglądy i pozwolić

Państwu, by sami wyciągnęli wnioski.

Społeczności

V W 1997 roku słowo „społeczność" stało się bardzo modne, nie

tylko w odniesieniu do Internetu. W świecie sieciowym społeczność

(lub wspólnota) to zbiorowość, w której ludzie żyją, pracują i bawią

się - tak właśnie rozumiem to pojęcie w tej książce. Większość nas

należy do kilku wspólnot sieciowych, tak jak w rzeczywistym świe

cie możemy być członkami rodziny, Kościoła, grupy wyznaniowej,

klubu piłki nożnej, stowarzyszenia zawodowego, miejsca pracy Nie

które społeczności mają swe formalne regulaminy, obowiązki, wa

runki, na jakich przyjmuje się nowe osoby, może nawet wymagana

jest składka członkowska. Inne to mniej formalne grupy, których

granice zarysowane są nieostro, a krąg uczestników stale się zmie

nia. Świat wydaje się coraz bardziej złożony i przygniatający, życie

społeczne - coraz bardziej przerażające, ludzie szukają więc we

wspólnotach partnerstwa i bezpieczeństwa.

Internet, właściwie wykorzystywany, może stać się potężnym na

rzędziem sprzyjającym rozwojowi wspólnot, gdyż umożliwia on to,

co jest dla ich istnienia najważniejsze - współdziałanie ludzi. Jedną

z zalet Internetu jest możliwość tworzenia wspólnot niezależnie od

geografii. Wystarczy, żeby ludzie mieli podobne zainteresowania

i żeby się odszukali. Działa to również w drugą stronę: ludzie nie

muszą tkwić we wspólnotach, w których się urodzili. Programista

z Indii może dyskutować na temat subtelności języka Java ze swym

kolegą z Doliny Krzemowej lub Budapesztu. Internet pokonuje strefy

i bariery czasowe: szybciej wysyła się e-mail, niż dojeżdża do ośrod

ka naszej społeczności, nie mówiąc już o dotarciu na drugi koniec

świata. Trwa to nawet krócej niż kupno koperty i znaczka. E-mail

można wysłać o dogodnej dla nas porze, a adresat odbiera korespon

dencję, kiedy mu najwygodniej.

Powstanie - i już powstało - mnóstwo społeczności i wspólnot

sieciowych. Łatwo je znaleźć i nietrudno stworzyć. Co jest ich

spoiwem? Czy możemy należeć do dwudziestu różnych wspólnot

i każdej poświęcać kwadrans dziennie - być wtedy w sumie pięć go

dzin na linii? Wspólnoty sieciowe mogą prowadzić dyskusje i pewne

działania interakcyjne za pośrednictwem witryn WWW lub list dys

kusyjnych albo grup newsowych. Członkowie takiej społeczności

wymieniają teksty lub - coraz częściej - przekazy multimedialne

w wirtualnych przestrzeniach, które odwiedzają od czasu do czasu.

Grupę newsową da się określić jako wirtualną tablicę ogłoszeń, któ

rą można przeczytać i na której można coś zapisać w dowolnym mo

mencie. Lista dyskusyjna działa jak aktywna grupa newsowa - wy

syła regularne wiadomości do swych członków, lecz przeważnie

również archiwizuje wypowiedzi, by można się było z nimi ponow

nie zapoznać.

Interakcyjne przestrzenie wirtualne to wirtualne pomieszczenia,

gdzie ludzie opisują wydarzenia tekstem - „Alice patrzy na swoje

buty i przygryza wargę"* - albo wszechstronne, przystosowane multi

medialnie miejsca, gdzie ludzie są reprezentowani przez swoje cyfro

we wcielenia - np. postacie z komiksów, własne podobizny czy sym

bole, które sobie wybrali. Niektóre z tych miejsc wyposażone są

w dźwięk, a nawet w wideo. Poza tym istnieje „lista przyjaciół",

umożliwiająca sprawdzenie, kto ze znajomych jest właśnie na linii

i kogo można wirtualnie klepnąć po ramieniu, co oznacza: „Chciał

bym teraz z tobą pogadać!". Każdy może umieścić wywieszkę:

* Ten sympatyczny fragment tekstu zawdzięczam Amy Bruckman, student

ce z MIT, prowadzącej sieciową wspólnotę MediaMOO.

Wspólnoty a kultura

Społeczności często posiadają własną kutturę, jednak między kutturą

a społecznością istnieje istotna różnica. Kultura to między innymi ze

staw reguł, sposób postrzegania zjawisk, język, historia. To wszystko

znajduje swój wyraz w książkach, piosenkach, ludzkich umysłach i na

stronach Internetu. Istnienia w kulturze można się nauczyć, choć nie

które społeczności uważają, że by należeć do danej kultury, trzeba się

w niej urodzić - tak jest na przykład w Niemczech, w wielu krajach Azji

oraz wśród niektórych społeczności żydowskich.

Natomiast społeczność tworzą związki międzyludzkie. W zasadzie

można wziąć dowolną kulturę i odrodzić ją - nauczyć ludzi historii, spo

sobów zachowania, norm. Nie można jednak odrodzić społeczności, po

nieważ zależy ona od swych członków. Podobnie jak edukacja, społecz

ność nie jest bierna: by istniała, jej członkowie muszą w nią

inwestować. Jednostka może zapoznać się z kilkoma kulturami, by jed

nak zostać członkiem wspótnoty, musi być w niej obecna, aktywna

i znana innym uczestnikom. Stacja telewizyjna lub kanał internetowy

mogą tworzyć lub wyrażać jakąś kulturę, by jednak stały się społeczno

ściami, ich członkowie muszą się ze sobą komunikować, najlepiej więc,

jeśli łączy ich jakiś cel. Może to być po prostu adoracja gwiazdy filmo

wej, ale również akcja polityczna, przedsięwzięcie gospodarcze lub

szkoła.

Społeczność to dobro wspólne, tworzone dzięki zaangażowaniu jej

członków. Im więcej dajesz, tym więcej otrzymujesz.

Miłość, jaką otrzymujesz, równa jest miłości, jaką dajesz,

The Beatles

„Jestem zajęty" lub odpowiedzieć coś w rodzaju: „Pracuję nad pro

jektem Berkmana, nie przeszkadzaj, chyba że właśnie zwracasz się

w tej sprawie".

W Sieci - i poza nią - to, co dostajesz od wspólnoty, zależy od tego,

co do niej wnosisz, w takim samym stopniu dotyczy to dwu

osobowej wspólnoty, której sformalizowaną postacią jest małżeń

stwo, jak i społeczności dwutysięcznej. Z chwilą gdy coraz więcej lu

dzi będzie przyłączać się do Sieci, ich codzienne życie skupi się

w podstawowych wspólnotach: rozbudowanych grupach rodzin

nych; zespołach kolegów, środowiskach związanych z pracą - do tych

przyłączą się klienci i dostawcy, a może nawet konkurencja - grupach

przyjaciół ze szkoły oraz jeszcze wielu innych. Gdy ludzie przeniosą

się z liceum do college'u, zmienią pracę, stworzą przypadkowe grupy

na wakacjach czy rozmaite kółka zainteresowań, będą normalną kole

ją rzeczy wstępować do nowych wspólnot i opuszczać inne.

Nadzieje związane z Siecią

Osobiście wielkie nadzieje wiążę z tym, że ludzie włączą się w dzia

łania sieciowe, co wpłynie na całe ich dotychczasowe życie i nasta

wienie. Przekonanie się o sile w jednej sferze pozwala na zmianę

ogólnej percepcji własnych możliwości. Pod względem politycznym

Stany Zjednoczone cechuje obecnie marazm. W ostatnich wyborach

prezydenckich wzięło udział zaledwie 49 procent osób uprawnio

nych do głosowania. Porównajmy to z Rosją, gdzie wprawdzie głoso

wało więcej ludzi, ale poczucie zaangażowania jest jeszcze mniejsze.

Ludzie postępują racjonalnie - wiedzą, że pojedynczy głos nie zmie

ni wyniku. Inni odczuwają pewną społeczną odpowiedzialność i mi

mo wszystko głosują. Branie udziału w wyborach nie stanowi jednak

o prawdziwej demokracji, tak jak płacenie podatków nie jest wyra

zem filantropii.

Z cyberprzestrzeni do przestrzeni realnej

Odczuwam to tak silnie, ponieważ sama nigdy nie głosowałam, choć

w życiu zapłaciłam wiele podatków*. Przez lata nie zwracałam uwa

gi na rząd, a rząd nie zwracał uwagi na mnie. Potem sporo czasu za

częłam spędzać w Waszyngtonie przy okazji obrad Fundacji Elektro

nicznego Pogranicza oraz w Narodowym Komitecie Doradczym do

* Jeden raz, gdy próbowałam się zarejestrować do glosowania, powiedzia

no mi, że muszę iść do jakiegoś urzędu ze świadectwem urodzenia i paszpor

tem, ponieważ urodziłam się w Szwajcarii, choć od dzieciństwa jestem obywa

telką Stanów Zjednoczonych. Nie miałam świadectwa urodzenia i procedura

wydała mi się tak skomplikowana, że zrezygnowałam. Trochę mi wstyd z tego

powodu. Mogę się tylko słabo usprawiedliwiać, że co innego uważałam wów

czas za swoje najważniejsze zadanie. Wysłałam już formularz rejestracyjny,

ale w wyborach jeszcze nie brałam udziału.

spraw Infrastruktury Informacyjnej i moje nastawienie zmieniło się.

Z pewnością nie wszyscy zostaną zaproszeni do Waszyngtonu, ale

wraz z rozwojem Sieci każdy będzie mógł zabrać głos w grupie dys

kusyjnej czy na stronie internetowej. Nie głosowałam jeszcze for

malnie, czuję jednak, że mam znaczący udział w działaniach rządu.

Jestem teraz aktywniejszym obywatelem niż przedtem, zanim za

brałam głos, i zależy mi na tym, co wynika z mojego zaangażowania.

Nie znaczy to, że ludzie z Waszyngtonu ochoczo korzystają z moich

rad, jeśli jednak moje poglądy są słuszne, zostaną wzmocnione

przez inne osoby i staną się one wówczas słyszalne.

Dzięki Sieci coraz więcej ludzi weźmie udział w tego typu zarzą

dzaniu i zrozumie, że ich głos się liczy. Wpłynie to na pozostałe ele

menty ich życia. Tajemnica polega na tym, że sam Internet w zasa

dzie nie robi wiele, ale jest skutecznym narzędziem. Nie chodzi o to,

by go mieć, lecz by, wykorzystując go, ludzie realizowali swe cele we

współpracy z innymi ludźmi. Nie jest on tylko źródłem informacji -

umożliwia on również ludziom samoorganizację.

Uczestnictwo

Ile razy mieliście ochotę złożyć jakieś zażalenie, w końcu jednak re

zygnowaliście, gdyż było to za trudne? Ostatnio leciałam liniami

Delta do Moskwy, a potem wracałam Deltą do Ameryki z Warszawy

i ani razu nie mogli mi udostępnić gniazdka zasilania do mego kom

putera, choć obiecywali to w ogłoszeniach. Złożyłam zażalenie u ste

wardesy. Następnego dnia zapisałam swą skargę na webowej stronie

Delty. Godzinę później otrzymałam automatyczne potwierdzenie, że

moja elektroniczna notka dotarła. Po niecałych trzech tygodniach

dostałam pocztą elektroniczną uprzejmy list podpisany przez D. E.

Coberly. Nie była to formalna, sztampowa odpowiedź - informowa

no mnie szczegółowo o terminach wyposażenia wszystkich samolo

tów Delty w gniazdka zasilania.

Czasami jestem w lepszym nastroju. Chcę pochwalić jakąś firmę,

mając nadzieję, że jej usługi pozostaną na dobrym poziomie - na

przykład Marriotta za znakomite wyposażenie pokojów hotelowych

w urządzenia do podłączania komputerów - w tym wypadku robię

to publicznie, by inne hotele brały przykład.

Czasami chcę napisać list do wydawcy, lecz jest to dość żmudne:

nim zasiądę przy komputerze, wystukam list, wydrukuję go - nie

mówiąc już o wysłaniu faksem czy zwykłą pocztą - tracę impet.

Ludzie nie są z natury leniwi, ale unikają bezcelowego wysiłku

i mają przecież dużo rozmaitych zajęć. W przyszłości Sieć ułatwi

efektywne uczestniczenie w rozmaitych społecznościach. Mądre

firmy zachęcą klientów do wyrażania opinii o oferowanych usłu

gach, mądrzy politycy będą zbierali uwagi wyborców, mądre gaze

ty zachęcą czytelników do wysyłania listów e-mailem i do dyskusji

w Sieci.

A ludzie dorosną do tego i zaczną to robić. Sieć rozwija bowiem

aktywność, a nie bierność.

Podstawowe zasady

Podam kilka podstawowych zasad funkcjonowania społeczności,

opierając się na własnych doświadczeniach zarówno w Sieci, jak

i poza nią:

• Każdy uczestnik powinien jasno zdawać sobie sprawę, co sam

daje i co spodziewa się otrzymać. Oczekiwania wszystkich po

winny się przenikać, choć mogą być różne w przypadku poszcze

gólnych osób.

• Powinien istnieć sposób, który pozwoliłby określić, kto należy

do społeczności, a kto znajduje się poza nią. W przeciwnym

przypadku jej istnienie jest bez znaczenia.

• Członkowie społeczności powinni czuć, że w nią inwestują,

wówczas trudno im będzie z niej wystąpić. Największą karą

w silnej wspólnocie powinno być wygnanie, wykluczenie, eksko

munika, banicja... Te wszystkie słowa wywołują strach przed

wyeliminowaniem z grupy.

• Reguły obowiązujące we wspólnocie muszą być jasne, a za ich

łamanie powinno się ponieść określoną karę.

W sposób żałosny przedstawia się istnienie wspólnot nie prze

strzegających powyższych zasad. Jako przykład może tu posłużyć

małżeństwo, w którym jedna osoba kocha swego partnera, a ten ją

zdradza; albo związek, w którym jedna ze stron świadczy usługi sek-

sualne w zamian za łatwe życie. Ktoś uznaiby to za moralną poraż

kę, ale mamy tu przecież do czynienia ze wspólnotą.

Klub taneczny, do którego ludzi wpuszcza bramkarz, może być

przekonującą społecznością w zależności od tego, czy bramkarz do

brze zna gości i co goście o sobie wiedzą. Inny przykład: dobry bar

man potrafi stworzyć świetną wspólnotę (wystarczy obejrzeć liczne

seriale czy przypomnieć sobie Ricka z filmu Casablanca).

Żywotne interesy

Jakich inwestycji można dokonywać we wspólnocie? Ludzie łatwo

mogą wnieść - zwłaszcza do Sieci - dwie rzeczy: czas i pieniądze.

Często łatwiej dać pieniądze. Płacąc 19 dolarów i 95 centów mie

sięcznie za korzystanie z serwisu America Online, nie stajemy się

częścią wspólnoty, nie mamy też trudności z wydostaniem się z niej

- przeciwnie, opuszczając ją, oszczędzamy pieniądze - jednak ozna

cza to z naszej strony pewną deklarację. Potrafimy emocjonalnie

uzasadnić ten wydatek, gdyż cenimy to, za co płacimy.

W rzeczywistym świecie członkowie społeczności często wnoszą

(lub posiadają) nieruchomość, dlatego w dawnych czasach prawa

wyborcze przyznawano jedynie właścicielom ziemskim. Tylko takich

ludzi uważano za prawdziwie zasłużonych dla społeczności i za ten

przywilej płacili oni podatki. Obecnie w wielu wspólnotach o człon

kostwie decyduje język i urodzenie. Na przykład w krajach bałtyc

kich dawne grupy etniczne potwierdzają swą tożsamość znajomo

ścią języka, a mieszkańcy rosyjskiego pochodzenia, którzy za czasów

Związku Radzieckiego chodzili do rosyjskojęzycznych szkół i nigdy