SOFTWARE

SOFTWARE

62

PC

Format

6/2007

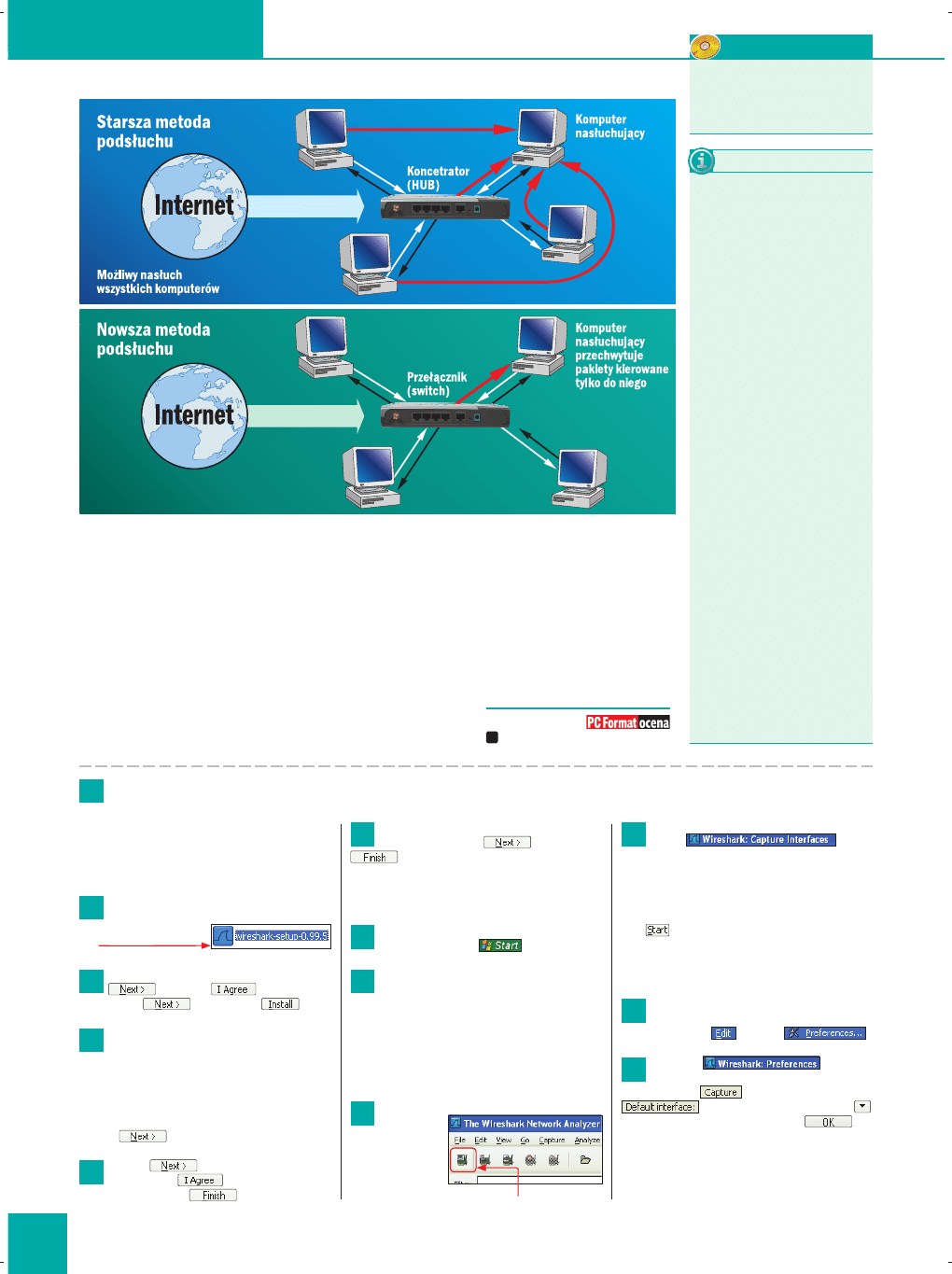

Istnieją dwie techniki prowadze-

nia nasłuchu sieciowego. Starsza

jest oparta na założeniu, że wszyst-

kie komputery w sieci korzystają

z tego samego połączenia lokalnego

i ze wszystkich można obserwować

ruch w całej sieci, co ma miej-

sce, gdy komputery są połączone

za pośrednictwem koncentrato-

rów (hubów). W takim przypadku

program do monitorowania ruchu

(sniffer) wyłącza filtrowanie pakietów

w karcie sieciowej, wprowadzając ją

w tzw. tryb nasłuchu (ang. promis-

cuous mode). Tym samym interfejs

sieciowy wybranego komputera

przechwytuje wszystkie pakiety

krążące w danej sieci. Dane po

przechwyceniu mogą być poddane

dalszej analizie celem wyłowienia

z zalewu pakietów poufnych infor-

macji, takich jak hasła dostępowe

czy nazwy kont użytkowników.

Obecnie komputery są łączone

poprzez tzw. przełączniki (ang. swit-

ches). W takim przypadku wprowa-

dzenie karty sieciowej komputera

w tryb nasłuchu nie daje możliwo-

ści przechwytywania całego ruchu,

lecz tylko pakietów adresowanych

do danego komputera. Jednak na-

wet w takim przypadku działający

w tle program przechwytujący może

monitorować pracę w sieci różnych

osób zalogowanych na komputerze

i posłużyć do wyłowienia nazwy

użytkownika i haseł dostępowych

do usług sieciowych.

CD 6/2007

Grupa: INTERNET

Wireshark 0.99.5

darmowy sniffer (program do śledze-

nia ruchu w sieci)

Podsłuchiwanie sieci lokalnych

Ú

Sposób śledzenia ruchu przebiegającego w sieci lokalnej

Do monitorowania ruchu w sieci wykorzystamy

program Wireshark – darmowy, a zarazem jeden

z najpopularniejszych analizatorów protokołów.

Instalacja programu Wireshark

1

Uruchom program instalacyjny Wireshark

znajdujący się na naszym krążku (np. kli-

kając dwukrotnie ikon-

kę

n

.

2

W oknie kreatora instalacji kliknij przycisk

, następnie

, potem jeszcze

trzykrotnie

, a następnie

.

3

Rozpocznie się kopiowanie plików i insta-

lacja sterowników przechwytywania sieci

(WinPcap). Sterowniki te są domyślnie instalo-

wane jako program i w tej formie ze sniffera

może korzystać tylko użytkownik o uprawnie-

niach administratorskich. Na ekranie pojawi się

ekran kreatora instalacji sterowników WinPcap.

Kliknij

.

4

Kliknij

jeszcze dwukrotnie, po

czym kliknij

. Po przekopiowaniu

sterowników kliknij

.

Komputer podłączony do sieci wymienia ze światem mnóstwo danych. Chcesz

wiedzieć, jakie to dane? Skorzystaj z programu do śledzenia ruchu w sieci.

Techniki nasłuchu

Sniffing to inaczej monitorowanie

komunikacji sieciowej. Taki moni-

toring polega na przechwytywaniu

pakietów krążących w sieci, a na-

stępnie ich analizowaniu. Dlatego

zaawansowane sniffery są niekiedy

nazywane analizatorami protoko-

łów. Podsłuchując sieć, można się

przekonać, jak łatwo jest podejrzeć

wiele przesyłanych danych, m.in.

adresy odwiedzanych stron, dane

wpisywane w formularzach na stro-

nach WWW czy nawet nazwy użyt-

kowników i przyporządkowane im

hasła, np. do poczty e-mailowej.

www.pcformat.pl/ocena

Ú

Oceń lub skomentuj na

5

Powrócisz do kreatora instalacji programu

Wireshark. Kliknij

, a następnie

. Program wraz ze sterownikami został

zainstalowany.

Pierwsze uruchomienie

i konfiguracja przechwytywania

1

Uruchom program Wireshark, wybierając

jego skrót z menu

.

2

Zanim rozpoczniesz monitorowanie ruchu

sieciowego, musisz wskazać programowi

kartę sieciową, za której pomocą mają być prze-

chwytywane pakiety. W programie Wireshark

da się to zrobić na dwa sposoby. Możesz wskazać

kartę sieciową na czas jednej sesji przechwyty-

wania albo ustawić kartę sieciową jako stały

interfejs przechwytywania.

3

Jeżeli chcesz wskazać kartę sieciową tyl-

ko na czas

jednej sesji pro-

gramu, w oknie

głównym kliknij

ikonę

List the

available capture interfaces…

n

.

4

Zobaczysz okno

,

w którym wymienione zostaną wszystkie wy-

kryte na danym komputerze interfejsy siecio-

we (karty sieciowe, modemy, karty Wi-Fi itd.).

Jeżeli chcesz rozpocząć przechwytywanie za

pomocą wybranej karty, wystarczy kliknąć przy-

cisk

znajdujący się po prawej stronie okna

w wierszu z nazwą danej karty. Aby przerwać

przechwytywanie, wciśnij kombinację klawiszy

[Ctrl+E]

.

5

Gdy chcesz ustawić na stałe wybraną kar-

tę sieciową jako interfejs przechwytywania,

wybierz z menu

pozycję

.

6

W oknie

na liście

kategorii znajdującej się po lewej stronie

okna zaznacz

. Następnie rozwiń listę

, klikając przycisk ze strzałką

,

i wybierz kartę sieciową. Kliknij

, by

potwierdzić nowe ustawienia. Dalsze wskazówki

dotyczące programu Wireshark będą się opierać

na założeniu, że ustawiłeś na stałe kartę sieciową,

za pomocą której program ma przechwytywać

ruch sieciowy.

Sniff znaczy węszyć

Podsluchiwanie sieci_1.indd 62

2007-04-25 15:56:54

Certyfikacja PitStop - Wydawnictwo BAUER

Podsłuchiwanie sieci lokalnych

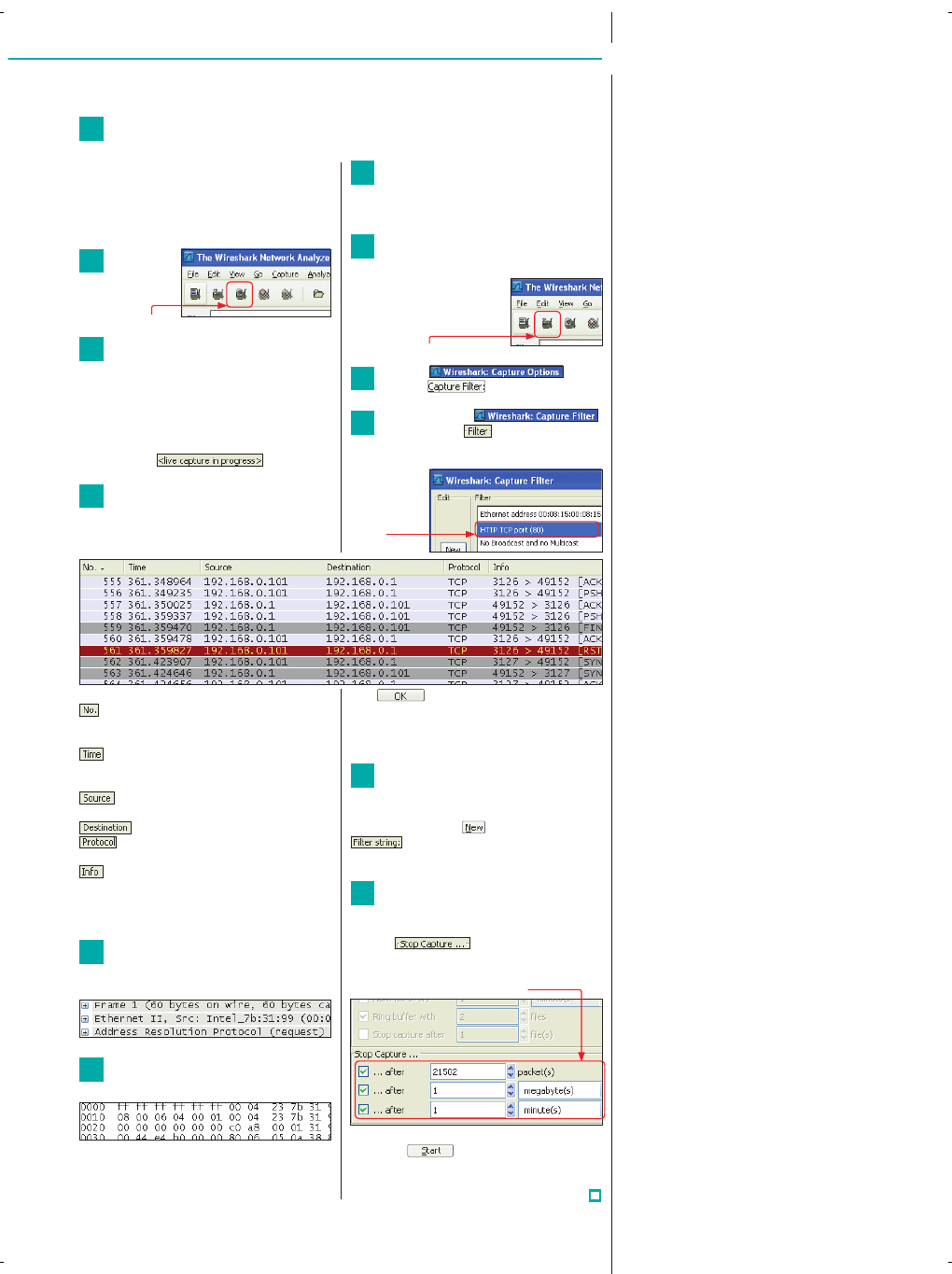

Przechwytywanie za pomocą programu Wire-

shark możesz wykonać na kilka sposobów. My

przedstawimy dwa: przechwytywanie pełne oraz

przechwytywanie z włączonym filtrowaniem.

Pełne przechwytywanie

1

W

głów-

nym oknie

programu kliknij

ikonę

Start a new

live capture

n

.

2

W centralnej części okna pojawią się trzy

panele przechwytywania, w których są wy-

pisywane dane dotyczące wyławianych z sieci

pakietów. Jeżeli w momencie rozpoczęcia prze-

chwytywania nie jest uruchomiona na kompu-

terze żadna aplikacja czy usługa korzystająca

z sieci, nic się nie będzie pojawiało. O aktywno-

ści sniffera będzie świadczył jedynie zapis na

pasku stanu –

.

3

Wystarczy, że włączysz przeglądarkę WWW,

program pocztowy czy jakąkolwiek inną apli-

kację, która korzysta z sieci, by panel przechwyty-

wania zaczął się szybko wypełniać informacjami

o pakietach. Przyjrzyj się tabeli pakietów:

Krótkie wyjaśnienie poszczególnych kolumn:

– numer przechwyconego pakietu, numera-

cja rozpoczyna się od momentu włączenia prze-

chwytywania,

– czas względny danego pakietu (liczony

w sekundach od rozpoczęcia przechwytywa-

nia),

– adres IP źródła (skąd pakiet został wy-

słany),

– adres IP celu (dokąd pakiet trafia),

– protokół, jaki został wykorzystany pod-

czas przesłania danego pakietu,

– dodatkowe informacje o pakiecie; tutaj

znajdziesz m.in. numery portów (wyjściowy–wej-

ściowy), typ pakietu (np. ACK – oznacza pakiet

potwierdzający, SYN – synchronizacyjny itp.).

4

Pod listą pakietów znajduje się panel, w któ-

rym są bardziej szczegółowe informacje

o aktualnie zaznaczonym pakiecie na liście pa-

kietów:

5

Ostatni panel umieszczony w dolnej części

okna zawiera po prostu każdy bajt danego

pakietu:

Przydatny trik: jeżeli w panelu środkowym za-

znaczysz jakieś pole (wiersz), to na panelu dolnym

program zaznaczy fragment pakietu odpowia-

dający zaznaczonemu polu.

Ú

Jak przechwytywać ruch sieciowy

6

Już wiesz, jak przechwytywać cały ruch

sieciowy. Czas na przechwytywanie filtro-

wane.

Przechwytywanie z filtrem

1

Jeżeli nie chcesz przechwytywać każdego

pakietu, który trafił do twojego komputera

lub został z niego wysłany, wystarczy, że odpo-

wiednio odfiltrujesz pakiety.

W tym celu musisz ustawić

parametry przechwytywania.

Kliknij ikonę

Show the cap-

ture options…

n

.

2

W oknie

kliknij

przycisk

.

3

Zobaczysz okno

,

w którym z listy

możesz wybrać jeden

z predefiniowanych filtrów. Na przykład, jeżeli

chcesz, by rejestrowane były tylko pakiety zwią-

zane z ko-

rzystaniem

z

WWW,

zaznacz na

liście

n

i kliknij przy-

cisk

. Dzięki temu możliwe będzie śle-

dzenie haseł i innych danych wprowadzanych

przez użytkownika komputera w formularzach

na nieszyfrowanych stronach WWW.

4

Jeżeli interesują cię tylko wywołania DNS

(czyli pakiety wysyłane wtedy, kiedy ktoś

w pasku adresowym przeglądarki wpisuje adres

strony internetowej), musisz utworzyć nowy filtr.

W tym celu kliknij

, a następnie w polu

wpisz

dns

. i wciśnij z klawiatury

[En-

ter],

by potwierdzić utworzenie filtra.

5

Powrócisz do okna z opcjami przechwy-

tywania. Zanim rozpoczniesz przechwy-

tywanie, warto jeszcze określić warunki jego

zakończenia. W zależności od tego, które pole

w sekcji

zaznaczysz, przechwyty-

wanie może się zakończyć po przesłaniu okre-

ślonej liczby pakietów, określonej ilości danych

lub po ściśle określonym czasie

n

.

Przechwytywanie rozpoczynasz kliknięciem

przycisku

. Od tej pory pakiety będą

przechwytywane wg zadanych wcześniej kryte-

riów filtrowania. Dane niepasujące do filtra będą

automatycznie przez program odrzucane.

RE

KL

AM

A

Podsluchiwanie sieci_1.indd 63

2007-04-25 15:57:06

Certyfikacja PitStop - Wydawnictwo BAUER

Wyszukiwarka

Podobne podstrony:

PRZYŁĄCZENIE SIECI LOKALNEJ DO INTERNETU PRZY UŻYCIU MODEMU

sieci lokalne, egzaminy

Komputerowe sieci lokalne, edukacja i nauka, Informatyka

Udostępnianie plików w sieci lokalnej pod Windows XP, Udostępnianie plików w sieci lokalnej pod Wind

PC Format krok po kroku

Udostępnianie Internetu w sieci lokalnej LAN za Pomocą Routera, ptasior82, Dokumenty

Cwiczenia Podsluch w sieci id 9 Nieznany

Komputerowe sieci lokalneC

Plan budowy sieci lokalnej, █▓▓█ INFORMATYKA ▬▬▬▬▬▬▬▬▬▬▬▬▬▬▬▬▬

PC Format

[PL] B Kiziukiewicz Sieci Lokalne Trochę teorii, nieco praktyki

Tworzenie sieci lokalnych

ochrona sieci lokalnej za pomocą zapory sieciowej, Pomoce naukowe, studia, informatyka

ADRESOWANIE WEWNĄTRZ SIECI LOKALNEJ, Notatki, Elektronika AGH III rok, Pendrive, dodatkowe, moje opr

6 Sieci lokalne typu Token Ring

Ksiazki sieci Sieci Lokalne id Nieznany

Komputerowe sieci lokalne

Proces instalacji sieci lokalnej

sieciowe systemy operacyjne sieci lokalnych i rozległych, Pomoce naukowe, studia, informatyka

więcej podobnych podstron