Blokowanie opcji zapisu na przenośnych pamięciach USB

Administratorzy systemowi mogą chcieć ograniczyć możliwość wykorzystania przenośnych

pamięci typu USB tylko do odczytu. Takie działanie może okazać się konieczne, aby

zapobiec wyciekom poufnych danych i informacji z firmy lub gdy chcesz ograniczyć

rozprzestrzenianie się niechcianego oprogramowania na kolejnych komputerach.

W rejestrze Windows są ustawienia, które umożliwiają zablokowanie prawa do zapisu na

przenośnych urządzeniach USB. Użytkownicy, którzy mają problem z zapisem danych na

urządzeniach USB mogą sprawdzić, czy przyczyną nie jest właśnie błędna wartość tego

ustawienia:

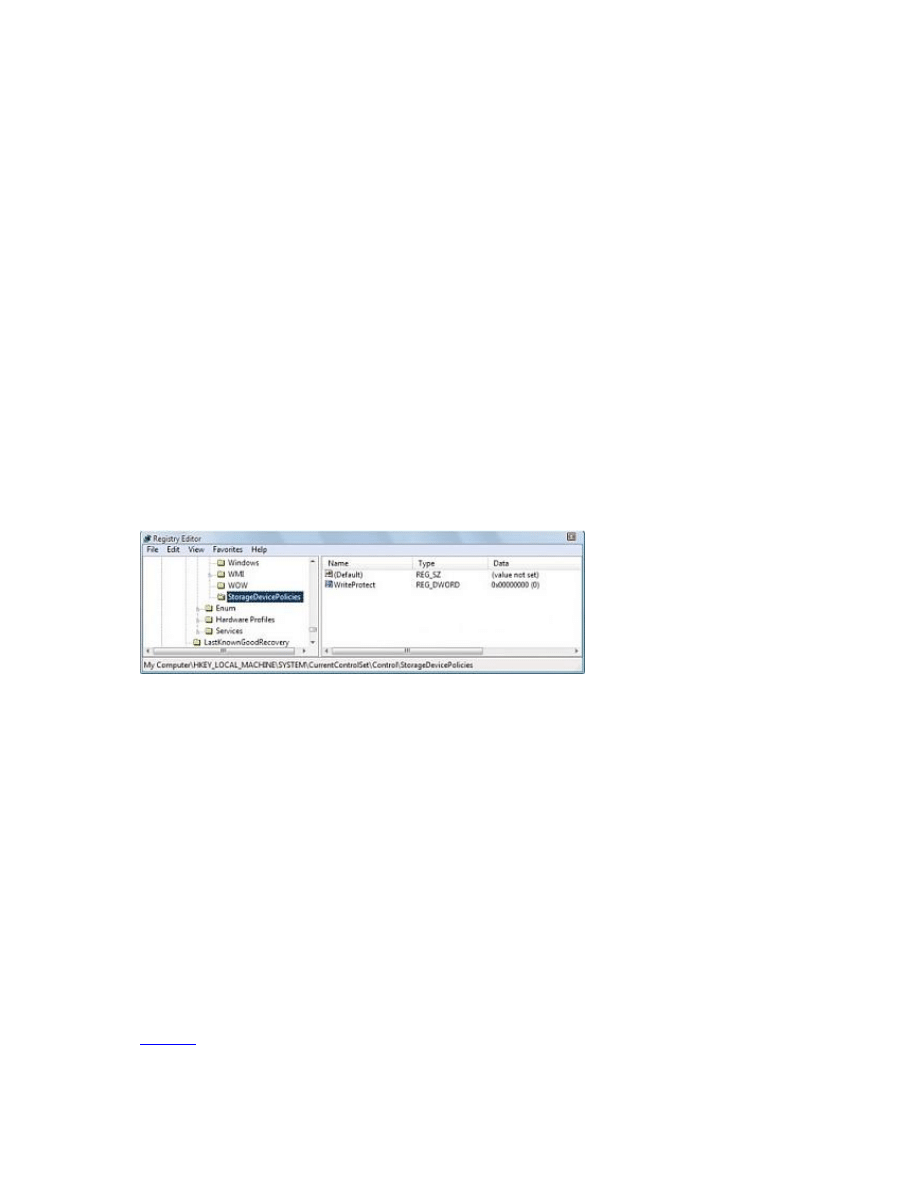

1. Uruchom edytor rejestru poleceniem regedit.

2. Odszukaj klucz:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\

Control\StorageDevicesPolicies.

3. Sprawdź, czy w podanym kluczu istnieje wpis o nazwie WriteProtect typu DWORD.

Jeśli nie, stwórz taki wpis.

4. Nadaj mu wartość 1, aby zablokować możliwość zapisu na urządzeniach USB

(wartość 0 spowoduje działanie odwrotne).

5. Uruchom ponownie komputer.

Rys. Prosty trick pozwala na zwiększenie poziomu bezpieczeństwa i pomoże zapobiec

wyciekowi danych

Obsługa wielu komputerów jedną klawiaturą i myszą

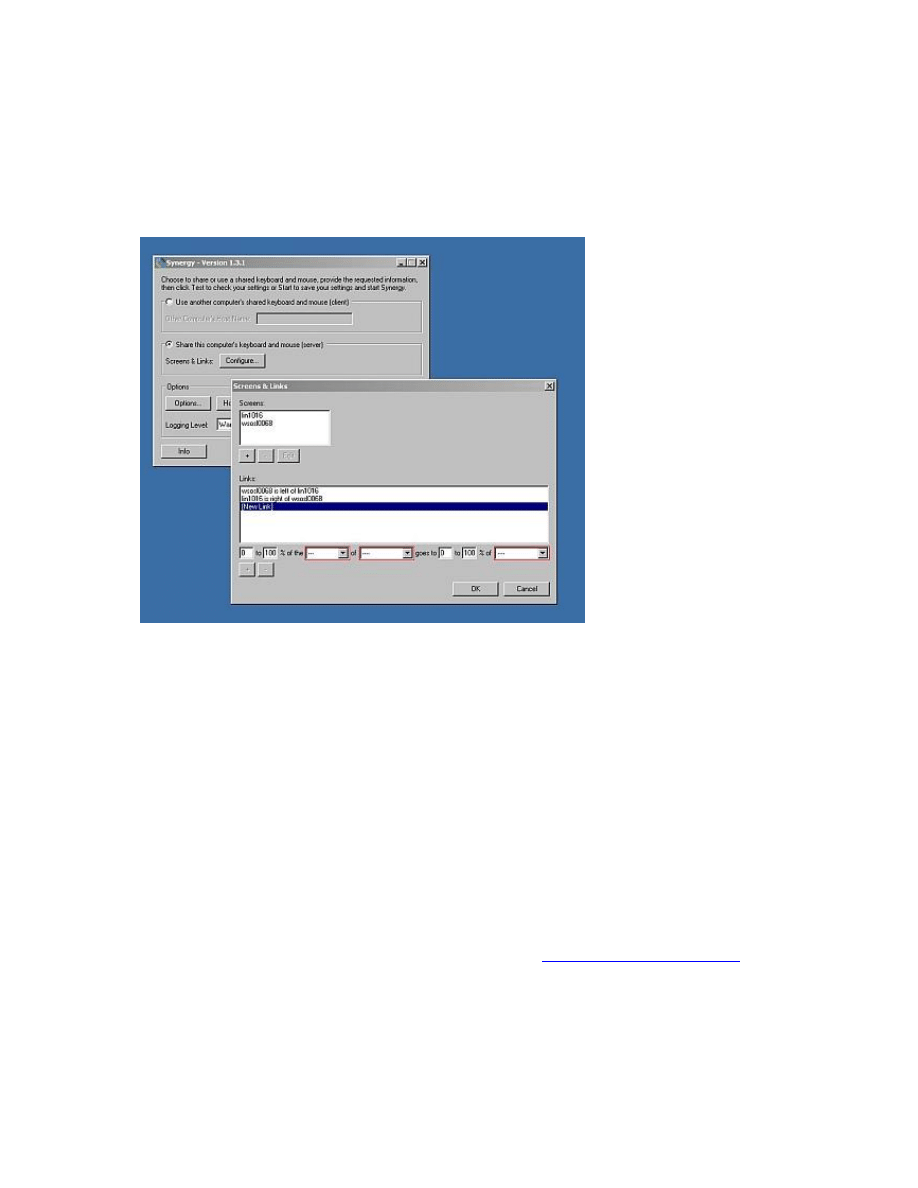

Program Synergy pozwala w łatwy sposób współdzielić mysz oraz klawiaturę pomiędzy

wieloma komputerami w sieci, pracującymi pod kontrolą różnych wersji systemu

operacyjnego, każdy z własnym ekranem, bez konieczności stosowania specjalnego sprzętu.

Program przydaje się, gdy na biurku stoi kilka komputerów, a każdy używa własnego

monitora.

Przenoszenie kursora myszy pomiędzy komputerami (i ich ekranami) odbywa się w prosty i

intuicyjny sposób – wystarczy przesunąć kursor myszy poza obszar ekranu jednego systemu,

aby pojawił się on automatycznie na ekranie monitora innego komputera, wtedy również

następuje przełączanie obsługi klawiatury.

Synergy

pozwala również na łączenie systemowego schowka, tak aby można było łatwo

wycinać, kopiować i wklejać obiekty pomiędzy różnymi systemami. Dodatkową opcją jest

możliwość synchronizacji włączania i wyłączania wygaszaczy ekranu na każdym z

komputerów. Można również zablokować jednocześnie wszystkie ekrany z jednego

centralnego komputera, wykorzystując do tego celu jedno hasło.

Synergy jest oprogramowaniem typu open source (rozprowadzanym na licencji GPL),

dostępnym dla systemów: Windows 95/98/Me/NT/2000/XP, Mac OS X 10.2 oraz systemów z

rodziny Unix (Linux, Solaris, Irix).

Rys. Synergy pozwala współdzielić mysz oraz klawiaturę pomiędzy wieloma komputerami w

sieci

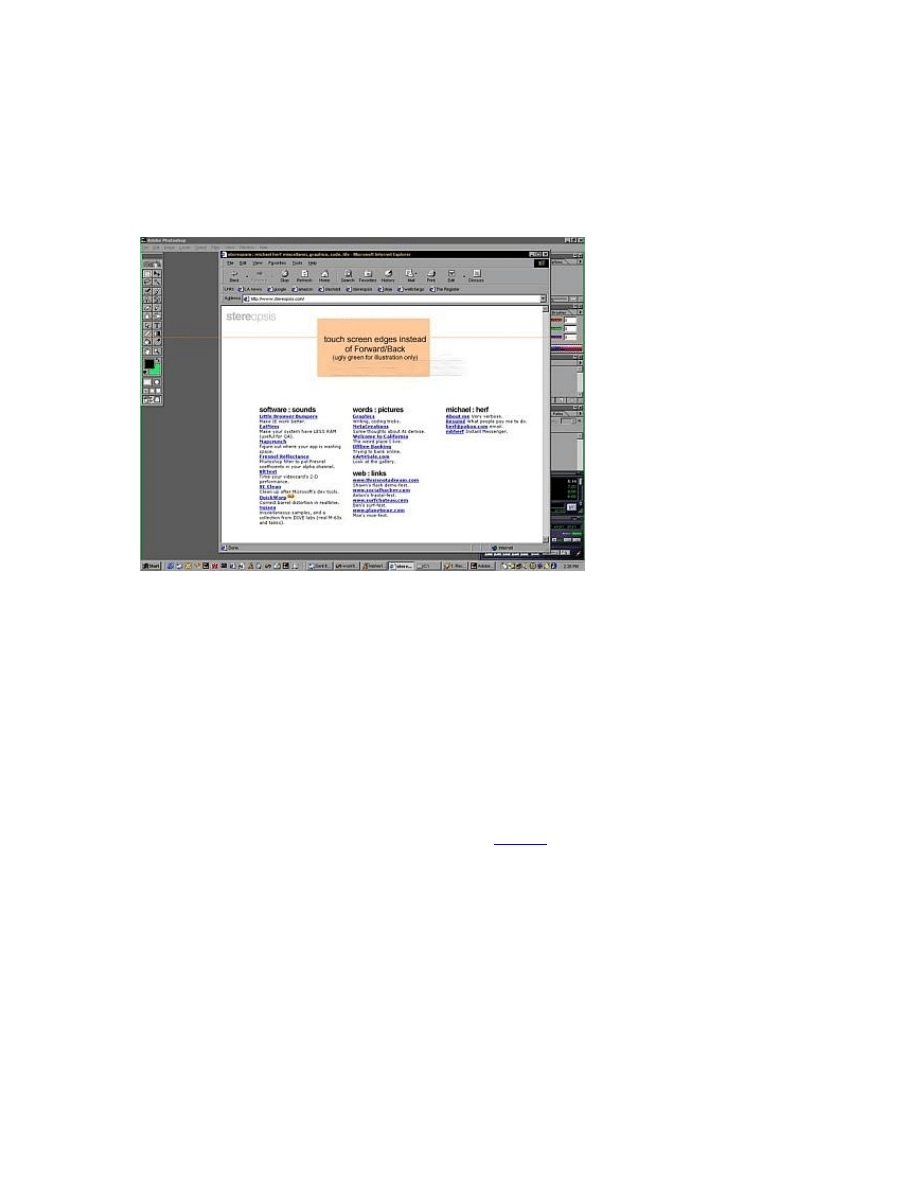

Szybsza nawigacja w przeglądarce Internet Explorer

Podczas codziennego surfowania w Internecie często wykonujesz powtarzające się czynności,

jak nawigowanie wstecz/dalej. W tym celu przeglądarka Internet Explorer (jak również

zdecydowana większość dostępnych dzisiaj przeglądarek) została wyposażona w

charakterystyczne przyciski strzałek.

Jednak w Internet Explorerze przyciski te nie są łatwo dostępne. Jest to szczególnie

odczuwalne, gdy podczas pracy często z nich korzystasz. Do nawigacji można wykorzystać

również skróty klawiaturowe, ale i one z czasem zaczynają irytować, a w przypadku

niektórych klawiatur są zwyczajnie nieporęczne. Ze strony

można pobrać bardzo narzędzie Bumper, które wyposaży przeglądarkę IE w przydatną

funkcję nawigowania wstecz/dalej po najechaniu kursora myszy na jedną z krawędzi ekranu

(prawą lub lewą).

Autor postanowił stworzyć ten przydatny program, po przeczytaniu artykułu dotyczącego

prawa Fitt’a (ang. Fitts’s Law), według którego to właśnie narożniki oraz krawędzie ekranu są

elementami najłatwiej dostępnymi. Program wystarczy uruchomić. Aktywne okno

przeglądarki Internet Explorer będzie automatycznie rozpoznawać ruchy myszy.

Program jest niewidoczny dla użytkownika (działa w tle). Niestety jest on dopiero w fazie

rozwoju i aby pozbyć się go z systemu, należy ręcznie zatrzymać proces bumper.exe.

Dodatkowo nie radzi sobie zbyt dobrze z obsługą wielu zakładek.

Rys. Prosty program Bumper ułatwia nawigowanie wstecz/dalej w przeglądarce Internet

Explorer

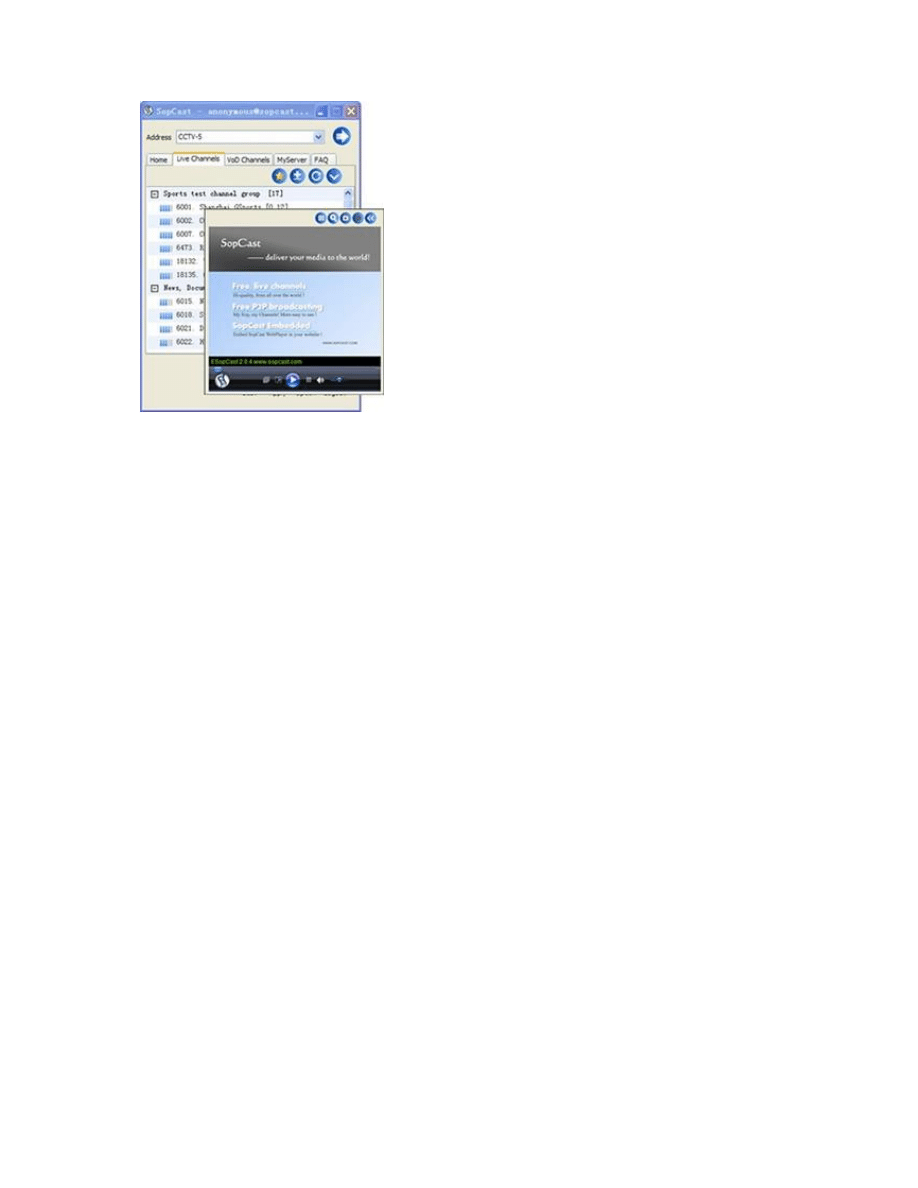

Oglądanie stacji telewizyjnych w komputerze bez tunera TV

Sopcast

to darmowa aplikacja, która umożliwia oglądanie stacji telewizyjnych na

komputerze, bez konieczności posiadania tunera TV. Aplikacja ta stała się bardzo popularna

przede wszystkim dlatego, że udostępnia bezpłatnie wiele kanałów sportowych oraz

filmowych.

Przykładem mogą być transmisje meczów popularnej na całym świecie piłkarskiej Ligii

Mistrzów, która niestety nie we wszystkich krajach jest transmitowana w publicznych,

niekomercyjnych stacjach telewizyjnych. Aplikacja

Sopcast

ma bardzo intuicyjny interfejs

użytkownika, który umożliwia łatwe przeszukiwanie dostępnych kanałów i łączenie się z

nimi. Jednak niektórzy użytkownicy mogą woleć oglądać obraz internetowych stacji

telewizyjnych wykorzystując do tego celu własny odtwarzacz multimedialny, np. wbudowany

w system Windows odtwarzacz Windows Media Player. Sopcast oferuje specjalną aplikację –

Sopcast Filter, która umożliwia oglądanie stacji telewizyjnych właśnie w oknie odtwarzacza

WMP.

Niestety takie rozwiązanie ma również swoje wady. Jedną z nich jest to, że lista kanałów

telewizyjnych nie jest dostępna w programie Windows Media Player, zamiast tego należy

wpisywać URL wybranego kanału Sopcast w oknie Otwórz URL. Nie jest to zbyt wygodna

metoda, ale jeśli zwykle oglądamy te same kanały, można posłużyć się funkcją historii WMP.

Rys. Kanały Sopcast można teraz oglądać również w odtwarzaczu Windows Media Player

Nieprzerwana praca komputera podczas wystąpienia błędu usługi w Windows

Aby zapewnić poprawną pracę Windows, możesz określić działania, jakie mają zostać podjęte

w przypadku wystąpienia błędów usług. Ma to szczególne znaczenie, gdy komputer pracuje

przez długi czas bez nadzoru użytkownika, na przykład jako serwer.

Domyślnie określone są reakcje na błędy tylko dla najważniejszych usług, ale możesz takie

reakcje określić dla dowolnej usługi. W tym celu:

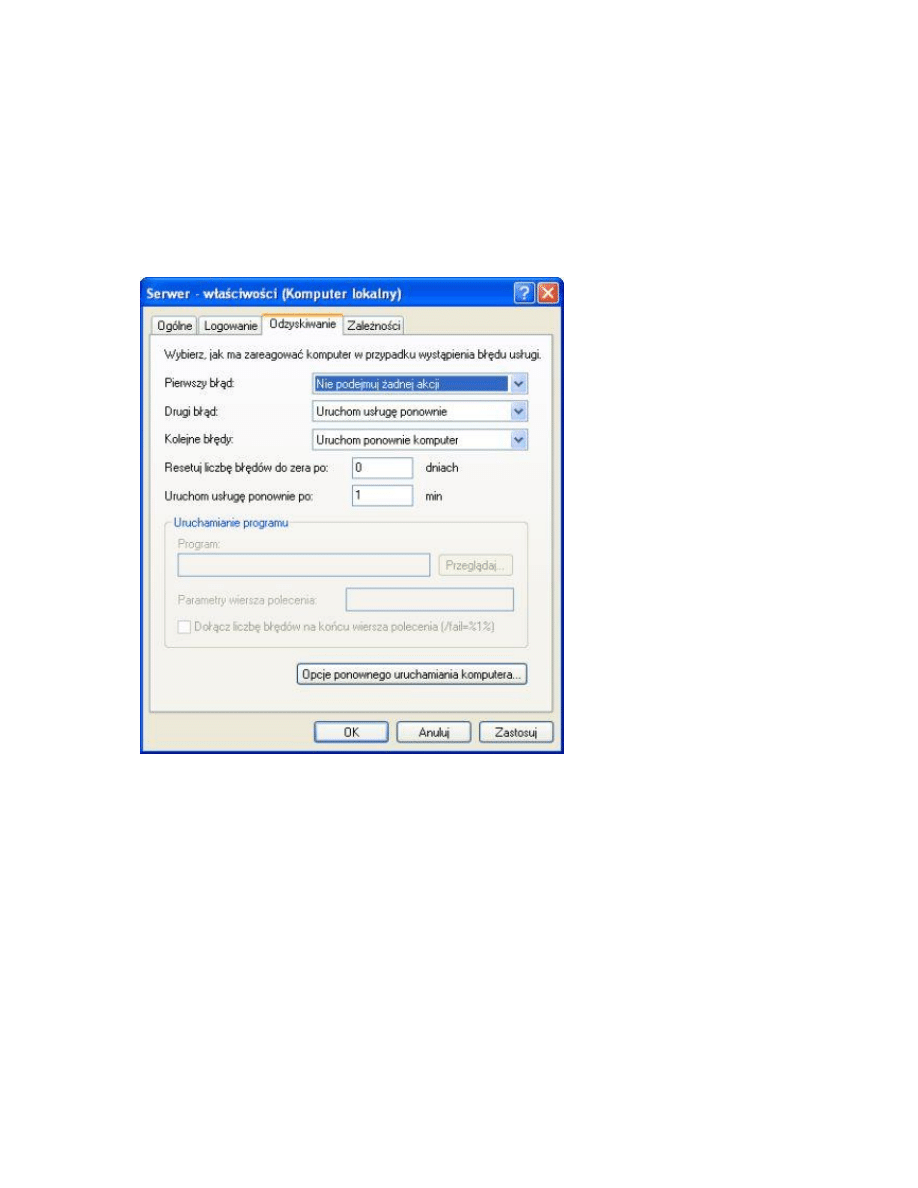

1. W oknie właściwości usługi przejdź do zakładki Odzyskiwanie.

2. Z rozwijalnej listy Pierwszy błąd wybierz, co ma zrobić system po wystąpieniu

pierwszego błędu w działaniu usługi. Do wyboru są cztery opcje:

•

Nie podejmuj żadnej akcji – błąd zostanie zignorowany, wybierz tę pozycję.

•

Uruchom ponownie usługę – usługa zostanie zrestartowana. W polu Uruchom

ponownie usługę po możesz wpisać po ilu minutach od wystąpienia błędu ma nastąpić

restart usługi.

•

Uruchom program – zostanie uruchomiony wybrany przez Ciebie program. Po

wybraniu tej opcji w polu Program wpisz pełną ścieżkę do programu lub wybierz go,

korzystając z przycisku Przeglądaj. W polu Parametry wiersza polecenia możesz

wpisać parametry, z jakimi ma być uruchomiony program. Aby uruchomić program z

parametrem /fail, podającym liczbę wystąpienia błędów usługi, zaznacz opcję Dołącz

liczbę błędów na końcu wiersza polecenia.

•

Uruchom ponownie komputer – komputer zostanie ponownie uruchomiony po upływie

jednej minuty. Aby zmienić ten czas, kliknij przycisk Opcje ponownego uruchamiania

komputera i w polu Uruchom ponownie komputer po wpisz nowy czas w minutach.

Jeżeli z zasobów komputera korzystają użytkownicy sieciowi, zaznacz opcję Przed

ponownym uruchomieniem wyślij tę wiadomość do komputerów w sieci. W polu

poniżej zostanie wyświetlona domyślna treść wiadomości ostrzegawczej, którą

możesz edytować. Po dokonaniu zmian kliknij OK.

3. W ten sam sposób określ działania podejmowane po wystąpieniu drugiego błędu oraz

kolejnych. Nie ma tu znaczenia, czy powtarza się ten sam błąd, czy też kolejne błędy

są inne.

4. Kliknij Zastosuj lub OK.

Rys. Zakładka ustawiania reakcji komputera na błędy usługi

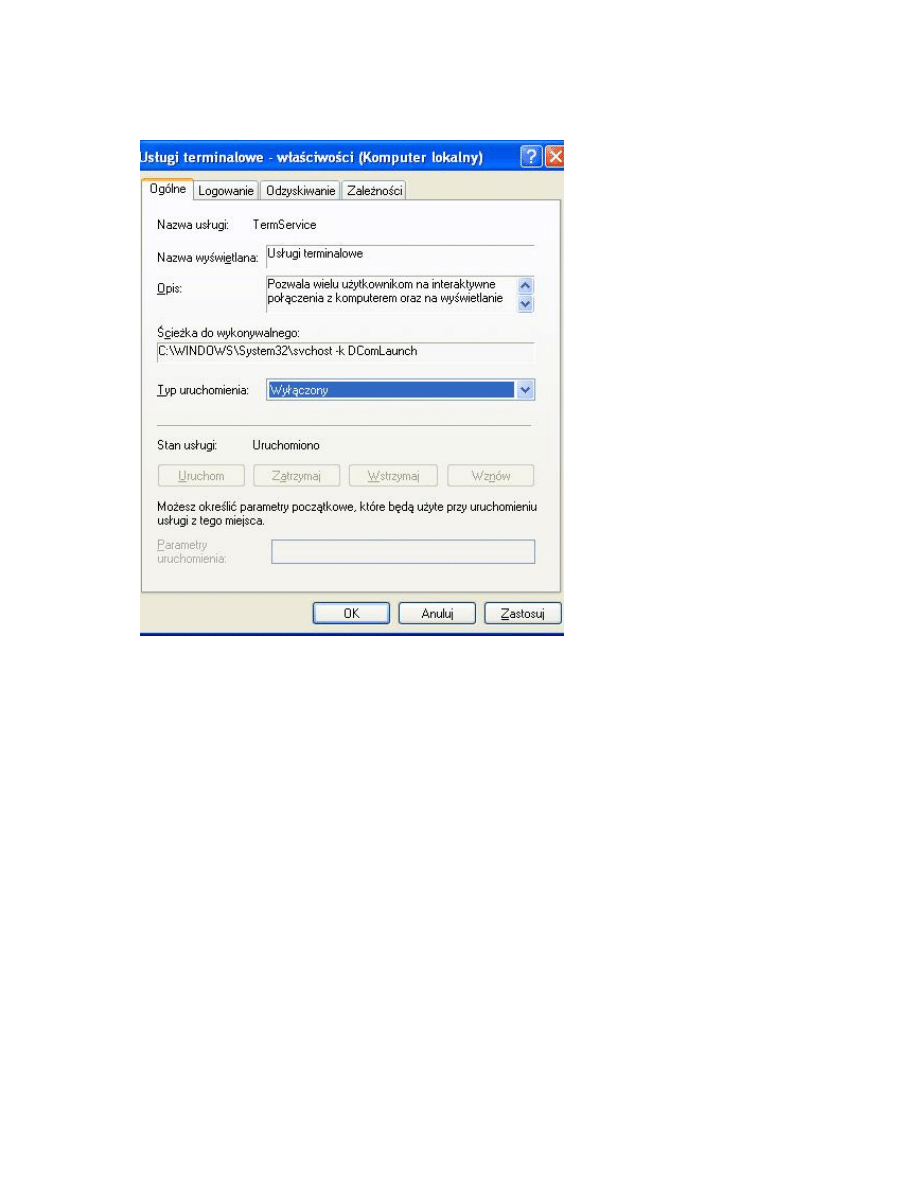

Rozwiązywanie problemów z zamykaniem Windows poprzez wyłączenie usług

terminalowych

Jeśli podczas zamykania Windows XP mocno zwalnia lub w ogóle przestaje odpowiadać,

przyczyną mogą być usługi terminalowe.

Usługi terminalowe są podstawą działania takich funkcji systemu jak Pulpit zdalny, Pomoc

zdalna, szybkie przełączanie użytkowników czy serwer terminali. Jeśli nie używasz tych

funkcji, możesz wyłączyć usługi terminalowe. W przeciwnym razie pozostaje zmiana

sposobu uruchamiana tych usług z automatycznego na ręczny. Oto jak się do tego zabrać:

1. Przejdź do Panel sterowania/Narzędzia administracyjne i kliknij ikonę Usługi.

2. W prawej części okna odszukaj na liście pozycję Usługi terminalowe i kliknij ją

dwukrotnie.

Rys. Wyłączenie usług terminalowych powinno rozwiązać problem z powolnym zamykaniem

Windows XP

1. W oknie właściwości usługi wybierz z menu Typ uruchomienia odpowiednie ustawienie:

Wyłączony, aby całkowicie wyłączyć usługi terminalowe, lub Ręczny, jeśli używasz jednej z

wymienionych wcześniej funkcji systemu Windows XP.

2. Kliknij OK i uruchom ponownie Windows.

Jeśli wyłączenie usług terminalowych nie rozwiąże problemu z zamykaniem Windows,

przyczyna najprawdopodobniej leży gdzie indziej.

Raportowanie błędów - wyszukiwanie błędów

Choć wielu użytkowników denerwuje wbudowana w Windows funkcja Raportowanie

błędów, może ona jednak pomóc w usunięciu błędów.

Po wystąpieniu poważnych problemów w działaniu komputera lub aplikacji, uaktywnia się

OCA (Online Crash Analysis) i sugeruje wysłanie raportu o błędach do Microsoftu. Na

podstawie przesłanych informacji Microsoft może prześledzić problem i pomóc w jego

rozwiązaniu. Przesłany plik z raportem zostanie przeanalizowany online. Jednak również Ty

możesz zrobić użytek ze wskazówek zawartych w pliku z raportem. Zanim przystąpisz do

analizowania pliku z raportem, sprawdź najpierw ustawienia OCA. W tym celu w Windows

XP kliknij Start/Panel sterowania/System/Zaawansowane i wciśnij przycisk Raportowanie

błędów. W oknie Raportowanie błędów sprawdź, czy zaznaczona jest funkcja Włącz

raportowanie błędów oraz opcje System operacyjny i Programy.

Funkcja Raportowanie błędów przesyła przez Internet informacje techniczne do Microsoftu.

Jeśli Microsoft rozwiązał już wcześniej podobny problem, w odpowiedzi otrzymasz adres

strony internetowej z opisem usunięcia problemu. Jeśli chcesz korzystać z tej usługi

Microsoftu, musisz mieć założone konto usługi Passport. Przy pierwszym połączeniu zostanie

automatycznie uruchomiona procedura zakładania nowego konta. Dodatkowo musisz ustawić

wielkość zrzutu pamięci na 64 KB (opcja Mały zrzut pamięci). Tylko taki zostanie wysłany

do Microsoftu.

Do Microsoftu zostaną przesłane również następujące informacje:

• o systemie operacyjnym, jego wersji i języku,

• dotyczące komponentów sprzętowych komputera, np. liczba procesorów i wielkość pamięci

RAM,

• data i godzina wystąpienia błędu,

• dodatkowe informacje o procesorze,

• informacje o jądrze systemu oraz status wszystkich fizycznych stron pamięci,

• dalsze informacje o jądrze, jak np. wątek, który spowodował błąd.

Korzystając z nowych możliwości funkcji Raportowanie błędów możesz automatycznie

uzyskać wstępną odpowiedź na raport o błędzie. W momencie wysłania raportu zostaną

natychmiast wyświetlone informacje, które mogą pomóc Ci w rozwiązaniu problemu: lista

dostępnych hotfiksów, środki zaradcze i inne, przydatne informacje. Aby móc skorzystać z tej

możliwości, musisz mieć zainstalowaną specjalną aktualizację Raportowania błędów oraz

używać wersji Windows XP Service Pack.

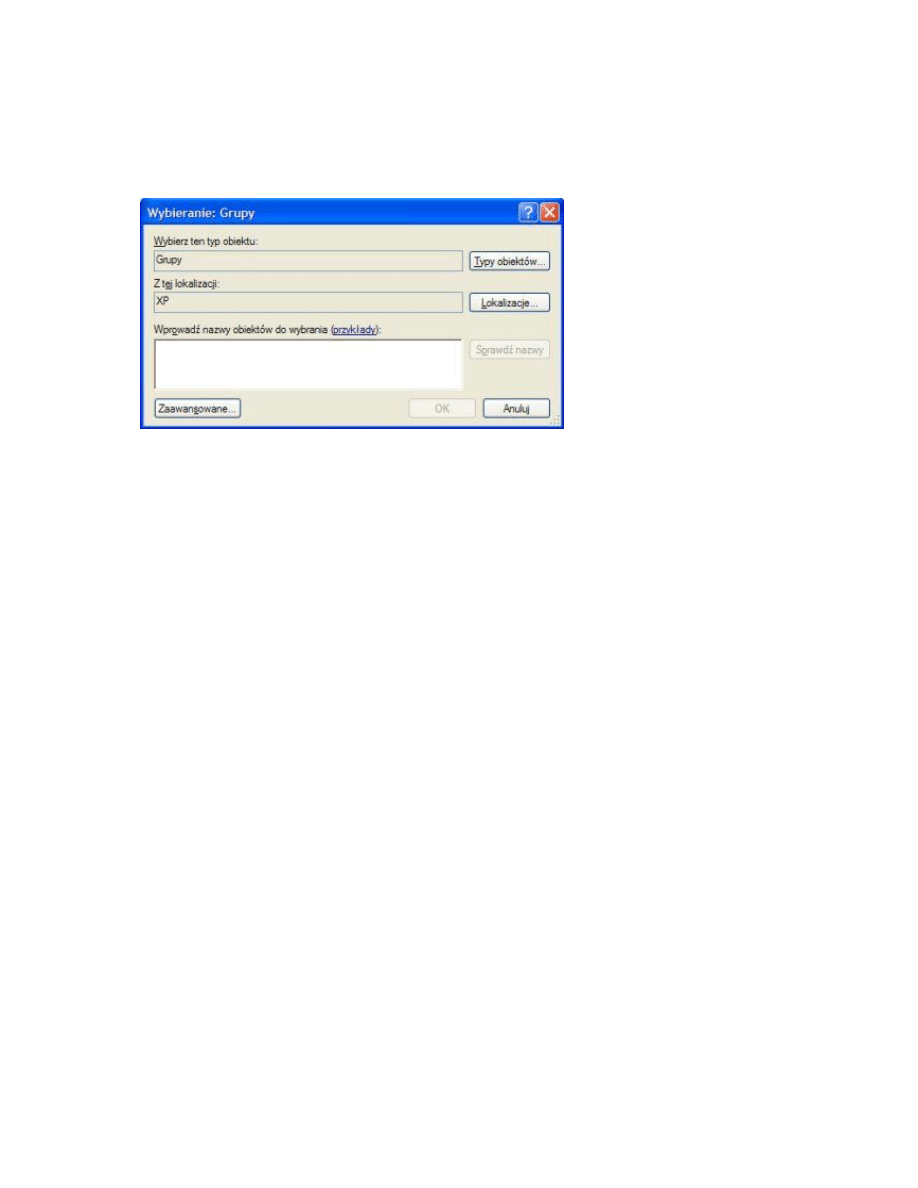

Zwiększanie uprawnień użytkowników w Windows XP

W systemie Windows istnieje kilka grup użytkowników o zróżnicowanych uprawnieniach.

Można zwiększyć poziom bezpieczeństwa swojego konta. Aby nadać inne, niż standardowe

uprawnienia, możesz skorzystać z narzędzia Microsoft Management Console.

W tym celu:

1. W Panelu sterowania wybierz aplet Narzędzia administracyjne, a w kolejnym oknie

kliknij ikonę Zarządzanie komputerem.

2. W głównym katalogu konsoli rozwiń zawartość grupy Użytkownicy i grupy lokalne, a

następnie kliknij folder Użytkownicy, aby wyświetlić wszystkie konta użytkowników

utworzone w systemie.

3. Jeżeli klikniesz dwukrotnie wybraną nazwę konta użytkownika, to zostanie otwarte

okno właściwości, w którym, przechodząc do zakładki Członek grupy,możesz dodać

lub usunąć użytkownika z określonej grupy, tym samym zmieniając jego uprawnienia.

4. Aby dodać użytkownika do nowej grupy, kliknij przycisk Dodaj, a następnie w

okienku Wybieranie: Grupy przycisk Zaawansowane,aby otworzyć okno

zaawansowanego wyboru.

Rys. Wybieranie nowej grupy użytkowników

5. W kolejnym oknie kliknij przycisk Znajdź teraz, aby wyświetlić aktualną listę grup

użytkowników.

6. Teraz wystarczy wybrać odpowiednią grupę i zatwierdzić przyciskiem OK.

7. Następnie zamknij okno Wybieranie: Grupy wciskając po raz kolejny przycisk OK.

8. Na koniec pozostaje jeszcze zamknąć okno Właściwości wybranego użytkownika, co

również zrobisz, wciskając przycisk OK.

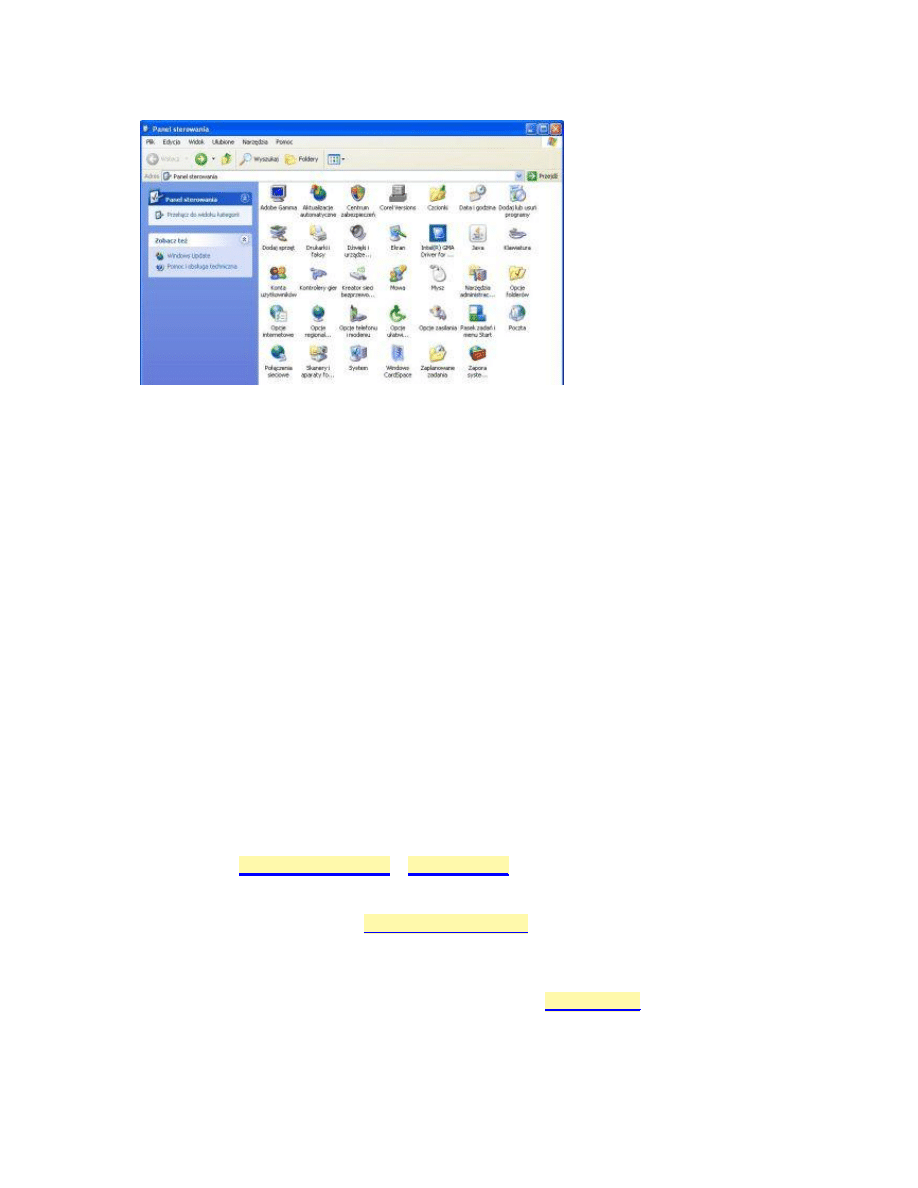

Anulowanie drukowania dokumentu w Windows XP

Często zdarza się, że drukarka zaczyna drukować nie te strony, o które Ci chodziło. Wtedy

trzeba zatrzymać proces drukowania, aby nie tracić niepotrzebnie tonera i czystych kartek.

Nie we wszystkich drukarkach znajduje się przycisk, za pomocą którego możesz łatwo

przerwać niechciane drukowanie.

Drukowanie dokumentu możesz przerwać w prosty sposób:

1. Otwórz okno Drukarki i faksy klikając Start/Panel sterowania/Drukarki i faksy.

2. Wciśnij dwukrotnie używaną drukarkę, aby otworzyć kolejkę drukowania.

3. Kliknij prawym klawiszem myszy dokument, którego drukowanie chcesz anulować.

4. Teraz kliknij polecenie Anuluj.

Rys. polecenie Drukarki i faksy w Panelu sterowania

Możesz anulować drukowanie więcej niż jednego dokumentu, przytrzymując wciśnięty

klawisz [CTRL] i klikając poszczególne dokumenty, które chcesz anulować. Możesz również

kliknąć prawym przyciskiem myszy ikonę drukarki w pasku zadań, aby otworzyć kolejkę

wydruku. Jeśli chcesz wstrzymać i wznowić drukowanie dokumentu, wybierz polecenie

Wstrzymaj. Dokument nie będzie drukowany, dopóki drukowanie nie zostanie wznowione.

Aby wznowić drukowanie, kliknij polecenie Wznów.

Ochrona adresu e-mail przed spamem

Spamem określamy niechciane wiadomości elektroniczne, przede wszystkim przesyłki

reklamowe. Możesz zabezpieczyć się przed tym rodzajem korespondencji, chroniąc jak

najlepiej swój adres poczty elektronicznej.

Jest kilka źródeł, z których specjalne programy zbierają adresy e-mail:

•

Na wielu stronach WWW znajdują się informacje o adresach e-mail. Nie należy na

nich podawać pełnej nazwy adresu e-mail w tagu html, np.: <a

href="

</a>, ponieważ zostanie on

przechwycony przez programy przeczesujące sieć w poszukiwaniu adresów poczty

elektronicznej. Powinieneś raczej użyć adresu, w którym dopisane zostały frazy typu

USUNTO, SKASUJ (np.:

). Rozwiązanie to możesz

zastosować także w przypadku grup dyskusyjnych.

•

Możesz również zamienić literę lub ciąg znaków w e-mailu, a poniżej na stronie

WWW lub w wiadomości wysłanej na grupy dyskusyjne dodać informację na ten

temat. Przykładowo na stronie WWW umieść adres

, a poniżej dopisz

informację: W adresie e-mail zamień literę v na literę w.

•

Innym rozwiązaniem jest umieszczenie adresu na stronie WWW w formie grafiki.

Programy skanujące sieć w poszukiwaniu prawdziwych adresów e-mail nie będą

potrafiły ich odczytywać.

Rys. Wpis na forum w którym użytkownik zabezpiecza swój adres e-mail poprzes wstawienie

do niego wyrazu „usunto”

Wygodne sterowanie odtwarzaczem Mplayer

Mplayer to darmowy, wieloplatformowy odtwarzacz filmów. Może on działać pod kontrolą

systemu Linux, Windows, FreeBSD, Mac OS X i wielu innych. Wspiera większość znanych

formatów wideo. Doskonale współpracuje z uszkodzonymi plikami z którymi inne programy

nie dają sobie rady. Obsługuje napisy oraz niecodzienne metody dostępu do plików.

Potrafi odtwarzać film znajdujący się na serwerze FTP bez wcześniejszego pobierania go na

dysk lokalny.

MPlayer

wspiera też media strumieniowe (umożliwiające odtwarzanie

przesyłanych danych na żądanie, bez potrzeby pobierania całego pliku, na przykład transmisje

na żywo), pozwala nawet na ich zapisywanie.

Sterowanie MPlayerem odbywa się za pomocą przycisków. Ich konfigurację możesz zmienić

w tekstowym pliku konfiguracyjnym, jednak domyślne skojarzenia są bardzo dobre i nie ma

takiej potrzeby. Poniżej przedstawiamy najważniejsze przyciski dla domyślnej konfiguracji.

W przypadku, gdy tą samą akcję można wywołać na dwa sposoby, w nawiasie podajemy

drugi przycisk:

•

[Strzałka w prawo] - przewinięcie filmu o 10 sekund do przodu,

•

[Strzałka w lewo] - przewinięcie filmu o 10 sekund do tyłu,

•

[Strzałka w górę] - przewinięcie filmu o minutę do przodu,

•

[Strzałka w dół] - przewinięcie filmu o minutę do tyłu,

•

[Page Up] - przewinięcie filmu o 10 minut do przodu,

•

[Page Down] - przewinięcie filmu o 10 minut do tyłu,

•

[P] - pauza/wznowienie,

•

[Q] - wyjście z programu,

•

[9] - zmniejszenie głośności,

•

[0] - zwiększenie głośności,

•

[F]– przełączenie z trybu okienkowego na pełnoekranowy i odwrotnie,

•

[Z] - opóźnienie wyświetlania napisów o 0.1 sekundy,

•

[X] - przyspieszenie wyświetlania napisów o 0.1 sekundy,

•

[O] - zmiana trybu wyświetlania informacji,

•

[V] - włączenie/wyłączenie napisów.

Bardzo wygodna jest możliwość przyspieszania i opóźniania wyświetlania napisów. Pozwala

ona na użycie napisów nie przystosowanych do danego filmu i ręczne ich synchronizowanie

podczas odtwarzania.

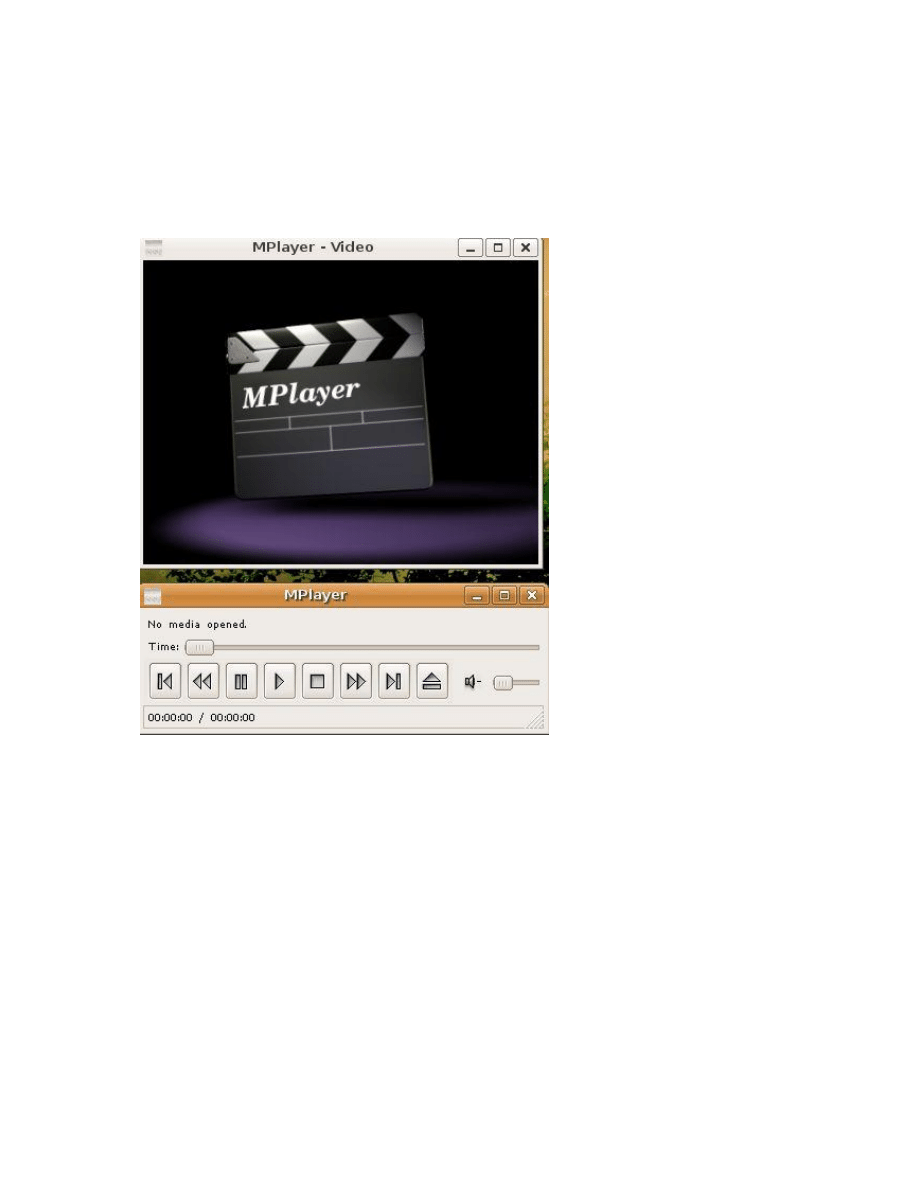

Rys. Panel odtwarzacza Player

Co zrobić, gdy system nie może znaleźć sterowników?

Jeśli korzystasz z Windows Vista, możesz napotkać pewien problem. Podłączasz do

komputera (np. za pośrednictwem portu USB) urządzenie, którego nie używałeś przez dłuższy

czas, a system wyświetla komunikat, że nie może znaleźć sterownika. Przecież już z niego

kiedyś korzystałeś, więc wygląda na to, że system po prostu go zgubił. Problem możesz

rozwiązać bardzo szybko.

W tym celu:

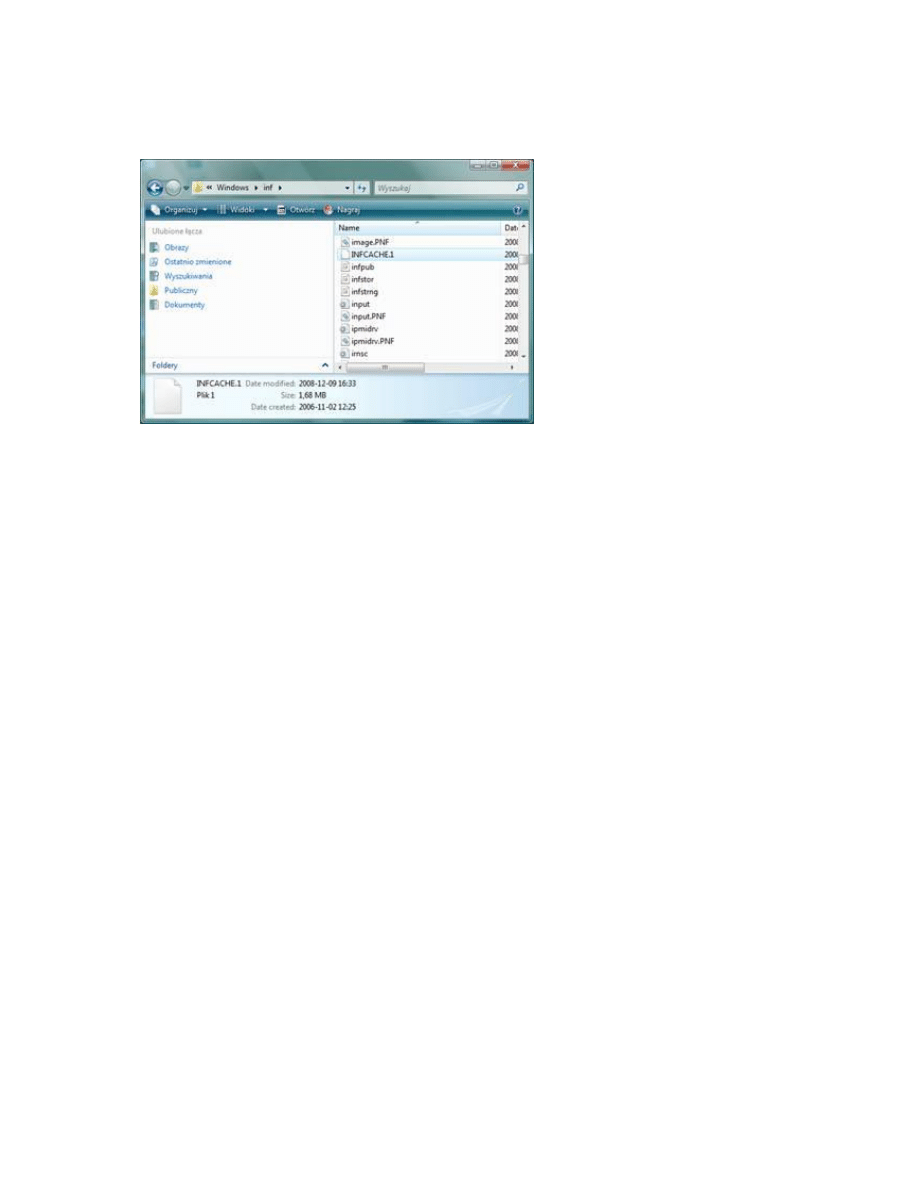

1. Uruchom Eksplorator Windows i na dysku C: otwórz folder Windows/inf.

2. Odszukaj plik INFCACHE.1 i usuń go.

3. Spróbuj teraz odinstalować urządzenie, z którym są kłopoty i ponownie je

zainstalować, aby sterownik został odnowiony.

Od tego momentu system nie powinien zgłaszać problemów z danym urządzeniem.

Rys. Odszukaj odpowiedni plik i usuń go

Szyfrowanie danych z poziomu menu kontekstowego w Windows Vista

Windows Vista oferuje możliwość szyfrowania danych zgromadzonych w folderach. Niestety

korzystanie z tej opcji nie dla wszystkich użytkowników jest wygodne. Za każdym razem

należy bowiem uruchamiać okno właściwości szyfrowanego elementu. Jeśli wielokrotnie

korzystasz z tej metody zabezpieczenia danych, mamy dla Ciebie przydatne rozwiązanie.

Możesz dodać polecenie szyfrowania bądź deszyfrowania do menu kontekstowego myszy.

W tym celu:

1. Przejdź do Start i wpisz regedit i wciśnij Enter. Zostanie uruchomiony edytor rejestru.

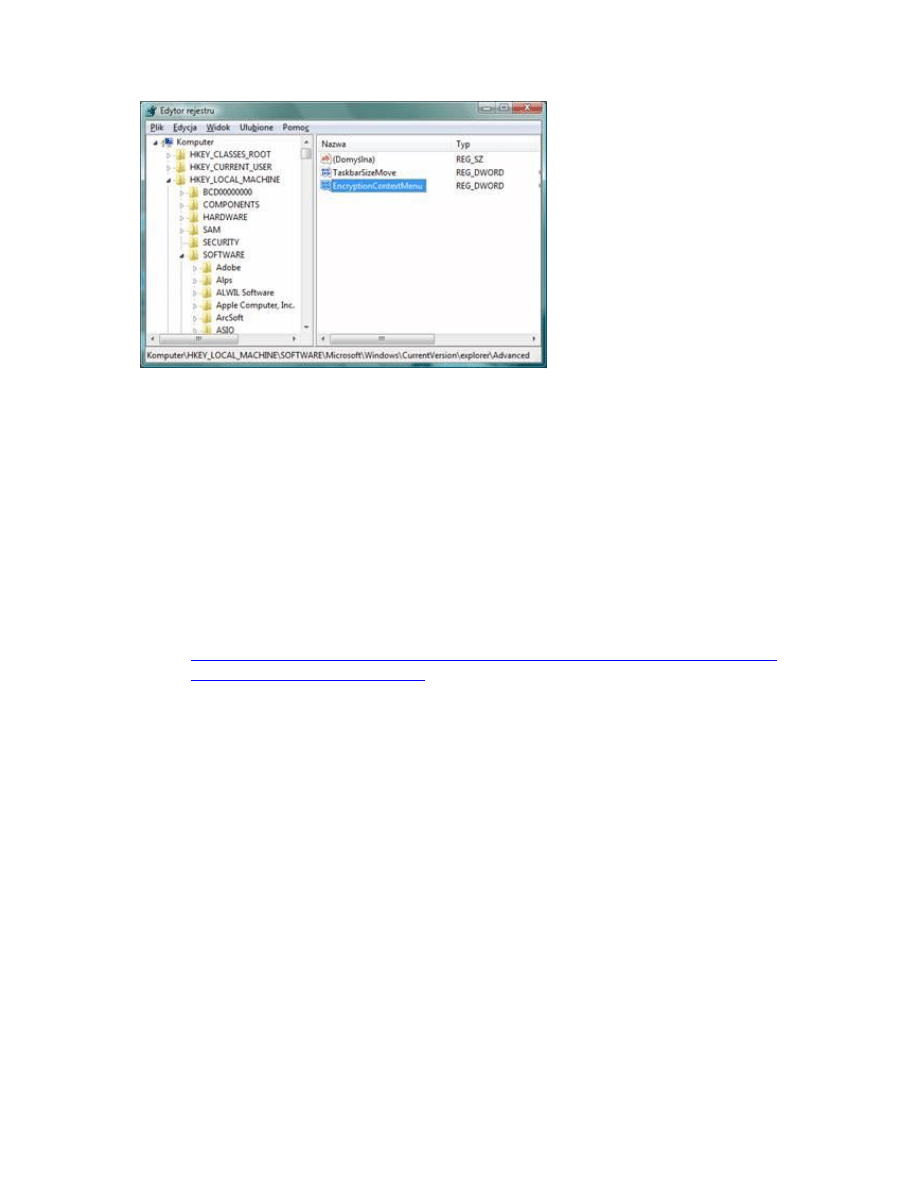

2. Odszukaj klucz: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows\CurrentVersion\Explorer\Advenced.

3. Utwórz nową wartość DWORD i nadaj jej nazwę EncryptionContextMenu.

4. Utworzony element kliknij dwukrotnie lewym przyciskiem myszy i wprowadź

wartość 1.

5. Zamknij edytor rejestru. Zmiany zostaną wprowadzone natychmiast bez restartu

systemu.

Aby teraz szybko zaszyfrować dany folder kliknij go prawym przyciskiem myszy i wybierz

polecenie Szyfruj. W ten sam sposób możesz deszyfrować zabezpieczone już foldery.

Rys. Tworzenie nowej wartości klucza

System nie widzi pamięci zewnętrznych o większej pojemności

Jeśli korzystasz z systemu Windows XP, możesz mieć problemy z uruchamianiem

zewnętrznych pamięci o zwiększonej pojemności. Po podłączeniu dysk wymienny będzie

niewidoczny w folderze Mój komputer. Problem dotyczy przede wszystkich zewnętrznych

dysków twardych i pamięci flash.

Można go rozwiązać, instalując poprawkę do systemu i modyfikując zawartość rejestru.

1. W pierwszej kolejności zainstaluj poprawkę dostępną tutaj

http://www.microsoft.com/downloads/details.aspx?displaylang=pl&FamilyID=6edfb3

0f-b1ab-42a8-a330-acd6762961bc

Poprawka nosi nazwę KB934428

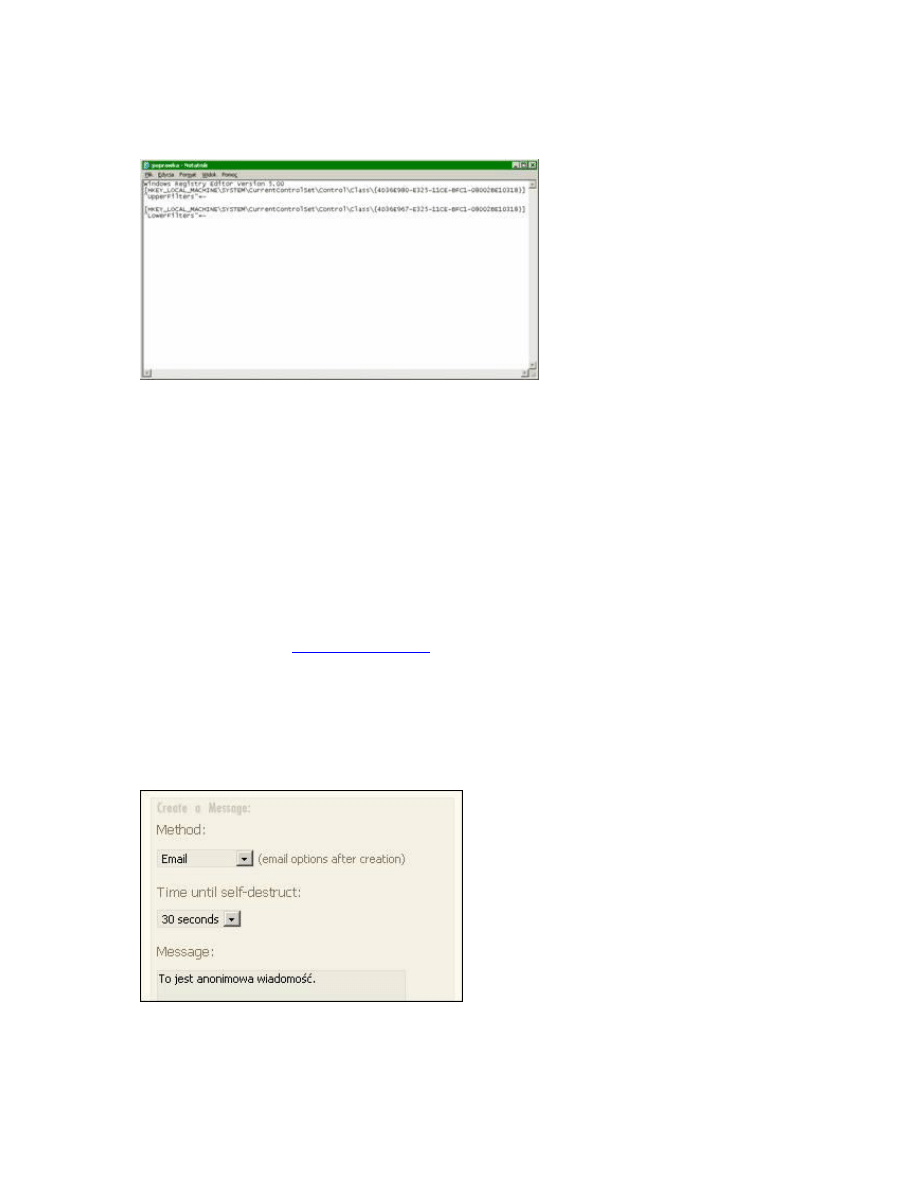

2. Następnie otwórz systemowy notatnik i do pustego dokumentu tekstowego wpisz

następującą zawartość:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class\{4D36E980-E325-

11CE-BFC1-08002BE10318}]

"UpperFilters"=-

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class\{4D36E967-E325-

11CE-BFC1-08002BE10318}]

3. Z menu Plik wybierz polecenie Zapisz jako.

4. W polu Zapisz jako typ ustaw pozycję Wszystkie pliki.

5. W polu Nazwa pliku wpisz poprawka.reg.

6. Kliknij Zapisz.

7. Uruchom utworzony plik.

8. W wyświetlonych oknach komunikatu wskaż odpowiedź twierdzącą.

Od tego momentu nie powinny występować problemy z rozpoznawaniem nośników.

Rys. Tworzenie w notatniku pliku modyfikującego rejestr

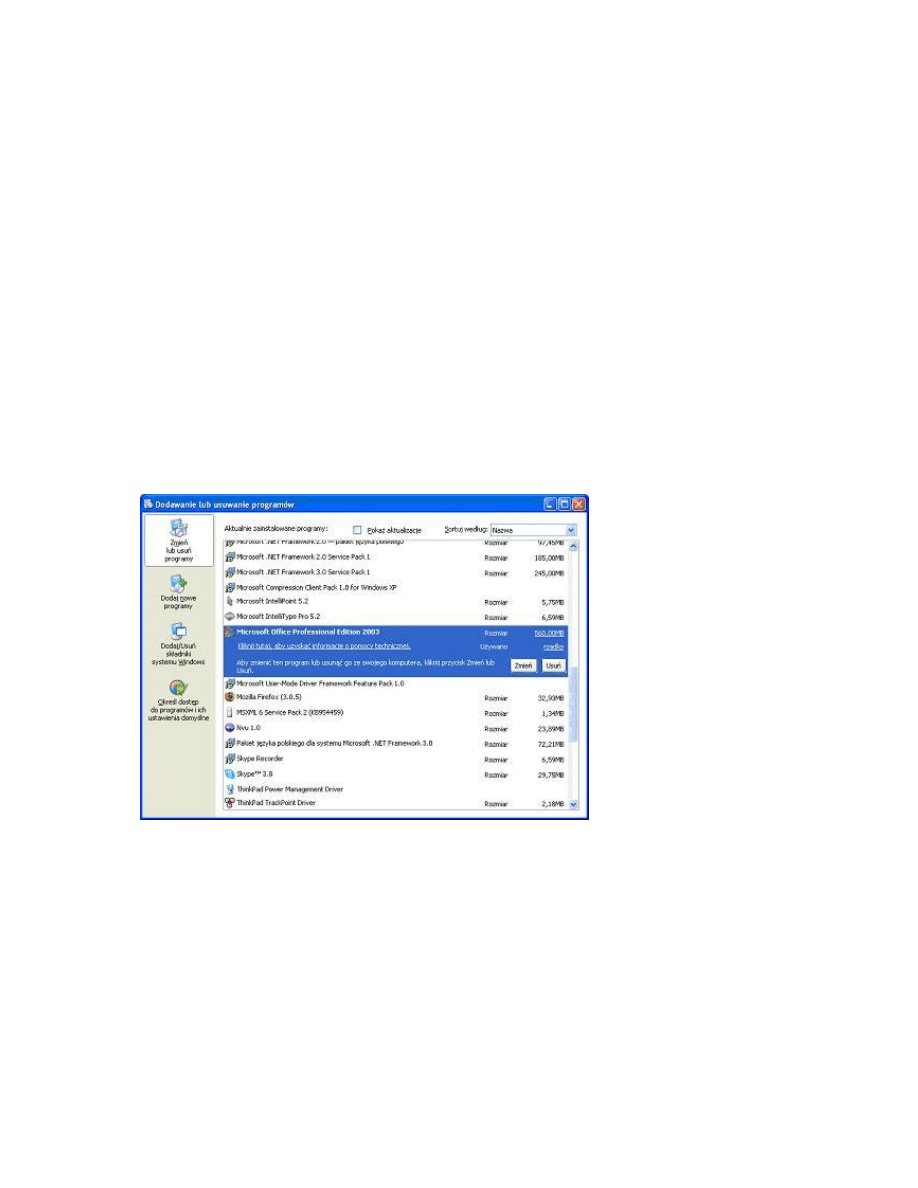

Anonimowy e-mail ulegający samozniszczeniu

Czasami zdarza się, że chcesz wysłać komuś anonimową wiadomość, która nie powinna

pozostawić po sobie śladu w komputerze odbiorcy. Najwygodniej zrobisz to za

pośrednictwem specjalnego serwisu oferującego taką usługę. Jest ona bezpłatna i bezpieczna,

a zredagowanie wiadomości sprowadza się do wprowadzenia treści, określeniu czasu, po

upływie którego wiadomość ulegnie samozniszczeniu oraz wskazaniu adresata.

Usługę oferuję serwis

DestructingMessage

. Obsługa narzędzia jest niezwykle intuicyjna. Z

rozwijanej listy u góry wskazujesz, w jaki sposób wiadomość ma zostać wygenerowana w

formie odnośnika do strony czy wysłana e-mailem. W przypadku wybrania pierwszej opcji,

po kliknięciu przycisku Create message, pojawi się link do wiadomości.

Jeśli wybierzesz formę e-maila, do adresata będzie wysłana korespondencja z serwisu

zawierająca link do utworzonej przez Ciebie wiadomości.

Rys. Podaj treść i czas, po którym wiadomość ulegnie samozniszczeniu

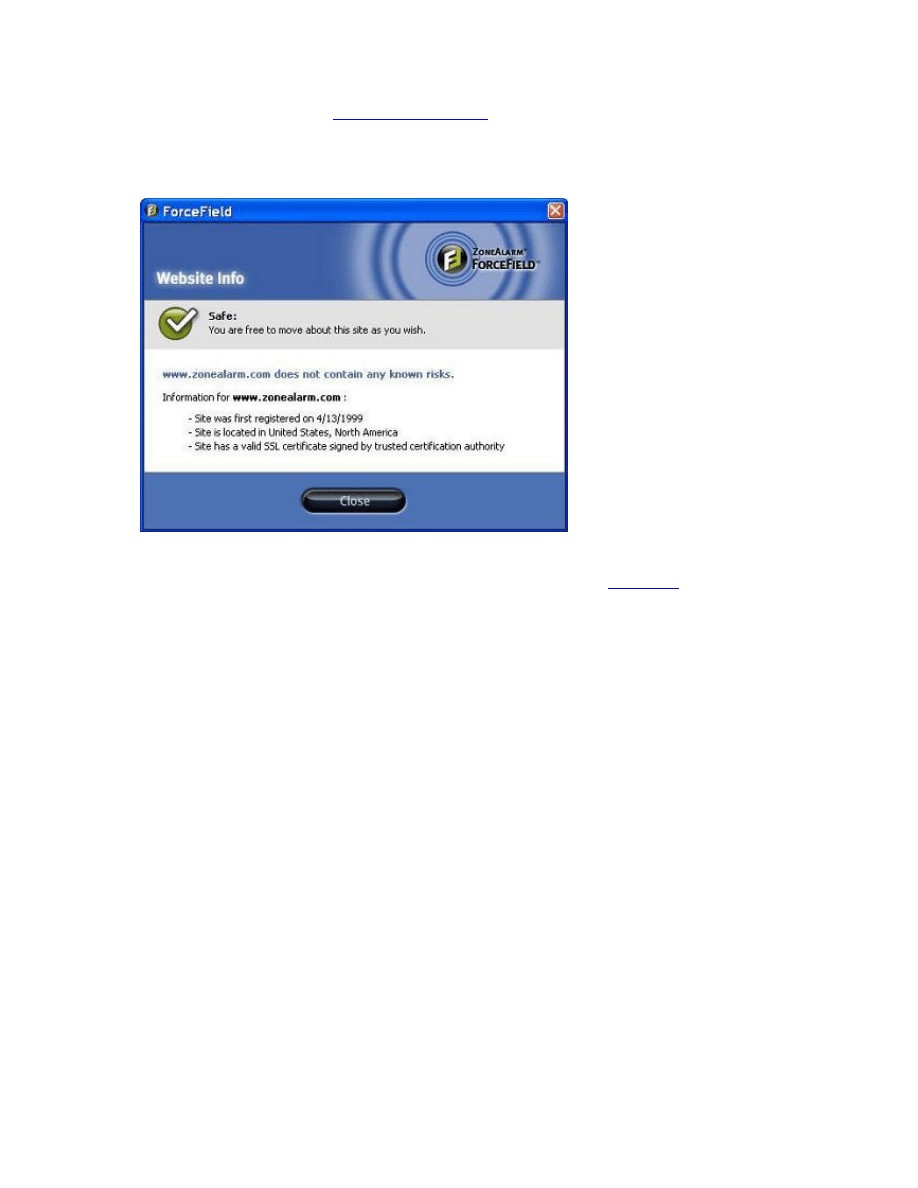

Jak rozwiązać problemy z oprogramowaniem?

Instalując programy, nie każdy zwraca uwagę na ustawienia instalatora, m.in. na dodatkowe,

opcjonalne komponenty. A warto, ponieważ nadmiar zbędnych komponentów w programach

stwarza różne problemy. Zaczyna się od mniej wydajnej pracy danego programu, a później

mogą wystąpić konflikty z innymi programami w systemie.

Podczas instalacji użytkownicy z reguły tylko klikają Next, Next lub wybierają standardową

instalację, nie próbując dostosować komponentów do własnych wymagań. Na szczęście w

wielu przypadku, gdy program jest już zainstalowany, możesz odinstalować zbędne

komponenty:

1. Przejdź do Panel sterowania/Dodaj lub usuń programy.

2. Kolejne kroki wyglądają podobnie, jak podczas usuwania programów. Wybierz

odpowiedni program i kliknij Zmień lub Usuń (ten pierwszy przycisk nie zawsze się

pojawia). Instalator powinien zapytać, czy chcesz zmodyfikować, naprawić lub

odinstalować program. Wybierz opcję modyfikacji, a następnie odznacz zbędne

komponenty.

Rys. Aplet Dodaj lub usuń programy umożliwia także usuwanie zbędnych komponentów

Jeśli system zapyta tylko, czy chcesz odinstalować dany program, oznacza to, że nie ma

bezpośredniej możliwości modyfikacji i usunięcia zbędnych komponentów.

Bezpieczne surfowanie w odizolowanym środowisku

Surfując w Internecie za pomocą przeglądarki WWW narażasz swój system operacyjny na

zagrożenia pochodzące z Sieci. Istnieje jednak sposób, dzięki któremu możliwe jest

odizolowywanie przeglądarki od systemu operacyjnego.

Do tego celu służy program

ZoneAlarm ForceField

. Oprócz ochrony systemu Windows,

program zabezpiecza przed phisingiem i pomaga zachować prywatność. Po instalacji

dokonana zostanie automatyczna integracja aplikacji z przeglądarkami WWW

zainstalowanymi w komputerze. Z programu można korzystać bezpłatnie przez 17 dni.

Rys. ForceField informuje, czy dana witryna jest bezpieczna, podejrzana lub niebezpieczna

Całkiem darmową aplikacją, oferującą podobną funkcjonalność, jest

Sandboxie

.

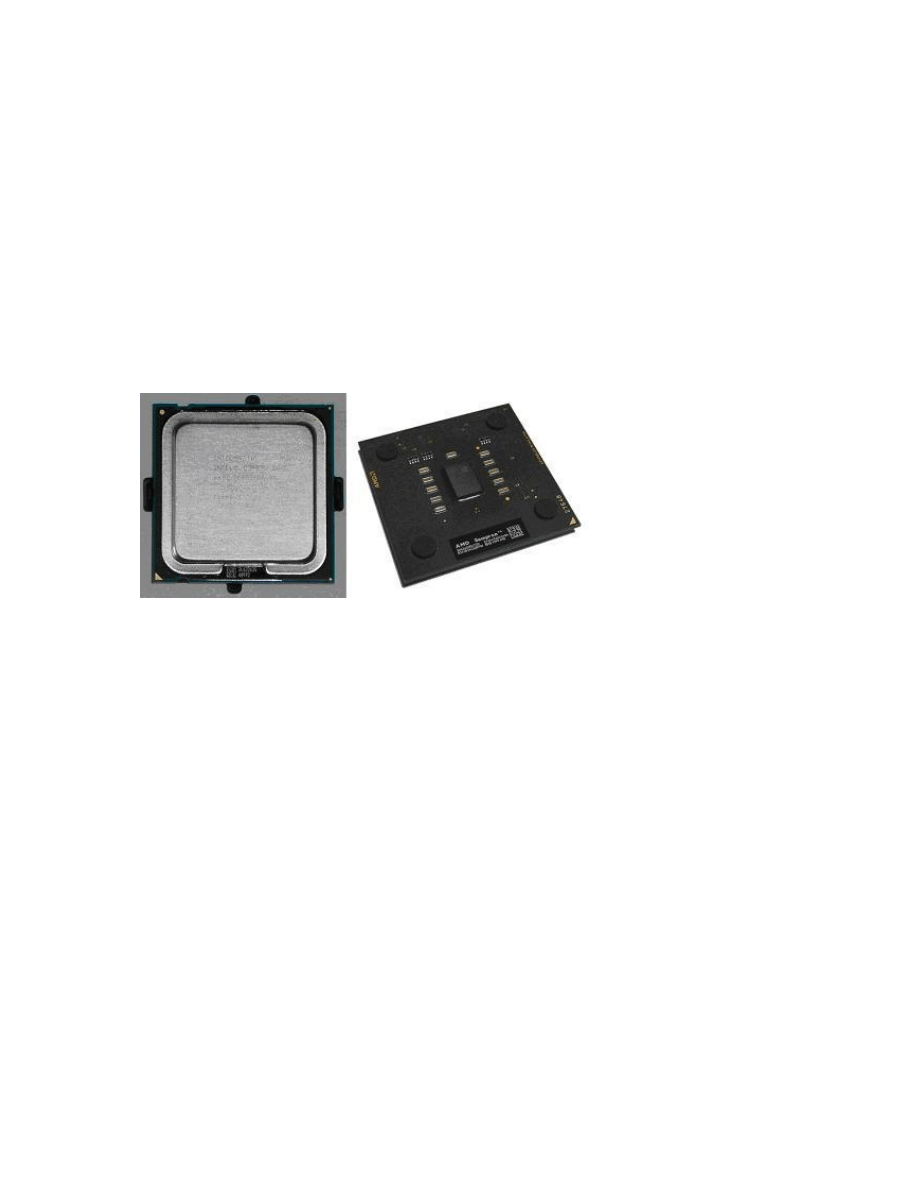

Jaki procesor wybrać do desktopa?

Żeby kupić najlepszy do własnych potrzeb procesor, warto wiedzieć, czym różnią się

poszczególne rodziny procesorów. Ich mnogość może przyprawić o zawrót głowy.

Prezentujemy poszczególne rodziny w kolejności od najszybszych (najdroższych) do

najwolniejszych (najtańszych).

W tym zestawieniu omawiamy procesory przeznaczone do komputerów stacjonarnych:

•

Intel Core i7 – to najnowsza, flagowa konstrukcja Intela. To pierwszy procesor, w

którym planowane jest wypuszczenie wersji ośmiordzeniowej. Tymczasowo nie ma

odpowiednika wśród produktów AMD - Phenom II jest wyraźnie wolniejszy.

•

Intel Core 2 /Core 2 Duo – szybsze niż podstawowe modele Pentium, może

występować w postaci dwu i czterordzeniowej (Core 2 Quad). Konkurent AMD

Phenom. Wersja wykonana w najnowszej technologii 45 nm występuje pod roboczą

nazwą Penryn.

•

AMD Phenom/ Phenom II – najszybsze dostępne obecnie procesory AMD. Układy

Phenom II są pierwszymi wykonanymi w procesie technologicznym 45 nm (Phenom –

65nm), co skutkuje wyższą wydajnością. Ma cztery rdzenie, jest podatny na

overclocking i tańszy niż modele Intela.

•

Intel Pentium Dual Core – te procesory to dobra, niezbyt droga oferta Intela do

komputerów stacjonarnych i mobilnych. Procesor dwurdzeniowy – główny rynkowy

konkurent dla Athlonów 64 X2 ze stajni AMD. W większości przypadków

charakteryzują się podobną do nich wydajnością.

•

Athlon 64 X2 – odpowiednik Dual Core Intela. Dwurdzeniowy, stosunkowo szybki

procesor przewidziany do komputerów stacjonarnych. Bardzo dobra relacja szybkości

do ceny, nowsze wersje nie mają w nazwie „64”, nazywają się po prostu Athlon X2

•

Intel Celeron – pod tą nazwą znajdziesz budżetowe wersje procesorów wyższych

klas. Są od nich nieco wolniejsze, ale za to sporo tańsze. Charakteryzują się mniejszą

ilością pamięci podręcznej i brakiem niektórych rozwiązań. Dobrze nadają się do

komputerów biurowych, gdzie nie ma wielkiego zapotrzebowania na moc

obliczeniową. Są też bardzo cenione wśród osób lubiących podkręcać zegar procesora.

Występują w wersji wielordzeniowej.

•

AMD Sempron – główny konkurent Celerona. Procesor linii budżetowej, tańszy od

Athlonów. Wady i zalety podobne do procesorów Celeron.

Rys. Różnica w budowie – zakryte metalową pokrywą rdzenie Intel Core 2 i odkryte gniazdo

Semprona AMD. Jeśli nie masz metalowej pokrywy procesora, musisz uważać przy montażu

radiatora, żeby nie ukruszyć rdzenia procesora

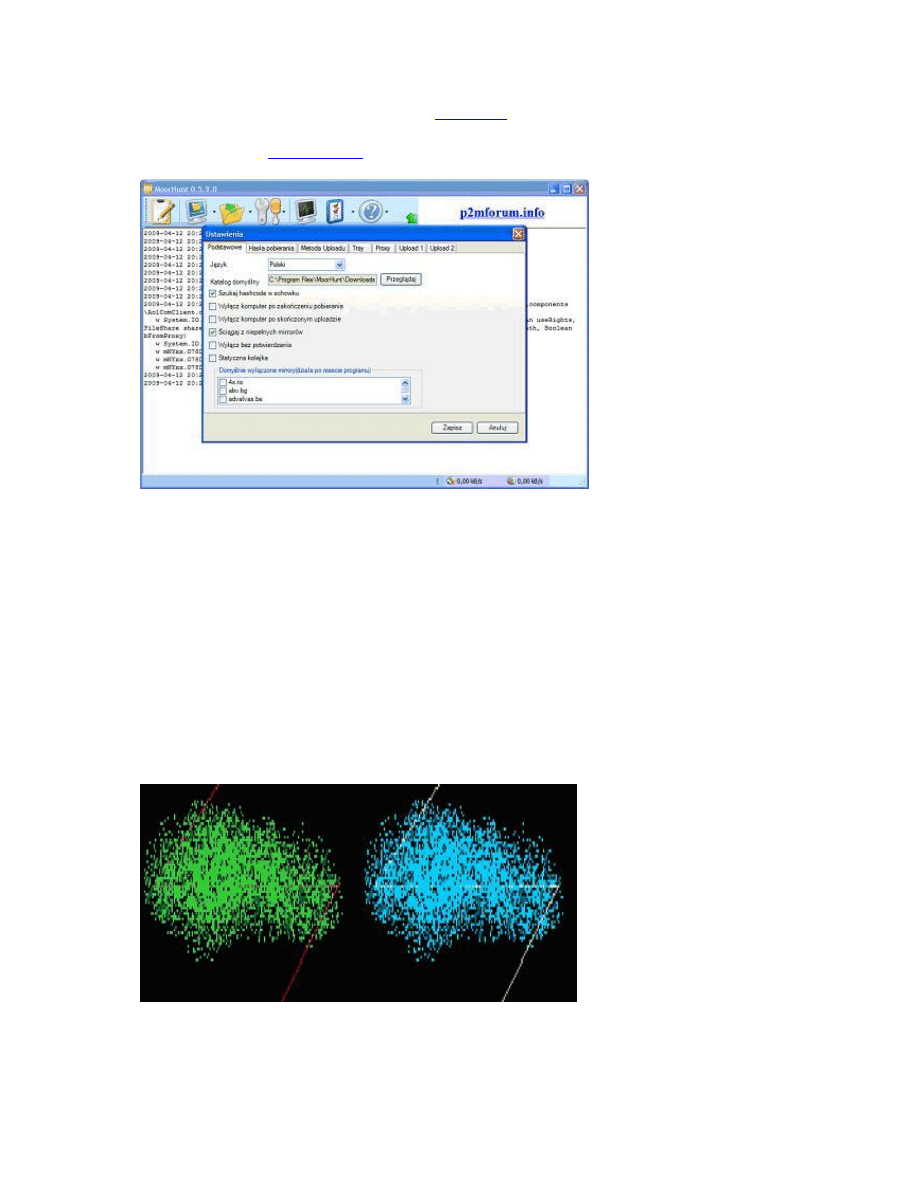

P2M – legalne pobieranie filmów, muzyki i gier

Wymiana plików między użytkownikami Internetu to zjawisko niezwykle powszechne. Służą

do tego przede wszystkim sieci P2P. Ich głównym założeniem jest możliwość pobierania

danych przez użytkownika oraz możliwość ich udostępniania. Pobierając konkretny program,

automatycznie jest on udostępniany innym zainteresowanym. Jednak rozpowszechnianie

pirackich plików (filmów, gier, programów) jest niezgodne z prawem.

Obejściem problemu jest technologia Peer2Mail (P2M). Pobierając dane za pomocą klienta

P2M, żadne dane nie są udostępnianie innym użytkownikom. Pobieranie pojedynczych, już

rozpowszechnionych (za zgodą twórcy) utworów w ramach użytku osobistego nie jest

nielegalne. Pobierane przez Ciebie dane umieszczone są w bezpłatnych skrzynkach

pocztowych o dużych pojemnościach, jak Gmail czy o2.pl.

Mimo, iż dane ze skrzynek pocztowych pobiera się zwykle za pomocą przeglądarki

internetowej, w przypadku P2M używa się do tego celu wyłącznie specjalistycznego

oprogramowania. Umożliwia ono odczytanie informacji zapisanych w hashcode i poprawne

pobranie pliku. Polskim klientem P2M jest

MoorHunt

. Innym popularnym programem do

P2M jest Pobieranie tak udostępnionych danych odbywa się w większości wypadków za

pomocą programu

MailResender

.

Rys. Konfiguracja programu MoorHunt

Zaawansowane sztuczki w Paint - zmiana koloru nieregularnego kształtu

W Paint do zmiany koloru służy narzędzie Wypełnianie kolorem. Pozwala ono na zmianę

koloru całego obszaru, ale pod jednym warunkiem – że piksele graniczą ze sobą bokiem, a nie

po skosie. To powoduje, że nie uda Ci się zmienić w ten sposób kolorów większości

nieregularnych kształtów, np. niektórych ukośnych linii.

Posługiwanie się tym narzędziem jest bardzo uciążliwe, jeśli chcesz zmienić kolor wielu

poszczególnych, nie sąsiadujących ze sobą pikseli, co pokazuje rysunek.

Rys. Zmiana kolorów linii przesłoniętej aerografem oraz samego aerografu. Gdyby nie

pokazany trick konieczna byłaby ręczna zmiana kolorów poszczególnych pikseli

W tej sytuacji, aby uzyskać efekt, jak na rysunku:

1. Wybierz narzędzie Gumka.

2. Klikając lewym klawiszem na kolor wybierz ten, który ma zostać zmieniony.

3. Klikając prawym klawiszem na kolor wybierz docelową barwę obiektu.

4. Teraz najedź gumką na obiekt, wciśnij i przytrzymaj prawy klawisz myszy.

5. Przeciągaj myszką po obiekcie.

Nie musisz wykonywać bardzo precyzyjnych ruchów, bowiem i tak zostanie zmieniony tylko

kolor wybrany lewym klawiszem myszy.

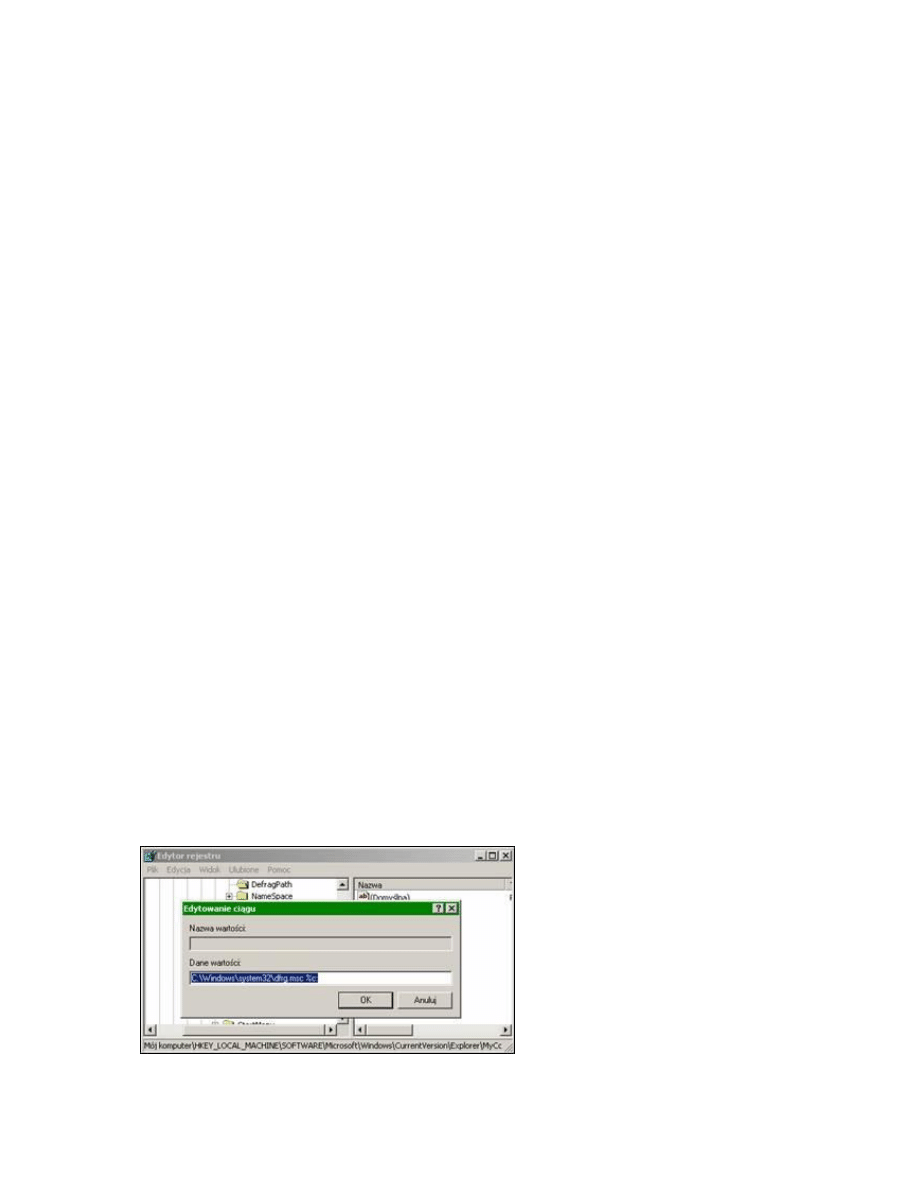

Problem z uruchomieniem narzędzia do defragmentacji dysku

Po otworzeniu okna Mój komputer, wybraniu dysku lub partycji i kliknięciu polecenia

Defragmentuj może pojawić się komunikat informujący, że narzędzie do defragmentacji nie

jest zainstalowane w Twoim komputerze. Powodem takiego błędu jest najczęściej zgubiona

ścieżka dostępu do tego narzędzia. Możesz łatwo naprawić problem, korzystając z edytora

rejestru.

W tym celu:

1. Z menu Start wybierz polecenie Uruchom.

2. Wpisz regedit i wciśnij OK.

3. Odszukaj klucz:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows\CurrentVersion\Explorer\MyComputer\DefragPath

4. Znajdziesz tam wartość o nazwie Domyślna. Kliknij ją dwa razy lewym przyciskiem

myszy.

5. W polu Dane wartości wpisz następującą ścieżkę:

C:\Windows\system32\dfrg.msc %c:

6. Zatwierdź, klikając OK i zamknij edytor rejestru.

Rys. Nowa ścieżka dostępu do defragmentatora dysku

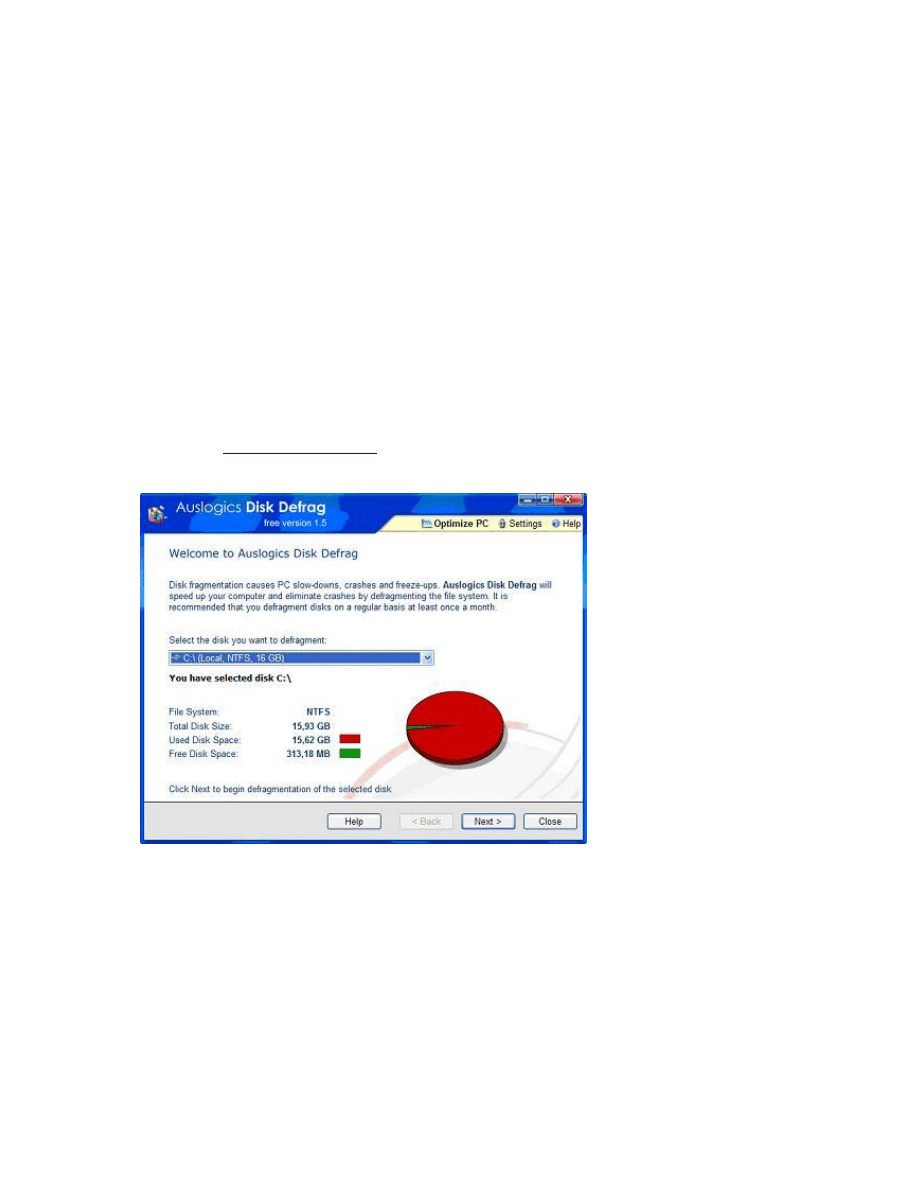

Defragmentacja dysku twardego

Fragmentacja jest niekorzystnym zjawiskiem, polegającym na zapisie jednego pliku w kilku

fragmentach zamiast w jednym kawałku. Wynika to z faktu, że wolne miejsce na dysku nie

jest jednym obszarem, lecz składa się z mnóstwa niewielkich fragmentów wolnego miejsca

rozrzuconych po całym dysku. W efekcie dane są zapisywane wolnych w danej chwili

miejscach na dysku.

Instalując nowy program, jego dane mogą być od siebie oddalone na znaczne odległości (w

stosunku do rozmiarów dysku), przez co odczytująca głowica musi wykonać więcej ruchów

pracę. Przez to wydłuża się czas odczytu plików, aplikacja działa mniej wydajnie.

Narzędzia do defragmentacji (łączenia fragmentów w jeden kawałek) układają i scalają pliki

na dysku, aby przyspieszyć do nich dostęp. Zazwyczaj jest to proces czasochłonny, jednak

przynoszący zauważalne efekty. Systemowy defragmentator nie jest narzędziem

rozbudowanym i szybkim. Osoby zaawansowane powinny zainteresować się bezpłatnym

programem

Auslogics Disk Defrag

. Oferuje on znacznie więcej niż jego systemowy

odpowiednik. Przejrzysty interfejs dostępny jest wyłącznie w angielskiej i niemieckiej wersji

językowej, jednak nie powinno to stanowić zbyt dużej przeszkody.

Rys. Przejrzysty interfejs to główna zaleta programu Auslogics Disk Defrag

Aby przeprowadzić defragmentację dysku, z rozwijanej listy wybierz partycję przeznaczoną

do defragmentacji i kliknij Next.

W każdej chwili możesz wstrzymać lub przerwać defragmentację. Służą do tego przyciski

Pause oraz Stop. Na przejrzystym wykresie zaobserwujesz przebieg procesu, natomiast

poniżej znajdziesz informację o stopniu fragmentacji plików. Gdy defragmentacja dobiegnie

końca wyświetli się okno z wynikami. Na koniec wystarczy kliknąć Finish.

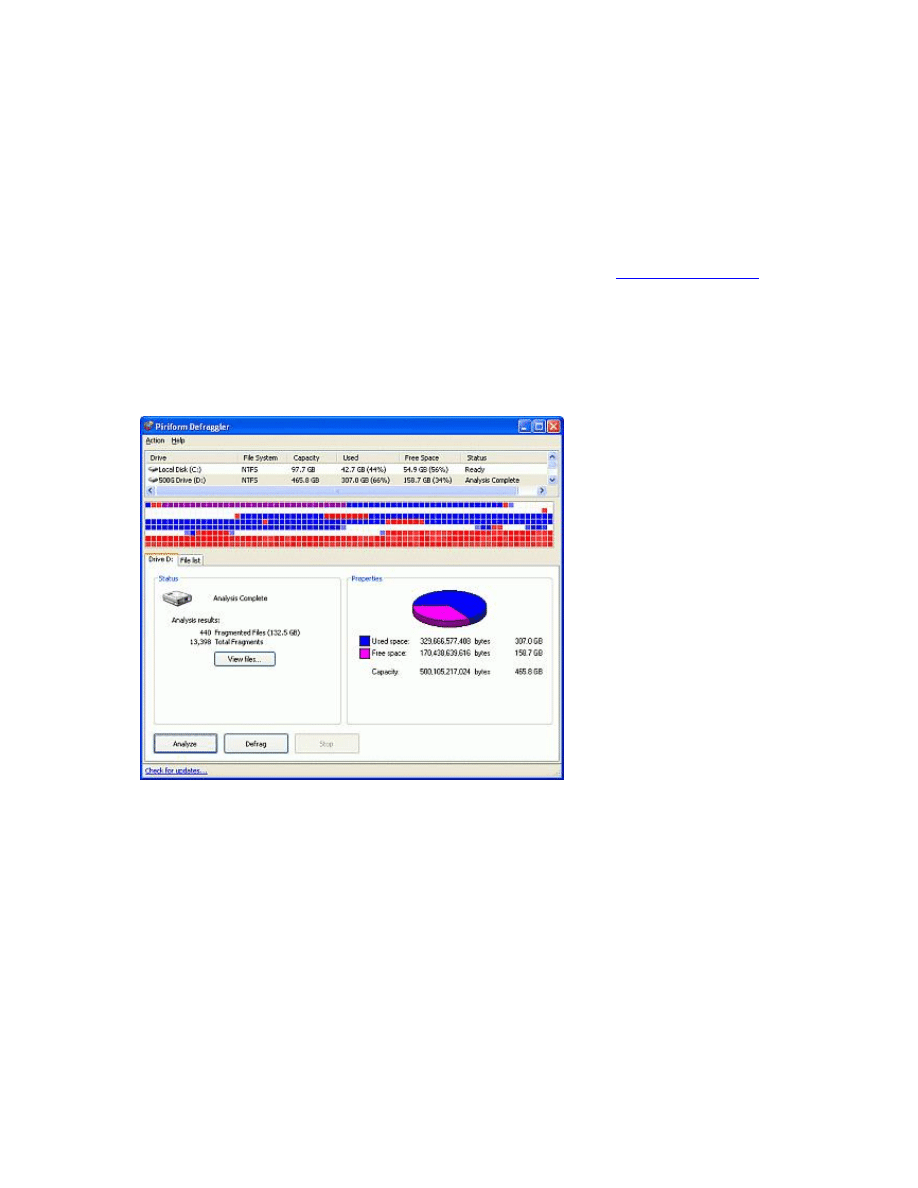

Defraggler – darmowe narzędzie do defragmentacji

Zapytasz pewnie: „po co mi kolejne narzędzie do defragmentacji” ? Jeśli jednak potrzebujesz

niewielkiego narzędzia, które mógłbyś umieścić na pendrivie, które nie wymaga instalacji na

docelowym komputerze, Defraggler na pewno spełni twoje wymagania.

Defraggler to darmowe narzędzie do defragmentacji całych dysków lub wybranych plików.

Nie trzeba więc uruchamiać długotrwałego procesu defragmentacji dysku, gdy potrzebujesz

defragmentować tylko wybrane jego obszary. Po pobraniu programu (

),

wystarczy go uruchomić, a następnie wybrać pliki do defragmentacji. Proces defragmentacji

zajmie kilka chwil (zależnie od ilości i rozmiaru wybranych plików).

Program jest niewielkich rozmiarów (około 1 MB) i dostępny do pobrania w postaci

uruchamialnego pliku EXE. Dzięki temu możesz je umieścić na przenośnym urządzeniu i

uruchomić na wybranym komputerze bez instalowania.

Rys. Defraggler to niewielkich rozmiarów doskonałe narzędzie do defragmentacji wybranych

obszarów dysku

Defraggler można uruchomić w systemach Windows 2000, 2003, XP oraz Vista (dodano

również wsparcie dla architektur 64-bitowych). Narzędzie wspiera systemy plików NTFS

oraz FAT32.

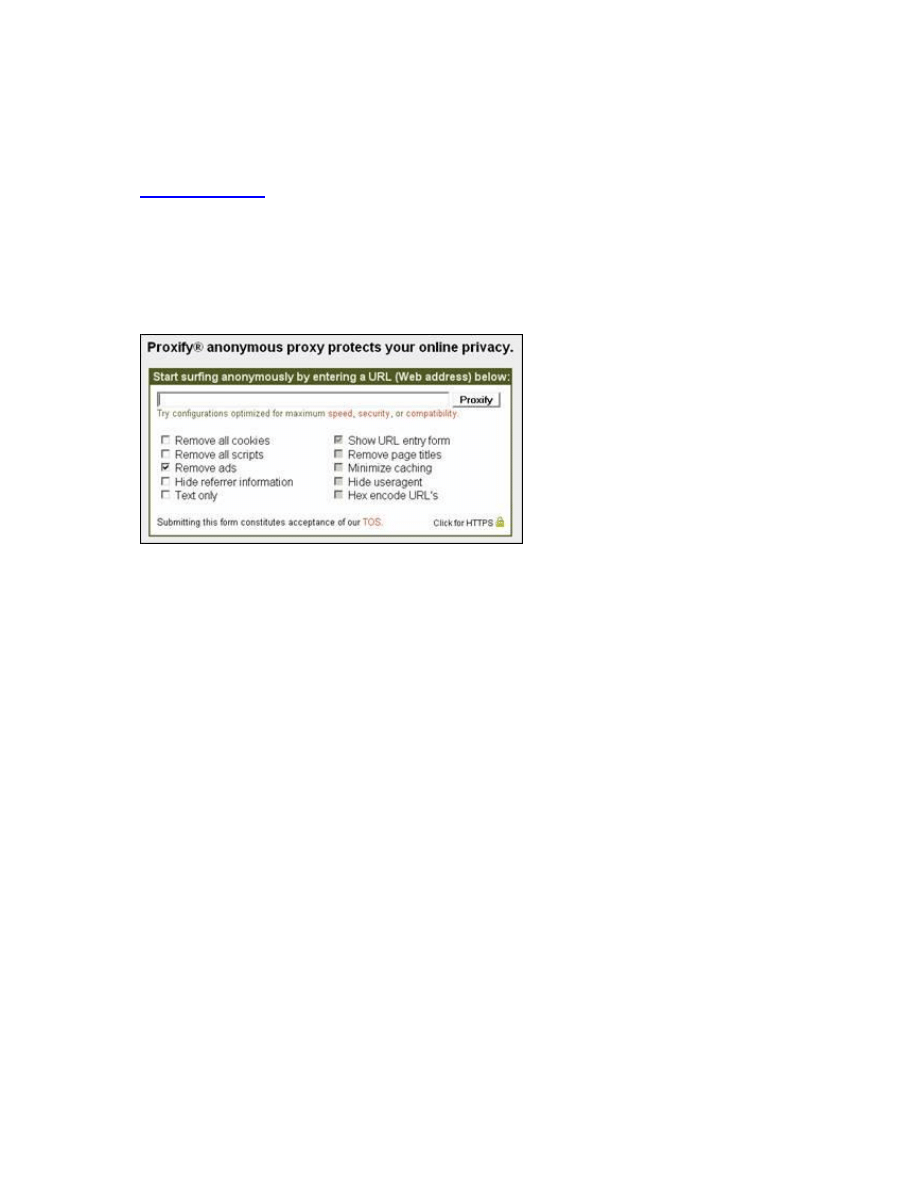

Anonimowe surfowanie po Internecie

W niektórych firmach są dość restrykcyjne zasady korzystania z Internetu w godzinach pracy.

Aktywność pracowników w sieci jest często sprawdzana i trudno jest zachować jakąkolwiek

anonimowość. Okazuje się, że jest to możliwe i wcale nie trzeba instalować odpowiedniego

oprogramowania, które ukryje aktywność użytkownika w sieci.

Z powodzeniem możesz skorzystać z narzędzia dostępnego online. Znajdziesz je na stronie:

. Korzystanie z niego jest bardzo proste. Zamiast wpisywać adres w polu

adresu przeglądarki internetowej, podaj go w polu widocznym na stronie. Następnie zdecyduj,

które funkcje i elementy witryn mają być wyłączone, aby zapewnić sobie bezpieczeństwo i

anonimowość w trakcie odwiedzania danej witryny.

Jeżeli nie masz wystarczającej wiedzy, przy wyborze elementów przeznaczonych do

wyłączenia możesz skorzystać z profili konfiguracyjnych.

Rys. Podaj adres strony i surfuj anonimowo

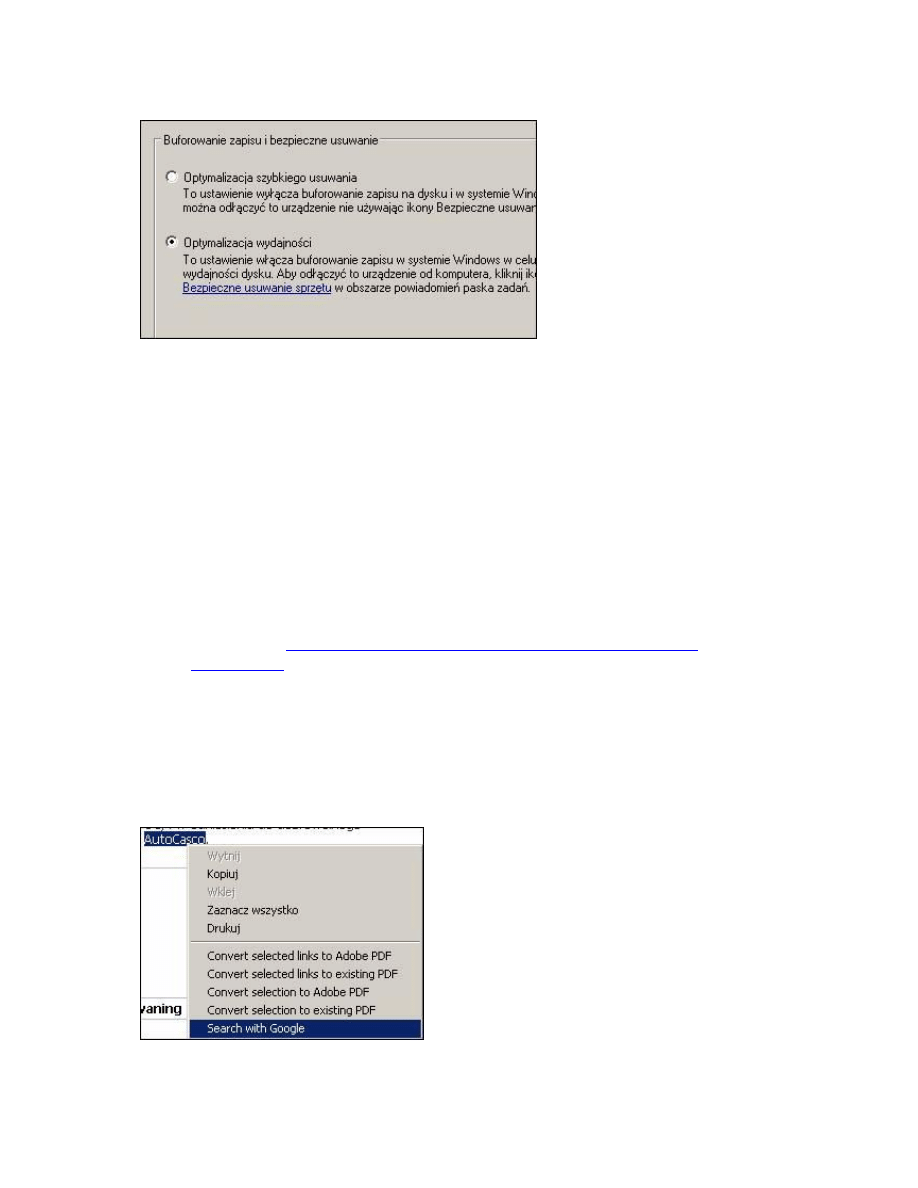

Efektywne przenoszenie dużych plików na pendrive

Popularne pendrive’y mają coraz większą pojemność. Niestety, przenoszenie danych

pomiędzy twardym dyskiem, a zewnętrznym nośnikiem nie zawsze odbywa się bez

przeszkód. Problem może stanowić przeniesienie pliku o rozmiarze kilku GB za pomocą

operacji Kopiuj/Wklej. Jeżeli system wyświetla wówczas ostrzeżenie o niedostatecznej ilości

miejsca na dysku, zmień w swoim zewnętrznym nośniku system plików.

Przed wykonaniem poniższych czynności utwórz kopię zapasową swoich danych na

pendrive’ie. Aby zmienić system plików:

1. Otwórz folder Mój komputer i prawym przyciskiem myszy kliknij ikonę dysku

wymiennego.

2. Z wyświetlonego menu podręcznego wybierz polecenie Właściwości.

3. W oknie dialogowym uaktywnij zakładkę Sprzęt.

4. Na liście napędów zaznacz swój pendrive i kliknij Właściwości.

5. Przejdź do zakładki Zasady, uaktywnij opcję Optymalizacja wydajności i zatwierdź

OK.

6. Wróć do folderu Mój komputer i ponownie kliknij prawym przyciskiem myszy dysk

wymienny.

7. Z menu kontekstowego wybierz Formatuj.

8. W wyświetlonym oknie dialogowym rozwiń listę System plików i wskaż NTFS.

9. Uruchom formatowanie.

Rys. Dostosuj ustawienia swojego zewnętrznego nośnika

Wyszukiwanie w Google z poziomu menu kontekstowego Internet Explorera

Przyjmijmy, że na pewnej stronie internetowej znalazłeś zwrot, który chcesz wykorzystać

jako kryterium wyszukiwania w Google. W tym celu musisz go skopiować, otworzyć

wyszukiwarkę i wkleić zawartość schowka. Możesz to zrobić szybciej, jeśli do menu

kontekstowego przeglądarki Internet Explorer dodasz nową pozycję Szukaj z Google (Search

with Google). Wystarczy wówczas, że podświetlisz odpowiednie słowo, klikniesz prawym

przyciskiem myszy i wybierzesz polecenie wyszukiwania.

Aby dodać nowe polecenie do menu kontekstowego IE:

http://www.winhelponline.com/blog/wp-content/uploads/q2-

09/google.zip

aby pobrać plik.

2. Rozpakuj go i plik google.htm przenieś do folderu C:\Windows\Web.

3. Dwukrotnie kliknij plik google.reg, aby go uruchomić.

4. Zatwierdź wprowadzenie zmian.

Aby wyniki wyszukiwania pojawiały się w nowym oknie, polecenie Search with Google

uruchamiaj z wciśniętym klawiszem [Shift].

Rys. Nowe polecenie w menu podręcznym IE

Wyszukiwarka

Podobne podstrony:

Porady komputerowe 15

porady komputerowe

Porady komputerowe 28

Porady komputerowe 4

Porady komputerowe 12

Porady komputerowe 8

Konsola odzyskiwania systemu Windows XP Hotfix Aktualności i porady komputerowe

Porady komputerowe 43

Porady komputerowe 46

Porady komputerowe 24

Porady komputerowe 38

Porady komputerowe 26

Porady komputerowe 47

Porady komputerowe 11

Porady komputerowe 10

Porady komputerowe 44

Porady komputerowe 37

Porady komputerowe 9

więcej podobnych podstron