bezpieczeństwo

24

styczeń 2006

25

www.lpmagazine.org

bezpieczeństwo

bezpieczne sieci bezprzewodowe

Bezpieczne sieci

bezprzewodowe

Michał Poselt

P

opularność sieci bezprzewodo-

wych wzrasta z każdym dniem.

Nie powinno to nikogo dziwić.

Każdy z nas ceni sobie niskie

koszty związane z instalacją takiej sieci

oraz dużą mobilność, którą daje nam

takie rozwiązanie. Wraz z tym zaskaku-

jąco szybkim rozwojem pojawił się pro-

blem zabezpieczania sieci bezprzewodo-

wych. Istnieje wiele metod, zaczynając od

tych skomplikowanych, przeznaczonych

dla administratorów większych sieci, po

te mniej skomplikowane, które możemy

bez problemu sami zastosować w naszej

domowej sieci. Niestety, większość osób,

zakładających taką sieć po raz pierwszy,

zapomina nawet o tych najprostszych

zabezpieczeniach. W tym artykule poka-

żemy, jak z nich skorzystać. Jest to o tyle

ważne, że brak jakiegokolwiek zabezpie-

czenia lub jego słabość może spowodo-

wać, że niepowołana osoba może się do

niej podłączyć zapychając nasze łącze, a co

gorsza, nawet próbować włamać do nasze-

go komputera.

Dostępne rozwiązania

Najczęściej stosowanym standardem szy-

frowania w sieciach bezprzewodowych

standardu IEEE 802.11 jest WEP (ang.

Wired Equivalent Privacy). Rozwiązanie to

specyfikuje klucze 40 i 104 bitowe, do któ-

rych w procesie wysyłania ramki dołącza-

ny jest wektor inicjujący (IV) o długości 24

bitów. Z tego powodu popularnie mówi

się o 64- i 128-bitowych kluczach WEP,

ale nie jest to stwierdzenie poprawne tech-

nicznie.

Z uwagi na słabość WEP organiza-

cja Wi-Fi Alliance zaproponowała nowy

standard szyfrowania WPA (ang. Wi-Fi

Protected Access), który wydaje się być

o wiele lepszym rozwiązaniem niż

WEP.

Założenia

Naszym zadaniem będzie zabezpieczenie

sieci opartej o ruter Linksys WRT54GC oraz

notebooka z bezprzewodową kartą siecio-

wą Orinoco i Linuksem Ubuntu 5.10, ale

z powodzeniem można wykorzystać opi-

sywane czynności na dowolnym innym

ruterze i w innej dystrybucji Linuksa (im

nowsza, tym lepsza).

Na początku zajmiemy się konfigu-

racją rutera (wyłączenie serwera DHCP,

włączenie filtracji adresów MAC, włą-

czenie szyfrowania WEP i utworzenie

klucza WEP oraz wyłączenie rozgłasza-

nia ESSID), a później konfiguracją note-

booka.

O autorze

Autor jest studentem Informatyki

na Uniwersytecie Łódzkim (filia

w Tomaszowie Maz.) oraz

prowadzi portal o bezpiecze-

ństwie sieci bezprzewodowych

oraz idei warchalkingu (http://

www.warchalking.pl/).

DVD

Linux+ Live DVD zawiera

preinstalowanego NDISwrappera,

więc można uruchamiać

dostępne w komputerze

bezprzewodowe karty sieciowe.

Na CD/DVD

Na CD/DVD znajduje się pakiet

NDISwrapper, który umożliwia

uruchamianie sterowników

dla bezprzewodowych kart

sieciowych z Windows na

Linuksie, a tym samym dostęp

przy ich pomocy do sieci lokalnej

bądź Internetu.

Rysunek 1.

Nasz ruter, którego będziemy

wykorzystywali

bezpieczeństwo

24

styczeń 2006

25

www.lpmagazine.org

bezpieczeństwo

bezpieczne sieci bezprzewodowe

Konfiguracja rutera

Zakładam, że ruter podłączyliśmy już do

Internetu, a także zmieniliśmy na nim ESSID

(w ruterach firmy Linksys standardowy to

linksys

) oraz hasło (standardowe to

admin

).

Wszystkie operacje konfiguracyjne rutera

będziemy wykonywać poprzez jego panel

sterowania (http://192.168.1.1/).

Wyłączenie serwera DHCP

W sekcji Network Setup zakładki Basic Setup

z działu Setup znajduje się część określo-

na jako DHCP Server Setting. Odnajdujemy

tam linijkę DHCP Server i zmieniamy war-

tość z Enabled na Disabled. Musimy pamię-

tać, że za każdym razem, gdy coś zmienia-

my, musimy zapisywać ustawienia przyci-

skiem Save settings.

Włączony serwer DHCP stanowi duże

zagrożenie dla naszej sieci, ponieważ przy-

dziela automatycznie adres IP kompu-

terom, które podłączają się do naszego

rutera. Sytuacja ma się inaczej, gdy trzeba

taki IP wybadać samemu – jest to nie tyle

zabezpieczenie, co utrudnienie, ale trzeba

przyznać, że przydatne.

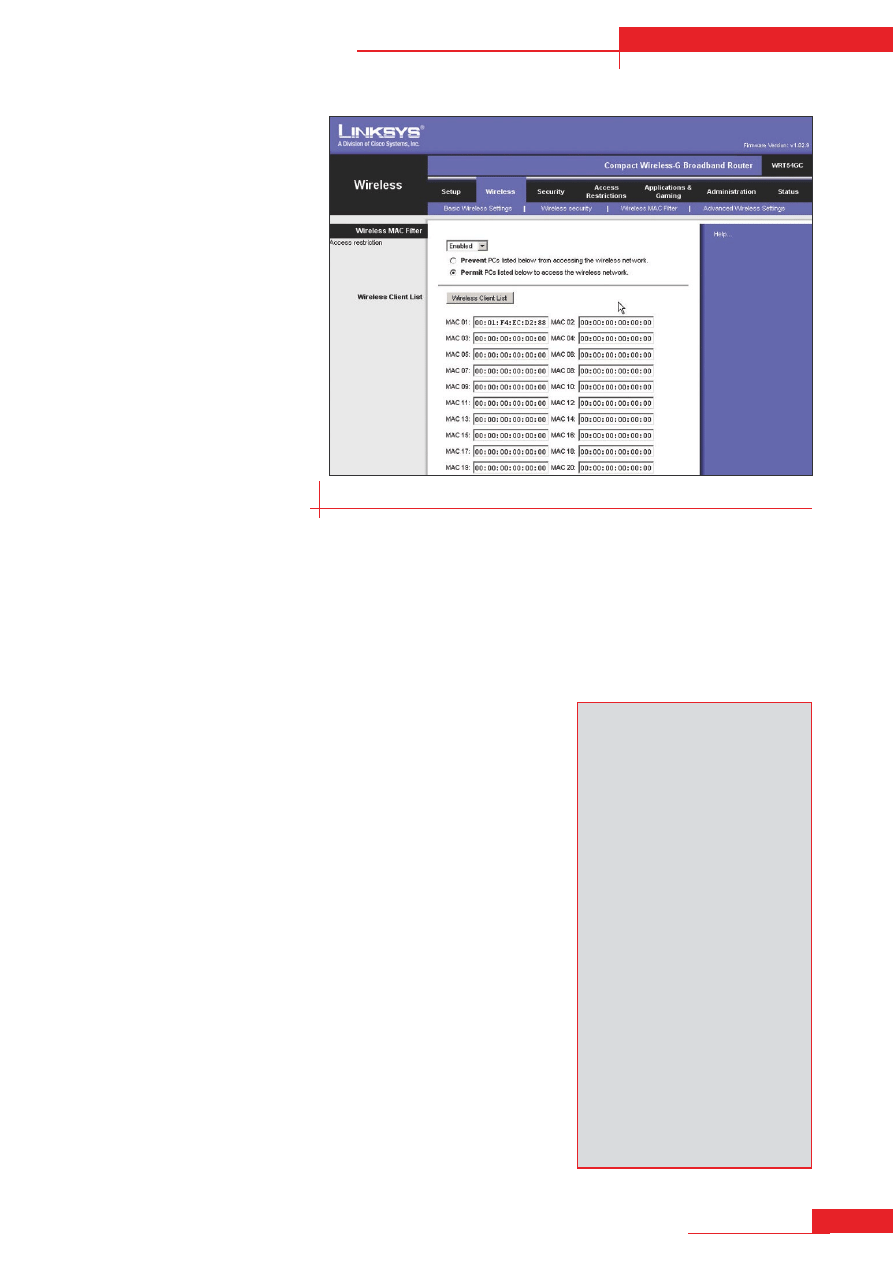

Włączenie filtracji adresów MAC

Filtracja adresów MAC jest dość ważna przy

zabezpieczaniu sieci. Pozwala nam autory-

zować tylko te komputery, które zostały

wpisane na naszą listę. Nie możemy zapo-

mnieć o dodaniu naszego adresu MAC

karty WLAN.

Aby sprawdzić adres MAC naszej karty

sieciowej, wydajemy polecenie

ifconfig <nasz

intersejs sieciowy>

, np.:

scoti@ubuntu:~$ ifconfig eth1

eth1 Link encap:Ethernet HWaddr

00:01:F4:EC:D2:88

inet6 addr: fe80::201:f4ff:

feec:d288/64 Scope:Link

UP BROADCAST RUNNING

MULTICAST MTU:1500 Metric:1

RX packets:0 errors:0

dropped:0 overruns:0 frame:0

TX packets:0 errors:9

dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:0 (0.0 b) TX

bytes:0 (0.0 b)

Interrupt:3 Base address:

0x100

Nasz adres MAC jest dostępny po słowie

Hwaddr.

Gdy znamy już nasz adres MAC, mo-

żemy przystąpić do konfiguracji filtra

adresów MAC. W tym celu przechodzi-

my na panelu sterowania rutera do

działu Wireless i zakładki Wireless MAC

Filter. Włączamy w niej funkcję filtro-

wania adresów MAC (Access restriction:

Enabled) oraz zaznaczamy opcję Permit

PCs listed below to access the wireless

network. Oczywiście, na koniec wpisujemy

w pole MAC 01 nasz adres MAC karty

bezprzewodowej.

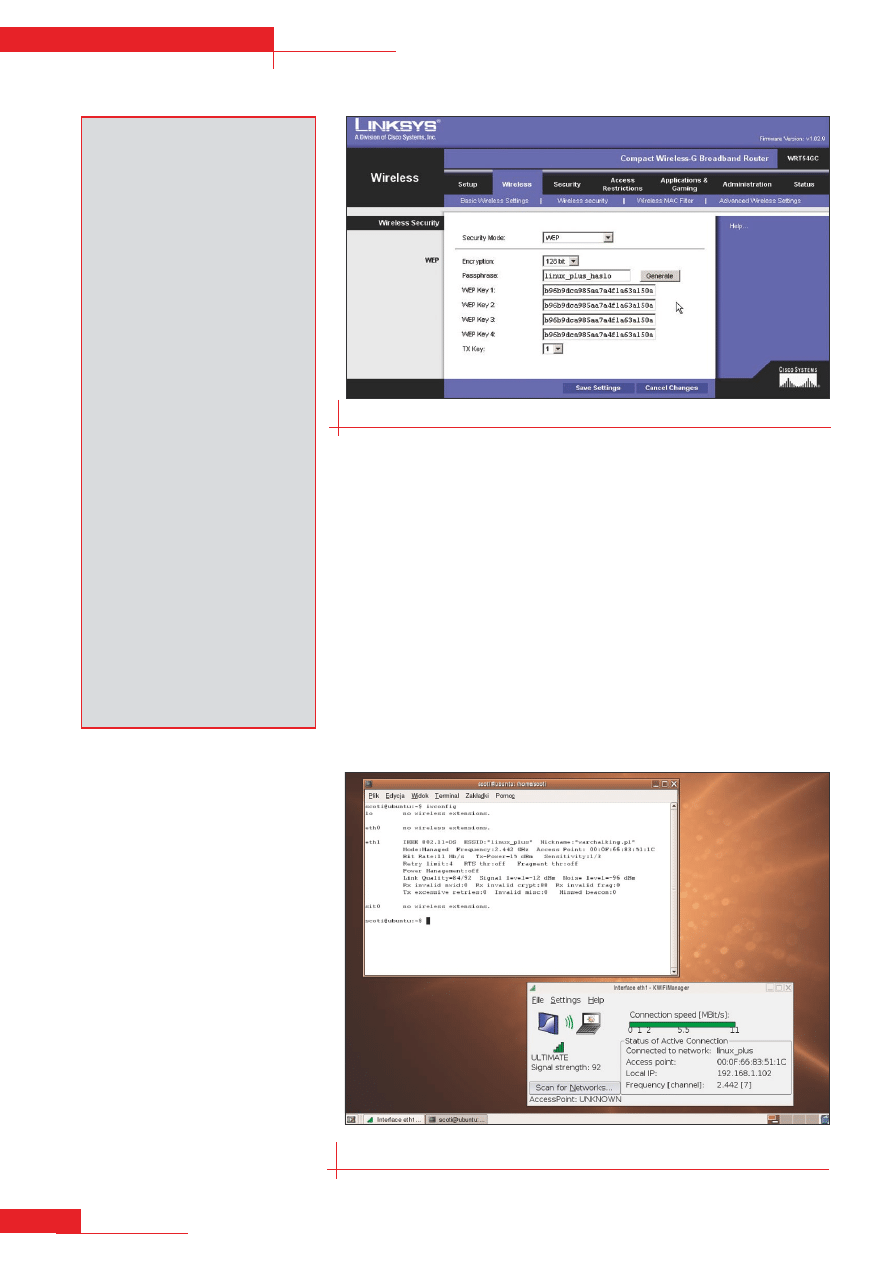

Włączenie szyfrowania WEP

Przy włączaniu na ruterze szyfrowa-

nia WEP do wyboru mamy tryb 64- albo

128-bitowy, więc warto sprawdzić, czy

nasza karta w notebooku obsługuje klucze

128-bitowe. Aby to zrobić, posłużymy się

narzędziem

iwlist

, wchodzącym w skład

pakietu Linux Wireless Extensions:

scoti@ubuntu:~$ iwlist eth1 key

eth1

2 key sizes : 40, 104bits

Jak widzimy, nasza karta wspiera szyfro-

wanie 128-bitowe (jak wspomniałem wcze-

śniej, w kluczu 64/128 bitowym pierwsze

24 bity to wektor inicjujący (IV)).

Gdy teraz wiemy, że nasza karta

wspiera szyfrowanie 64- i 128-bitowe, mo-

żemy przystąpić do konfiguracji rutera.

Znajdujemy w panelu sterowania w dzia-

le Wireless zakładkę Wireless security.

Ustawiamy w niej Security mode na WEP

oraz Encryption na 64 lub 128 bitów.

Wpisujemy w miejsce Passphrase nasze

hasło oraz klikamy na przycisk Generate.

Tak utworzone klucze zapisujemy w bez-

piecznym miejscu.

Brak ESSID – brak połączenia

Do skojarzenia z siecią bezprzewodo-

wą, zgodnie ze standardem IEEE 802.11,

konieczne jest posiadanie jej identyfikato-

ra ESSID. Nasz ruter posiada opcję wyłą-

czenia jego rozgłaszania, po uaktywnie-

Szeroko otwarte sieci

bezprzewodowe

Nie zdziwcie się, gdy kiedyś na ulicy

zobaczycie namalowane kredą dziwne

znaki. Oznacza to zapewne, że w tym

miejscu są dostępne jakieś niezabezpie-

czone sieci. Są to symbole stosowane

w Warchalkingu (tak nazywa się metoda

na wyszukiwanie i oznaczanie szeroko

dostępnych sieci WLAN). Z przykrością

muszę stwierdzić, że około 60 % sieci

bezprzewodowych w Łodzi jest w ogóle

nie zabezpieczona, z czego prawie 40%

działają na domyślnym ESSID. Sieci, w

których stosuje się szyfrowanie WEP, jest

około 30%, zaś WPA tylko 10%. Jeśli spo-

dziewacie się, że w tych 60% niezabez-

pieczonych sieci były tylko sieci domowe,

to jesteście w błędzie! Sprawa ta doty-

czy także firm. Jak widać, istnieje bardzo

dużo sieci, w których nie stosuje się

nawet szyfrowania WEP, którego konfi-

guracja nie powinna zająć nam więcej niż

10 minut, nawet gdy mamy do czynienia z

sieciami po raz pierwszy.

Rysunek 2.

Określanie dopuszczalnych adresów MAC

bezpieczeństwo

26

styczeń 2006

27

www.lpmagazine.org

bezpieczeństwo

bezpieczne sieci bezprzewodowe

niu której z ramek zostanie usunięty łań-

cuch z wartością ESSID. Niestety, identyfi-

kator ESSID będzie ujawniony w 2 typach

ramek: ponownego uwierzytelniania oraz

ponownego skojarzenia. Nie jest to jednak

dużym zagrożeniem, gdy nasz laptop nie

będzie w ciągłym ruchu (tzn. nie będzie-

my się z nim przemieszczać).

Aby wyłączyć ESSID, wchodzimy do

sekcji Wireless i zakładki Basic Wireless

Settings, a następnie zmieniamy war-

tość Wireless SSID Broadcast z Enabled na

Disabled.

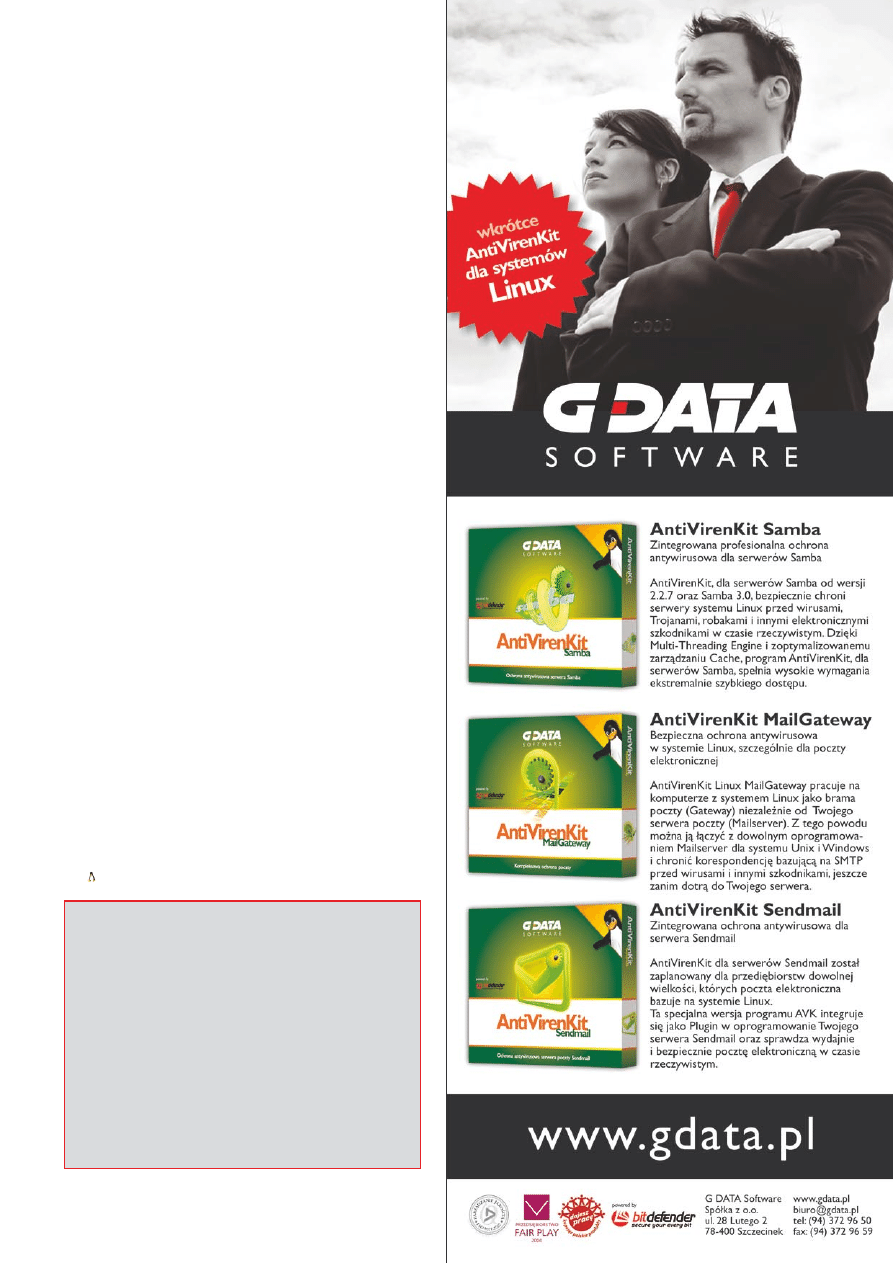

Konfiguracja sieci

na notebooku

z zainstalowanym Ubuntu

Gdy mamy już za sobą konfigurację rutera,

czas przygotować naszego notebooka.

Podczas konfiguracji będziemy korzystać

z pakietu Linux Wireless Extensions (wireless-

tools), czyli najpopularniejszego zestawu

narzędzi do konfigurowania parametrów

kart bezprzewodowych w systemie Linux.

Najważniejszym narzędziem tego pa-

kietu jest Iwconfig:

scoti@ubuntu:~$ iwconfig -h

Jego możliwości są naprawdę duże, gdyż za

jego pomocą możemy sterować praktycznie

każdym parametrem naszej karty. Użyje-

my w tej chwili tylko kilku opcji, niezbęd-

nych do nawiązania połączenia z ruterem.

Na początku ustawiamy interfejs eth1

w tryb Managed:

scoti@ubuntu:~$ iwconfig eth1

S

mode Managed

Później podajemy ESSID naszej sieci (np.

zgodnie z ustawieniami w ruterze:

scoti@ubuntu:~$ iwconfig eth1

S

essid [nazwa sieci]

oraz wprowadzamy klucz WEP w postaci

ciągu cyfr szesnastkowych (jeden z zapisa-

nych przez nas wcześniej, np. 37dd5a0741):

scoti@ubuntu:~$ iwconfig eth1

S

key [klucz WEP]

Na końcu sprawdzamy, czy nawiązaliśmy

połączenie z naszym routerem:

scoti@ubuntu:~$ iwconfig eth1

eth1 IEEE 802.11-DS ESSID:

"linux_plus" Nickname:"HERMES I"

Mode:Managed Frequency:2.442 GHz

Access Point: 00:0F:66:66:55:1C

Rysunek 3.

Włączanie szyfrowania WEP

Rysunek 4.

Poprawnie skonfigurowana bezprzewodowa karta sieciowa w Ubuntu

(iwconfig w terminalu oraz KWifiManager).

Topologie sieci

bezprzewodowych

Topologia ad-hoc (sieć bezpośrednia) – w sie

ci zbudowanej w oparciu o tę topologię

komputery komunikują się bezpośrednio

między sobą (bez użycia punktów dostę-

powych i tego typu urządzeń), przez co

ich zasięg jest mniejszy od sieci struktural-

nych. Do komunikacji wykorzystywane są

tylko bezprzewodowe karty sieciowe zain-

stalowane w komputerach. Wadą tych sieci

jest ograniczona liczba użytkowników (4)

oraz to, że nie można dołączyć ich do sieci

przewodowej LAN. Topologię tę stosuje się

głównie do krótkotrwałego połączenia kilku

(do 4) komputerów.

Topologia infrastructure (sieć struktu-

ralna) – budowana jest w oparciu o punkt

dostępowy (Access Point). W tej topolo-

gii komputery nie komunikują się już bez-

pośrednio między sobą, lecz za pośred-

nictwem Access Pointu. Sieci budowa-

ne w tej topologii są bardziej wydajne

i mają większe możliwości. Zastosowanie

punktu dostępowego zwiększa maksy-

malną odległość między stacjami (kom-

puterami), jak również umożliwia dołącze-

nie bezprzewodowej sieci WLAN do prze-

wodowej LAN, a w konsekwencji także

do Internetu. Sieć zbudowaną w oparciu

o tę topologię można praktycznie dowol-

nie powiększać poprzez dołączanie kolej-

nych punktów dostępowych.

bezpieczeństwo

26

styczeń 2006

27

www.lpmagazine.org

bezpieczeństwo

bezpieczne sieci bezprzewodowe

Słowniczek pojęć

WPA (ang. WiFi Protected Access) to standard szyfrowania sto-

sowany w sieciach bezprzewodowych standardu IEEE 802.11.

Został on zaproponowany przez organizację WiFi jako następca

mniej bezpiecznego WEP.

ESSID to nazwa identyfikująca sieć zgodną ze standardem

802.11.

DHCP (ang. Dynamic Host Configuration Protocol) to protokół

komunikacyjny, który umożliwia komputerom uzyskanie od serwe-

ra danych konfiguracyjnych, np. adresu IP komputera, adresu IP

bramy sieciowej, adresu serwera DNS oraz maski sieci. Protokół

DHCP jest zdefiniowany w RFC 2131 i jest następcą BOOTP.

DHCP został opublikowany jako standard w roku 1993.

Słowniczek powstał w oparciu o zasoby Wikipedii.

Bit Rate:11 Mb/s Tx-Power=15 dBm Sensitivity:1/3

Retry limit:4 RTS thr:off Fragment thr:off

Power Management:off

Link Quality=50/92 Signal level=-46 dBm

Noise level=-96 dBm

Rx invalid nwid:0 Rx invalid crypt:0 Rx invalid frag:0

Tx excessive retries:0 Invalid misc:0 Missed beacon:0

Jeśli zamiast adresu MAC rutera (pole Access Point) zobaczyliby-

śmy ciąg

44:44:44:44:44:44

, to oznacza to, że w czasie połącze-

nia wystąpił błąd.

Kolejną rzeczą, którą musimy zrobić, jest przypisanie adresu

IP. Niestety, konieczne jest wykonanie tego ręcznie, gdyż wyłą-

czyliśmy serwer DHCP na naszym ruterze:

scoti@ubuntu:~$ ifconfig eth1 [ip] netmask [maska]

scoti@ubuntu:~$ route add default gw [brama]

gdzie ip to przykładowo 192.168.1.100, maska to 255.255.255.0,

a brama to 192.168.1.1.

Później edytujemy plik /etc/resolv.conf i wpisujemy w nim

adres DNS (np. 172.16.1.1):

scoti@ubuntu:~$ echo nameserver [adres dns]

S

> /etc/resolv.conf

Na koniec sprawdzamy, czy wszystko działa:

scoti@ubuntu:~$ ping -b [brama]

scoti@ubuntu:~$ ping google.pl

Gdybyśmy nie wyłączali serwera DHCP w ruterze, wystarczyło-

by pobranie adresu IP poprzez polecenie

dhclient eth0

.

Podsumowanie

Szyfrowanie WEP, jak powszechnie wiadomo, samo w sobie nie

jest dość dobrym zabezpieczeniem, ale w połączeniu z możliwo-

ściami naszego rutera już się nim staje. Ponadto, szyfrowanie

WEP jest przydatne, gdy korzystamy ze starszych urządzeń sie-

ciowych, które nie wspierają szyfrowania WPA.

Dobrym rozwiązaniem do zabezpieczenia sieci jest WPA,

ale niestety nie każde urządzenie wspiera ten sposób szyfrowa-

nia.

Wyszukiwarka

Podobne podstrony:

Bezpieczne sieci bezprzewodowe

Bezpieczenstwo w sieciach komputerowych, Sieci bezprzewodowe

Bezpieczne sieci bezprzewodowe

2006 01 Analiza bezpieczeństwa komunikatora internetowego z wykorzystaniem platformy Linux [Bezpiecz

Bezpieczne sieci bezprzewodowe

Poradnik Bezpieczeństwo sieci bezprzewodowych 12 2004

Bezpieczne sieci bezprzewodowe

01 Bezpieczeństwo użytkowania urządzeń elektrycznych

2006 04 Bezpieczenstwo ruchu dr Nieznany

2005 01 Bezpieczne łączenie się z Internetem [Bezpieczenstwo]

04-01 Bezpieczeństwo na miejscu wypadku, pierwsza pomoc

A Engst, G Eleighsman Sieci Bezprzewodowe Praktyczny przewodni, Helion, Gliwice 2006, s

2010-03-01, bezpieczeństwo publiczne

2008 01 Bezpieczeństwo teleinformatyczne informacji niejawnych

2010 01 Bezpieczeństwo informacji

więcej podobnych podstron