Rodzaje sieci komputerowych

Sieci komputerowe dzielimy, zwłaszcza ze względu na ich architekturę, ale przede wszystkim ze

względu na ich wielkośd.

Wyróżniamy:

sieci osobiste (PAN -Private area network) ok 1m

sieci lokalne (LAN - Local Area Network) 10m - 1km,

sieci komputerowe miejskie (MAN - Metropolitan Area Network) 10km,

rozległe sieci komputerowe (WAN - Wide Area Network) 100km - 1000km,

sieci globalne, których przykładem może byd Internet 10 000km.

Lokalne sieci komputerowe są najbardziej rozpowszechnionymi i najczęściej używanymi typami sieci

komputerowych. Sieci lokalne zostały zaprojektowane jako sposób połączenia kilku, kilkunastu

komputerów w jedną strukturę sieciową, wykorzystując geograficznie niewielki obszar, zwykle

ograniczający się do jednego pokoju, piętra lub budynku. Rozszerzeniem sieci lokalnych jest sied

kampusowa, dzięki której możliwe jest łączenie w jedną sied komputerów znajdujących się w

sąsiednich budynkach. Oprócz tego, że można rozszerzyd sied lokalną do kampusowej, można także

łączyd ze sobą wiele siei lokalnych dzięki specjalnym urządzeniom, takim jak routery, przekaźniki,

mosty i inne.

Sieci miejskie są większe od lokalnych i obejmują swoim zasięgiem całe miasto. Tak naprawdę sieci te

zwykle nie są osobnymi sieciami, ale zbiorem połączonych ze sobą sieci lokalnych. Zwykle

podłączenie do sieci miejskiej ma wiele zalet, przede wszystkim zwiększenie przepustowości danych.

Jest to ważne dla dużych przedsiębiorstw, których filie są rozrzucone po całym mieście. Dzięki sieci

miejskiej mogą bardzo szybko wysyład i otrzymywad dane.

Sieci rozległe są innym typem sieci. Niemożliwe jest pociągnięcie tak dużej kabli, aby możliwe było

połączenie pomiędzy komputerami znajdującymi się na przykład na terytorium całego kraju. Dlatego

aby możliwe było połączenie na takie odległości korzysta się głównie z łączy operatorów

telekomunikacyjnych. Dzięki temu sieci rozległe mogą łączyd ze sobą sieci miejskie i lokalne. Jednak

im większa sied, tym więcej przeszkód musi byd pokonanych. Aby sied taka miała prawo istnied,

muszą byd zachowane szczególne środki bezpieczeostwa danych i niezawodności łączy. Sieci rozległe

często bazują na światłowodach, które są bardziej przepustowe niż zwykłe miedziane kable. Poza

tym, aby sygnał nie zanikł i nie został zniekształcony na dużej odległości, muszą byd wykorzystane

specjalne urządzenia wzmacniające i redukujące szumy. Inaczej większośd informacji ginęłaby po

drodze od nadawcy do odbiorcy, co oczywiście jest w sprzeczności z całą ideą sieci komputerow ych.

Takimi urządzeniami są na przykład routery, czyli specjalne komputery bądź maszyny, które potrafią

w każdej chwili oszacowad ruch, jaki panuje w sieci komputerowej. Następnie przesyłają pakiety

informacji taką ścieżką, aby czas oczekiwania po stronie odbiorcy był jak najmniejszy.

Najważniejszą obecnie siecią globalną jest Internet. Sied globalna łączy ze sobą wiele różnego rodzaju

sieci lokalnych, miejskich i rozległych.

Topologie, czyli logiczne struktury sieci

Oprócz tego, że sieci komputerowe dzieli się ze względu na ich wielkośd, podział stosuje się też ze

względu na ich logiczną strukturę.

Wyróżniamy cztery podstawowe topologie sieciowe:

szynową,

pierścieniową,

gwiaździstą,

drzewiastą, która jest połączeniem topologii szynowej i gwiaździstej.

Oprócz tego możliwe są też inne zestawienia i wariacje.

Najważniejszą rzeczą, jaką trzeba zrozumied jest fakt, że topologie to struktury logiczne, które często

nie wyglądają wcale jak "szyna", "pierścieo" czy "gwiazda". Możliwe jest na przykład, że cała taka

topologia jest zorganizowana w jednym urządzeniu. Często jednak bywa, że sied gwiaździsta

przypomina fizycznie gwiazdę.

TOPOLOGIA MAGISTRALI

Topologia magistrali jest jedna z topologii fizycznych sieci komputerowych charakteryzująca się tym,

że wszystkie elementy sieci są podłączone do jednej magistrali (zazwyczaj jest to kabel

koncentryczny). Większośd topologii logicznych współpracujących z topologią magistrali wychodzi z

użytku (wyjątkiem jest tutaj 10Base-2, który nadal może znaleźd zastosowanie). Sied składa się z

jednego kabla koncentrycznego (10Base-2, 10Base-5 lub 10Broad36). Poszczególne części sieci (takie

jak hosty, serwery) są podłączane do kabla koncentrycznego za pomocą specjalnych trójników

(zwanych także łącznikami T) oraz łączy BNC. Na obu koocach kabla powinien znaleźd się opornik

(tzw. terminator) o rezystancji równej impedancji falowej wybranego kabla aby zapobiec odbiciu się

impulsu i tym samym zajęciu całego dostępnego łącza. Maksymalna długośd segmentu sieci to w

przypadku:

10Base-2 - 185m

10Base-5 - 500 m

10Broad36 - 1800 m

Sied o takiej topologi umożliwia tylko jedną transmisję w danym momencie (wyjątkiem jest tutaj

10Broad36, który umożliwia podział kabla na kilka kanałów). Sygnał nadany przez jedną ze stacji jest

odbierany przez wszystkie (co bez zastosowania dodatkowych zabezpieczeo umożliwia jego

przechwycenie), jednakże tylko stacja do której pakiet został zaadresowany, interpretuje go.

Maksymalna przepustowośd łącza w tych trzech podanych standardach sieci Ethernet to 10 Mb/s.

Zalety

małe użycie kabla

brak dodatkowych urządzeo (koncentratory, switche)

niska cena sieci

łatwośd instalacji

awaria pojedynczego komputera nie powoduje unieruchomienia całej sieci

Wady

trudna lokalizacja usterek

tylko jedna możliwa transmisja w danym momencie (wyjątek: 10Broad36)

potencjalnie duża ilośd kolizji

awaria głównego kabla powoduje unieruchomienie całej domeny

słaba skalowalnośd

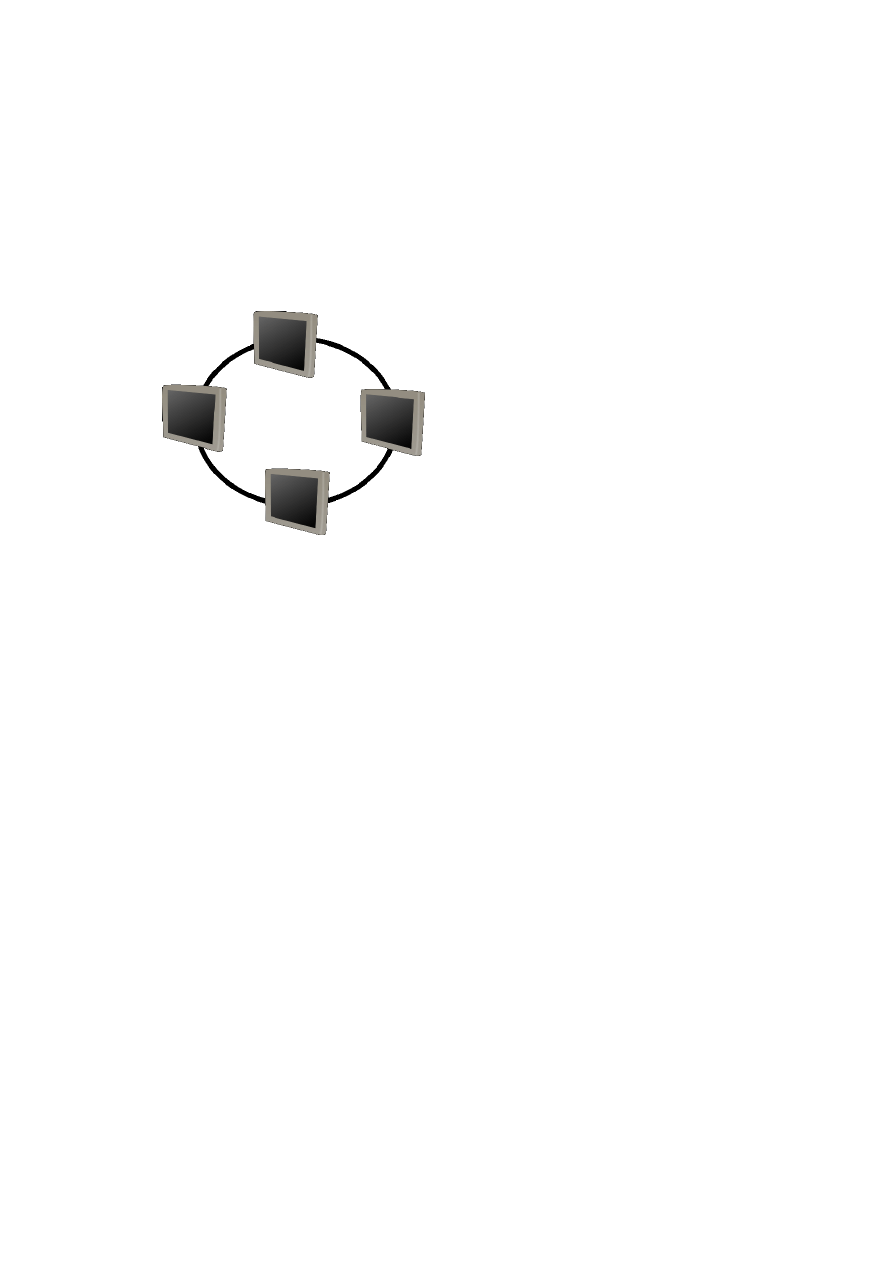

Topologia pierścieniowa działa na nieco innej zasadzie. Jak wskazuje nazwa, struktura ta logicznie

przypomina pierścieo. Każda stacja robocza jest jakby koralikiem w naszyjniku. Okablowanie takiej

sieci ma zwykle kształt pierścieniowy. Kiedy jeden z terminali wysyła wiadomośd, krąży ona w kółko,

zawsze w jedną stronę, dzięki czemu możliwe jest wysyłanie kilku transmisji, które nie będą na siebie

nachodzid. Terminal wysyła informację do konkretnego komputera. Kiedy informacja dojdzie do

następnego w kolejności komputera, sprawdza on, czy jest to informacja do niego. Jeśli nie, puszcza

ją dalej i może też puścid swoją transmisję. Taki sposób wymiany informacji jest stosowany zwłaszcza

w sieciach opartych na technologii Token Ring, gdzie oprócz transmisji, w koło pierścienia krąży także

"żeton", uprawniający do przekazywania własnych transmisji. Dlatego w jednym momencie może

nadawad tylko jeden komputer, ale transmisja krąży w sieci wraz z innymi. W sieci Token Ring awaria

jednego komputera powoduje awarię całej sieci, ponieważ przerwany zostaje obwód. Aby temu

zapobiegad, w sieci montuje się dodatkowy pierścieo zapasowy, który w momencie awarii jednego z

terminali jest uruchamiany. W terminalach sąsiadujących z tym , który uległ awarii, pierścienie łączą

się i tworzy się nowy pojedynczy pierścieo, w którym dalej może płynąd informacja sieciowa.

Niestety, kolejnej awarii sied taka nie potrafi przetrzymad.

Zalety

małe zużycie przewodów

możliwośd zastosowania łącz optoelektronicznych, które wymagają bezpośredniego

nadawania i odbierania transmitowanych sygnałów

możliwe wysokie osiągi, ponieważ każdy przewód łączy dwa konkretne komputery

Wady

awaria pojedynczego przewodu lub komputera powoduje przerwanie pracy całej sieci jeśli

nie jest zainstalowany dodatkowy sprzęt

złożona diagnostyka sieci

trudna lokalizacja uszkodzenia

pracochłonna rekonfiguracja sieci

wymagane specjalne procedury transmisyjne

dołączenie nowych stacji jest utrudnione, jeśli w pierścieniu jest wiele stacji

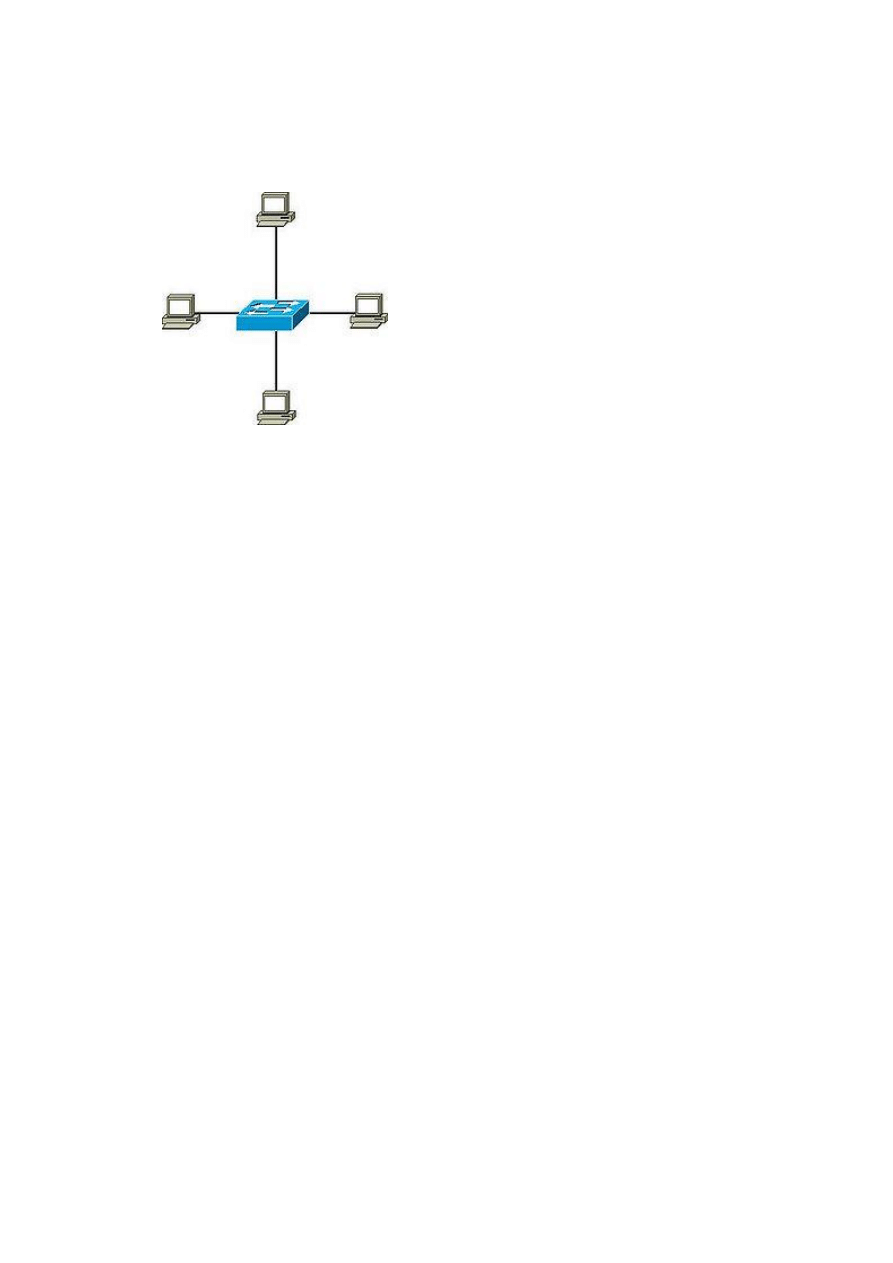

Topologia gwiazdy

Sied zawiera centralny element (hub lub switch), do którego przyłączone są wszystkie węzły. Cały

ruch w sieci odbywa się przez hub. Sygnały mogą byd nadawane z huba do wszystkich stacji lub tylko

do wybranych. Odległośd każdej stacji od huba oraz liczba stacji do niego podłączonych są

ograniczone. Czas propagacji sygnału nie zależy od liczby stacji. Nadane przez hub sygnały zanikają

samoczynnie. Możliwe jest wystąpienie kolizji, która może byd łatwo wykryta przez hub i

zasygnalizowana wszystkim stacjom. Zaletą tej topologii jest łatwośd konserwacji, wykrywania

uszkodzeo, monitorowania i zarządzania siecią. Awaria jednej stacji nie wpływa na pracę reszty sieci.

Układ okablowania jest łatwo modyfikowalny (łatwo dołączyd stację roboczą), ale jego koszt jest

stosunkowo duży (potrzeba duże ilości kabla w celu podłączenia każdej stacji osobno). Należy

również zauważyd, że hub jest centralnym elementem sieci i jego ewentualna awaria paraliżuje całą

sied. Wyróżnia się konfiguracje gwiaździste aktywne (sygnał w hubie jest wzmacniany i/lub

regenerowany) i bierne .

Zalety

Większa przepustowośd.

Gdy przestaje działad jeden komputer, cała sied funkcjonuje dalej.

Łatwa lokalizacja uszkodzeo ze względu na centralne sterowanie.

Wydajnośd.

Łatwa rozbudowa.

Wady

Duża liczba połączeo (duże zużycie kabli).

Gdy awarii ulegnie centralny punkt (koncentrator lub przełącznik), to nie działa cała sied.

Wyszukiwarka

Podobne podstrony:

Formy i rodzaje dzialan w czasi Nieznany

Budowa i obsluga domowych sieci Nieznany

Monitorowanie parametrow sieci Nieznany

Czy rodzaj znieczulenia wplywa Nieznany

BMW skrzynie rodzaje oleju id 9 Nieznany (2)

Bezrobocie rodzaje, skala, skut Nieznany (2)

projekt normy N SEP E 001 sieci Nieznany

00 Program nauki Monter sieci t Nieznany

003b Rodzaje stresuid 2297 Nieznany (2)

Formy i rodzaje dzialan w czasi Nieznany

Budowa i obsluga domowych sieci Nieznany

rodzaje ataków sieci

Elektromonter sieci trakcyjnej Nieznany

01 badanie sieci 3fid 3055 Nieznany (2)

Montowanie i badanie sieci tele Nieznany

instrukcja bhp wykaz rodzajow p Nieznany (2)

Przemyslowe Sieci Symbiotyczne Nieznany

Monter sieci cieplnych 712608 i Nieznany

Bajkoterapia jako rodzaj biblio Nieznany (2)

więcej podobnych podstron