Ochrona Mienia

Część 2

III. Zadania pracowników ochrony w związku z zagrożeniem zamachami

przestępczymi oraz, terrorystycznymi, w tym:

1) kradzieżą w obiekcie,

2) włamaniem w obiekcie,

3) napadem na bank lub inną instytucje finansową oraz inny obiekt:

4) postępowanie pracowników bądź pracowników ochrony w sytuacji

zaistniałego napadu, zadania ochrony bankowej, generalna zasada

podczas napadów,

5) podłożeniem ładunku wybuchowego a także innymi zagrożeniami

bądź działaniami terrorystycznymi: alarmowanie, akcja poszukiwawcza,

Materiały pomocnicze.

K

K

r

r

a

a

d

d

z

z

i

i

e

e

ż

ż

z

z

w

w

ł

ł

a

a

m

m

a

a

n

n

i

i

e

e

m

m

d

d

o

o

o

o

b

b

i

i

e

e

k

k

t

t

u

u

.

.

Postępowanie pracowników zakładu bądź pracowników ochrony w przypadku

włamania do obiektu:

1. Starać się udaremnić przestępstwo przy pomocy prawnych środków

określonych w Ustawie o ochronie osób i mienia.

2. Ująć ewentualnie sprawcę i niezwłocznie przekazać go Policji.

3. Sporządzić informację o zaistniałym zdarzeniu.

4. Powiadomić o zdarzeniu najbliższa jednostkę.

5. Powiadomić o zdarzeniu dyrektora (kierownika) placówki (zakładu).

6. Nie dopuścić do zatarcia śladów i dowodów przestępstwa (zabezpieczyć

miejsce zdarzenia).

7. Uniemożliwić (do czasu przybycia przedstawicieli organów ścigania) wstęp na

teren obiektu osobom postronnym.

8. Zabezpieczyć w miarę możliwości ślady przestępstwa, które mogłyby ulec

zniszczeniu (np. w wyniku działań warunków atmosferycznych), np. przez

pokrycie folią pozostawionych śladów.

9. Zabezpieczyć pozostałe mienie będące własnością obiektu.

10. Umożliwić wejście na teren obiektu służbom interwencyjnym (Policja, straż

pożarne, pogotowie ratunkowe).

Uwaga: Przed powiadomieniem Policji o zaistniałym przestępstwie należy

zweryfikować otrzymany sygnał osobiście lub za pomocą środków technicznych (np.

skierowanie kamery na zagrożoną strefę).

N

N

a

a

p

p

a

a

d

d

n

n

a

a

b

b

a

a

n

n

k

k

l

l

u

u

b

b

i

i

n

n

n

n

ą

ą

i

i

n

n

s

s

t

t

y

y

t

t

u

u

c

c

j

j

ę

ę

f

f

i

i

n

n

a

a

n

n

s

s

o

o

w

w

ą

ą

Ogólne zasady zachowania się uczestników napadu:

- poddać się woli sprawcy lecz w sytuacjach, gdy jest to ostatecznością –

walczyć o życie

- w

miarę możliwości realizować żądania sprawcy.

- nie

należy wykonywać gwałtownych ruchów, wszystkie czynności należy

wykonywać spokojnie i posłusznie.

- nie

należy krzyczeć.

- nie

należy płakać histerycznie, czy też atakować werbalnie napastników,

- nie

należy wpatrywać się przenikliwie z nienawiścią w napastników,

- należy unikać ich wzroku.

- w

miarę możliwości zajmować miejsca poza strefą działania napastników,

poza drogą ich odwrotu.

- chronimy

cały czas twarz, pierś, brzuch - najlepiej siedząc z rękoma na karku,

pochyleni do przodu,

- nigdy nie należy być nadgorliwym,

- jeżeli jest to możliwe użyć dyskretnie przycisku napadowego,

- absolutnie w trakcie napadu nie używamy sygnalizatorów akustycznych,

- nie

blokować wyjścia, nie zatrzymywać napastników, nie wybiegać za nimi na

zewnątrz,

- zablokować wejścia po opuszczeniu przez sprawcę obiektu,

- powiadomić Policję o zaistniałym zdarzeniu,

- nie

opuszczać pomieszczenia, nie rozmawiać z innymi, nie dotykać innych

przedmiotów do przybycia Policji,

- nie

dopuścić do zatarcia śladów,

- w trakcie bezpośredniej interwencji Policji bezwzględnie podporządkować się

poleceniom sił policyjnych, a nie sprawcy,

- nie

ujawniać żadnych informacji o zdarzeniu do czasu zakończenia

dochodzenia przez Policję.

Zasady zachowania się pracownika ochrony znajdującego się w miejscu

ataku:

- nie

używać broni palnej, w sytuacji, gdy napastnik swoim działaniem

bezpośrednio zagraża życiu lub zdrowiu jakiejkolwiek osoby i zdobył przewagę

w wyniku zaskoczenia

- natychmiast

wykonywać wszystkie polecenia napastników

- w razie konieczności dać się rozbroić

- jeżeli jest to możliwe użyć dyskretnie przycisku napadowego

- o ile jest to możliwe obserwować dyskretnie zachowanie napastnika w celu

zapamiętania jak największej liczby istotnych szczegółów, przede wszystkim

rysopisu, tików nerwowych, specyfiki ruchu, gestykulacji, mowy, itp. oraz

miejsc, w których przebywał sprawca pod kątem pozostawienia

indywidualnych śladów (linii papilarnych, obuwia, śliny, niedopałków

papierosa, itp.).

- nie

blokować i nie zatrzymywać napastników.

- po

wyjściu napastników szybko zablokować drzwi, zasłonić szyby.

- opatrzyć rannych i powiadomić pogotowie, Policję, szefa ochrony.

Pracownicy ochrony pełniący służbę na posterunku ukrytym powinni:

- nie

podejmować walki ze sprawcami

- odciąć dostęp do pomieszczenia oraz w miarę możliwości spowodować

odcięcie dostępu do innych pomieszczeń banku

- skierować kamerę telewizji przemysłowej na sprawcę napadu i włączyć

rejestrację.

- natychmiast

powiadomić Policję, pogotowie, szefa ochrony podając jak

najwięcej szczegółów o napadzie.

- nie

używać środków łączności wewnętrznej,

- obserwować dokładnie przebieg i rozwój sytuacji.

- po opuszczeniu przez sprawców obiektu zablokować wejścia i udać się do

innych pracowników w celu współdziałania z nimi.

- po

przyjeździe Policji przekazać im wszystkie istotne informacje o zdarzeniu.

- w przypadku gdy sprawcy pozostawią podejrzany przedmiot, nie należy go

dotykać, przenosić, natomiast należy przeprowadzić ewakuację klientów i

personelu do czasu przybycia wyspecjalizowanych służb rozpoznania i

rozminowania pirotechnicznego. Podczas ewakuowania każda osoba powinna

zabrać ze sobą swój podręczny bagaż czy torby. •

Zachowanie się załogi interwencyjnej po przybyciu do obiektu:

- podjechać jak najbliżej obiektu do tego miejsca, z którego nie dostrzegą ich

napastnicy.

- rozpoznać teren wokół obiektu w celu wykrycia i zlokalizowania

współuczestników napadu.

- starać się skrycie sprawdzić wnętrze obiektu, szczególnie miejsce napadu.

- przy

braku

symptomów napadu jeden z członków załogi możliwie dyskretnie

wchodzi do obiektu, drugi pracownik ochrony w tym czasie pozostaje na

zewnątrz czekając na rozwój wydarzeń.

- w przypadku zaobserwowania symptomów napadu załoga nie wchodzi do

obiektu,

- zajmuje dogodne stanowiska do obserwacji obiektu zgodnie z przyjętymi

procedurami, informuje przełożonych o rozwoju sytuacji.

- po przybyciu Policji przekazuje, jak najwięcej informacji włącznie z opisem

obiektu.

-

następnie wycofuje się w bezpieczny rejon i czeka na dyspozycje swoich

przełożonych.

Generalna zasada: Unikaj działań, które mogą zwiększyć niebezpieczeństwo twoje

lub innych osób.

P

P

o

o

d

d

ł

ł

o

o

ż

ż

e

e

n

n

i

i

e

e

ł

ł

a

a

d

d

u

u

n

n

k

k

u

u

w

w

y

y

b

b

u

u

c

c

h

h

o

o

w

w

e

e

g

g

o

o

Ładunki wybuchowe można łatwo zamaskować, czyniąc to na wiele sposobów (w

torebce damskiej, aktówce, pudełku po papierosach, torbie podróżnej, plecaku,

samochodzie itp.). zależnych od pomysłowości i wyszkolenia pirotechnicznego

zamachowca. Różne mogą być także miejsca podłożenia ładunku wybuchowego, w

zależności od jego konstrukcji i przeznaczenia.

W celu zminimalizowania skutków wybuchu bądź neutralizacji ładunku

wybuchowego stworzono odpowiednie instrukcje postępowania. Jedną z nich jest

Instrukcja alarmowa w przypadku zgłoszenia o podłożeniu lub znalezieniu ładunku

wybuchowego w obiekcie użyteczności publicznej, która określa następujący tryb

postępowania:

Alarmowanie - osoba, która przyjęła zgłoszenie o podłożeniu ładunku wybuchowego

albo zauważyła w obiekcie przedmiot niewiadomego pochodzenia mogący być

ładunkiem wybuchowym, jest obowiązana o tym zawiadomić administratora obiektu

oraz Policję podając:

- treść rozmowy ze zgłaszającym podłożenie ładunku wybuchowego, którą należy

prowadzić według wskazówek załączanych do instrukcji,

- miejsce i opis zlokalizowanego przedmiotu, który może być ładunkiem

wybuchowym,

- numer telefonu, z którego prowadzona jest rozmowa i swoje nazwisko.

Osoba prowadząca rozmowę powinna uzyskać potwierdzenie przyjęcia powyższego

zawiadomienia.

Osoba prowadząca rozmowę powinna uzyskać potwierdzenie przyjęcia powyższego

zawiadomienia.

Akcja poszukiwawcza

a) do czasu przybycia Policji akcją kieruje administrator obiektu, a w czasie jego

nieobecności osoba przez niego upoważniona;

b) kierujący akcją zarządza, aby użytkownicy pomieszczeń dokonali sprawdzenia,

czy w tych pomieszczeniach znajdują się:

- przedmioty, rzeczy, urządzenia, paczki itp., których wcześniej nie było i nie wnieśli

ich użytkownicy pomieszczeń, a mogły być wniesione, pozostawione przez inne

osoby, np. interesantów,

- ślady przemieszczenia elementów wyposażenia pomieszczeń nie ruszanych od

dłuższego czasu,

- zmiany w wyglądzie zewnętrznym przedmiotów, rzeczy, urządzeń emitujących

sygnały (np. dźwiękowe - mechanizm zegarowy, świecące elementy elektroniczne)-

które znajdowały się wcześniej w pomieszczeniu.

Pomieszczenia ogólnodostępne, takie jak: korytarze, klatki schodowe, hole, windy,

piwnice, strychy itp. oraz najbliższe otoczenie zewnętrzne obiektu powinny być

sprawdzone przez pracowników obsługi administracyjnej lub ochrony;

c) nie wolno pod żadnym pozorem dotykać przedmiotów, rzeczy i urządzeń, których

w ocenie użytkowników obiektu przedtem nie było, a zachodzi podejrzenie, iż mogą

to być ładunki wybuchowe. O ich miejscu położenia należy natychmiast powiadomić

administratora obiektu i Policję;

d) w przypadku, gdy użytkownicy pomieszczeń faktycznie stwierdzą obecność

przedmiotów, których wcześniej nie było lub zmiany w wyglądzie i usytuowaniu

przedmiotów stale znajdujących się w pomieszczeniach, należy przypuszczać, iż

mogą znajdować się w nich ładunki wybuchowe. W takiej sytuacji administrator

obiektu może wydać decyzję ewakuacji osób z zagrożonego obiektu przed

przybyciem Policji.

c) należy zachować spokój i opanowanie, aby nie dopuścić do paniki.

Akcja rozpoznawczo- neutralizacyjna

a) po przybyciu do obiektu policyjnej grupy interwencyjnej, administrator obiektu lub

pracownik ochrony powinien przekazać wszelkie informacje dotyczące zdarzenia

oraz wskazać miejsca położenia przedmiotów obcego pochodzenia i punkty

newralgiczne w obiekcie;

b) dowódca grupy interwencyjnej przejmuje kierowanie akcją, a administrator obiektu

winien udzielić mu wszechstronnej pomocy podczas prowadzenia akcji

rozpoznawczo - przeszukiwawczej;

c) na wniosek kierującego akcją administrator obiektu podejmuje i wydaje decyzje o

ewakuacji osób przebywających w obiekcie, o ile nie nastąpiło to wcześniej.

d) identyfikacją i rozpoznaniem przedmiotów obcych oraz neutralizacją ewentualnie

podłożonych ładunków wybuchowych zajmą się wyspecjalizowane jednostki Policji

wykorzystując specjalistyczne środki techniczne;

e) kierujący akcją po zakończeniu działań przekazuje obiekt administratorowi,

sporządzając odpowiedni protokół.

Z czynami gwałtownymi o dużym ciężarze gatunkowym niejednokrotnie łączy się

fakt wzięcia zakładników. Pracownik ochrony może w tych sytuacjach znaleźć się

zarówno w roli zakładnika, jak i osoby, która z pewnego przymusu wynikającego z

zaistniałych okoliczności, podejmie się w pierwszej fazie zdarzenia pertraktacji z

osaczonym przestępcą (tzw. negocjacji z przypadku). Może on pertraktacje te

prowadzić, do czasu rozwinięcia przez policję własnych sił i wprowadzenia do działań

wykwalifikowanego negocjatora. Ewentualne wejście pracownika ochrony w doraźną

rolę negocjatora z napastnikiem przetrzymującym zakładnika (zakładników) ma na

celu obniżenie nastroju (uspokojenie) przestępcy, doprowadzenie do dominacji w nim

czynnika rozumowego nad emocjonalnym, co w konsekwencji prowadzić ma do

zrozumienia przez samego przestępcę, że sytuacja, do której doprowadził, jest i

będzie dla niego bezsensowna, niekorzystna, a jedynym rozsądnym i relatywnie

bezpiecznym dla niego wyjściem będzie poddanie się siłom policyjnym, połączone z

uwolnieniem pojmanych zakładników.

Jeśli stawianie oporu napastnikom okaże się niemożliwe, a pracownik ochrony

znajdzie się w bezpośrednim zasięgu przestępców, jest prawdopodobne, że

wykorzystają go w charakterze zakładnika. Jeśli rola ta wydawać się będzie

nieunikniona, wejść w nią należy bez wahania, wykazując wobec napastników

ostentacyjne wręcz zdyscyplinowanie, oddanie i dyspozycyjność. Demonstrowanie w

takich wypadkach przez pracownika ochrony durny i wrogości wobec napastników

sprowadzić może na niego co najmniej ich niechęć, a z reguły niebezpieczeństwo

poniesienia uszczerbku na zdrowiu czy utraty życia.

Pozornie przychylna, pełna spolegliwości postawa zakładnika wobec

przetrzymujących go przestępców, daje z biegiem czasu duże szanse na rozwinięcie

u nich, choćby tylko w podświadomości, odruchu sympatii i zrozumienia dla sytuacji

przetrzymywanej osoby Ten stosunek do zakładnika, stymulowany jego poprawnym

zachowaniem się, utrwalany przez godziny czy nawet dni spędzone wspólnie z

przestępcami, w izolacji od świata zewnętrznego, może w konsekwencji przynieść

bardzo pozytywny dla niego skutek - będzie traktowany "po ludzku", a ryzyko

spełnienia na nim groźby terrorysty będzie prawdopodobnie wygasać.

IV. Zabezpieczenie i wykrywanie urządzeń podsłuchowych (akcja

rozpoznawczo-neutralizacyjna urządzeń skrytego filmowania)

Zagadnienia.

1) analiza informacji,

2) zagrożenie wynikające z wypływu informacji w kontekście organizacji

systemu bezpieczeństwa jednostki,

3) zagrożenia przyczyniające się do łatwości zastosowania podsłuchu,

4) podział i klasyfikacja urządzeń służących do przechwytywania głosu,

łączności akustycznej i technik wizualnych, ze względu na sposoby i

metody ich zastosowania,

5) istota i cel poszukiwania urządzeń podsłuchowych,

6) sposoby i zasady przeszukiwania pomieszczeń,

7) zadania pracowników ochrony podczas przeszukania,

8) taktyka stosowana podczas poszukiwania podsłuch,

9) uregulowania prawne dotyczące użytkowania urządzeń podsłuchowych w

polskim prawie,

Podstawowe informacje.

Zagrożenie podsłuchem i podglądem.

Rozwój techniki, w tym szczególnie komputerów oraz sposobów przesyłania

dźwięków i obrazu spowodował nowe możliwości w zdobywaniu informacji

bez wiedzy i zgody osoby podsłuchiwanej lub podglądanej,

Tzw. szpiegostwo przemysłowe w dniu dzisiejszym jest "normalnym" zjawiskiem i

stanowi realne zagrożenie.

Groźba fizycznego niebezpieczeństwa, wyciek i wypływ informacji, kradzież

technologii oraz globalne problemy związane z bezpieczeństwem stały się

znaczącymi czynnikami mającymi wpływ na przedsiębiorstwa w XXI wieku. W

większości przypadków współczesny złodziej dysponuje znacznie lepszymi

narzędziami technologicznymi niż ofiara szpiegostwa przemysłowego,

sprzeniewierzenia, naruszenia prywatności informacji lub innych wykroczeń.

Lawina nowoczesnej technologii wyłania obecnie całkowicie nowy rodzaj

przestępstw, które mogą się powiększyć, nasilić oraz skomplikować w przyszłych

latach.

W związku z bardzo szybkim rozwojem techniki, poniższe informacje

przedstawiają jedynie część możliwości technicznych w tym zakresie.

W systemie bezpieczeństwa obiektu jest szereg informacji, których ujawnienie ma

wpływ na stopień zagrożenia obiektu.

Do takich informacji możemy zaliczyć:

• informacje o miejscu i wysokości przechowywanych wartości pieniężnych,

• informacje o terminach konwojów wartości

• informacje o terminach i miejscu dużego skupienia osób – spotkania, narady,

wiece itp.

• informacje o miejscu i czasie przebywania w obiekcie osób wysokiego ryzyka

(osoby objęte systemem ochrony osobistej, decydenci, politycy,

kierownictwo).

Urządzenia służące do uzyskiwania informacji możemy podzielić na:

- urządzenia do podsłuchiwania mowy ludzkiej i dźwięków z otoczenia

tzw. pluskwy i mikropluskwy radiowe i telefoniczne

- urządzenia do skrytego rejestrowania mowy i innych dźwięków – mini

rejestratory, dyktafony

- urządzenia do podglądania i rejestrowania obrazu – miniaturowe

kamery wizyjne, miniaturowe rejestratory obrazu,

- urządzenia do przechwytywania informacji wytwarzanych i

przesyłanych w systemach informatycznych

Pod względem miejsca rozmieszczenia tych urządzeń możemy podzielić je na:

• urządzenia zamontowane skrycie w pomieszczeniach i w

samochodach

• urządzenia mobilne – np. w aparatach telefonii komórkowej

• urządzenia do zdalnego odczytu dźwięku

• programy komputerowe służące do niekontrolowanego

przejmowania danych z komputerów i sieci komputerowych

Bezpieczeństwo informatyczne jest odrębnym problemem, które realizowane jest

przez wyspecjalizowany personel.

Na poziomie służby ochrony obiektu zazwyczaj realizuje się zadania w zakresie

zapobiegania podsłuchom i podglądom wizyjnym.

Charakterystyka podsłuchów.

Akustyczny podsłuch stanowi bardzo interesujący środek pozyskania informacji, gdyż

oprócz samej treści niesie w sobie tą barwę i intonację ludzkiej mowy, która może

dostarczyć równie wiele informacji co i sama treść rozmowy. Istotnym jest również

fakt uzyskania informacji w tzw. realnym czasie pozwalający wykonać właściwy ruch.

Najczęściej stosuje się następujące metody podsłuchów

•

podsłuchy w pomieszczeniach lub samochodach za pomocą wcześniej

założonych radiomikrofonów lub magnetofonów

•

podsłuchiwanie rozmów telefonicznych, teleksów, faksów, radiotelefonów i

radiostacji

•

odczyt promieniowania elektromagnetycznego wytwarzanego przez pracujące

urządzenia np. monitor komputera

•

wykorzystanie naturalnych linii akustycznych - kanały powietrzne, kominy,

systemy wentylacyjne, naturalna przewodność akustyczna ścian, stropów,

konstrukcji

•

wykonanie przewiertów z sąsiednich pomieszczeń

•

odczyt laserowy powierzchni szklanych

•

bombardowanie falą radiową

Dwie ostatnie pozycje wymagają niezwykle drogiej aparatury.

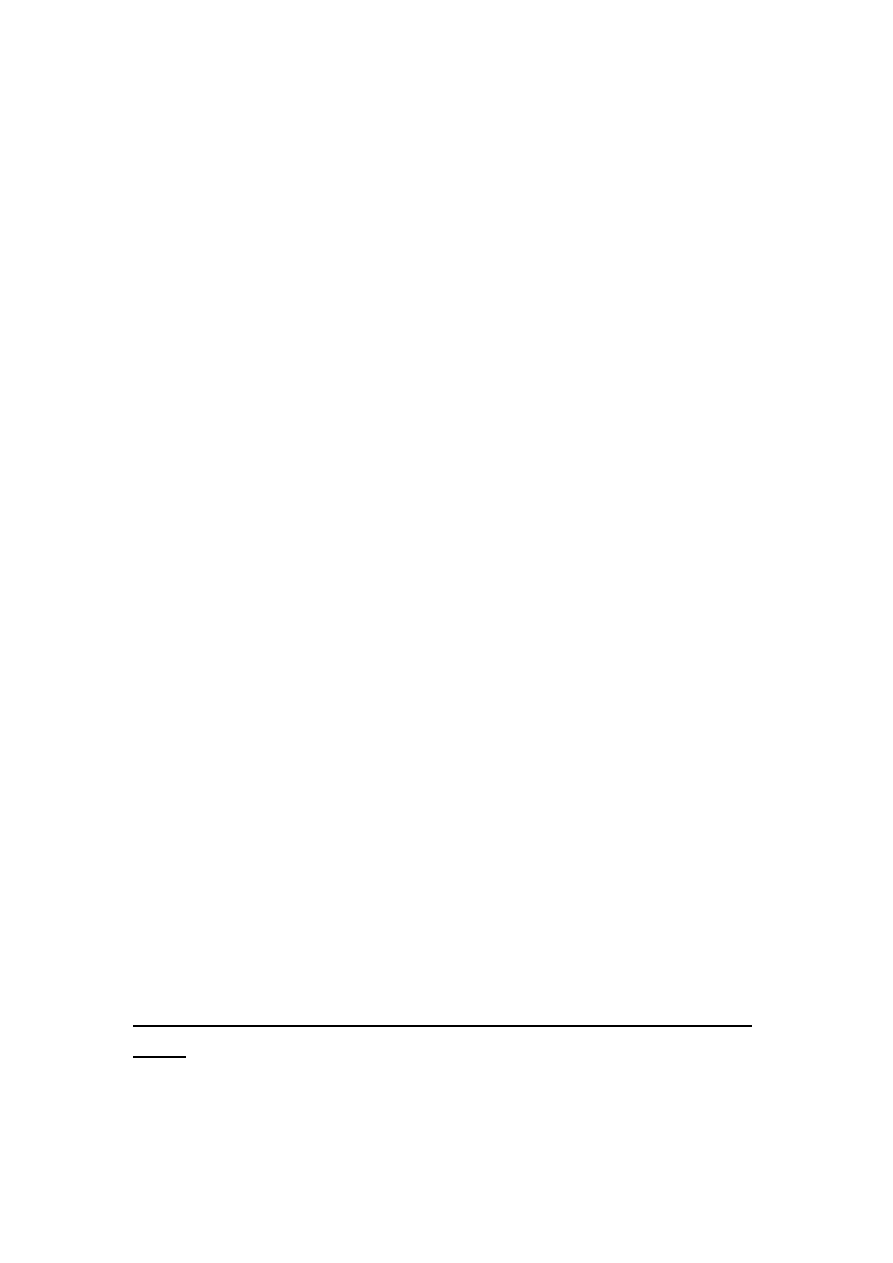

Przykładowe urządzenia podsłuchowe.

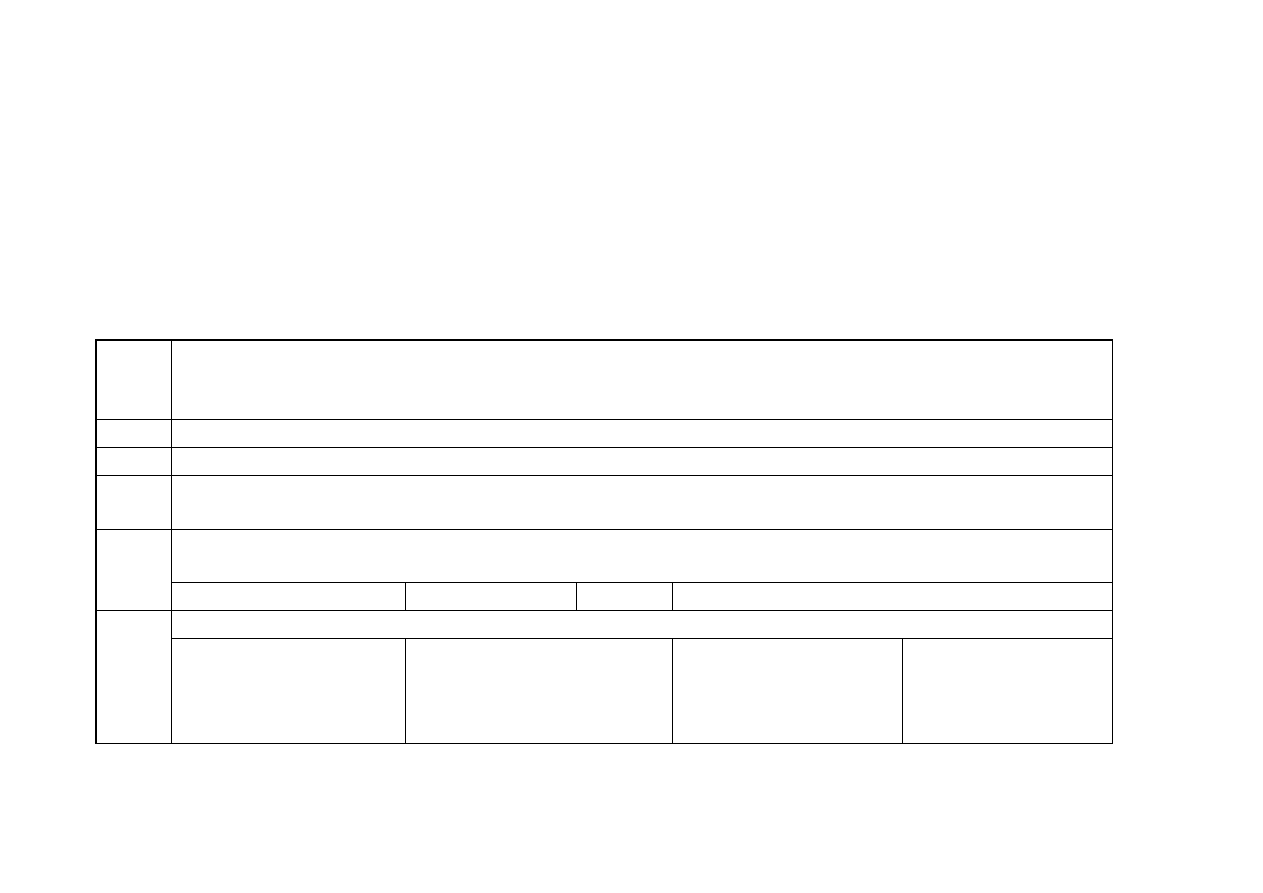

Pluskwy montowane w pomieszczeniach – radiowe lub telefoniczne.

Pluskwa super

miniaturowa

Pluskwa miniaturowa 1,5V

okrągła

Pluskwa

stabilizowana

Pluskwa

stabilizowana

Nadajnik stabilizowany syntezą do

podsłuchiwania linii telefonicznej

Nadajnik stabilizowany syntezą

do podsłuchiwania linii

Nadajnik w kontakcie

220V

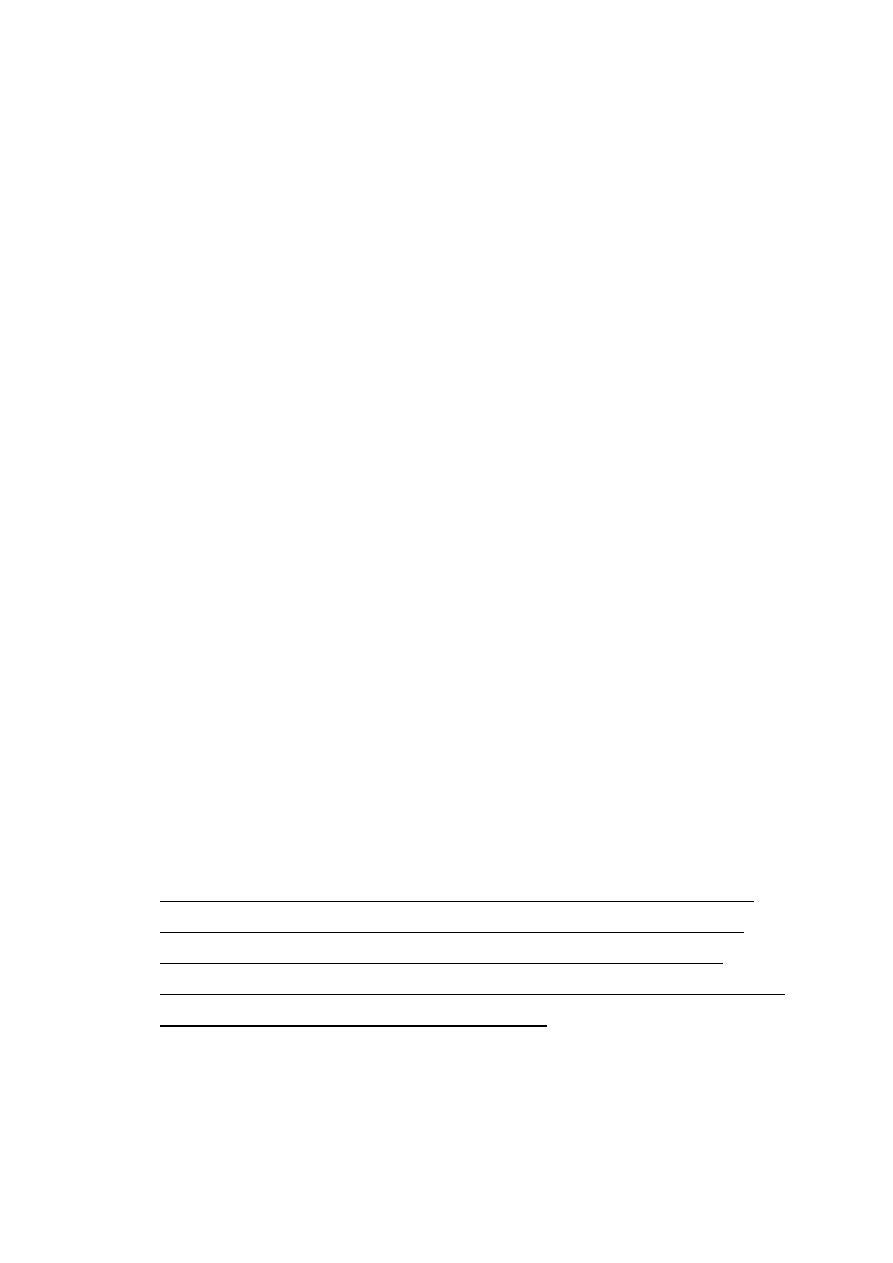

Nadajniki radiowe (pluskwy) umieszczone w przedmiotach użytkowych.

Nadajnik w przedłużaczu

sieciowym - Pluskwa

stabilizowana synteza

Pluskwa stabilizowana w

długopisie-3V

MARKER -Pluskwa

stabilizowana syntezą

Pluskwa w

kalkulatorze 3V

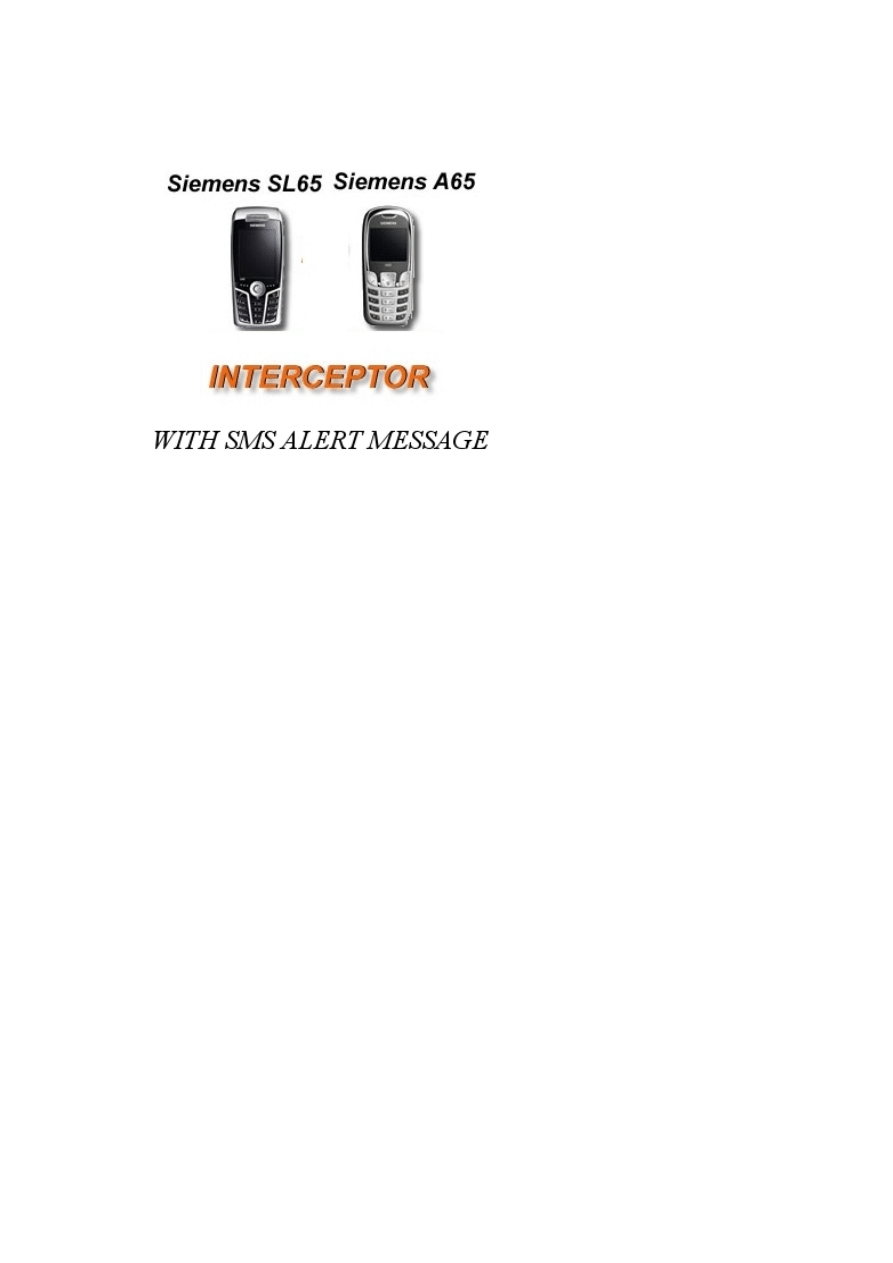

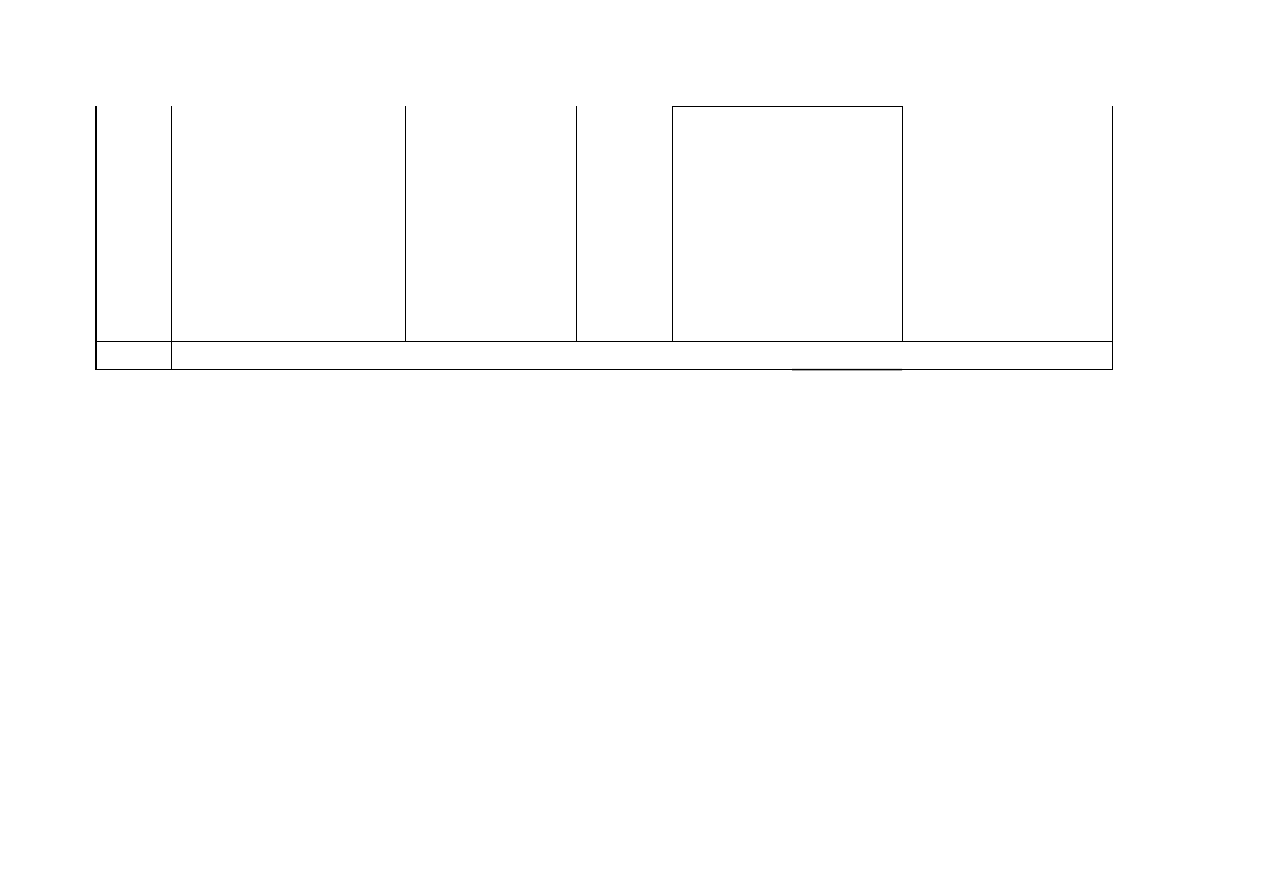

Wykorzystanie telefonii komórkowej do podsłuchu.

Mikro - nadajnik ( pluskwa ) montowany jest w bateriach telefonów komórkowych

różnych typów i modeli.

Urządzenie jest profesjonalną zminiaturyzowaną stacją nadawczą o wysokiej czułości

toru audio, transmituje dźwięk mowy właściciela aparatu i jego rozmówcy wychwycony

ze słuchawki.

Sygnał dźwiękowy z mikrofonu po odfiltrowaniu szumów podawany jest na ultra - czuły

wzmacniacz audio z kompresją sygnału mcz. i wysyłany drogą radiową w paśmie 400

MHz na odległość do 0,5 km w terenie średnio zabudowanym.

Wymiar: modułu 35mm x 4mm x 3mm

Częstotliwość pracy: 300 ÷ 400 MHz

Zasilanie: 3 -12V wymiary 12 x 8 x 3 mm

Zasięg: orientacyjny w terenie średnio zabudowanym około 200m

Moc wcz. nadajnika 150 mW

Czas pracy: podsłuch kilkaset godzin do rozładowania baterii aparatu

Ultra czuły wzmacniacz mikrofonowy z kompresją audio filtr anty - szumowy toru audio

GSM Monitoring –Druga generacja+SMS jest telefonem z którego można odsłuchać

rozmowy telefoniczne i mieć pełną kontrolę nad telefonem.

Telefon ten zachowuje się jak zwyczajny telefon komórkowy, nie zdradza w żaden

sposób swojego specjalnego zastosowania.

Z tego specjalnie zaprogramowanego telefonu można:

1-Odsłuchać wszystkie dźwięki wokół telefonu.

W tej opcji telefon ten po otrzymaniu połączenia z numeru uprzywilejowanego

natychmiast odbiera to połączenie i aktywuje czuły mikrofon zewnętrzny.

2-Przechwycić wszystkie rozmowy wychodzące i otrzymywane.

Telefon automatycznie po połączeniu wysyła SMS-a na numer uprzywilejowany za

każdym razem, gdy posiadacz telefonu szpiegowskiego wykonuje lub odbiera

połączenie.

Po otrzymaniu takiego SMS-a można się wdzwonić i odsłuchać toczącą się rozmowę.

3-Przechwycić wszystkie SMS-y.

Wszystkie wysyłane i odbierane SMS-y zostaną automatycznie skopiowane i przesłane

na uprzywilejowany numer bez pozostawienia jakiegokolwiek śladu w GSM-Monitoring.

4-Ustalić lokalizację danej osoby

Wysyłając rozkaz z numeru uprzywilejowanego można otrzymać informację o lokalizacji.

5-Otrzymać informację o włączeniu telefonu lub zmianie karty SIM.

6-ZDALNE USUNIĘCIE APLIKACJI PODSŁUCHOWEJ !!!

Wszystkie funkcje telefonu szpiegowskiego mogą być włączane lub wyłączane zdalnie

przez komendy SMS oraz bezpowrotnie usunięte z telefonu GSM-Monitoing.

Miniaturowe dyktafony.

Do skrytego nagrywania dźwięku wykorzystywane są dyktafony cyfrowe. Dyktafony

te mogą rejestrować dźwięk z odległości kilku metrów. Wielkość tych urządzeń, w

porównaniu do innych przedmiotów pokazują poniższe zdjęcia.

Mini i mikrokamery.

Mini i mikrokamery są urządzeniami do skrytego podglądania, które mogą być

rozmieszczone w pomieszczeniach i samochodach lub ukryte w przedmiotach

powszechnego użytku przenoszonych przez osoby dokonujące podglądu.

Urządzenia te mogą być kamerami czarno białymi lub kolorowymi.

Ze względu na sposób przekazania obrazu możemy je podzielić na:

- przekazujące obraz drogą radiową bez rejestracji obrazu

- przekazujące obraz drogą radiową z rejestracją obrazu

- połączone przewodowo z mini urządzeniem rejestrującym.

Przykładowe rodzaje urządzeń.

Mikrokamery.

Mikro kamera

przypominająca wyglądem wkręt – do mocowania w meblach, ścianach i innych

urządzeniach stanowiących wyposażenie pomieszczenia.

Minikamery - do montowania w ścianach, sufitach i innych miejscach o dobrej

widoczności filmowanej strefy.

kamery czarno – białe o miniaturowych rozmiarach

Kamuflowane kamery nasobne wykorzystywane są w prowadzeniu skrytego zapisu

video np. w miejscach ogólnodostępnych, w których użycie tradycyjnych kamer nie

jest możliwe

Długopis noszony w kieszonce koszuli lub garnituru jest w

stanie zarejestrować wszystkie zdarzenia mające miejsce wokół osoby wyposażonej

w tego typu urządzenie.

Techniczne sposoby walki z podsłuchem i podglądem.

Zapobieganie podsłuchowi i podglądowi możemy podzielić na dwa rodzaje działań:

1. wykrywanie urządzeń podsłuchowych i kamer wizyjnych

2. zagłuszanie pracy nadajników szpiegowskich i kamer wizyjnych

3. zagłuszanie pracy telefonów komórkowych

Wykrywanie podsłuchów i podglądów obejmuje:

•

skanowanie radiowe powierzchni,

•

skanowanie radiowe ścian okalających daną powierzchnię,

•

wykrywanie urządzeń przechwytujących informację:

o

podsłuchy mikrofonowe,

o

podsłuchy telefoniczne (dowolna ilość telefonów stacjonarnych oraz

komórkowych),

o

kamery video,

o

rejestratory dźwięku,

o

informatyczne urządzenia przechwytujące informacje,

o

działających na podczerwień.

Do wykrywania podsłuchów i kamer stosuje się specjalne urządzenia typu:

•

urządzenia do wykrywania pracy mikro nadajników – skanery radiowe

•

urządzenia do wykrywania podsłuchów telefonicznych

•

analizatory aktywności telefonów komórkowych

•

urządzenia do wykrywania tajnie noszonych mikrofonów radiowych

•

detektory okrytych kamer

Przykładowe typy urządzeń.

DETEKTOR UKRYTYCH KAMER

Przyrząd przeznaczony do znalezienia ukrytych wideo w pomieszczeniach i terenie otwartym w

odległości do 10 metrów.

Znalezienie ukrytej kamery nie jest uzależnione od tego czy kamera jest bezprzewodowa czy

przewodowa ani od tego czy w danym momencie pracuje.

Odnalezienie kamery jest 100% i nie zależy od typu kamery, obiektywu i jej zamaskowania.

Wymiary : 50x50x100 mm

Waga : 200 gram

Detektor kamer w postaci breloczka.

Urządzenie do

wykrywania podsłuchu telefonicznego

.

Skaner promieniowania radiowego.

Zagłuszacze pracy urządzeń podsłuchowych.

Skutecznym narzędziem w walce z podsłuchem są tzw. zagłuszacze, które

uniemożliwiają pracę ukrytych nadajników lub zmieniają przesyłane fale radiowe w

taki sposób, że dźwięki mowy są niezrozumiałe.

Należą do nich między innymi:

- zagłuszacze pracy telefonów komórkowych,

- zagłuszacze nadajników radiowych

- zagłuszacze nadajników video kamer

- generatory

wytwarzające tzw. biały szum, chroniący ściany i okna przed

podsłuchem (przy podsłuchu słyszy się dźwięki przypominające prace

odbiornika radiowego na źle wybranej stacji)

Zadania pracowników ochrony w zakresie zapobiegania podsłuchom i

podglądom.

Wykrywanie podsłuchów jest na ogół zlecane wyspecjalizowanym firmom, którym

pracownicy ochrony powinni zapewnić dostęp do chronionych pomieszczeń oraz

asystę przy dokonywaniu czynności wykrywania.

Czynności wykrywania, a szczególnie wykrywanie urządzeń przenośnych mogą

również wykonywać przeszkoleni pracownicy ochrony samodzielnie, pod warunkiem

posiadania odpowiednich urządzeń technicznych. Czynności te powinny mieć

charakter okresowych kontroli zagrożonych pomieszczeń.

Oprócz wspomnianych wyżej okresowych kontroli należy stosować wiele środków

zapobiegawczych polegających na:

- właściwej organizacji pracy,

- fizycznego wyboru umiejscowienia i wyposażenia swoich pomieszczeń,

- specjalnego przygotowania pomieszczeń do ważnych rozmów.

Profilaktyka zapobiegania podsłuchom powinna być jednym z zadań służby

ochrony i dotyczyć szczególnie:

- ścisłego przestrzegania zasad ruchu osobowego

- kontroli

dostępu do newralgicznych pomieszczeń

- nadzorowania pracy wszelkich ekip remontowych

- zakazu pozostawiania w tych pomieszczeniach osób postronnych przez

nadzoru pracownika formy lub pracownika ochrony.

Przepisy prawne.

Przepisy prawne należy rozpatrywać ze względu na ich zgodność z obowiązującym prawem

telekomunikacyjnym oraz ze względu na cel jakiemu służyć ma podsłuch.

ROZPORZĄDZENIE MINISTRA ŁĄCZNOŚCI z dnia 26 września 1995r. w sprawie zwolnienia od

obowiązku uzyskiwania koncesji oraz zezwoleń telekomunikacyjnych

( Dz. U. z dnia 18 października 1995 )

Na podstawie art. 13 ustawy z dnia 23 listopada 1990 r. o łączności ( Dz. U. z 1995r. Nr. 117 poz. 564

) zarządza się co następujące:

w par. 3 Nie wymaga przydziału częstotliwości oraz zezwolenia i używania radiokomunikacyjnych

urządzeń nadawczych i nadawczo - odbiorczych pracujących z mocą wyjściową nadajnika nie

przekraczającą:

1) 150 mW w zakresie częstotliwości 26.960-27.405 kHZ

2) 17 dBW w mocy promieniowanej w pozostałych częstotliwości poniżej 800 MHz"

KODEKS KARNY Dz.U.97.88.553 USTAWA z dnia 6 czerwca 1997 r.

Kodeks karny

(Dz. U. z dnia 2 sierpnia 1997 r.)

Rozdział XXXIII Przestępstwa przeciwko ochronie informacji Art. 265.

§ 1. Kto ujawnia lub wbrew przepisom ustawy wykorzystuje informacje stanowiące tajemnicę

państwową, podlega karze pozbawienia wolności od 3 miesięcy do lat 5.

§ 2. Jeżeli informację określoną w § 1 ujawnioną osobie działającej w imieniu lub na rzecz podmiotu

zagranicznego, sprawca podlega karze pozbawienia wolności od 6 miesięcy do lat 8.

§ 3. Kto nieumyślnie ujawnia informacje określoną w § 1, z którą zapoznał się w związku z pełnieniem

funkcji publicznej lub otrzymanym upoważnieniem, podlega grzywnie, karze ograniczenia wolności

albo pozbawienia wolności do roku.

Art. 266.

§ 1. Kto, wbrew przepisom ustawy lub przyjętemu na siebie zobowiązaniu, ujawnia lub wykorzystuje

informację, z którą zapoznał się w związku z pełnioną funkcją, wykonywaną pracą, działalnością

publiczną, społeczną, gospodarczą lub naukową, podlega grzywnie, karze ograniczenia wolności albo

pozbawienia wolności do lat 2.

§ 2. Funkcjonariusz publiczny, który ujawnia osobie nieuprawnionej informację stanowiącą tajemnicę

służbową lub informację, którą uzyskał w związku z wykonywaniem czynności służbowych, a której

ujawnienie może narazić na szkodę prawnie chroniony interes, podlega karze pozbawienia wolności

do lat 3.

§ 3. Ściganie przestępstwa określonego w § 1 następuje na wniosek pokrzywdzonego.

Art. 267.

§ 1. Kto bez uprawnienia uzyskuje informację dla niego nie przeznaczoną, otwierając zamknięte

pismo, podłączając się do przewodu służącego do przekazywania informacji lub przełamując

elektroniczne, magnetyczne albo inne szczególne jej zabezpieczenie, podlega grzywnie, karze

ograniczenia wolności albo pozbawienia wolności do lat 2.

§ 2. Tej samej karze podlega, kto w celu uzyskania informacji, do której nie jest uprawniony, zakłada

lub posługuje się urządzeniem podsłuchowym, wizualnym albo innym urządzeniem specjalnym.

§ 3. Tej samej karze podlega, kto informację uzyskaną w sposób określony w § 1 lub 2 ujawnia innej

osobie.

§ 4. Ściganie przestępstwa określonego w § 1-3 następuje na wniosek pokrzywdzonego. Art. 268.

§ 1. Kto, nie będąc do tego uprawnionym, niszczy, uszkadza, usuwa lub zmienia zapis istotnej

informacji albo w inny sposób udaremnia lub znacznie utrudnia osobie uprawnionej zapoznanie się z

nią, podlega grzywnie, karze ograniczenia wolności albo pozbawienia wolności do lat 2.

§ 2. Jeżeli czyn określony w § 1 dotyczy zapisu na komputerowym nośniku informacji, sprawca

podlega karze pozbawienia wolności do lat 3.

§ 3. Kto, dopuszczając się czynu określonego w § 1 lub 2, wyrządza znaczną szkodę majątkową,

podlega karze pozbawienia wolności od 3 miesięcy do lat 5.

§ 4. Ściganie przestępstwa określonego w § 1-3 następuje na wniosek pokrzywdzonego.

Art. 269.

§ 1. Kto, na komputerowym nośniku informacji, niszczy, uszkadza, usuwa lub zmienia zapis o

szczególnym znaczeniu dla obronności kraju, bezpieczeństwa w komunikacji, funkcjonowania

administracji rządowej, innego organu państwowego lub administracji samorządowej albo zakłóca lub

uniemożliwia automatyczne gromadzenie lub przekazywanie takich informacji, podlega karze

pozbawienia wolności od 6 miesięcy do lat 8.

§ 2. Tej samej karze podlega, kto dopuszcza się czynu określonego w § 1, niszcząc albo wymieniając

nośnik informacji lub niszcząc albo uszkadzając urządzenie służące automatycznemu przetwarzaniu,

gromadzeniu lub przesyłaniu informacji.

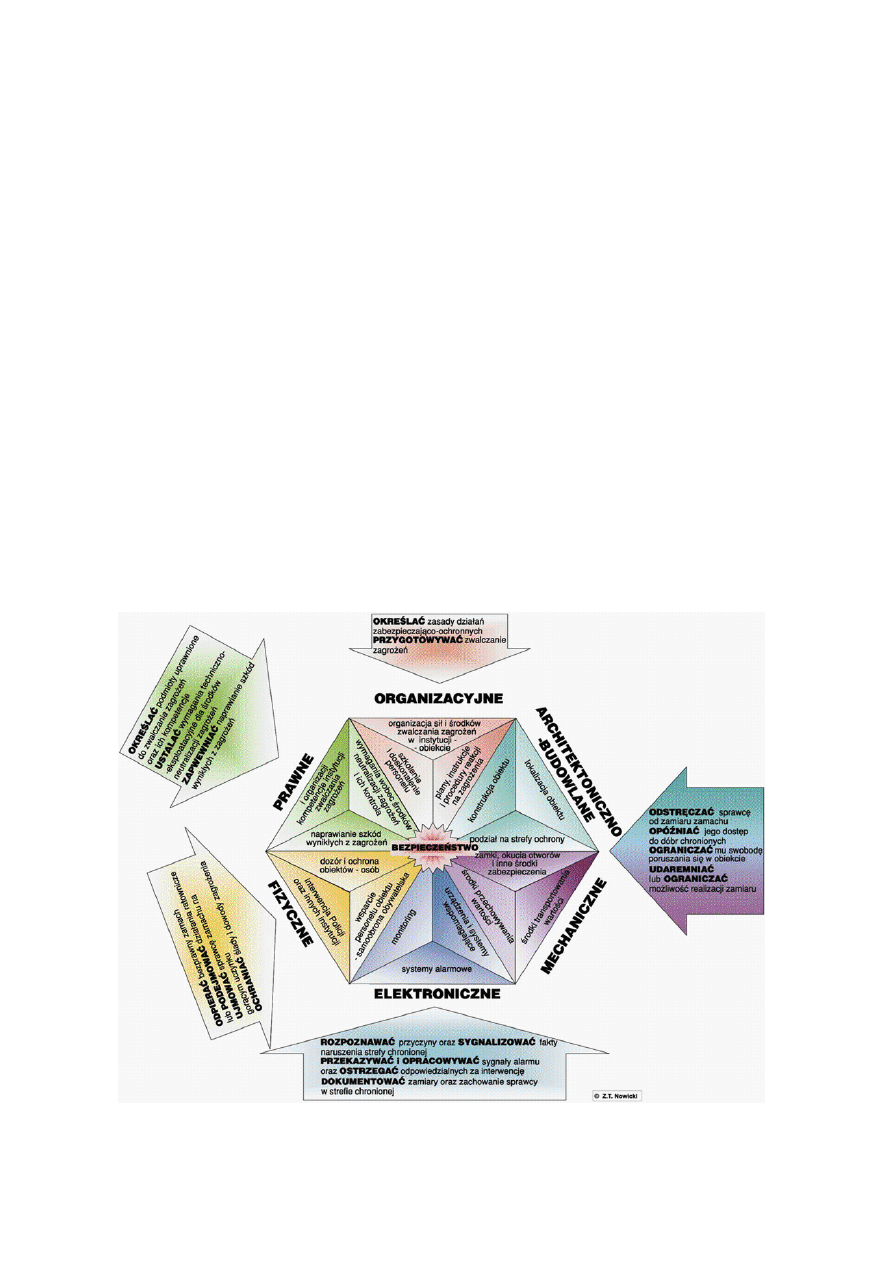

V. Systemy organizacji służby ochronnej.

Podstawowe zagadnienia.

Formy i rodzaje wykonywania zadań ochronnych:

1) formy realizacji ochrony,

2) podział bezpośredniej ochrony fizycznej (ochrona stała i doraźna -podział),

3) systemy bezpieczeństwa obiektów,

4) zadania bezpośredniej ochrony fizycznej i jej realizacja (posterunki stale i

doraźne, patrole piesze i zmotoryzowane, obchody, zasadzki i zakryte

punkty obserwacji),

5) organizowanie ochrony obiektów.

Ochrona fizyczna - formy i metody działań ochronnych.

Ochrona osób i mienia realizowana jest w formie:

•

bezpośredniej ochrony fizycznej

• stałej lub doraźnej,

• polegającej na stałym dozorze sygnałów przesyłanych, gromadzonych i

przetwarzanych w elektronicznych urządzeniach i systemach alarmowych,

• polegającej na konwojowaniu wartości pieniężnych oraz innych przedmiotów

wartościowych lub niebezpiecznych

Podstawa – Art.3 Ustawy o ochronie osób i mienia.

Cechy bezpośredniej ochrony fizycznej stałej

Stałe:

•

miejsce wykonywania czynności ochronnych

•

czas wykonywania czynności ochronnych

•

wymagany poziom bezpieczeństwa obiektu

•

wymagania kwalifikacyjne pracowników

względnie stałe:

•

stopień zagrożenia mienia i pracownika,

•

organizacja ochrony obszaru, obiektu, urządzenia,

•

metody i sposoby realizacji zadań ochronnych,

•

warunki w jakich ochrona jest realizowana, w tym bhp,

•

zadania ochrony i pracowników ochrony

•

dokumentacja ochronna,

•

uzbrojenie i wyposażenie pracowników.

Cechy bezpośredniej ochrony fizycznej doraźnej

doraźnie ustalane:

•

miejsce i czas wykonywania czynności ochronnych,

•

ocena zagrożenia mienia i pracownika

•

organizacja ochrony,

•

wymagane kwalifikacje pracowników ochrony,

•

zadania ochrony i pracowników ochrony,

•

uzbrojenie i wyposażenie pracowników ochrony,

•

sposób dokumentowania czynności ochronnych.

Rodzaje działań ochronnych

•

posterunki ochronne

•

patrole piesze i zmotoryzowane

•

obchody

•

przeszukiwania

•

zasadzki

•

obserwacje

Posterunki ochronne

„Posterunkiem ochronnym nazywamy określone miejsce lub wycinek przestrzeni,

gdzie przebywa w wyznaczonym czasie i wykonuje zadania pracownik ochrony.”

(J. Kąkolewski, E.Kędra).

Rodzaje posterunków ochronnych

•

ze względu na konieczność wykonywania czynności ochronnych

– posterunki stałe i posterunki doraźne

•

ze względu na miejsce wykonywania ochrony

– posterunki

zewnętrzne

– posterunki

wewnętrzne

– posterunki

wewnętrzne z okresową kontrolą terenu zewnętrznego

– posterunki

zewnętrzne z okresową kontrolą terenu wewnętrznego

•

ze względu na uzbrojenie

– posterunki uzbrojone

– posterunki nie uzbrojone

•

ze względu na skład osobowy

– posterunki

jednoosobowe

– posterunki

wieloosobowe

•

ze względu na sposób organizacji czasu pracy na posterunku:

– posterunki

wymagające ochrony całodobowej organizowane z

uwzględnieniem dobowej normy czasu pracy jako:

•

jedno zmianowe,

•

dwu zmianowe

•

trzy zmianowe

– posterunki

wymagające ochrony w wymiarze niższym niż pełna doba z

rozróżnieniem posterunków o wymiarze czasu pracy niższym niż

najniższa norma dobowa czasu pracy

– posterunki ochronne o organizacji pracy w systemie służby wartowniczej

Patrole w systemie ochrony.

„Patrolowanie jest metodą działań polegającą na fizycznej obecności i

przemieszczaniu się po pewnym wycinku przestrzeni pieszo lub za pomocą

środków transportu.”

(J. Kąkolewski i inni).

Rozróżniamy patrole:

•

ze względu na skład osobowy:

–

patrole jednoosobowe

–

patrole wieloosobowe

•

ze względu na sposób przemieszczania się:

–

patrole piesze

–

patrole wyposażone w środek transportu

Obchody jako metoda ochrony obiektu.

Obchód przeprowadza się w celu:

•

sprawdzenia sposobu wykonywania służby ochronnej

•

rozpoznania aktualnej sytuacji zagrożenia

•

rozpoznanie aktualnego stopnia zabezpieczenia obiektu

•

zebrania danych do aktualizacji dokumentacji ochronnej (planu ochrony)

Zasadzka jako metoda ochrony obiektu.

„Zasadzka jest to rodzaj ukrytego posterunku, który wystawia się tylko w przypadku

posiadania uzasadnionych podejrzeń o zamiarze dokonania akcji destrukcyjnej w

obiekcie”.

(Czesław Grzeszczyk – Vademecum agenta ochrony i detektywa).

Przeszukiwanie jako metoda ochrony obiektu.

Przeszukiwanie to rodzaj czynności ochronno-sprawdzających mających na

celu sprawdzenie przez pracownika ochrony obszaru lub obiektu, w celu usunięcia

z tego terenu osób nie uprawnionych do przebywania, a także ujęcia sprawców

czynów zabronionych skierowanych przeciwko chronionemu mieniu i osobom.

Obserwacja jako metoda ochrony obiektu

Posterunek obserwacyjny jest to rodzaj posterunku (często ukrytego), który wystawia

się w określonym miejscu w chronionym obszarze lub w obiekcie w celu obserwacji

sytuacji w sposób bezpośredni lub przy wykorzystaniu systemu telewizji

przemysłowej. Pracownik ochrony winien dokonywać obserwacji w ściśle określonym

sektorze.

W sytuacjach określonych potrzebami ochrony wskazanym jest prowadzić dziennik

obserwacji (przy obserwacji dokonywanej bez rejestracji wizyjnej).

Organizowanie ochrony obiektów.

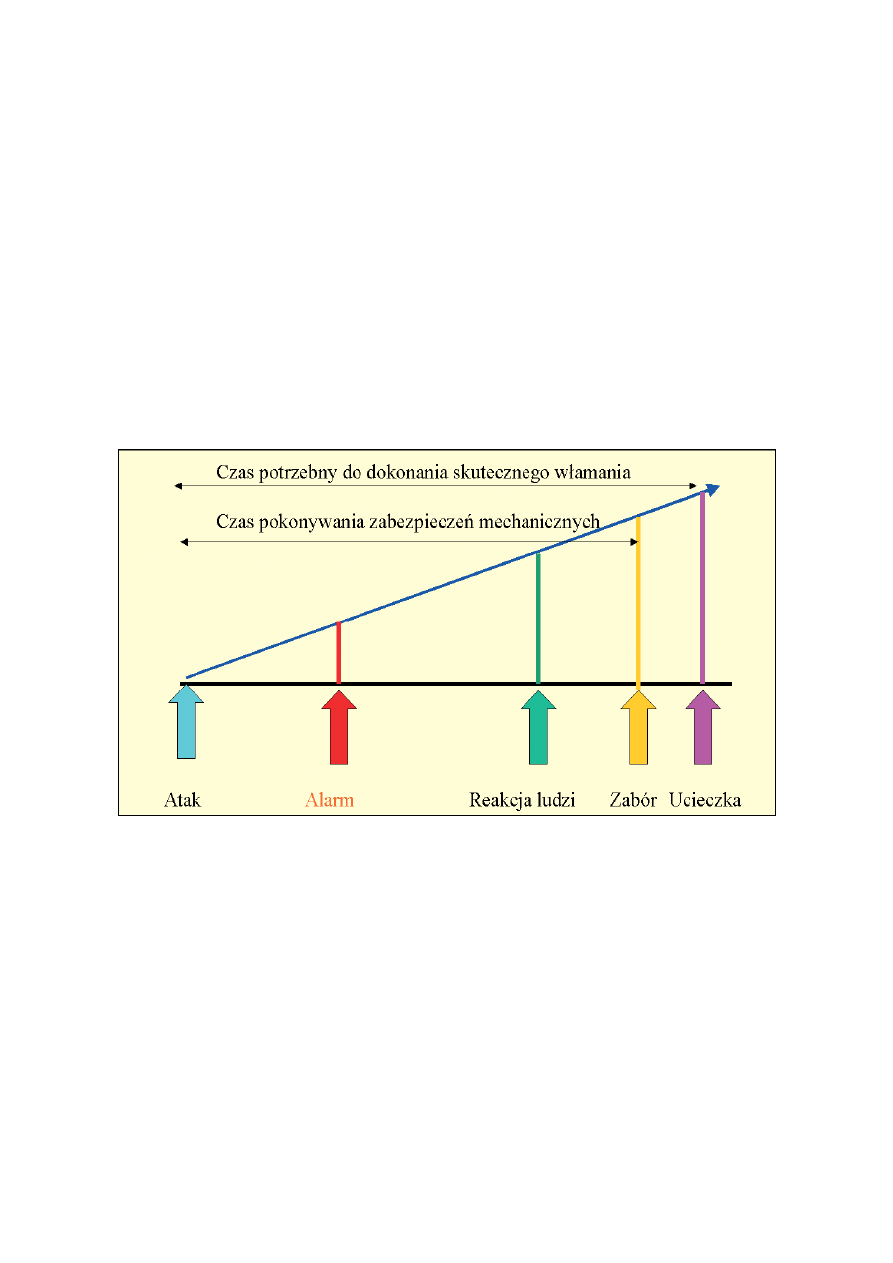

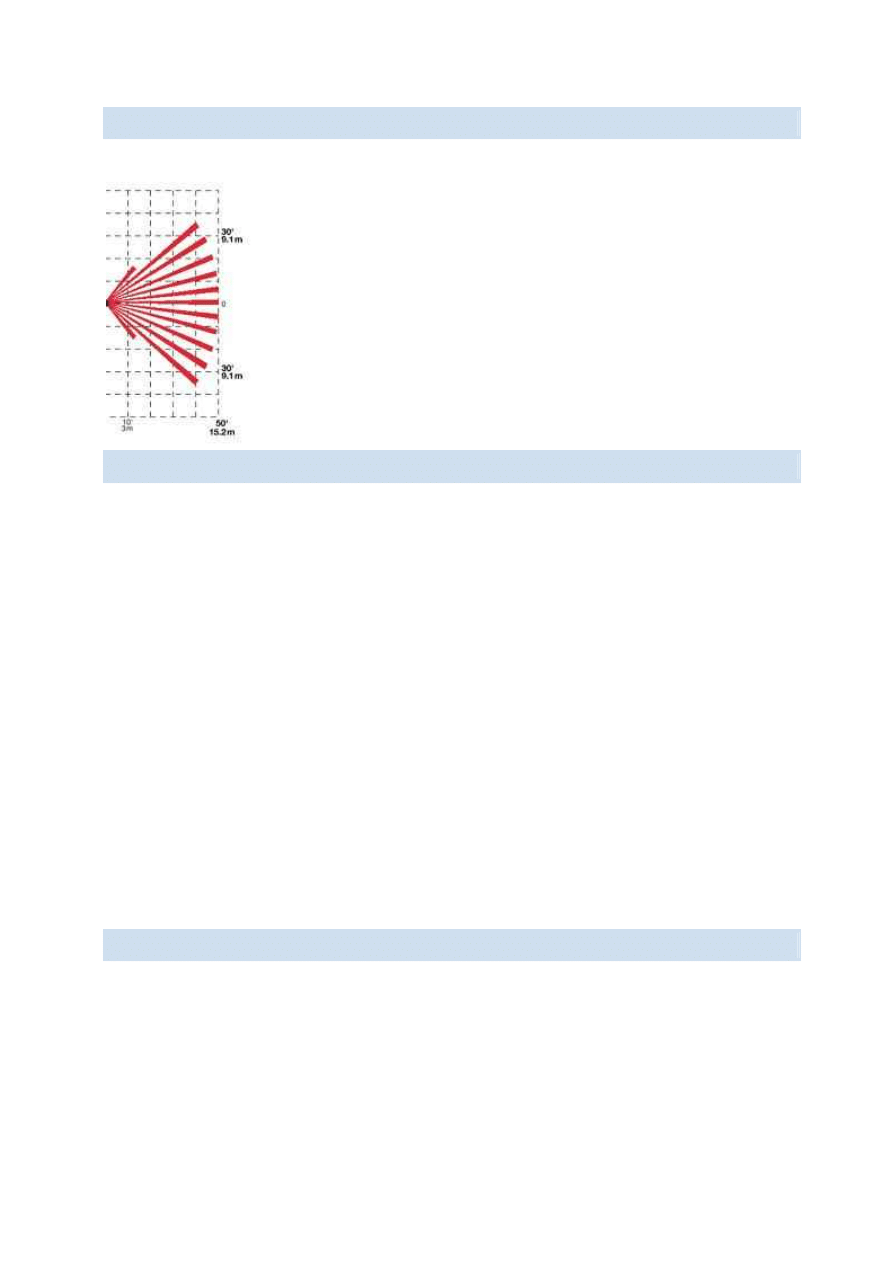

Zasada czasu w ochronie obiektów.

Wszystkie szczegóły w prawidłowo zaprojektowanych systemach ochrony są

podporządkowane nadrzędnej zasadzie doprowadzenia do tego, aby czas

potrzebny do podjęcia skutecznej interwencji po wszczęciu alarmu był tak

krótki, aby przestępca nie zdołał uczynić istotnych szkód w obiekcie, który

podlega ochronie.

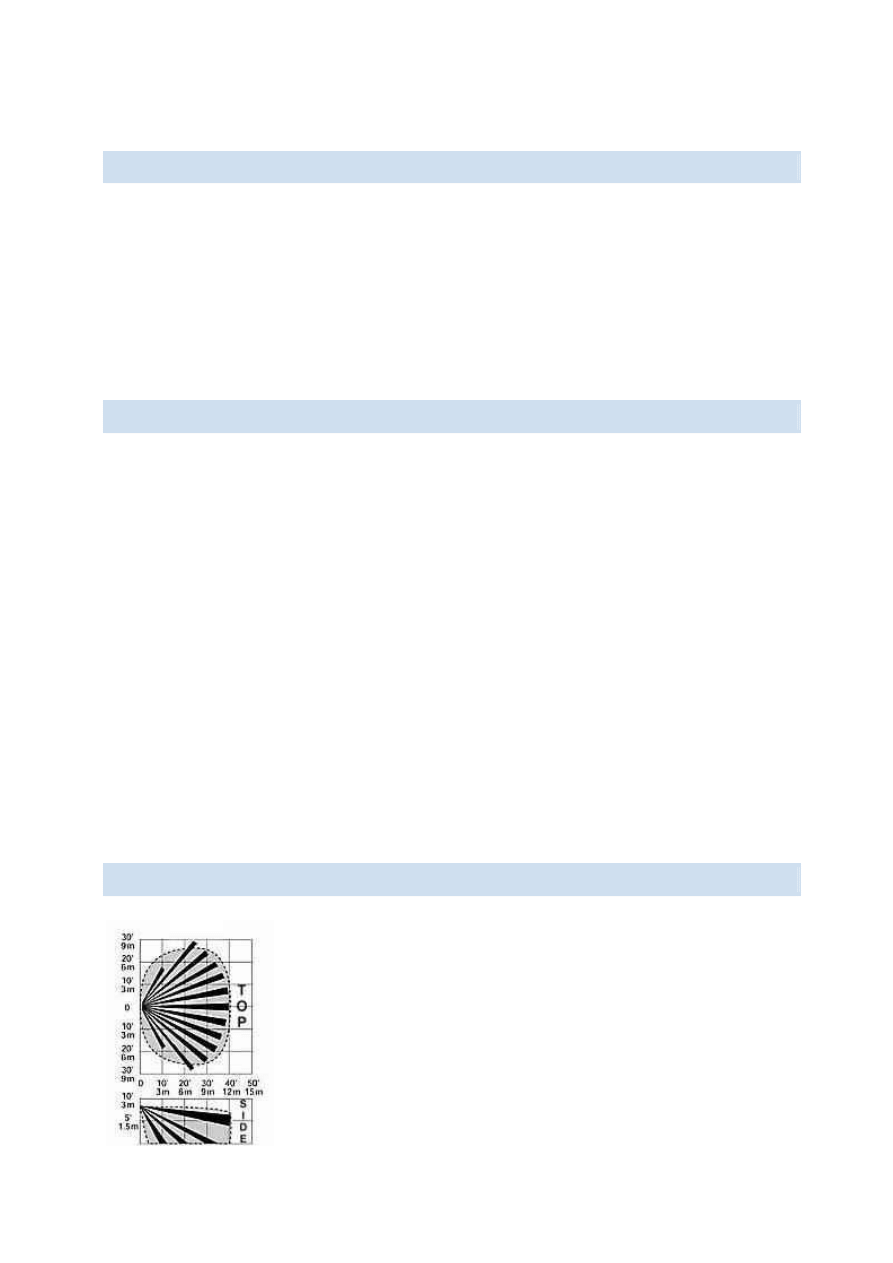

Istotę tej zasady przedstawia poniższy wykres zdarzeń.

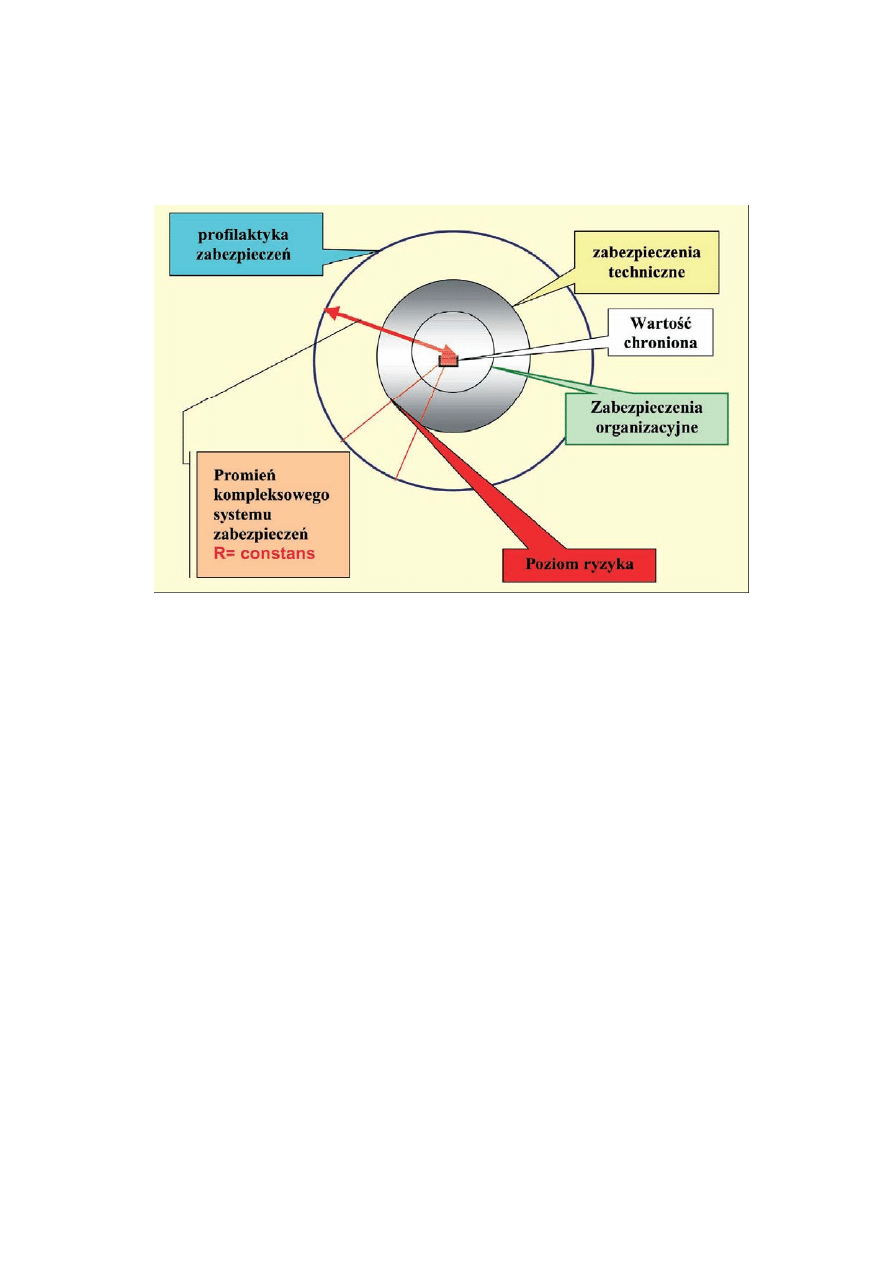

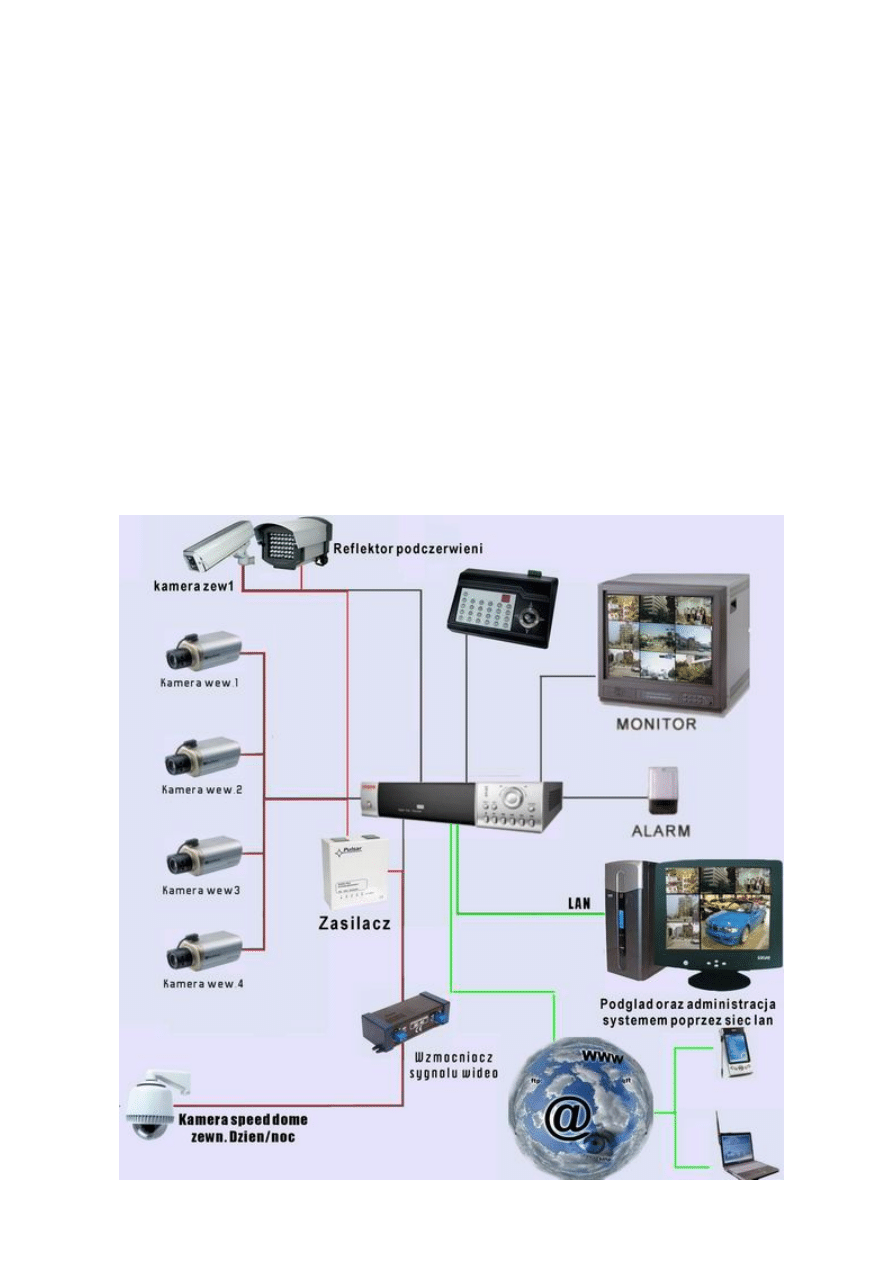

Ochrona obiektu powinna mieć charakter kompleksowy, który przedstawia poniższy

model organizacyjny.

W modelu tym:

zabezpieczenia organizacyjne obejmują:

- zabezpieczenia fizyczne

- zabezpieczenia administracyjne (inaczej taktyczne) – plany, procedury,

instrukcje itp.

- zabezpieczenia prawne – akty prawne i normatywy dotyczące ochrony

wartości i osób, zasad działania, praw i obowiązków ochrony itp.

zabezpieczenia techniczne obejmują:

- architektoniczno-budowlane,

- zabezpieczenia aktywne (elektroniczne)

- zabezpieczenia pasywne (mechaniczne)

profilaktyka zabezpieczeń obejmuje:

- ocenę sytuacji i analizę przyczyn zagrożeń

- wskazywanie zagrożeń oraz przewidywanie kierunków działań przestępców

- wskazywanie kierunków i sposobów przeciwdziałania

Kompleksowość systemu ochrony oznacza, że wszystkie rodzaje wymienionych

zabezpieczeń powinny się wzajemnie uzupełniać (kompensować).

Oznacza to, że zmiany w poszczególnych zabezpieczeniach nie mogą mieć wpływu

na całość systemu zabezpieczeń (R=const.)

Neutralizacja zagrożeń w sposób modelowy przedstawiona jest na schemacie

opracowanym przez Zbigniewa Tomasza Nowickiego.

Aby osiągnąć zakładany poziom bezpieczeństwa obiektu należy:

–zastosować zabezpieczenia mechanicznie o właściwej odporności

–zapewnić elektroniczny system wykrywający sprawcę w określonej strefie

–dostarczyć osobie kierującej niezbędnych informacji do podjęcia decyzji

–zapewnić reakcje ludzi w czasie uniemożliwiającym zabór chronionego mienia

–zapewnić osobie kierującej systematyczny dopływ wiarygodnych informacji

umożliwiających kierowanie interwencją i wspomaganie reakcji określonych służb W

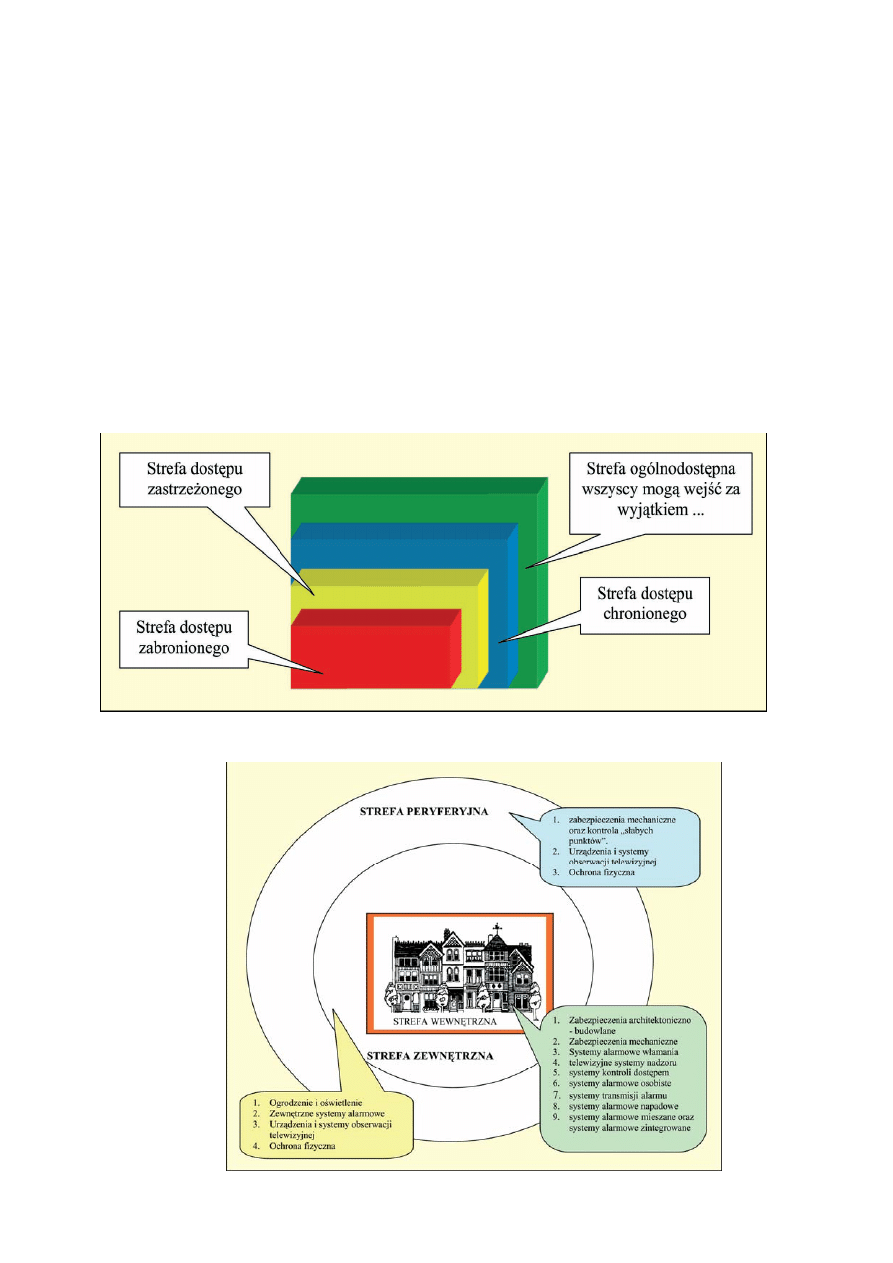

celu zapobiegania wejścia na teren chroniony osób nie uprawnionych tworzy się

strefy dostępności, których generalna zasadę obrazuje poniższy model:

Bezpieczeństwo obiektu należy organizować wydzielając strefy ochronne.

Opracowanie koncepcji ochrony obiektu obejmuje:

•analizę zadania

•ocenę obiektu i jego otoczenia

•analizę możliwych zagrożeń

•kalkulację niezbędnych sił i środków

•ocenę zakresu niezbędnych zmian w obiekcie

•dobór odpowiedniego systemu ochrony obiektu

•dobór technicznych środków ochrony

VI. Taktyka wykonywania zadań ochronnych i sposoby pełnienia służby

ochronnej.

Podstawowe zagadnienia.

specyfika ochrony zakładu przemysłowego:

1) podstawowe zagrożenia,

2) system ochrony zakładu,

3) plan ochrony zakładu przemysłowego,

specyfika ochrony banku:

1) zagrożenia związane z działalnością bankową,

2) system sygnalizacji zagrożeń,

3) zadania i obowiązki pracowników ochrony,

specyfika ochrony rezydencji:

1) rodzaje zagrożeń,

2) zadania i obowiązki pracowników ochrony,

specyfika ochrony innych obiektów:

1) ochrona

supermarketów,

2) ochrona

ciągów handlowo-usługowo-rozrywkowych,

3) ochrona barów i targowisk,

4) ochrona osiedli mieszkaniowych,

5) ochrona

międzynarodowego przewozu osób,

6) ochrona

dyskotek,

7) ochrona obiektów holelowo-restauracyjnych itp.,

Specyfika ochrony zakładu przemysłowego

1. podstawowe zagrożenia.

wartość chroniona:

a/ mienie zakładu, w tym:

• maszyny, wyposażenie, środki transportowe i inne urządzenia

wykorzystywane w toku produkcji

• surowce stosowane do produkcji

• wytwarzane produkty – półprodukty i wyroby gotowe

• technologia i dokumentacja techniczna

• wartości pieniężne okresowo będące w obrocie gotówkowym –

przechowywane i transportowane

• bazy danych – dane osobowe pracowników, dane kontrahentów, dane

dostawców i inne

b/ osoby przebywające na terenie zakładu przemysłowego, w tym:

• pracownicy

zakładu

• inne osoby uprawnione do przebywania na terenie zakładu

podstawowe zagrożenia – zależne są od charakteru produkcji zakładu

przemysłowego

zagrożenia przeciwko mieniu

• kradzieże surowców i wyrobów w toku produkcji

• kradzieże z włamaniem do budynków zakładowych i magazynów

• napady

na

wartości pieniężne okresowo przechowywane i transportowane

• sabotaż,

• wandalizm

• zagrożenia o charakterze terrorystycznym

• zakłócenia regulaminu porządkowego – strajki, wnoszenie i spożywanie

napojów alkoholowych na terenie zakładu pracy itp.

• zagrożenia materiałami niebezpiecznymi (toksycznymi) wykorzystywanymi

w produkcji

• zagrożenia z tytułu pożaru

• zagrożenia z tytułu katastrof technicznych, budowlanych i ruchu maszyn

zagrożenia przeciwko osobom

• zagrożenia życia i zdrowia wynikające z czynów zabronionych

skierowanych przeciwko mieniu

• zagrożenia życia i zdrowia związane z materiałami toksycznymi

(niebezpiecznymi) znajdującymi się na terenie zakładu przemysłowego

inne zagrożenia:

• ujawnienie

informacji

służbowej i państwowej

2. system ochrony zakładu.

System ochrony zakładu przemysłowego będzie zależny od:

• kwalifikacji obiektu pod względem obowiązku ochrony

o

zakłady podlegające obowiązkowej ochronie

o

zakłady nie podlegające obowiązkowej ochronie

• charakteru i rodzaju produkcji

• wielkości obszaru zakładu

• liczby

pracowników

• trybu produkcji – produkcja ciągła, produkcja jedno lub dwuzmianowa.

Bezpieczeństwo zakładu oparte jest o przepisy:

• Ustawy o ochronie osób i mienia

• Ustawy o ochronie informacji niejawnych

• przeciwpożarowe

• regulujące zasady ochrony materiałów toksycznych w tym materiałów

promieniotwórczych (jeżeli znajdują się na terenie zakładu)

• obrony cywilnej (w zakładach mających znaczenie dla obrony cywilnej)

• wewnętrzne przepisy zakładowe

System ochrony zakładu przemysłowego jest systemem kompleksowym w którym

stosuje się:

2. bezpośrednią ochronę fizyczną stałą i doraźną

3. stały dozór sygnałów alarmowych tzw. monitoring

4. zabezpieczenia mechaniczne

5. systemy zabezpieczeń elektronicznych – w tym ze znacznym udziałem

systemów telewizji przemysłowej

6. systemy kontroli dostępu

System ochrony fizycznej w zakładach przemysłowych w których znajdują się

materiały promieniotwórcze jest zatwierdzany zgodnie z przepisami regulowanymi

przez Prawo atomowe.

Stosowana forma organizacyjna ochrony fizycznej

• wewnętrzne służby ochrony

• koncesjonowani

przedsiębiorcy

• powyższe podmioty w strukturze SUFO – w przypadku zakładu obowiązkowo

chronionego

3. plan ochrony zakładu przemysłowego

Plan ochrony zakładu przemysłowego jest dokumentem wymaganym w zakładach

wymagających ochrony obowiązkowej.

Zasady opracowywania i uzgadniania planu określone są Ustawą o ochronie osób i

mienia.

Wskazanym jest, aby plan zakładu przemysłowego, ze względu na specyfikę ochrony

uwzględniał w swojej treści:

- kontrolę ruchu osobowego i materiałowego

- koordynację zadań ujętych w planach ppoż., planie ewakuacji i planie

obrony cywilnej,

- koordynację stref ochrony dokumentów niejawnych z koncepcją

ochrony obiektu w których się znajdują

- ustalenia

porządkowe określone w regulaminie porządkowym zakładu

pracy (regulaminie pracy)

- normy jakości w zakresie organizacji i zarządzania stosowane w

zakładzie produkcyjnym

W zakładach nie podlegających ochronie obowiązkowej, w przypadku

organizacji ich ochrony, zasadnym jest opracowanie planu ochrony w takim zakresie

w jakim jest niezbędny. Dokument ten nosi w praktyce często różne nazwy np.

instrukcja ochrony obiektu, procedura ochrony obiektu itp.

Specyfika ochrony obiektu bankowego

Zagrożenia związane z działalnością bankową.

charakter obiektu – większość banków podlega obowiązkowej ochronie. podstawowe

zagrożenia:

• przestępstwa tzw dynamiczne – napady, napady z bronią, wymuszenia z

zagrożeniem użycia materiału wybuchowego

• przestępstwa tzw intelektualne – oszustwa, wyłudzenia, pranie pieniędzy,

włamania do bankowych programów komputerowych

• inne – włamania – szczególnie małe banki, kradzieże na salach

operacyjnych, kradzieże zuchwałe tzw. „wyrwy”

wartość chroniona

• przechowywane

wartości pieniężne

• depozyty

klientów

• bankowe bazy danych

• wartości pieniężne w drodze (transporty wartości)

• dokumenty i nośniki elektroniczne zawierające tajemnicę

System sygnalizacji zagrożeń.

sposób organizacji ochrony

• kompleksowy oparty o plan ochrony

• wydzielone strefy dostępu dla pracowników i klientów

• częściowo kontrolowany ruch osobowy

• znaczne wykorzystanie technicznych środków zabezpieczenia mienia.

Banki i inne instytucje przechowujące wartości pieniężne w systemie ochrony obiektu

wykorzystują wysoce wyspecjalizowane systemy zabezpieczeń elektronicznych –

systemy sygnalizacji włamania i napadu, systemy kontroli dostępu, systemu telewizji

przemysłowej, w tym z transmisją obrazu do oddalonego centrum monitorowania.

Sygnały z urządzeń alarmowych przekazywane są do zewnętrznych firm ochrony lub

do Policji – Narodowy Bank Polski z mocy przepisów, a pozostałe banki po

uzyskaniu zgody Policji.

ochrona obiektu oparta jest o przepisy:

• ustawy o ochronie osób imienia

• prawa

bankowego

• ustawy o ochronie informacji niejawnych

• ustawy o ochronie danych osobowych

• ustawy o broni i amunicji – w przypadku fizycznej ochrony uzbrojonej

oraz

• wewnętrznych przepisów bankowych

Zadania pracowników ochrony wynikają z organizacji ochrony oraz struktury

organizacyjnej służby ochronnej i określane są w planie ochrony.

Do podstawowych zadań pracowników należy:

- zapobieganie

przestępstwom na szkodę banków, w tym szczególnie

ochrona przechowywanych i transportowanych wartości pieniężnych,

- zapewnienie

bezpieczeństwa pracownikom i klientom

- zapobieganie

wejściu na teren chroniony osób nieuprawnionych (strefy

wydzielone)

Uprawnienia pracowników ochrony banku będą wynikać z uprawnień jakie

posiadają licencjonowani pracownicy ochrony.

Specyfika ochrony rezydencji:

1) rodzaje zagrożeń,

2) zadania i obowiązki pracowników ochrony.

charakter obiektu:

• obiekty

podlegające ochronie przez specjalistyczne służby np. BOR lub

Policję (rezydencje dyplomatów, rezydencja głowy państwa, wysokich

urzędników państwowych itp.)

• inne obiekty nie podlegające ochronie obowiązkowej

wartość chroniona

• mienie

znajdujące się na terenie rezydencji

• rezydent i jego rodzina

ochrona obiektu oparta jest o przepisy:

• szczególne – dotyczące rezydencji chronionych przez służby państwowe

• ustawy o ochronie osób imienia

podstawowe zagrożenia:

• zagrożenia o charakterze terrorystycznym np. podłożenie materiału

wybuchowego, porwanie członka rodziny

• napad na tle rabunkowym lub personalnym

• włamania

• kradzieże

• dewastacje

sposób organizacji ochrony - zróżnicowany – zależny od:

• konieczności ochrony osobistej VIP i jego rodziny

• trybu

życia VIP-a

• wielkości (rozległości) obiektu

• atrakcyjności mienia

stosuje się:

7. ochronę fizyczną stałą i doraźną (pierścienie ochronne)

8. stały dozór sygnałów alarmowych tzw. monitoring

9. zabezpieczenia mechaniczne

10. systemy zabezpieczeń elektronicznych

11. systemy kontroli dostępu

12. psy obronne

stosowana forma organizacyjna ochrony fizycznej

• służby państwowe – rezydencje rządowe i dyplomatów

• koncesjonowani

przedsiębiorcy – pozostałe obiekty

Specyfika ochrony innych obiektów.

Specyfika ochrony obiektu handlowego

charakter obiektu – wyraźny podział na:

• małe placówki handlu detalicznego

• duże placówki handlowe

• centra

handlowe

• ciągi handlowo-usługowo-rozrywkowe

• hurtownie

wartość chroniona

• towary sklepowe i magazynowe

• utarg

ochrona obiektu oparta jest o przepisy:

• ustawy o ochronie osób imienia

oraz

• wewnętrzne przepisy dużych sieci sklepowych

podstawowe zagrożenia:

• przestępstwa przeciwko mieniu

o

kradzieże towarów sklepowych i magazynowych

o

włamania

o

napady na utarg sklepowy

o

zagrożenia o charakterze terrorystycznym – duże placówki

handlowe

sposób organizacji ochrony

• zróżnicowany – zależny od wielkości i rodzaju placówki handlowej

• oparty o własne dokumenty wewnętrzne lub wyłącznie o umowę cywilną

stosuje się:

o

ochronę fizyczną stałą i doraźną

o

stały dozór sygnałów alarmowych tzw. monitoring

o

zabezpieczenia

mechaniczne

o

systemy

zabezpieczeń elektronicznych

o

systemy

antykradzieżowe

o

detektywi

sklepowi

stosowana forma organizacyjna ochrony fizycznej

• wewnętrzne służby ochrony – duże kompleksy handlowe

• koncesjonowani

przedsiębiorcy – firmy ochrony

zarządzanie bezpieczeństwem

• odrębne stanowisko pracy – wyłącznie duże centra handlowe

• wyznaczona osoba w ramach swoich obowiązków

• właściciel placówki handlowej

ruch osobowy i materiałowy:

• częściowo kontrolowany – zaplecza sklepowe, magazyny

• obowiązujące przepisy ewakuacyjne – duże placówki

współpraca z Policją:

• na ogólnych zasadach wynikających z ustawy o policji oraz ustawy o ochronie

osób i mienia

Ochrona bazarów i targowisk – cechy specyficzne.

- zlecający ochronę – zarządzający targowiskiem nie jest z reguły właścicielem

towarów na stoiskach

- ochrona ma cechy ochrony prewencyjnej – zapobiegania naruszeniom

regulaminu porządkowego targowiska oraz podejmowanie reakcji w przypadku

możliwości ujęcia sprawców kradzieży i napadów na „gorącym uczynku”,

Ochrona osiedli mieszkaniowych – cechy specyficzne.

Ochrona osiedli mieszkaniowych jest zależna od typu osiedla. Ze względu na

ochronę możemy wyróżnić:

- osiedla typu zamkniętego – ogrodzone, z elementami kontroli dostępu

- osiedla typu otwartego – ogólnie dostępne

Ochrona obiektu zamkniętego winna być ukierunkowana na ochronę mienia

osiedlowego oraz zapobieganie przypadkom naruszenia porządku osiedlowego w

zakresie takim w jakim pracownik ochrony jest upoważniony do interwencji.

Pracownicy ochrony nie powinni interweniować osobiście w przypadku, gdy działanie

ich może naruszać mir domowy np. w czasie awantur domowych. W takich

przypadkach działanie winno ograniczyć się do powiadomienia policji.

W osiedlach typu otwartego ochrona powinna być ukierunkowana na ochronę mienia

osiedlowego oraz działania zapobiegające naruszeniom porządku określonego

regulaminem osiedla. Nie należy zapominać, że ochrona porządku publicznego jest

ustawowym zadaniem Policji, a nie pracowników ochrony i w zakresie tym

pracownicy powinni współdziałać z Policją, nie mogą podejmować czynności do

których upoważniona jest wyłącznie Policja np. legitymować osoby na ogólnie

dostępnych miejscach osiedlowych – chodniki, ulice osiedlowe itp.

Ochrona dyskotek.

Ochrona dyskotek jest przedsięwzięciem trudnym, ponieważ z reguły na dyskotekach

mamy do czynienia z osobami pod wpływem alkoholu, a często nawet pod wpływem

środków odurzających.

Cechy specyficzne ochrony:

- wyraźnie należy odróżnić dyskoteki w stosunku do których stosuje się przepisy

o bezpieczeństwie imprez masowych od pozostałych,

- naczelną zasadą jest neutralizowanie wszelkich zachowań chuligańskich

przed wybuchem nie kontrolowanej bijatyki, należy przeciwdziałać – nie wolno

wdawać się w bijatykę,

- osoby, które swoim zachowaniem wskazują na możliwość zakłócania

porządku dyskoteki nie powinni być na nią wpuszczani – bardzo ważna

selekcja przy wejściu tzw. bramkowa

- ochrona nie powinna mieć charakteru „demonstracji siły” ze strony

pracowników ochrony,

- pracownicy powinni być przeszkoleni i znać swoje zadania na wypadek pożaru

i innych zdarzeń, które mogą wywołać panikę i konieczność ewakuacji osób

będących na dyskotece,

- w przypadku dyskoteki na terenach otwartych, powinny być jasno

sprecyzowane granice w jakich się ona odbywa.

Ochrona obiektów hotelowo-restauracyjnych ma za zadanie zarówno

zapobieganie czynom zabronionym przeciwko mieniu, jak i ochronę bezpieczeństwo

osób korzystających z usług hotelowo -restauracyjnych.

Cechą charakterystyczną dla hoteli jest ochrona parkingów hotelowych.

W dużych kompleksach hotelowych ochrona hoteli często współpracuje z

detektywami hotelowymi zatrudnionymi na terenie hotelu.

VII. Zabezpieczenie imprez masowych.

Podstawowe zagadnienia.

1) obowiązki organizatora imprezy masowej,

2) uprawnienia i obowiązki pracownika związane z zabezpieczeniem

imprezy,

3) warunki i sposoby działania w trakcie zabezpieczenia imprezy.

Obowiązki organizatora imprezy masowej.

Organizator imprezy masowej jest obowiązany do zapewnienia bezpieczeństwa

osobom obecnym na imprezie oraz porządku podczas trwania imprezy.

Zapewnia on:

1. spełnienie wymogów określonych w przepisach prawa, w szczególności w

przepisach prawa budowlanego, w przepisach sanitarnych i przepisach

dotyczących ochrony przeciwpożarowej,

2. służbę porządkową i informacyjną odpowiednio wyszkoloną i wyposażoną,

wyraźnie wyróżniającą się elementami ubioru oraz powołuje kierownika do

spraw bezpieczeństwa kierującego tymi służbami,

3. pomoc medyczną oraz zaplecze higieniczno-sanitarne,

4. drogi ewakuacyjne oraz drogi umożliwiające dojazd pojazdom służb

ratowniczych i policji,

5. warunki zorganizowania łączności pomiędzy podmiotami biorącymi udział w

zabezpieczeniu imprezy,

6. sprzęt ratowniczy i gaśniczy oraz środki gaśnicze niezbędne przy

zabezpieczeniu działań ratowniczo-gaśniczych,

7. w razie potrzeby pomieszczenie dla służb kierujących zabezpieczeniem.

Organizator imprezy masowej obowiązany jest uzyskać zezwolenie na

przeprowadzenie imprezy masowej zgodnie z trybem ustalonym w Ustawie o

bezpieczeństwie imprez masowych.

Organizator imprezy masowej powinien udostępnić uczestnikom imprezy regulamin

obiektu lub regulamin imprezy. W uzgodnieniu z właściwym miejscowo

komendantem powiatowym (miejskim) Państwowej Straży Pożarnej, określa

szczegółowe zasady postępowania w przypadku powstania pożaru lub innego

miejscowego zagrożenia w obiekcie, w którym planuje się przeprowadzenie imprezy.

W przypadku gdy właściciel obiektu, na terenie którego odbywa się

impreza masowa, posiada już decyzję właściwego organu o pozwoleniu na

użytkowanie (wydaną stosownie do przepisów prawa budowlanego),

organizator imprezy masowej zwolniony jest z obowiązku przedkładania opinii

i uzgodnień z Państwową Strażą Pożarną i inspektorem sanitarnym.

We wszystkich województwach są wykazy stadionów, obiektów lub

terenów, na których utrwalanie na taśmach wideo przebiegu imprezy będzie

obowiązkowe.

Niezależnie od tego, każdy organizator imprezy masowej ma prawo do

utrwalania obrazu i dźwięku z przebiegu każdej innej imprezy, a w

szczególności prowokacyjne zachowania osób na stadionie.

Służby porządkowe – uprawnienia ustawowe

Podstawa prawna:

Art. 16 - USTAWY z dnia 22 sierpnia 1997 r o bezpieczeństwie imprez masowych.

Dz.U. z 2001 r. Nr 120, poz. 1298, Nr 123, poz. 1353, z 2002 r. Nr 25, poz. 253, z

2003 r. Nr 124, poz. 1152, z 2004 r. Nr 187, poz. 1922.

Osobami uprawnionymi do wykonywania czynności porządkowych są służby

porządkowe organizatora imprezy masowej - w tym pracownicy agencji ochrony osób

lub mienia.

Warunki uprawnienia:

•

działanie w granicach imprezy masowej

•

legitymowanie się identyfikatorem umieszczonym w widocznym miejscu

Identyfikator winien zawierać co najmniej:

• nazwę wystawcy,

• numer identyfikacyjny i fotografię osoby dokonującej czynności porządkowych

• okres ważności,

• pieczęć i podpis wystawcy.

Przykładowy identyfikator

Klub Sportowy Mazowsze

Identyfikator nr 24/2005

Termin ważności: 31 grudnia 2005

SŁUŻBA PORZĄDKOWA

...........................................................

Pieczęć

wystawcy

Rodzaje uprawnień pracowników służby porządkowej:

•

sprawdzanie uprawnień do przebywania na imprezie masowej

•

legitymowanie osób w celu ustalenia ich tożsamości

•

przeglądanie zawartości bagaży, odzieży osób, w przypadku podejrzenia, że

osoby te wnoszą lub posiadają przedmioty, o których mowa w art. 14 ust. 2

Zgodnie z Art. 14 ustęp 2:

Osobom obecnym na imprezie masowej zabrania się wnoszenia

i posiadania w jej trakcie:

• broni lub innych niebezpiecznych przedmiotów,

• materiałów wybuchowych,

• wyrobów pirotechnicznych,

• materiałów pożarowo niebezpiecznych,

• napojów alkoholowych,

• środków odurzających lub substancji psychotropowych.

•

stwierdzania uprawnień osób do przebywania na imprezie masowej,

a w przypadku stwierdzenia braku takich uprawnień

•

wezwania ich do opuszczenia imprezy masowej

•

wydawania poleceń porządkowych osobom zakłócającym porządek publiczny lub

zachowującym się niezgodnie z regulaminem imprezy masowej,

a w przypadku niewykonania tych poleceń

•

wezwania ich do opuszczenia imprezy masowej

•

stosowania siły fizycznej w postaci chwytów obezwładniających oraz podobnych

technik obrony w przypadku zagrożenia dóbr powierzonych ochronie lub odparcia

ataku na członka służby porządkowej lub inną osobę, na zasadach określonych w

art. 38 ustawy z dnia 22 sierpnia 1997 r. O ochronie osób i mienia

• ujęcia, w celu niezwłocznego przekazania Policji, osób stwarzających

bezpośrednie zagrożenie dla życia lub zdrowia ludzkiego, a także chronionego

mienia.

Czynności wynikające z uprawnień powinny być wykonywane w sposób możliwie

najmniej naruszający godność ludzką oraz inne dobra osobiste osoby, w stosunku

do której zostały podjęte.

Szczegółowe warunki i sposoby działania służb porządkowych.

Podstawa prawna:

ROZPORZĄDZENIE RADY MINISTRÓW z dnia 2 lipca 2002 r. w sprawie

wymogów, jakie powinny spełniać służby porządkowe organizatora imprezy

masowej w zakresie wyszkolenia i wyposażenia, oraz szczegółowych warunków i

sposobów ich działania.

(Dz. U. 02.113.986 z dnia 20 lipca 2002 r.)

Prawo do przebywania na imprezie masowej

Organizator masowej imprezy sportowej może odmówić wstępu na masową imprezę

oraz przebywania na niej osobom:

• których dane znajdują się w bazie informacji o osobach, które mają zakaz wstępu

na imprezę

• nie posiadającym dokumentu tożsamości,

• znajdującym się pod widocznym wpływem alkoholu, środków odurzających,

psychotropowych lub innych podobnie działających środków,

• posiadającym broń lub inne przedmioty, materiały, wyroby, napoje, środki lub

zabronione przepisami substancje,

• zachowującym się agresywnie, prowokacyjnie

• w inny sposób stwarzającym zagrożenie bezpieczeństwa lub porządku masowej

imprezy sportowej,

• których wygląd zewnętrzny uniemożliwia identyfikację.

Organizator masowej imprezy sportowej może określić w regulaminie obiektu

sportowego miejsca:

•

nie przeznaczone dla publiczności

•

zasady wstępu na masową imprezę sportową osób małoletnich

Stwierdzenie prawa do przebywania na imprezie masowej

Stwierdzenia prawa osoby do przebywania na imprezie masowej członek

służby porządkowej dokonuje przez sprawdzenie, czy osoba ta posiada:

• ważny bilet wstępu,

• identyfikator,

• zaproszenie

• inny dokument uprawniający do przebywania na imprezie,

Czynności sprawdzające obejmują:

- porównanie okazanego dokumentu ze wzorem,

- sprawdzenie, czy dane personalne osoby nie zostały umieszczone w

rejestrze, o którym mowa w art. 23 ust. 1 ustawy o bezpieczeństwie imprez

masowych.

Zasady legitymowania.

Przed

rozpoczęciem legitymowania osoby członek służby porządkowej jest

obowiązany:

• użyć zwrotu "służba porządkowa"

• podać swoje imię i nazwisko

• okazać, umieszczony w widocznym miejscu, identyfikator potwierdzający

uprawnienie do podjęcia czynności, tak aby osoba legitymowana miała możliwość

odczytania danych zawartych w tym dokumencie,

• podać:

• podstawę prawną

• powód legitymowania

Tożsamość osoby legitymowanej ustala się na podstawie:

• dowodu osobistego,

• tymczasowego zaświadczenia tożsamości,

• legitymacji szkolnej lub studenckiej,

• dokumentu stwierdzającego tożsamość cudzoziemca,

• innych dokumentów potwierdzających tożsamość, zaopatrzonych w fotografię i

adres zamieszkania osoby legitymowanej

Dokonując legitymowania, członek służby porządkowej:

• sprawdza autentyczność dokumentu

(wzrokowe sprawdzenie, czy dokument nie nosi śladów – wymiany

zdjęcia, usunięcia lub doklejenia stron, wymazania pieczęci,

wymazywania lub dopisywania treści itp.)

• potwierdza zgodność danych personalnych zawartych w okazanym dokumencie z

oświadczeniem legitymowanego

taktyka działania:

w razie wątpliwości co do autentyczności okazanego dokumentu lub

podanych danych personalnych należy dodatkowo sprawdzić drugi

dokument zawierający zdjęcie i dane personalne np. prawo jazdy

Kontrola osób w pojazdach.

W razie legitymowania uczestników imprezy masowej znajdujących się w

pojeździe, gdy uzasadniają to względy bezpieczeństwa, członek służby

porządkowej ma prawo:

•

żądać opuszczenia pojazdu przez te osoby.

Odmowa opuszczenia pojazdu jest traktowana jak odmowa poddania się

czynnościom, o których mowa w art. 16 ust. 1 pkt 1-3 ustawy o bezpieczeństwie

imprez masowych.

taktyka działania:

•

legitymowania osób w pojazdach należy dokonywać co najmniej

przez dwóch członków służby porządkowej

•

opuszczenie pojazdu powinno odbywać się w sposób

uporządkowany i kierowany

•

autobusu – kolejno, jednym wyjściem, następna osoba po

wylegitymowaniu poprzedniej

•

samochodu osobowego - kolejno, następna osoba po

wylegitymowaniu poprzedniej

pamiętaj – nigdy nie „zapraszaj” do siebie agresywnej grupy osób

Przykładowy sposób zwrócenia się do uczestnika imprezy w celu wylegitymowania”

„Służba porządkowa - Jan Kowalski”

„Na podstawie art. 16 Ustawy o bezpieczeństwie imprez masowych - w celu

potwierdzenia, że posiadane zaproszenie dotyczy Pańskiej osoby – proszę o

okazanie dowodu osobistego lub innego dokumentu zawierającego zdjęcie i dane

personalne.”

Przeglądanie bagaży i odzieży

• przeglądanie odzieży powinno być dokonywane przez członka służby porządkowej

tej samej płci co osoba kontrolowana

• przed przystąpieniem do przeglądania bagaży lub odzieży osoby członek służby

porządkowej wzywa osobę do okazania ich zawartości

Przed rozpoczęciem przeglądania bagaży lub odzieży osoby członek służby

porządkowej jest obowiązany:

• użyć zwrotu "służba porządkowa"

• podać swoje imię i nazwisko

• okazać, umieszczony w widocznym miejscu, identyfikator potwierdzający

uprawnienie do podjęcia czynności, tak aby osoba, której bagaż lub odzież jest

przeglądana, miała możliwość odczytania danych zawartych w tym dokumencie

• podać podstawę prawną i przyczynę przeglądania bagaży lub odzieży

Przykładowy sposób zwrócenia się do uczestnika imprezy w celu sprawdzenia

bagaży i odzieży:

„Służba porządkowa - Jan Kowalski”

„Na podstawie art. 16 Ustawy o bezpieczeństwie imprez masowych - w

celu sprawdzenia, czy nie wnosi Pan alkoholu – wzywam Pana do okazania

zawartości wnoszonej torby turystycznej oraz kieszeni kurtki.”

Postępowanie z przedmiotami zabronionymi

W przypadku stwierdzenia w zawartości przeglądanych bagaży lub odzieży

przedmiotów, których wnoszenie i posiadanie na imprezie jest zabronione,

członek służby porządkowej:

•

odmawia wpuszczenia na imprezę osoby, u której stwierdzono posiadanie tych

przedmiotów,

• lub usuwa ją z miejsca przeprowadzania imprezy.

W przypadku stwierdzenia w zawartości przeglądanych bagaży lub odzieży:

•

broni lub innych niebezpiecznych przedmiotów,

•

napojów alkoholowych,

•

materiałów wybuchowych,

•

pirotechnicznych i pożarowo niebezpiecznych

•

środków odurzających i psychotropowych,

członek służby porządkowej dokonuje:

•

ujęcia osoby, u której w przeglądanych bagażach lub odzieży stwierdzono te

przedmioty

•

odbiera w/w przedmioty

•

sporządza protokół z czynności ujęcia i odebrania przedmiotów,

•

przekazuje ujętą osobę Policji wraz z odebranymi przedmiotami.

Usuwanie osób z imprezy masowej

Przed przystąpieniem do usunięcia z miejsca przeprowadzania imprezy

masowej osoby, która swoim zachowaniem zakłóca tę imprezę członek służby

porządkowej jest obowiązany: :

•

użyć zwrotu "służba porządkowa"

• podać swoje imię i nazwisko,

• okazać, umieszczony w widocznym miejscu, identyfikator potwierdzający

uprawnienie do podjęcia czynności, tak aby osoba, która swoim zachowaniem

daje podstawę do usunięcia z imprezy, miała możliwość odczytania danych

zawartych w tym dokumencie,

• podać podstawę prawną i przyczynę usunięcia osoby z miejsca przeprowadzania

imprezy masowej.

Przystępując do usunięcia osoby z miejsca przeprowadzania imprezy

masowej członek służby porządkowej:

• wzywa osobę usuwaną do opuszczenia miejsca przeprowadzania imprezy

masowej

• towarzyszy tej osobie aż do granicy miejsca, w którym odbywa się impreza

Przykładowy sposób wezwania uczestnika imprezy do opuszczenia jej terenu

„Służba porządkowa - Jan Kowalski”

„Na podstawie art. 16 Ustawy o bezpieczeństwie imprez masowych -

wzywam Pana do opuszczenia terenu imprezy ze względu na zakłócanie imprezy

głośnymi i wulgarnymi okrzykami i nie zaprzestania okrzyków pomimo mojego

uprzedzenia.”

Członek służb porządkowych może odstąpić od czynności przedstawiania się i

podawania podstaw prawnych i przyczyny usunięcia:

jeżeli zwłoka groziłaby niebezpieczeństwem dla życia, zdrowia ludzkiego lub

ochranianego mienia.

Postępowanie z osobami nie podporządkującymi się poleceniom służby

porządkowej.

W przypadku niepodporządkowania się wezwaniu osoby do opuszczenia

miejsca przeprowadzania imprezy masowej lub stawiania czynnego oporu –

członek służby porządkowej:

•

będący pracownikiem agencji ochrony wynajętej do zabezpieczenia imprezy

•

posiadający jednocześnie licencję pracownika ochrony fizycznej:

wyprowadza przy użyciu siły fizycznej osobę, która nie podporządkowuje się

wezwaniu, poza granice imprezy masowej

członek służby porządkowej, nie posiadający licencji pracownika ochrony

fizycznej:

•

wzywa do przeprowadzenia usunięcia osoby pracownika będącego pracownikiem

agencji ochrony wynajętej do zabezpieczenia imprezy posiadającego licencję

pracownika ochrony fizycznej:

lub

•

zwraca się o pomoc do Policji za pośrednictwem kierownika do spraw

bezpieczeństwa

Dokumentowanie czynności porządkowych przez pracownika ochrony

Przebieg czynności:

•

legitymowania

•

przeglądania bagaży

•

usunięcia osoby z terenu imprezy

członkowie służby porządkowej dokumentują notatką służbową

Notatka powinna zawierać:

•

dane personalne osoby, w stosunku do której zostały podjęte czynności,

•

wskazanie rodzaju dokumentu, na podstawie którego określono tożsamość osoby,

oraz jego numeru i serii,

•

określenie czasu, miejsca i rodzaju tych czynności,

•

przyczyn i skutków ich podjęcia,

•

imiona i nazwiska członków służby porządkowej, którzy dokonali tych czynności.

Notatka podlega przekazaniu kierownikowi do spraw bezpieczeństwa, który jest

obowiązany udostępnić ją na żądanie Policji

Służby porządkowe zasady i tryb angażowania, struktura organizacyjna.

Skład służby porządkowej zależny jest od:

A/ wymogów formalnych określonych przepisami

- impreza

masowa

przyjmuje się przelicznik:

- co najmniej 10 porządkowych na 300 osób, które mogą być obecne na

imprezie i co najmniej 1 porządkowy na każde następne 100 osób.

- impreza o podwyższonym ryzyku

w przypadku uznania imprezy za imprezę o podwyższonym

ryzyku przeliczniki te wynoszą odpowiednio:

- 15 porządkowych na 300 osób, które mogą być obecne na imprezie

masowej,

- i co najmniej 2 porządkowych na każde następne 100 osób.

B/ warunków przeprowadzania imprezy masowej, a w szczególności od:

- charakteru imprezy – rozrywkowa, artystyczna, sportowa

- miejsca przeprowadzenia imprezy – rodzaj obiektu, rozległość terenu,

- ilości miejsc newralgicznych – miejsca wymagające szczególnej ochrony, ilość

wejść i wyjść z kontrolowanym ruchem osobowym,

- pory roku i dnia prowadzenia imprezy – szczególnie na terenach otwartych

Służby porządkowe – struktura.

W skład służby porządkowej mogą wchodzić wyłącznie osoby posiadające:

- udokumentowane przeszkolenie w zakresie ochrony imprez masowych –

członkowie służb porządkowych

Kierować bezpieczeństwem imprezy może wyłącznie osoba, która posiada:

- udokumentowane przeszkolenie w zakresie kierowania bezpieczeństwem

imprezy masowej – kierownik bezpieczeństwa imprezy masowej

Do realizacji zabezpieczenia organizator imprezy może:

- wynająć Koncesjonowany podmiot gospodarczy świadczący usługi w zakresie

ochrony osób i mienia, który posiada pracowników posiadających

udokumentowane przeszkolenie jako pracownicy służb porządkowych,

- utworzyć służby porządkowe organizatora imprezy składające się z osób

posiadających udokumentowane przeszkolenie w zakresie ochrony imprez

masowych

- zlecić odpłatnie ochronę imprezy masowej Policji.

Kalkulacja sił służby porządkowej.

Kalkulacja sił to dokładne, zgodne z obowiązującymi przepisami oraz odpowiednie do

charakteru i spodziewanego przebiegu imprezy naliczenie osób wchodzących w

skład służby porządkowej, w założeniu, ze liczba ich będzie wystarczająca do

zapewnienia bezpieczeństwa imprezy masowej w warunkach w jakich ona ma się

odbywać.

Struktura organizacyjna.

Struktura służby porządkowej to hierarchiczny podział osób wchodzących w jej skład

z uwzględnieniem zadań, obowiązków i uprawnień w zakresie sprawnego kierowania

bezpieczeństwem imprezy i podejmowania działań przez służby porządkowe.

Nie istnieją, poza określeniem wymogów co do liczebności służby oraz

obowiązku zapewnienia osoby kierującej - kierownika ds. bezpieczeństwa, żadne

przepisy określające strukturę służby porządkowej.

Dokumentem w którym określa się strukturę służby porządkowej jest (według

wymogów ustawowych):

- informacja zawarta we wniosku o zezwolenie na przeprowadzenie imprezy

masowej

- plan graficzny imprezy

W praktyce skład służby porządkowej określany jest stosownie do zadań i podziału

obowiązków.

Przykładowy skład służby porządkowej podporządkowanej kierownikowi

bezpieczeństwa imprezy masowej:

- kierownik (starszy) ochrony

- starsi sektorów i odcinków specjalnych

- pracownicy

służby porządkowej wchodzących w skład ochrony sektorowej i

odcinków specjalnych

- odwód do dyspozycji kierownika ochrony lub kierownika bezpieczeństwa

imprezy masowej

- łącznicy

- pracownicy wydzieleni do zadań samodzielnych

VIII. Działania załóg interwencyjnych:

Podstawowe zagadnienia.

1) zasady funkcjonowania nowoczesnych systemów monitorowania alarmów,

2) rola i zadania załóg interwencyjnych,

3)

taktyka wykonywania zadań interwencyjnych uwzględniając specyfikę

obiektu,

System monitorowania alarmu polega na:

1. odebraniu sygnału alarmowego z chronionego obiektu, przekazanego za

pomocą urządzenia elektronicznego,

2.weryfikacji sygnału:

–technicznej, np. za pomocą alternatywnego systemu alarmowego lub

systemu wizyjnego,

–fizycznej, np. za pomocą grupy interwencyjnej,

–organizacyjnej, poprzez uprawnione odwołanie sygnału przez użytkownika.

3.ocenie zagrożenia,

4.podjęciu stosownej kontrakcji poprzez np.:

–powiadomienie określonych osób,

–powiadomienie określonych służb,

–podjęcie działań przez grupę interwencyjną w formie doraźnej bezpośredniej

ochrony fizycznej.

Działania interwencyjne

Monitorowanie sygnałów alarmowych powinno zapewnić podjęcie odpowiednich

działań interwencyjnych w przypadku odebrania sygnału zdarzenia alarmowego.

Powiadamianymi odbiorcami są zazwyczaj:

•załogi interwencyjne,

•policja,

•straż pożarna,

•pogotowie ratunkowe lub lekarz rodzinny,

•służby techniczne,

•użytkownik i inne wskazane przez niego osoby.

Działania załóg interwencyjnych.

Działanie załóg interwencyjnych polega na zapewnieniu natychmiastowej reakcji

na informacje o zaistniałym niebezpieczeństwie w chronionych obiektach, zwłaszcza