Topologie sieciowe,

standardy ethernet,

Wi-Fi

Wykonała:

AP

Topologie sieciowe

Topologie sieciowe

Topologia sieciowa określa układ

komputerów, okablowania i innych

urządzeń w sieci. Jest to fizyczna mapa

sieci. Wybór topologii sieciowej ma

wpływ na rodzaj i możliwości urządzeń

sieciowych, zarządzanie nimi oraz

możliwości

przyszłej

rozbudowy.

Istnieją dwa rodzaje topologii, fizyczna

oraz logiczna:

Topologie sieciowe

Topologia

fizyczna

opisuje

fizyczną

realizację sieci komputerowej, jej układu

przewodów, medium transmisyjnych. Poza

połączeniem fizycznym hostów i ustaleniem

standardu komunikacji, topologia fizyczna

zapewnia bezbłędną transmisję danych.

Topologia fizyczna jest ściśle powiązana z

topologią logiczną np. koncentratory, hosty.

Topologia

logiczna

opisuje

sposób

przesyłania danych przez fizyczne urządzenia

sieciowe.

Topologie sieciowe

Istnieje pięć podstawowych

topologii sieciowych:

topologia magistrali;

topologia gwiazdy;

topologia pierścienia;

topologia pełnych połączeń;

topologia mieszana (hybryda).

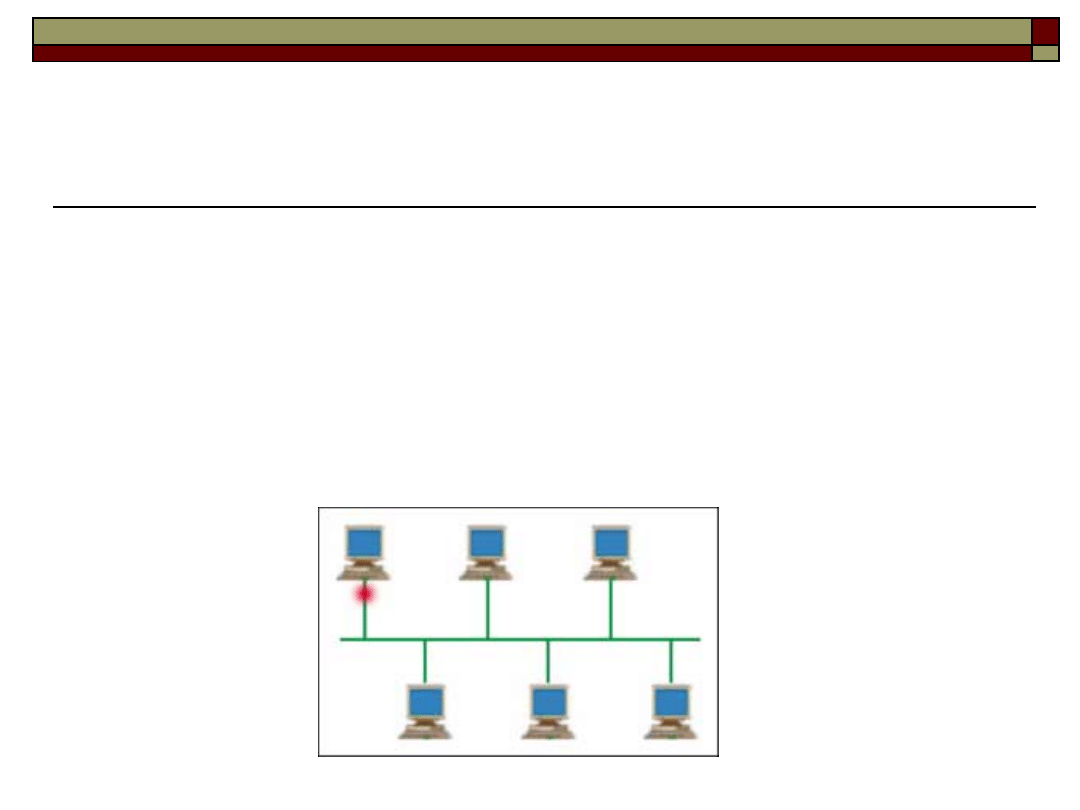

Topologia magistrali

W topologii magistrali, każdy komputer

jest podłączony do jednego kabla lub

segmentu łączącego je w jednej linii. W

tej

liniowej

topologii,

pakiet

jest

transmitowany

do

wszystkich

kart

sieciowych w danym segmencie.

Topologia magistrali

Ze względu na sposób transmisji sygnału

elektrycznego przez kabel, końce kabla

muszą być zamknięte przez urządzenia

nazywane terminatorami, działające jako

granice dla sygnału i segmentu. Jeśli kabel

jest przerwany w dowolnym miejscu lub jeśli

końce kabla nie są zamknięte terminatorami,

sygnał elektryczny przesyłany jest tam i z

powrotem przez sieć, co uniemożliwia

komunikację w całym segmencie.

Topologia magistrali

Liczba

komputerów

podłączonych

do

magistrali ma również wpływ na wydajność.

Im więcej komputerów jest podłączonych do

magistrali, tym więcej komputerów czeka na

możliwość przesłania danych, a co za tym

idzie, sieć jest coraz wolniejsza. Poza tym, ze

względu na sposób komunikacji komputerów

w topologii magistrali, generowanych jest

dużo kolizji. Kolizje jest to ruch generowany w

sieci przez komputery, które w tym samym

czasie próbują komunikować się z innymi

komputerami. Zwiększenie liczby komputerów

powoduje zwiększenie ilości kolizji, a co za

tym idzie spadek wydajności sieci.

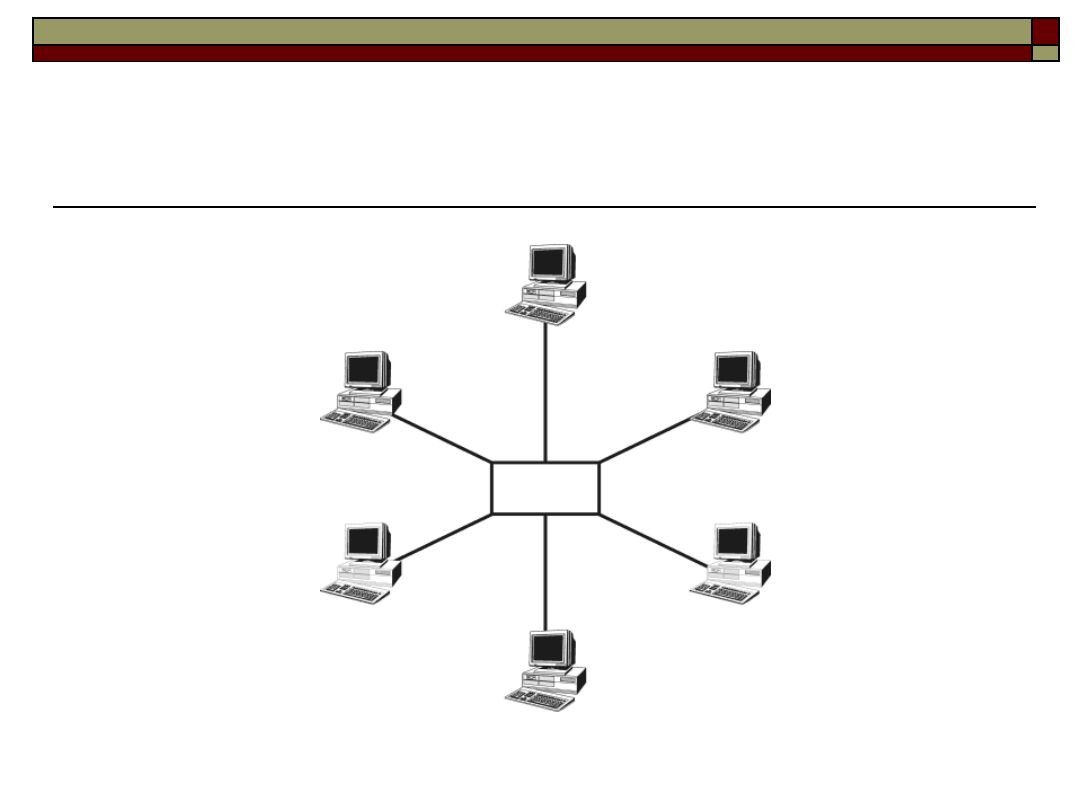

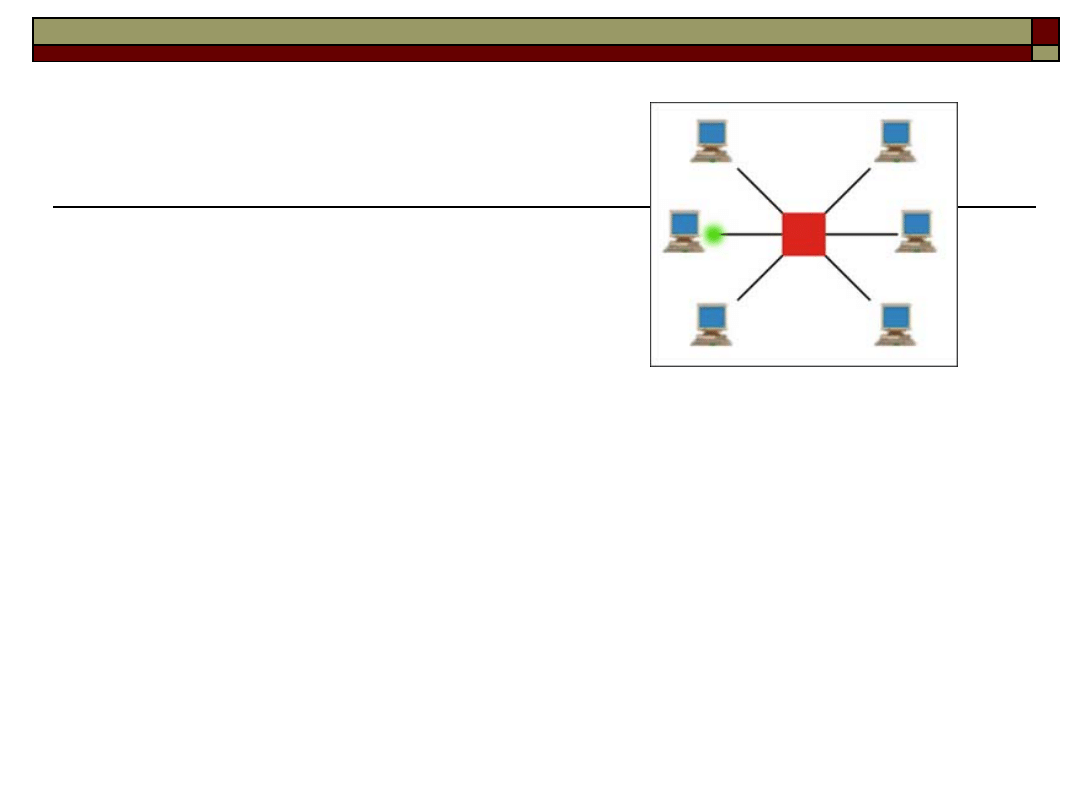

Topologia gwiazdy

W topologii gwiazdy, kabel sieciowy z każdego

komputera jest podłączony do centralnego

urządzenia

zwanego

koncentratorem.

Koncentrator jest urządzeniem łączącym kilka

komputerów. W topologii gwiazdy, sygnał jest

przesyłany z komputera przez koncentrator, do

wszystkich komputerów w sieci. W większej

skali, wiele sieci LAN może być wzajemnie

połączonych w układzie topologii gwiazdy.

Topologia gwiazdy

Zaletą topologii gwiazdy jest to, że awaria

jednego komputera w topologii gwiazdy

powoduje, że tylko on nie będzie mógł

wysyłać i odbierać danych. Reszta sieci

będzie

pracowała

normalnie.

Wadą stosowania tej topologii jest to, że

komputery są podłączone do koncentratora i

jeśli koncentrator ulegnie awarii, cała sieć

przestanie funkcjonować. Poza tym, w

topologii gwiazdy również występują kolizje.

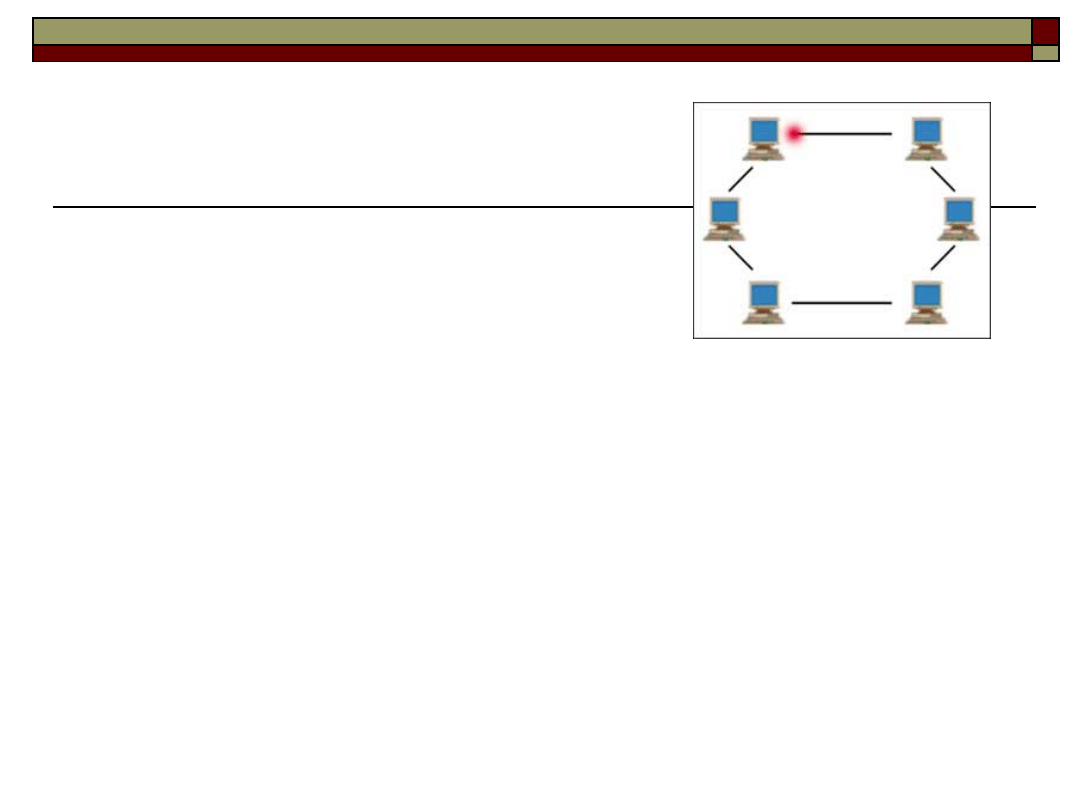

Topologia pierścienia

W topologii pierścienia komputery połączone są

w zamkniętej pętli. W przeciwieństwie do

magistrali, nie ma końców zakończonych

terminatorami. Sygnał wędruje w pętli od

komputera do komputera, który pełni rolę

wzmacniaka

regenerującego

sygnał

i

wysyłającego go do następnego komputera. W

większej skali, sieci LAN mogą być połączone w

topologii pierścienia za pomocą grubego kabla

koncentrycznego lub światłowodu.

Topologia pierścienia

Metoda transmisji danych w pętli nazywana jest

przekazywaniem żetonu dostępu. Żeton dostępu

jest określoną sekwencją bitów zawierających

informację kontrolną. Przejęcie żetonu zezwala

urządzeniu w sieci na transmisję danych w sieci.

Każda sieć posiada tylko jeden żeton dostępu.

Komputer wysyłający, usuwa żeton z pierścienia i

wysyła dane przez sieć. Każdy komputer przekazuje

dane dalej, dopóki nie zostanie znaleziony

komputer, do którego pakiet jest adresowany.

Następnie komputer odbierający wysyła komunikat

do komputera wysyłającego o odebraniu danych. Po

weryfikacji, komputer wysyłający tworzy nowy

żeton dostępu i wysyła go do sieci.

Topologia pierścienia

Zaletą topologii pierścienia jest:

to, że każdy komputer pełni rolę

wzmacniaka regenerującego sygnał i

przesyłającego

go

do

następnego

komputera, dzięki czemu sygnał nie

słabnie.

lepsza metoda zarządzania ruchem w

sieci, niż w sieciach o topologii magistrali.

Poza

tym,

w

topologii

pierścienia

zmniejszony został poziom zakłóceń.

Topologia pierścienia

Wadą tej topologii, jest to, że w danym

momencie

czasu

w

pojedynczym

pierścieniu może nadawać tylko jeden

komputer. Dodatkowo topologie pierścienia

są

zwykle

droższe

od

technologii

magistrali.

Topologia pełnych

połączeń

W topologii pełnych połączeń, komputery są

połączone

każdy

z

każdym,

za

pomocą

oddzielnego okablowania. Taka konfiguracja

powoduje, że istnieją dodatkowe ścieżki połączeń

sieciowych i jeśli jeden kabel ulegnie awarii,

łączność można nawiązać przez inny kabel i sieć

funkcjonuje nadal. W większej skali, wiele sieci

LAN może być ze sobą połączonych w topologii

pełnych połączeń, za pomocą dzierżawionych linii

telefonicznych, grubego kabla koncentrycznego

lub

światłowodu.

Topologia pełnych

połączeń

Zaletą topologii pełnych połączeń jest

możliwość odtwarzania połączeń dzięki

istnieniu wielu ścieżek sieciowych.

Ponieważ istnienie wielu dodatkowych

ścieżek sieciowych wymaga więcej

okablowania, niż w przypadku innych

topologii, topologia pełnych połączeń

może

być

kosztowna.

Topologia mieszana

(hybryda)

W topologii mieszanej (hybryda), dwie lub

więcej topologii połączone są w jedną sieć. Sieci

są rzadko projektowane w postaci pojedynczej

topologii. Na przykład, można zaprojektować

sieć złożoną z topologii gwiazdy i magistrali w

celu wykorzystania zalet każdej z nich.

Dwa rodzaje topologii mieszanych są często

używane: topologia gwiazda-magistrala oraz

topologia gwiazda-pierścień.

Topologia gwiazda-

magistrala

W topologii gwiazda-magistrala, kilka sieci o

topologii gwiazdy jest połączonych w

układzie

magistrali.

Gdy

konfiguracji

gwiazdy nie da się bardziej rozbudować,

można dodać drugą gwiazdę i połączyć obie

topologie gwiazdy w układzie magistrali.

W topologii gwiazda-magistrala, awaria

jednego komputera nie wpływa na działanie

reszty sieci. Jednakże, jeśli awarii ulegnie

koncentrator łączący wszystkie komputery

gwiazdy,

wtedy

wszystkie

komputery

podłączone do tego urządzenia nie będą

mogły komunikować się w sieci.

Topologia gwiazda-

pierścień

W topologii gwiazda-pierścień, komputery są

połączone do centralnego urządzenia jak w

topologii gwiazdy. Jednakże, urządzenia te są

połączone miedzy sobą w topologii pierścienia.

Podobnie jak w przypadku topologii

gwiazda-magistrala, awaria jednego komputera

nie wpływa na działanie reszty sieci. Dzięki

metodzie przekazywania żetonu, każdy komputer

w topologii gwiazda-pierścień, ma równe szansę

na komunikację. Dzięki temu możliwy jest

większy ruch między segmentami, niż w

przypadku sieci o topologii gwiazda-magistrala.

Ethernet

Ethernet

Obecnie

najbardziej

popularnym

rodzajem sieci lokalnych są sieci

Ethernet i Fast Ethernet. Są one

zbliżone

pod

względem

sposobu

definiowania założeń działania sieci, a

dzieli je bardzo istotny parametr -

szybkoś transmisji. Ethernet może

przesyłać dane z prędkością do

10Mb/s, a Fast Ethernet do 100 Mb/s.

Ethernet

W sieciach typu Ethernet stacje robocze wysyłają dane

w trybie rozgłoszeniowym (broadcastowym). Inne

stacje wsłuchują się w rozsyłane dane, i odbierają

tylko pakiety przeznaczone dla siebie. Gdy jeden

użytkownik nadaje komunikat do innego użytkownika,

jest on rozsyłany rozgłoszeniowo do wszystkich stacji.

Ethernet jest siecią typu rywalizującego, gdzie

wszystkie węzły w danym segmencie rywalizują ze

sobą o dostęp do sieci - w przypadku, gdy dwa

komputery próbują komunikować się w tym samym

czasie, następuje kolizja, komputery muszą się

wycofać i zaprzestać transmisji. Sieć ta korzysta przy

tym z protokołu CSMA/CD (Carrier-Sense Multiple

Access with Collision Detection).

Ethernet

Stacje robocze monitorują aktywność sieci

(nasłuchują) w celu ustalenia, czy mogą

transmitować dane, czy nie. Jeśli w danej chwili

żaden z komputerów nie przesyła informacji,

wybrana stacja może rozpocząć nadawanie,

nikomu nie przeszkadzając. Gdy dwie stacje

próbują przesyłać dane jednocześnie, dochodzi

do kolizji, co powoduje chwilowe zatrzymanie

transmisji. Po określonym czasie transmisja jest

wznawiana. Za czas wstrzymania wysyłki

odpowiedzialna jest każda stacja robocza,

wobec tego wystąpienie powtórnej kolizji jest

ma o prawdopodobne.

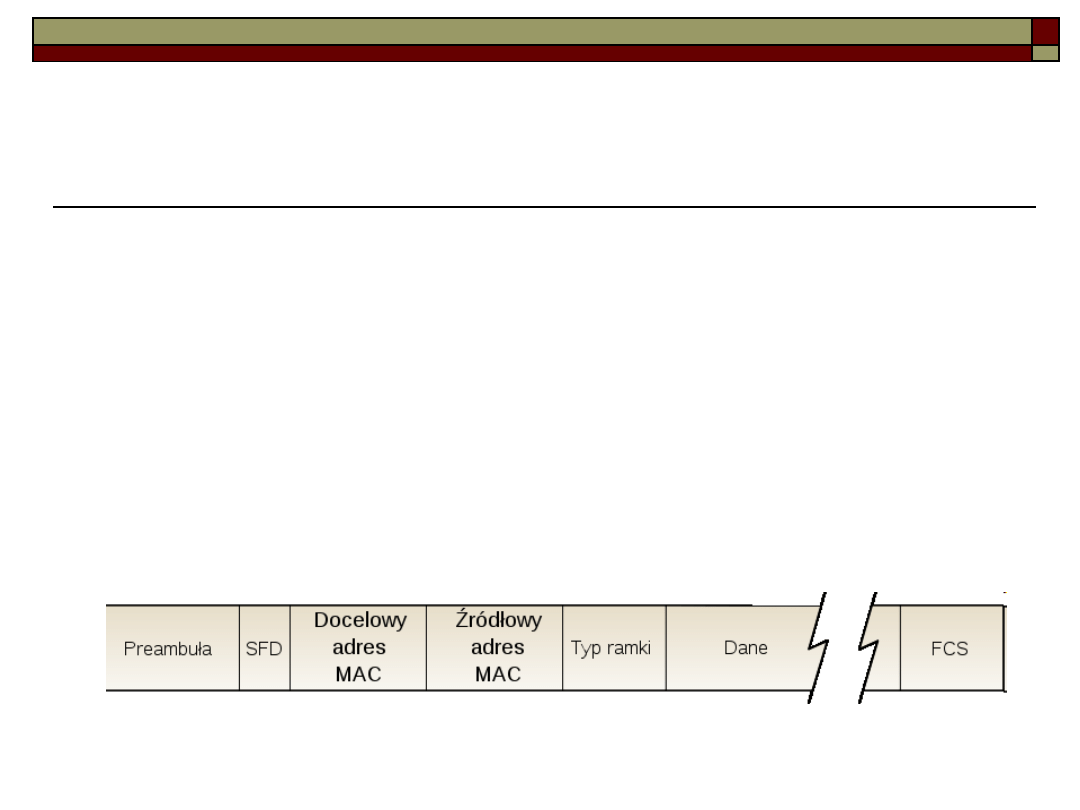

Ramka sieci Ethernet

Istnieją 3 standardy ramek:

Ethernet wersja 1 - już nie używana,

Ethernet wersja 2 (Ethernet II) - zwana też ramką DIX od

firm DEC, Intel i Xerox, które opracowały wspólnie ten typ

ramki i opublikowały w 1978. Jest ona w tej chwili

najczęściej stosowana,

IEEE 802.x LLC,

Ramki różnią się pomiędzy sobą długościami nagłówków,

maksymalną długością ramki (MTU) i innymi szczegółami.

Różne typy ramek mogą jednocześnie korzystać z tej

samej sieci.

Ramka sieci Ethernet

Preambuła - składająca się z 7 bajtów złożonych z naprzemiennych jedynek i zer:

10101010101010101010101010101010101010101010101010101010

co w zapisie szesnastkowym daje:

AAAAAAAAAAAAAA

Taki ciąg liczb pozwala na szybką synchronizację odbiorników.

SFD - (ang. start frame delimiter), czyli znacznik początkowy ramki w postaci

sekwencji 8 bitów (1 bajt):

10101011

w zapisie szesnastkowym

AB

adres MAC odbiorcy (6 bajtów)

adres MAC nadawcy (6 bajtów)

typ (2 bajty) - jeżeli wartość jest równa lub

większa od 1536 (w zapisie szesnastkowym

0x0600), to określa typ protokołu który jest

używany, jeżeli mniejsza to oznacza długość

danych w ramce

dane (46 - 1500 bajtów) - jeżeli dane mniejsze

niż 46 bajtów, to uzupełniane są zerami

suma kontrolna (4 bajty) CRC.

Wi-Fi

Wi-Fi

Wi-Fi (ang. Wireless Fidelity) –

zestaw standardów stworzonych do

budowy bezprzewodowych sieci

komputerowych.

Główne standardy w sieci

Wi-Fi

802.11a – 54 Mb/s częstotliwość 5 GHz

802.11b – 11 Mb/s częstotliwość 2,4 GHz

posiada zasięg ok. 30 m w pomieszczeniu i

120 m w otwartej przestrzeni; w praktyce

można osiągnąć transfery rzędu 5,5 Mb/s.

802.11g – 54 Mb/s częstotliwość 2,4 GHz,

obecnie najpopularniejszy standard WiFi,

który powstał w czerwcu 2003 roku,

wykorzystanie starszych urządzeń w tym

standardzie

powoduje

zmniejszenie

prędkości do 11 Mb/s;

Topologie sieci Wi-Fi:

Topologia gwiazdy

Topologia pierścienia

Bezpieczeństwo Wi-Fi:

uwierzytelniania

protokół WEP (ang. Wired

Equivalent Privacy)

protokoły WPA/WPA2

autoryzacja

rejestracja raportów

Problemy występujące

podczas

dostępu do łącza w sieci

Wi-Fi:

zjawisko ukrytej stacji

zjawisko odkrytej stacji

interferencje

efekt przechwytywania

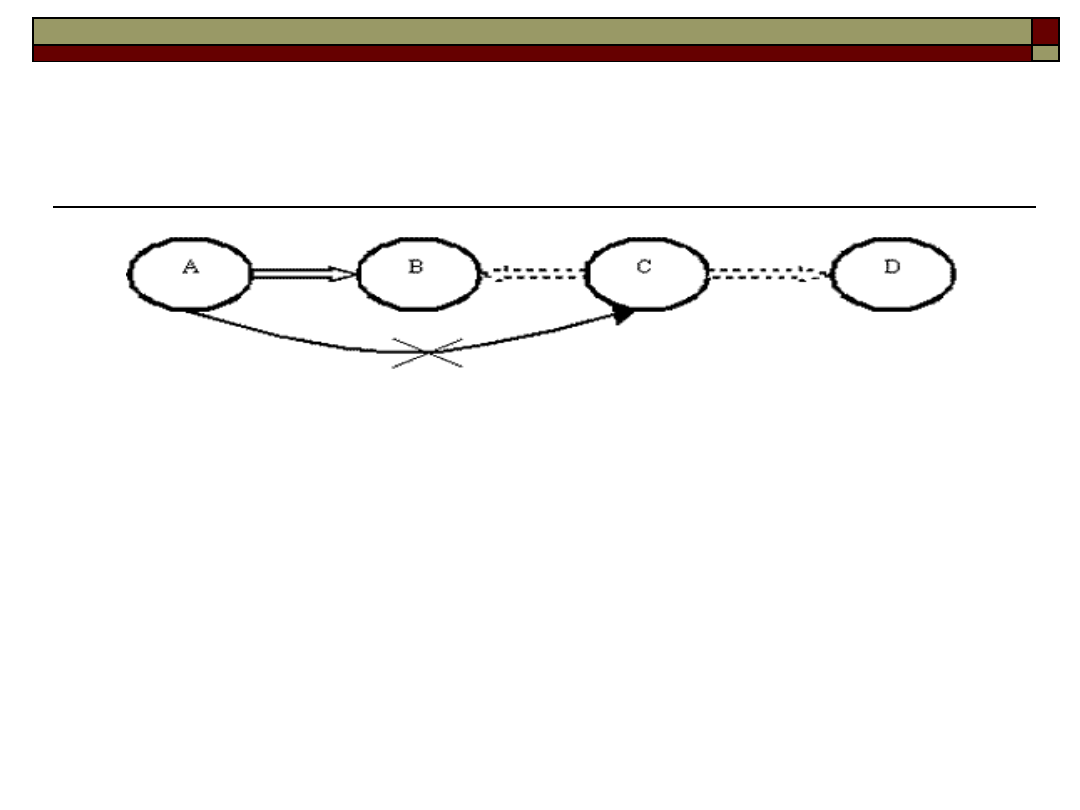

Stacja A nadaje do stacji B. Stacje A i

C są poza swoimi zasięgami, więc

transmisja ta nie zostanie wykryta w

stacji C, która przyjmie że łącze jest

wolne i zacznie nadawanie do stacji B

lub D.

Zjawisko ukrytej stacji

Interferencje

Interferencje - czyli zakłócenia transmisji,

powstają gdy stacja jest poza zasięgiem

zarówno odbiornika jak i nadajnika,

jednak wystarczająco blisko aby móc

zakłócić przesyłanie informacji między

nimi. Stacje które zakłócają transmisje

powinny wstrzymać nadawanie podczas

gdy inna transmisja jest realizowana,

jednak ani nadajnik ani odbiornik nie

może poinformować stacji interferującej o

tym, że zakłóca ona przebieg transmisji.

Zalety sieci Wi-Fi:

Możliwość budowy sieci z dostępem do

Internetu

w

domu

lub

biurze,

pozbawionej plątaniny kabli.

Korzystanie z darmowego internetu

poprzez

HotSpot-y

(dostępne

w

większych miastach).

Swoboda i mobilność - bezprzewodowe

podłączanie do sieci mobilnych urządzeń

(notebooki, palmtopy).

Wady sieci Wi-Fi:

Wykorzystywany w WiFi standard 802.11b i

802.11g wykorzystuje pasmo 2,4 GHz. W

tym

samym

zakresie

pracują

takie

urządzenia

jak

Bluetooth,

kuchenki

mikrofalowe. Efektem może być zagłuszanie

sygnałów WiFi i ograniczenie zasięgu

hotspota.

Sieci WiFi mają stosunkowo mały zasięg (od

90 do 150 metrów)

Szybkość transmisji zależy od odległości

między urządzeniami komunikującymi się.

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Slide 19

- Slide 20

- Slide 21

- Slide 22

- Slide 23

- Slide 24

- Slide 25

- Slide 26

- Slide 27

- Slide 28

- Slide 29

- Slide 30

- Slide 31

- Slide 32

- Slide 33

- Slide 34

- Slide 35

- Slide 36

- Slide 37

Wyszukiwarka

Podobne podstrony:

Topologie sieciowe, Sieci komputerowe administracja

Topologie sieciowe cz.II

Omówienie standardu ETHERNET - cala praca, edukacja i nauka, Informatyka

Topologie sieciowe(1), technik informatyk, soisk utk

Standard Ethernet powyzej 100G

8 Ethernet,karta sieciowa

Konfiguracja połączenia sieciowego w Multiroom Standard

2.1.4 Topologia sieci, 2.1 Terminologia sieciowa

Analiza standardów zarządzania sieciami i zasobami sieciowym LMNEYC2W4IGR3JJGGZBUKJPQE7L65IAKEFVHZFA

Projektowanie serwisów WWW Standardy sieciowe Wydanie III

CSS i Ajax Strony WWW zgodne ze standardami sieciowymi W3C cssaww

R Smigielski Standardy Sieciowe

więcej podobnych podstron