Zabezpieczenia

Zabezpieczenia

bezprzewodowych sieci

bezprzewodowych sieci

komputerowych

komputerowych

Marcin Podsada

Marcin Podsada

Łukasz warzybok

Łukasz warzybok

Jak zabezpieczyć sieć

Jak zabezpieczyć sieć

bezprzewodową?

bezprzewodową?

Zmiana domyślnych nazw

Zmiana domyślnych nazw

użytkowników i haseł.

użytkowników i haseł.

Filtrowanie po adresach MAC

Filtrowanie po adresach MAC

Szyfrowanie transmisji

Szyfrowanie transmisji

Wyłączenie DHCP

Wyłączenie DHCP

Zmiana SSID oraz jego ukrycie

Zmiana SSID oraz jego ukrycie

Odpowiednie ustawienie

Odpowiednie ustawienie

routerów/access pointów

routerów/access pointów

Zmiana domyślnych nazw

Zmiana domyślnych nazw

użytkowników i haseł.

użytkowników i haseł.

Router

Router

Switch

Switch

Kamera internetowa

Kamera internetowa

Video serwery

Video serwery

odpowiednio silne hasło (czyli nie te same litery czy cyfry,

odpowiednio silne hasło (czyli nie te same litery czy cyfry,

tylko mieszanka powiązana z innymi symbolami dostępnymi

tylko mieszanka powiązana z innymi symbolami dostępnymi

na klawiaturze).

na klawiaturze).

Przykładowo :

Przykładowo :

Bss3igs$

Bss3igs$

(„Były sobie

(„Były sobie

świnki trzy i gęsiego sobie szły”)

świnki trzy i gęsiego sobie szły”)

Filtrowanie po adresach

Filtrowanie po adresach

MAC

MAC

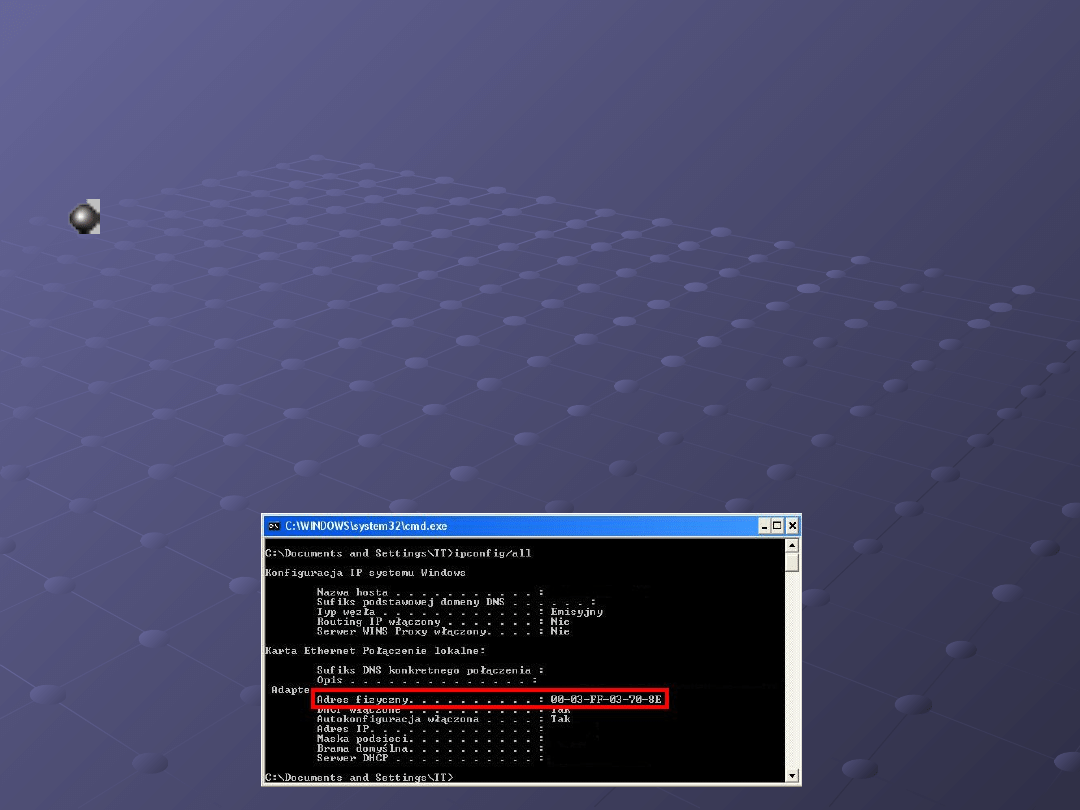

Adres MAC

Adres MAC

(Media Access Control) jest

(Media Access Control) jest

unikalnym identyfikatorem urządzenia

unikalnym identyfikatorem urządzenia

sieciowego, nadawanym przez producenta.

sieciowego, nadawanym przez producenta.

Routery pozwalają na tworzenie listy „zaufanych”

Routery pozwalają na tworzenie listy „zaufanych”

adresów MAC i na jej podstawie są w stanie

adresów MAC i na jej podstawie są w stanie

zarządzać ruchem, czyli przepuszczać transmisję

zarządzać ruchem, czyli przepuszczać transmisję

ze wskazanych urządzeń oraz blokować z

ze wskazanych urządzeń oraz blokować z

wszystkich pozostałych (nie wpisanych na listę)

wszystkich pozostałych (nie wpisanych na listę)

Szyfrowanie transmisji

Szyfrowanie transmisji

Szyfrowanie

Szyfrowanie

WEP

WEP

(Wired Equivalent

(Wired Equivalent

Privacy)

Privacy)

Szyforwanie

Szyforwanie

WPA

WPA

(WiFi Protected

(WiFi Protected

Access)

Access)

Szyforwanie

Szyforwanie

WPA2

WPA2

(WiFi Protected

(WiFi Protected

Access)

Access)

Wyłączenie DHCP

Wyłączenie DHCP

Serwer DHCP

Serwer DHCP

(Dynamic Host

(Dynamic Host

Configuration Protocol) jest

Configuration Protocol) jest

protokołem, który pozwala

protokołem, który pozwala

automatycznie uzyskać dane

automatycznie uzyskać dane

niezbędne do pracy w sieci

niezbędne do pracy w sieci

urządzeniom istniejącym w tej sieci.

urządzeniom istniejącym w tej sieci.

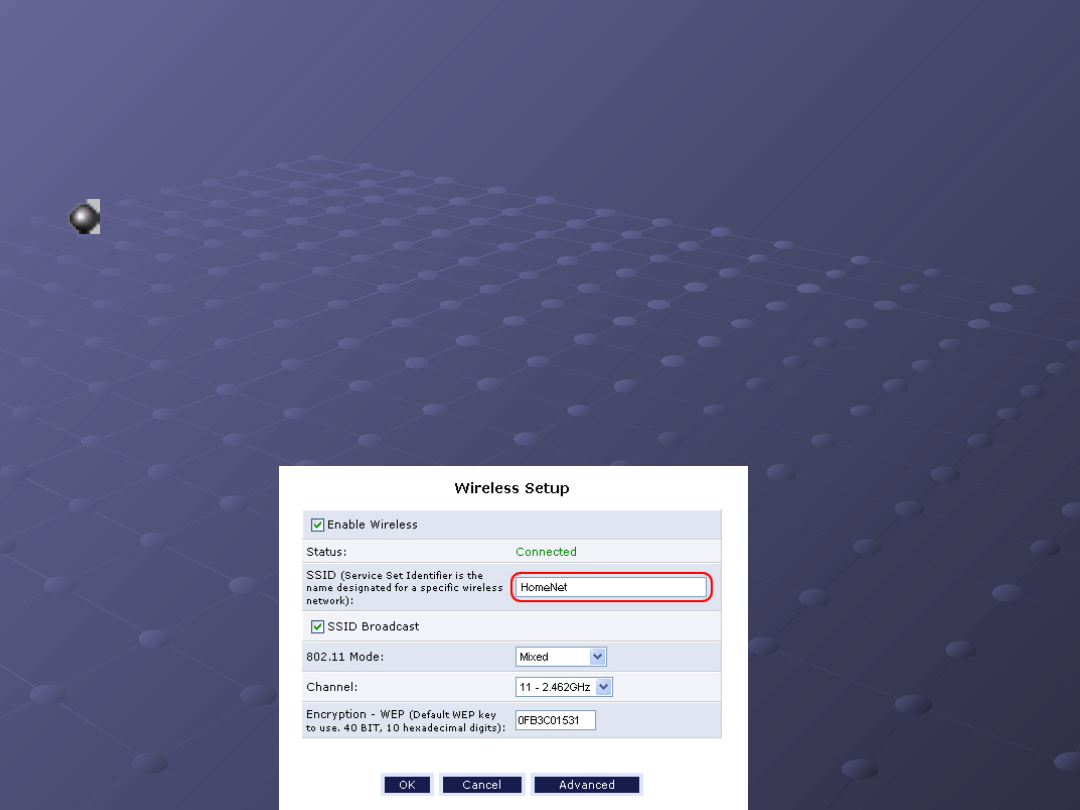

Zmiana SSID oraz jego

Zmiana SSID oraz jego

ukrycie

ukrycie

SSID

SSID

(Service Set IDentifier) identyfikator sieci

(Service Set IDentifier) identyfikator sieci

składający się maksymalnie z 32 znaków,

składający się maksymalnie z 32 znaków,

dodawany do nagłówków pakietów wysyłanych

dodawany do nagłówków pakietów wysyłanych

przez bezprzewodową sieć lokalną. Pełni on rolę

przez bezprzewodową sieć lokalną. Pełni on rolę

loginu przy próbie nawiązywania połączeń z

loginu przy próbie nawiązywania połączeń z

punktami dostępowymi. Ponadto wszystkie

punktami dostępowymi. Ponadto wszystkie

urządzenia mające pracować w danej sieci muszą

urządzenia mające pracować w danej sieci muszą

używać tego samego SSID.

używać tego samego SSID.

Odpowiednie ustawienie

Odpowiednie ustawienie

routerów/access pointów

routerów/access pointów

Ustawiamy urządzenie odbiorcze w takim miejscu, aby

Ustawiamy urządzenie odbiorcze w takim miejscu, aby

zapewnić bezproblemową i stabilną komunikację z

zapewnić bezproblemową i stabilną komunikację z

bezprzewodowymi urządzeniami, które z nim są połączone,

bezprzewodowymi urządzeniami, które z nim są połączone,

oraz aby odbiorcy z zewnątrz mieli ograniczony dostęp.

oraz aby odbiorcy z zewnątrz mieli ograniczony dostęp.

konfigurację firewalla systemowego oraz instalację tego

konfigurację firewalla systemowego oraz instalację tego

typu oprogramowania również na samych komputerach.

typu oprogramowania również na samych komputerach.

Najprostszą zaś metodą na ochronę sieci bezprzewodowej (i

Najprostszą zaś metodą na ochronę sieci bezprzewodowej (i

każdej innej) jest wyłączenie urządzenia

każdej innej) jest wyłączenie urządzenia

Document Outline

Wyszukiwarka

Podobne podstrony:

Bezprzewodowe sieci komputerowe (Helion)

Wykład11 Bezprzewodowe sieci komputerowe

81 Bezprzewodoowe sieci komputerowe

Projekt Bezprzewodowej Sieci Komputerowej, Politechnika Opolska, Informatyka, Semestr V, Teleinforma

e book Bezprzewodowe sieci komputerowe helion

Wi Foo Sekrety bezprzewodowych sieci komputerowych

Wi Foo Sekrety bezprzewodowych sieci komputerowych

Wi Foo Sekrety bezprzewodowych sieci komputerowych wifoo

Wi Foo Sekrety bezprzewodowych sieci komputerowych wifoo

Bezprzewodowe sieci komputerowe, jednostka centralna, zasięg, zalety i wady

Bezprzewodowe sieci komputerowe (Helion)

39. Zasady zabezpieczen lokalnych, Sytemy Operacyjne i Sieci Komputerowe

101 zabezpieczeń przed atakami w sieci komputerowej

20030923194200, Projekt zabezpieczeń sieci komputerowej

101 zabezpieczen przed atakami w sieci komputerowej 101zab

Konfigurowanie ustawień sieci bezprzewodowej na komputerach klienckich

Zabezpieczenia sieciowe, Systemy Operacyjne i Sieci Komputerowe

więcej podobnych podstron