Wydawnictwo Helion

ul. Chopina 6

44-100 Gliwice

tel. (32)230-98-63

IDZ DO

IDZ DO

KATALOG KSI¥¯EK

KATALOG KSI¥¯EK

TWÓJ KOSZYK

TWÓJ KOSZYK

CENNIK I INFORMACJE

CENNIK I INFORMACJE

CZYTELNIA

CZYTELNIA

Exchange 2000.NET

Server. Czarna ksiêga

Autorzy: Philip G. Schein, Evan Benjamin, Cherry Beado

T³umaczenie: Marcin Jêdrysiak

ISBN: 83-7197-698-4

Tytu³ orygina³u:

Format: B5, stron: 718

Ksi¹¿ka zawiera gotowe rozwi¹zania typowych problemów, jakie mo¿esz napotkaæ

w czasie zarz¹dzania nowym systemem obs³ugi wiadomoci i pracy grupowej,

stanowi¹cym integraln¹ czêæ platformy .NET. W tej ksi¹¿ce przedstawiono krok po

kroku procedury implementacji us³ug i zarz¹dzania nimi. Mo¿esz tu znaleæ tak¿e plany

tworzenia przep³ywów pracy oraz wyczerpuj¹ce informacje na temat platformy

Exchange 2000.

•

Najwa¿niejsze dane o topologii sieci, strukturze organizacyjnej, potrzebach

u¿ytkowników i celach projektu

•

Konfiguracja i wdra¿anie us³ug Exchange 2000 w celu obs³ugi pracy grupowej

i

zarz¹dzania us³ugami czasu rzeczywistego

•

Optymalizacja wydajnoci Exchange 2000 w wiêkszym rodowisku

Windows 2000

•

Zaawansowane funkcje architektury .NET, które pozwalaj¹ na zwiêkszenie

niezawodnoci, skalowalnoci i wydajnoci

•

Rozszerzanie zakresu dostêpnych funkcji przy u¿yciu takich jêzyków jak

ASP i XML

•

Uzyskiwanie dostêpu do zasobów wiedzy w Web Storage System

Spis treści

Wstęp ................................................................................................... 21

Część I

Wprowadzenie do platformy Windows 2000

oraz systemów obsługi wiadomości

25

Rozdział 1. Przesyłanie wiadomości i praca grupowa ................................................ 27

Usługi skalowalne...............................................................................................................28

Inicjatywa .NET ...........................................................................................................29

Zmiana paradygmatu w kierunku zarządzania wiedzą.................................................31

Projektowanie ...............................................................................................................36

Narzędzia administracyjne: dostęp do serwera ............................................................37

Usługi rozproszone.......................................................................................................39

Fizyczna topologia..............................................................................................................39

Infrastruktura magazynowania danych...............................................................................40

Warstwa bazy danych...................................................................................................42

Grupa baz danych .........................................................................................................42

Konfiguracja rozproszona ............................................................................................43

Klastrowanie.................................................................................................................44

Web Storage System ....................................................................................................44

Architektura OWA .......................................................................................................48

Protokoły obsługiwane przez OWA.............................................................................51

Rozszerzalność .............................................................................................................54

Usługi internetowe .......................................................................................................55

Usługi pracy grupowej w czasie rzeczywistym..................................................................55

Usługa Microsoft Exchange Chat.................................................................................56

Błyskawiczne wiadomości ...........................................................................................57

Część II

Planowanie wdrożenia Exchange 2000

61

Rozdział 2. Systemy obsługi wiadomości.................................................................. 63

Podstawowe funkcje serwera Exchange 2000 ....................................................................63

Do czego może służyć serwer Exchange?....................................................................64

Exchange 2000 — przegląd .........................................................................................64

Idealny serwer obsługi wiadomości .............................................................................65

W jaki sposób Exchange 2000 spełnia kryteria?..........................................................66

Zalety Exchange 2000 ..................................................................................................73

Przypadek Exchange 2000..................................................................................................76

Ostrożny optymizm ......................................................................................................77

Przemyślenia końcowe .......................................................................................................81

Porady i planowanie dla Windows 2000 ......................................................................81

6

Exchange 2000 .NET Server. Czarna księga

Rozdział 3. Tworzenie wizji ...................................................................................... 87

Wprowadzenie ..........................................................................................................................87

Opis wizji............................................................................................................................88

Cele organizacji ............................................................................................................88

Określenie problemu ....................................................................................................89

Proponowane rozwiązanie............................................................................................90

Analiza ryzyka..............................................................................................................90

Zakres projektu.............................................................................................................90

Zasady planowania .............................................................................................................91

Użycie modelu procesu ................................................................................................91

Schemat operacyjny .....................................................................................................92

Zarządzanie ciągłością działania ..................................................................................93

Środki zapewniające ciągłość działania .......................................................................95

Zarządzanie usługami...................................................................................................95

Zarządzanie zmianami..................................................................................................96

Zarządzanie problemami ..............................................................................................97

Analiza potrzeb ...................................................................................................................98

Zdefiniowanie potrzeb konsumentów ..........................................................................98

Dostęp do istniejących zasobów i infrastruktury .......................................................100

Planowanie wdrożenia ......................................................................................................103

Tworzenie planu organizacyjnego..............................................................................103

Tworzenie infrastruktury sprzętowej..........................................................................103

Ustalenie celów badania pilotażowego.............................................................................106

Gotowe rozwiązania................................................................................................................107

Etapy zarządzania projektem ............................................................................................107

Wykonanie analizy wpływu na działanie firmy ...............................................................107

Wykonanie analizy ryzyka ...............................................................................................108

Ocena kosztów i korzyści umowy o poziomie świadczonych usług (SLA).....................109

Zapewnienie możliwości przywrócenia usługi.................................................................109

Projektowanie badania pilotażowego ...............................................................................109

Przeprowadzenie analizy luk ............................................................................................110

Tworzenie planu zapewnienia ciągłości działania............................................................110

Tworzenie protokołu komunikacji dla działu wsparcia technicznego..............................111

Tworzenie planu usunięcia katastrofy ..............................................................................112

Ocena środowiska.............................................................................................................112

Planowanie działań przed wdrożeniem ............................................................................113

Planowanie folderów publicznych....................................................................................113

Obliczanie przestrzeni dyskowej ......................................................................................113

Rozdział 4. Planowanie implementacji ................................................................... 115

Wprowadzenie ........................................................................................................................115

Metodologia zarządzania projektem.................................................................................115

Planowanie celów.......................................................................................................116

Postrzegane korzyści ..................................................................................................118

Ustalenie celów badania pilotażowego.............................................................................119

Implementacja planu.........................................................................................................120

Podstawowe narzędzia do zarządzania.......................................................................121

Struktura fizyczna.......................................................................................................122

Oprogramowanie serwera aplikacji............................................................................122

Infrastruktura sieciowa ...............................................................................................124

Komponenty usług katalogowych ..............................................................................124

Struktura logiczna Active Directory...........................................................................125

Komponenty logiczne Active Directory.....................................................................130

Role administracyjne ..................................................................................................132

Spis treści

7

Grupy Active Directory..............................................................................................132

Zasady ........................................................................................................................133

Domyślne zasady adresatów ......................................................................................133

Struktura Exchange 2000..................................................................................................134

Zarządzanie adresatami ..............................................................................................134

Standardy nazewnictwa ..............................................................................................135

Foldery publiczne .......................................................................................................136

Obce systemy pocztowe .............................................................................................138

Usługi RTC.................................................................................................................138

Gotowe rozwiązania................................................................................................................140

Identyfikacja zadań wykonywanych przed instalacją.......................................................140

Ustalenie zakresu grup Active Directory..........................................................................140

Planowanie przestrzeni nazw DNS...................................................................................141

Planowanie kontekstów nazewnictwa ..............................................................................142

Zarządzanie kontenerem Configuration ...........................................................................143

Planowanie zarządzania adresatami .................................................................................143

Konfiguracja ustawień adresatów.....................................................................................143

Usuwanie zasad adresatów ...............................................................................................144

Definiowanie nowych zasad adresatów............................................................................145

Ustalenie zakresu grup......................................................................................................145

Tworzenie grup zabezpieczeń i grup dystrybucyjnych ....................................................146

Wykonanie kontroli obcego systemu pocztowego ...........................................................146

Rozdział 5. Planowanie obiektów adresatów .......................................................... 147

Wprowadzenie ........................................................................................................................147

Nowe koncepcje w Exchange 2000 ..................................................................................147

Obiekty katalogowe w Exchange 2000 ......................................................................149

Modele administracyjne obiektów adresatów ............................................................157

Klasyczni adresaci w Exchange 2000...............................................................................159

Znaczenie ADC dla zarządzania adresatami ..............................................................159

Gotowe rozwiązania................................................................................................................161

Tworzenie obiektu adresata z włączoną obsługą skrzynki pocztowej..............................161

Dodanie informacji o skrzynce pocztowej dla istniejących użytkowników.....................163

Tworzenie obiektu adresata z włączoną obsługą poczty ..................................................164

Włączenie obsługi poczty dla grupy zabezpieczeń lub dystrybucyjnej............................167

Planowanie dostępu adresatów do Exchange 2000

tylko przy użyciu klienta opartego na MAPI .................................................................167

Włączanie obsługi poczty dla grup w środowisku z wieloma domenami ........................170

Optymalizacja ruchu replikacji dla grup z włączoną obsługą poczty...............................171

Planowanie skrzynki pocztowej poczmistrza ...................................................................171

Planowanie dedykowanych skrzynek pocztowych

z wyłączonymi kontami użytkowników.........................................................................172

Ustalenie liczby skrzynek pocztowych,

jaka może być dodana do pojedynczego serwera Exchange 2000.................................172

Ustawienie limitów magazynów dla obiektów adresatów................................................173

Użycie zasad adresatów dla obiektów adresatów .............................................................174

Aktualizacja obiektów adresatów przy użyciu usługi Recipient Update..........................176

Implementacja grup administracyjnych i przydzielenie im uprawnień ............................177

Utworzone grupy administracyjne nie są widoczne w System Managerze......................178

Rozdział 6. Planowanie topologii lokalizacji............................................................ 181

Wprowadzenie ........................................................................................................................181

Organizacja firmy .............................................................................................................182

Tworzenie struktury fizycznej....................................................................................183

Struktura sieci.............................................................................................................183

8

Exchange 2000 .NET Server. Czarna księga

Protokoły ....................................................................................................................184

Serwery wirtualne.......................................................................................................187

Komponenty Exchange.....................................................................................................188

Jądro transportowe .....................................................................................................188

Współpraca komponentów .........................................................................................191

Planowanie grup trasowania .............................................................................................193

Tworzenie grupy trasowania ......................................................................................194

Rola głównego serwera grupy trasowania..................................................................194

Trasowanie informacji w Active Directory i DNS.....................................................195

Trasowanie wiadomości i rozwijanie grup.................................................................195

Trasowanie stanu łącza...............................................................................................195

Łącza lokalizacji.........................................................................................................196

Podsumowanie..................................................................................................................197

Gotowe rozwiązania................................................................................................................198

Planowanie struktury jednostek organizacyjnych ............................................................198

Dostęp do zasobów wiedzy przy użyciu przeglądarki......................................................198

Kwestia typu grup Active Directory.................................................................................198

Ustalenie zakresu grup Active Directory..........................................................................199

Tworzenie grup w trybie mieszanym ...............................................................................201

Tworzenie grup z włączoną obsługą poczty .....................................................................201

Planowanie grup zabezpieczeń Active Directory .............................................................201

Planowanie grup dystrybucyjnych Active Directory........................................................202

Planowanie granic lokalizacji ...........................................................................................202

Ustalenie liczby serwerów katalogu globalnego ..............................................................202

Oszacowanie wielkości bazy danych katalogu globalnego ..............................................203

Ustalenie wielkości serwera katalogu globalnego ............................................................203

Planowanie rozmieszczenia serwerów katalogu globalnego ............................................204

Wybór atrybutów do replikacji w katalogu globalnym ....................................................205

Planowanie strategii trasowania .......................................................................................205

Planowanie przepływu wiadomości systemowych między lokalizacjami .......................206

Planowanie sposobu połączenia lokalizacji......................................................................207

Sprawdzenie dostępności ESMTP ....................................................................................207

Włączenie obsługi ESMTP...............................................................................................207

Żądanie ETRN/TURN z innego serwera ..........................................................................208

Rozdział 7. Planowanie usług ................................................................................ 209

Wprowadzenie ........................................................................................................................209

Rejestracja użytkowników poprzez Active Directory, a nie usługi KM ..........................209

Schematy Microsoftu i TCO ......................................................................................211

Narzędzia administracyjne................................................................................................212

Współpraca ról administracyjnych .............................................................................212

Zarządzanie adresatami ....................................................................................................218

Struktura domeny .......................................................................................................219

Modele administracyjne .............................................................................................220

Wyspecjalizowane narzędzia do zarządzania adresatami ..........................................221

Zarządzanie uprawnieniami .......................................................................................222

Zasady ........................................................................................................................223

Zarządzanie serwerem ......................................................................................................224

Modele administracyjne .............................................................................................225

Narzędzia obsługujące zarządzanie serwerem ...........................................................226

Zasady systemowe i grupy .........................................................................................227

Inne obszary administracyjne ...........................................................................................228

Grupy zabezpieczeń i dystrybucyjne..........................................................................228

Foldery publiczne .......................................................................................................228

Spis treści

9

RTC...................................................................................................................................229

Technologie i koncepcje pracy grupowej...................................................................229

Usługa KM w Exchange 2000....................................................................................235

Outsourcing usług pracy grupowej ...................................................................................237

Gotowe rozwiązania................................................................................................................237

Łączenie z serwerem Exchange w celu uzyskania usługi ................................................237

Tworzenie konsoli MMC..................................................................................................238

Tworzenie dyskietki ratunkowej.......................................................................................239

Modyfikacja klucza rejestru MMC RestrictAuthorMode.................................................240

Modyfikacja klucza rejestru MMC RestrictToPermittedSnapins.....................................241

Instalacja i zarządzanie usługami certyfikatów ................................................................242

Instalacja ośrodka certyfikacji ..........................................................................................242

Instalacja usług KM ..........................................................................................................243

Przyznanie uprawnień Manage dla usług KM..................................................................244

Rejestracja użytkowników w usługach KM .....................................................................245

Tworzenie społeczności pogawędek.................................................................................246

Tworzenie kanału pogawędek ..........................................................................................247

Tworzenie listy ograniczonych pogawędek......................................................................248

Wyłączenie społeczności pogawędek bez jej usunięcia ...................................................249

Usunięcie społeczności pogawędek..................................................................................249

Rozwiązywanie problemów związanym z usługami IM ..................................................250

Tworzenie nowej społeczności pogawędek......................................................................250

Instalacja usług IM ...........................................................................................................251

Zmiana zasad haseł dla serwera IM..................................................................................251

Ograniczenie liczby połączeń IM .....................................................................................251

Zapewnienie dostępu do usługi IM...................................................................................252

Konfiguracja domyślnych ustawień kanału IM i opcji językowych ................................252

Tworzenie klasy użytkowników pogawędek....................................................................253

Tworzenie blokady użytkownika dla kanału IRC ............................................................254

Rejestracja użytkowników poprzez Active Directory, a nie usługi KM ..........................254

Część III Instalacja i konfiguracja Exchange 2000

257

Rozdział 8. Zabezpieczenia, katastrofy i przywracanie ............................................ 259

Wprowadzenie ........................................................................................................................259

Dlaczego bezpieczeństwo jest ważne? .............................................................................259

Środki ochrony sieci ...................................................................................................260

Środki zabezpieczające chronią przed katastrofą .......................................................265

Uniwersalny plan awaryjny? ............................................................................................271

Powiązana technologia ...............................................................................................272

Uwaga na temat klastrów Exchange 2000 .................................................................273

Strategie archiwizacji i przywracania.........................................................................274

Użycie ESEUTIL i ISINTEG do zapewnienia spójności bazy danych......................282

Gotowe rozwiązania................................................................................................................283

Zabezpieczenie krytycznych magazynów skrzynek pocztowych.....................................283

Usunięcie skrzynki pocztowej w Exchange 2000 ............................................................284

Konfiguracja okresu zachowania usuniętych elementów.................................................285

Konfiguracja okresu zachowania usuniętej skrzynki pocztowej ......................................286

Przyłączenie usuniętej skrzynki pocztowej do nowego obiektu użytkownika .................286

Przywrócenie skrzynki pocztowej z kopii zapasowej ......................................................287

Zmiana nazwy LegacyExchangeDN dla serwera odtwarzania ........................................290

Utworzenie wirtualnego serwera SMTP...........................................................................291

Konfiguracja uwierzytelniania dla serwerów wirtualnych SMTP....................................293

Ograniczenie połączeń do serwerów wirtualnych według adresów IP lub domen ..........295

10

Exchange 2000 .NET Server. Czarna księga

Tworzenie obiektu GPO dla domeny ...............................................................................296

Instalacja przystawki Security Analysis and Configuration .............................................299

Planowanie optymalnej konfiguracji RAID .....................................................................300

Wyłączenie EFS dla wszystkich użytkowników w domenie ...........................................301

Sprawdzenie spójności baz danych przy użyciu ISINTEG i ESEUTIL...........................303

Usuwanie problemów z użyciem uprawnień zabezpieczeń

z powodu brakującej zakładki Security..........................................................................304

Rozdział 9. Kwestie związane z serwerem Exchange .............................................. 307

Wprowadzenie ........................................................................................................................307

Kwestie związane z bezpieczeństwem serwera ................................................................308

Użycie zabezpieczeń wiadomości ..............................................................................309

Zarządzanie treścią .....................................................................................................313

Zabezpieczenia antywirusowe....................................................................................315

Kwestie związane z DNS i TCP/IP ..................................................................................317

Użycie DNS do zapytań Active Directory .................................................................318

DNS używany w konfiguracji frontonu i zaplecza ....................................................318

Integracja usługi Active Directory z istniejącymi serwerami DNS ...........................319

Exchange 2000 i TCP/IP ............................................................................................320

Kwestie związane z delegacją praw .................................................................................321

Wszystko zaczęło się od projektu Active Directory... ...............................................321

... po czym nadeszło zarządzanie systemem Exchange..............................................323

Delegacja kontroli ......................................................................................................324

Jeszcze bardziej szczegółowa kontrola nad Exchange 2000......................................324

Kwestie związane z migracją serwera Exchange 5.5 .......................................................325

Gotowe rozwiązania................................................................................................................333

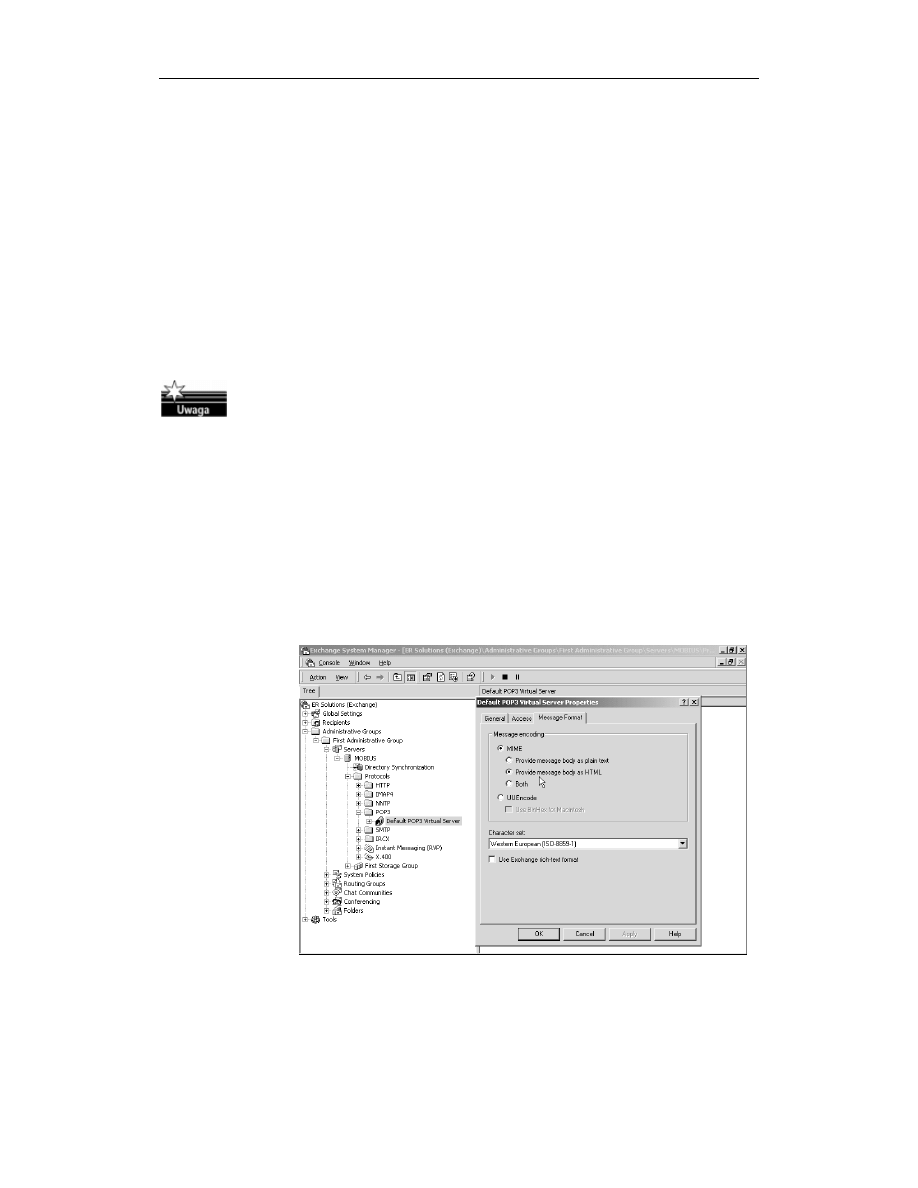

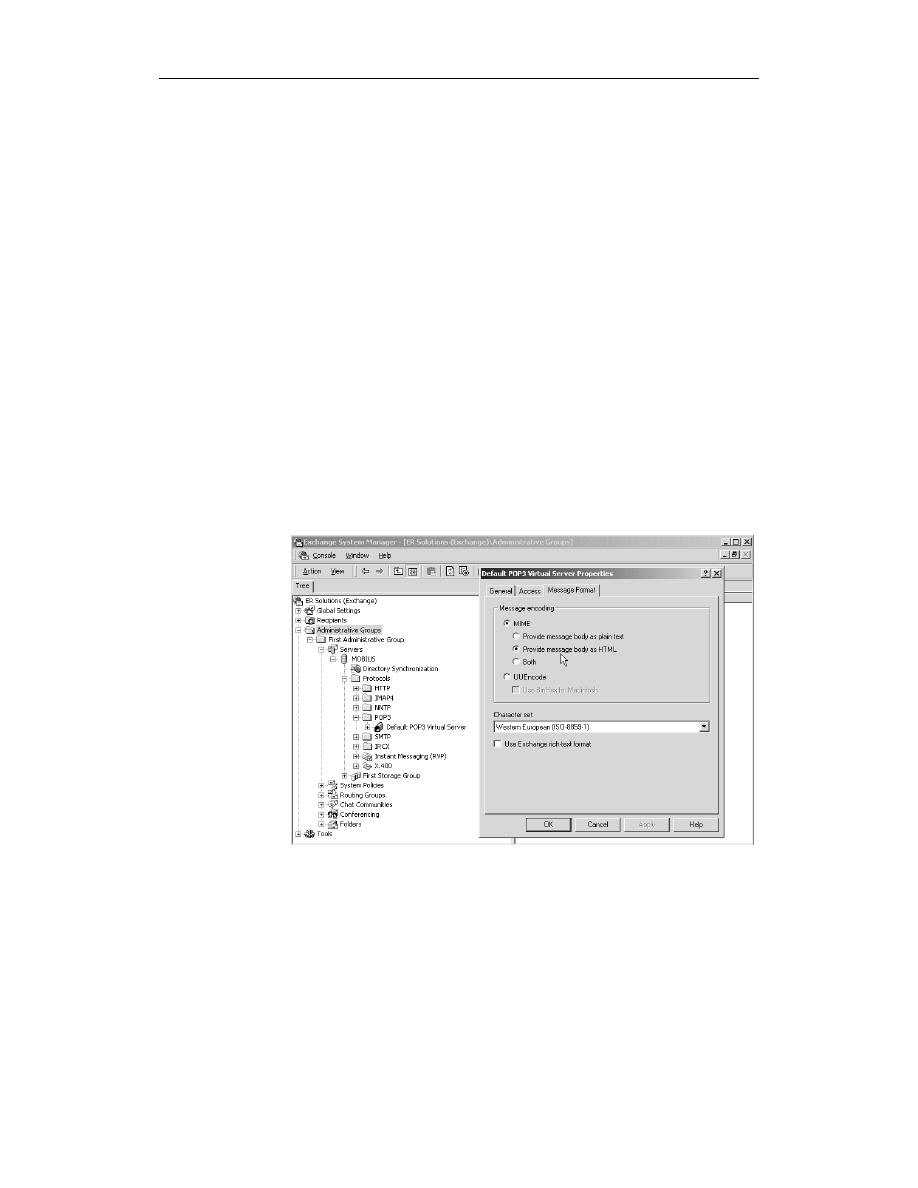

Konfiguracja formatów wiadomości dla serwera wirtualnego POP3...............................333

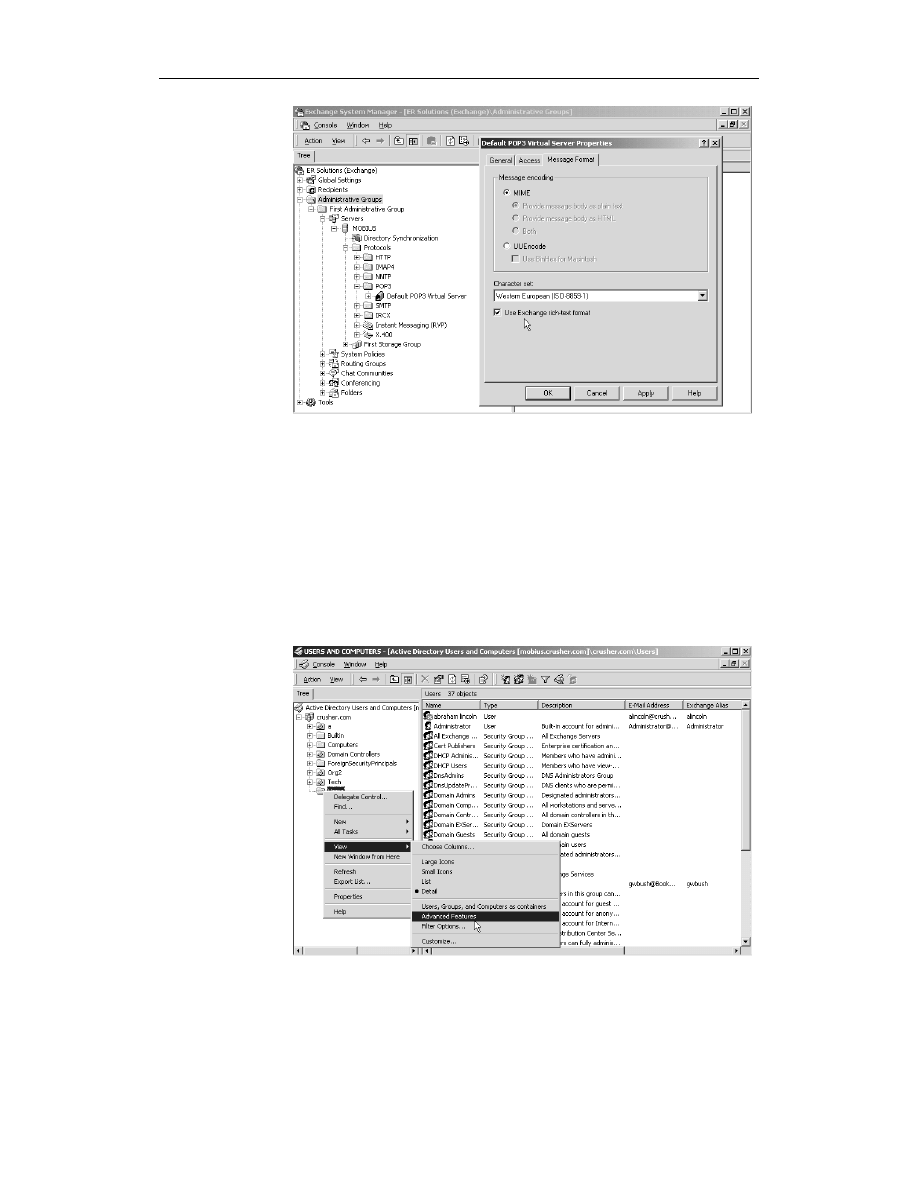

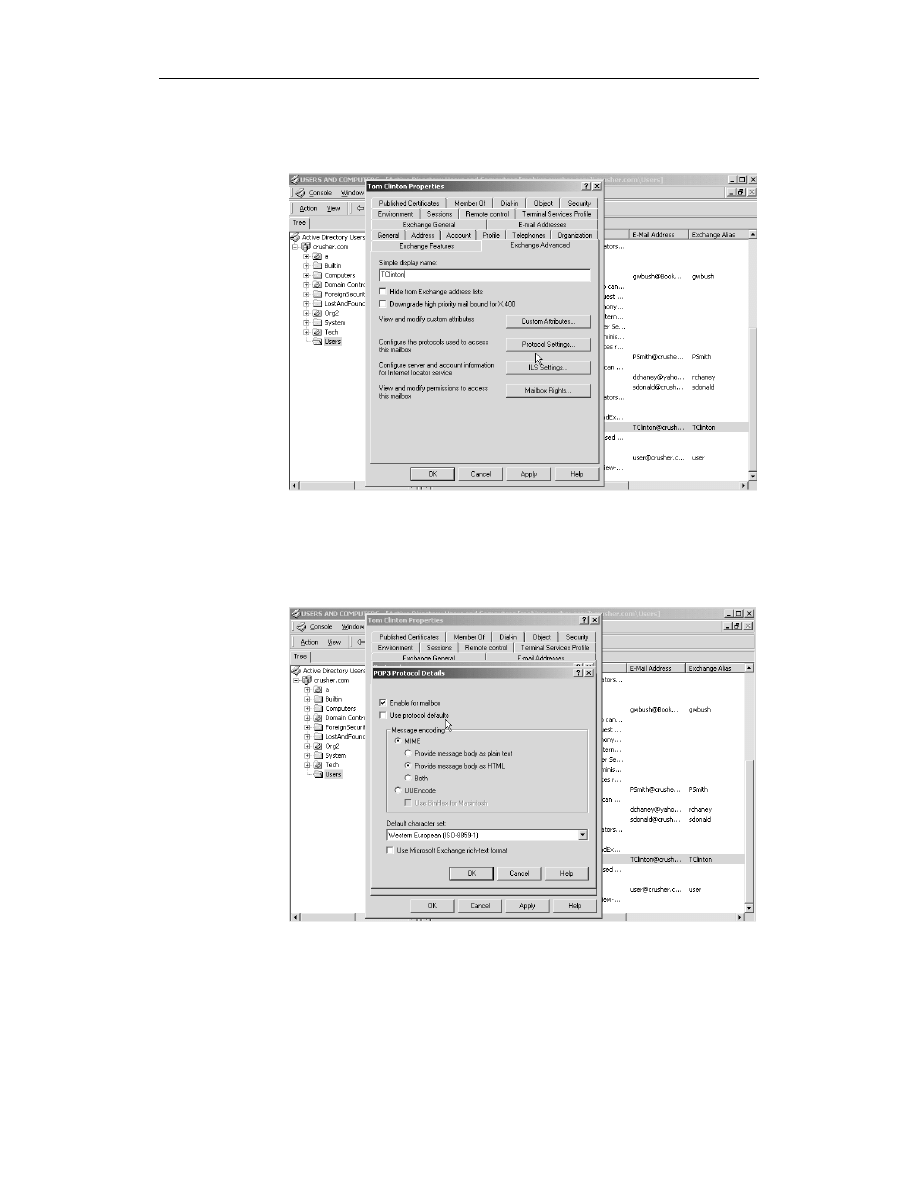

Konfiguracja opcji zmiany formatu wiadomości dla poszczególnych użytkowników ....334

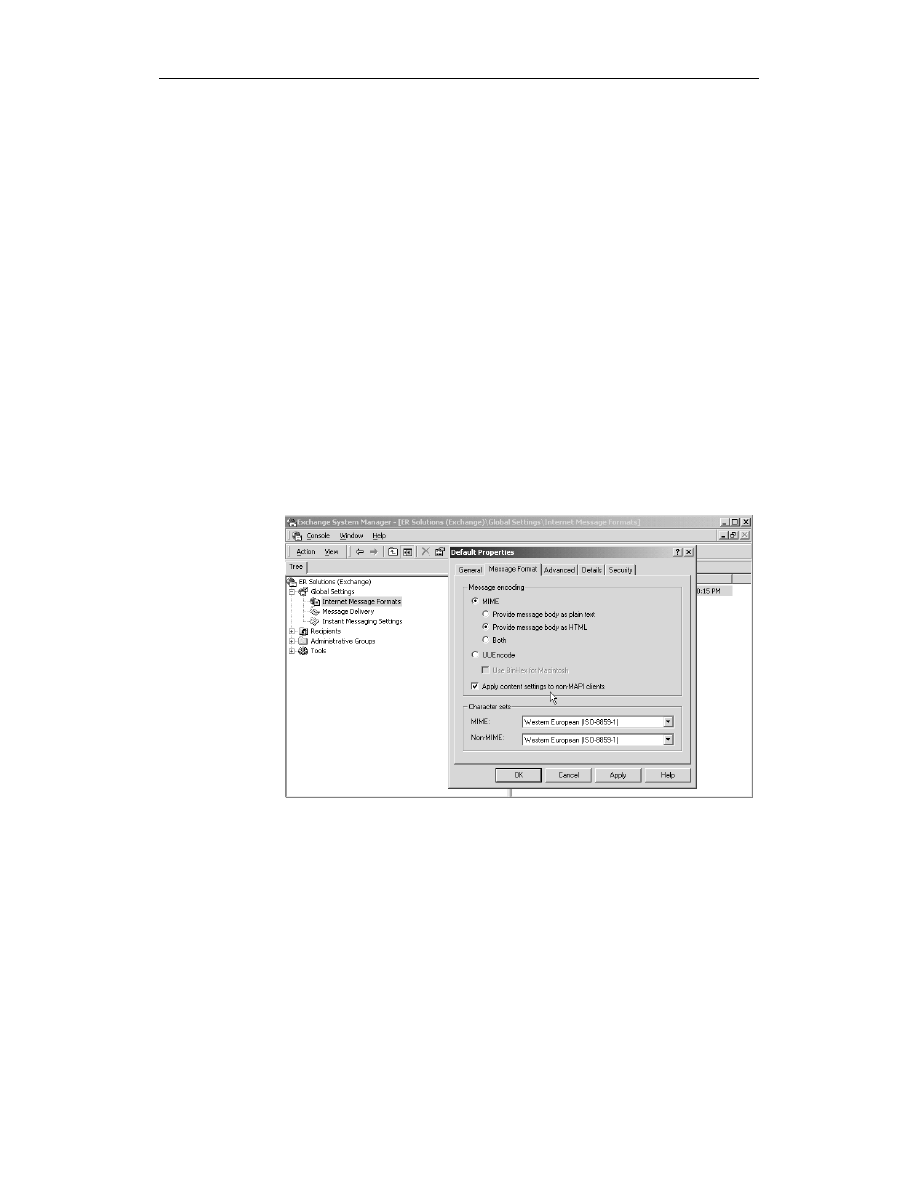

Konfiguracja formatów MIME dla domyślnego formatu wiadomości internetowych ....336

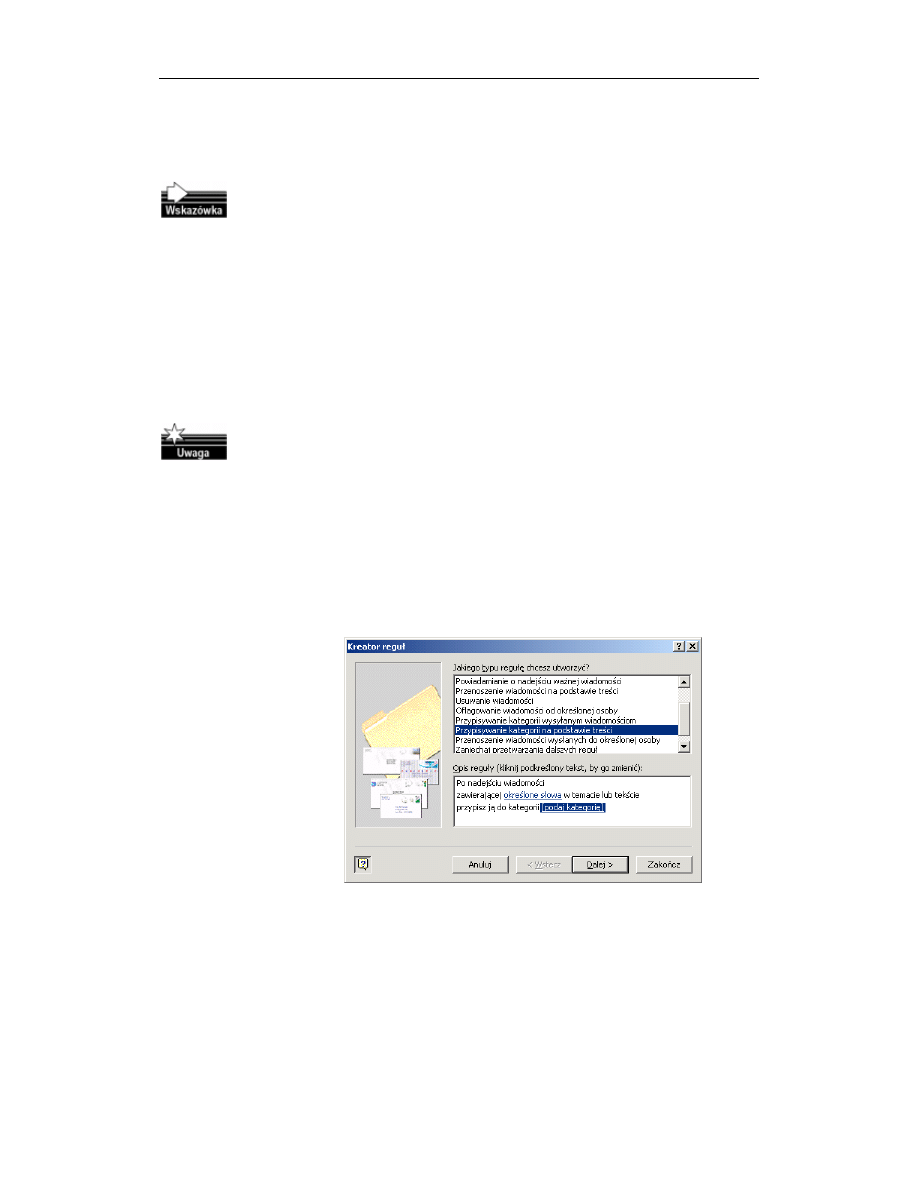

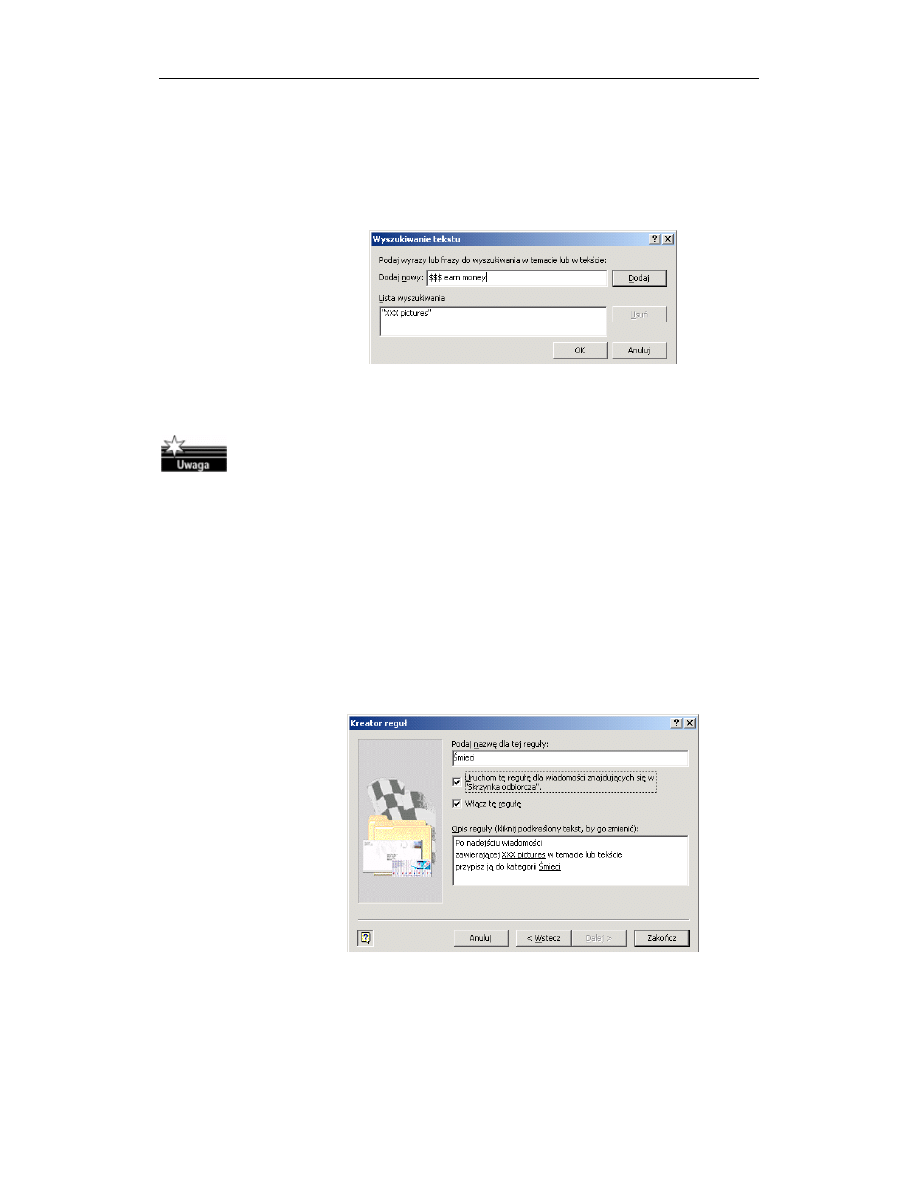

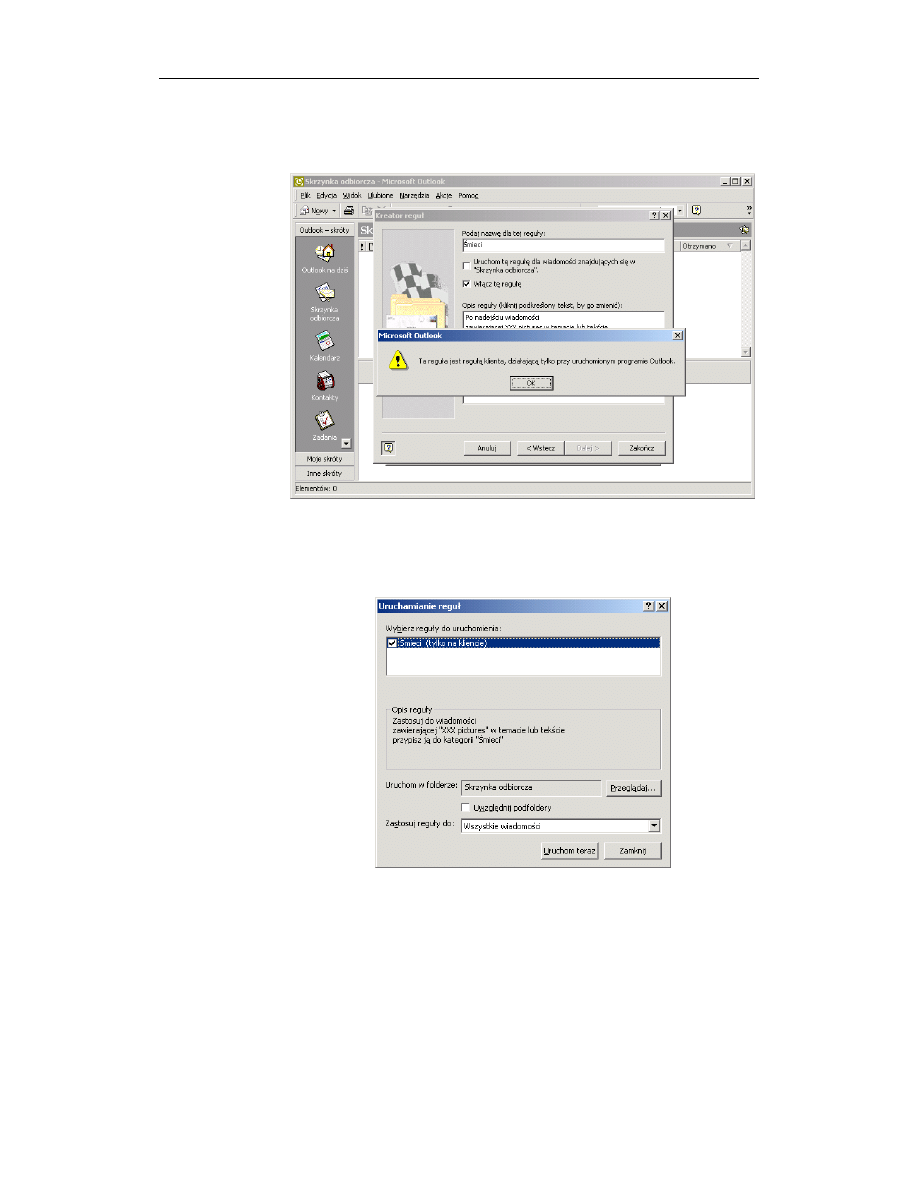

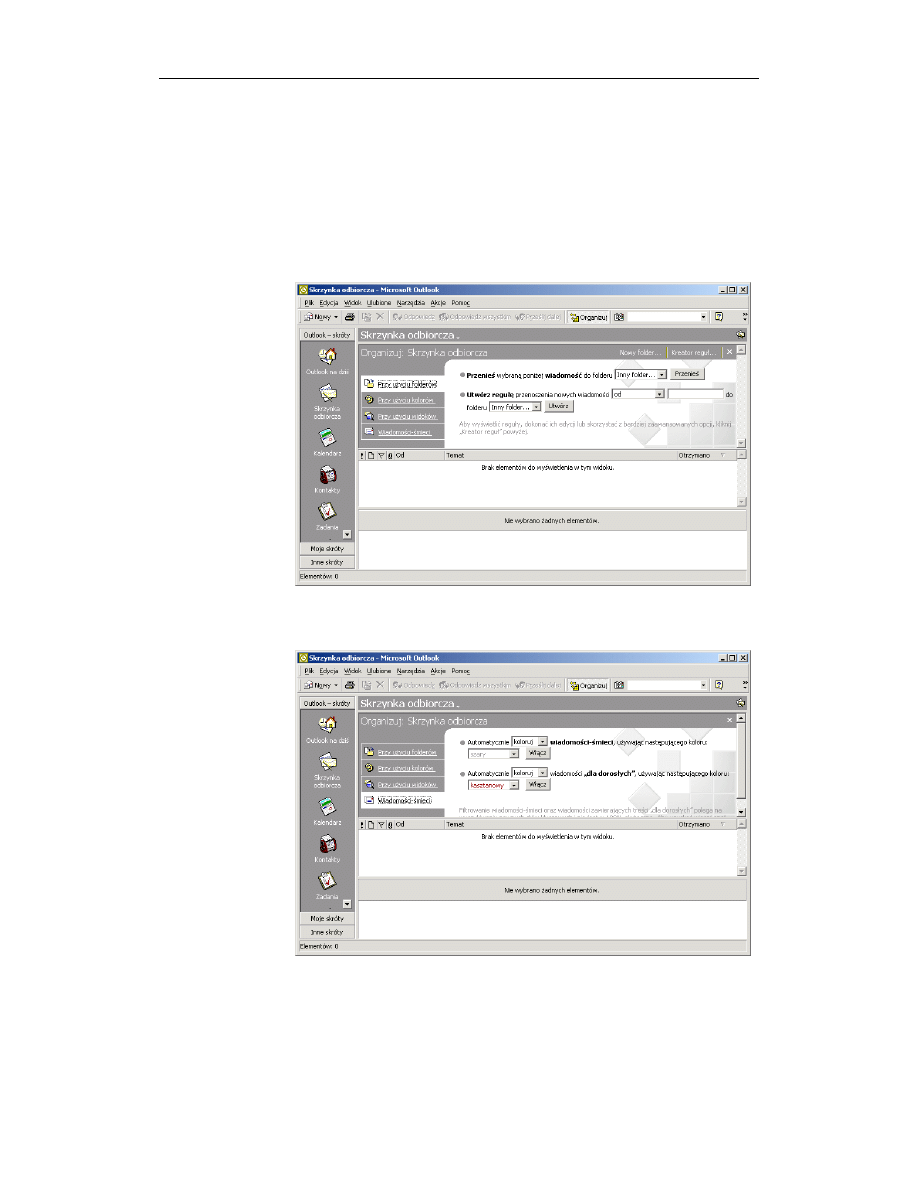

Użycie kreatora reguł w Outlooku 2000 do zarządzania treścią .........................................336

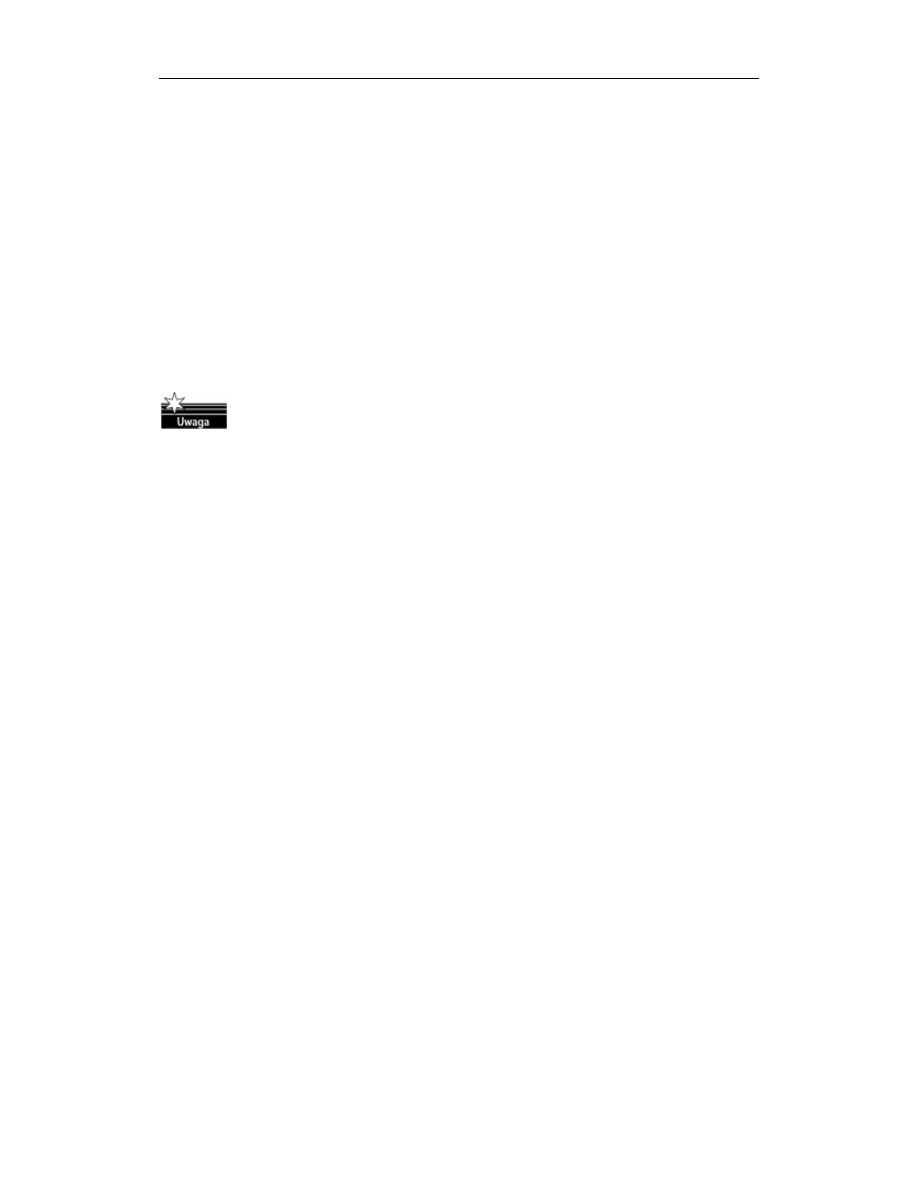

Użycie filtrów treści wiadomości w programie Outlook..................................................340

Wybór właściwego oprogramowania do zarządzania treścią ...........................................341

Niewłaściwe użycie poczty na serwerze Exchange 2000.................................................342

Aktualizacja zabezpieczeń poczty w Outlooku 2000 .......................................................343

Łączenie Exchange 2000 z Internetem przy użyciu statycznego adresu IP .....................345

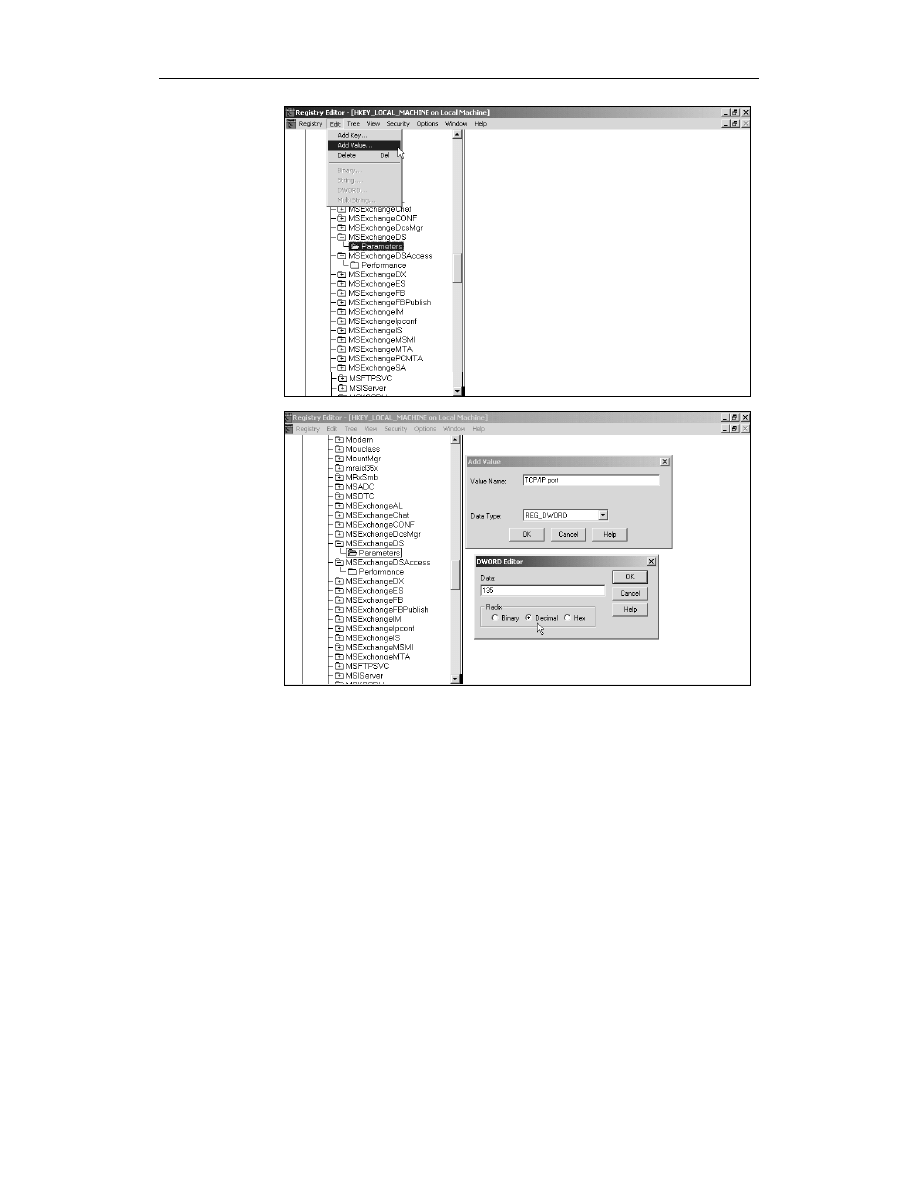

Ustawienie numerów portów TCP/IP

dla firewalla w środowisku Exchange trybu mieszanego ..............................................346

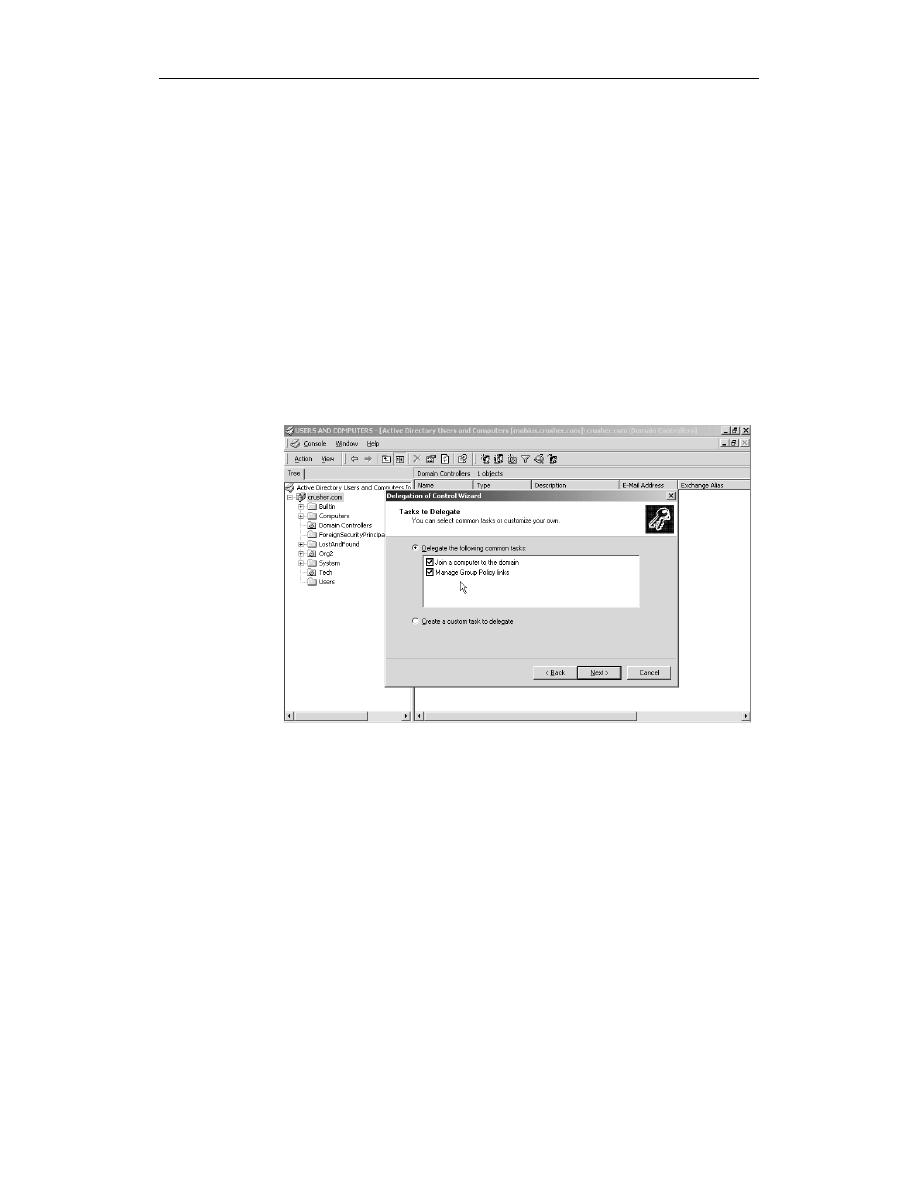

Użycie kreatora Delegation of Control do przydzielenia uprawnień ...............................347

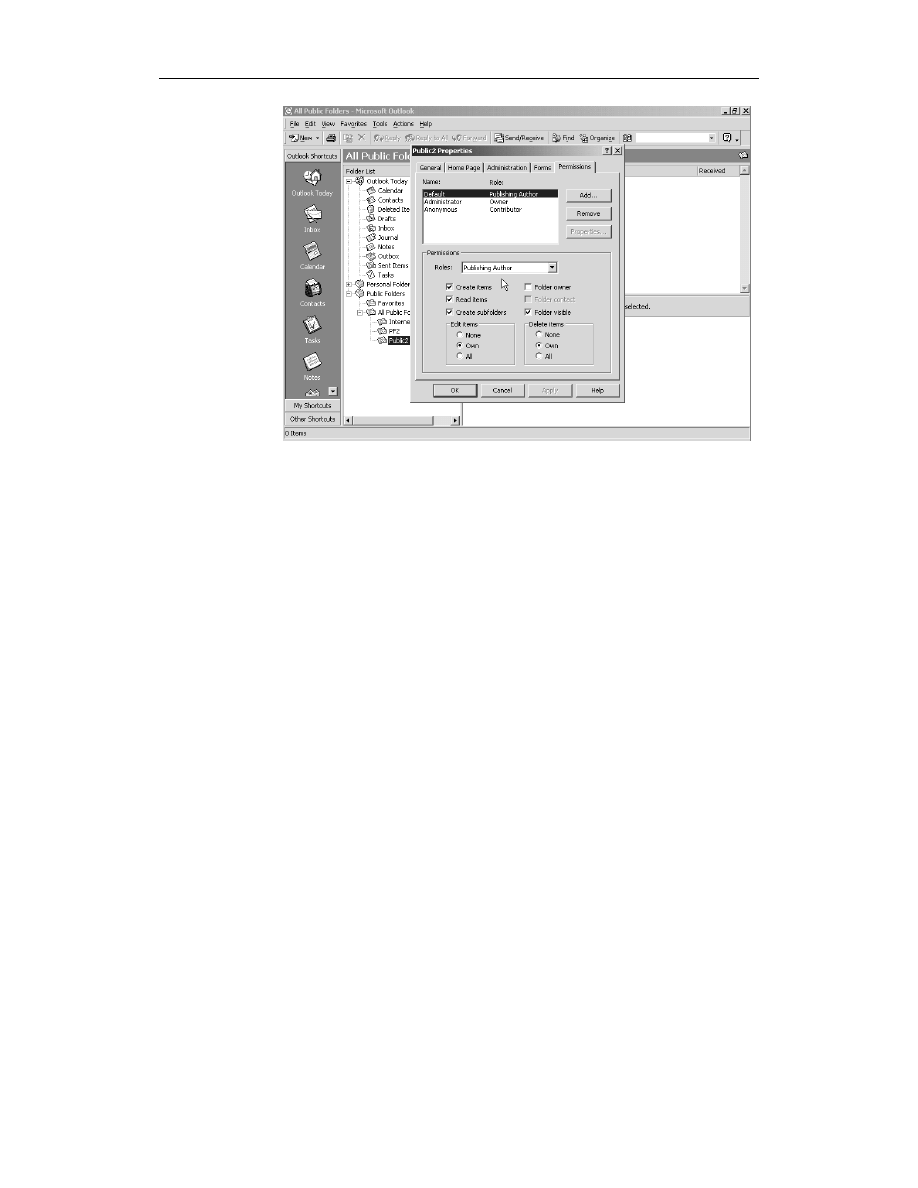

Ograniczenie dostępu do folderów publicznych w Outlooku 2000..................................349

Konwersja uniwersalnych grup dystrybucyjnych

do uniwersalnych grup zabezpieczeń

w celu zabezpieczenia dostępu do folderów publicznych..............................................351

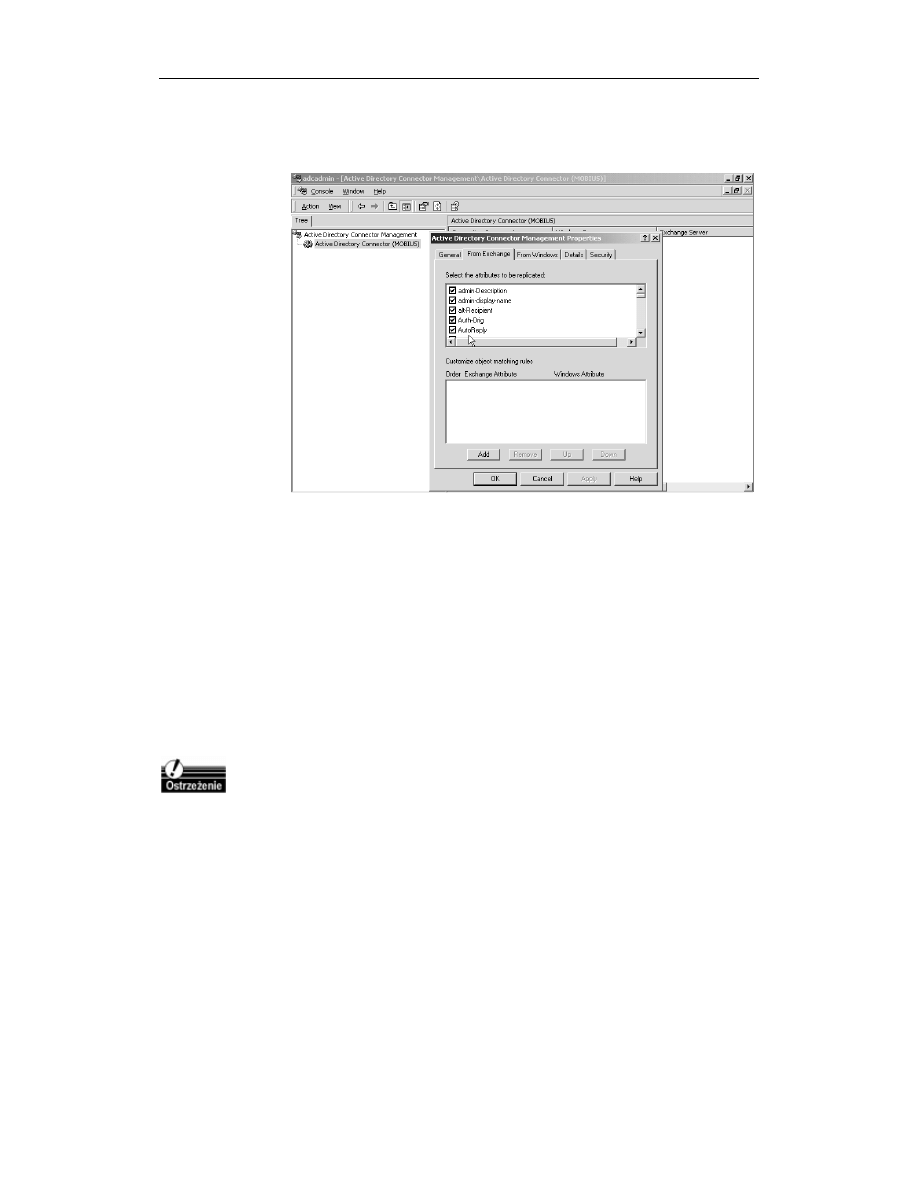

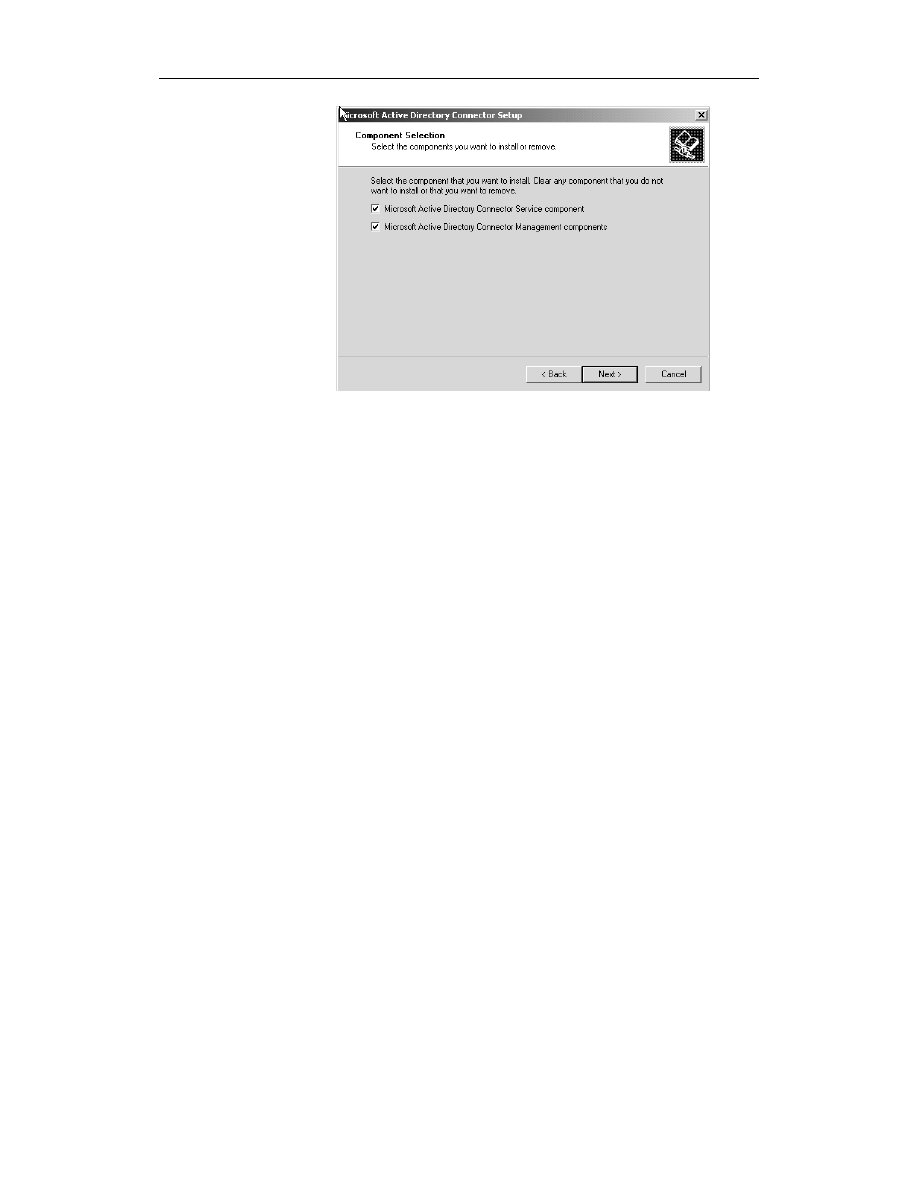

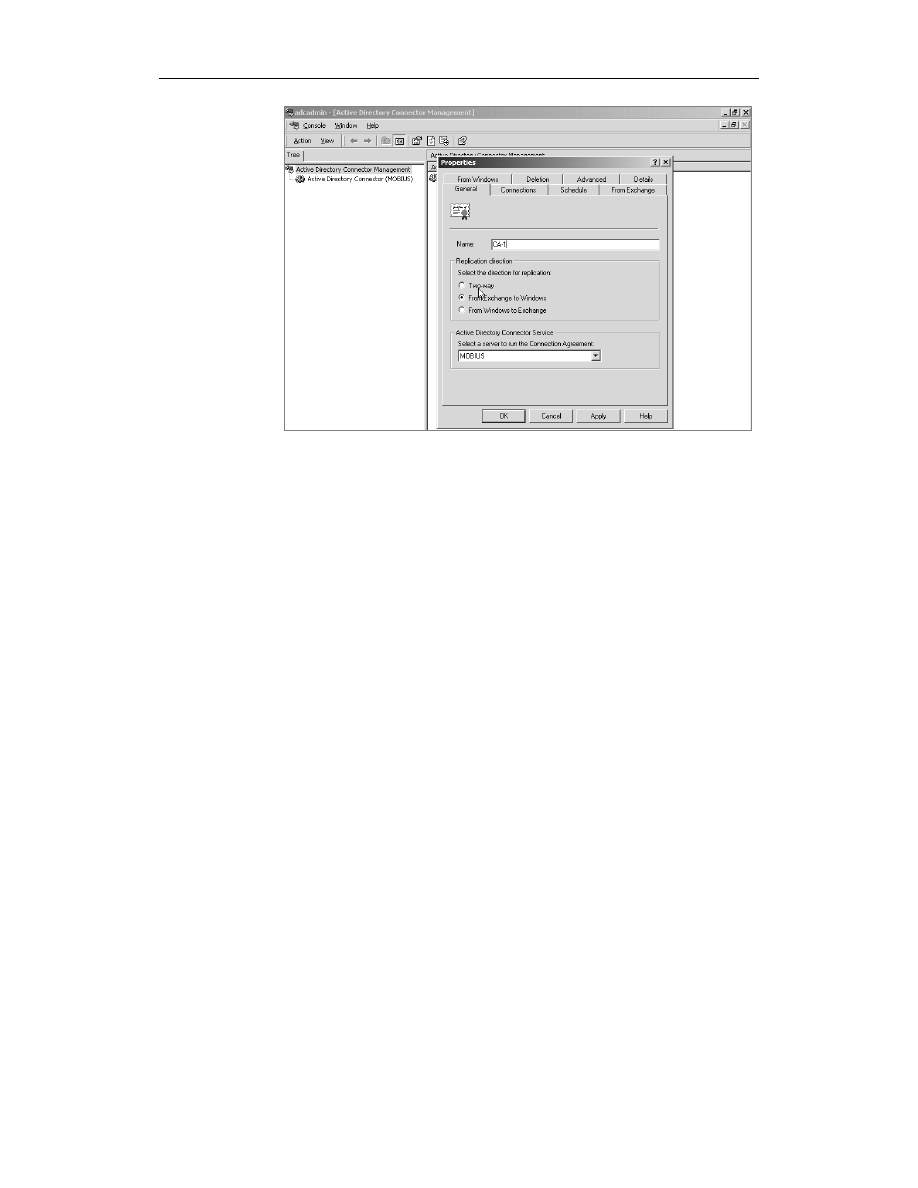

Instalacja łącznika ADC z umową połączenia

w środowisku Exchange trybu mieszanego ...................................................................352

Rozdział 10. Instalacja podstawowych komponentów ............................................... 357

Wprowadzenie ........................................................................................................................357

Grupy magazynowania .....................................................................................................357

Komunikacja internetowa .................................................................................................358

Dodatkowe serwery wirtualne SMTP ........................................................................358

Brama pocztowa .........................................................................................................358

Łącznik SMTP............................................................................................................359

Konfiguracja DNS ......................................................................................................359

Spis treści

11

Active Directory ...............................................................................................................360

Instalacja lasu .............................................................................................................360

Ustawienie domen ......................................................................................................365

Ustawienie skrzynek pocztowych ..............................................................................367

Instalacja Exchange 2000 .................................................................................................368

Komponenty Exchange 2000 .....................................................................................369

Narzędzia do zarządzania systemem Exchange .........................................................369

Praca grupowa w czasie rzeczywistym (RTC)...........................................................370

Gotowe rozwiązania................................................................................................................370

Instalacja komponentów Exchange 2000 .........................................................................370

Instalacja Exchange 2000 w lesie bez wcześniejszych wersji Exchange .........................371

Instalacja Exchange 2000 w lesie z wcześniejszymi wersjami Exchange .......................372

Instalacja dodatkowych serwerów Exchange 2000 ..........................................................374

Instalacja Exchange 2000 na serwerach członkowskich Windows 2000 .........................374

Instalacja serwera Exchange 2000 na klastrowanych serwerach .....................................375

Zautomatyzowana instalacja Exchange 2000 ...................................................................375

Transfer roli Schema Master ............................................................................................375

Transfer roli Schema Master w przypadku awarii............................................................376

Ustawienie w rejestrze praw do zapisu schematu.............................................................377

Konfiguracja System Attendant w Exchange 2000 ..........................................................378

Konfiguracja Information Store........................................................................................381

Ustawienie właściwości skrzynki pocztowej....................................................................382

Tworzenie nowego drzewa folderów publicznych ...........................................................385

Dodanie magazynu folderów publicznych .......................................................................386

Ustawienie właściwości magazynu folderów publicznych ..............................................386

Zmiana serwera domowego folderów publicznych ..........................................................388

Replikacja folderów publicznych .....................................................................................388

Planowanie replikacji dla wszystkich folderów w bazie danych......................................389

Planowanie replikacji dla pojedynczego folderu ..............................................................389

Instalacja usługi IM ..........................................................................................................390

Konfiguracja usług IM......................................................................................................390

Włączenie usługi IM dla użytkowników ..........................................................................391

Instalacja klienta MSN Messenger Service ......................................................................392

Konfiguracja usługi pogawędek .......................................................................................393

Tworzenie społeczności pogawędek dla wybranej grupy administracyjnej.....................393

Łączenie społeczności pogawędek z serwerem ................................................................394

Usunięcie społeczności pogawędek z serwera .................................................................395

Czasowe wyłączenie społeczności pogawędek ................................................................395

Skasowanie społeczności pogawędek z serwera ..............................................................396

Tworzenie kanałów pogawędek .......................................................................................396

Konfiguracja połączenia internetowego ...........................................................................396

Tworzenie dodatkowych serwerów wirtualnych SMTP...................................................396

Tworzenie łącznika SMTP ...............................................................................................397

Konfiguracja połączenia NNTP........................................................................................398

Konfiguracja wirtualnego serwera NNTP ........................................................................398

Tworzenie grup dyskusyjnych ..........................................................................................399

Konfiguracja funkcji śledzenia wiadomości.....................................................................400

Dodanie elementu konfiguracji przy użyciu MMC ..........................................................400

Konfiguracja widoku Taskpad w konsoli .........................................................................400

Ustalenie obciążenia roboczego przy użyciu Load Simulator..........................................402

Badanie wydajności przy użyciu LoadSim.......................................................................402

Tworzenie topologii LoadSim ..........................................................................................403

12

Exchange 2000 .NET Server. Czarna księga

Rozdział 11. Tworzenie strategii trasowania............................................................. 405

Wprowadzenie ........................................................................................................................405

Komponenty transportowe w Exchange 2000 ..................................................................405

Faza 1. Istniejące środowisko w organizacji ....................................................................408

Faza 2. Planowanie grup trasowania ................................................................................410

Trasowanie w Exchange 5.5 i koegzystencja z Exchange 2000 ................................410

Tworzenie grup trasowania i ich granic .....................................................................411

Faza 3. Przepływ wiadomości w Exchange 2000 przy użyciu łączników .......................414

Topologia przepływu wiadomości w Exchange 2000................................................414

Architektura przepływu wiadomości w Exchange 2000 ............................................415

Implementacja łączników wiadomości ......................................................................417

Optymalizacja i rozwiązywanie problemów

z trasowaniem wiadomości w Exchange 2000...............................................................421

Narzędzia Exchange 2000 używane do rozwiązywania problemów .........................422

Gotowe rozwiązania................................................................................................................425

Zrozumienie koncepcji trasowania wiadomości w Exchange 5.5 ....................................425

Planowanie pojedynczych grup trasowania w organizacji ...............................................425

Planowanie wielu grup trasowania w organizacji ............................................................426

Wdrożenie replik folderów publicznych w zdalnych grupach trasowania .......................426

Tworzenie strategii grup trasowania na podstawie modeli administracyjnych ................428

Wybór serwera RGM w grupie trasowania ......................................................................428

Tworzenie nowej grupy trasowania przy użyciu System Managera ................................430

Przenoszenie serwerów między grupami trasowania przy użyciu System Managera......430

Użycie funkcji trasowania stanu łącza dla wszystkich łączników w Exchange 2000 ......431

Ustalenie adresów docelowych serwerów przyczółkowych

przy użyciu łącznika SMTP ...........................................................................................431

Utworzenie łącznika RGC przy użyciu przystawki Exchange System Manager .............431

Ustalenie adresów docelowych serwerów przyczółkowych dla łącznika RGC ...............433

Konfiguracja łącznika X.400 opartego na protokole TCP/IP ...........................................433

Kontrola kolejek SMTP przy użyciu narzędzia Queue Viewer w System Managerze ....435

Usuwanie i zatrzymywanie wiadomości w kolejkach SMTP

przy użyciu System Managera .......................................................................................435

Automatyczne zarządzanie wzrostem kolejki w System Managerze ...............................436

Użycie funkcji śledzenia wiadomości w Exchange 2000.................................................439

Włączenie dzienników protokołów dla wirtualnego serwera SMTP ...............................441

Włączenie dzienników diagnostycznych dla serwera Exchange 2000.............................443

Rozdział 12. Instalacja oprogramowania klienckiego ................................................ 447

Wprowadzenie ........................................................................................................................447

Protokoły Exchange 2000.................................................................................................447

Protokoły internetowe ................................................................................................447

Protokół MAPI ...........................................................................................................456

Implementacja klientów Exchange...................................................................................457

Microsoft Exchange Client.........................................................................................457

Klienci Outlook ..........................................................................................................458

Aktualizacja do Outlooka 2000 ..................................................................................466

Konfiguracja klientów internetowych ........................................................................467

Gotowe rozwiązania................................................................................................................468

Instalacja Exchange Serwer i klienta Outlook na tym samym komputerze .....................468

Zmuszenie użytkowników do wybrania profilu klienta Outlook .....................................469

Konfiguracja profili dla klientów Outlook .......................................................................470

Dodanie magazynu folderów osobistych w kliencie Outlook.............................................470

Utworzenie pliku folderu trybu offline w Outlooku 2000................................................471

Konfiguracja ustawień folderu trybu offline w Outlooku 2000 .......................................471

Konfiguracja stanu połączenia offline w Outlooku 2000 .................................................471

Spis treści

13

Udostępnianie książki adresowej trybu offline dla użytkowników ..................................472

Konfiguracja zdalnej poczty w Outlooku 2000 ................................................................472

Włączanie Asystenta podczas nieobecności .....................................................................473

Tworzenie nowej reguły w Outlooku 2000 ......................................................................475

Konfiguracja wirtualnego serwera SMTP ........................................................................476

Konfiguracja i kontrolowanie dostępu do wirtualnego serwera POP3.............................477

Część IV Zarządzanie i optymalizacja Exchange 2000

479

Rozdział 13. Administracja systemu ........................................................................ 481

Wprowadzenie ........................................................................................................................481

Modele administracyjne....................................................................................................481

Grupy administracyjne ...............................................................................................482

Aktualny model administracyjny ...............................................................................482

Grupy trasowania..............................................................................................................482

Administracja funkcją trasowania ..............................................................................483

Zarządzanie połączeniami między serwerami Exchange ...........................................483

Zarządzanie serwerem ......................................................................................................484

Aspekty zarządzania serwerem Exchange..................................................................484

Zarządzanie serwerami Exchange 2000 w trybie mieszanym....................................485

Zasady administracyjne ..............................................................................................485

Grupy zabezpieczeń a grupy dystrybucyjne...............................................................487

Zarządzanie adresatami ....................................................................................................487

Foldery publiczne .............................................................................................................488

Typy modeli administracyjnych .......................................................................................489

Zarządzanie scentralizowane......................................................................................489

Zarządzanie rozproszone (zdecentralizowane)...........................................................491

Zarządzanie mieszane.................................................................................................493

Kiedy należy użyć RGC?..................................................................................................495

Procedury zabezpieczeń dla poczty elektronicznej ..........................................................495

Gotowe rozwiązania................................................................................................................496

Tworzenie zasad systemowych.........................................................................................496

Wyświetlenie grup administracyjnych .......................................................................496

Wyświetlenie folderu zasad systemowych.................................................................496

Tworzenie zasady serwera..........................................................................................497

Tworzenie zasady magazynu skrzynek pocztowych..................................................497

Tworzenie zasady magazynu publicznego .................................................................499

Tworzenie nowej zasady adresatów ...........................................................................501

Stosowanie i weryfikacja zasad..................................................................................502

Zarządzanie adresatami ....................................................................................................502

Tworzenie użytkownika z włączoną obsługą skrzynki pocztowej.............................502

Tworzenie użytkownika z włączoną obsługą poczty .................................................503

Tworzenie kontaktu z włączoną obsługą poczty ........................................................504

Tworzenie grupy z włączoną obsługą poczty.............................................................505

Włączenie obsługi skrzynki pocztowej dla istniejącego użytkownika.......................505

Przeniesienie skrzynki pocztowej.....................................................................................506

Usunięcie skrzynki pocztowej ..........................................................................................506

Zarządzanie adresami emailowymi ..................................................................................507

Dodanie nowego adresu .............................................................................................507

Modyfikacja adresu dla użytkownika z włączoną obsługą skrzynki pocztowej ........507

Tworzenie adresu emailowego dla adresata z włączoną obsługą poczty .........................508

Ustawienie głównego adresu ............................................................................................508

Konfiguracja ustawień wiadomości ...........................................................................509

Ustawienie limitów wielkości wiadomości przychodzących .....................................510

14

Exchange 2000 .NET Server. Czarna księga

Ustawienie limitów wielkości wiadomości wychodzących .......................................510

Ustawienie ograniczeń poczty dla użytkowników

z włączoną obsługą skrzynki pocztowej ..................................................................511

Delegacja uprawnień do wysyłania wiadomości ..............................................................511

Ustawienie adresu przekazywania ....................................................................................512

Ustawienie limitów adresatów..........................................................................................512

Konfiguracja maksymalnej liczby adresatów wiadomości...............................................512

Ustawienie limitu wielkości skrzynek pocztowych..........................................................513

Konfiguracja okresu zachowania usuniętych elementów.................................................513

Ustawienie limitu wielkości wiadomości .........................................................................514

Ustawienie limitu maksymalnej wielkości wiadomości...................................................514

Ustawienie ograniczeń wiadomości dla adresatów z włączoną obsługą poczty ..............514

Włączanie i wyłączanie funkcji Exchange .......................................................................515

Instalacja łącznika SMTP .................................................................................................515

Przeglądanie właściwości łącznika SMTP .......................................................................516

Ustawienie terminarza połączenia ....................................................................................517

Konfiguracja opcji doręczania RGC.................................................................................517

Rozdział 14. Obsługa i rozwiązywanie problemów ..................................................... 519

Wprowadzenie ........................................................................................................................519

Ustalenie celów obsługi organizacji z Exchange 2000.....................................................520

Tworzenie celów obsługi dla zarządzania zasobami..................................................520

Tworzenie celów obsługi dla poziomów usług w organizacji ...................................525

Zmiany w konfiguracji systemu .................................................................................526

Narzędzia do obsługi i monitorowania Exchange 2000 ...................................................527

Użycie monitorów serwera w celu konserwacji Exchange 2000 ...............................528

Obsługa kolejek wiadomości......................................................................................530

Obsługa i optymalizacja plików baz danych i grup magazynowania.........................533

Sztuka rozwiązywania problemów ...................................................................................536

Rozwiązywanie problemów z komunikacją serwerów Exchange 2000.....................538

Ścieżka wiadomości ...................................................................................................539

Rozwiązywanie problemów z Active Directory ........................................................542

Gotowe rozwiązania................................................................................................................543

Monitorowanie obciążenia procesora w Exchange 2000 .................................................543

Optymalizacja wykorzystania pamięci w Exchange 2000 ...............................................543

Optymalizacja pamięci wirtualnej dla serwerów z ponad 1 GB RAM ............................544

Konfiguracja monitora do śledzenia dostępnej pamięci wirtualnej..................................547

Konfiguracja powiadomień wysyłanych

w przypadku spadku dostępnej pamięci wirtualnej .......................................................549

Ustawienie limitów liczby wiadomości SMTP w kolejkach ............................................551

Manipulacja kolejkami SMTP w System Managerze ......................................................552

Instalacja zestawu Service Pack w przypadku problemów

z kolejkami wiadomości dla łączników zewnętrznych ..................................................554

Wykonanie defragmentacji baz danych w trybie offline ..................................................554

Uruchomienie narzędzia Eseutil w trybie Repair

lub Integrity z przełącznikami /X lub /V........................................................................555

Sprawdzanie spójności baz danych ..................................................................................556

Włączenie dzienników cyklicznych dla grupy magazynowania ......................................557

Zapisanie plików dzienników transakcji w innym katalogu lub na innym dysku ............557

Rozdział 15. Łączenie z innymi systemami obsługi wiadomości ................................. 559

Wprowadzenie ........................................................................................................................559

Migracja obcych systemów obsługi wiadomości do Exchange 2000 ........................561

Łącznik MS Mail Connector for PC Networks ..........................................................562

Spis treści

15

Łącznik Exchange Lotus Notes Connector.......................................................................564

Konfiguracja synchronizacji katalogów ...........................................................................565

Konfiguracja terminarza Dirsync ...............................................................................566

Synchronizacja katalogu cc:Mail ...............................................................................566

Łącznik Novell GroupWise Connector ............................................................................567

Przygotowanie systemu ..............................................................................................567

Synchronizacja katalogów z GroupWise ...................................................................568

Mobile Information Server (MIS) ....................................................................................569

Outlook Mobile Access i Outlook Mobile Manager ..................................................569

Gotowe rozwiązania................................................................................................................570

Przeglądanie zainstalowanych łączników do obcych systemów ......................................570

Instalacja łącznika Exchange MS Mail Connector for PC Networks...............................570

Sprawdzenie prawidłowej instalacji łącznika MS Mail....................................................571

Konfiguracja przepływu wiadomości przez łącznik MS Mail .........................................571

Tworzenie PCMTA ..........................................................................................................572

Tworzenie serwera Exchange 2000 Dirsync i komponentu wysyłającego żądanie .........573

Tworzenie łącznika Schedule+ Free/Busy........................................................................573

Konfiguracja łącznika Schedule+ Free/Busy....................................................................574

Rozwiązywanie problemów z łącznikiem MS Mail .........................................................574

Rozwiązywanie problemów z usługą Dirsync..................................................................575

Typowy problem: Dirsync nie działa ze względu na błąd Fatal 203 Rebuild Error......575

Konfiguracja łącznika Lotus Notes ..................................................................................575

Tworzenie identyfikatora Lotus Notes .............................................................................576

Instalacja klienta Notes.....................................................................................................577

Konfiguracja serwera Lotus Notes/Domino .....................................................................577

Instalacja łącznika Lotus Notes ........................................................................................578

Konfiguracja łącznika Lotus Notes ..................................................................................578

Ustawienie połączenia z serwerem Lotus Notes ..............................................................579

Wybór i konfiguracja kontenera Import ...........................................................................579

Wybór kontenera Export...................................................................................................580

Konfiguracja trasowania wiadomości...............................................................................581

Uruchomienie usługi łącznika ..........................................................................................582

Testowanie połączenia między serwerem Exchange i Lotus Notes .................................582

Wybranie książek adresowych Notes do synchronizacji..................................................583

Kontrola propagacji grup Lotus Notes do Exchange........................................................584

Wyłączenie propagacji grup Lotus Notes do Exchange ...................................................584

Ręczne żądanie aktualizacji katalogu ...............................................................................584

Instalacja łącznika Lotus cc:Mail Connector....................................................................585

Konfiguracja łącznika Lotus cc:Mail................................................................................586

Konfiguracja zakładki Post Office....................................................................................587

Konfiguracja zakładki Advanced .....................................................................................588

Konfiguracja zakładki Address Space ..............................................................................588

Konfiguracja zakładki Import Container ..........................................................................589

Wybór i konfiguracja kontenera Import ...........................................................................589

Eksport kontaktów poprzez kontener Export ...................................................................591

Zakładka Delivery Restriction....................................................................................591

Ograniczenie doręczania wiadomości do Lotus cc:Mail ..................................................591

Konfiguracja terminarza Dirsync .....................................................................................592

Testowanie połączenia......................................................................................................592

Przygotowanie środowiska Novell GroupWise................................................................593

Tworzenie i konfiguracja bramy API dla GroupWise 4.x ................................................593

Tworzenie i konfiguracja bramy API dla GroupWise 5.x ................................................594

Aktywacja list dystrybucyjnych w GroupWise ................................................................595

Utworzenie zewnętrznej obcej domeny w GroupWise 4.x ..............................................596

16

Exchange 2000 .NET Server. Czarna księga

Utworzenie zewnętrznej obcej domeny w GroupWise 5.x ..............................................596

Utworzenie grupy NTGateway.........................................................................................597

Konfiguracja łącznika Novell GroupWise........................................................................597

Okno właściwości łącznika Novell GroupWise ...............................................................598

Import wpisów katalogu z GroupWise do Exchange .......................................................600

Rozdział 16. Web Storage System i tablice konsolidujące ........................................ 601

Wprowadzenie ........................................................................................................................601

Zarządzanie wiedzą ..........................................................................................................602

Definicje usług ...........................................................................................................604

Definicja architektury.................................................................................................605

Wymagania wobec platformy ....................................................................................606

Web Storage System.........................................................................................................607

Obsługa zasobów........................................................................................................608

Obsługa zdarzeń .........................................................................................................609

Obsługa przepływów pracy ........................................................................................609

Formularze internetowe (Web Forms) .......................................................................611

Portale i e-commerce ........................................................................................................612

Tablice konsolidacyjne .....................................................................................................614

Zabezpieczenia tablic konsolidacyjnych ....................................................................615

Tworzenie przenośnych komponentów Web Parts ....................................................616

Architektura tablicy konsolidującej............................................................................616

Tworzenie komponentów Web Parts................................................................................619

Gotowe rozwiązania................................................................................................................621

Uruchomienie narzędzia Proxy Configuration w celu obsługi ServerXMLHTTP ..........621

Utworzenie egzemplarza Web Storage dla tablicy konsolidującej...................................622

Modyfikacja podstawowych właściwości tablicy konsolidacyjnej ..................................623

Utworzenie projektu cyfrowej tablicy konsolidującej ......................................................624

Dodanie komponentów Web Parts do tablicy konsolidacyjnej

poprzez Office Developer ..............................................................................................624

Użycie folderów WWW z tablicą File System.................................................................625

Ustawienie zabezpieczeń dla tablicy File System ............................................................625

Instalacja tablicy File System Digital Dashboard.............................................................626

Konfiguracja tablicy File System Digital Dashboard .......................................................626

Tworzenie pierwszej cyfrowej tablicy konsolidacyjnej ...................................................627

Instalacja Web Part Builder ..............................................................................................628

Użycie narzędzia Web Part Builder do stworzenia komponentów Web Parts .................628

Dodanie komponentów Web Parts ...................................................................................629

Tworzenie tablicy konsolidującej przy użyciu komponentów Web Parts........................629

Podgląd i testowanie tablicy konsolidującej.....................................................................630

Wdrożenie tablicy konsolidującej Exchange Server ........................................................630

Rejestracja ujścia zdarzeń przepływu pracy w folderze ...................................................630

Pierwsze uruchomienie serwera SharePoint Portal Server ...............................................631

Rozdział 17. Formularze Outlooka i przepływy pracy Exchange ................................... 633

Wprowadzenie ........................................................................................................................633

Tworzenie systemów pracy grupowej ..............................................................................634

Aplikacje pocztowe ....................................................................................................635

Architektura aplikacji przepływu pracy dla serwera Exchange .................................637

Projektowanie aplikacji przepływu pracy dla serwera Exchange.....................................638

Aplikacje przepływu pracy.........................................................................................640

Zdarzenia przepływu pracy...............................................................................................642

Kolejność zdarzeń ......................................................................................................643

Mechanizm przepływu pracy .....................................................................................645

Skrypty przepływu pracy............................................................................................646

Spis treści

17

Proces przepływu pracy..............................................................................................646

Użycie Workflow Designer Design Surface ..............................................................648

Dodawanie i modyfikacja stanów przepływu pracy...................................................648

Gotowe rozwiązania................................................................................................................648

Modyfikacja widoków poprzez interfejs Outlooka ..........................................................649

Utworzenie nowego widoku formularza Outlooka...........................................................649

Publikacja formularza Outlooka .......................................................................................649

Przygotowanie Exchange do obsługi folderów zespołowych ..........................................650

Tworzenie folderu zespołowego.......................................................................................650

Usunięcie formularza z biblioteki osobistych formularzy................................................651

Tworzenie procesu przepływu pracy w WDE 2000 .........................................................651

Dodanie stanów do schematu przepływu pracy................................................................652

Dodanie operacji do stanów..............................................................................................652

Konfiguracja Exchange 2000 w celu projektowania przepływów pracy .........................653

Dodanie użytkownika do dwóch ról COM+.....................................................................653

Uruchomienie aplikacji przepływu pracy poprzez wybrane konto użytkownika.............654

Utworzenie folderu Exchange dla projektu ......................................................................655

Dodanie folderu publicznego przy użyciu Internet Explorera..........................................655

Utworzenie projektu i procesu przepływu pracy ..............................................................655

Projektowanie procesu przepływu pracy w WDE 2000 ...................................................657

Dodanie stanu przepływu pracy........................................................................................657

Zmiana nazwy stanu lub zdarzenia...................................................................................658

Ustawienie podpisu stanu lub przejścia ............................................................................658

Usunięcie stanu .................................................................................................................658

Dodanie lub modyfikacja przejścia przepływu pracy.......................................................659

Wielokrotne dodanie obiektów w trybie Sticky ...............................................................659

Zmiana typu przejścia.......................................................................................................659

Usunięcie procesu przepływu pracy dla Exchange 2000 .................................................660

Włączenie funkcji usuwania błędów skryptów

oraz zachowanie informacji o powodzeniu....................................................................660

Utworzenie procedur ze wspólnymi skryptami ................................................................660

Kopiowanie procesu przepływu pracy dla Exchange 2000 ..............................................661

Aktywacja procesu przepływu pracy................................................................................662

Zmiana widoku schematu przepływu pracy .....................................................................662

Przeglądanie i drukowanie przepływu pracy ....................................................................663

Drukowanie schematu przepływu pracy...........................................................................663

Testowanie przepływu pracy dla Exchange 2000 ............................................................663

Rozdział 18. Obiekty CDO i procesy Exchange ......................................................... 665

Wprowadzenie ........................................................................................................................665

Web Storage System.........................................................................................................665

Przebudowa Outlook Web Access .............................................................................666

Dostęp do danych Exchange ......................................................................................666

Dostawcy źródła danych...................................................................................................667

Serwerowe komponenty ActiveX.....................................................................................671

Global.asa ...................................................................................................................672

ASP.NET ....................................................................................................................673

Obiekty CDO ....................................................................................................................673

CDO dla Windows 2000 ............................................................................................674

CDO dla Exchange 2000 ............................................................................................675

Podsystemy CDO .......................................................................................................675