Internet – podstawowe usługi

INTERNET – PODSTAWOWE USŁUGI

1. TELNET

Usługa telnetu jest najłatwiejsza do zrozumienia, jeśli ktoś już zetknął się z systemem

UNIX, gdzie gros pracy przebiega na terminalach działających w trybie tekstowym. Użytkownik

zalogowany do systemu dostaje do dyspozycji powłokę systemową, tak zwany shell. Z jego

poziomu może obsługiwać system przez wpisywanie komend i podawanie parametrów. Każda

powłoka, oferuje pewien zestaw własnych komend, wkompilowanych w jej kod, może

interpretować skrypty, dokonywać przekierowania wejścia i wyjścia etc. Do powłoki, a tym samym

do systemu, można się dostać pokonawszy wcześniej program o nazwie login, dokonujący

weryfikacji użytkownika i sprawdzający, czy ma on prawo pracować na danej maszynie.

Telnet, jest usługą pozwalającą na zdalne zalogowanie na danej maszynie przy użyciu

protokołu TCP/IP. Program wykonujący tę usługę nazywa się również "telnet" i jest emulatorem

lokalnego terminala. Z punktu widzenia systemu nie jest bowiem istotne, czy użytkownik pracuje

lokalnie, czy też zdalnie, jedyną różnicą może być szybkość odpowiedzi systemu na polecenia. Pod

wszystkimi innymi względami terminal emulowany przez program telnet zachowuje się dokładnie

tak samo, jako lokalny terminal serwera, czyli najpierw daje nam do obejrzenia login, a po wpisaniu

identyfikatora i hasła udostępnia powłokę.

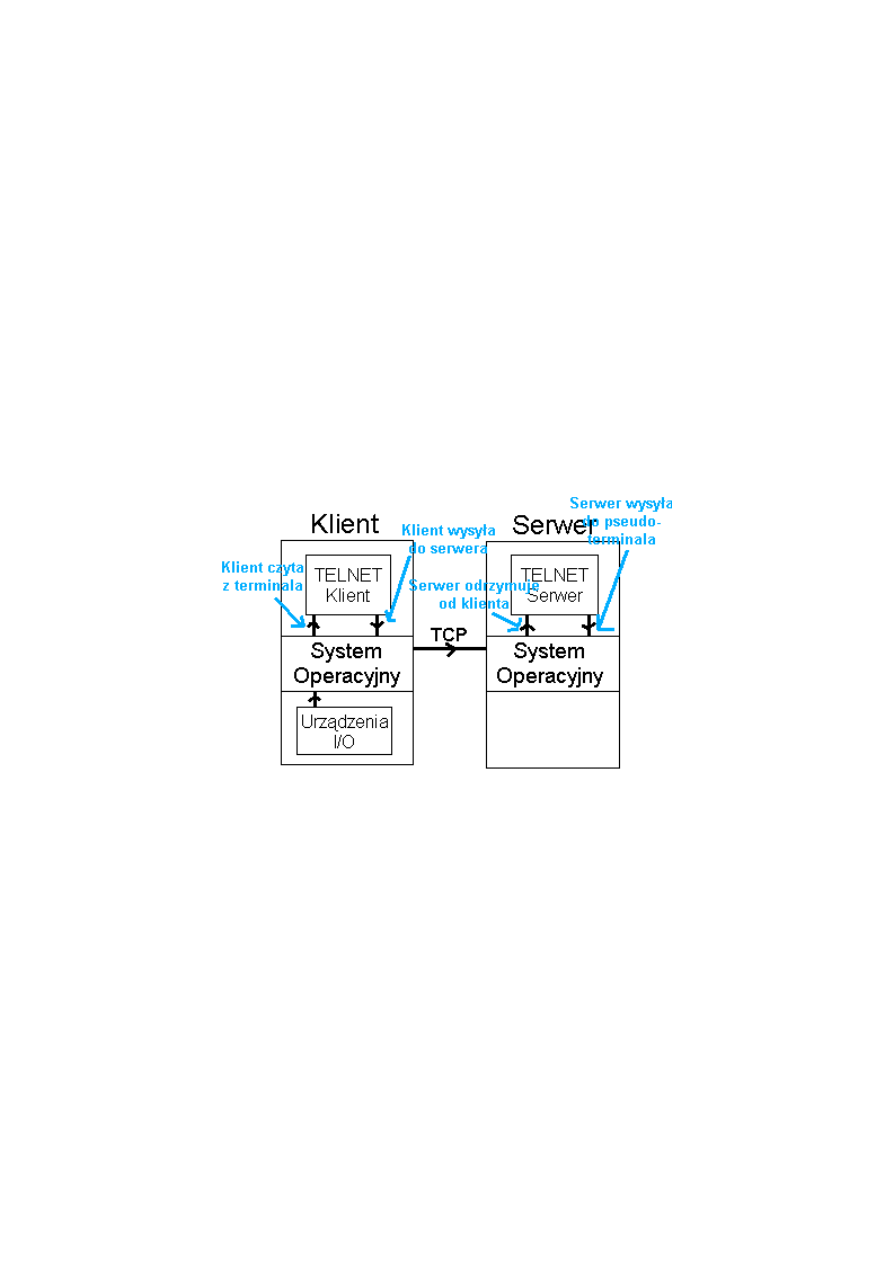

Telnet jest aplikacją typu serwer-klient, co najlepiej może pokazać poniższy rysunek.

Protokół Telnet

Telnet został opracowany w taki sposób, aby działał pomiędzy dowolnymi hostami

i dowolnymi terminalami (pomiędzy różnymi systemami operacyjnymi). Opiera się o protokół

TCP, a jego specyfikacja jest zgodna z NVT (ang. Network Virtual Terminal - Wirtualny Terminal

Sieciowy). NVT jest wyimaginowanym urządzeniem, na które mapują swoje terminale oba końce

połączenia, klient i serwer. NVT jest urządzeniem znakowym, stąd wzięła się nazwa NVT ASCII.

Konfiguracja

Program uruchamiamy komendą: telnet adres gdzie adres jest adresem komputera, z którym

chcemy się połączyć (tzw. komputer zdalny). Możemy użyć zarówno adresu symbolicznego –

w postaci nazwy (np.delta.ilosop.ids.gda.pl) jak i numerycznego - IP (np.: 153.19.20.129).

Po wydaniu komendy powinno zostać nawiązane połączenie między komputerem, na którym

pracujemy (tzw. lokalnym) a komputerem zdalnym. Następnie komputer zdalny poprosi o podanie

nazwy konta (login:) oraz hasła (password:). Po poprawnym zalogowaniu się możemy pracować

na odległym komputerze jak na maszynie lokalnej (oczywiście tylko w trybie tekstowym).

1

Internet – podstawowe usługi

Telnet przeznaczony jest w zasadzie do pracy na własnym koncie. Istnieją jednak nieliczne

komputery z dostępnymi kontami, na których można pracować bez konieczności podawania hasła.

Konta te noszą zwykle nazwy "guest", "visitor", "anonymous" itp.

Istnieją również komputery, które udostępniają konta do wykonywania jednej konkretnej usługi.

Na takie konto można zalogować się bez hasła, lub hasło jest powszechnie znane, ale po uzyskaniu

połączenia nie mamy dostępu do linii komend, lecz od razu uruchamiany jest określony program

i tylko z nim możemy pracować. Zakończenie pracy z tym programem powoduje automatyczne

zamknięcie sesji. Przykładem może tu być rozkład jazdy pociągów. Aby z niego skorzystać

powinniśmy wydać komendę: telnet mars.pg.gda.pl - w ten sposób nawiązujemy połączenie

z komputerem o nazwie mars.pg.gda.pl. Następnie musimy się zalogować; jako nazwę konta

podajemy krj (skrót od nazwy: krajowy rozkład jazdy), natomiast jako hasło podajemy własny

adres internetowy.

Program telnet służy do połączenia się z wybranym komputerem w sieci i zdalnej pracy na tym

komputerze. Zdalna praca możliwa jest jednak tylko na komputerach pracujących pod

wielodostępnymi systemami operacyjnymi takimi jak: UNIX, IBM VM itp; nie można natomiast

przez telnet łączyć się z komputerami pracującymi w systemie Novell Netware. Telnet należy do

pakietu programów usługowych ARPA i pozwala na logowanie na komputerach pracujących w

środowiskach HP-UX, UNIX i non-UNIX

Przykłady:

rozkład jazdy pociągów

telnet mars.pg.gda.pl

- login: krj, jako hasło podajemy własny adres internetowy (np. ala@ma.kota.pl).

zasoby biblioteczne

telnet fridge.bj.uj.edu.pl

- login: hello user.clas01 - Biblioteka Jagiellońska,

- login: hello user.clas02 - Biblioteka AGH

telnet limba.buw.uw.edu.pl

- login: hello user.clas01 - Biblioteka Uniwersytetu Warszawskiego

telnet alpha.bn.org.pl

Sesja telnetu składa się z faz:

•

Wywołanie programu telnet.

•

Połączenie z wybranym komputerem.

•

Zalogowanie się na komputerze.

•

Zakończenie połączenia i wyjście z sesji telnet.

Po wykonaniu pierwszych trzech czynności użytkownik może wykonywać prace tak jakby

był fizycznie podłączony do komputera, z którym nawiązano łączność. Sesja telnet może pracować

w dwóch trybach "input state" lub "command state". W trybie "command state" można wykonywać

komendy właściwe tylko dla sesji telnet.

Komendy telnet

W trybie komend telnet może wykonać następujące polecenia:

? (komenda) - wyświetla plik pomocy dotyczący całego programu klienta lub wyszczególnionej

komendy.

open komputer (port) - nawiązuje połączenie z podanym komputerem; przyjmowanym domyślnie

nr portu jest 23.

2

Internet – podstawowe usługi

close - kończy sesję Telnetu i przechodzi w tryb komend.

quit - kończy sesję Telnetu i wychodzi z programu.

mode typ - gdzie typ oznacza line lub char. Lokalny komputer pyta odległego, czy może wejść

w podany tryb wysyłania (line - linia po linii, char - znak po znaku). Odległy komputer, w miarę

możliwości, ustawia żądany tryb.

status - przedstawia status programu Telnet.

display (argument ...) - pokazuje wszystkie lub wybrane wartości ustawione przez set lub toggle.

send argument(y) - wysyła znaki specjalne do odległego komputera.

set argument wartość - ustala zmienne telnetu. Wartość off wyłącza funkcję związaną ze zmienną.

Bieżące ustawienia zmiennych można zobaczyć komendą display. Można ustalić następujące

zmienne: echo, escape, interrput, quit, flushoutput, erase, kill, eof, toglle.

System Windows 95

System Windows 95 wyposażony został w bardzo prostą aplikację ,,okienkową''

umożliwiającą połączenie terminalowa z innym komputerem. Program jest bardzo prosty pozwala

na emulację dwu typów terminala: vt52, vt100 (ansii).

Pozwala na symboliczny wybór numeru portu z którym chcemy się łączyć:

telnet, daytime, echo, quotd, chargen;

określić typ terminala, jakim program będzie się ,,przedstawiał'' serwerowi; do wyboru mamy:

vt100, VT100, ansii, ANSII, DEC-VT100;

i to właściwie wszystko.

Program można uruchamiać na dwa sposoby: odnajdując jego ikonę w kartotece Windows, wydając

polecenie telnet [adres [port]] - w linii polecenia może pojawić się adres komputera (i opcjonalnie

port), z którym się łączymy.

Numery Portów

W informacjach o różnych usługach, z których można skorzystać przez telnet, czasami pojawia

się informacja o "numerze portu", z którym trzeba się połączyć. Cóż to takiego? Otóż aby było

możliwe równoczesne udostępnianie różnych usług sieciowych i np. dane przesyłane w ramach

sesji telnetowej nie pomieszały się z fragmentami obrazka "ściąganego" z serwera WWW, każde

połączenie realizowane w protokole TCP/IP oprócz adresu docelowego komputera określa tzw.

numer portu na tym komputerze, z którym będziemy się łączyć. Numer portu to jakby "telefon

wewnętrzny" do programu - serwera danej usługi po nawiązaniu połączenia z danym komputerem.

Każda standardowa usługa sieciowa ma przypisany sobie ustalony numer portu: np. standardowym

portem dla telnetu jest 23, poczty elektronicznej - 25, FTP – 21, WWW - 80, Usenet news – 119,

itp. Wszystkich numerów portów jest 65536, wiele z nich jest zatem niewykorzystanych. Do

któregoś z takich niewykorzystanych numerów portów można przypisać program udostępniający

w sieci nasza własną, niestandardowa usługę. Prawie każdy klient telnetu pozwala na jawne

podanie innego niż standardowy numeru portu, z którym ma nastąpić połączenie. W ten sposób

możemy korzystać z udostępnionych na danym komputerze nietypowych usług. Można oczywiście

również wykorzystać telnet do połączenia z portem zarezerwowanym dla którejś z innych usług

sieciowych: np. łącząc się z portem 25 na jakimś komputerze obsługującym pocztę elektroniczna

uzyskujemy dostęp do systemu transportu poczty i możemy "zabawić się" w "ręczne", bez

programu pocztowego, wysyłanie poczty elektronicznej, pracowicie wpisując treść listu wraz ze

wszystkimi komendami i nagłówkami wymaganymi przez protokół SMTP. Nawiązując natomiast

połączenie z portem 13 jakiegokolwiek komputera Unixowego uzyskamy informacje o aktualnym

3

Internet – podstawowe usługi

czasie systemowym na tym komputerze - port ten jest wykorzystywany do synchronizacji czasu

miedzy komputerami w sieci.

Wady i zalety telnetu

Wady:

•

Wymagana znajomość systemu Unix.

•

Problemy w konfiguracji. Jeśli dany klient Telnetu nie emuluje dobrze danego terminalu

(np. ANS lub VT 100) to mogą nastąpić problemy z funkcjonowaniem klawiatury lub

wyświetlaniem obrazu (np. Telnet Windows 95-98 symuluje tylko monochromatyczne typy

terminali i w dodatku z błędami znakowymi)

•

Możliwość "podsłuchania" loginu i hasła

•

Usługa Telnet ułatwia dokonywanie włamań komputerowych poprzez utrudnianie wykrycia

sprawcy przestępstwa (zalogowanie się łańcuchowo na kilka lub kilkanaście komputerów

i używanie ich do włamania na adresata zaciera ślady włamywacza i uniemożliwia

wykrycie)

Zalety:

•

Praca na komputerze, który znajduje się na drugim końcu świata

•

Nie trzeba mieć szybkiego łącza w domu

•

Szybka aktualizacja WWW

•

Wszechstronne zastosowanie. Dostęp do wielu usług informacyjnych np. rozmaite bazy

danych - poczynając od ogromnej liczby dostępnych w Internecie katalogów bibliotecznych,

poprzez bazy danych o lotach sond kosmicznych, trzęsieniach ziemi, aż po notowania

giełdowe i wyniki sportowe.

•

Uniemożliwienie zawirusowania użytkownika serwera telnetu. Do komputera użytkownika

nie trafiają bowiem żadne dane, a jedynie wyniki operacji jakich dokonuje wyświetlane są

na jego ekranie.

•

Usługa Telnet wymaga tylko połączenia TCP/IP z Internetem lub innym komputerem (siecią

komputerów)

•

Powszechność. Program Telnet jest dostępny na większości systemów operacyjnych.

•

Stosunkowe bezpieczeństwo udostępniania informacji i usług. Możliwość zastrzeżenia

informacji, które nie mają być udostępniane danemu użytkownikowi serwera telnetu

poprzez zwykłe ograniczenia systemowe (np. programy tajnych operacji bankowych

zastrzeżonych dla osób z zewnątrz z ograniczonymi prawami dostępu systemu UNIX)

Zastosowanie

•

Dostęp do oprogramowania, które wymaga bardzo dużej mocy obliczeniowej.

•

Dostęp do baz danych (np. katalogi biblioteczne, rozkład jazdy pociągów).

•

Sprawdzanie poczty (np., gdy do listu jest dołączony dosyć spory załącznik, a posiadamy

powolne łącze).

•

Ściągnięcie dużego pliku, gdy się posiada słabe łącze (Screen).

4

Internet – podstawowe usługi

2. PING, TRACEROUTE

Ping działa podobnie do echosondy: wysyła sygnał do określonego komputera (hosta)

i czeka na odpowiedź. Po przyjęciu tejże odpowiedzi ping mierzy czas pomiędzy wysłaniem

sygnału a odebraniem odpowiedzi. Polecenie to może być bardzo przydatne m.in. aby:

• określić stan sieci i określonych hostów;

• śledzić i usuwać problemy sprzetowo-programowe;

• testować, mierzyć i zarządzać siecią.

Ogólna postać polecenia ping wygląda następująco:

ping [nazwa_hosta lub adres_IP]

Jeżeli host pracuje i jest podłączony do sieci - powinien odpowiedzieć na echo. Polecenie ping

wysyła jeden pakiet na sekundę i wyświetla jedną linię dla każdej otrzymanej odpowiedzi. Ping

oblicza czas przejścia pakietów od naszego komputera do hosta i z powrotem, oblicza ilość

pakietów "zgubionych" oraz wyświetla krótkie podsumowanie.

Polecenie to może być bardzo pomocne w diagnozowaniu stanu sieci.

Aby zobaczyć jaką trasą idzie pakiet informacji to

ping nr.serwera

tracert adres - pokazuje kolejne serwery (ich numerki), przez które idzie pakiet i czas dostępu

(trzech wysłanych pakietów)

3. FTP (FILE TRANSPORT PROTOCOL)

Ftp służy do transmisji dowolnych zbiorów oraz zapewnia pełną kontrolę poprawności transmisji

danych. Generalnie ftp oferuje:

- transfer zbiorów tekstowych typu ASCII oraz binarnych

pomiędzy komputerami

- listowanie katalogów na odległym komputerze

- kasowanie plików na odległym komputerze

- tworzenie i kasowanie katalogów na odległym komputerze

Każdy host oferujący usługi FTP może mieć różny poziom uprawnień wykonywanych poleceń.

Poziom uprawnień jest definiowany w pliku ftpusers. W tym pliku zdefiniowane są dla

poszczególnych znaków ich hasła oraz katalog do którego ma dostęp oraz poziom uprawnień.

Poziom uprawnień określa co dany użytkownik może robić tzn. czy tylko czytać pliki czy

dodatkowo np. może wpisywać nowe. Generalnie często systemy maja konto dla wszystkich

nieznanych użytkowników jako anonymous lub guest z dowolnym hasłem. Użytkownik który

zaloguje się na FTP jako anonymous lub guest ma tylko uprawnienia do czytania plików.

Rozpoczęcie sesji FTP

Komendy ftp używamy do rozpoczęcia sesji FTP, składnia polecenia jest następująca:

ftp [host]

np.: ftp 44.165.38.14

Windows 95

FTP w wykonaniu firmy Microsoft nie może być uznane za produkt godny zainteresowania.

Jedyną jego zaletą jest to, że jest. Z drugiej strony jest to bardzo klasyczna implementacja

tekstowej wersji tego programu, o możliwościach zbliżonych do innych tego typu programów w

środowiskach tekstowych (MS DOS, UNIX). Program uruchamiamy w sposób następujący:

ftp [-v] [-n] [-i] [-d] [-g] [host] [-s: filename]

5

Internet – podstawowe usługi

Znaczenie parametrów jest następujące:

-v

wyłącza wyświetlanie informacji generowanych przez serwer, z którym się łączymy,

-n

wyłącza możliwość automatycznego logowania się na serwer,

-i

wyłącza tryb potwierdzania przesyłania każdego pliku podczas wykonywania poleceń mget i mput,

-d

włącza tryb śledzenia (wyświetlane będą dodatkowe, bardziej szczegółowe informacje na temat

przebiegu połączenia i przesyłania informacji),

-g

wyłącza tryb rozpoznawania znaków specjalnych (funkcja identyczna do tej w implementacji

programu ftp w systemie UNIX),

host

adres komputera, z którym się łączymy,

-s: filename

określa nazwę pliku, z którego pobierane będą polecenia wykonywane zaraz po nawiązaniu

połączenia z serwerem.

Komendy w trybie FTP

Po poprawnym zalogowaniu się do systemu na ftp uzyskujemy prompt ftp> i od tego momentu

możemy wydawać polecenia które są wykonywane w zależności od poziomu uprawnień jaki

posiadamy, jeśli nie mamy możliwości wykonania jakiejś komendy system informuje nas

komunikatem, np.:

ftp> put test.txt

550 Permission denied

ftp>

Oto wykaz najczęściej używanych komend dostępnych w sesji FTP:

dir [remote_file | remote_directory]

wyświetla listę zbiorów znajdujących się w aktualnym katalogu na odległym komputerze jeśli

podamy komendę dir bez argumentu lub listę zbiorów w podanym katalogu który podajemy jako

argument komendy np. dir docs. Jeśli w komendzie dir podamy jako argument nazwę pliku to

otrzymamy informacje tylko o wskazanym pliku.

pwd

wyświetla nazwę bieżącego katalogu na odległym komputerze (print working directory)

cd remote_directory

zmiana katalogu na odległym komputerze

get remote_file [local_file]

powoduje przesłanie zbioru o podanej nazwie z odległego komputera na dysk lokalnego komputera.

Jeśli podamy w komendzie get tylko nazwę pobieranego pliku to o tej samej nazwie zostanie on

zapisany na lokalnym komputerze. Czasami na systemach opartych na UNIX nazwy plików maja

długość 16 znaków co jest niemożliwe w systemach MSDOS wiec pobierając taki plik w

komendzie get podajemy drugi argument który pozwala nam zmienić nazwę pliku pod jaką będzie

zapisany na lokalnym komputerze np. get jnos_doc_msword.doc jnos_msw.doc. Zobacz na opis

komendy type jeśli chcesz pobierać plik inny niż ASCII. Jeśli zbiór jest większy niż 10 000 znaków

rób transfer takiego zbioru tylko wtedy kiedy kanał radiowy jest stosunkowo spokojny! Użyj

komendy abort (w trybie komend net>) jeśli chcesz przerwać transfer zbioru nim będzie kompletny.

6

Internet – podstawowe usługi

mget remote_file [remote_file ... ]

powoduje przesłanie podanych plików z odległego komputera na dysk lokalnego komputera.

Nazwy zbiorów mogą zawierać znaki uogólniające np. mget *.txt powoduje pobranie wszystkich

plików z rozszerzeniem .txt.

put local_file [remote_file]

powoduje przesłanie podanego zbioru z lokalnego dysku do odległego komputera. Jeśli podamy

komendę put readme.txt to zbiór tez zostanie o tej samej nazwie zapisany na odległym komputerze.

Możemy ten sam plik zapisać pod inna nazwa wtedy należy napisać np. put readme.txt czytaj.to.

mput local_file [local_file ... ]

powoduje wysłanie wymienionych plików z lokalnego komputera do odległego komputera. Nazwy

zbiorów mogą zawierać znaki uogólniające np. mput *.txt powoduje wysłanie wszystkich plików z

lokalnego komputera o rozszerzeniu .txt.

type [ ascii | binar ]

ustawia typ przesyłanych danych (tekstowe lub binarne) domyślnie jest tryb ascii. Komendę te

wydaje się przed użyciem komend get i put.

dele remote_file

komenda ta śluzy do usuwania wskazanego pliku na odległym komputerze

mkdir remote_directory

komenda ta służy do tworzenia nowego katalogu na odległym komputerze

rmdir remote_directory

kasowanie istniejącego katalogu na odległym komputerze, kasowany katalog przed usunięciem

musi być pusty.

quit

zakończenie sesji z odległym komputerem

Przykład:

Dla pliku typu ASCII wcześniej wydajemy komendę ascii i w drugiej kolejności get autoexec.nos

autoexec.txt - pobranie pliku autoexec.nos z zmiana nazwy na auotexec.txt. Jeśli plik pobierany

byłby typu binarnego *.exe, *.zip, *.com itp to zamiast polecenia ascii należy napisać binar.

4. POCZTA ELEKTRONICZNA - ELECTRONIC MAIL (E-MAIL)

Poczta internetowa to najpopularniejszy i najprostszy sposób komunikowania się w sieci

komputerowej, polegający na przesyłaniu komunikatów tekstowych, lub całych plików np.

graficznych pomiędzy użytkownikami sieci, którzy identyfikowani są przez adresy. Wiadomość

napisana w jednym komputerze i opatrzona adresem skrzynki poczty elektronicznej jest wysyłana

do sieci, w której na podstawie adresu trafia do serwera poczty elektronicznej i w nim czeka na

odebranie przez adresata.

Serwer poczty elektronicznej (ang. e-mail server) jest serwerem odpowiadającym za odbieranie,

gromadzenie i wysyłanie przesyłek poczty elektronicznej. Sprawuje również nadzór nad

skrzynkami pocztowymi. Serwer ten na ogół współpracuje z różnymi programami pocztowymi,

którymi posługują się klienci tego serwera - właściciele skrzynek pocztowych.

7

Internet – podstawowe usługi

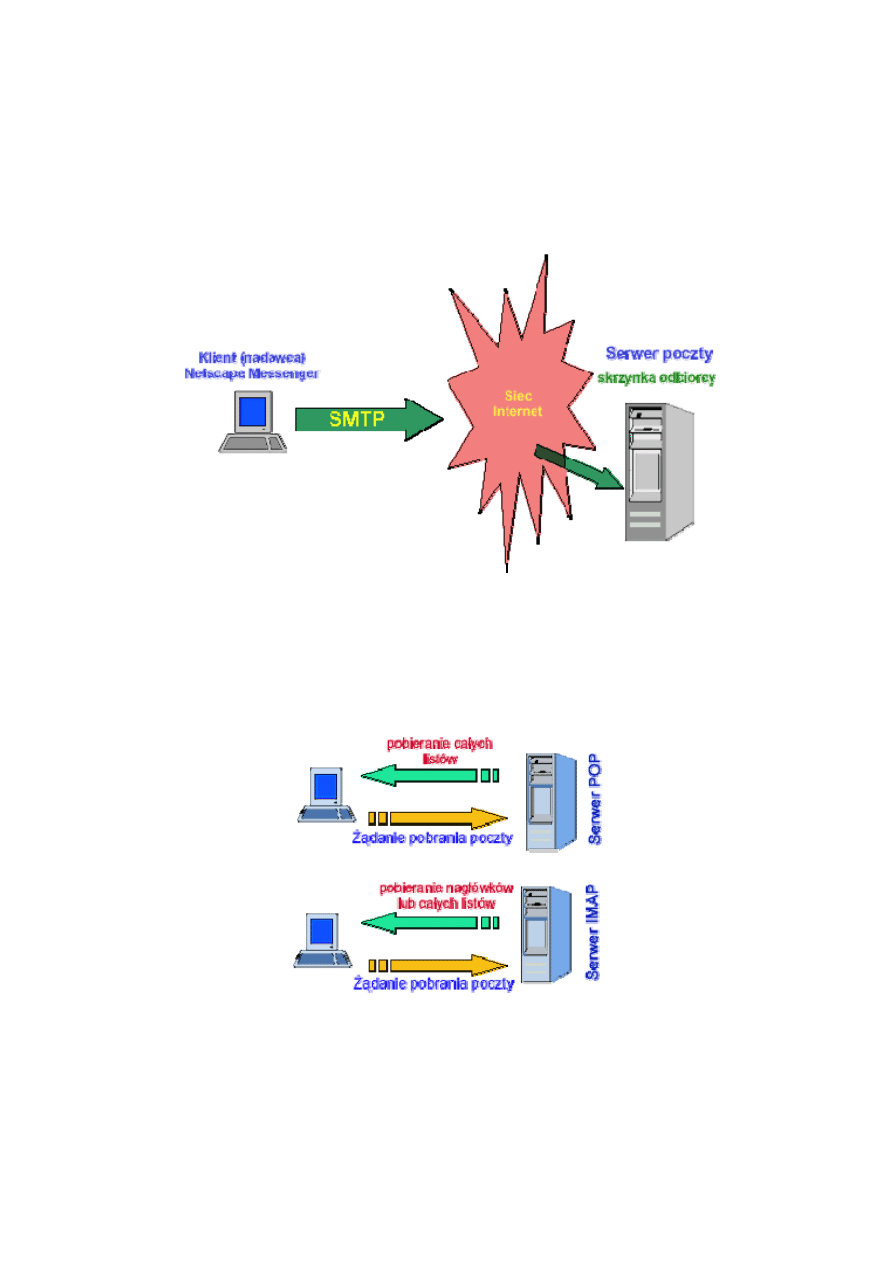

Wysyłanie wiadomości

Do przesyłania poczty elektronicznej służy protokół SMTP. Protokół ten w bardzo małym stopniu

wykorzystuje zasoby systemowe. Użytkownik, korzystając z dowolnego klienta SMTP przekazuje

żądanie do serwera, następnie uruchamiane jest dwukierunkowe połączenie. Klient wysyła

komendę MAIL oznaczającą, że chce wysłać wiadomość. Jeśli SMTP pozwala na wykonanie takiej

operacji, wysyła potwierdzenie, sesja zostaje rozpoczęta. Klient może już wysyłać nazwę odbiorcy,

jego adres IP oraz samą wiadomość (tekstową). Usługi SMTP, wbudowane w większość

dystrybucji UNIX-a, dostępne są także w przeważającej części innych systemów sieciowych.

Odbieranie poczty

By odebrać przesyłkę elektroniczną należy połączyć się z komputerem, na którym znajduje się

nasza skrzynka pocztowa, podając uprzednio swoje hasło. Za odbiór wiadomości pocztowych

odpowiadają protokoły POP i IMAP.

Z serwera POP pobierane są całe listy (z możliwością pozostawienia oryginału na serwerze).

Natomiast z serwera IMAP pobierane są nagłówki listów oraz listy wybrane przez właściciela

skrzynki.

Załączniki do poczty

Wiadomość elektroniczna może być uzupełniona załącznikami, takimi jak dodatkowe dokumenty

i pliki z danymi lub programami. Aby było to możliwe, musi istnieć sposób kodowania informacji

nietekstowych do kodu ASCII. Odpowiada za to MIME - rozszerzenie poczty elektronicznej.

Adresowanie poczty

Przy wysyłaniu listu musimy zawsze podać adres odbiorcy, który w Internecie ma następującą

postać:

8

Internet – podstawowe usługi

użytkownik@domena

użytkownik@komputer.domena

gdzie pierwszy człon oznacza identyfikator użytkownika, a drugi adres internetowy domeny

sieciowej lub komputera. Pocztę elektroniczną można więc adresować bez uwzględniania na jakiej

maszynie dany odbiorca posiada konto. Rozwiązanie to jest wygodne - użytkownik poczty może

posiadać wiele kont na różnych komputerach w danej domenie sieciowej, a poczta zawsze będzie

docierać do niego poprawnie. Drugi ważny aspekt adresów domenowych to bezpieczeństwo - wiele

organizacji nie chce zdradzać całemu światu nazw (a więc i adresów) swoich komputerów. Częstym

rozwiązaniem jest też stosowanie aliasów pocztowych. Wiele firm przyjmuje spójny i niezależny

od identyfikatora użytkownika sposób nazywania skrzynek pocztowych, np. adres

Jan.Kowalski@firma.com.pl, nie zdradza ani faktycznego identyfikatora, ani nazwy maszyny, na

którą dostarczana jest poczta elektroniczna dla Jana Kowalskiego.

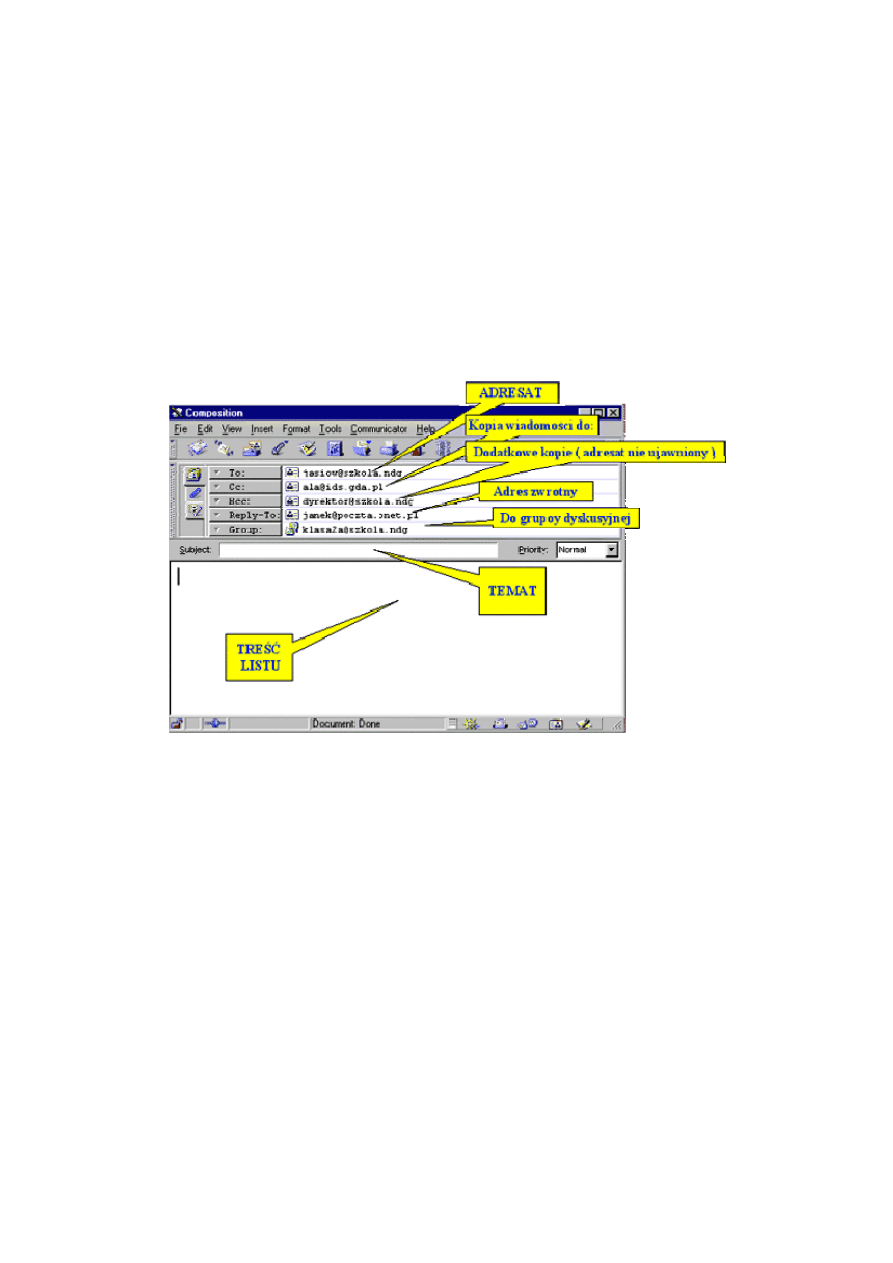

Struktura wiadomości pocztowej

Jak używać POP3/SMTP

POP3 jest serwisem przyłączonym zazwyczaj do portu 110. Łącząc się z tym portem

programem TELNET (np. telnet 143.66.32.15 110 - numer portu podajemy po adresie komputera i

oddzielamy go spacją), możemy dogadać się z serwerem POP3, tak jak dogadują się z nim

programy pocztowe odbierające pocztę. Wiedza o tym jak można ręcznie odebrać lub usunąć

przesyłkę może być przydatna, gdy łączymy się z Internetem poprzez modem, a jakiś dowcipniś

przesłał nam pocztą cegłę (czyli plik >10MB). Ściągnąć tego nie sposób, a wyrzucić nie ma jak

(niektóre programy pocztowe pozwalają na zarządzanie pocztą bez pobierania całych wiadomości).

Po połączeniu się z serwerem POP3, należy się przedstawić oraz podać hasło. Niestety nie

występuje tu pytanie o login oraz hasło, jak to ma miejsce przy zdalnej pracy na maszynie UNIIX-

owej. Zamiast tego są dwa polecenia USER oraz PASS. Każde z tych poleceń powinno być

wywołane z jednym parametrem - w pierwszym wypadku z nazwą użytkownika, w drugim z

hasłem (niestety nie jest ono 'wygwiazdkowane').

Po przedstawieniu się uzyskujemy dostęp do swojej skrzynki pocztowej. Poleceniem STAT i LIST

możemy sprawdzić liczbę wiadomości oraz ich rozmiary. Dostęp do listów możemy uzyskać

stosując polecenia TOP oraz RETR. Pierwszym parametrem obu poleceń jest numer listu w

skrzynce. Dla polecenia TOP - drugi parametr (czasem opcjonalny), pozwala na wskazanie ile linii

z wiadomości ma być pokazane na ekranie (przydatne jak ktoś podeśle nam cegłę. Niechciane

wiadomości możemy wykasować używając komendy DELE nr. Jeśli skasowaliśmy jakąś ważną

9

Internet – podstawowe usługi

wiadomość przez pomyłkę, polecenie RSET - odwoła wszystko co zepsuliśmy od czasu

zalogowania się do serwisu POP3.

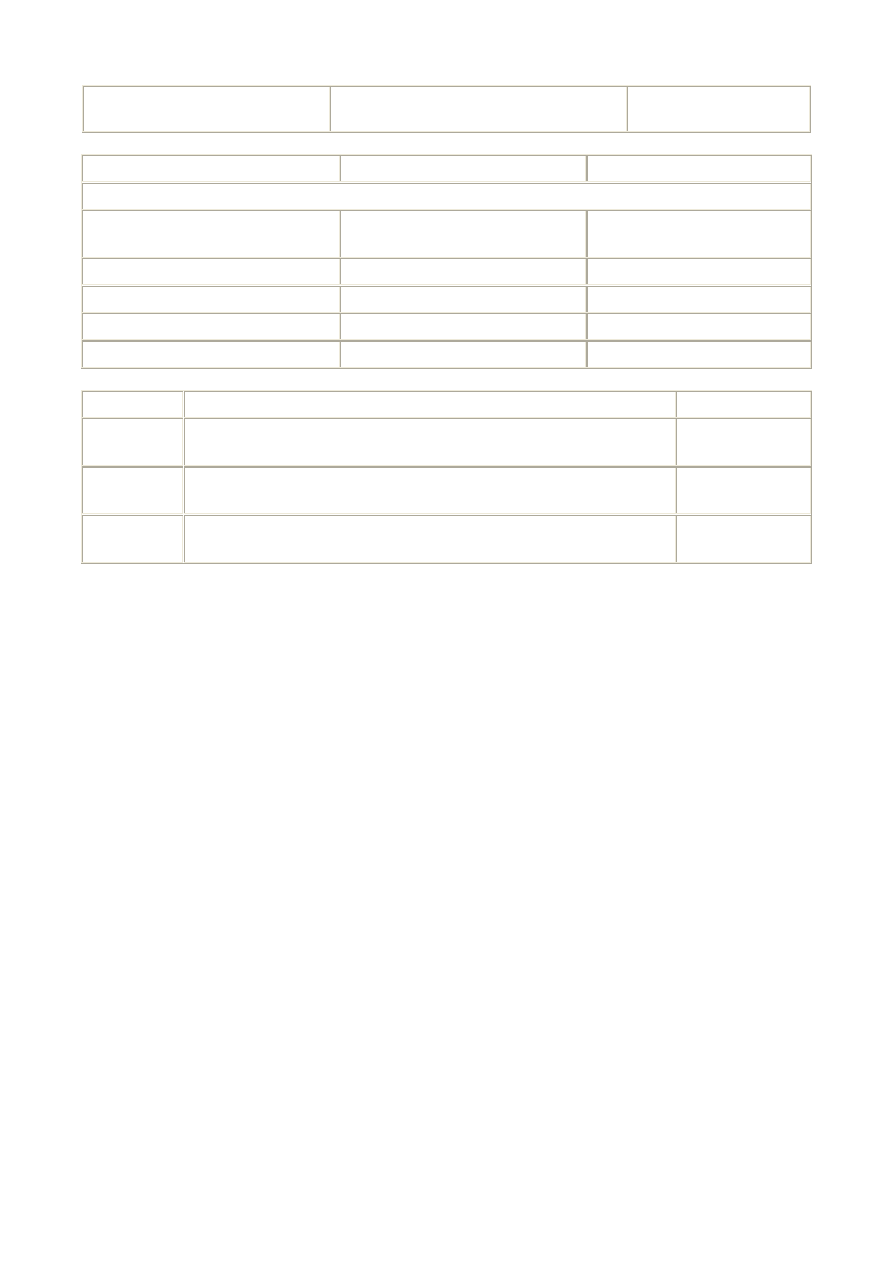

Polecenie

Opis

HELP

Wyświetla spis dostępnych poleceń.

USER username

Przedstawia użytkownika serwerowi. To polecenie powinno

być pierwszym poleceniem w czasie sesji z serwerem POP3

PASS password

Określa hasło użytkownika. Bez wydania tego polecenia nie

mamy dostępu do swojej skrzynki pocztowej

STAT

Wyświetla statystykę skrzynki : ilość wiadomości oraz ilość

bajtów jaką one zajmują (często załączniki liczone są jako

oddzielne wiadomości, mimo, że nie można ich odebrać w

tradycyjny sposób - przez RETR)

LIST

Wyświetla spis listów oraz wielkość każdego z nich

TOP nr

Wyświetla nagłówek wiadomości o podanym numerze

RETR nr

Wyświetla wiadomość o podanym numerze

DELE nr

Usuwa wiadomość o podanym numerze ze skrzynki

odbiorczej

RSET

Odwołuje wszystkie zmiany jakie zaszły w zawartości

skrzynki od czasu zalogowania

QUIT

Kończy połączenie z serwerem POP3

Na każde z poleceń - serwer odpowiada zgodnie z kontekstem polecenia. Pierwsza linia zawiera

komunikat - odpowiedź na polecenia. Komunikat ten zaczyna się znakiem + lub - w zależności od

tego czy wykonanie polecenia powiodło się, czy też nie

Serwis SMTP jest dostępny poprzez port sieciowy 25 (zazwyczaj). Łącząc się z tym portem,

możemy wysłać pocztę udając program pocztowy. Jest to o tyle wygodne, że możemy w dowolny

sposób ustawić zawartość wszystkich pól nagłówka listu, za wyjątkiem informacji o komputerze

z którego przyszła przesyłka. Możemy więc spokojnie wysyłać listy przedstawiając się

w najrozmaitszy sposób, lub wysyłać listy nie mając swojej skrzynki pocztowej.

Przed wysłaniem czegokolwiek musimy się przywitać z serwerem komendą HELO. Po komendzie

tej powinniśmy podać nazwę swojego komputera. Jeśli nasz komputer znajduje się w DNS-ie, to

bez względu na to jak się przedstawimy, zostaniemy rozpoznani prawidłowo nazwą naszego

komputera. Po przedstawieniu się, wydajemy polecenie "MAIL FROM:" podając swój adres

pocztowy (adres zwrotny). Tu możemy pisać co chcemy, dobrze byłoby jednak żeby część adresu

odpowiadająca nazwie domeny była serwerowi SMTP znana. Czasami, jeśli nie jest to nazwa

lokalna, serwer ją odrzuca, ale w takiej sytuacji trzeba po prostu poszukać innego serwera.

Kolejnym przydatnym poleceniem jest "RCPT TO:" po którym wpisujemy adresata naszego listu.

Potem pozostaje już tylko zredagować list pisząc DATA a następnie (w nowej linii) treść listu. List

kończymy kropką napisaną jako pierwszy i jedyny znak w linii (<enter>.<enter>). Po zakończeniu

pisania listu jest on wysyłany. Możemy teraz przystąpić do wysyłania kolejnego listu powtarzając

opisany ciąg poleceń. W dowolnym momencie dostępne jest polecenie HELP wypisujące dostępne

komendy, lub ich opis.

Jeszcze jedno: Pola nagłówka takie jak TO, SUBJECT, czy inne określamy w samej treści listu

zaczynając linię od nazwy pola, dwukropka, spacji i zawartości pola. Pierwsza linia która nie jest w

takim formacie - jest pierwszą linia wiadomości właściwej.

Polecenie

Opis

HELP

Wyświetla spis dostępnych poleceń, lub opis

polecenia - HELP polecenie

HELO nazwa

Przedstawia serwerowi komputer z którego

10

Internet – podstawowe usługi

nadchodzi poczta do wysłania

MAIL FROM: adres

Określa hasło użytkownika. Bez wydania tego

polecenia nie mamy dostępu do swojej skrzynki

pocztowej

RCPT TO: adres

Ustawia adres odbiorcy poczty. Polecenie to

może być użyte wielokrotnie - jeśli przesyłka

ma wielu odbiorców.

DATA

Przechodzi do trybu odbioru listu. Wszystkie

znaki aż do linii zawierającej jedynie kropkę są

przesyłane jako list. Jeśli pierwsze linie są w

formacie POLE: tekst, gdzie POLE jest jednym

z tekstów Subject, To, Cc, Bcc - to są one

traktowane jako fragment nagłówka listu.

QUIT

Kończy połączenie z serwerem SMTP

Na każde z poleceń - serwer odpowiada jedną linią tekstu w której znajduje się numer - kod

potwierdzenia lub błędu oraz tekst mniej lub bardziej zrozumiały dla człowieka.

Standard MIME

Poczta elektroniczna (e-mail) służy do przesyłania (krótkich, na ogół) wiadomości od

jednego użytkownika sieci do drugiego. Narzędzie to, opracowane bardzo dawno (w USA) ma

szereg ograniczeń: służyć może jedynie do przesyłania tekstów ASCII (znakowych); praktycznie

każdy system, operacyjny używa innego sposobu kodowania znaków narodowych (Unix - ISO-

8859-2, DOS - CP852, Windows - CP1250 i własne standardy MACa i Amigi...); nie nadaje się do

przesyłania wiadomości multimedialnych (zawierających na przykład głos lub obraz).

Problem jest oczywiście znany od lat i opracowano kilka metod jego rozwiązania. Jedną z nich jest

MIME, czyli Multi-purpose Internet Mail Extensions, publicznie dostępny standard pozwalający na

przesyłanie tekstów (również zawierających znaki narodowe), plików binarnych i wiadomości

multimedialnych pomiędzy komputerami, które z niego korzystają.

Standard MIME pozwala na przesyłanie następujących wiadomości:

- zawierających znaki narodowe,

- zawierających ,,tekst wzbogacony'' (enriched tex), czyli tekst zawierający dodatkowe

informacje formatujące pozwalające na wytłuszczanie, centrowanie, itd.

- obrazów,

- dźwięków,

- inne rodzaje wiadomości (odpowiednio opakowane),

- pliki binarne (na przykład ,,ztarowane”),

- pliki PostScriptowe,

- odsyłacze do plików zawartych w archiwach anonymous ftp.

Standard daje też możliwość definiowania nowych typów przesyłania wiadomości (trzeba tylko

pamiętać, żeby wytłumaczyć odbiorcy jak je przetwarzać i odtwarzać).

Oczywiście, od pewnego czasu, różni dostawcy oprogramowania dostarczają różne pakiety

pozwalające na przesyłanie wiadomości multimedialnych. Niestety pakiety nie zawsze są ze sobą

,,kompatybilne”. MIME ma za zadanie rozwiązać ten problem. System został zaprojektowany

bardzo starannie, tak żeby był zgodny z różnymi protokołami przesyłania poczty (SMTP, UUCP,

MMDF czy BITNET).

Nie każdy z programów pocztowych daje jednakowe możliwości nadawania/odbierania przesyłek

multimedialnych...

Pewną konkurencję, być może, będzie stanowił standard poczty X.400.

11

Internet – podstawowe usługi

Cechy charakterystyczne przesyłki MIME

Każda przesyłka pocztowa składa się z dwu zasadniczych części: nagłówków (coś na kształt

,,koperty'') i treści przesyłki. Nagłówki oddzielone są od treści listu jedną linią pustą i określają:

From

od kogo otrzymano list (zwracam uwagę: po from nie ma dwukropka);

From:

adres nadawcy (tu jest dwukropek);

Received:

punkty pośrednie (adresy węzłów przez które przesyła przeszła zanim trafiła do celu);

To:

adres odbiorcy listu;

Subject:

temat listu;

Date:

data nadania przesyłki;

Message-ID:

numer identyfikacyjny przesyłki (każda przesyłka powinna mieć unikalny numer identyfikacyjny);

Reply-To:

adres, na który należy przesłać odpowiedź na list;

Cc:

adres, na który została wysłana kopia listu;

oraz pewną ilość nagłówków pomocniczych - informacyjnych o mniejszym na ogół znaczeniu.

Przesyłki MIME zawierają dodatkowo nagłówek:

Mime-Version: 1.0

który identyfikuje wszystkie takie przesyłki

oraz nagłówki określające:

Content-Type:

rodzaj zawartości przesyłki,

Content-Transfer-Encoding:

sposób jej kodowania,

Content-Length:

długość przesyłki (nie zawsze występuje),

Content-description:

opis zawartości przesyłki.

Wszystkie nagłówki dodawane są do przesyłek automatycznie przez program przygotowywujący

list i wszystkie programy uczestniczące w jego przesyłaniu. Niektóre programy pozwalają

definiować własne nagłówki i zawartość standardowych.

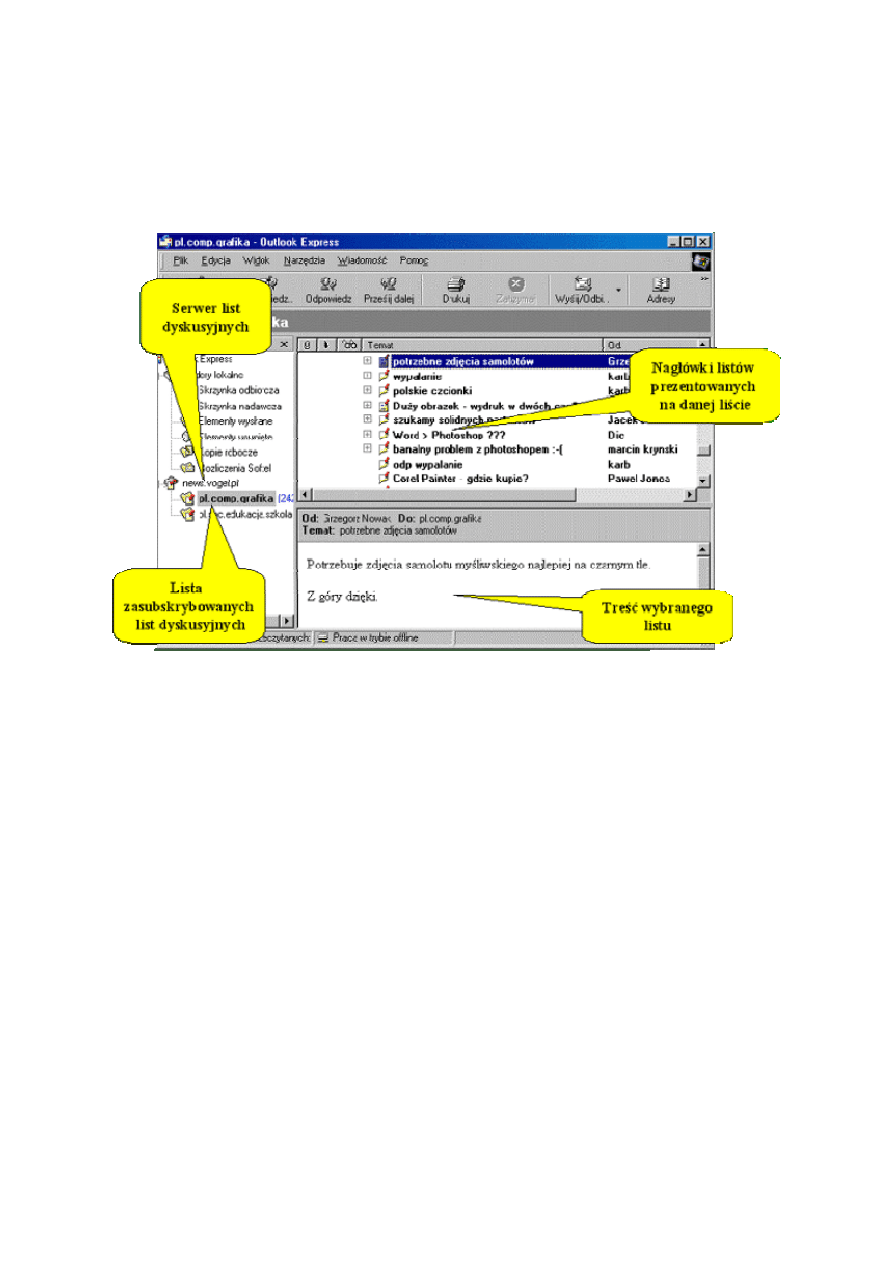

5. LISTY DYSKUSYJNE

Listy dyskusyjne (UseNet) to system dystrybucji poczty elektronicznej w celu wymiany

informacji na dany temat. Wyróżniamy dwa rodzaje list dyskusyjnych:

Listy adresowe (ang. mailing lists) - Użytkownicy piszą listy nie do konkretnej osoby lecz do

tzw. listserwera, który następnie rozsyła każdy list do wszystkich subskrybentów danej listy. W ten

sposób możliwa jest wymiana poglądów na dany temat między tysiącami użytkowników Internetu.

Ze względu na mnogość dziedzin życia istnieje bardzo wiele list dyskusyjnych, każda ma inny

adres sieciowy i dotyczy jednej konkretnej dziedziny. W celu uczestniczenia w wymianie listów

należy dokonać subskrypcji danej listy (zapisania się do listy).

Usenet News - przy pomocy programu pocztowego istnieje możliwość przeglądania artykułów,

które zostały umieszczone na serwerze grup i nie utraciły jeszcze daty ważności. Zaletą tej metody

12

Internet – podstawowe usługi

jest fakt, że serwer nie rozsyła wiadomości, lecz jedynie umożliwia ich przeczytanie wszystkim

zainteresowanym i ewentualne uczestnictwo w dyskusji.

Grupy Usenetowe podzielone są na kategorie tematyczne np. comp - wszystko związane

z komputerami, sci - dyskusje naukowe, rec - rozrywka i rekreacja, soc - sprawy społeczne, pl -

grupy w języku polskim.

Wiadomości pogrupowane tematycznie ułożone są w tak zwane wątki (do każdej wiadomości-

zapytania dołączone są hierarchicznie odpowiedzi).

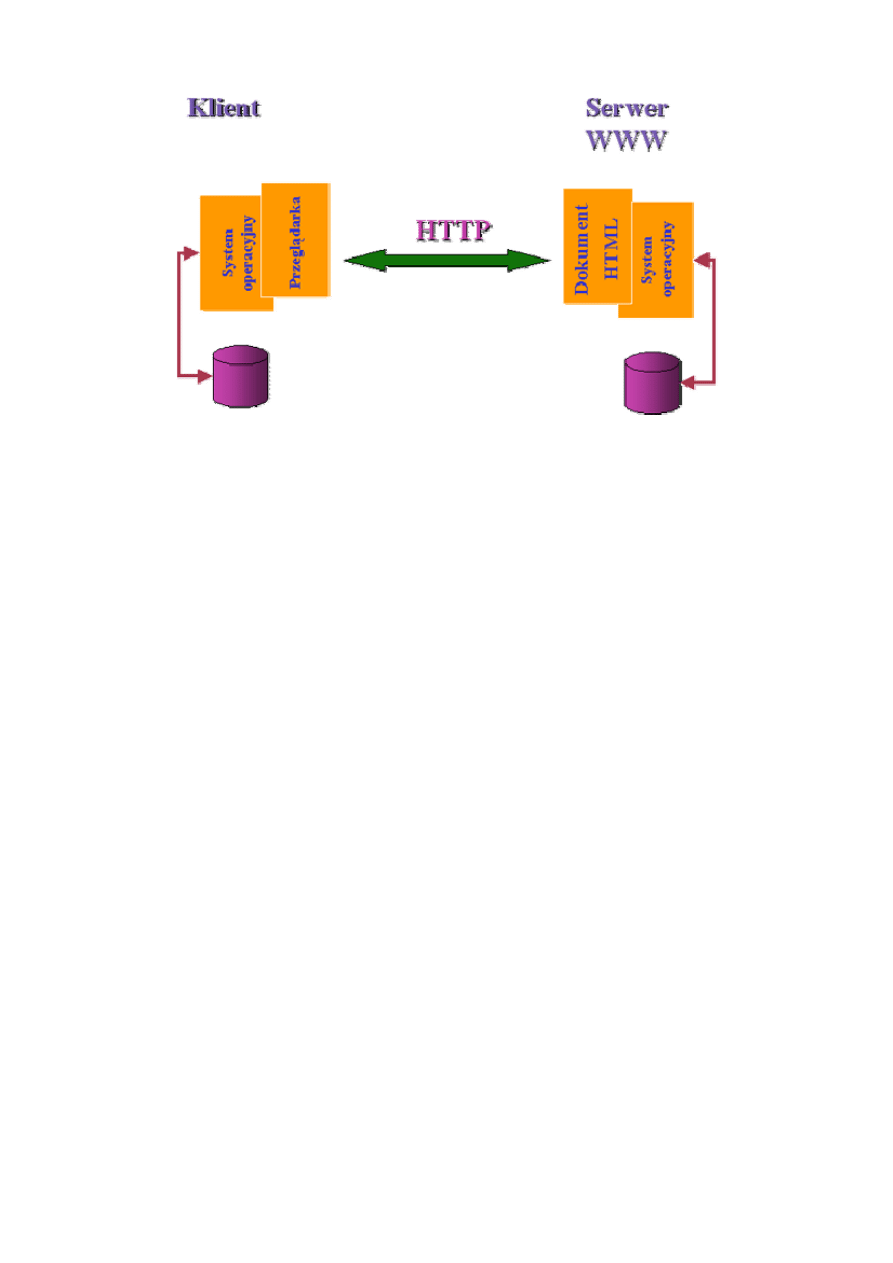

6. USŁUGA WWW, COOKIE, WYSZUKIWARKI INTERNETOWE

Najbardziej rozpowszechnioną usługą w sieci Internet jest WWW, czyli World Wide Web. Jest

to ogólnoświatowy zbiór informacji w postaci tekstu, grafiki, filmów, dźwięków. Jest on

udostępniany za pomocą serwerów WWW, na których zgromadzone są dokumenty powiązane ze

sobą za pomocą łączy hipertekstowych (odnośników).

WWW zostało stworzone w 1989 r. w Euroean Particle Physics Lab w Genewie, w Szwajcarii.

Twórcą jest Tim Berners-Lee. Wymyślił on protokół HTTP, który określa w jaki sposób

przeglądarki na komputerach klientów komunikują się z serwerami WWW.

13

Internet – podstawowe usługi

Internetowe „śmieci” „cookie” – lub inaczej ciasteczka

Za pomocą mechanizmu cookie serwery sieciowe mogą zapamiętywać w przeglądarce

informacje o stanie. Cookies są często wykorzystywane do przechowywania zmiennych sesji,

preferencji użytkownika lub informacji o jego tożsamości. Mechanizm cookie nie wchodzi w skład

specyfikacji HTTP, niemniej jednak jest on w tej chwili wszechobecny i często okazuje się

niezbędny do prawidłowego działania niektórych witryn sieciowych.

Zasada działania cookies jest bardzo prosta – gdy oprogramowanie serwera chce przechować

jakąś informację u klienta, serwer zwraca w nagłówku odpowiedzi pole Set-Cookie, zawierające

wartość, która ma być przechowana. Klient powinien zachować informację przekazaną mu w polu

Set-Cookie, przypisując ją do adresu URL lub też nazwy domenowej serwera, który to pole

nadesłał. Wysyłając do danego serwera kolejne żądania, klient powinien dołączyć do nich

zapamiętane wartości cookies, umieszczając je w polu Cookie nagłówka. Serwer lub program CGI

wykorzysta podane informacje w celu lepszego dopasowania zwracanego dokumentu do potrzeb

klienta. Wysyłając cookie, serwer może ustalić datę jego przedawnienia lub też nakazać jego

wykorzystanie tylko w bieżącej sesji – tego typu cookie przestanie istnieć w momencie zakończenia

pracy aktualnej kopii przeglądarki.

Wyszukiwarka internetowa - baza danych zawierająca skatalogowane adresy internetowe do

różnych zasobów (najczęściej stron WWW, wiadomości Usenetu). Przeszukiwanie polega na

wpisaniu do pola dialogowego poszukiwanego słowa lub frazy, w wyniku czego otrzymujemy listę

odnośników do stron WWW zawierających poszukiwane słowo lub frazę. Najczęściej dostęp do

wyszukiwarek uzyskujemy z poziomu tzw. portali internetowych, czyli serwisów informacyjnych,

których jednym z elementów jest okno wyszukiwania.

Jak sformułować trafne zapytanie?

Wystarczy w okienku wyszukiwarki wpisać kilka słów lub fraz. Najlepiej wykorzystać takie

sformułowania, których prawdopodobieństwo wystąpienia na żądanej stronie jest największe i które

najlepiej ją wyróżniają.

Im więcej słów zostanie użytych w zapytaniu, tym lepsze będą wyniki szukania.

Aby wyniki były trafniejsze, warto stosować dodatkowo poniższe zasady:

pojedyncze słowa

portal internetowy

wyszukiwarka onet.pl

katalog stron WWW

Każde słowo jest traktowane oddzielnie. Wyszukiwarka znajdzie

strony, które zawierają jak najwięcej słów bądź fraz użytych w

zapytaniu. Na początku listy wyników pokazywane są dokumenty

14

Internet – podstawowe usługi

najlepiej odpowiadające zapytaniu.

użycie cudzysłowu

zamiast: książka adresy e-

mail

lepiej: książka "adresy e-

mail"

Frazy składające się z większej ilości słów powinny być ujęte w

cudzysłów, gdyż tylko wtedy wyszukiwarka traktuje je jako całość.

Poszczególne frazy należy oddzielać przecinkami.

Pierwsze zapytanie jest zbyt wieloznaczne. Na liście odpowiedzi

znajdą się zarówno strony o książkach, adresach, jak i informacje o

e-mailu. W drugim zapytaniu szukane będzie całe wyrażenie: adresy

e-mail.

użycie wielkich liter

zamiast: czerwone gitary,

piasek

lepiej: Czerwone Gitary,

Piasek

Używając wielkich liter precyzujesz, że szukanie ma dotyczyć słów

dokładnie tak zapisanych. Słowa rozpoczynające się z wielkiej litery

są traktowane jak oddzielne frazy. Użycie małych liter powoduje, że

wyszukiwarka wcale nie bierze pod uwagę wielkości liter.

Tak więc jeśli wpiszesz słowo z dużą literą (np. Onet), nie zostanie

znalezione identyczne słowo tylko z literą małą. Gdy wpiszesz małą

literę, zostaną znalezione słowa zarówno z małą jak i z dużą literą

(Onet, onet)

użycie operatorów + i -

zamiast: Republika

lepiej: Republika, +serwis -

kraj

Używając znaku "+" precyzujesz, że słowo musi wystąpić na

stronie. Używając znaku "-" określasz, że słowo nie może wystąpić

na stronie.

Dlatego w pierwszym przykładzie wyszukane zostaną zarówno

Republika Południowej Afryki, Republika Czeska, itp. W drugim -

tylko serwisy o nazwie Republika, a nie kraje.

przeszukiwanie w polach

"title", "url", "site", itp.

zamiast:onet.pl

lepiej:

site:onet.pl lub

url:onet lub link:onet.pl lub

title:onet.pl

Można ograniczyć szukanie do konkretnych miejsc na stronach

WWW, np. tytułu, adresu, serwera.

Nazwa pola musi być napisana małymi literami. Zapytanie trzeba

oddzielić od nazwy pola tylko dwukropkiem (bez spacji).

Zobacz też: Wyszukiwanie specjalne

Można też skorzystać z formularza pozwalającego łatwiej zastosować powyższe reguły używając

szukania zaawansowanego

Operatory stosowane do wyszukiwania

Aby dokładniej sformułować pytanie możesz użyć dodatkowo poniższych

operatorów

. W rubryce

"PRZYKŁAD" pokazano, jak powinno być wpisane zapytanie w okienku wyszukiwarki.

Jeśli nie chcesz o tym wszystkim pamiętać, skorzystaj z wyszukiwania zaawansowanego

OPERATOR DZIAŁANIE PRZYKŁAD

"

dowolna fraza

"

wyrazy ujęte w cudzysłów są

traktowane jako całość, tj. muszą

wystąpić obok siebie na stronie

"

katalog stron WWW

"

+

słowo

słowo lub fraza są wymagane, muszą

wystąpić na stronie

+

Onet

+

"portal internetowy"

-

słowo

słowo lub fraza nie mogą wystąpić na

stronie

-

wirus

dowolne_META:

szukane_słowo szukane słowo lub fraza muszą

author:

kowalski

15

Internet – podstawowe usługi

wystąpić w określonym polu na

stronie

POLE ZAKRES

PRZESZUKIWANIA

PRZYKŁAD

Gdy nie wskazano konkretnego pola wyszukiwana jest zawartość całej strony

link

odnośniki umieszczone w

dokumencie

link:

onet.pl

site

strony na wskazanym serwerze

site:

adresy.onet.pl

url

adres, czyli url strony

url:

katalog.onet.pl/rekreacja

title

tytuł dokumetnu

title:

"katalog www"

dowolne_META:szukane_słowo

wskazane pole

author:

"Jakub Kowalski"

OPERATOR DZIAŁANIE PRZYKŁAD

AND

zostaną odnalezione te dokumenty, w których występują oba

wskazane słowa (niekoniecznie obok siebie).

ogłoszenia

and

Onet

OR

odnalezione zostaną te dokumenty, w których występuje

przynajmniej jedno z wymienionych słów

Onet

or

Onet.pl

NOT

wskaże dokumenty, w których nie występuje dane słowo programy

not

wirusy

Znaczniki META a opis strony w wyszukiwarce

Publikując stronę w Internecie nie zapomnij użyć znaczników "META". Są one dokładnie

przeglądane przez wyszukiwarki, a umieszczone tam informacje są traktowane jako znacznie

istotniejsze niż pozostałe na stronie. Dlatego dobrze opisując stronę znacznikami "META" możesz

zapewnić jej wyższe miejsce wśród wyników wyszukiwania.

< title>

tytuł strony

</title>

W wynikach wyszukiwania tekst wpisany w polu "title" będzie wyświetlony jako tytuł

dokumentu.

Jeśli strona zawiera: < title> Onet.pl - rozrywka i kultura </title>

Wyszukiwarka pokaże tytuł: Onet.pl - rozrywka i kultura

< meta name="DESCRIPTION" content="

tekst opisujący stronę

">

W wyszukiwarce pojawia się jako opis dokumentu. Jeśli go brak, na liście wyników wyszukiwania

użyte będą pierwsze słowa umieszczone na stronie.

Jeśli strona zawiera: <meta name="DESCRIPTION" content="Serwis rozrywka i kultura

zawierający działy: wiadomości, coś specjalnego, wydarzenia, rozmaitości, ciekawostki, biorytm,

film, galerie, gość rozrywki, gry, horoskopy, informacje, media, muzyka, paryska kultura,

psychozabawy">

Wyszukiwarka pokaże opis: Serwis rozrywka i kultura zawierający działy: wiadomości, coś

specjalnego, wydarzenia, rozmaitości, ciekawostki, biorytm, film, galerie, gość rozrywki, gry,

horoskopy, informacje, media, muzyka, paryska kultura, psychozabawy

16

Internet – podstawowe usługi

17

<meta name="KEYWORDS" content="

słowo 1, słowo2, słowo3, itd.

">

To słowa kluczowe, które wyszukiwarka porównuje ze słowami, frazami wymienionymi w

zapytaniu

W powyższym przykładzie strona jest opisana słowami kluczowymi:

<META NAME="Keywords" CONTENT="rozrywka, kultura, wiadomości, coś, specjalnego,

wydarzenia, rozmaitości, ciekawostki, biorytm, film, galerie, gość rozrywki, gry, horoskopy,

informacje, media, muzyka, paryska, kultura, psychozabawy>

Wyszukiwanie w polach: link, site, url, title, itp.

By uzyskać bardziej trafne wyniki wyszukiwania, można ograniczyć szukanie do

konkretnych pól na stronie.

Wyszukiwarka wykorzystuje informacje zawarte w tytule, adresie, nazwie serwera lub znacznikach

META. Gdy ich brak, wówczas bierze pod uwagę wszystkie słowa w dokumencie (z wyjątkiem

komentarzy).

link:

onet.pl wskaże na dokumenty zawierające przynajmniej jeden

link do stron o adresie onet.pl.

site:

onet.pl znajdzie

strony na serwerze onet.pl np. adresy.onet.pl;

rozrywka.onet.pl.

url:

sport odszuka

dokumenty ze słowem "sport" w adresie, czyli

url-u strony, np. wynikiem wyszukiwania może być

strona http://katalog.onet.pl/rekreacja/sport/.

title:

"katalog www"

odnajdzie dokumenty których tytuł zawiera wskazane

wyrażenie "katalog www".

dowolne_pole_META:

szukane_słowo znajdzie strony z innym znacznikiem meta (może to

być np. author, keywords, itp.), który zawiera szukane

słowo.

7. IRC

IRC (Internet Realy Chat) - międzynarodowe, wieloosobowe rozmowy przez Internet. Usługa

umożliwiająca porozumiewanie się przez Internet w czasie rzeczywistym. IRC oparte jest na

strukturze Klient-Serwer - na wybranym komputerze działa program serwera do którego dołączają

się klienci, na których komputerach uruchomiony jest program-klient. Wewnętrzna organizacja IRC

jest podobna do CB-radio, komunikacja między użytkownikami odbywa się na tzw. kanałach

tematycznych. Program klienta wysyła dane do serwera, a ten z kolei rozsyła je do innych

użytkowników.

Odmianą IRC są kawiarenki (chat room) w których można dyskutować przy użyciu

przeglądarki internetowej.

Najpopularniejszymi programami wykorzystywanymi do prowadzenia pogawędek są Ichat, mIRC.

Document Outline

- INTERNET – PODSTAWOWE USŁUGI

- Konfiguracja

- Windows 95

- Standard MIME

- Cechy charakterystyczne przesyłki MIME

- Internetowe „śmieci” „cookie” – lub inaczej ciasteczka

- Jak sformułować trafne zapytanie?

- Operatory stosowane do wyszukiwania

- Znaczniki META a opis strony w wyszukiwarce

Wyszukiwarka

Podobne podstrony:

Podstawowe Usługi Internetowe

cukrzyca-interna, PODSTAWY PIELĘGNIARSTWA

interna podstawy

Interna podstawy 2

Sieć komputerowa i jej rodzaje. Internet i jego usługi jako przykład sieci globalnej., edukacja i na

TRANSPORT I SPEDYCJA JAKO PODSTAWOWE USŁUGI LOGISTYCZNE

Informatyka, Podstawy Internetu, Podstawy Internetu

cukrzyca-interna, PODSTAWY PIELĘGNIARSTWA

Batorski, Olcoń Kubicka Prowadzenie badań przez Internet podstawowe zagadnienia metodologiczne

interna podstawy

Internet podstawowe pojęcia

Jak uwodzic w internecie podstawy s

historia Internetu, protokoły i usługi internetowe

Podstawowe usługi dla gospodarki i ludności wiejskiej

Piotr Siuda Prowadzenie badan w internecie Podstawowe problemy etyczne

3 Parametry i usługi sieci dostępu do Internetu – teraz i w przyszłości

więcej podobnych podstron