Warsztaty internetowe: Narzędzia i techniki ataków na komputery w sieci

L0phtCrack v4.0 (LC4) - zdobywanie haseł w postaci

zaszyfrowanej (haszy)

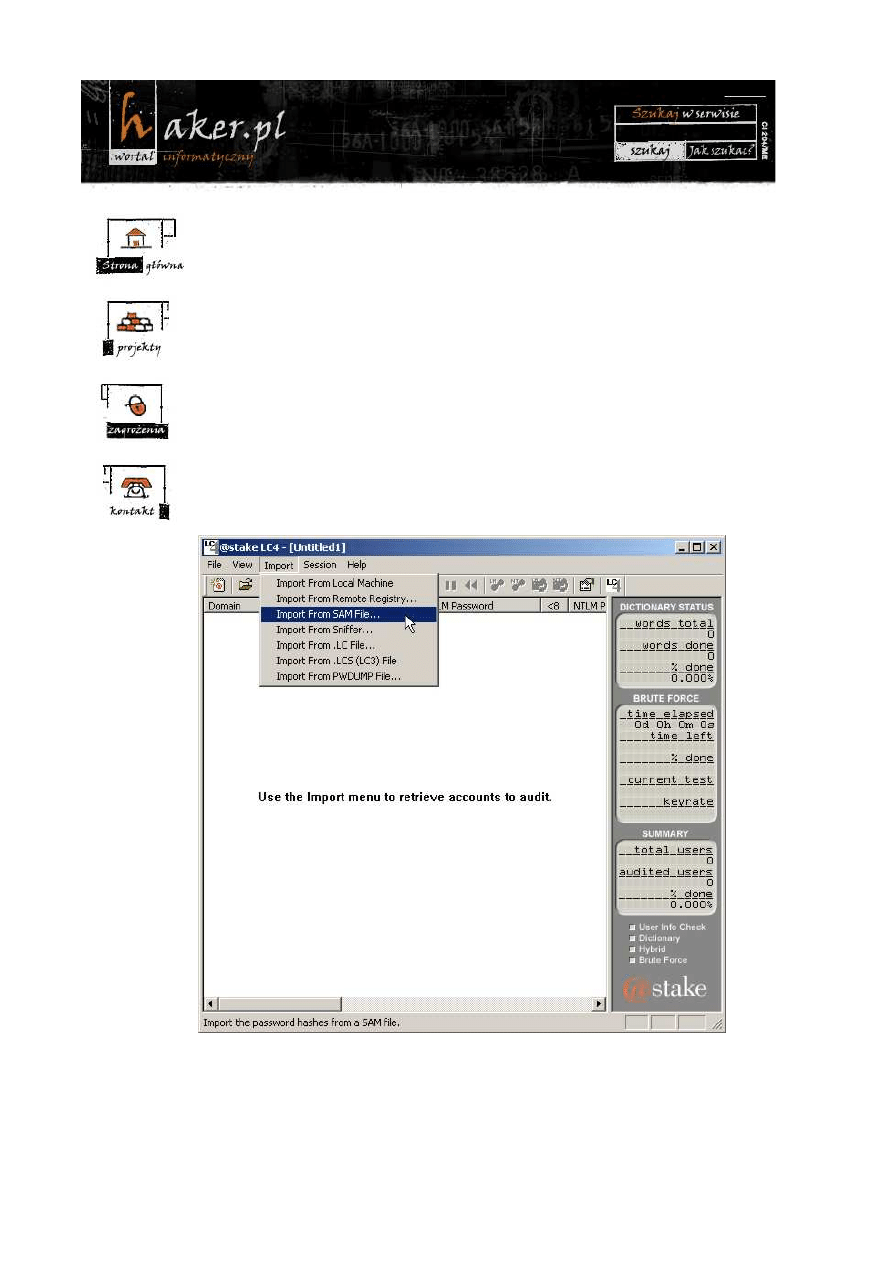

LC4 potrafi pobrać hasze bezpośrednio z rejestru, z pliku systemowego SAM, z taśm

zawierających kopie zapasowe oraz z dysków naprawczych i z magazynu usługi Active Directory.

Potrafi też nasłuchiwać i przechwytywać przesyłane w sieci nazwy kont i związane z nimi hasze.

Źródło haseł wybiera się poprzez menu Import.

Począwszy od systemu Windows NT 4.0 z service pack 3 został wprowadzony nowy mechanizm o

nazwie SYSKEY. Jego zadanie polega na utworzeniu dodatkowej warstwy zabezpieczającej dla

przechowywanych w systemie haseł. Systemy Windows 2000/XP/2003 mają domyślnie włączony

ten mechanizm.

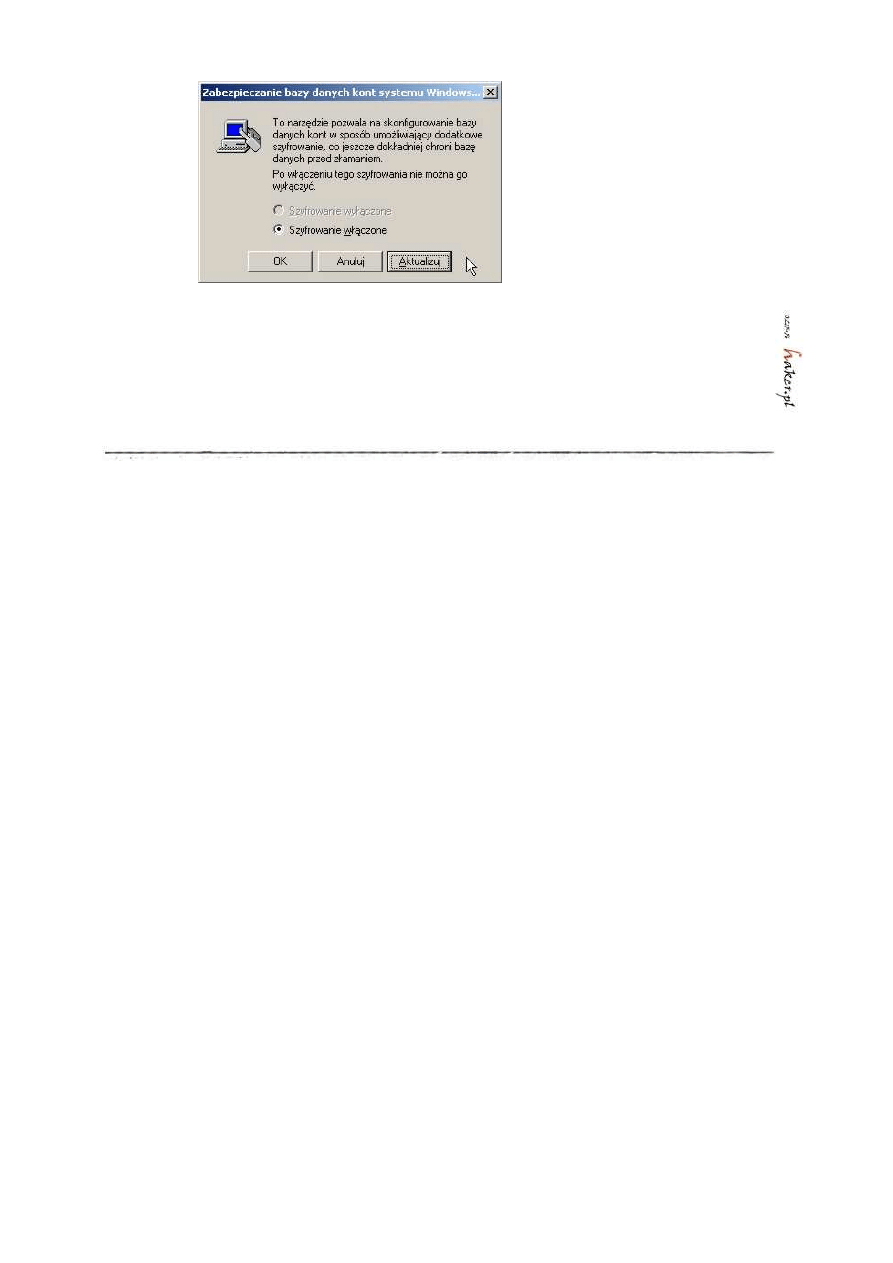

Aby sprawdzić stan narzędzia SYSKEY, należy w menu Start w okienku "Uruchom" (lub z linii

komend) wpisać: syskey. Zostanie wyświetlone okienko "Zabezpieczanie bazy danych kont

systemu Windows..." Po kliknięciu przycisku "Aktualizuj" pojawiają się dodatkowe opcje - warto

się z nimi zapoznać.

Page 1 of 2

haker.pl Krzysztof Satoła

2008-06-30

http://www.haker.pl/haker_start.pl?warsztaty1_temat=52

LC4 może nie poradzić sobie z haszami odczytywanymi z systemu zdalnego, w przypadku gdy

SYSKEY jest uruchomiony. W tak beznadziejnym przypadku z pomocą przychodzi inne narzędzie:

pwdump3, które pozwala na wydobycie haszy haseł ze zdalnych systemów, nawet gdy

uruchomiony jest tam mechanizm SYSKEY (do wykonania tej czynności potrzebne są uprawnienia

administracyjne na komputerze zdalnym). LC4 potrafi zaimportować plik wynikowy programu

pwdump3 dokonując audytu przechwyconych haszy.

LC4 potrafi też importować sesje programu w wersjach wcześniejszych, czyli LC2.5 oraz LC3.

|

Strona główna

|

Projekty

|

Zagrożenia

|

Kontakt

|

© 2000-2007

Krzysztof

Satoła. Wszelkie prawa zastrzeżone.

odwiedzin:

698164

Page 2 of 2

haker.pl Krzysztof Satoła

2008-06-30

http://www.haker.pl/haker_start.pl?warsztaty1_temat=52

Wyszukiwarka

Podobne podstrony:

www haker pl haker start pl warsztaty1 temat=54(1)

www haker pl haker start pl warsztaty1 temat=48

www haker pl haker start pl warsztaty1 temat=31

www haker pl haker start pl warsztaty1 temat=5(1)

www haker pl haker start pl warsztaty1 temat=40

www haker pl haker start pl warsztaty1 temat=4

www haker pl haker start pl warsztaty1 temat=3(1)

www haker pl haker start pl warsztaty1 temat=53(1)

www haker pl haker start pl warsztaty1 temat=46

www haker pl haker start pl warsztaty1 temat=2

www haker pl haker start pl warsztaty1 temat=30(1)

www haker pl haker start pl warsztaty1 temat=1

www haker pl haker start pl warsztaty1 temat=51(1)

www haker pl haker start pl warsztaty1 temat=45

www haker pl haker start pl warsztaty1 temat=54(1)

www haker pl haker start pl warsztaty1 temat=48

www haker pl haker start pl warsztaty1 temat=31

www haker pl haker start pl warsztaty1 temat=8

więcej podobnych podstron