Wydawnictwo Helion

ul. Chopina 6

44-100 Gliwice

tel. (32)230-98-63

IDZ DO

IDZ DO

KATALOG KSI¥¯EK

KATALOG KSI¥¯EK

TWÓJ KOSZYK

TWÓJ KOSZYK

CENNIK I INFORMACJE

CENNIK I INFORMACJE

CZYTELNIA

CZYTELNIA

Hack Proofing

Autor: praca zbiorowa

T³umaczenie: Bart³omiej Garbacz, Przemys³aw Szeremiota

ISBN: 83-7197-890-1

Tytu³ orygina³u:

Format: B5, stron: 696

Chcesz powstrzymaæ hakerów? Zostañ jednym z nich.

Aby zabezpieczyæ swoj¹ sieæ, spróbuj siê do niej w³amaæ.

Zaktualizowane i rozszerzone wydanie bestsellerowej ksi¹¿ki, napisanej przez

specjalistów od zabezpieczeñ i… w³amañ do systemów komputerowych. Jej autorzy

udowadniaj¹, ¿e nie mo¿na myleæ o zabezpieczeniach, jeli nie pozna siê najpierw

zagro¿eñ.

•

Podstawy bezpieczeñstwa sieciowego. Zapoznasz siê ze wskazówkami

dotycz¹cymi znajdowania luk w zabezpieczeniach istniej¹cych i projektowanych

systemów.

•

Siedem podstawowych kategorii ataków. Odmowa obs³ugi, wyciek informacji,

dostêp do systemu plików, dezinformacja, dostêp do plików specjalnych/baz

danych, zdalne uruchomienie kodu i rozszerzenie uprawnieñ.

•

Ró¿nicowanie prewencyjne. Dowiesz siê, w jaki sposób porównywaæ pliki,

biblioteki i programy oraz jakie informacje mo¿na w ten sposób uzyskaæ.

•

Typowe algorytmy szyfruj¹ce. Twoje zaszyfrowane dane i twoje zaszyfrowane

has³a — czy s¹ rzeczywicie bezpieczne?

•

S³aby punkt: ³añcuchy formatuj¹ce. Jedna z najnowszych technik w³amañ:

w³amania z u¿yciem ³añcuchów formatuj¹cych.

•

Bezpieczne tunele. Naucz siê tworzyæ bezpieczne tunele s³u¿¹ce do przesy³ania

danych i rozpoznawaæ u¿ytkownika przy u¿yciu OpenSSH.

•

Zabezpiecz swój sprzêt. Hardware tak¿e mo¿e stanowiæ s³aby punkt. Poznaj

techniki w³amañ sprzêtowych.

Ryan Russell chce Ci przekazaæ wa¿ne przes³anie: „To, o czym nie wiesz, stanowi dla

Ciebie zagro¿enie'. W swojej ksi¹¿ce przekazuje praktyczn¹ wiedzê o technikach

w³amañ do systemów, technikach, które mog¹ byæ wykorzystane tak¿e przeciwko

Tobie” — Kevin Mitnick.

Spis treści

Podziękowania.................................................................................................... 11

Współautorzy...................................................................................................... 13

Słowo wstępne, wersja 1.5 ................................................................................. 17

Słowo wstępne, wersja 1.0 ................................................................................. 21

Rozdział 1. Włamywacz — któż to taki?............................................................. 23

Wprowadzenie...................................................................................................................23

Co rozumiemy pod pojęciem „włamania”? ......................................................................23

Jaki jest cel włamywania?...........................................................................................24

Czego należy się spodziewać po zawartości tej książki? ..................................................25

Klimat i uwarunkowania prawne towarzyszące działalności hakerów .............................27

Podsumowanie ..................................................................................................................29

Najczęściej zadawane pytania (FAQ) ...............................................................................29

Rozdział 2. Reguły bezpieczeństwa .................................................................... 31

Wprowadzenie...................................................................................................................31

Znaczenie znajomości zasad bezpieczeństwa ...................................................................32

Zabezpieczenia po stronie klienta są nieskuteczne ...........................................................33

Strony komunikacji nie mogą bezpiecznie wymieniać kluczy kryptograficznych

bez dostępu do pewnej wspólnej informacji...................................................................34

Nie można całkowicie zabezpieczyć się przed szkodliwym kodem .................................37

Każdy szkodliwy kod może zostać przekształcony w celu uniemożliwienia

jego detekcji na podstawie sygnatury .............................................................................39

Zapory sieciowe nie stanowią pełnego zabezpieczenia przed atakami.............................41

Inżynieria społeczna....................................................................................................43

Ataki na serwery publiczne.........................................................................................43

Bezpośredni atak na zaporę sieciową .........................................................................44

Luki po stronie klienta ................................................................................................45

Każdy system wykrywania włamań (IDS) może zostać oszukany ...................................45

Tajne algorytmy kryptograficzne nie są bezpieczne .........................................................47

Szyfrowanie bez klucza nie jest szyfrowaniem — jest kodowaniem ...............................49

Hasła przechowywane po stronie klienta nie są bezpieczne, chyba że chroni je inne hasło ....50

System aspirujący do miana bezpiecznego musi być poddany

niezależnemu audytowi bezpieczeństwa ........................................................................53

Zabezpieczanie przez ukrywanie jest nieskuteczne ..........................................................55

Podsumowanie ..................................................................................................................56

Zagadnienia w skrócie.......................................................................................................57

Najczęściej zadawane pytania (FAQ) ...............................................................................59

4

Hack Proofing Your Network. Edycja polska

Rozdział 3. Klasy ataków................................................................................... 61

Wprowadzenie...................................................................................................................61

Klasyfikacja ataków ..........................................................................................................61

Odmowa obsługi .........................................................................................................62

Wyciek informacji ......................................................................................................70

Dostęp do systemu plików ..........................................................................................75

Dezinformacja.............................................................................................................77

Dostęp do plików specjalnych i baz danych ...............................................................81

Zdalne uruchomienie kodu .........................................................................................84

Rozszerzanie uprawnień .............................................................................................86

Metody testowania systemów pod kątem luk w zabezpieczeniach...................................88

Dowód istnienia luki ...................................................................................................88

Standardowe techniki analizy .....................................................................................92

Podsumowanie ................................................................................................................100

Zagadnienia w skrócie.....................................................................................................102

Najczęściej zadawane pytania (FAQ) .............................................................................103

Rozdział 4. Metodologia .................................................................................. 105

Wprowadzenie.................................................................................................................105

Metodologie analizy luk w zabezpieczeniach .................................................................106

Analiza kodu źródłowego .........................................................................................106

Analiza kodu binarnego ............................................................................................109

Znaczenie przeglądu kodu źródłowego...........................................................................110

Wyszukiwanie niebezpiecznych funkcji...................................................................110

Techniki inżynierii wstecznej..........................................................................................116

Deasemblery, dekompilatory, debuggery .................................................................121

Czarne skrzynki...............................................................................................................125

Układy elektroniczne ................................................................................................126

Podsumowanie ................................................................................................................127

Zagadnienia w skrócie.....................................................................................................128

Najczęściej zadawane pytania (FAQ) .............................................................................129

Rozdział 5. Różnicowanie ................................................................................ 131

Wprowadzenie.................................................................................................................131

Na czym polega różnicowanie?.......................................................................................131

Po co porównywać? ..................................................................................................134

Zaglądanie w kod źródłowy......................................................................................135

Narzędzia automatyzujące porównywanie plików..........................................................140

Narzędzia porównujące pliki ....................................................................................141

Edytory szesnastkowe ...............................................................................................143

Narzędzia monitorujące system plików ....................................................................146

W poszukiwaniu innych narzędzi .............................................................................151

Utrudnienia......................................................................................................................152

Sumy kontrolne i skróty............................................................................................153

Kompresja i szyfrowanie ..........................................................................................154

Podsumowanie ................................................................................................................155

Zagadnienia w skrócie.....................................................................................................156

Najczęściej zadawane pytania (FAQ) .............................................................................157

Rozdział 6. Kryptografia................................................................................... 159

Wprowadzenie.................................................................................................................159

Podstawy kryptografii .....................................................................................................160

Historia......................................................................................................................160

Rodzaje kluczy szyfrujących ....................................................................................160

Standardowe algorytmy kryptograficzne ........................................................................162

Algorytmy symetryczne............................................................................................162

Algorytmy asymetryczne ..........................................................................................166

Spis treści

5

Metoda pełnego przeglądu ..............................................................................................168

Pełny przegląd — podstawy .....................................................................................169

Wykorzystanie metody pełnego przeglądu do odgadywania haseł ..........................170

Niewłaściwe zastosowanie poprawnych algorytmów.....................................................173

Niepoprawna wymiana kluczy..................................................................................174

Generowanie skrótów z fragmentów informacji.......................................................175

Korzystanie z krótkich haseł do generowania długich kluczy..................................176

Nieprawidłowe przechowywanie kluczy tajnych i prywatnych ...............................176

Amatorskie próby kryptograficzne..................................................................................178

Klasyfikacja szyfrogramu .........................................................................................178

Szyfry monoalfabetyczne..........................................................................................180

Inne sposoby ukrywania informacji..........................................................................181

Podsumowanie ................................................................................................................186

Zagadnienia w skrócie.....................................................................................................187

Najczęściej zadawane pytania (FAQ) .............................................................................188

Rozdział 7. Nieoczekiwane dane wejściowe...................................................... 191

Wprowadzenie.................................................................................................................191

Dlaczego nieoczekiwane dane wejściowe stanowią zagrożenie .....................................192

Identyfikacja sytuacji zagrożonych nieoczekiwanymi danymi.......................................193

Aplikacje i narzędzia lokalne....................................................................................193

HTTP i HTML ..........................................................................................................193

Nieoczekiwane dane w zapytaniach SQL.................................................................196

Uwierzytelnianie aplikacji ........................................................................................199

Kamuflaż...................................................................................................................203

Techniki wyszukiwania i eliminacji luk..........................................................................205

Testowanie metodą czarnej skrzynki ........................................................................205

Korzystanie ze źródeł................................................................................................209

Filtracja — odkażanie danych ..................................................................................210

Oznaczanie znaków specjalnych nie zawsze wystarcza ...........................................210

Perl ............................................................................................................................211

Cold Fusion (Cold Fusion Markup Language) .........................................................212

ASP ...........................................................................................................................212

PHP ...........................................................................................................................213

Ochrona zapytań SQL...............................................................................................213

Usuwać po cichu czy informować o błędnych danych? ...........................................214

Funkcja obsługi niepoprawnych danych...................................................................215

Zastępowanie żetonami.............................................................................................215

Korzystanie z zabezpieczeń oferowanych przez języki programowania ........................216

Perl ............................................................................................................................216

PHP ...........................................................................................................................217

ColdFusion (Cold Fusion Markup Language) ..........................................................218

ASP ...........................................................................................................................218

MySQL .....................................................................................................................219

Narzędzia związane z nieoczekiwanymi danymi wejściowymi .....................................219

Web Sleuth................................................................................................................219

CGIAudit...................................................................................................................219

RATS ........................................................................................................................220

Flawfinder .................................................................................................................220

Retina ........................................................................................................................220

Hailstorm...................................................................................................................220

Pudding .....................................................................................................................220

Podsumowanie ................................................................................................................221

Zagadnienia w skrócie.....................................................................................................221

Najczęściej zadawane pytania (FAQ) .............................................................................223

6

Hack Proofing Your Network. Edycja polska

Rozdział 8. Przepełnienie bufora....................................................................... 225

Wprowadzenie.................................................................................................................225

Działanie stosu ................................................................................................................225

Obraz stosu................................................................................................................229

Osobliwości stosu .....................................................................................................229

Ramka stosu ....................................................................................................................230

Wprowadzenie do ramki stosu..................................................................................230

Przykładowy program: przekazywanie parametrów do funkcji ...............................231

Ramki stosu i konwencje wywołania funkcji ...........................................................235

Podstawowe techniki przepełnienia bufora.....................................................................236

Przykładowy program: niekontrolowane przepełnienie bufora ................................237

Pierwsze samodzielne przepełnienie bufora ...................................................................241

Utworzenie programu podatnego na atak wykorzystujący przepełnienie bufora .....241

Atak...........................................................................................................................244

Przepełnienie bufora — techniki zaawansowane............................................................271

Filtrowanie danych wejściowych..............................................................................272

Nadpisanie wskaźnika funkcji przechowywanego na stosie ....................................274

Przepełnienia sterty ...................................................................................................275

Konstruowanie ładunku — zagadnienia zaawansowane ................................................278

Korzystać z posiadanego...........................................................................................278

Podsumowanie ................................................................................................................281

Zagadnienia w skrócie.....................................................................................................282

Najczęściej zadawane pytania (FAQ) .............................................................................284

Rozdział 9. Ciągi formatujące .......................................................................... 287

Wprowadzenie.................................................................................................................287

Istota błędów ciągów formatujących...............................................................................289

Gdzie i dlaczego występują błędy ciągów formatujących? ......................................292

Jak wyeliminować te błędy? .....................................................................................294

W jaki sposób ciągi formatujące są wykorzystywane przez włamywaczy?.............294

Przebieg ataków z użyciem ciągów formatujących ..................................................298

Co nadpisywać ..........................................................................................................301

Analiza podatnego programu ..........................................................................................302

Testowanie wykorzystujące przypadkowe ciągi formatujące .........................................305

Atak z użyciem ciągu formatującego ..............................................................................308

Podsumowanie ................................................................................................................316

Zagadnienia w skrócie.....................................................................................................317

Najczęściej zadawane pytania (FAQ) .............................................................................318

Rozdział 10. Monitorowanie komunikacji (sniffing) ............................................. 321

Wprowadzenie.................................................................................................................321

Istota monitorowania.......................................................................................................322

Sposób działania .......................................................................................................322

Przedmiot monitorowania ...............................................................................................323

Zdobywanie danych uwierzytelniających.................................................................323

Przechwytywanie innych danych ruchu w sieci .......................................................328

Popularne programy służące do monitorowania .............................................................329

Ethereal .....................................................................................................................329

Network Associates Sniffer Pro................................................................................330

NT Network Monitor ................................................................................................332

WildPackets ..............................................................................................................333

TCPDump .................................................................................................................334

dsniff .........................................................................................................................334

Ettercap .....................................................................................................................337

Esniff.c ......................................................................................................................337

Sniffit ........................................................................................................................337

Spis treści

7

Carnivore...................................................................................................................339

Dodatkowe zasoby ....................................................................................................341

Zaawansowane techniki monitorowania .........................................................................341

Ataki typu man-in-the-middle (MITM) ....................................................................341

Łamanie.....................................................................................................................342

Sztuczki związane z przełącznikami.........................................................................342

Zmiany wyboru tras ..................................................................................................343

Interfejsy API systemów operacyjnych...........................................................................344

Linux .........................................................................................................................344

BSD...........................................................................................................................346

libpcap.......................................................................................................................346

Windows ...................................................................................................................348

Ochronne środki zaradcze ...............................................................................................349

Zapewnianie szyfrowania .........................................................................................349

Secure Sockets Layers (SSL)....................................................................................350

PGP and S/MIME .....................................................................................................351

Przełączanie ..............................................................................................................351

Stosowanie technik wykrywania.....................................................................................351

Wykrywanie lokalne .................................................................................................351

Wykrywanie sieciowe ...............................................................................................352

Podsumowanie ................................................................................................................354

Zagadnienia w skrócie.....................................................................................................355

Najczęściej zadawane pytania (FAQ) .............................................................................357

Rozdział 11. Przejmowanie sesji ........................................................................ 359

Wprowadzenie.................................................................................................................359

Istota przejmowania sesji ................................................................................................359

Przejmowanie sesji TCP ...........................................................................................361

Przejmowanie sesji TCP z blokowaniem pakietów ..................................................362

Przejmowanie datagramów UDP ..............................................................................365

Przegląd dostępnych narzędzi .........................................................................................366

Juggernaut .................................................................................................................367

Hunt...........................................................................................................................370

Ettercap .....................................................................................................................373

SMBRelay.................................................................................................................378

Programy nadzoru zakłóceń......................................................................................378

Ataki typu MITM w przypadku komunikacji szyfrowanej.............................................381

Ataki typu man-in-the-middle...................................................................................382

Dsniff ........................................................................................................................383

Inne formy przejmowania .........................................................................................383

Podsumowanie ................................................................................................................385

Zagadnienia w skrócie.....................................................................................................385

Najczęściej zadawane pytania .........................................................................................387

Rozdział 12. Podrabianie (spoofing): ataki na wiarygodną tożsamość.................. 389

Wprowadzenie.................................................................................................................389

Istota podrabiania ............................................................................................................389

Podrabianie jako fałszowanie tożsamości.................................................................390

Podrabianie jako atak aktywny .................................................................................390

Możliwość podrabiania na poziomie wszystkich warstw komunikacji ....................390

Podrabianie jako atak zawsze zamierzony................................................................391

Różnice pomiędzy podrabianiem a zdradą ...............................................................393

Podrabianie jako nie zawsze szkodliwe działanie ....................................................393

Podrabianie jako nienowa idea .................................................................................394

Rys teoretyczny ...............................................................................................................394

Znaczenie tożsamości ...............................................................................................395

8

Hack Proofing Your Network. Edycja polska

Ewolucja zaufania ...........................................................................................................396

Asymetryczne podpisy wśród ludzi ..........................................................................396

Określanie tożsamości w sieciach komputerowych ........................................................398

Powrót do nadawcy...................................................................................................399

Na początku była… transmisja .................................................................................400

Wezwania do przedstawienia uprawnień ........................................................................400

Metodologie konfiguracji: tworzenie indeksu zaufanych uprawnień .......................413

Podrabianie w przypadku maszyn stacjonarnych............................................................415

Plaga aplikacji wykonujących automatyczne aktualizacje .......................................415

Wpływ ataków podrabiania.............................................................................................417

Wyrafinowane metody podrabiania i sabotaż ekonomiczny ....................................418

„Brudna robota” — planowanie systemów podrabiania .................................................428

Tworzenie routera szkieletowego w obszarze użytkowników..................................428

Fałszowanie łączności poprzez asymetryczne zapory sieciowe ...............................447

Podsumowanie ................................................................................................................454

Zagadnienia w skrócie.....................................................................................................456

Najczęściej zadawane pytania .........................................................................................459

Rozdział 13. Tunelowanie .................................................................................. 463

Wprowadzenie.................................................................................................................463

Strategiczne ograniczenia projektów tuneli ....................................................................465

Poufność: dokąd zmierzają moje dane? ....................................................................467

Możliwość routowania: którędy mogą przejść dane? ...............................................467

Możliwość wdrożenia: jak trudno wszystko zbudować i uruchomić?......................468

Elastyczność: w jakim celu można system wykorzystać? ........................................469

Jakość: jak kłopotliwe będzie utrzymywanie systemu w ruchu?..............................471

Projektowanie całościowych systemów tunelowania .....................................................472

„Drążenie” tuneli za pomocą SSH ............................................................................473

Uwierzytelnianie .............................................................................................................477

Dostęp podstawowy: uwierzytelnianie przez hasło ..................................................477

Dostęp przezroczysty: uwierzytelnianie za pomocą klucza prywatnego..................478

Przekazywanie poleceń: bezpośrednie wykonywanie skryptów i używanie potoków.......483

Przekazywanie portów: dostęp do zasobów odległych sieci...........................................488

Lokalne przekazywanie portów ................................................................................488

Dynamiczne przekazywanie portów .........................................................................490

Zdalne przekazywanie portów ..................................................................................498

Przechodzenie przez oporną sieć.....................................................................................500

Dostęp do serwerów pośredniczących przez ProxyCommands................................500

Zamienianie swojego ruchu ......................................................................................503

Ograniczone uwierzytelnianie wobec ufortyfikowanej stacji bazowej ....................504

Eksportowanie dostępu SSHD..................................................................................506

Wzajemne łączenie maszyn umieszczonych za zaporami sieciowymi.....................508

Dalsze działania...............................................................................................................510

Standardowy transfer plików przez SSH ..................................................................510

Przyrostowy transfer plików przez SSH ...................................................................512

Wypalanie płyt CD przez SSH .................................................................................514

Przesyłanie danych audio przez TCP i SSH .............................................................516

Podsumowanie ................................................................................................................520

Zagadnienia w skrócie.....................................................................................................522

Najczęściej zadawane pytania .........................................................................................527

Rozdział 14. Włamania sprzętowe ...................................................................... 529

Wprowadzenie.................................................................................................................529

Istota włamań sprzętowych .............................................................................................530

Otwieranie urządzenia: ataki na obudowę i mechaniczne ..............................................530

Rodzaje mechanizmów zabezpieczających ..............................................................532

Interfejsy zewnętrzne ................................................................................................537

Spis treści

9

Analiza protokołów...................................................................................................538

Zakłócenia elektromagnetyczne i wyładowania elektrostatyczne ............................540

Analiza wewnętrznej budowy produktu: ataki na obwody elektryczne..........................541

Inżynieria wsteczna urządzenia ................................................................................541

Podstawowe techniki: typowe formy ataku ..............................................................542

Techniki zaawansowane: usuwanie warstwy żywicy epoksydowej

oraz rozmywanie obudowy układu scalonego........................................................546

Kryptoanaliza i metody zaciemniania.......................................................................548

Potrzebne narzędzia.........................................................................................................550

Zestaw początkowy...................................................................................................550

Zestaw zaawansowany..............................................................................................551

Przykład: włamanie do nośnika danych uwierzytelniających iButton............................553

Eksperymentowanie z urządzeniem..........................................................................553

Inżynieria wsteczna odpowiedzi „losowej” ..............................................................554

Przykład: włamanie do akceleratora E-commerce NetStructure 7110 Accelerator ........556

Otwarcie urządzenia..................................................................................................557

Pobranie systemu plików ..........................................................................................557

Inżynieria wsteczna generatora haseł........................................................................560

Podsumowanie ................................................................................................................561

Zagadnienia w skrócie.....................................................................................................562

Najczęściej zadawane pytania (FAQ) .............................................................................564

Rozdział 15. Wirusy, robaki i konie trojańskie .................................................... 567

Wprowadzenie.................................................................................................................567

Różnice pomiędzy wirusami, robakami oraz końmi trojańskimi....................................567

Wirusy.......................................................................................................................568

Robaki .......................................................................................................................569

Makrowirusy .............................................................................................................569

Konie trojańskie ........................................................................................................570

Żarty ..........................................................................................................................571

Anatomia wirusa .............................................................................................................571

Propagacja.................................................................................................................572

Treść zasadnicza .......................................................................................................573

Inne wybiegi..............................................................................................................574

Kwestie wieloplatformowości.........................................................................................575

Java ...........................................................................................................................575

Makrowirusy .............................................................................................................576

Rekompilacja ............................................................................................................576

Shockwave Flash ......................................................................................................576

Fakty, którymi należy się martwić ..................................................................................576

Robak Morris ............................................................................................................577

ADMw0rm................................................................................................................577

Melissa oraz I Love You...........................................................................................577

Robak Sadmind .........................................................................................................582

Robaki Code Red ......................................................................................................583

Robak Nimda ............................................................................................................584

Tworzenie własnego złośliwego kodu ............................................................................586

Nowe metody dostarczania .......................................................................................586

Metody szybszej propagacji......................................................................................587

Inne przemyślenia na temat tworzenia nowych odmian złośliwego kodu................588

Sposoby zabezpieczeń przed złośliwym oprogramowaniem ..........................................589

Oprogramowanie antywirusowe ...............................................................................589

Uaktualnienia i programy korygujące.......................................................................590

Bezpieczeństwo przeglądarki internetowej...............................................................591

Badania antywirusowe ..............................................................................................591

10

Hack Proofing Your Network. Edycja polska

Podsumowanie ................................................................................................................592

Zagadnienia w skrócie.....................................................................................................592

Najczęściej zadawane pytania (FAQ) .............................................................................594

Rozdział 16. Pokonywanie systemów wykrywania włamań .................................. 595

Wprowadzenie.................................................................................................................595

Istota działania systemów wykrywania włamań opartych na sygnaturach .....................595

Określanie wyników fałszywie pozytywnych i negatywnych ..................................598

Przeciążanie alarmami ..............................................................................................598

Wykorzystanie metod pokonywania na poziomie pakietów...........................................599

Opcje nagłówka IP ....................................................................................................601

Fragmentacja pakietu IP ...........................................................................................601

Nagłówek TCP..........................................................................................................603

Synchronizacja TCP..................................................................................................604

Wykorzystanie pakietów Fragrouter oraz Congestant ..............................................606

Środki zaradcze .........................................................................................................608

Wykorzystanie metod pokonywania w protokołach warstwy aplikacji..........................609

Bezpieczeństwo jako refleksja ..................................................................................609

Unikanie dopasowania ..............................................................................................610

Techniki ataku z poziomu sieci WWW ....................................................................611

Środki zaradcze .........................................................................................................612

Wykorzystanie metod pokonywania poprzez morfingu kodu.........................................612

Podsumowanie ................................................................................................................615

Zagadnienia w skrócie.....................................................................................................616

Najczęściej zadawane pytania (FAQ) .............................................................................617

Rozdział 17. Zautomatyzowane badanie systemów zabezpieczeń

oraz narzędzia ataku ...................................................................... 619

Wprowadzenie.................................................................................................................619

Podstawowe wiadomości na temat narzędzi zautomatyzowanych .................................620

Narzędzia komercyjne ..............................................................................................623

Narzędzia darmowe ..................................................................................................628

Wykorzystanie narzędzi zautomatyzowanych do celów testowania penetracyjnego .....631

Testowanie za pomocą narzędzi komercyjnych .......................................................632

Testowanie za pomocą narzędzi darmowych ...........................................................635

Kiedy narzędzia nie wystarczą ........................................................................................638

Nowe oblicze testowania luk systemów zabezpieczeń .............................................639

Podsumowanie ................................................................................................................640

Zagadnienia w skrócie.....................................................................................................641

Najczęściej zadawane pytania (FAQ) .............................................................................642

Rozdział 18. Raportowanie o problemach związanych z bezpieczeństwem............ 643

Wprowadzenie.................................................................................................................643

Zasadność raportowania o problemach związanych z bezpieczeństwem .......................644

Ujawnienie zupełne...................................................................................................645

Określanie terminu przesłania oraz adresata raportu o problemie ..................................648

Określanie adresata raportów o problemach.............................................................648

Określanie szczegółowości przekazywanych informacji ................................................651

Publikowanie kodu wykorzystującego lukę..............................................................652

Problemy ...................................................................................................................653

Podsumowanie ................................................................................................................655

Zagadnienia w skrócie.....................................................................................................656

Najczęściej zadawane pytania (FAQ) .............................................................................657

Skorowidz......................................................................................................... 661

Rozdział 9.

Ciągi formatujące

Wprowadzenie

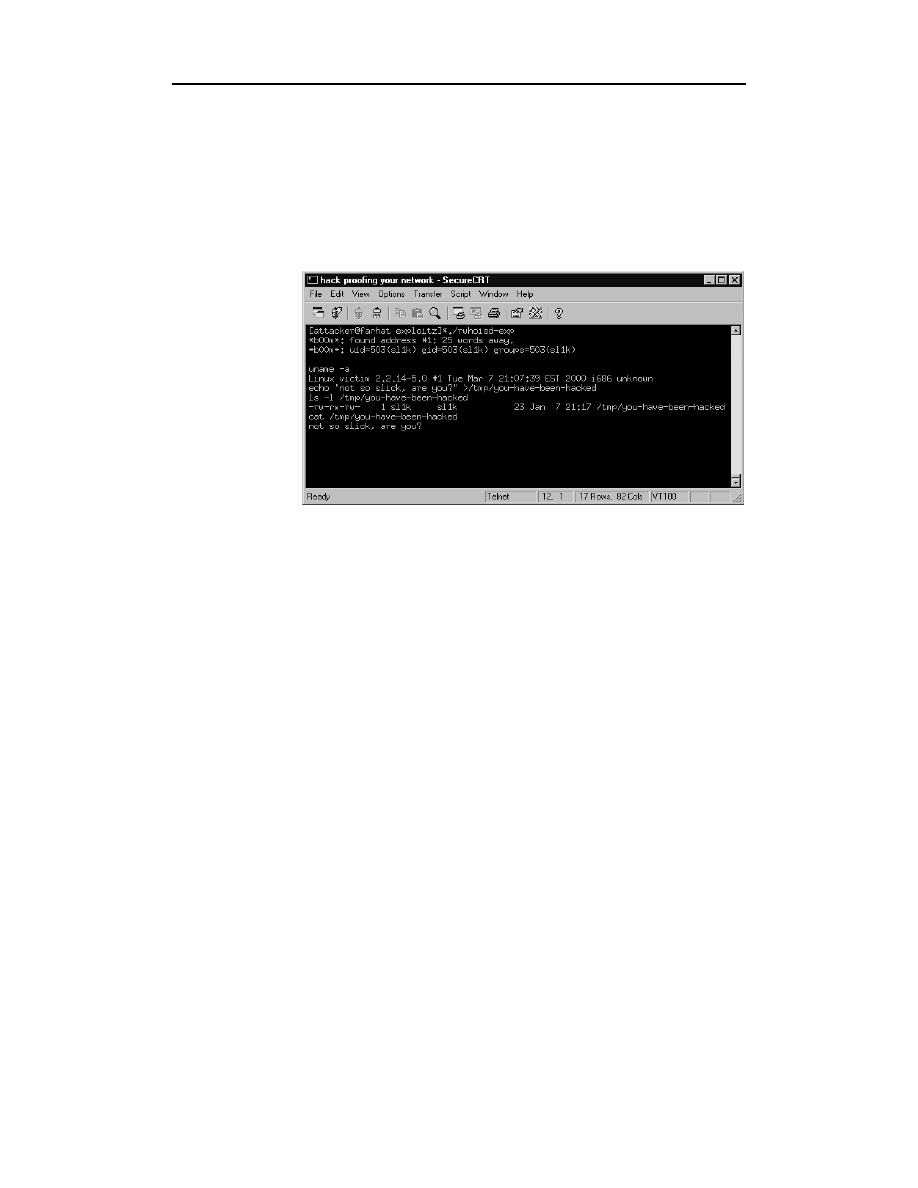

Na początku lata 2000 roku świat bezpieczeństwa komputerowego został brutalnie

powiadomiony o istnieniu nowego typu luk w oprogramowaniu. Ta podklasa luk, znana

jako błędy ciągów formatujących, została przedstawiona szerokiej publiczności 23 czerw-

ca 2000 roku, wraz z przesłaniem na listę dystrybucyjną Bugtraq exploita demona usłu-

gi FTP o nazwie WU-FTPD (Washington University FTP Daemon). Atak wykorzystu-

jący opublikowany exploit umożliwiał zdalnemu włamywaczowi uzyskanie dostępu do

systemu w trybie administracyjnym na węzłach obsługujących demona WU-FTPD i to

z pominięciem jakiegokolwiek uwierzytelniania, o ile konfiguracja serwera dopuszczała

anonimowe transmisje FTP (co jest w przypadku większości systemów opcją domyśl-

ną). Atak był groźny, ponieważ serwery WU-FTPD były powszechnie stosowanymi

serwerami FTP w Internecie.

Ale główną przyczyną szoku świata komputerowego nie była bynajmniej świadomość,

że w Internecie działały dziesiątki tysięcy węzłów podatnych na ataki umożliwiające

uzyskanie dostępu zdalnego i przejęcie całkowitej kontroli nad systemem. Prawdziwym

powodem była natura samej luki i jej powszechność w oprogramowaniu komputero-

wym dowolnego przeznaczenia. Świat ujrzał więc zupełnie nową metodę wykorzysty-

wania błędów programistycznych uważanych wcześniej za mało znaczące. Zademon-

strowano, że możliwe są ataki wykorzystujące błędy ciągów formatujących.

Luka związana z ciągiem formatującym pojawia się wówczas, gdy programista prze-

kazuje dane pobrane z zewnątrz do funkcji

jako parametr definiujący postać

ciągu formatującego funkcji (lub jego fragmentu). W przypadku WU-FTPD parametr po-

lecenia SITE EXEC protokołu FTP był przekazywany bezpośrednio do funkcji

.

Trudno było o lepszy zarys koncepcji ataku: atakujący mógł natychmiast i automatycz-

nie pozyskać uprawnienia administracyjne na podatnych węzłach.

288

Hack Proofing Your Network. Edycja polska

Wieści z podziemia…

Błędy ciągów formatujących kontra błędy przepełnienia bufora

Z pozoru oba rodzaje błędów są bardzo podobne. Nietrudno więc zaklasyfikować je

do tej samej kategorii luk w zabezpieczeniach. Choć w obu przypadkach efektem ata-

ku może być nadpisanie wskaźnika funkcji i zmiana przepływu sterowania programu,

problem ciągów formatujących różni się od problemu przepełnienia bufora w sposób

zasadniczy.

W przypadku luki wynikającej z błędu przepełnienia bufora błąd w oprogramowaniu

polega na tym, że wrażliwa funkcja, taka jak kopiowanie bloków pamięci, przyjmuje

rozmiar zewnętrznego, niekontrolowanego przez aplikację źródła danych jako ograni-

czenie operacji kopiowania. Przykładowo, większość błędów przepełnienia bufora

wynika z zastosowania funkcji bibliotecznej języka C kopiującej ciągi znakowe. W ję-

zyku C ciągi znakowe reprezentowane są przez zmiennej długości tablice bajtów za-

kończone bajtem zerowym. Funkcja

(od ang. string copy) wchodząca w skład

biblioteki standardowej języka C kopiuje kolejne bajty ciągu źródłowego do wskazane-

go bufora docelowego; operacja kopiowania zatrzymywana jest w momencie napo-

tkania w ciągu źródłowym bajtu zerowego. Jeżeli ciąg ten jest podawany z zewnątrz

i ma długość większą od rozmiaru bufora docelowego, funkcja

nadpisze

również obszar pamięci sąsiadujący z buforem docelowym — aż do skopiowania

ostatniego bajtu ciągu źródłowego. Atak wykorzystujący przepełnienie bufora opiera

się na możliwości nadpisania przez atakującego danych krytycznych dla dalszego

działania programu (przechowywanych w sąsiedztwie bufora docelowego) własnymi

danymi, przekazanymi do operacji kopiowania.

W przypadku błędów ciągów formatujących problem polega na tym, że pobierane z ze-

wnątrz dane włączane są do parametru definiującego ciąg formatujący funkcji. Należy

to traktować jako błąd walidacji danych wejściowych, nie mający nic wspólnego z błę-

dami polegającymi na przekroczeniu rozmiaru bufora docelowego operacji kopiowania.

Hakerzy wykorzystują błędy ciągów formatujących w celu zapisania określonych war-

tości w konkretnych obszarach pamięci. W przypadku ataków przepełniających bufor

atakujący nie może dowolnie wybrać obszaru docelowego dla danych wejściowych.

Innym źródłem nieporozumień jest to, że błędy ciągów formatujących i błędy przepeł-

nienia bufora mogą występować równocześnie, kiedy w programie wykorzystywana jest

funkcja

. Aby zrozumieć różnicę pomiędzy tymi błędami, ważne jest uświa-

domienie sobie sposobu działania funkcji

. Funkcja ta umożliwia programi-

ście utworzenie sformatowanego (na podobieństwo formatu ciągów funkcji

)

ciągu znakowego i umieszczenie go w buforze. Błąd przepełnienia bufora występuje

wówczas, gdy utworzony ciąg jest dłuższy od docelowego bufora. Jest to zwykle rezul-

tatem zastosowania w ciągu specyfikatora

, który powoduje umieszczenie w danym

miejscu konstruowanego ciągu innego ciągu znakowego, zakończonego bajtem zero-

wym. Jeżeli zmienna wprowadzana w miejsce specyfikatora

jest pobierana z zewnątrz

i nie jest obcinana do pewnego rozmiaru, może spowodować rozciągnięcie tworzonego

ciągu tak, że nie będzie się on mieścił w buforze docelowym. Luki spowodowane

niewłaściwym zastosowaniem funkcji

wynikają z czego innego — z inter-

pretowania danych pobieranych spoza aplikacji jako fragmentu ciągu formatującego.

Zanim exploit ujrzał światło dzienne, błędy związane z ciągami formatującymi uważane

były za co najwyżej złą aczkolwiek nieszkodliwą praktykę programistyczną — nie-

eleganckie uproszczenie wynikające z pośpiechu — słowem nic, co mogłoby zagrażać

bezpieczeństwu. Do tej pory błąd tego rodzaju mógł w najgorszym razie spowodować

Rozdział 9.

♦ Ciągi formatujące

289

załamanie demona usługi, równoznaczne z atakiem odmowy obsługi. Światek ludzi zwią-

zanych z zabezpieczeniami dostał nauczkę. Błędy te przyczyniły się do zaatakowania nie-

zliczonej liczby serwerów sieciowych.

Jak już wspomniano, luki związane z ciągami formatującymi zostały ujawnione po raz

pierwszy w czerwcu 2000 roku. Exploit WU-FTPD został napisany przez osobnika zna-

nego pod pseudonimem tf8 i był datowany 15 października 1999. Przy założeniu, że dzię-

ki temu exploitowi niektórzy hakerzy uświadomili sobie rolę niepoprawnego wykorzysta-

nia ciągów formatujących, mieli oni ponad 8 miesięcy na opracowanie i napisanie kodu

exploitów wymierzonych w inne oprogramowanie, niekoniecznie w serwery WU-FTPD.

To zresztą tylko ostrożne szacunki, oparte na założeniu, że opublikowany exploit de-

mona WU-FTPD był pierwszym tego rodzaju atakiem. Nie ma jednak na to żadnych

dowodów; komentarze, którymi opatrzony był exploit nie wskazywały bynajmniej, aby

autor odkrył nową metodę ataków.

Krótko po ujawnieniu słabości wynikających z błędnego stosowania ciągów forma-

tujących pojawiło się kilka exploitów atakujących innego typu aplikacje. W czasie pisa-

nia tej książki opublikowano już dziesiątki scenariuszy ataków wykorzystujących cią-

gi formatujące. Należy do tej liczby dodać nieznaną liczbę ataków nieujawnionych.

Według oficjalnej klasyfikacji błędy ciągów formatujących nie zasługują na wydzielenie

dla nich osobnej kategorii i plasowane są wśród pozostałych błędów programistycznych,

takich jak błędy przepełnienia bufora czy hazard wykonania. Błędy ciągów formatują-

cych można zakwalifikować jako błędy walidacji danych wejściowych; zasadniczo są

one skutkiem nadmiernej wiary programistów w poprawność danych pochodzących spoza

aplikacji i przekazywania tych danych jako parametrów definiujących ciąg formatują-

cy funkcji operującej na ciągach znakowych.

W tym rozdziale Czytelnik zostanie wprowadzony w problematykę błędów ciągów

formatujących, zapozna się z ich przyczynami i pozna sposoby ich wykorzystania

przez włamywaczy. W rozdziale zaprezentowane zostaną konkretne luki tego rodzaju

występujące w rzeczywistych systemach; Czytelnik zapozna się też z procesem przy-

gotowywania i przeprowadzania ataku — wykorzystującego ciąg formatujący — na

węzeł zdalny.

Istota błędów ciągów formatujących

Zrozumienie istoty błędów związanych z ciągami formatującymi wiąże się z funkcją

i sposobem jej działania.

Programiści systemów komputerowych bardzo często stają w obliczu konieczności

dynamicznego tworzenia ciągów znakowych. Ciągi te mogą zawierać znakową repre-

zentację zmiennych różnego typu; liczba i typ wszystkich zmiennych reprezentowa-

nych ciągiem znakowym niekoniecznie muszą być znane programiście na etapie

tworzenia kodu źródłowego. Powszechna konieczność dynamicznej i elastycznej kon-

strukcji ciągów znakowych i konieczność stosowania procedur formatujących w naturalny

290

Hack Proofing Your Network. Edycja polska

sposób zaowocowała opracowaniem rodziny funkcji

. Funkcje typu

konstruują i umieszczają na wyjściu ciągi znakowe formatowane dynamicznie, w fazie

wykonania programu. Funkcje te wchodzą w skład biblioteki standardowej języka C.

Podobne funkcje implementowane są również w innych językach (np. w języku Perl).

Funkcje z rodziny

pozwalają programiście na tworzenie ciągów znakowych

na podstawie ciągu formatującego i zmiennej liczby parametrów. Ciąg formatujący to

jakby szkielet przyszłego ciągu, definiujący jego podstawową strukturę oraz rozmiesz-

czenie elementów leksykalnych; na podstawie tego ciągu i wartości parametrów funkcja

konstruuje ciąg wynikowy. Elementy leksykalne ciągu formatującego okre-

ślane są również mianem specyfikatorów formatujących. Oba pojęcia będą stosowane

w dalszej części rozdziału.

Narzędzia i pułapki…

Funkcje rodziny printf()

Oto lista standardowego zestawu funkcji z rodziny

zdefiniowanego w ramach

biblioteki standardowej języka C. Każda z tych funkcji (niewłaściwie stosowana) może

stać się ofiarą ataku wykorzystującego błąd ciągu formatującego.

funkcja ta umożliwia konstrukcję sformatowanego ciągu znakowego

i jego zapis do standardowego strumienia wyjściowego programu.

funkcja ta umożliwia konstrukcję sformatowanego ciągu znakowego

i jego zapis do wskazanego strumienia plikowego (strumienia FILE w rozumieniu

biblioteki libc).

funkcja ta umożliwia konstrukcję sformatowanego ciągu znakowego

i jego zapis do bufora utworzonego w pamięci programu. Niepoprawne stosowanie

tej funkcji prowadzi często do błędów przepełnienia bufora.

funkcja ta umożliwia konstrukcję sformatowanego ciągu znakowego

i zapis określonej jego części do bufora utworzonego w pamięci programu.

W kontekście błędów przepełnienia bufora funkcję tę można traktować jako

zabezpieczony odpowiednik funkcji

.

Biblioteka standardowa C zawiera ponadto funkcje

,

,

oraz

. Funkcje te spełniają te same zadania co ich wyżej wymienione od-

powiedniki, różniące się od nich tym, że przyjmują na wejście wskaźnik do listy pa-

rametrów (nie są one przekazywane przez stos).

Zasada działania funkcji

może zostać zilustrowana prostym przykładem:

W powyższym przykładowym kodzie programista wywołuje funkcję

z dwoma

parametrami: ciągiem formatującym i zmienną, której znakowa reprezentacja ma zo-

stać wstawiona do ciągu wynikowego konstruowanego przez

.

Rozdział 9.

♦ Ciągi formatujące

291

Powyższy ciąg formatujący składa się ze statycznej porcji tekstu i symbolu elementu

leksykalnego (

), oznaczającego miejsce wstawienia wartości zmiennej. W prezento-

wanym przykładzie w wyniku wywołania funkcji do wyświetlanego na ekranie ciągu

wynikowego w miejsce specyfikatora

wstawiona zostanie wartość zmiennej

w formacie Base10.

Najlepszą ilustracją będzie wydruk prezentujący efekt wykonania przykładowego pro-

gramu (pamiętamy, że zmienna

ma wartość 10):

!"#$%

Ponieważ funkcja „nie wie” ile parametrów otrzyma, są one odczytywane ze stosu pro-

cesu w miarę postępu przetwarzania ciągu formatującego (czyli po napotkaniu kolej-

nego specyfikatora formatu), przy czym rozmiar pobieranej ze stosu wartości uzależ-

niony jest od określanego specyfikatorem typu danych. W poprzednim przykładzie

w ciągu formatującym osadzony został pojedynczy element symbolizujący zmienną ty-

pu całkowitego. Funkcja „spodziewa się”, że drugim przekazanym do funkcji para-

metrem będzie zmienna korespondująca z elementem

. W komputerach opartych na

architekturze Intel 0x86 (ale nie tylko) parametry wywołania funkcji wstawiane są na

stos podczas tworzenia ramki stosu dla wywoływanej funkcji. Kiedy funkcja odwołuje

się do parametrów wywołania, odwołuje się do danych umieszczonych na stosie po-

niżej ramki stosu.

W poprzednim akapicie pojawił się termin poniżej; ma on opisywać lokalizację da-

nych, które zostały umieszczone na stosie przed umieszczeniem na nim danych,

o których powiedzielibyśmy, że znajdują się powyżej. W procesorach Intel 0x86

stos rośnie w dół. Dlatego w tej i podobnych architekturach adres szczytu stosu

zmniejsza się w miarę jego rozbudowy. W takich architekturach dane lokalizowane

jako umieszczone poniżej innych danych będą miały wyższe od nich adresy.

Fakt, że numerycznie wyższe adresy pamięci mogą znajdować się w niższych par-

tiach stosu powoduje częste nieporozumienia. Należy zapamiętać, że pozycja na

stosie opisywana jako wyższa od innej pozycji oznacza, że dane, o których mowa

znajdują się bliżej szczytu stosu, co nie przeszkadza im mieć niższych adresów.

W prezentowanym przykładzie do funkcji

przekazany został parametr kore-

spondujący z określonym w ciągu formatującym elementem

— parametr będący

liczbą całkowitą. Znakowa dziesiętna reprezentacja tej liczby (10) została w ciągu wy-

nikowym wstawiona w miejsce tego elementu.

Konstruując ciąg wynikowy funkcja

pobierze z odpowiedniego obszaru stosu

wartość typu całkowitego i potraktuje ją jako zmienną korespondującą z elementem

zdefiniowanym w ciągu formatującym. Następnie funkcja

dokona konwersji

binarnej wartości do postaci ciągu znakowego, którego format określany jest postacią

specyfikatora formatu; efekt konwersji zostanie wstawiony do sformatowanego ciągu

wyjściowego. Jak za chwilę się okaże, powyższe kroki podejmowane są niezależnie od

tego, czy programista rzeczywiście przekazał do funkcji drugi parametr wywołania. Jeżeli

wywołanie nie zawierało parametrów odpowiadających elementom ciągu formatujące-

go, jako parametry potraktowane zostaną dane funkcji wywołującej funkcję

,

ponieważ znajdują się one w odpowiednich obszarach stosu.

292

Hack Proofing Your Network. Edycja polska

Wróćmy do naszego przykładu: załóżmy, że w procesie rozwoju aplikacji podjęto de-

cyzję, że na ekranie wyświetlany będzie jedynie statyczny ciąg znakowy, ale zapomnia-

no usunąć z ciągu formatującego symbol specyfikatora formatu. Takie wywołanie funk-

cji

wyglądałoby następująco:

&'()*"+,'&

Kiedy program zainicjuje wywołanie tej funkcji, nie będzie ona „wiedzieć”, że lista

parametrów wywołania nie zawierała zmiennej odpowiadającej elementowi

. Podczas

konstrukcji ciągu funkcja

odczyta liczbę całkowitą z obszaru stosu, w którym

znajdowałaby się odpowiednia zmienna (gdyby programista ją przekazał) — pobierze

4 bajty leżące poniżej ramki stosu. Przy założeniu, że menedżer pamięci wirtualnej do-

puści wykonanie takiego odwołania, funkcja zostanie wykonana poprawnie, a przypad-

kowe 4 bajty znajdujące się w odpowiednim obszarze pamięci zostaną zinterpretowa-

ne i wyświetlone jako liczba całkowita.

Efekt ten jest pokazany na poniższym wydruku:

!"#$%

-./.01231

Pamiętamy, że żadna zmienna typu całkowitego nie została przekazana do wywołania

funkcji

; niemniej jednak w ciągu wynikowym znalazła się wartość całkowita.

Funkcja po prostu odczytała ze stosu 4 bajty tak, jakby zostały one umieszczone na

stosie w ramach wywołania funkcji. W prezentowanym przykładzie zdarzyło się, że te

4 bajty w pamięci reprezentowały liczbę -1073742952, co jest dziesiętną reprezenta-

cją liczby typu całkowitego ze znakiem.

Gdyby użytkownik miał możliwość wstawienia własnych danych do ciągu formatują-

cego, mógłby wymusić zmianę przebiegu wykonania funkcji

i zmusić ją do

traktowania dowolnych informacji znajdujących się w obszarze pamięci stosu jako po-

prawnych zmiennych powiązanych ze specyfikatorami określonymi przez użytkownika.

Jak widać, zdolność użytkownika zewnętrznego do kontrolowania przebiegu działania

funkcji

może prowadzić do zaistnienia pewnych potencjalnie groźnych luk

w zabezpieczeniach. Jeżeli istnieje program, który zawiera taki błąd i zwróci sforma-

towany (skonstruowany) ciąg użytkownikowi, atakujący mogą odczytać potencjalnie

wrażliwe informacje przechowywane w pamięci programu. Możliwe jest też wykorzy-

stanie szkodliwego ciągu formatującego do zapisania obszarów pamięci programu, a to

za sprawą specyfikatora

. Specyfikator

ma umożliwiać programistom pobranie liczby

znaków skonstruowanego dotychczas ciągu. Sposób, w jaki włamywacze mogą wyko-

rzystywać do swoich celów ciągi formatujące zostanie szczegółowo omówiony przy

okazji samodzielnej implementacji ataku wykorzystującego błąd ciągu formatującego.

Gdzie i dlaczego występują błędy

ciągów formatujących?

Luki związane z ciągami formatującymi to wynik błędów programistów, którzy umoż-

liwiają przekazywanie jako parametrów formatujących danych nie poddanych wcze-

śniejszej weryfikacji. Poniżej wymienione zostaną niektóre spośród najpowszechniejszych

Rozdział 9.

♦ Ciągi formatujące

293

błędów programistycznych owocujących potencjalną luką związaną z nadużyciem ciągu

formatującego.

Pierwszym błędem jest wywołanie funkcji

bez przekazania do niej ciągu for-

matującego; podatne wywołanie zawiera wyłącznie ciąg do wyświetlenia:

!$

W powyższym przykładzie zamiast ciągu formatującego do funkcji

przeka-

zywany jest od razu „drugi” parametr (często jest to parametr przekazany w wierszu

poleceń). Gdy teraz użytkownik jako parametr wywołania programu poda ciąg odpo-

wiadający specyfikatorowi formatu, zostanie on jako taki potraktowany przez funkcję

:

!"#$%

-./.01231

Błędy tego rodzaju są często popełniane przez programistów niedoświadczonych lub

nieobytych z funkcjami bibliotecznymi języka C. Czasem konstrukcje takie stosowa-

ne są z lenistwa — nie wszystkim programistom chce się przekazywać ciąg formatu-

jący zawierający wyłącznie specyfikator

. Powody tego rodzaju są zresztą przyczy-

ną znacznej części wszystkich luk w zabezpieczeniach oprogramowania.

Powszechne jest też definiowanie funkcji wykorzystujących wewnętrznie wywołania

funkcji

(na przykład w funkcjach rejestrujących i informujących o błędach).

W procesie programowania aplikacji programista może zapomnieć, że funkcja wyświe-

tlająca komunikat o błędzie wywołuje funkcję

(lub inną funkcję z tej rodziny)

przekazując do niej otrzymane parametry w niezmienionej postaci. Takie przeoczenie

może wyrobić nawyk wywoływania funkcji raportującej tak, jakby wyświetlała ona

pojedynczy ciąg znakowy:

4(

Celem ataku symulowanego w dalszej części rozdziału będą właśnie takie błędy.

Jedną z najważniejszych przyczyn powszechności błędów ciągów formatujących w sys-

temach Unix jest niewłaściwe korzystanie z funkcji

. Funkcja

j est

interfejsem programistycznym systemowego demona rejestrującego zdarzenia. Progra-

miści mogą używać funkcji

do zapisywania w systemowych plikach dziennika

komunikatów o różnego rodzaju błędach. Funkcja

przyjmuje jako parametry

ciąg formatujący i zestaw parametrów korespondujących z określonymi w tym ciągu

specyfikatorami formatu (pierwszym parametrem wywołania funkcji

j est

priorytet wpisu). Wielu programistów korzystających z tej funkcji zapomina lub nie

wie o tym, że powinni przekazywać osobno ciąg formatujący i osobno dane umieszcza-

ne we wpisie pliku dziennika. Wiele luk związanych z ciągami formatującymi wynika

z następującej konstrukcji kodu:

564789:

Jeżeli zmienna

zawiera dane pobierane z zewnątrz (np. identyfikator użytkowni-

ka, który spowodował nieudaną próbę logowania do systemu), powyższa sytuacja może

zostać w prosty sposób zamieniona w poważną lukę.

294

Hack Proofing Your Network. Edycja polska

Jak wyeliminować te błędy?

Podobnie jak w przypadku większości innych luk wynikających z niewłaściwego ko-

dowania, najlepszym sposobem eliminacji luk ciągów formatujących jest zapobiega-

nie im. Programiści muszą uświadomić sobie, że tego rodzaju błędy są zagrożeniem

dla systemu, ochoczo urzeczywistnianym przez hakerów. Niestety, globalna pobudka

i powszechna troska o kwestie bezpieczeństwa wydają się być sprawą dość odległej

przyszłości.

Administratorzy i użytkownicy zatroskani o zabezpieczenie swoich systemów powin-

ni osiągnąć rozsądny poziom bezpieczeństwa w wyniku wdrożenia poprawnej po-

lityki korzystania z systemu. Powinni na początek zadbać o usunięcie bitów setuid

z wszystkich zbędnych programów systemowych i zablokowanie wszystkich niepotrzeb-

nych usług.

Mike Frantzen opublikował rozwiązanie problemu ciągów formatujących, adresowane

do administratorów i programistów i blokujące możliwość wykorzystania błędów cią-

gów formatujących. Rozwiązanie to polega na przeliczaniu liczby parametrów przekazy-

wanych do funkcji

i porównywaniu jej z liczbą specyfikatorów formatu umiesz-

czonych w ciągu formatującym. Zostało ono zaimplementowane pod nazwą FormatGuard

w projekcie Immunix, dystrybucji systemu Linux, której główną cechą ma być bezpie-

czeństwo aplikacji.

Artykuł Mike’a Frantzena został zarchiwizowany na liście dystrybucyjnej Bugtraq

pod adresem www.securityfocus.com/archive/1/72118. FormatGuard dostępny jest zaś

pod adresem www.immunix.org/formatguard.html.

W jaki sposób ciągi formatujące

są wykorzystywane przez włamywaczy?

Istnieją trzy podstawowe cele, które włamywacz może osiągnąć za pomocą błędu cią-

gu formatującego. Po pierwsze, atakujący może spowodować błąd działania procesu

w wyniku odwołania do niepoprawnego adresu. Może to zaowocować odmową obsługi.

Po drugie, atakujący, jeżeli udostępni się mu sformatowany ciąg wynikowy, może od-

czytać zawartość pamięci procesu. Po trzecie, może sprowokować zapis do pamięci pro-

gramu, czego efektem może być wykonanie pewnego kodu.

Niszczenie i ochrona…

Przepełnianie bufora za pomocą ciągu formatującego

Pobierane od użytkowników ciągi formatujące mogą być wykorzystane do uprawdopo-

dobnienia sytuacji przepełnienia bufora. W niektórych sytuacjach funkcja

może skonstruować zbyt długi ciąg (przepełniający bufor), o ile przed przekazaniem

ciągu źródłowego montowanego w ciągu docelowym nie jest kontrolowana jego dłu-

gość. Niekiedy taka kontrola długości powoduje niemożność przekazania przez ata-

kującego nadmiarowego ciągu formatującego lub ciągu wstawianego zamiast specy-

fikatora

.

Rozdział 9.

♦ Ciągi formatujące

295

Jeżeli dane pobierane przez użytkownika są osadzane w ciągu przekazywanym póź-

niej jako ciąg formatujący funkcji

, rozmiar ciągu wynikowego może zostać

zmieniony przez zastosowanie specyfikatorów wypełniających. Przykładowo, jeżeli

włamywacz ma możliwość włączenia do ciągu formatującego dla funkcji

specyfikatora

, ciąg wynikowy skonstruowany przez tę funkcję będzie o około

100 bajtów dłuższy od zakładanego przez programistę. Za pomocą wypełniających spe-

cyfikatorów formatu można konstruować ciągi na tyle długie, że ich skopiowanie do

bufora spowoduje jego przepełnienie. Można w ten sposób ominąć ograniczenia dłu-

gości danych wejściowych nakładane przez programistę i sprowokować wykonanie

w imieniu procesu-ofiary dowolnego kodu (patrz rozdział 8.).

Ten sposób wykorzystania ciągów formatujących nie będzie omawiany w niniejszym

rozdziale. Choć angażuje on specyfikatory formatu do nadpisania pewnych obszarów

pamięci, specyfikatory te powodują jedynie wydłużenie ciągu, którego kopiowanie do

bufora docelowego daje zwykłe przepełnienie bufora. Ten rozdział jest natomiast po-

święcony atakom przy użyciu wyłącznie specyfikatorów formatu, bez odwoływania się

później do innych technik włamaniowych wykorzystujących błędy programistyczne,

takich jak ataki przepełnienia bufora. Opisana powyżej sytuacja może natomiast zostać

wykorzystana do przeprowadzenia „czystego” ataku ciągu formatującego, którego re-

zultatem będzie zapis do wybranego obszaru pamięci.

Odmowa obsługi

Najprostszym atakiem wykorzystującym ciąg formatujący jest atak polegający na unie-

ruchomieniu atakowanego procesu przez sprowokowanie błędnego odwołania do pamię-

ci, czyli typowy atak odmowy obsługi. Spowodowanie błędu wykonania programu za

pośrednictwem ciągu formatującego jest rzeczą stosunkowo nieskomplikowaną.

Otóż niektóre specyfikatory formatu wymagają przekazania do funkcji jako wartości

zmiennych korespondujących poprawnych adresów pamięci. Jednym z takich specyfi-

katorów jest

, który zostanie przedyskutowany i wykorzystany w dalszej części roz-

działu. Innym tego rodzaju specyfikatorem jest specyfikator

, wymagający przeka-

zania wskaźnika do ciągu bajtowego zakończonego bajtem zerowym. Jeżeli włamywacz

podstawi złośliwie ciąg formatujący zawierający jeden z tych specyfikatorów a do funkcji

nie zostaną przekazane istniejące adresy pamięci, proces zostanie zatrzymany w wyniku

próby odwołania się do pamięci wskazywanej przez przypadkowe wartości znajdują-

ce się na stosie. Może to spowodować odmowę obsługi, przy czym atak tego rodzaju

nie wymaga angażowania żadnych zaawansowanych środków.

W samej rzeczy, już wcześniej — jeszcze zanim ogół zdał sobie sprawę z powagi za-

grożenia — wiadomo było o problemach powodowanych podawaniem specyficznych

ciągów formatujących. Było na przykład powszechnie wiadomo, że przekazanie ciągu

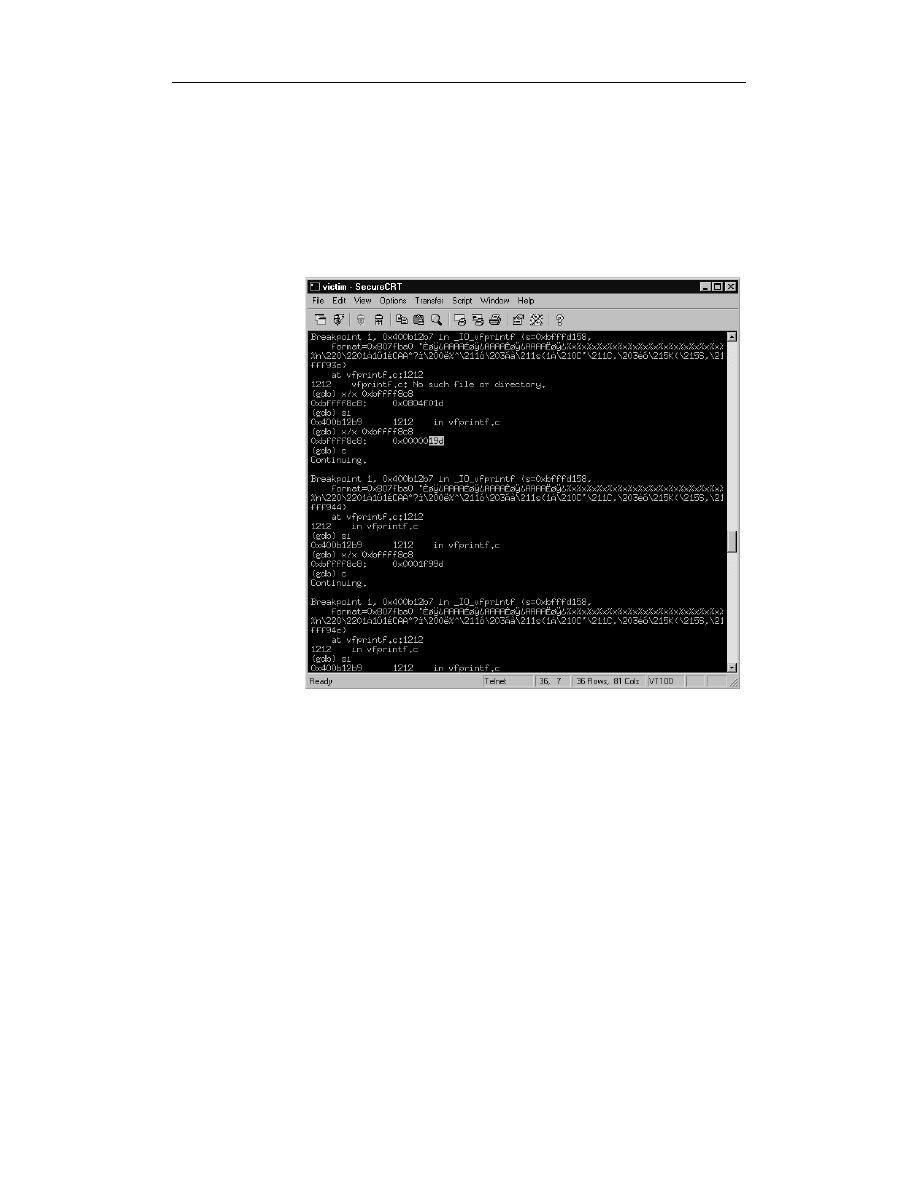

jako parametru jednego z poleceń klienta IRC BitchX powoduje załamanie te-