Idź do

• Spis treści

• Przykładowy rozdział

Helion SA

ul. Kościuszki 1c

44-100 Gliwice

tel. 32 230 98 63

e-mail: helion@helion.pl

© Helion 1991–2010

Katalog książek

Twój koszyk

Cennik i informacje

Czytelnia

Kontakt

Asembler. Sztuka

programowania. Wydanie II

Autor:

Tłumaczenie: Przemysław Szeremiota

ISBN: 978-83-246-2854-4

Tytuł oryginału:

The Art of Assembly Language, 2nd edition

Format: B5, stron: 816

Poznaj asembler od podstaw i zbuduj fundament swojej wiedzy o programowaniu

• Jak pisać, kompilować i uruchamiać programy w języku HLA?

• Jak obsługiwać zbiory znaków w bibliotece standardowej HLA?

• Jak obliczać wartości wyrażeń logicznych?

Poznanie asemblera jest jak położenie fundamentu pod budowlę całej twojej wiedzy informatycznej,

ponieważ to właśnie ono ułatwia zrozumienie mechanizmów rządzących innymi językami

programowania. Język asemblera, należący do języków programowania niższego poziomu, jest

powszechnie stosowany do pisania sterowników, emulatorów i gier wideo. Jednak omawiany

w tej książce język HLA posiada też wiele cech języków wyższego poziomu, takich jak C, C++ czy

Java, dzięki czemu przy jego używaniu nie musisz rezygnować z licznych udogodnień, typowych

dla takich języków.

Książka „Asembler. Sztuka programowania. Wydanie II” stanowi obszerne i wyczerpujące

omówienie języka asemblera. Dzięki wielu jasnym przykładom, pozbawionym niepotrzebnej

specjalistycznej terminologii, zawarty tu materiał staje się łatwo przyswajalny dla każdego, kto

chciałby poznać programowanie niższego poziomu. Korzystając z tego podręcznika, dowiesz się

m.in., jak deklarować i stosować stałe, zmienne skalarne, wskaźniki, tablice, struktury, unie

i przestrzenie nazw. Nauczysz się realizować w języku asemblera struktury sterujące przebiegiem

wykonania programu. Ponadto drugie wydanie zostało uaktualnione zgodnie ze zmianami, które

zaszły w języku HLA. Uwzględnia także stosowanie HLA w kontekście systemów Windows, Linux,

Mac OS X i FreeBSD.

• Wstęp do asemblera

• Anatomia programu HLA

• Reprezentacja danych

• Dostęp do pamięci i jej organizacja

• Stałe, zmienne i typy danych

• Procedury i moduły

• Niskopoziomowe struktury sterujące wykonaniem programu

• Makrodefinicje i język czasu kompilacji

• Manipulowanie bitami

• Klasy i obiekty

Podręcznik na najwyższym poziomie o językach programowania niższego poziomu

Spis treci

PODZIKOWANIA ................................................................................... 15

1

WSTP DO JZYKA ASEMBLEROWEGO .................................................... 17

1.1.

Anatomia programu HLA ..........................................................................................18

1.2.

Uruchamianie pierwszego programu HLA ................................................................20

1.3.

Podstawowe deklaracje danych programu HLA .......................................................22

1.4.

Wartoci logiczne ......................................................................................................24

1.5.

Wartoci znakowe .....................................................................................................25

1.6.

Rodzina procesorów 80x86 firmy Intel .....................................................................25

1.7.

Podsystem obsugi pamici .......................................................................................28

1.8.

Podstawowe instrukcje maszynowe .........................................................................31

1.9.

Podstawowe struktury sterujce wykonaniem programu HLA ................................34

1.9.1.

Wyraenia logiczne w instrukcjach HLA .....................................................35

1.9.2.

Instrukcje if..then..elseif..else..endif jzyka HLA .........................................37

1.9.3.

Iloczyn, suma i negacja w wyraeniach logicznych ......................................39

1.9.4.

Instrukcja while ...........................................................................................42

1.9.5.

Instrukcja for ...............................................................................................43

1.9.6.

Instrukcja repeat .........................................................................................44

1.9.7.

Instrukcje break oraz breakif ......................................................................45

1.9.8.

Instrukcja forever ........................................................................................45

1.9.9.

Instrukcje try, exception oraz endtry ..........................................................46

1.10.

Biblioteka standardowa jzyka HLA — wprowadzenie ............................................50

1.10.1. Stae predefiniowane w module stdio .........................................................52

1.10.2. Standardowe wejcie i wyjcie programu ...................................................53

1.10.3. Procedura stdout.newln ..............................................................................54

1.10.4. Procedury stdout.putiN ..............................................................................54

1.10.5. Procedury stdout.putiNSize ........................................................................54

1.10.6. Procedura stdout.put ..................................................................................56

1.10.7. Procedura stdin.getc ...................................................................................58

1.10.8. Procedury stdin.getiN .................................................................................59

1.10.9. Procedury stdin.readLn i stdin.flushInput ....................................................60

1.10.10. Procedura stdin.get .....................................................................................61

6

S p i s t r e c i

1.11.

Jeszcze o ochronie wykonania kodu w bloku try..endtry ......................................... 62

1.11.1. Zagniedone bloki try..endtry .................................................................. 63

1.11.2. Klauzula unprotected bloku try..endtry ...................................................... 65

1.11.3. Klauzula anyexception bloku try..endtry .................................................... 68

1.11.4. Instrukcja try..endtry i rejestry ................................................................... 68

1.12.

Jzyk asemblerowy a jzyk HLA ............................................................................... 70

1.13.

róda informacji dodatkowych ............................................................................... 71

2

REPREZENTACJA DANYCH ..................................................................... 73

2.1.

Systemy liczbowe ..................................................................................................... 74

2.1.1.

System dziesitny — przypomnienie .......................................................... 74

2.1.2.

System dwójkowy ...................................................................................... 74

2.1.3.

Formaty liczb dwójkowych ........................................................................ 75

2.2.

System szesnastkowy ............................................................................................... 76

2.3.

Organizacja danych ................................................................................................... 79

2.3.1.

Bity ............................................................................................................. 79

2.3.2.

Póbajty ....................................................................................................... 79

2.3.3.

Bajty ............................................................................................................ 80

2.3.4.

Sowa .......................................................................................................... 82

2.3.5.

Podwójne sowa ......................................................................................... 83

2.3.6.

Sowa poczwórne i dugie ........................................................................... 84

2.4.

Operacje arytmetyczne na liczbach dwójkowych i szesnastkowych ........................ 85

2.5.

Jeszcze o liczbach i ich reprezentacji ........................................................................ 86

2.6.

Operacje logiczne na bitach ...................................................................................... 88

2.7.

Operacje logiczne na liczbach dwójkowych i cigach bitów .................................... 91

2.8.

Liczby ze znakiem i bez znaku .................................................................................. 93

2.9.

Rozszerzanie znakiem, rozszerzanie zerem, skracanie, przycinanie ........................ 98

2.10.

Przesunicia i obroty .............................................................................................. 102

2.11.

Pola bitowe i dane spakowane ............................................................................... 107

2.12.

Wprowadzenie do arytmetyki zmiennoprzecinkowej ............................................ 112

2.12.1. Formaty zmiennoprzecinkowe przyjte przez IEEE ................................ 116

2.12.2. Obsuga liczb zmiennoprzecinkowych w jzyku HLA .............................. 120

2.13.

Reprezentacja liczb BCD ........................................................................................ 124

2.14.

Znaki ....................................................................................................................... 125

2.14.1. Zestaw znaków ASCII .............................................................................. 125

2.14.2. Obsuga znaków ASCII w jzyku HLA ..................................................... 129

2.15.

Zestaw znaków Unicode ........................................................................................ 134

2.16.

róda informacji dodatkowych ............................................................................. 134

3

DOSTP DO PAMICI I JEJ ORGANIZACJA ............................................ 135

3.1.

Tryby adresowania procesorów 80x86 .................................................................. 136

3.1.1.

Adresowanie przez rejestr ....................................................................... 136

3.1.2.

32-bitowe tryby adresowania procesora 80x86 ....................................... 137

S p i s t r e c i

7

3.2.

Organizacja pamici fazy wykonania .......................................................................144

3.2.1.

Obszar kodu ..............................................................................................145

3.2.2.

Obszar zmiennych statycznych .................................................................147

3.2.3.

Obszar niemodyfikowalny .........................................................................147

3.2.4.

Obszar danych niezainicjalizowanych .......................................................148

3.2.5.

Atrybut @nostorage .................................................................................149

3.2.6.

Sekcja deklaracji var ..................................................................................150

3.2.7.

Rozmieszczenie sekcji deklaracji danych w programie HLA .....................151

3.3.

Przydzia pamici dla zmiennych w programach HLA ............................................152

3.4.

Wyrównanie danych w programach HLA ...............................................................154

3.5.

Wyraenia adresowe ...............................................................................................157

3.6.

Koercja typów .........................................................................................................159

3.7.

Koercja typu rejestru ...............................................................................................162

3.8.

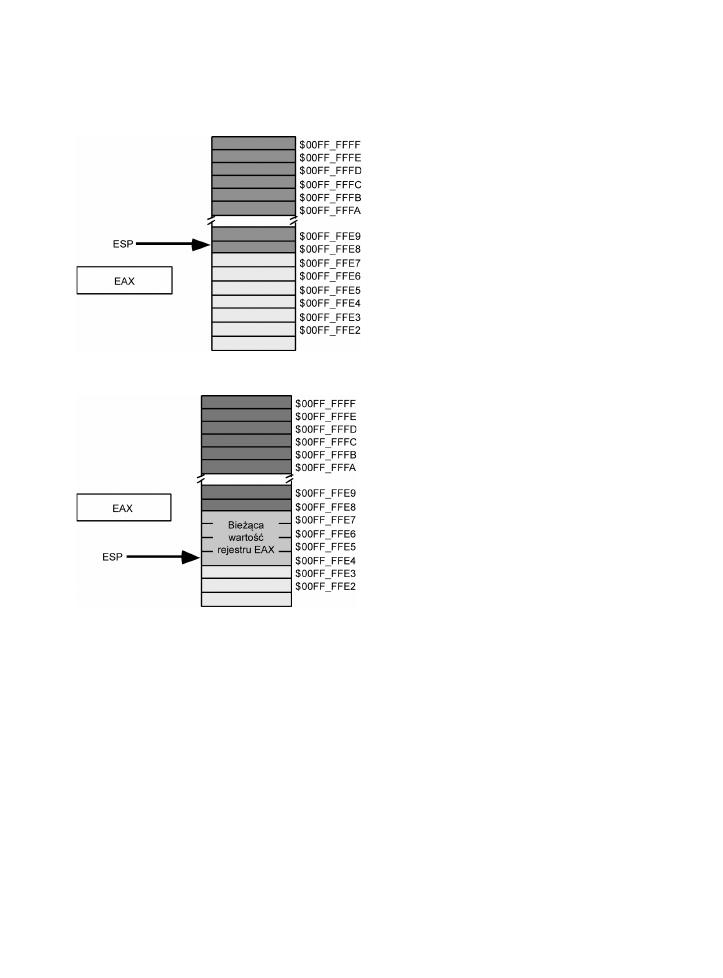

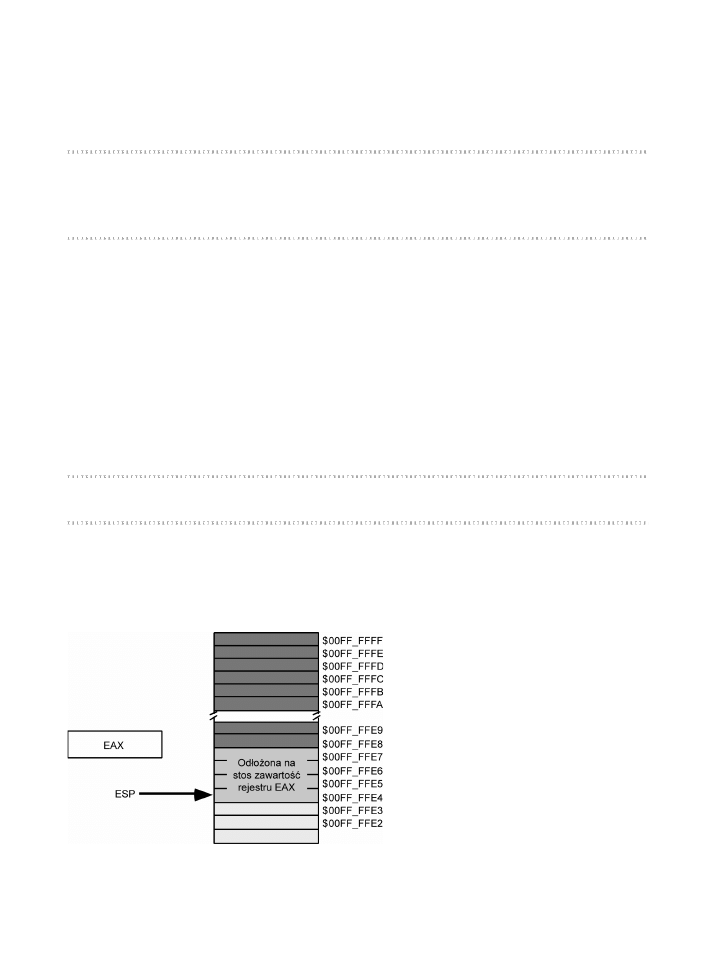

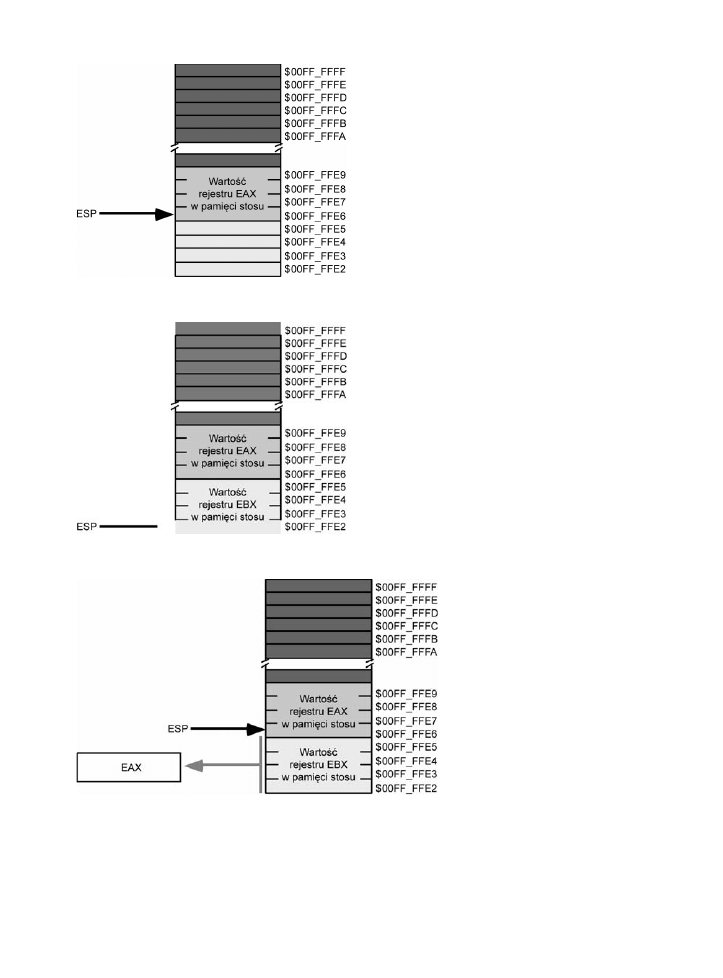

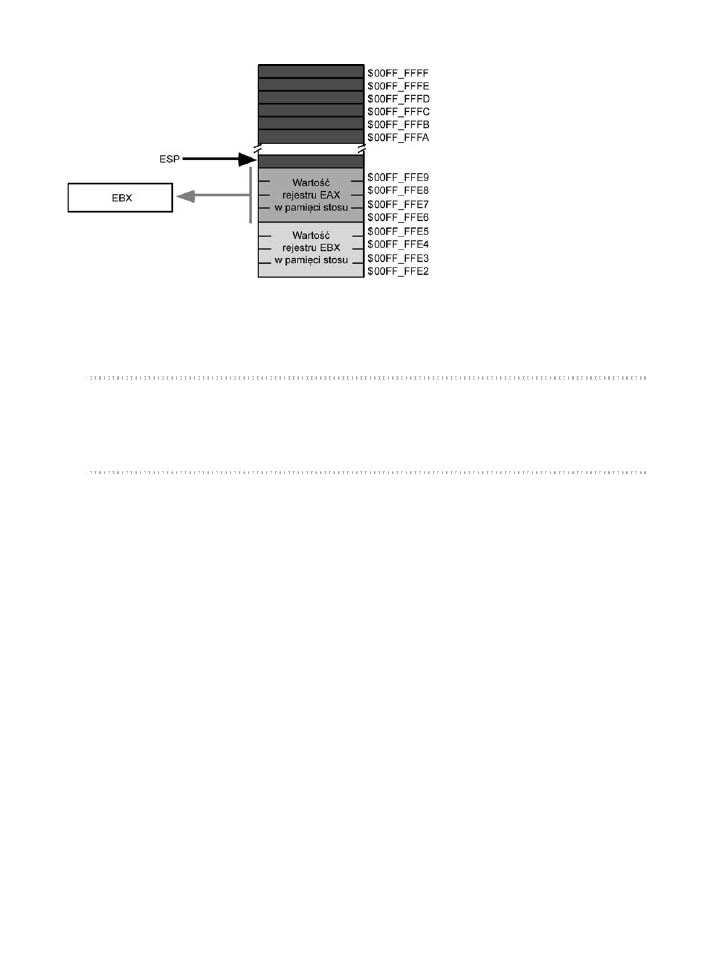

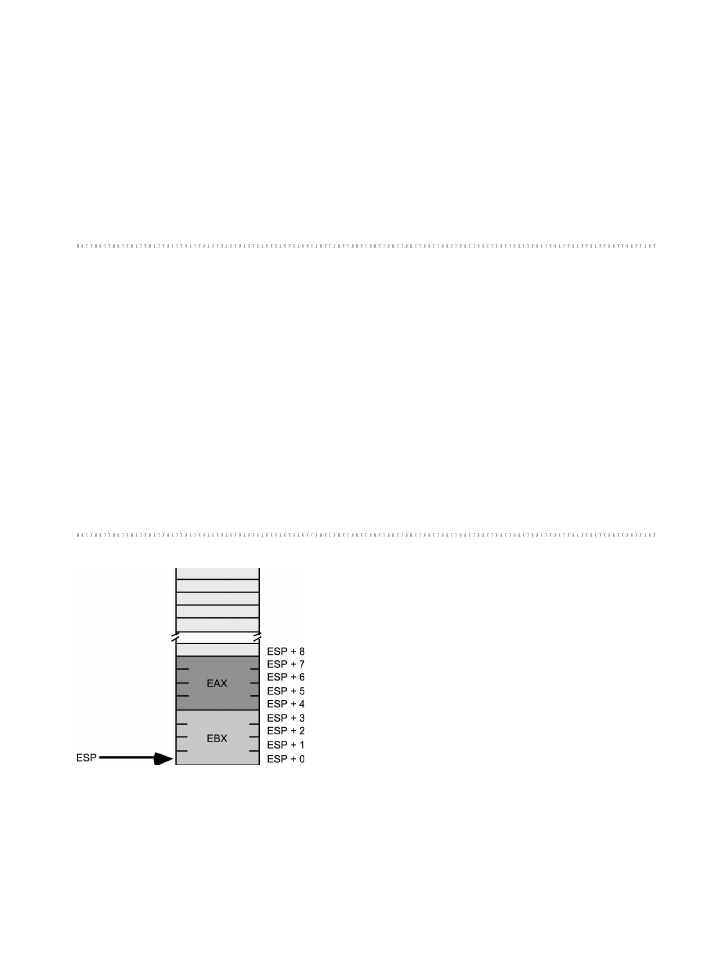

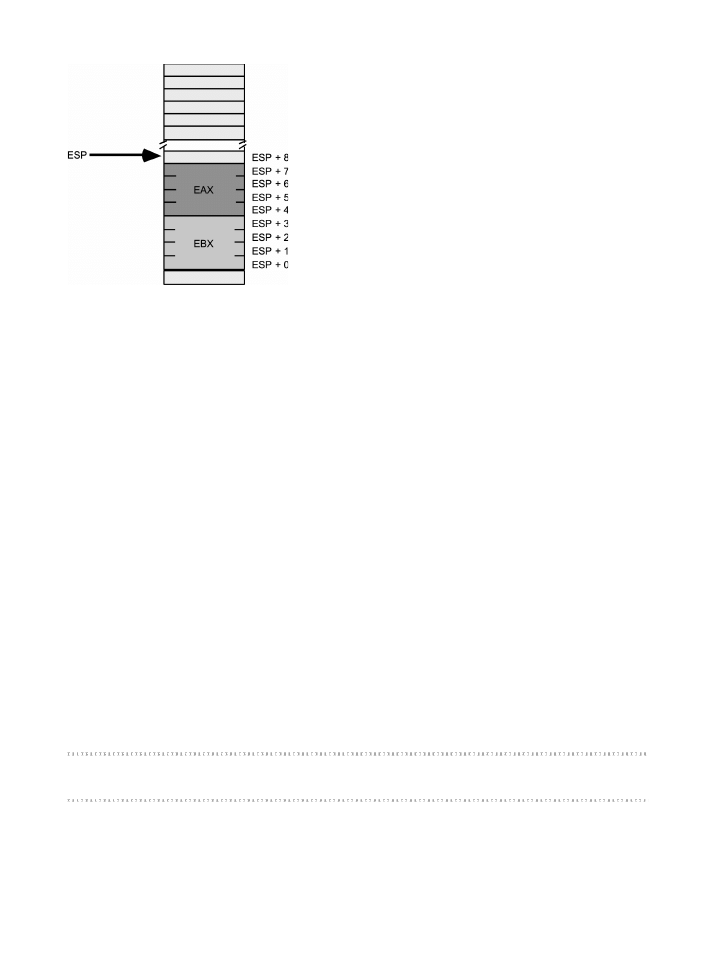

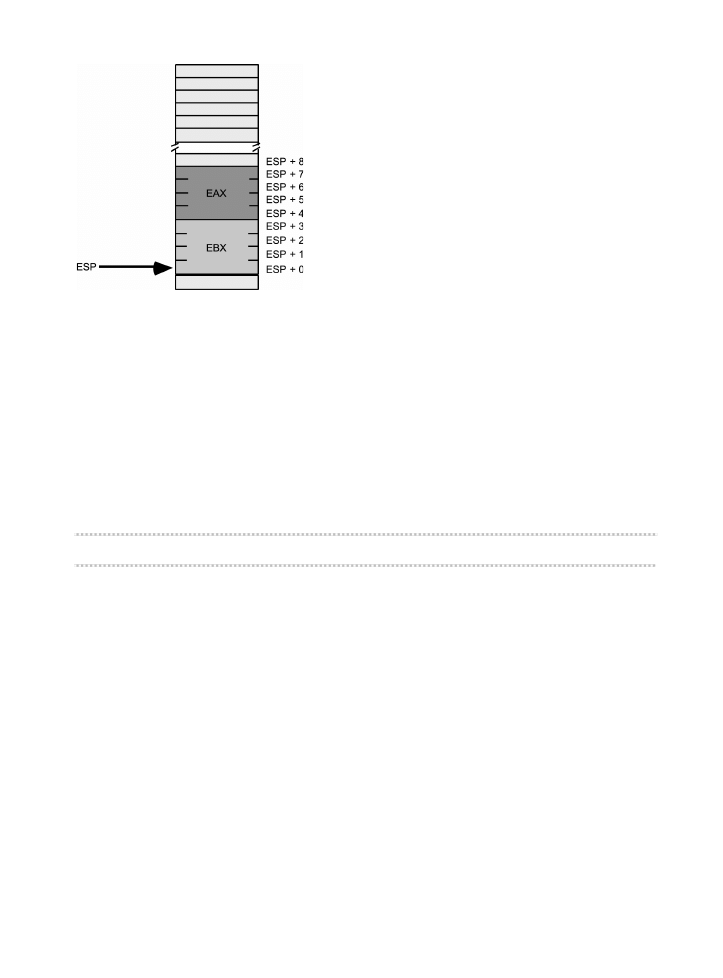

Pami obszaru stosu oraz instrukcje push i pop ....................................................164

3.8.1.

Podstawowa posta instrukcji push ..........................................................164

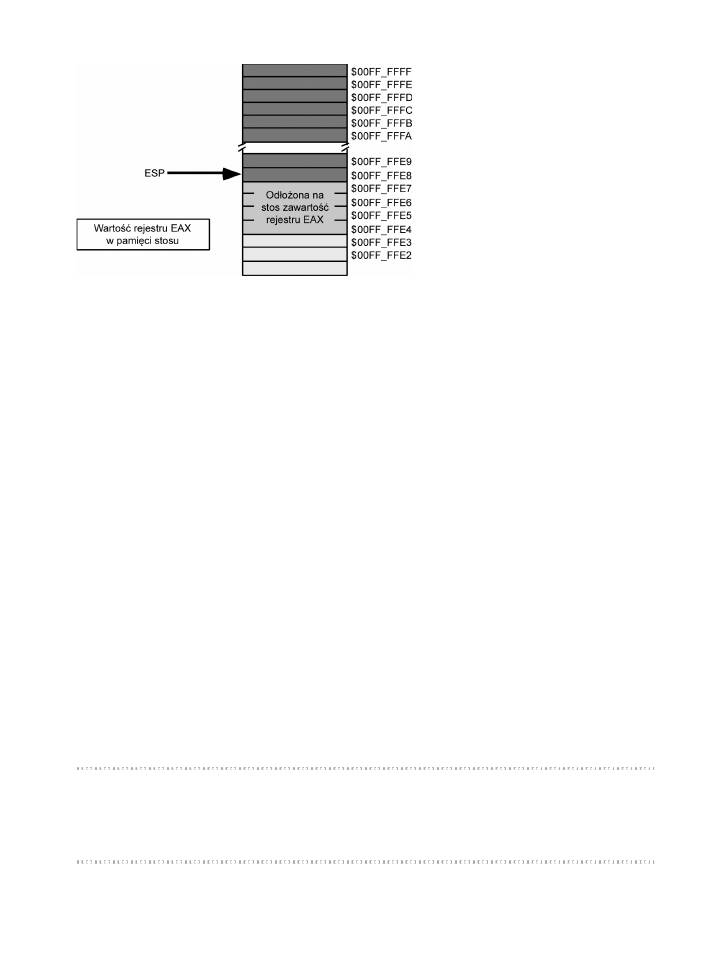

3.8.2.

Podstawowa posta instrukcji pop ............................................................166

3.8.3.

Zachowywanie wartoci rejestrów za pomoc instrukcji push i pop .......167

3.9.

Stos jako kolejka LIFO .............................................................................................168

3.9.1.

Pozostae wersje instrukcji obsugi stosu ..................................................170

3.9.2.

Usuwanie danych ze stosu bez ich zdejmowania ......................................172

3.10.

Odwoywanie si do danych na stosie bez ich zdejmowania ..................................174

3.11.

Dynamiczny przydzia pamici — obszar pamici sterty ........................................176

3.12.

Instrukcje inc oraz dec ............................................................................................181

3.13.

Pobieranie adresu obiektu .......................................................................................181

3.14.

róda informacji dodatkowych ..............................................................................182

4

STAE, ZMIENNE I TYPY DANYCH ....................................................... 183

4.1.

Kilka dodatkowych instrukcji: intmul, bound i into .................................................184

4.2.

Deklaracje staych i zmiennych w jzyku HLA ........................................................188

4.2.1.

Typy staych ..............................................................................................192

4.2.2.

Literay staych acuchowych i znakowych ..............................................193

4.2.3.

Stae acuchowe i napisowe w sekcji const .............................................195

4.2.4.

Wyraenia staowartociowe ....................................................................197

4.2.5.

Wielokrotne sekcje const i ich kolejno w programach HLA ..................200

4.2.6.

Sekcja val programu HLA ..........................................................................200

4.2.7.

Modyfikowanie obiektów sekcji val

w wybranym miejscu kodu ródowego programu ..................................201

4.3.

Sekcja type programu HLA .....................................................................................202

4.4.

Typy wyliczeniowe w jzyku HLA ..........................................................................203

4.5.

Typy wskanikowe ..................................................................................................204

4.5.1.

Wskaniki w jzyku asemblerowym .........................................................206

4.5.2.

Deklarowanie wskaników w programach HLA .......................................207

4.5.3.

Stae wskanikowe i wyraenia staych wskanikowych ...........................208

4.5.4.

Zmienne wskanikowe a dynamiczny przydzia pamici ..........................209

4.5.5.

Typowe bdy stosowania wskaników ....................................................209

8

S p i s t r e c i

4.6.

Zoone typy danych .............................................................................................. 214

4.7.

acuchy znaków ................................................................................................... 214

4.8.

acuchy w jzyku HLA ......................................................................................... 217

4.9.

Odwoania do poszczególnych znaków acucha ................................................... 224

4.10.

Modu strings biblioteki standardowej HLA i procedury manipulacji acuchami .... 226

4.11.

Konwersje wewntrzpamiciowe .......................................................................... 239

4.12.

Zbiory znaków ....................................................................................................... 240

4.13.

Implementacja zbiorów znaków w jzyku HLA ..................................................... 241

4.14.

Literay, stae i wyraenia zbiorów znaków w jzyku HLA .................................... 243

4.15.

Obsuga zbiorów znaków w bibliotece standardowej HLA ................................... 245

4.16.

Wykorzystywanie zbiorów znaków w programach HLA ....................................... 249

4.17.

Tablice .................................................................................................................... 250

4.18.

Deklarowanie tablic w programach HLA ............................................................... 251

4.19.

Literay tablicowe ................................................................................................... 252

4.20.

Odwoania do elementów tablicy jednowymiarowej ............................................. 254

4.21.

Porzdkowanie tablicy wartoci ............................................................................. 255

4.22.

Tablice wielowymiarowe ........................................................................................ 257

4.22.1. Wierszowy ukad elementów tablicy ........................................................ 258

4.22.2. Kolumnowy ukad elementów tablicy ...................................................... 262

4.23.

Przydzia pamici dla tablic wielowymiarowych ..................................................... 263

4.24.

Odwoania do elementów tablic wielowymiarowych w jzyku asemblerowym ..... 266

4.25.

Rekordy (struktury) ................................................................................................ 267

4.26.

Stae rekordowe ..................................................................................................... 270

4.27.

Tablice rekordów ................................................................................................... 271

4.28.

Wykorzystanie tablic i rekordów w roli pól rekordów .......................................... 272

4.29.

Wyrównanie pól w ramach rekordu ...................................................................... 276

4.30.

Wskaniki na rekordy ............................................................................................. 278

4.31.

Unie ........................................................................................................................ 279

4.32.

Unie anonimowe .................................................................................................... 282

4.33.

Typy wariantowe .................................................................................................... 283

4.34.

Przestrzenie nazw .................................................................................................. 284

4.35.

Tablice dynamiczne w jzyku asemblerowym ....................................................... 288

4.36.

róda informacji dodatkowych ............................................................................. 290

5

PROCEDURY I MODUY ........................................................................ 291

5.1.

Procedury ............................................................................................................... 292

5.2.

Zachowywanie stanu systemu ................................................................................ 294

5.3.

Przedwczesny powrót z procedury ....................................................................... 299

5.4.

Zmienne lokalne ..................................................................................................... 300

5.5.

Symbole lokalne i globalne obiektów innych ni zmienne ...................................... 306

5.6.

Parametry ............................................................................................................... 306

5.6.1.

Przekazywanie przez warto .................................................................. 307

5.6.2.

Przekazywanie przez adres ...................................................................... 311

S p i s t r e c i

9

5.7.

Funkcje i wartoci funkcji ........................................................................................314

5.7.1.

Zwracanie wartoci funkcji .......................................................................315

5.7.2.

Zoenie instrukcji jzyka HLA ..................................................................316

5.7.3.

Atrybut @returns procedur jzyka HLA ..................................................319

5.8.

Rekurencja ...............................................................................................................321

5.9.

Deklaracje zapowiadajce .......................................................................................326

5.10.

Deklaracje procedur w HLA 2.0 .............................................................................327

5.11.

Procedury w ujciu niskopoziomowym — instrukcja call .......................................328

5.12.

Rola stosu w procedurach .......................................................................................330

5.13.

Rekordy aktywacji ...................................................................................................333

5.14.

Standardowa sekwencja wejcia do procedury .......................................................336

5.15.

Standardowa sekwencja wyjcia z procedury .........................................................338

5.16.

Niskopoziomowa implementacja zmiennych automatycznych ...............................340

5.17.

Niskopoziomowa implementacja parametrów procedury .....................................342

5.17.1. Przekazywanie argumentów w rejestrach ................................................342

5.17.2. Przekazywanie argumentów w kodzie programu .....................................346

5.17.3. Przekazywanie argumentów przez stos ....................................................348

5.18.

Wskaniki na procedury ..........................................................................................373

5.19.

Parametry typu procedurowego .............................................................................377

5.20.

Nietypowane parametry wskanikowe ..................................................................378

5.21.

Zarzdzanie duymi projektami programistycznymi ...............................................379

5.22.

Dyrektywa #include ...............................................................................................380

5.23.

Unikanie wielokrotnego wczania do kodu tego samego pliku .............................383

5.24.

Moduy a atrybut external .......................................................................................384

5.24.1. Dziaanie atrybutu external .......................................................................389

5.24.2. Pliki nagówkowe w programach HLA ......................................................390

5.25.

Jeszcze o problemie zamiecania przestrzeni nazw ................................................392

5.26.

róda informacji dodatkowych ..............................................................................395

6

ARYTMETYKA ....................................................................................... 397

6.1.

Zestaw instrukcji arytmetycznych procesora 80x86 ...............................................397

6.1.1.

Instrukcje mul i imul ..................................................................................398

6.1.2.

Instrukcje div i idiv .....................................................................................401

6.1.3.

Instrukcja cmp ...........................................................................................404

6.1.4.

Instrukcje setcc .........................................................................................409

6.1.5.

Instrukcja test ............................................................................................411

6.2.

Wyraenia arytmetyczne .........................................................................................413

6.2.1.

Proste przypisania .....................................................................................413

6.2.2.

Proste wyraenia .......................................................................................414

6.2.3.

Wyraenia zoone ....................................................................................417

6.2.4.

Operatory przemienne .............................................................................423

6.3.

Wyraenia logiczne ..................................................................................................424

1 0

S p i s t r e c i

6.4.

Idiomy maszynowe a idiomy arytmetyczne ............................................................ 427

6.4.1.

Mnoenie bez stosowania instrukcji mul, imul i intmul ............................ 427

6.4.2.

Dzielenie bez stosowania instrukcji div i idiv ............................................ 428

6.4.3.

Zliczanie modulo n za porednictwem instrukcji and ............................... 429

6.5.

Arytmetyka zmiennoprzecinkowa .......................................................................... 430

6.5.1.

Rejestry jednostki zmiennoprzecinkowej ................................................. 430

6.5.2.

Typy danych jednostki zmiennoprzecinkowej .......................................... 438

6.5.3.

Zestaw instrukcji jednostki zmiennoprzecinkowej ................................... 439

6.5.4.

Instrukcje przemieszczania danych ........................................................... 439

6.5.5.

Instrukcje konwersji ................................................................................. 442

6.5.6.

Instrukcje arytmetyczne ........................................................................... 445

6.5.7.

Instrukcje porówna ................................................................................. 451

6.5.8.

Instrukcje adowania staych na stos koprocesora .................................... 454

6.5.9.

Instrukcje funkcji przestpnych ................................................................ 455

6.5.10. Pozostae instrukcje jednostki zmiennoprzecinkowej .............................. 457

6.5.11. Instrukcje operacji cakowitoliczbowych .................................................. 459

6.6.

Tumaczenie wyrae arytmetycznych

na kod maszynowy jednostki zmiennoprzecinkowej ............................................. 459

6.6.1.

Konwersja notacji wrostkowej do odwrotnej notacji polskiej ................. 461

6.6.2.

Konwersja odwrotnej notacji polskiej do kodu jzyka asemblerowego .... 464

6.7.

Obsuga arytmetyki zmiennoprzecinkowej

w bibliotece standardowej jzyka HLA .................................................................. 465

6.8.

róda informacji dodatkowych ............................................................................. 465

7

NISKOPOZIOMOWE STRUKTURY

STERUJCE WYKONANIEM PROGRAMU ............................................... 467

7.1.

Struktury sterujce niskiego poziomu .................................................................... 468

7.2.

Etykiety instrukcji ................................................................................................... 468

7.3.

Bezwarunkowy skok do instrukcji (instrukcja jmp) ................................................ 470

7.4.

Instrukcje skoku warunkowego .............................................................................. 473

7.5.

Struktury sterujce „redniego” poziomu — jt i jf ................................................. 477

7.6.

Implementacja popularnych struktur sterujcych w jzyku asemblerowym .......... 477

7.7.

Wstp do podejmowania decyzji ............................................................................ 478

7.7.1.

Instrukcje if..then..else .............................................................................. 479

7.7.2.

Tumaczenie instrukcji if jzyka HLA na jzyk asemblerowy ................... 484

7.7.3.

Obliczanie wartoci zoonych wyrae logicznych

— metoda penego obliczania wartoci wyraenia .................................. 489

7.7.4.

Skrócone obliczanie wyrae logicznych .................................................. 490

7.7.5.

Wady i zalety metod obliczania wartoci wyrae logicznych ................. 492

7.7.6.

Efektywna implementacja instrukcji if w jzyku asemblerowym .............. 494

7.7.7.

Instrukcje wyboru ..................................................................................... 500

7.8.

Skoki porednie a automaty stanów ....................................................................... 511

7.9.

Kod spaghetti .......................................................................................................... 514

S p i s t r e c i

1 1

7.10.

Ptle ........................................................................................................................515

7.10.1. Ptle while .................................................................................................515

7.10.2. Ptle repeat..until ......................................................................................517

7.10.3. Ptle nieskoczone ...................................................................................518

7.10.4. Ptle for ....................................................................................................519

7.10.5. Instrukcje break i continue ........................................................................521

7.10.6. Ptle a rejestry ..........................................................................................525

7.11.

Optymalizacja kodu .................................................................................................526

7.11.1. Obliczanie warunku zakoczenia ptli na kocu ptli ...............................526

7.11.2. Zliczanie licznika ptli wstecz ...................................................................529

7.11.3. Wstpne obliczanie niezmienników ptli ..................................................530

7.11.4. Rozciganie ptli ........................................................................................531

7.11.5. Zmienne indukcyjne ..................................................................................533

7.12.

Mieszane struktury sterujce w jzyku HLA ...........................................................534

7.13.

róda informacji dodatkowych ..............................................................................537

8

ZAAWANSOWANE OBLICZENIA W JZYKU ASEMBLEROWYM ............. 539

8.1.

Operacje o zwielokrotnionej precyzji .....................................................................540

8.1.1.

Obsuga operacji zwielokrotnionej precyzji

w bibliotece standardowej jzyka HLA .....................................................540

8.1.2.

Dodawanie liczb zwielokrotnionej precyzji ..............................................543

8.1.3.

Odejmowanie liczb zwielokrotnionej precyzji ..........................................547

8.1.4.

Porównanie wartoci o zwielokrotnionej precyzji ....................................548

8.1.5.

Mnoenie operandów zwielokrotnionej precyzji ......................................553

8.1.6.

Dzielenie wartoci zwielokrotnionej precyzji ...........................................556

8.1.7.

Negacja operandów zwielokrotnionej precyzji .........................................566

8.1.8.

Iloczyn logiczny operandów zwielokrotnionej precyzji ............................568

8.1.9.

Suma logiczna operandów zwielokrotnionej precyzji ...............................568

8.1.10. Suma wyczajca operandów zwielokrotnionej precyzji .........................569

8.1.11. Inwersja operandów zwielokrotnionej precyzji ........................................569

8.1.12. Przesunicia bitowe operandów zwielokrotnionej precyzji .....................570

8.1.13. Obroty operandów zwielokrotnionej precyzji ..........................................574

8.1.14. Operandy zwielokrotnionej precyzji w operacjach wejcia-wyjcia .........575

8.2.

Manipulowanie operandami rónych rozmiarów ....................................................597

8.3.

Arytmetyka liczb dziesitnych .................................................................................599

8.3.1.

Literay liczb BCD .....................................................................................601

8.3.2.

Instrukcje maszynowe daa i das ................................................................601

8.3.3.

Instrukcje maszynowe aaa, aas, aam i aad .................................................603

8.3.4.

Koprocesor a arytmetyka spakowanych liczb dziesitnych ......................605

8.4.

Obliczenia w tabelach .............................................................................................607

8.4.1.

Wyszukiwanie w tabeli wartoci funkcji ....................................................607

8.4.2.

Dopasowywanie dziedziny ........................................................................613

8.4.3.

Generowanie tabel wartoci funkcji ..........................................................614

8.4.4.

Wydajno odwoa do tabel przegldowych ...........................................618

8.5.

róda informacji dodatkowych ..............................................................................618

1 2

S p i s t r e c i

9

MAKRODEFINICJE I JZYK CZASU KOMPILACJI ................................... 619

9.1.

Jzyk czasu kompilacji — wstp ............................................................................. 619

9.2.

Instrukcje #print i #error ...................................................................................... 621

9.3.

Stae i zmienne czasu kompilacji ............................................................................. 623

9.4.

Wyraenia i operatory czasu kompilacji ................................................................. 624

9.5.

Funkcje czasu kompilacji ......................................................................................... 626

9.5.1.

Funkcje czasu kompilacji — konwersja typów ......................................... 628

9.5.2.

Funkcje czasu kompilacji — obliczenia numeryczne ................................ 630

9.5.3.

Funkcje czasu kompilacji — klasyfikacja znaków ..................................... 630

9.5.4.

Funkcje czasu kompilacji — manipulacje acuchami znaków ................. 631

9.5.5.

Odwoania do tablicy symboli .................................................................. 632

9.5.6.

Pozostae funkcje czasu kompilacji ........................................................... 633

9.5.7.

Konwersja typu staych napisowych ......................................................... 634

9.6.

Kompilacja warunkowa .......................................................................................... 635

9.7.

Kompilacja wielokrotna (ptle czasu kompilacji) .................................................... 640

9.8.

Makrodefinicje (procedury czasu kompilacji) ......................................................... 644

9.8.1.

Makrodefinicje standardowe .................................................................... 644

9.8.2.

Argumenty makrodefinicji ........................................................................ 647

9.8.3.

Symbole lokalne makrodefinicji ................................................................ 654

9.8.4.

Makrodefinicje jako procedury czasu kompilacji ...................................... 657

9.8.5.

Symulowane przecianie funkcji ............................................................. 658

9.9.

Tworzenie programów czasu kompilacji ................................................................ 664

9.9.1.

Generowanie tabel wartoci funkcji ......................................................... 664

9.9.2.

Rozciganie ptli ....................................................................................... 669

9.10.

Stosowanie makrodefinicji w osobnych plikach kodu ródowego ........................ 670

9.11.

róda informacji dodatkowych ............................................................................. 671

10

MANIPULOWANIE BITAMI .................................................................... 673

10.1.

Czym s dane bitowe? ............................................................................................ 674

10.2.

Instrukcje manipulujce bitami ............................................................................... 675

10.3.

Znacznik przeniesienia w roli akumulatora bitów .................................................. 683

10.4.

Wstawianie i wyodrbnianie acuchów bitów ...................................................... 684

10.5.

Scalanie zbiorów bitów i rozpraszanie acuchów bitowych ................................. 688

10.6.

Spakowane tablice acuchów bitowych ................................................................ 691

10.7.

Wyszukiwanie bitów ............................................................................................... 693

10.8.

Zliczanie bitów ....................................................................................................... 696

10.9.

Odwracanie acucha bitów ................................................................................... 699

10.10. Scalanie acuchów bitowych ................................................................................. 701

10.11. Wyodrbnianie acuchów bitów ........................................................................... 702

10.12. Wyszukiwanie wzorca bitowego ............................................................................ 704

10.13. Modu bits biblioteki standardowej HLA ................................................................ 705

10.14. róda informacji dodatkowych ............................................................................. 708

S p i s t r e c i

1 3

11

OPERACJE ACUCHOWE ..................................................................... 709

11.1.

Instrukcje acuchowe procesorów 80x86 .............................................................710

11.1.1. Sposób dziaania instrukcji acuchowych .................................................710

11.1.2. Przedrostki instrukcji acuchowych — repx ...........................................711

11.1.3. Znacznik kierunku .....................................................................................711

11.1.4. Instrukcja movs .........................................................................................714

11.1.5. Instrukcja cmps .........................................................................................719

11.1.6. Instrukcja scas ...........................................................................................723

11.1.7. Instrukcja stos ...........................................................................................724

11.1.8. Instrukcja lods ...........................................................................................725

11.1.9. Instrukcje lods i stos w zoonych operacjach acuchowych ...................726

11.2.

Wydajno instrukcji acuchowych procesorów 80x86 ........................................726

11.3.

róda informacji dodatkowych ..............................................................................727

12

KLASY I OBIEKTY .................................................................................. 729

12.1.

Wstp do programowania obiektowego .................................................................730

12.2.

Klasy w jzyku HLA .................................................................................................733

12.3.

Obiekty ...................................................................................................................736

12.4.

Dziedziczenie ..........................................................................................................738

12.5.

Przesanianie ............................................................................................................739

12.6.

Metody wirtualne a procedury statyczne ................................................................740

12.7.

Implementacje metod i procedur klas .....................................................................742

12.8.

Implementacja obiektu ............................................................................................747

12.8.1. Tabela metod wirtualnych ........................................................................750

12.8.2. Reprezentacja w pamici obiektu klasy pochodnej ...................................752

12.9.

Konstruktory i inicjalizacja obiektów .......................................................................757

12.9.1. Konstruktor a dynamiczny przydzia obiektu ............................................759

12.9.2. Konstruktory a dziedziczenie ....................................................................761

12.9.3. Parametry konstruktorów i przecianie procedur klas ...........................765

12.10. Destruktory .............................................................................................................766

12.11. acuchy _initialize_ oraz _finalize_ w jzyku HLA ................................................767

12.12. Metody abstrakcyjne ...............................................................................................774

12.13. Informacja o typie czasu wykonania (RTTI) ............................................................777

12.14. Wywoania metod klasy bazowej ............................................................................779

12.15. róda informacji dodatkowych ..............................................................................780

A

TABELA KODÓW ASCII .......................................................................... 781

SKOROWIDZ .......................................................................................... 785

3

Dostp do pamici

i jej organizacja

Z

LEKTURY DWÓCH POPRZEDNICH ROZDZIAÓW

C

ZYTELNIK POZNA SPOSÓB

DEKLAROWANIA I ODWOYWANIA SI DO ZMIENNYCH W PROGRAMACH

JZYKA ASEMBLEROWEGO

. W

ROZDZIALE BIECYM POZNA PENY OBRAZ

realizacji odwoa do pamici w architekturze 80x86. Zaprezentowany

zostanie równie sposób organizacji danych pod ktem najefektywniejszego

dostpu. Czytelnik dowie si te co nieco o stosie procesora 80x86 i sposobie

manipulowania danymi na stosie. Rozdzia zakoczony zostanie omówieniem dynamiczne-

go przydziau pamici na stercie.

W tym rozdziale bdziemy si zajmowa kilkoma kluczowymi zagadnieniami, midzy innymi:

Q

trybami adresowania pamici w procesorach 80x86,

Q

trybami adresowania indeksowanego i indeksowanego ze skalowaniem,

Q

organizacj pamici,

Q

przydziaem pamici do programu,

Q

koercj typów danych,

1 3 6

R o z d z i a 3 .

Q

stosem procesora 80x86,

Q

dynamicznym przydziaem pamici.

Dowiemy si wic, jak efektywnie korzysta z zasobów pamiciowych komputera w progra-

mach pisanych w jzyku HLA.

3.1. Tryby adresowania procesorów 80x86

Procesory z rodziny 80x86 realizuj dostp do pamici w kilku rónych trybach. Jak dotychczas

wszystkie prezentowane odwoania do zmiennych realizowane byy przez programy HLA

w trybie, który okrela si mianem trybu adresowania bezporedniego. W tym rozdziale omó-

wione zostan jeszcze inne tryby adresowania dostpne programicie jzyka asemblerowego

procesora 80x86. Dostpno wielu trybów adresowania pamici pozwala na efektywny i elastyczny

dostp do pamici, co uatwia tworzenie zmiennych, wskaników, tablic, rekordów i innych

zoonych typów danych. Opanowanie wszystkich trybów adresowania pamici realizowanych

przez procesor 80x86 to pierwszy krok na drodze do opanowania jzyka asemblerowego pro-

cesorów 80x86.

Kiedy inynierowie z firmy Intel projektowali procesor 8086, wyposayli go w elastyczny,

cho równoczenie ograniczony, zestaw trybów adresowania pamici. Wraz z wprowadzeniem

na rynek modelu 80386 zestaw ten zosta rozszerzony o kilka kolejnych trybów. Niemniej jednak

w rodowiskach 32-bitowych, czyli w systemach Windows, Mac OS X, Free BSD czy Linux, owe

pierwotne tryby adresowania nie s specjalnie uyteczne. W rzeczy samej jzyk HLA nie obsu-

guje nawet owych starszych, eby nie powiedzie przestarzaych, 16-bitowych trybów adreso-

wania. Na szczcie wszystkie operacje moliwe do wykonania w owych trybach da si wyko-

na za porednictwem nowych, 32-bitowych trybów adresowania. Z tego wzgldu omówienie

16-bitowych trybów adresowania mona pomin, jako e we wspóczesnych systemach ope-

racyjnych s one bezuyteczne. Jedynie ci sporód Czytelników, którzy zamierzaj tworzy

programy dla systemu MS-DOS i innych systemów szesnastobitowych, powinni zapozna si

z 16-bitowym adresowaniem pamici (omówienie trybów szesnastobitowych znajduje si

w „16-bitowej” wersji niniejszej ksiki publikowanej w wersji elektronicznej w witrynie

http://webster.cs.ucr.edu).

3.1.1. Adresowanie przez rejestr

Wikszo instrukcji zestawu instrukcji maszynowych procesora 80x86 wykorzystuje w roli

operandów rejestry ogólnego przeznaczenia. Dostp do rejestru uzyskuje si, okrelajc w miejsce

operandu instrukcji nazw rejestru. Na przykad dla instrukcji

mov

wyglda to nastpujco:

mov( operand-ródowy, operand-docelowy );

Powysza instrukcja kopiuje warto operandu ródowego do operandu docelowego.

W szczególnoci operandami tymi mog by 8-bitowe, 16-bitowe i 32-bitowe rejestry procesora.

D o s t p d o p a m i c i i j e j o r g a n i z a c j a

1 3 7

Jedynym ograniczeniem nakadanym na takie operandy jest wymóg zgodnoci rozmiarów. Oto

kilka przykadów zastosowania instrukcji

mov

procesora 80x86:

mov( bx, ax );

// Kopiowanie zawartoci rejestru BX do rejestru AX

mov( al, dl );

// Kopiowanie zawartoci rejestru AL do rejestru DL

mov( edx, esi );

// Kopiowanie zawartoci rejestru EDX do rejestru ESI

mov( bp, sp );

// Kopiowanie zawartoci rejestru BP do rejestru SP

mov( cl, dh );

// Kopiowanie zawartoci rejestru CL do rejestru DH

mov( ax, ax );

// To równie poprawna instrukcja!

Rejestry s wymarzonym miejscem do przechowywania zmiennych. Instrukcje odwoujce

si do rejestrów s wykonywane szybciej od tych, które odwouj si do pamici. Ich zapis jest

te krótszy. Wikszo instrukcji obliczeniowych wymaga wprost, aby jeden z operandów by

umieszczony w rejestrze, std adresowanie przez rejestr jest w kodzie asemblerowym procesora

80x86 bardzo czste.

3.1.2. 32-bitowe tryby adresowania procesora 80x86

Procesor 80x86 realizuje dostp do pamici na setki rozmaitych sposobów. Na pierwszy rzut

oka liczba trybów adresowania jest cokolwiek poraajca, ale na szczcie wikszo z nich to

proste odmiany trybów podstawowych, std ich opanowanie nie przysparza wikszych trud-

noci. A dobór odpowiedniego trybu adresowania to klucz do efektywnego programowania

w asemblerze.

Tryby adresowania implementowane w procesorach z rodziny 80x86 obejmuj adresowanie

bezporednie, adresowanie bazowe, bazowe indeksowane, indeksowe oraz bazowe indeksowane

z przemieszczeniem. Caa niezliczona reszta trybów adresowania to odmiany owych trybów

podstawowych. I tak przeszlimy od setek do zaledwie piciu trybów. To ju niele!

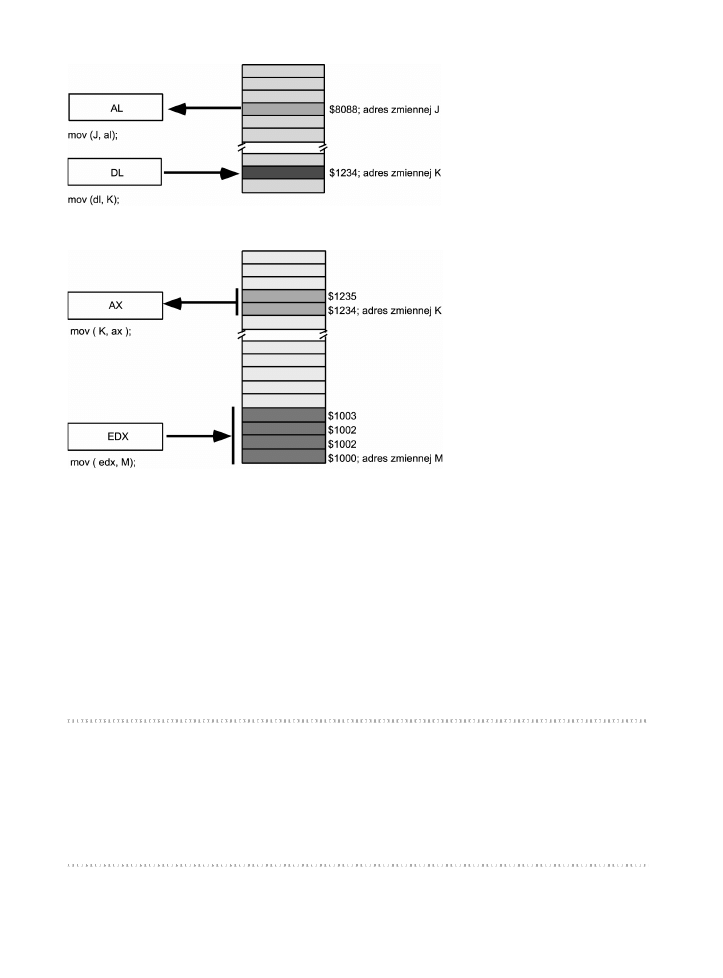

3.1.2.1. Adresowanie bezporednie

Najczciej wykorzystywanym i najprostszym do opanowania trybem adresowania jest adresowa-

nie bezporednie (ang. displacement-only). W tym trybie adres docelowy okrelany jest 32-bi-

tow sta. Jeli na przykad zmienna

J

jest zmienn typu

int8

umieszczon pod adresem $8088,

to instrukcja

mov(J, al)

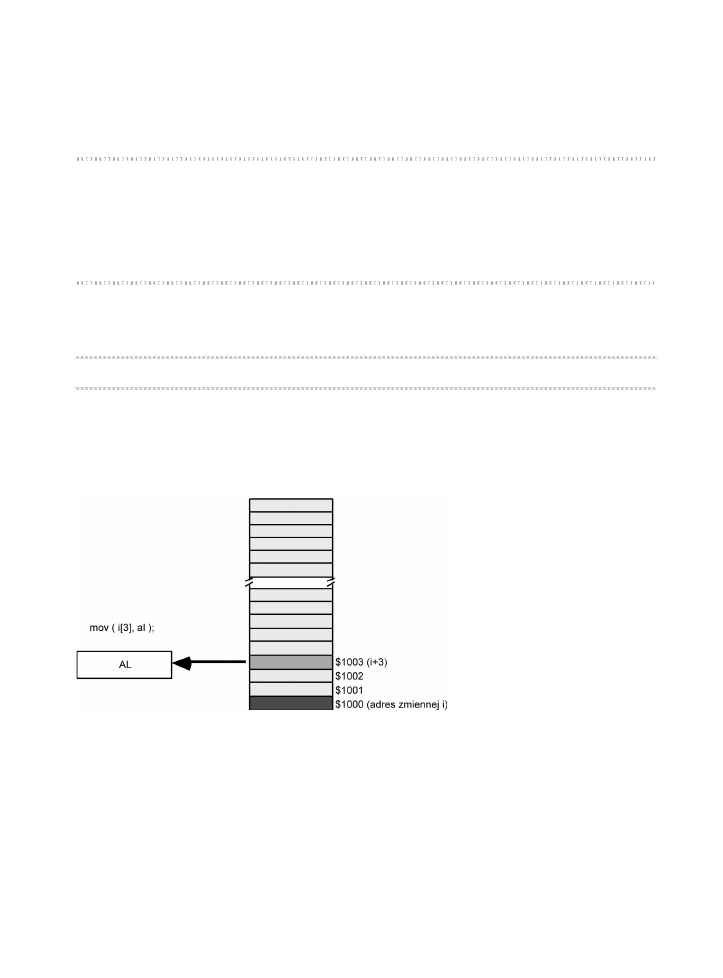

oznacza zaadowanie do rejestru AL kopii bajta spod adresu $8088.

Analogicznie, jeli przyj, e zmienna

K

typu

int8

znajduje si pod adresem $1234, to instrukcja

mov( dl, K )

powoduje zachowanie wartoci rejestru DL pod adresem $1234 (patrz rysunek 3.1).

Tryb adresowania bezporedniego wietnie nadaje si do realizacji odwoa do prostych

zmiennych skalarnych. Dla tego trybu przyjto nazw „adresowanie z przemieszczeniem”,

poniewa bezporednio po kodzie instrukcji

mov

w pamici zapisana jest trzydziestodwubitowa

staa przemieszczenia. Przemieszczenie w procesorach 80x86 definiowane jest jako przesu-

nicie (ang. offset) od pocztkowego adresu pamici (czyli adresu zerowego). W przykadach

prezentowanych w tej ksice znaczna liczba instrukcji to odwoania do pojedynczych bajtów

w pamici. Nie naley jednak zapomina, e w pamici mona przechowywa równie obiekty

rozmiarów sowa i podwójnego sowa, i równie ich adres okrela si, podajc adres pierwszego

bajta obiektu (patrz rysunek 3.2).

1 3 8

R o z d z i a 3 .

Rysunek 3.1. Tryb adresowania bezporedniego

Rysunek 3.2. Odwoanie do sowa i podwójnego sowa w trybie adresowania bezporedniego

3.1.2.2. Adresowanie porednie przez rejestr

Procesory z rodziny 80x86 pozwalaj na odwoania do pamici realizowane za porednictwem

rejestru, w tak zwanym trybie adresowania poredniego przez rejestr. Termin „porednie”

oznacza tu, e operand nie jest waciwym adresem; dopiero warto operandu okrela adres

odwoania. W adresowaniu porednim przez rejestr warto rejestru to docelowy adres pamici.

Na przykad instrukcja

mov( eax, [ebx] )

informuje procesor, aby ten zachowa zawarto

rejestru EAX w miejscu, którego adres znajduje si w rejestrze EBX. Tryb adresowania pored-

niego przez rejestr jest w jzyku HLA sygnalizowany nawiasami prostoktnymi.

Procesory 80x86 obsuguj osiem wersji adresowania poredniego przez rejestr; wersje te

mona zademonstrowa na nastpujcych przykadach:

mov( [eax], al );

mov( [ebx], al );

mov( [ecx], al );

mov( [edx], al );

mov( [edi], al );

mov( [esi], al );

mov( [ebp], al );

mov( [esp], al );

D o s t p d o p a m i c i i j e j o r g a n i z a c j a

1 3 9

Wersje te róni si tylko rejestrem, w którym przechowywany jest waciwy adres ope-

randu. Warto rejestru interpretowana jest jako przesunicie operandu w pamici.

W adresowaniu porednim przez rejestr konieczne jest stosowanie rejestrów 32-bitowych.

Nie mona okreli przesunicia w pamici w rejestrze 16-bitowym ani tym bardziej w reje-

strze 8-bitowym

1

. Teoretycznie 32-bitowy rejestr mona zaadowa dowoln wartoci i w ten

sposób okreli dowolny adres waciwego operandu:

mov( $1234_5678, ebx );

mov( [ebx], al );

// Próba odwoania si do adresu $1234_5678

Niestety (albo na szczcie) próba taka spowoduje najpewniej wygenerowanie przez sys-

tem operacyjny bdu ochrony pamici, poniewa nie zawsze program moe odwoywa si

do dowolnych obszarów pamici. S jednak inne metody zaadowania rejestru adresem pewnego

obiektu; o tym póniej.

Adresowanie porednie przez rejestr ma bardzo wiele zastosowa. Mona w ten sposób

odwoywa si do danych, dysponujc jedynie wskanikami na nie, mona te, zwikszajc

warto rejestru, przechodzi pomidzy elementami tablicy. W ogólnoci tryb ten nadaje si

do modyfikowania adresu docelowego odwoania w czasie dziaania programu.

Adresowanie porednie przez rejestr to przykad trybu adresowania z dostpem „w ciemno”.

Kiedy adres odwoania zadany jest wartoci rejestru, nie ma mowy o nazwie zmiennej — obiekt

docelowy identyfikowany jest wycznie wartoci adresu. Obiekt taki mona wic okreli

mianem „obiektu anonimowego”.

Jzyk HLA udostpnia prosty operator pozwalajcy na zaadowanie 32-bitowego rejestru

adresem zmiennej, o ile jest to zmienna statyczna. Operator pobrania adresu ma posta iden-

tyczn jak w jzykach C i C++ — jest to znak

&

. Poniszy przykad demonstruje sposób zaa-

dowania rejestru EBX adresem zmiennej

J

, a nastpnie zapisania w rejestrze EAX biecej

wartoci tej zmiennej przy uyciu adresowania poredniego przez rejestr:

mov( &J, ebx );

// Zaadowanie rejestru EBX adresem zmiennej J.

mov( eax, [ebx] );

// zapisanie w zmiennej J wartoci rejestru EAX.

Co prawda atwiej byoby po prostu pojedyncz instrukcj

mov

umieci warto zmiennej

J

w rejestrze EAX, zamiast angaowa dwie instrukcje po to tylko, aby zrobi to porednio przez

rejestr. atwo mona sobie jednak wyobrazi sekwencj kodu, w ramach której do rejestru

EBX adowany jest adres jednej z wielu zmiennych, w zalenoci od pewnych warunków,

a potem — ju niezalenie od nich — do rejestru EAX trafia warto odpowiedniej zmiennej.

Ostrzeenie

Operator pobrania adresu (

&

) nie jest operatorem o zastosowaniu tak ogólnym, jak jego odpo-

wiednik znany z jzyków C i C++. Operator ten mona w jzyku HLA zastosowa wycznie

1

Tak naprawd procesory z rodziny 80x86 wci obsuguj tryby adresowania poredniego przez 16-bitowy

rejestr. Tryb ten w rodowisku 32-bitowym nie ma jednak zastosowania i jako taki nie jest obsugiwany

w jzyku HLA.

1 4 0

R o z d z i a 3 .

do zmiennych statycznych

2

. Nie mona uywa go do wyrae adresowych i zmiennych innych ni

statyczne. Bardziej uniwersalny sposób pobrania adresu zmiennej w pamici zostanie zaprezen-

towany w podrozdziale 3.13, przy okazji omawiania instrukcji adowania adresu efektywnego.

3.1.2.3. Adresowanie indeksowe

Tryb adresowania indeksowego wykorzystuje nastpujc skadni instrukcji:

mov( zmienna[ eax ], al );

mov( zmienna[ ebx ], al );

mov( zmienna[ ecx ], al );

mov( zmienna[ edx ], al );

mov( zmienna[ edi ], al );

mov( zmienna[ esi ], al );

mov( zmienna[ ebp ], al );

mov( zmienna[ esp ], al );

gdzie

zmienna

jest nazw zmiennej programu.

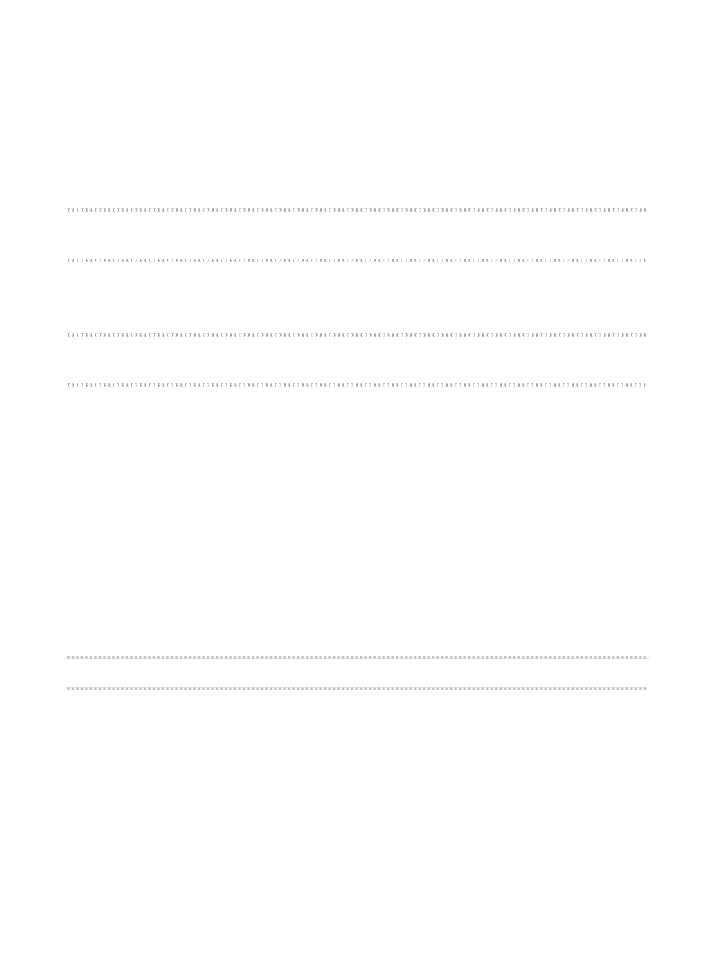

W trybie adresowania indeksowego obliczany jest efektywny adres obiektu docelowego

3

;

polega to na dodaniu do adresu

zmiennej

wartoci zapisanej w 32-bitowym rejestrze umiesz-

czonym w nawiasach prostoktnych. Dopiero suma tych wartoci okrela waciwy adres pamici,

do którego ma nastpi odwoanie. Jeli wic

zmienna

przechowywana jest w pamici pod adre-

sem $1100, a rejestr EBX zawiera warto 8, to wykonanie instrukcji

mov( zmienna[ ebx ], al )

powoduje umieszczenie w rejestrze AL wartoci zapisanej w pamici pod adresem $1108.

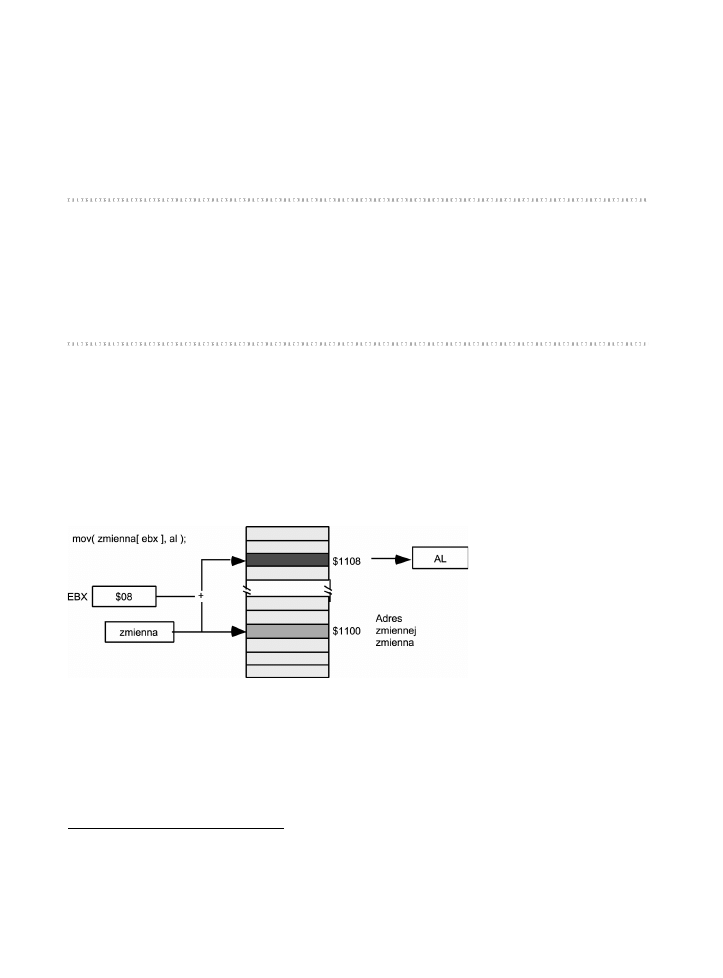

Cao zostaa zilustrowana rysunkiem 3.3.

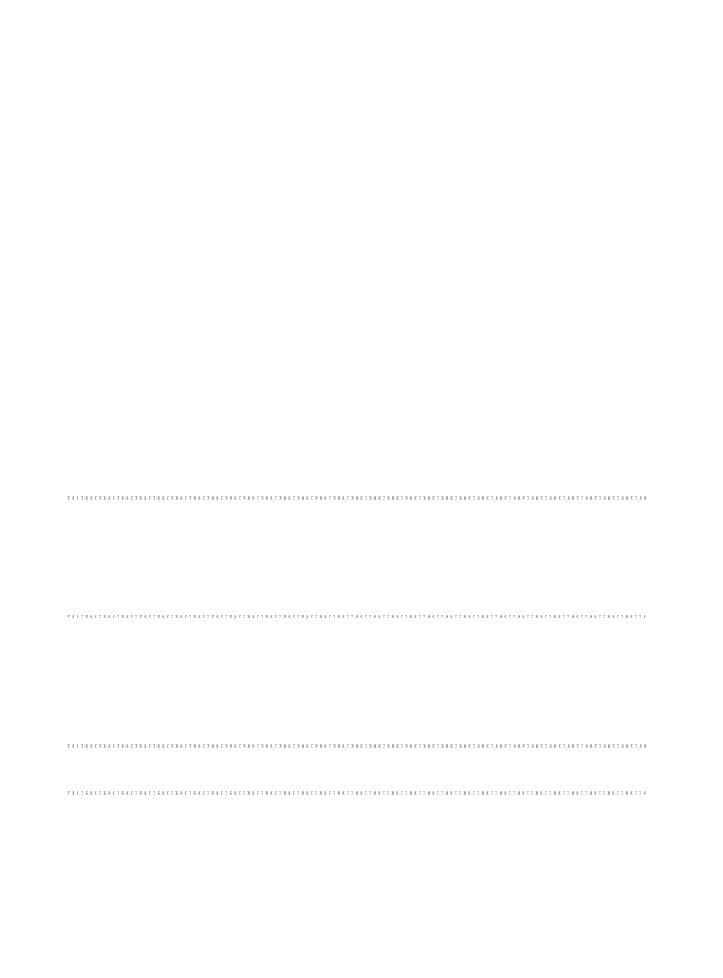

Rysunek 3.3. Adresowanie indeksowe

Tryb adresowania indeksowego jest szczególnie porczny do odwoywania si do elementów

tablic. Takie jego zastosowanie zostanie bliej omówione w rozdziale 4.

2

Zmienne statyczne obejmuj obiekty deklarowane ze sowem kluczowym

static

,

readonly

oraz

storage

.

3

Adres efektywny to adres ostateczny, do którego procesor odwoa si w wyniku wykonania instrukcji.

Jest to wic efekt kocowy procesu ustalania adresu odwoania.

D o s t p d o p a m i c i i j e j o r g a n i z a c j a

1 4 1

3.1.2.4. Warianty trybu adresowania indeksowego

Jzyk HLA przewiduje dwie wane odmiany podstawowego trybu adresowania indeksowego.

Obie odmiany generuj co prawda te same instrukcje maszynowe, ale ich skadnia sugeruje

odmienne przeznaczenie.

Pierwszy wariant korzysta z nastpujcej skadni:

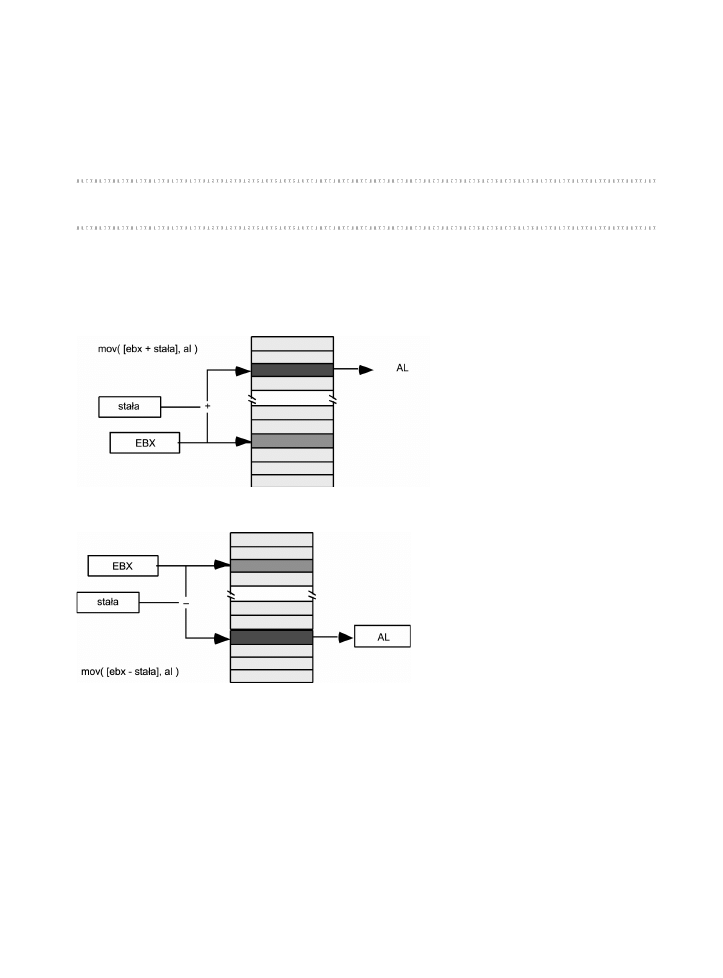

mov( [ebx + staa], al );

mov( [ebx - staa], al );

W powyszym przykadzie wykorzystywany jest jedynie rejestr EBX, ale w trybie adresowania

indeksowego mona wykorzystywa wszystkie 32-bitowe rejestry ogólnego przeznaczenia. Adres

efektywny jest w tym trybie wyliczany przez dodanie do zawartoci rejestru EBX okrelonej staej,

ewentualnie odjcie tej staej od wartoci rejestru EBX (patrz rysunki 3.4 oraz 3.5).

Rysunek 3.4. Adresowanie indeksowe: warto rejestru plus staa

Rysunek 3.5. Adresowanie indeksowe: warto rejestru minus staa

Ten konkretny wariant adresowania jest przydatny, jeli 32-bitowy rejestr zawiera adres

bazowy obiektu wielobajtowego i zachodzi konieczno odwoania si do adresu skadowej

obiektu, oddalonego od adresu bazowego o pewn liczb bajtów. Tryb ten wykorzystuje si

wic w odwoaniach do skadowych (pól) struktur (rekordów), gdy struktura zadana jest wskani-

kiem. Tryb ten oddaje równie nieocenione usugi w odwoaniach do zmiennych automatycz-

nych (lokalnych wzgldem procedury — patrz rozdzia 5.).

Drugi wariant adresowania indeksowego to w istocie poczenie dwóch znanych nam ju

trybów. Jego skadnia prezentuje si nastpujco:

1 4 2

R o z d z i a 3 .

mov( zmienna[ ebx + staa ], al );

mov( zmienna[ ebx - staa ], al );

Tutaj znów zastosowany zosta rejestr EBX, co nie oznacza, e w trybie tym nie mona wyko-

rzystywa pozostaych 32-bitowych rejestrów ogólnego przeznaczenia. Niniejsza wersja adre-

sowania indeksowego jest szczególnie uyteczna w odwoaniach do skadowych struktur prze-

chowywanych w tablicy (patrz rozdzia 4.).

W omawianym trybie adresowania adres efektywny operandu oblicza si przez dodanie bd

odjcie staej od adresu zmiennej, a nastpnie dodanie wyniku do zawartoci rejestru. Warto

pamita, e to kompilator, a nie procesor, oblicza sum (bd rónic) staej i adresu zmiennej.

Powysze instrukcje s bowiem na poziomie maszynowym implementowane za porednic-

twem pojedynczej instrukcji, dodajcej pewn warto do rejestru EBX. Z racji podstawiania

przez kompilator w miejsce zmiennej jej staego adresu, instrukcja:

mov( zmienna[ ebx + staa ], al );

redukowana jest do nastpujcej instrukcji:

mov( staa1[ ebx + staa2 ], al );

Ze wzgldu na sposób dziaania trybu adresowania powysza instrukcja jest za równowana

nastpujcej:

mov( [ ebx + (staa1 + staa2) ], al );

Obie stae s sumowane na etapie kompilacji, co ostatecznie daje nastpujc instrukcj

maszynow:

mov( [ ebx + suma_staych ], al );

Oczywicie sprawy maj si identycznie równie przy odejmowaniu. Rónica pomidzy try-

bami adresowania z dodawaniem i odejmowaniem staych moe zosta bowiem atwo zniwe-

lowana — przy odejmowaniu sta wystarczy obliczy uzupenienie do dwóch odejmowanej

staej, i tak otrzyman warto po prostu doda do rejestru — dodawanie od odejmowania róni

si wic tylko pojedyncz operacj negacji, równie zreszt realizowan na etapie kompilacji.

3.1.2.5. Adresowanie indeksowe skalowane

Tryb adresowania indeksowego skalowanego przypomina zaprezentowane tryby adresowania

indeksowego. Róni si od nich zaledwie dwoma elementami: po pierwsze, w adresowaniu indek-

sowym skalowanym mona uwika, oprócz wartoci przemieszczenia, zawarto dwóch rejestrów;

D o s t p d o p a m i c i i j e j o r g a n i z a c j a

1 4 3

po drugie, tryb adresowania indeksowego skalowanego pozwala na wymnoenie rejestru indek-

sowego przez wspóczynnik (skal) o wartoci 1, 2, 4 bd 8. Skadni tego trybu okrela si

nastpujco:

zmienna[ rejestr-indeksowy

32

* skala ]

zmienna[ rejestr-indeksowy

32

* skala + przesunicie ]

zmienna[ rejestr-indeksowy

32

* skala - przesunicie ]

[ rejestr-bazowy

32

+ rejestr-indeksowy

32

* skala ]

[ rejestr-bazowy

32

+ rejestr-indeksowy

32

* skala + przesunicie ]

[ rejestr-bazowy

32

+ rejestr-indeksowy

32

* skala - przesunicie ]

zmienna[ rejestr-bazowy

32

+ rejestr-indeksowy

32

* skala ]

zmienna[ rejestr-bazowy

32

+ rejestr-indeksowy

32

* skala + przesunicie ]

zmienna[ rejestr-bazowy

32

+ rejestr-indeksowy

32

* skala - przesunicie ]

W powyszych przykadach

rejestr-bazowy

32

reprezentuje dowolny z 32-bitowych rejestrów

ogólnego przeznaczenia, podobnie jak

rejestr-indeksowy

32

(z puli dostpnych dla tego operandu

rejestrów naley jednak wykluczy rejestr ESP);

skala

jest sta o wartoci 1, 2, 4 bd 8.

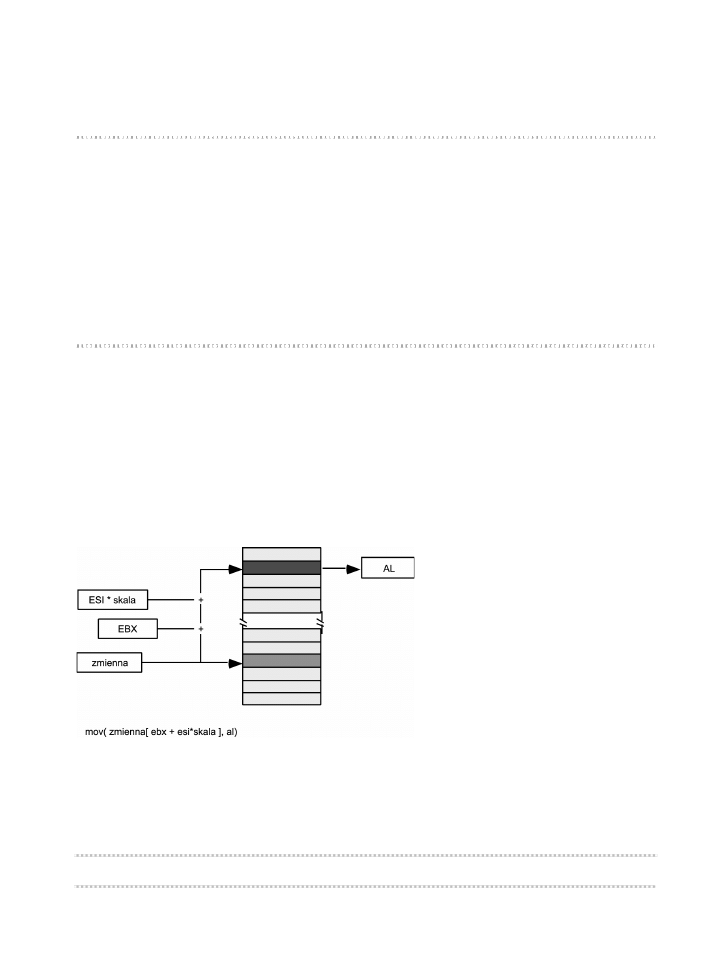

Skalowane adresowanie indeksowe róni si od prostego adresowania indeksowego przede

wszystkim skadow

rejestr-indeksowy

32

* skala

. W trybie tym adres efektywny obliczany jest

przez dodanie wartoci rejestru indeksowego pomnoonej przez wspóczynnik skalowania.

Dopiero ta warto wykorzystywana jest w roli indeksu. Sposób obliczania adresu efektywnego

w tym trybie ilustrowany jest rysunkiem 3.6 (w roli rejestru bazowego wystpuje na nim rejestr

EBX; rejestrem indeksowym jest ESI).

Rysunek 3.6. Adresowanie indeksowe skalowane

Jeli dla sytuacji rozrysowanej na rysunku 3.6 przyj, e rejestr EBX zawiera warto $100,

rejestr ESI zawiera warto $20, a zmienna zostaa umieszczona w pamici pod adresem

$2000, wtedy instrukcja:

mov( zmienna[ ebx + esi*4 + 4], al);

1 4 4

R o z d z i a 3 .

spowoduje skopiowanie do rejestru AL pojedynczego bajta spod adresu $2184 ($2000+

$100+$20*4+4).

Adresowanie indeksowe skalowane przydatne jest w odwoaniach do elementów tablicy,

w której wszystkie elementy maj rozmiary dwóch, czterech bd omiu bajtów. Wykorzystuje

si go równie w odwoaniach do elementów tablicy, kiedy dany jest wskanik do pocztkowego

elementu tablicy.

3.1.2.6. Adresowanie w piguce

Zapewne Czytelnik bdzie powtpiewa w te sowa, ale wanie pozna kilkaset trybów adreso-

wania! Okazao si to nie takie trudne, prawda? Jeli wci si to Czytelnikowi nie mieci w go-

wie, powinien wzi pod uwag, e, na przykad, tryb adresowania poredniego przez rejestr

nie jest pojedynczym trybem — obejmuje osiem trybów dla omiu rónych rejestrów. Wszystkie

kilkaset trybów powstaje wanie w wyniku kombinacji rejestrów, rozmiarów staych i innych

czynników. Tymczasem wystarczy zapozna si z okoo dwudziestoma kilkoma postaciami

odwoa do pamici, aby posugiwa si ca dostpn gam trybów adresowania. W praktyce

zreszt w nawet najbardziej rozbudowanych wykorzystuje si i tak mniej ni poow dostpnych

trybów (wielu nie wykorzystuje si niemal wcale). Okazuje si wic, e opanowanie adresowa-

nia pamici nie jest takie trudne.

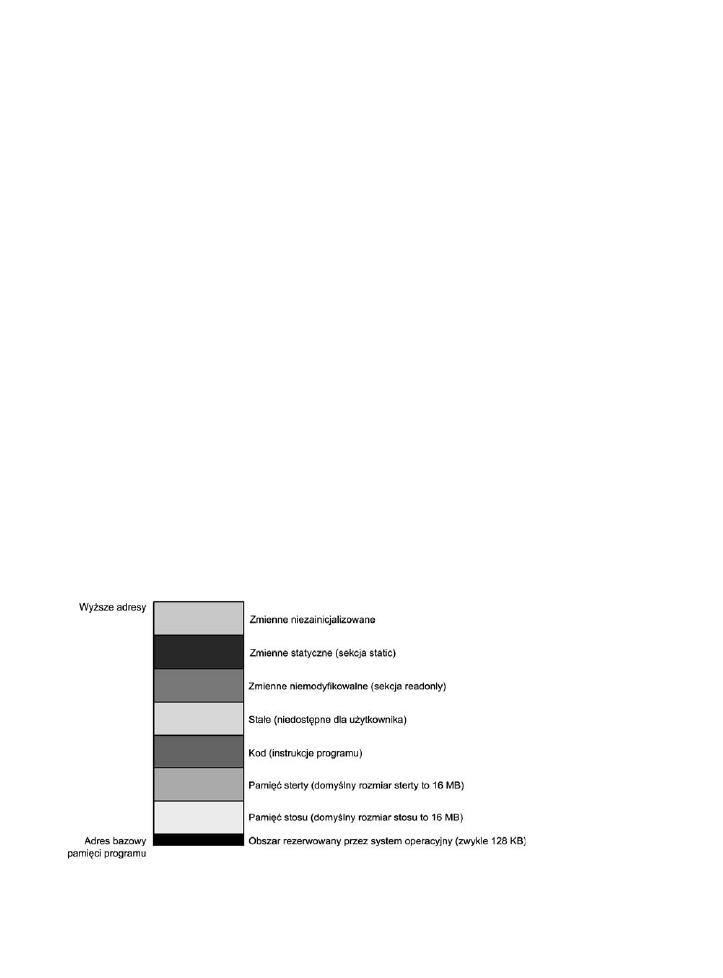

3.2. Organizacja pamici fazy wykonania

W systemach operacyjnych takich jak Mac OS X, FreeBSD, Linux czy Windows róne rodzaje

danych programów umieszczane s w rónych sekcjach czy te obszarach pamici. Co prawda

przy uruchamianiu programu konsolidujcego mona ingerowa w konfiguracj pamici pro-

gramu, okrelajc szereg opcji wywoania, ale domylnie programy jzyka HLA w systemie

Windows maj w pamici reprezentacj tak jak na rysunku 3.7 (to samo dotyczy zreszt syste-

mów Linux, Mac OS X i FreeBSD; tam niektóre sekcje s jedynie inaczej rozmieszczone).

Rysunek 3.7. Typowe rozmieszczenie elementów programu HLA w pamici

D o s t p d o p a m i c i i j e j o r g a n i z a c j a

1 4 5

Najnisze adresy przestrzeni adresowej programu rezerwowane s przez system operacyjny.

W ogólnoci aplikacje nie mog odwoywa si do tego obszaru ani wykonywa w nim instruk-

cji. Obszar ten suy systemowi operacyjnemu midzy innymi do przechwytywania odwoa

realizowanych za porednictwem wskaników pustych (NULL). Jeli instrukcja programu

próbuje odwoa si do adresu zerowego (taki adres odpowiada wskanikowi pustemu), system

operacyjny generuje bd ochrony „general protection fault” sygnalizujcy prób odwoania

do pamici niedostpnej dla programu. Programici czsto inicjalizuj zmienne wskanikowe

wartoci NULL (zerem); warto ta sygnalizuje potem, e wskanik nie wskazuje jeszcze na nic,

a odwoanie za porednictwem takiego wskanika oznacza zazwyczaj bd w programie pole-

gajcy na nieprawidowej inicjalizacji wskanika.

Pozostaych sze obszarów mapy pamici programu to obszary przypisane do poszczególnych

rodzajów danych. Mamy tu obszar stosu, obszar sterty, obszar kodu, obszar danych niemodyfi-

kowalnych (

readonly

), obszar zmiennych statycznych oraz obszar pamici niezainicjalizowanej

(

storage

). Kady z tych obszarów suy do przechowywania okrelonych typów danych deklaro-

wanych w programach jzyka HLA. Zostan one szczegóowo omówione w kolejnych punktach.

3.2.1. Obszar kodu

Obszar kodu zawiera instrukcje maszynowe tworzce waciwy program HLA. Kompilator

jzyka HLA tumaczy instrukcje maszynowe kodu ródowego do postaci sekwencji wartoci

jedno- bd kilkubajtowych. Procesor interpretuje owe wartoci jako instrukcje maszynowe (i ich

operandy) i wykonuje je.

Kompilator HLA przez domniemanie podczas konsolidacji programu informuje system ope-

racyjny, e program moe z obszaru kodu czyta instrukcje i dane. Nie moe natomiast zapisy-

wa danych w obszarze kodu. W przypadku próby takiego zapisu system operacyjny wygeneruje

bd ochrony pamici.

Instrukcje maszynowe to po prostu dane bajtowe. Teoretycznie mona by napisa program,

który zapisywaby dane w pamici, a nastpnie przekazywa sterowanie do obszaru, w którym

dane te zostay zapisane, co daoby efekt samogenerowania programu w czasie jego dziaania.

Moliwo ta skania ku wizji programów inteligentnych, które w trakcie dziaania modyfikuj

swój kod, dostosowujc si do postawionego zadania. Niestety, rzeczywisto skrzeczy i o tego

typu efektach na razie nie ma mowy. Zasadniczo programy, które same si modyfikuj, s bardzo

trudne do diagnozowania i trudno jest ledzi ich wykonanie, poniewa bez wiedzy programisty

wci modyfikuj kod. Wikszo wspóczesnych systemów operacyjnych wrcz utrudnia pisa-

nie modyfikujcych si programów, wic nie bdziemy si wicej nimi zajmowa w tej ksice.

Kompilator jzyka HLA automatycznie umieszcza wszelkie dane zwizane z kodem maszy-

nowym w obszarze kodu. Poza instrukcjami mona w tym obszarze przechowywa równie wa-

sne nieetykietowane dane, wykorzystujc do tego nastpujce pseudoinstrukcje

4

:

Q

byte

Q

word

Q

dword

4

Nie jest to lista pena. Jzyka HLA pozwala w ogólnoci na osadzanie w obszarze kodu wartoci

poprzedzanych nazw skalarnego typu danych. Owe typy danych zostan omówione w rozdziale 4.

1 4 6

R o z d z i a 3 .

Q

uns8

Q

uns16

Q

uns32

Q

int8

Q

int16

Q

int32

Q

boolean

Q

char

Sposób zastosowania powyszych instrukcji ilustruje nastpujca skadnia dla instrukcji

byte

:

byte lista-oddzielanych-przecinkami-staych-jednobajtowych ;

A oto kilka konkretnych przykadów deklarowania danych nieetykietowanych w obszarze kodu:

boolean true;

char 'A';

byte 0, 1, 2;

byte "Ahoj!", 0;

word 0, 2;

int8 -5;

uns32 356789, 0;

Jeli po pseudoinstrukcji pojawi si wicej ni jedna warto staa, kompilator HLA umieszcza

w strumieniu kodu kad z nich po kolei. Std instrukcja

byte

powoduje wstawienie do tekstu

kodu trzech danych bajtowych, o wartoci odpowiednio: zero, jeden oraz dwa. Jeli po instrukcji

byte

pojawia si litera acuchowy, HLA emituje w jego miejsce cig bajtów, których wartoci

odpowiadaj kodom ASII kolejnych znaków literau. Std druga instrukcja

byte

powoduje

wstawienie do tekstu kodu piciu bajtów, których wartoci odpowiadaj znakom

‘A’

,

‘h’

,

‘o’

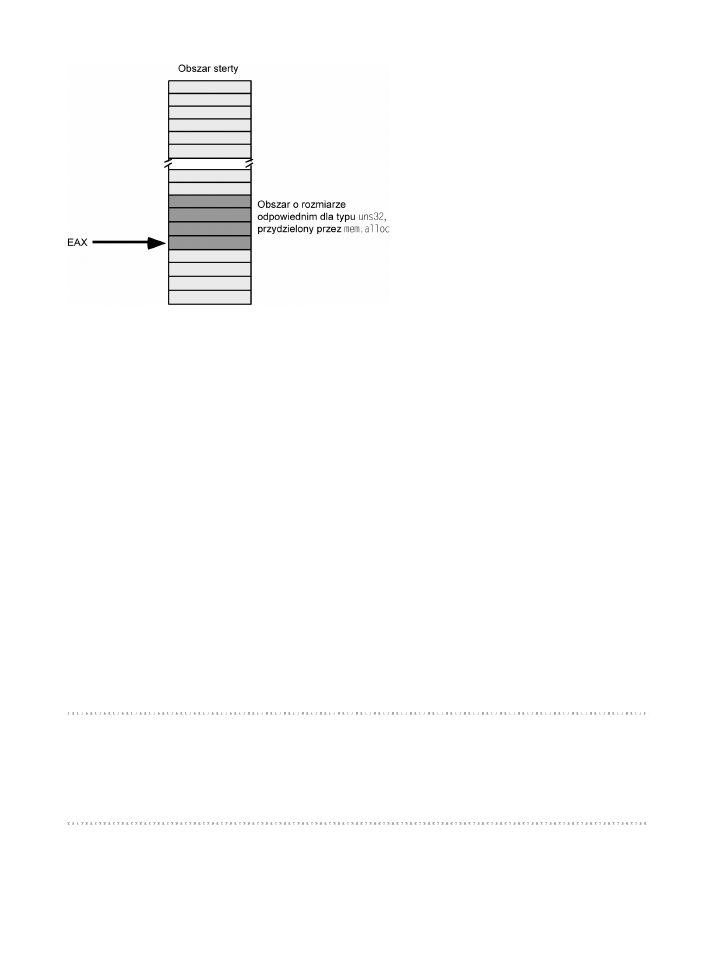

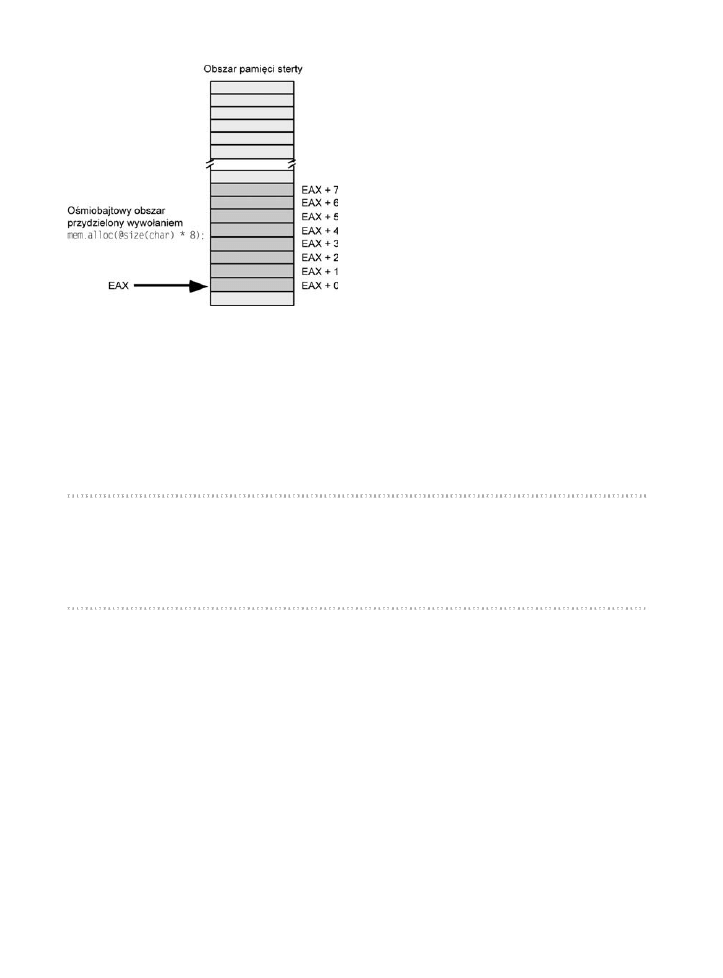

,

‘j’

,

‘!’

, a za nimi pojedynczego bajta o wartoci zero.

Naley jednak pamita, e procesor traktuje dane nieetykietowane osadzone w kodzie tak

jak zwyke instrukcje maszynowe, co wymusza podjcie pewnych kroków zabezpieczajcych

obszary danych przed wykonaniem. Na przykad, jeli programista napisze:

mov( 0, ax );

byte 0, 1, 2, 3;

add( bx, cx );

to w ramach programu nastpi — po wykonaniu pierwszej instrukcji

mov

— próba wykonania

wartoci bajtowych

0

,

1

,

2

oraz

3

jako instrukcji maszynowych. Takie osadzanie danych bajtowych

pomidzy instrukcjami kodu najczciej powoduje bdne dziaanie programu. Dane takie, jeli

ju s umieszczane w obszarze kodu, wymagaj otoczenia ich instrukcjami skoku lub innymi,

uniemoliwiajcymi wykonanie danych jako instrukcji maszynowych.

D o s t p d o p a m i c i i j e j o r g a n i z a c j a

1 4 7

3.2.2. Obszar zmiennych statycznych

Obszar sygnalizowany sowem kluczowym

static

to domylnie obszar deklarowania zmien-

nych. Cho sowo kluczowe

static

moe si pojawi jako cz programu albo procedury, to

naley pamita, e wszelkie deklarowane za t klauzul dane s przez kompilator i tak umiesz-

czane nie w miejscu deklaracji, a w obszarze zmiennych statycznych.

W obszarze zmiennych statycznych mona nie tylko deklarowa zmienne, ale i osadza dane

nieetykietowane. Wykorzystuje si przy tym technik identyczn jak w przypadku osadzania

danych w obszarze kodu: wystarczy poprzedzi warto pseudoinstrukcj

byte

,

word

,

dword

,

uns32

itp. Oto przykad:

static

b: byte := 0;

byte 1, 2, 3;

u: uns32 := 1;

uns32 5, 2, 10;

c: char;

char 'a', 'b', 'c', 'd', 'e', 'f';

bn: boolean;

boolean true;

Dane osadzane w obszarze zmiennych statycznych za porednictwem pseudoinstrukcji s

zapisywane w tym obszarze zawsze za deklarowanymi w nim zmiennymi. Na przykad dane

bajtowe o wartociach 1, 2 oraz 3 zostan umieszczone w obszarze zmiennych statycznych

dopiero za zmienn

b

inicjalizowan zerem. Poniewa z tak osadzanymi danymi nie s skoja-

rzone adne etykiety, nie mona si do nich odwoywa w kodzie bezporednio jak do innych

zmiennych, mona natomiast wykorzysta adresowanie indeksowe (przykady takich odwoa

zostan zaprezentowane w rozdziale 4.).

W powyszych przykadach zmienne

c

oraz

bn

nie s (przynajmniej w sposób jawny) inicjali-

zowane. Jednak nieokrelenie przez programist wartoci inicjalizujcej nie oznacza, e pozostaj

one niezainicjalizowane — kompilator HLA domylnie przyjmuje dla tych zmiennych inicjaliza-

cj zerem polegajc na wyzerowaniu wszystkich bitów zmiennych statycznych; zmienna

c

otrzyma wic pocztkow warto NUL (zero odpowiada w zestawie ASCII znakowi pustemu).

W szczególnoci naley pamita, e deklaracje zmiennych za sowem kluczowym

static

powoduj rezerwowanie pamici, nawet jeli do zmiennych nie przypisano adnej wartoci.

3.2.3. Obszar niemodyfikowalny

Obszar danych niemodyfikowalnych przechowuje stae, tablice i inne dane programu, które nie

mog w czasie jego wykonania podlega adnym modyfikacjom. Obiekty niemodyfikowalne

deklaruje si w sekcji kodu sygnalizowanej sowem

readonly

. Sekcja ta ma charakter zbliony

do sekcji

static

; róni si one trzema waciwociami:

1 4 8

R o z d z i a 3 .

Q

dane obszaru niemodyfikowalnego zapowiadane s w kodzie ródowym sowem

kluczowym

readonly

, a nie

static

;

Q

wszystkie stae deklarowane w sekcji

readonly

s inicjalizowane;

Q

system nie pozwala na zapisywanie danych w obszarze niemodyfikowalnym w czasie

dziaania programu.

Przykad:

readonly

pi: real32 := 3.14159;

e: real32 := 2.71;

MaxU16 uns16 := 65_535;

MaxI16 int16 := 32_767;

Wszystkie deklaracje w sekcji

readonly

musz by uzupenione o wyraenie inicjalizacji —

deklarowanych tu danych nie mona przecie inicjalizowa z poziomu ju dziaajcego programu

5

.

Obiekty umieszczane w obszarze niemodyfikowalnym mona traktowa jako stae, tyle e

stae te zajmuj pami operacyjn i poza tym, e nie podlegaj operacjom zapisu, zachowuj

si dokadnie tak jak zmienne obszaru zmiennych statycznych. Z tego wzgldu obiektów obszaru

niemodyfikowalnego nie mona wykorzystywa wszdzie tam w programie, gdzie dozwolone

jest zastosowanie staej, czyli gdzie program oczekuje podania literau kodu ródowego. W szcze-

gólnoci obiekty sekcji

readonly

(traktowane w programach jako stae) nie nadaj si do wyko-

rzystania w roli staych jako operandów instrukcji.

Podobnie jak w obszarze statycznym, w obszarze danych niemodyfikowalnych mona osadza

dane nieetykietowane, poprzedzajc je pseudoinstrukcjami

byte

,

word

,

dword

i tak dalej, jak

poniej:

readonly

roArray: byte := 0;

byte 1, 2, 3, 4, 5;

qwVal: qword := 1;

qword 0;

3.2.4. Obszar danych niezainicjalizowanych

W obszarze danych niemodyfikowalnych konieczne jest, z oczywistych wzgldów, inicjalizowa-

nie wszystkich deklarowanych tam obiektów. W obszarze zmiennych statycznych inicjalizacja

jest nieobowizkowa, ale dozwolona (a i tak wszystkie obiekty niezainicjalizowane jawnie s

inicjalizowane zerem). W obszarze danych niezainicjalizowanych, którego deklaracje s w kodzie

ródowym programu zapowiadane sowem

storage

, wszystkie zmienne pozostaj niezainicjali-

zowane. Zmienne obszaru niezainicjalizowanego deklaruje si nastpujco:

5

Z jednym wyjtkiem opisanym w rozdziale 5.

D o s t p d o p a m i c i i j e j o r g a n i z a c j a

1 4 9

storage

UninitUns32: uns32;

i: int32;

character: char;

b: byte;

W systemach Linux, FreeBSD, Mac OS X i Windows obszar zmiennych niezainicjalizowa-

nych jest przy adowaniu programu do pamici wypeniany zerami. Nie naley jednak na tej

niejawnej inicjalizacji polega. Jeli w programie niezbdny jest obiekt inicjalizowany wartoci

zerow, to naley zadeklarowa go w obszarze zmiennych statycznych i okreli stosowne wyra-

enie inicjalizacji.

Zmienne deklarowane w obszarze danych niezainicjalizowanych zajmuj w pliku wykony-

walnym programu mniej miejsca ni dane pozostaych omówionych obszarów. Dla tamtych

obszarów plik wykonywalny musi bowiem zawiera wartoci pocztkowe obiektów. W obszarze

danych niezainicjalizowanych jest to zbdne; faktyczna oszczdno miejsca w pliku wykony-

walnym jest jednak wasnoci zalen od systemu operacyjnego i przyjtego w nim formatu

obiektowego. Jako e obszar danych niezainicjalizowanych nie moe zawiera wartoci okre-

lanych statycznie (inicjalizowanych przy deklaracji), nie mona w nim osadza danych nie-

etykietowanych.

3.2.5. Atrybut @nostorage

Deklarowanie zmiennych w obszarze zmiennych statycznych, obszarze niemodyfikowalnym

i obszarze danych niezainicjalizowanych z atrybutem

@nostorage

pozwala na opónienie przy-

dziau pamici dla zmiennej a do momentu uruchomienia programu. Atrybut ten instruuje

kompilator, aby ten przypisa do zmiennej adres, ale nie przydziela do niej pamici. Zmienna