(Nie)bezpieczeństwo

bezprzewodowych sieci

lokalnych (WLAN)

Krzysztof Szczypiorski

Instytut Telekomunikacji Politechniki Warszawskiej

K.Szczypiorski@tele.pw.edu.pl

http://krzysiek.tele.pw.edu.pl

Konferencja IT.FORUM-SECURE 2002

Warszawa 6-7.11.2002 r

K.Szczypiorski - (Nie)bezpieczeństwo WLAN

2

Plan prezentacji

Plan prezentacji

Bezprzewodowe sieci lokalne =

= Wireless Local Area Networks (WLAN) =

= standard IEEE 802.11 =

= bezprzewodowy Ethernet =

= Wi-Fi (Wireless-Fidelity)

Najważniejsze cechy standardu WLAN

Architektura bezpieczeństwa WLAN

Ataki na WLAN

Metody skutecznej ochrony

Przyszłość bezpieczeństwa WLAN

K.Szczypiorski - (Nie)bezpieczeństwo WLAN

3

Najważniejsze cechy standardu WLAN

Główne fakty w historii WLAN

1997

– pierwsza wersja standardu WLAN: IEEE 802.11:1997

1999

– druga wersja standardu: IEEE 802.11:1999 (ISO/IEC 8802-11: 1999)

2000

– czołowe amerykańskie uniwersytety wprowadzają sieci WLAN w swoich

campusach

– październik – pierwszy dokument w ramach IEEE podważający

bezpieczeństwo WLAN (autor: Jesse Walker - Intel)

2001

– styczeń – pierwszy spoza IEEE dokument (z Berkeley) opisujący

zagrożenia w IEEE 802.11

– maj – IEEE wydziela w ramach 802.11 grupę (TGi) poświęconą

bezpieczeństwu

– maj – IEEE udostępnia bezpłatnie standardy 802 po 6 miesiącach od ich

publikacji

K.Szczypiorski - (Nie)bezpieczeństwo WLAN

4

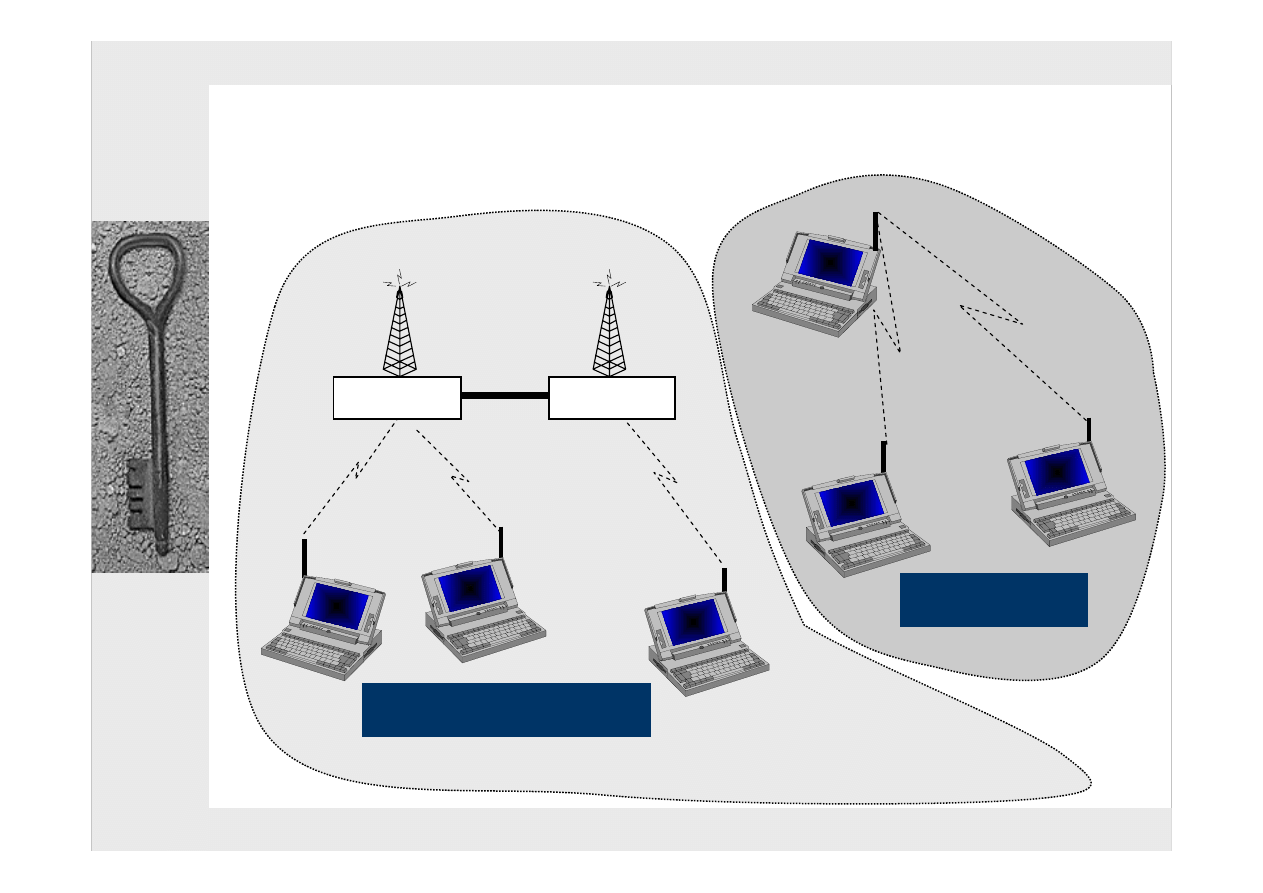

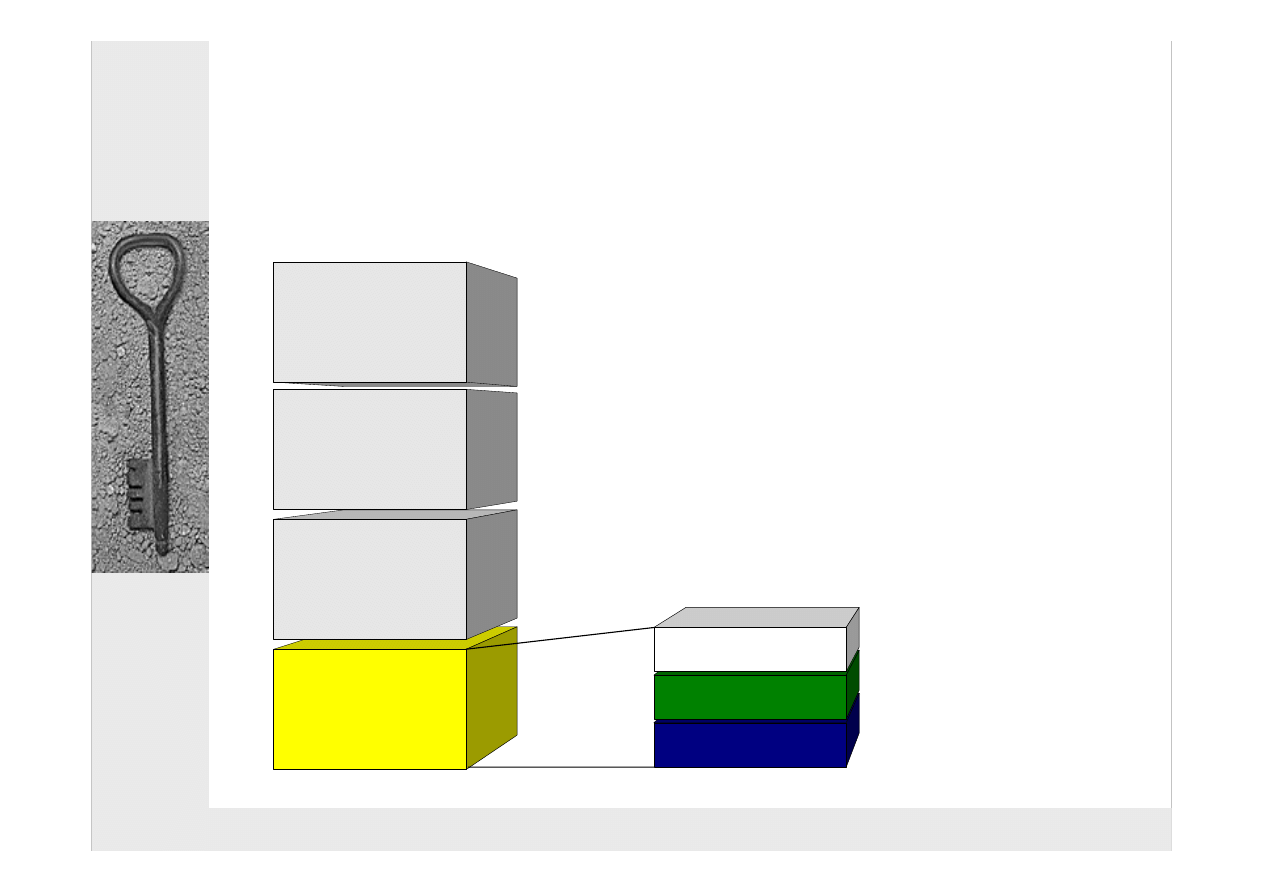

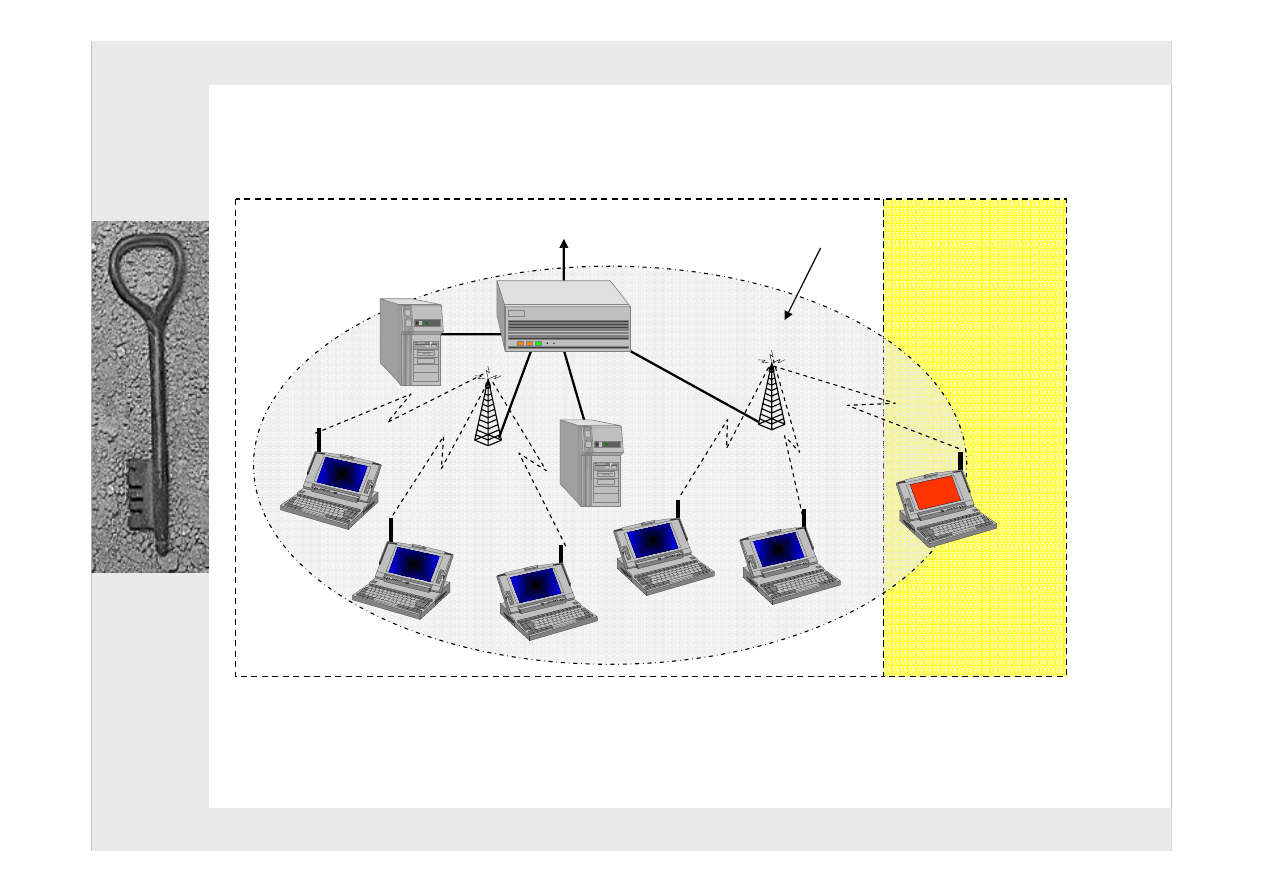

tryb ”ad hoc”

Podstawowe tryby działania WLAN

AP

*

AP

*

tryb infrastrukturalny

klient IEEE 802.11

*AP (Access Point)=punkt dostępowy

Najważniejsze cechy standardu WLAN

K.Szczypiorski - (Nie)bezpieczeństwo WLAN

5

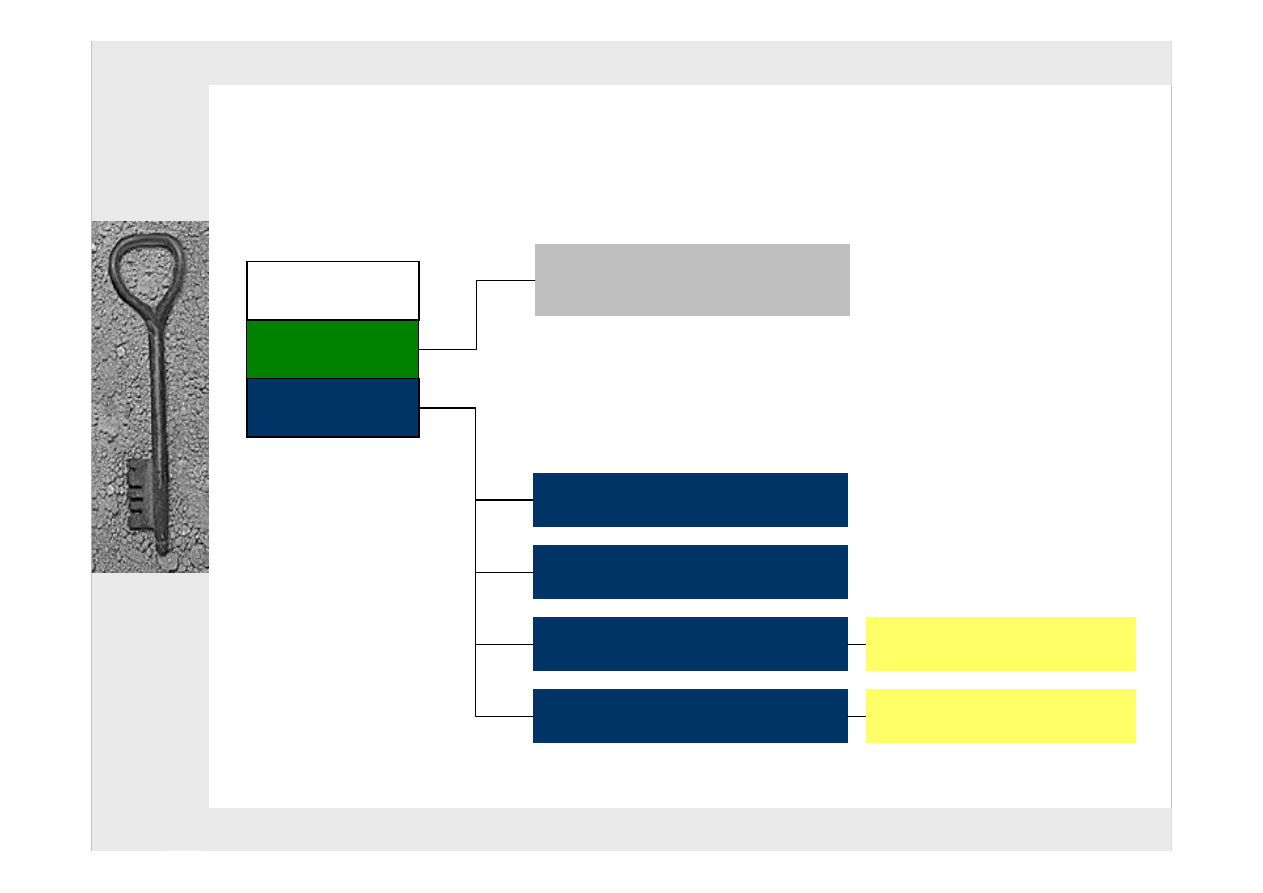

WLAN a stos TCP/IP

Warstwa

łącza danych

Warstwa

sieciowa

Warstwa

aplikacyjna

Warstwa

transportowa

802.11 PHY

802.11 MAC

LLC

Stos TCP/IP

Model sieci LAN

(IEEE LAN RM)

LLC - Link Layer Control

MAC - Medium Access Control

PHY - Physical Signalling

K.Szczypiorski - (Nie)bezpieczeństwo WLAN

6

Najważniejsze cechy standardu WLAN

Warstwy WLAN

Warstwy WLAN

802.11 PHY

802.11 MAC

Podstawowa metoda dostępu do medium: CSMA/CA

(Carrier Sense Multiple Access with Collision Avoidance)

802.11i / TGi

Enhanced Security Mechanism

LLC

Infra-Red

(IR)

2.4 GHz (FHSS)

Frequency Hopping Spread Spectrum

2.4 GHz (DSSS)

Direct Sequence Spread Spectrum

5 GHz (OFDM)

Orthogonal Frequency Division Multiplexing

802.11b (5,5/11 Mbit/s)

802.11a 6/12/24 Mbit/s

(opcjonalnie 9/18/36/54 Mbit/s)

K.Szczypiorski - (Nie)bezpieczeństwo WLAN

7

Architektura bezpieczeństwa WLAN

Usługi ochrony informacji w WLAN

Zrealizowane (warstwa MAC):

– (kiepska) poufność

– (niekryptograficzna) integralność

– (marne) uwierzytelnienie

Niezrealizowane:

– kontrola dostępu

– zarządzanie kluczami kryptograficznymi

Wszystkie zrealizowane usługi powiązane z WEP -

Wired Equivalent Privacy (Odpowiednik Przewodowej

Prywatności)

K.Szczypiorski - (Nie)bezpieczeństwo WLAN

8

WEP - Wired Equivalent Privacy

Założenia projektowe IEEE 802.11:1997 i 1999

Architektura bezpieczeństwa WLAN

Cel: Osiągnięcie za pomocą kryptografii poziomu bezpieczeństwa

przewodowych sieci lokalnych (w tym IEEE 802.3 – Ethernet)

Jak to zrobić? Algorytm WEP o następujących cechach

siła w tajności klucza

samosynchronizacja algorytmu ze względu na charakter

warstwy łącza danych (“best effort” i duża bitowa stopa błędów

w kanale radiowym ~10

-5

)

efektywność w sprzęcie i oprogramowaniu

eksportowalność algorytmu poza USA

opcjonalność – implementacja i użycie WEP jako opcji

Efekt: cel nie zostaje osiągnięty przede wszystkim za sprawą

niewłaściwego kontekstu użycia szyfru RC4 i braku

zarządzania kluczami

K.Szczypiorski - (Nie)bezpieczeństwo WLAN

9

WEP - Wired Equivalent Privacy

Idea działania

Architektura bezpieczeństwa WLAN

bazuje na RC4 z kluczem 64-bitowym (efektywnie 40-bitowym)

użycie RC4 z kluczem 128-bitowym (efektywnie 104-bitowym) jest

rozwiązaniem niestandardowym

nadawca i odbiorca dzielą tajny klucz – k

wektor inicjujący – IV

wiadomość – M

przekształcenie RC4(IV,k) generujące strumień klucza

suma kontrolna c realizowana za pomocą CRC-32

manualna dystrybucja klucza

M

c

⊕ (XOR)

strumień klucza: RC4(IV,k)

IV

szyfrogram

K.Szczypiorski - (Nie)bezpieczeństwo WLAN

10

WEP - Wired Equivalent Privacy

Ramka 802.11 zabezpieczona WEP

Architektura bezpieczeństwa WLAN

0 1 2 3

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

|

|

| Nagłówek

|

|

|

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| IV[0] | IV[1] | IV[2] | Numer klucza |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

|

. . . . . . SNAP[0] . . . . .

| . . . . . SNAP[1] . . . . . . |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| . . . . . . SNAP[2] . . . . . | . . . . ID protokołu . . . . |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . |

| . . . . . . . . . . . . . Pole danych . . . . . . . . . . . . |

| . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

| . . . . . . . . . . . . Suma kontrolna . . . . . . . . . . . |

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

. – oznacza zaszyfrowaną część pakietu

Zawsze

SNAP[0] = 0xAA

!

K.Szczypiorski - (Nie)bezpieczeństwo WLAN

11

Architektura bezpieczeństwa WLAN

Uwierzytelnienie

Open System Authentication (OSA)

– zgodnie z założeniem projektantów: zerowe uwierzytelnienie

Shared Key Authentication (SKA)

– oparte na WEP wykazanie faktu posiadania tajnego klucza

– mechanizm wymiany uwierzytelniającej: wyzwanie-odpowiedź

SKA nie jest powszechnie implementowany

K.Szczypiorski - (Nie)bezpieczeństwo WLAN

12

Klasy ataków na IEEE 802.11

wykorzystujące słabe punkty WEP

Ataki na WLAN

A1. atak wykorzystujący ponowne użycie IV

A2. atak ze znanym tekstem jawnym

A3. atak z częściowo znanym tekstem jawnym

A4. atak słownikowy

A5. atak wykorzystujące słabości algorytmu RC4

A6. podszycie się

A7. odmowa usługi (denial of service)

K.Szczypiorski - (Nie)bezpieczeństwo WLAN

13

Ataki na WLAN

Ponowne użycie IV

autorzy: Borisov, Goldberg, Wagner

przynależność do klas: A1 + A2/A3

atak teoretyczny

wykorzystanie własności działania XOR (suma modulo 2):

–

X

⊕ X = [0,0,...], Y ⊕ [0,0,...] = Y

(IV,k) daje strumień klucza: RC4(IV,k)

–

Pierwszy szyfrogram: C1 = M1

⊕ RC4(IV,k)

–

Drugi szyfrogram:

C2 = M2

⊕ RC4(IV,k)

–

C1

⊕ C2 = M1 ⊕ RC4(IV,k) ⊕ M2 ⊕ RC4(IV,k) = M1 ⊕ M2

M1, M2 można przewidzieć

dodatkowo: IV jest generowane za pomocą licznika

inkrementowany co 1 i zerowany po każdym restarcie karty

przestrzeń IV: 2

24

wniosek dla wytwórców sprzętu: IV powinno być generowane

losowo

K.Szczypiorski - (Nie)bezpieczeństwo WLAN

14

Ataki na WLAN

Przeszukiwanie przestrzeni klucza

autor: Tim Newsham

przynależność do klasy: A4

jeden z najefektywniejszych pod względem szybkości ataków

atakujący posiada zestaw kluczy:

–

przechwycenie pakietu 802.11

–

deszyfrowanie wybranym kluczem pola użytkowego pakietu

–

zliczenie sumy kontrolnej

–

jeśli suma zgadza się: odszyfrowujemy pole użytkowe następnego pakietu

–

jeśli znowu się zgadza – mamy klucz!

atak skuteczny na urządzenie IEEE 802.11 mające generatory

kluczy bazujące na hasłach: redukcja przestrzeni klucza z 2

40

do

2

21

w praktyce: zestaw kluczy= słownik (atak słownikowy)

wniosek dla użytkowników WLAN: nie używać kluczy

bazujących na hasłach

K.Szczypiorski - (Nie)bezpieczeństwo WLAN

15

Atak na słabe klucze RC4

autorzy: Fluhrer, Mantin, Shamir

przynależność do klasy: A3 + A5

najczęściej implementowany atak (AirSnort, WEPcrack)

atak niezależny od długości klucza RC4

atak na IV postaci: (A + 3, N - 1, X)

stwierdzenie czy IV jest słabe zaraz po kroku KSA algorytmu

RC4: X = S{B + 3}[1] < B + 3, X + S{B + 3}[X] = B + 3

atak z wykorzystaniem znajomości pierwszego bajtu strumienia

klucza – na którym ukazuje się fragment współdzielonego klucza

wykrywanie poszczególnych bajtów współdzielonego klucza

poprzez „probabilistyczne głosowanie”

(spóźnione) wnioski dla twórców standardu IEEE 802.11:

pominąć pierwsze bajty strumienia klucza RC4 albo stosować

klucze sesyjne

wniosek dla wytwórców sprzętu: nie dopuszczać do użycia

słabych IV albo stosować klucze sesyjne

Ataki na WLAN

K.Szczypiorski - (Nie)bezpieczeństwo WLAN

16

Ataki na WLAN

Atak parkingowy cz. 1/4

Internet

Zasięg WLAN

Budynek Firmy

Parking

S

S

AP

AP

L

A

SL3/R/FW

L

L

L

L

SL3/R/FW Switch Layer 3/Router + Firewall

S

Serwer

AP

Punkt dostępowy

L

Legalny klient sieci IEEE 802.11

A

Atakujący klient IEEE 802.11

K.Szczypiorski - (Nie)bezpieczeństwo WLAN

17

Ataki na WLAN

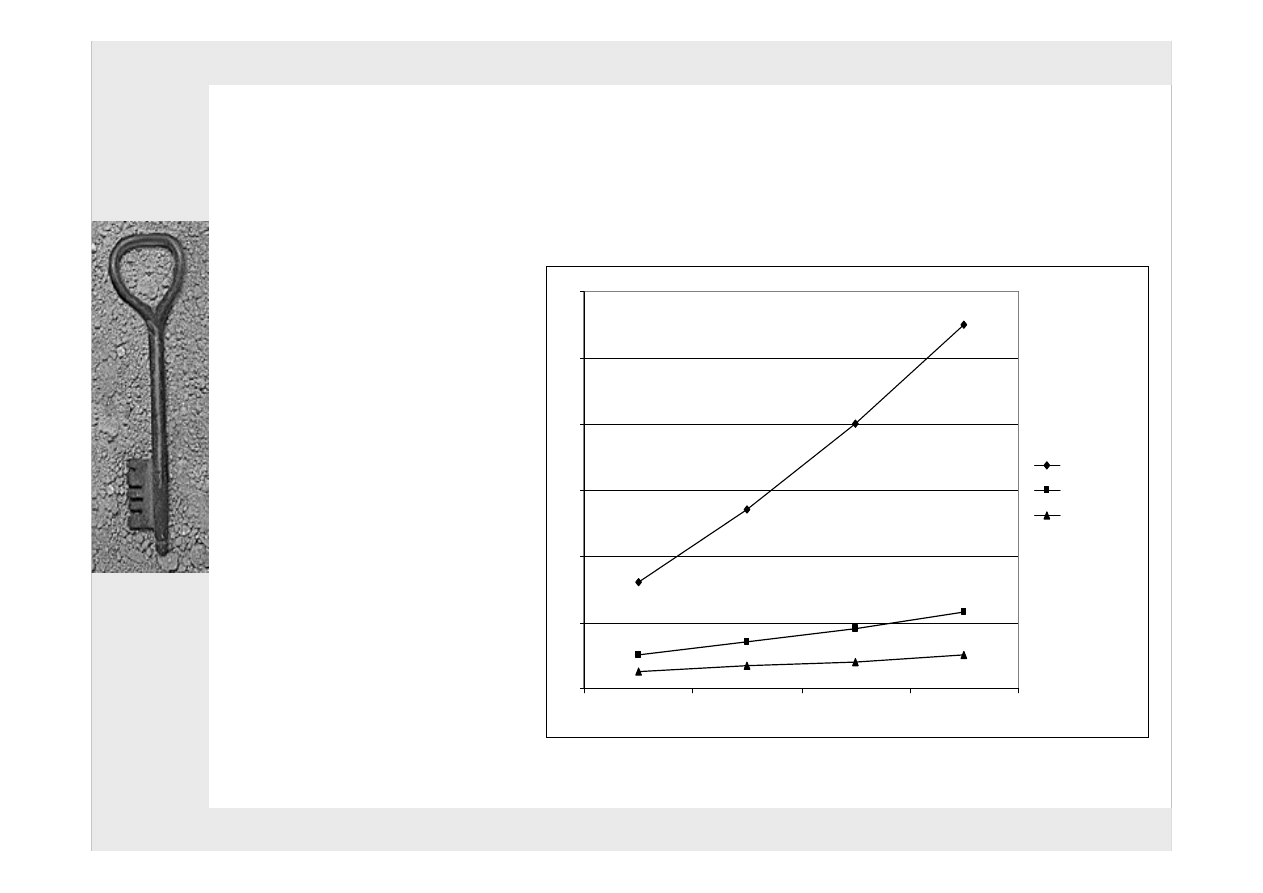

Atak parkingowy cz. 2/4

Faza I: przygotowania + znalezienie celu ataku

802.11b – 2,4 GHz

tryb infrastrukturalny

teoretyczny zasięg

praktyczny zasięg

<<100m

„amatorskie” anteny

zewnętrzne

zwiększające

zasięg (puszki,

anteny satelitarne)

160

270

400

550

50

70

90

115

25

35

40

50

0

100

200

300

400

500

600

11

5,5

2

1

"Otwarte" biuro

"Półotwarte" biuro

"Zamknięte" biuro

[Mbit/s]

[m]

Dane: Instrukcja obsługi Avaya Wireless PC Card

K.Szczypiorski - (Nie)bezpieczeństwo WLAN

18

Ataki na WLAN

Atak parkingowy cz. 3/4

Faza II: podłączenie się do punktu dostępowego

– wykrycie sieci

– wysłanie przez klienta ramki broadcast z prośbą o

podłączenie się do punktu dostępowego

– punkt dostępowy będący w zasięgu wysyła:

• swoją nazwę

• numer kanału radiowego

• ESSID – Extended Service Set ID

• adres MAC

– narzędzia np. NetStumbler m.in. dla Windows, iPaq

K.Szczypiorski - (Nie)bezpieczeństwo WLAN

19

Ataki na WLAN

Atak parkingowy cz. 4/4

Faza III: uruchomienie protokołu warstw wyższych

– DHCP (Dynamic Host Configuration Protocol)

– lub podsłuch pakietów za pomocą sniffera aby określić

nieużywany adres IP (narzędzie: np. Ethereal dla

Linuxa)

– ale jeśli jest uaktywniony WEP:

• narzędzia: AirSnort, WEPcrack

Faza IV: praca w sieci

• jeśli wszystko się powiedzie – praca jako pełnoprawny

użytkownik sieci

K.Szczypiorski - (Nie)bezpieczeństwo WLAN

20

Metody skutecznej ochrony

czyli 10 rad jak wdrażać WLAN

Metody skutecznej ochrony

1.

zbadać zasięg sieci (ogólnodostępne korytarze, „parkingi”...)

2.

„zamknąć środowisko”, jeśli produkt na to zezwala

3.

uaktywnić WEP – zmienić domyślne hasła - wprowadzić

procedury zmiany kluczy (np. codzienne)

4.

zmienić domyślną nazwę sieci

5.

używać kluczy sesyjnych, jeśli produkt na to zezwala

6.

użyć filtrowania na poziomie warstwy MAC (kryteria: adresy,

pakiety bez/z WEP, typy protokołów sieciowych warstw wyższych)

7.

wdrożyć system AAA (np. Radius), jeśli produkt na to zezwala

8.

wdrożyć wirtualną sieć prywatną - VPN (Virtual Private Network)

9.

izolować punkty dostępowe od strony przewodowej sieci lokalnej

za pomocą ścian przeciwogniowych

10.

śledzić uważnie logi gromadzone w punktach dostępowych

K.Szczypiorski - (Nie)bezpieczeństwo WLAN

21

Przyszłość bezpieczeństwa WLAN

Przyszłość bezpieczeństwa WLAN

oczekiwanie na standard 802.11i

– produkty 2003 (?)

– kompatybilność wstecz

proponowane zmiany:

– Uzupełnienie WEP: Temporal Key Integrity

Protocol (TKIP) (!), MIC - Message Integrity Code

– Następca WEP: RC4

→ AES (?)

– Uwierzytelnienie i zarządzanie kluczami: IEEE

802.1X - Network Port Authentication – standard

bezpieczny? – powiązanie z Extensible

Authentication Protocol (EAP)

K.Szczypiorski - (Nie)bezpieczeństwo WLAN

22

Podsumowanie

Podsumowanie

bezpieczeństwo zawarte w IEEE 802.11 jest nikłe i nie

jest „Odpowiednikiem Przewodowej Prywatności” -

głównie ze względu na brak zarządzania kluczami

na dzień dzisiejszy: zwiększenie bezpieczeństwa -

wykorzystanie niestandardowych opcji w urządzeniach

bezpieczne wdrożenia – możliwe – spore nakłady

finansowe (zarządzanie kluczami współdzielonymi,

VPN, AAA)

nie zaleca się stosowania WLAN w tych segmentach

działalności instytucji/firmy/organizacji, które dotyczą

przetwarzania danych o dużej wadze

Koniec

Czy mają Państwo pytania?

Krzysztof Szczypiorski

K.Szczypiorski@tele.pw.edu.pl

http://krzysiek.tele.pw.edu.pl

K.Szczypiorski - (Nie)bezpieczeństwo WLAN

24

Literatura

Literatura

Jesse R. Walker - IEEE P802.11 - Wireless LANs - Unsafe at any key size - An

analysis of the WEP encapsulation, Intel - October 2000

Nikita Borisov, Ian Goldberg, David Wagner - Intercepting Mobile Communications:

The Insecurity of 802.11 - University of California at Berkeley - January 2001

William A. Arbaugh, Narendar Shankar, Y.C. Justin Wan - Your 802.11 Wireless

Network has No Clothes - University of Maryland - March 2001

Scott Fluhrer, Itsik Mantin, Adi Shamir - Weaknesses in the Key Scheduling Algorithm

of RC4 - The Weizmann Institute - August 2001

Tim Newsham - Cracking WEP Keys - Blackhat 2001

Arunesh Mishra, William A. Arbaugh - An Initial Security Analysis of the IEEE 802.1X

Protocol - January 2002

Zbiór stron internetowych o bezprzewodowych sieciach lokalnych (Wireless LANs) w

tym IEEE 802.11 http://www.nwfusion.com/research/wifi.html

Opis anteny wykonanej z puszki po chipsach:

http://www.oreillynet.com/cs/weblog/view/wlg/448

Opis anteny wykonanej z puszki po kawie:

http://www.oreillynet.com/cs/weblog/view/wlg/1124

Document Outline

- (Nie)bezpieczeñstwobezprzewodowych sieci lokalnych (WLAN)

- Plan prezentacji

- G³ówne fakty w historii WLAN

- Podstawowe tryby dzia³ania WLAN

- WLAN a stos TCP/IP

- Warstwy WLAN

- Us³ugi ochrony informacji w WLAN

- WEP - Wired Equivalent PrivacyZa³o¿enia projektowe IEEE 802.11:1997 i 1999

- WEP - Wired Equivalent PrivacyIdea dzia³ania

- WEP - Wired Equivalent PrivacyRamka 802.11 zabezpieczona WEP

- Uwierzytelnienie

- Klasy ataków na IEEE 802.11wykorzystuj¹ce s³abe punkty WEP

- Ponowne u¿ycie IV

- Przeszukiwanie przestrzeni klucza

- Atak na s³abe klucze RC4

- Atak parkingowy cz. 1/4

- Atak parkingowy cz. 2/4

- Atak parkingowy cz. 3/4

- Atak parkingowy cz. 4/4

- Metody skutecznej ochronyczyli 10 rad jak wdra¿aæ WLAN

- Przysz³oœæ bezpieczeñstwa WLAN

- Podsumowanie

- Koniec

- Literatura

Wyszukiwarka

Podobne podstrony:

Bezpieczenstwo w sieci SD

Bezpieczne sieci bezprzewodowe

bezpiecz sieci 13

SK-cw3 2h Konfigurowanie sieci WLAN, Sieci Komputerowe

Bezpieczeństwo w sieci

Firewalle i bezpieczenstwo w sieci Vademecum profesjonalisty firevp

100 sposobow na bezpieczenstwo Sieci

100 sposobów na bezpieczeństwo sieci

Firewalle i bezpieczeństwo w sieci Vademecum profesjonalisty

Bezpieczenstwo sieci Biblia besieb

bezpieczeństwo sieci [ebook pl] SVBBWWU26S3BWRAIYS5CRKNYXKAHNWVKG6I34NQ

Bezpieczeństwo w sieci Internet, Bezpieczeństwo w sieci Internet

Bezpieczenstwo sieci id 83776 Nieznany

Firewalle i bezpieczenstwo w sieci Vademecum profesjonalisty firevp

helion bezpieczenstwo sieci narzedzia

firewalle i bezpieczeństwo w sieci (helion, stresczenie) GXQCAUNAIKIGTTUEZOAK6IMEJFBA6ZPGGJGDAZY

więcej podobnych podstron