Zawód: technik informatyk

Symbol cyfrowy: 312[01]

Wersja arkusza: X

Czas trwania egzaminu: 120 minut

PRÓBNY EGZAMIN

POTWIERDZAJĄCY KWALIFIKACJE ZAWODOWE

Marzec 2007

ETAP PISEMNY

Instrukcja dla zdającego

1. Sprawdź, czy arkusz egzaminacyjny, który otrzymałeś zawiera 17 stron.

Ewentualny brak stron lub inne usterki zgłoś przewodniczącemu zespołu

nadzorującego.

2. Do arkusza dołączona jest KARTA ODPOWIEDZI, na której:

-

wpisz odczytany z arkusza egzaminacyjnego symbol cyfrowy zawodu,

-

wpisz swój numer PESEL i zakoduj go,

-

wpisz swoją datę urodzenia.

3. Arkusz egzaminacyjny składa się z dwóch części.

4. Część pierwsza zawiera 50 zadań, część druga zawiera 20 zadań.

5. Za każde poprawnie rozwiązane zadanie możesz uzyskać 1 punkt.

6. Aby zdać etap pisemny egzaminu musisz uzyskać co najmniej 25 punktów z

części pierwszej i 6 punktów z części drugiej.

7. Czytaj uważnie wszystkie zadania.

8. Rozwiązania zaznaczaj na KARCIE ODPOWIEDZI długopisem lub piórem z

czarnym tuszem/atramentem.

9. Do każdego zadania podane są cztery możliwe odpowiedzi: A, B, C, D.

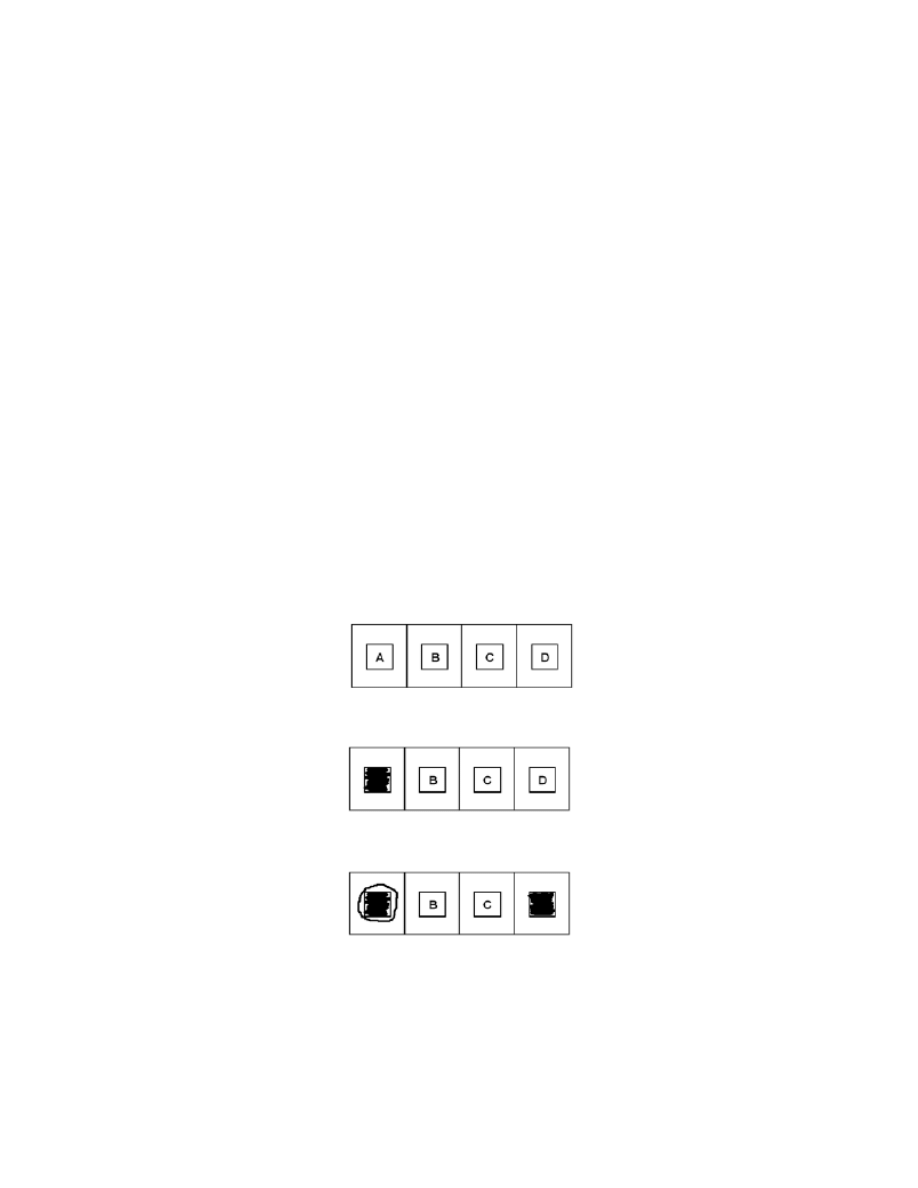

Odpowiada im następujący układ kratek w KARCIE ODPOWIEDZI:

10. Tylko jedna odpowiedź jest poprawna.

11. Wybierz właściwą odpowiedź i zamaluj kratkę z odpowiadającą jej literą – np.

gdy wybrałeś odpowiedź "A":

12. Staraj się wyraźnie zaznaczać odpowiedzi. Jeżeli się pomylisz i błędnie

zaznaczysz odpowiedź, otocz ją kółkiem i zaznacz odpowiedź, którą uważasz za

poprawną, np.

13. Po rozwiązaniu testu sprawdź, czy zaznaczyłeś wszystkie odpowiedzi na

KARCIE ODPOWIEDZI i wprowadziłeś wszystkie dane, o których mowa w

punkcie 2 tej instrukcji.

Pamiętaj, że oddajesz przewodniczącemu zespołu nadzorującego tylko KARTĘ

ODPOWIEDZI.

Powodzenia!

1

1. Procesor dwurdzeniowy posiada:

A) dwa rdzenie macierzyste

B) dwie jednostki wykonawcze

C) podwojone wszystkie bloki

D) dwie jednostki rozkazowe

2. Aby skonfigurować system SLI należy posiadać:

A) płytę główną z chipsetem wspierającym SLI, przynajmniej

dwa złącza PCI-E x16, dwie karty graficzne SLI

B) płytę główną z chipsetem nVidia, dwa złącza PCI-E, dwie karty

graficzne SLI

C) przynajmniej dwa złącza PCI-E x16, dwie karty graficzne AGP

D) płytę główną z chipsetem wspierającym SLI, przynajmniej

dwa złącza PCI-E x16, jedną kartę graficzną SLI i jedną zwykłą

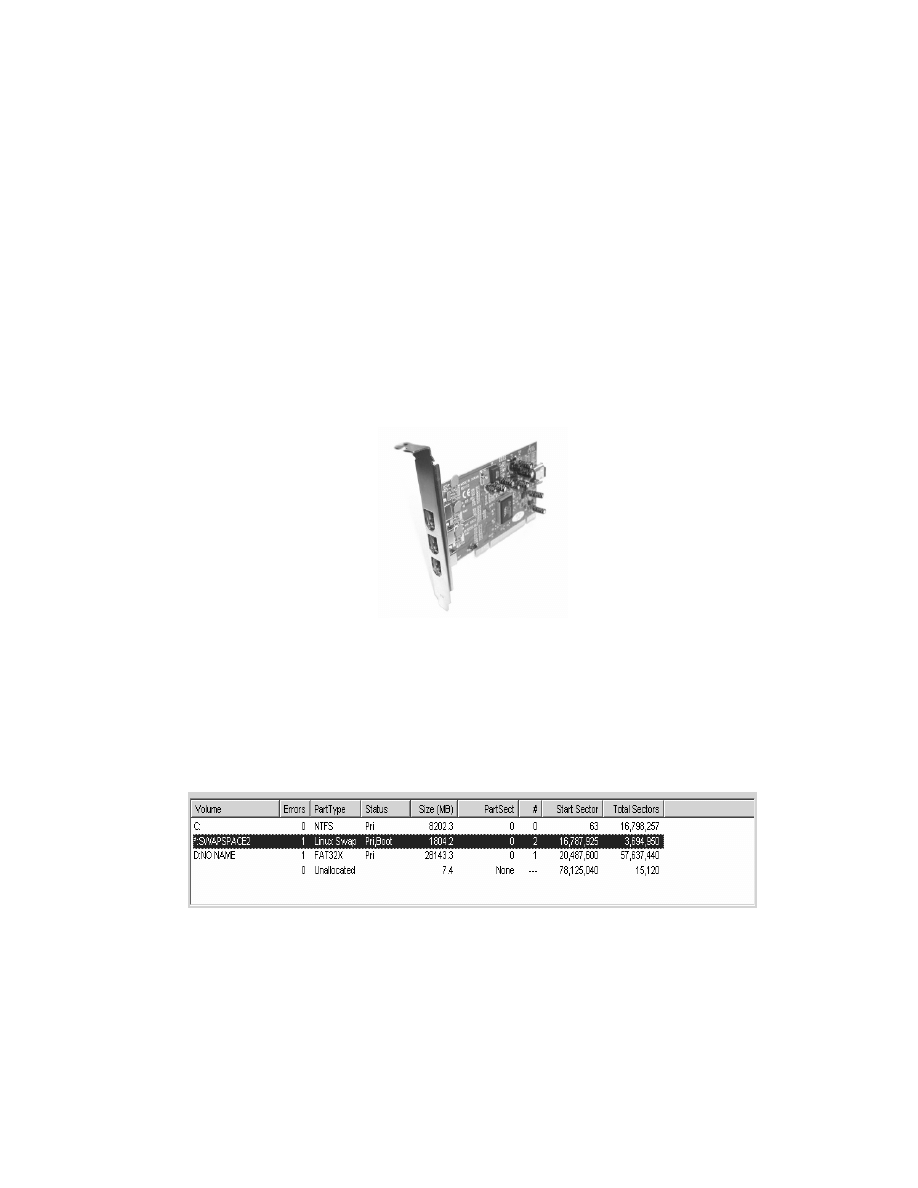

3. Jakie dodatkowe złącza posiada ta karta:

A) USB

B) DVI

C) FireWire

D) RJ45

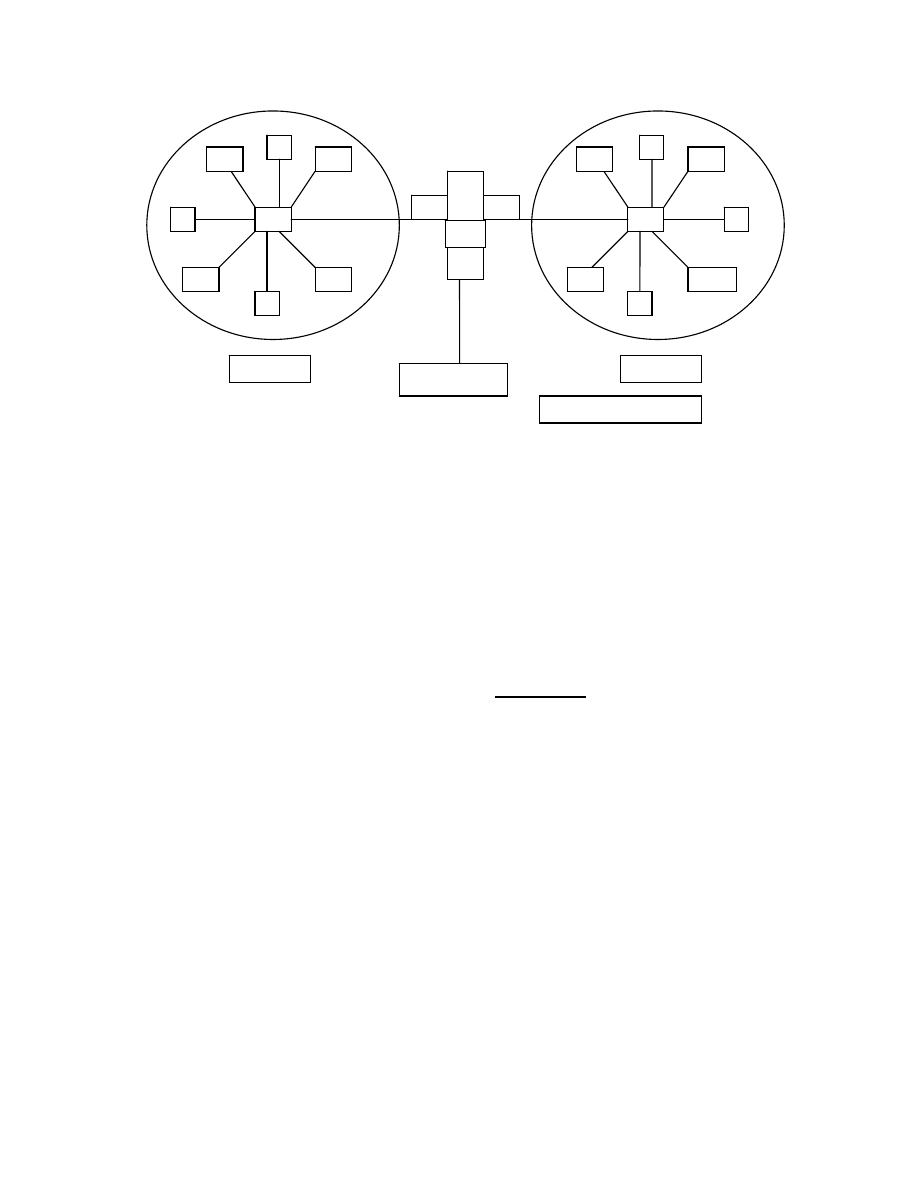

4. Ile dodatkowych partycji podstawowych można zainstalować na

poniższym dysku twardym?

A) 0

B) 1

C) 2

D) więcej niż 2

2

3

5. Opcja Biosu HDD S.M.A.R.T capability:

A) oznacza możliwość włączenia systemu ochrony zapisu na

dysku

B) oznacza możliwość przełączania dysku twardego w tryb

mniejszej pojemności (dla starszych systemów operacyjnych)

C) oznacza możliwość wyłączenia transferu DMA dla dysku

D) oznacza możliwości skorzystania z systemu sprawdzania

stanu dysku twardego

6. Układ SPD RAM służy do:

A) przechowywania optymalnych parametrów pracy pamięci

celem skorzystania z nich w Biosie

B) odświeżania pamięci RAM

C) zapewnienia synchronizacji pamięci z chipsetem

D) konfiguracji częstotliwości pracy pamięci RAM

7. Procesor Intel Core 2 Duo wymaga do instalacji, w płycie

głównej, gniazda typu:

A) socket 754

B) socket 604

C) socket AM2

D) socket 775

8. Administrator sieci ma ustawione automatyczne wykonywanie

backupów katalogu c:\dane w systemie Windows 2000

narzędziem ntbackup. Harmonogram ustawiony jest

następująco:

poniedziałek 6.00 – kopia normalna,

wtorek 6.00 – kopia przyrostowa,

środa 6.00 – kopia normalna,

czwartek 6.00 – kopia przyrostowa,

piątek 6.00 – kopia przyrostowa.

Użytkownik w piątek o 10.00 zgłasza utratę plików z katalogu

c:\dane. Pliki istniały podczas rozpoczynania pracy w piątek o

7.00. W jaki, pewny i najszybszy, sposób odzyskać z backupów

pliki z katalogu c:\dane?

A) należy odzyskać kopię z poniedziałku

B) należy odzyskać kopię ze środy i czwartku

C) należy odzyskać kopię z poniedziałku, wtorku, środy,

czwartku

D) należy odzyskać kopię ze środy

4

9. Gdzie można odzyskać pliki z kopii zapasowej wykonanej w

systemie Windows XP/2003 wykonanej narzędziem ntbackup?

A) tylko do lokalizacji, z której wykonywaliśmy backup

B) do dowolnego katalogu ale tylko do na komputerze, z którego

został wykonywany backup

C) do dowolnego katalogu na dowolnym komputerze z systemem

Windows XP/2003

D) tylko do katalogu %WINDIR%\backup

10. Plik o wielkości 399 KB zapisany na partycji FAT32 o wielkości

1.7 GB zajmie odpowiednio:

A) 50 klastrów i 400 sektorów

B) 400 klastrów i 400 sektorów

C) 200 klastrów i 400 sektorów

D) 100 klastrów i 800 sektorów

11. Dla kodowania U2 zapis liczby 5-cio bitowej 10010 jest równy:

A) -14

B) -2

C) 18

D) -18

12. Jaki protokół wypełnia następującą tabelę:

10.0.1.138 00:0E:11:A1:F1:C2

10.0.1.132 00:0D:39:B9:A0:C8

10.0.1.1.1 00:03:39:D8:11:29

A) TCP

B) DNS

C) ARP

D) DHCP

13. System Raid 5 do działania potrzebuje przynajmniej:

A) dwóch dysków

B) trzech dysków

C) czterech dysków

D) pięciu dysków

Rysunek wykorzystywany w zadaniach 14-21.

LAN1

INTERNET

1

H

R

12

11

9

10

7

6

5

4

3

2

LAN2

R – router, H - hub

14. Aby otrzymać sieć lokalną działającą w zgodnie z protokołem

CSMA/CD (popularnie Ethernet) należy w miejscu oznaczonym

„1” zainstalować:

A) router

B) switch

C) modem

D) serwer

15. Zakładając, że router na interfejsie oznaczonym nr 12 ma adres

10.0.99.1/24, adres interfejsu routera oznaczonego numerem 11

(dla bezproblemowego działania) nie może mieć wartości:

A) 10.0.99.2/24

B) 192.168.1.1/24

C) 10.0.100.2/24

D) 172.16.11.1/16

16. Z którym hostem komunikuje się host 7 znając jego adres MAC?

A) 4

B) 9

C) 11

D) z hubem

17. Serwer DNS dla sieci LAN1 i LAN2 nie może być umieszczony:

A) w sieci LAN1

B) w sieci LAN2

C) w Internecie

D) żadne z powyższych

5

6

18. Interfejs routera o numerze 12 ma adres 10.0.99.1/24, o

numerze 11 ma adres 10.0.99.17/16 a interfejs internetowy

routera ma adres 83.13.2.194/28. Host 6 ma ustawiony jedynie

adres IP i maskę na: 10.0.99.1/24. Aby „ręcznie” zapewnić

komunikację hosta 6 z siecią LAN1 i Internetem należy w

systemie Windows XP wydać polecenie:

A) route add 0.0.0.0 83.13.2.194

B) route add 0.0.0.0 mask 0.0.0.0 10.0.99.1

C) route add 255.255.255.255 mask 10.0.99.17

D) route add 0.0.0.0 mask 255.255.255.255 83.13.2.194

19. Interfejs routera o numerze 12 ma adres 10.0.99.1/24, o

numerze 11 ma adres 10.0.99.17/16 a interfejs internetowy

routera ma adres 83.13.2.194/28. Host 6 ma ustawiony jedynie

adres IP i maskę na: 10.0.99.1/24. Aby „ręcznie” zapewnić

komunikację hosta 6 z siecią LAN1 i Internetem należy w

systemie Linux wydać polecenie:

A) ip route add 0.0.0.0 83.13.2.194

B) route add default 83.13.2.194

C) ip route add default via 10.0.99.1

D) ip table add 255.255.255.255 mask 10.0.99.17

20. Aby zapewnić pełny dostęp z sieci LAN1 I LAN2 do Internetu

należy:

A) na routerze zainstalować serwer PROXY

B) na interfejsie internetowym routera zainstalować usługę NAT

C) na interfejsach 11 i 12 routera zainstalować usługę NAT

D) na komputerach z sieci LAN1 i LAN2 skonfigurować poprawne

adresowanie IP

21. Serwer DHCP dla sieci LAN2 (bez usługi przekazywania DHCP)

może być zainstalowany:

A) na dowolnym hoście internetowym

B) na komputerze nr 2

C) na komputerze nr 10

D) w tej sieci jest to niemożliwe, ponieważ jest to sieć lokalna

22. Adres MAC jest:

A) 16 bitowy

B) 32 bitowy

C) 48 bitowy

D) 128 bitowy

23. Jakie pole nie występuje w pakiecie TCP:

A) port trasy

B) port docelowy

C) port źródłowy

D) suma kontrolna

7

24. Zaznacz niepoprawne przyporządkowanie „port-usługa”:

A) 80 – http

B) 22 – ssh

C) 53 – dns

D) 25 – pop3

25. Który plik w systemie Windows 2000/XP/2003 nie jest w żaden

sposób powiązany z uruchamianiem systemu:

A) %SYSTEMDRIVE%\ntldr

B) %SYSTEMDRIVE%\boot.ini

C) %SYSTEMDRIVE%\ntdetect.com

D) %SYSTEMDRIVE%\pagefile.sys

26. W systemie Linux założono katalog domowy użytkownika

akowalski o nazwie akowalski na partycji dyskowej ext3 i

podmontowano do katalogu /home. Jak zezwolić na pełny dostęp

dla użytkownika anowicka do tego katalogu (użytkownik

akowalski nie pracuje już w firmie i użytkownik anowicka ma

przejąć wszystkie jego pliki):

A) chmod 700 /home/akowalski anowicka

B) chown –R anowicka /home/akowalski && chmod –R 700

/home/akowalski

C) cp /home/kowalski /home/anowicka && chmod 700

/home/akowalski

D) chmod 777 /home/akowalski && cp /home/anowicka

27. System linuxowy może przyjmować połączenia ssh oraz zezwala

na uwierzytelnianie kluczami DSA. Jak przesłać wygenerowane

klucze ssh do systemu 80.11.11.12 na konto akowalski tak aby

można było uwierzytelniać się baz hasła (tylko za pomocą klucza

prywatnego DSA)?

A)

ssh –l root 80.11.11.12

cat /home/akowalski/id_dsa > /etc/ssh/keys_dsa

cp /home/akowalski/id_dsa /etc/ssh/autorized_keys

B)

cp –p id_dsa.pub akowalski@80.11.11.12:/home/akowalski/keys

C)

scp id_dsa akowalski@80.11.11.12:

ssh –l akowalski 80.11.11.12

cat id_dsa >> .ssh/authorized_keys

D)

scp –p id_dsa.pub akowalski@80.11.11.12:

ssh –l akowalski 80.11.11.12

cat id_dsa.pub >> .ssh/authorized_keys

8

28. „Cookies” to:

A) modyfikowane przez serwer ustawienia przeglądarki

internetowej

B) niewielkie pliki tekstowe umieszczane na dysku klienta przez

serwer WWW

C) tymczasowe pliki internetowe

D) przesyłane Internetem wiadomości z oprogramowaniem typu

spyware

29. Co pojawi się na w przeglądarce internetowej po otwarciu pliku

z następującą zawartością:

<html>

<head>

<title>ZWIERZĘTA CHRONIONE</title>

</head>

<body bgcolor="#ffff00">

<p>

<a

href="hipopotam.html">hipcio</a></p><br>

<b>

GATUNKI HIPOPOTAMÓW

</body>

</html>

A) na żółtym tle link pod napisem hipcio, dalej pod spodem

pogrubiony napis GATUNKI HIPOPOTAMÓW

B) na żółtym tle na środku strony napis ZWIERZĘTA

CHRONIONE, dalej link pod napisem hipcio, dalej pod spodem

pogrubiony napis GATUNKI HIPOPOTAMÓW

C) na fioletowym tle na środku strony napis ZWIERZĘTA

CHRONIONE, dalej link pod napisem hipopotam.html hipcio,

dalej pod spodem pogrubiony napis GATUNKI HIPOPOTAMÓW

D) na fioletowym tle obrazek hipopotam.html dalej link pod

napisem hipcio, dalej pod spodem pogrubiony napis GATUNKI

HIPOPOTAMÓW

30. Przykładem nieskończonej pętli w języku C++ jest:

A) for ( int i=1;i<3 ;i++ ) { i--;i++;}

B) for ( ; ; ) {i--;}

C) while (0) { i--; i++; }

D) do { i--;} while(1)

9

31. Załóżmy, że w programie występuje procedura

Var

x,y,z:real;

a,b,c:integer;

procedure wynik(var liczba:real; n:integer);

Które wywołanie jest poprawne:

A) wynik(x,z);

B) wynik(z,20,0);

C) wynik(10.10,b+3);

D) wynik(z-2,1.2);

32. Zadeklarowaliśmy tablicę

char znak[8]=”abcdefg”;

Czy prawdziwa jest zależność:

znak[1]==*(znak+1)==’b’

A) tak

B) nie

C) tablica została źle zadeklarowana

D) elementy tablicy są niepoprawne

33. Podaj wartość zmiennej a po wykonaniu instrukcji w języku

C++ lub Java:

int a=2;

switch (a) {

case 1: a++;

case 2: a++;

case 3: a++;

break;

case 4: a++;

default: a++;

break; }

A) 1

B) 2

C) 3

D) 4

34. W wyniku wykonania poniższego fragmentu programu

int a=-2, b=0;

if(a<0)

if(b++<2)

a=5;

else

{a=0;b++};

zmienne a i b będą miały wartość:

A) a=-2, b=0;

B) a=-2, b=1;

C) a=0, b=0;

D) a=5, b=1;

10

35. Jaki będzie rezultat na ekranie po wykonaniu programu:

#include <iostream.h>

class tresc

{

private:

char

poczatek;

int dlugosc;

public:

void

ustaw(char,

int);

tresc();

}

void tresc::ustaw(char a, int b)

{

cout<<”Ustawienie poczatkowej litery”;

poczatek=1;

cout<<”Ustawienie dlugosci slowa”;

dlugosc=2;

}

tresc::tresc()

{

cout<<”Klasa

tresc”;

}

void main()

{

tresc

nowaTresc;

}

A) nowaTresc

B) Klasa tresc

C) Ustawienie początkowej litery 1 Ustawienie długości slowa 2

D) Klasa tresc Ustawienie początkowej litery 1 Ustawienie

długości slowa 2

36. Jaki napis zostanie wyświetlony po wykonaniu ciągu instrukcji:

L:=25;

Case L mod 2 of

1: Write(‘ALA’);

2: Write(‘Ma’);

3: Write(‘Kota’);

else write(‘A sierotka ma rysia’);

end;

A) ALA

B) Ma

C) Kota

D) A sierotka ma rysia

11

37. Dyrektywa:

#define funkcja konkurs

A) powoduje, że funkcji „funkcja” przypisano wartość „konkurs”

B) powoduje zastąpienie słowa „funkcja” słowem „konkurs”

C) definiuje funkcję „funkcja” wraz z wartością początkową

„konkurs”

D) jest to dyrektywa błędna

38. Co się stanie po wykonaniu tej pętli w języku JavaScript:

for (i=0; i<10; i++) { continue; document.write(i+”<BR>”); }

A) zostanie stworzonych 10 pustych linii

B) zostaną wyświetlone liczby od 1 do 10 w nowych liniach

C) nic się nie stanie

D) zostaną wyświetlone literały „iBR” dziesięć razy

39. Który format nie może przechowywać informacji wektorowych?

A) EPS

B) PDF

C) PNG

D) PSD

40. W grafice rastrowej 2D w trybie LAB nie informacji o:

A) jasności

B) stosunku koloru zielonego do czerwonego

C) stosunku koloru niebieskiego do żółtego

D) stosunku koloru niebieskiego do zielonego

41. Monitory i projektory operują w trybie kolorów:

A) RGB

B) CMYK

C) LAB

D) CRT

42. Jakiej liczbie, zapisanej szesnastkowo, odpowiada liczba binarna

1110101000101111 zapisana w systemie dwójkowym?

A) EA2FH

B) DABFH

C) E10FH

D) CF2FH

43. W systemie Windows 2000/XP/2003 sprawdzenie wydajności

systemu oraz do włączania liczników i alertów elementów

systemu można dokonać w:

A) Panel Sterowania \ Narzędzia administracyjne \ Wydajność

B) Start \ Programy \ Akcesoria \ Miernik systemu

C) Panel Sterowania \ Narzędzia administracyjne \ Zasady grup

D) msinfo32

12

44. System plików z prawami zapisu to:

A) Fat16

B) Fat32

C) Iso9660

D) Reiserfs

45. Kategoria “Witryny zaufane” występuje w opcjach zabezpieczeń:

A) przeglądarki Firefox

B) przeglądarki Konqueror

C) przeglądarki Internet Explorer

D) przeglądarki Opera

46. W programie MS Excel prototyp funkcji JEŻELI posiada:

A) jeden parametr

B) dwa parametry

C) trzy parametry

D) cztery parametry

47. Co oznacza pojedyncze mignięcie kontrolki stacji dyskietek

podczas startu komputera?

A) stacja jest podłączona poprawnie

B) stacja ma podłączone zasilanie ale nie ma podłączonego kabla

danych

C) stacja jest uszkodzona

D) należy odwrócić kabel danych

48. Pierwotny proces działający poza jądrem systemu Linux ma

nazwę:

A) init

B) rc

C) system

D) primary.rc

49. Dostępne powłoki systemowe w systemie Linux wymienione są w

pliku:

A) /dev/tty

B) /etc/bash

C) /etc/cmd

D) /etc/shells

50. W systemie Windows 2000/XP/2003 aby dodać do zmiennej

środowiskowej PATH wartość c:\java należy wydać polecenie:

A) SET PATH=c:\java

B) %PATH%+c:\java

C) SET PATH=%PATH%;c:\java

D) PATH=PATH+c:\java

Wyszukiwarka

Podobne podstrony:

2008 probny wlasny zsl teoria marcin kubiak

2008 probny wlasny zsl praktyka marcin kubiak

2008-probny-praktyka-teleinformatyk-wlasny, Technik Informatyk, materialy egzamin teoretyczny

DI Wyk ady (prof K Marcinek) [2006 2007]

2008-probny-praktyka-teleinformatyk-wlasny-klucz, Technik Informatyk, materialy egzamin teoretyczny

Niepełnosprawny intelektualnie aktywny we własnym środowisku Wspolne tematy 7 8 2007 (2)

Egzamin próbny praktyczny grudzień 2007

Ginekologia i położnictwo test próbny 2007, Ratownictwo medyczne, Ratownictwo

próbny 2007, Fizykoterapia, testy, odpowiedzi do testów

Egzamin próbny 2007 pisemny, Kosmetologia

2008-probny-praktyka-teleinformatyk-wlasny, Technik Informatyk, materialy egzamin teoretyczny

DI Wyk ady (prof K Marcinek) [2006 2007]

Historia (egzamin próbny, poziom rozszerzony) rok 2007, klucz

Obróbka skrawaniem ścierna i erozyjna, laboratorium, Dąbrowski, Marciniak, Nowicki, Warszawa 2007(1)

więcej podobnych podstron