Nazwa przedmiotu:

Bezpieczeństwo Sieci laboratorium

Prowadzący:

mgr inŜ. Radosław Michalski (rmichalski@wsiz.wroc.pl) mgr inŜ. Jerzy śemła (jzemla@wsiz.wroc.pl)

Temat laboratorium:

Narzędzie nmap

Czas trwania:

2h

Uwagi:

I Wprowadzenie do zajęć

Jednym z najpopularniejszych programów pozwalającym w prosty sposób wykonywać audyt bezpieczeństwa własnej sieci jest nmap. Jego podstawowym zastosowaniem jest skanowanie portów hostów w celu określenia jakie usługi są na danym serwerze włączone. Dość częstym błędem początkujących administratorów jest niewyłączanie zbędnych usług, co w konsekwencji moŜe prowadzić do naruszenia bezpieczeństwa serwera, dlatego analiza programem nmap moŜe być pomocna.

Ponadto, bazując na formacie pakietu IP przesyłanego przez serwer, nmap pozwala określić jaki system operacyjny na danym serwerze działa.

UWAGA: skanowanie portów innych serwerów moŜe być poczytywane jako próba ataku, dlatego naleŜy wykonywać testy na własnych komputerach.

II Realizowane scenariusze

1. Zalogowanie się na serwer zdalny z systemem operacyjnym Linux UŜywając programu PuTTy zaloguj się na serwer podany przez prowadzącego.

2. Zapoznanie się z lokalnie działającymi usługami - netstat Aplikacja netstat pozwala zorientować się lokalnie jakie usługi są uruchomione po stronie serwera. Aby dowiedzieć się dokładnie jak działa, uŜyj polecenia ‘man netstat’. Nas interesuje informacja jakie usługi TCP/UDP uruchomione są po stronie serwera:

W sprawozdaniu umieść informację do czego słuŜą podane usługi.

3. Narzędzie nmap

3.1 Uruchomienie narzędzia nmap

Uruchom narzędzie nmap bez parametrów i zapoznaj się z dostępnymi opcjami.

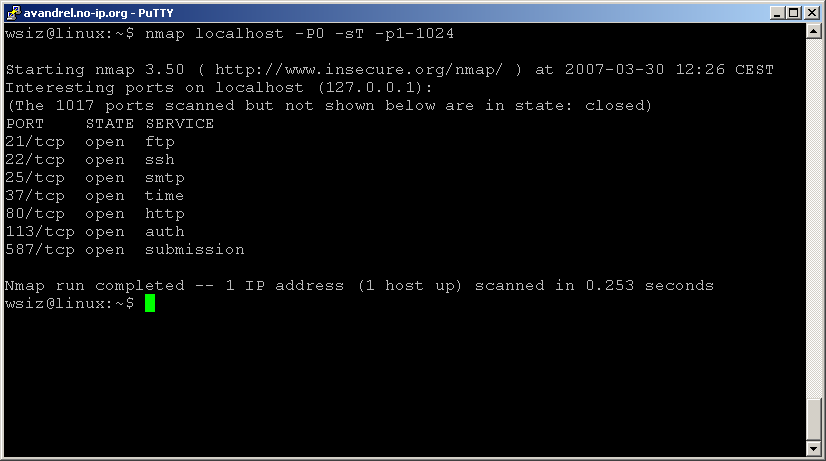

3.2 Skanowanie portów lokalnego komputera Przeskanuj lokalny komputer w poszukiwaniu otwartych portów (od 1 do 1024).

Czy informacje uzyskane w programie netstat pokrywają się z informacjami z nmapa? Jakie mogą być powody gdy tak nie jest?

3.3 Skanowanie portów zdalnego komputera Przeskanuj zdalny komputer (adres IP poda prowadzący) na określonych portach.

Co oznacza STATE ‘filtered’ a co ‘closed’?

3.4 Poznawanie wersji systemu operacyjnego Do sprawdzenia wersji systemu operacyjnego słuŜy opcja –O (wymagane prawa roota).

III Materiały pomocnicze

1. nmap

http://insecure.org/nmap/

http://www.chiark.greenend.org.uk/~sgtatham/putty/

3. Using netstat

http://www.linuxhowtos.org/Network/netstat.htm 4. p0f – passive OS fingerprinting tool

http://lcamtuf.coredump.cx/p0f.shtml

5. Skanowanie portów, fingerprinting i techniki zapobiegania (nmap, nikto, p0f, httprint)

http://www.linux-

educd.pl/index.php?option=com_content&task=view&id=64&Itemid=45