Topologie sieci cz. II

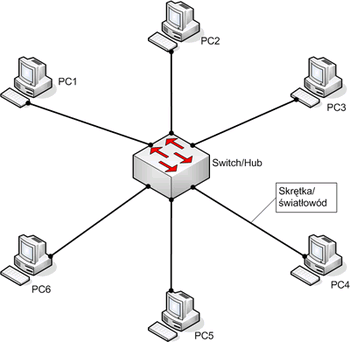

Topologia gwiazdy

W topologii gwiazdy ( ang. star network), kable sieciowe połączone

są w jednym wspólnym punkcie, którym jest hub lub switch. Zadaniem

huba lub switcha jest nie tylko łączyć elementy sieci, ale także rozsyłać

sygnały, a także wykrywać kolizje w sieci. Każde urządzenie przyłączone

do sieci może uzyskiwać bezpośredni i niezależny od innych urządzeń

dostęp do nośnika. Topologia ta stosowana jest w technologii Ethernet i

Fast Ethernet oraz jest najczęściej stosowaną topologią we współczesnych

sieciach lokalnych.

Połączenia w sieci LAN o małych rozmiarach i topologii gwiazdy

rozchodzą się z jednego wspólnego punktu. Każde urządzenie

przyłączone do takiej sieci może inicjować dostęp do nośnika niezależnie

od innych przyłączonych urządzeń. Topologie gwiazdy stały się

dominującym we współczesnych sieciach LAN rodzajem topologii. Są

one elastyczne, skalowalne i stosunkowo tanie w porównaniu z bardziej

skomplikowanymi sieciami LAN o ściśle regulowanych metodach

1

dostępu. Gwiazdy przyczyniły się do dezaktualizacji magistral i

pierścieni.

Rodzaje topologii gwiazdy:

• aktywne- sygnał w koncentratorze jest regenerowany lub

wzmacniany,

• bierne (cały transfer w sieci przechodzi poprzez hub, z

którego sygnał może być nadawany do kilku lub do

wszystkich węzłów.

Wady topologii gwiazdy:

• wysoki koszt spowodowany jest dużą ilością kabla,

• awaria switcha lub huba powoduje unieruchomienie sieci.

Zalety topologii gwiazdy:

• awaria jednej stacji nie powoduje unieruchomienia całej

sieci,

• duża elastyczność i skalowalność,

• łatwość monitoringu i konserwacji,

• łatwość wykrywania usterek.

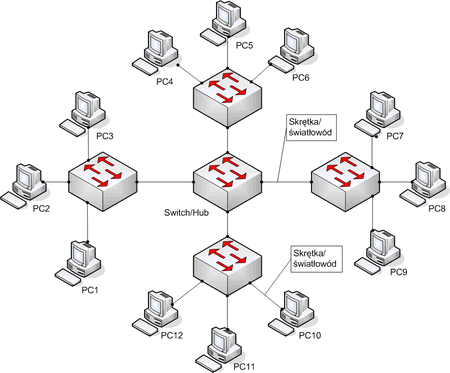

Gwiazda rozszerzona

Topologia gwiazdy rozszerzonej oparta jest na topologii gwiazdy.

Każde z urządzeń końcowych działa jako urządzenie centralne dla

własnej topologii gwiazdy. Pojedyncze gwiazdy połączone są przy użyciu

koncentratorów lub przełączników. Stosowana jest głównie w przypadku

rozbudowanych sieci lokalnych, w technologii Ethernet i Fast Ethernet.

2

Topologie sieci cz. II

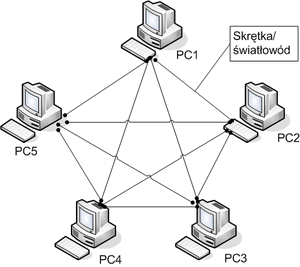

Topologia siatki

Zwana jest także topologią oczkową ( ang. Mesh). Jest najbardziej

odporna na uszkodzenia spośród wszystkich topologii.

Typy sieci opartych na topologii siatki:

pełna siatka ( ang. Full Mesh)- każdy węzeł sieci ma fizyczne, albo

wirtualne połączenie z każdym innym węzłem,

częściowa siatka ( ang. Partial Mesh)- niektóre węzły sieci tworzą

pełną siatkę z innymi węzłami podłączonymi tylko do jednego lub dwóch

innych węzłów. Jest mniej kosztowna.

Sieć zbudowana w topologii pełnej siatki jest praktycznie

niezawodna, dzięki zapasowym łączom. Budowa takiej sieci jest bardzo

kosztowna, dlatego też w sieciach lokalnych nie jest ona zbyt

powszechna. Jej wysoka niezawodność sprawiła jednak, iż sieci takie

3

Topologie sieci cz. II

znalazły zastosowanie w miejscach, gdzie nie może być mowy o żadnych

awariach, jak na przykład w instytucjach wojskowych, czy elektrowniach

atomowych. Większe wykorzystanie topologii siatki stosuje się w sieciach

rozległych WAN, gdzie wymagana jest bardzo wysoka niezawodność

sieci.

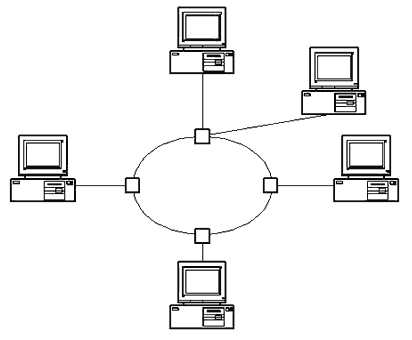

Topologie logiczne

Topologia logiczna opisuje metodę dostępu urządzeń sieciowych do

medium transmisyjnego. Topologie logiczne dzieli się na:

• Topologie rozgłaszania

• Topologie przekazywania żetonu (token)

Topologia rozgłaszania CSMA/CD

Dostęp do medium transmisyjnego w przypadku sieci Ethernet

realizowany jest najczęściej przez protokół CSMA/CD (Carrier Sense

4

Multiple Access/Collision Detecttion), który jest przykładem topologii

rozgłaszania. Protokół wykrywa, czy łącze jest dostępne, a także reaguje

na występujące kolizje.

W sieci z protokołem CSMA/CD urządzenia przed nadawaniem

sprawdzają, czy medium sieciowe jest zajęte. Jeśli węzeł wykryje, że sieć

jest zajęta, będzie oczekiwał przez losowo wybrany czas przed

ponowieniem próby. Jeżeli węzeł wykryje, że medium nie jest zajęte,

rozpocznie nadawanie

i nasłuchiwanie. Celem nasłuchiwania jest upewnienie się, że żadna inna

stacja nie nadaje w tym samym czasie. Po zakończeniu transmisji danych

urządzenie powróci do trybu nasłuchiwania

Jeśli dwa urządzenia rozpoczęły nadawanie w tym samym czasie,

występuje kolizja, która jest wykrywana przez urządzenia nadawcze.

Transmisja danych zostaje wówczas przerwana. Węzły zatrzymują

nadawanie na losowo wybrany czas, po którym jest podejmowana kolejna

próba uzyskania dostępu do medium.

Metoda transmisji wykorzystywana jest w sieciach Ethernet

zbudowanych na bazie topologii magistrali, gwiazdy, drzewa oraz siatki

Token – przekazywanie żetonu

Dostęp do medium transmisyjnego jest realizowany przez

przekazywanie żetonu. Żeton (token) dostępu jest określoną sekwencją

bitów zawierających informację kontrolną. Przejęcie żetonu przez

urządzenie sieciowe zezwala na rozpoczęcie transmisji danych. Każda

sieć ma tylko jeden żeton dostępu przekazywany pomiędzy kolejnymi

5

Topologie sieci cz. II

węzłami sieci. Jeśli komputer ma dane do wysłania, usuwa żeton z

pierścienia i rozpoczyna transmisję.

Dane wędrują po kolejnych węzłach sieci, aż trafią do adresata.

Komputer odbierający wysyła do komputera nadającego komunikat o

odebraniu danych. Po weryfikacji komputer wysyłający tworzy nowy

żeton i wysyła go do sieci

Źródła:

• Sieci komputerowe – księga eksperta (Mark Sportack)

• www.sieci.net84.net

• Wikipedia.pl

6