Andrzej Grzywak

Sieci Bezprzewodowe

Spis treści

Wprowadzenie

Bezprzewodowe media komunikacyjne są stosowane w wielu dziedzinach życia od wielu lat (radio, telewizja, telekomunikacja). W ostatnich latach media bezprzewodowe (fale radiowe i podczerwień) są również coraz częściej stosowane w sieciach komputerowych lokalnych i rozległych. Występuje wiele przypadków, dla których media komunikacyjne bezprzewodowe są korzystniejsze od przewodowych. O wyborze decydują względy ekonomiczne, organizacyjne bądź techniczne. Typowe przypadki, dla których transmisja bezprzewodowa w sieciach komputerowych jest pożądana lub wręcz konieczna, to:

stacje robocze, które mają komunikować się ze sobą, rozmieszczone są na dużym obszarze ubogim w środki łączności przewodowej, np. telefonicznej. Transmisja radiowa jest wówczas względnie prostym i tanim sposobem uzyskania łączności na stosunkowo duże odległości,

stacje robocze, które mogą się poruszać względem siebie. W tym przypadku zalety transmisji bezprzewodowej są najbardziej oczywiste, ponieważ przewody elektryczne praktycznie uniemożliwiają swobodne poruszanie się stacji. Coraz powszechniejsze będzie wyposażenie komputerów przenośnych w środki łączności bezprzewodowej,

sieć komputerowa, która charakteryzuje się dużymi wahaniami obciążenia. Zastosowanie mediów bezprzewodowych w takich przypadkach może być korzystniejsze ze względów ekonomicznych,

sieć lokalna, zawierająca niewielką liczbę stacji zlokalizowanych na stosunkowo małym obszarze , jeśli wykonanie połączeń przewodowych jest niewygodne lub kosztowne.

Aktualnie w sieciach komputerowych stosowane są dwa podstawowe rodzaje bezprzewodowych mediów komunikacyjnych:

fale elektromagnetyczne radiowe (w tym transmisja satelitarna),

promieniowanie podczerwone (ang. infrared),

promieniowanie laserowe.

Podczas gdy w komunikacji przewodowej stosowane są fale elektromagnetyczne rozchodzące się wzdłuż linii przesyłowej w przestrzeni organicznej, komunikacja bezprzewodowa wykorzystuje fale elektromagnetyczne rozchodzące się w wolnej przestrzeni. Ogólnie rzecz biorąc, zakresy częstotliwości fal elektromagnetycznych wykorzystywanych do transmisji są zbliżone dla mediów przewodowych i bezprzewodowych, stosowanie tych drugich daje jednak nowe możliwości związane z propagacją fal nie ograniczoną do linii transmisyjnej.

Przedział częstotliwości fal radiowych wykorzystywanych do transmisji rozciąga się od 30 kHz do 300 GHz, aczkolwiek technicznie możliwe jest stosowanie do tego celu także częstotliwości niższych. Odpowiada to długościom fali od 1 mm do 10 km. Ponieważ właściwości fizyczne fali elektromagnetycznej ulegają zmianie wraz ze zmianą jej długości, dokonano podziału tego przedziału na zakresy (Tablica 1).

Zakresy fal elektromagnetycznych

Zakres |

Długość fal |

Oznaczenie |

30 kHz ÷ 300 kHz 300 kHz ÷ 3 MHz 3 MHz ÷ 30 MHz 30 MHz ÷ 300 MHz 300 MHz ÷ 3 GHz 3 GHz ÷ 30 GHz 30 GHz ÷ 300 GHz |

10 km ÷1 km 1 km ÷100 m 100 m ÷10 m 1 m ÷1 m 1m ÷10 cm 10 cm ÷1 cm 1 cm ÷1 mm |

LF MF HF VHF UHF SHF EHF |

W zakresach LF I MF (fale długie i średnie) istnieją znaczne ograniczenia na dostępną szerokość pasma, a więc prędkość transmisji w tych zakresach byłaby bardzo niska. Dlatego taż zakresy te nie są stosowane do transmisji danych cyfrowych, wymagających wysokiej jakości (duża szybkość, odporność na zaniki i zakłócenia) transmisji.

W zakresie HF (fale krótkie) ograniczenia na szerokość pasma są już mniej rygorystyczne i zakres tej jest używany między innymi w amatorskiej łączności cyfrowej w systemie Packet Radio. Prędkość transmisji nie przekracza 300 b/s. Propagacja fal krótkich zależy jednak od pory dnia i roku oraz, w mniejszym stopniu, od warunków atmosferycznych, częste są zatem zjawiska zaników fali, utrudniające nawiązanie i utrzymanie łączności. Z tego powodu dla potrzeb danych cyfrowych wykorzystuje się niemal wyłącznie fale ultrakrótkie z zakresów VHS, UHF i SHF. Zakres VHF wykorzystywany jest przede wszystkim w telemetrii, natomiast pasma UHF i SHF używane są głównie przez urządzenia do tworzenia fal radiowych sieci lokalnych.

Wśród cyfrowych systemów radiokomunikacyjnych można wyróżnić dwie grupy:

systemy wąskopasmowe,

systemy z widmem rozproszonym.

W systemach wąskopasmowych szerokość pasma dostępnego dla transmisji jest w przybliżeniu równa minimalnej szerokości wymaganej dla transmisji z przyjętą prędkością lub tylko nieznacznie od niej większą. Typowa szerokość pasma wynosi 12.5 lub 25 kHz, co umożliwia transmisję danych z prędkością odpowiednio 9.6 lub 19.2 kb/s.

W systemach z widmem rozproszonym szerokość pasma jest znacznie większa niż wymagana dla założonej prędkości transmisji.

Rozproszenie widma uzyskuje się obecnie dwoma metodami:

bezpośredniej modulacji przesyłanych danych pseudoprzypadkowym przebiegiem rozpraszającym (DSSS, ang. Direct Sequence Spread Spectrum),

pseudoprzypadkowych przeskoków częstotliwości nośnej (FHSS, ang. Frequency Hoping Spread Spectrum).

Podejście takie charakteryzuje się następującymi zaletami w stosunku do systemów wąskopasmowych:

utrudnione jest wykrywanie i rozpoznawanie takich sygnałów oraz przechwytywanie transmitowanej informacji,

sygnał ma wysoką odporność na zakłócenia,

możliwa jest praca we wspólnym kanale przy niskich mocach nadajników.

Systemy z widmem rozproszonym zostaną omówione w dalszych punktach publikacji.

Stosowanie fal radiowych jako medium transmisyjnego narzuca pewne ograniczenia na prędkość transmisji, ze względu na ograniczoną szerokość dostępnego pasma częstotliwości. Stosowanie różnych metod modulacji sygnału cyfrowego pozwala na uzyskanie różnych względnych prędkości transmisji.

Zarówno częstotliwość nośna, nie mogą być swobodnie dobierane. Przydziałem częstotliwości w poszczególnych krajach zajmują się agendy rządowe, w Polsce - Państwowa Agencja Radiokomunikacyjna (PAR). W niektórych krajach (USA, Europa Zachodnia, Japonia) dla potrzeb realizacji systemów transmisji bezprzewodowej, a zwłaszcza bezprzewodowych lokalnych sieci komputerowych, wydzielono pasma częstotliwości dla swobodnego wykorzystania, bez obowiązku starań o ich przydział. Są to pasma:

902 ÷ 928 MHz - w USA,

2.4 ÷ 2.4835 GHz - w USA, Europie Zachodnie i Japonii,

5.725 ÷ 5.85 GHz - w USA.

Pasma te są określone mianem ISM (Industrial, Scientific & Medical). Urządzenia pracujące w tych pasmach wykorzystują rozpraszane widma sygnału.

Podczas projektowania cyfrowego systemu radiokomunikacyjnego należy uwzględnić cechy charakterystyczne fal radiowych, w szczególności zaś różnice między transmisją radiową a przewodową. Jest to konieczne w celu lepszego wykorzystania medium radiowego, a więc i uzyskania możliwie dobrych parametrów transmisji.

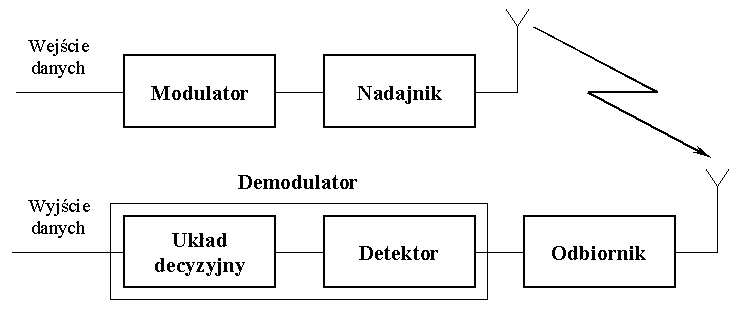

Struktura cyfrowego systemu radiokomunikacyjnego.

W celu wykorzystania fal radiowych jako medium służącego transmisji danych cyfrowych niezbędne jest przetworzenie tych danych na postać akceptowalną dla systemów transmisyjnych. Przetworzenie to, podobnie jak dla „tradycyjnej” transmisji analogowej, oparte jest na technice modulacji, przy czym w cyfrowych systemach łączności wykorzystuje się inne metody modulacji. Sygnał wyjściowy z modulatora przekazywany jest do nadajnika (rys.1), skąd, poprzez odpowiednie medium transmisyjne (w tym przypadku fale radiowe), trafia do odbiornika. W celu wyodrębnienia, z uzyskanego przebiegu, przesyłanych danych stosuje się demodulator, składający się z detektora i układu decyzyjnego. Możliwe są dwa rodzaje detekcji:

detekcja koherentna, wymagająca sinusoidalnego sygnału odniesienia, zsynchronizowanego w fazie i częstotliwości z odebranym sygnałem nośnym,

detekcja niekoherentna, nie wymagająca takiego sygnału.

Zadaniem układu decyzyjnego (tzw. synchronizatora elementowego) jest zdekodowanie zdemodulowanego sygnału i przekształcenie go w ciąg bitów danych.

Schemat cyfrowego systemu radiokomunikacyjnego

W zależności od tego, który z parametrów przebiegu nośnego jest modyfikowany sygnałem informacyjnym, wyróżnia się modulację amplitudy (AM), częstotliwości (FM) lub fazy (PM). W cyfrowych systemach radiokomunikacyjnych występują dwa etapy modulacji. Pierwszy z nich to modulacja cyfrowa, w której modyfikowany parametr przybiera tylko pewne określone wartości. Proces ten wykonywany jest przez modem, na wyjściu którego pojawia się zmodulowana fala podnośna. Drugi etap to modulacja analogowa przebiegu nośnego wielkiej częstotliwości falą podnośną, odbywającą się w nadajniku. Należy zwrócić uwagę na fakt, że przed wykorzystaniem sygnału informacyjnego w procesie modulacji może on zostać poddany filtracji, korekcji lub innym przekształceniom w celu poprawy parametrów systemu, np. ograniczenia szerokości pasma.

W celu zwiększenia szybkości bitowej przy niezmienionej szybkości modulacji stosuje się modulacje wielowartościowe (np. 4-, 8- lub 16-wartościowe) zamiast binarnych (2-wartościowych). W metodach tych często stosowana jest modulacja mieszana, będąca kombinacją dwóch podstawowych metod modulacji. Modulacja wielowartościowa, ze względu na większą liczbę rozróżnialnych stanów sygnału, a więc i mniejszą odporność na błędy, wymaga jednak lepszego toru transmisyjnego.

Dobór parametrów systemu radiokomunikacyjnego

Projektując cyfrowy system radiokomunikacyjny należy dokonać wyboru częstotliwości nośnej oraz szerokości pasma. Wpływ na te czynniki ma rodzaj modulacji, w szczególności zaś jej szybkość oraz pożądana szybkość transmisji. Każda metoda modulacji charakteryzuje się maksymalną liczbą bitów przesyłanych w jednostce czasu przy określonej częstotliwości.

Kolejnym istotnym parametrem jest moc nadajnika. Zależy ona przede wszystkim od pożądanego zasięgu transmisji, lecz także od ukształtowania terenu, na którym planuje się rozmieszczenie sieci radiowej, oraz parametrów stosowanych anten.

Częstotliwości w systemach radiowych

Właściwości fal elektromagnetycznych, w tym radiowych zależą od ich częstotliwości. Ze względu na dużą liczbę nadających w zakresie fal długich i średnich (o częstotliwościach poniżej 3 MHz), istnieją duże ograniczenia na szerokość pasma. Z tego powodu do wykorzystania pozostają jedynie fale krótkie (3, 30 MHz) i ultrakrótkie (powyżej 30 MHz).

Fale krótkie pozwalają na uzyskanie dużych zasięgów, obejmujących nawet całą kulą ziemską. Niestety propagacja fal krótkich silnie zależy od pory dnia i roku, dlatego też do łączności dziennej wykorzystuje się na ogół inne zakresy niż do łączności w nocy. Ponadto, ze względu na wielodrogowość propagacji, sygnał radiowy podlega różnorodnym zanikom, w wyniku których powstają między innymi strefy milczenia. W strefach tych odbiór jest niemożliwy, podczas gdy przed i za taką strefą łączność jest możliwa. W związku z ciągłą zmiennością parametrów łącza na falach krótkich, do łączności cyfrowej lepiej nadają się fale ultrakrótkie.

Dobór mocy nadajnika

W przypadku fal ultrakrótkich (30, 1000 MHZ), najczęściej stosowanych w radiowej łączności cyfrowej ze względu na korzystniejsze niż w przypadku fal krótkich parametry transmisji, występuje tzw. przyziemna propagacja fal. W propagacji tej, oprócz zjawisk rozpraszania fal duże znaczenie mają zjawiska odbicia, dyfrakcji i refrakcji. Tłumienność trasy przyziemnej jest znacznie większa niż trasy wolno-przestrzennej, a ponadto jest silnie zależna od rodzaju terenu. Ostatni czynnik ma szczególne znaczenie zwłaszcza dla sieci mobilnych.

Systemy radiowe z widmem rozproszonym

Metoda modulacji z widmem rozproszonym (ang. Spread Spectrum), w której szerokość pasma przesyłanego sygnału jest znacznie większa niż wymagana dla przesyłania informacji w paśmie podstawowym, charakteryzuje się następującymi zaletami w stosunku do klasycznych metod modulacji:

utrudnione jest wykrywanie i rozpoznawanie takich sygnałów oraz przechwytywanie transmitowanej informacji,

sygnał ma wysoką odporność na zakłócenia,

możliwa jest praca we wspólnym kanale przy niskich mocach nadajników.

W celu transmisji sygnału o poszerzonym widmie wykorzystuje się szerokopasmowy, pseudolosowy przebieg rozpraszający. Jest on wprowadzany wraz z przesyłanym sygnałem na wejście modulatora zarówno w nadajniku, jak i w odbiorniku. Istnieje klika metod rozpraszania sygnału:

bezpośrednia modulacja sygnału pseudolosowym przebiegiem szerokopasmowym (ang. Direct Sequence),

przeskoki częstotliwości nośnej (ang. Frequency Hoping),

przeskoki w czasie (ang. Time Hoping),

szerokopasmowa, liniowa modulacja częstotliwości (ang. Linear Frequency Modulation).

Wielodostęp uzyskuje się metodami:

rozdziału kodowego (ang. Code Division Multiple Access), w którym różnym stacjom podporządkowuje się różne przebiegi rozpraszające, dzięki czemu uzyskuje się zwiększenie liczby kanałów,

rozdziału czasowego (ang. Time Division Multiple Access), w którym stacje nadają naprzemiennie we wspólnym kanale.

Synchronizacja

Zapewnienie prawidłowego odbioru nadawanych sygnałów wymaga zsynchronizowania odbiornika z nadajnikiem. W przypadku systemów radiokomunikacyjnych proces synchronizacji przebiega w kilku etapach:

synchronizacja przebiegu nośnego (w przypadku demodulacji koherentnej),

synchronizacja zegara odbiornika z odebranym strumieniem danych cyfrowych (synchronizacja zegara odbiornika z odebranym strumieniem danych cyfrowych ( synchronizacja elementowa),

synchronizacja słowa, ramki lub pakietu (w zależności od systemu).

Synchronizacja przebiegu nośnego realizowana jest najczęściej w oparciu o układy pętli fazowej PLL (ang. Phase Lock Loop). Układy te zapewniają dostrojenie się do fazy sygnału odbieranego poprzez śledzenie przebiegu nośnego.

Synchronizacja elementowa (bitowa) zapewnia rozpoznawanie wartości bitu we właściwym momencie. Najczęściej spotykaną metodą uzyskiwania synchronizacji jest stosowanie kodowania samosynchronizującego. Przebieg danych zakodowany taką metodą zawiera także informację pozwalającą na wydzielenie impulsów zegara. Przykładem takiego kodu jest kod RZ (ang. Retrum to Zero) lub kodu typu Manchaster. W przypadku odbioru sygnałów zaszumionych można posłużyć się filtrami pasmowymi lub układami pętli fazowej.

Synchronizacja ramki jest konieczna w celu prawidłowego rozpoznania początku i końca ramki, oczywiście pod warunkiem, że uzyskana jest synchronizacja elementowa (błąd synchronizacji elementowej, np. zgubienie lub powielenie bitu danych, powoduje błąd synchronizacji ramki). Najczęściej synchronizację ramki uzyskuje się poprzez wprowadzenie specjalnych ciągów bitowych, które nie występują w ciągu danych (przezroczystość protokołu).

Propagacja sygnałów radiowych wielkiej częstotliwości

Do tworzenia sieci bezprzewodowych stosuje się najczęściej urządzenia pracujące w zakresie od kilkuset MHz do kilkunastu GHz. Przy takich częstotliwościach fale radiowe zachowują się podobnie jak promienie świetlne, tzn. ulegają odbiciom, załamaniom, rozproszeniu i blokowaniu przez różne obiekty, np. budynki czy przedmioty wewnątrz budynków. Transmisja radiowa napotyka wówczas następujące problemy:

zaniki chwilowe, spowodowane np. poruszaniem się ludzi lub przedmiotów, lub krótkotrwałymi zakłóceniami elektromagnetycznymi,

zaniki wywołane docieraniem do odbiornika fal różniących się w fazie (fale w przeciwfazie wygaszają się wzajemnie), np. prostej i odbitej (rozproszenie lokalne),

różnice w czasie propagacji fal zmierzających do odbiornika różnymi drogami, np. wprost i po wielokrotnym odbiciu (rozproszone opóźnienia, ang. delay spread).

Fale podczerwone

Fale podczerwone to promieniowanie, którego zakres długości fal rozciąga się od 780 nm do 105 nm, przy czy do transmisji danych cyfrowych wykorzystuje się obecnie tylko bliską podczerwień o długości fali z zakresu 780 ÷ 1500 nm, najczęściej około 850 ÷950 nm.

Wykorzystanie podczerwieni do realizacji łączności w sieciach komputerowych nie wymaga uzyskania przydziału pasma od agencji odpowiedzialnej za gospodarkę częstotliwościami ani opłat za użytkowanie pasma, stąd stanowią one zachęcającą alternatywę dla sieci radiowych, szczególnie w Polsce, gdzie brak pasm ISM, a użytkowanie przydzielonych przez PAR częstotliwości jest kosztowne. Ponadto w systemach transmisyjnych wykorzystujących fale podczerwone uzyskuje się większe prędkości, bliskie prędkościom stosowanym w sieciach kablowych, jednak zasięg transmisji jest mniejszy niż w sieciach radiowych.

Możliwe są trzy sposoby wykorzystywania podczerwieni jako medium transmisyjnego:

podczerwień skupiona,

podczerwień rozproszona,

podczerwień pseudo-rozproszona.

Połączenie za pomocą podczerwieni skupionej jest możliwe, jeżeli stacje są nieruchome względem siebie. Umożliwia to stosowanie bardzo wąskiej wiązki promieniowania i ograniczenie mocy nadajników. Stwarza to pewne problemy podczas instalacji sieci (dokładne nakierowanie nadajników) oraz podczas jej użytkowania (możliwość przerwania połączenia przez personel lub drgania). Systemy wykorzystujące podczerwień skupioną umożliwiają osiągnięcie wysokich prędkości transmisji (do 50 Mb/s) na względnie duże odległości (co najmniej 30 m).

Połączenie za pomocą podczerwieni rozproszonej jest możliwe w obszarze zamkniętym, np. wewnątrz budynków. Promienie emitowane przez nadajniki odbijają się od ścian, sufitów, itp., po czym trafiają do odbiorników. Istnieje możliwość swobodnego poruszania się stacji w obszarze pracy sieci. Ograniczeniu podlega natomiast zasięg (ze względu na moc nadajników) oraz prędkość transmisji (ze względu na zakłócenia spowodowane rozproszeniem sygnałów). Systemy wykorzystujące podczerwień rozproszoną umożliwiają osiągnięcie niskich prędkości transmisji (poniżej 10 Mb/s) i zasięgu do 10 m.

Połączenie za pomocą podczerwieni pseudo-rozproszonej wymaga zainstalowania w pomieszczeniu stacji centralnej, pośredniczącej w wymianie danych między pozostałymi stacjami. Stacja centralna charakteryzuje się szerokim kątem widzenia i dużą mocą nadajnika, podczas gdy pozostałe stacje mają charakter kierunkowy. Rozwiązanie takie umożliwia poruszanie się stacji, istnieje jednak ryzyko przerwania transmisji wskutek przesłonięcia stacji ruchomej. Prędkość transmisji wynosi do 20 MB/s.

Światło laserowe (monochromatyczne)

Podczas gdy fale radiowe i podczerwone można wykorzystywać do realizacji systemów transmisji zarówno rozsiewczej, jak i typu punkt-punkt, za pomocą światła laserowego realizuje się tylko te ostatnie. Jako możliwe jego zastosowania wymienia się: mosty do łączenia położonych w różnych budynkach kablowych segmentów LAN, połączenia terminali (nieruchomych) z komputerem centralnym, sieci typu Tolken Ring. Na krótkie odległości transmisja za pomocą światła laserowego może być prowadzona z dużymi prędkościami. Należy jednak pamiętać, że może ono być niebezpieczne dla ludzkiego oka. Ponadto, przy zastosowaniach na zewnątrz budynków, duży wpływ na jakość toru transmisyjnego mają warunki atmosferyczne.

Porównanie mediów bezprzewodowych

Spośród wymienionych mediów bezprzewodowych wszystkie charakteryzują się dość wysoką odpornością na zakłócenia elektromagnetyczne. Najniższą odporność wykazują fale radiowe, szczególnie z zakresów o niższych częstotliwościach. Zakresy mikrofalowe, szczególnie w systemach wykorzystujących technikę rozpraszania widma, cechują się znacznie wyższą odpornością niż systemy wąskopasmowe. Wysoką odporność na zakłócenia mają także podczerwień i światło laserowe, jednak w przypadku wiązek skupionych można bardzo łatwo uniemożliwić łączność przez umieszczenie przeszkody na drodze sygnałów. Wady tej nie wykazują ani fale radiowe, ani podczerwień rozproszona.

Zasięg transmisji jest najniższy dla podczerwieni, największy zaś dla fal radiowych, o ile wykorzystuje się anteny kierunkowe. Zależność ta nie jest jednak regułą i zależy głównie od mocy stosowanych nadajników. Teoretycznie można wykorzystywać światło laserowe do komunikacji na bardzo duże odległości, wymaga to jednak bezpośredniej widoczności stacji i dużej mocy nadajników (rzędu kW). Prędkość transmisji jest znacznie wyższa dla podczerwieni i światła laserowego niż dla fal radiowych.

Koszt realizacji transmisji bezprzewodowej jest dość wysoki, szczególnie dla mostów bezprzewodowych oraz systemów na podczerwień lub światło laserowe. Ogólnie, systemy radiowe są najtańsze, jednak i od tej reguły można znaleźć odstępstwa. Mimo dość wysokich cen wprowadzenie łączności bezprzewodowej w pewnych przypadkach może być opłacalne. Jako przykłady można wymienić łączenie sieci na terenach nie wyposażonych w środki łączności przewodowej lub w centrach aglomeracji miejskich.

urządzenia transmisji bezprzewodowej

Najprostszym kryterium klasyfikacji urządzeń transmisji bezprzewodowej jest rodzaj wykorzystywanego medium. Według tego kryterium urządzenia dzielą się na:

fale radiowe,

promieniowanie podczerwone,

laserowe.

Ze względu na przeznaczenie dostępne urządzenia dzielą się na:

służące do realizacji węzłów sieci bezprzewodowej - urządzenia transmisji danych (DCE, ang. Data Communication Equipment) współpracujące z urządzeniem końcowym dla danych (DTE, ang. Data Terminal Equipment),

służące do organizacji współpracy pomiędzy segmentami: bezprzewodowym a przewodowym sieci - tzw. punkty dostępu (AP, ang. Access Point),

służące do sprzęgania odległych segmentów sieci bezprzewodowych - tzw. mosty.

Urządzenia wykorzystujące fale radiowe

Istnieje kilka możliwych rozwiązań połączenia komputerów poprzez łącze radiowe. Najprostszym i najtańszym z nich jest wykorzystanie popularnego interfejsu RS-232C, jednak maksymalna prędkość transmisji, ze względu na ograniczenia w samym standardzie, nie przekracza 115.2 kb/s. W praktyce urządzenia pracujące w ten sposób mają znacznie mniejsze możliwości. Przykładowo, popularne kontrolery TNC, stosowane głównie w amatorskiej komunikacji Packet-Radio, pracują zwykle z szybkością 1200 b/s, zaś bardziej zaawansowane konstrukcje radiomodemów nie umożliwiają transmisji szybszej niż 9600 lub 19200 b/s. Zaletą tych układów jest możliwość ich współpracy z każdym komputerem wyposażonym w interfejs RS-232C.

W celu uzyskania większej szybkości transmisji, np. w sieciach lokalnych (rzędu kilku MB/s), konieczne jest zatem przyjęcie innego rozwiązania. Spotyka się tu dwa podejścia:

urządzenie radiowe jest kartą rozszerzeń dla komputerów typu PC, w zależności od wersji, współpracuje najczęściej z magistralą systemową,

urządzenie radiowe jest dołączone bezpośrednio do segmentu sieci przewodowej jako dodatkowa stacja tej sieci.

Wyposażenie mikrokomputera w kartę radiową pozwala na swobodne jego przemieszczanie w obszarze ograniczonym jedynie zasięgiem współpracujących stacji. Współpraca ta możliwa jest poprzez:

wykorzystanie zestawu równorzędnych stacji, z których część może być podłączona do komputerów wyposażonych także w sieć przewodową (odpowiada to w przybliżeniu topologii magistralowej),

zastosowanie tzw. punktów dostępu, podłączonych do sieci przewodowej i odpowiedzialnego za łączność na określonym terenie, zwykle w jednym pomieszczeniu (topologia gwiaździsta).

Urządzenia radiowe pracujące jako osobne stacji sieci przewodowej można natomiast zastosować jako mosty bezprzewodowe. Umożliwia to np. połączenie kilku segmentów sieci przewodowej, znajdujących się w kilku oddalonych od siebie budynkach, w jedną całość. Urządzenia takie mogą pracować także jako punkty dostępu.

Urządzenia wykorzystujące fale z zakresu podczerwieni

Urządzenia wykorzystujące podczerwień jako medium transmisyjne budowane są w podobny sposób, jak analogiczne urządzenia radiowe i mogą występować jako:

karty rozszerzeń dla mikrokomputerów, współpracujące najczęściej z magistralą systemową,

urządzenia dołączone bezpośrednio do segmentów przewodowych sieci.

Najczęściej spotykane są urządzenia wykorzystujące podczerwień rozproszoną, ponieważ eliminuje to konieczność zapewnienia bezpośredniej widoczności stacji i umożliwia poruszanie się stacji w pewnym zakresie.

realizacjA komunikacji bezprzewodowej w sieciach komputerowych

Topologia sieci bezprzewodowych lub bezprzewodowych segmentów sieci przewodowych jest narzucona poprzez potrzeby użytkowników i uwarunkowania techniczno-ekonomiczne oraz dane dotyczące zasięgu i szybkości transmisji dostępnych środków do realizacji łączności bezprzewodowej. Aktualnie dostępne środki umożliwiają tworzenie:

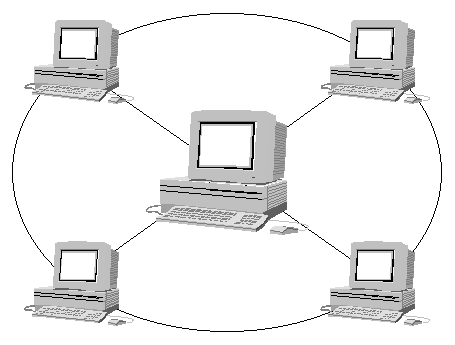

Najprostsza konfiguracja sieci bezprzewodowej

bezprzewodowych pojedynczych sieci komputerowych pokrywających określony obszar. Sieć taka (rys.2) zawiera komputer bazowy (serwer) i od kilku do kilkudziesięciu stacji roboczych,

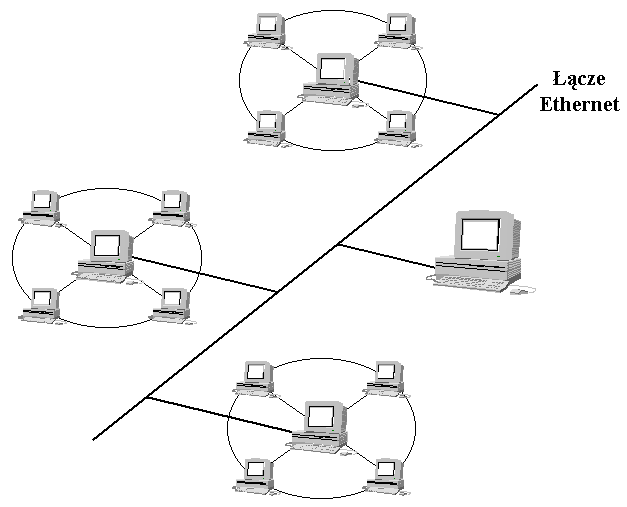

bezprzewodowych segmentów lokalnych sieci przewodowych Ethernet LAN (rys.3), Token Ring LAN,

bezprzewodowych segmentów rozległych sieci przewodowych WAN.

Współpraca sieci bezprzewodowej z siecią Ethernet

Najistotniejszymi parametrami charakteryzującymi bezprzewodowe urządzenia transmisji danych są:

pasma częstotliwości,

sposób emisji fal elektromagnetycznych,

prędkość transmisji,

moc/zasięg,

interfejs,

zakres realizowanych funkcji transmisyjnych na rzecz DTE.

Ostatni z wymienionych parametrów stanowi podstawę podziału dostępnych urządzeń transmisyjnych oraz kolejność ich prezentacji w niniejszym rozdziale.

Radiomodemy

Radiomodem jest urządzeniem służącym do przekształcania podawanych z urządzenia końcowego dla danych (DTE) sygnałów cyfrowych na sygnały dostosowane do mediom bezprzewodowego i przeciwnie. Zakres funkcji realizowanych przez radiomodem odpowiada warstwie fizycznej modułu OSI/ISO, realizacja protokołów wyższych warstw modelu należy do zadań DTE.

Radiowe kontrolery pakietowe

Radiowe kontrolery pakietowe realizują funkcje warstw: fizycznej oraz liniowej modelu OSI/ISO.

Karty bezprzewodowych sieci lokalnych oraz punkty dostępu

Karty sieciowe do tworzenia bezprzewodowych LAN realizują protokoły: warstwy fizycznej oraz podwarstwy dostępu do medium. Poprzez punkty dostępu możliwe jest podłączenie segmentów: przewodowego i bezprzewodowego sieci lokalnych. Możliwość współpracy danego produktu z istniejącymi sieciami przewodowymi i protokołami transmisyjnymi jest określona przez dostarczane wraz ze sprzętem programy sterujące (ang. drivers).

Mosty bezprzewodowe

Mosty bezprzewodowe służą do łączenia ze sobą odległych segmentów lokalnych sieci przewodowych (tego samego typu). Ich parametry użytkowe oraz ceny powodują, iż są one rozwiązaniem bardziej atrakcyjnym niż linie dzierżawione lub własne linie światłowodowe. Mosty bezprzewodowe łączone są bezpośrednio do medium transmisyjnego. Urządzenia te realizują protokoły warstwy fizycznej i liniowej modelu OSI/ISO.

Istniejące systemy transmisji bezprzewodowej

Zapewnienie bezbłędnej transmisji między wieloma stacjami sieci wymaga zaopatrzenia przesyłanych danych w dodatkowe informacji, jak np. adres nadawcy i odbiorcy czy suma kontrolna. Dane są wówczas dzielone na fragmenty, zwane pakietami lub ramkami, których specyfikacja zwarta jest w protokole transmisji.

Podział systemów transmisji bezprzewodowej

Wśród spotykanych obecnie systemów transmisji bezprzewodowej można wyróżnić następujące grupy:

cyfrową telefonię komórkową (np. GSM),

cyfrowe telefony bezprzewodowe (np. DECT),

bezprzewodowe sieci lokalne,

mobilne sieci rozległe,

sieci rozległe stacjonarne.

System komórkowy GSM

GSM (ang. Global System for Mobile communication) jest europejskim standardem cyfrowej telefonii komórkowej, wprowadzonym obecnie również w Polsce. Podstawowym przeznaczeniem systemu jest łączność foniczna, jednak umożliwia on przesyłanie danych cyfrowych z prędkością 9.6 kb/s.

Dla przesyłu od stacji ruchomych do stacji bazowych wykorzystywane jest pasmo 890, 915 MHz, zaś w przeciwnym kierunku 935, 960 MHz (istnieje także wersja pracująca w paśmie 1.8 GHz). W celu uzyskania wielodostępu stosowana jest kombinacja metod podziału czasu i częstotliwości. Pasmo o szerokości 25 MHz podzielone jest na 124 kanały o szerokości 200 kHz. Każdej stacji bazowej przyporządkowany jest przynajmniej jeden kanał, który następnie dzielony jest czasowo pomiędzy stacje ruchome.

Podział czasowy kanału reprezentowany jest jako wieloramka (ang. multiframe) o czasie trwania 120 ms. Jest ona podzielona na 26 ramek o równej długości, z których 24 używane są do przesyłania danych lub mowy, a pozostałe do celów sterowania. Każda ramka jest następnie podzielona na 8 okresów wymiatania (ang. burst period), podczas trwania których poszczególne stacje posiadają dostęp do łącza.

Mowa kodowana jest cyfrowo z szybkością 13 kb/s z wykorzystaniem koderów liniowo-predykcyjnych. Pasmo przenoszenia wynosi 3.3 KHz, a częstotliwość próbkowania 8 kHz. Strumień bitów wyposażony jest w informację umożliwiającą korekcję błędów. Uzyskany w ten sposób ciąg bitów dzielony jest na fragmenty o długości 57 bitów i po uzupełnieniu w niezbędną informację sterującą poddawany modulacji metodą GMSK z szybkością 270.8 kb/s.

System DECT

System DECT (ang. Digital European Cordless Telecommunications) jest standardem cyfrowej telefonii bezprzewodowej, zapewniającym łączność na stosunkowo krótkie odległości. System ten zawiera elementy telefonii komórkowej, np. mechanizm przełączania stacji. Prócz komunikacji głosowej możliwa jest także transmisja danych cyfrowych z szybkościami z przedziału 24, 552 kb/s.

DECT pracuje w zakresie częstotliwości 1.88, 1.9 GHz. Pasmo to podzielone jest częstotliwościowo na 10 kanałów o szerokości 1728 kHz, z których każdy dzielony jest na 12 przedziałów czasowych w każdym z kierunków, co daje w sumie 120 kanałów dupleksowych lub 240 simpleksowych. Dwukierunkowość łącza uzyskuje się metodą podziału czasowego (ang. Time Division Duplex). Przydział kanałów jest dynamiczny, możliwe jest też przyporządkowanie kilku przedziałów jednej stacji, dzięki czemu wybrane stacje mogą nadawać z większą szybkością. Mowa jest kodowana cyfrowo z szybkością 32 kb/s z wykorzystaniem adaptatywnej, różnicowej modulacji kodowo-impulsowej (ang. Adaptive Differential Pulse Code Modulation). Strumień bitów, wyposażony w informacje sterujące, modulowany jest metodą GFSK z prędkością 1152 kb/s.

Moc nadajnika w systemie DECT wynosi do 250 mW, co zapewnia zasięg transmisji rzędu 100 m w przestrzeni otwartej i 30, 50 m wewnątrz budynków.

Mobilne sieci rozległe

Mobilne sieci rozległe posiadają strukturę zbliżoną do telefonii komórkowej i dzięki temu zapewniają duży zasięg transmisji oraz swobodne poruszanie się stacji. Prędkość transmisji jest jednak niska i nie przekracza 20 kb/s. Jako przykłady mobilnych sieci rozległych można wymienić systemy Mobitex oraz RD-LAP.

Sieci rozległe stacjonarne

Sieci rozległe stacjonarne posiadają parametry zbliżone do sieci mobilnych, ale stacje nie są ruchome, mimo iż jest to możliwe. Prędkość transmisji nie przekracza 20 kb/s.

Sieć Aloha

Sieć Aloha jest pierwszym znanym systemem transmisji radiowej. Został on opracowany w roku 1971 na Uniwersytecie Hawajskim i uważany jest obecnie za protoplastę systemów rozsiewczej transmisji pakietów.

W systemie Aloha występuje jedna stacja centralna oraz wiele stacji lokalnych. Stacje lokalne mogą się łączyć ze stacją centralną, nie mogą natomiast komunikować się ze sobą bezpośrednio. Stacja centralna posiada łączność ze wszystkimi stacjami lokalnymi. Wykorzystywane są dwa oddzielne pasma częstotliwości o szybkości transmisji 9600 b/s, jedno dla transmisji od stacji lokalnych do centralnej i jedno w przeciwnym kierunku.

Algorytm dostępu stacji lokalnych do łącza radiowego jest losowy z możliwością wystąpienia kolizji. Jeżeli stacja lokalna ma pakiet do nadania, rozpoczyna transmisję niezależnie od stanu zajętości łącza. Kolizje nie są w żaden sposób wykrywane, dlatego tez konieczne jest potwierdzenie poprawnego odbioru pakietu przez stację centralną. Jeżeli w określonym czasie (zazwyczaj 200, 1500 ms) potwierdzenie nie przyjdzie, powtarza się transmisję pakietu.

Algorytm dostępu stacji centralnej do łącza jest sterowany przez tę stację. Ze względu na konieczność możliwie szybkiego wysyłania potwierdzenia poprawnego odbioru pakietu wprowadzone są dwie kolejki nadawanych pakietów: jedna o wyższym priorytecie, dla potwierdzeń i jedna dla „zwykłych” odpowiedzi stacji centralnej. Odbiór pakietu zawierającego taką odpowiedź musi zostać potwierdzony przez stację lokalną. Dlatego też przyjęto numerację pakietów wyjściowych oraz następujący algorytm: stacja centralna nie wyśle kolejnego pakietu, dopóki nie odbierze potwierdzenia poprawnego odbioru pakietu poprzedniego. Z kolei stacja lokalna, odbierając następny pakiet, przyjmuje, że jej potwierdzenie zostało odebrane przez stację centralną.

Bezprzewodowe sieci lokalne

Bezprzewodowe sieci lokalne mogą w wielu przypadkach z powodzeniem zastąpić sieci przewodowe, szczególnie jeżeli jest wymagana np. szybka rekonfiguracja sieci. Oferują one duże szybkości transmisji (powyżej 1 Mb/s), jednak poruszanie się stacji, jakkolwiek często możliwe, jest mocno ograniczone, głównie ze względu na mały zasięg nadajników.

Standard IrDA

Standard IrDA (ang. Infrared Data Association) precyzuje cechy urządzeń umożliwiających transmisję z wykorzystaniem podczerwieni. Opisuje on warstwę fizyczną (IrSIR) i liniową (IrLAP i IrLMP), a także (opcjonalnie) emulację standardowych łączy typu RS-232C albo Centronics przy użyciu produktów zgodnych ze standardem (IrCOMM), protokół transportowy (IrTTP) i rozszerzenia technologii plug-and-play (IrPNP).

Prędkość transmisji wynosi 2.4 kb/s do 4 Mb/s, a odległość stacji co najmniej 1 m. Jako medium wykorzystuje się podczerwień skupioną o długości fali 850, 900 nm. Protokół transmisyjny warstwy liniowej jest wzorowany na protokole HDLC i posiada identyczny format i typy ramek.

Problemy w transmisji radiowej

Cechy charakterystyczne fal radiowych wpływają na parametry użytkowe radiowych systemów transmisyjnych. Szczególną uwagę należy zwrócić na zaprojektowanie odpowiedniego algorytmu dostępu do łącza oraz wyboru trasy, ponieważ ich efektywność ma znaczny wpływ na przepustowość sieci.

Transmisja dwukierunkowa

Podstawowym ograniczeniem, wynikającym bezpośrednio z własności sprzętu radiowego, jest niemożność uzyskania transmisji w trybie full-duplex w pojedynczym paśmie częstotliwości. Zastosowanie trybu full-duplex zmniejsza dwukrotnie praktyczną szybkość transmisji. Ze względu na duże czasy przyłączania stacji pomiędzy odbiorem a nadawaniem (rzędu kilkudziesięciu do kilkuset milisekund), porównywalne z czasem transmisji pakietu, przy częstej zmianie kierunku transmisji spowolnienie to może być jeszcze większe. Należy też zwrócić uwagę na fakt, że uzyskanie dużych prędkości transmisji jest dość trudne, gdyż wymaga to wysokich częstotliwości nośnych i dużej szerokości pasma. Zwłaszcza ten drugi warunek, ze względu na obowiązujące przepisy, znaczenie ogranicza możliwość systemów radiowych.

Dostęp do łącza

W przypadku sieci o większej złożoności problemem będzie dobór odpowiedniego algorytmu dostępu do łącza, szczególnie dla sieci zdecentralizowanych. W sieciach scentralizowanych , w których stacja centralna wprost wskazuje stację, która ma odpowiedzieć, trudność może sprawić jedynie zapewnienie poprawnego odbioru pakietu pytania i odpowiedzi, co w praktyce sprowadza się do wyboru trasy, i to tylko w systemach, w których nie wszystkie stacje lokalne mają bezpośrednie połączenie ze stacją centralną. W sieciach zdecentralizowanych istnieje ryzyko interferencji w odbiorniku sygnałów z dwóch lub więcej nadajników, które znajdują się poza swoim zasięgiem, a więc nie „wiedzą”, że zakłócają się wzajemnie.

Wybór trasy

Kolejnym problemem występującym w sieciach radiowych jest dobór odpowiedniego algorytmu wyboru trasy. Jest to szczególnie widoczne w przypadku sieci z ruchomymi węzłami, w których widzialność stacji ulega nieustannym zmianom, a zatem zmienia się także konfiguracja sieci. Przy założeniu, że niektóre stacje mogą nie widzieć się wzajemnie, a więc wówczas, gdy mogą one także pełnić funkcję przekaźników, konieczne jest odpowiednio częste sprawdzanie stanu połączeń między poszczególnymi węzłami i uaktualnianie parametrów sieci.

W przypadku sieci radiowej, której stacje pracują jako przekaźniki, w celu zwiększenia niezawodności sieci można przesyłać pakiety różnymi drogami. Ze względu na właściwości fal radiowych (rozchodzenie się we wszystkich kierunkach) powstaje tu problem zbędnego powtarzania się pakietów, które w efekcie znacznie zmniejsza przepustowość sieci. Należy zatem wprowadzić pewne reguły ograniczające możliwość retransmisji pakietu przez stacje przekaźnikowe.

W pierwszym z nich pakiet zawiera licznik etapów, który jest dekrementowany przez każdy kolejny przekaźnik. Wyzerowanie licznika powoduje zaniechanie dalszej retransmisji. Istotnym problemem jest tu wybór początkowej wartości licznika. Jeżeli będzie ona zbyt mała, niektóre pakiety nie osiągną miejsca przeznaczenia, jeśli zbyt duża - pakiety będą niepotrzebnie powielane w sieci. Aby ograniczyć powtarzanie pakietów, każda stacja zapamiętuje pewną liczbę odebranych pakietów (lub tylko ich części charakterystyczne, jak np. adres nadawcy i odbiorcy, numer kolejny, itp.) w kolejce typu FIFO, przy czym każdy pakiet natychmiast po odebraniu jest porównywany z zawartością kolejki i może następnie zostać retransmitowany, jeżeli nie jest kopią wcześniej odebranego i nadanego już pakietu. Wadą tej metody jest duża liczba powtórzeń każdego pakietu (każda stacja odbiera go od wszystkich „sąsiednich” przekaźników). natomiast zaleta jest możliwość działania sieci w przypadku częstych zmian konfiguracji (zakres tych zmian ograniczony jest początkową wartością licznika etapów). Może być zatem stosowana w sieciach ruchomych oraz tam, gdzie silne zakłócenia powodują przerwę w łączności pomiędzy poszczególnymi stacjami.

Drugi algorytm wymaga znajomości topologii sieci. Co pewien czas wysyłane są ze stacji centralnej pakiety konfiguracyjne, w których każda stacja pośrednicząca wpisuje swój identyfikator. Odpowiedzi wracające do stacji centralnej zwierają zatem informację o najkrótszej drodze do każdej ze stacji. Wadą tej metody, zwłaszcza w sieciach mobilnych, jest konieczność częstej aktualizacji topologii sieci, jak również niewielka odporność na błędy. W zasadzie wykrycie błędu transmisji (brak potwierdzenia odbioru) wymaga ponownej rekonfiguracji sieci. Zaleta tej metody jest lepsze wykorzystanie kanałów łączności, ponieważ pakiety nie są niepotrzebnie powielane.

Trzeci algorytm także wymaga znajomości topologii sieci, ale jest bardziej elastyczny. Każda stacja musi znać odległość mierzoną w etapach do wszystkich pozostałych stacji, co również wymaga okresowej rekonfiguracji sieci. Stacja pośrednicząca retransmituje pakiet jedynie wówczas, gdy jest bliżej (lub nie dalej) miejsca przeznaczenia niż „poprzedni” przekaźnik. Algorytm ten wykorzystuje zawsze najkrótszą drogę, jeżeli jednak jest ich kilka, to stacja docelowa otrzyma również kilka egzemplarzy tego samego pakietu. Pogarsza to co prawda przepustowość sieci, ale zwiększa odporność na błędy. Ponadto algorytm ten może być wykorzystany dla bezpośredniej łączności pomiędzy stacjami lokalnymi, jak również może być użyty w sieciach mobilnych.

Pikosieci i sieci lokalne

Zastosowanie mediów bezprzewodowych rozwija się najsilniej w zakresie sieci lokalnych i tak zwanych pikosieci.

Rozdział niniejszy poświęcony jest omówieniu dwóch typów sieci:

sieci realizowanych według standardu Blue Tooth (siny ząb),

sieci realizowanych według standardu 802.11

Obydwa rozwiązania bardzo silnie konkurują na rozwijającym się rynku sieci bezprzewodowych.

Sieci typu piconet oparte o standard Blue Tooth

Ogólny opis sieci

Siny ząb jest technologią przeznaczoną do radiowej transmisji danych oraz głosu na małe odległości. Według standardu maksymalny zasięg sieci wynosi 10 m. W praktyce można go powiększyć do ok. 100m zwiększając moc nadajników.

Siny ząb pracuje w paśmie 2,4 GHz. Wykorzystuje modulację FM, co upraszcza budowę nadajników. Transmisja głosu odbywa się z prędkością 64 kb/s w obie strony. Przy transmisji danych maksymalna prędkość wynosi:

723,2 kb/s w jedną i 57,6 kb/s w drugą stronę - tryb asymetryczny,

433,9 kb/s w obie strony - tryb symetryczny.

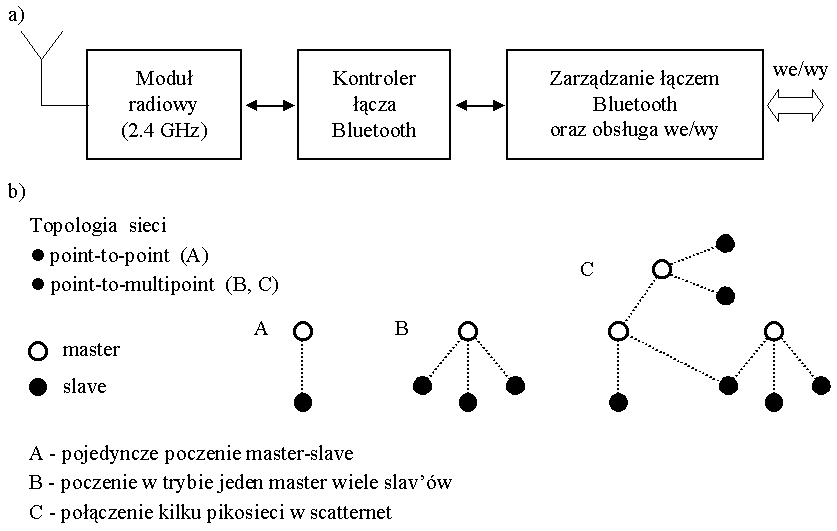

Na rysunku 4 przedstawiono schemat blokowy sieci (a) i możliwe topologie sieci (b):

Schemat blokowy sieci typu siny ząb (a) i jej topologii (b)

Moduły dzielące ten sam kanał transmisyjny tworzą piconet (B). W każdym piconecie jedna ze stacji pełni rolę mastera. Piconet może liczyć do 8 stacji.

Z kilku piconetów może powstać scatternet (C). Piconety w ramach scatternetu nie są ze sobą w żaden sposób zsynchronizowane. Każdy piconet używa własnego kanału transmisji. Jak widać na powyższym rysunku stacja master w jednym piconecie może być slave'em w innym masterem

Warstwa fizyczna

Do zrealizowania bezprzewodowej transmisji danych wykorzystuje się fale radiowe o częstotliwości ok. 2,4 GHz. Szerokość pasma wynosi 83,5 MHz. Pasmo podzielone jest na 79 kanałów RF rozmieszczonych co 1 MHz. Stosowane łącze radiowe jest łączem z widmem rozproszonym, co zapobiega wzajemnemu zakłócaniu się sieci pracujących w pobliżu. Cechą charakterystyczną takiego łącza jest to, iż wykorzystywana szerokość pasma jest znacznie większa od szerokości wymaganej do przesyłania danych. Do rozpraszania widma w systemie Siny ząb stosowana jest metoda przeskoków częstotliwości (FH - Frequency Hopping). 1600 razy na sekundę częstotliwość fali nośnej zmieniana jest z jednego kanału RF na inny. Sekwencja kolejnych sygnałów RF generowana jest w sposób pseudolosowy i zależna od adresu urządzenia master w danym pikonecie. W ramach pikonetu wszystkie stacje są zsynchronizowane pod względem czasowym i częstotliwościowym. Powoduje to, że w jednym kanale czasowo-częstotliwościowym może pracować wiele sieci Siny ząb i nie będą się one wzajemnie zakłócały.

Jeśli stacje master i slave nadają jednocześnie, w kanale transmisji stosuje się podział czasu. Kanał jest podzielony na szczeliny o czasie trwania 625 µs, numerowane od 0 do 227-1

Stacja master nadaje pakiety w szczelinach parzystych, a slave w nieparzystych.

Maksymalna długość pakietu nie może przekroczyć 5 szczelin czasowych. W obrębie jednego pakietu nie jest zmieniana częstotliwość fali nośnej.

Do zakodowania sygnału cyfrowego stosowana jest modulacja częstotliwościowa FM. Logiczna „1” reprezentowana jest przez zwiększenie częstotliwości sygnału, a „0” przez jej zmniejszenie. Odchylenie od częstotliwości nominalnej powinno wynosić od 140 do 175 kHz.

Łącze danych

Pomiędzy stacją master i slave mogą zostać nawiązane dwa typy połączeń:

SCO - Synchronous Connection Oriented

ACL - Asynchronous Connection - Less.

Łącze SCO może połączyć stację master z pojedynczą stacją slave. Łącze ACL działa pomiędzy stacją master i wszystkimi stacjami slave w obrębie piconetu.

Kanał transmisji

W obrębie piconetu zakładany jest kanał transmisji. Jednostki Blue Tooth mogą dołączać lub odłączać się od piconetu. Każda stacja może pracować w jednym z kilku dostępnych stanów.

Kanał transmisji definiowany jest przez jednostkę master. Od adresu mastera zależy sekwencja przeskoków częstotliwości oraz kod dostępu do kanału. Stacja master kontroluje ruch w kanale. Rolę stacji master pełni stacja, która zainicjuje połączenie z innymi stacjami. Z punktu widzenia budowy wszystkie urządzenia Blue Tooth są identyczne - każde może pełnić rolę mastera lub slave'a w piconecie.

Każda stacja Blue Tooth posiada własny zegar, który służy do taktowania przeskoków częstotliwości oraz pracy nadajnika. Taktowanie kanału ustalane jest przez stację master. Kiedy zakładany jest piconet, stacje slave synchronizują swój zegar z masterem. Ponieważ zegary chodzą osobno, muszą być w dalszym ciągu okresowo synchronizowane.

Adresowanie

Adres fizyczny

Każde urządzenie Blue Tooth posiada unikalny 48-bitowy adres. Zapewnia to zgodność z normami IEEE 802.

Kod dostępu

W ramach sieci Blue Tooth adresowanie odbywa się jednak poprzez kody dostępu:

DAC - kod dostępu do urządzenia

Zbudowany na podstawie adresu LAP urządzenia,

CAC - kod dostępu kanału

Zbudowany na podstawie adresu LAP stacji master. Używany we wszystkich pakietach przesyłanych w ramach kanału,

IAC - kod dostępu inquiry

Istnieje jeden ogólny kod IAC

Adres urządzenia aktywnego

Każdej stacji slave aktywnej w piconecie przypisany zostaje 3-bitowy adres. Adres ten przydzielony jest przez stację master. Adres złożony z samych zer zarezerwowany jest na rozgłoszenie. Stacja master nie posiada adresu. Stacja slave przyjmuje tylko pakiety ze zgodnym adresem. Adres jest zawarty w nagłówku pakietu. Stacja traci swój adres w momencie rozłączenia.

Pakiety

Dane w systemie Blue Tooth sa transmitowane w pakietach. Każdy pakiet posiada kod dostępu, nagłówek oraz pole danych użytkowych. Pakiet transmitowany jest począwszy od najmniej znaczącego bitu (rys. 5).

Format pakietu

72 b |

54 b |

0-2745 b |

Kod dostępu |

Nagłówek |

Dane |

Kod dostępu wykorzystywany jest do synchronizacji taktowania oraz:

identyfikacji kanału transmisji,

adresowania stacji,

adresowania w stanie INQUIRY (IAC).

Nagłówek zawiera adres urządzenia w piconecie (AM_ADDR) oraz informacje o typie pakietu. Zabezpieczony jest 8-bitową sumą kontrolną (HEC).

Istnieje wiele typów pakietów w zależności od celu, w jakim wykorzystywane jest połączenie (transmisja głosu, danych, mieszana, z zabezpieczeniem lub bez). Zarówno dla łącza SCO, jak i ACL może być zdefiniowanych 12 rodzajów pakietów. Poza tym istnieje 5 pakietów wspólnych dla obu łącz.

Korekcja błędów

Stosowane są 3 metody detekcji i korekcji błędów:

FEC o współczynniku 1/3 (ang. Forward Error Correction)

Zabezpieczenie to polega na powtarzaniu bitu informacyjnego przez czas trwania dwóch następnych. W odbiorniku decyzja, jaki bit został odebrany, podejmowana jest w sposób większościowy,

FEC o współczynniku 2/3

Zabezpieczenie to wykorzystuje kod Hamminga. W rezultacie działania tego zabezpieczenia każde 10 bitów informacyjnych kodowane jest na 15 bitach. Pozwala to skorygować wszystkie błędy pojedyncze oraz wykryć wszystkie podwójne,

ARQ (ang. Automatic Repeat Request)

Zabezpieczenie typu ARQ polega na powtarzaniu transmitowanych danych aż do uzyskania potwierdzenia lub do upłynięcia czasu oczekiwania na potwierdzenie. Ocena poprawności danych opiera się o kontrolę CRC. Technika ARQ nie zabezpiecza więc nagłówka pakietów ani pola głosu.

Bezpieczeństwo

Zakłada się, że technologia Blue Tooth powinna gwarantować bezpieczne użytkowanie i poufność danych w normalnych warunkach pracy. Bezpieczeństwo zapewnia:

Autentyfikacja

Stosowany jest klucz połączenia o długości 128 bitów. Jest on współdzielony przez urządzenia, które komunikują się ze sobą i tajny dla innych urządzeń. Autentyfikacja dwóch stacji A i B przebiega w następujący sposób:

stacja A generuje liczbę losową AU_RANDA, wysyła ją do stacji B oraz wyznacza wartość SRESA (AU_RANDA, BD_ADDRB, klucz połączenia),

stacja B wyznacza wartość SRESB (AU_RANDA, BD_ADDRB, klucz połączenia) i wysyła ją do stacji A,

stacja A porównuje własną wartość SRESA z wartością pochodzącą ze stacji B SRESB i jeśli są one równe, uznaje stację B za autentyczną.

Na uwagę zasługuje fakt, że stacja A musi znać adres fizyczny BD_ADDR stacji B, aby móc ją pomyślnie autentyfikować. Zmniejsza to dodatkowo szanse na złamanie zabezpieczenia.

Jeśli aplikacja wymaga autentyfikacji obustronnej, po pomyślnej autentyfikacji stacji B przez stację A stacja B może przeprowadzić autentyfikację stacji A.

Szyfrowanie danych

Szybkie przeskoki częstotliwości

Kontrola mocy wyjściowej

Sieci lokalne oparte o standard 802.11

802.11a - rozszerzenie 802.11, które ma zwiększyć prędkość transmisji do 54 Mb/s w paśmie 5 GHz przy użyciu techniki OFDM (ang. Ortogonal Frequency Division Multiplexing),

80211g - niesie zwiększenie prędkości do 20 Mb/s w paśmie 2.4 GHz,

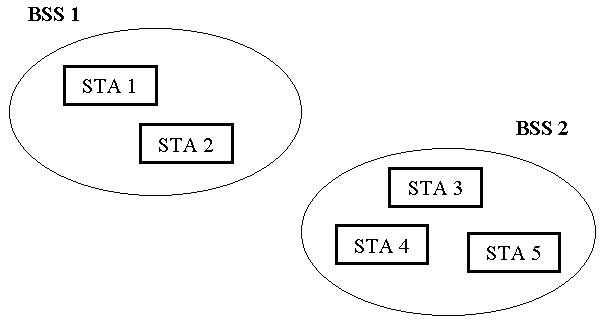

Sieć tymczasowa (ang. ad-hoc), która nie zawiera elementów stałych, tworzy ją niezależny segment (BSS), składający się z kilku stacji komunikujących się na zasadzie peer-to-peer,

sieć zawierająca stałe elementy, takie jak punkty dostępu (ang. access point), w celu zwiększenia zasięgu w ramach segmentu (BSS) lub poszerzenia o inne segmenty i umożliwiające do tych segmentów dostęp,

sieć złożona, składająca się z kilku segmentów, z punktami dostępowymi, umożliwiająca roaming pomiędzy segmentami oraz dostęp do przewodowych sieci LAN.

Dwa niezależne segmenty BSS

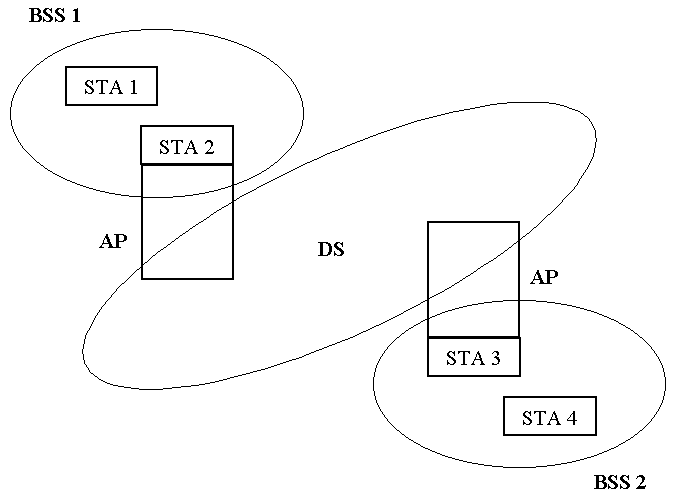

Sieć z punktami dostępowymi. Oznaczenia: BSS - segment, DS. - łącze segmentów, AP - punkty dostępu

fal radiowych z rozpraszaniem widma metodą przeskoków częstotliwości - FHSS,

fal radiowych z rozpraszaniem widma metodą bezpośredniego kluczowania - DSSS,

fal optycznych z zakresu bliskiej podczerwieni.

DCF (ang. Distributed Coordination Function),

PCF (ang. Piont Coordination Function).

minimalne opóźnienie propagacji - w celu zapełnienia, żeby żadna ze stacji nie zajęła całego dostępnego pasma częstotliwości,

losowy dostęp antykolizyjny - po to aby każda ze stacji dokonywała próby nadawania po różnym, losowym odstępie czasu w celu uniknięcia kolizji.

Ramka typu PPDU. Oznaczenia: SFD - znacznik początku ramki, SIGNAL - określa sposób modulacji danych, MPDU - jednostki danych z wyższej warstwy

najniższy to system ID, znany także jako Elektronic System ID,

lista dostępu ACL - zawiera adresy MAC systemów, które są upoważnione i mają dostęp do sieci za pośrednictwem punktu dostępu. Konieczne jest zapisanie listy ACL w każdym punkcie dostępu, który jest zarządzany,

ostatnim poziomem zabezpieczenia dostępu jest RADIUS (ang. Remote Authentification Dial-in User Service) - ma on tę przewagę, że identyfikuje użytkownika zamiast dokonywać autoryzacji urządzeń wchodzących do akcji, ponadto może być centralnie zarządzany.

Sieci oparte o protokół WAP

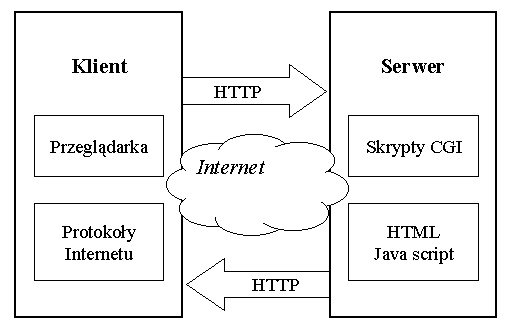

Architektura klient - serwer w technologii www

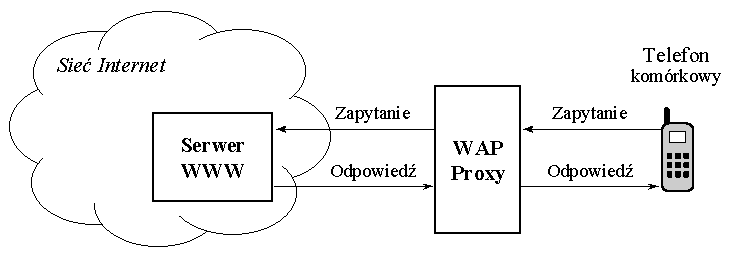

System integrujący telefon komórkowy z siecią Internet

Application Layer, czyli Wireless Aplication Environment (WAE) - odpowiednikami w Internecie są HTML i języki skryptowe,

Session Layer, czyli Wireless Sossion Protocol (WSP) - odpowiada usługom udostępnianym przez HTTP,

Transaction Layer, czyli Wireless Transaction Protocol (WTP),

Security Layer, czyli Wireless Transport Layer Security (WTLS),

Transport Layer, czyli Wireless Datagram Protocol (WDP) - odpowiednik TCP/IP, UDP/IP. W tej warstwie zawierają się także dostarczyciele usług sieci mobilnych wraz ze swymi protokołami - nie są oni jednak częścią specyfikacji WAP, ze względu na różnice w implementacji oraz konieczność uniezależnienia standardu od konkretnych rozwiązań.

model adresacji - składnia odpowiednia do jednoznacznej identyfikacji zasobów przechowywanych na serwerach, identyczna ze stosowanym w Internecie mechanizmem URL,

bezprzewodowy język znaczników - Wireless Markup Language (WML) - zoptymalizowany dla potrzeb sieci bezprzewodowych język opisu wyglądu dokumentu. Optymalizacja polega na dostosowaniu do niskiej przepustowości i małych wymiarów ekranu urządzeń przenośnych.

WMLScript - prosty język skryptowy, oferujący między innymi możliwości sprawdzania poprawności wprowadzanych danych po stronie klienta i programowej obsługi zdarzeń,

bezprzewodowe aplikacje telefoniczne - Wireless Thelephony Application (WTA, WTAI) - interfejs programowy i szkielet aplikacji obsługujących usługi telefoniczne.

WSP - Wireless Session Protocol,

WTP - Wireless Transaction Protocol,

WDP - Wireless Datagram Protocol,

WTLS - Wireless Transport Layer Security.

nie wymagające potwierdzenia odbioru,

wymagające potwierdzenia odbioru - gdzie odbiorca potwierdza otrzymanie wiadomości, w przeciwnym wypadku następuje jej retransmisja,

wymagające potwierdzenia odbioru i potwierdzenia otrzymania potwierdzenia odbioru.

bezpołączeniowym - według koncepcji „wyślij i zapomnij”, bez potwierdzenia odbioru wiadomości i tym samym bez gwarancji jej dostarczenia. Ten tryb wykorzystuje jedynie protokół WSP pracujący w warstwie wyższej i WDP - w niższej,

bezpiecznym bezpołączeniowym - jak wyżej, z dodatkiem kodowania transmisji danych i potwierdzenia tożsamości realizowanych przez protokół WTLS,

połączeniowym - ten tryb wymaga potwierdzenia każdej przyjętej wiadomości, tak że zagubione bądź uszkodzone pakiety mogą zostać wykryte i ponownie wysłane. Wykorzystuje protokoły WTP, WSP i WDT,

bezpiecznym połączeniowym - czyli trybie połączeniowym wzbogaconym o protokół WTLS.

Wnioski końcowe

LITERATURA

Abramson N., Kuo F. F.; Sieci telekomunikacyjne komputerów, WNT, Warszawa 1978

Bem D. J.; Anteny i rozchodzenie się fal, WKiŁ, Warszawa 1978

Dąbrowski K.; Amatorska komunikacja cyfrowa, PWN, Warszawa 1994

Specyfikacja standardu 802.11 wydana przez IEEE

Zieliński B.; bezprzewodowe sieci komputerowe, Helion, Gliwice 2000

Nowicki K., Woźniak J.; Sieci LAN, MAN i WAN - protokoły komunikacyjne, FPT, Kraków 1998

Dokumentacja techniczna WAP Forum http://www.wapforum.com

Spis tablic

Spis ilustracji

Wśród samych technik realizacji transmisji bezprzewodowej w sieciach LAN wyróżnia się systemy radiowe z widmem rozproszonym, gdzie sygnały przesyłane są w zakresach 900 MHz, 2.4 GHz, a także w zakresach 5.15 do 5.35 GHz i 5.725 do 5.825. Należy tu zwrócić uwagę, że omawiany standard 802.11 zakłada pracę w paśmie 2.4 GHz. Ze względu na niskie energie sygnałów wykorzystywanych w tej technice, system ten nie koliduje z konwencjonalnymi systemami radiowymi.

Wersja 802.11 rodziny standardów definiuje mianowicie parametry różnych wariantów warstwy fizycznej oraz podwarstwy dostępu do łącza niezależnej od typu medium bezprzewodowego. W tym przypadku istotnym wyróżnikiem było dodanie „inteligencji” do tych warstw, przyśpieszającej współdziałanie między nimi podczas krytycznych zadań, jak inicjowanie i utrzymywanie komunikacji. Jako metodę dostępu do łącza przyjęto metodę typu CSMA z zapobieganiem kolizji

Wspomnianymi wariantami warstwy fizycznej były systemy radiowe z widmem rozproszonym przy użyciu technik DSSS (ang. Direct Sequence Spectrum) i FHSS (ang. Frequency Hopping Spread Spectrum) w paśmie 2.4 GHz oraz podczerwień. W pierwotnej wersji standard 802.11 dawał możliwość pracy przepustowością rzędu 1-2 Mb/s. Przepustowość na większych odległościach spadała do 1 Mb/s. Przeciętnie odległość na jakiej mogły pracować urządzenia zgodne z tym standardem wynosiła 30 - 60 m w pomieszczeniach zamkniętych oraz do kilkuset metrów na otwartej przestrzeni. Jeśli użyć punktów dostępu zgodnych z tym standardem można zwiększyć promień pokrycia dwukrotnie.

W roku 1999 wprowadzono modyfikację standardu IEE 802.11b (nazywaną także 802.11 High Rate lub Wi-F). Pozwalała ona już na transmisję z prędkością do 11 Mb/s przy użyciu specjalnej techniki kodowania w połączeniu z DSSS. Przy większych odległościach szybkość transmisji spada do 5 Mb/s.

Sukcesywnie opracowywano kolejne rozszerzenia standardu, więc w chwili obecnej opracowywana rodzina standardów 802.11 oprócz wymienionych obejmuje:

Elementy architektury i konfiguracje sieci zgodne ze standardem 802.11

W omawianym standardzie wzięto pod uwagę następujące konfiguracje sieci bezprzewodowych:

Segment BSS (ang. Basic Service Set) to podstawowy komponent architektury sieci, którego członkami są pojedyncze stacje (STA) nadzorowane „funkcją koordynacji”. Z kolei DS. (ang. Distribution System) jest to system, który zapewnia połączenie segmentów BBS w celu utworzenia sieci złożonej ESS. Jego zadaniem jest zapewnienie określonych usług, jak asocjacja, dystrybucja, integracja czy reasocjacja stacji. Punkty dostępu - AP (ang. access point), są to komponenty posiadające funkcjonalność stacji i umożliwiające rozszerzenie zasięgu oraz dostęp do usług w ramach DS. poprzez bezprzewodowe medium (WM). Można ustawić punkty dostępu blisko siebie, aby zapewnić redundancję. Ta możliwość poprawia szybkość komunikacji, gdy segment jest bardziej obciążony.

W pierwszej konfiguracji sieć (Rys. 6) jest rozumiana jako sieć łącząca, w najprostszym przypadku, zbiór dwóch stacji. Ten zbiór można określić jako niezależny segment BSS. Przyporządkowanie stacji do segmentu jest dynamiczne. Wystarczy, aby dwa lub więcej adapterów znalazło się we wzajemnym zasięgu, a mogą one utworzyć niezależną sieć. Taki przypadek nie wymaga administracji ani przekonfigurowania. Przykładowo sieci tego typu są tworzone na czas spotkania czy konferencji z użyciem komputerów przenośnych.

W celu zwiększenia zasięgu sieci dołączyć należy tzw. punkty dostępu - AP, których zadaniem jest również umożliwienie integracji segmentów BSS w ramach DS. Przypadek taki ilustruje rys. 7.

W celu utworzenia DS niekoniecznie trzeba używać przewodów łączących punkty dostępu. W celu połączenia podsieci WLAN można użyć tzw. punktów rozszerzających EP (ang. Extension Point), czyli AP z możliwością wzajemnego porozumiewania się.

Zbiór jednego lub więcej połączonych segmentów BSS wraz z udostępnieniem usług DS, który jest widoczny dla każdej stacji wewnątrz segmentów jako pojedynczy segment BSS nazywany jest siecią złożoną ESS (ang. Extented Service Set) . Gdy stacja jest przyjęta do takiego segmentu sieci złożonej stacjonarnej mówimy, że została „zasocjowana”, co wymaga użycia usługi asocjacyjnej - jednej spośród wielu w DSS (ang. Distribution System Service). W przypadku sieci złożonej można umożliwić roaming poprzez nakładanie się obszarów segmentów BSS. Roaming polega na przekazywaniu klientów kolejnym punktom dostępu. W ten sposób po wyjściu ze strefy zarządzającej przez jeden Access Point stacja jest automatycznie przekazywana kolejnemu znajdującemu się akurat w zasięgu transmisji. Dzięki częściowemu pokrywaniu się obszarów punktów dostępu możemy zapewnić bezproblemowe przejście stacji między kolejnymi obszarami.

Aby zapewnić integrację w ramach DS. z przewodowymi sieciami LAN został wprowadzony kolejny logiczny komponent architektury, który nazywa się tutaj portalem. Założono też, że jest możliwe, aby jedno urządzenie pełniło funkcje punktu dostępu i jednocześnie portalu.

Ze względu na znaczne różnice w technikach modulacji dla różnych mediów konieczne było utworzenie trzech wariantów warstwy fizycznej, a mianowicie wariantów dla:

Początkowo dla każdej z wymienionych technik ustalono prędkości 1 Mb/s - przy przesyłaniu informacji sterujących oraz 2 Mb/s - przy przesyłaniu danych użytkowych. Dla fal radiowych używanym pasmem jest 2.4 - 2.4835 GHz. Dla fal optycznych mamy zakres długości 850 - 950 nm, podobnie jak w pilotach czy innych urządzeniach tego typu.

Metoda dostępu do łącza

W standardzie 802.11 metoda dostępu do łącza jest niezależna od realizacji warstwy fizycznej, stąd dla wszystkich wariantów obowiązuje ten sam protokół - DFWMAC (ang. Distributed Foundation Wireless Medium Access Control). Protokół ten ma dwa tryby pracy:

Tryb DCF - tryb z rozproszoną funkcją koordynacji - jest trybem podstawowym. W tym trybie wykorzystuje się metodę CSMA/CA (ang. Carrier Sense Multiple Access/Collision Avoidance). Jak już wcześniej powiedziano, w standardzie IEEE 802.11 dodano elementy współdziałania warstwy łącza danych z warstwą fizyczną, między innymi po to, aby mogły one współpracować w celu określenia, czy istnieje wolna ścieżka przed rozpoczęciem transmisji. W sieciach przewodowych nie trzeba było stosować specjalnych technik unikania kolizji, gdyż tam wystarczyło, aby kolizja została wykryta i następnie podjęte zostały odpowiednie kroki, zgodnie z przyjętą metodą CSMA/CD. W przypadku sieci bezprzewodowych bardzo trudno jest wykryć kolizję, więc jako metodę przyjęto właśnie CSMA/CA, która przede wszystkim różni się od tej poprzedniej tym, że skupia się na zapobieganiu powstawania kolizji. Metoda CSMA/CA polega na uprzednim „słuchaniu” nim stacja zacznie nadawać. Jeśli kanał jest zajęty, to stacja czeka dalej na odpowiedni moment. W celu zapewnienia odpowiedniego stopnia dostępu do pasma przesyłania wykorzystuje się dwie techniki:

Odbiór danych w trybie DCF musi zostać potwierdzony (ACK), a okres pomiędzy zakończeniem transmisji i rozpoczęciem potwierdzenia jest dosyć krótki i nazywa się SIFS (ang. Short Inter Frame Space). Szybkie potwierdzenie to jedna z istotnych cech standardu 802.11, gdyż wymaga on by to potwierdzenie było obsłużone przez podwarstwę MAC. Wszystkie inne niż ACK transmisje muszą odczekać okres czasu wynoszący przynajmniej jeden okres określony jako DIFS (ang. DCF Inter Frame Space). Po odczekaniu tego czasu każda ze stacji wybiera losowo czas (to jest właśnie ten losowy odstęp antykolizyjny), w którym może zacząć nadawać, poprzez ustawienie losowo licznika i następnie jego dekrementację. Jeśli licznik osiągnie wartość zerową stacja może nadawać. Jeśli w czasie odliczania kanał zostanie jednak zajęty przez inną stację, odliczanie jest zatrzymywane do następnej próby transmisji. Należy dodać, że metoda ta wymaga wykrycia nośnej, czyli dana stacja musi „słyszeć” wszystkie pozostałe stacje. Jeśli nie wszystkie stacje mają bezpośrednią łączność, powstaje problem, tzw. zjawisko ukrytej stacji. Rozwiązaniem tego problemu może być poprzedzanie wysyłania ciągu danych informacją sterującą (RTS i CTS). W przypadku, gdy trzecia „ukryta” stacja nie może wykryć nadawania od stacji pierwszej do drugiej, ponieważ w zasięgu jest tylko druga stacja, to właśnie przy użyciu informacji sterujących stacja trzecia zostaje poinformowana, że aktualnie nie może rozpocząć nadawania do stacji drugiej, ponieważ kanał jest już zajęty (stacja pierwsza wysłała RTS, a druga odpowiedziała CTS do pierwszej stacji). Mimo tego, że stacja trzecia nie „słyszała” ramki RTS pierwszej stacji, to jednak wie, że stacja druga jest zajęta odbiorem, ponieważ wysyłała pozwolenie na nadawanie CTS do stacji pierwszej.

Tryb DCF jest prostą kontrolą dostępu i obowiązuje wszystkie stacje. Tryb PCF - z punktową funkcją koordynacji jest stosowany wyłącznie w przypadku sieci stałych z punktami dostępu. W trybie tym zgłoszenia żądań dostępu są koordynowane w jednym miejscu - w punkcie dostępu za pomocą odpowiedniej listy z żądaniami. Możliwa jest oczywiście wymiana informacji bezpośrednio między stacjami, ale wtedy także jest ona zainicjowana przez punkt dostępu.

Format ramki

Podstawową jednostką danych w podwarstwie fizycznej PLCP jest ramka PPDU (ang. Physical Protocol Data Unit) (rys. 8).

SYNC 128 bits |

SFD 16 bits |

SIGNAL 8 bits |

SERVICE 8 bits |

LENGTH 16 bits |

CRC 16 bits |

MPDU |

Zasięg i odporność na zakłócenia urządzeń zgodnych ze standardem 802.11

Zasięg transmisji w zakresie dla fal radiowych, zwłaszcza wewnątrz budynków, zależy od konstrukcji urządzenia, w tym od mocy nadajnika i czułości odbiornika oraz od zakłóceń i od ścieżki propagacji fal. Na propagację energii, a więc i na zasięg oraz pokrycie uzyskiwane w określonym systemie, wpływają obiekty znajdujące się w budynkach, takie jak ściany, przedmioty metalowe, a nawet ludzie.

W systemach WLAN stosuje się głównie fale radiowe, ponieważ mogą przenikać przez ściany i inne powierzchnie wewnątrz budynków. Zasięg, czyli promień pokrycia, przez producentów określany jest na ok. 500 m, jednak w praktycznych systemach WLAN ogranicza się do 150 m - jest on różny w zależności od liczby i rodzaju napotykanych przeszkód. Stosując większą liczbę punktów dostępu można zwiększyć pokrycie, a ponadto zapewnić użytkownikom swobodę poruszania się po większym obszarze przy zachowaniu połączenia z siecią.

W przypadku podczerwieni zasięg jest znacznie krótszy, tym bardziej, że standard 802.11 przyjmuje użycie podczerwieni rozproszonej, która daje mobilność, ale wymusza prace na niewielkich odległościach - do 20 m. Dla medium jakim jest podczerwień należy tez brać pod uwagę to, że fale ulegają silnej absorpcji przez parę wodną i dwutlenek węgla oraz rozproszeniu na cząsteczkach kurzu i załamaniu przy przenikaniu warstw powietrza o różnej temperaturze. Stąd wynika ten niewielki zasięg.

Urządzenia używające systemu DSSS w praktyce są dosyć odporne na zakłócenia pochodzące od telefonów komórkowych. Telefony te tylko nieznacznie obniżają przepustowość, a wpływ kuchenki mikrofalowej można zupełnie pominąć. W przypadku systemów FHSS urządzenia wykazują już mniejszą odporność na zakłócenia pochodzące od kuchenki mikrofalowej. Ogólnie spadek przepustowości przy omawianym typie zakłóceń wynosi ok. 11-15%. Większe zakłócenia powodują np. systemy Blue Tooth, ponieważ pracują w tym samym paśmie.

Jeśli uwzględnić tylko zakłócenia od innych urządzeń, to fale podczerwieni wykazują już znacznie większą odporność na zakłócenia, ale nie należy zapominać o ograniczeniu jakim jest zasięg i wymóg by urządzenia były mniej więcej w swoim polu widzenia.

Bezpieczeństwo i autentyfikacja

Standard 802.11b definiuje kilka poziomów bezpieczeństwa:

Poziom RADIUS definiuje m.in. sposób wymiany danych między serwerem ochrony danych, a serwerem dostępu zdalnego, przypisując temu ostatniemu rolę klienta. W ten sposób decyzję o dopuszczeniu zdalnego użytkownika do sieci lokalnej, komunikującego się z serwerem dostępu, podejmuje serwer ochrony danych. Po uzyskaniu dostępu wszystkie sesje użytkownika będą monitorowane przez RADIUS. Dowolny schemat zawierający hasło jest podatny na złamanie, szczególnie przy nieostrożnym jego stosowaniu, ale RADIUS daje administratorowi centralną pozycję, dzięki której wyłącza on użytkownikowi dostęp do sieci, co stanowi znaczny postęp w stosunku do poprzednich metod.

Po uzyskaniu dostępu następnym krokiem jest szyfrowanie. WEP (ang. Wired Equivalent Privacy) to opcjonalna funkcja zawarta w standardzie IEEE 802.11, służąca do zapewnienia ochrony danych na poziomie równorzędnym z ochroną w przewodowych sieciach LAN bez stosowania technik szyfrowania zwiększających bezpieczeństwo. WEP może stosować 40 - lub 128 - bitowy klucz szyfrujący. WEP w większości urządzeń jest domyślnie włączony. Jednak zaleca się włączenie tej opcji. Jeśli funkcja WEP jest aktywna, każda stacja (klient lub punkt dostępu) ma przydzielony klucz. Klucz te służy do szyfrowania danych przed ich wysłaniem drogą radiową. Jeżeli stacja odbierze pakiet, który nie został zaszyfrowany właściwym kluczem, pakiet jest odrzucany i nie jest przekazywany do hosta. Chroni to przed nieupoważnionym dostępem i uniemożliwia podsłuch. Można także używać oddzielnych kluczy dla nadawania i odbioru. Zarządzanie kluczami WEP może okazać się dla administratora zasobów poważnym zadaniem.

Zgodnie ze standardem 802.11 szyfrowanie danych WEP ma na celu uniemożliwienie dostępu do sieci „intruzom”, którzy używają podobnych urządzeń WLAN oraz uniemożliwianie przechwytywania ruchu w sieci WLAN za pomocą podsłuchu. WEP pozwala administratorowi określić zestaw odpowiednich „kluczy” dla wszystkich użytkowników sieci bezprzewodowej na podstawie „łańcucha kluczy” utworzonego przez algorytm szyfrowania WEP. Każdego, kto nie dysponuje odpowiednim kluczem, spotyka odmowa dostępu. Zgodnie ze standardem, WEP używa algorytmu RC4 z szyfrowaniem klucza 40 - bitowego lub 128 - bitowego.

WAP (ang. Wireless Application Protocol) umożliwia, ogólnie rzecz ujmując, dostęp do Internetu i jego usług za pomocą telefonu komórkowego. Jednocześnie umożliwia on zintegrowanie w jednym urządzeniu przenośnym funkcji czysto telefonicznych z usługami informacyjnymi oferowanymi za pośrednictwem Internetu. Szybko rośnie liczba serwisów internetowych, obsługujących WAP, jeszcze szybciej rośnie liczba sprzedanych telefonów przenośnych, mających wbudowane możliwości korzystanie zeń. Pomimo istniejących ograniczeń (wielkość i technologia wykonania wyświetlacza, przepustowość sieci bezprzewodowych telefonii komórkowej) WAP jest jedną z szybciej rozwijających się obecnie technologii.

W roku 1996 firma Ericsson zainicjowała prace nad nowym protokołem przesyłu dla sieci mobilnych. Został on nazwany ITTP (ang. Intelligent Terminal Transfer Protocol) i obsługiwał komunikację między węzłem usługowym, na którym zaimplementowano aplikację usługową, a inteligentnym przenośnym telefonem. Miał on zostać standardem dla sieci mobilnych.

W latach 1996 i 1997 firmy (wśród nich Nokia i Unwired Planet) wypuściły na rynek następne rozwiązania. Unwired Planet opracowała odpowiedniki języka HTML i protokołu HTTP, zoptymalizowane pod kątem pracy w sieciach mobilnych. Optymalizacja ta polegała na przystosowaniu HTML do współpracy z przenośnymi urządzeniami o małych wyświetlaczach i wąskim paśmie przenoszenia - wynik prac nazywano HDML. Zoptymalizowany HTTP został ochrzczony nazwą HDTP. Te rozwiązania także miały stac się standardami.

W marcu 1997 roku Nokia oficjalnie zaprezentowała rozwiązanie pod nazwą Smart Messaging, technologię dostępu do Internetu z przenośnych urządzeń GSM za pomocą wiadomości SMS. Zawierały one treść zapisaną w języku znaczników, nazwanym TTML (ang. Tagged Text Markup Language) o podobne funkcji co HDML. W tym momencie na rynku były obecne trzy standardy przemysłowe definiujące w podobny sposób podobne rozwiązania podobnych problemów.

W obliczu zagrożenia fragmentacją rynku i mnogością standardów firmowych zgodzono się na ujednolicenie rozwiązań. Tak narodziło się WAP Forum, dnia 26 czerwca 1997 roku. Specyfikacja WAP w wersji 1.0 ujrzała światło dzienne w kwietniu 1998 roku. Opracowane rozwiązania mają być niezależne od standardów sieci bezprzewodowych, dostępne dla wszystkich i łatwo skalowane. WAP Forum nadal kontynuuje prace nad standardem, wprowadzając coraz to nowe dodatkowe specyfikacje i zalecenia. WAP pozostał standardem otwartym i w chwili obecnej jest dostępny dla każdego.

Model WAP a model Internetu

Technologia www stosowana w sieciach Internet bazuje na układzie klient - serwer (Rys.9).

Ze względu na fakt, że „tradycyjny” model Internetu (Rys. 9) jest przeznaczony dla komputerów połączonych dość wydajnymi łączami, a użytkownik dysponuje ekranami o dużych wymiarach nie nadaje się on do stosowania w telefonach komórkowych.

Model zastosowany w rozwiązaniu WAP bazuje na sprawdzonym i powszechnie używanym modelu Internetu. Mamy więc serwer, na którym pracuje aplikacja, mamy tez klienta WAP - odpowiednik przeglądarki. Pomiędzy nimi jest jednak dodatkowa warstwa nazwana bramą WAP lub WAP Proxy. Odpowiada ona za kodowanie i dekodowanie języka WML i translacje z protokołów używanych w sieci mobilnej na używane w Internecie i odwrotnie.

Połączenie pomiędzy klientem a WAP Proxy jest zestawiane z użyciem WSP (ang. Wireless Session Protocol), czyli binarnej wersji HTTP, natomiast połączenie WAP Proxy z serwerem aplikacji wykorzystuje już protokoły internetowe. Podobnie jak w modelu stosowanym w Internecie, klient WAP wysyła żądania dostarczenia określonego dokumentu przechowywanego na serwerze, jednak kieruje je nie bezpośrednio do serwera aplikacji, lecz do bramy WAP. Ta zajmuje się wyżej wspomnianą translacją protokołów i komunikuje z serwerem aplikacji, otrzymując od niego żądany dokument.

Architektura WAP

WAP został zaimplementowany w warstwach - podobnych do warstw modelu sieci ISO/OSI. Warstwy te, to w kolejności od najwyższej (najbliższej użytkownikowi), wraz z odpowiednikami w Internecie, to:

Podobnie jak w modelu ISO/OSI, niższe warstwy mają dobrze zdefiniowane interfejsy dla warstw wyższych, dzięki czemu są one przeźroczyste i łatwe w dostosowaniu do konkretnych rozwiązań. Tak samo jak w modelu ISO/OSI, implementacja niższych warstw nie ma znaczenia dla warstw wyższych, a interfejsy poszczególnych warstw są niezależne od ich fizycznej implementacji.

Bezprzewodowe środowisko aplikacyjne (WAE)

Aplikacje w standardzie WAP działają w dobrze zdefiniowanym środowisku, określonym mianem Wireless Application Environment. Na bezprzewodowe środowisko aplikacyjne składają się następujące komponenty:

Dla pełnego wykorzystania powyższych cech, standard WAP zakłada obecność dwóch oddzielnych aplikacji (określanych mianem „user - agent”), wbudowanych w urządzenie przenośne, powszechnie zwanych przeglądarkami (ang. browser). Jedna przeglądarka obsługuje WML (a także wszystko, co nie należy do funkcjonalności WTA), a druga - WTA.

Protokoły WAP

Standard WAP definiuje cztery protokoły używane w komunikacji klienta - przeglądarki z bramą WAP:

Protokół WSP jest binarną wersją używanego w Internecie protokołu HTTP 1.1, z dodatkowymi możliwościami negocjowania przepustowości, przechowywania nagłówków dokumentów w pamięci cache przeglądarki, obsługiwania sesji o długim czasie trwania i technologii przesyłania danych zwanej „push”. Wszystkie one są efektem dostosowania protokołu HTTP 1.1 do wymogów pracy w środowisku bezprzewodowym.

„Push” to w uproszczeniu wysyłanie wiadomości inicjowane przez serwer, w odróżnieniu od ładowania dokumentu w odpowiedzi na żądanie z przeglądarki. Prace nad specyfikacją tej technologii ciągle trwają, tak więc uzyskanie konkretniejszych, pewnych danych jest chwilowo znacznie utrudnione.

Sesje o długim czasie trwania od zwykłych sesji różnią się możliwością „zamrożenia” na dłuższy czas i ponownej aktywacji bez konieczności czasochłonnego rozłączania się z bramą WAP i ponownego otwierania sesji.. Są także odporniejsze na zakłócenia i przerwy w komunikacji, takie jak zmiana operatora sieci bezprzewodowej.

Przechowywanie nagłówków dokumentów pozwala na znaczne zredukowanie ruchu w sieci, gdyż jak wykazały badania porównawcze nad protokołem HTTP, ponad 90% żądanych dokumentów zawiera nagłówki o stałej postaci, często przesyłane tam i z powrotem.

Negocjowanie przepustowości ma miejsce podczas otwierania sesji, w celu dostosowania prędkości przesyłu do możliwości urządzenia przenośnego i zainstalowanej w nim przeglądarki WAP. Nie ma konieczności powtórnego negocjowania przepustowości podczas aktywowania uprzednio zawieszonej sesji.

Protokół WSP jest interfejsem pomiędzy WAE (ang. Wireless Application Environment) a resztą protokołów.

Protokół WTP odpowiada za kontrolę wysyłanych i odbieranych wiadomości. Unikalne identyfikatory nadawane każdej wiadomości zapewniają, że żadna z nich nie zostanie odebrana dwa razy i umożliwiają ponowne wysyłanie w razie zagubienia. WTP rozróżnia trzy klasy wiadomości:

WTP może być rozszerzony o segmentację i scalanie długich wiadomości, a także o selektywną retransmisję zagubionych fragmentów.

Protokół WTLS bazuje na protokole TLS 1.0, lecz został zoptymalizowany pod kątem kanałów komunikacyjnych o wąskim paśmie przenoszenia.. Zabezpiecza on komunikację pomiędzy klientem a bramą WAP. Jego główne cechy, to zapewnienie integralności za pomocą nadawanych każdej wiadomości kodów - tzw. message Authentication Codes, zapewnienie poufności przez szyfrowanie i użycie certyfikatów cyfrowych, zapewniające potwierdzenie tożsamości tak serwera jak i klienta.

Protokół DWP jest najniższą warstwą stosu protokołów WAP. Nie jest konieczny, jeżeli WAP jest implementowany w sieci bezprzewodowej z zaimplementowanym protokołem UDP. Ważne jest, aby protokoły używane w wyższych warstwach miały dostęp do usługi wysyłania i odbierania datagramów, kryjącej szczegóły implementacyjne danej sieci bezprzewodowej i udostępniającej mechanizm numerowanych portów. W razie konieczności WDP może zostać uzupełniony o możliwości segmentacji i ponownego scalania wiadomości zbyt dużych dla danej realizacji sieci komórkowej. Istnieje także możliwość rozszerzenia WDP o protokół raportowania błędów (WCMP) - w zastępstwie protokołu kontroli wiadomości używanego przez IP, jeżeli dana sieć bezprzewodowa nie używa mechanizmów protokołu IP.

Wszystkie powyższe protokoły mają odpowiedniki używane w Internecie. Protokoły WAP mogą współpracować w jednym z czterech trybów:

Ograniczone możliwości sieci

Sieci bezprzewodowe, generalnie rzecz biorąc, oferują gorszą jakość usług w porównaniu do sieci przewodowych. Powodem takiej sytuacji jest stosunkowo niska prędkość transmisji, wyższa stopa błędów, większe opóźnienia, mniejsza stabilność połączenia i zmienna dostępność nośnika. Standard WAP został dostosowany do powyższych warunków.

Niska przepustowość sieci bezprzewodowych nie jest powszechnie znanym faktem wśród użytkowników. Powoduje to konieczność takiego projektowania i implementacji usług, które minimalizuje użycie sieci, aby końcowy użytkownik nie zniechęcił się długim czasem ładowania. WAP oferuje rozwiązanie tego problemu w postaci zestawu protokołów binarnych zoptymalizowanych pod kątem minimalizacji narzutu, a także mechanizmu sesji o długim czasie trwania z możliwością zawieszenia.

Dłuższy czas oczekiwania na odpowiedź (w porównaniu z sieciami przewodowymi) zmusił twórców WAP do minimalizacji liczby przesyłanych dokumentów - stąd koncepcja „talii” i „kart” oraz asynchroniczna obsługa żądań dokumentów i odpowiedzi. Także WMLScript przyczynia się do zmniejszenia ruchu w sieci i liczby przesyłów serwer - klient, dzięki możliwości walidacji wprowadzanych danych po stronie klienta. Innym podejściem do problemu długich czasów odpowiedzi jest repozytorium wprowadzone w WTA - przechowujące najczęściej używane funkcje telefoniczne w urządzeniu, bez konieczności odwoływania się do serwera. Dzięki temu, w porównaniu z protokołem TCP, WTP wymaga mniejszej liczby przesyłów dla wykonania usługi.

Mniejsza stabilność połączenia i zmienna dostępność nośnika są powodowane samą technologią realizacji bezprzewodowych sieci telefonicznych, gdzie nośnik może być czasowo niedostępny ze względu na niewystarczającą moc przekaźników, ukształtowanie terenu, przeciążenie sieci czy wręcz pogodę. Ten problem jest rozwiązywany za pomocą mechanizmu sesji o długim czasie trwania i możliwości ponownej aktywacji sesji zawieszonej w momencie utracenia połączenia, nawet jeżeli używane są dynamicznie przydzielane adresy IP. Ze względu na charakterystyczne dla sieci bezprzewodowych częste utraty małych fragmentów wiadomości, szczególny nacisk położono na selektywną retransmisję tylko zagubionych fragmentów, a nie całych wiadomości, jak w protokole TCP.

Opis bibliotek standardowych WMLScript

WMLScript korzysta z sześciu bibliotek standardowych o nazwach Lang, Float, String, URL, WMLBrowser i Dialogs. Zawierają one funkcje i procedury pogrupowane tematycznie.