1. Co to jest sieć komputerowa? Po co stosuje się sieci komputerowe? (funkcje sieci komputerowych). Jakie są podstawowe urządzenia tworzące sieci komputerowe?

Sieć komputerowa - podsystem transmisji danych w systemach informatycznych

system umożliwiający wymianę danych miedzy dwoma lub więcej komputerami

(hostami). To połączenie wielu komputerów przy wykorzystaniu medium transmisyjnego.

Stosuje się je do wymiany informacji pomiędzy połączonymi komputerami, udostępnianie użytkownikom zasobów sieci i podniesienie stopnia niezawodności systemu.

Funkcje sieci komputerowych:

· wykorzystanie wspólnych zasobów

sieciowych

· komunikowanie się użytkowników

miedzy sobą

· operowanie na tych samych danych

· rozpowszechnianie informacji

· prowadzenie działalności biznesowej

· prowadzenie działalności edukacyjnej

Podstawowe urządzenia tworzące sieci komputerowe - Serwer (ang. server), stacja robocza (ang. workstation), drukarki sieciowe.

Serwer sieciowy, zazwyczaj powinien to by komputer o dużej mocy obliczeniowej, zarówno wydajnym jak i pojemnym Podsystemie dyskowym niezbędnym do przechowywania Oprogramowania i danych użytkowników. Na maszynie tej można uruchomić aplikację realizujące usługi sieciowe, również nazywane serwerami.

Serwer jest to program komputerowy udostępniający różne usługi dla oprogramowania klienckiego w schemacie klient - serwer. Serwerami nazywa się także komputery, które pełnią takie funkcje. Serwerem można nazwać także komputer w sieci Internet, na którym znajduje się oprogramowanie serwera.

Komputery- (stacje robocze, terminale), na których instalujemy oprogramowanie sieciowe nazywane klientami.

Media transmisji- kable miedziane, światłowody, fale radiowa.

Osprzęt sieciowy- karty sieciowe, modemy, routery, koncentratory (huby), przełączniki (switche), Access pointy.

2. Wymienić i opisać rodzaje sieci komputerowych (różne klasyfikacje).

Rodzaje sieci komputerowych:

- Lokalne sieci komputerowe (ang.LAN - Local Area Network)

- Metropolitalne (miejskie) sieci komputerowe (ang. MAN -Metropolitan Area Network)

Rozległe sieci komputerowe (ang. WAN - Wide Area Network)

Sieci prywatne - (Virtual Private Network) - korporacyjne

Sieci miedzyorganizacyjne

Sieci publiczne

Internet, Intranety i extranety

Są systemami korzystającymi z tych samych rozwiązań technologicznych

- Intranety - sieci prywatne (korporacyjne)

- ekstranety - sieci miedzyorganizacyjne

- Internet - siec publiczna

Sieć LAN

Sieć Lokalna (LAN) to najmniej rozległa postać sieci komputerowej, zazwyczaj ogranicza się do jednego budynku, lub kilku pobliskich (np. bloków na osiedlu).

Technologie stosowane w sieciach lokalnych można podzielić na rozwiązanie oparte n przewodach (kable miedziane, światłowody) lub komunikacji radiowej (bezprzewodowe).

Topologie sieci lokalnych LAN:

Magistrala

Pierścieniowa

Gwiaździsta

Drzewiasta

Topologia to sposób połączenia stacji roboczych w sieci.

Sieci WAN

Służą najczęściej połączeniu sieci lokalnych. Budowane są głównie po to, by użytkownicy znajdujący się w odległych miejscach mogli błyskawicznie wymieniać informacje i korzystać z zasobów różnych sieci lokalnych.

Obecnie sieci rozległe mają najszersze zastosowanie w e-administracji”, „e-biznesie” itp.

Umożliwiają im błyskawiczną wymianę danych, dostęp do danych, informacji i potrzebnego oprogramowania itp.

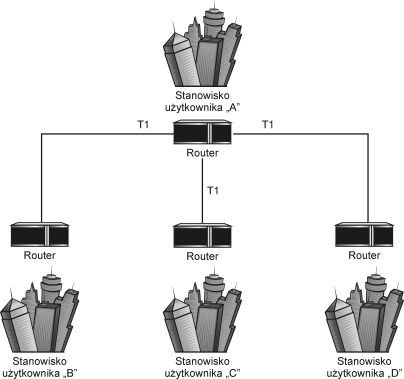

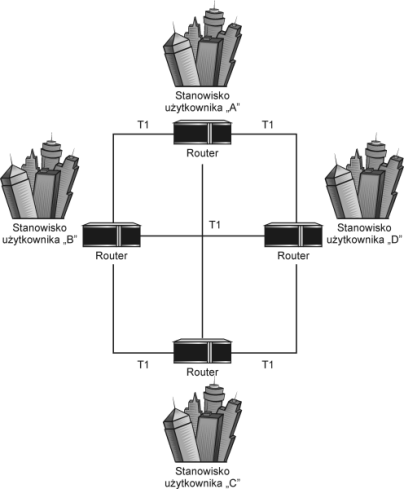

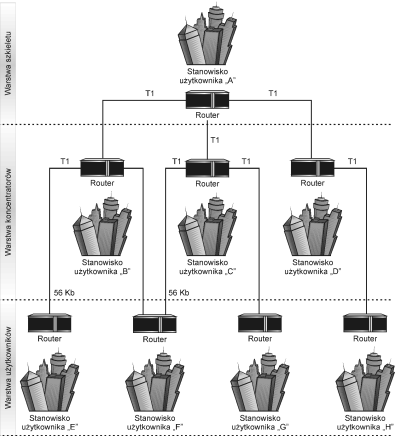

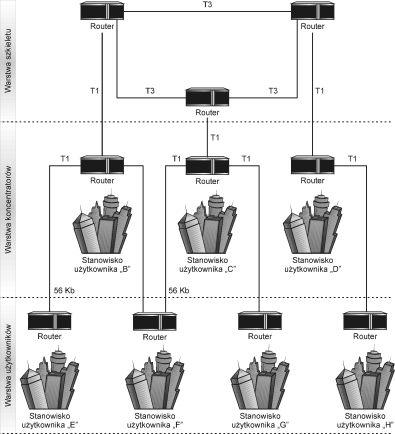

Sieci WAN Sieci WAN można podzielić także z uwagi na stosowane w nich kombinacje urządzeń transmisyjnych. Poszczególne architektury, zwane topologiami to:

Każdy-z-każdym,

Pierścień,

Gwiazda,

Układy oczkowe,

Wielowarstwowe

Hybrydowe.

Sieć MAN

Sieć miejska, MAN to duża sieć komputerowa, której zasięg obejmuje aglomerację lub miasto.

Sieci miejskie są budowane w dużych miastach, przede wszystkim przez duże organizacje rządowe, edukacyjne lub prywatne, które potrzebują szybkiej i pewnej wymiany danych pomiędzy punktami w ramach miejscowości bez udziału stron trzecich. Składają się z sieci lokalnych łączonych w różny, zróżnicowany w zależności od potrzeb sposób. Przykładem sieci miejskich są sieci budowane przez ośrodki akademickie, które oprócz łączenia budynków uniwersyteckich w ramach kampusu muszą także połączyć ośrodki poza głównymi zabudowaniami.

Sieć prywatna to sieć komputerowa ograniczająca się do komputerów w np. firmie lub organizacji. Do intranetu dostęp mają zazwyczaj tylko pracownicy danej firmy. Intranet przypomina Internet, z tym jednak zastrzeżeniem, że jest ograniczony do wąskiej grupy osób (np. pracowników firmy).

Sieć międzyorganizacyjna to rozwiązanie sieciowe polegające na połączeniu dwóch lub większej liczby intranetów za pomocą protokołów sieciowych. Celem tworzenia ekstranetów jest udostępnienie własnych zasobów wzajemnie między organizacjami (przedsiębiorstwami) lub między nimi i ich klientami, przy zabronieniu powszechnego dostępu z sieci Internet. Przeważnie sieć taka występuje w firmach. W ten sposób klienci mogą się lepiej i szybciej zapoznać z ofertą danej firmy, a firmy mogą między sobą lepiej współpracować.

Sieć publiczna - ogólnoświatowa sieć komputerowa, która jest logicznie połączona w jednolitą sieć adresową opartą na protokole IP. Sieć ta dostarcza lub wykorzystuje usługi wyższego poziomu, które oparte są na funkcjonowaniu telekomunikacji i związanej z nią infrastrukturze.

3. Co to jest model OSI. Z jakich warstw się składa? Co to jest enkapsulacja protokółów?

Stworzony został w 1977 roku przez Międzynarodową Organizację Normalizacji ISO (International Standard Organization). Model Referencyjny Połączonych Systemów Otwartych (czyli model OSI) został opracowany w celu ułatwienia realizacji połączeń w otwartych systemach komputerowych. Połączenia otwarte to takie połączenia, które mogą być realizowane wewnątrz lub między systemami wielo systemowymi. OSI jest zbiorem zasad komunikowania się urządzeń sieciowych. Podzielony jest na siedem warstw, z których każda zbudowana jest na bazie warstwy poprzedniej. Należy przy tym zaznaczyć, że rozróżnia się podział ze względu na sposób realizacji danej warstwy. I tak warstwa 1 i 2 są tworzone w sposób hardwarowy (sprzętowy),

a warstwy od 3 do 7 w sposób softwarowy (programowy). Model ten nie określa fizycznej budowy poszczególnych warstw, a koncentruje się na sposobach ich współpracy.

Warstwa aplikacji

Warstwa aplikacji jest warstwą najwyższą. Kiedy użytkownik korzystając z oprogramowania chce przesłać dane poprzez urządzenia sieciowe, to trafiają one właśnie do warstwy aplikacji. W tej warstwie znajdują się oba te programy. Podczas ruchu informacji w górę, to warstwa aplikacji pozwala użytkownikowi na odebranie potrzebnej mu informacji.

Warstwa prezentacji

Podczas ruchu w dół zadaniem warstwy prezentacji jest przetworzenie danych od aplikacji do postaci kanonicznej (ang. canonical representation) zgodnej ze specyfikacją OSI-RM, dzięki czemu niższe warstwy zawsze otrzymują dane w tym samym formacie. Kiedy informacje płyną w górę, warstwa prezentacji tłumaczy format otrzymywanych danych na zgodny z wewnętrzną reprezentacją systemu docelowego. Wynika to ze zróżnicowania systemów komputerowych, które mogą w różny sposób interpretować te same dane.

Warstwa sesji

Warstwa sesji otrzymuje od różnych aplikacji dane, które muszą zostać odpowiednio zsynchronizowane. Warstwa sesji "wie", która aplikacja łączy się z którą, dzięki czemu może zapewnić właściwy kierunek przepływu informacji. W nowoczesnych systemach sieciowych może równolegle pracować kilkadziesiąt aplikacji. Wymieszanie się ze sobą przesyłanych przez nie informacji zakończyłoby się katastrofą. Podczas ruchu w górę, ważne jest zadbanie o właściwą kolejność danych przesyłanych do warstwy prezentacji. Dolne warstwy często prowadzą do fragmentacji oraz przemieszania danych wysyłanych nie po kolei. Warstwa sesji jest ogniwem synchronizującym aplikacje pracujące w warstwie najwyższej na różnych maszynach. Dzięki posiadanemu przez warstwę sesji zbiorowi danych zwanemu punktem synchronizacji (ang. synchronization point) warstwa sesji potrafi stwierdzić, czy jedna aplikacja dostarczyła już dane potrzebne dla drugiej.

Warstwa transportowa

Warstwa transportowa dba o poprawność przesyłania danych. W tej warstwie standardowa paczka danych oznaczana jest jako TPDU (ang. Transport Protocol Data Unit). Aby informacje mogły zostać przesłane w dół, często muszą zostać podzielone na mniejsze fragmenty. Jeżeli informacji nie uda się przesłać poprawnie za pierwszym razem, warstwa transportowa próbuje to zrobić, aż do wyczerpania limitu przekazów. Ważnym zadaniem warstwy transportowej jest szeregowanie przekazywanych informacji według priorytetów i przydzielanie im określonego pasma transmisji.

Warstwa sieciowa

Warstwa sieciowa jako jedyna dysponuje wiedzą dotyczącą fizycznej topologii sieci. Rozpoznaje jakie drogi łączą poszczególne komputery (ang. routing) i decyduje ile informacji należy przesłać jednym z połączeń a ile innym. Jeżeli danych do przesłania jest zbyt wiele, to warstwa sieciowa po prostu je ignoruje. Ona nie musi zapewniać pewności transmisji, więc w razie błędu pomija niepoprawne pakiety danych. Standardowa paczka danych w tej warstwie czasami oznaczana jest jako NPDU (ang. Network Protocol Data Unit). Nie znajdują się w nim żadne użyteczne dla ludzi aplikacje. Jedyne jego zadanie, to zapewnienie sprawnej łączności między bardzo odległymi punktami sieci.

Warstwa łącza danych

Warstwa łącza danych jest czasami nazywana warstwą liniową. Ma ona nadzorować jakość przekazywanych informacji. Nadzór ten dotyczy wyłącznie warstwy niższej. Warstwa łącza danych ma możliwość zmiany parametrów pracy warstwy fizycznej, tak aby obniżyć ilość pojawiających się podczas przekazu błędów. Zajmuje się pakowaniem danych w ramki i wysyłaniem do warstwy fizycznej. Rozpoznaje błędy związane z niedotarciem pakietu oraz uszkodzeniem ramek i zajmuje się ich naprawą.

Warstwa fizyczna

Warstwa fizyczna to konkretny układ elektroniczny tworzący kanał komunikacyjny poprzez medium fizyczne (kabel miedziany, światłowód, fale radiowe, itd.) pozwalający na wymianę informacji pomiędzy urządzeniami sieciowymi. Odbiera ramki od warstwy łącza danych i wysyła je - bit po bicie - do nośnika (i odwrotnie), którego łącze stanowi jej granicę. Warstwa fizyczna posiada tylko informacje o właściwościach fizycznych / optycznych przesyłanych bitów. Musi być tak skonstruowana, aby większość przesyłanych nią danych bez zniekształceń trafiła do odbiorców.

Enkapsulacja: Kapsułkowanie polega na przesyłaniu pakietu w określonym protokole wewnątrz innego pakietu w innym protokole. Technika ta pozwala na przesyłanie danych pomiędzy sieciami korzystającymi z jednakowego protokółu za pośrednictwem sieci, która korzysta z innego protokołu. Aby zobaczyć jak zachodzi proces enkapsulacji, prześledzimy sposób, w jaki dane podróżują poprzez poszczególne warstwy. Po wysłaniu danych z miejsca przeznaczenia, rozpoczynają one swoja drogę poprzez warstwę aplikacji w dół, do pozostałych warstw. Opakowywanie i przepływ danych, które są wymieniane, zmieniają się, gdy warstwy wykonują swoje usługi. Dane, w postaci elektronicznych sygnałów, podróżują wzdłuż przewodów do właściwego komputera, będącego ich przeznaczeniem, gdzie są konwertowane do swojej oryginalnej postaci, aby mogły być odczytane przez odbiorcę. Jak łatwo sobie wyobrazić, proces ten składa się z kilku etapów.

4. Wymienić i opisać topologie siei LAN.

Topologie sieci lokalnych

Magistrali

Pierścienia

Gwiazdy

Drzewo

Topologia magistrali (szynowa)

Topologie magistrali wyróżnia to, że wszystkie węzły sieci połączone są ze sobą za pomocą pojedynczego, otwartego (umożliwiającego przyłączenie kolejnych urządzeń) kabla. Kabel ten obsługuje tylko jeden kanał i nosi on nazwę magistrali. Oba końce magistrali muszą by zakończone opornikami ograniczającymi, zwanymi również często terminatorami. W przypadku uszkodzenia kabla, przestaje działać cała sieć.

Topologia pierścienia

Każda przyłączona do sieci stacja robocza ma w ramach takiej topologii dwa połączenia, po jednym dla każdego ze swoich najbliższych sąsiadów. Połączenie takie musiało tworzy fizyczną pętlę, czyli pierścień. Dane przesyłane były, wokół pierścienia, w jednym kierunku. Każda stacja robocza pobiera i odpowiada na pakiety do nich zaadresowane, a także przesyła dalej pozostałe pakiety do następnej stacji roboczej, wchodzącej w skład sieci.

Topologia gwiazdy

Połączenie sieci LAN o topologii gwiazdy, z przyłączonymi do niej urządzeniami, rozchodzą się z jednego, wspólnego punktu, którym jest koncentrator (hub).W przypadku uszkodzenia jednego z kabli, tylko jeden komputer przestaje działać. W przypadku awarii huba, nie działa cała sieć. Topologie gwiazdy stały się dominującym we współczesnych sieciach LAN rodzajem topologii. Są one elastyczne, skalowalne i stosunkowo tanie.

Topologia drzewa

Topologia drzewa stanowi formę okablowania, która swoim kształtem przypomina drzewo, którego gałęzie rozdzielają się kolejno na podgałęzie również się dzieląca na mniejsze elementy. We wszystkich punktach podziału komputer przesyła sygnały. Topologia drzewa jest niezwykle elastyczna, co umożliwia praktycznie dowolną konfigurację.

5. Co to jest i do czego służy adres IP.

Każdy adres IP jest 32-bitowa liczba, składająca się z czterech oktetów (liczb ośmiobitowych). Każdy komputer (HOST) w sieci TCP/IP ma niepowtarzalny, 32-bitowy adres IP identyfikujący nie tylko komputer, lecz również siec do której należy.

Adres IP składa się z trzech podstawowych elementów:

- bity określające klasę adresu

- cześć identyfikująca siec

- cześć identyfikująca konkretny komputer w sieci

6. Wymieni i omówić klasy adresów IP

W istniejącej klasyfikacji wyróżni się pięć klas adresów:

- Klasa A, Przeznaczona dla rozległych sieci obejmujących wiele możliwych do zaadresowania urządzeń. Część identyfikująca siec składa się z jednego (pierwszego)

bajtu, pozostałe trzy bajty opisują konkretny komputer. Możliwe jest zatem zaadresowanie 16 milionów urządzeń w każdej ze 127 sieci.

Zakres adresacji

od 0.0.0.0 do 126.255.255.255

(adresy od 10.0.0.0 do 10.255.255.255 zarezerwowane są do specjalnych celów - adresy prywatne)

Klasa B Przeznaczona dla sieci średnich rozmiarów. Części identyfikujące siec jak i poszczególne komputery są jednakowych rozmiarów i obejmują po dwa bajty. Pozwala zaadresować 65 tysięcy urządzeń w każdej z 16 tysięcy sieci.

Zakres adresacji

od 128.0.0.0 do 191.255.255.255

(adresy od 172.16.0.0 do 172.31.255.255

zarezerwowane są do specjalnych celów - adresy prywatne).

Klasa C, Najczęściej spotykana w Internecie,

przeznaczona dla małych sieci zawierających do 254 komputerów. Część identyfikująca siec to trzy pierwsze bajty, poszczególne komputery identyfikuje ostatni bajt. Adresem tej klasy może dysponować aż 2 miliony różnych podsieci Internetu.

Zakres adresacji

od 192.0.0.0 do 223.255.255.255

(adresy od 192.168.0.0 do 192.168.255.255

zarezerwowane są do specjalnych celów - adresy

prywatne)

Klasa D, przeznaczona dla adresów typu multicast (grupy).

Obejmuje adresy od 224.0.0.0 do 239.255.255.255.

Klasa E. Zarezerwowana do przyszłych zastosowań(testy). Obejmuje adresy 240.0.0.0 i wyższe. Adresy 127.x.x.x są zarezerwowane do specjalnych celów (tzw. pętla zwrotna (loopback), używana do wewnętrznych testów lokalnego komputera).

7. Wymienić i opisać topologie sieci WAN. Na czym polega routing?

SIECI WAN (Wide Area Networks) - rozległe to sieci komunikacji danych, które rozciągają się na dużym obszarze geograficznym, takim jak województwo, region, kraj lub świat. Sieci WAN często korzystają z infrastruktury transmisyjnej udostępnianej przez dostawców, takich jak firmy telekomunikacyjne.

Topologie polegają na tym samym co w sieci LAN tylko na większą skalę.

Topologia pierścienia wyrasta z układu każdy-z-każdym. Można ją uzyskać przez dodanie jednego routera. Linie łączące pary punktów zamkną się wtedy w pierścień, zapewniając zwiększenie liczby tras przy minimalnym wzroście kosztów. Architektura pierścienia, podobnie jak poprzednia, nie pozwala na elastyczną rozbudowę sieci, gdyż dodanie choćby jednego punktu pociąga za sobą przebudowę łącz transmisyjnych. Sprawdza się ona tylko wówczas, gdy trzeba połączyć niewielką liczbę miejsc:

.

Topologia gwiazdy: o odmiana układu każdy-z-każdym, nazwana tak ze względu na specyficzny kształt. Budowana jest przez połączenie wszystkich miejsc z centralnym routerem, który stanowi dodatkowo urządzenie integrujące miejscowe sieci lokalne. Sieci o topologii gwiazdy można rozbudowywać łatwiej niż układy każdy-z-każdym czy pierścienia. Dodanie nowego routera polega na połączeniu go z routerem centralnym, co nie rozrywa istniejących linii, tylko je uzupełnia. Sieć gwiaździsta jest także bardziej wydajna, droga od użytkownika do lokalizacji docelowej nie wiedzie bowiem przez szereg routerów, ale przez jedno centralne urządzenie transmisyjne. Jednak ten trzon scalający konstrukcję może się zepsuć. W takim przypadku komunikacja ulega całkowitemu zerwaniu - sieć przestaje istnieć.

Topologia oczkowa charakteryzuje się maksymalną niezawodnością. Każdy węzeł jest w nich bezpośrednio połączony ze wszystkimi pozostałymi. Dzięki temu otrzymuje się dużą ilość dodatkowych tras do poszczególnych lokalizacji. Linia transmisji jest bardzo krótka. Rozciąga się - bez żadnych punktów pośredniczących - między dwoma miejscami. Za taki komfort transmisji trzeba więcej zapłacić. Sieci o topologii oczek wymagają drogich, potężnych routerów z dużą ilością portów dla zapewnienia połączeń z wieloma punktami.

Topologia wielowarstwowa Jest natomiast rozwiązaniem najbardziej alternatywnym. Najprostszą jej odmianę stanowi układ dwuwarstwowy, podobny w budowie do topologii gwiazdy. Jego serce to minimum dwa routery centralne. W wypadku awarii jednego, kolejny przejmuje jego funkcje, zapobiegając zerwaniu komunikacji sieciowej. Warstwa routerów centralnych powinna działać jedynie dla własnych potrzeb, nie można wykorzystywać jej do bezpośredniego łączenia ośrodków użytkowników, tworzących drugą warstwę transmisyjną. Topologie wielowarstwowe są kosztowne, toteż najczęściej decydują się na nie duże przedsiębiorstwa.

Topologia hybrydowa Dobrze rozwinięte sieci rozległe łączą wymienione rozwiązania, stosując topologie hybrydowe. Są one najbardziej elastyczne i najlepiej nadają się do rozbudowy. W warstwie routerów centralnych można np. zastosować topologię oczek, która zwiększa ich niezawodność.

Na czym polega routing: odpowiedź jest w prezentacji Choromańskiego, a cham poblokował możliwość kopiowania. Więc wydrukować 16 i 17 slajd z prezentacji do 3 wykładu, tam jest wszystko;) wszystkie prezentacje na poczcie

8. Wyjaśnij pojęcia:

encja - oddzielna jednostka zawartości identyfikowana za pomocą nazwy. W dokumentach tekstowych tj. XML, DTD mogą występować pewne jednoznacznie identyfikowalne ciągi znaków, stanowiące odsyłacze do fragmentów treści, które mogą być wielokrotnie wykorzystane w treści dokumentu. Wystąpienie wywołania encji jest sygnałem dla interpretera, że powinien odwołać się do wartości, na którą wskazuje wywołanie. W ogólnym przypadku treść encji może stanowić odwołania do innych encji.

Atrybuty - jest dowolnym szczegółem służącym do kwalifikowania, identyfikowania, klasyfikowania, określania ilości lub wyrażania stanu ENCJI.

Lub atrybut jest dowolnym opisem mającym znaczenie dla ENCJI. ATRYBUT może być tekstem, liczbą, wartością logiczną lub obrazem.

związek encji - jest nazwanym, istotnym powiązaniem pomiędzy dwiema encjami. Związki przedstawiają zależności zachodzące pomiędzy obiektami.

Każdy zwiazek ma dwa końce, z których każdy ma przypisane następujące artybuty

nazwę;

liczebność (jak wiele);

opcjonalność (opcjonalny czy wymagany).

Związek jest reprezentowany za pomocą linii łączącej dwie encje.

9.Wyjaśnić pojęcia:

Rozliczalność właściwość zapewniająca, że działania podmiotu mogą być przypisane w sposób jednoznaczny tylko temu podmiotowi

Poufność właściwość zapewniając że informacja nie jest udostępniana lub ujawniana nieautoryzowanym osobom, podmiotom lub procesom

Dostępność właściwość bycia dostępnym i możliwym do wykorzystania na żądanie w założonym czasie przez autoryzowany podmiot

autentyczność właściwość zapewniająca, że tożsamość podmiotu lub zasobu jest taka jak deklarowana. Autentyczność dotyczy takich podmiotów jak użytkownicy, procesy, systemy i informacja

integralność sytemu właściwość polegająca na tym, że system realizuje swoją zamierzoną funkcję w nienaruszony sposób, wolny od nieautoryzowanej manipulacji, celowej lub przypadkowej system

integralność danych: właściwość zapewniająca, że dane nie zostały zmienione lub zniszczone w sposób nieautoryzowany

10. Podać definicję bezpieczeństwa systemu informacji. Na czym polega zapewnienie bezpieczeństwa systemu informacji?

bezpieczeństwo systemu informatycznego wszystkie aspekty związane z definiowaniem, osiąganiem i utrzymywaniem poufności, integralność dostępności, rozliczalności autentyczności i niezawodności.

Polityka bezpieczeństwa instytucji w zakresie systemów informatycznych:

Zasady, zarządzania i procedury, które określają jak zasoby, włącznie z informacjami wrażliwymi, są zarządzane, chronione i dystrybuowane w instytucji i jej systemach informatycznych.

11. Jakie kwestie reguluje ustawa o ochronie danych osobowych

Ustawa o ochronie danych osobowych ma na celu przede wszystkim chronić osoby fizyczne, których dane osobowe są lub mogą być przetwarzane przez różne podmioty, instytucje, organizacje.

Organizacje pozarządowe, tak samo jak inne podmioty, w różnych sytuacjach mogą posiadać dane osobowe, czy to swoich członków, podopiecznych, darczyńców, czy współpracowników, pracowników itp.

Ustawa szczegółowo określa zasady postępowania z tymi danymi, które posiada organizacja. Wskazuje warunki przetwarzania danych, czyli co musi zrobić organizacja, aby można było powiedzieć, że legalnie, zgodnie z prawem, przetwarza te dane, a także określa prawa osób, których dane posiada.

Ustawa ma zapobiegać sytuacjom nadużywania danych osób fizycznych, szczególnie wbrew ich woli i zmuszać tych, którzy te dane posiadają, do dbania o bezpieczeństwo tych danych. Ponadto w ustawie zostały określone kompetencje organu do spraw ochrony danych osobowych, czyli Generalnego Inspektora Ochrony Danych (tzw. GIODO).

Bardzo ważne jest, aby mieć świadomość, że posiadanie danych osobowych nakłada na organizacje (tak jak i na inne podmioty) szereg różnych obowiązków. Są to min.:

obowiązek ochrony tych danych (zabezpieczenia ich przed dostępem do nich osób trzecich),

obowiązek informacyjny wobec osób, których dane posiadamy (informowania, że mamy te dane i do jakich celów je wykorzystujemy),

obowiązek rejestracyjny (czyli zgłoszenia informacji o danych do rejestru prowadzonego przez GIODO).

12. Podpis elektroniczny. Certyfikat. Definicja. Zastosowanie.

Polska ustawa o podpisie elektronicznym definiuje dwa rodzaje podpisów4.

1) Podpis elektroniczny - dane w postaci elektronicznej, które wraz z innymi danymi,

do których zostały dołączone lub z którymi sa logicznie powiązane, służą do

identyfikacji osoby składającej podpis elektroniczny - ta definicja oznacza tzw. podpis

zwykły;

2) „Bezpieczny podpis elektroniczny” to według ustawy taki, który:

a) jest przyporządkowany wyłącznie do osoby składającej podpis,

b) jest sporządzony za pomocą podlegających wyłącznej kontroli osoby

składającej podpis elektroniczny bezpiecznych urządzeń służących

do składania podpisu elektronicznego i danych służących do składania

podpisu elektronicznego,

c) jest powiązany z danymi, do których został dołączony, w taki sposób,

że jakakolwiek późniejsza zmiana tych danych jest rozpoznawalna.

Bezpieczny podpis elektroniczny (odpowiednik zaawansowanego w UE) wymaga

bezpiecznych urządzeń, co praktycznie oznacza kartę z mikroprocesorem. Oczywiście,

konieczny tu jest zestaw z czytnikiem karty. Najistotniejszym elementem infrastruktury

dotyczącej tego podpisu jest certyfikat kwalifikowany, wydany przez tzw. kwalifikowany

podmiot świadczący usługi certyfikacyjne.

Technologia:

Metody kryptografii asymetrycznej6, nazywane inaczej metoda szyfrowania z para

kluczy są szyfrowaniem asymetrycznym lub szyfrowaniem z kluczem jawnym (publicznym),

gdy% posługuje się dwoma oddzielnymi kluczami, z których jeden jest tajny (prywatny),

a drugi jawny (publiczny). Klucz publiczny jest ogólnie dostępny w sieci, klucz prywatny jest natomiast znany tylko właścicielowi klucza i chroniony przed innymi osobami.

Któregokolwiek ze związanych ze sobą kluczy można użyć do szyfrowania, drugiego

do deszyfrowania. Dzięki temu każdy użytkownik może odszyfrować to, co zostało

zaszyfrowane kluczem prywatnym. Szyfrowanie kluczem prywatnym stanowi operacje

podpisywania wiadomości. Klucz publiczny „z tej pary” będący w posiadaniu naszego

adresata służy wtedy do weryfikacji nadawcy. Jednocześnie tylko posiadacz klucza

prywatnego może odszyfrować to, co ktokolwiek zaszyfrował jego kluczem publicznym.

Nie jest praktycznie możliwe (ze względów czasowych i sprzętowych) na drodze

obliczeń określenie klucza deszyfrującego przy znajomości jedynie algorytmu

kryptograficznego i klucza szyfrującego, stad te% metody te słyną jako wyjątkowo

bezpieczne.

Metoda podpisu cyfrowego składa się z dwóch algorytmów: tworzenia i weryfikacji

podpisu. Najbardziej znane i najczęściej stosowane na świecie to RSA i DSA.

W RSA wykorzystuje się trudność obliczeniowa rozkładu liczb całkowitych

na czynniki pierwsze, natomiast DSA oparty jest na zagadnieniach logarytmu dyskretnego.

Certyfikat kwalifikowany to taki, który został wystawiony jego właścicielowi z zastosowaniem odpowiednich procedur weryfikacji tożsamości i klucz prywatny (służący do składania podpisów) jest przechowywany w sposób bezpieczny (np. na karcie elektronicznej).

Zgodnie z prawem polskim tylko podpis kwalifikowany ma automatycznie takie samo znaczenie jak podpis odręczny. Inne rodzaje podpisu mogą być wiążące prawnie jedynie na podstawie umów cywilnych pomiędzy kontrahentami je stosującymi. Podobne prawodawstwo obowiązuje w większości krajów Unii Europejskiej, chociaż występuje między nimi wiele drobnych różnic, na przykład jeśli chodzi o obowiązek korzystania z bezpiecznego urządzenia (SSCD).

Bezpieczny podpis elektroniczny nie zastępuje całkowicie podpisu własnoręcznego. W szczególności nie może go zastąpić, gdy ustawa wymaga podpisu własnoręcznego, jak np. przy testamencie własnoręcznym (art. 949 § 1 k.c.) lub podpisie notarialnie uwierzytelnionym.

Bezpieczny podpis elektroniczny weryfikowany za pomocą kwalifikowanego certyfikatu spełnia w obrocie prawnym i gospodarczym m.in. następujące funkcje:

identyfikacyjną,

dowodową,

kontraktową.

Zastosowanie:

elektroniczne podpisywanie oświadczeń woli oraz dokumentów w obrocie prawnym z wykorzystaniem certyfikatów kwalifikowanych (podpis równoważny podpisowi własnoręcznemu),

znakowanie czasem dokumentów elektronicznych przesyłanych do urzędów, banków, biur maklerskich, instytucji, firm oraz osób prywatnych,

wymiana dokumentów drogą elektroniczną z urzędami, bankami, towarzystwami ubezpieczeniowymi itp. w oparciu o usługę kuriera elektronicznego (odpowiednik poczty poleconej ze zwrotnym potwierdzeniem odbioru),

zawieranie umów przez Internet (np. ubezpieczenia),

prowadzenie bezpiecznych transakcji elektronicznych przez Internet,

szyfrowanie poczty e-mail oraz poufnych danych (certyfikat niekwalifikowany zaufany).

wymiana dokumentów z partnerami biznesowymi drogą elektroniczną dzięki wykorzystaniu elementów proCertum PKI System,

elektroniczne podpisywanie dokumentów w obrocie prawnym i handlowym z wykorzystaniem certyfikatów kwalifikowanych (podpis równoważny podpisowi własnoręcznemu),

podpisywanie wielu dokumentów elektronicznych jednocześnie,

znakowanie czasem dokumentów elektronicznych przesyłanych do urzędów, banków, biur maklerskich, instytucji, klientów i kontrahentów, (podpis równoważny podpisowi własnoręcznemu),

podpisywanie ofert z wykorzystaniem certyfikatów kwalifikowanych na aukcjach i przetargach internetowych (np. e-przetarg.pl, MarketPlanet),

usługa Elektronicznego Urzędu Podawczego (EUP),

elektroniczne podpisywanie dokumentów z wykorzystaniem certyfikatów kwalifikowanych (podpis równoważny podpisowi własnoręcznemu),

podpisywanie wielu dokumentów elektronicznych jednocześnie,

znakowanie czasem dokumentów elektronicznych,

wymiana dokumentów elektronicznych z klientami i podległymi jednostkami w oparciu o usługę kuriera elektronicznego (odpowiednik poczty poleconej ze zwrotnym potwierdzeniem odbioru),

wewnętrzne systemy obiegu dokumentów elektronicznych wspierane przez proCertum PKI System,

kontrola dostępu do pomieszczeń oraz rejestracja czasu pracy za pomocą kart procesorowych.

Wyszukiwarka