Ogólny zarys zagadnień poruszonych w ramach wykładów z przedmiotu

Sieci Komputerowe

**1. Podział danych:

a) ze względu na reprezentowaną informację;

b) ze względu na wymagany rodzaj transmisji

2. Sygnał analogowy i cyfrowy

3. Jednostki transmisji

**4. Przykładów sygnałów cyfrowych:

a)sygnał neutralny (unipolarny) NRZ;

b) sygnał spolaryzowany NRZ;

c)sygnał unipolarny RZ;

d) sygnał spolaryzowany RZ.

5. Kodowanie

**6. Zasada wykrywania przekłamania z wykorzystaniem bitu parzystości:

a) przekłamanie pojedyncze.

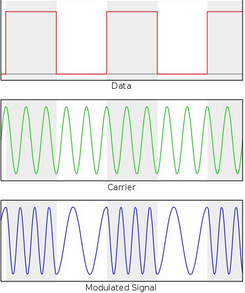

7. Modulacja; ASK, PSK, FSK, inne

8. Transmisja szeregowa i równoległa

9. Transmisja synchroniczna i asynchroniczna

10. Współdziałanie nadawcy i odbiorcy:

Tryby transmisji

a) full duplex;

b) half duplex

c) simplex.

11. Połączenia dedykowane , Połączenia komutowane, dzierżawione

12. Łącza dwu i wielopunktowe.

**13. Pasmowość łączy: WDTM, TDM, FDM, CDM

14. prawo Shanona-Hartleya

15. Parametry kanału transmisyjnego, Przepływność, Intensywność przepływu(erlang), Stopa błędu

16. Funkcje systemu informatycznego

17. Pojęcia: host, terminal, interfejs, komputery niezależne, systemy wielostanowiskowe, systemy sieciowe, protokół, semantyka, syntaktyka, protokolizm

18. Modele przetwarzania w systemach sieciowych.

19. TERYTORIALNA KLASYFIKACJA SIECI KOMPUTEROWYCH

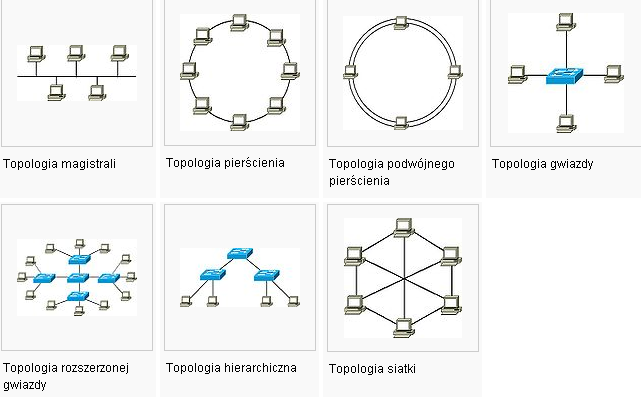

20. TOPOLOGIE SIECI, parametry topologiczne, rodzaje topologii, macierz przyległości, macierz incydencji

21. Parametry topologii: skalowalność, stopień wierzchołków, średnica topologii, spójność topologii,

22. Bazowe topologiie: magistrala, pierścień, gwiazda, drzewo, topologie hierarchiczne, - topologie kratowe, topologie wielogwiaździste, hipersześcian; trójwymiarowa krata, Sieć de Bruijn'a, Sześcian struktur CCC.

23. Topologie ze współdzielonym medium, topologie rutowalne

24. Sieci Vlan, 802.1q, zasady przydzielania portów do vlanów, 802.1x

25. Drzewo rozpinające, pętla topologiczna - zasada powstawania na przykładzie (DOKŁADNY OPIS !!!),

standardy: 802.1d, 802.1w, 802.1s

26. Zasady działania drzewa rozpinającego, etapy elekcji korzenia drzewa itp…

27. Protokół Internetowy IPv4

28. Adres IP

29. Klasy adresów IP

30. Reprezentacja binarna adresu IP

31. Jak działa maska podsieci

32. Tworzenie podsieci, Jak wykorzystywane są bity w masce podsieci, Definiowanie identyfikatorów podsieci

33. prywatne i publiczne adresy IP i Adresy IP zarezerwowane: Źródłowe, Loopback, autokonfiguracji

34. Brama domyślna, ruter

35. Jak komputer określa, czy adres IP jest adresem lokalnym czy zdalnym

36. Co to jest routing statyczny i dynamiczny

37. Jak protokół IP wybiera trasę

38. Co to jest VLSM, Zastosowanie routingu CIDR , pojecie nadsieci (supernet),

39. IPV6, budowa pakietu, Adresacja IPv6, rodzaje adresów ipv6

40. Ipv6-strefy, ipv6 -strefy, ipv6- ISATAP, IPv6 - Teredo,

**41. Normy - organizacje standaryzacyjne standaryzujące okablowanie miedziane

42. Normy okablowania strukturalnego, Schemat budowy, Kategorie kabli i przyłączy, Klasy systemów okablowania

43. Topologia: Kampusowy Punkt Dystrybucyjny, Budynkowy Punkt Dystrybucyjny, Piętrowy Punkt Dystrybucyjny, Punkt Konsolidacyjny, Gniazdo Przyłączeniowe

44. Rodzaje złącz, Konstrukcja kabli skrętkowych, typy powłoki kabla,

**45. Nowe oznaczenie kabli według ISO/IEC

46. Parametry techniczne kabli: Tłumienie (Attenuation), Przesłuch zbliżny (Near-End Crosstalk), ACR (Attenuation to Crosstalk Ratio), PowerSum Next, PowerSum ACR, ELFEXT, PowerSum ELFEXT, Asymetria opóźnień (Delay Skew), Straty odbiciowe (Return Loss), Tłumienie sprzężeń (Coupling Attenuation), Zakłócenia elektromagnetyczne

47. Zakłócenia EMI

48. Światłowody, zasada działania, wytwarzanie, Apertura numeryczna, budowa światłodowa, typy światłowodów, rodzaje światłowodów, Dyspersja - rodzaje i zasada działania, Okno transmisyjne, Źródła światła w światłowodach, Łączenie światłowodów: łącza trwałe, łacza nietrwałe,

49. Klasyfikacja protokołu Routingu

50. Tablica routingu i jej rola

**51. Wielokrotne trasy routingu(wady/zalety)

52. Cechy i funkcje routerów

53. Kryteria oceny tras routingu

54. System autonomiczny - definicja

55. Zbieżność routingu - definicja

56. Routing statyczny i dynamiczny - porównanie

57. Protokół RIP - zasada działania i rozgłaszania tras

Opracowanie zagadnien:

1.

2. Sygnał analogowy i cyfrowy

Sygnał analogowy - sygnał ,który może przyjmować dowolną wartość z ciągłego przedziału (nieskończonego lub ograniczonego zakresem zmienności).

Transmisja analogowa realizowana jest w tym przypadku kiedy medium transmisyjne ma cha-

rakter kabla akustycznego.

na czerowno sygnal cyfrowy czarny analogowy

Sygnał cyfrowy - sygnał fizyczny, w którym rozróżnia się tylko dwa stany odpowiadające cyfrom dwójkowym: 0 i 1, które stanowią podstawę działań arytmetycznych komputerów.

Transmisja cyfrowa - realizowana jest po łączach dedykowanych. Przesyłane są sygnały cy-

frowe - prostokątne.

3. Jednostki transmisji

Gigabajty, Megabajty, Kilobajty itp. Używane są w informatyce do określenia pojemności cyfrowych nośników danych i pamięci komputerowych. Dość łatwe do zapamiętania i odróżnienia od np.( Gigabitu, Megabitu... ). Warto zapamiętać to, że wszystkie te jednostki mają swoje skróty pisane wielkimi literami ( KB, MB, GB...) Poszczególną jednostkę przedstawiamy matematycznie w następujący sposób:

1 bajt = 8 bitów

1 Kilobajt = 1024 bajty (2^10)

1 Megabajt = 1 048 576 kilobajty (1024 x 1024 )

1 Gigabajt = 1 073 741 824 kilobajty ( 1024 x 1024 x 1024 )

1 Terabajt = 1 099 511 627 776 kilobajty ( 1024 x 1024 x 1024 x 1024 )

itd.

Gigabity, Megabity, Kilobity itp. Jednostki używane w informatyce do określenia prędkości przepływu danych, transmisji danych oraz przepustowości łącza internetowego, wyrażane w jednostkach na sekundę (kb/s, Mb/s, Gb/s...). Spotykane są również wyrażenia: kbit/s, kilobit/s, kbps. Matemaycznie wygląda to tak:

1 Kilobit = 1000 bitów

1 Megabit = 1000 x 1000 bitów

1 Gigabit = 1000 x 1000 x 1000 bitów

itd...

Należy też pamiętać, że 1 kb/s to szybkość transmisji 8 razy mniejsza niż 1 kB/s (1 kB = 8 kb).

Tak więc, jeśli mamy łącze 1Mb, należy 1024 podzielić przez 8 i wyjdzie nam rzeczywista szybkość transmisji.

Bardzo łatwo można pomylić te wartości z jednostkami pojemności (MB, KB) Aby łatwo zapamiętać te wartości i nie dać się oszukać np. dostawcom internetu, musimy zapamiętać jedną regułę:

bit - jest zawsze pisany małą literą (b) i odnosi się do transmisji, przepływu danych

Bajt - jest zawsze pisany wileką literą (B) i odnosi się do pojemności pamięci komputerowych

Wystarczy jeszcze zapamiętać, iż każdy przedrostek Mega, Kilo, Giga, Peta piszemy zawsze wielką literą i różnica pomiędzy Mb, a MB będzie jasna i przejrzysta.

Tak więc, jeśli zobaczymy wartość 20GB i 20Gb będzie to oznaczało: 20GB - 20 Gigabajtów, czyli jednostka pojemności. 20Gb - Gigabitów - czyli jednostka transmisji.

4. Przykładów sygnałów cyfrowych:

a)sygnał neutralny (unipolarny) NRZ;

b) sygnał spolaryzowany NRZ;

c)sygnał unipolarny RZ;

d) sygnał spolaryzowany RZ.

5. Kodowanie

To przyporządkowanie pewnej abstrakcyjnej wartości określonej i niepowtarzalnej sekwencji bitów.Jednym z najstarszych kodów jest kod Baudot.Modyfikacja jest kod ASCII 128 znaków.Modyfukacja jest kod EBCDIC firmy IBM.

6. Zasada wykrywania przekłamania z wykorzystaniem bitu parzystości:

a) przekłamanie pojedyncze.

7. Modulacja; ASK, PSK, FSK, inne

ASK (ang. Amplitude-Shift Keying) - kluczowanie amplitudy. Typ modulacji cyfrowej reprezentującej sygnał cyfrowy w postaci zmieniającej się amplitudy fali nośnej.

Fala nośna zwiększa lub zmniejsza swoją amplitudę w zależności od zmieniającego się ciągu bitów. W najprostszym przypadku logiczne 0 jest reprezentowane jako brak nośnej (amplituda równa 0) natomiast logiczne 1 jest sygnałem harmonicznym o określonej amplitudzie

PSK (ang. Phase Shift Keying) kluczowanie fazy) - rodzaj modulacji cyfrowej, w której reprezentacja danych odbywa się poprzez dyskretne zmiany fazy częstotliwości nośnej

FSK. Generowanie sygnału FSK (ang. Frequency-Shift Keying) polega na zmianach częstotliwości w takt nadchodzących jedynek i zer do generatora.

8. Transmisja szeregowa i równoległa

Równoległa

Szeregowa:

9. Transmisja synchroniczna i asynchroniczna

Asynchroniczna:

W transmisji asynchronicznej synchronizacja nadawcy z odbiorcą realizowana jest na krótk

okres - najczęściej jednego znaku.

STB bit startu

CB bit znaku

SPB bit stopu

Do podstawowych wad w transmisji asynchronicznej należy zaliczyć:

- istnienie martwego czasu transmisji ograniczającego wydajność przesyłu do około 68%

- ograniczenie szybkości pracy do kilkudziesięciu kilobitów na sekundę.

(standardowo jest to 56kb/s, przy zaawansowanym kodowaniu - sto kilkadziesiąt)

Zaletami zaś transmisji asynchronicznej są:

- niezależność timerów nadawcy i odbiorcy

- zamknięcie transmisji w ścisłych ramach czasowych

Synchroniczna:

W przypadku transmisji synchronicznej synchronizacja ma charakter długotrwały.

Do podstawowych zalet transmisji synchronicznej możemy zaliczyć:

- brak przerw w transmisji

- nielimitowane szybkości przesyłu

Jej wadami są:

- konieczność synchronizacji timerów nadawcy i odbiorcy

(powoduje to komplikację systemów transmisyjnych)

- urządzenia nadawcze i odbiorcze muszą być wyposażone w bufory.

10. Współdziałanie nadawcy i odbiorcy:

Tryby transmisji

a)full duplex;

Przesylanie dwukierunkowe

b) half duplex

Przesylanie naprzemiennie dwukierunkowe

c) simplex.

Przesylanie jednokierunkowe

11. Połączenia dedykowane , Połączenia komutowane, dzierżawione

Komutowane połączenie WAN które NIE jest aktywne caly czas.Do tego typu polaczen należy na przykład polaczenie uzyskane za pomoca modemu,czy polaczenie ISDN miedzy dwoma lokalizacjami.Płacimy tutaj za czas polaczenia a nie za transfer danych.

Dedykowane

Polaczenie dedykowane dziala bez przerwy.Dla przykladwonych polaczen dedykowanych naleza linie

DS1(T-1),xDSL czy dzierżawione linie telefoniczne.

Dzierżawione

Łącze dzierżawione (punkt-punkt) udostępnia wstępnie zestawioną ścieżkę komunikacyjną WAN, od siedziby klienta, przez sieć dostawcy, do zdalnego miejsca docelowego. Łącza typu punkt-punkt są zazwyczaj dzierżawione od operatorów, dlatego nazywa się je łączami dzierżawionymi.

12. Łącza dwu i wielopunktowe.

Linia dwupunktowa (nadawca, odbiorca) pozwala na dołączenie użytkowników wyłącznie na

swoim początku i końcu.

N - nadawca; O - odbiorca; M - modem, czyli urządzenie do konwersji sygnału, dosto-

sowania charakterystyk modelu do akceptowanych przez medium transmisyjne.

W przypadku sieci wielopunktowej ilość dołączeń limitowana jest wyłącznie charakterystykami transmisji.

Linia dwupunktowa gwarantuje efektywne charakterystyki transmisyjne (i szybko i daleko), natomiast wielopunktowa poprawia charakterystyki kosztowe.

13. Pasmowość łączy: WDTM, TDM, FDM, CDM

14. prawo Shanona-Hartleya

Twierdzenie Shannona-Hartleya - twierdzenie w teorii informacji dotyczące przepustowości kanału komunikacyjnego.

Twierdzenie o przepustowości Shannona-Hartleya głosi, że można zwiększyć przepustowość wyrażoną w bitach na sekundę, jeśli zwiększy się szerokość pasma oraz moc sygnału, jednocześnie minimalizując szumy. Rezultat jest przedstawiony w postaci następującego równania:

gdzie:

C - przepustowość kanału w bitach na s

W - szerokość pasma w hercach

S/N - stosunek mocy sygnału do mocy szumów w skali liniowej

W praktycznym użyciu stosunek S/N podaje się w skali logarytmicznej

15. Parametry kanału transmisyjnego, Przepływność, Intensywność przepływu(erlang), Stopa błędu

Przepustowość-ilość informacji którą możemy przesłać w ciagu 1s

Przepustowość efektywna ilość informacji właściwej którą możemy przesłaćw przez kanal.

Przepływność-przepływność nominalna

Stopa błedu- Do określenia wierności informacji transmitowanej przez tor telekomunikacyjny stosuje się pojęcie stopy błędu BER (Bit Error Rate). Wskaźnik BER definiuje prawdopodobieństwo wystąpienia przekłamania bitu informacji w strumieniu przesyłanej informacji.

Intensywnosc przepływu-Do określenia intensywności przepływu danych i komunikatów przez urządzenie telekomunikacyjne, złącze lub węzeł sieci stosuje się pojęcie trafiku, czyli obsługi średniego natężenia ruchu telefonicznego. Wielkość natężenia ruchu jest definiowana w stosunku do ruchu, jaki wnosi przeprowadzenie jednej rozmowy telefonicznej. Jednostką natężenia ruchu jest erlang (Erl).

16. Funkcje systemu informatycznego

-realizacja procesów obl.

-realizacja sterowania danymi

-realizacja interfejsu użytkownika

-wizualizacja

17. Pojęcia: host, terminal, interfejs, komputery niezależne, systemy wielostanowiskowe, systemy sieciowe, protokół, semantyka, syntaktyka, protokolizm

Host w systemie wielostanowiskowym to jedyna jednostka dysponująca mocą przetwarzania.

Wszelkie działania realizowane są na hoście.

Terminalem nazywamy specjalizowaną jednostkę komputerową, jedynym zadaniem której jest

realizacja kontaktu z użytkownikiem.

Interfejsem użytkownika nazywamy fragment systemu operacyjnego, zadaniem którego jest

nawiązywanie i utrzymywanie kontaktu z użytkownikiem.

Systemy sieciowe klient-serwer(jeden serwer)

Protokół-nazywamy zbiór zasad syntaktycznych i semantycznych określających sposoby komunikowania się elementow systemu

Syntaktyka nazywamy gramatyke protokolu tj. zestaw zasad określających poprawność jego konstrukcji.

Semantyka nazywamy okreslenie działań wykonywanych przez poprawne gramtycznie konstrukcje protokolu.

Protokolizm nazywamy zjawisko jednoczesnego wykorzystania w jednej i tej samej strukturze informatycznej wielu roznych niekompatybilnych ze soba protokolow(sieci heterogoniczne)

komputery niezależne, systemy wielostanowiskowe????

18. Modele przetwarzania w systemach sieciowych.

Wyróżniamy następujące podstawowe modele:

a) model klient-serwer

b) partnerski

c) kooperacyjny

d) rozproszony

ad a) Model klient - serwer

W modelu tym użytkowników można podzielić na usługodawców, nazywanych serwerami

bądź komputerami tylnymi oraz usługobiorców tzw. komputery czołowe. Model klient-serwer stanowi obecnie podstawę realizacji informacyjnych systemów zarządzania.

Główną wadą tego modelu jest konieczność podziału jednostek z punktu widzenia ich ważności w systemie oraz ich realizowanych funkcji. W modelu tym główne przepływy realizowane są na trasie serwer-klient.

ad b) Model partnerski

W modelu tym nie klasyfikuje się jednostek z punktu widzenia realizowanych przez nie funkcji. Oznacza to, że wszystkie one z punktu widzenia funkcjonowania sieci są równoprawne. W modelu partnerskim podstawowym problemem jest zapewnienie bezpieczeństwa, wynikające ze złożoności procedury rozgraniczania dostępu do usług i zasobów.

Modele c) i d) realizowane są na podstawie modelu klient-serwer, są wynikiem chęci

zastosowania wielu niezależnych serwerów.

19. TERYTORIALNA KLASYFIKACJA SIECI KOMPUTEROWYCH

Z terytorialnego punktu widzenia sieci można sklasyfikować na:

a) segmentowe

b) lokalne LAN

c) kampusowe

d) miejskie MAN

e) rozległe WAN

f) korporacyjne

sieć segmentowa

Sieć segmentowa obejmuje swym zasięgiem obszar nie większy niż kondygnacja budynku i

charakteryzuje ją spójna adresacja jednostek.

sieć lokalna LAN

Siecią lanowską jest sieć obejmująca swym zasięgiem obszar nie większy niż budynek. W

rzadkich przypadkach kilka sąsiednich budynków. W sieciach lanowskich wykorzystuje się jeden rodzaj mediów transmisyjnych. W odróżnieniu od sieci segmentowych, sieć lanowska wykorzystuje rdzeń bądź jest strukturą hierarchiczną.

sieć kampusowa

Sieci kampusowe są rozwinięciem sieci lokalnych, są one tworzone przez sieci LAN kilku lub kilkunastu sąsiednich obiektów. O ile sieci segmentowe i LAN tworzone są w oparciu o jedną klasę mediów (elektryczne), to sieci kampusowe do celu połączenia wykorzystują media optyczne (często bezprzewodowe).

sieć miejska

Sieci metropolitalne (miejskie, MAN) łączą w jedną spójną całość sieci kampusowe bądź lokalne. Są pierwszym typem sieci o charakterze komercyjnym. Ponieważ współczesne sieci komputerowe powinny mieć charakter multimedialny.

sieć rozległa

Sieci WAN (rozległe) łączą za pomocą kanałów, będących własnością operatora telekomunikacyjnego sieci lokalne i kampusowe. W wielu przypadkach mają one zasięg ogólnoświatowy. Do realizacji rdzenia prawie wyłącznie wykorzystuje się technologie telekomunikacyjne.

sieć korporacyjna

Sieci korporacyjne to sieci łączące z wykorzystaniem prywatnych kanałów transmisyjnych

fragmenty systemu informatycznego. Ze względu na bardzo wysoką przepustowość kanału, sieci te przypominają swym funkcjonowaniem sieci kampusowe.

20. TOPOLOGIE SIECI, parametry topologiczne, rodzaje topologii, macierz przyległości, macierz incydencji

Topologia fizyczna

jest to część topologii sieci komputerowej składającej się z układu przewodów, jak również medium transmisyjnych. Poza połączeniem fizycznym hostów i ustaleniem standardu komunikacji, topologia fizyczna zapewnia bezbłędną transmisję danych. Topologia fizyczna jest ściśle powiązana z topologią logiczną np. koncentratory, hosty.

Topologia logiczna

jest to część topologii sieci komputerowej, która opisuje sposoby komunikowania się hostów za pomocą urządzeń topologii fizycznej.

Paramtery topologiczne:

Pods.param

-liczba węzłów

-stopien wierzchołków(D) czyli max liczba krawedzi incydentnych z danymi wierzcholkami wartość tego param może odzwierciedlac max liczbe polaczen kanałów komunikacyjnych jakie przypadaja na dana jednostke

-liczba polaczen(L) parametr wykorzystywany do wyznaczania kosztu polaczen definiowany jako:

Nd/2 -topologia regularna

Macierz przyległości

Macierz przyległości jest kwadratową macierzą o rozmiarach n×n, gdzie n to liczba wierz-

chołków topologii.

Element ai,j przyjmuje w macierzy przyległości wartość 1, jeżeli istnieje gałąź łącząca te wierz-

chołki. W przeciwnym przypadku ai,j równa się 0.

Macierz przyległości nazywana jest również macierzą sąsiedztwa.

Macierz incydencji

to macierz o rozmiarze n×m elementów, gdzie m to liczba gałęzi grafu.

Element bi,j jest równy 1 jeżeli xi jest początkowym wierzchołkiem gałęzi łączącej wierzchołki

i oraz j. bi,j równa się -1 jeżeli xi jest końcowym wierzchołkiem. bi,j jest równy 0 jeżeli xi takim

wierzchołkiem nie jest.

Macierz incydencji może być zastosowana również do prezentacji grafów nieskierowanych.

21. Parametry topologii: skalowalność, stopień wierzchołków, średnica topologii, spójność topologii,

.podstawowe parametry topologii

skalowalność - możliwość wymiany liczby wierzchołków w sieci bez zmiany podstawowych charakterystyk topologicznych i procesów realizacji funkcji;

stopień wierzchołków - liczba gałęzi grafu incydentnych do danego wierzchołka;

średnica topologii - parametrem tym nazywamy najkrótszą trasę łączącą dwa najbardziej odległe wierzchołki. Odległość wykorzystywana do określenia średnicy mierzona jest najczęściej liczbą wierzchołków pośrednich przechodzonych pomiędzy nadawcą i odbiorcą komunikatu.

spójność topologii

Wyróżniamy dwa rodzaje spójności:

- wierzchołkową

- gałęziową

W obu przypadkach parametr ten to minimalna liczba elementów (gałęzi lub wierzchołków),

które należy usunąć z topologii aby rozłączyć dowolną inną parę wierzchołków.

Spójność jest miarą odporności na uszkodzenia topologii, a tym samym całego systemu.

Innymi parametrami określającymi przydatność topologii do realizacji sieci komputerowej są jej rekonfigurowalność oraz algorytmiczność.

Rekonfigurowalność to parametr określający możliwość zmiany topologii w celu osiągnięcia maksymalnej adekwatności pomiędzy strukturą sieci, a wykonywanymi funkcjami.

Algorytmiczność jest to parametr opisu adresacji trasy itd.

22. Bazowe topologiie: magistrala, pierścień, gwiazda, drzewo, topologie hierarchiczne, - topologie kratowe, topologie wielogwiaździste, hipersześcian;

top drzewa

top kraty

Topologia wielogwiaździsta

Topologie wielogwiaździste są połączeniem typowych topologii gwiaździstych.

23. Topologie ze współdzielonym medium, topologie rutowalne

Top z współ medium:

-magistrala

Topologia ta przeznaczona jest do sieci opartych o kable ekranowane.

-token bus

-token ring

-wielomagistrala

24. Sieci Vlan, 802.1q, zasady przydzielania portów do vlanów, 802.1x

Sieć wirtualna VLAN (ang. Virtual LAN) pozwala utworzyć w obrębie jednego urządzenia

(switch) kilka "wirtualnych przełączników". Pomiędzy wirtualnie zdefiniowanymi

przełącznikami nie zachodzi wymiana ramek - należy je traktować jako niezależne urządzenia

VLAN czyli jedna domena rozgłoszeniowa gdzie ramki broadcastowe są rozsyłane tylko do

członków danej grupy. Zadaniem rutera jest przenoszenie ruchu sieciowego między różnymi

sieciami IP. W ten sposób uzyskuje się możliwość komunikowania różnych sieci VLAN.

802.1Q

Preamble (PRE)- 7 bajtów. Jest to wzór składający się z zer i jedynek, który mówi

odbierającym stacjom, że ramka ma być transmitowana i dostarcza im środków do

synchronizacji transmisji.

Start-of-frame delimiter (SFD)- 1 bajt. Oznacza początek właściwej ramki.

Destination address (DA)- 6 bajtów. Określa które stacje powinny odbierać tę ramkę.

Source addresses (SA)- 6 bajtów. Identyfikuje stację wysyłającą.

TPID- identyfikuje ramkę, oznacza, że zawiera ona tagi IEEE 802.1Q.

Tag Control Information (TCI) - Zawiera informacje dotyczące tagowania ramki

zgodnie ze standardem IEEE 802.1Q.

Length/Type- 2 bajty. Długość lub typ ramki jeśli niestandardowa.

Data

Frame check sequence (FCS)- 4 bajty. Zawiera wartość CRC dla danej ramki, służy

do wykrywania uszkodzeń.

Zasada przydzielania portów:

1-należy stworzyc vlan

->vlan(x)

2-przypisac do niego adres ip

->ip interface int_(x) address xxx.xxx.xxx.xxx

3-przydzielić porty do tego vlan'a

->vlan(x) port default slot/port

802.1x

Pozwala na stworzenie jednolitej struktury mechanizmów uwierzytelniania w

złożonej sieci komputerowej, obejmującej zarówno klasyczne sieci LAN, sieci

bezprzewodowe WLAN, łącza VPN czy dostępowe łącza abonenckie.

802.1x jest protokołem transportowym, pozwalającym na wymianę informacji

uwierzytelniających pomiędzy suplikantem i urządzeniem NAS.

Gdy nowy użytkownik/urządzenie próbuje podłączyć się do sieci, cały ruch od tego

urządzenia jest blokowany przez NAS, za wyjątkiem ruchu uwierzytelniającego. Następnie

wysyłane jest do podłączającego się żądanie identyfikacji.

Dalsza wymiana informacji zależy od zastosowanych protokołów i metod uwierzytelniania.

Urządzenie NAS komunikuje się z serwerem uwierzytelniania (najczęściej jest to serwer

RADIUS), który decyduje, czy podłączające się urządzenie można dopuścić do sieci.

Jeśli proces przebiegnie poprawnie NAS odblokowuje ruch od nowego urządzenia do

sieci, a także (w przypadku niektórych protokołów uwierzytelniania) może przekazać mu

dodatkowe informacje otrzymane od serwera uwierzytelniania, na przykład klucze szyfrujące

pozwalające na zabezpieczenie przesyłanego ruchu, czy opcje konfiguracyjne.

Jeśli nowe urządzenie zostanie odrzucone przez serwer, urządzenie pośredniczące

NAS wymusza jego całkowite odłączenie od sieci.

25. Drzewo rozpinające, pętla topologiczna - zasada powstawania na przykładzie (DOKŁADNY OPIS !!!), standardy: 802.1d, 802.1w, 802.1s

Kiedy przełącznik nie zna adresu docelowego przekazywanych danych, przekazuje ten ruch rozpływowo na wszystkie porty oprócz portu, z którego on nadchodzi. Ruch związany z rozgłaszaniem jest również przekazywany na wszystkie porty oprócz portu, z którego nadchodzi. Ten ruch może być uwięziony w pętli. W nagłówku warstwy 2 nie ma wartości TTL. Jeśli ramka trafi do pętli złożonej z przełączników w warstwie 2, może w niej krążyć w nieskończoność. Taki zbędny ruch pochłania pasmo i powoduje, że sieć staje się niezdatna do użytku. Na poziomie warstwy 3 zawartość pola TTL jest zmniejszana i, gdy osiągnie wartość 0, pakiet zostaje odrzucony. Tu pojawia się dylemat. Topologia fizyczna zawierająca pętle z przełącznikami i mostami jest niezbędna do zapewnienia niezawodności, ale z drugiej strony sieci przełączane nie mogą zawierać pętli. Rozwiązaniem tego problemu jest utworzenie topologii logicznej w obrębie istniejącej sieci fizycznej. Utworzona topologia logiczna bez pętli jest nazywana drzewem. Jest to logiczna topologia gwiazdy lub gwiazdy rozszerzonej. Ta topologia jest nazywana drzewem opinającym sieci (ang. spanning-tree). Nazwa pochodzi stąd, że topologia ta obejmuje (opina) wszystkie urządzenia w sieci.

802.1d

Mosty i przełączniki Ethernet mogą stosować Spanning Tree Protocol IEEE 802.1d i używać algorytmu STP do budowy pozbawionej pętli sieci o najkrótszych ścieżkach. Najkrótsza ścieżka jest wybierana w oparciu o skumulowane koszty łączy. Koszty łączy zależą od ich szybkości.

Szybkość łącza |

Koszt |

10Gbps |

1 |

1Gbps |

1 |

100Mbps |

10 |

10Mbps |

100

|

802.1w

RSTP - W protokole STP stany "blocking" i "listening" praktycznie niczym się nie różnią, w RSTP postanowiono zgrupować te stany w jeden - "discarding", w którym port może słuchać ramek ale nie może wysłać lub odebrać żadnych danych. RSTP jest znacznie szybszy niż STP jeśli chodzi o tworzenie drzewa oraz rekonfigurację już istniejącego drzewa w przypadku wystąpienia błędów, dzieje sie tak dzięki temu, że w przeciwieństwie do STP porty tras alternatywnych nie są w stanie "blocking" ale w stanie "discarding", więc po wykryciu awarii port taki natychmiast przejmuje rolę "forwarding" nie czekając około 30 sekund na rekonfigurację drzewa jak w przypadku STP. Między sobą przełączniki komunikują się rozgłaszając ramki BPDU (ang. Bridge Protocol Data Unit). Każda ramka zaadresowana jest adresem MAC (ang. Media Access Control).

802.1s

Gdy administrator skonfiguruje wiele połączeń (ścieżek) obsługujących różne sieci VLAN, protokół STP może wyłączyć niektóre ścieżki. Zaradzić temu może protokół MSTP (Multiple Spanning Tree Protocol, 802.1s), który potrafi obsłużyć wiele ścieżek Spanning Tree funkcjonujących w sieci. Pozwala to administratorowi przypisywać ruch VLAN do unikalnych ścieżek.

26. Zasady działania drzewa rozpinającego, etapy elekcji korzenia drzewa itp…

STP obsługiwany jest przez przełącznik i mostki sieciowe . Stworzony dla zwiększenia niezawodności środowisk sieciowych, umożliwia on konfigurację tych urządzeń w sposób zapobiegający powstawaniu pętli.

Protokół STP ustanawia węzeł główny, który jest nazywany mostem głównym. Protokół STP konstruuje topologię, w której do każdego węzła w sieci prowadzi dokładnie jedna ścieżka.

Korzeniem drzewa jest most główny. Połączenia nadmiarowe, które nie są częścią drzewa o najkrótszych ścieżkach, są blokowane. Dzieje się tak, ponieważ zablokowanie pewnych ścieżek jest konieczne do uzyskania topologii pozbawionej pętli. Ramki danych odebrane na zablokowanych łączach są odrzucane.

Najkrótsza ścieżka jest wybierana w oparciu o skumulowane koszty łączy. Koszty łączy zależą od ich szybkości.

27. Protokół Internetowy IPv4

Ipv4-protokół warstwy sieciowej modelu OSI.Jest to protokół bezpołączeniowy.Identyfikacja hostów opiera się na adresach IP.

http://pl.wikipedia.org/wiki/IPv4 ladnie opisane ;)

28. Adres IP

Liczba nadawana interfejsowi sieciowemu, grupie interfejsów (broadcast, multicast), bądź całej sieci komputerowej opartej na protokole IP, służąca identyfikacji elementów warstwy trzeciej modelu OSI - w obrębie sieci oraz poza nią (tzw. adres publiczny).

29. Klasy adresów IP

Jest 5 takich klas, oznaczanych kolejnymi literami A,B, C, D oraz E. Klasy D i E mają marginalne znaczenie: adresów z klasy D używa się przy transmisjach grupowych, np. wideokonferencjach, zaś adresy klasy E zarezerwowano dla przyszłych rozwiązań.

Natomiast klasy A, B i C opisują sieci o różnych wielkościach.

Klasa A określa największe sieci, w których jest bardzo dużo podłączonych urządzeń. Prze-

dział adresów tej klasy to 0.xxx.xxx.xxx - 126.xxx.xxx.xxx. Pierwszy bajt opisuje

adres sieci, a pozostałe 3 bajty - adres hosta. Pozwala to zaadresować 127 sieci, z których

każda może zawierać około 16,5 mln hostów.

Klasa B określa sieci o średniej wielkości. Przedział adresów w tej klasie to

128.xxx.xxx.xxx - 191.xxx.xxx.xxx. Pierwsze 2 bajty opisują adres sieci, a 2 ostat

nie - adres hosta. W klasie B istnieje około 16 tys. sieci, z których każda może zawierać około

65 tys. hostów.

Klasa C określa niewielkie sieci. Przedział adresów tej klasy to 192.xxx.xxx.xxx -

223.xxx.xxx.xxx. Pierwsze 3 bajty to adres sieci, a ostatni bajt to adres hosta. Ta klasa po

zwala zaadresować około 2 mln sieci, po 254 hosty w każdej.

Przedział adresów klasy D to 224.xxx.xxx.xxx - 239.xxx.xxx.xxx. Przedział klasy

E to 240.xxx.xxx.xxx - 255.xxx.xxx.xxx. W tych klasach nie ma podziału na adres

sieci i adres hosta.

30. Reprezentacja binarna adresu IP

Adres Ip jest 32-bitowa liczba w „surowej” postaci adres IP jest liczbą binarną,

czyli składającą się z samych zer i jedynek, wyglądającym na przykład tak:

01010001000011111011110111111100

Najpierw te 32 cyfry binarne dzieli się kropkami na 4 człony zawierające po 8 cyfr, czyli tak

zwane oktety (octo to po łacinie „osiem”):

01010001.00001111.10111101.11111100

Taki zapis binarny jest jednak nadal trudny do zapamiętania, więc każdy oktet z osobna przeli-

cza się na wartość dziesiętną. Jak widać, każdy oktet jest 8-bitową liczbą binarną (czyli każdy

oktet to 1 bajt), a więc jego wartość może wynosić od 0 (00000000) do 255 (11111111). Po za-

mianie oktetów na liczby dziesiętne powyższy adres IP ma postać:

81.15.189.252

31. Jak działa maska podsieci

Dzieki masce podsieci jesteśmy w stanie zaadresowac wiekasza ilość hostow w obrebie jednej sieci.Co pozwala nam na zaoszczędzenie adresow w przypadku gdy np.sieć składa się z 300 komputerow i każdy jest podlaczony do sieci (grupa adresow klasy C pozwala zaadresowac jedynie 254 hosty w jednej sieci)i staramy się o przydzial grupy adresow klasy B co spowoduje marnotrawienie puli adresow(wykorzystanych będzie 300 z 65,5tys adresow).

Maska uzywana jest do wydzielenia części adresu odpowiadającej za identyfikację podsieci i części odpowiadającej za identyfikację komputera z adresu IP wchodzącego w skład tej podsieci.

32. Tworzenie podsieci, Jak wykorzystywane są bity w masce podsieci, Definiowanie identyfikatorów podsieci

Tworzenie podsieci Cele tworzenia podsieci:

-zbyt dużo komputerów w klasach A i B,

-zmniejszenie domeny rozgłoszeniowej,

Jeśli bit w masce to jedynka, to odpowiadający mu bit w adresie IP jest interpretowany jako bit adresu podsieci. Natomiast jeśli bit maski wynosi zero, oznacza to, że należy on do części adresu określającej komputer.

Def ind w pod

Przykład chyba najlepiej pokazuje co i jak

Po ustaleniu maski podsieci można ją wykorzystać do utworzenia schematu podsieci. Tabela przedstawiona na rysunku prezentuje przykładowe podsieci i adresy powstałe przez przypisanie trzech bitów do pola podsieci. Powstanie osiem podsieci, z których każda składać się będzie z 32 hostów. Numerowanie podsieci rozpoczyna się od zera (0). Pierwsza podsieć jest zawsze określana mianem podsieci zerowej.

Podczas tworzenia tabeli podsieci trzy pola wypełniane są automatycznie, wypełnienie pozostałych wymaga pewnych obliczeń. Identyfikator podsieci zerowej równy jest numerowi sieci głównej, w tym przypadku: 192.168.10.0. Identyfikator rozgłaszania dla całej sieci równy jest największemu dopuszczalnemu numerowi, w tym przypadku: 192.168.10.255. Trzecim podanym numerem jest identyfikator podsieci numer siedem. Składa się on z trzech oktetów sieci oraz numeru maski podsieci wstawionego na pozycji czwartego oktetu. Do pola podsieci zostały przypisane trzy bity; ich łączna wartość wynosi 224. Identyfikator podsieci numer siedem to 192.168.10.224. Te wstawione liczby stają się punktami kontrolnymi służącymi do sprawdzenia poprawności po wypełnieniu tabeli.

Kiedy korzystamy z tabeli podsieci lub wzoru przypisanie trzech bitów do pola podsieci spowoduje przypisanie 32 hostów do każdej podsieci. Pozwala to na określenie wartości kroku przy obliczaniu identyfikatora kolejnej podsieci. Począwszy od zerowej podsieci, dodanie liczby 32 do poprzedzającego numeru spowoduje ustalenie identyfikatora każdej podsieci. Należy zwrócić uwagę, że identyfikator podsieci zawiera same zera w części hosta.

W każdej podsieci pole rozgłaszania ma ostatni numer składający się w części hosta z samych jedynek binarnych. Zastosowanie tego adresu umożliwia rozgłaszanie tylko do członków pojedynczej podsieci. Ponieważ identyfikator podsieci zerowej wynosi 192.168.10.0, a podsieć składa się łącznie z 32 hostów, identyfikator rozgłaszania będzie równy 192.168.10.31. Począwszy od zera, 32. kolejna liczba ma wartość 31. Należy pamiętać, że zero (0) jest rzeczywistą liczbą wykorzystywaną w świecie zagadnień sieciowych.

Kolumna identyfikatora rozgłaszania może zostać wypełniona w taki sam sposób jak kolumna identyfikatora podsieci. Należy po prostu dodać liczbę 32 do poprzedzającego identyfikatora rozgłaszania w podsieci. Można także zacząć od ostatniego, najniższego pola kolumny i posuwać się do góry, wstawiając liczby powstałe przez odjęcie jedynki od identyfikatora poprzedzającej podsieci.

33. prywatne i publiczne adresy IP i Adresy IP zarezerwowane: Źródłowe, Loopback, autokonfiguracji

Prywatny

Jest to adres IP przydzielany najczęściej przez router w sieci wewnętrznej (LAN) do komputerów w niej się znajdujących, podczas gdy wcześniej wymieniony router posiada adres IP publiczny (zewnętrzny), który to otrzymujemy od naszego providera.Adresy prywatne mają wydzielone zakresy numeracji w ramach tzw. klas.

Klasa A: 10.0.0.0 -> 10.255.255.255 maska 255.0.0.0

Klasa B: 172.16.0.0 -> 172.31.255.255 maska 255.255.0.0

Klasa C: 192.168.0.0 -> 192.168.255.255 maska 255.255.255.0 (w tej klasie jest dostępnych 256 podsieci 192.168.0.0 -> 192.168.255.0)

Publiczny

Adres Publiczny - jest to adres widziany bezpośrednio w Internecie przez wszystkich bez żadnych ograniczeń, są to klasy adresowe uzyskane do RIPE lub innych podmiotów do tego uprawnionych. W jego przypadku nie mz żadnych blokad połączeń przychodzących

Loopback

Są to adresy zaczynające się od 127 zarezerwowane dla petli zwrotnej która zawsze dla danego komputera wskazuje na niego samego.

Adres źródłowy

adres nadawcy komunikatu; w sieci lokalnej adres źródłowy określa interfejs sieciowy komputera, w sieci Internet adres źródłowy składa się z identyfikatora sieci i identyfikatora komputera;

Autokonfiguracja

Jedna z podstawowych usług oferowanych przez serwery sieciowe to dynamiczna konfiguracja hostów - DHCP. Jej zadaniem jest dostarczanie klientom sieci parametrów adresowania IP

(chyba o to chodzi ^^)

34. Brama domyślna, ruter

Bramy domyślne

Bramy domyślne odgrywają ważną rolę w sieciach TCP/IP. Zapewniają one hostom TCP/IP domyślne trasy do komunikacji z innymi hostami w sieciach zdalnych.

Na poniższym rysunku przedstawiono rolę, jaką pełnią dwie bramy domyślne (routery IP) dla dwóch sieci: sieci 1 i sieci 2.

Aby host A w sieci 1 mógł komunikować się z hostem B w sieci 2, host A musi najpierw sprawdzić w tabeli routingu, czy istnieje określona trasa do hosta B. Jeśli taka trasa nie istnieje, host A przesyła ruch TCP/IP, który jest kierowany do hosta B, do własnej bramy domyślnej, czyli routera IP 1.

Ta sama zasada ma zastosowanie w przypadku, gdy host B wysyła dane do hosta A. Jeśli nie istnieje określona trasa do hosta A, host B przesyła cały ruch TCP/IP, który jest kierowany do hosta A, do własnej bramy domyślnej, czyli routera IP 2.

Router (po polsku - ruter, trasownik) - urządzenie sieciowe pracujące w trzeciej warstwie modelu OSI. Służy do łączenia różnych sieci komputerowych (różnych w sensie informatycznym, czyli np. o różnych klasach, maskach itd.), pełni więc rolę węzła komunikacyjnego. Na podstawie informacji zawartych w pakietach TCP/IP jest w stanie przekazać pakiety z dołączonej do siebie sieci źródłowej do docelowej, rozróżniając ją spośród wielu dołączonych do siebie sieci. Proces kierowania ruchem nosi nazwę trasowania, routingu lub rutowania.

35. Jak komputer określa, czy adres IP jest adresem lokalnym czy zdalnym

Gdy host próbuje się skomunikować z innym urządzeniem za pomocą protokołu TCP/IP, wykonuje proces porównania przy użyciu zdefiniowanej maski podsieci i docelowego adresu IP oraz maski podsieci i własnego adresu IP. Wynik porównania pozwala komputerowi stwierdzić, czy adres

docelowy to host lokalny, czy zdalny.

36. Co to jest routing statyczny i dynamiczny

Routing statyczny

informacja o trasach zapisywana jest przez administratora w tablicy routingu. Routing statyczny jest prostym nie obciążającym dodatkowo sieci sposobem konfiguracji routerów.

W przypadku routingu statycznego zawsze znana jest droga jaką pakiet podąża do celu. Routing statyczny nie umożliwia wykorzystania połączeń zapasowych.

Routing dynamiczny,

polega na zbieraniu informacji dotyczących sieci i budowaniu tablic routingu

przez same routery. Wymieniają one między sobą tablice routingu i każdy z routerów aktualizuje swoje zapisy w tablicy (koszty związane ze ścieżkami, liczba skoków). Po pewnym czasie tablice routingu w każdym routerze zawierają w przybliżeniu te same informacje routingu.

37. Jak protokół IP wybiera trasę

Najważniejszym protokołem warstwy sieciowej w architekturze TCP/IP jest protokół

internetowy IP (ang. Internet Protocol). Został on zdefiniowany przez w dokumencie RFC 79l.

IP jest typowym protokołem bezpołączeniowym, służącym do przekazu datagramów. Z tego

powodu jest on często określany mianem protokołu zawodnego (niewiarygodnego).

Podstawowymi jednostkami danych, definiowanymi przez protokół IP, są datagramy.

Datagramy przesyłane są przez sieć niezależnie od siebie. Oznacza to możliwość ich transmisji

różnymi trasami, nawet, jeśli zawierają fragmenty wiadomości przeznaczone do tego samego

adresata. Protokół IP ściśle określa format datagramu przesyłanego w sieci Internet. Miejsce

przeznaczenia datagramy IP rozpoznawane jest na podstawie adresy odbiorcy, umieszczonego

w nagłówku każdego datagramy IP. Różne wersje protokołu IP definiują różne formaty

nagłówków datagramów.

Należy dodać, że IP odpowiada zarówno za tworzenie datagramów jak i, w razie konieczności,

ich fragmentację ( podział) i ponowne odtwarzanie.

38. Co to jest VLSM, Zastosowanie routingu CIDR , pojecie nadsieci (supernet),

VLSM (Variable Length Subnet Mask) - cecha niektórych protokołów trasowania umożliwiająca podzielenie i rozróżnianie podsieci z już istniejących podsieci.

VLSM umożliwia podział adresu np. klasy C (254 hosty, maska 255.255.255.0) na kilka mniejszych podsieci zawierających różne liczby hostów. Aby informacja o sieciach była dobrze rozprowadzana pomiędzy routerami, odpowiednie protokoły trasowania muszą wymieniać pomiędzy sobą pełną informacje o sieciach łącznie z maskami.

CIDR

jest (podobnie jak NAT) protokołem, w którym zdefiniowano mechanizm łagodzący skutki początkowo chaotycznego przydzielania adresów IP. Spełnia on dwie ważne funkcje:

- optymalizuje przydzielanie nie wykorzystanych do tej pory przestrzeni adresowych

- minimalizuje wzrost tablic trasowania ruterów spowodowany niehierarchicznym adresowaniem IPv4

Tak więc użycie CIDR oznacza w niewielkim uproszczeniu, że administrator sieciowy może przypisać wykupione adresy zgodnie z liczbą komputerów w sieci, a nie z klasami. Zresztą adresy klas A i B już się wyczerpały, a wykupienie pełnego adresu w klasie C (gdyby to było możliwe) dla stosunkowo niewielkiej sieci byłoby równoważne stracie kilkudziesięciu tysięcy adresów.

Nadsiec(supernet)

supernet is an Internet protocol (IP) network that is formed from the combination of two or more networks (or subnets) with a common Classless Inter-Domain Routing (CIDR) routing prefix. The new routing prefix for the combined network aggregates the prefixes of the constituent networks. It must not contain other prefixes of networks that do not lie in the same routing path. The process of forming a supernet is often called supernetting, route aggregation, or route summarization.

39. IPV6, budowa pakietu, Adresacja IPv6, rodzaje adresów ipv6

http://pl.wikipedia.org/wiki/IPv6 wszystko ladnie opisane

40. Ipv6-strefy, ipv6 -strefy, ipv6- ISATAP, IPv6 - Teredo,

Teredo

Teredo jest protokołem tunelowania zapewniającym połączenia IPv6 użytkownikom zlokalizowanym poza urządzeniami translacji adresów sieciowych (NAT), które obsługują tylko IPv4. Teredo kapsułkuje pakiety IPv6 wewnątrz pakietów IPv4 dla przejścia przez urządzenia NAT oparte na IPv4 i sieć szkieletową IPv4.

Obsługę Teredo zapewnia m.in. Microsoft, dostarczający Vista i Windows 7 z włączoną domyślnie obsługą tego protokołu.

ISATAP

Intra-Site Automatic Tunnel Addressing Protocol (ISATAP) zapewnia kapsułkowanie i transmitowanie pakietów IPv6 oraz IPv4 przez sieci IPv4. Głównym zastosowaniem tej metody są wdrożenia IPv6 w sieciach przedsiębiorstwa.

ISATAP zapewnia automatyczne kapsułkowanie używając wirtualnego "nakładania" IPv6 na sieć IPv4, wykorzystując routery IPv4. Niedawno ISATAP został wzbogacony możliwość automatycznego kapsułkowania "IPv4 w IPv4", co może okazać się konieczne dla zapewnienia koegzystencji IPv4 i IPv6 w sieci przedsiębiorstwa.

Trzeba dopisac strefy bo nie wiem o co tu chodzi ;/

42. Normy okablowania strukturalnego, Schemat budowy, Kategorie kabli i przyłączy, Klasy systemów okablowania

Normy okablowania strukturalnego:

kategorie kabli:

Standard EIA/TIA definiuje kable miedziane w kilku grupach, w których określa się ich przydatność do transmisji informacji. Większość nowych instalacji kablowych wykonywanych jest w w standardzie CAT 5e, udoskonalonej wersji CAT 5.

Kabel miedziany kategorii 1 (CAT 1): nieekranowana skrętka telefoniczna (UTP) nadająca sie do przesyłania analogowego głosu, ale nie do przesyłania danych.

Kabel miedziany kategorii 2 (CAT 2): nieekranowana skrętka telefoniczna (UTP)nadająca się do przesyłania cyfrowego głosu z szybkością do 1 Mbit/s

Kabel miedziany kategorii 3 (CAT 3): nieekranowana skrętka (UTP), bądź ekranowana skrętka (STP), bądź foliowana skrętka (ScTP) do przenoszenia danych w paśmie do 16 MHz i przepływnością do 4 Mbit/s. Specyfikacja okablowania wg. ANSI/TIA/EIA-568-B. Popularny w dawnych sieciach Ethernet 10 Mbit/s.

Kabel miedziany kategorii 4 (CAT 4): nieekranowana skrętka (UTP), bądź ekranowana skrętka (STP), bądź foliowana skrętka (ScTP) do przenoszenia danych w paśmie do 20 MHz i przepływnością do 16 Mbit/s. Specyfikacja okablowania wg. ANSI/TIA/EIA-568-B. Stosowany w sieciach Token Ring 16 Mbit/s.

Kabel miedziany kategorii 5 (CAT 5): nieekranowana skrętka (UTP), bądź ekranowana skrętka (STP), bądź foliowana skrętka (ScTP) do przenoszenia danych w paśmie do 100 MHz i przepływnością do 1 Gbit/s. Specyfikacja okablowania wg. ANSI/TIA/EIA-568-B w 1991. Stosowany w sieciach half-duplex Fast Ethernet 100 Mbit/s, brak zastosowań do 1000Base-T.

Kabel miedziany kategorii 5e (CAT 5e): nieekranowana skrętka (UTP), bądź ekranowana skrętka (STP), bądź foliowana skrętka (ScTP) do przenoszenia danych w paśmie do 100 MHz i przepływnością do 1 Gbit/s. Poprawiono parametry związane z FEXT, NEXT, tłumieniem i RL (Return Loss) w stosunku do tych w CAT 5. Specyfikacja okablowania wg. ANSI/TIA/EIA-568-B w 1999. Stosowany w sieciach full-duplex Fast Ethernet 100 Mbit/s oraz 1 Gbit/s.

Kabel miedziany kategorii 6 (CAT 6): nieekranowana skrętka (UTP), bądź ekranowana skrętka (STP), bądź foliowana skrętka (ScTP) do przenoszenia danych w paśmie do 250 MHz i przepływnością do 10 Gbit/s. Specyfikacja okablowania wg. ANSI/TIA/EIA-568-B.2-1 w 2002.

Kabel miedziany kategorii 7 (CAT 7): ekranowana skrętka (STP), bądź foliowana skrętka (ScTP) do przenoszenia danych w paśmie do 600 MHz. Specyfikacja okablowania klasy F wg. ISO/IEC 11801.

Klasy systemów okablowania :

Klasy okablowania strukturalnego

Klasa A - realizacja usług telefonicznych z pasmem do 100 kHz;

Klasa B - okablowanie dla aplikacji głosowych i usług terminalowych z pasmem częstotliwości do 1 MHz;

Klasa C (kategoria 3) - typowe techniki sieci lokalnych LAN wykorzystujące pasmo częstotliwości do 16 MHz;

Klasa D (kategoria 5) - dedykowana dla szybkich sieci lokalnych, obejmuje aplikacje wykorzystujące pasmo częstotliwości do 100 MHz.

Klasa E (kategoria 6) - obejmuje okablowanie, którego parametry są określane do częstotliwości 250 MHz (dla aplikacji wymagających pasma 200 MHz).

Klasa F (kategoria 7) - projekt dla aplikacji wykorzystujących pasmo do 600 MHz. Różni się ona od poprzednich klas stosowaniem kabli typu S-STP łączonych ekranowanymi złączami, także żyłami miedzianymi o zwiększonej średnicy. Dla tej klasy okablowania jest możliwa realizacja aplikacji potrzebujących systemów transmisyjnych z szybkościami znacznie przekraczającymi 1 Gb/s.

Klasa G (kategoria 8) (1,2 GHz) - planowana.

43. Topologia: Kampusowy Punkt Dystrybucyjny, Budynkowy Punkt Dystrybucyjny, Piętrowy Punkt Dystrybucyjny, Punkt Konsolidacyjny, Gniazdo Przyłączeniowe

CPD — Centralny Punkt Dystrybucyjny. Tutaj zbiega si_ całe okablowanie

pionowe i mi_dzybudynkowe. W tym miejscu umieszczona jest tak_e 19-

calowa szafa dystrybucyjna (1x42U lub z podwójnym stela_em 2x42U). Jest to

najwa_niejszy element systemu okablowania strukturalnego.

BPD — Budynkowy Punkt Dystrybucyjny. Sprz_ga on całe okablowanie z

obszaru podległego sobie budynku z CPD. Do tego punktu zbiegaj_ si_ tak_e

wszystkie kable z kondygnacyjnych punktów dystrybucyjnych.

KPD — Kondygnacyjny Punkt Dystrybucyjny. Swoim zasi_giem obejmuje

jedynie pojedyncze pi_tra lub skrzydła budynku. W mniej rozległych

systemach okablowania hierarchia na tym elemencie si_ ko_czy.

Sieć kampusowa jest to sieć typu LAN obejmująca kilka lub kilkanaście budynków. Architektura sieci kampusowej zakłada przeniesienie inteligencji sieci, podstawowych usług oraz przełączania na poziom użytkownika.

Sieć kampusowa składa się z trzech bloków funkcjonalnych:

Blok budynkowy

Rdzeń sieciowy

Blok serwerów

Punkt konsolidacyjny

Punkt konsolidacyjny (ang. CP - Consolidation Point) stosowany

jest w czêoeci poziomej okablowania strukturalnego, jako pooeredni

punkt krosowniczy. Umo¿liwia rekonfiguracjê ³¹czy na drodze

pomiêdzy punktem dystrybucyjnych, a gniazdami przy³¹czeniowymi

u¿ytkowników.

Punkt konsolidacyjny znajduje zastosowanie w otwartych biurach

(ang. open space) lub halach produkcyjnych, w których wielokrotnie

nastêpuje zmiana aran¿acji wnêtrz oraz lokalizacji stanowisk

roboczych, gdzie czêsto w fazie projektowania nie znamy

jeszcze rozmieszczenia gniazd przy³¹czeniowych.

44. Rodzaje złącz, Konstrukcja kabli skrętkowych, typy powłoki kabla,

Kabel koncentryczny, często nazywany "koncentrykiem", składa się z dwóch koncen-trycznych (czyli współosiowych) przewodów. Kabel ten jest dosłownie współosiowy, gdyż przewody dzielą wspólną oś. Najczęściej spotykany rodzaj kabla koncentrycznego składa się z pojedynczego przewodu miedzianego biegnącego w materiale izolacyjnym. Izolator (lub ina-czej dielektryk) jest okolony innym cylindrycznie biegnącym przewodnikiem (ekran), którym może być przewód lity lub pleciony, otoczony z kolei następną warstwą izolacyjną. Całość osłonięta jest koszulką ochronną z polichlorku winylu (PCW) lub teflonu.

46. Parametry techniczne kabli: Tłumienie (Attenuation), Przesłuch zbliżny (Near-End Crosstalk), ACR (Attenuation to Crosstalk Ratio), PowerSum Next, PowerSum ACR, ELFEXT, PowerSum ELFEXT, Asymetria opóźnień (Delay Skew), Straty odbiciowe (Return Loss), Tłumienie sprzężeń (Coupling Attenuation), Zakłócenia elektromagnetyczne

Tłumienie:

Tłumienie (gaśnięcie) drgań, to stopniowe zmniejszenie się amplitudy drgań swobodnych wraz z upływem czasu, związane ze stratami energii układu drgającego. Tłumienie obserwowane jest zarówno w układach mechanicznych jak elektrycznych. W przypadku fal biegnących tłumienie prowadzi do zmniejszania się amplitudy fali wraz ze wzrostem odległości od źródła, co wynika z rozpraszania energii w otoczeniu falowodu.

Tłumienie pojawia się, gdy podczas komunikacji sygnały przesyłane są w postaci fal rozchodzących w medium, które je pochłania lub rozprasza powodując, że tylko część emitowanej w nadajniku energii dociera do odbiornika. Zarówno fale elektromagnetyczne przemieszczające się w powietrzu, jak i w kablach miedzianych czy światłowodach ulegają pochłanianiu lub rozpraszaniu. Tłumienie zależy od parametrów medium oraz odległości między uczestnikami komunikacji.

Wyróżniamy trzy rodzaje przesłuchu:

przesłuch zbliżny (NEXT, Near-end Crosstalk),

przesłuch zdalny (FEXT, Far-end Crosstalk),

przesłuch zbliżny skumulowany w jednej parze (PSNEXT, Power Sum Near-end Crosstalk).

Przesłuch zbliżny (NEXT) jest to stosunek amplitud napięcia sygnału testowego i sygnału przesłuchu mierzonych na tym samym końcu połączenia. Przesłuch zbliżny jest wyrażany w decybelach (dB) przy użyciu wartości ujemnych. Im większa liczba (mniejsza wartość bezwzględna), tym większy szum: tak samo temperatury ujemne bliskie zera oznaczają, że jest cieplej.

ACR (Attenuation to Crosstalk Ratio):

Najistotniejszym parametrem łącza jest ACR. Jest to stosunek tłumienności do przesłuchu. ACR nie jest oddzielnie mierzonym parametrem, lecz wyliczanym jako różnica między NEXT loss a tłumiennością (obie wielkości są mierzone w decybelach).

ACR = przesłuch (NEXT loss) [dB] - tłumienność [dB]

PowerSum Next:

Power Sum NEXT

(z ang. Near End Crosstalk) - przesłuch zbliżny, miarą parametru NEXT, podawaną w decybelach, jest różnica mocy sygnału przesyłanego w parze zakłócającej isygnału wytworzonego w parze zakłócanej.

PowerSum NEXT - polega on na pomiarze poziomu sygnału indukowanego w danej parze, od sumy sygnałów pochodzących od wszystkich pozostałych par, zgodnie z zależnością PowerSum:

PowerSum (P1) = 10 log10(10NEXT(P2)/10+10NEXT(P3)/10+10NEXT(P4)/10)

gdzie: Pn - numer pary w kablu czteroparowym (n=1,2,3,4)

Przesłuch zbliżny mierzony metodą PowerSum ma znacznie większą wartość niż przesłuch mierzony metodą tradycyjną (NEXT) i lepiej oddaje charakter rzeczywistych przesłuchów występujących w torze transmisyjnym. Typowe wartości są o 3 dB gorsze niż najsłabsze wyniki pomiaru samego parametru NEXT.

PowerSum ACR:

Parametr ACR okre.la ró¿nicê pomiêdzy t³umieniem, a przes³uchem zbli¿nym NEXT dla danej pary przewodników.

ACR[dB] = aN [dB] - a [dB]

gdzie: aN - przes³uchy miêdzy dwoma parami NEXT

a - t³umienie kana³u transmisji.

Jest to bardzo istotny parametr, gdy¿ okre.la on odstêp sygna³u u¿ytecznego od szumu. W zwi¹zku z tym im wiêksza warto.æ bezwzglêdna parametru

ACR tym lepiej. Typowy wynik pomiaru ACR przedstawiony jest na rysunku 9.

PowerSum ACR jest wynikiem obliczeñ z parametrów mierzonych, czyli PowerSum NEXT i t³umienia. Typowe warto.ci parametru PowerSum ACR s¹ o

oko³o 3 dB mniejsze ni¿ najgorsze wyniki z pomiaru tylko ACR.

ELFEXT - (ang. Equal Level Far-end Crosstalk) stosunek napięcia wytworzonego na odległym końcu jednej pary przewodów do napięcia na odległym końcu drugiej pary przewodów, w której zachodzi transmisja. Może być obliczone przez odjęcie wartości tłumienia od FEXT;

ELFEXT

(z ang. Equal-Level Far End Crosstalk) - parametr ELFEXT, w odróżnieniu od FEXT jest niezależny od długości badanego toru, gdyż uwzględnia tłumienie wnoszone przez tor transmisyjny. W związku z tym łatwo można go wyspecyfikować w odpowiednich normach. Matematycznie jest to wynik otrzymany z różnicy pomiędzy wartością parametru FEXT i tłumienia dla danego toru transmisyjnego.

Power Sum ELFEXT

Power Sum ELFEXT jest to analogiczny parametr jak ELFEXT, ale mierzony metodą Power Sum, a więc uwzględniająca zakłócenie pary transmitującej przez pozostałe trzy pary. Jest to szczególnie ważne w torach transmisyjnych, w których będą działać protokoły wykorzystujące wszystkie cztery pary.

Straty odbiciowe (Return Loss):

Straty odbiciowe (Return Loss) są miarą uwzględniającą niedopasowanie impedancyjne i niejednorodności toru. Straty odbiciowe mówią, ile razy sygnał na wejściu do toru jest większy od sygnału odbitego od wejścia i niejednorodności toru. RL jest mierzony w dziedzinie częstotliwości i podaje się go w dB. Pomiar RL jest realizowany przy użyciu elementu mającego właściwość odróżniania kierunku propagacji sygnału. Mała wartość RL oznacza, że duża część sygnału wraca do źródła (są wtedy wymagane systemy kompensacji echa). Idealne dopasowanie oznaczałoby wartość RL dążącą do nieskończoności. W praktyce RL nie przekracza 50 dB, a wartości powyżej 20 dB oznaczają pomijalnie małe straty odbiciowe. RL=0 dB oznacza, że mamy do czynienia ze zwarciem lub rozwarciem toru. Dla okablowania strukturalnego definiuje się minimalną wartość strat odbiciowych od częstotliwości 4 MHz.

Tłumienie sprzężeń (Coupling Attenuation):

tłumienie sprzężenia As - tłumienie sygnału pomiędzy wejściem odgałęźnika lub gniazda przelotowego, a jego wyjściem odgałęźnym, ang. tap loss,

Zakłócenia elektromagnetyczne:

Zakłócenia elektromagnetyczne, jakie występują w otaczającym środowisku, indukują w torach transmisyjnych sygnały zakłóceń, które przy odpowiednio dużym poziomie powodują błędy transmisji - w najkorzystniejszym przypadku spowalniające działanie, a w najmniej korzystnym, powodujące awarie systemu sterowania. Z tego powodu troska o integralność sygnałów w sieciach automatyki jest nie do przecenienia, a najprostszym sposobem zapewnienia tej integralności jest zastosowanie w takich sieciach odpowiednich kabli, gwarantujących ochronę przed zakłóceniami.

47. Zakłócenia EMI

Zakłóceniem elektromagnetycznym (EMI) jest dowolny sygnał lub wypromieniowana w przestrzeń albo przesyłana przez przewody zasilania lub sygnałowe emisja, która stanowi zagrożenie dla funkcjonowania nawigacji radiowej bądź innych usług bezpieczeństwa lub poważnie pogarsza, blokuje bądź wielokrotnie przerywa licencjonowaną łączność radiową.

48. Światłowody, zasada działania, wytwarzanie, Apertura numeryczna, budowa światłodowa, typy światłowodów, rodzaje światłowodów, Dyspersja - rodzaje i zasada działania, Okno transmisyjne, Źródła światła w światłowodach, Łączenie światłowodów: łącza trwałe, łacza nietrwałe,

Światłowód - przezroczyste włókno (szklane lub wykonane z tworzyw sztucznych), w którym odbywa się propagacja światła.

Aby wyeliminować - lub, przynajmniej, znacząco ograniczyć - wypromieniowanie światła przez boczne powierzchnie światłowodu, stosuje się odpowiednio dobrany poprzeczny gradient współczynnika załamania światła. W najprostszym przypadku, gradient ten realizowany jest skokowo - wewnątrz światłowodu współczynnik załamania ma wartość wyższą, niż na zewnątrz; utrzymanie promieni światła w obrębie takiego światłowodu zachodzi na skutek całkowitego wewnętrznego odbicia. W przypadku, gdy współczynnik załamania maleje z odległością od osi światłowodu w sposób ciągły, mówimy o światłowodach gradientowych.

Zasada działania

W zrozumieniu zasady działania światłowodu skokowego (a zatem sposobu utrzymania światła w jego wnętrzu), pomocne mogą być przedstawione tu rysunki, na których promienie światła biegną prostoliniowo, odbijając się od ścianek światłowodu. Światłowód gradientowy działa podobnie, lecz promienie - zamiast po odcinkach prostoliniowych, poruszają się po krzywoliniowych trajektoriach, utrzymywanych wewnątrz światłowodu przez ciągły gradient współczynnika załamania.

Takie wyobrażenie działania światłowodu jest jednak uproszczone i naiwne - tym bardziej, im mniejsze rozmiary poprzeczne ma rozważany światłowód. W rzeczywistości, istotną rolę w działaniu światłowodu odgrywa dyfrakcja. Zamiast promieni światła (będących podstawą przybliżonej optyki geometrycznej) należy rozważać światło jako falę. Przybliżenie optyki geometrycznej jest sensowne jedynie dla światłowodów o dużych rozmiarach poprzecznych, traci natomiast sens, gdy rozmiar poprzeczny światłowodu staje się porównywalny z długością fali światła. Zjawiska falowe mają szczególnie duże znaczenie w przypadku światłowodów jednomodowych, w których ściśle dobiera się długość fali transmitowanego światła do kształtu i rozmiarów poprzecznych światłowodu.

Klasyfikacja

Światłowody są wykorzystywane jako elementy urządzeń optoelektronicznych, składniki optycznych układów zintegrowanych, media transmisji sygnałów na duże odległości, jak również do celów oświetleniowych. Światłowody mogą być klasyfikowane ze względu na ich geometrię (planarne, paskowe lub włókniste), strukturę modową (jednomodowe, wielomodowe), rozkład współczynnika załamania (skokowe i gradientowe) i rodzaj stosowanego materiału (szklane, plastikowe, półprzewodnikowe).

Światłowód warstwowy (planarny)

Schemat światłowodu warstwowego składającego się z trzech warstw o różnych współczynnikach załamania

Najprostszy światłowód warstwowy składa się z trzech warstw, z których środkowa ma wyższy współczynnik załamania, niż warstwy zewnętrzne. Światło jest uwięzione w tej warstwie na skutek całkowitego wewnętrznego odbicia, o ile kierunki rozchodzenia się promieni tworzą z płaszczyzną warstwy kąty mniejsze od kąta granicznego.

Światłowód paskowy

Światłowód paskowy powstaje, kiedy propagacja wiązki w warstwie zostaje ograniczona w dwóch kierunkach. Światłowody paskowe są wykorzystywane w układach fotoniki zintegrowanej i w laserach półprzewodnikowych. W układach fotoniki zintegrowanej służą do prowadzenia światła, tworząc bardziej rozbudowane struktury jak np. interferometr Macha-Zehndera lub złożone przyrządy jak multipleksery długości fali dla systemów WDM.

Światłowód włóknisty

(inne nazwy: włókno światłowodowe, włókno optyczne)

Schemat ilustrujący rozchodzenie się światła w wielomodowym światłowodzie włóknistym

Światłowód włóknisty to zazwyczaj falowód dielektryczny o przekroju kołowym, otoczony przez płaszcz z innego materiału dielektrycznego o mniejszym współczynniku załamania. Włókna światłowodowe wykonywane są najczęściej ze szkła krzemionkowego, czasem z innych szkieł lub z plastiku. Światłowody plastikowe są stosowane na krótkich odległościach.

METODY WYTWARZANIA SWIATŁOWODÓW:

1 metoda: bezposrednie wyciaganie włókien z podgrzanych w

podwójnym tyglu mas wieloskładnikowych

• swiatłowody skokowe lub gradientowe (wymiana jonowa miedzy

szkłem płaszcza i rdzenia),

• swiatłowody wielopłaszczowe (m. wielotyglowa)

2 metoda: proces dwuetapowy

1 etap: przygotowanie preformy

2 etap: wyciaganie swiatłowodu z preformy

3 metoda: wyciaganie rdzeniowego włókna kwarcowego

z bezposrednim pokrywaniem go płaszczem z gumy

silikonowej

Technologia złaczy stałych:

Złacza klejone

centrowanie włókien za pomoca odpowiednich prowadnic

zalewanie klejem lub _ywica ( ciecz immersyjna)

Złacza spawane:

Spaw: kruchy i nietrwały, napreżenia termiczne

• łuk elektryczny

• palnik gazowy

• laser du_ej mocy

Złacza spawane

Etapy tworzenia złaczy trwałych

1. identyfikacja łaczonych swiatłowodów w kablu i wybór łaczonych par

2. zdjecie pokryc ochronnych z kabla i swiatłowodów, odsłoniecie

włókien szklanych

3. przygotowanie czół swiatłowodów - ciecie

4. justowanie i połaczenie swiatłowodów (klejenie/spawanie)

5. naniesienie pokryc ochronnych i zabezpieczenie mechaniczne

Złacza rozłaczalne

małe tolerancje na poprzeczne, katowe i poosiowe przesuniecia

łaczonych swiatłowodów, a wiec dobra dokładnosc mechaniczna

obróbki detali

trwałosc i wielokrotnosc połaczen (czesto szczelnosc)

Dyspersja fal to zależność prędkości fazowej fal od ich częstotliwości.

Dyspersję fal oraz zjawiska z niej wynikające obserwuje się w ośrodku, którego właściwości zależą od częstotliwości (długości fali). Jeżeli prędkość fazowa i grupowa fali nie zależy od częstości fali, wówczas o takiej fali mówi się że nie ulega dyspersji, a ośrodek nazywa się niedyspersyjnym.

W wyniku rozchodzenia się fal w ośrodku dyspersyjnym fale o różnej częstotliwości rozchodzą się z różną prędkością, oznacza to że prędkość rozchodzenia się odpowiedniego sygnału, zwana prędkością grupową jest inna niż prędkość rozchodzenia się fazy fali prędkość fazowa i także zależy od częstotliwości.

Zjawisko dyspersji, polegające na "poszerzaniu" się promienia świetlnego wraz z drogą przebytą wewnątrz światłowodu.

Występują dwa rodzaje dyspersji:

- Dyspersja modalna - wynikające z różnic w kątach (modach) wprowadzenia światła do rdzenia. W zależności od kąta, światło przebywa różną drogę wewnątrz rdzenia, co zmienia czas przejścia światła przez światłowód i powoduje poszerzenie sygnału,

- Dyspersja chromatyczna - wynika z tego, że promień świetlny nie jest monochromatyczny (źródłem światła są diody LED), a światło o różnej długości fali przebiega światłowód z różnymi szybkościami.

Okno transmisyjne:

Tłumienie zależne od długości fali odgrywa istotną rolę w transmisji światłowodowej, wyróżnia się trzy okna przydatne do prowadzenia transmisji o obniżonej tłumienności:

• I okno transmisyjne - obejmuje fale w okolicy 0,85um, dość wysokie tłumienie powyżej 1dB/km. O atrakcyjności tego okna stanowi dostępność tanich źródeł światła, jednak zakres jego zastosowań sprowadza się tylko do małych odległości transmisyjnych rzędu kilkunastu kilometrów.

• II okno transmisyjne - na fali l,3um, tłumienie około 0,4dB/km, zasięg transmisji od 75 do 100km.

• III okno transmisyjne - na fali l ,55um, tłumienie mniejsze niż 0,2dB/km, zasięg transmisji od 150 do 200km.

Źródła światła w światłowodach:

Źródłem światła w światłowodach jednomodowych jest laser o długości fali 1,3 lub 1,5 mikrometra. Możliwości transmisyjne światłowodów jednomodowych ogranicza tłumienie szkła i dyspersja chromatyczna. Dzięki domieszkowaniu, w pewnych granicach, można zmieniać parametry światłowodu, zmniejszając jego dyspersję chromatyczną.

Transmisja światłowodowa polega na przekazaniu wiązki światła, którego źródłem może być laser lub dioda LED. Po drugiej stronie światłowodu jest ona odbierana przez element światłoczuły np. fotodiodę. Aby zapewnić prawidłową i szybką transmisję, wiązka światła jest modulowana. Zapobiega to mogącym pojawiać się zniekształceniom sygnału.

49. Klasyfikacja protokołu Routingu

Klasyfikacja protokołów rutingu

Protokoły rutingu dla sieci sensorowych mogą być klasyfikowane na trzy sposoby: w zależności od sposobu zestawiania ścieżki transmisyjnej, w zależności od struktury sieci i w zależności od inicjatora komunikacji. Klasyfikacja protokołów została przedstawiona na rysunku 3.1 [14].

50. Tablica routingu i jej rola

Routery rejestrują potrzebne informacje w swoich tablicach routingu, w tym następujące dane:

• Typ protokołu — typ protokołu routingu, na podstawie którego został utworzony wpis w tablicy

• Odniesienia do punktu docelowego/następnego przeskoku — odniesienia informujące router o tym, że punkt docelowy jest połączony z routerem bezpośrednio lub że może on zostać osiągnięty poprzez kolejny router, zwany następnym przeskokiem na drodze do punktu docelowego

• Metryki routingu — różne protokoły routingu używają różnych metryk routingu. Metryka służy do wyboru najlepszej sieci. Jest nią po prostu liczba wyliczona na podstawie kilka wielkości, które charakteryzują łącze. Zazwyczaj im mniejsza tym trasa jest lepsza. Na podstawie metryk, protokół routingu buduje tablicę routingu złożoną z najlepszych tras prowadzących do danych sieci

• Interfejsy wyjściowe — interfejsy, przez które należy wysłać dane w celu dostarczenia ich do punktu docelowego

Aby utrzymać tablice routingu, routery komunikują się między sobą, przekazując wiadomości dotyczące aktualizacji tras. Niektóre protokoły routingu cyklicznie wysyłają wiadomości aktualizacyjne, inne natomiast wysyłają te wiadomości tylko w wypadku zmiany topologii sieci. Niektóre protokoły przesyłają pełne tablice routingu w każdej wiadomości, natomiast inne przesyłają tylko informacje na temat zmienionych tras.

52. Cechy i funkcje routerów

Funkcje i cechy:

Funkcje routera są podobne do mostu. Różnica polega na tym iż routery są używane do przekazywania danych pomiędzy sieciami opartymi na różnych technologiach oraz na większym zaawansowaniu technicznym. Routery są integralną częścią Internetu, gdyż składa się on z wielu sieci opartych na różnych technologiach sieciowych.

W sieciach rozległych dane przesyłane są z jednego węzła do konkretnego drugiego, a nie do wszystkich. Po drodze napotykają na wiele węzłów pośredniczacych, mogą też być transmitowane wieloma różnymi trasami. Router jest jednym z tych węzłów, który ma za zadanie przesłać dane najlepszą (najszybszą) trasą.

Do ich głównych zalet zaliczyć można:

wybór optymalnej trasy między nadawcą a odbiorcą,

ochrona (zapory, kodowanie),

transakcja protokołów (łączenie różnych segmentów o różnych protokołach),

filtrowanie pakietów (sortowanie i selekcja transmitowanych pakietów),

usuwanie pakietów bez adresu.

Ponadto router potrafi zlikwidować sztormy broadcastowe, a nadawca jest informowany o uszkodzeniu lub zaginięciu pakietu.

Routery pełnia także funkcje tzw. firewalli - zabezpieczając sieć przed niepowołanym dostepem

53. Kryteria oceny tras routingu

?????????????????????

Routing ma na celu możliwie najlepiej (optymalnie) dostarczyć pakiet do celu. Pierwotnie jedynym kryterium wyboru było posiadanie jak najdokładniejszej trasy do celu, ale obecnie protokoły routingu mogą uwzględniać podczas wyboru trasy również takie parametry jak priorytet pakietu (standardy ToS/DSCP), natężenie ruchu w poszczególnych segmentach sieci itp.W przypadku routingu brzegowego (wykorzystującego BGP) w Internecie wybór trasy jest silnie związany z polityką poszczególnych dostawców (i zawartymi między nimi umowami o wymianie ruchu) i bywa daleki od optymalnego.

Popularnym algorytmem służącym do wyznaczania tras w sieciach wewnętrznych jest algorytm Dijkstry wyznaczania najkrótszej ścieżki w graf (np. OSPF).

54. System autonomiczny - definicja

System autonomiczny (ang. Autonomous System, AS) to sieć lub grupa sieci opartych na protokole IP pod wspólną administracyjną kontrolą, w której utrzymywany jest spójny schemat trasowania (ang. routing policy).

55. Zbieżność routingu - definicja

Gdy wszystkie trasy w intersieci działają w oparciu o te same informacje, mówi się, że intersieć osiągnęła zbieżność.

56. Routing statyczny i dynamiczny - porównanie

• routing statyczny - bazujący na trasach statycznie zdefiniowanych przez administratora sieci. Routing statyczny zakłada również niezmienność tras - informacje o dostępnych trasach nie są akualizowane, a więc narażone na dezaktualizację w wyniku zmienności sieci. Chcąc utrzymać

dość aktualne informacje o dostępnych trasach administrator sieci musi na bierząco sprawdzać konfigurację sieci i aktualizować w sposób ciągły informacje o dostępnych trasach. Pozytywnym aspektem tego mechanizmu jest szybkość przetwarzania informacji i małe wymagania sprzętowe stawiane urządzeniom routującym.

• routing dynamiczny - bazujący na określonym protokole routingu umożliwiającym wymianę informacji pomiędzy elementami routującymi w sieci. Największą zaletą tego typu mechanizmu jest jego adaptacja do zmiennych warunków w sieci. Oznacza to, że routery reagują na wszelkie nieprawidłowości oraz zmiany parametrów podczas pracy sieci, a więc informacje przechowywane w węzłach są bardziej adekwatne i ściślej opisują bieżącą topologię w sieci. Wadą tego rodzaju mechanizmu są wymagania stawiane sprzętowym konfiguracjom węzłów

sieci - mocy obliczeniowej oraz ilości pamięci, jak również dodatkowy ruch generowany w sieci na skutek wymiany informacji pomiędzy węzłami.

57. Protokół RIP - zasada działania i rozgłaszania tras

RIP (Routing Information Protocol) jest obecnie dostepny w wersji 2. Różne trasy do jednego punktu przeznaczenia porównywane są za pomocą ilości routerów występujących pomiedzy nimi. RIP zakłada, że każde połączenie między routerami jest równorzędne. Sesja RIP rozpoczyna się od wymiany z sąsiadującymi routerami pełnej tablicy routowania, a następnie regularnie (co 30 sekund) pobierane sa uaktualnienia. Jeżeli z jakimś routerem sąsiadującym nie uda się przez 3 minuty nawiązać kontaktu, to trasa do niego jest uznawana za niedziałajaca, co oznacza, że po kolejnej minucie oczekiwania zostanie usunięta z tablicy routowania do czasu jej ponownego udrożnienia. Informacja ta będzie z czasem rozgłaszana do kolejnych routerów, aby również wiedziały, że nie należy danej trasy używać. RIP wyszedł już dawno z użytku na skalę całego Internetu, ale wciąż z powodzeniem stosuje się go do zarządzania sieciami lokalnymi.

Routery RIP utrzymują do miej-sca przeznaczenia tylko najlepszą trasę, to jest trasę z najmniejszą liczbą skoków. Router nie-zwłocznie po uaktualnieniu swojej tablicy routingu wysyła informacje o zmianie do pozosta-łych routerów w sieci.

Made BY dzabba & miro

Wyszukiwarka