Zagadnienia wstępne

1.1. Informatyka jako dziedzina wiedzy i działalności praktycznej

Informatyka sensu stricto - programowanie

Technologia informacyjna - używanie oprogramowania

Zarządzanie informacją

1.2. Zastosowanie informatyki w działalności administracyjnej i prawniczej

Informatyka w zarządzaniu „przedsiębiorstwem”

Informatyka prawnicza

Biurowa technologia informacyjna

Informacja publiczna

Usługi administracyjne

Public relations

Systemy faktograficzne

Zarządzanie finansami

E-Learinng

Zarządzanie zasobami ludzkimi

...

1.3. Informatyka jako wsparcie zarządzania

Narzędzia informatyczne wykorzystywane są do:

a) modelowania procesów decyzyjnych

b) wspomagania decyzji menedżerskich

c) informatyzacji samego procesu zarządzania

d) zarządzania wirtualnego

1.3.1. Modelowanie procesów decyzyjnych

Modelowanie procesów decyzyjnych stanowi pierwszy krok w przygotowaniu dowolnego oprogramowania menadżerskiego

Model: uproszczona rzeczywistość.

Model jest bezpośrednim przedstawieniem wyobrażenia o jakimś całościowym logicznie fragmencie rzeczywistości. W przypadku procesów decyzyjnych jest prezentacja odpowiednich aspektów sytuacji problemowej, która jest przedmiotem rozważań. Przedstawia on w sposób uporządkowany i sformalizowany obraz rzeczywistości na podstawie informacji, jakie o niej posiadamy, W tym rozumieniu modelem jest każda próba przedstawienia za pomocą opisu, rysunku czy wzoru jakiegoś problemu.

Model: Układ względnie odosobniony, działający analogicznie do oryginału.

a) model opisowy (rekonstrukcyjny) - układ odzwierciedlający możliwie dokładnie, z punktu widzenia interesujących nas własności, rzeczywiste funkcjonowanie danego badanego układu empirycznego;

b) model normatywny (idealizacyjny) - przedstawia własności, które powinno mieć dane zjawisko (układ), aby osiągnięty został jakiś wyznaczony cel o charakterze etycznym, moralnym, ekonomicznym lub innym

Symulacja procesów

Modelowanie niepewnych sytuacji decyzyjnych

Modelowanie niejednoznaczności

Modelowanie preferencji

Cybernetyka prawnicza

1.3.2. Komputerowe wspomaganie decyzji menadżerskich

Business inteligence

Optymalizacja działania „przedsiębiorstwa”

Planowanie działań

Szacowanie skutków decyzji równoległych...

1.3.3. Komputerowe systemy wspomagania zarządzania

Obieg dokumentów

Zintegrowane systemy zarządzania

Hurtownie danych

Systemy wspomagania decyzji

Systemy informacyjne kierownictwa

Systemy eksperckie (ekspertowe)

1.4. Informatyka prawnicza

1.4.1. Historia - koniec lat 60-tych - pojawienie się terminu „informatyka prawnicza” w literaturze amerykańskiej

- 1971 r. - artykuł J. Wróblewskiego „Informatyka prawnicza - możliwości zastosowania cybernetyki”

1.4.2. Pierwotne zadania informatyki prawniczej

Umożliwienie zastosowania maszyn cyfrowych w procesie:

- tworzenia prawa,

- systematyzacji przepisów prawnych,

- wykładni i stosowania prawa,

- wyszukiwania informacji o prawie.

1.4.3. Problemy

- brak wyraźnego sprecyzowania granic

- na gruncie różnych systemów prawnych różnie przeprowadzany jest podział zagadnień informatyki prawniczej i prawa informatycznego,

W nauce polskiej:

- przeważa koncepcja rozdzielenia tak z punktu widzenia naukowego, jak i z dydaktycznego informatyki prawniczej jako dyscypliny nauki pozostającej ścisłym związku z informatyką, teorią prawa i logiką prawniczą prawa nowoczesnych technologii traktowanego jako interdyscyplinarna dziedzina dydaktyczna obejmująca karne, cywilne i administracyjne aspekty zastosowania maszyn cyfrowych w różnych dziedzinach życia społ.

1.4.4. Przedmiot informatyki prawniczej

- badanie możliwości stosowania, stosowanie i pozaprawne skutki stosowania elektronicznych maszyn cyfrowych na gruncie prawa.

Oznacza to w praktyce:

- tworzenie komputerowych systemów wyszukiwania informacji prawnej,

- tworzenie systemów faktograficznych,

- tworzenie systemów automatycznego rozstrzygania.

- symulowanie za pomocą komputera zjawisk prawnych i rozgrywanie gier strategicznych o charakterze prawnym.

Nie zalicza się zaś do przedmiotu informatyki prawniczej:

- zastosowania maszyn elektronicznych, które służą jedynie pomocniczo w pracy prawnika

technologia informacyjna w zakresie oprogramowania wykorzystywanego w pracy codziennej

technologia transmisji głosu i obrazu poprzez urządzenia elektroniczne lub sieć wykorzystywane podczas czynności procesowych

- zastosowania maszyn elektronicznych przy przeprowadzaniu obliczeń i działań statystycznych oraz w prawometrii

1.4.5. Informatyka prawnicza a cybernetyka prawnicza

Cybernetyka - nauka o systemach sterowania oraz o przekazywaniu i przekształcaniu informacji w tych systemach

(znaczenie szerokie)

- nauka o układach cechujących się wysokim stopniem samosterowalności (znaczenie wąskie)

Cybernetyka prawnicza - pierwotne rozumienie

1) podniesienie precyzji i zakresu ujęć kwantytatywnych w regulacjach prawnych;

2) analiza wartościowań występujących w prawie;

3) analiza struktur organizacyjnych uczestniczących w podejmowaniu czynności prawnych;

4) badanie języka prawnego oraz proponowanie nowych metod nauczania prawa

Cybernetyka prawnicza - dzisiejsze rozumienie

Nauka o systemach sterowania procesami opisanymi przez prawo oraz o przekazywaniu i przekształcaniu informacji

w tych systemach

1. Modelowanie zjawisk występujących w prawie

2. Modelowanie sposobu stosowania konkretnych norm prawnych.

Modelowanie sposobu stosowania normy - przykład

Sądowy model stosowania prawa (J.Wróblewski)

SYSTEM OBOWIĄZUJĄCEGO PRAWA

ADRESAT INICJATOR SĄD DECYZJA ADRESAT ORGAN

STOSOWANIA DECYZJI EGZEKUCYJNY

PRAWA

+ - KONSEKWENCJE + -

SPOŁECZNE

UKŁAD STOSUNKÓW

SPOŁECZNYCH

1.4.6. Informatyka prawnicza a prawometria

Rozumienie wąskie: - ilościowe badanie zjawisk prawnych związane z dokonywaniem pomiaru

Alternatywne rozumienie: - badanie stosunków prawnych przy użyciu metod statystycznych oraz wyciąganie wniosków co do dalszego rozwoju danego typu stosunków w oparciu o dane statystyczne (dziś utożsamiane ze statystyką prawniczą)

1.4.7. Stosunek informatyki prawniczej do informatyki

informatycy uważają informatykę prawniczą co najwyżej za jedną z tzw. informatyk szczegółowych, czy też - bardziej prawidłowo - informatyk zastosowaniowych,

prawnicy traktują informatykę prawniczą jako odrębną dyscyplinę niezależną od informatyki.

Spór taki ma charakter czysto akademicki

Powody wyróżnienia dyscypliny

metodologia:

klasyczne metody informatyczne i cybernetyczne

zazwyczaj wykorzystywane przez informatyków pomocniczo metody lingwistyczne, logiczne i statystyczne

metody teoretyczno- i dogmatyczno-prawne.

każde działanie w zakresie tworzenia komputerowych systemów wyszukiwania informacji prawnej, systemów faktograficznych oraz automatycznego rozstrzygania regulowane jest przez zestaw zasad o szczególnym charakterze jaki są normy prawne

nie stanowią reguł o charakterze matematycznym,

nie są odwzorowaniem zasad fizycznych czy zjawisk przyrodniczych,

tworzą szczególne środowisko dla działania informatyka tworzone w ramach nauk społecznych.

1.5. Usługi administracyjne w społeczeństwie informacyjnym

Internet w administracji

Usługi informacyjne

Usługi interaktywne

Elektroniczny urząd

Biuletyn informacji publicznej

Przetargi i aukcje online

...

1.6. Prawo nowych technologii - zagadnienia wstępne

- prawo cybernetyczne

- prawo komputerowe

- prawo informatyczne

- prawe internetowe

- prawo komunikacji elektronicznej

- prawo nowoczesnych (nowych) technologii

Zakres

Dostęp do informacji publicznej

Ochrona informacji niejawnych i danych osobowych

Ochrona prywatności

Ochrona dóbr osobistych

Ochrona danych osobowych

Prawo autorskie

- ochrona programów komputerowych

- ochrona baz danych

- ochrona reklamy

- ochrona topografii układów scalonych

- prawa autorskie w Internecie

- piractwo

Własność przemysłowa oraz własność intelektualna

- oznaczenia odróżniające w Internecie

- ochrona domeny

- znaki towarowe w internecie

Świadczenie usług drogą elektroniczną oraz e-commerce

- Prawne zasady funkcjonowania aukcji i przetargów elektronicznych

- Dostarczanie połączeń sieciowych (ISP)

- Hosting

- Prawna regulacja komunikacji elektronicznej

- Zawieranie umów w formie elektronicznej

Elektroniczne instrumenty płatnicze

Ochrona konsumenta w handlu elektronicznym

- informacja handlowa

- nieuczciwa reklama

- redialing

- spam

- niedozwolone praktyki przy zawieraniu umowy

Podpis elektroniczny

Prawna regulacja kryptografii

Bezpieczeństwo danych i systemów informatycznych

Prawo karne komputerowe

Kryminalistyka komputerowa

Informatyzacja działań publicznych

Prawo telekomunikacyjne

Podatkowe i celne aspekty działalności komputerowej

1.7. Wstęp do teorii informacji

1.7.1.Informacja - każdy czynnik, który człowiek lub urządzenie automatyczne może wykorzystać dla bardziej sprecyzowanego celowego działania

Poziom formalny - określone następstwo sygnałów

Poziom semantyczny - treść przekazywana przez nadawcę odbiorcy w formie komunikatu

Poziom pragmatyczny - treść przekazywana, którą człowiek lub urządzenie są w stanie przyjąć i przetworzyć

1.7.2. Informacja prawna

- informacja o faktach mających lub mogących mieć znaczenie prawne.

- informacja, która zawarta jest tekstach aktów prawnych, tekstach wykładni i doktryny prawa

1.7.3. Kategorie informacji prawnych

a)

Informacje podstawowe - znajomość zasad prawnych - zasadnicze informacje umożliwiające ogólne zorientowanie w aktualnym porządku prawnym

Minimum rolowe - informacje, których posiadanie jest niezbędne dla należytego wywiązywania się z pełnionych ról w życiu społecznym

Wiadomości ad hoc - informacje, po które sięga się w razie potrzeby

b)

informacja faktograficzna

informację techniczna

informacja techniczno-prawna oraz

informację prawną sensu stricto, która to kategoria może podlegać dalszym podziałom

1.8. Cechy informacji prawnej:

niezależna od obserwatora - subiektywizm

przejawia cechę synergii (efekt, gdzie wiele słabych elementów tworzy element mocniejszy)

różnorodna

to zasób niewyczerpalny

może być powielana i przenoszona w czasie i przestrzeni

można ją przetwarzać nie powodując jej zniszczenia

ta sama informacja może mieć różne znaczenie dla różnych użytkowników

każda jednostkowa informacja opisuje obiekt tylko ze względu na jedną jego cechę

2. Systemy informacji o prawie

2.1. Bazy danych

2.1.1. Różne znaczenia pojęcia „baza danych”

a) Podstawowe słownikowe znaczenie - zbiór powiązanych ze sobą informacji zorganizowanych w strukturę pozwalającą na łatwe ich przeszukiwanie.

b) art. 2 ustawy o ochronie baz danych z 9 XI 2001 r. - „zbiór danych lub jakichkolwiek innych materiałów i elementów zgromadzonych według określonej systematyki lub metody, indywidualnie dostępnych w jakikolwiek sposób, w tym środkami elektronicznymi, wymagający istotnego, co do jakości lub ilości, nakładu inwestycyjnego w celu sporządzenia, weryfikacji lub prezentacji jego zawartości”

c) Definicja informatyczna (przykład)

- wg J.Martina

- zbiór wzajemnie powiązanych danych pamiętanych bez zbędnej redundancji (czyli nadmiarowego powielania), służących jednemu lub wielu zastosowaniom w sposób optymalny;

- do cech niezbędnych dla pojęcia bazy danych należy zaliczyć również oddzielenie zbioru od oprogramowania tak by dane i struktura ich uporządkowania pamiętane były niezależnie od programów, które z danych korzystają oraz by przy dołączaniu i modyfikacji oraz wyszukiwaniu danych stosować wspólna metodę umożliwiającą sprawdzenie poprawności wykonywanych operacji.

d) Inne używane znaczenia

- wymiennie z pojęciem systemu informacyjnego (lub informacyjno-wyszukiwawczego) i to tak w znaczeniu samego oprogramowania wyszukiwawczego jak i całości systemu wraz z danymi i oprogramowaniem służącym do wyszukiwania informacji

- oprogramowanie umożliwiające dostęp do bazy i edycję jej zawartości, rozumianą jako wprowadzanie, modyfikowanie i usuwanie danych z bazy („oprogramowanie edycyjne” lub „oprogramowanie twórców bazy”)

-systemy zarządzania relacyjną bazą danych (RDMS, relational database management systems zwane również „motorami baz danych”), czyli duże systemy zarządzania takie jak MS SQL, Sybase, Oracle czy Informix pozwalające na tworzenie, modyfikowanie i administrowanie relacyjnymi bazami danych.

2.1.2. Klasyfikacja „baz danych”

Przykłady typologii baz danych: podziały wg:

charakteru elementów składających się na zbiór:

a) bazy zawierające same przedmioty opracowania jak i ich opis oraz

b) bazy stanowiące jedynie zbiór informacji o istniejących w świecie rzeczywistym elementach (zwane bazami adresowymi);

zakresu tematycznego zbioru:

a) jednodziedzinowe,

b) wielodziedzinowe oraz

c) horyzontalne;

sposobu zarządzania:

a) bazy operacyjne przechowujące dane dynamiczne, czyli takie, które podlegają ciągłym zmianom i odzwierciedlają aktualny stan danego elementu, lub stan danego elementu po każdej dokonanej zmianie oraz

b) analityczne przechowujące dane statyczne, rzadko lub wcale nie podlegające zmianom, mające charakter archiwum lub kalendarza pewnych zdarzeń;

rodzaju bazy notacyjnej:

a) numeryczne,

b) tekstowo-numeryczne,

c) ikonograficzne;

poziomu opisu organizacji danych na nośniku informacji:

a) logiczne tj. oparte o charakter danych oraz

b) fizyczne reprezentujące realizację modelu na konkretnym nośniku;

struktury danych:

a) hierarchicznej,

b) sieciowej,

c) relacyjnej;

przeznaczenia - z ogółu baz danych wyróżnia się bazy prawnicze, a spośród nich choćby bazy naukowe, sądowe, notarialne, komornicze itp.;

sposobu korzystania z danych:

a) off-line, czyli bez dostępu do sieci,

b) online, z dostępem do danych poprzez sieć.

2.1.3. Uporządkowanie znaczeń na potrzeby baz prawniczych

Czytając rysunek od dołu znajdziemy w nim bazę danych rozumianą jako:

a) zbiór elementów bazy (np. akty prawne, orzeczenia, wzory pism itp.) - ten zbiór będziemy nazywać w dalszych rozważaniach po prostu zbiorem elementów, lub - ze względu na charakter elementów prawniczej bazy danych - zborem dokumentów;

b) zbiór danych opisujących elementy - czyli tzw. metadane - nazywać będziemy opisem dokumentów lub zbiorem metadanych;

c) oprogramowanie do obsługi dostępu do bazy danych, czyli narzędzia edycyjne używane przez twórców i administratorów bazy (w tym znaczeniu programy takie jak MS Access nazywane bywają błędnie bazami danych) - tą grupę oprogramowania nazywać będziemy narzędziami edycyjnymi twórców bazy danych;

d) oprogramowanie do obsługi tworzenia i przygotowywania zapytań;

e) system zarządzania bazą danych, obejmujący znaczenia przedstawione w punkcie c) i d);

f) oprogramowanie wykorzyst. przez użytkownika docelowego, które nazywać będziemy programami prawniczymi

g) system informacji prawnej obejmujący wszystkie wyżej omówione znaczenia.

2.1.4. Modele baz danych

a) Hierarchiczny model baz danych

- opiera się na konstrukcji podziału logicznego

- baza jest odwzorowaniem klasyfikacji hierarchicznej, (następującego po sobie ciągu podziałów logicznych tworzących w ostateczności konstrukcję zbliżoną do odwróconego drzewa, w którym z tabeli głównej czyli „korzenia” wyrastają coraz bardziej rozczłonkowane „gałęzie” prowadząc do najniższego nie dzielonego dalej poziomu zwanego „liściem”)

- relacje w modelu hierarchicznym mają charakter tzw. relacji ojciec/syn (jednemu hasłu danego poziomu [korzeniowi lub gałęzi] przyporządkowano jedno lub więcej hasło poziomu niższego [gałąź bądź liść], zaś każde hasło poziomu niższego przyporządkowane jest jednemu i tylko jednemu hasłu poziomu wyższego

- każda z tych relacji jest relacją wzajemnie jednoznaczną (jeden od jednego).

- zachowana powinna zostać zasada rozłączności

Tak skonstruowany system niezdolny jest do oddania relacji wiele do wielu (czyli relacji wzajemnie wieloznacznej) nie jest w stanie poradzić sobie również z rekordem, którego nie możemy przypisać konkretnemu rekordowi o poziom wyżej.

b) Sieciowy model baz danych

podobnie jak w modelu hierarchicznym struktura miała postać drzewiastą

jeden element podrzędny mógł być przywiązany do jednego lub więcej elementów nadrzędnych

relacje określane są jako kolekcje, w których dziedzinę i przeciwdziedzinę określamy jako właścicieli i członków

możliwość wprowadzania do struktury relacji jednoznacznej i odwrotnie jednoznacznej

wciąż nie ma możliwości oddania relacji wzajemnie wieloznacznej

między dwoma tabelami w modelu sieciowym można zdefiniować dowolną liczbę kolekcji

każda tabela może też uczestniczyć w dowolnej liczbie kolekcji

w modelu tym nie trzeba za każdym razem rozpoczynać przeszukiwania drzewa od jego korzenia

można włączyć się do wyszukiwania w dowolnej tabeli i poruszać się w niej wg relacji tak w górę jaki i w dół.

Użytkownik, prawidłowo odróżniający poszczególne kolekcje, może w sieciowej bazie danych stosunkowo szybko odnaleźć poszukiwaną przez siebie informację,

c) relacyjne bazy danych

przełom lat 60. i 70. (IBM) - dr E.F.Codd

model oparty na dwóch gałęziach matematyki: teorii mnogości i rachunku predykatów pierwszego rzędu

z teorii mnogości zaczerpnięto również nazwę modelu - „relacyjny model logiczny dla dużych banków danych” - opartego o pojęcie relacji z tejże teorii

nie każda więc baza danych, w której występują relacje, jest relacyjną bazą danych

Dane w relacyjnej bazie danych przechowywane są w tabelach (nazywanych również domenami)

każda tabela składa się z rekordów (nazywanych również krotkami) odpowiadających kolejnym elementom bazy oraz pól (atrybutów) opisujących kolejną cechę elementu

jeśli przyjmiemy, że obiektami (elementami) bazy danych są akty prawne publikowane w Dzienniku Ustaw to:

rekordy = kolejne akty

pola = kolejne cechy aktu (tytuł, autora, rodzaj, daty aktu itp.)

dla samej bazy nie ma znaczenia kolejność w jakiej ułożone są kolejne pola i kolejne rekordy

istotne jest, że każdy rekord wyróżnia co najmniej jedno pole o unikalnej wartości dla aktu prawnego publikowanego w Dzienniku Ustaw takim naturalnym unikalnym atrybutem będzie adres publikacyjny (składający się z roku publikacji, numeru Dziennika Ustaw i pozycji w ramach danego roku)

poprzez takie pole można zidentyfikować konkretny rekord bez konieczności choćby domyślania się jego położenia

relacyjna baza danych wykorzystuje trzy rodzaje relacji:

a) wzajemnie jednoznaczną (jeden do jednego)

b) jednoznaczną (jeden do wielu) oraz

c) wzajemnie wieloznaczną (wiele do wielu)

każdy z rodzajów relacji można przedstawić dzięki możliwości powiązania w jednej tabeli unikalnych danych występujących w dwóch lub więcej innych tabel

Najpopularniejszym obecnie sposobem uzyskiwania dostępu do danych jest zastosowanie języka SQL (Structured Query Language), w którym określamy jedynie rodzaj danych żądanych od bazy i sposób ich uporządkowania na liście rezultatów. W najprostszym zapytaniu sformułowanym w języku SQL określamy:

a) rodzaj pytania np. „SELECT” (wybierz) uzupełniony nazwami pól, których żądamy np. „tytuł aktu”, „rodzaj” i „data wydania”

b) klauzula „FROM” (z) uzupełniona nazwami tabeli, z których dokonujemy wyboru np. „Akty powszechnie obowiązujące”

c) klauzula „WHERE” (gdzie), po której następuje określenie żądanej wartości pola np. `autor=”Minister Sprawiedliwości”

d) klauzula „ORDER BY” (porządek wg):

- wielopoziomowa integralność danych (na poziomie pól, na poziomie tabel i na poziomie relacji).

- baza jest w zasadzie niezależna od aplikacji, w której została stworzona, a jednocześnie niezależna od aplikacji dla której została stworzona.

2.1.5. Dane a informacja

- Błędem jest zamienne stosowanie pojęć „danych” i „informacji”

Dane - wartości przechowywane w bazie rozumiane jako wartości danego pola

Informacja - dane przetworzone w sposób, który uwidacznia ich znaczenie i tym samy czyni je użytecznymi.

Przykład 1- Numer CELEX

- nadana przez administratorów baz europejskich cecha unikalna każdego aktu prawnego należącego do prawa europejskiego - numer 32004R0460 rozpada się na odrębne dane 3 | 2004 | R | 0460

akt prawa wtórnego UE - „3” oznacza sektor bazy CELEX zawierający tego typu akty z 2004 roku

rozporządzenie, gdyż litera „R” odpowiada rodzajowi „rozporządzenie”

numer 460

Przykład 2 numer 71061302190 - stanowi jedynie wartość pola czyli jest daną

- możemy wydobyć zeń kolejne informacje: mężczyzna urodzony 13 VI 1971 r.

2.1.5.(2) Tabele, pola, rekordy, perspektywy, klucze, indeksy

a) Pole, zwane również atrybutem

najmniejsza struktura w modelu relacyjnym bazy danych

przechowuje z zasady pojedynczą informację o danym obiekcie

można jednak w jednym polu przechować więcej niż jeden typ wartości (pole segmentowe), wiele wartości tego samego typu (pole wielowartościowe), lub stworzyć pole, którego wartość wynika z operacji matematycznej lub konkatenacji na wartościach innych pól.

Pole doskonałe - reprezentuje cechę tematu tabeli, w której występuje

- zawiera pojedynczą wartość

- nie można go rozłożyć na mniejsze elementy

- nie zawiera wartości będącej wynikiem jakiejkolwiek operacji na innych polach

- jest unikatowe w strukturze bazy,

- nie zmienia wartości niezależnie od tego w jakiej tabeli wstępuje.

b) Rekord (krotka)

struktura obejmująca wszystkie pola zawarte w danej tabeli a odnoszące się do pojedynczego obiektu opisywanego

dla aktu prawnego stanowiącego element bazy danych rekordem będzie zestaw cech formalnych lub materialnych aktu opisanych w poszczególnych polach

c) Tabela - podstawowa struktura bazy danych skonstruowana z pól i rekordów

2.1.6. Relacje w bazach danych (pojęcie informatyczne)

Powiązanie pomiędzy tabelami

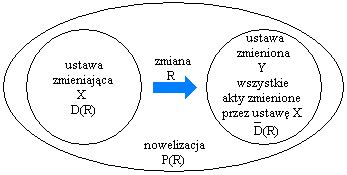

Ustawa 2 opublikowana w Dz. U. 2002.153.1271 zmienia Ustawę 1 opublikowaną w Dz. U. 2001.112.1198 z dniem X

Ustawa 2 - Dz. U. 2002.153.1271 - X - zm.cz. - Dz. U. 2001.112.1198 Ustawę 1 - Dz. U. 2001.112.1198 - zm .b. - Dz. U. 2002.153.1271 - X

Relacje pomiędzy dokumentami w bazach danych

Relacja - wszelki związek lub zależność pomiędzy dwoma lub więcej elementami bazy

Relacja jednoznaczna - jeden element dziedziny przyporządkowuje dowolną (lecz określoną) ilość elementów przeciwdziedziny (rozporządzenie wykonujące dwie ustawy)

Relacja odwrotnie jednoznaczna - dowolna (lecz określona) ilość elementów przeciwdziedziny przyporządkowuje jeden element dziedziny (dłużnicy solidarni)

Relacja wzajemnie jednoznaczna (doskonała) - jeden element dziedziny przyporządkowuje jeden element przeciwdziedziny

Relacja wzajemnie wieloznaczna - dowolna (lecz określona) ilość elementów dziedziny przyporządkowuje dowolną (lecz określoną) ilość elementów przeciwdziedziny

2.2. Relacje w prawie i w prawniczych bazach danych

Rodzaje relacji

-zmiana

-wykonywanie

-uchylanie

-wprowadzenie

-ujednolicenie

-interpretacja

Cechy relacji:

Symetryczność

Symetryczne

Asymetryczne - U1 wykonuje U2 - U2 jest wykonywana przez U1

Nonsymetryczne

Zwrotność

Zwrotna - wprowadza

Azwrotne

Nonzwrotne

Przechodniość

Tranzatywna - zmienia

Atranzatywna - ujednolica

Nontranzatywna

Spójność

Spójna

Aspójna

Nonspójna

2.2. Relacje w prawie i w prawniczych bazach danych

2.3. Ogólna charakterystyka systemów informacji o prawie

2.3.1. Typologia systemów (1) wg rodzaju informacji

Bazy informacji o prawie - wg rodzaju informacji

Informacja o prawie

Informacja normatywna Informacja faktograficzna Wykładnia

- akty prawne - orzecznictwo

- decyzje administracyjne

- opinie doktryny

piśmiennictwo

bibliografia

2.3.1. Typologia systemów (2) wg zawartości

Rodzaje baz - wg zawartości

Bazy prawnicze

Horyzontalne Informacja faktograficzna Wertykalne

(Systemy Informacji Prawnej) Baza wertykalna:

Baza horyzontalna: - dokumenty z wybranego zakresu

- wszystkie dziedziny prawa interesującego dla adresata

- wszystkie gałęzie prawa

- wszyscy autorzy

2.3.1. Typologia systemów (3) - horyzontalne

- programy, których bazy mają ze swego założenia obejmować jak najszerszy zakres tematyki prawnej, dążąc do objęcia swym zakresem całości informacji prawnej i prawniczej w Polsce.

Jak dotąd żaden z istniejących programów nie osiągnął kompletności w zakresie przedstawiania polskiej inf. prawnej.

Trudno podejrzewać, by kiedykolwiek taki postulat został przez jakikolwiek software spełniony.

Trzy programy (linie programów) mają ambicję zbliżyć się do horyzontalnego spojrzenia na całe polskie prawo. Są to:

2.4. Pojęcie informacji o prawie

2.4.1. Informacja o prawie - informacja o faktach mających lub mogących mieć znaczenie prawne.

- Informacja zawarta w tekstach aktów prawnych, tekstach wykładni i doktryny prawa

2.4.2. Kategorie dokumentów

Metryki aktów prawnych i projektów ustaw

Teksty aktów prawnych z Dz.U i M.P. (również wersje historyczne)

Projekty ustaw

Teksty aktów opublikowanych w resortowych dziennikach urzędowych

Teksty aktów prawa miejscowego

Teksty aktów prawa Wspólnot Europejskich

Wzory pism i umów procesowych

Orzeczenia sądów i administracji

Uzasadnienia orzeczeń.

Bibliografia prawnicza - metryki

Tezy z piśmiennictwa prawniczego

Pełne wersje publikacji naukowych (komentarze, artykuły, książki)

Pisma urzędowe ministerstw oraz centralnych urzędów i innych podmiotów adm. państwowej

Informacje adresowe instytucji (adreson)

Sprawozdania finansowe (oraz uzupełnienia i sprostowania) z MP B

Wpisy do rejestru handlowego i Krajowego Rejestru Sądowego z MSiG

Ogłoszenia wymagane przez ksh, kpc i prawo upadłościowe oraz inne obwieszczenia z MSiG

Sprawozdania finansowe spółdzielni z Monitora Spółdzielczego "B”

akty prawa kościelnego (takie jak Kodeks Prawa kanonicznego, dokumenty

Vaticanum II)

2.5. System informacyjno-wyszukiwawczy - system przetwarzający informację, który z informacji wejściowej (najczęściej mającej formę dokumentów, tworzących zbiór informacyjny) tworzy odpowiednio ustrukturalizowany zbiór wyszukiwawczy. Na tak stworzonym zbiorze SIW dokonuje kolejnych transformacji polegających na wyszukiwaniu informacji na podstawie określonej dla danego systemu relacji relewancji technicznej.

Relewancja techniczna określa podobieństwo elementów zbioru wyszukiwawczego do instrukcji wyszukiwawczej.

2.6. Typologia systemów udostępniania informacji prawnej

a) Systemy bezpośredniego udostępniania informacji - udzielają konkretnej odpowiedzi na konkretne pytanie - system Q&A. Zaawansowany przykład - Dr. Know z filmu „A.I. Sztuczna Inteligencja”

b) Systemy pośredniego udostępniania informacji - dostarczają listy dokumentów odpowiadające (w mniejszym lub większym stopniu) zapytaniu

- Systemy bezpośredniego udostępniania informacji

- fałszywe - zawierają zestaw pytań i zestaw gotowych odpowiedzi

2.7. Rozwój systemów informacji prawnej w Polsce

2.7.1. CZRAP -RAN - Centralny Zautomatyzowany Rejestr Aktów Prawnych -

- Biblioteka Sejmowa 1974

- wyłącznie metryki aktów

- dystrybuowany komercyjnie w latach 1990-98

- obecnie przekszt. w ISIP-ISAP (Internetowy System Informacji Prawnej - Internetowy System Aktów Prawnych)

Informacje o orzecznictwie przejęte przez wydawnictwo Marka, a następnie przez C.H.Beck

2.7.2. System Informacji Prawnej LEX

- 1987 r. Kancelaria Prawnicza Lex w Gdańsku

- 1988 Skorowidz Obowiązujących Przepisów Prawnych

- 1990 - pierwszy produkt elektroniczny - Skorowidz Obowiązujących Przepisów Prawnych

- 1991 Skorowidz Obowiązujących Przepisów z Tekstami

- 1993 „Ujednolicone teksty aktów prawnych” oraz Temida

- 1995 Polskie Prawo i Orzecznictwo

- 1997 Biblioteka Prawa i Biblioteka Prawa dla Studenta

- 1998 LEX Alfa (najuboższa), LEX Delta, LEX Omega (najobszerniejsza)

- styczeń 2005 r. dotychczasowe trzy wersje programu zastąpione bogatszymi wersjami: LEX Gamma, LEX Sigma i LEX Omega.

- LEX Prestige

2.7.3. System Informacji Prawnej LEX Polonica

LexPolonica - grupa programów stworzonych przez LEX MEDIA Sp. z o.o. z Krakowa w roku 1995.

- koniec lat 90-ych - dwie serie: profesjonalna (LexPolonica Legislacja, LexPolonica Prima i LexPolonica Maxima) oraz biznesowa (LexPolonica Optima).

- 1998 r. Wydawnictwo Prawnicze LexisNexis.

2.7.4. Prawo na CD oraz Legalis

Wydawnictwo C.H. Beck istnieje na rynku polskim od 1993 roku

- założone w 1763 roku w Monachium

- 1998 - Prawo na CD (oparte o bazy firmy Marka)

- 2003 Legalis (baza zawierająca akty prawne, orzecznictwo i pisma Min. Finansów oraz modułów tematycznych, których osią są komentarze do najważniejszych aktów z danej dziedziny prawa

2.7.5. ProfInfo

Dom Wydawniczy ABC powstał w 1989 r.

- 1995 - produkty elektroniczne: orzecznictwo (Podatki w orzecznictwie, Ochrona konkurencji w orzecznictwie), przepisy (Prawo własności intelektualnej z orzecznictwem, Prawo karne i postępowanie karne z orzecznictwem, Prawo celne z orzecznictwem, Prawo pracy i ubezpieczeń społecznych z orzecznictwem, Prawo budowlane, mieszkaniowe i ochrony środowiska z orzecznictwem, Prawo ochrony zdrowia i sanitarne, Działalność gospodarcza

- zbiór przepisów, Polskie prawodawstwo 1990-95, 1996-97, 1998).

- serwisy prawnicze: Profesjonalny Serwis Podatkowy, Serwis HR, Vademecum Głównego Księgowego

- 2000 - wszystkie publikacje elektroniczne zostały zamieszczone na jednej platformie elektronicznej - profinfo.pl

- wraz z Instytutem Nauk Prawnych PAN wydaje program Polska Bibliografia Prawnicza

2.7.6. Prawo Polskie - Skorowidz - Kancelaria Bracia Strzelczyk i DW ABC

(nie istniejące już produkt wykupiony przez DW ABC)

Program opiera się na definicjach i relacjach zawartych w stworzonej przez mec. Ryszarda Strzelczyka “Teorii interakcyjnych baz prawa”.

2.7.7. ArsLexum - DW ABC i Rodan System (nie jest już rozpowszechniany)

- Dom Wydawniczy ABC i Rodan System

- Wyróżniał go zawarty w tym programie słownik form fleksyjnych oparty na systemie Topic amerykańskiej firmy Verity

- Zawierał ogólne reguły tworzenia form fleksyjnych i dzięki temu jako jeden z pierwszych umożliwiał wyszukiwanie słownikowe różnych form fleksyjnych nie poprzez maskowanie końcówki.

- Mimo optymistycznych zapowiedzi, system ArsLexum nie zdołał się w pełni rozwinąć i już po dwóch latach zaprzestano jego rozpowszechniania.

2.7.8. Prawnik i Europrawnik - Polskie Centrum Informacji Prawnej

- Polskie Centrum Informacji Prawnej powiązane z Techlandem (Wrocław)

- Firma ta specjalizuje się w produkcji gier komputerowych i programów tłumaczących - translatorów

- Polski System Informacji Prawnej Prawnik, Profesjonalny System Informacji o Prawie Unijnym EuroPrawnik Pro, EUROTranslator.

Europrawnik

Wybór źródeł prawa pierwotnego Wspólnot Europejskich - wzbogacony o wybrane źródła prawa międzynarodowego,

- Orzeczenia ETS, Sądu Pierwszej Instancji oraz ETPCz

- pracowanie programów pomocowych Unii Europejskiej

- informator adresowy zawierający adresy instytucji europejskich, słownik angielsko - polski

3. Informacja publiczna w Internecie

Prawo i praktyka

3.1. Dostęp do informacji publicznej przy wykorzystaniu narzędzi elektronicznych

Źródła prawa do informacji

a) Wolność słowa

Konstytucja RP - Art. 54.

1. Każdemu zapewnia się wolność wyrażania swoich poglądów oraz pozyskiwania i rozpowszechniania informacji.

b) Konstytucyjny przepis

Art. 61.

1. Obywatel ma prawo do uzyskiwania informacji o działalności organów władzy publicznej oraz osób pełniących funkcje publiczne. Prawo to obejmuje również uzyskiwanie informacji o działalności organów samorządu gospodarczego i zawodowego, a także innych osób oraz jednostek organizacyjnych w zakresie, w jakim wykonują one zadania władzy publicznej i gospodarują mieniem komunalnym lub majątkiem Skarbu Państwa. 2. Prawo do uzyskiwania informacji obejmuje dostęp do dokumentów oraz wstęp na posiedzenia kolegialnych organów władzy publicznej pochodzących z powszechnych wyborów, z możliwością rejestracji dźwięku lub obrazu. 3. Ograniczenie prawa, o którym mowa w ust. 1 i 2, może nastąpić wyłącznie ze względu na określone w ustawach ochronę wolności i praw innych osób i podmiotów gospodarczych oraz ochronę porządku publicznego, bezpieczeństwa lub ważnego interesu gospodarczego państwa.

c) Inne przepisy konstytucyjne

Art. 74.

3. Każdy ma prawo do informacji o stanie i ochronie środowiska.

Art. 51.

3. Każdy ma prawo dostępu do dotyczących go urzędowych dokumentów i zbiorów danych. Ograniczenie tego prawa może określić ustawa.

d) Prawo europejskie

* Traktat o Wspólnocie Europejskiej

Art. 255 [191a]

1. Wszyscy obywatele Unii i wszystkie osoby fizyczne lub prawne, zamieszkałe lub posiadające swoją statutową siedzibę w Państwie Członkowskich, mają prawo dostępu do dokumentów Parlamentu Europejskiego, Rady i Komisji, z uwzględnieniem zasad i warunków, które zostaną określone zgodnie z ustępami 2 i 3. 3. Każda z wymienionych powyżej instytucji określi w swoim regulaminie wewnętrznym szczegółowe postanowienia odnośnie dostępu do jej dokumentów.

*Karta Praw Podstawowych

Art. 18. Prawo dostępu do informacji

Każdy obywatel Unii i każdy jej stały mieszkaniec ma prawo dostępu do dokumentów Parlamentu Europejskiego, Rady oraz Komisji.

* projekt Konstytucji dla Europy

Art. 49: Przejrzystość prac instytucji Unii

3.Każdy obywatel Unii oraz każda osoba fizyczna lub prawna, mająca miejsce zamieszkania lub siedzibę statutową w Państwie Członkowskim, ma prawo dostępu do dokumentów instytucji, organów i agencji Unii, niezależnie od formy, w jakiej zostały sporządzone, na warunkach określonych w części III.

4. Zasady ogólne i ograniczenia, które, z uwagi na interes publiczny lub prywatny, regulują korzystanie z prawa dostępu do dokumentów, określa ustawa europejska.

5. Każda instytucja, organ lub agencja, o których mowa w ustępie 3, przyjmuje w swoim regulaminie wewnętrznym przepisy szczególne, dotyczące dostępu do ich dokumentów, zgodnie z ustawą europejską,

o której mowa w ustępie 4.

3.2. Informacja publiczna

a) Zakres przedmiotowy - pojecie informacji publicznej

* Brak wyraźnej definicji ustawowej

* Orzecznictwo: każda wiadomość wytworzona przez szeroko rozumiane władze publiczne oraz osoby pełniące funkcje publiczne a także inne podmioty, które tę władzę realizują, bądź gospodarują mieniem komunalnym lub majątkiem Skarbu Państwa, w zakresie tych kompetencji

- treść dokumentów urzędowych czy wystąpień i ocen dokonywanych przez organy władzy publicznej, niezależnie do jakiego podmiotu są one kierowane i jakiej sprawy dotyczą

* Prawo polskie

Dokument urzędowy - treść oświadczenia woli lub wiedzy, utrwalona i podpisana w dowolnej formie przez funkcjonariusza publicznego w rozumieniu przepisów Kodeksu karnego, w ramach jego kompetencji, skierowana do innego podmiotu lub złożona do akt sprawy

* Prawo europejskie

Dokument: - każda treść utrwalona za pomocą jakiegokolwiek środka przekazu.

Dokumenty administracyjne - wszelkie dokumenty, których tematyka leży w zakresie działania instytucji, z wyjątkiem dokumentów wyrażających opinie, będących odzwierciedleniem szerszej, nieskrępowanej dyskusji lub porady udzielanej w ramach wewnętrznych konsultacji lub narad, jak również nieformalnych wiadomości takich jak wiadomości przesyłane pocztą elektroniczną, które mogą być uznane za odpowiednik rozmowy telefonicznej

b) Zakres podmiotowy

* prawo polskie

Art. 4. uoddip

1. władze publiczne oraz inne podmioty wykonujące zadania publiczne, w szczególności:

- organy władzy publicznej, samorządów gospodarczych i zawodowych,

- podmioty reprezentujące Skarb Państwa, podmioty reprezentujące państwowe lub komunalne osoby prawne oraz inne państwowe lub komunalne jednostki organizacyjne

- podmioty, które wykonują zadania publiczne lub dysponują majątkiem publicznym,

- osoby prawne, w których Skarb Państwa, jednostki samorządu terytorialnego lub samorządu gospodarczego albo zawodowego mają pozycję dominującą;

2. związki zawodowe i ich organizacje oraz partie polityczne.

* prawo europejskie

- Parlament Europejski (i jego organy), Komisja (i jej organy, czyli np. wszystkie DG), Rada (Ministrów i Europejska oraz ich organy np. COREPER)

- obowiązek nie dotyczy Europejskiego Banku Centralnego, Europejskiego

Trybunału Sprawiedliwości i Sądu Pierwszej Instancji, Trybunału Obrachunkowego i komitetów

c) Zakres przedmiotowy - dopuszczalne ograniczenia

* Prawo europejskie

- dokumenty przeznaczone do użytku wewnętrznego (opinie, dyskusje itp.)

- dokumenty zastrzeżone przez instytucję lub państwo

* Inne przypadki

- obronność - w tym Europejska Polityka Bezpieczeństwa i Obronna,

- stosunki międzynarodowe,

- stosunki między państwami członkowskimi,

- stosunki między instytucjami wspólnotowymi,

- stosunki między instytucjami pozawspólnotowymi,

- finanse wspólnotowe (stabilność Euro),

- stabilność wspólnotowego porządku prawnego,

- postępowanie wspólnotowe,

- inspekcje, śledztwa i kontrole finansowe,

- efektywne działanie instytucji

3.3. eEurope 2005 - eEurope 2010

3.3.1. eEuropa 2005

Plan działania eEurope 2005 przedstawiony w Sewilli w VI 2002 r. i przyjęty w rezolucji o eEuropie ze I 2003.

Cele:

- rozwój nowoczesnych usług publicznych

- stworzenie dynamicznego środowiska dla e-biznesu poprzez powszechną dostępność szerokopasmowego łącz do źródeł informacji w konkurencyjnych cenach

- zapewnienie bezpieczeństwa infrastruktury sieciowej

Główne kierunki rozwoju:

- e-Administracja (e-Government),

- e-Zdrowie (e-Health),

- e-Biznes,

- e-Edukacja (e-Learning)

- e-Dostępność (e-Inclusion)

3.3.2. eGovernment w ramach programu eEuropa 2005

eGovernment:

- zastosowanie technologii informatycznych i komunikacyjnych w administracji publicznej połączone ze zmianami organizacyjnymi i zdobywaniem nowych umiejętności w celu usprawnienia usług publicznych, procesu demokratycznego oraz wzmocnienia wsparcia polityki publicznej

Cele:

- otwarty i przejrzysty sektor publiczny: administracja powinna być zrozumiała, możliwa do kontrolowania przez obywateli, otwarta na udział instytucji demokratycznych na ocenę ze strony obywatela

- sektor publ. dostępny dla wszystkich: administracja dążąca do ograniczania i eliminowania obszarów „e-wykluczenia”

- sektor publiczny dostarczający jak największych zysków podatnikowi

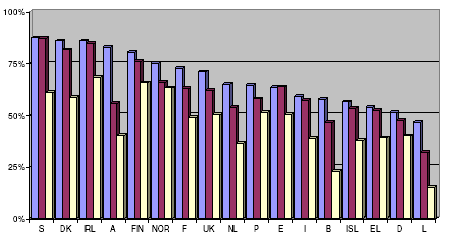

eGovernment w UE - Dostępność usług publicznych w wersji online w %

Październik 2003

Październik 2002

Październik 2001

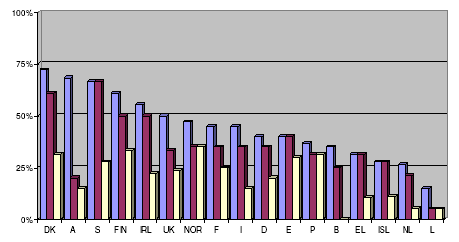

Dostępność usług publicznych w całości realizowanych online w %

Październik 2003

Październik 2002

Październik 2001

3.4. Prawo do informacji

3.4.1. eGovernment - cele do zrealizowania dla Państw Członkowskich

Interaktywne usługi publiczne

Do końca 2004 r. - podstawowe usługi powinny zostać udostępnione w sposób dostępny dla wszystkich obywateli, Komisja UE i Państwa Członkowskie ustalą listę usług publicznych, których interaktywność i interoperatywność jest wymagana. Działania Państw Członkowskich powinny objąć ocenę możliwości dostępu do sieci szerokopasmowych oraz dostępu wieloplatformowego, jak również kwestie dostępu do usług osób o szczególnych potrzebach.

Zarządzanie sprawami publicznymi

Do końca 2005 - Państwa Członkowskie powinny zapewnić, by znacząca cześć zarządzania sprawami publicznymi dokonywana była elektronicznie. Palament Europejski i Rada przyjmą jak najszybciej zestaw aktów prawnych dotyczących zarządzania sprawami publicznymi.

Publiczne Punkty Dostępu do Internetu (Public Internet Access Points (PIAPs))

Wszyscy obywatele powinni uzyskać łatwy dostęp do PIAP (najlepiej przy użyciu łącz szerokopasmowych) w swych gminach i miejscowościach. Tworząc PIAP Państwa Członkowskie powinny korzystać z funduszy strukturalnych i współpracować z sektorem prywatnym i z woluntariuszami.

Dostęp szerokopasmowy

Państwa Członkowskie powinny dążyć do zapewnienia dostępu szerokopasmowego całej administracji do roku 2005. Władze nie powinny wprowadzać dyskryminacji technologicznej przy zakupie łącz.

Interoperatywność

Stworzenie propozycji ogólnoeuropejskiego interoperatywnego systemu e-administracyjnego do końca 2003 r.

Kultura i turystyka

Komisja przy współpracy Państw Członkowskich, sektora prywatnego i władz lokalnych określi i wdroży e-usługi promujące Europę i oferujące przyjazne dla użytkownika usługi 2005.

Bezpieczeństwo komunikacji pomiędzy usługami publicznymi

Do końca 2003 - Komisja i Państwa Członkowskie sprawdzą możliwości stworzenia bezpiecznego środowiska komunikacji i wymiany klasyfikowanej informacji urzędowej.

3.4.2. Strategie rozwoju społeczeństwa informacyjnego w Polsce

3.5. Biuletyn Informacji Publicznej

3.5.1. Podstawowe definicje

- urzędowy publikator teleinformatyczny, składający się z ujednoliconego systemu stron w sieci informatycznej. BIP został stworzony w celu powszechnego udostępniania informacji publicznej.

Dokument urzędowy (w rozumieniu uoddip) - treść oświadczenia woli lub wiedzy, utrwalona i podpisana w dowolnej formie przez funkcjonariusza publicznego w rozumieniu przepisów Kodeksu karnego, w ramach jego kompetencji, skierowana do innego podmiotu lub złożona do akt sprawy.

3.5.2. Sposób organizacji

Dostęp do informacji publicznych zawartych w Biuletynie jest możliwy poprzez stronę główną Biuletynu posiadającą adres URL - www.bip.gov.pl, według menu podmiotowego lub przedmiotowego albo poprzez podmiotowe strony Biuletynu.

Informacje publiczne zawarte w Biuletynie organizuje się w postaci baz danych, a ich udostępnianie odbywa się w oparciu o mechanizmy baz danych.

3.5.3. Rozporządzenie o BIP - wybrane definicje

adres URL - adres wskazujący lokalizację strony głównej lub podmiotowej strony Biuletynu w sieci teleinformatycznej (adres strony www),

• mechanizmy baz danych - elementy oprogramowania serwera pozwalające na gromadzenie, porządkowanie, aktualizowanie i udostępnianie informacji publicznych w Biuletynie,

• menu podmiotowe - wykaz podmiotów, o których mowa w art. 4 ust. 1 i 2 ustawy, zobowiązanych do udostępniania informacji publicznych w Biuletynie,

• menu przedmiotowe - wykaz grup tematycznych, w które są zestawione informacje publiczne udostępniane w Biuletynie, na podstawie ustawy lub ustaw szczególnych,

moduł wyszukujący - element oprogramowania serwera umożliwiający znalezienie stron Biuletynu zawierających wyrażenie poszukiwane przez odwiedzającego Biuletyn,

moduł administracyjny - element oprogramowania serwera umożliwiający dostęp (po podaniu identyfikatora i hasła dostępu) do Biuletynu w celu dokonania niezbędnych zmian w treści informacji publicznych udostępnianych w Biuletynie,

moduł bezpieczeństwa - programowe lub sprzętowo-programowe rozwiązanie techniczne pozwalające na odseparowanie informacji publicznych zawartych na podmiotowych stronach Biuletynu od sieci Internet, w sposób uniemożliwiający niekontrolowaną penetrację lub eksplorację tych informacji albo ich zniszczenie lub modyfikację przez osoby nieuprawnione,

podmiotowe strony Biuletynu - strony Biuletynu, na których udostępnia się informacje publiczne, utworzone, utrzymywane i aktualizowane przez podmioty, o których mowa w art. 4 ust. 1 i 2 ustawy,

serwer - komputer, w którym są zgromadzone informacje publiczne udostępniane w Biuletynie.

3.5.4. Przykłady

Stronę główną Biuletynu redaguje się w sposób umożliwiający modyfikacje menu podmiotowego i przedmiotowego, a także uwzględniając technologiczny rozwój systemu teleinformatycznego, w którym działa Biuletyn.

3.5.5. Podmioty zobowiązane do tworzenia stron podmiotowych

Art.8.1 ustawy o dostępie do informacji publicznej

Organy władzy publicznej

Organy samorządów gospodarczych i zawodowych

Podmioty reprezentujące Skarb Państwa

Podmioty reprezentujące państwowe i komunalne osoby prawne,

Podmioty reprezentujące państwowe jednostki organizacyjne

Podmioty reprezentujące jednostki samorządu terytorialnego

Podmioty reprezentujące osoby lub jednostki organizacyjne wykonujące zadania publiczne lub dysponujące majątkiem publicznym

Podmioty reprezentujące osoby prawne w których Skarb Państwa, jednostki samorządu terytorialnego lub samorządu gospodarczego albo zawodowego mają pozycję dominującą w rozumieniu przepisów o ochronie konkurencji i konsumentów

Związki zawodowe i ich organizacje

Partie polityczne

Inne podmioty wykonujące zadania publiczne

3.5.6. Zakres informacji - BIP - 1 VII 2003 r.

status prawny lub forma prawna,

organizacja,

przedmiot działalności i kompetencje,

organy i osoby sprawujące funkcje i ich kompetencje,

struktura własnościowa,

majątek, którym dysponują,

tryb działania władz publicznych i ich jednostek organizacyjnych,

tryb działania państwowych osób prawnych i osób prawnych samorządu terytorialnego w zakresie wykonywania zadań publicznych i ich działalności w ramach gospodarki budżetowej i pozabudżetowej,

sposoby stanowienia aktów publicznoprawnych,

sposoby przyjmowania i załatwiania spraw,

prowadzone rejestry, ewidencje i archiwa oraz o sposoby i zasady udostępniania danych w nich zawartych,

3.5.7. Zakres informacji - BIP - 1 I 2004 r.

polityka wewnętrzna i zagranicznej, w tym:

a) zamierzenia działań władzy ustawodawczej oraz wykonawczej,

b) projektowanie aktów normatywnych,

c) programy w zakresie realizacji zadań publicznych, sposób ich realizacji, wykonywanie i skutki realizacji tych zadań,

stan przyjmowanych spraw, kolejność ich załatwiania lub rozstrzygania,

dane publiczne, w tym:

a) treść i postać dokumentów urzędowych, w szczególności: dokumentacja przebiegu i efektów kontroli oraz wystąpienia, stanowiska, wnioski i opinie podmiotów ją przeprowadzających,

b) treść innych wystąpień i ocen dokonywanych przez organy władzy publicznej,

c) informacja o stanie państwa, samorządów i ich jednostek organizacyjnych,

3.5.8. Zakres informacji - BIP - 1 stycznia 2005 r.

majątek publiczny, w tym:

a) majątek Skarbu Państwa i państwowych osób prawnych,

b) inne prawa majątkowe przysługujące państwu i jego długi,

c) majątek jednostek samorządu terytorialnego oraz samorządów zawodowych i gospodarczych oraz majątek osób prawnych samorządu terytorialnego, a także kas chorych,

d) majątek podmiotów, o których mowa w art. 4 ust. 1 pkt 5, pochodzący z zadysponowania majątkiem, o którym mowa w lit. a)-c), oraz pożytki z tego majątku i jego obciążenia,

e) dochody i straty spółek handlowych, w których podmioty, o których mowa w lit. a)-c), mają pozycję dominującą w rozumieniu przepisów k.s.h., oraz dysponowanie tymi dochodami i sposób pokrywania strat,

f) dług publiczny,

g) pomoc publiczna,

h) ciężary publiczne.

3.5.9. Informacje niepublikowane

Obowiązek powiadomienia o fakcie posiadania informacji niepublikowanych, w tym wykluczonych ze względu na wyłączenia jawności informacji publicznej.

Podmiot jest zobowiązany do:

- podania wykazu tych informacji,

- podania zakresu wyłączenia,

- podania podstawy wyłączenia,

- wskazania organu lub osoby, która dokonała wyłączenia jawności,

- w przypadku Art. 5 ust 2 (prywatność osoby fizycznej lub tajemnicę przedsiębiorcy) podaje się podmiot, w którego

interesie dokonano wyłączenia jawności.

3.5.10. Cechy informacji

- oznaczenie informacji danymi określającymi podmiot ją udostępniający

- tożsamość osoby, która wytworzyła informację

- tożsamość osoby, która odpowiada za jej treść

- tożsamość osoby, która wprowadziła informację do zawartości podstrony BIP

- oznaczenie czasu wytworzenia informacji

- oznaczenie czasu jej udostępnienia w zakresie podstrony BIP

- zabezpieczenie możliwości identyfikacji czasu rzeczywistego udostępnienia informacji

3.5.11. Cechy informacyjne strony podmiotowej

- logo (znak graficzny) Biuletynu

- imię i nazwisko, numer telefonu, nr faksu, adres e-mail osób redagujących stronę podmiotową BIP

- instrukcja korzystania z podmiotowej strony BIP

- wyjaśnienia wszelkich skrótów pojęciowych

- informacja o liczbie odwiedzin strony - statystyka strony

- menu przedmiotowe

- moduł wyszukujący

- rejestr zmian treści informacji publicznej zawartych w podmiotowej stronie BIP ze wskazaniem daty, od której

zmiany te obowiązują

- informacja o sposobie dostępu do informacji publicznej będącej w posiadaniu podmiotu tworzącego podmiotową

stronę BIP, a nie udostępnionych w Biuletynie podmiotu

- przełączenie do strony głównej Portalu BIP

3.5.12. Cechy organizacyjne i technologiczne strony podmiotowej

- wydzielenie z aktualnego serwisu internetowego podmiotu w taki sposób by zapewnić dostęp do nich za pomocą

umiejscowionego na stronie głównej serwisu internetowego podmiotu przycisku ekranowego ze znakiem Biuletynu

- przycisk ekranowy z podłączonym adresem URL strony głównej portalu BIP

- podmiotowa strona BIP powinna być umieszczona na serwerze podmiotu lub innym serwerze któremu powierzono obsługę podmiotu

- baza danych

4. Rodzaje oznaczeń i ich ochrona

4.1. Oznaczenia odróżniające

adres elektroniczny (znaczenie techniczne)

# adres fizyczny - adres identyfikujący konkretne urządzenie sieciowe, zapisany najczęściej na stałe w samym urządzeniu; sześć oddzielonych dwukropkami liczb

# adres logiczny - adres użytkownika sieci lub urządzenie podczas komunikacji w sieci; różne adresy logiczne mogą odpowiadać jednemu adresowi fizycznemu - identyfikator zasobu określony przez użytkownika, podlegający tłumaczeniu na niskopoziomowy identyfikator zasobu w sieci komputerowej.

adres elektroniczny (znaczenie prawne) - (ustawa o świadczeniu usług drogą elektroniczną) - oznaczenie systemu teleinformatycznego umożliwiające porozumiewanie się za pomocą środków komunikacji elektronicznej, w szczególności poczty elektronicznej

- adres poczty elektronicznej jest jedynie przykładem !!!!

adres IP

- unikalny w skali świata adres protokołu IP.

- cztery bajty określające komputer w Internecie.

- adres ten zapisuje się jako 4 liczby z zakresu 0 do 255 oddzielone kropkami, np. 149.156.34.17 (każda liczba oznacza 1 bajt).

149 = Polska

156 = Kraków (krakowska sieć MAN)

34 = kolejna instytucja w podłączona do sieci

17 = komputer w instytucji

Użytkownik sieci nie musi pamiętać takiego adresu, dzięki systemowi DNS (Domain Name System)

4.2. Rodzaje adresów elektronicznych

adres poczty elektronicznej - adres użytkownika poczty identyfikujący jego skrzynkę pocztową, do której mogą być przesyłane dane poprzez pocztę elektroniczną

numer GaduGadu - identyfikator numeryczny przypisany danemu użytkownikowi komunikatora

- UWAGA - adres ma charakter przechodni

UIN ICQ - (Universal Internet Number) - identyfikator numeryczny przypisany danemu użytkownikowi komunikatora

numer telefonu komórkowego - staje się adresem elektronicznym w rozumieniu ustawy wówczas, gdy służy do porozumiewanie się za pomocą środków komunikacji elektronicznej (np. SMS, MMS).

# środki komunikacji elektronicznej - rozwiązania techniczne, w tym urządzenia teleinformatyczne i współpracujące z nimi narzędzia programowe, umożliwiające indywidualne porozumiewanie się na odległość przy wykorzystaniu transmisji danych między systemami teleinformatycznymi, a w szczególności pocztę elektroniczną

4.3. Inne oznaczenia odróżniające

nazwa domenowa (adres domenowy)

- adres komputera w Sieci zapisany w łatwej do zapamiętania formie, zastępujący jego adres IP.

- składa się zazwyczaj z dwóch lub więcej części oddzielonych kropkami

- odzwierciedla strukturę administracyjną sieci

www.prawo.ug.gda.pl

URL - Uniwersalny Identyfikator Zasobu (Uniform Resource Locator) - jednoznaczny sposób wskazywania położenia i sposobu dostępu do zasobów w sieci

http:// - protokół http =WWW

https:// - zaszyfrowana wersja protokołu HTTP

ftp:// - File Transfer Protocol

gopher:// - gopher

mailto: - poczta elektroniczna

URL (definicja ustawowa !!! BŁĘDNA !!!)

- adres URL - adres wskazujący lokalizację strony głównej lub podmiotowej strony Biuletynu w sieci teleinformatycznej (adres strony www)

- (rozp. w sprawie Biuletynu Informacji Publicznej)

- Stosować tylko na potrzeby tego rozporządzenia!!!!

domeny najwyższego poziomu - TLD

Międzynarodowe

- .com, .co

- .org

- .int

- .mil

- .edu

- .gov

- .info

- .net

Krajowe

- .pl

- .de

- .cz

- .sk

- .es

- .it

- .uk

- .us

4.4. Nazwy domenowe - rejestracja w Polsce

domeny drugiego poziomu

- Naukowa i Akademicka Sieć Komputerowa utrzymuje zarejestrowaną nazwę domeny internetowej

- Rejestracja nazwy domeny wymaga:

a) przesłania przez witrynę internetową NASK lub podmiotu, o którym mowa w punkcie 11, prawidłowo wypełnionego wniosku o rejestrację i utrzymywanie nazwy domeny.

b) doręczenia NASK, w terminie 7 dni od daty przesłania Wniosku przez witrynę internetową, wydrukowanego i podpisanego wniosku w formie pisemnej (może być fax)

podstawy do odrzucenia wniosku

prowadzona aktualnie rejestracja tej samej nazwy

nazwa domeny ma nieprawidłową składnię

nieprawidłowy lub nieistniejący serwer nazw

niepełne lub nieprawdziwe dane

nazwa domeny jest nazwą województwa, powiatu lub gminy

brak zgodności pomiędzy pisemną i elektroniczną wersją wniosku

niedotrzymanie terminów

Wysokość opłat rocznych

Opłata roczna (w zł netto)

Domena krajowa: .pl -200,00 *

Domeny funkcjonalne NASK: .com.pl, .biz.pl, .net.pl, .org.pl -150,00 *

Domeny regionalne:- .waw.pl, .gda.pl ...-50,00

4.5. Nazwy domenowe - Rozstrzyganie sporów

Spory

Cybersquatting (piractwo domenowe, domain name grabbing) - proceder polegający na rejestrowaniu atrakcyjnych domen internetowych (najczęściej zawierających nazwy firm, znaków towarowych lub nazwiska znanych osób) i odsprzedawaniu ich z zyskiem.

Piraci rejestrują domeny w TLD lub domenach krajowych i ich subdomenach com. - np. com.pl.

W USA ograniczony specjalną ustawą Anticybersquatting Consumer Protection Act. Za bezprawną rejestrację domeny przewidziana jest grzywnę w wysokości do 100 000 USD.

Polskie prawo - ustawa z dnia 16 kwietnia 1993 r. o zwalczaniu nieuczciwej konkurencji chroni właścicieli znaku towarowego

Typosquatting - forma cybersquattingu, opierająca się na wykorzystaniu nazw »domen zbliżonych brzmieniowo do popularnych domen (np. yaho.com, microsft.com) oraz na prawdopodobieństwie literówek zdarzających się podczas wpisywania adresów internetowych w przeglądarce (np. atlavista.com, micorsoft.com). Typosquatterzy rejestrują możliwie dużą liczbę „błędnych” nazw marek, licząc na przyciągnięcie przypadkowych internautów do swoich witryn. Duży ruch na takich stronach pozwala na sprzedawanie reklam firm oferujących produkty konkurencyjne lub zbliżone do produktów właściciela oryginalnej domeny.

Sąd Polubowny przy Polskiej Izbie Informatyki i Telekomunikacji - mediacja oraz Arbitraż w sprawach dotyczących nazw domen internetowych

Arbitraż - krok po kroku

powód powinien powiadomić biuro sądu o zamiarze wszczęcia takiego postępowania na piśmie:

biuro sądu przesyła stronom do podpisania klauzule arbitrażowe.

jeżeli abonent nazwy domeny nie podpisze klauzuli arbitrażowej, mają zastosowanie punkty 14 i 15 Zasad rejestracji i utrzymywania nazw domen internetowych NASK, dotyczące rozstrzygania sporów

jeżeli obie strony podpiszą klauzulę arbitrażową - wyrażą zgodę na rozstrzygniecie sporu przez tutejszy sąd polubowny na podstawie postanowień niniejszego sądu

powód składa opłacony pozew wraz z kopią dla pozwanego

biuro sądu przesyła pozwanemu kopię pozwu

pozwany powinien w terminie 7 dni udzielić odpowiedzi na pozew

strony wspólnie wybierają arbitra z listy arbitrów

jeżeli pozwany nie udzieli odpowiedzi na pozew w wyznaczonym terminie, arbiter wyda wyrok po wszechstronnym wyjaśnieniu wszelkich okoliczności sprawy.

arbiter wydaje wyrok w terminie około 30 dni od daty przyjęcia sprawy

w każdym momencie postępowania arbitrażowego strony mogą zawrzeć ugodę przed arbitrem

po zawarciu ugody arbiter wydaje postanowienie o umorzeniu postępowania.

Mediacja - krok po kroku

postępowanie to ma na celu zawarcie przez strony ugody.

warunkiem wszczęcia postępowania jest złożenie opłaconego wniosku w biurze sądu

biuro sądu przesyła abonentowi nazwy domeny propozycję przystąpienia do mediacji.

odmowa przystąpienia do mediacji lub brak odpowiedzi abonenta nazwy domeny w terminie 7 dni skutkuje umorzeniem mediacji

abonent, który wyrazi zgodę na przystąpienie do mediacji obowiązany jest uiścić opłatę ostateczną: 1.000 złotych

wszczynający mediację uzupełnia swoją opłata wstępną

postępowanie mediacyjne jest prowadzone przez wyznaczonego przez sąd Mediatora

mediator może zaproponować stronom tekst porozumienia uwzględniając treść norm prawnych oraz usprawiedliwione interesy stron; porozumienie takie wiąże strony i zostaje przekazane NASK

zakończenie mediacji brakiem porozumienia nie zamyka możliwości dochodzenia praw na drodze arbitrażu

postępowanie mediacyjne powinno zakończyć się w terminie około 10 dni od daty złożenia wniosku o jego przeprowadzenie.

Zalety Internetu znacznie przeważają nad jego wadami

Ciekawość jest rzeczą naturalną

Anonimowość w Sieci jest tylko pozorna

Internet jest dobry, źli bywają jedynie użytkownicy

Prześladowanie e-mailowe:

Prześladowanie w Internecie:

Prześladowanie komputera:

Treści nielegalne - materiały, których umieszczanie w sieci lub przesyłanie przy jej pomocy, stanowi czyn zabroniony przez prawo karne

Treści szkodliwe - materiały, których umieszczanie w sieci lub przesyłanie przy jej pomocy, NIE JEST zabronione prawo karne, lecz które mogą wywołać szkody materialne lub niematerialne

Nie odbieraj e-maili od nieznajomych i naucz dziecko, żeby również przestrzegało tej zasady. W ten sposób ochronisz siebie i dziecko nie tylko przed niepożądanymi treściami, ale także przed wirusami i rozsyłanymi tą drogą plikami, które mogą zniszczyć dane na dysku Twojego komputera lub wywołać jego awarię. Najlepszym rozwiązaniem jest zastosowanie programu do sprawdzania poczty elektronicznej na serwerze, który umożliwia usuwanie listów, zanim trafią one na twardy dysk Twojego komputera. Polskim darmowym programem, który zapewnia taką możliwość, jest skrzynka Bogiego. Z konfiguracją programu i jego możliwościami możesz zapoznać się na stronie producenta.

Nie podawaj swojego adresu e-mail, jeśli nie jest to konieczne. Dane osobowe są dziś bardzo cenną informacją, ponieważ m.in. umożliwiają reklamodawcom dotarcie do potencjalnych klientów. Kiedy upubliczniasz swój adres e-mail, pamiętaj, że mogą wykorzystać go ludzie, którym wcale nie chciałbyś go ujawnić.

Aby chronić swoje dziecko, możesz stosować programy filtrujące. Mogą być one wbudowane w przeglądarkę lub funkcjonować jako odrębne programy. Porozmawiaj na naszym forum o swoich doświadczeniach z takimi programami, napisz, które z nich uważasz za najlepsze, i zapoznaj się z opinią innych osób.

Rozmawiaj z dziećmi o Internecie. Poznaj ich sieciowe aktywności, mów o tym co powinny a czego nie mogą robić w Sieci. Niech wiedzą, że zawsze mogą zwrócić się do ciebie o pomoc w rozwiązaniu problemów wynikających z używania Sieci.

Przekonaj dzieci, że powinny informować cię za każdym razem, kiedy znajdą w Internecie coś, co sprawi, że poczują się skrępowane, zawstydzone, urażone lub w jakiś inny sposób źle.

Naucz dziecko, że informacje w Internecie nie zawsze są wiarygodne. Wskaż mu inne sposoby zdobywania wiedzy, aby mogło konfrontować wiadomości z Sieci z innymi materiałami.

Rozmawiaj o właściwych zachowaniach w Internecie ujętych w netykiecie, tłumacząc dlaczego dziecko powinno się do niej stosować.

programy takie, jak wszystkie mechanizmy, są zawodne

często program błędnie blokuje zupełnie niewinne serwisy (Sussex)

programy takie usypiają czujność

stosowanie filtrów i kontrolowanie ustawia nas, rodziców, od razu w opozycji wobec dziecka.

Wirusy ukryte

- fałszują odczyty plików lub sektorów przez OS

- programy (w tym antywirusowe) widzą pierwotną niezainfekowaną wersję plików i sektorów - II generacja (Cascade 1987), III generacja (4096 - styczeń 1990)Wirusy powolne - wirusy atakujące jedynie przy próbie dokonania jakiejkolwiek operacji na nich samych

Retrowirusy - atakują programy antywirusowe („układ immunologiczny”)

Wirusy partycyjne (dwa rozumienia) - wirusy atakujące różne miejsca na dysku i umieszczające się w wielu

lokalizacjach na dyskach- wirusy umieszczające się w sektorach uruchomieniowych partycji dysków oraz innych nośników (boot wirusy)Wirusy opancerzone - zabezpieczone przed wykryciem lub zniszczeniem - IV generacja (4096 - styczeń 1990)

Wirusy opakowujące - odwracają uwagę od kodu właściwego

Fagi - programy zmieniające kod programu wykonywalnego na swój własny

Makrowirusy

- makra w szablonachBugbear

- zmiana kształtu za każdym razem, gdy zostaje uruchomiony

- ukrywanie oznak infekcji(stealth),

- tunelowanie, czyli obchodzenie rezydentnych mechanizmów detekcji wirusów

- szyfrowanie ciała wirusa.

- metoda algorytmiczna detekcji wirusów oparta o poszukiwanie wzorca identyfikującego wirusa w badanych danych

- klasyczny system polimorficzny oparty jest o mechanizm szyfrujący

- o sile tej metody stanowi proces i rodzaj użytego algorytmu kodującegoKreowanie niezgodnych z wolą użytkownika haseł, napisów, rysunków i dzwięków.

Uszkadzanie plików na komputerze użytkownika:

Zakłócanie działań komunikacyjnych

Spowalnianie działania komputera

Fizyczne uszkadzanie podzespołów

Robaki - każdy szkodliwy program komputerowy działający poza wiedzą użytkownika komputera.

Bomby czasowe - wirusy i robaki komputerowe uruchamiające się w momencie przestawienia się zegara systemowego na odpowiednią datę.

Koń trojański - to ukryty w programie kod, który sprawia, że program ten po uruchomieniu realizuje oprócz swoich funkcji także różne przykre dla użytkownika działania jak np. zawieszanie systemu operacyjnego, usuwanie plików bądź też wyświetlanie na ekranie różnych komunikatów.

muł trojański - pobudza nieprawdziwe komunikaty naśladujące normalny dialog z komputerem, bez właściwych efektów

Króliki - programy namnażające się aż do wyczerpania zasobów systemu.

gracze - prowadzą swoistą grę z twórcami zabezpieczeń, nie rozpowszechniają wirusów i narzędzi hackerskich, a jedynie tworzą ich prototypy

rookie - młodzi programiści sprawdzający swe umiejętności i poszukujący sławy

wandale - ich celem jest szkodzenie systemom

technicy specjaliści - wirusy i narzędzia hackerskie służą im do dokonania innych przestępstw niż hacking czy cracking

|

5. Czy mój komputer jest dla mnie zagrożeniem ? Poznaj wroga. Cyber-zagrożenia

5.1. Sieć nie jest zagrożeniem

5.2. „Żeby minusy nie przysłoniły nam plusów”

- każda usługa sieciowa może być źródłem zagrożeń pospolitych i swoistych

- największym wrogiem użytkownika komputera jest: - brak doświadczenia

- niedbalstwo

- brak wyobraźni

- człowiek jest ewolucyjnie przystosowany do korzystania za wszystkich zmysłów naraz - w sieci nie używamy wszystkich

5.3. Rodzaje zagrożeń

- zagrożenia dla użytkownika

- zagrożenia dla zasobów komputerowych i sprzętu

- przestępstwa pospolite w sieci

- zagrożenia psychiczne

5.4. Zagrożenia dla użytkownika

- zagrożenia dla prywatności

- cybermolestowanie, cyberstalking nigdy nie wiadomo, kto jest po drugiej stronie

- zagrożenia na styku internet-”real”

5.4.1. Cyber-stalking

- Nie ma jednej powszechnie akceptowanej definicji postępowania nazywanego Cyberstalkingiem.

- Postępowanie sprawcy skierowane bezpośrednio do osoby prześladowanej obejmujący powtarzające się fizyczne lub wirtualne zbliżanie się do danej osoby, komunikowanie się wbrew woli osoby, lub werbalne i pisemne groźby, które u rozsądnie myślącej osoby mogą wywołać strach.

- Amerykańskie sądy uznają, że „prześladowanie” następuje wówczas, gdy sprawca w powtarzający się sposób napastuje inną konkretną osobę przez śledzenie jej lub podążanie za nią bez uzasadnionego powodu w sposób wskazujący na chęć

wzbudzenia strachu, lub wzbudzenia niepokoju

emocjonalnego.

- przesyłanie przesyłek na konto ofiary wbrew jej woli

- uniemożliwianie korzystania ze skrzynki pocztowej

- rozsyłanie przesyłek od ofiary jako „nadawcy”

- podszywanie się pod ofiarę na chatach, grupach usenetowych forach itp.

- „obsmarowywanie”

- rozpowszechnianie informacji o ofierze

- włamania na komputer ofiary

- Używaj adresów poczty oraz „nicków” które nie korespondują z Twoim: nazwiskiem, wiekiem, zawodem,

- Nie udzielaj nieznanym Ci osobom informacji o miejscu zamieszkania

- Załóż osobne konto e-mailowe, którego używać będziesz jedynie na potrzeby usług, przy których wymagane jest podanie adresu e-mailowego.

- Nie wypełniaj profilów użytkownika i ankiet prawdziwymi danymi.

- Nie przyjmuj założenia, że osoba, z którą rozmawiasz przez sieć, mówi prawdę :).

- Możesz wierzyć w love stories z internetu, ale pamiętaj, że horrory i horrorki zdarzają się częściej

- Używając obcego komputera lub komputera publicznie dostępnego (w bibliotekach, kafejkach, sklepach itp.), ryzykujesz, że każde wprowadzone przez Ciebie dane mogą zostać przejęte przez zainstalowane na komputerze oprogramowanie. Wpisuj dane osobowe i hasła jedynie na komputerze, który znasz i którym zarządzasz. Wylogowuj się!

- Zanim zaczniesz uczestniczyć w listach dyskusyjnych i forach sprawdź je przyglądając się prowadzonym rozmowom.

- Zapoznaj się z zasadami danej listy i forum i zwracaj uwagę na pieniaczy.

- Nie odpowiadaj na privy od nieznajomych.

- Zastanów się nad możliwością używania „złotych list”

- Na listach dyskusyjnych i na chatach nie daj wciągnąć się w niepotrzebne spory. Uważaj na troli.

- Korzystaj tylko z tych forów, których potrzebujesz.

5.5. Zagrożenia dla zasobów komputerowych i sprzętu

- ataki wewnętrzne

- ataki zewnętrzne

- głupota, nieuwaga i lenistwo

5.6. Przestępstwa pospolite w sieci

- komputer z reguły nie służy przestępcy do dokonania „cyberprzestępstwa” ... komputer z reguły jest cybernarzędziem do dokonania zwykłego przestępstwa

5.7. Zagrożenia psychiczne

- uzależnienia

- przekształcenia osobowości

- cyberwykluczenie

- podwójna osobowość

5.8. Treści nielegalne i treści szkodliwe

5.9. Ochrona dzieci w sieci

1. Unikaj ustawiania komputera w pokoju dziecka.

2. W wypadku komputera i Internetu powinny obowiązywać takie same zasady, jakie stosuje się w prawdziwym życiu.

3. Nie używaj kilku kont w systemach operacyjnych, które oferują taką możliwość.

4. Używaj programów filtrujących.

5. Ze starszymi dziećmi, które zazwyczaj „radzą” sobie z filtrami, trzeba po prostu rozmawiać.

6. Ustal z dzieckiem zasady używania komputera i Internetu, spisz je i zawieś w okolicach komputera.

7. Jeśli dziecko nie zna Internetu, zapoznaj je z nim lub odkrywajcie go razem.

8. Zachęcaj dziecko do rozwijania zainteresowań za pośrednictwem Internetu, do robienia w nim rzeczy pożytecznych.

9. Ustal z dzieckiem, jakich danych nie powinno ujawniać w Internecie w żadnym wypadku (np. adresu zamieszkania), a które może podawać w określonych okolicznościach (np. adres e-mail).

10. Staraj się poznawać internetowych przyjaciół swojego dziecka tak, jak czynisz to w realnym świecie.

11. Zrób wszystko, żeby Twoje dziecko nie umawiało się na spotkania w prawdziwym świecie z osobami poznanymi przez Internet.

12. Zgłaszaj incydenty, które uznasz za szkodliwe dla Twojego dziecka, odpowiednim organizacjom zajmującym się ściganiem przestępstw internetowych.

13. Nie używaj komputera ani Internetu w roli opiekunki do dzieci.

5.10. Jak interweniować

5.11. Nie wierz filtrom

5.12. Ataki z sieci

- Prywatny użytkownik sieci z reguły nie jest ostatecznym celem ataku

- Nie ma systemu w 100 % chroniącego przed atakiem - tak jak nie ma zamka, którego nie da się otworzyć

- Jeśli jednak nie zapobiegasz atakom to zostawiasz swój do otwarty dla złodzieja

5.13. Fauna komputerowa

5.13.1. Wirusologia - Rodzaje wirusów:

- groźne przede wszystkim dla programów z pakietu MS Office - 1995 Word (Concept) 1996 Excel

5.13.2. Wirusologia - Wirusy polimorficzne

- zmiana danych

- oznaczanie fragmentów dysku jako uszkodzonych

- uszkadzanie bloku BIOS, boot sektora lub tablicy partycji

- formatowanie partycji lub dysku

- zakłócanie połączeń modemowych

- inicjowanie „fałszywych” połączeń

- redialing

- umieszczanie niszczących poleceń w zdalnych sesjach rejestracji

- zmiana zasad łączenia się z urządzęniami peryferyjnymi

- zmiana zasad obsługi urządzeń peryferyjnych

- „ataki” na klawiaturę lub myszkę

Internet Worm - wirusopodobny program, który 2 listopada 1988 r. zainfekował 6000 komputerów podłączonych wówczas do sieci.

- autor: Robert T. Morris

- wykorzystywał błędy w programie pocztowym sendmail oraz w samym OS Unix

- efekt działania: zawieszenie komputera

- sieć nie działała poprawnie przez 8 dni

- straty: ok. 10 milionów USD

Michał Anioł - Epidemia wirusa "6 March” w 1992 r.

- prosty wirus sektorów systemowych

- efekt działania: zamazanie sektorów dysków i utrata danych

5.14. Hoax - listy elektroniczne, ostrzegające przed pojawieniem się rzekomych nowych, bardzo groźnych wirusów. Tego typu listy wywołują zwykle zamieszanie i generują niepotrzebny ruch w sieci, gdy użytkownicy starają się rozesłać to "ostrzeżenie" do wszystkich znajomych. Prosimy o nie przekazywanie tego typu listów dalej - o to właśnie chodzi ich autorom-dowcipnisiom.

Jeżeli na twój telefon komórkowy zadzwoni jakaś firma (ESAT, ERICEL lub inna jakakolwiek nazwa) i powie, ze chce zdalnie przeprowadzić jakąś kontrolę na Twoim telefonie i poprosi Cię, abyś w związku z tym nacisnął na klawiaturze 9090 (lub cokolwiek innego), wówczas natychmiast zakończ rozmowę!!!!! Pojawił się ktoś, kto znalazł możliwość podłączenia się do obcej karty SIM, jak tylko użytkownik naciśnie 9090 (lub cokolwiek innego). Oznacza to, ze wówczas ten ktoś może telefonować na Twój koszt. Przekaż dalej Tę informację.

5.15. Odmowa obsługi (Denial of service - DoS)

- blokowanie przez napastnika dostępu do usług sieciowych świadczonych w normalnych warunkach autoryzowanym użytkownikom

- nieautoryzowane korzystanie z komputera

- atak ze szkodliwej strony WWW (pop-up-till-death)

- atak na serwer (Cede Red)

- atak na system

5.16. Rozproszona odmowa obsługi (Distributed Denial of service - DDoS)

- Atak o charakterze DoS zwielokrotniony poprzez stworzenie specjalnej sieć „demonów”

- Najpierw tworzona jest sieć demonów

- Następnie demony atakują ostateczną ofiarę

http://www.f-secure.com/slapper/

Etap 1. - zdobycie zdalnego konta w systemie zapewniającym jak największą anonimowość

Etap 2. - umieszczenie w tym systemie narzędzi skanujących, exploitów, rootkitów, snifferów, programu demona i węzła trintoo... Ewentualnie listy przejętych już systemów

Etap 3. - tworzenie skryptów uruchamiających exploity w kolejno atakowanych systemach

5.17. Wyciek informacji (information leak)

- Najczęściej służy do rozpoznania systemu przed dokonaniem rzeczywistego ataku

- biały wywiad - analiza treści powszechnie dostępnej

- sniffing - podsłuchiwanie (pasywny) i analizowanie (aktywny) przechwyconego ruchu sieciowego a także prowokowanie - po czym podsłuchiwanie i analizowanie ruchu

- fingerprinting - zdalne rozpoznawanie systemu operacyjnego ofiary oraz poszukiwanie otwartych portów

5.18. Dostęp do systemu plików (Access to File System) - zazwyczaj służy ukryciu śladów obecności hakera ... lub służą przygotowaniu pola do rzeczywistego ataku

5.19. Dezinformacja

- wprowadzanie do systemu danych fałszujących rzeczywisty obraz ruchu sieciowego

- służy ukryciu wykonanych przez hakera działań

- modyfikacja plików dziennika systemowego

- ładowanie modułów jądra

5.20. Dostęp do danych specjalnego znaczenia - pod tą nazwą rozumie się przede wszystkim ataki służące przechwyceniu informacji istotnych dla bezpieczeństwa systemu i danych... przede wszystkim haseł dostępu i innych danych uwierzytelniających użytkownika

5.21. Zdalne uruchamianie kodu(Remote Code Launching)

- spowodowanie wykonania przez system ofiary działań zaplanowanych przez włamywacza bez potrzeby udziału w nich

włamywacza

- przepełnienie bufora

- uruchomienie ciągów formatujących

5.22. Rozszerzenie uprawnień - uzyskanie przez atakującego uprawnień do zasobów, do których wcześniej uprawnień nie posiadał

5.23. Maskowanie ataków

Rootkit - program szkodzący zaatakowanemu systemowi, tworzący narzędzia służące do przeprowadzania ataków DoS (lub DDoS) [szerokie rozumienie]

- program służący ukrywaniu działań wykonanych przez atakującego na komputerach zaatakowanego [wąskie rozumienie]

5.24. Typy psychologiczne sprawców

5.25. Przestępczość komputerowa

5.25.1. Zakres pojęcia

Przestępczość komputerowa - zakazana przez normy prawa karnego działalność w zakresie jakichkolwiek technik komputerowych (definicja INTERPOLu)

Dwa zakresy znaczeniowe:

1) zamachy na systemy, dane lub programy komputerowe,

- system komputerowy jest środowiskiem popełniania przestępstwa oraz jego celem

2) posługiwanie się elektronicznymi systemami przetwarzania informacji do naruszania dóbr prawnych chronionych przez „klasyczne” prawo karne.

- komputer jest narzędziem do dokonywania przestępstw, których dokonywać można również bez jego użycia

Ujęcie procesowe przestępczości komputerowej - każdy czyn, którego ściganie wymaga dostępu do informacji przechowywanej lub przetwarzanej w systemach komputerowych lub teleinformatycznych

Ujęcie najszersze przestępczości komputerowej - każde bezprawne, nieetyczne lub nieupoważnione zachowanie odnoszące się do procesu przetwarzania i (lub) przekazywania danych w systemach komputerowych lub sieciach teleinformatycznych

5.25.2. Propozycja definicji przestępczości komputerowej - czyny dla których cechą wspólną jest występowanie w nich komputerów, informacji komputerowych, ściśle powiązane z funkcjonowaniem elektronicznego przetwarzania danych

Wg funkcji systemu komputerowego

- komputer obiektem przestępstwa, „przestępstwa przeciwko komputerowi”

- komputer narzędziem przestępstwa, „przestępstwa przy użyciu komputera”

- komputer źródłem przestępstwa, „komputer jako źródło”

- komputer źródłem i środkiem dowodowym, „komputer jako dowód”

Interpol

- Naruszanie praw dostępu do zasobów, hacking, przechwytywanie danych, kradzież czasu

- modyfikacja zasobów przy pomocy wprowadzonej do systemu bomby logicznej (wirusa, konia trojańskiego, robaka itp.

- oszustwa przy użyciu komputera, oszustwa bankomatowe, fałszowanie urządzeń wejścia lub wyjścia, oszustwa na maszynach do gier, fałszowanie identyfikacji, kradzież tożsamości, oszustwa w systemach sprzedaży, oszustwa w systemach telekomunikacyjnych

- powielanie oprogramowania i topografii układów scalonych

- sabotaż sprzętu i oprogramowania

- przestępstwa dokonane przy pomocy BBS

- przechowywanie zabronionych prawem zbiorów

- przestępstwa w sieci Internet

Minimalna lista przestępstw:

- oszustwo komputerowe ( art. 287 k.k.)

- fałszerstwo komputerowe (art. 270 § 1 k.k.)

- sabotaż komputerowy (art. 269 § 1 i 2 k.k.)

- piractwo komputerowe (art. 278 § 2 k.k.)

- włamanie do systemu komputerowego (art. 267 § 1 k.k.)

- niszczenie danych lub programów ( art. 276 k.k. niszczenie lub pozbawienie mocy dowodowej dokumentu elektronicznego, art. 268 § 2 k.k. Naruszenie integralności zapisu)

- bezprawne kopiowanie topografii półprzewodników

Fakultatywna lista przestępstw:

- modyfikacja danych lub programów

- szpiegostwo komputerowe (art. 130 § 3 k.k. oraz art. 267 § 2 k.k.)

- używanie komputera bez zezwolenia

- używanie prawnie chronionego programu komputerowego bez upoważnienia

5.25.3. Oszustwo komputerowe

1. Manipulacja danymi (manipulacja na wejściu)

- wprowadzenie fałszywych danych do systemu

- nie wymaga specjalistycznej wiedzy