rozdział WSTĘP

zero

Informatyka jest dyscypliną próbującą stworzyć podstawy naukowa takich zagadnień, jak budowa komputerów, ich programowanie, przetwarzanie informacji, rozwiązywanie problemów za pomocą algorytmów oraz same algorytmy. W konsekwencji zapewnia podstawy do dzisiejszych i przyszłych zastosowań komputerów. Nie można zapoznać się z istotą informatyki, studiując jedynie kilka jej gałęzi w oderwaniu od innych, ani ucząc się jedynie obsługi dostępnych współcześnie komputerów i ich oprogramowania. Aby zrozumieć informatykę, trzeba ogarnąć duży zakres zagadnień i zrozumieć istniejące w.nich trendy rozwojowe.

Książka ta została napisana z myślą ułatwienia czytelnikowi tego zadania. Przedstawiono w niej informatykę, wprowadzając czytelnika w zagadnienia, które składają się na typowe uniwersyteckie studia informatyczne. Książka może zatBm służyć za podręcznik dla początkujących studentów informatyki albo być żródfem wiedzy dla innych studentów chcących zapoznać się z nauką stojącą za działaniami współczesnego społeczeństwa komputerowego.

0.1. Algorytmika - nauka o algorytmach

0.2. Początki maszyn liczących

0.3. Rozwój informatyki 0.4. Rola abstrakcji

0.5. Reperkusje etyczne, społeczne i prawne

\

xvi SPIS TREŚCI

Zachowanie integralności bazy danych 439

Społeczne skutki wprowadzenia baz danych 444

Pytania do rozdziału dziewiątego 447

Zagadnienia społeczne 451

Lektura uzupełniająca 452

CZĘŚĆ CZWARTA. MOŻLIWOŚCI MASZYN ALGORYTMICZNYCH 453

Rozdział 10. Sztuczna inteligencja 455

Inteligencja i komputery 456

Rozpoznawanie obrazów 460

Wnioskowanie 463

Sztuczne sieci neuronowe 478

Algorytmy genetyczne 487

Zastosowania sztucznej inteligencji 492

Rozważania na temat konsekwencji 501

Pytania do rozdziału dziesiątego 504

Zagadnienia społeczne 508

Lektura uzupełniająca 509

Rozdział 11. Teoria obliczeń 511

Język programowania Bare Bones 512

Maszyny Turinga 518

Funkcje obliczalne 523

Przykład funkcji nieobliczalne] 528

Złożoność problemów 534

Kryptografia z kluczem publicznym 544

Pytania do rozdziału jedenastego 553

Zagadnienia społeczne 556

Lektura uzupełniająca 557

Dodatki 559

A. KodASCn 561

B. Układy manipulujące wartościami reprezentowanymi

w notacji uzupełnieniowej do dwóch 563

C. Typowy język maszynowy 567

D. Przykłady programów 571

E. Równoważność struktur iteracyjnych

i rekurencyjnych 581

F. Odpowiedzi na pytania i rozwiązania ćwiczeń 585

Skorowidz 627

Efekt: Sztukmistrz wyjmuje kilka kart z normalnej talii do gry, umieszcza je figurami do dołu na stole, a następnie tasuje je i rozkłada na stole. Następnie zgodnie z życzeniem widowni odsłania karty czerwone lub czarne.

Tajemnica:

Krok 1.' Wybierz z talii dziesięć kart czarnych i dziesięć kart czerwonych. Ułóż te karty figurami do góry w dwóch kupkach zgodnie z kolorem.

Krok 2. Ogłoś, że wybrałeś pewne karty czerwone i czarne.

Krok 3. Zbierz karty czerwone. Pod pozorem ich wyrównania chwyć je figurami do dołu w lewej ręce, a kciukiem i palcem wskazującym prawej ręki ściśnij kortce tali! tak, aby karty wygięły się lekko do tylu. Następnie połóż czerwone karty na stole figurami do dołu, mówiąc: „Oto kupka kart czerwonych".

Krok 4. Zbierz karty czarne. W podobny sposób jak w kroku 3 wygnij te karty lekko w drugą stronę do przodu. Połóż je następnie na stole, mówiąc: „Oto kupka kart czarnych'.

Krok 5. Natychmiast po położeniu kart czarnych na stofa przetasuj karty czerwone I czarne obiema rękami (trzymając ciągle figurami do dołu) i rozłóż na stole. Wyjaśnij, że dokładnie tasujesz karty.

Krok 6. Dopóki są jeszcze karty na stole, powtarzaj następujące kroki:

Poproś widownię o wybranie koloru karty.

Jeśli został zgłoszony kolor czerwony i jest na stole karta wklęsła, odwróć tę kartę, mówiąc

„To jest karta czerwona".Jeśli został zgłoszony kolor czarny i jest na stole karta wypukła, odwróć tę kartę, mówiąc

„To jest karta czarna'.W przeciwnym wypadku ogłoś, że nie ma więcej kart wskazanego koloru i odwróć

pozostałe, aby udowodnić swoje twierdzenie.

Algorytm magicznej sztuczki

Jedno z głównych zadań informatyki to poszukiwanie algorytmów. Z tego powodu dużą część informatyki poświęcono zagadnieniom związanym z tym zadaniem. Rozpatrując niektóre z nich, możemy zrozumieć, jak szeroką gałęzią nauki jest informatyka. Jedno z zagadnień wiąże się z pytaniem, jak tworzyć algorytmy? Pytanie to jest ściśle związane w ogólności z rozwiązywaniem problemów. Znalezienie algorytmu do rozwiązywania danego problemu jest w istocie odkryciem rozwiązania tego problemu. Wynika z tego, że studia w tej gałęzi informatyki są ściśle związane z takimi obszarami wiedzy jak psychologia rozwiązywania problemów i teoria nauczania. Niektóre z nich omówimy w rozdziale 4.

0.1. ALGORrFMIKA - NAUKA O ALGORYTMACH

0.1. Algorytmika-nauka o algorytmach

Rozpoczniemy od najważniejszego pojęcia informatyki: od algorytmu. Nieformalnie algorytm (ang. algoriihm) to zestaw kroków, które należy wykonać, aby zrealizować pewne zadanie1. Przykładami algorytmów są opis sposobu złożenia modelu samolotu (wyrażony w postaci wydrukowanej instrukcji), instrukcja obsługi pralki (zazwyczaj umieszczona na wewnętrznej stronie pokrywy), opis sposobu wykonania utworu muzycznego (wyrażony w postaci zapisu nutowego) czy wykonania sztuczki magicznej (rys. 0.1).

Aby komputer mógł wykonać jakieś zadanie, należy najpierw opracować algorytm opisujący sposób wykonania tego zadania i przedstawić go w postaci zrozumiałej dla komputera. Ta zrozumiała dla komputera reprezentacja algorytmu nazywa się programem. Programy oraz algorytmy, które one reprezentują, nazywa się oprogramowaniem (ang. software). Oprogramowanie uruchamia się na sprzęcie (ang. hardware).

Ąlgorytmika była początkowo gałęzią" matematyki. Poszukiwanie algorytmów było ważną działalnością matematyków jeszcze na długo przed powstaniem dzisiejszych komputerów. Głównym celem tych poszukiwań było sformułowanie uniwersalnego zestawu wskazówek, za pomocą którego można by było opisać sposób rozwiązywania wszystkich problemów danego typu. Najbardziej znanym wynikiem tych wczesnych poszukiwań jest algorytm znajdowania ilorazu dwóch liczb wielocyfrowych. Inny znany przykład to algorytm znajdowania największego wspólnego dzielnika dwóch liczb naturalnych, odkryty w starożytności przez greckiego matematyka Euklidesa, i na jego cześć nazwany algorytmem Euklidesa (rys. 0.2).

Gdy jest znany algorytm wykonywania pewnej czynności, jej realizacja nie wymaga już rozumienia zasad, na których opiera się -ten algorytm.

Wykonanie tej czynności sprowadza się jedynie do ścisłego przestrzegania

instrukcji. Algorytm dzielenia przez liczbę wielocyfrową albo algorytm Euklidesa można wykonywać, nie rozumiejąc, dlaczego on działa. W pewnym

sensie, umiejętności potrzebne do wykonania zadania są już zaszyte w algorytm.

To właśnie dzięki tej możliwości „wyposażania" algorytmów w inteligencję można tworzyć maszyny, które stwarzają pozory inteligentnego zachowania. Poziom inteligencji przejawianej przez komputery jest zatem ograniczony poziomem inteligencji, którą możemy przedstawić w postaci algorytmów. Maszynę, realizującą konkretne zadanie, można skonstruować jedynie wtedy, kiedy odkryjemy algorytm, który opisuje sposób wykonania tego zadania. Na odwrót, jeśli nie istnieje algorytm, za pomocą którego można rozwiązać pewne zadanie, to jego rozwiązanie leży poza zasięgiem komputerów.

1 Dokładniej, algorytm (est uporządkowanym zbiorem jednoznacznych, wykonywalnych kroków, które określają czynność skończoną. Mówimy o tym w rozdziale 4.

ROZDZIAŁ ZERO WSTĘP

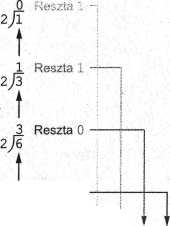

| RYSUNEK 0.2

Opis: Algorytm zakłada, że na wejściu pojawiają się dwie liczby całkowite dodatnie. Wynikiem jego działania jest największy wspólny dzielnik tych dwóch wartości.

Procedura:

Krok 1. Przypisz zmiennym M i N odpowiednio większą i mniejszą wartość wejściową.

Krok 2. Podziel M przez N, a resztę z dzielenia nazwij R.

Krok 3. Jeśli R nie jest zerem, to przypisz zmiennej M wartość N, zmiennej N wartość R i powróć do kroku 2; w przeciwnym razie największy wspólny dzielnik to wartość aktualnie przypisana zmiennej N.

Algorytm Euklidesa znajdowania największego wspólnego dzielnika dwóch liczb całkowitych dodatnich

Następnym krokiem po wymyśleniu algorytmu jest jego reprezentacja w takiej postaci, która jest zrozumiała dla komputera lub dla innych ludzi. Oznacza to, że algorytm pojęciowy trzeba opisać za pomocą dobrze określonego zbioru instrukcji i przedstawić te instrukcje w jednoznaczny sposób. Studia nad tą problematyką mają swoje źródła w nauce o językach i gramatykach i doprowadziły do powstania wielu schematów reprezentacji algorytmów, zwanych językami programowania. Oparto je na różnorodnych podejściach do procesu programowania, zwanych paradygmatami programowania. Niektóre z języków i paradygmaty, na których je oparto, opisano w rozdziale 5.

Projektowanie dużych systemów oprogramowania to coś więcej niż tylko konstruowanie pojedynczych algorytmów wykonujących określone czynności. Trzeba także zaprojektować sposób, w jaki poszczególne elementy systemu będą się ze sobą komunikować. Zatem problemy, które występują w trakcie tworzenia dużych systemów oprogramowania, są znacząco trudniejsze niż te, które trzeba rozwiązać, pisząc krótkie programy. W nadziei na znalezienie narzędzi i metod radzenia sobie z takimi problemami, informatycy sięgnęli do dobrze już rozwiniętej dziedziny: inżynierii. W ten sposób powstała gałąź informatyki zwana inżynierią oprogramowania, która dzisiaj czerpie wiedzę z tak różnych dyscyplin jak inżyniera, zarządzanie projektami, zarządzanie zasobami ludzkimi i projektowanie języków programowania. Ponieważ nasze społeczeństwo jest coraz bardziej zależne od dużych systemów oprogramowania, wciąż wzrasta i nadal będzie wzrastać potrzeba poprawy jakości narzędzi i metodyki tworzenia oprogramowania. Z tego powodu inżynieria oprogramowania jest współcześnie ważnym

ROZDZIAŁ ZERO WSTĘP

tematem badań naukowych. Inżynierię oprogramowania omawiamy w rozdziale 6. •

Inna ważna gałąź informatyki dotyczy projektowania i budowy komputerów. Zagadnienia z tym związane rozważamy w rozdziałach 1 i 2. Chociaż w przedstawieniu zagadnień dotyczących architektury komputerów znalazło się omówienie niektórych problemów natury technologicznej, to jednak nie jest naszym celem przedstawienie szczegółów Implementacji architektur sprzętowych za pomocą układów elektronicznych. Prowadziłoby to zbyt głęboko w dziedzinę elektroniki. Poza tym współczesne technologie elektroniczne mogą zostać w przyszłości zastąpione innymi technologiami -dobrym kandydatem wydaje się być optyka. W podobny sposób dawne mechaniczne maszyny liczące zostały zastąpione urządzeniami elektronicznymi. Naszym celem jest więc jedynie przybliżenie czytelnikowi współczesnej technologii w stopniu pozwalającym na dostrzeżenie jej wpływu na rozwój informatyki.

Ideałem byłoby, gdyby o architekturze komputerów decydowała jedynie nasza wiedza o procesach algorytmicznych i abyśmy nie musieli ograniczać się możliwościami technologicznymi. Zamiast dostosowywać sposób konstrukcji komputerów, a zatem także metody reprezentacji algorytmów do stanu obecnej technologii, wolelibyśmy, aby to aktualny stan wiedzy na temat algorytmów był siłą napędową rozwoju nowoczesnych architektur komputerowych. Dzięki postępowi technicznemu staje się to coraz bardziej realne. Współcześnie można już konstruować maszyny liczące, w których algorytmy reprezentuje się w postaci wielu, jednocześnie wykonywanych ciągów instrukcji lub jako sieć połączeń między wieloma jednostkami centralnymi. Przypomina to sposób reprezentacji informacji w mózgu - jako sieci połączeń między komórkami nerwowymi (rozdział 10).

Architekturę komputerów rozpatruje się także w kontekście przechowywania i uzyskiwania dostępu do danych. Pod tym względem wewnętrzne cechy komputera uwidaczniają się często w postaci jego zewnętrznej, zauważalnej dla użytkownika charakterystyki. Te cechy oraz sposoby unikania ich niepożądanych efektów rozważamy w rozdziałach 1, 7, 8 i 9.

Zagadnieniem blisko związanym z budową maszyn liczących jest sposób porozumiewania się komputera ze światem zewnętrznym. W jaki sposób, na przykład, wprowadzać algorytmy do komputera, w jaki sposób nakazać mu wykonanie konkretnego algorytmu? Rozwiązanie takich problemów w środowisku, w którym komputer realizuje różne usługi, wymaga rozwiązania wielu problemów dotyczących koordynacji wykonania różnych czynności i przydziału zasobów. Niektóre z rozwiązań takich problemów omawiamy przy okazji przedstawienia systemów operacyjnych w rozdziale 3.

Komputery wykonują zadania wymagające coraz większej inteligencji. Z tego powodu informatycy zainteresowali się wynikami badań nad inteligencją człowieka. Jest nadzieja, że zrozumienie procesów rozumowania i percepcji zachodzących w ludzkich umysłach umożliwi konstrukcję algorytmów, które naśladują te procesy i dzięki temu będzie można obdarzyć komputery umiejętnością wnioskowania. W ten sposób rozwinęła

0.1. ALGORYTMIKA - NAUKA O ALGORYTMACH

W czasach bardziej współczesnych, do konstrukcji maszyn liczących wykorzystano koła zębate. Wśród wynalazców takich maszyn liczących byli: Blaise Pascal (1623-1662) z Francji, Gottfried Wilhelm Leibniz (1646-1716) z Niemiec i Charles Babbage (1792-1871) z Anglii. W tych maszynach dane reprezentowano za pomocą pozycji kół zębatych, a wprowadzano je mechanicznie, ustawiając koła w odpowiedni sposób. W maszynach liczących Pascala i Leibniza wyniki odczytywano, analizując końcowe ustawienie kół, tak jak obecnie odczytuje się wartości w samochodowym liczniku przebiegu. Babbage wymarzył sobie maszynę, która drukowałaby wyniki, tak aby zmniejszyć możliwość błędu odczytu.

Można zaobserwować znaczny postęp w możliwościach wykonywania przez maszyny liczące wskazanych algorytmów. Maszynę Pascala zbudowano do realizacji algorytmu dodawania. Właściwy zestaw kroków był zatem wbudowany w strukturę samej maszyny. Maszyna Leibniza miała algorytm także ściśle zaszyty w swojej budowie, chociaż można było wykonywać na niej różne operacje arytmetyczne, które wybierał operator. Maszynę Bab-bage'a zaprojektowano z kolei tak, aby ciąg wykonywanych przez nią kroków można było definiować w postaci otworów na kartach papierowych. Zatem maszynę Babbage'a można było programować, a asystentka Babbage'a, Augusta Ada Byron, często bywa dziś uznawana pierwszym programistą na świecie.

Babbage nie był pierwszym, który wpadł na pomysł wprowadzania algorytmu do maszyny liczącej za pomocą otworów w papierze. W 1801 roku Joseph Jacuard zastosował we Francji podobną technikę do sterowania warsztatem tkackim (rys. 0.3). Opracował on maszynę tkacką, w której poszczególne kroki wykonywane w trakcie tkania definiowano za pomocą wzoru złożonego z otworów w karcie papierowej. Dzięki temu algorytm wykonywany przez maszynę można było łatwo zmieniać i uzyskiwać w ten sposób jóżne wzory. , , ■ . ,, - , ,v, ,■'..■■. .- , ,•■•■

Później, Herman Hollerith (1860-1929) zastosował pomysł reprezentowania informacji w postaci kart perforowanych do przyspieszenia powszechnego spisu ludności przeprowadzonego w 1890 roku w Stanach Zjednoczonych. To właśnie usprawnienie autorstwa Holleritha doprowadziło do powstania firmy IBM.

Ówczesna technologia nie dysponowała wystarczającą precyzją, aby spopularyzować złożone mechaniczne kalkulatory Pascala, Leibniza i Bab-bage'a. Technologia nie nadążała za odkryciami teoretycznymi na polu raczkującej informatyki aż do chwili uzupełnienia urządzeń mechanicznych układami elektronicznymi. Przykładami takich rozwiązań są: maszyna elektromechaniczna George'a Stibitza, zbudowana w 1940 roku w Bell Laboratories, oraz maszyna Mark I skonstruowana w 1944 roku w Harvard University przez Howarda Aikena i grupę inżynierów z IBM (rys. 0.4). W tych maszynach wykorzystano sterowane elektronicznie przekaźniki mechaniczne. Maszyny te stary się przestarzałe prawie natychmiast po skonstruowaniu, ponieważ inni naukowcy odkryli technologię lamp próżniowych i skonstruowali pierwsze całkowicie elektroniczne komputery. Pierwszą z tych maszyn była

0.2. POCZĄTKI MASZYN LICZĄCYCH

Maszyna tkacka Jacquarda (Zdjęcie zamieszczone dzięki uprzejmości International Business Machines Corporation. Wszelkie prawa zastrzeżone)

z pewnością maszyna Atanasoffa-Berry'ego, budowana w latach 1937-1941 w Iowa State College (obecnie Iowa State University) przez Johna Atana-soffa i jego asystenta Clifforda Berry'ego. Inna maszyna tego typu to CO-LOSSUS, zbudowany pod koniec drugiej wojny światowej w Anglii i przeznaczony do odszyfrowywania niemieckich depesz. Wkrótce powstały także inne, bardziej uniwersalne maszyny, takie jak ENIAC (ang. electronic nume-rical integrator and calculator) opracowany przez Johna Mauchly'ego i J. Pre-spera Eckerta w Moore School of Electrical Engineering, University of Pen-sylvania.

Począwszy od tego czasu, historia maszyn liczących łączy się ściśle z postępem technologicznym: odkryciem tranzystorów i układów scalonych, stworzeniem systemu komunikacji satelitarnej i postępami w technice

ROZDZIAŁ ZERO WSTĘP

..■.,■ aiOatmmiwmmt

optycznej. Współczesne komputery biurkowe (oraz ich mniejsi, przenośni kuzyni - laptopy) mają większą moc obliczeniową niż maszyny z 1940 roku, które zajmowały całe pokoje, i mogą szybko wymieniać dane za pomocą globalnych sieci komunikacyjnych.

Początki małych komputerów wiążą się z hobbystami, którzy zaraz po odkryciu dużych maszyn w 1940 roku rozpoczęli eksperymenty z komputerami zrobionymi domowymi sposobami. Steve Jobs i Stephen Wozniak zbudowali dostępny następnie komercyjnie komputer i w 1976 roku utworzyli firmę Apple Computer Inc, która zajęła się produkcją i wprowadzeniem na rynek ich produktów. Chociaż komputery Apple były popularne, nie zdobyły akceptacji w środowiskach biznesowych, w których w większości posługiwano się produktami dobrze już wtedy rozwiniętej firmy IBM.

W 1981 roku IBM wprowadził na rynek pierwszy komputer biurkowy, zwany komputerem osobistym albo krótko PC. Podstawowe oprogramowanie dla niego opracowała młoda firma Microsoft. Komputer PC stał się natychmiast sukcesem i spowodował, że komputery biurkowe uznano

0.2. POCZĄTKI MASZYN LICZĄCYCH

w środowisku biznesowym za godny uwagi i sprawdzony produkt. Współcześnie terminu PC używa się jako wspólnej nazwy wszystkich komputerów (różnych producentów), których architektura wywodzi się od pierwszego komputera biurkowego firmy IBM. Większość z nich w dalszym ciągu jest sprzedawana z oprogramowaniem firmy Microsoft. Czasem jednak skrót PC jest używany zamiennie z ogólnym terminem biurkowy.

Dostępność komputerów biurkowych spowodowała, że technika komputerowa stała się ważnym elementem we współczesnym społeczeństwie. Technologia komputerowa jest tak rozpowszechniona, że umiejętność posługiwania się nią jest podstawowym warunkiem bycia członkiem nowoczesnego społeczeństwa. To właśnie dzięki niej miliony indywidualnych użytkowników komputerów mają dostęp do globalnej sieci Internet, która z pewnością ma duży wpływ na sektory prywatne i komercyjne. Jednakże umiejętność posługiwania się współczesnymi produktami to nie to samo, co rozumienie naukowych podstaw ich działania. Celem autora jest przedstawienie zakresu badań stosunkowo młodej nauki, jaką jest informatyka.

0.3. Rozwój informatyki

Czynniki takie jak ograniczone możliwości gromadzenia danych i szczegółowe, czasochłonne procedury programowania ograniczały złożoność algorytmów, które mogły wykonywać wczesne maszyny liczące. W miarę usuwania tych ograniczeń komputery zaczęto wykorzystywać do coraz bardziej złożonych i większych zadań. Opisywanie metody wykonywania tych zadań w sposób algorytmiczny stanowiło wyzwanie dla umysłu ludzkiego. Coraz większe wysiłki wkładano w studia nad procesem konstrukcji algorytmów i programowania.

W tym właśnie kontekście zaczęły owocować teoretyczne wyniki prac matematyków, którzy już po odkryciu przez Godła niezupełności arytmetyki badali te problemy dotyczące procesu konstrukcji algorytmów, które niosła ze sobą nowoczesna technologia. Przygotowało to grunt pod nową dyscyplinę nauki zwaną informatyką.

Współcześnie ta nowa dyscyplina ustanowiła się jako nauka o algorytmach. Jak już to zauważyliśmy, jej zakres jest szeroki i obejmuje tak odległe od siebie zagadnienia jak matematyka, inżynieria, psychologia, biologia, zarządzanie czy lingwistyka. W kolejnych rozdziałach omówimy wiele z tych tematów. W każdym omówieniu naszym celem będzie przedstawienie podstawowych pojęć związanych z tematyką, aktualnych problemów badawczych i niektórych technik stosowanych w celu rozwijania wiedzy w danym obszarze. Pisząc o programowaniu, skoncentrujemy się na przedstawieniu zasad, na których opierają się współczesne narzędzia programistyczne, na procesie ich ewolucji do współczesnej postaci i problemach, nad którymi

10

ROZDZIAŁ ZERO WSTĘP

obecnie pracują naukowcy. Nie jest jednak naszym celem wyrobienie u czytelnika umiejętności programowania.

Przechodząc od jednego zagadnienia do następnego, jest łatwo stracić ogólny obraz. Zbierzmy zatem przemyślenia, stawiając pytania, które definiują informatykę i stanowią główny przedmiot badań informatyków.

K Jakie problemy można rozwiązać algorytmicznie?

E Jak ułatwić opracowywanie algorytmów?

B Jak ulepszyć metody reprezentowania algorytmów?

B Jak wykorzystać technologię i wiedzę o algorytmach do konstruowania

lepszych komputerów? K Jak analizować i porównywać właściwości różnych algorytmów?

Zwróćmy uwagę, że tematem wspólnym dla wszystkich tych pytań jest algorytmika (rys. 0.5).

0.4. Rola abstrakcji

Współczesne systemy komputerowe są nadzwyczaj złożone i nie sposób ogarnąć wszystkich szczegółów ich budowy. Częstą praktyką jest zatem analiza takich systemów na różnych poziomach szczegółowości. Na każdym poziomie system traktuje się jako zbiór elementów, których wewnętrzną charakterystykę ignoruje się. Dzięki temu można skupić się na sposobie współpracy poszczególnych elementów z tego samego poziomu i sposobie ich łączenia w elementy wyższego poziomu.

0.4. ROLA ABSTRAKCJI

11

1.1. Przechowywanie informacji w postaci bitów

Współczesne komputery przechowują informacje w postaci ciągów bitów. Bit (skrót angielskiej nazwy binary digit, oznaczającej cyfrę dwójkową lub binarną) to cyfra 0 albo 1. Na razie bity będą stanowić dla nas jedynie symbole bez żadnego numerycznego znaczenia. Wkrótce przekonamy się o tym, że bit w różnych kontekstach może mieć bardzo różne znaczenie. Zapamiętanie bitu przez maszynę liczącą wymaga istnienia w niej urządzenia zdolnego do przyjmowania jednego z dwóch możliwych stanów. Dobrze znanymi przykładami takich urządzeń są przełącznik elektryczny (który może być w stanie „włączony" lub „wyłączony"), przekaźnik („otwarty" albo „zamknięty"), a także flaga (wciągnięta na maszt lub opuszczona). Jeden z tych dwóch stanów reprezentuje wartość 0, a drugi - wartość 1. Przyjrzyjmy się sposobom zapamiętywania bitów stosowanym we współczesnych komputerach.

Bramki i przerzutniki

Omówienie rozpoczniemy od wprowadzenia operacji: AND (I), OR (LUB) oraz XOR (skrót od ang. exclusive or). Ich działanie przedstawiono na rysunku 1.1. Argumentami tych operacji, podobnie jak przy arytmetycznych działaniach mnożenia i dodawania, jest para wartości, które będziemy nazywać wartościami wejściowymi lub krótko wejściem. Ich wynikiem jest trzecia wartość zwana wartością wyjściową lub krótko wyjściem. Różnica między prezentowanymi operacjami a operacjami arytmetycznymi polega na tym, że jedynymi wartościami, na których działają AND, OR i XOR są 0 i 1. W ich kontekście cyfrę 0 interpretuje się jako reprezentację wartości logicznej fałsz (ang./afee), a cyfrę 1 -jako reprezentację wartości logicznej prawda (ang. true). Operacje, które manipulują wartościami prawda/fałsz nazywa się operacjami logicznymi lub operacjami boole'owskimi na cześć matematyka Geo-rge'a Boole'a (1815-1864). Operacja logiczna AND ma w zamyśle odzwierciedlać wartość logiczną zdania złożonego, zbudowanego z prostszych zdań połączonych spójnikiem I (ang. AND). Takie zdania mają ogólną postać

PANDQ

przy czym P reprezentuje jedno zdanie, a Q drugie; na przykład: Kermit jest żabą I Piggy jest aktorką.

Argumenty operacji AND reprezentują wartość logiczną (prawdziwość lub nieprawdziwość) poszczególnych składowych zdania złożonego. Wynik reprezentuje wartość logiczną całego zdania. Ponieważ zdanie postaci P AND Q jest prawdziwe wtedy i tylko wtedy, gdy oba zdania składowe są prawdziwe, więc 1 AND 1 musi mieć wartość 1. Dla wszystkich pozostałych par

20 ROZDZIAŁ PIERWSZY PRZECHOWYWANIE DANYCH

wartości argumentów, wynikiem operacji AND jest 0. Jest to zgodne z tabelką przedstawioną na rysunku 1.1.

Operacja OR (LUB), tak jak operacja AND, jest operacją łączącą dwa prostsze zdania w jedno złożone zdanie postaci

PORQ

Tak jak poprzednio P reprezentuje jedno zdanie, a Q drugie. Tego typu zdania są prawdziwe, gdy co najmniej jedno z występujących w nim zdań składowych jest prawdziwe. Ta Interpretacja jest zgodna z operacją OR przedstawioną na rysunku 1.1.

W języku polskim znaczenie trzeciej z omawianych operacji może najlepiej (choć nie w pełni) oddaje spójnik ALBO. Wartością operacji XOR jest 1 (prawda), jeśli jeden z jej argumentów jest równy 1 (prawda), a drugi - 0 (fałsz). Zdanie P XOR Q oznacza zatem „albo P, albo Q jest prawdziwe, ale nie oba naraz".

Jest jeszcze jedna operacja logiczna - operacja NOT (NIE). W odróżnieniu od AND, OR oraz XOR jest ona jednoargumentowa. Jej wynikiem jest wartość przeciwna do wartości argumentu: jeśli na wejściu pojawia się wartość prawda, to wynikiem operacji NOT jest fałsz i na odwrót. Jeśli zatem argument operacji NOT reprezentuje wartość logiczną zdania

Fozzie jest misiem.

RYSUNEK 1.1 | |

|

|

|

|

|

(a) Operacja AND 0 ANDO |

0 AND1 |

BbbhHHH i ANDO |

1 AND 1 |

|

0 (b) Operacja OR 0 OR 0 |

0 Cl OR 1 |

0 1 OR 0 |

1 1 OR 1 |

|

0 (c) Operacja XOR 0 XOR0 |

1 0 XOR1 |

1 1 XOR0 |

1 1 XOR1 |

|

0 11 Operacje logiczne AND, OR, XOR |

0 |

||

1.1. PRZECHOWYWANIE INFORMACJI W POSTACI BITÓW

21

to jej wynik reprezentuje wartość logiczną zdania Fozzie nie jest misiem.

Urządzenie, które na podstawie wartości wejściowych tworzy wartość wyjściową zgodnie z pewną operacją logiczną nazywa się bramką logiczną (ang. gate). Bramki można konstruować, stosując różne techniki: koła zębate, przekaźniki, urządzenia optyczne. We współczesnych komputerach bramki są zazwyczaj małymi układami elektronicznymi, w których cyfry 0 i 1 reprezentuje się w postaci różnych poziomów napięcia. Nie ma jednak potrzeby, abyśmy wchodzili w takie szczegóły. W dalszym ciągu zadowolimy się reprezentacją bramek za pomocą symboli graficznych przedstawionych na rysunku 1.2. Zwróćmy uwagę, że bramki AND, OR, XOR oraz NOT przedstawia się za pomocą diagramów o odmiennych kształtach. Wejścia znajdują się po jednej stronie diagramu, a wyjście po drugiej.

AND |

|

OR |

|

Wejścia j \ Wyjście |

Wejścia T~^>- Wyjście |

||

Wejścia |

Wyjście |

Wejścia |

Wyjście |

0 0 0 1 1 0 1 1 |

0 0 0 1 |

0 0 0 1 1 0 1 1 |

0 . 1 1 1 |

XOR |

NOT |

||

Wejścia jj ~\- Wyjście |

Wejścia -f/O- Wyjście |

||

Wejścia |

Wyjście |

Wejścia |

Wyjście |

0 0 0 1 1 0 1 1 |

0 1 1 0 |

0 1 |

1 0 |

Graficzna reprezentacja bramek AND, OR, XOR, NOT wraz z ich wartościami wejściowymi i wyjściowymi |

|||

22

ROZDZIAŁ PIERWSZY PRZECHOWYWANIE DANYCH

Takie właśnie bramki są podstawowymi elementami, z których konstruuje się komputery. Ważnym etapem pośrednim jest układ przedstawiony na rysunku 1.3. Jest to szczególny przykład licznej rodziny układów zwanych przerzutnikami. Na wyjściu przerzutnika (ang. flip-flop) występuje wartość 0 lub 1. Wartość ta nie zmienia się, aż do chwili pojawienia się na wejściu krótkiego impulsu spowodowanego przez inny układ. Taki impuls powoduje zmianę wartości na wyjściu przerzutnika. Innymi słowy wartość wyjściowa zmienia się na skutek zewnętrznego bodźca. Tak długo, jak długo wartości na obu wejściach układu z rysunku 1.3 są równe 0, wartość na wyjściu (albo 0 albo 1) nie zmienia się. Jednakże pojawienie się na krótko wartości 1 na górnym wejściu wymusi ustawienie wartości wyjściowej na 1. Podobnie, krótki impuls (wartość 1) na dolnym wejściu spowoduje, że na wyjściu będzie wartość 0. Przeanalizujmy dokładniej działanie układu. Załóżmy, że nie znamy aktualnej wartości na wyjściu układu z rysunku 1.3 i że w pewnej chwili wartość na górnym wejściu zmienia się na 1, a wartość na dolnym wejściu pozostaje równa 0 (rys. 1.4a). Na wyjściu bramki OR pojawi się zatem wartość 1, niezależnie od stanu drugiego wejścia tej bramki. Z kolei oba wejścia bramki AND będą teraz równe 1, gdyż na jej drugim wejściu jest już 1 (otrzymana przez przejście sygnału 0 z dolnego wejścia przerzutnika przez bramkę NOT). Na wyjściu bramki AND pojawi się zatem 1, co oznacza, że drugie wejście bramki OR będzie teraz równe 1 (rys. 1.4b). To z kolei zapewnia, że na wyjściu bramki OR pozostanie wartość 1, nawet jeśli sygnał na górnym wejściu przerzutnika zmieni się znów na 0 (rys. 1.4c). W efekcie, na wyjściu przerzutnika pojawiła się wartość 1 i wartość ta nie zmieni się po powrocie górnego wejścia do stanu 0. W podobny sposób chwilowe pojawienie się wartości 1 na dolnym wejściu wymusi zmianę wartości na wyjściu przerzutnika na 0. Wartość ta nie zmieni się po ponownym pojawieniu się wartości 0 na wejściu przerzutnika.

1.1. PRZECHOWYWANIE INFORMACJI W POSTACI BITÓW

23

(a) 1 pojawia się na górnym wejściu.

RYSUNEK 1.4

(b) Powoduje to pojawienie się 1 na wyjściu bramki OR i w efekcie pojawienie się 1 na wyjściu bramki AND.

(c) 1 na wyjściu bramki AND nie pozwala na zmianę wartości

na wyjściu bramki OR po zmianie wartości na górnym wejściu na 0.

Ustawienie wyjścia przerzutnika na 1

24 ROZDZIAŁ PIERWSZY PRZECHOWYWANIE DANYCH

Przerzutnik jest ważnym układem, gdyż idealnie nadaje się do zapamiętania jednego bitu. Pamiętana w nim wartość to wartość znajdująca się na wyjściu. Inne układy mogą łatwo zmieniać pamiętaną w przerzutniku wartość, przesyłając impulsy na jego odpowiednie wejścia. Podobnie inne układy mogą wykorzystywać wyjście przerzutnika jako swoje wejście i w ten sposób odczytywać zapamiętaną w nim wartość.

Przerzutniki można także konstruować w inny sposób. Jedną z możliwości przedstawiono na rysunku 1.5. Po bliższym przyjrzeniu się temu układowi stwierdzimy, że chociaż ma on zupełnie inną strukturę wewnętrzną, to jednak jego właściwości dające się zaobserwować z zewnątrz, są takie same jak układu z rysunku 1.3. Jest to pierwszy w tej książce przykład roli, jaką grają narzędzia abstrakcyjne. Projektując przerzutnik, trzeba rozważyć różne możliwości zbudowania go z bramek logicznych. Jednak po jego zaprojektowaniu oraz zaprojektowaniu innych podstawowych układów, stosuje się je jako budulec innych bardziej złożonych układów. W efekcie, projektowanie komputera jawi się jako proces hierarchiczny: do zbudowania układów na każdym poziomie wykorzystuje się pewne narzędzia abstrakcyjne, którymi są elementy poziomu niższego.

Inne techniki przechowywania informacji

W latach sześćdziesiątych do zapamiętywania bitów w komputerach stosowano małe pierścienie materiału magnetycznego w kształcie obwarzanków, zwane rdzeniami (ang. core), na które nawijano przewody. Przesyłając prąd przez te przewody, można było namagnesować każdy rdzeń w jednym z dwóch możliwych kierunków. Następnie, kierunek namagnetyzowania

1.1. PRZECHOWYWANIE INFORMACJI W POSTACI BITÓW

25

rdzenia można było wykryć, obserwując jego wpływ na prąd elektryczny przepływający przez środek rdzenia. Rdzeń dawał zatem możliwość przechowania jednego bitu: wartość 1 reprezentowano za pomocą pola magnetycznego w jednym kierunku, a wartość 0 w przeciwnym. Takie systemy są już przestarzałe ze względu na ich rozmiar i duże zużycie energii.

Bardziej współczesną metodą przechowywania bitu jest kondensator, który składa się z dwóch małych metalowych płytek umieszczonych równolegle, w niewielkiej odległości od siebie. Po podłączeniu źródła napięcia do płytek - biegun ujemny do jednej, a dodatni do drugiej - ładunki ze źródła napięcia rozpraszają się na płytkach. Po odłączeniu napięcia ładunki pozostają na płytkach. Po ich późniejszym zwarciu popłynie prąd i kondensator rozładuje się. Zatem kondensator zawsze znajduje się w jednym z dwóch możliwych stanów: jest naładowany lub rozładowany. Jednego z nich można użyć do reprezentowania wartości 0, drugiego do reprezentowania wartości 1. Współczesna technika daje możliwość umieszczenia milionów maleńkich kondensatorów wraz z połączeniami między nimi na pojedynczej płytce (zwanej kością - ang. chip). Dzięki temu kondensator stał się techniką powszechnie stosowaną w maszynach liczących do zapamiętywania bitów.

Przerzutniki, rdzenie i kondensatory są przykładami układów przechowujących dane. Układy te charakteryzują się różnymi poziomami ulotności zapamiętanych danych. Rdzeń zachowuje swoje właściwości magnetyczne nawet po wyłączeniu komputera. Dane zapamiętane w przerzutniku są tracone natychmiast po odłączeniu zasilania. Ładunki zgromadzone w maleńkich kondensatorach są tak małe, że mają skłonności do samoistnego zanikania, nawet podczas pracy komputera. Z tego powodu ładunki zgromadzone w kondensatorach odświeża się w regularnych odstępach czasu za pomocą specjalnego układu odświeżającego. Pamięć komputera (pod-rozdz. 1.2) skonstruowana z użyciem takiej właśnie techniki jest często nazywana pamięcią dynamiczną.

Notacja szesnastkowa

Mówiąc o czynnościach wykonywanych przez komputer, często musimy posługiwać się ciągami bitów. Niektóre z takich ciągów są długie. Niestety, umysł ludzki nie jest przystosowany do pracy na takim poziomie szczegółowości. Odczytywanie ciągu bitów na przykład 101101010011 jest niewygodne i podatne na błędy. W celu uproszczenia reprezentacji ciągów bitów stosuje się zazwyczaj skrótową notację zwaną notacją szesnastkowa (ang. hexadecimal notation). Korzysta się w niej z faktu, że ciągi bitów pojawiające się w komputerze często mają długości będące wielokrotnościami czterech. W notaq'i szesnastkowej zastosowano zatem pojedynczy symbol do reprezentowania czterobitowych ciągów. Oznacza to, że ciąg dwunastu bitów można zapisać za pomocą jedynie trzech symboli szesnastkowych.

Na rysunku 1.6 przedstawiono system szesnastkowy. W lewej kolumnie zapisano wszystkie możliwe ciągi czterobitowe. W prawej kolumnie

26 ROZDZIAŁ PIERWSZY PRZECHOWYWANIE DANYCH

umieszczono odpowiadające im symbole stosowane w notacji szesnastkowej. W takim systemie ciąg bitów 10110101 zapisuje się jako B5. Aby uzyskać kod szesnastkowy dla ciągu bitów, trzeba najpierw podzielić go na czterobitowe podciągi, a następnie zapisać każdy z nich za pomocą jego szesnastkowego odpowiednika: 1011 reprezentuje się jako B, a 0101 jako 5. Postępując w ten sam sposób, 16-bitowy ciąg 1010010011001000 można przedstawić w wygodniejszej, szesnastkowej postaci jako A4C8.

Notację szesnastkowa będziemy często stosować w następnym rozdziale. Wtedy w pełni docenimy jej efektywność.

PYTANIA I ĆWICZENIA

1. Jakie wartości muszą pojawić się na wejściach poniższego układu, aby na jego wyjściu była wartość 1?

1.1. PRZECHOWYWANIE INFORMACJI W POSTACI BITÓW

27

Stwierdziliśmy w tekście, że wartość 1 na dolnym wejściu przerzut-

nika z rysunku 1.3 (przy wartości na górnym wejściu równej 0) spo

woduje pojawienie się wartości 0 na jego wyjściu. Przedstaw ciąg

zdarzeń zachodzących w przerzutniku, które do tego doprowadzą.Przy założeniu, że oba wejścia przerzutnika z rysunku 1.5 są równe 0,

przedstaw ciąg zdarzeń, które zajdą, gdy na górnym wejściu pojawi

się 1.Często jest niezbędne skoordynowanie działania różnych składowych

układu. Realizuje się to, przyłączając do tych części układu, które

wymagają skoordynowania speqalny pulsujący sygnał (zwany zegarem

- ang. clock). Gdy zegar zmienia wartości między 0 a 1, aktywuje

różne składowe układu.

Poniżej jest przykład pewnego fragmentu układu, który zawiera prze-rzutnik z rysunku 1.3. Dla jakich wartości zegara wartość pojawiająca się na wyjściu przerzutnika nie zależy od wartości wejściowych układu? Dla jakich wartości zegara przerzumik będzie reagował na wartości z wejścia układu?

5. Podaj szesnastkową reprezentację następujących ciągów bitów:

(a) 0110101011110010 (b) 111010000101010100010111

(c) 01001000

6. Jakie ciągi bitów odpowiadają następującym ciągom szesnastkowym?

(a) 5FD97 (b) 610A (c) ABCD (d) 0100

1.2. Pamięć główna

Do gromadzenia danych w komputerze stosuje się zestaw wielu układów, z których każdy jest zdolny do zapamiętania jednego bitu. Taki magazyn bitów nosi nazwę pamięci głównej lub pamięci operacyjnej (ang. main memory) komputera. Układy przechowujące dane w komputerze są zorganizowane w jednostki zwane komórkami (ang. cells) lub słowami (ang. words). Zazwyczaj w jednej komórce mieści się 8 bitów. Ośmiobitowe ciągi stały

28

ROZDZIAŁ PIERWSZY PRZECHOWYWANIE DANYCH

się tak powszechne, że zarezerwowano dla nich specjalny termin bajt (ang. h/U).

Małe komputery stosowane w urządzeniach gospodarstwa domowego, na przykład w kuchenkach mikrofalowych, są wyposażone w pamięci o wielkościach rzędu zaledwie kilkuset komórek. Duże komputery stosowane do gromadzenia olbrzymich ilości danych i operowania nimi mogą mieć nawet miliardy komórek pamięci głównej. Rozmiar pamięci głównej często wyraża się w jednostkach równych 1 048 576 komórkom. (Wartość 1 048 576 jest potęgą dwójki, 220; jest przez to bardziej naturalnym wyborem jako jednostka miary rozmiarów obiektów występujących w komputerze niż okrągły 1 000 000). Do nazywania omawianej jednostki miary używa się przedrostka tnega. Powszechnie stosuje się skrót MB do oznaczania megabajtu. Pamięć

0 wielkości 4 MB zawiera zatem 4 194 304 (4x1 048 576) komórki. W każdej

z nich mieści się jeden bajt. Inne jednostki, którymi wyraża się wielkość

pamięci, to kilobajty (oznaczane skrótem KB), na które składa się 1024 (210)

bajtów oraz gigabajty (skrót GB). Gigabajt jest równy 1024 MB, czyli 230

bajtom.

Każda komórka w pamięci komputera ma przypisaną unikatową nazwę zwaną jej adresem. Technika identyfikacji komórek pamięci jest analogiczna do techniki identyfikacji domów znajdujących się w mieście. Stosuje się przy tym taką samą terminologię. Adresy komórek pamięci są jednak po prostu wartościami liczbowymi. Mówiąc bardziej precyzyjnie, możemy wyobrazić sobie, że wszystkie komórki są zgromadzone w jednym rzędzie

1 numerowane kolejnymi liczbami począwszy od zera. Komórki znajdujące

się w komputerze z pamięcią rozmiaru 4 MB są zatem adresowane warto

ściami 0, 1, 2, ... , 4 194 303. Zwróćmy uwagę, że taki system adresowania

nie tylko daje nam możliwość jednoznacznej identyfikacji każdej komórki

pamięci, ale także ustawia je w pewnej kolejności (rys. 1.7). Zdefiniowanie

takiego porządku nadaje sens wyrażeniom „następna komórka" i „poprzed

nia komórka".

Uzupełnijmy teraz przedstawiony obraz pamięci głównej. Układy przeznaczone do przechowywania bitów są połączone z układami niezbędnymi do tego, aby pozostałe układy komputera mogły odczytywać dane z pamięci i zapisywać je do niej. Dzięki temu pozostałe układy mogą pobierać dane z pamięci, elektronicznie prosząc o zawartość wskazanego adresu (taką operaq'ę nazywa się operacją odczytu - ang. read). Mogą także zapisać informacje w pamięci, zlecając umieszczenie wskazanego ciągu bitów w komórce o podanym adresie (jest to operacja zapisu — ang. write).

Ważną konsekwencją organizacji pamięci głównej w małe, adresowalne komórki jest to, że dostęp do każdej komórki może odbywać się niezależnie od dostępu do pozostałych. Oznacza to, że dane zgromadzone w pamięci głównej można przetwarzać w dowolnej kolejności. Dlatego też pamięć główną nazywa się często pamięcią RAM (ang. random access tnemory - pamięć o dostępie swobodnym). Ta swoboda w dostępie do małych porcji danych jaskrawo kontrastuje z systemami pamięci masowej, które omówimy w następnym punkcie. W systemach pamięci masowej operuje się całymi

1.2. PAMIĘĆ GŁÓWNA 29

';..: >■,::- ■■■■Vv;::.::;:'>:.-

blokami, na które składają się długie ciągi bitów. Jeśli pamięć RAM wytworzono w technologii pamięci dynamicznych, to nazywa się ją często pamięcią DRAM (ang. Dynamie RAM).

Bity w pojedynczej komórce pamięci traktuje się, jakby były ustawione w szeregu. Jeden koniec takiego szeregu nazywamy najbardziej znaczącym (ang. high-order end), a drugi - najmniej znaczącym (ang. low-order end). Chociaż w komputerze nie ma pojęcia lewej i prawej strony, to jednak często bity ustawia się w szereg od lewej do prawej strony, przy czym najbardziej znaczący koniec znajduje się po lewej stronie. Bit umieszczony na tym końcu często nazywa się najbardziej znaczącym bitem (ang. most significant bit), a bit na drugim końcu - najmniej znaczącym (ang. least significant bit). Zawartość jednobajtowej komórki można zatem przedstawić jak na rysunku 1.8.

Ważną konsekwencją uporządkowania zarówno komórek w pamięci, jak i bitów w pojedynczej komórce jest to, że cały zbiór bitów w pamięci stanowi właściwie jeden długi szereg. Poszczególne fragmenty tego szeregu mogą posłużyć do zapamiętania ciągów bitów nie mieszczących się w jednej komórce. W szczególności, jeśli pamięć składa się z komórek jednobajtowych, to jednak nadal można przechowywać w niej ciągi 16-bitowe, wykorzystując w tym celu dwie sąsiednie komórki pamięci.

30

ROZDZIAŁ PIERWSZY PRZECHOWYWANIE DANYCH

PYTANIA I ĆWICZENIA

Przypuśćmy, że w komórce pamięci o adresie 5 znajduje się wartość 8.

Czym różni się zapisanie do komórki o adresie 6 wartości 5 od zapisa

nia do komórki o numerze 6 zawartości komórki o numerze 5?Przypuśćmy, że chcemy zamienić miejscami wartości zapamiętane

w komórkach pamięci o numerach 2 i 3. Wskaż błąd w poniższym

sposobie postępowania:

Krok 1. Przenieś zawartość komórki o numerze 2 do komórki

o numerze 3.

Krok 2. Przenieś zawartość komórki o numerze 3 do komórki

o numerze 2.

Zaproponuj sposób poprawnej zamiany zawartości wskazanych

komórek.

3. Ile bitów znajduje się w pamięci o rozmiarze 4 KB?

1.3. Pamięć masowa

Ze względu na ograniczony rozmiar pamięci głównych (operacyjnych) i ulotność danych przechowywanych w nich, większość komputerów wyposaża się w dodatkowe nośniki do gromadzenia danych. Są to systemy pamięci masowej (ang. mass storage systemś). Pamięć masową realizuje się za pomocą dysków magnetycznych, płyt CD i taśm magnetycznych. Zaletą pamięci masowej w porównaniu z pamięcią główną jest mniejszy poziom ulotności zapisywanych w niej danych, możliwość zapamiętania większych danych i w wielu wypadkach także możliwość wyjęcia nośnika informacji z komputera i zarchiwizowania go.

1.3. PAMIĘĆ MASOWA 31

Urządzenia mogą być w danej chwili dostępne dla komputera albo niedostępne. Termin on-line (bezpośrednio) oznacza, że urządzenie lub informacje są przyłączone i dostępne dla komputera bez konieczności ingerencji człowieka. Termin off-line (odłączone, rozłączone) oznacza, że zanim informacja lub urządzenie staną się osiągalne dla komputera, człowiek musi wykonać pewne czynności wstępne: na przykład włączyć urządzenie lub włożyć do niego nośnik informacji.

Główną wadą systemów pamięci masowej jest to, że dostęp do przechowywanych w nich informacji wymaga zazwyczaj mechanicznego przemieszczenia pewnych elementów. Jest to czasochłonne. Z tego powodu czas reakqi takich urządzeń na polecenia jest dłuższy niż czas dostępu do pamięci głównej, w której wszystkie operacje realizuje się elektronicznie.

Dyski magnetyczne

Jedną z najpowszechniejszych współczesnych postaci pamięci masowej są dyski magnetyczne. Dane przechowuje się na cienkim, wirującym dysku powleczonym materiałem magnetycznym. Nad i/lub pod dyskiem znajdują się głowice zapisująco-odczytujące. Na skutek ruchu obrotowego dysku każda głowica zakreśla nad/pod dyskiem okrąg zwany ścieżką (ang. track). Przemieszczając głowice zapisująco-odczytujące wzdłuż promienia, można uzyskać dostęp do różnych ścieżek. Często, jeden system dyskowy składa się z kilku dysków zamontowanych na wspólnej osi jeden nad drugim. Między nimi znajduje się miejsce na głowice. W takim wypadku wszystkie głowice poruszają się razem. Przemieszczając je, uzyskuje się dostęp do zbioru ścieżek składających się na cylinder.

Ponieważ zazwyczaj operuje się mniejszymi porcjami danych niż zapisane na całej ścieżce, więc każda ścieżka jest podzielona na łuki zwane sektorami. Informacja w sektorze jest zapisywana w postaci spójnego ciągu bitów (rys. 1.9). Każda ścieżka w systemie dyskowym zawiera taką samą liczbę sektorów, a w każdym sektorze przechowuje się taką samą liczbę bitów. (Oznacza to, że bity w sektorach położonych blisko środka dysku są upakowane gęściej niż w sektorach brzegowych).

Zatem dyskowy system przechowywania danych składa się z wielu sektorów. Dostęp do każdego z nich jest niezależny i polega na zapisie lub odczycie całego ciągu bitów. Liczba ścieżek przypadających na jeden dysk oraz liczba sektorów na ścieżce są bardzo różne w zależności od konkretnego systemu dyskowego. Rozmiary sektorów nie przekraczają zazwyczaj kilku KB, powszechne są sektory o rozmiarach 512 lub 1024 bajtów.

Rozmieszczenie ścieżek i sektorów nie jest trwałą cechą fizycznej struktury dysku. Ich położenie wyznacza się przez odpowiednie namagnesowanie dysku podczas czynności zwanej formatowaniem (lub inicjowaniem) dysku. Czynność tę wykonuje zazwyczaj producent dysku. Mamy wtedy do czynienia z dyskami sformatowanymi wstępnie. Większość systemów komputerowych także jest zdolnych do wykonania zadania formatowania dysku.

32

ROZDZIAŁ PIERWSZY PRZECHOWYWANIE DANYCH

Jeśli zatem informacja o sposobie sformatowania dysku zostanie zniszczona, dysk można ponownie sformatować. Taka operacja powoduje jednak utratę wszystkich danych zapisanych uprzednio na dysku.

Pojemność systemu dyskowego zależy od zastosowanej w nim liczby dysków i gęstości rozmieszczenia w nich ścieżek i sektorów. Systemy o malej pojemności składają się z jednego plastikowego dysku zwanego dyskietką (ang. diskette) lub dyskiem elastycznym (ang. floppy disk) w przypadku giętkich dysków. (Obecnie stosowane dyskietki o średnicy 3,5 cala są zamykane w plastikowych obudowach i dzięki temu nie są tak giętkie jak ich starsze kuzynki: dyskietki o średnicy 5,25 cala, które były zaszywane w kopertach papierowych). Dyskietki wkłada się do odpowiednich urządzeń odczytu-jąco-zapisujących, łatwo się je przechowuje. Są one zatem często stosowane do przechowywania informacji off-line. Na typowej dyskietce 3,5-calowej mieści się 1,44 MB danych, ale dyskietki mogą mieć dużo większe pojemności. Przykładem jest system dyskowy Zip firmy Iomega Corporation, który oferuje możliwość zapisania do kilkuset MB na pojedynczej dyskietce.

Systemy dyskowe o dużej pojemności, zdolne pomieścić kilka gigabaj-tów, składają się z 5 do 10 sztywnych dysków zamocowanych na wspólnej osi. Ponieważ stosowane dyski są sztywne, takie systemy dyskowe nazwano dyskami twardymi (ang. hard disk) w odróżnieniu od ich giętkich odpowiedników. Aby umożliwić uzyskanie większych prędkości obrotowych, głowice w takich systemach nie dotykają dysków, lecz „unoszą się" tuż nad ich powierzchnią. Odległości są jednak tak niewielkie, że nawet jedna cząsteczka kurzu mogłaby utknąć między głowicą a powierzchnią dysku, uszkadzając oba elementy (zjawisko to nazywa się awarią głowicy - ang. head crash). Dyski twarde umieszcza się zatem w obudowach plombowanych w fabryce.

1.3. PAMIĘĆ MASOWA

33

Oceniając wydajność dysku, uwzględnia się różne parametry: (1) czas wyszukiwania (ang. seek time - czas przemieszczenia głowic dysku z jednej ścieżki na drugą); (2) opóźnienie obrotowe (ang. rotation delay; latency time) -połowa czasu potrzebnego na pełen obrót dysku; jest to zarazem średni czas oczekiwania na to, aby potrzebne dane znalazły się pod głowicą dysku po jej uprzednim ustawieniu na właściwą ścieżkę; (3) czas dostępu (ang. access time - suma czasu wyszukiwania i opóźnienia obrotowego); (4) szybkość przesyłania (ang. transfer ratę) - szybkość transmisji danych z dysku lub do niego.

Dyski twarde mają w ogólności znacznie lepsze charakterystyki niż dyskietki elastyczne. Ponieważ głowice zapisująco-odczytujące nie dotykają powierzchni dysków twardych, dyski można obracać z prędkością obrotową rzędu 3000 do 4000 obrotów na minutę, podczas gdy dyskietki wirują z prędkością rzędu 300 obrotów na minutę. W związku z tym szybkość przesyłania danych w dyskach twardych zazwyczaj mierzy się w megabajtach na sekundę. Jest to znacznie więcej niż w przypadku dyskietek, gdzie osiąga się wielkości mierzone w kilobajtach na sekundę.

Ponieważ systemy dyskowe zawierają ruchome elementy mechaniczne, które poruszają się przy uzyskiwaniu dostępu do danych, zarówno dyski twarde, jak i dyski elastyczne są wyraźnie wolniejsze niż układy elektroniczne. Opóźnienia w układach elektronicznych mierzy się w nanosekun-dach (bilionowych częściach sekundy), a nawet w jednostkach mniejszych, podczas gdy czas wyszukiwania, opóźnienie obrotowe i czas dostępu w systemach dyskowych osiągają wielkości rzędu milisekund (tysięcznych części sekundy). Czas potrzebny na pobranie informacji z dysku może wydawać się zatem wiecznością oczekującemu na nią układowi elektronicznemu.

Płyty kompaktowe

Inną popularną techniką przechowywania danych są płyty kompaktowe (CD). Takie płyty mają średnicę 12 cm (około 5 cali) i są wykonane z materiału odbijającego światło pokrytego przezroczystą warstwą ochronną. Informacje zapisuje się w postaci rowków wyżłobionych w powierzchni odblaskowej. Można je odczytać za pomocą promienia lasera, który wykrywa nieregularności na powierzchni odblaskowej płyty w trakcie jej obrotu.

Technologii CD używano początkowo do nagrań dźwiękowych. Stosowano przy tym format zapisu o nazwie CD-DA (compact disk-digital audio). Płyty CD stosowane współcześnie do zapisu danych komputerowych są podobne do ich dźwiękowych poprzedników, ale stosuje się w nich format zapisu o nazwie CD-ROM (compact disk-read-ońly memory). Różnica między CD-DA a CD-ROM polega na sposobie interpretacji pól z danymi. Przykładowo w formacie CD-DA pewne pola rezerwuje się do przechowywania informacji o czasie trwania poszczególnych utworów, a w formacie CD-ROM przestrzeń tę wykorzystuje się do innych celów.

34 ROZDZIAŁ PIERWSZY PRZECHOWYWANIE DANYCH

W odróżnieniu od systemów dyskowych, w których informacje przechowuje się w oddzielnych współśrodkowych ścieżkach, informacje na CD gromadzi się w postaci jednej, spiralnej ścieżki, która przypomina rowek w starych płytach gramofonowych (na CD spirala rozpoczyna się jednak w środku płyty i kończy na jej brzegu). Ta ścieżka jest podzielona na jednostki zwane sektorami. Każdy sektor zawiera tę samą ilość danych i każdy jest jednoznacznie oznakowany. Sektor w formacie CR-ROM mieści 2 KB danych. W podobnej przestrzeni płyty zapisanej w formacie CD-DA mieści się 775 sekundy muzyki.

Zwróćmy uwagę, że wykonanie pełnego obrotu powoduje przebycie większej odległości na spiralnej ścieżce przy brzegu płyty niż w jej wewnętrznym fragmencie. W celu zwiększenia pojemności płyty, informacje zapisuje się jednak z taką samą gęstością na całej długości ścieżki. To oznacza, że w pętli znajdującej się w zewnętrznej części pryty znajduje się więcej informacji niż w pętli znajdującej się blisko środka. Zatem w trakcie jednego obrotu płyty zostanie odczytanych więcej sektorów, gdy promień lasera analizuje zewnętrzny fragment ścieżki niż podczas odczytu jej wewnętrznej części dysku. Aby uzyskać jednolitą szybkość transmisji danych, odtwarzacze płyt projektuje się tak, aby mogły modyfikować prędkość obrotową w zależności od położenia promienia lasera.

Konsekwencją takich decyzji projektowych jest to, że systemy CD wykazują najlepszą wydajność, gdy operują długimi, spójnymi ciągami danych. Tak właśnie dzieje się podczas odtwarzania muzyki. Gdy program potrzebuje swobodnego dostępu do danych (jak w systemach rezerwacji miejsc), rozwiązania zastosowane w dyskowych systemach pamięci masowej (pojedyncze, współśrodkowe ścieżki ze stałą liczbą sektorów) umożliwiają uzyskanie znacznie lepszej wydajności niż wariant z jedną spiralną ścieżką.

Płyty CD formatu CD-ROM mają pojemność nieco ponad 600 MB. Jednakże pojawiają się ciągle nowe formaty, takie jak DVD (Digital Versatile Disk) oferujące pojemność rzędu 10 GB. Na tego rodzaju płytach mieszczą się swobodnie prezentacje multimedialne, w których wykorzystuje się dane wizualne i dźwiękowe. Stwarza to możliwości prezentowania informacji w sposób ciekawszy i bardziej informacyjny niż tylko za pomocą tekstu. Tak naprawdę standard DVD stosuje się głównie do zapisu filmów, które dzięki temu mieszczą się na jednej płycie kompaktowej.

Innym wariantem technologii CD jest format CD-WORM (compact disk--write once, rmd many), który umożliwia nagranie danych na płycie już po jej wyprodukowaniu, a nie w trakcie produkcji. Tego typu możliwości są przydatne do archiwizowania danych i do produkcji płyt CD na małą skalę.

Taśmy magnetyczne

W pamięciach masowych starszego typu stosowano taśmy magnetyczne (rys. 1.10). Informacja była zapisywana na pokrytej magnetyczną substancją cienkiej taśmie plastikowej, która z kolei była nawinięta na szpulę. Aby

1.3. PAMIĘĆ MASOWA 35

uzyskać dostęp do danych, trzeba było zamontować taśmę na urządzeniu zwanym napędem taśmowym, które potrafiło pod nadzorem komputera odczytywać, zapisywać i przewijać taśmę. Napędy taśmowe miały bardzo różne rozmiary: od niewielkich urządzeń kasetowych zwanych strimerami, w których taśma była używana w podobny sposób jak w magnetofonach, do olbrzymich urządzeń szpulowych. Chociaż pojemność urządzeń taśmowych zależy od zastosowanego formatu zapisu, to jednak większość z nich mogła zmieścić kilka gigabajtów informacji.

Nowoczesne strimery dzielą taśmę na segmenty, z których każdy jest oznaczany (magnetycznie) podczas formatowania przypominającego czynność wykonywaną w urządzeniach dyskowych. Każdy z tych segmentów zawiera kilka ścieżek, które biegną równolegle do siebie wzdłuż całej taśmy. Dostęp do ścieżek jest niezależny, co oznacza, że taśmę, podobnie jak sektory na dysku, można traktować jako kilka ciągów bitów.

Główną wadą urządzeń taśmowych jest to, że przemieszczenie się między dwiema pozycjami na taśmie może trwać bardzo długo, gdy trzeba przewinąć duży fragment taśmy. Z tego powodu systemy taśmowe charakteryzują się znacznie dłuższym czasem dostępu niż systemy dyskowe, w których dostęp do różnych sektorów uzyskuje się za pomocą niewielkich ruchów głowicy zapisująco-odczytującej. W efekcie urządzenia taśmowe nie są powszechnie stosowane do przechowywania danych on-line. Gdy jednak celem jest gromadzenie danych off-line w celu ich archiwizowania, to wysoka niezawodność, duża pojemność i relatywnie niewielki koszt takich urządzeń sprawia, że są one najlepszym wyborem spośród współczesnych systemów przechowywania danych.

36

ROZDZIAŁ PIERWSZY PRZECHOWYWANIE DANYCH

Przechowywanie informacji w plikach

Informacja w pamięci masowej jest przechowywana w dużych jednostkach zwanych plikami (ang. fileś). Plik może stanowić pełny dokument tekstowy, zdjęcie, program lub zbiór danych o pracownikach pewnej firmy. Ze względu na fizyczne właściwości urządzeń obsługujących pamięć masową, pliki są zapamiętywane i odczytywane w postaci wielobajtowych jednostek. W przypadku dysku magnetycznego, na przykład, każdy sektor traktuje się jako jeden spójny ciąg bitów. Blok danych zgodny z fizyczną charakterystyką urządzenia nosi nazwę rekordu fizycznego (ang. physical record). Plik przechowywany w pamięci masowej zazwyczaj składa się z wielu rekordów fizycznych.

Niezależnie od opisanego podziału na rekordy fizyczne, pliki często w sposób naturalny dzieli się na fragmenty w zależności od informaq'i, która jest w nich zawarta. Na przykład plik przechowujący informacje o pracownikach pewnej firmy może składać się z wielu części, z których każda zawiera informacje o jednym pracowniku. Takie naturalnie wyodrębniane bloki danych nazywa się rekordami logicznymi (ang. logical record).

1.3. PAMIĘĆ MASOWA 37

Rozmiar rekordu logicznego rzadko jest równy rozmiarowi rekordu fizycznego, narzuconemu przez urządzenie. W rezultacie w jednym rekordzie fizycznym można umieścić wiele rekordów logicznych. Może się także zdarzyć, że jeden rekord logiczny jest umieszczony w wielu rekordach fizycznych (rys. 1.11). Odczytanie informacji z pamięci masowej wymaga zatem wykonania pewnych dodatkowych czynności związanych z przegrupowaniem danych. Zadanie to realizuje się zazwyczaj, rezerwując w pamięci

głównej obszar, w którym może zmieścić się kilka rekordów fizycznych. Obszar ten wykorzystuje się do wykonania niezbędnego przegrupowania danych. Między pamięcią masową a wyróżnionym obszarem w pamięci głównej przesyła się bloki danych o rozmiarze zgodnym z rozmiarem rekordu fizycznego. Po przesłaniu dane, znajdujące się w pamięci głównej, można traktować już tak, jakby składały się z rekordów logicznych. Obszar pamięci używany w powyższy sposób nosi nazwę bufora (ang. buffer).

Bufor ilustruje rolę, jaką względem siebie odgrywają pamięć główna i pamięć masowa. Pamięć główną stosuje się do przechowywania danych w celu ich przetwarzania, a pamięć masową do gromadzenia danych. Zatem uaktualnienie danych zapisanych w pamięci masowej wymaga przesłania danych do pamięci głównej, uaktualnienia ich, a następnie zapisania uaktualnionych danych znów w pamięci masowej.

Największą swobodę dostępu do danych daje pamięć główna. Dyski magnetyczne, płyty kompaktowe i taśma magnetyczna coraz bardziej ograniczają swobodny dostęp. Sposób adresowania stosowany w pamięci głównej umożliwia błyskawiczny swobodny dostęp do poszczególnych bajtów danych. Dyski magnetyczne umożliwiają swobodny dostęp jedynie do całych sektorów danych. Odczytanie sektora wydłuża się o czas przeszukiwania i o opóźnienie obrotowe dysku. Płyty kompaktowe także dają możliwość swobodnego dostępu do poszczególnych sektorów, ale opóźnienia są większe niż w wypadku dysków na skutek dodatkowego czasu wymaganego do odnalezienia właściwego miejsca na ścieżce spiralnej i dostosowania prędkości obrotowej płyty. Na koniec, taśmy magnetyczne oferują bardzo niewiele swobody w dostępie do danych. Nowoczesne systemy taśmowe znakują pozycje na taśmie, tak aby można było odwoływać się do poszczególnych segmentów taśmy. Fizyczna struktura taśmy powoduje jednak to, że czas potrzebny do odczytania segmentów znajdujących się na taśmie w dużej odległości od siebie będzie znaczny.

PYTANIA I ĆWICZENIA

Co zyskuje się dzięki temu, że dyski dysku twardego wirują szybciej

niż dyskietka?Jaka strategia zapisu danych w pamięci masowej złożonej z wielu

dysków jest lepsza: zapełnianie całej powierzchni dysku danymi przed

rozpoczęciem pisania na drugiej powierzchni lub też wypełnianie

całego cylindra i przejście do następnego?Dlaczego dane w systemie rezerwacji miejsc, które podlegają ciągłym

zmianom, powinno się przechowywać na dysku, a nie na taśmie?Przypuśćmy, że chcemy zapisać na dysku rekordy logiczne o rozmia

rze 450 bajtów każdy, podczas gdy rekordy fizyczne mają rozmiar

512 bajtów. Dlaczego w rekordzie fizycznym lepiej jest pamiętać tylko

jeden rekord logiczny, chociaż powoduje to zmarnowanie 62 bajtów

w każdym sektorze?

38 ROZDZIAŁ PIERWSZY PRZECHOWYWANIE DANYCH

1.4. Reprezentowanie informacji w postaci ciągów bitów

Zastanowimy się teraz nad sposobem reprezentacji informacji w komputerze w postaci ciągów bitów. Skupimy się w szczególności na popularnych metodach kodowania tekstu, danych liczbowych i obrazów. Zastosowanie każdego z przedstawionych systemów kodowania ma pewne skutki zauważalne dla zwykłego użytkownika komputera. Naszym celem jest przybliżenie technik kodowania w stopniu wystarczającym do zrozumienia tych konsekwencji.

Reprezentacja tekstu

Informację tekstową zazwyczaj reprezentuje się, stosując pewien kod, który z każdym symbolem mogącym pojawić się w tekście (litery alfabetu, znaki przestankowe) związuje unikatowy ciąg bitów. Tekst reprezentuje się jako długi ciąg bitów, którego kolejne fragmenty reprezentują kolejne symbole pierwotnego tekstu.

AMERYKAŃSKI NARODOWY INSTYTUT

STANDARYZACJI (THE AMERICAN NATIONAL STANDARDS INSTITUTE)

The American National Standards Institute (ANSI) został założony w 1918 roku przez małe konsorcjum stowarzyszeń inżynieryjnych i agencji rządowych. Miał on tworzyć nie przynoszącą zysków federację koordynującą samorzutne opracowywanie standardów w sektorze prywatnym. Współcześnie członkami ANSI jest ponad 1300 przedsiębiorstw, organizacji zawodowych, stowarzyszeń handlowych i agencji rządowych. Siedzibą władz ANSI jest Nowy Jork. ANSI reprezentuje Stany Zjednoczone jako członek ISO. Witryna internetowa ANSI znajduje się pod adresem http://www.ansi.org

Podobne organizacje w innych krajach to: Standards Australia (Australia), Standards Council of Canada (Kanada), China State Bureau of Quality and Technical Supervision (Chiny), Deutsches Institut fur Normung (Niemcy), Japanese Industrial Standards Committee (Japonia), Dirección General de Normas (Meksyk), State Committee of the Russian Federation for Standardization and Metrology (Rosja), Swiss Association for Standardization (Szwajcaria) i British Standards Institution (Wielka Brytania).

We wczesnych latach rozwoju komputerów zaprojektowano wiele różnych kodów. Stosowano je w połączeniu z różnymi elementami osprzętu, co spowodowało wiele problemów komunikacyjnych. Aby opanować tę sytuację, Amerykański Narodowy Instytut Normalizacji (American National Standards Institute; ANSI) wprowadził kod ASCII - American Standard Code for Information Interchange (wym. aski), który zdobył niezwykłą popularność. W tym kodzie do reprezentacji małych i wielkich liter alfabetu angielskiego, znaków przestankowych, cyfr od 0 do 9, a także pewnych informacji sterujących, takich jak znak nowego wiersza, znak powrotu karetki i tabulacji, stosuje się ciągi siedmiobitowe. Współcześnie kod ASCII często rozszerza się do 8 bitów na symbole wprowadzając 0 na najbardziej znaczącej pozycji każdego ciągu 7-bitowego. Dzięki temu

1.4. REPREZENTOWANIE INFORMACJI W POSTACI CIĄGÓW BITÓW

39

I RYSUNEK 1.12 |

01010111 01101001 oinoioo onooooi 01101010 ooiomo \./ \/ \/ \/\/ \/

W i I a j

Komunikat „Witaj." w ASCII

uzyskuje się kod, który można wygodnie zapamiętać w typowej jednobaj-towej komórce pamięci, a ponadto jest w nim miejsce na zakodowanie 128 dodatkowych ciągów bitów (z dodatkowym bitem równym 1). Te dodatkowe kody można wykorzystać do reprezentowania symboli spoza oryginalnego kodu ASCII. Niestety, różni producenci w różny sposób interpretują te dodatkowe kody, więc dane zawierające je nie dają się łatwo przenosić między aplikacjami różnych producentów.

W dodatku A przedstawiono fragment kodu ASCII w formacie 8-bi-towym, a na rysunku 1.12 pokazano, że w tym systemie ciąg bitów:

01010111 01101001 01110100 01100001 01101010 00101110

MIĘDZYNARODOWA ORGANIZACJA

NORMALIZACYJNA

(THE INTERNATIONAL ORGANIZATION FOR STANDARDIZATION)

reprezentuje napis „Witaj.".

The International Organization for Standardization (ISO) utworzono w 1947 roku jako ogólnoświatową federację instytucji ustanawiających standardy, po jednej z każdego kraju. Obecnie siedzibą ISO jest Genewa w Szwajcarii. Organizacja liczy ponad 100 organizacji członkowskich oraz wielu członków korespondentów. (Członkiem korespondentem jest zazwyczaj instytucja ds. standardów z kraju, który nie ma instytucji ds. standardów o zasięgu ogólnokrajowym. Tacy członkowie nie mogą uczestniczyć bezpośrednio w opracowywaniu standardów, ale są informowani o działaniach ISO). ISO utrzymuje stronę internetową pod adresem http://www.iso.ch

Chociaż ASCII jest obecnie najbardziej rozpowszechnionym kodem, powoli zyskują popularność także inne, w których jest możliwe reprezentowanie dokumentów zapisanych w wielu różnych językach. Jednym z takich kodów jest Unikod opracowany dzięki współpracy wiodących wytwórców sprzętu i oprogramowania. W tym kodzie do reprezentacji każdego symbolu stosuje się unikatowy ciąg 16-bi-towy. W rezultacie, w Unikodzie występuje 65 536 różnych ciągów bitów, co wystarcza do reprezentacji najpowszechniejszych symboli chińskich

40

ROZDZIAŁ PIERWSZY PRZECHOWYWANIE DANYCH

i japońskich. Kod, który prawdopodobnie będzie rywalizować z Unikodem, opracowała Międzynarodowa Organizacja Normalizacyjna (International Organization for Standardization, znana także pod nazwą ISO, która kojarzy się z greckim słowem isos - równy). Dzięki zastosowaniu 32 bitów do reprezentacji symboli, w tym kodzie można reprezentować ponad 17 milionów różnych symboli. Czas pokaże, który z tych kodów uzyska większą popularność.

Reprezentacja wartości liczbowych

Chociaż metoda przechowywania informacji jako zakodowanych znaków jest użyteczna, to okazuje się ona bardzo nieefektywna do reprezentowania informacji liczbowych. Przypuśćmy, że chcemy zapisać liczbę 25. Do przedstawienia jej w postaci ciągu znaków zakodowanych w ASCII przy zastosowaniu jednego bajtu do reprezentacji każdego symbolu, potrzeba 16 bitów. Co więcej, największą liczbą, którą możemy w taki sposób zapisać na 16 bitach, jest 99. Lepszym sposobem jest przedstawienie liczb w pozycyjnym układzie liczenia o podstawie dwa, czyli w układzie binarnym (dwójkowym).

Notacja binarna (dwójkowa) jest metodą reprezentacji wartości tylko za pomocą cyfr 0 i 1, a nie jak w tradycyjnym systemie dziesiątkowym -za pomocą cyfr 0, 1, 2, 3, 4, 5, 6, 7, 8, 9. Przypomnijmy, że w systemie dziesiątkowym z każdą pozycją jest związana jej waga. W reprezentacji 375 cyfra 5 znajduje się na pozycji z wagą 1, cyfra 7 na pozycji z wagą dziesięć, a 3 na pozycji z wagą 100 (rys. 1.13). Każda kolejna waga jest dziesięć razy większa niż waga związana z pozycją po jej prawej stronie.

1.4. REPREZENTOWANIE INFORMACJI W POSTACI CIĄGÓW BITÓW

41

Wartość, którą reprezentuję wyrażenie, wylicza się, mnożąc wartość każdej cyfry przez wagę związaną z pozycją, na której występuje ta cyfra, i sumując tak otrzymane iloczyny. Napis 375 reprezentuje zatem wartość (3 X sto) + (7 X dziesięć) + (5 X jeden).

Z pozycją każdej cyfry w układzie binarnym także związuje się wagę. Waga związana z każdą pozycją jest jednak dwa razy większa niż waga pozycji z prawej strony. Dokładniej, prawa skrajna cyfra w reprezentacji binarnej ma wagę jeden (2°), następna pozycja na lewo ma wagę dwa (21), następna cztery (22), następna osiem (23) i tak dalej. Na przykład w reprezentacji binarnej 1011 prawa skrajna jedynka jest na pozycji z wagą jeden, kolejna 1 jest na pozycji z wagą dwa, 0 na pozycji z wagą cztery, a skrajna lewa jedynka na pozycji z wagą osiem (rys. 1.13b).

Aby obliczyć wartość reprezentowaną przez napis w układzie binarnym postępujemy tak jak w systemie dziesiątkowym: mnożymy wartość każdej cyfry przez wagę związaną z pozycją tej cyfry i dodajemy otrzymane iloczyny. Na przykład wartość reprezentowana przez napis 100101 to 37, zgodnie z rysunkiem 1.14. Zauważmy, że ponieważ w reprezentacji binarnej wykorzystuje się tylko cyfry 0 i 1, cały proces mnożenia i dodawania sprowadza się właściwie do zsumowania wag związanych z pozycjami, na których występują jedynki. Zatem sekwencja 1011 reprezentuje wartość jedenaście, ponieważ jedynki znajdują się na pozycjach z wagami jeden, dwa i osiem.

42

ROZDZIAŁ PIERWSZY PRZECHOWYWANIE DANYCH

Zauważmy, że ciąg binarnych reprezentacji liczb od O do 8 jest na

stępujący: j ,

10 11

100 101 110

111

1000

ALTERNATYWY DLA SYSTEMU BINARNEGO

We wczesnych komputerach nie korzystano z notacji binarnej. Sposób reprezentacji wartości liczbowych w sprzęcie obliczeniowym byl przedmiotem burzliwej dyskusji u schyłku lat trzydziestych i w latach czterdziestych. Jednym z kandydatów byl system dwupiątkowy, w którym każdą cyfrę reprezentacji dziesiątkowej liczby zastępowano dwoma cyframi: jedną o wartości 0, 1, 2, 3 lub 4, drugą o wartości 0 lub 5, tak aby suma tych dwóch cyfr dawała pierwotną cyfrę reprezentacji dziesiątkowej. Taki system zastosowano w komputerze ENIAC. Innym kandydatem był system ósemkowy. W pracy „Binary Calculus", która ukazała się w Journal of the Institute of Actuaries w 1936 roku, E.W. Phillips pisał: „Ostatecznym celem jest przekonanie całego cywilizowanego świata do porzucenia systemu dziesiątkowego i stosowania w jego miejsce notacji ósemkowej; przekonanie do zaprzestania liczenia dziesiątkami i liczenia ósemkami."

Jest wiele sposobów wygenerowania ciągu reprezentacji binarnych kolejnych liczb naturalnych. Mając taki ciąg możemy, choć nie jest to elegancki sposób, szybko znajdować reprezentacje binarne małych liczb. W jednym ze sposobów korzysta się z analogii do samochodowego licznika przebiegu. Wyobraźmy sobie taki licznik, na którego kółkach znajdują się tylko cyfry 0 i 1. Licznik rozpoczyna pomiar od 0. W miarę przebywania przez samochód odległości, licznik obraca się i pokazuje 1. Przejście tej 1 na 0, powoduje pojawienie się 1 na kółku po lewej stronie (co razem daje ciąg 10). Prawe kółko obraca się na 1, otrzymujemy w ten sposób 11. Teraz prawa skrajna 1 obraca się, dając znów 0 i powodując obrót kółka po lewej stronie i zmianę pokazywanej na nim wartości na 0. To z kolei powoduje pojawienie się 1 w trzeciej kolumnie, powstaje w ten sposób ciąg 100.

W celu znalezienia reprezentacji binarnych dużych liczb, lepiej zastosować bardziej systematyczne podejście przedstawione w postaci algorytmu na rysunku 1.15. Zastosujmy ten algorytm do przekształcenia wartości trzynaście (rys. 1.16). Najpierw

dzielimy 13 przez dwa, otrzymując w wyniku sześć i resztę jeden. Ponieważ iloraz nie jest zerem, w kroku 2 dzielimy iloraz przez dwa, otrzymując nowy iloraz równy trzy i resztę zero. Ten nowy iloraz jest nadal różny od zera,

1.4. REPREZENTOWANIE INFORMACJI W POSTACI CIĄGÓW BITÓW

43

Krok 1. Podziel wartość przez dwa i zapamiętaj resztę.

Krok 2. Dopóki otrzymany iloraz nie jest zerem, powtarzaj dzielenie najnowszego ilorazu przez dwa i zapamiętuj resztę.

Krok 3. Teraz po otrzymaniu ilorazu zerowego, reprezentacja binarna pierwotnej wartości

składa się z reszt umieszczonych od prawej do lewej w kolejności ich pojawiania się.

Algorytm znajdowania binarnej reprezentacji liczby całkowitej dodatniej

więc dzielimy go przez dwa, co daje iloraz 1 i resztę 1. I jeszcze raz iloraz (jeden) dzielimy przez dwa, otrzymując tym razem w wyniku zero i resztę jeden. Ponieważ uzyskaliśmy tym razem iloraz równy 0, przechodzimy do kroku 3. W ten sposób dowiadujemy się, że reprezentacją binarną wartości (trzynaście) jest 1101.

| RYSUNEK 1.16 I

6 Reszta 1 2/13

♦ ' ł

! 0 1 Reprezentacja binarna

Zastosowanie algorytmu z rys. 1.15 do obliczenia reprezentacji binarnej wartości trzynaście

44 ROZDZIAŁ PIERWSZY PRZECHOWYWANIE DANYCH

Przypomnijmy sobie teraz problem przechowywania danych numerycznych. Za pomocą notaqi binarnej w jednym bajcie można zapamiętać dowolną liczbę całkowitą z zakresu od 0 do 255 (od 00000000 do 11111111). Dysponując dwoma bajtami, można zapamiętać wartości całkowite z zakresu od 0 do 65535. Jest to wielkie ulepszenie w porównaniu z kodowaniem cyfr jedna po drugiej za pomocą kodu ASCII, które dawało możliwość zapamiętania w dwóch bajtach liczb całkowitych z zakresu od 0 do 99.

Z tego powodu, a także z wielu innych, upowszechnił się sposób zapamiętywania informacji liczbowych w pewnej odmianie notacji binarnej, a nie za pomocą kodowania poszczególnych symboli. Użyto sformułowania „w pewnej odmianie notacji binarnej", ponieważ prosty system binarny opisany wcześniej stanowi tylko podstawę dla wielu technik zapisywania w komputerze wartości liczbowych. Niektóre ze stosowanych wariantów systemu binarnego omawiamy w dalszej części rozdziału. Na razie tylko wspomnimy, że najczęstszą formą zapamiętywania liczb całkowitych jest system zwany notacją uzupełnieniową do dwóch. Daje on wygodny sposób reprezentacji liczb ujemnych oraz dodatnich. Do reprezentacji liczb z częścią ułamkową, takich jak 4]/2 lub 3A, stosuje się jeszcze inną technikę zwaną notacją zmiennopozycyjną. Widać zatem, że dowolną wartość (na przykład 25) można reprezentować w postaci wielu różnych ciągów bitów (kodując po kolei poszczególne znaki, stosując notację uzupełnieniową do dwóch lub traktując wartość jako 25% i kodując ją w notacji zmiennopozycyjnej). Podobnie konkretny ciąg bitów można interpretować na wiele sposobów.

Jest to właściwe miejsce, aby wspomnieć o ważnym problemie dotyczącym systemów przechowywania wartości liczbowych, który szczegółowo omówimy nieco później. Niezależnie od długości ciągu bitów, który przeznacza się w komputerze do reprezentowania wartości liczbowej, zawsze będą wielkości zbyt duże lub ułamki zbyt małe, aby dały się one zapamiętać w przeznaczonej do tego celu przestrzeni. W efekcie istnieje ciągłe ryzyko wystąpienia błędów takich jak: przepełnienie (wartości za duże) lub niedomiar (ułamki za małe). Z błędami tymi trzeba się uporać, w przeciwnym razie niczego niepodejrzewający użytkownik wkrótce stanie w obliczu mnóstwa błędnych danych.

Reprezentacja obrazów

Współczesne komputery znajdują znacznie szersze zastosowania niż tylko przetwarzanie tekstu i danych liczbowych. Z komputerów korzysta się także do przetwarzania zdjęć, filmów i dźwięków. W porównaniu z systemami kodowania informaq'i o znakach i liczbach, techniki reprezentacji danych wchodzących w skład takich złożonych obiektów są jeszcze w powijakach, a co za tym idzie, nie wykształciły się jeszcze powszechnie przyjęte standardy.

Popularne techniki reprezentacji obrazu można podzielić na dwie kategorie: techniki wykorzystujące mapę bitową (ang. bit map techniąue) oraz

1.4. REPREZENTOWANIE INFORMACJI W POSTACI CIĄGÓW BITÓW 45

techniki wektorowe (ang. vector technique). W technikach wykorzystujących mapy bitowe obraz traktuje się jako zbiór punktów, zwanych pikslami (pixeh skrót od angielskiego terminu picture element - element obrazu). W najprostszej formie obraz reprezentuje się jako długi ciąg bitów reprezentujących poszczególne wiersze piksli w obrazie, przy czym każdy bit jest 1 lub 0 w zależności od tego, czy odpowiadający mu piksel jest czarny, czy biały. Obrazy kolorowe są tylko nieco bardziej złożone, ponieważ każdy piksel reprezentuje się wtedy za pomocą ciągu bitów oznaczającego kolor tego piksla.

Wiele współczesnych urządzeń peryferyjnych, takich jak faksy, kamery wideo, skanery, przekształcają kolorowe obrazy do postaci mapy bitowej. Urządzenia te rejestrują kolor każdego piksla w postaci trzech składowych: czerwonej, zielonej i niebieskiej, które są trzema podstawowymi kolorami. Zazwyczaj do reprezentacji nasycenia każdej z tych składowych stosuje się jeden bajt. Zatem do zapamiętania jednego piksla obrazu są potrzebne trzy bajty.

Takie rozwiązanie polegające na związaniu z każdym pikslem wartości trzech składowych koloru odpowiada także sposobowi wyświetlania obrazu na współczesnych monitorach. Urządzenia te wyświetlają mnóstwo piksli, z których każdy składa się z trzech składowych: czerwonej, zielonej i niebieskiej. Można to łatwo zauważyć, przyglądając się z bliska obrazowi na monitorze (lepiej użyć szkła powiększającego).

Format trzech bajtów na piksel oznacza, że do zapamiętania obrazu złożonego z 1280 wierszy po 1024 piksle (typowe zdjęcie) potrzeba kilku megabajtów pamięci, a to przekracza pojemność typowej dyskietki. W podrozdziale 1.8 omówimy dwie popularne techniki (GIF i JPEG) kompresji takich obrazów do bardziej rozsądnych rozmiarów.

Wadą technik wykorzystujących mapy bitowe jest to, że zapamiętanych obrazów nie daje się łatwo skalować do dowolnych rozmiarów. W zasadzie jedynym sposobem powiększenia obrazu jest zwiększenie rozmiaru piksli. Prowadzi to do tego, że obraz wygląda jakby był złożony z dużych ziaren. Podobne zjawisko występuje przy powiększaniu zdjęć wykonanych na błonie fotograficznej. Sposobem rozwiązania problemu skalowania obrazów jest technika wektorowa. W tego typu systemach obraz reprezentuje się w postaci zbioru linii i krzywych. Szczegóły związane z metodą rysowania linii i krzywych pozostawia się urządzeniu, które kiedyś zostanie użyte do wyprodukowania obrazu. To podejście różni się zatem bardzo od wymuszania, żeby urządzenie reprodukowało konkretny ciąg piksli. Wiele czcionek dostępnych we współczesnych drukarkach i monitorach reprezentuje się zazwyczaj wektorowo. Dzięki temu uzyskuje się czcionki skalowalne (ang. scalable fonts), które wykazują dużą elastyczność pod względem rozmiaru znaków. Przykładowo TrueType (opracowany przez Microsoft i Apple Computer) jest systemem, w którym opisuje się sposób rysowania symboli tekstowych. Podobnie PostScript (opracowany przez Adobe Systems) jest sposobem opisu znaków oraz bardziej ogólnych danych obrazowych. Reprezentacja wektorowa jest także powszechnie stosowana w systemach projek-

46 ROZDZIAŁ PIERWSZY PRZECHOWYWANIE DANYCH

towania wspomaganego komputerowo (CAD), które umożliwiają tworzenie i wyświetlanie na ekranie komputera obiektów trójwymiarowych złożonych z wielu linii oraz manipulowanie nimi. Za pomocą technik wektorowych nie można jednak uzyskać obrazów o jakości fotografii, co jest możliwe dzięki zastosowaniu map bitowych. Dlatego we współczesnych cyfrowych aparatach fotograficznych stosuje się techniki wykorzystujące mapy bitowe.

PYTANIA I ĆWICZENIA

1. Oto komunikat zakodowany w ASCII za pomocą ośmiu bitów na

symbol. Jaka jest jego treść?

01001001 01101110 01100110 01101111 01110010 01101101 01100001 01110100 01111001 01101011 01100001

Jaki jest związek między kodem wielkiej litery a kodem tej samej

małej litery w kodzie ASCII?Zapisz w kodzie ASCII następujące zdania:

Gdzie on jest?

„Jak?" pyta Jan.

2 + 3 = 5.

4. Opisz znane Ci z codziennego życia urządzenie, które zawsze znaj

duje się w jednym z dwóch stanów (tak jak flaga, która jest albo

wciągnięta na maszt, albo opuszczona). Przypisz symbol 1 do jednego